Création de tunnels redondants entre pare-feu à l'aide de PDM

Contenu

Introduction

Ce document décrit la procédure que vous utilisez pour configurer des tunnels entre deux pare-feu PIX à l'aide de Cisco PIX Device Manager (PDM). Les pare-feux PIX sont placés à deux endroits différents. En cas d’échec d’accès au chemin principal, il est souhaitable de démarrer le tunnel via une liaison redondante. IPSec est une combinaison de normes ouvertes qui fournissent la confidentialité des données, l'intégrité des données et l'authentification de l'origine des données entre des homologues IPSec.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Pare-feu Cisco Secure PIX 515E avec 6.x et PDM version 3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

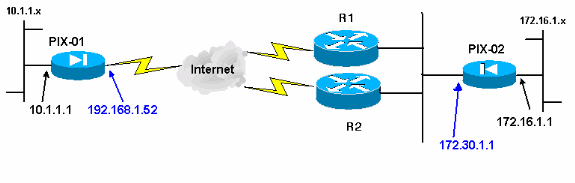

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

La négociation IPSec peut être décomposée en cinq étapes et inclut deux phases d'échange de clés Internet (IKE).

Un tunnel IPSec est lancé par un trafic intéressant. Le trafic est considéré comme intéressant quand il transite entre les homologues IPSec.

Dans la phase 1 d'IKE, les homologues IPSec négocient la stratégie d'association de sécurité IKE. Une fois que les homologues sont authentifiés, un tunnel sécurisé est créé en utilisant Internet Security Association and Key Management Protocol (ISAKMP).

Dans la phase 2 d'IKE, les homologues IPSec utilisent le tunnel authentifié et sécurisé pour négocier des transformations d'association de sécurité IPSec. La négociation de la stratégie partagée détermine comment le tunnel IPSec est établi.

Le tunnel IPSec est créé et les données sont transférées entre les homologues IPSec en fonction des paramètres IPSec configurés dans les jeux de transformations IPSec.

Le tunnel IPSec se termine quand les associations de sécurité IPSec sont supprimées ou quand leur durée de vie expire.

Remarque : la négociation IPsec entre les deux PIXes échoue si les SA des deux phases IKE ne correspondent pas sur les homologues.

Configuration

Cette procédure vous guide tout au long de la configuration d'un des pare-feu PIX pour déclencher le tunnel lorsqu'il existe un trafic intéressant. Cette configuration vous aide également à établir le tunnel via la liaison de sauvegarde via le routeur 2 (R2), lorsqu'il n'y a aucune connectivité entre le PIX-01 et le PIX-02 via le routeur 1 (R1). Ce document montre la configuration de PIX-01 à l'aide de PDM. Vous pouvez configurer PIX-02 sur des lignes similaires.

Ce document suppose que vous avez déjà configuré le routage.

Pour qu’une seule liaison soit active à la fois, faites en sorte que R2 annonce une métrique pire pour le réseau 192.168.1.0 ainsi que pour le réseau 172.30.0.0. Par exemple, si vous utilisez RIP pour le routage, R2 a cette configuration en dehors des autres annonces réseau :

R2(config)#router rip R2(config-router)#offset-list 1 out 2 s1 R2(config-router)#offset-list 2 out 2 e0 R2(config-router)#exit R2(config)#access-list 1 permit 172.30.0.0 0.0.255.255 R2(config)#access-list 2 permit 192.168.1.0 0.0.0.255

Procédure de configuration

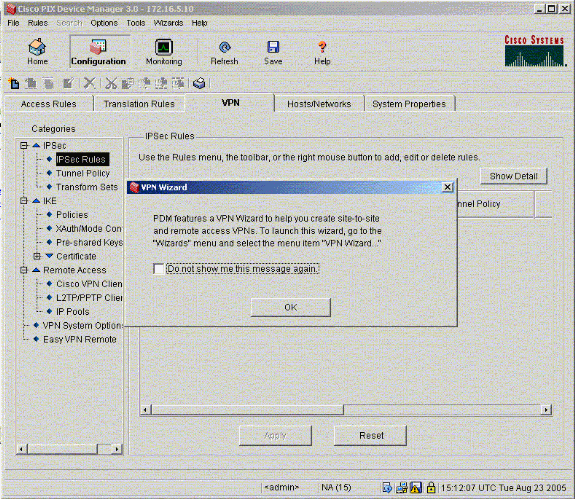

Lorsque vous tapez https://<Inside_IP_Address_on_PIX> afin de lancer PDM et que vous cliquez pour la première fois sur l'onglet VPN, les informations relatives à l'assistant VPN automatique s'affichent.

-

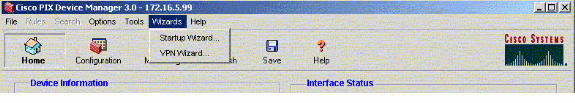

Sélectionnez Wizards > VPN Wizard.

-

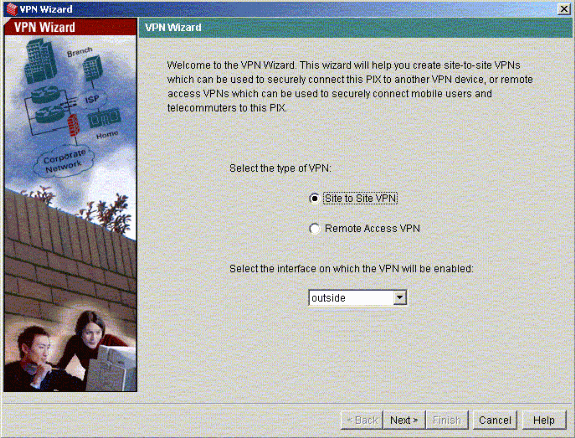

L'assistant VPN démarre et vous invite à indiquer le type de VPN que vous voulez configurer. Choisissez VPN site à site, sélectionnez l'interface externe comme interface sur laquelle le VPN sera activé, puis cliquez sur Suivant.

-

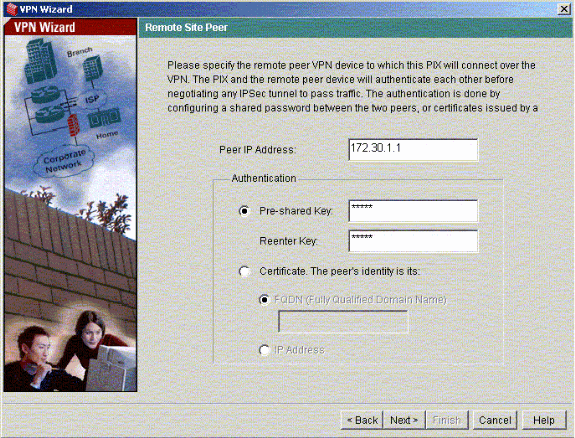

Entrez l'adresse IP de l'homologue, où le tunnel IPsec doit se terminer. Dans cet exemple, le tunnel se termine sur l'interface externe de PIX-02. Cliquez sur Next (Suivant).

-

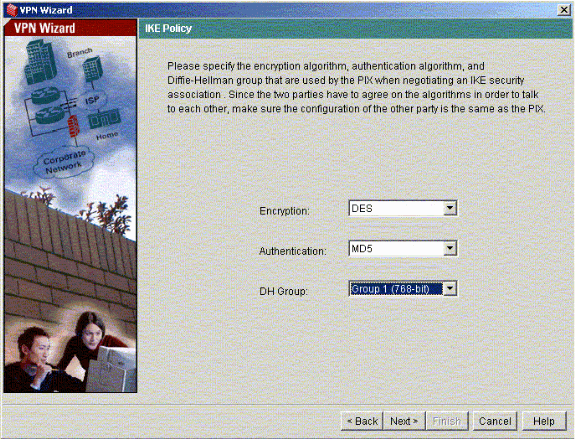

Entrez les paramètres de stratégie IKE que vous choisissez d'utiliser et cliquez sur Suivant.

-

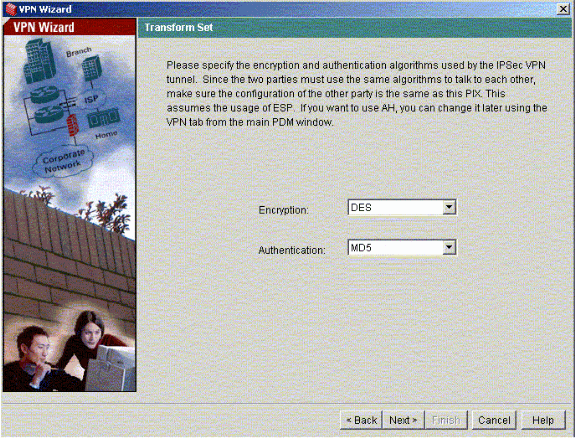

Fournissez les paramètres de chiffrement et d'authentification pour le jeu de transformation, puis cliquez sur Suivant.

-

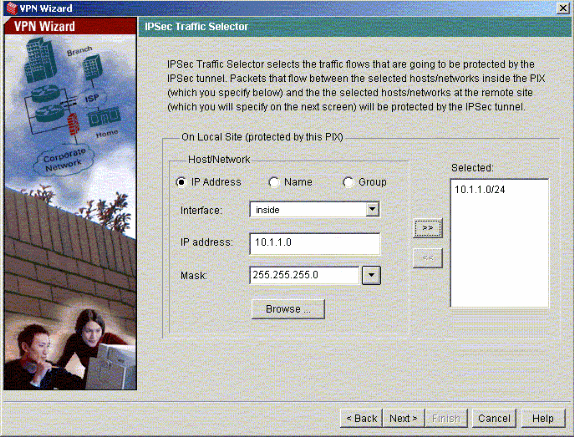

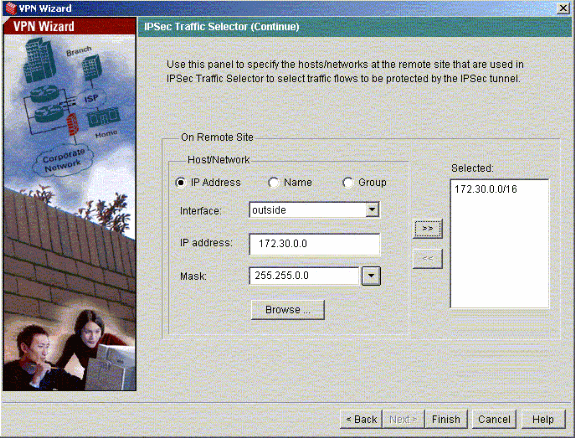

Sélectionnez le réseau local et les réseaux distants que vous devez protéger à l'aide d'IPsec afin de sélectionner le trafic intéressant que vous devez protéger.

Vérification

S'il y a du trafic intéressant à l'homologue, le tunnel est établi entre pix-01 et PIX-02.

Afin de vérifier cela, arrêtez l'interface série de R1 pour laquelle le tunnel est établi entre PIX-01 et PIX-02 via R2 lorsque le trafic intéressant existe.

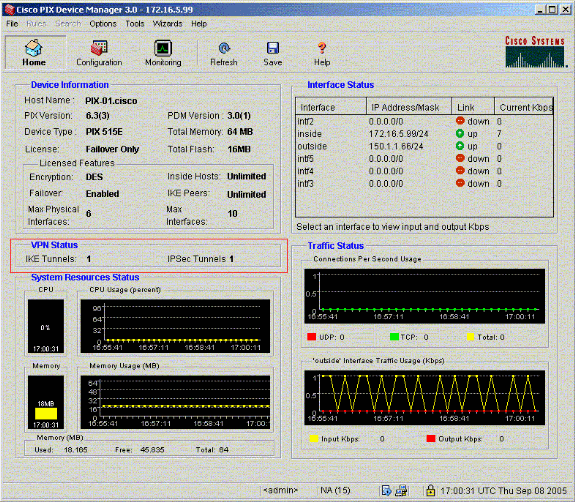

Affichez l'état du VPN sous Accueil dans le PDM (mis en évidence en rouge) afin de vérifier la formation du tunnel.

Vous pouvez également vérifier la formation des tunnels à l'aide de l'interface de ligne de commande sous Outils dans le PDM. Exécutez la commande show crypto isakmp sa pour vérifier la formation des tunnels et exécutez la commande show crypto ipsec sa pour observer le nombre de paquets encapsulés, chiffrés, etc.

L'Outil Interpréteur de sortie (clients enregistrés uniquement) (OIT) prend en charge certaines commandes show. Utilisez l'OIT pour afficher une analyse de la sortie de la commande show .

Référez-vous à Cisco PIX Device Manager 3.0 pour plus d'informations sur la configuration du pare-feu PIX à l'aide de PDM.

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

02-Feb-2006 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires