Guide de conception et d'implémentation de la mise en cache de jetons (TokenCaching)

Table des matières

Introduction

L'objectif de ce document est de discuter de la configuration et du dépannage de TokenCaching. Les sessions PPP (Point-to-Point Protocol) pour les utilisateurs de la carte de terminal RNIS (TA) se terminent généralement au niveau du PC de l'utilisateur. Cela permet à l’utilisateur de contrôler la session PPP de la même manière qu’une connexion commutée asynchrone (modem), ce qui signifie qu’il doit connecter et déconnecter la session selon ses besoins. Cela permet à l'utilisateur d'utiliser le protocole PAP (Password Authentication Protocol) afin de saisir le mot de passe à usage unique (OTP) pour le transport.

Toutefois, si le second canal B est conçu pour s'activer automatiquement, l'utilisateur doit être invité à saisir un nouveau mot de passe à usage unique pour le second canal B. Le logiciel PC PPP ne collecte pas le deuxième OTP. Au lieu de cela, le logiciel tente d'utiliser le même mot de passe que celui utilisé pour le canal B principal. Le serveur de carte à jeton refuse la réutilisation d'un protocole OTP par conception. CiscoSecure ACS pour UNIX (versions 2.2 et ultérieures) et CiscoSecure ACS pour Windows (versions 2.1 et ultérieures) exécutent TokenCaching afin de prendre en charge l'utilisation du même protocole OTP sur le second canal B. Cette option nécessite que le serveur AAA (Authentication, Authorization, and Accounting) tienne à jour les informations d'état relatives à la connexion de l'utilisateur de jeton.

Référez-vous à Prise en charge des mots de passe à usage unique sur RNIS pour plus d'informations.

Conditions préalables

Exigences

Ce document suppose que vous avez déjà configuré correctement les éléments suivants :

-

Un modem commuté qui fonctionne correctement.

-

Le serveur d'accès réseau (NAS) est configuré correctement, avec un AAA qui pointe vers CiscoSecure ACS UNIX ou ACS Windows.

-

ACE/SDI est déjà configuré avec CiscoSecure ACS UNIX ou ACS Windows et fonctionne correctement.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

CiscoSecure ACS Unix 2.2 ou version ultérieure

-

CiscoSecure ACS Windows 2.1 ou version ultérieure

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configurer

Cette section vous fournit des informations pour configurer les fonctionnalités décrites dans ce document.

Remarque : utilisez l'outil de recherche de commandes (clients enregistrés uniquement) pour obtenir plus d'informations sur les commandes utilisées dans cette section.

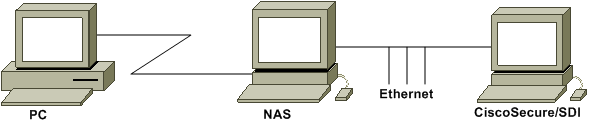

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Un PC compose le numéro d'un NAS et du modem RNIS et est configuré pour la commande ppp multilink.

Configurations

Ce document utilise les configurations suivantes :

Configuration du nom d'utilisateur et du mot de passe

Dans ce document, le NAS utilise le protocole CHAP (Challenge Handshake Authentication Protocol) pour la session PPP avec le mot de passe à usage unique SDI. Si vous utilisez le protocole CHAP, saisissez le mot de passe suivant :

-

username : fadi*pin+code (notez le * dans le nom d'utilisateur)

-

password : chappassword

Voici un exemple : username = fadi, chap password = cisco, pin = 1234, et le code affiché sur le jeton est 987654. Par conséquent, l'utilisateur saisit ceci :

-

username : fadi*1234987654

-

password : cisco

Remarque : si CiscoSecure et le NAS ont été configurés pour PAP, le nom d'utilisateur et le jeton peuvent être saisis comme suit :

-

username : username*pin+code

-

password :

OU:

-

username : nom d'utilisateur

-

password : pin+code

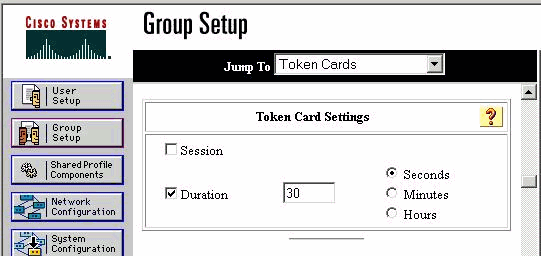

Configuration de TokenCaching sur CiscoSecure ACS Windows

L'utilisateur ou le groupe Windows CiscoSecure ACS est configuré comme d'habitude, avec PPP IP et PPP LCP cochés si vous utilisez TACACS+. Si vous utilisez RADIUS, vous devez configurer les éléments suivants :

-

Attribut 6 = Service_Type = Tramé

-

Attribut 7 = Protocole_Tramé = PPP

En outre, les paramètres TokenCaching peuvent être vérifiés pour le groupe, comme indiqué dans cet exemple :

Configuration de TokenCaching dans CiscoSecure ACS UNIX

Il existe quatre attributs TokenCaching. L'attribut config_token_cache_absolute_timeout (en secondes) est défini dans le fichier $install_directory/config/CSU.cfg. Les trois autres attributs (set server token-caching, set server token-caching-expire-method et set server token-caching-timeout) sont définis dans les profils d'utilisateur ou de groupe. Pour ce document, l'attribut global config_token_cache_absolute_timeout est défini comme suit dans le fichier $install_directory/config/CSU.cfg :

NUMBER config_token_cache_absolute_timeout = 300;

Les profils d'attribut TokenCaching de l'utilisateur et du serveur de groupe sont configurés comme indiqué dans cet exemple :

Group Profile:

Group Profile Information

group = sdi{

profile_id = 42

profile_cycle = 5

default service=permit

set server token-caching=enable

set server token-caching-expire-method=timeout

set server token-caching-timeout=30

set server max-failed-login-count=1000

}

User Profile:

user = fadi{

profile_id = 20

set server current-failed-logins = 0

profile_cycle = 168

member = sdi

profile_status = enabled

password = chap "********"

password = sdi

password = pap "********"

password = clear "********"

default service=permit

set server max-failed-login-count=1000

!--- The TACACS+ section of the profile.

service=ppp {

default protocol=permit

protocol=ip {

set addr=1.1.1.1

}

protocol=lcp {

}

!--- This allows the user to use the ppp multilink command.

protocol=multilink {

}

}

service=shell {

default attribute=permit

}

!--- The RADIUS section of the profile.

radius=Cisco12.05 {

check_items= {

200=0

}

}

}

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Debug TokenCaching sur CiscoSecure ACS UNIX

Ce journal CiscoSecure UNIX affiche une authentification réussie avec TokenCaching, lorsque l'authentification se produit sur deux canaux BRI :

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AUTHENTICATION START request

(e7079cae)

!--- Detects the * in the username.

Jun 14 13:44:29 cholera CiscoSecure: INFO - The character * was found

in username: username=fadi,passcode=3435598216

!--- Initializes ACE modules in CiscoSecure.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), ace rc=150,

ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) end, rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceInit(17477), continue, acm rc=0

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477),

username=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetUsername(17477), ace rc=1

Jun 14 13:44:29 cholera CiscoSecure: INFO - sdi_challenge(17477): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - Token Caching. MISS.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477),

passcode=3435598216

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceSetPasscode(17477), ace rc=1

!--- Checks credentials with ACE server.

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477)

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - AceCheck(17477), ace rc=150

Jun 14 13:44:29 cholera CiscoSecure: DEBUG - acsWaitForSingleObject

(17477) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477) AceGetUserData,

ace rc=1, ed=1039800

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477):

AceGetAuthenticationStatus, ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(17477): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (17477)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (17477) end,

rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceCheck(17477), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477):

fadi authenticated by ACE Srvr

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(17477)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(17477):

fadi free external_data memory, state=GET_PASSCODE

!--- The TokenCaching timeout is set to 30 seconds.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching.

timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- The TokenCaching takes place.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - cache_insert

(key<4>, val<10><3435598216>, port_type<3>)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(17477): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:1, User=fadi, Priv=1]

!--- The authentication of the second BRI channel begins.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AUTHENTICATION START request (76f91a6c)

Jun 14 13:44:31 cholera CiscoSecure: INFO - The character * was found in username:

username=fadi,passcode=3435598216

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - sdi_challenge response timeout 5

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit()

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), ace rc=150, ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) begin

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111) AceGetUserData, ace rc=1,

ed=1039984

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): AceGetAuthenticationStatus,

ace rc=1, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - aceCB(29111): return

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject(0) (29111)

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - acsWaitForSingleObject (29111) end, rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceInit(29111), continue, acm rc=0

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), username=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceSetUsername(29111), ace rc=1

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_challenge(29111): rtn 1,

state=GET_PASSCODE, user=fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout_value is: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. timeout enabled value: 30

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - profile_valid_tcaching TRUE ending.

!--- Checks with the cached token for the user "fadi".

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. USER : fadi

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - PASSWORD : 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - hashval_str: 3435598216 len: 10

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - port_type : BRI len: 3

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Token Caching. HIT.

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - AceClose(29111)

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi(29111): fadi free external_data memory,

state=GET_PASSCODE

Jun 14 13:44:31 cholera CiscoSecure: INFO - sdi_verify(29111): rtn 1

Jun 14 13:44:31 cholera CiscoSecure: DEBUG - Authentication - LOGIN successful;

[NAS=lynch.cisco.com, Port=BRI0:2, User=fadi, Priv=1]

!--- After 30 seconds the cached token expires.

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Expiring Cisco Token Cache Entry

Jun 14 13:45:03 cholera CiscoSecure: DEBUG - Cisco Cached Tokens : 0

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Nov-2001 |

Première publication |

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires