Introduction

Ce document décrit comment configurer l'accès sécurisé avec Palo Alto Firewall.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Pare-feu de version Palo Alto 11.x

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

- ZTNA sans client

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Pare-feu de version Palo Alto 11.x

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Accès sécurisé - Palo Alto

Accès sécurisé - Palo Alto

Cisco a conçu Secure Access pour protéger et fournir un accès aux applications privées, sur site et dans le cloud. Il protège également la connexion du réseau à Internet. Pour ce faire, plusieurs méthodes et couches de sécurité sont mises en oeuvre, toutes visant à préserver les informations lorsqu'elles y accèdent via le cloud.

Configurer

Configurer le VPN sur un accès sécurisé

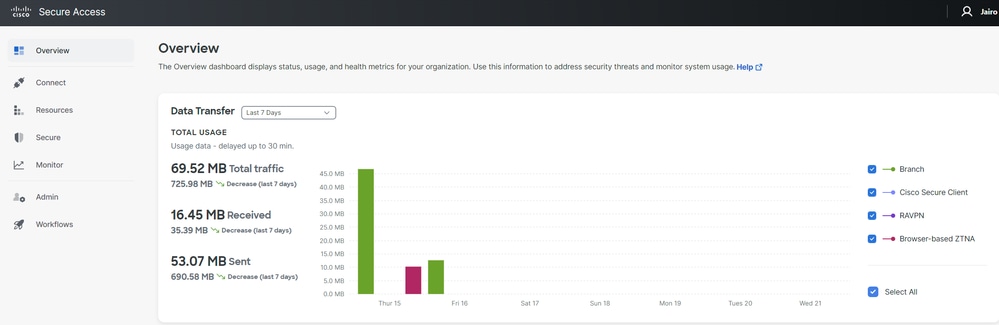

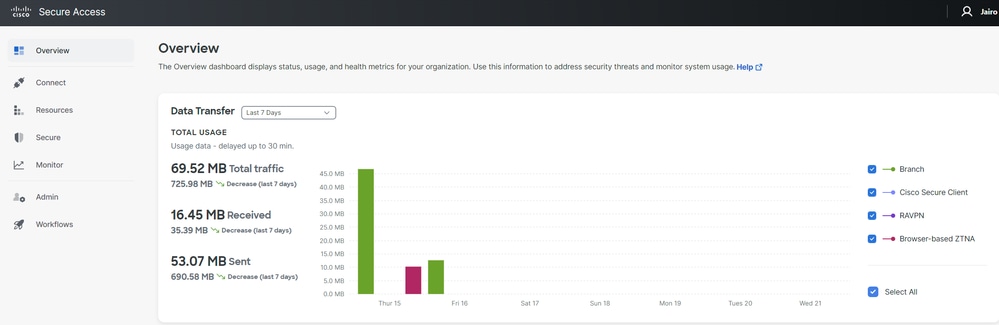

Accédez au panneau d'administration de Secure Access.

Accès sécurisé - Page principale

Accès sécurisé - Page principale

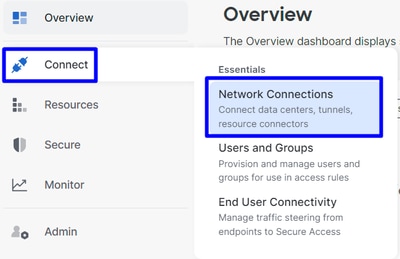

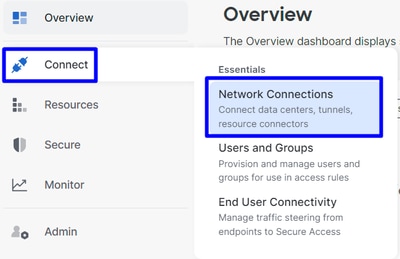

- Cliquez sur

Connect > Network Connections

Accès sécurisé - Connexions réseau

Accès sécurisé - Connexions réseau

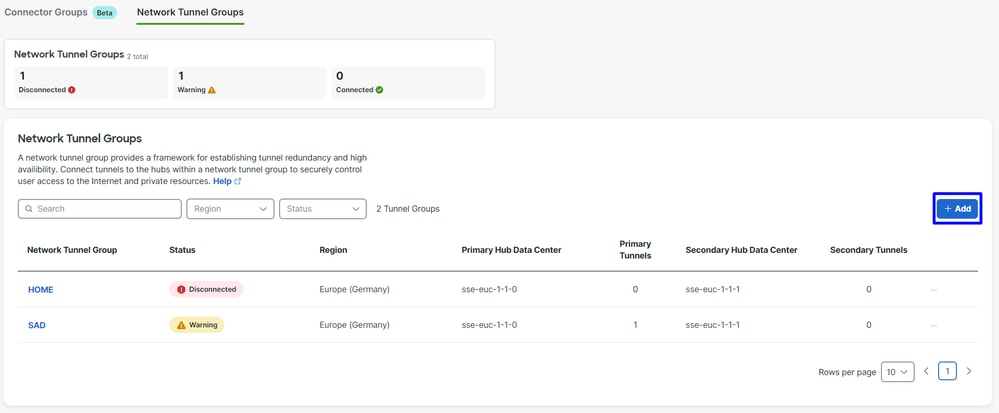

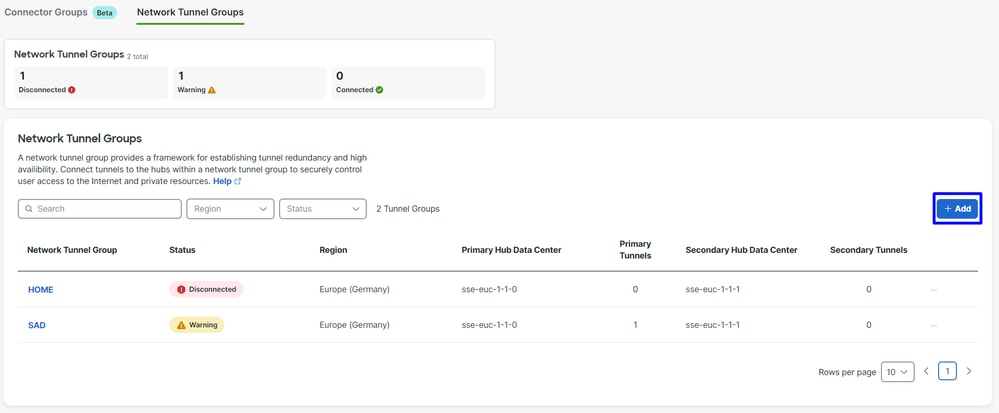

- Sous

Network Tunnel Groups cliquez sur + Add

Accès sécurisé - Groupes de tunnels réseau

Accès sécurisé - Groupes de tunnels réseau

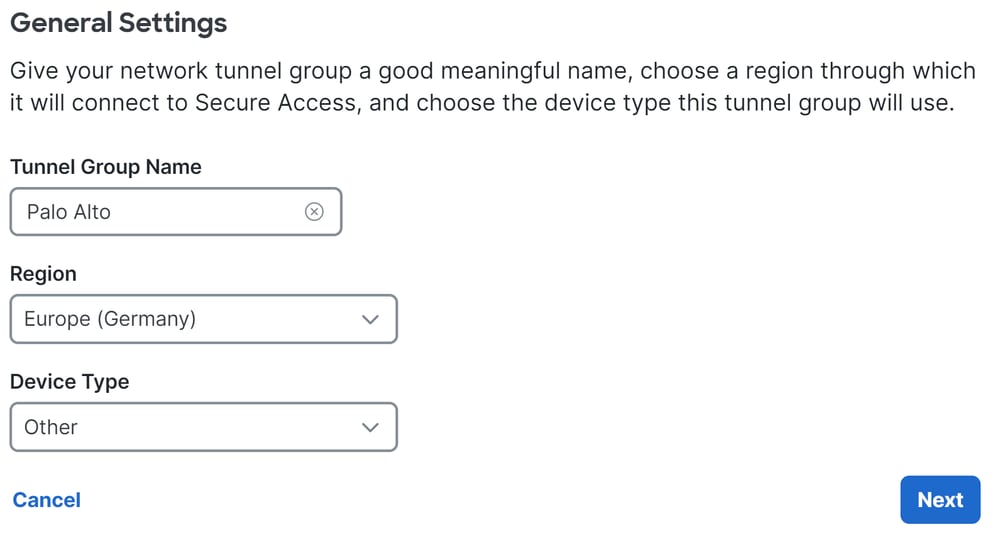

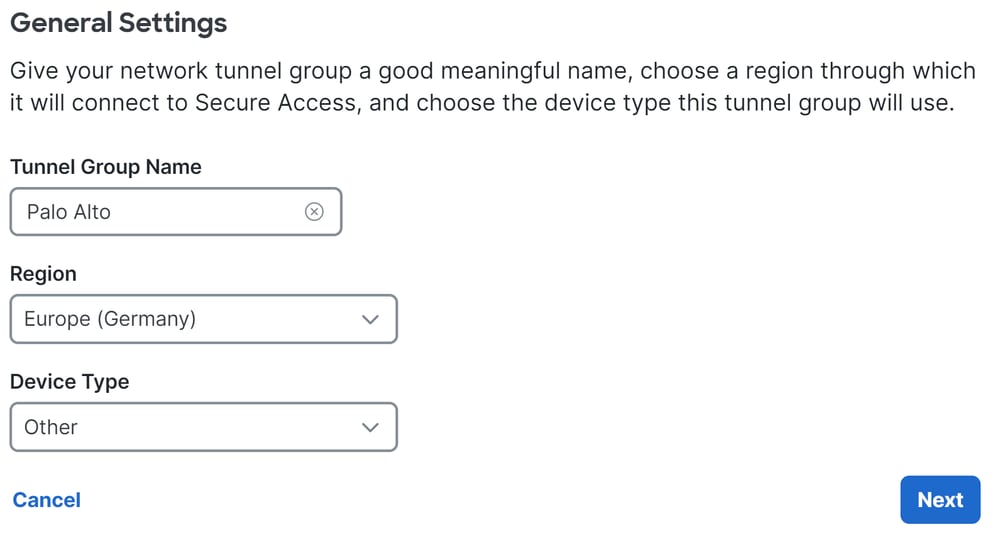

- Configurer

Tunnel Group Name, Region et Device Type - Cliquer

Next

Remarque : choisissez la région la plus proche de l'emplacement de votre pare-feu.

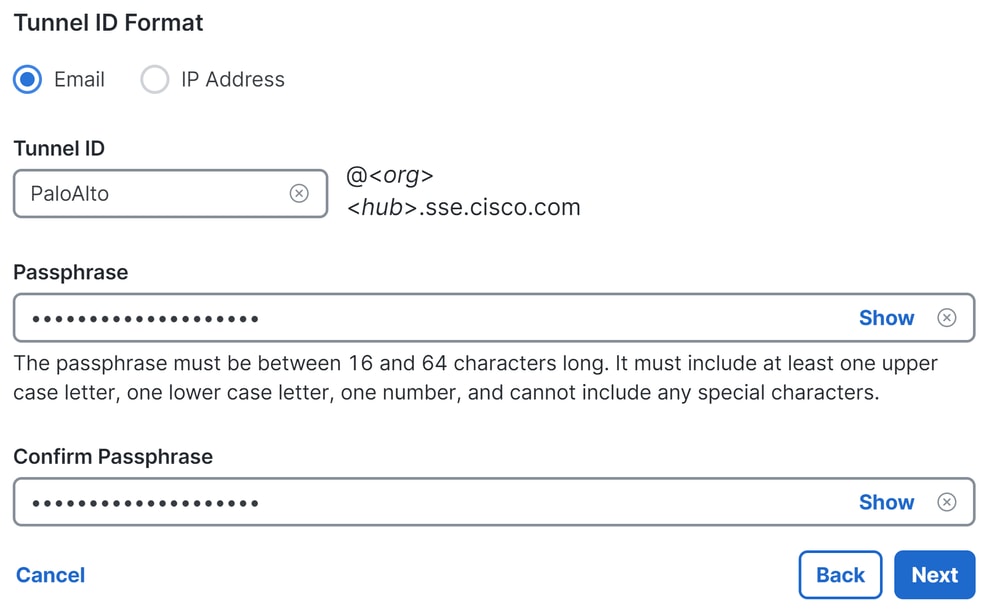

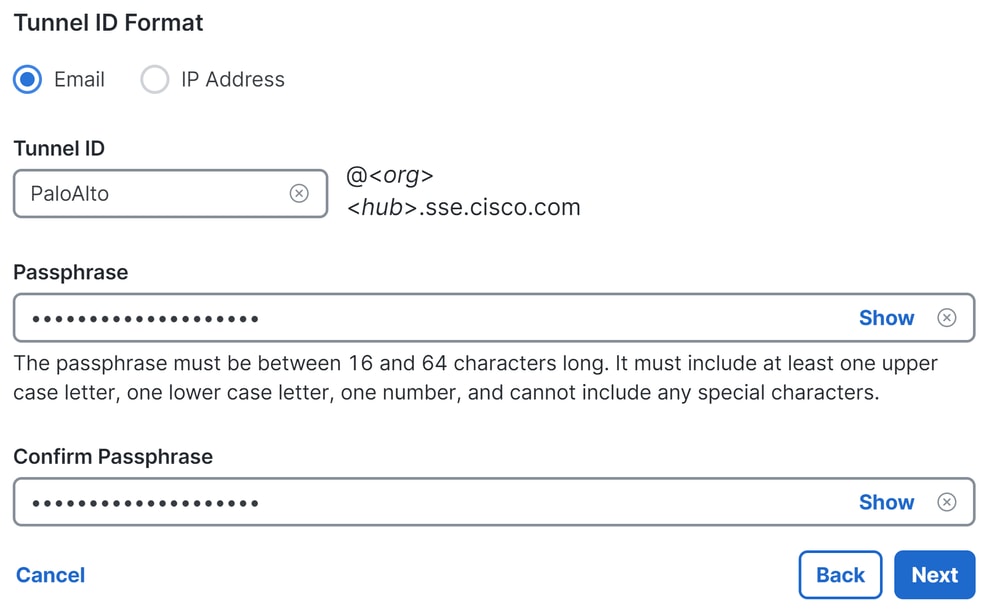

- Configurez les

Tunnel ID Format et Passphrase - Cliquer

Next

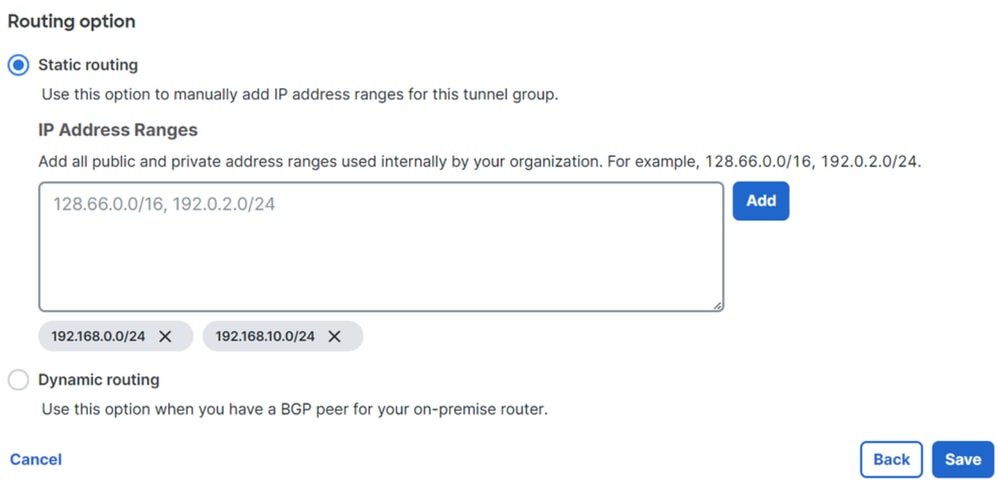

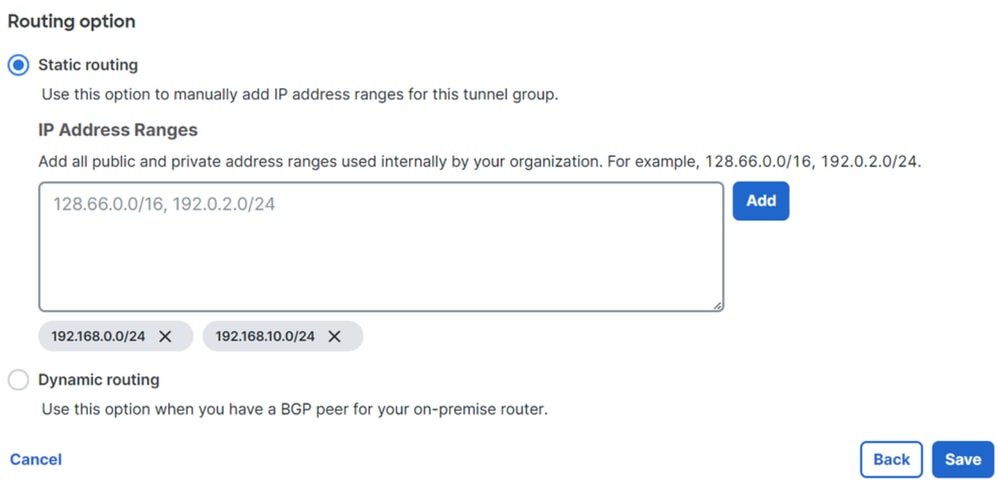

- Configurez les plages d'adresses IP ou les hôtes que vous avez configurés sur votre réseau et souhaitez faire passer le trafic par un accès sécurisé

- Cliquer

Save

Accès sécurisé - Groupes de tunnels - Options de routage

Accès sécurisé - Groupes de tunnels - Options de routage

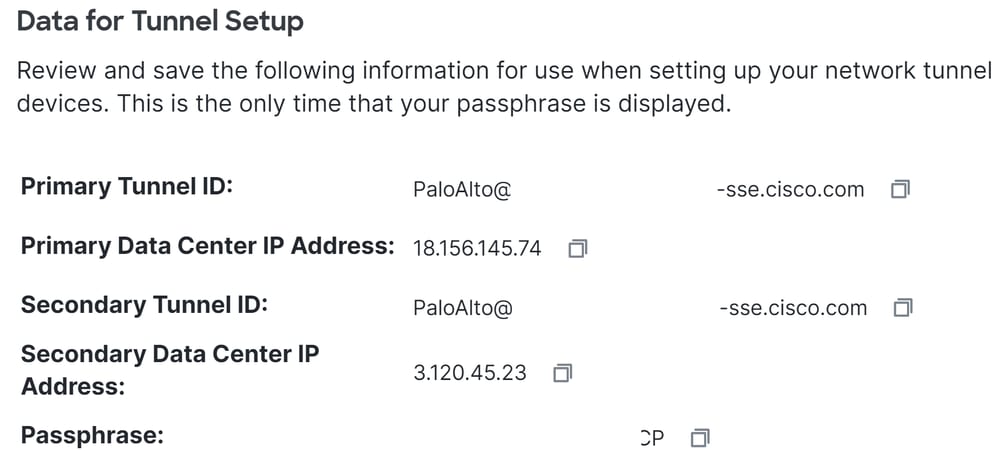

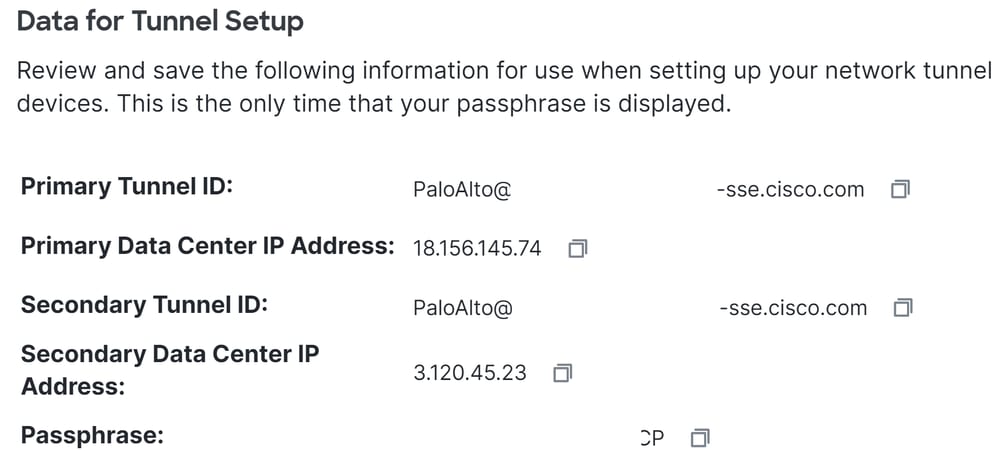

Après avoir cliqué sur Save les informations sur le tunnel s'affiche, veuillez enregistrer ces informations pour l'étape suivante, Configure the tunnel on Palo Alto.

Données du tunnel

Configurer le tunnel sur Palo Alto

Configuration de l'interface du tunnel

Accédez au tableau de bord Palo Alto.

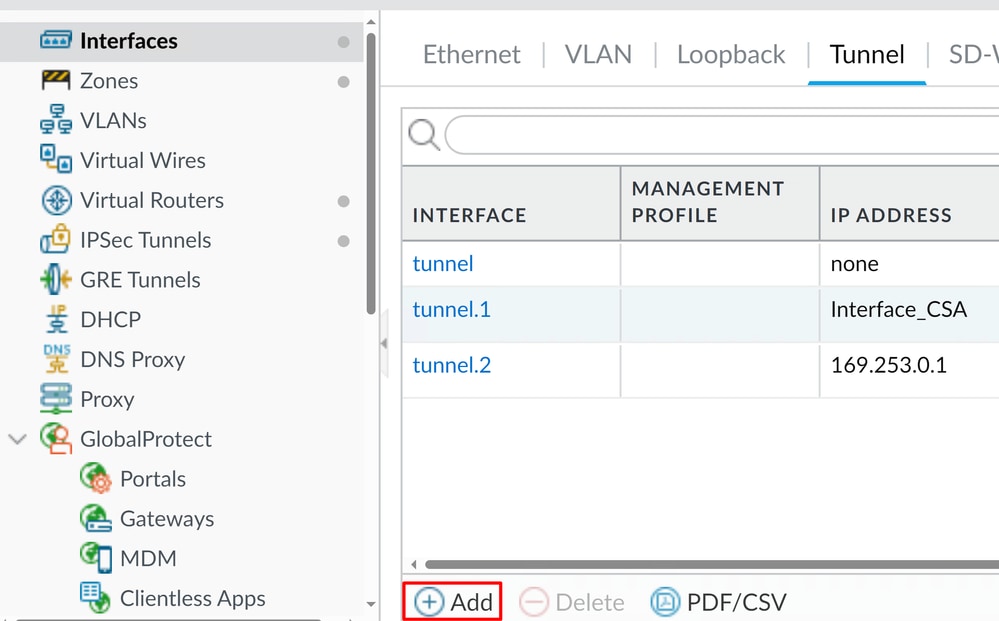

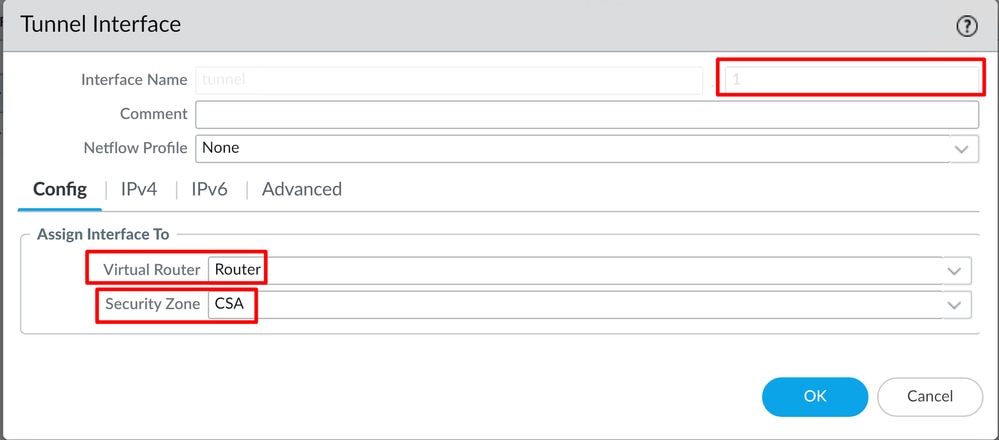

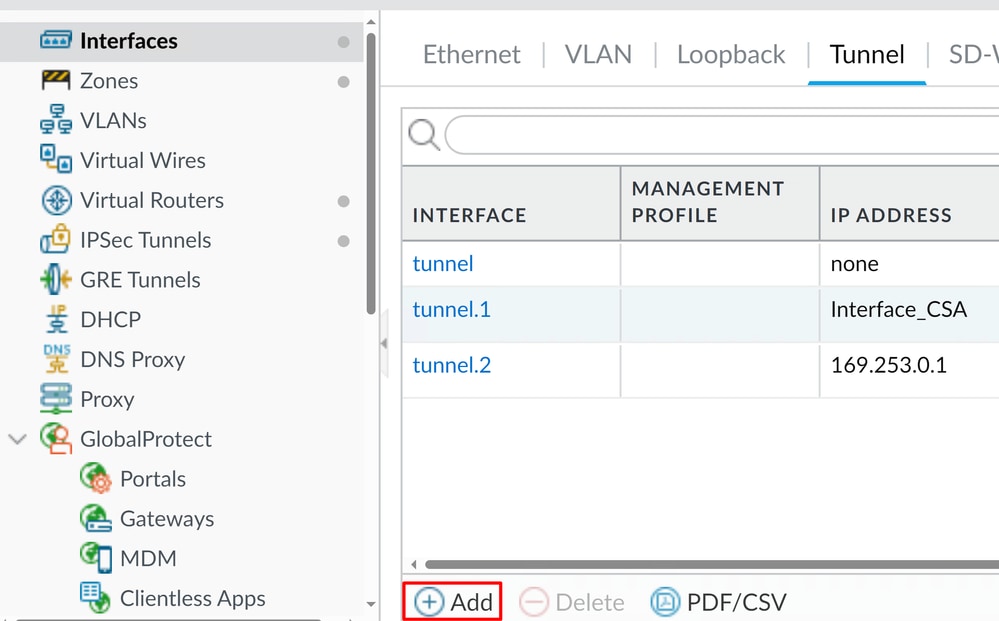

Network > Interfaces > Tunnel Click Add

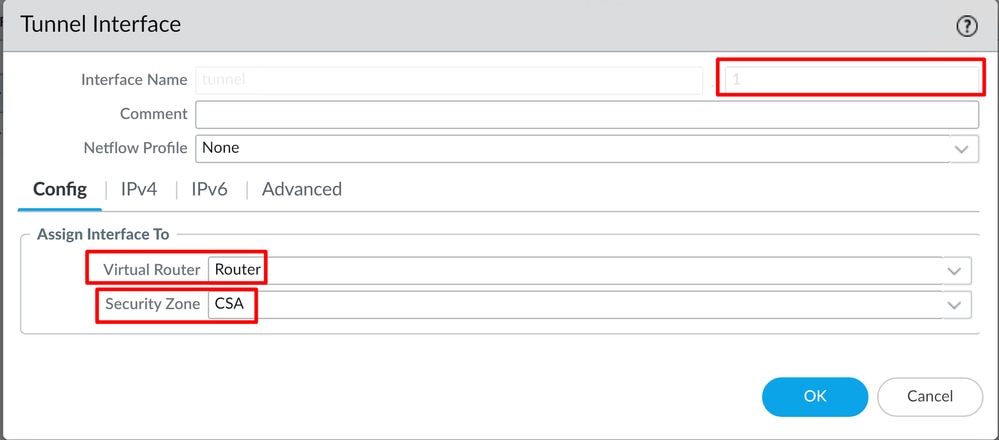

- Sous

Config menu, configurez le Virtual Router, le Security Zone et attribuez unSuffix Number

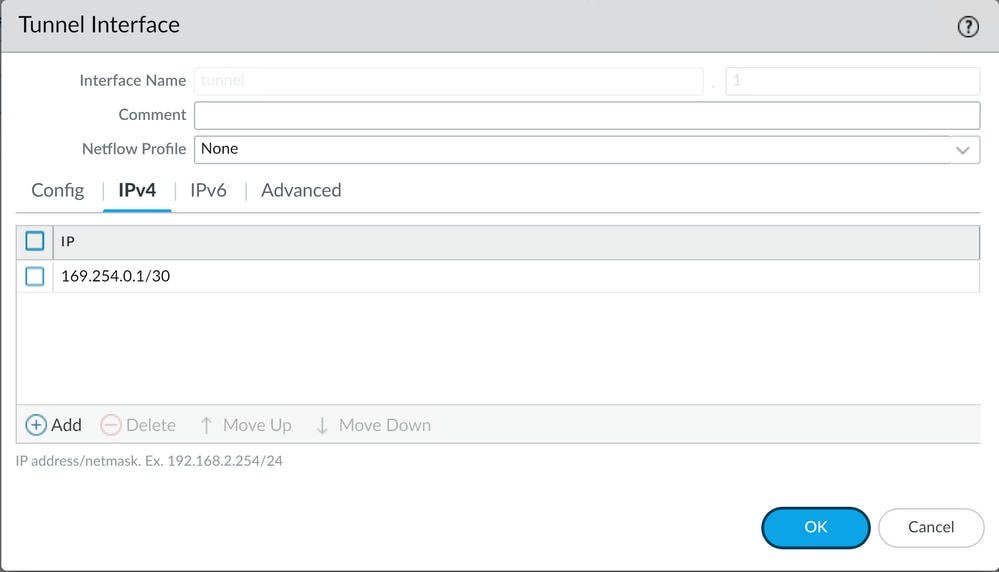

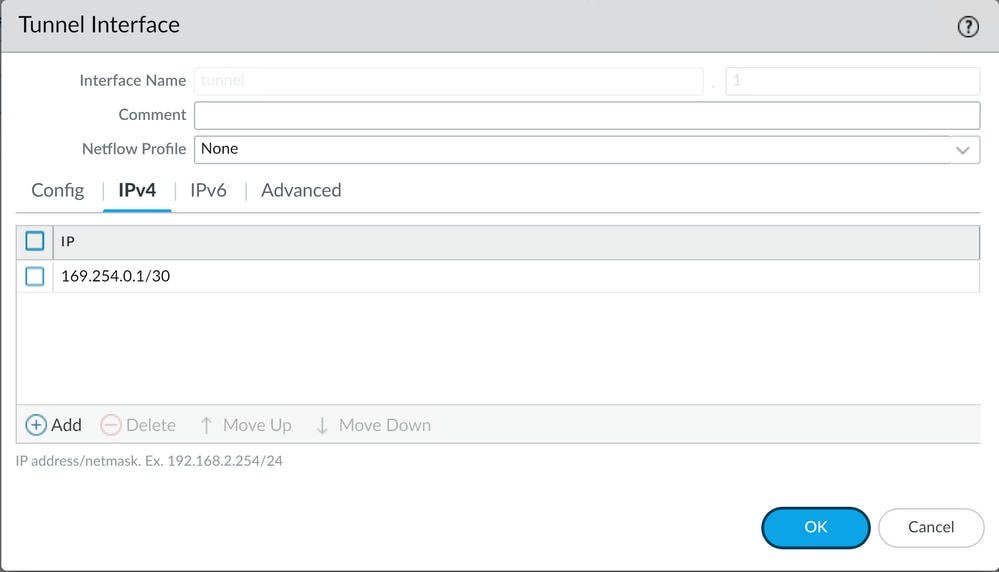

- Sous

IPv4, configurez une adresse IP non routable. Par exemple, vous pouvez utiliser 169.254.0.1/30 - Cliquer

OK

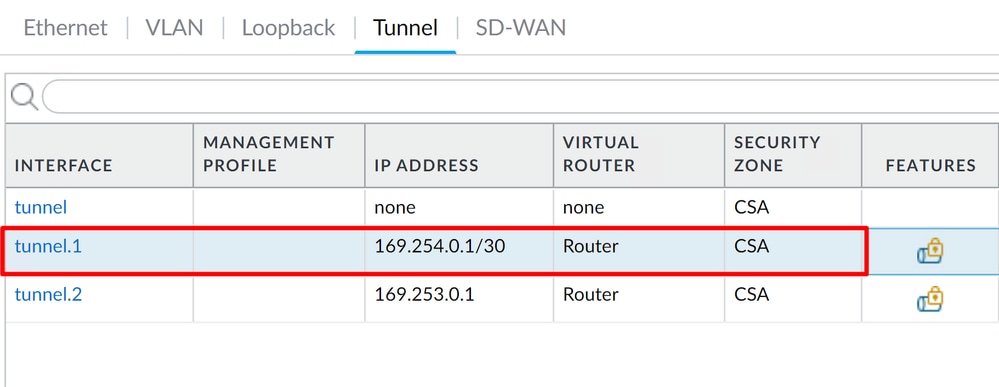

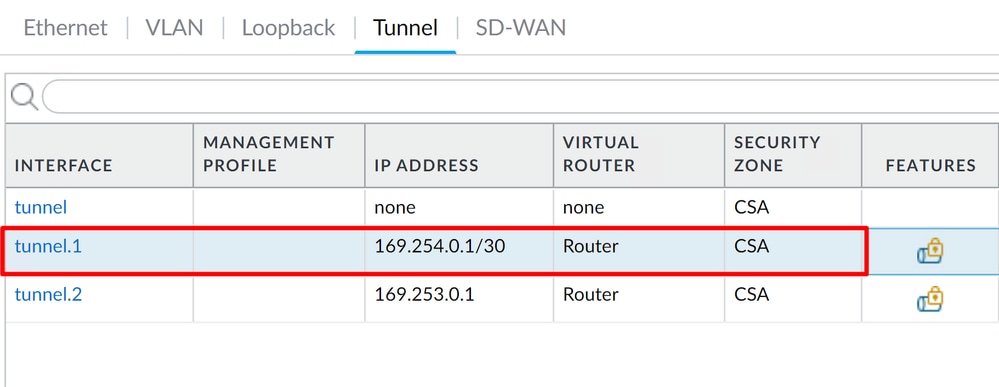

Après cela, vous pouvez configurer quelque chose comme ceci :

Si vous l'avez configuré de cette manière, vous pouvez cliquer sur Commit pour enregistrer la configuration et passer à l'étape suivante, Configure IKE Crypto Profile.

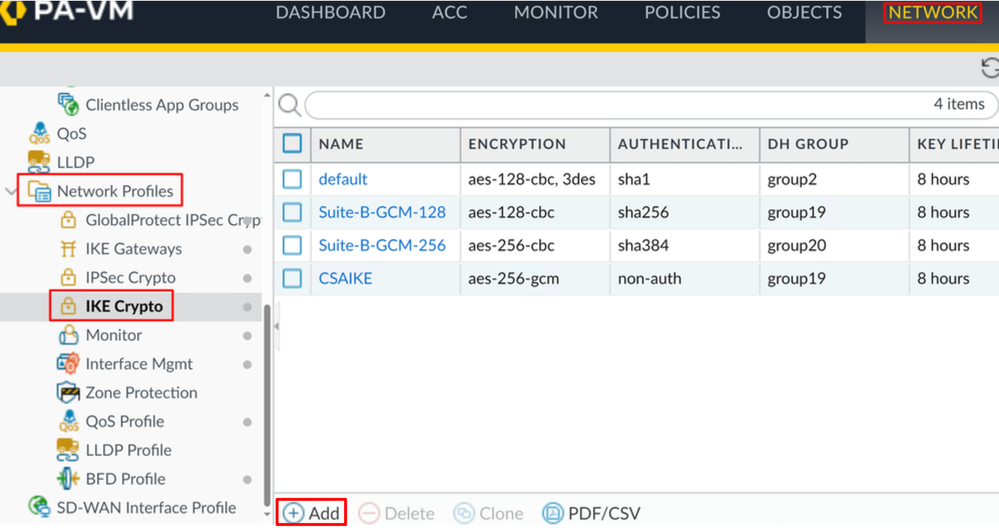

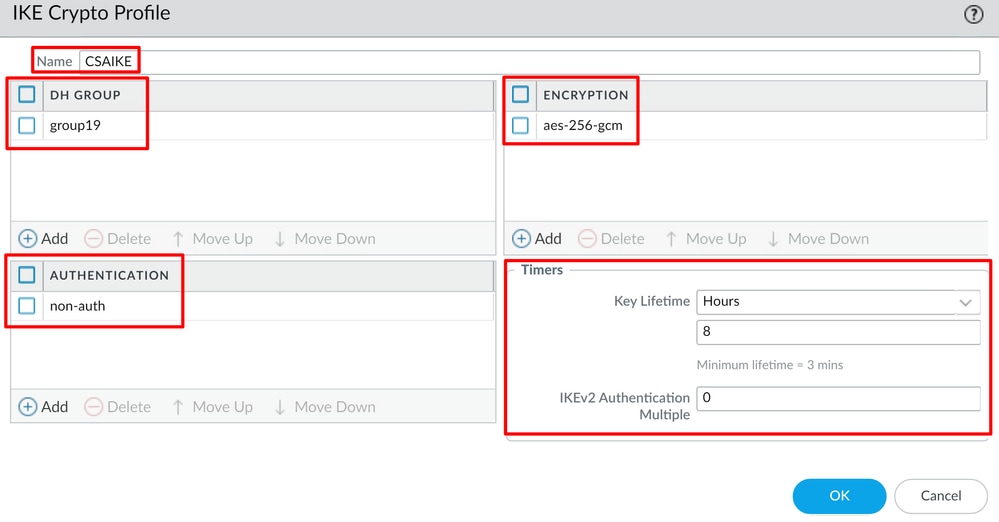

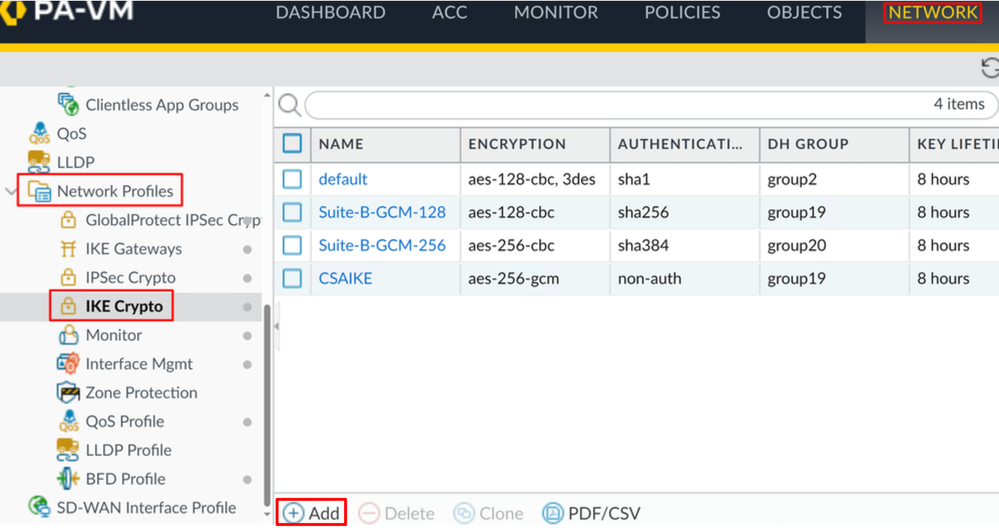

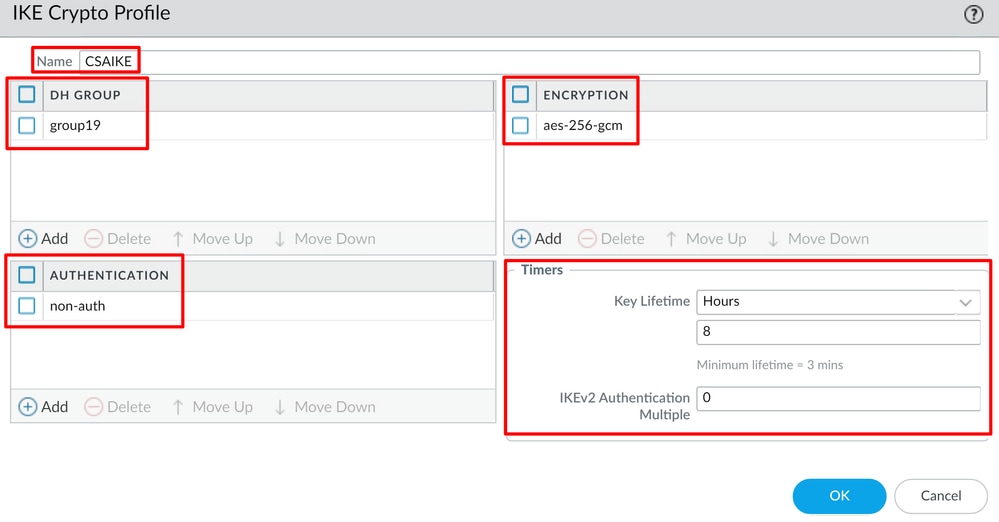

Configuration du profil de chiffrement IKE

Pour configurer le profil de chiffrement, accédez à :

Network > Network Profile > IKE Crypto - Cliquer

Add

- Configurez les paramètres suivants :

Name: configurez un nom pour identifier le profil. DH GROUP: groupe19 AUTHENTICATION: non-auth ENCRYPTION: aes-256-gcm Timers

Key Lifetime: 8 heures IKEv2 Authentication:0

- Une fois que tout est configuré, cliquez sur

OK

Si vous l'avez configuré de cette manière, vous pouvez cliquer sur Commit pour enregistrer la configuration et passer à l'étape suivante, Configure IKE Gateways.

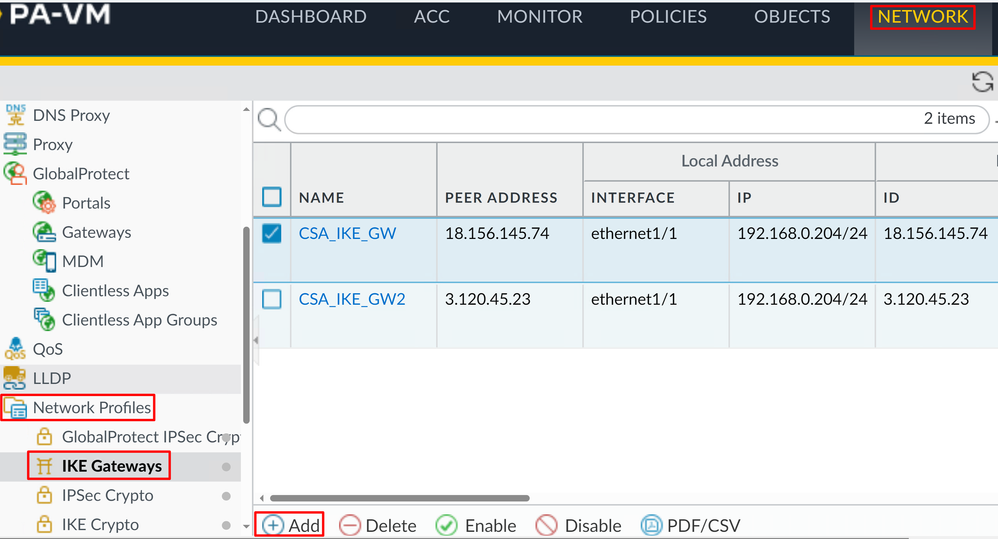

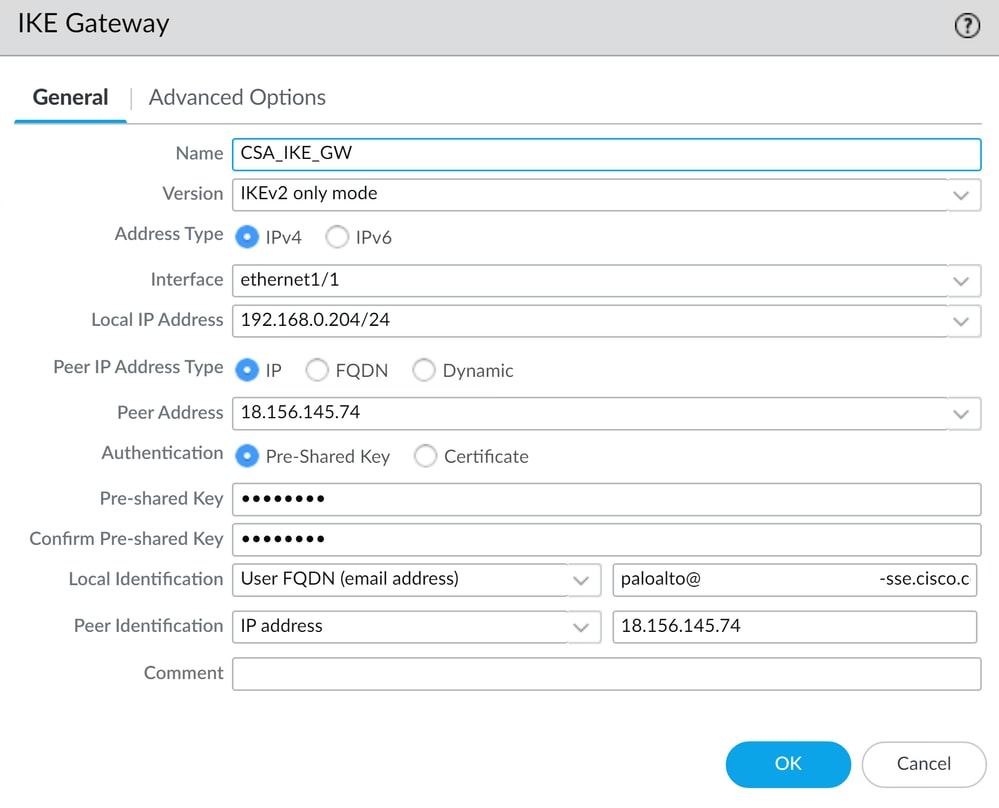

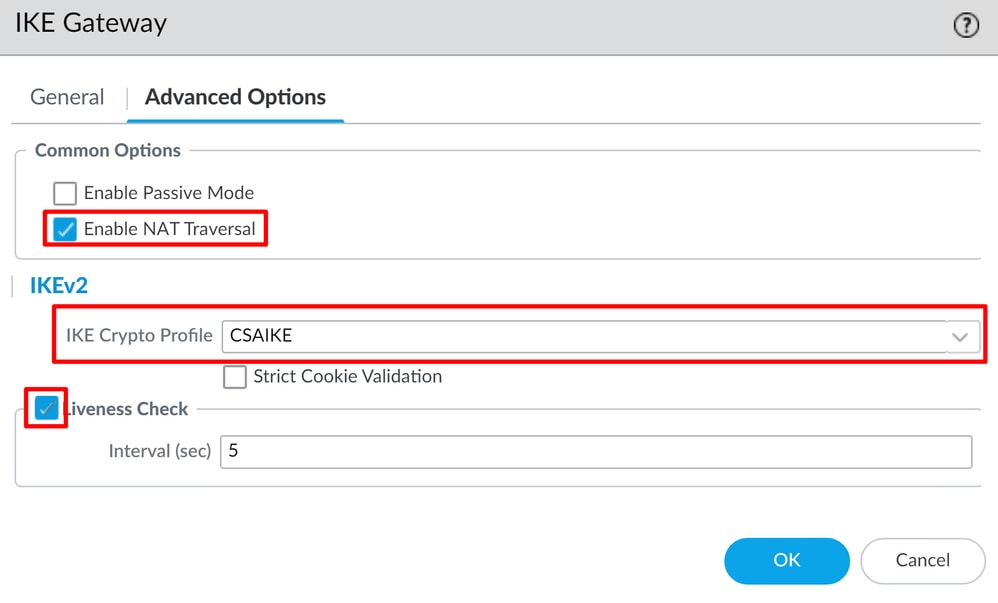

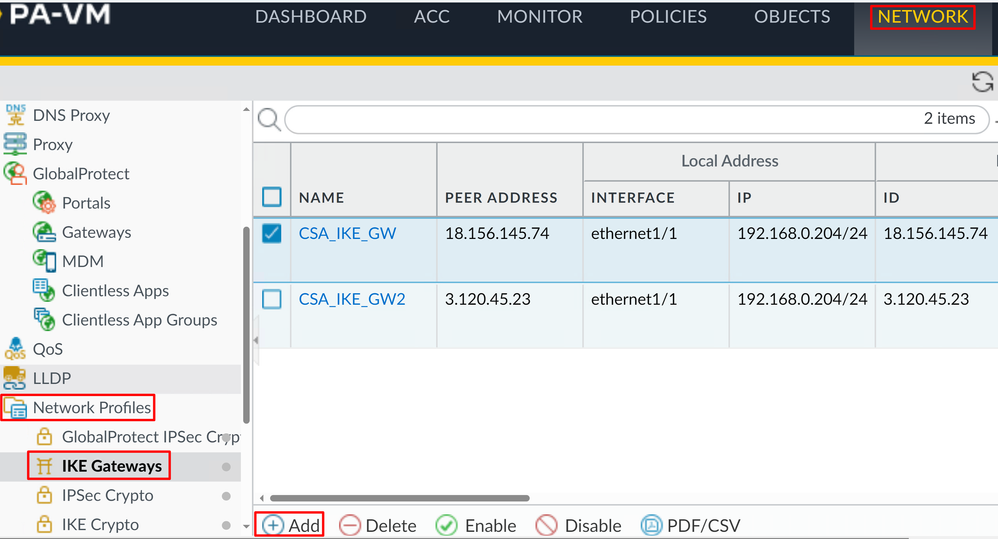

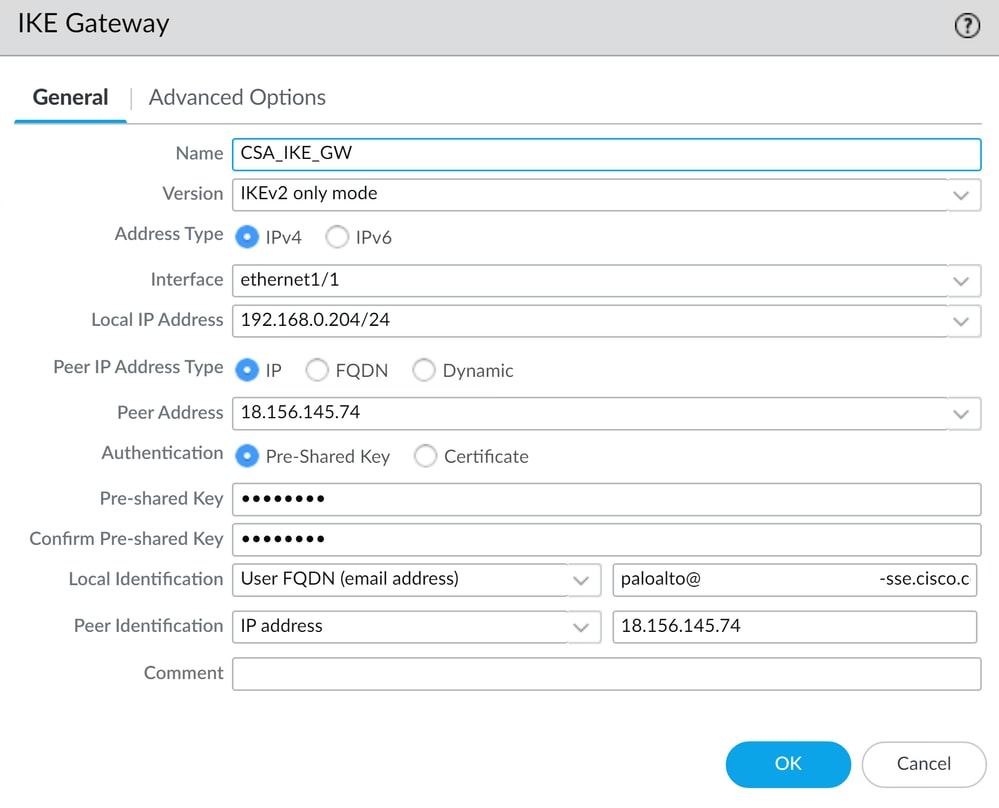

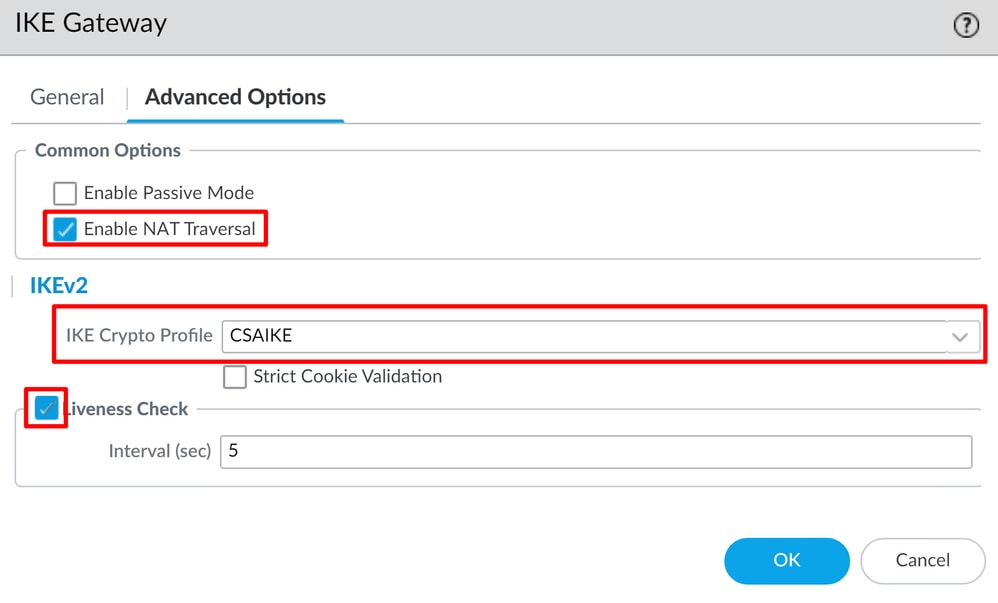

Configuration des passerelles IKE

Pour configurer des passerelles IKE

Network > Network Profile > IKE Gateways - Cliquer

Add

- Configurez les paramètres suivants :

Name: configurez un nom pour identifier les passerelles Ike. Version : mode IKEv2 uniquement Address Type :IPv4 Interface : sélectionnez votre interface WAN Internet. Local IP Address: sélectionnez l'adresse IP de votre interface WAN Internet. Peer IP Address Type :IP Peer Address: Utilisez l'adresse IP de Primary IP Datacenter IP Address, donnée à l'étape Données de tunnel. Authentication: clé pré-partagée Pre-shared Key : Utilisez la valeur passphrase donnée à l'étape Données de tunnel. Confirm Pre-shared Key : Utilisez la valeur passphrase donnée à l'étape Données de tunnel. Local Identification : Choisissez User FQDN (Email address) et utilisez la valeur Primary Tunnel ID donnée à l'étape, Tunnel Data. Peer Identification : IP AddressChoisissez et utilisez la Primary IP Datacenter IP Address.

Si vous l'avez configuré de cette manière, vous pouvez cliquer sur Commit pour enregistrer la configuration et passer à l'étape suivante, Configure IPSEC Crypto.

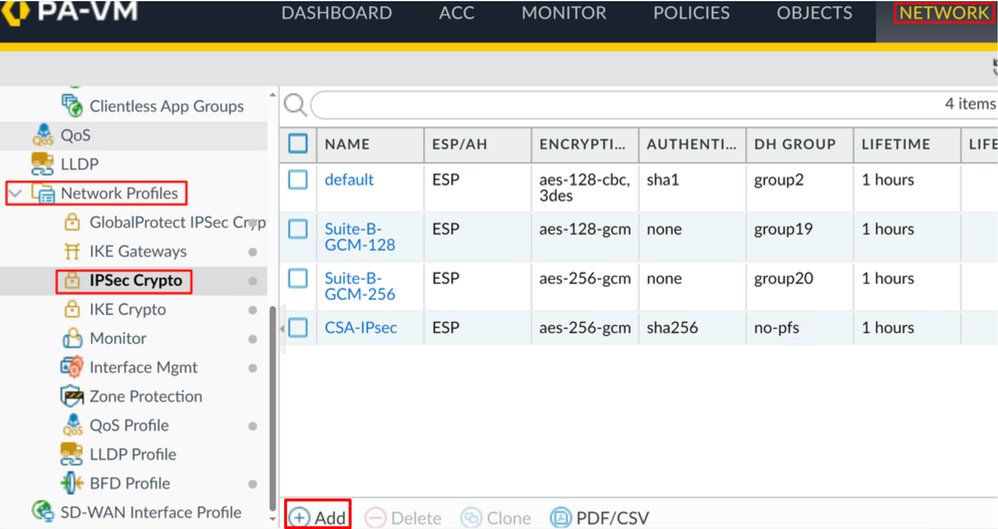

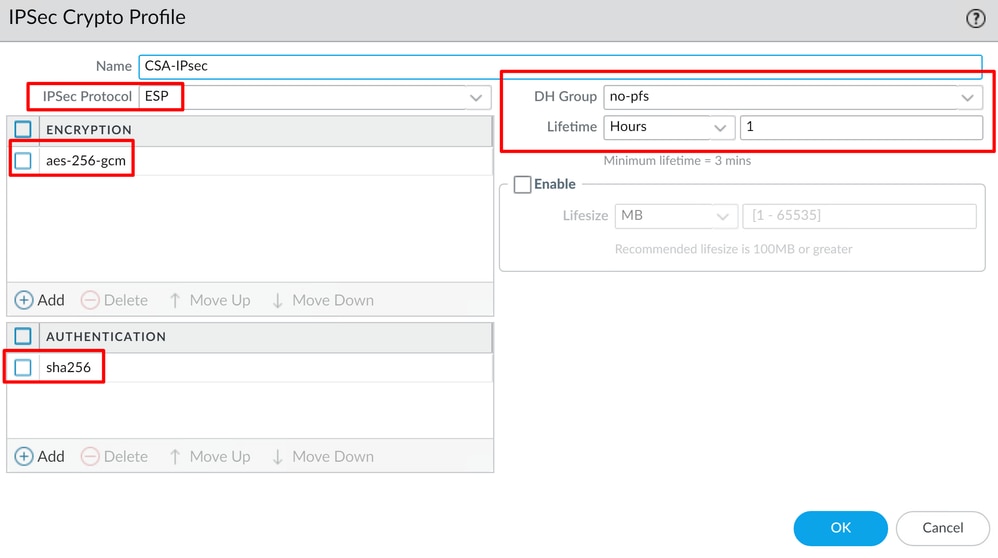

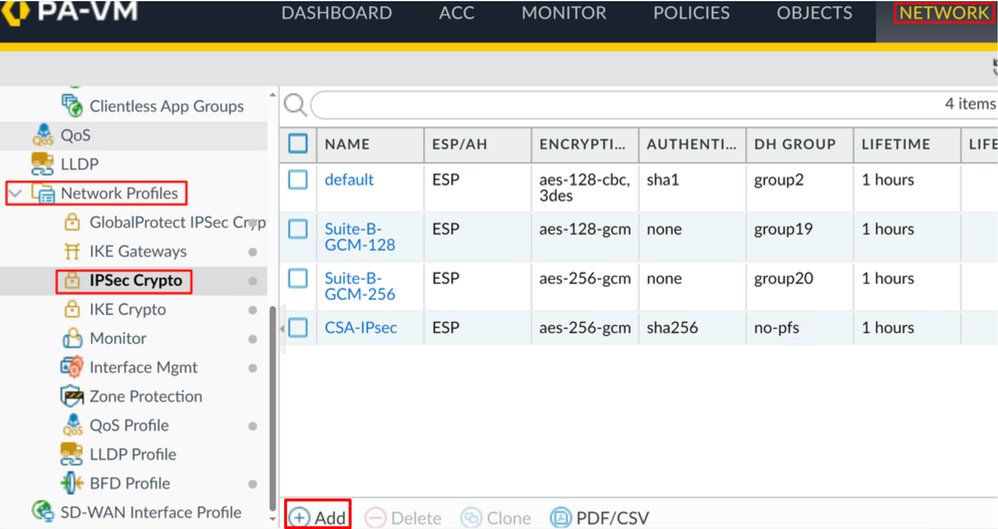

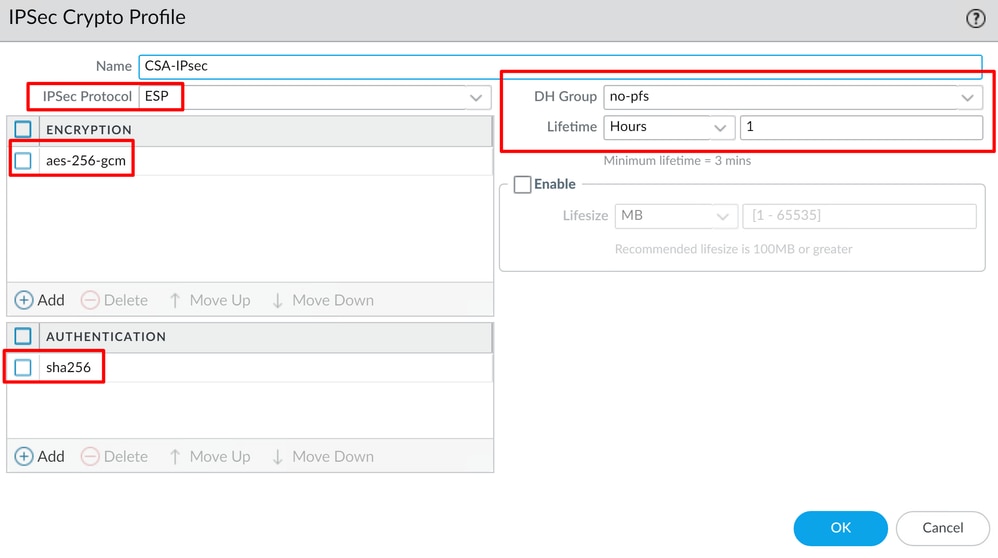

Configurer le profil de chiffrement IPSEC

Pour configurer les passerelles IKE, accédez à Network > Network Profile > IPSEC Crypto

- Configurez les paramètres suivants :

Name: utilisez un nom pour identifier le profil IPsec d'accès sécurisé IPSec Protocol: ESP ENCRYPTION: aes-256-gcm DH Group: no-pfs, 1 heure

- Cliquer

OK

Si vous l'avez configuré de cette manière, vous pouvez cliquer sur Commit pour enregistrer la configuration et passer à l'étape suivante, Configure IPSec Tunnels.

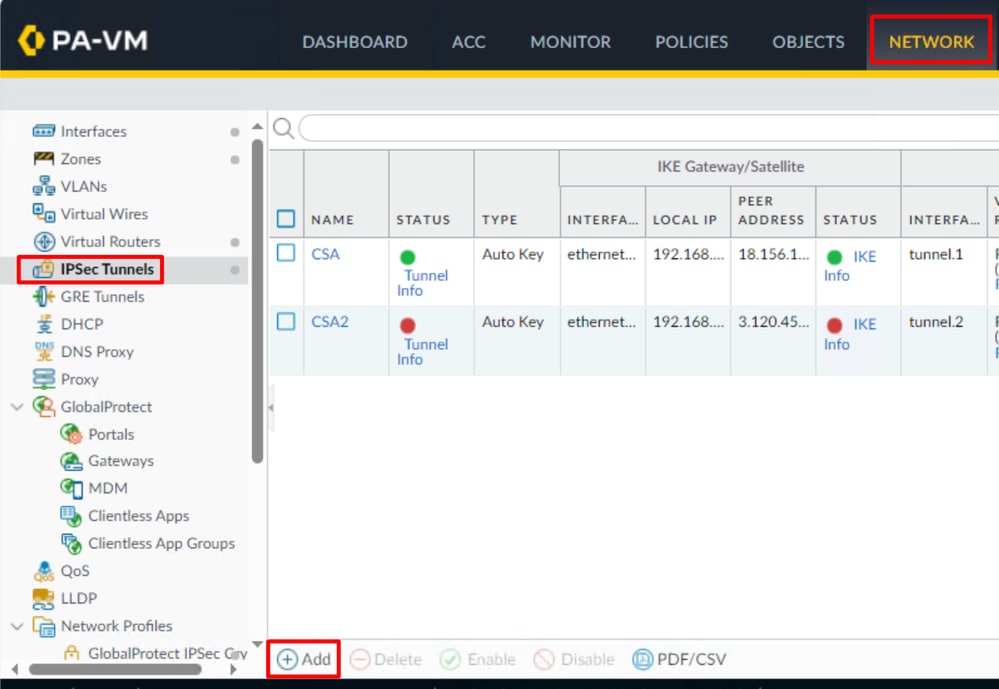

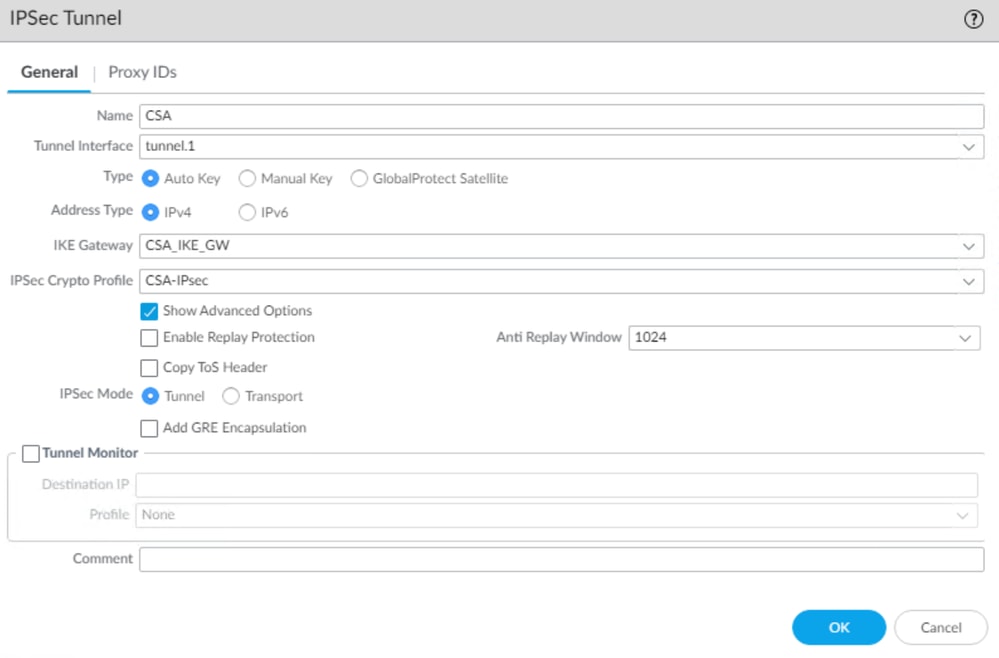

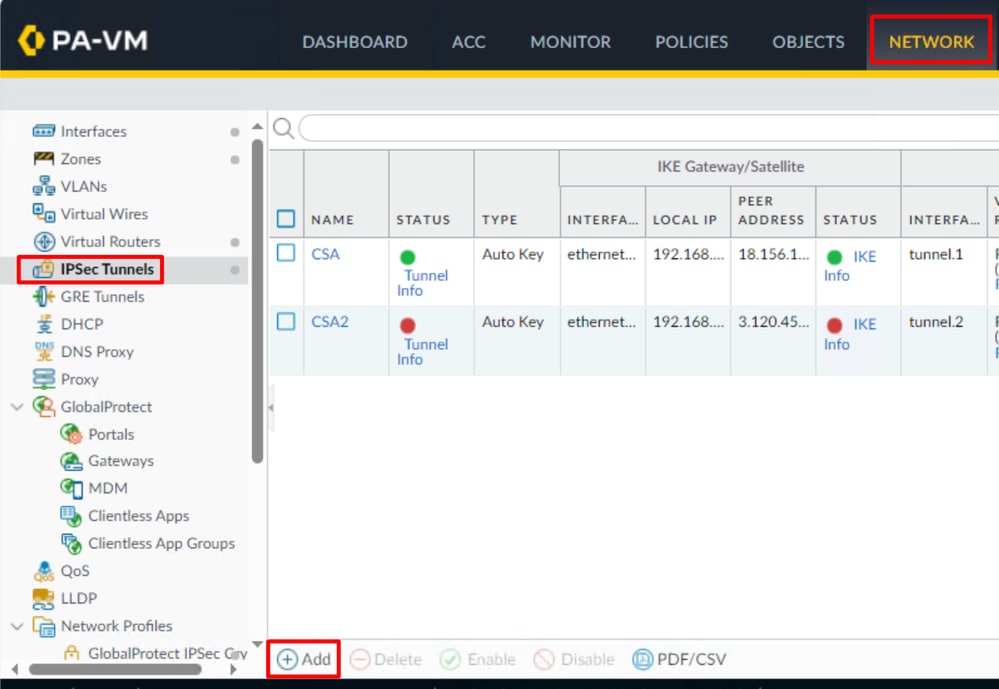

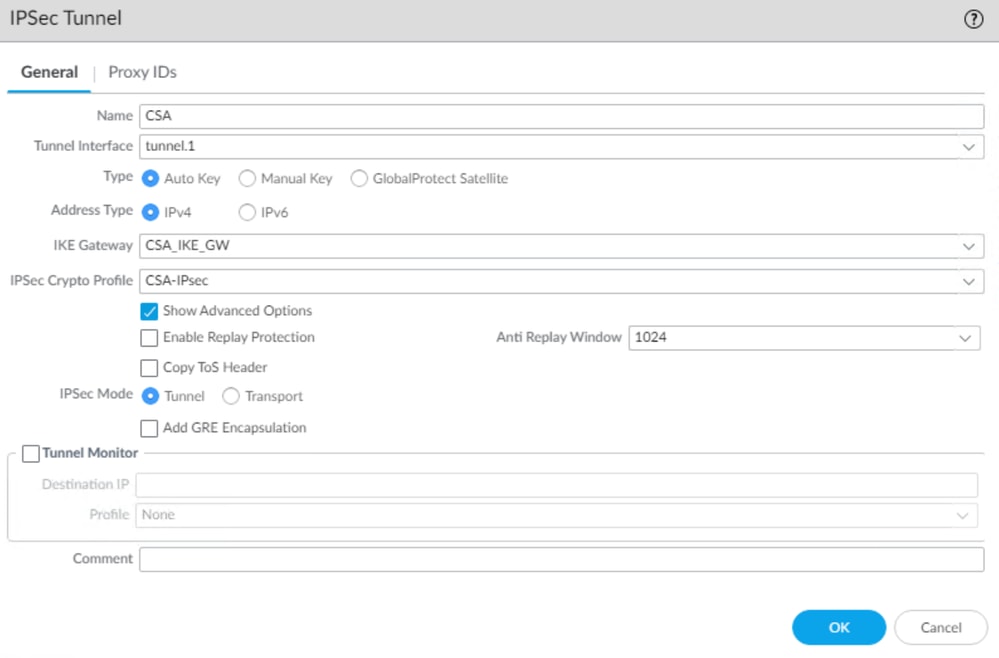

Configuration des tunnels IPSec

Pour configurer IPSec Tunnels, accédez à Network > IPSec Tunnels.

- Configurez les paramètres suivants :

- Cliquer

OK

Maintenant que votre VPN est correctement créé, vous pouvez passer à l'étape, Configure Policy Based Forwarding.

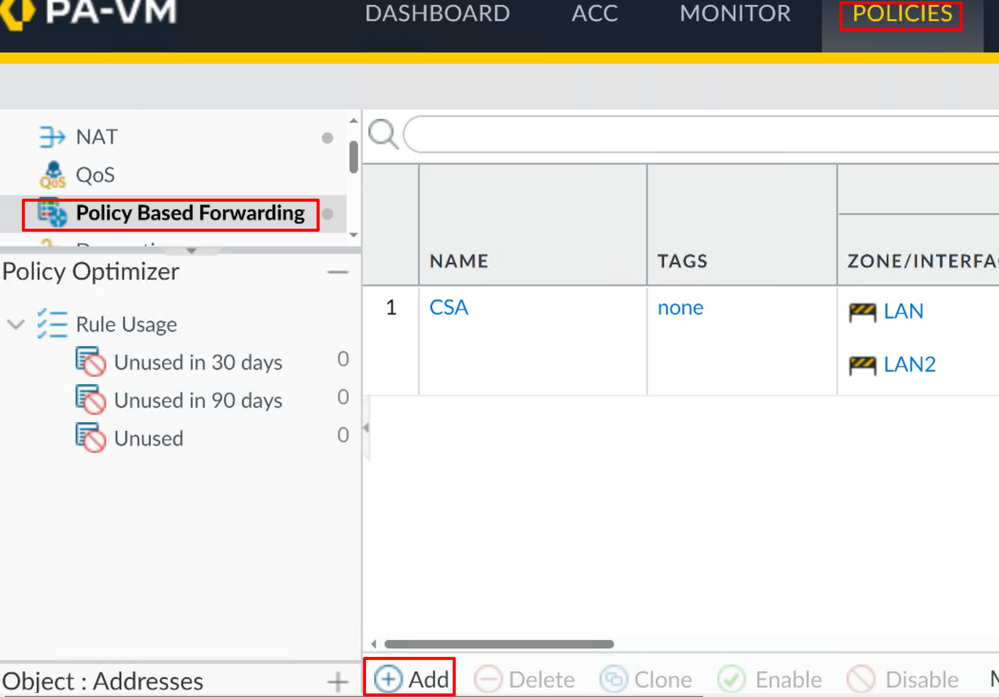

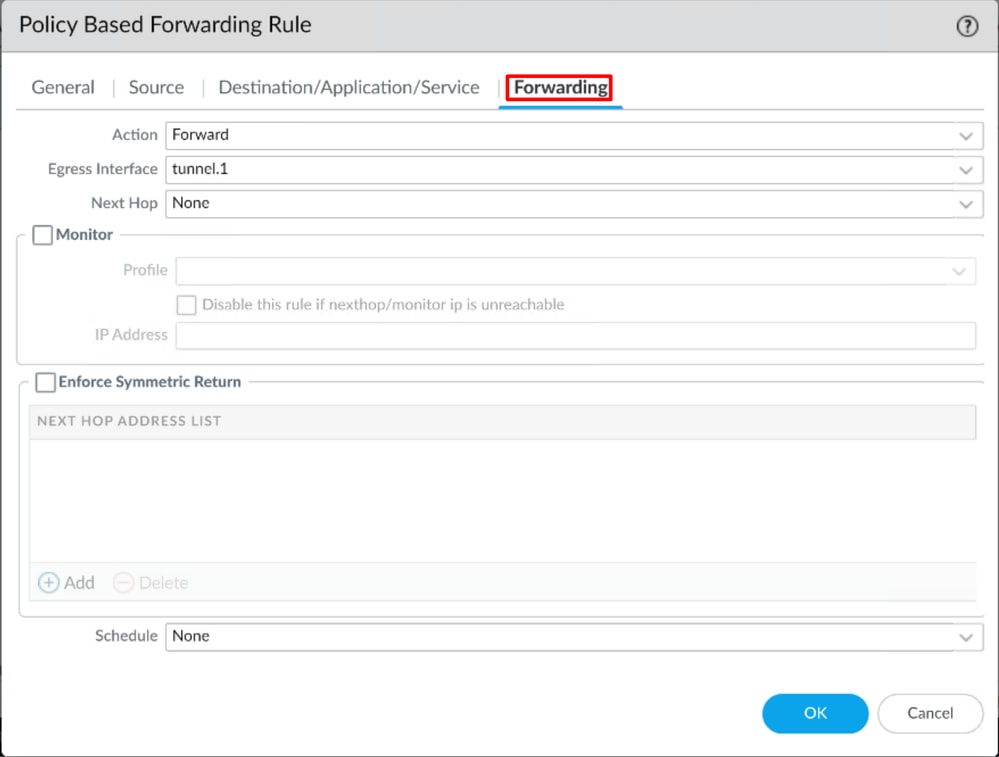

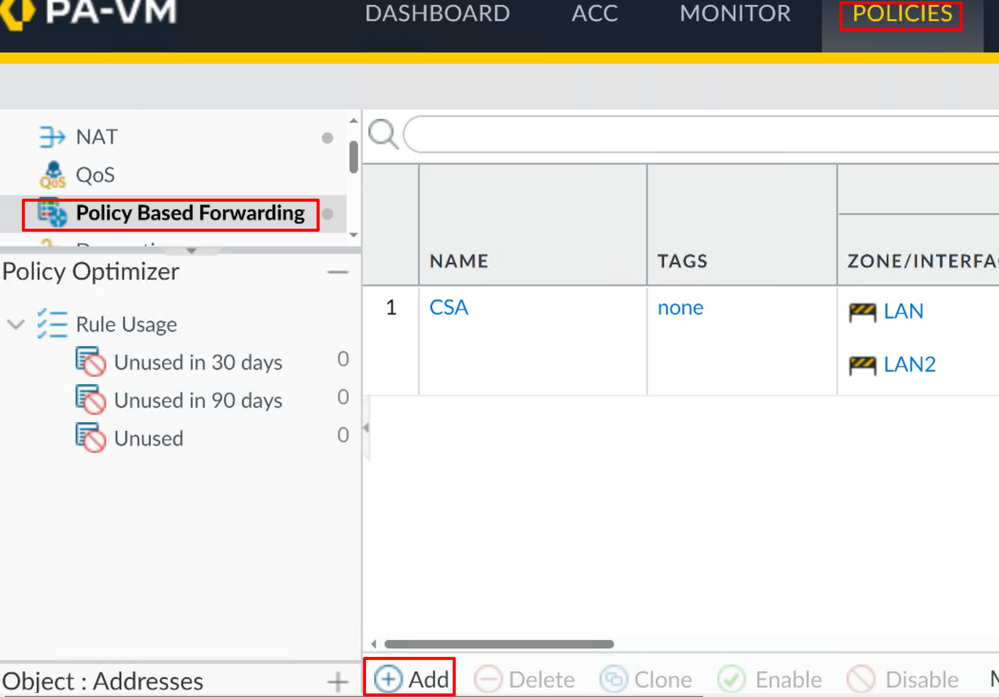

Configurer le transfert basé sur des stratégies

Pour configurer Policy Based Forwarding, accédez à Policies > Policy Based Forwarding.

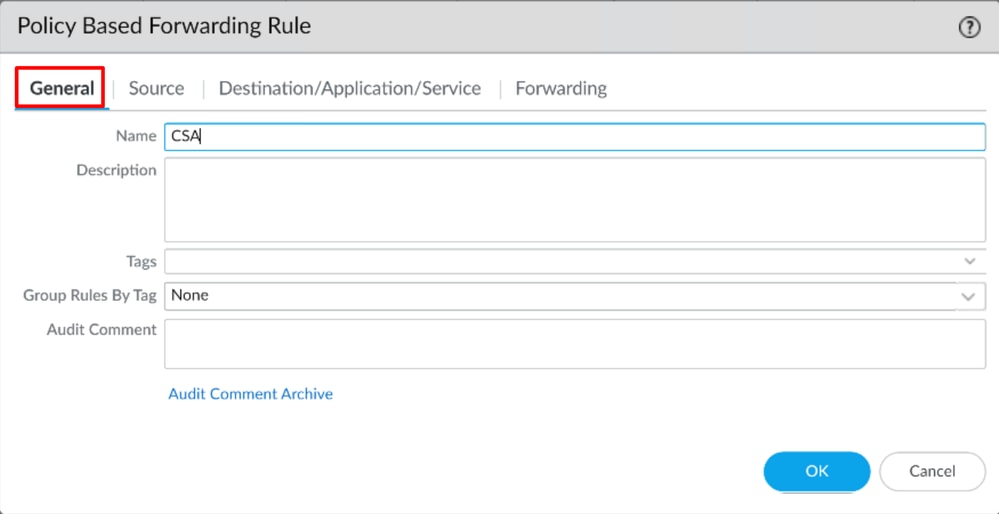

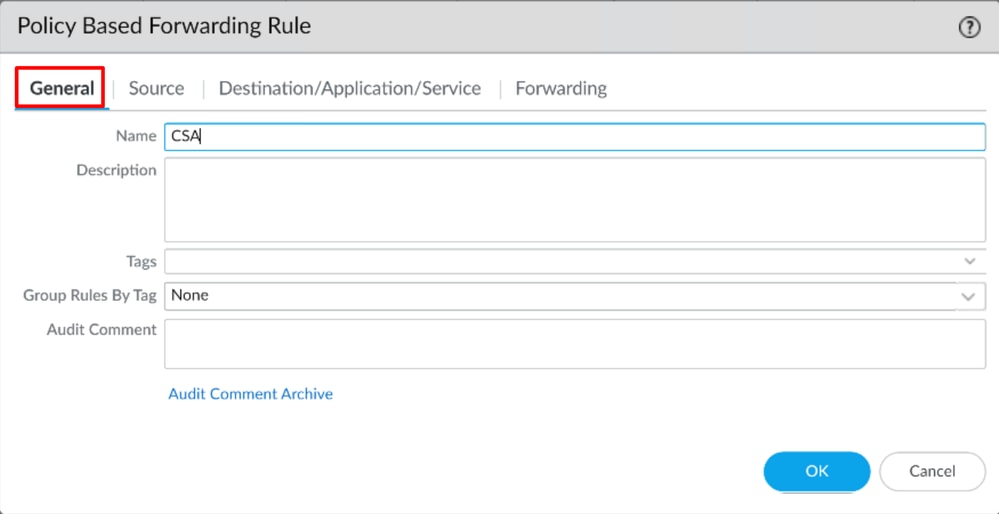

- Configurez les paramètres suivants :

General

Name: utilisez un nom pour identifier l'accès sécurisé, le transfert de base de stratégie (routage par origine)

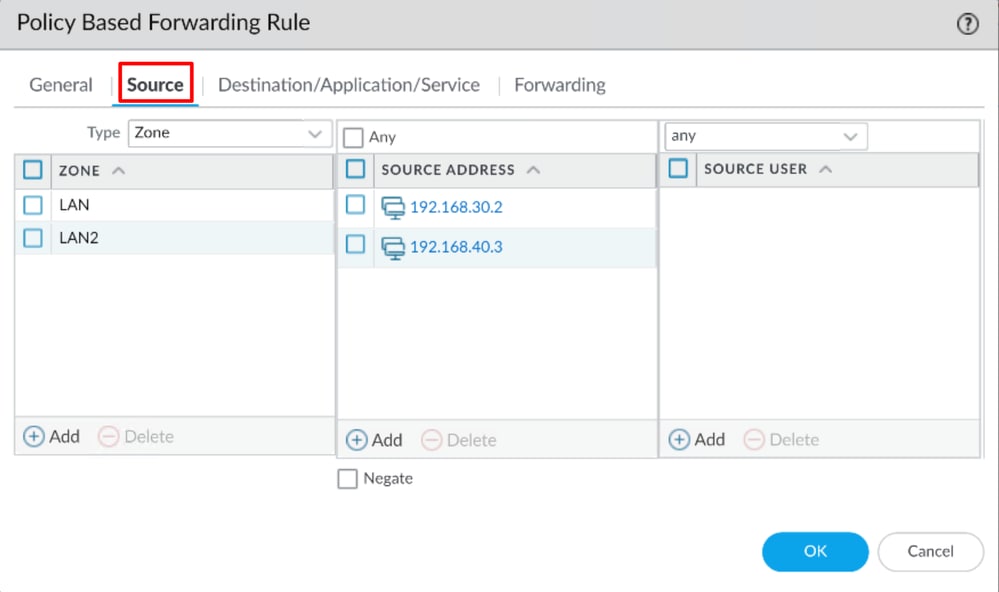

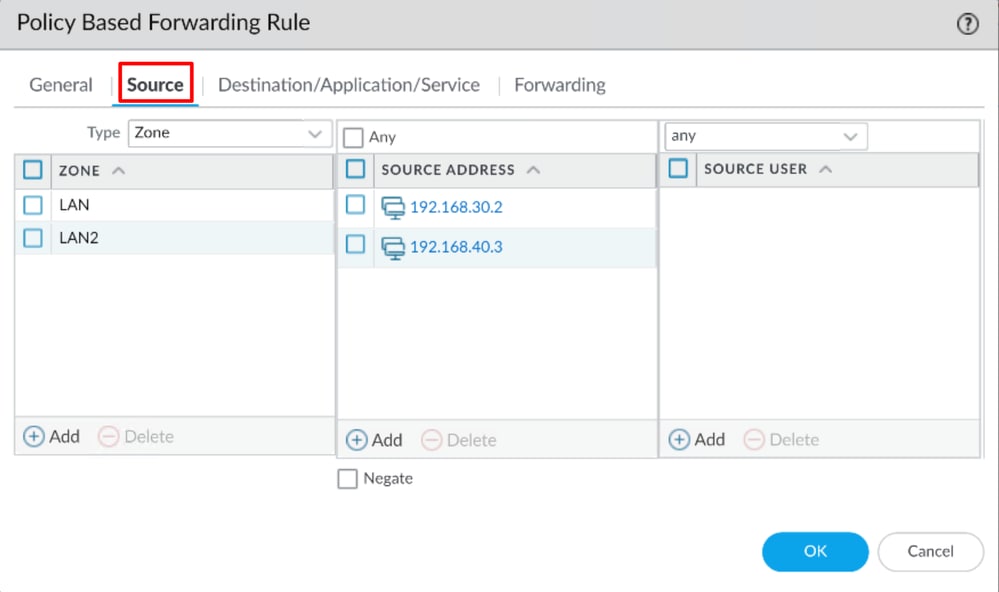

Source

Zone: sélectionnez les zones à partir desquelles vous prévoyez d'acheminer le trafic en fonction de l'origine Source Address: configurez le ou les hôtes que vous souhaitez utiliser comme source. Source Users: configurez les utilisateurs que vous souhaitez router le trafic (uniquement si applicable)

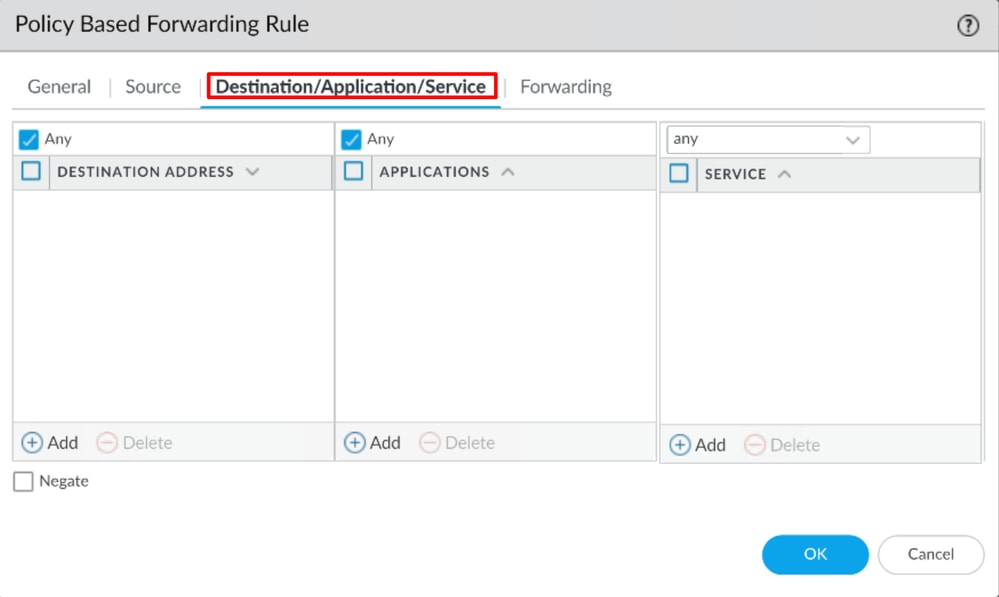

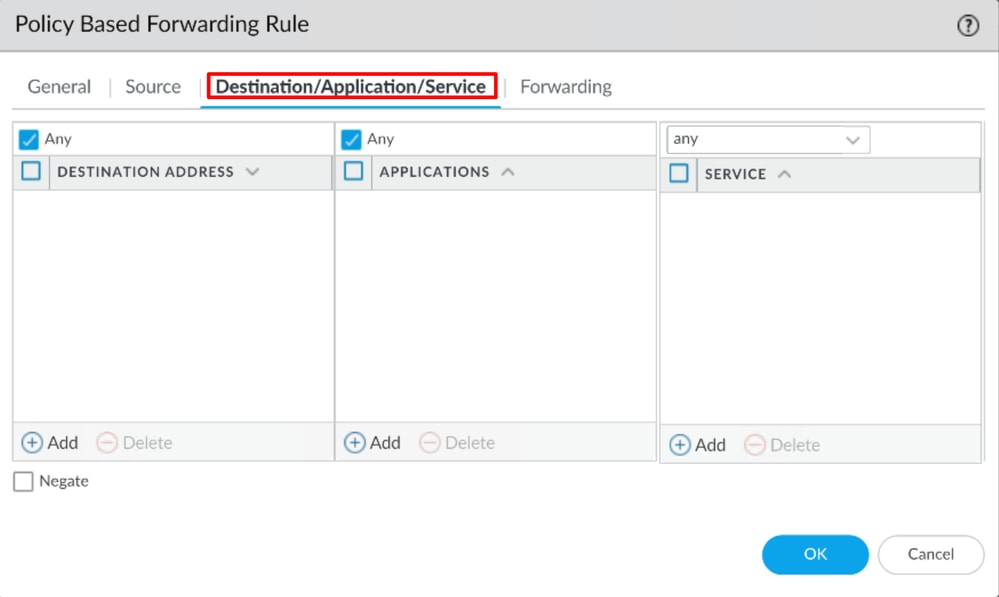

Destination/Application/Service

Destination Address: vous pouvez laisser la valeur Any (Tous) ou spécifier les plages d'adresses d'accès sécurisé (100.64.0.0/10)

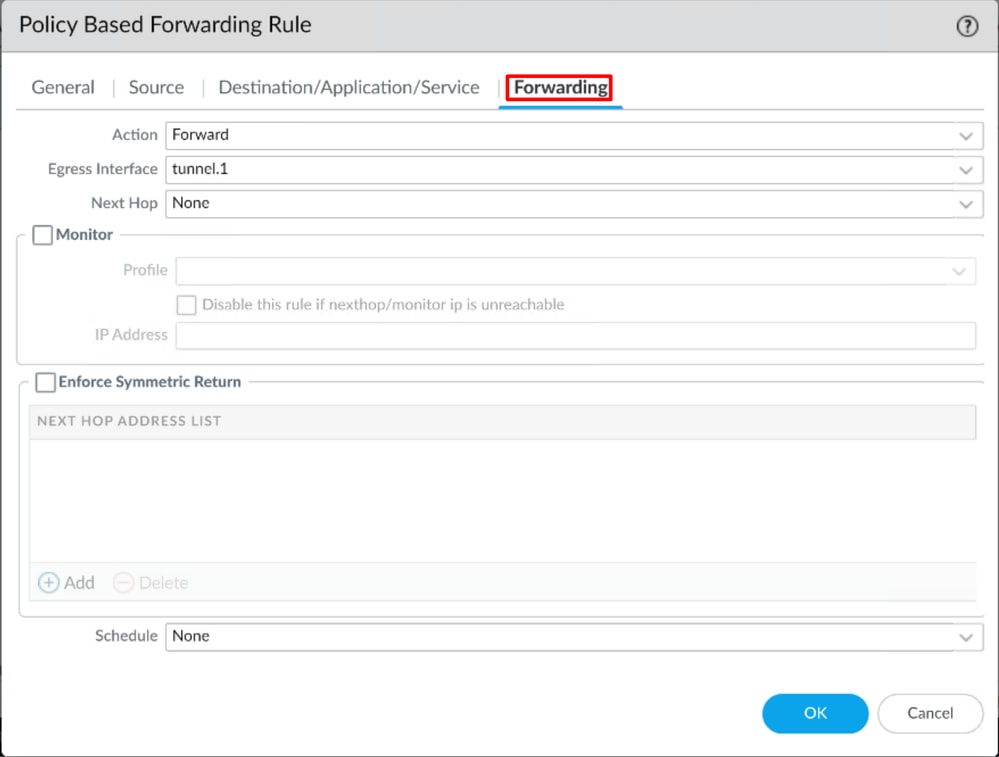

Forwarding

- Cliquez sur

OK et Commit

Maintenant, tout est configuré sur Palo Alto ; après avoir configuré la route, le tunnel peut être établi, et vous devez continuer à configurer le RA-VPN, le ZTA basé sur navigateur ou le ZTA de base client sur le tableau de bord d'accès sécurisé.

Accès sécurisé - Connexions réseau

Accès sécurisé - Connexions réseau Accès sécurisé - Groupes de tunnels réseau

Accès sécurisé - Groupes de tunnels réseau

Accès sécurisé - Groupes de tunnels - Options de routage

Accès sécurisé - Groupes de tunnels - Options de routage

Commentaires

Commentaires