Introduction

Ce document décrit comment configurer l'accès sécurisé avec Fortigate Firewall.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Pare-feu version Fortigate 7.4.x

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

- ZTNA sans client

Composants utilisés

Les informations contenues dans ce document sont basées sur :

- Pare-feu version Fortigate 7.4.x

- Accès sécurisé

- Client sécurisé Cisco - VPN

- Client sécurisé Cisco - ZTNA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Cisco a conçu Secure Access pour protéger et fournir un accès aux applications privées, sur site et dans le cloud. Il protège également la connexion du réseau à Internet. Pour ce faire, plusieurs méthodes et couches de sécurité sont mises en oeuvre, toutes visant à préserver les informations lorsqu'elles y accèdent via le cloud.

Configurer

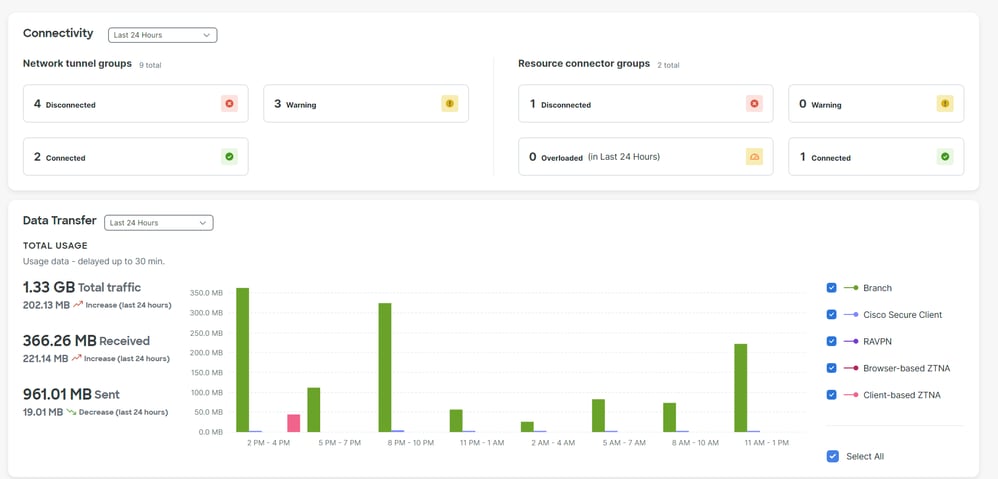

Configurer le VPN sur un accès sécurisé

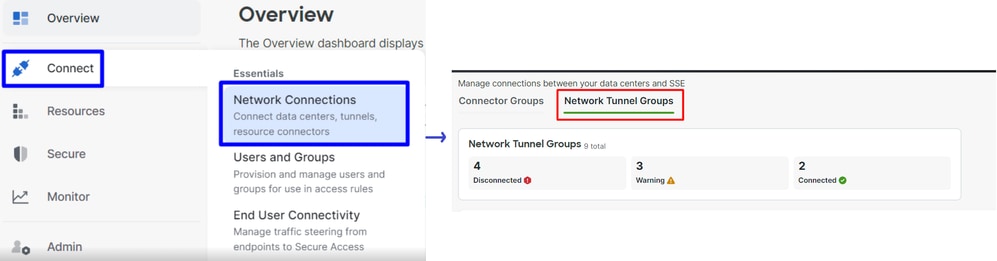

Accédez au panneau d'administration de Secure Access.

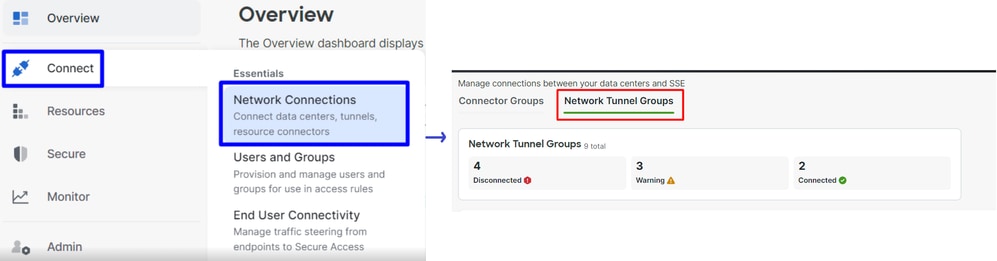

- Cliquez sur

Connect > Network Connections > Network Tunnels Groups

- Sous

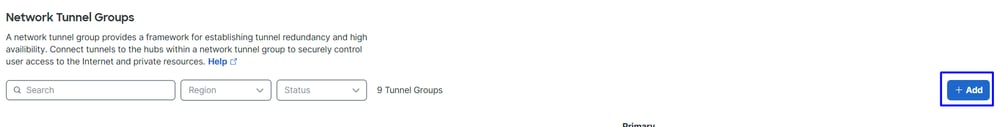

Network Tunnel Groupscliquez sur + Add

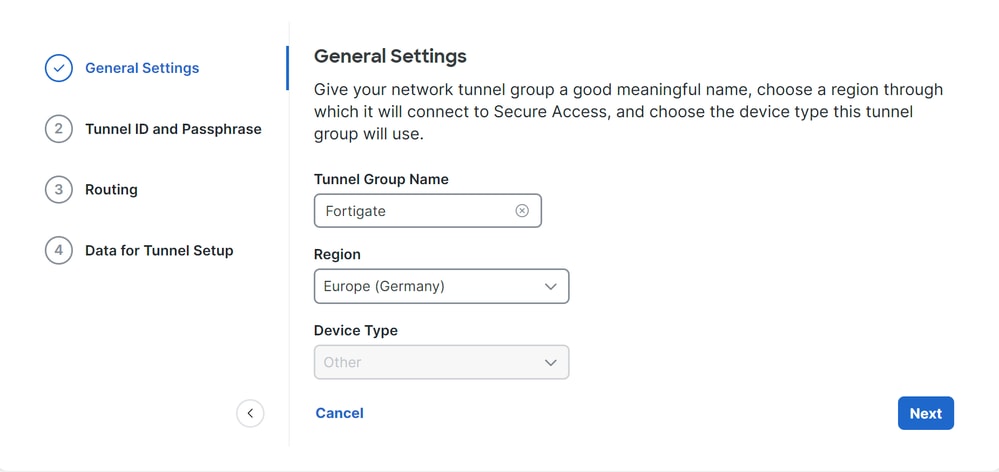

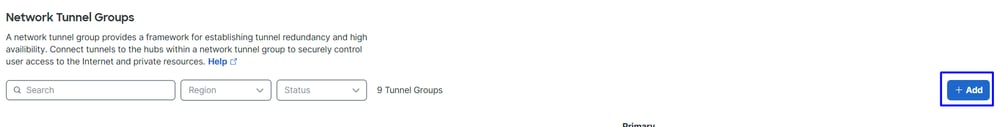

- Configurer

Tunnel Group Name, Regionet Device Type

- Cliquer

Next

Remarque : Sélectionnez la région la plus proche de l'emplacement de votre pare-feu.

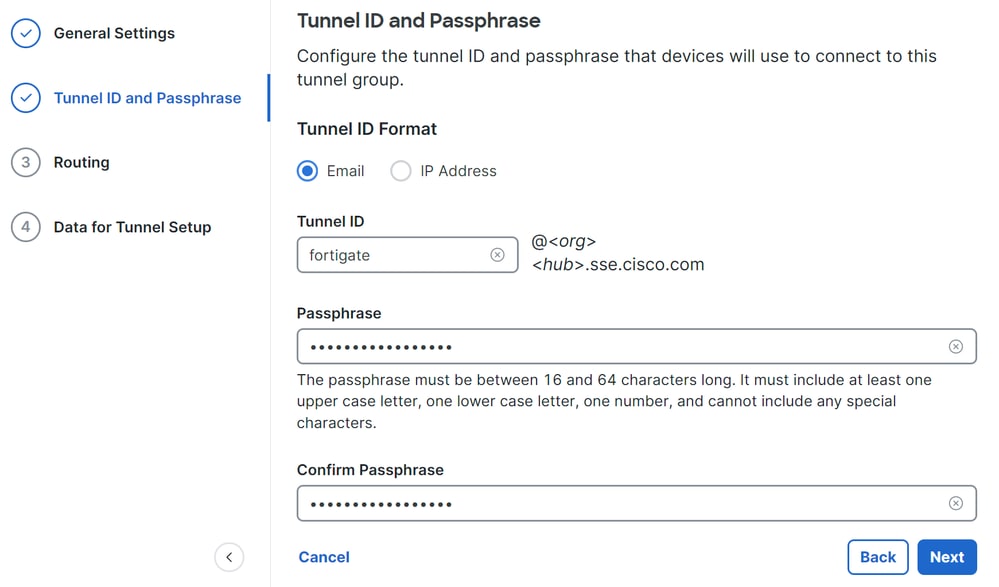

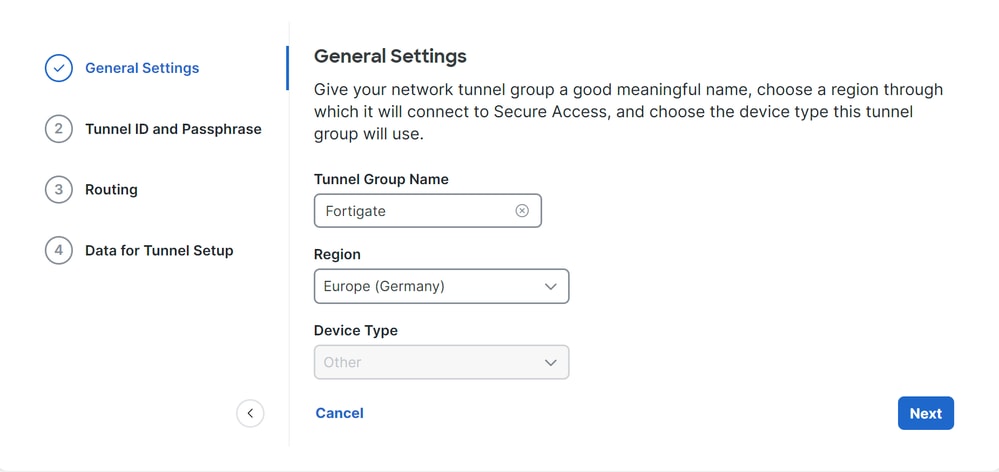

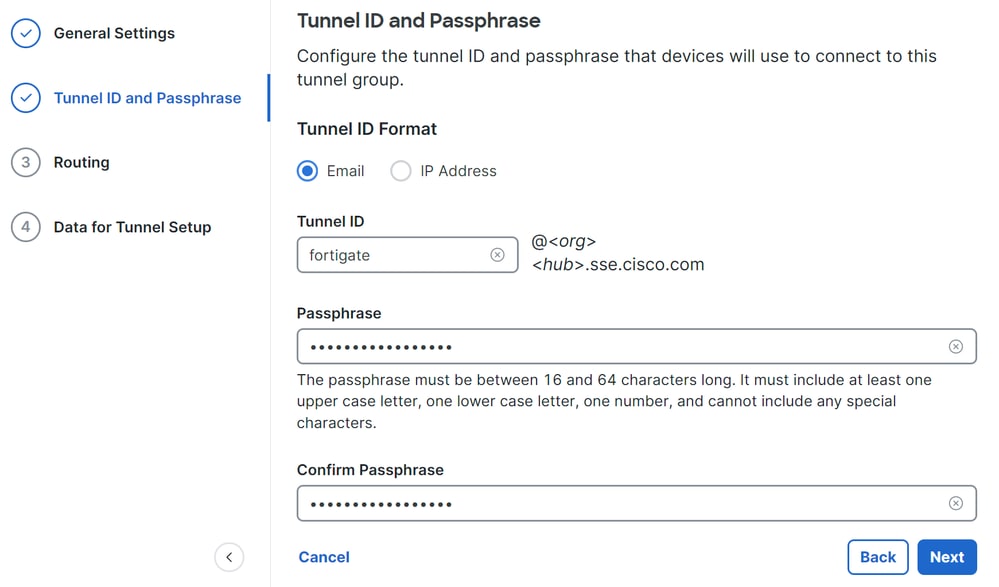

- Configurez les

Tunnel ID Formatet Passphrase

- Cliquer

Next

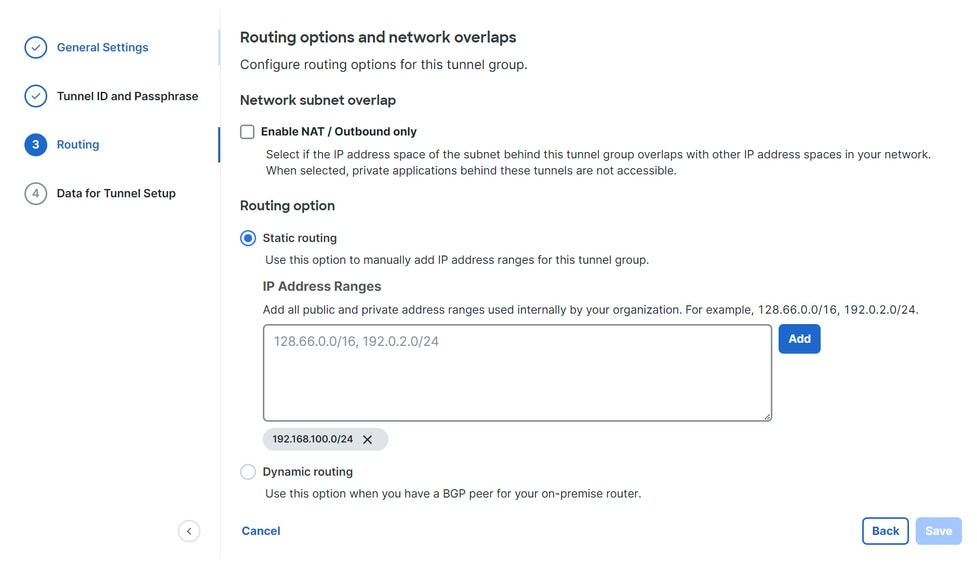

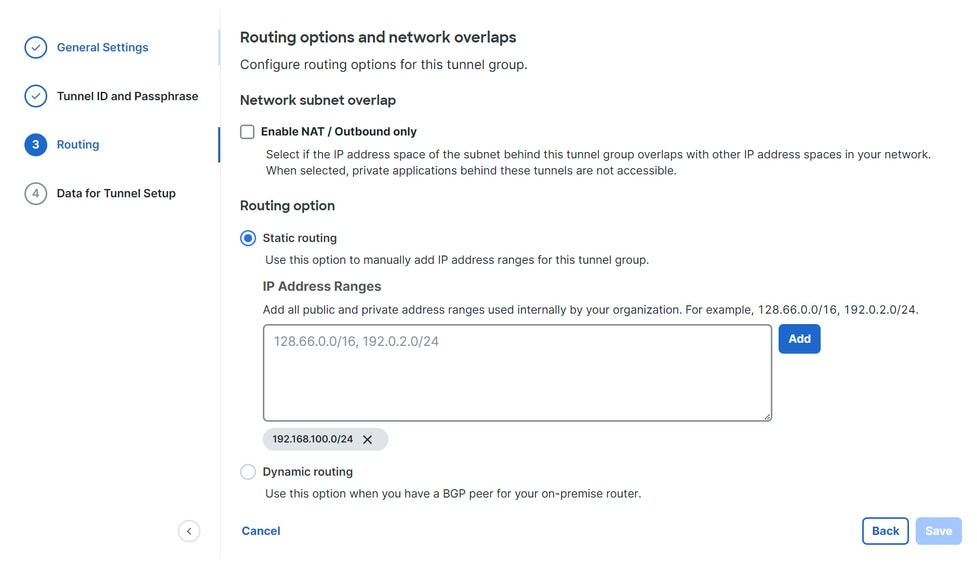

- Configurez les plages d'adresses IP ou les hôtes que vous avez configurés sur votre réseau et souhaitez faire passer le trafic par un accès sécurisé

- Cliquer

Save

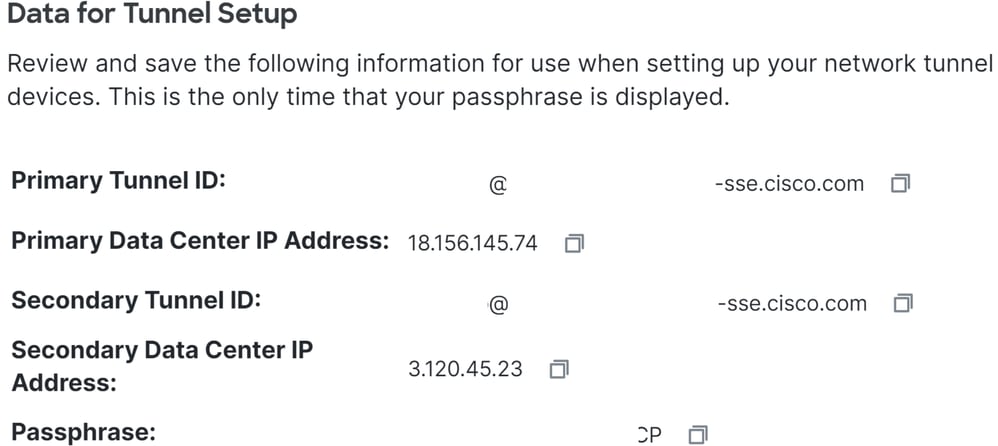

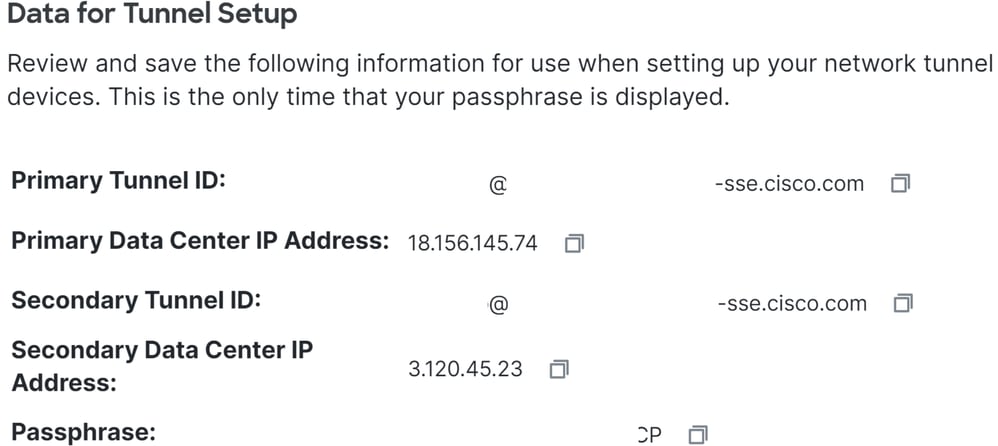

Après avoir cliqué sur Save les informations sur le tunnel s'affiche, veuillez enregistrer ces informations pour l'étape suivante, Configure the VPN Site to Site on Fortigate.

Données du tunnel

Configurer le site VPN sur le site Fortigate

Accédez à votre tableau de bord Fortigate.

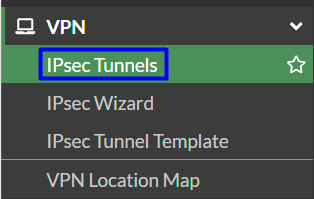

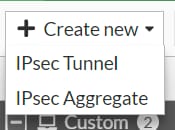

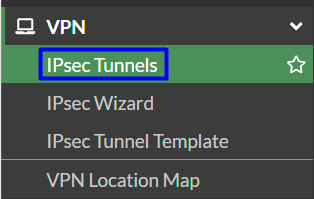

- Cliquer

VPN > IPsec Tunnels

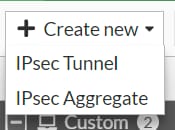

- Cliquer

Create New > IPsec Tunnels

- Cliquez sur

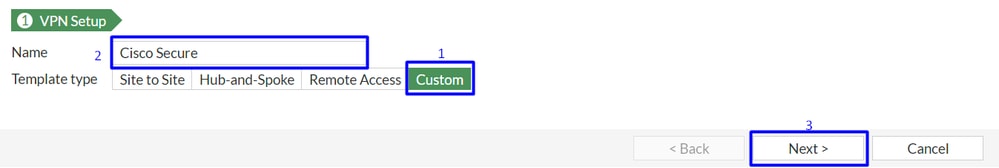

Custom, configurez un Name et cliquez sur Next.

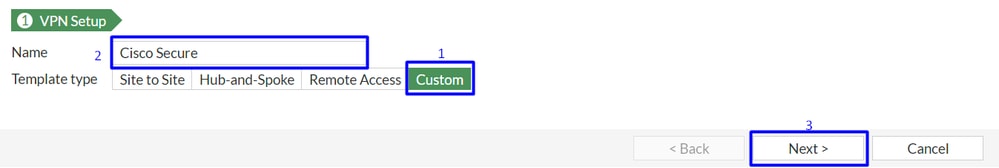

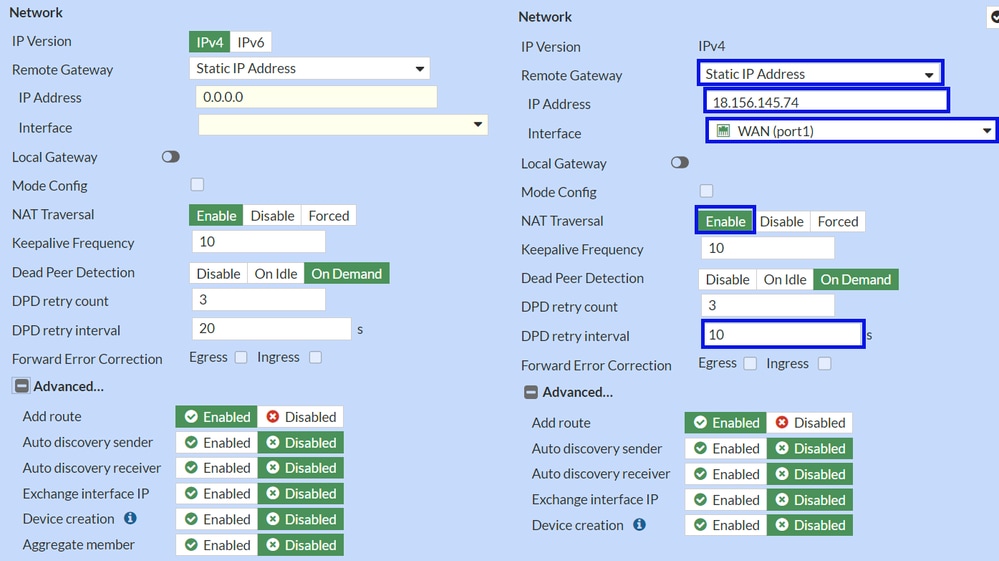

Dans l'image suivante, vous voyez comment vous devez configurer les paramètres de l'Networkarticle.

Réseau

Network

IP Version : IPv4Remote Gateway : Adresse IP statiqueIP Address: Utilisez l'adresse IP dePrimary IP Datacenter IP Address,donnée à l'étape Données de tunnelInterface : Choisissez l'interface WAN que vous avez prévu d'utiliser pour établir le tunnelLocal Gateway : Désactiver par défautMode Config : Désactiver par défautNAT Traversal : ActiverKeepalive Frequency : 10Dead Peer Detection : Au reposDPD retry count : 3DPD retry interval : 10Forward Error Correction : Ne cochez aucune case. Advanced...: Configurez-le en tant qu'image.

Configurez maintenant le Authenticationrouteur IKE.

Authentification

Authentication

Method : Clé pré-partagée par défautPre-shared Key : Utilisez la Passphrasedonnée dans l'étape Données de tunnel

IKE

Version : Sélectionnez la version 2.

Remarque : Secure Access prend uniquement en charge IKEv2

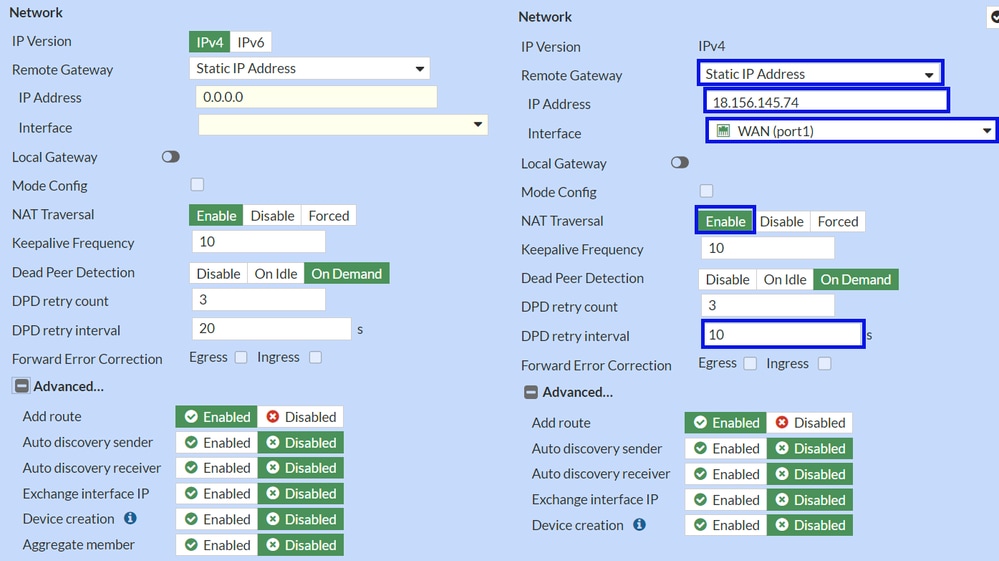

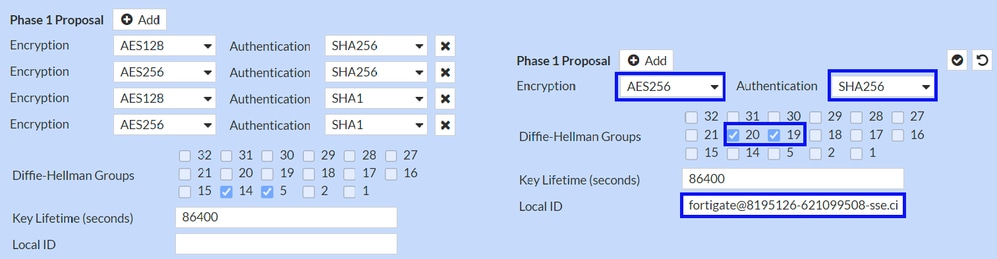

Configurez maintenant le Phase 1 Proposal.

Proposition de phase 1

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

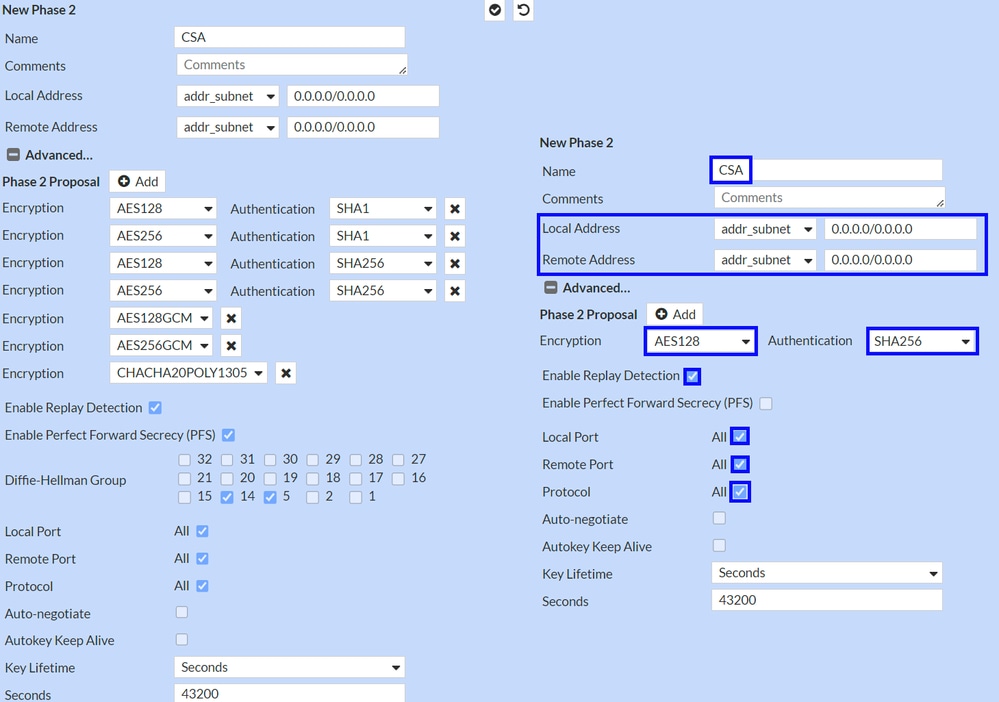

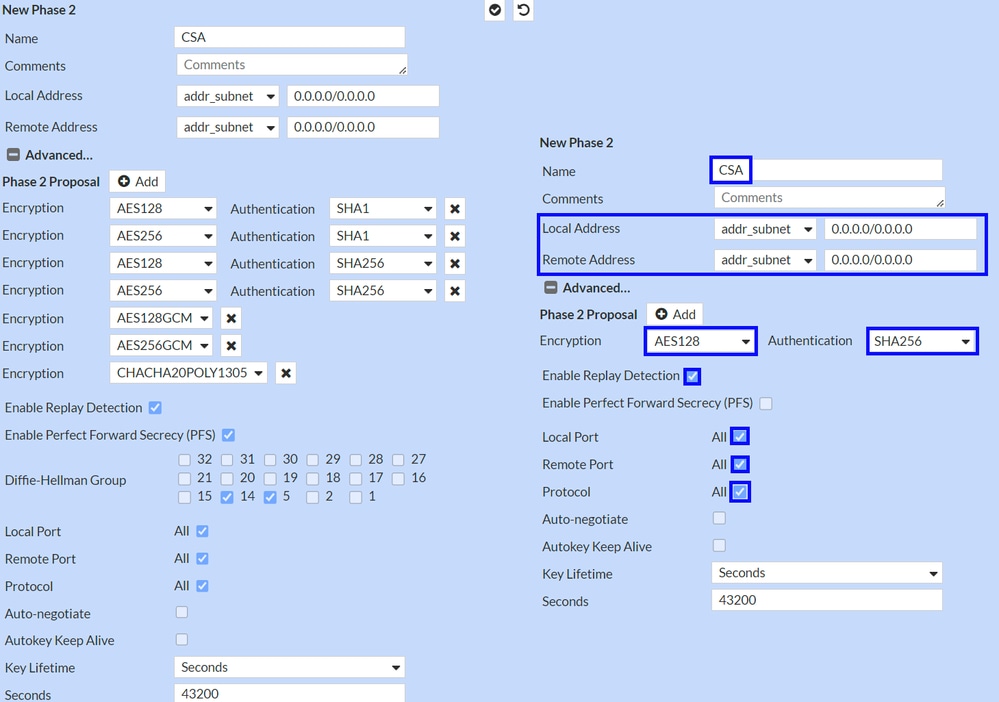

Configurez maintenant le Phase 2 Proposal.

Proposition de phase 2

New Phase 2

Name : Laisser comme valeur par défaut (Ceci provient du nom de votre VPN)Local Address : Laisser par défaut (0.0.0.0/0.0.0.0)Remote Address : Laisser par défaut (0.0.0.0/0.0.0.0)

Advanced

Encryption : Choisir AES128Authentication : Choisissez SHA256Enable Replay Detection : Laisser par défaut (Activé)Enable Perfect Forward Secrecy (PFS) : Décochez la caseLocal Port : Laisser par défaut (Activé)Remote Port: Laisser par défaut (Activé)Protocol : Laisser par défaut (Activé)Auto-negotiate : laissé par défaut (non marqué)Autokey Keep Alive : laissé par défaut (non marqué)Key Lifetime : Laisser par défaut (secondes)Seconds : laissé par défaut (43200)

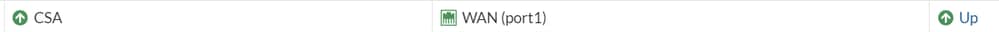

Ensuite, cliquez sur OK. Vous voyez après quelques minutes que le VPN a été établi avec un accès sécurisé, et vous pouvez passer à l'étape suivante, Configure the Tunnel Interface.

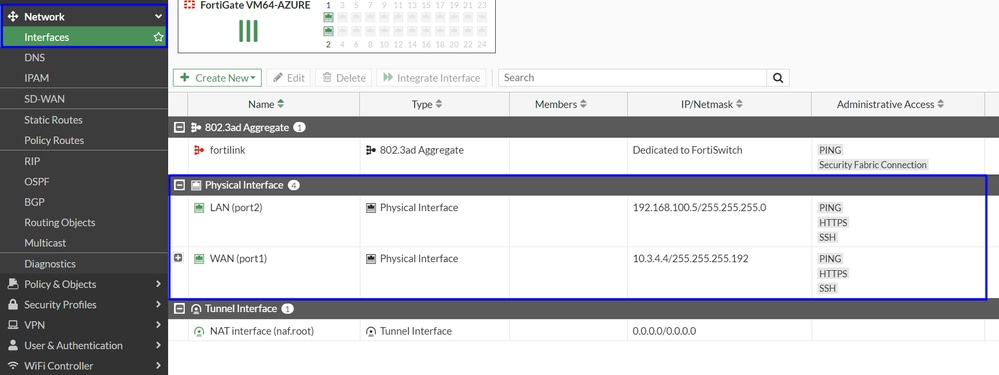

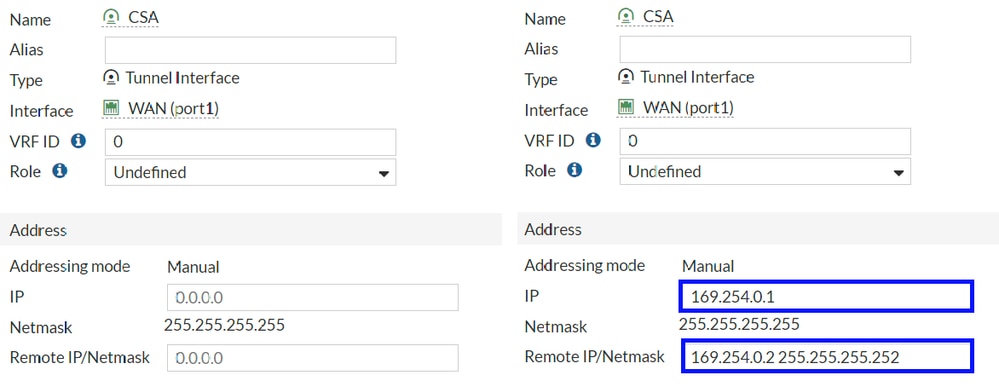

Configuration de l'interface du tunnel

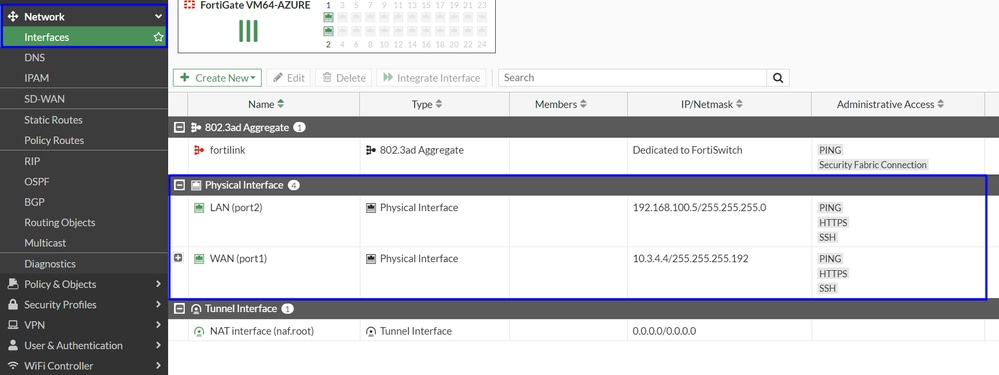

Une fois le tunnel créé, vous remarquerez qu'une nouvelle interface se trouve derrière le port que vous utilisez comme interface WAN pour communiquer avec Secure Access.

Pour vérifier cela, accédez à Network > Interfaces.

Développez le port que vous utilisez pour communiquer avec Secure Access ; dans ce cas, l'WANinterface.

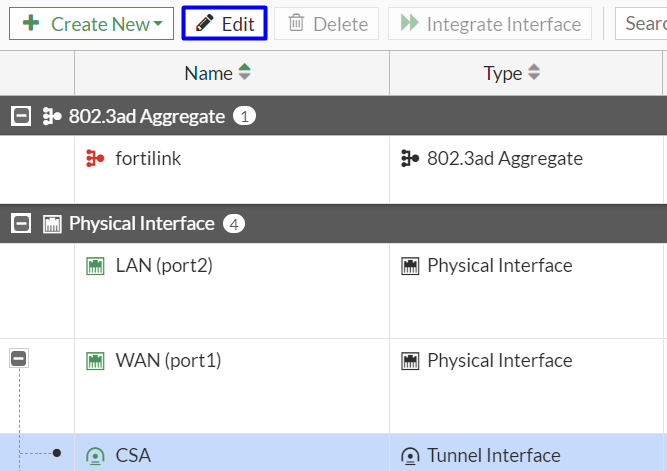

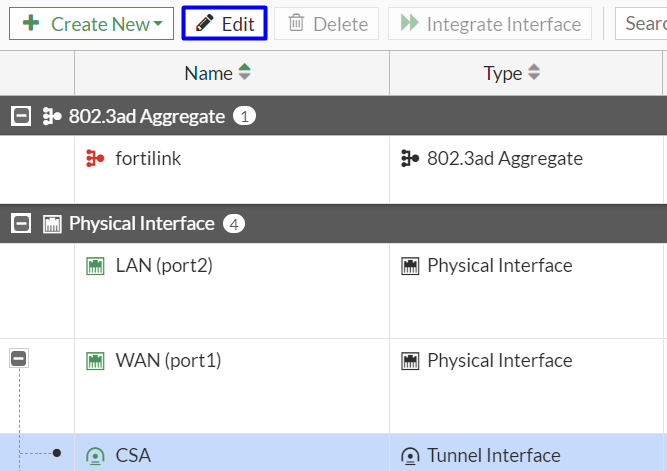

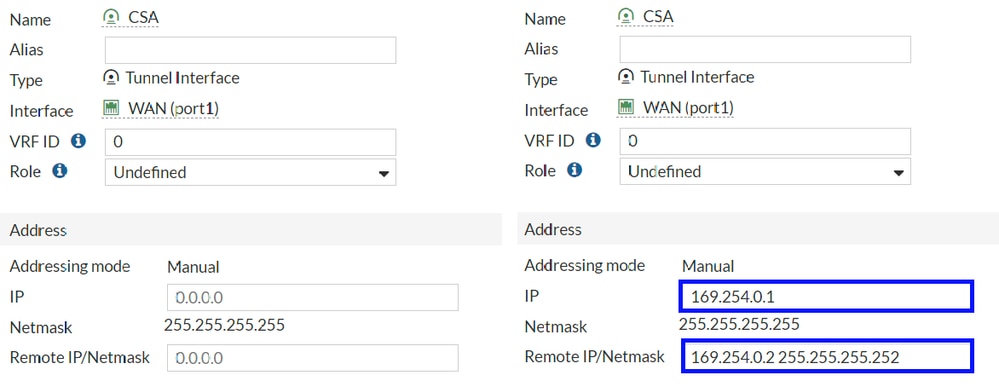

- Cliquez sur votre

Tunnel Interface et sur Edit

- Vous devez configurer l'image suivante

Interface Configuration IPRemote IP/Netmask : Configurez l'adresse IP distante en tant qu'adresse IP suivante de l'interface IP et avec le masque de réseau 30 (169.254.0.2 255.255.255.252)

Après cela, cliquez sur OK pour enregistrer la configuration et passer à l'étape suivante,Configure Policy Route (routage basé sur l'origine).

Avertissement : Après cette partie, vous devez configurer les stratégies de pare-feu sur votre FortiGate afin d'autoriser ou d'autoriser le trafic de votre périphérique vers l'accès sécurisé et de l'accès sécurisé vers les réseaux que vous souhaitez acheminer le trafic.

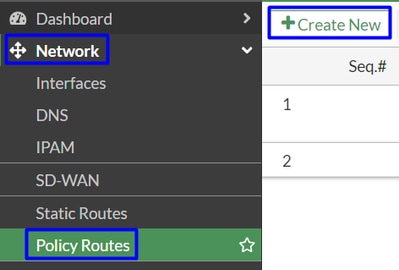

Configurer le routage de stratégie

À ce stade, votre VPN est configuré et configuré pour un accès sécurisé ; Maintenant, vous devez réacheminer le trafic vers Secure Access pour protéger votre trafic ou l'accès à vos applications privées derrière votre pare-feu FortiGate.

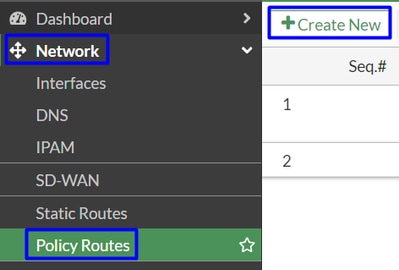

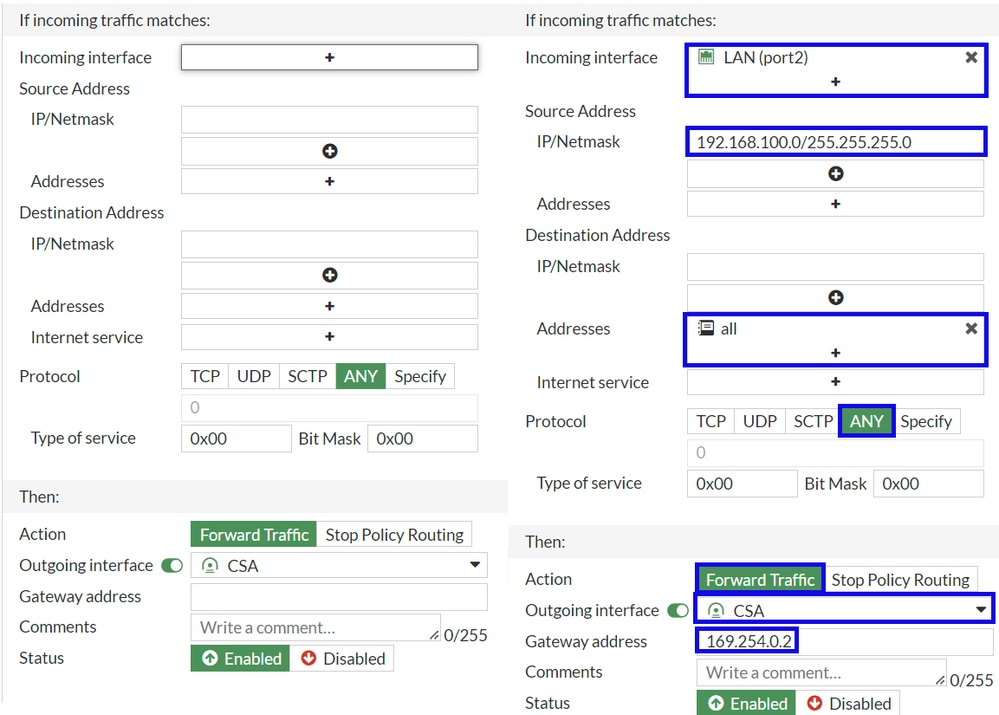

- Naviguez jusqu'à

Network > Policy Routes

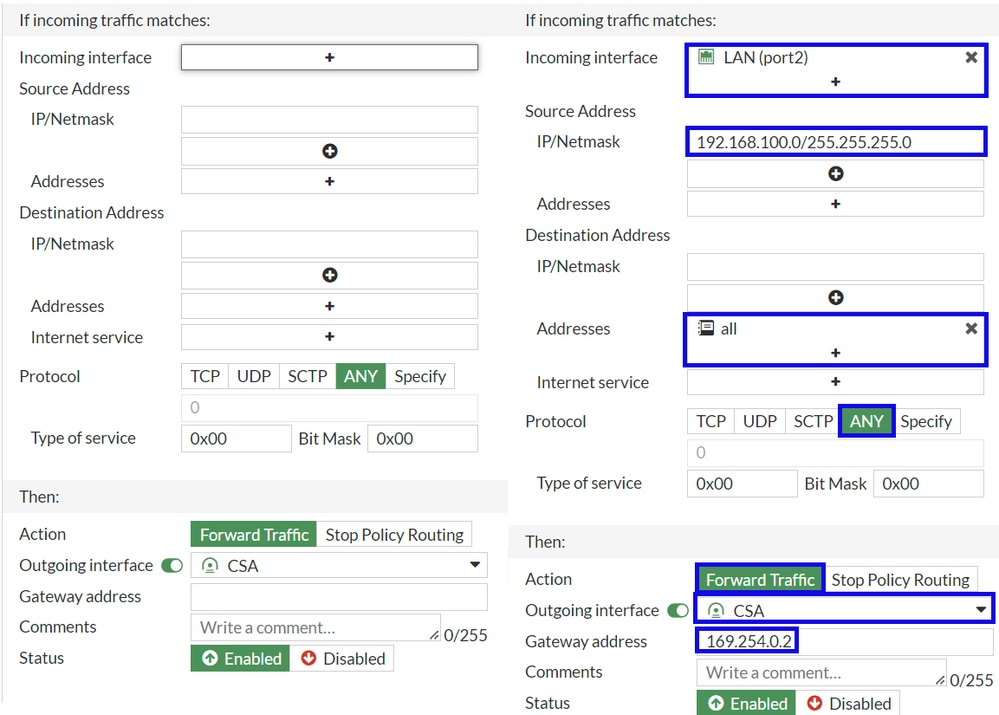

If Incoming traffic matches

Incoming Interface : Choisissez l'interface à partir de laquelle vous prévoyez de réacheminer le trafic vers l'accès sécurisé (origine du trafic)

Source Address

IP/Netmask : Utilisez cette option si vous routez uniquement un sous-réseau d’une interfaceAddresses : Utilisez cette option si l'objet est créé et si la source du trafic provient de plusieurs interfaces et sous-réseaux

Destination Addresses

Addresses: Choisir allProtocol: Choisir ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Choisissez l'interface de tunnel que vous avez modifiée à l'étape, Configurer l'interface de tunnelGateway Address: Configurez l'adresse IP distante configurée à l'étape RemoteIPNetmaskStatus : Choisir activé

Cliquez OK pour enregistrer la configuration. Vous êtes maintenant prêt à vérifier si le trafic de vos périphériques a été réacheminé vers Secure Access.

Vérifier

Afin de vérifier si le trafic de votre machine a été réacheminé vers un accès sécurisé, vous avez deux options ; vous pouvez vérifier sur internet et rechercher votre adresse IP publique, ou vous pouvez exécuter la commande suivante avec curl :

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

La plage publique d'où vous pouvez voir votre trafic est :

Min Host: 151.186.176.1

Max Host :151.186.207.254

Remarque : Ces adresses IP sont sujettes à modification, ce qui signifie que Cisco va probablement étendre cette plage à l'avenir.

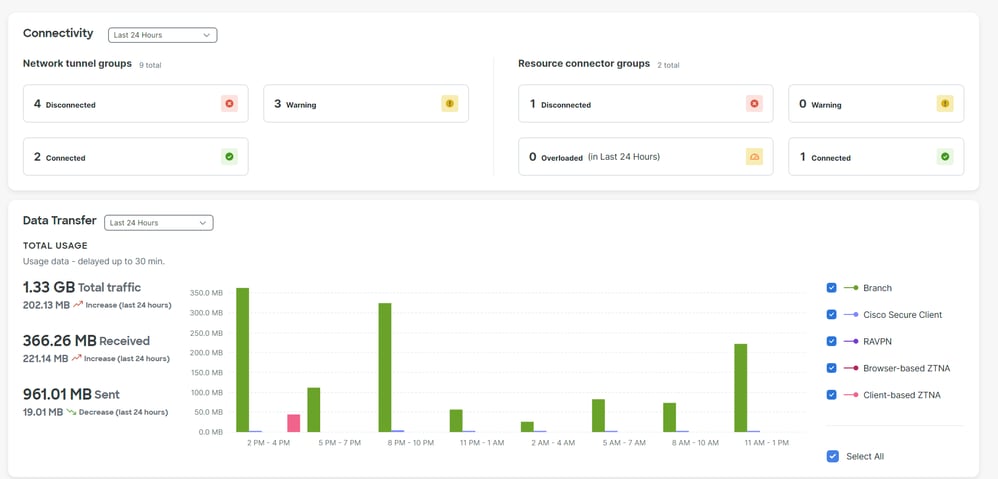

Si vous voyez le changement de votre IP publique, cela signifie que vous êtes protégé par un accès sécurisé, et maintenant vous pouvez configurer votre application privée sur le tableau de bord d'accès sécurisé pour accéder à vos applications à partir de VPNaaS ou ZTNA.

Commentaires

Commentaires