Introduction

Ce document décrit comment configurer l'authentification externe OKTA SSO pour la connexion à Cisco Advanced Phishing Protection.

Conditions préalables

Accès administrateur au portail Cisco Advanced Phishing Protection.

Accès administrateur à Okta idP.

Certificats SSL X.509 auto-signés ou CA signés (facultatif) au format PKCS #12 ou PEM.

Informations générales

- Cisco Advanced Phishing Protection permet d'activer la connexion SSO pour les administrateurs utilisant SAML.

- OKTA est un gestionnaire d'identité qui fournit des services d'authentification et d'autorisation à vos applications.

- Cisco Advanced Phishing Protection peut être défini comme une application connectée à OKTA pour l'authentification et l'autorisation.

- SAML est un format de données standard ouvert basé sur XML qui permet aux administrateurs d'accéder à un ensemble défini d'applications en toute transparence après s'être connectés à l'une de ces applications.

- Pour en savoir plus sur le langage SAML, cliquez sur le lien suivant : SAML General Information

Exigences

- Portail Cisco Advanced Phishing Protection.

- Compte administrateur OKTA.

Configurer

Sous Cisco Advanced Phishing Protection Portal :

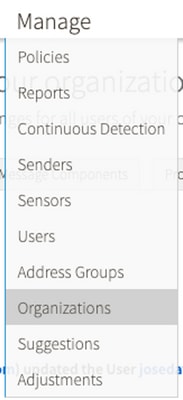

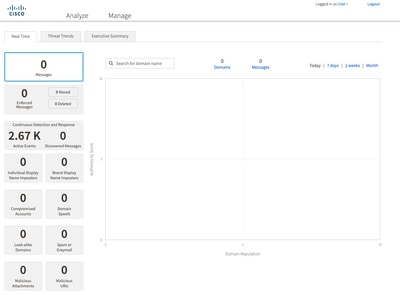

1. Connectez-vous au portail de votre organisation, puis sélectionnez Manage > Organizations, comme indiqué dans l'image :

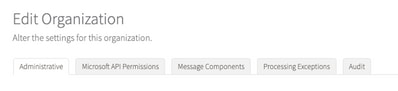

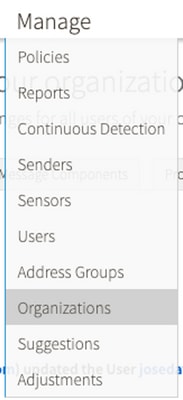

2. Sélectionnez le nom de votre organisation, Modifier l'organisation, comme indiqué dans l'image :

3. Dans l'onglet Administrative, faites défiler jusqu'à User Account Settings et sélectionnez Enable sous SSO, comme illustré dans l'image :

4. La fenêtre suivante fournit les informations à saisir dans la configuration OKTA SSO. Collez les informations suivantes sur un bloc-notes, utilisez-les pour configurer les paramètres OKTA :

- ID de l'entité : apcc.cisco.com

- Assertion Consumer Service : ces données sont adaptées à votre entreprise.

Sélectionnez le format nommé e-mail pour utiliser une adresse e-mail pour la connexion, affiché dans l'image :

5. Réduisez la configuration de Cisco Advanced Phishing Protection à ce stade, car vous devez d'abord définir l'application dans OKTA avant de passer aux étapes suivantes.

Sous Okta.

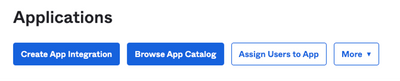

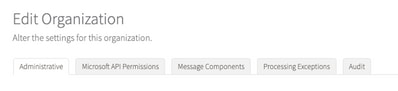

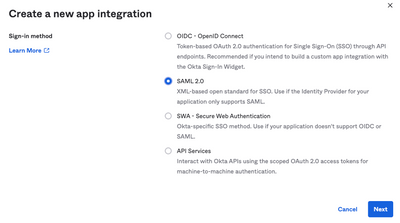

1. Accédez au portail Applications et sélectionnez Create App Integration, comme indiqué dans l'image :

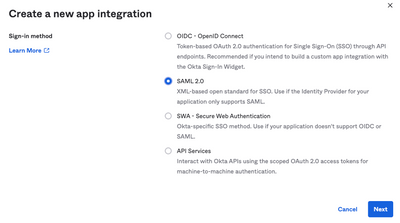

2. Sélectionnez SAML 2.0 comme type d'application, comme indiqué dans l'image :

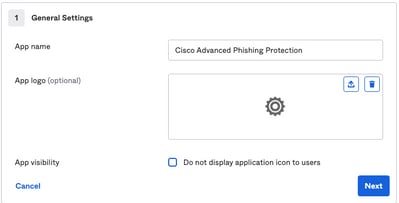

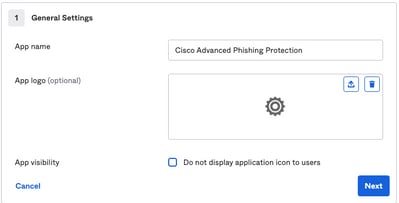

3. Entrez le nom de l'application Advanced Phishing Protection et sélectionnez Next, comme indiqué dans l'image :

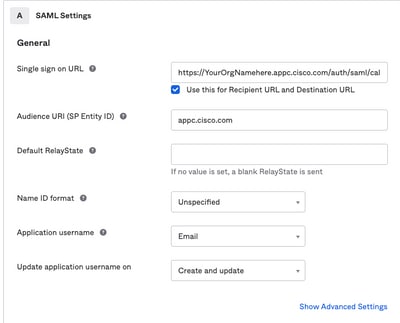

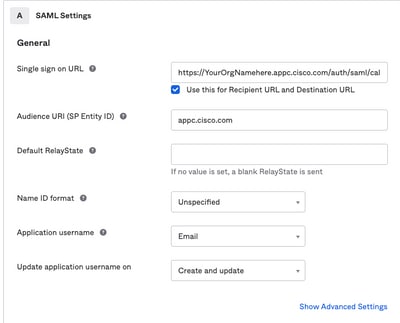

4. Sous les paramètres SAML, remplissez les vides, comme indiqué dans l'image :

- URL d'authentification unique : il s'agit du service client d'assertion obtenu auprès de Cisco Advanced Phishing Protection.

- URL du destinataire : il s'agit de l'ID d'entité obtenu auprès de Cisco Advanced Phishing Protection.

- Format d'ID de nom : conservez-le comme Non spécifié.

- Nom d'utilisateur de l'application : e-mail qui invite l'utilisateur à saisir son adresse e-mail dans le processus d'authentification.

- Mettre à jour le nom d'utilisateur de l'application sur : Créer et mettre à jour.

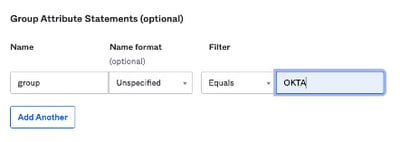

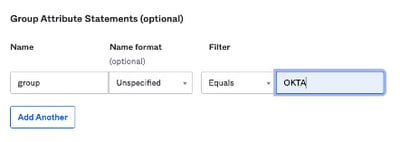

Faites défiler jusqu'à Group Attribute Statement (facultatif), comme indiqué dans l'image :

Entrez l'instruction d'attribut suivante :

- Nom : group

- Format du nom : non spécifié.

- Filtre : "Est égal à" et "OKTA"

Sélectionnez Suivant.

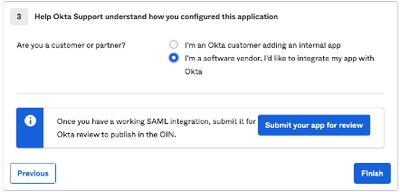

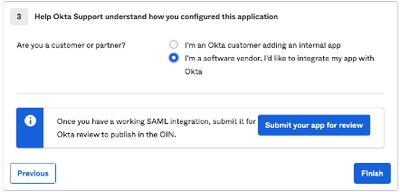

5. Lorsque vous êtes invité à aider Okta à comprendre comment vous avez configuré cette application, veuillez entrer la raison applicable à l'environnement actuel, comme indiqué dans l'image :

Sélectionnez Terminer pour passer à l'étape suivante.

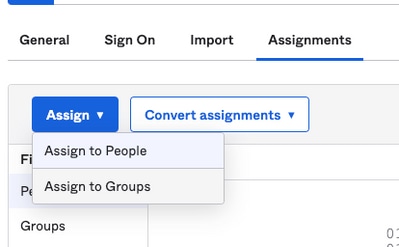

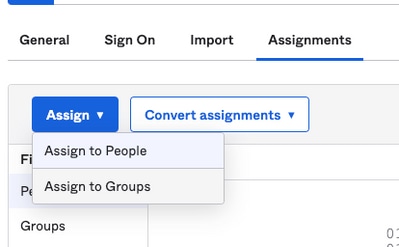

6. Sélectionnez l'onglet Affectations, puis sélectionnez Affecter > Affecter à des groupes, comme indiqué dans l'image :

7. Sélectionnez le groupe OKTA, c'est-à-dire le groupe avec les utilisateurs autorisés à accéder à l'environnement

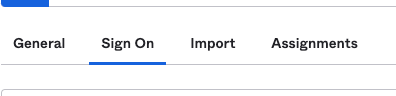

8. Sélectionnez Sign On, comme indiqué dans l'image :

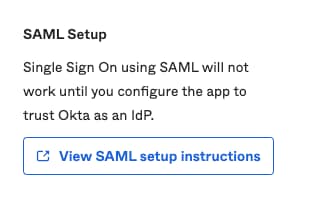

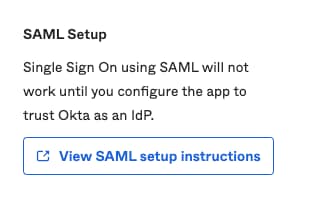

9. Faites défiler vers le bas et dans le coin droit, entrez l'option View SAML setup instructions, comme indiqué dans l'image :

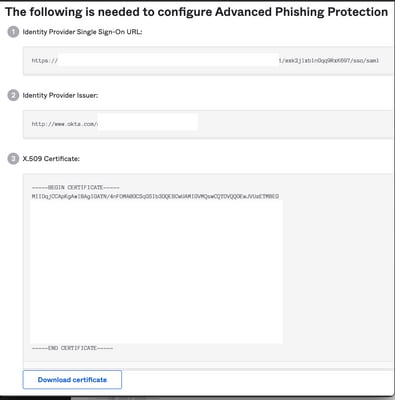

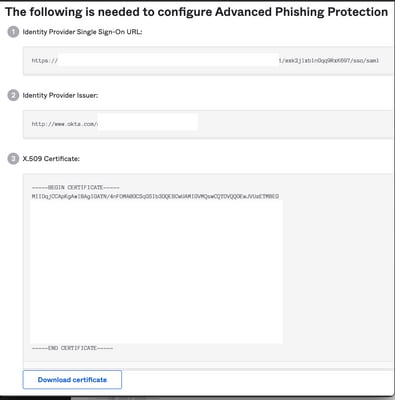

9. Enregistrez sur un bloc-notes les informations suivantes, qui sont nécessaires pour accéder au portail Cisco Advanced Phishing Protection, comme illustré dans l’image :

- URL de connexion unique du fournisseur d'identité.

- Identifiez l'émetteur du fournisseur (non requis pour Cisco Advanced Phishing Protection, mais obligatoire pour les autres applications).

- Certificat X.509.

10. Une fois la configuration OKTA terminée, vous pouvez revenir à Cisco Advanced Phishing Protection

Sous Cisco Advanced Phishing Protection Portal :

1. Avec le format d'identificateur de nom, entrez les informations suivantes :

- Point de terminaison SAML 2.0 (redirection HTTP) : l'URL d'authentification unique du fournisseur d'identification fournie par Okta.

- Certificat public : saisissez le certificat X.509 fourni par Okta.

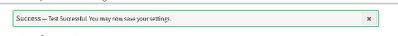

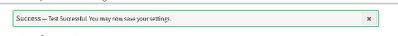

2. Sélectionnez Test Settings pour vérifier que la configuration est correcte

En l'absence d'erreur dans la configuration, une entrée Test Successful s'affiche et vous pouvez maintenant enregistrer vos paramètres, comme indiqué dans l'image :

3. Enregistrez les paramètres

Vérifier

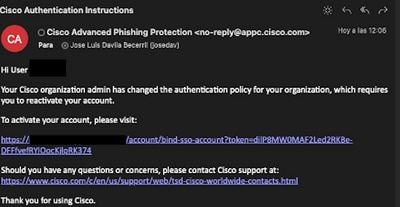

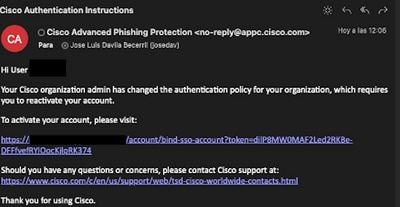

1. Pour les administrateurs existants n'utilisant pas SSO, ils sont avertis par e-mail que la stratégie d'authentification est modifiée pour l'organisation et les administrateurs sont invités à activer leur compte à l'aide d'un lien externe, comme indiqué dans l'image :

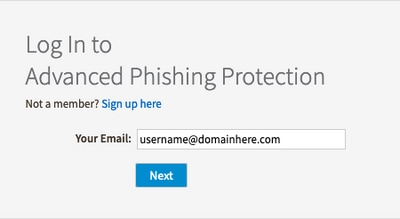

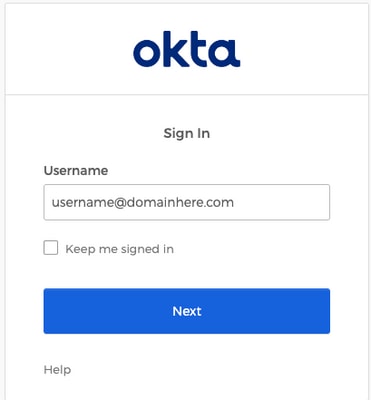

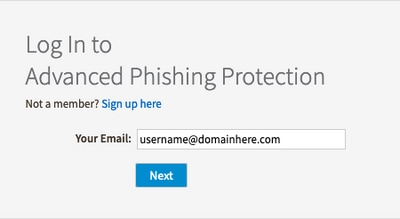

2. Une fois le compte activé, entrez votre adresse e-mail, puis il vous redirige vers le site Web de connexion OKTA pour la connexion, comme indiqué dans l'image :

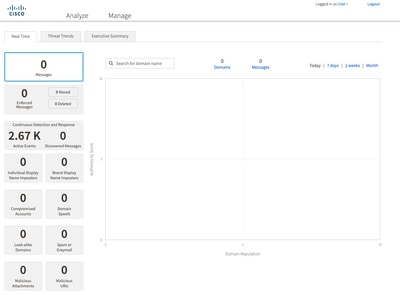

3. Une fois le processus de connexion OKTA terminé, connectez-vous au portail Cisco Advanced Phishing Protection, comme illustré dans l'image :

Informations connexes

Cisco Advanced Phishing Protection - Informations sur le produit

Cisco Advanced Phishing Protection - Guide de l'utilisateur final

Assistance OKTA

Commentaires

Commentaires