Introduction

Ce document décrit l'intégration de l'appliance de sécurité de la messagerie électronique (ESA) et de l'authentification OKTA pour Security Assertion Markup Language (SAML).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Active Directory

- Appliance de sécurisation de la messagerie Cisco 13.x.x ou versions ultérieures

- OKTA

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

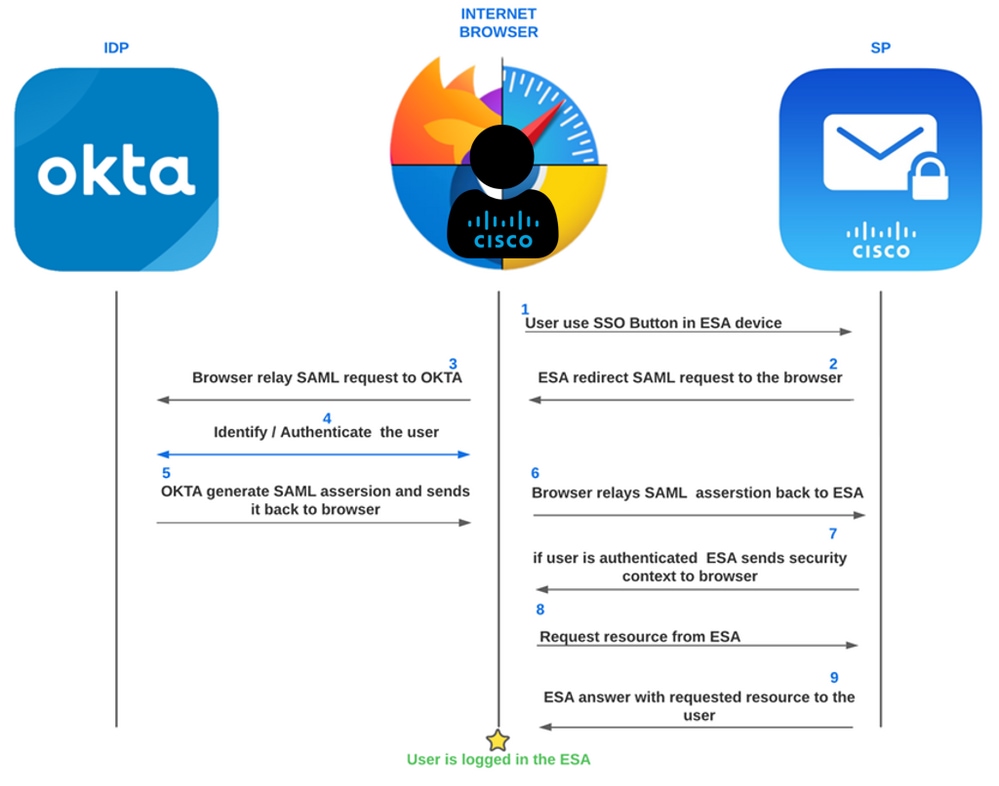

OKTA est un fournisseur de services d'authentification à deux facteurs qui ajoute une couche de sécurité à l'authentification SAML.

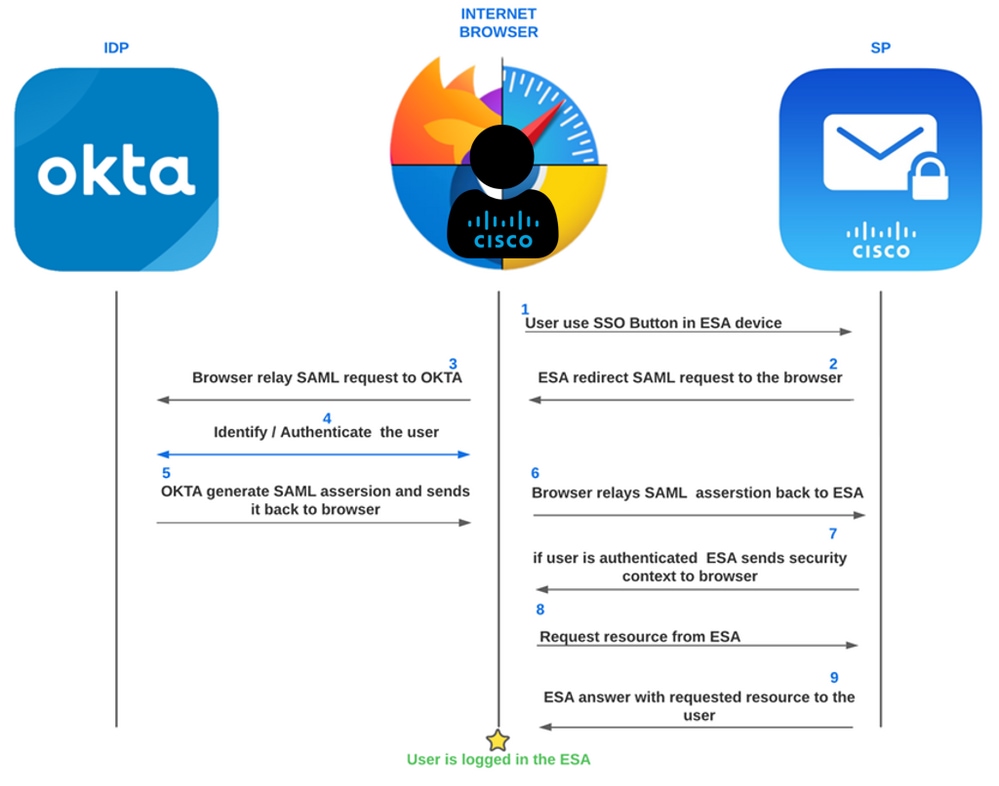

SAML est une méthode de fédération pour les authentifications. Il a été développé pour donner un accès sécurisé et séparer le fournisseur d'identité et le fournisseur de services.

Le fournisseur d'identité (IdP) est l'identité qui stocke toutes les informations des utilisateurs afin d'autoriser l'authentification (ce qui signifie qu'OKTA dispose de toutes les informations utilisateur pour confirmer et approuver une demande d'authentification).

Le fournisseur de services (SP) est l'ESA.

processus ESA OKTA SAML

processus ESA OKTA SAML

Configurer

Configuration OKTA

- Créer OKTA

Application. Accédez ensuite à Applications.

Okta s'y met

Okta s'y met

- Cliquer

Create App Integration.

processus d'intégration d'Okta

processus d'intégration d'Okta

- Choisir

SAML 2.0 comme illustré dans l'image.

Okta SAML 2.0

Okta SAML 2.0

- Modifiez la configuration de votre intégration et attribuez un nom à l'intégration, au logo et aux options de visibilité. Cliquer

nextcomme illustré dans l'image.

Nom de l'application Okta

Nom de l'application Okta

- Dans cette étape, vous configurez la partie la plus importante du fournisseur d'identité afin de permettre aux utilisateurs de s'authentifier et d'envoyer les paramètres corrects dans SAML.

Configuration d'Okta

Configuration d'Okta

- Single sign-on URL : emplacement où l'assertion SAML est envoyée avec HTTP POST. Il s'agit souvent de l'URL SAML Assertion Consumer Service (ACS) de votre application.

Ceci est utilisé dans l'image des étapes 5 et 6 sur le fonctionnement d'OKTA.

- Utilisez cette option pour l'URL du destinataire et l'URL de destination : sélectionnez cette option.

- URI d'auditoire (ID d'entité SP) : identifiant unique défini par l'application qui est l'auditoire prévu de l'assertion SAML. Il s'agit le plus souvent de l'ID d'entité SP de votre application. Configurez la même chose qu'une URL d'authentification unique.

- Application Username : détermine la valeur par défaut d'un nom d'utilisateur d'application utilisateur. Le nom d'utilisateur de l'application est utilisé pour l'instruction assertion subject. Utiliser la messagerie.

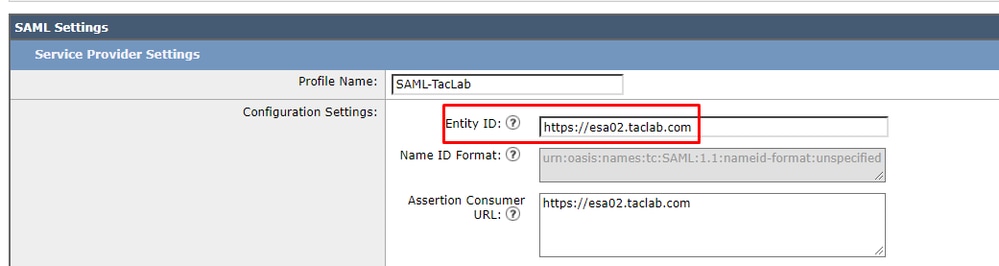

Pour cela, vous devez configurer le même ESA à partir de System Administration > SAML > Service Provider Settings.

Paramètres ESA SAML

Paramètres ESA SAML

Remarque : n'oubliez pas que l'URL de connexion et l'URI d'audience doivent être identiques à votre URL de connexion ESA.

- Format d'ID de nom : identifie les règles et contraintes de traitement SAML pour l'instruction d'objet d'assertion. Utilisez la valeur par défaut « Unspecified », sauf si l'application requiert explicitement un format spécifique. Le format d'ID de nom n'est pas spécifié et l'ESA ne requiert pas de format d'ID spécifié.

Format d'ID de nom ESA

Format d'ID de nom ESA

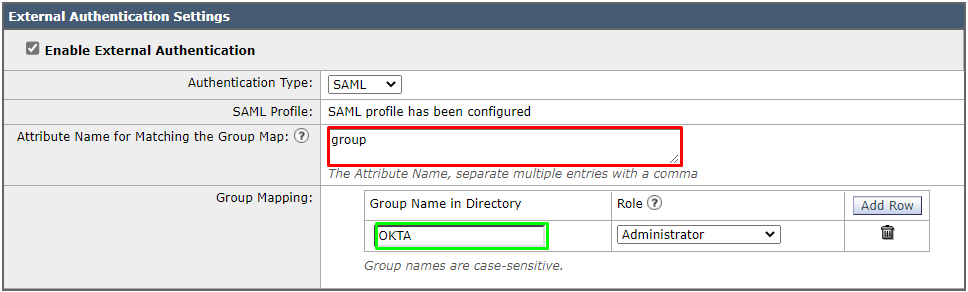

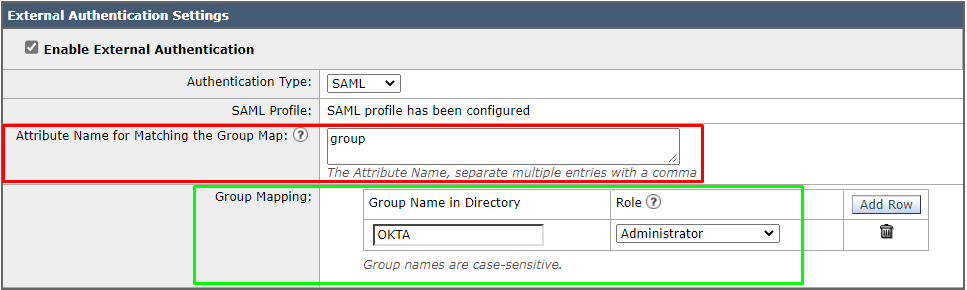

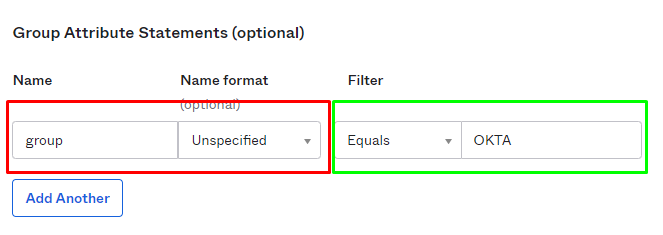

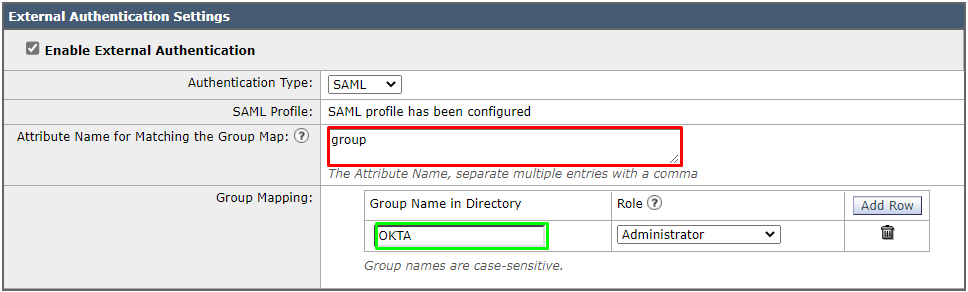

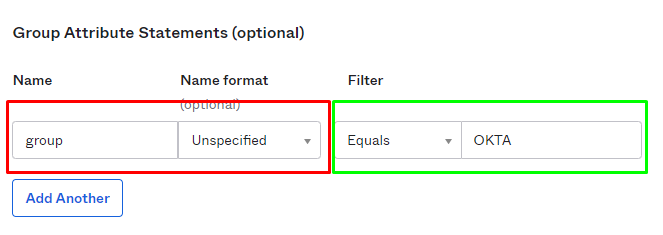

- Pour l'étape suivante, configurez la façon dont l'ESA recherche les paramètres reçus par le fournisseur d'identité afin d'établir une correspondance pour les utilisateurs sélectionnés dans le groupe.

Dans les mêmes fenêtres que celles de l'étape 5, accédez à Group Attribute Statements et configurez les paramètres suivants afin d'autoriser l'authentification.

Instructions d'attribut de groupe OKTA

Instructions d'attribut de groupe OKTA

- Name : configurez le mot que vous utilisez dans l'ESA pour

External Authentication Settigns via SAML (sensible à la casse).

- Filtre : configuration

equals et le nom du groupe que vous souhaitez utiliser pour établir une correspondance dans le périphérique ESA pour External Authentication Settings.

(L'image suivante n'est qu'un exemple de son aspect lorsque vous avez terminé la partie configuration de l'ESA).

Configuration de l'authentification externe ESA SAML

Configuration de l'authentification externe ESA SAML

- Pour l'étape de vérification uniquement, vérifiez l'aperçu de l'assertion SAML.

Informations sur les métadonnées OKTA

Informations sur les métadonnées OKTA

Après cela, vous pouvez cliquer sur next.

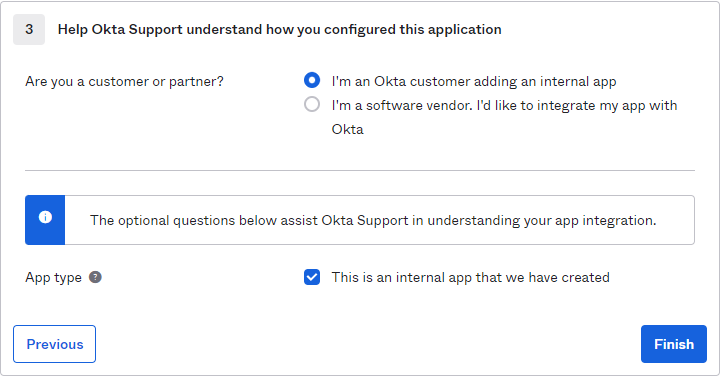

- Afin de finaliser l'application dans OKTA, vous pouvez configurer les paramètres comme indiqué dans l'image suivante.

Okta finalise l'intégration des applications

Okta finalise l'intégration des applications

Cliquez sur le bouton Finish comme dans l'image.

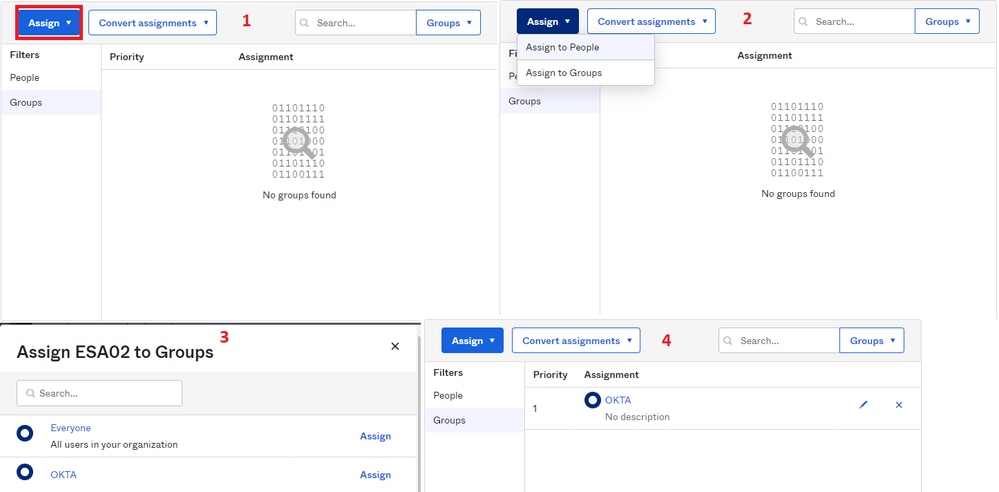

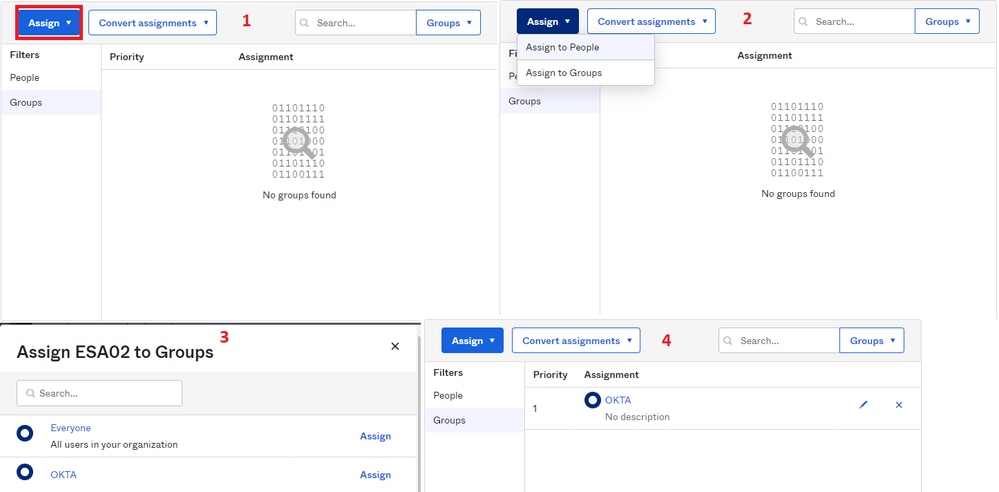

- Afin de finaliser la configuration dans OKTA, vous devez naviguer jusqu'à votre application et choisir les affectations et les utilisateurs ou les groupes pour lesquels vous autorisez l'authentification dans votre application.

OKTA affectation de groupes d'utilisateurs

OKTA affectation de groupes d'utilisateurs

- Le résultat est le suivant, illustré sur cette image :

Groupes affectés OKTA

Groupes affectés OKTA

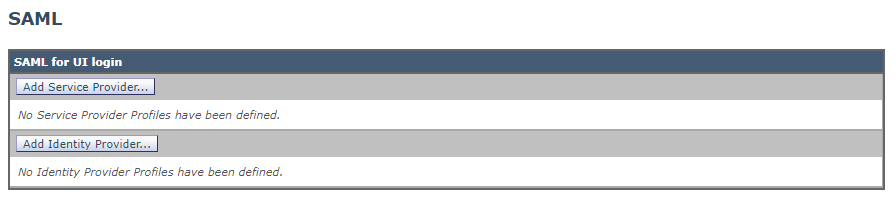

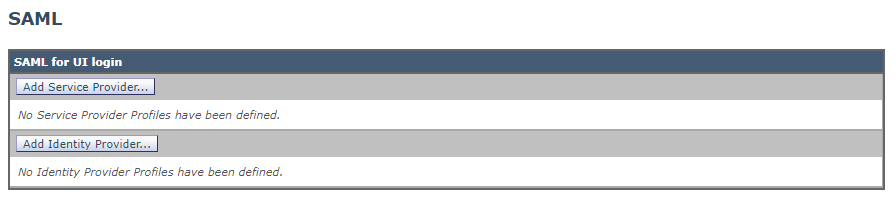

Configuration ESA

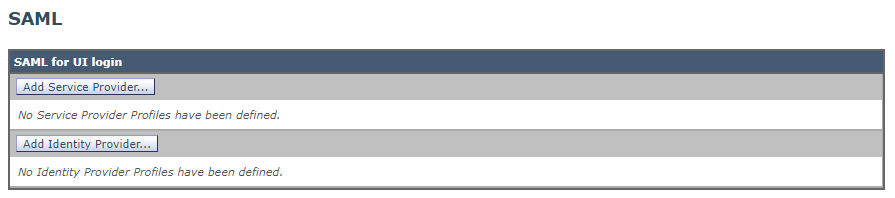

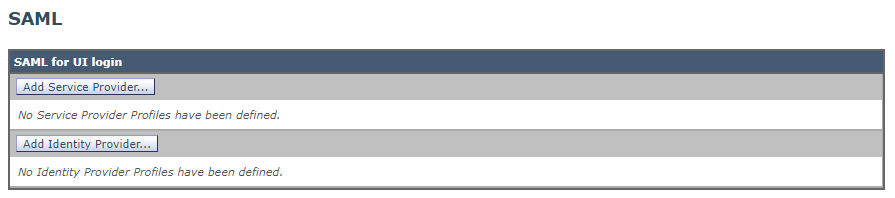

- Configurer les paramètres SAML. Accédez ensuite à

System Administration > SAML.

Configuration ESA SAML

Configuration ESA SAML

- Choisir

Add Service Provider comme dans l'image précédente.

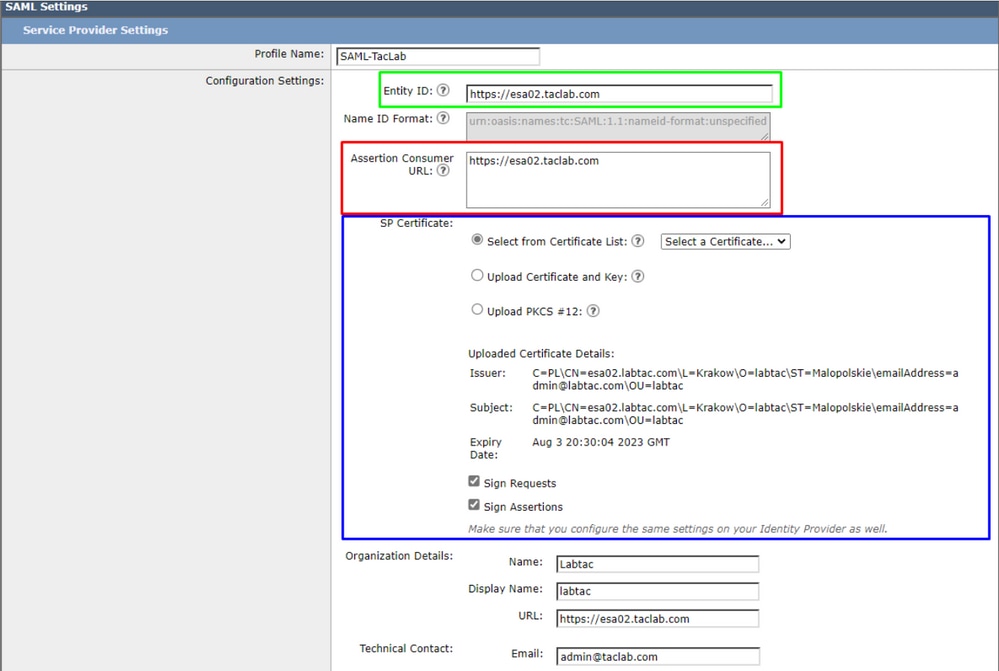

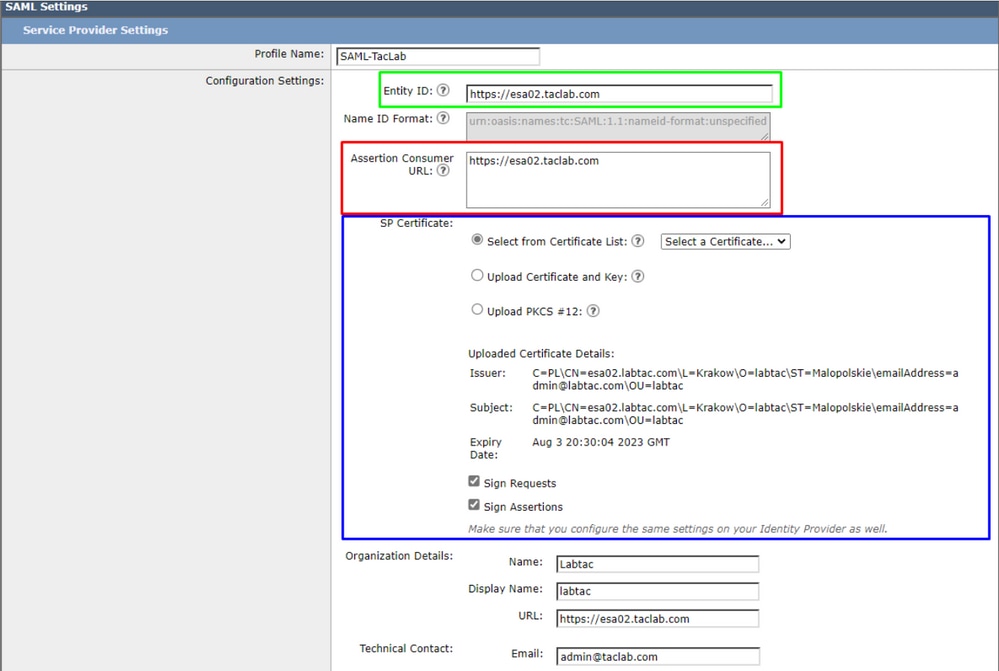

Paramètres ESA SAML

Paramètres ESA SAML

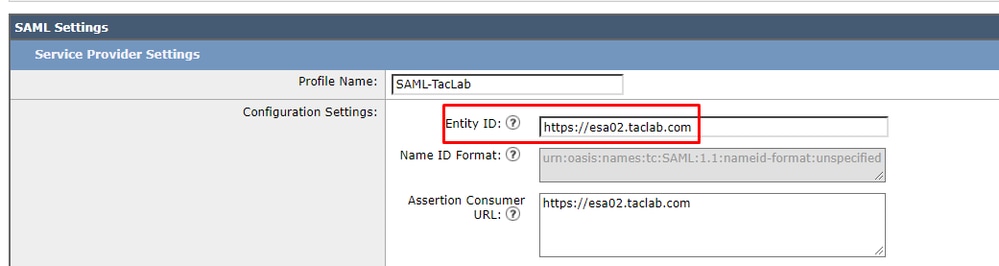

- ID d'entité : l'ID d'entité du fournisseur de services est utilisé pour identifier de manière unique un fournisseur de services. Le format de l'ID d'entité du fournisseur de services est généralement un URI.

Remarque : n'oubliez pas que ce paramètre doit être égal dans ESA et OKTA.

ID entité ESA

ID entité ESA

- Assertion Consumer URL : l'URL Assertion Consumer est l'URL que le fournisseur d'identité doit envoyer à l'assertion SAML après une authentification réussie. L'URL que vous utilisez pour accéder à l'interface Web de votre appliance doit être identique à l'URL du consommateur d'assertions. Vous avez besoin de cette valeur lorsque vous configurez les paramètres du fournisseur de services sur le fournisseur d'identité.

Remarque : n'oubliez pas que ce paramètre doit être égal sur ESA et OKTA.

URL d'assertion ESA

URL d'assertion ESA

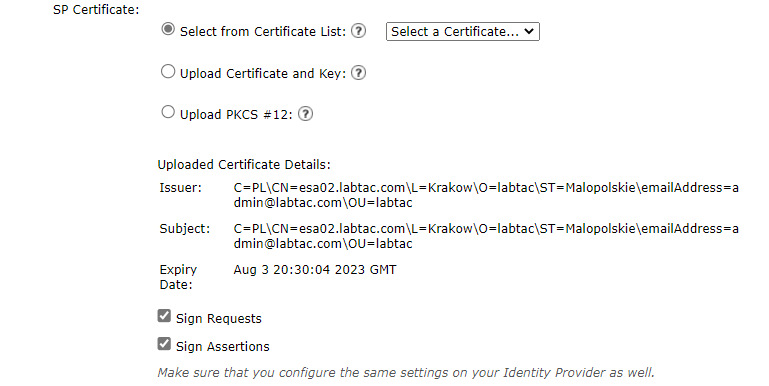

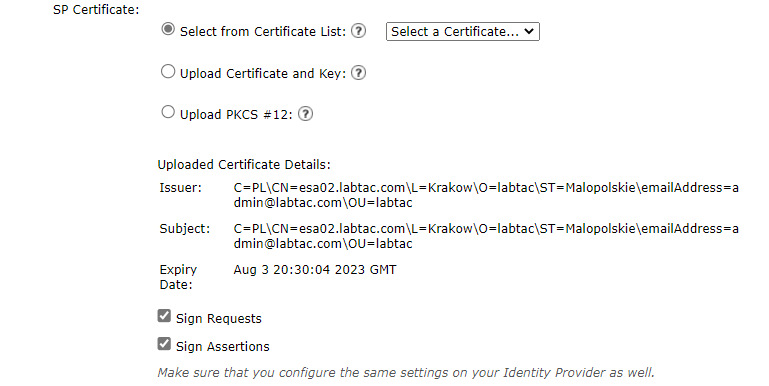

- SP Certificate : il s'agit du certificat pour le nom d'hôte pour lequel vous avez configuré l'URL du consommateur d'assertions.

certificat SEC

certificat SEC

Il est préférable que vous utilisiez openssl sous Windows ou Linux. Si vous voulez configurer un certificat auto-signé, vous pouvez le faire en suivant les étapes suivantes ou vous pouvez utiliser votre certificat :

1. Créez la clé privée. Cela permet d'activer le cryptage ou le décryptage.

openssl genrsa -out domain.key 2048

2. Créez une demande de signature de certificat (CSR).

openssl req -key domain.key -new -out domain.csr

3. Créez le certificat auto-signé.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

Si vous voulez plus de jours, vous pouvez modifier la valeur après -days .

Remarque : n'oubliez pas que, selon les meilleures pratiques, vous ne devez pas mettre plus de 5 ans pour les certificats.

Après cela, vous avez le certificat et les clés à télécharger sur l'ESA dans l'option upload certificate and key.

Remarque : si vous souhaitez télécharger le certificat au format PKCS #12, il est possible de le créer après l'étape 3.

(Facultatif) Du format PEM au format PKCS#12.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

Pour plus d'informations sur l'organisation, vous pouvez le renseigner comme vous le souhaitez et cliquer sur Envoyer.

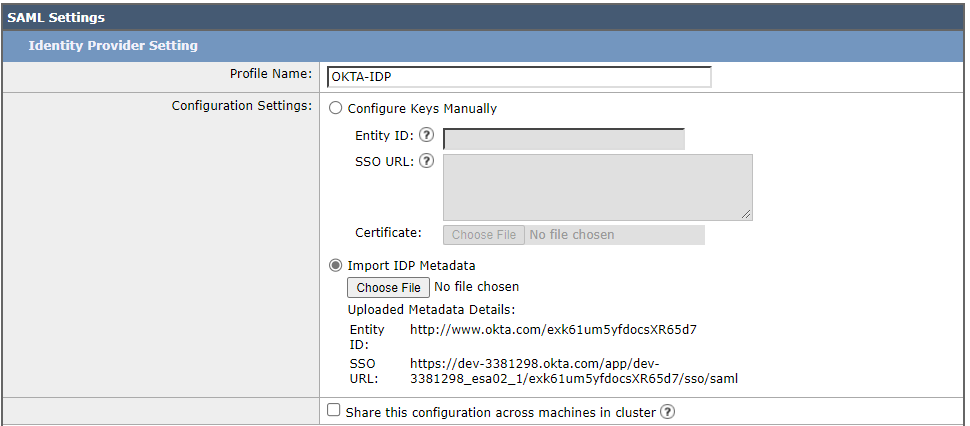

- Naviguez jusqu'à

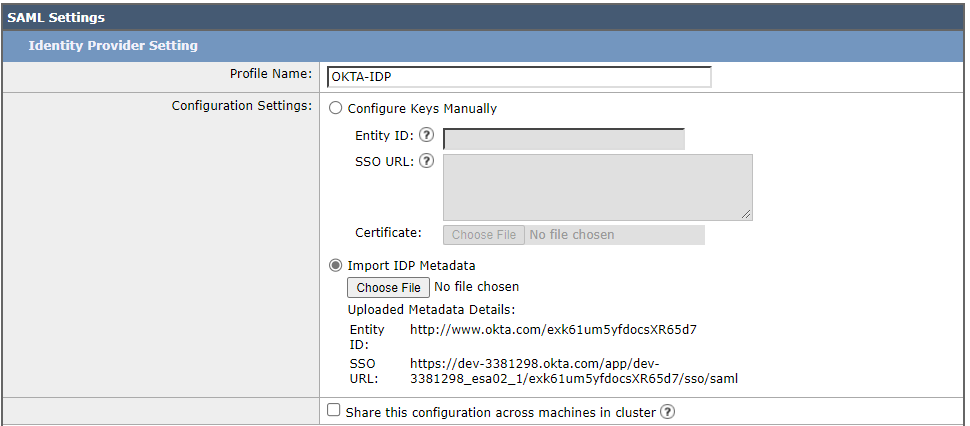

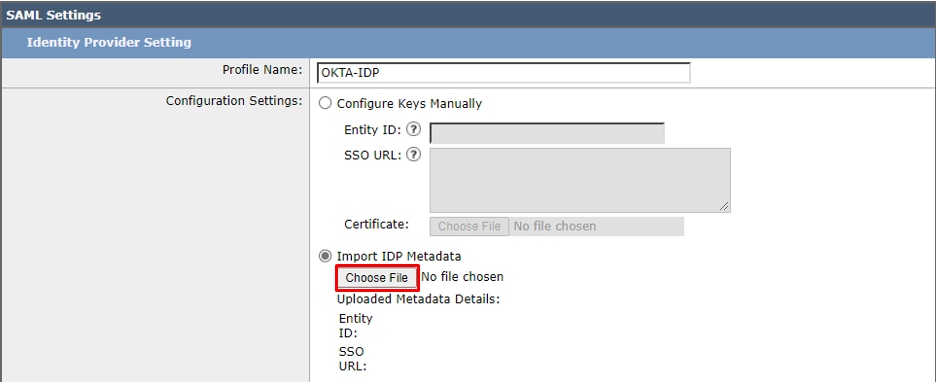

System Administration > SAML et choisissez Add Identity Provider.

Configuration ESA SAML IdP

Configuration ESA SAML IdP

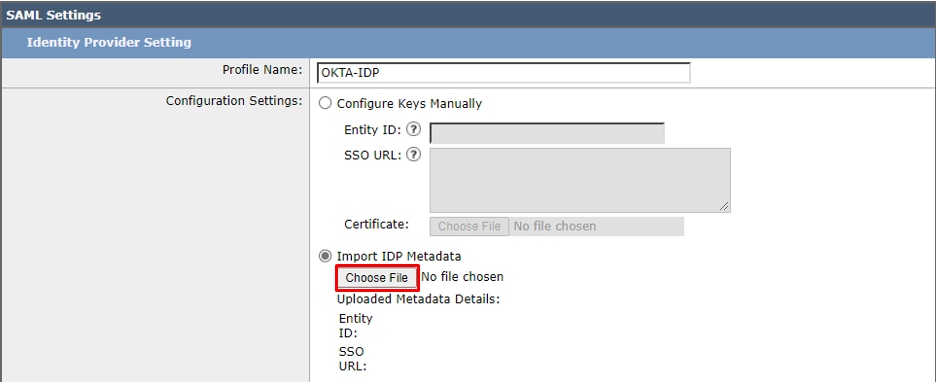

Configuration des paramètres ESA IdP

Configuration des paramètres ESA IdP

Dans cette étape, il y a deux options, vous pouvez télécharger ces informations manuellement ou via un XML fichier.

Pour ce faire, vous devez naviguer jusqu'à votre demande OKTA et trouver le IDP metadata .

Métadonnées IdP OKTA

Métadonnées IdP OKTA

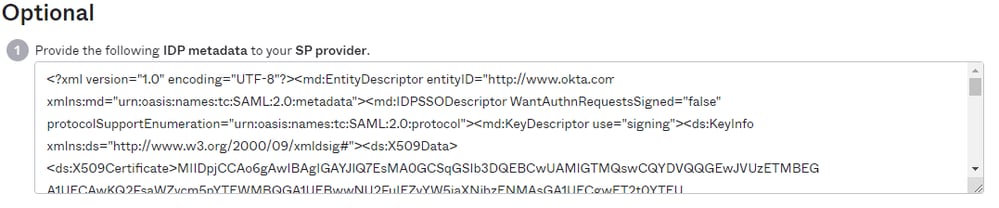

Faites défiler la page OKTA Sign On option et recherchez l'option SAML Setup.

Instructions de métadonnées OKTA SAML

Instructions de métadonnées OKTA SAML

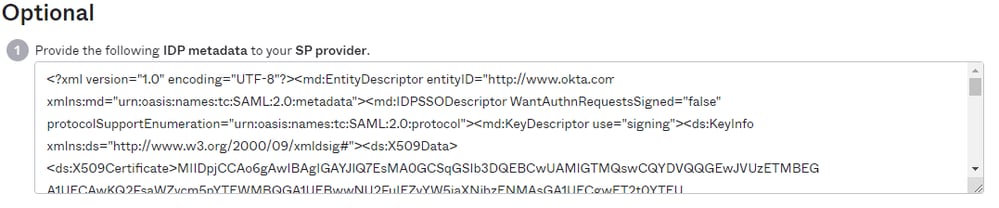

Choisir View SAML setup instructions. Faites ensuite défiler jusqu'à optional étape.

Informations sur les métadonnées OKTA IdP

Informations sur les métadonnées OKTA IdP

Copiez et collez toutes les informations dans un bloc-notes, enregistrez-les sous IDP.xmlet téléchargez-le vers l'option Import IDP metadata dans le SEC pour Identity Provider.

Importation de métadonnées ESA

Importation de métadonnées ESA

Après cela, cliquez sur Envoyer et vous pouvez voir une vue d'ensemble de votre configuration comme ceci :

Présentation de la configuration ESA SAML

Présentation de la configuration ESA SAML

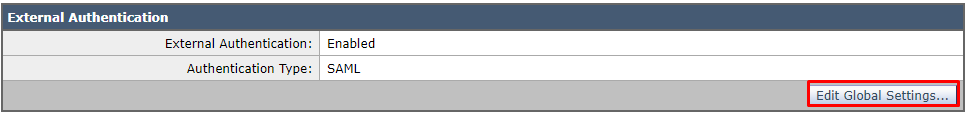

Maintenant que SAML est configuré, vous devez configurer l'authentification externe.

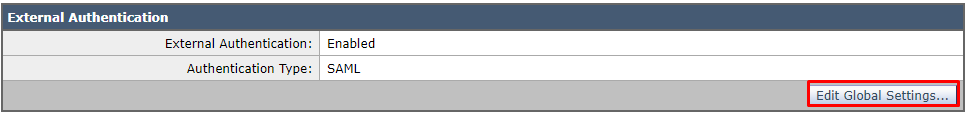

- Naviguez jusqu'à

System Administration > Users. CModifiez la configuration de l'authentification externe pour utiliser SAML.

Configuration de l'authentification externe ESA

Configuration de l'authentification externe ESA

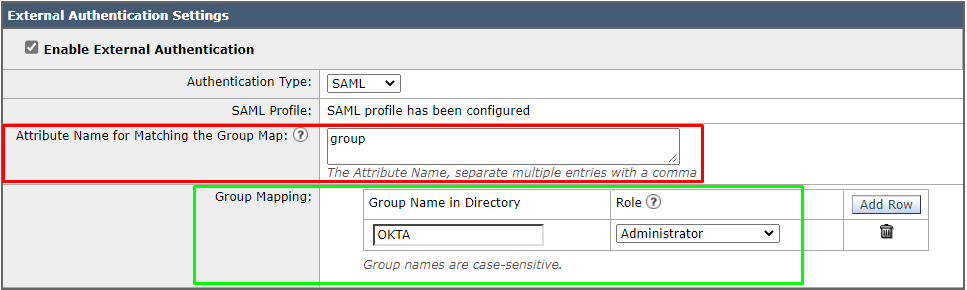

Choisir Edit Global Settings et configurez les paramètres suivants égaux aux paramètres configurés dans OKTA pour le groupe.

Configuration de l'authentification externe ESA

Configuration de l'authentification externe ESA

Configuration d'authentification externe OKTA

Configuration d'authentification externe OKTA

Après cela, cliquez sur Commit.

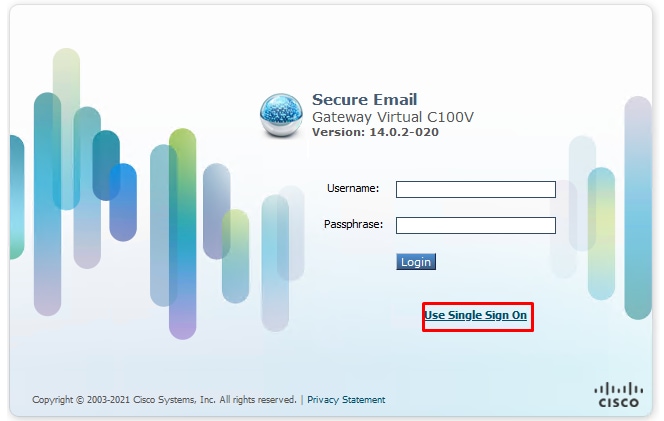

Vérifier

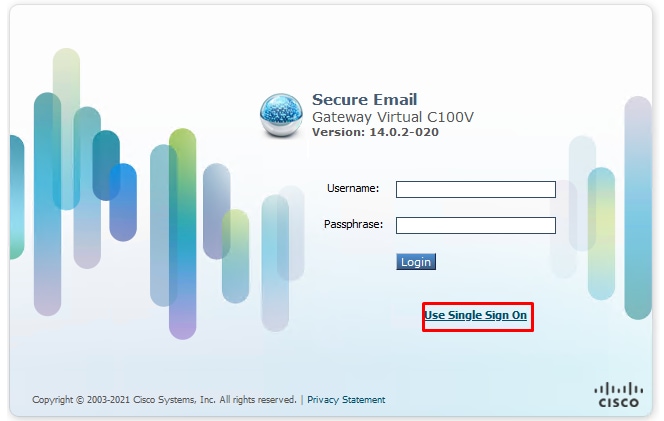

Afin de vérifier, cliquez sur Use Single On.

Authentification ESA via SSO

Authentification ESA via SSO

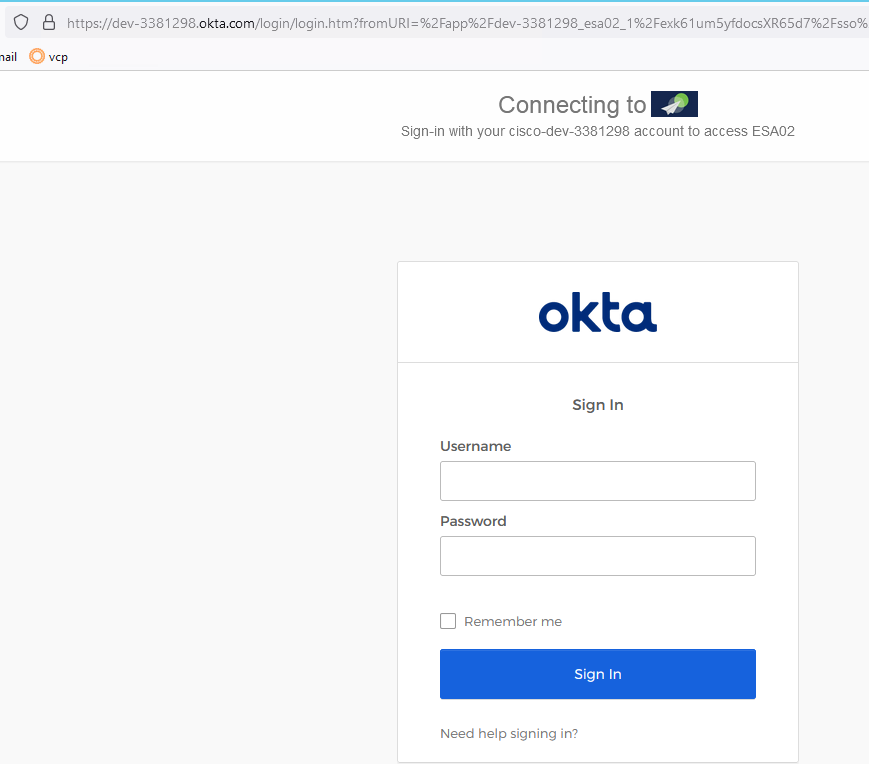

Après avoir cliqué sur le bouton Use Single Sign-On , vous êtes redirigé vers le service IdP (OKTA) et vous devez fournir le nom d'utilisateur et le mot de passe pour l'authentification, ou, si vous êtes entièrement intégré à votre domaine, vous êtes automatiquement authentifié dans l'ESA.

Authentification ESA OKTA

Authentification ESA OKTA

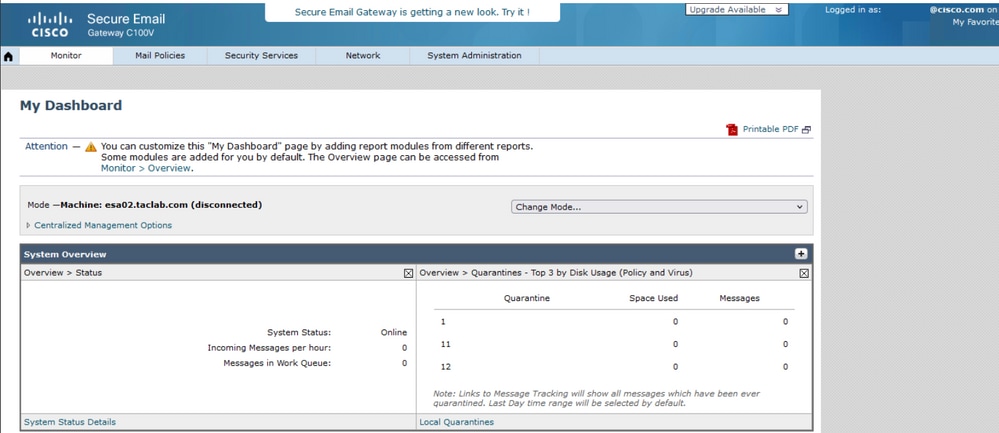

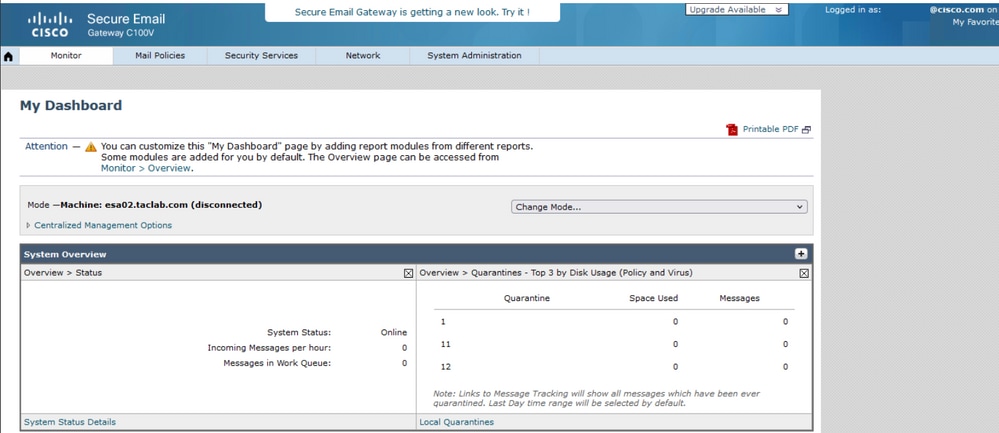

Après avoir saisi vos identifiants de connexion OKTA, vous êtes redirigé vers l'ESA et authentifié comme dans l'image suivante.

Authentification ESA réussie

Authentification ESA réussie

Dépannage

Il n'existe actuellement aucune information de dépannage spécifique pour cette configuration.

Informations connexes

Commentaires

Commentaires