Intégrez le cloud privé Secure Endpoint avec le web et la messagerie sécurisés

Options de téléchargement

-

ePub (1.1 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit les étapes requises pour intégrer le cloud privé Secure Endpoint avec Secure Web Appliance (SWA) et Secure Email Gateway (ESA).

Conditions préalables

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cloud privé virtuel AMP pour terminaux sécurisés

- Appareil Web sécurisé (SWA)

- Passerelle de messagerie sécurisée

Composants utilisés

SWA (Secure Web Appliance) 15.0.0-322

Cloud privé virtuel AMP 4.1.0_202311092226

Passerelle de messagerie sécurisée 14.2.0-620

Remarque : la documentation est valide pour les variantes physiques et virtuelles de tous les produits concernés.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Vérifications avant de poursuivre l'intégration

- Vérifiez si

Secure Endpoint Private Cloud/SWA/Secure Email Gatewaydispose des licences requises. Vous pouvez vérifier la clé de fonctionSWA/Secure Emailou vérifier que la licence Smart est activée. - Le proxy HTTPS doit être activé sur SWA si vous prévoyez d'inspecter le trafic HTTPS. Vous devez décrypter le trafic HTTPS afin d'effectuer des vérifications de réputation de fichiers.

- L'appliance de cloud privé AMP/cloud privé virtuel et tous les certificats nécessaires doivent être configurés. Reportez-vous au guide de certificat VPC pour la vérification.

4. Tous les noms d'hôte des produits doivent pouvoir être résolus par DNS. Cela permet d'éviter tout problème de connectivité ou de sécurité lors de l'intégration. Sur le cloud privé Secure Endpoint, l'interface Eth0 est réservée à l'accès Admin et Eth1 doit pouvoir se connecter aux périphériques d'intégration.

Procédure

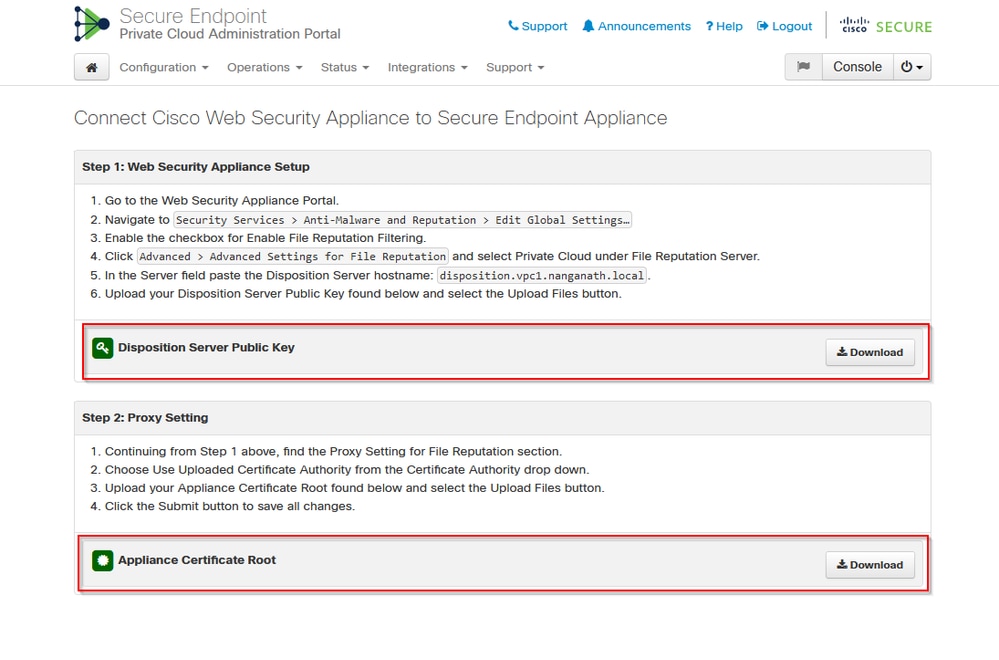

Configurer le cloud privé Secure Endpoint

- Connectez-vous à la

Secure Endpoint VPC admin portal. - Accédez à

“Configuration” > “Services” > “Disposition Server”> Copiez le nom d'hôte du serveur de disposition (ce qui peut également être récupéré à la troisième étape). - Accédez à

“Integrations” > “Web Security Appliance”. - Téléchargez la

“Disposition Server Public Key” & “Appliance Certificate Root”. - Accédez à

“Integrations” > “Email Security Appliance”. - Sélectionnez la version de votre ESA et téléchargez la « Clé publique du serveur de disposition » et la « Racine du certificat de l'appliance ».

- Veuillez conserver le certificat et la clé en lieu sûr. Vous devez le télécharger ultérieurement dans l'e-mail SWA/Secure.

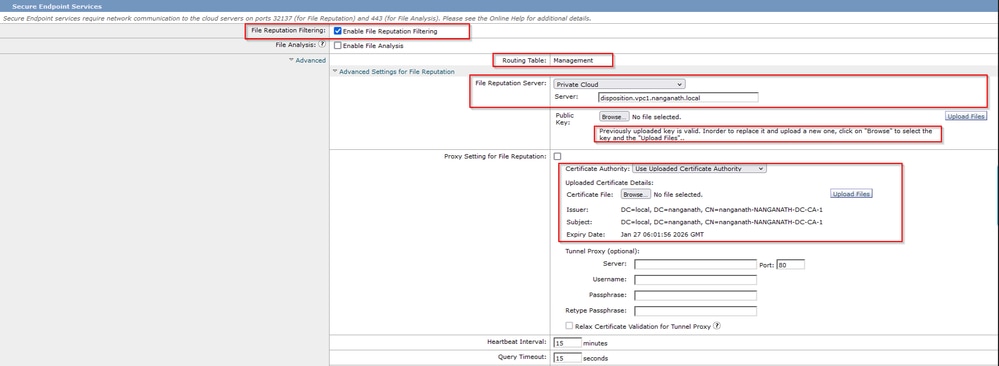

Configuration de l'appliance Web sécurisée

- Naviguez jusqu'à

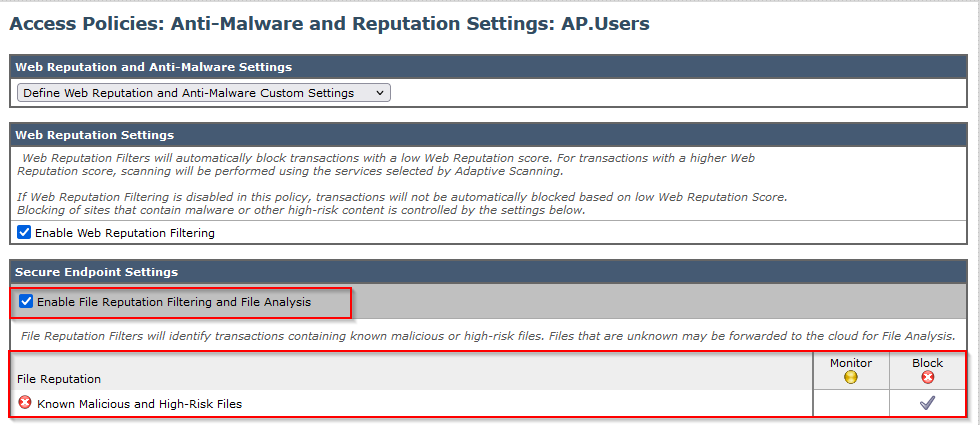

SWA GUI > “Security Services” > “Anti-Malware and Reputation” > Edit Global Settings - Dans la section « Secure Endpoint Services », vous pouvez voir l'option « Enable File Reputation Filtering », et « Check » cette option affiche un nouveau champ « Advanced »

- Sélectionnez « Private Cloud » dans le serveur de File Reputation.

- Indiquez le nom d'hôte du serveur de disposition du cloud privé « Serveur ».

- Téléchargez la clé publique que vous avez téléchargée précédemment. Cliquez sur « Télécharger les fichiers ».

- Une option permet de télécharger l'autorité de certification. Sélectionnez « Use Uploaded Certificate Authority » (Utiliser l'autorité de certification téléchargée) dans la liste déroulante et téléchargez le certificat CA que vous avez téléchargé précédemment.

- Envoyer la modification

- Valider la modification

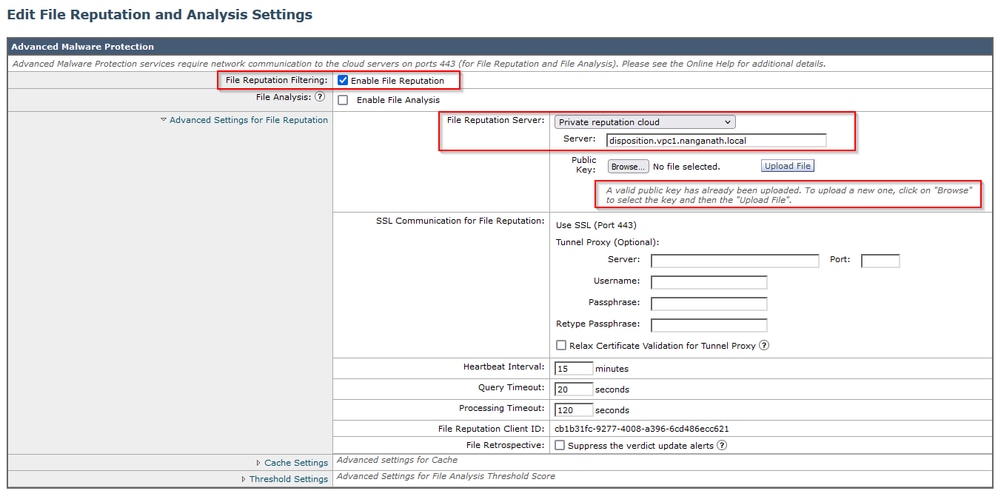

Configuration de la messagerie sécurisée Cisco

1. Accédez à Secure Email GUI > Security Services” > “File Reputation and Analysis” > Edit Global Settings > “Enable” or “Edit Global Settings”

2. Sélectionnez « Private Cloud » dans le serveur de File Reputation

3. Attribuez le nom d'hôte « Serveur » au serveur de disposition du cloud privé.

4. Téléchargez la clé publique que nous avons téléchargée précédemment. Cliquez sur « Télécharger les fichiers ».

5. Téléchargez l'autorité de certification. Sélectionnez « Use Uploaded Certificate Authority » (Utiliser l'autorité de certification téléchargée) dans la liste déroulante et téléchargez le certificat CA que vous avez téléchargé précédemment.

6. Soumettre la modification

7. Validez la modification

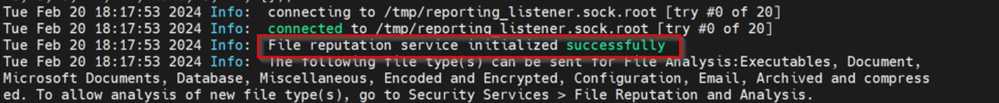

Remarque : l'appliance Web sécurisé Cisco et la passerelle de messagerie sécurisée Cisco sont basés sur AsyncOS et partagent presque les mêmes journaux lorsque la réputation des fichiers est initialisée. Le journal AMP peut être observé dans les journaux AMP de l'appliance Web sécurisé ou de la passerelle de messagerie sécurisée (journaux similaires dans les deux périphériques). Cela indique uniquement que le service est initialisé sur SWA et Secure Email Gateway. Elle n'indique pas que la connectivité a réussi. En cas de problèmes de connectivité ou de certificat, des erreurs s'affichent après le message « File Reputation initialized ». Il indique principalement une erreur « Inaccessible » ou « Certificat non valide ».

Étapes de récupération des journaux AMP à partir de Secure Web and Email

1. Connectez-vous à l'interface de ligne de commande de la passerelle SWA/Secure Email Gateway et entrez la commande "grep"

2. Sélectionnez "amp" or "amp_logs"

3. Laissez tous les autres champs tels quels et tapez « Y » pour suivre les journaux. Suivez les journaux pour afficher les événements en direct. Si vous recherchez d'anciens événements, vous pouvez taper la date dans "expression régulière"

Test de l'intégration entre le cloud privé Secure Web Appliance et Secure Endpoint.

Il n'existe aucune option directe pour tester la connectivité à partir de SWA. Vous devez inspecter les journaux ou les alertes pour vérifier s'il y a des problèmes.

Pour simplifier, nous testons une URL HTTP au lieu de HTTPS. Veuillez noter que vous devez déchiffrer le trafic HTTPS pour toute vérification de la réputation des fichiers.

La configuration est effectuée dans la stratégie d'accès SWA et appliquée à l'analyse AMP.

Remarque : consultez le guide de l'utilisateur SWA pour comprendre comment configurer les stratégies sur l'appliance Web sécurisé Cisco.

Une tentative de téléchargement d'un fichier malveillant « Bombermania.exe.zip » à partir d'Internet via l'appliance Web sécurisée Cisco a été effectuée. Le journal indique que le fichier malveillant est BLOQUÉ.

Journaux d'accès SWA

Les journaux d'accès peuvent être lus par ces étapes.

1. Connectez-vous au SWA et entrez la commande "grep"

2. Sélectionnez "accesslogs"

3. Si vous souhaitez ajouter une "expression régulière" telle que l'adresse IP du client, veuillez la mentionner.

4. Tapez « Y » pour suivre le journal

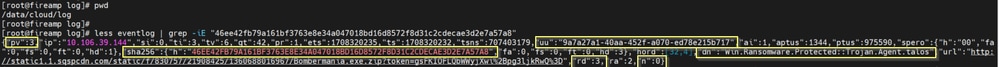

1708320236.640 61255 10.106.37.205 TCP_DENIED/403 2555785 GET http://static1.1.sqspcdn.com/static/f/830757/21908425/1360688016967/Bombermania.exe.zip?token=gsFKIOFLQbWWyjXwi%2Bpg3ljkRwQ%3D - DEFAULT_PARENT/bgl11-lab-wsa-2.cisco.com application/zip BLOCK_AMP_RESP_12-AP.Users-ID.Users-NONE-NONE-NONE-DefaultGroup-NONE <"IW_comp",3.7,1,"-,-,-,-,"-",- ,"IW_comp",-,"AMP High Risk","Computers and Internet","-","Unknown","Unknown","-","-",333.79,0,-,"-","-",37,"Win.Ransomware.Protected::Trojan.Agent.talos",0,0,"Bombermania.exe.zip","46ee42fb79a161bf37 63e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8",3,-,"-",-,-> -

TCP_DENIED/403 —> SWA a refusé cette requête HTTP GET.

BLOCK_AMP_RESP —> La requête HTTP GET a été bloquée en raison d'une réponse AMP.

Win.Ransomware.Protected::Trojan.Agent.talos —> Nom de la menace

Bombermania.exe.zip —> Nom du fichier que nous avons essayé de télécharger

46ee42fb79a161bf3763e8e34a047018bd16d8572f8d31c2cdecae3d2e7a57a8 —> Valeur SHA du fichier

Journaux SWA AMP

Les journaux AMP peuvent être lus à l'aide de ces étapes.

1. Connectez-vous au SWA et entrez la commande "grep"

2. Sélectionnez "amp_logs"

3. Laissez tous les autres champs tels quels et tapez « Y » pour suivre les journaux. Suivez les journaux pour afficher les événements en direct. Si vous recherchez d'anciens événements, vous pouvez taper la date dans "expression régulière"

'verdict_from' : 'Cloud' Cela semble être le même pour le cloud privé et le cloud public. Ne le confondez pas avec un verdict du cloud public.

Lun Fév 19 10:53:56 2024 Débogage : Verdict ajusté - {'category' : 'amp', 'spyname' : 'Win.Ransomware.Protected::Trojan.Agent.talos', 'original_verdict' : 'MALICIOUS', 'analysis_status' : 18, 'verdict_num' : 3, 'analysis_score' : 0, 'uploaded' : False, 'file_name' : 'Bombermania.exe.zip', 'verdict_source' : Aucun, 'extraction_file_verdict_list' : '', 'verdict_from' : 'Cloud', 'analysis_action' : 2, 'file_type' : 'application/zip', 'score' : 0, 'upload_reason' : 'le type de fichier n'est pas configuré pour le sandboxing', 'sha256' : '46ee42fb79a161bf3763e8e34a047018bd16d8572f8d 31c2cdecae3d2e7a57a8', 'verdict_str' : 'MALICIEUX', 'malicious_child' : Aucun}

Journaux des événements du cloud privé Secure Endpoint

Les journaux des événements sont disponibles sous /data/cloud/log

Vous pouvez rechercher l'événement avec le SHA256 ou en utilisant l'« ID client de réputation de fichiers » du SWA. L'ID du client File Reputation est présent dans la page de configuration AMP du SWA.

pv - Protocol Version, 3 indique TCP

ip - Veuillez ignorer ce champ car il n'est pas garanti qu'il indique l'adresse IP réelle du client qui a effectué la requête de réputation

uu - ID client de réputation de fichiers dans WSA/ESA

SHA256 - SHA256 du fichier

dn : nom de détection

n - 1 si le hachage du fichier n'a jamais été vu auparavant par AMP, 0 sinon.

rd - Response Disposition. here 3 signifie DISP_MALICIOUS

1 DISP_UNKNOWN La disposition du fichier est inconnue.

2 DISP_CLEAN Le fichier est considéré comme inoffensif.

3 DISP_MALICIOUS Le fichier est considéré comme malveillant.

7 DISP_UNSEEN La disposition du fichier est inconnue et c'est la première fois que nous voyons le fichier.

13 DISP_BLOCK Le fichier ne doit pas être exécuté.

14 DISP_IGNORE XXX

15 DISP_CLEAN_PARENT Le fichier est considéré comme inoffensif et tout fichier malveillant qu'il crée doit être considéré comme inconnu.

16 DISP_CLEAN_NFM Le fichier est considéré comme inoffensif, mais le client doit surveiller son trafic réseau.

Test de l'intégration entre Secure Email et le cloud privé AMP

Il n'existe pas d'option directe pour tester la connectivité à partir de la passerelle de messagerie sécurisée. Vous devez inspecter les journaux ou les alertes pour vérifier s'il y a des problèmes.

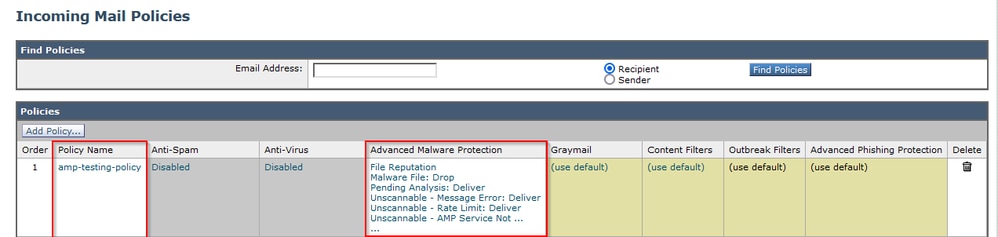

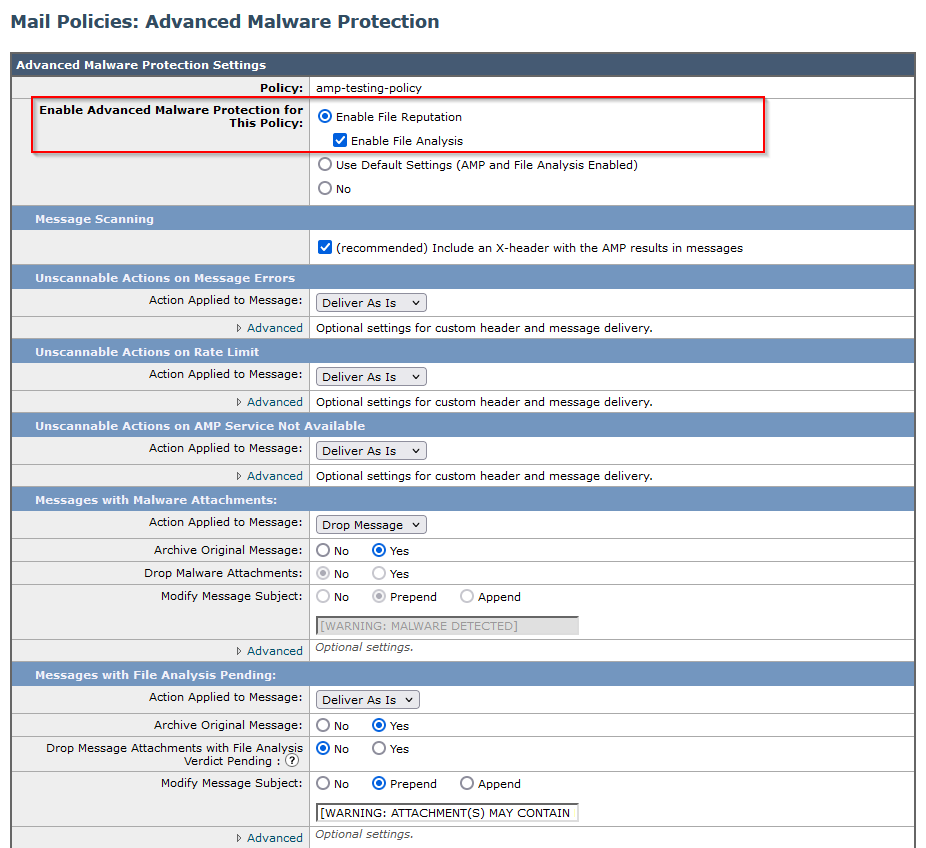

La configuration s'effectue dans la stratégie de courrier entrant de la messagerie sécurisée pour appliquer l'analyse AMP.

a testé ESA avec un fichier non malveillant. Ceci est un fichier CSV.

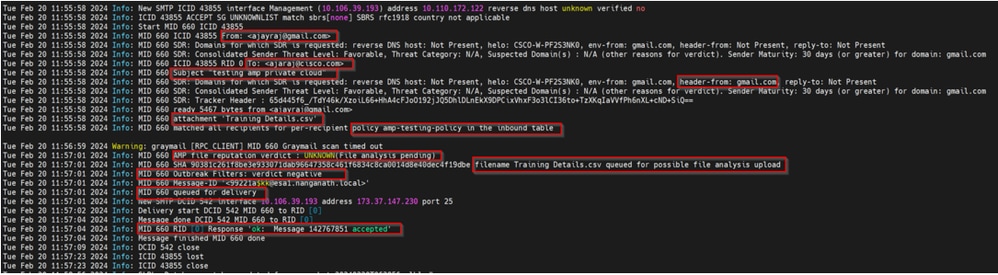

Journaux de messagerie électronique sécurisés

Journaux AMP sécurisés de la messagerie

Mar Feb 20 11:57:01 2024 Info : réponse reçue pour la requête de réputation de fichier du cloud. Nom du fichier = Training Details.csv, MID = 660, Disposition = FILE UNKNOWN, Malware = None, Analysis Score = 0, sha256 = 90381c261f8be3e933071dab96647358c461f6834c8ca0014d8e40dec4f19dbe, upload_action = Recommandé pour envoyer le fichier pour analyse, verdict_source = AMP suspicions_catégories = Aucune

Journaux des événements du cloud privé Secure Endpoint

{"pv":3,"ip":"10.106.72.238","si":0,"ti":14,"tv":6,"qt":42,"pr":1,"ets":1708410419,"ts":1708410366,"tsns":299129395,"uu":"cb1b31fc-9277-4008-a396-6cd486ecc66 1","ai":1,"aptus":295,"ptus":2429102,"spero":{"h":"00","fa":0,"fs":0,"ft":0,"hd":1},"sha256":{"h":"90381C261F8BE3E933071DAB96647358C461F6834C8CA0014D8E40DEC40F 19DBE","fa":0,"fs":0,"ft":0,"hd":1},"hord":[32,4],"rd":1,"ra":1,"n":0}

rd - 1 DISP_UNKNOWN. La disposition du fichier est inconnue.

Problèmes fréquents entraînant un échec de l'intégration

- Choix de la mauvaise « table de routage » dans SWA ou Secure Email. Le périphérique intégré doit pouvoir communiquer avec l'interface Eth1 du cloud privé AMP.

- Le nom d'hôte VPC ne peut pas être résolu par DNS dans SWA ou Secure Email, ce qui entraîne l'échec de l'établissement de la connexion.

- Le CN (Common Name) dans le certificat de disposition VPC doit correspondre au nom d'hôte VPC ainsi qu'à celui mentionné dans SWA et Secure Email Gateway.

- L'utilisation d'un cloud privé et d'une analyse de fichiers cloud n'est pas prise en charge. Si vous utilisez un périphérique sur site, alors l'analyse des fichiers et la réputation doivent être un serveur sur site.

- Assurez-vous qu'il n'y a aucun problème de synchronisation temporelle entre le cloud privé AMP et SWA, Secure Email.

- La limite d'analyse des objets du moteur SWA DVS est par défaut de 32 Mo. Réglez ce paramètre si vous souhaitez analyser des fichiers plus volumineux. Notez qu'il s'agit d'un paramètre global qui affecte tous les moteurs d'analyse tels que Webroot, Sophos, etc.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

25-Oct-2024 |

Première publication |

Contribution d’experts de Cisco

- Ajay RajIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires