Introduction

Ce document décrit les problèmes causés par les blocs de réduction de surface de Microsoft Intune Attack utilisant la fonction d'outils système copiés ou empruntés sur les systèmes gérés par Microsoft Intune, qui à son tour entraîne l'échec des mises à jour de Secure Endpoint.

Reportez-vous à la documentation de la fonction : https://learn.microsoft.com/en-us/defender-endpoint/attack-surface-reduction

Problème

Nous pouvons rencontrer des problèmes avec les mises à niveau ou l'installation de Secure Endpoint qui sont représentés par ces erreurs et indicateurs.

Divers indicateurs peuvent être utilisés pour identifier que cette fonctionnalité interfère avec les mises à jour de Secure Endpoint.

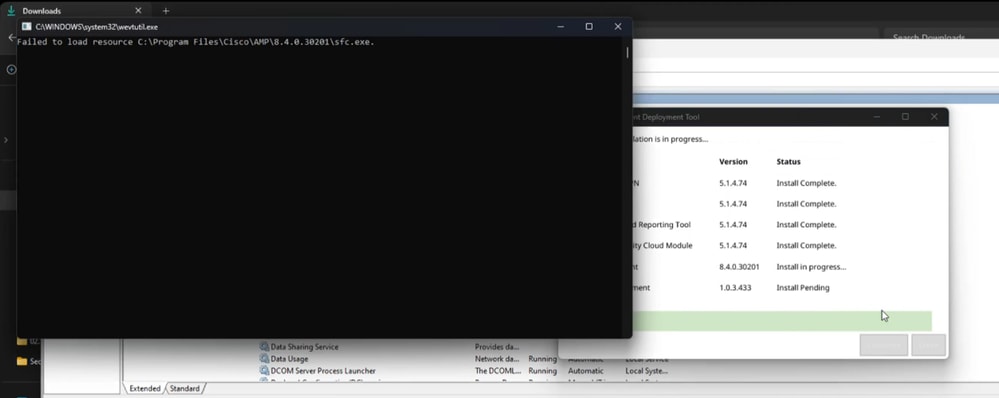

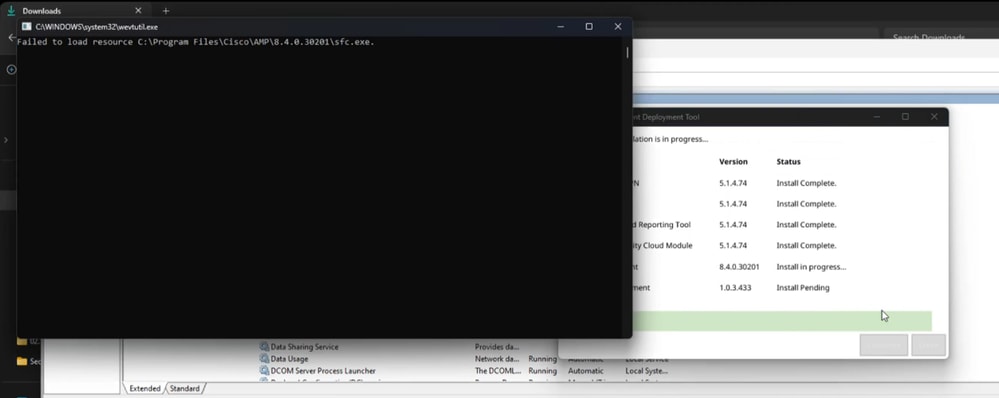

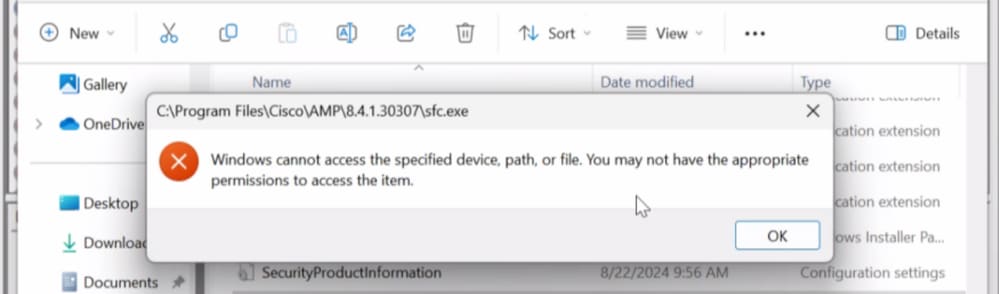

Indicateur #1 : pendant le déploiement, cette fenêtre contextuelle s’affichera à la fin de l’installation. Veuillez noter que la fenêtre contextuelle est assez rapide et qu'il n'y a aucun autre souvenir d'erreur une fois l'installation terminée.

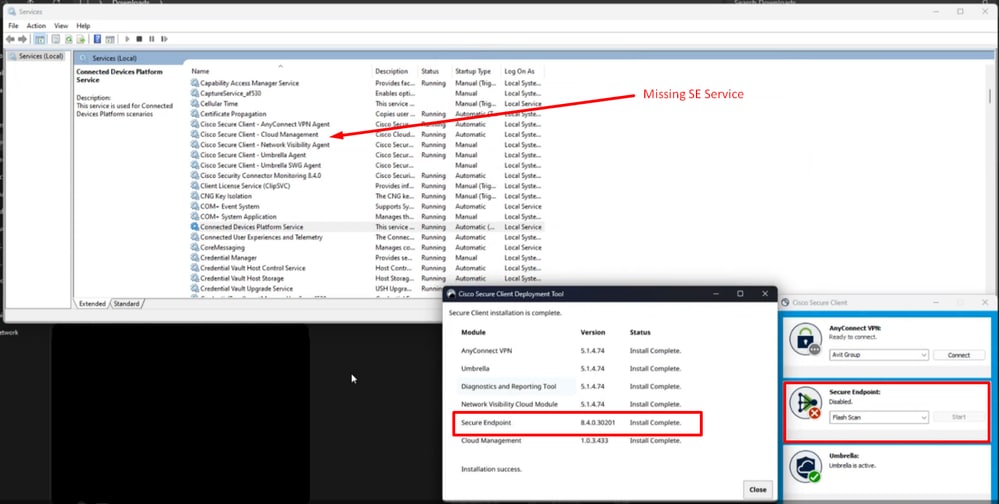

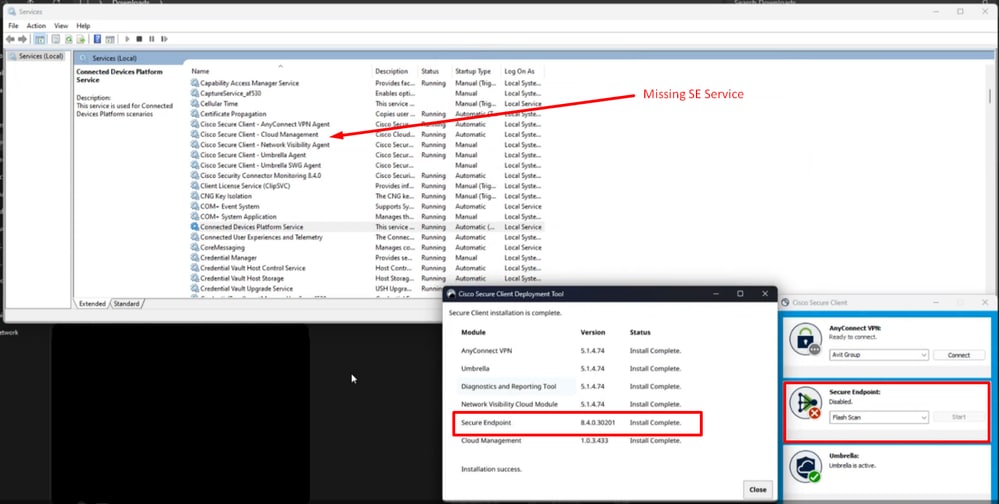

Indicateur #2 : après l’installation, notez que Secure Endpoint est désactivé dans l’interface utilisateur.

En outre, il manque complètement Secure Endpoint Service (sfc.exe) dans le Gestionnaire des tâches — > Services

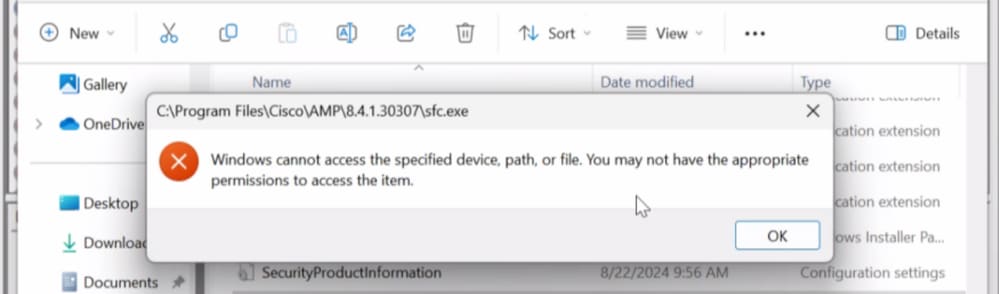

Indicateur #3 : si nous accédons à l’emplacement de Cisco Secure Endpoint sous C:\Program Files\Cisco\AMP\version et que nous essayons de démarrer le service manuellement, vous obtenez une autorisation d’accès refusée même pour le compte administrateur local

Indicateur #4 : Si nous examinons immpro_install.log qui fait partie du bundle de diagnostic, nous pouvons observer un déni d’accès similaire à celui-ci.

Example #1:

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, 0

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30307\sfc.exe, aborting

(5090625, +0 ms) Aug 22 09:56:33 [17732]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30307\sfc.exe

Example #2:

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: imn_error: fp_gen_internal: failed to open file C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe : 5 : Access is denied.

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: Util::GetFileSHA256: unable to generate file fp: C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, 0

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyFile: Failed to grab hash of C:\Program Files\Cisco\AMP\8.4.1.30299\sfc.exe, aborting

(1737859, +0 ms) Sept 11 14:04:05 [20180]: ERROR: VerifyAllInstalledFiles: Failed to verify $AMP_INSTALL$\8.4.1.30299\sfc.exe

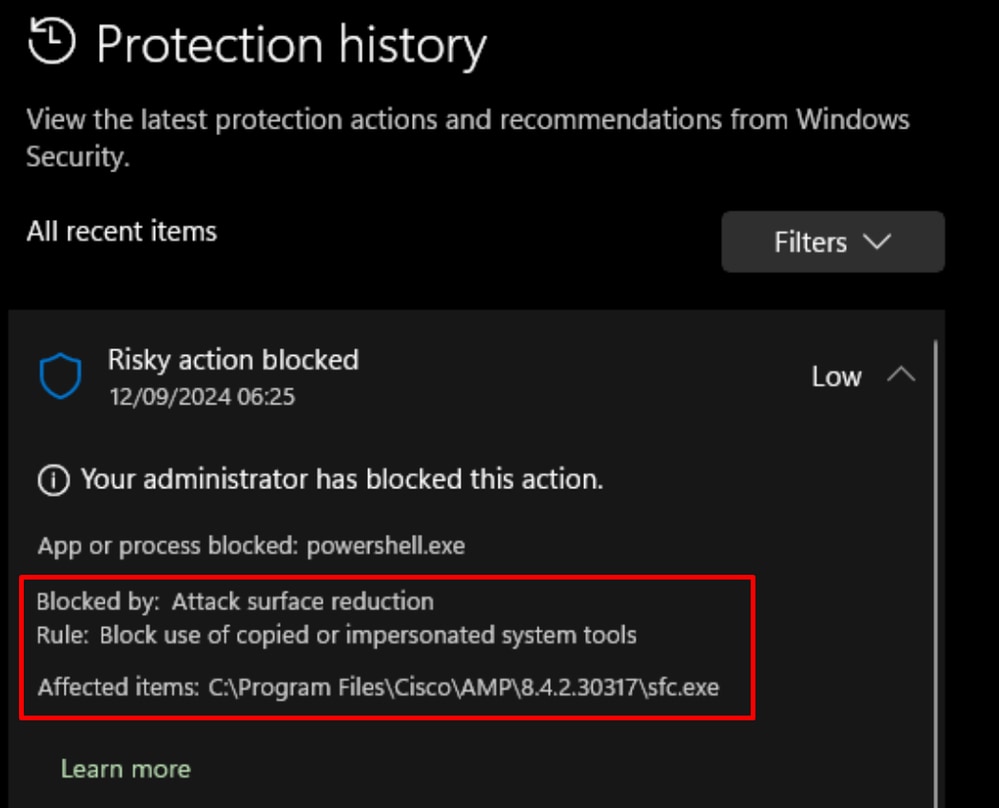

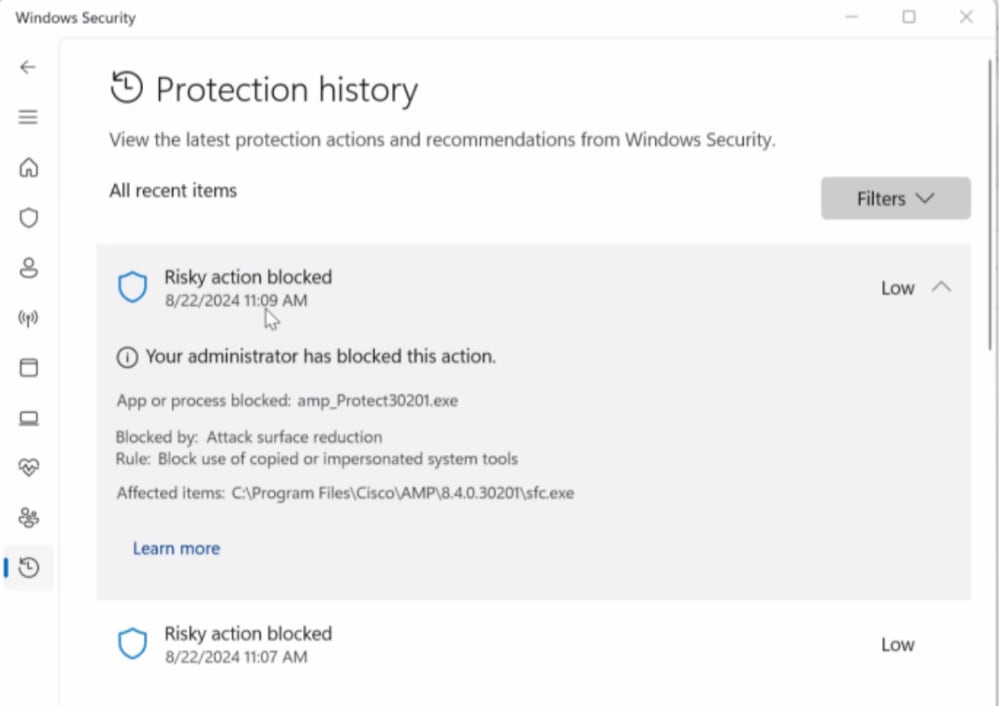

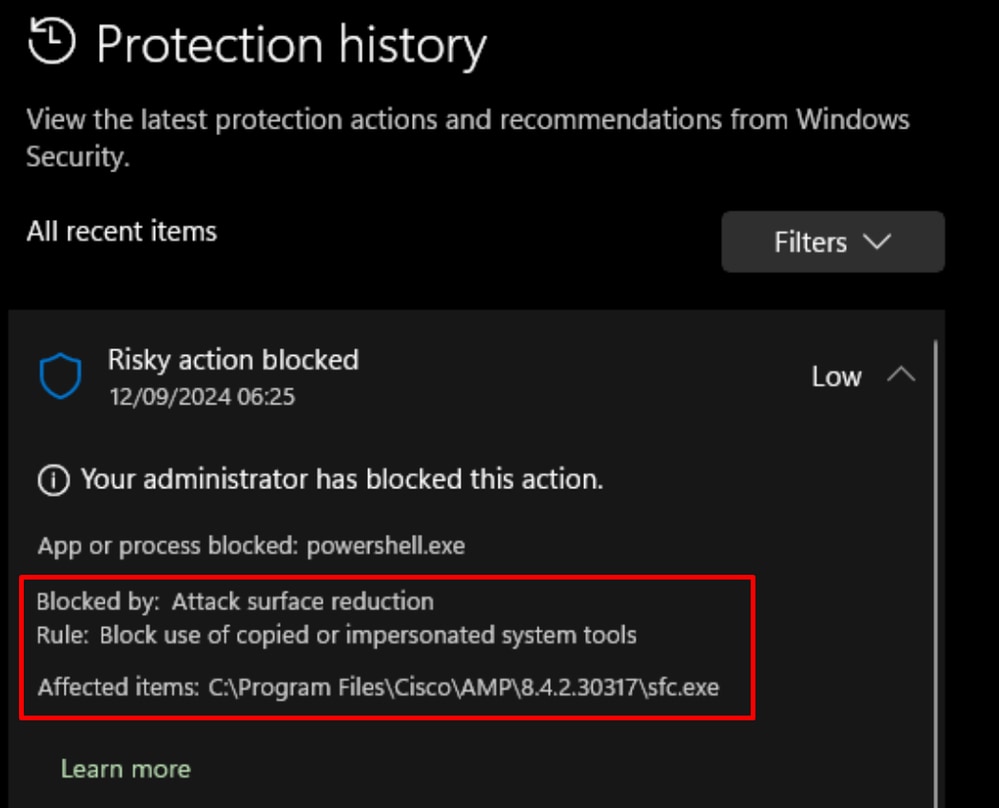

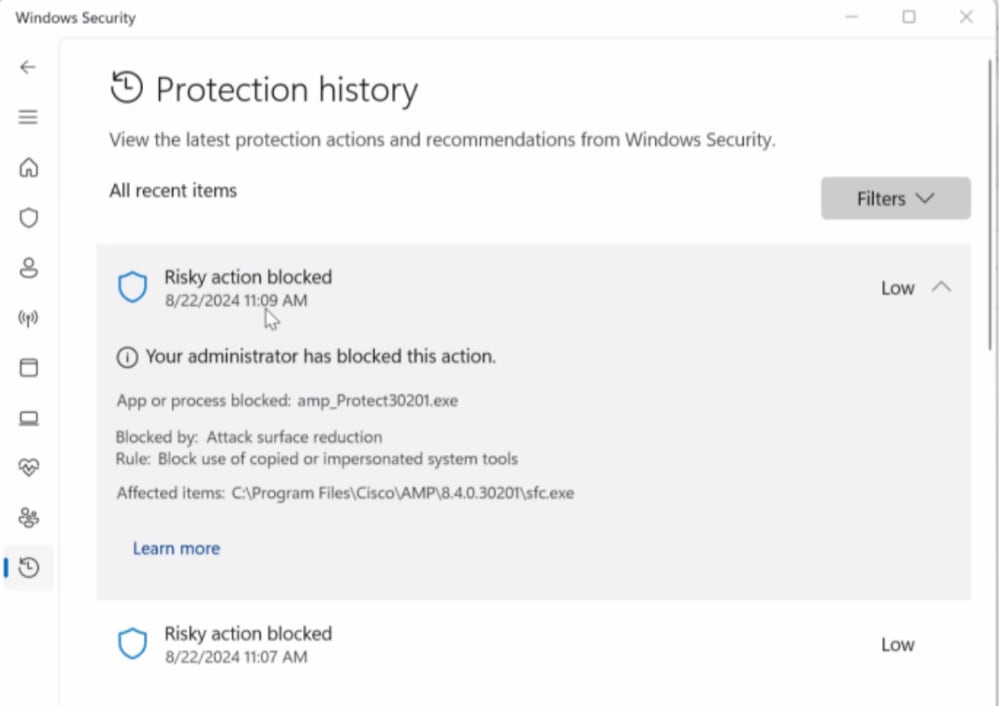

Indicateur #5 : si nous naviguons sous Sécurité Windows et que nous regardons dans les journaux Historique de protection, recherchez ces types de messages de journal.

Toutes ces informations indiquent que le terminal sécurisé est bloqué par une application tierce. Dans ce scénario, le problème a été constaté sur les terminaux gérés Intune avec une configuration incorrecte ou non configurée Réduction de la surface d'attaque - BLOQUER l'utilisation de la fonctionnalité système copiée ou usurpée d'identité.

Solution de contournement

Il est conseillé de consulter la configuration de cette fonctionnalité avec le développeur d'applications ou de consulter cette fonctionnalité plus en détail dans cette base de connaissances.

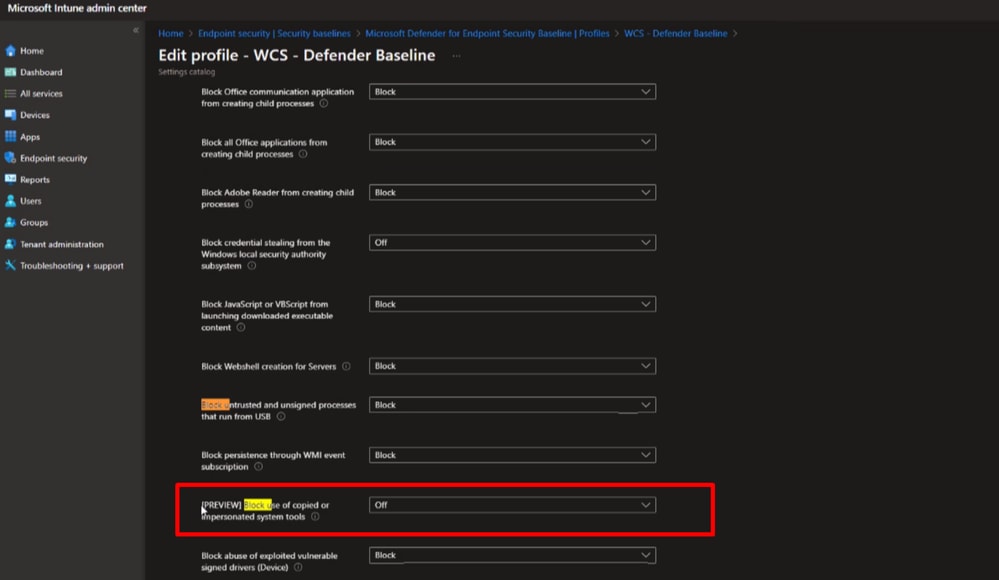

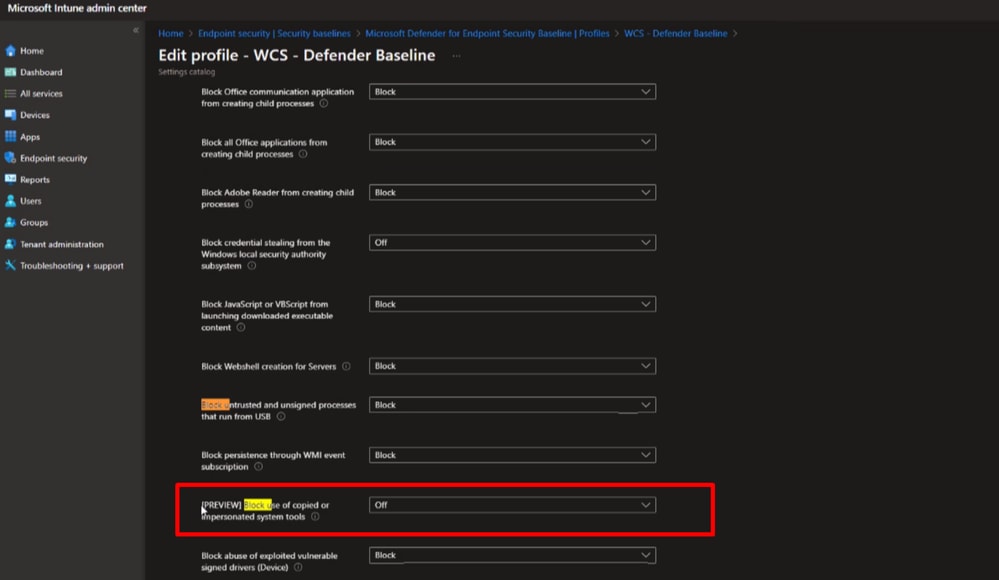

Pour une correction immédiate, nous pouvons soit déplacer notre point de terminaison géré de manière intune vers une stratégie moins restrictive, soit désactiver cette fonctionnalité de manière explicite jusqu'à ce que les étapes appropriées soient effectuées.

Il s'agit du paramètre sous Intune admin portal qui a été utilisé comme mesure temporaire pour restaurer la connectivité Secure Endpoint.

Attention : si vous rencontrez ce problème, vous devez lancer l'installation complète en raison de l'absence de sfc.exe

Commentaires

Commentaires