Introduction

Ce document décrit la fonctionnalité des homologues de sauvegarde de crypto-carte IKEv2 pendant le basculement de liaison sur les périphériques Cisco Secure Firewall.

Conditions préalables

· Adaptive Security Appliance version 9.14(1) ou ultérieure

· Firewall Threat Defense version 6.6 ou ultérieure

· Firewall Management Center version 6.6 ou ultérieure

· Firewall Device Manager version 6.6 - 7.0 (via API) ou 7.1+ via GUI

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

· Compréhension de base des crypto-cartes de site à site IKEv2

· Connectivité sous-jacente de base entre terminaux VPN

· Compréhension de base de la fonctionnalité du contrat de niveau de service IP

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions logicielles et matérielles suivantes :

· Deux périphériques Cisco ASAv version 9.16(2)

· Trois routeurs Cisco IOS® version 15.9(3)M4

· Deux hôtes Ubuntu version 20.04

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Théorie

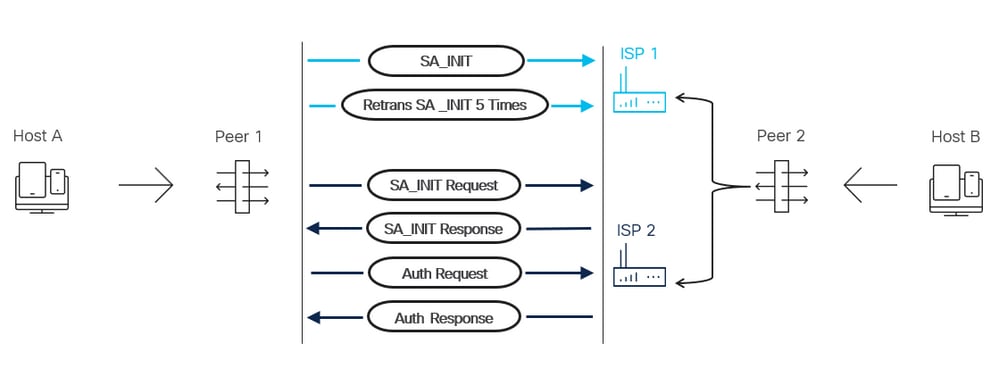

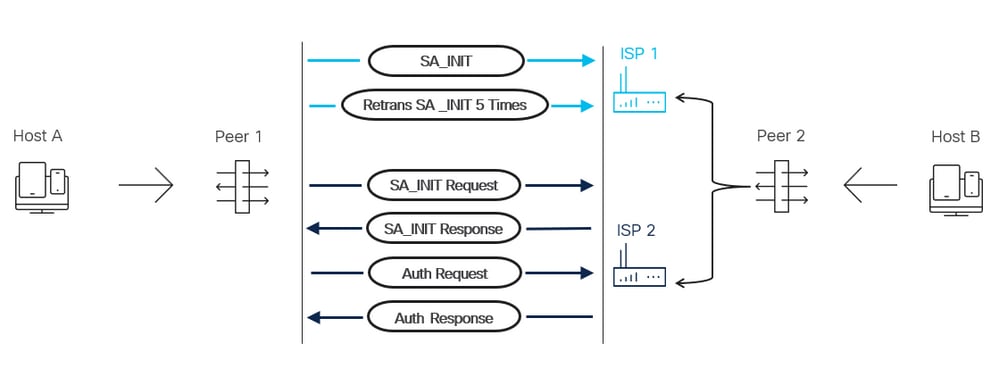

La traversée d'homologue IKEv2 n'est pas prise en charge du côté répondeur d'une topologie IKEv2 à homologues multiples. Par exemple, il existe deux points d'extrémité VPN dans une topologie appelée Peer 1 et Peer 2. L’homologue 2 a deux interfaces ISP et l’homologue 1 a une interface ISP. En cas de basculement du FAI, le poste 2 lance IKE sur l’interface secondaire du FAI si la configuration est en place pour surveiller le chemin. L'homologue 1 ne traverse pas automatiquement les adresses IP pour utiliser l'homologue de secours répertorié pour la crypto-carte afin de prendre en charge le basculement du FAI de l'homologue 2. La connexion échoue jusqu'à ce que le trafic soit initié depuis l'homologue 1. Une fois que l’homologue 1 initie le trafic en fonction de la liste de contrôle d’accès cryptée, il tente de communiquer via le chemin ISP principal jusqu’à ce que le chemin soit déclaré mort des retransmissions. Ce processus prend environ 2 minutes. Une fois que l'homologue principal est déclaré inactif, l'homologue 1 initie une connexion avec l'homologue de secours répertorié, et la connexion s'établit. Une fois que le chemin du FAI principal est à nouveau disponible et que le poste 2 bascule vers son interface du FAI principal, le poste 1 doit générer un trafic intéressant. Ce processus permet à l'homologue 1 d'initier une connexion avec l'homologue principal répertorié dans la crypto-carte et d'établir la connexion IKE normalement.

Ordre des opérations

1. Le SLA de l’homologue VPN 2 détecte une défaillance du chemin.

2. L’homologue VPN 2 dispose d’une mise à jour de la table de routage pour modifier le chemin utilisé pour atteindre l’homologue VPN 1 qui modifie son identité IKE.

3. L’hôte A initie en permanence le trafic destiné à l’hôte B.

4. L'homologue VPN 1 tente de former une connexion IKE avec l'interface primaire-FAI de l'homologue VPN 2 jusqu'à ce que 5 retransmissions se produisent.

5. L'homologue VPN 1 déclare ensuite que l'homologue est mort et passe à l'homologue secondaire dans la crypto-carte qui est l'interface ISP secondaire de l'homologue VPN 2. Cette connexion s'établit correctement.

Diagramme du réseau

Exemple de configuration

Homologue VPN 2

Interfaces:

interface GigabitEthernet0/0

nameif PRIMARY-ISP

security-level 0

ip address 203.0.113.1 255.255.255.0

interface GigabitEthernet0/1

nameif BACKUP-ISP

security-level 0

ip address 198.51.100.1 255.255.255.0

interface GigabitEthernet0/2

nameif inside

security-level 100

ip address 192.168.10.2 255.255.255.00

SLA et routage :

sla monitor 500

type echo protocol ipIcmpEcho 209.165.200.226 interface PRIMARY-ISP

num-packets 3

frequency 5

sla monitor schedule 500 life forever start-time now

track 1 rtr 500 reachability

route PRIMARY-ISP 0.0.0.0 0.0.0.0 203.0.113.2 1 track 1

route BACKUP-ISP 0.0.0.0 0.0.0.0 198.51.100.2 254

Crypto :

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable PRIMARY-ISP

crypto ikev2 enable BACKUP-ISP

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP 1 match address CRYPTO

crypto map MAP 1 set peer 192.0.2.1

crypto map MAP 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP interface PRIMARY-ISP

crypto map MAP interface BACKUP-ISP

Tunnel-group :

tunnel-group 192.0.2.1 type ipsec-l2l

tunnel-group 192.0.2.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Liste d'accès :

access-list CRYPTO line 1 extended permit ip 192.168.10.0 255.255.255.0 10.10.10.0 255.255.255.0

Homologue VPN 1

Interfaces:

interface GigabitEthernet0/0

nameif OUTSIDE

security-level 0

ip address 192.0.2.1 255.255.255.0

interface GigabitEthernet0/1

nameif INSIDE

security-level 100

ip address 10.10.10.2 255.255.255.0

Routage :

route OUTSIDE 0.0.0.0 0.0.0.0 192.0.2.2

Crypto :

crypto ikev2 policy 1

encryption aes-256

integrity sha256

group 21

prf sha256

lifetime seconds 86400

crypto ikev2 enable OUTSIDE

crypto ipsec ikev2 ipsec-proposal PROPOSAL

protocol esp encryption aes-256

protocol esp integrity sha-256

crypto map MAP-2 1 match address CRYPTO-2

crypto map MAP-2 1 set peer 203.0.113.1 198.51.100.1

crypto map MAP-2 1 set ikev2 ipsec-proposal PROPOSAL

crypto map MAP-2 interface OUTSIDE

Tunnel-group :

tunnel-group 203.0.113.1 type ipsec-l2l

tunnel-group 203.0.113.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

tunnel-group 198.51.100.1 type ipsec-l2l

tunnel-group 198.51.100.1 ipsec-attributes

ikev2 remote-authentication pre-shared-key cisco

ikev2 local-authentication pre-shared-key cisco

Liste d'accès :

access-list CRYPTO-2 line 1 extended permit ip 10.10.10.0 255.255.255.0 192.168.10.0 255.255.255.0

FAI principal

Interfaces:

GigabitEthernet0/0 203.0.113.2 255.255.255.0

GigabitEthernet0/1 209.165.200.225 255.255.255.224

Sauvegarde ISP

Interfaces:

GigabitEthernet0/0 198.51.100.2 255.255.255.0

GigabitEthernet0/1 209.165.202.130 255.255.255.224

FAI

Interfaces:

GigabitEthernet0/0 209.165.202.129 255.255.255.224

GigabitEthernet0/1 209.165.200.226 255.255.255.224

Hôtes

Hôte 2 :

192.168.10.1 255.255.255.0 dev ens2

Hôte 1 :

10.10.10.1 255.255.255.0 dev ens2

Objectifs de configuration

Au cours de ces travaux pratiques, l’homologue 2 VPN interroge l’accessibilité de l’interface G0/1 pour le FAI principal. Cette requête est effectuée avec ICMP via la surveillance SLA. La configuration SLA est liée à une piste qui est ensuite liée à la route Primary-ISP. Si cette route devient indisponible en raison d'un échec d'accessibilité SLA, la route Backup-ISP devient automatiquement active. Cela signifie que la négociation IKE à partir de l'homologue VPN 2 est désormais lancée à partir de l'interface BACKUP-ISP avec l'adresse IP 198.51.100.1. Du côté de l'homologue VPN 1, l'adresse 198.51.100.1 est répertoriée comme homologue secondaire dans la crypto-carte. L'homologue VPN 1 doit initier le trafic ACL de chiffrement vers l'homologue principal dans la crypto-carte. Déclarez ensuite que l'homologue est inactif par le biais de retransmissions avant que l'homologue secondaire de la crypto-carte soit utilisé.

Vérifier

Utilisez cette section pour confirmer les fonctions de configuration prévues

Avant que le SLA détecte une défaillance :

VPN-PEER-2# show track

Track 1

Response Time Reporter 500 reachability

Reachability is Up

12 changes, last change 05:51:34

Latest operation return code: OK

Latest RTT (millisecs) 7

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF

Gateway of last resort is 203.0.113.2 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 203.0.113.2, PRIMARY-ISP

C 192.168.10.0 255.255.255.0 is directly connected, inside

L 192.168.10.2 255.255.255.255 is directly connected, inside

C 198.51.100.0 255.255.255.0 is directly connected, BACKUP-ISP

L 198.51.100.1 255.255.255.255 is directly connected, BACKUP-ISP

C 203.0.113.0 255.255.255.0 is directly connected, PRIMARY-ISP

L 203.0.113.1 255.255.255.255 is directly connected, PRIMARY-ISP

VPN-PEER-2# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

160993547 203.0.113.1/500 192.0.2.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21202 sec

Child sa: local selector 192.168.10.0/0 - 192.168.10.255/65535

remote selector 10.10.10.0/0 - 10.10.10.255/65535

ESP spi in/out: 0x30138366/0x7405d4a0

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:75, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

168559091 192.0.2.1/500 203.0.113.1/500 READY RESPONDER

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/21386 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x7405d4a0/0x30138366

Une fois que le SLA détecte une défaillance :

VPN-PEER-2# show track 1

Track 1

Response Time Reporter 500 reachability

Reachability is Down

13 changes, last change 00:05:23

Latest operation return code: Timeout

Tracked by:

STATIC-IP-ROUTING 0

VPN-PEER-2# show route

S* 0.0.0.0 0.0.0.0 [254/0] via 198.51.100.2, BACKUP-ISP

VPN-PEER-2# show crypto ikev2 sa

There are no IKEv2 SAs

Attention : IKE reste inactif jusqu'à ce que l'hôte A lance le trafic destiné à l'hôte B. L'homologue VPN 1 déclare alors l'homologue principal dans la crypto-carte « Dead » et passe à l'adresse IP de l'homologue de sauvegarde.

VPN-PEER-1# show crypto ikev2 sa

IKEv2 SAs:

Session-id:79, Status:UP-ACTIVE, IKE count:1, CHILD count:1

Tunnel-id Local Remote Status Role

178593183 192.0.2.1/500 198.51.100.1/500 READY INITIATOR

Encr: AES-CBC, keysize: 256, Hash: SHA256, DH Grp:21, Auth sign: PSK, Auth verify: PSK

Life/Active Time: 86400/232 sec

Child sa: local selector 10.10.10.0/0 - 10.10.10.255/65535

remote selector 192.168.10.0/0 - 192.168.10.255/65535

ESP spi in/out: 0x695d6bf0/0xbefc13c

Remarque : l'homologue VPN 1 déclare l'homologue principal dans la carte de chiffrement inactif et initie la connexion à l'adresse IP de l'homologue de sauvegarde.

Dépannage

Debug crypto ikev2 platform 255

Debug crypto ikev2 protocol 255

Debug crypto ispec 255

Debug sla monitor error #

Debug sla monitor trace

Commentaires

Commentaires