Introduction

Ce document décrit le processus de déploiement de routes statiques dans Secure Firewall Threat Defense via Firewall Management Center.

Conditions préalables

Exigences

Cisco recommande d'avoir connaissance de ces sujets :

- Centre de gestion des pare-feu (FMC)

- Protection pare-feu et protection contre les menaces (FTD)

- Routes réseau - Notions de base.

Composants utilisés

Les informations de ce document sont basées sur les versions logicielles et matérielles suivantes :

- Firewall Management Center pour VMWare v7.3

- Cisco Secure Firewall Threat Defense pour VMWare v7.3

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Cette procédure est prise en charge sur les appliances :

- Firewall Management Center On-Prem

- Firewall Management Center pour VMWare

- CdFMC

- Appliances Cisco Secure Firewall 1000

- Appliances Cisco Secure Firewall 2100

- Appliances Cisco Secure Firewall 3100

- Appliances Cisco Secure Firewall 4100

- Appliances Cisco Secure Firewall 4200

- Appliance Cisco Secure Firewall 9300

- Cisco Secure Firewall Threat Defense pour VMWare

Configurer

Configurations

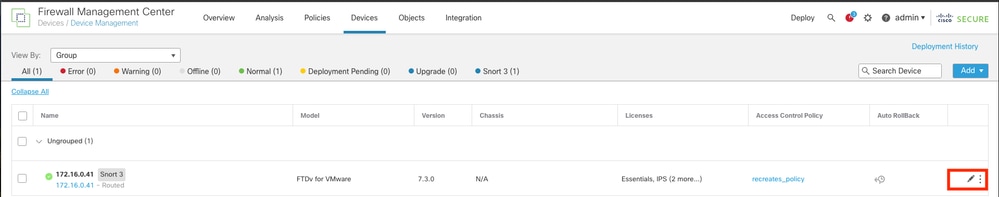

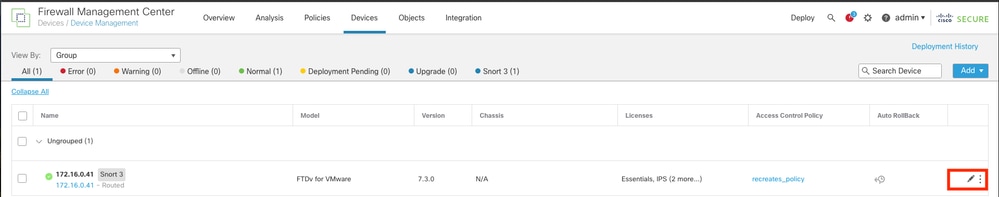

Étape 1. Dans l'interface utilisateur graphique de FMC , accédez à Périphériques > Gestion des périphériques.

Étape 2. Identifiez le FTD qui va être configuré et cliquez sur l'icône de crayon afin de modifier la configuration actuelle du FTD.

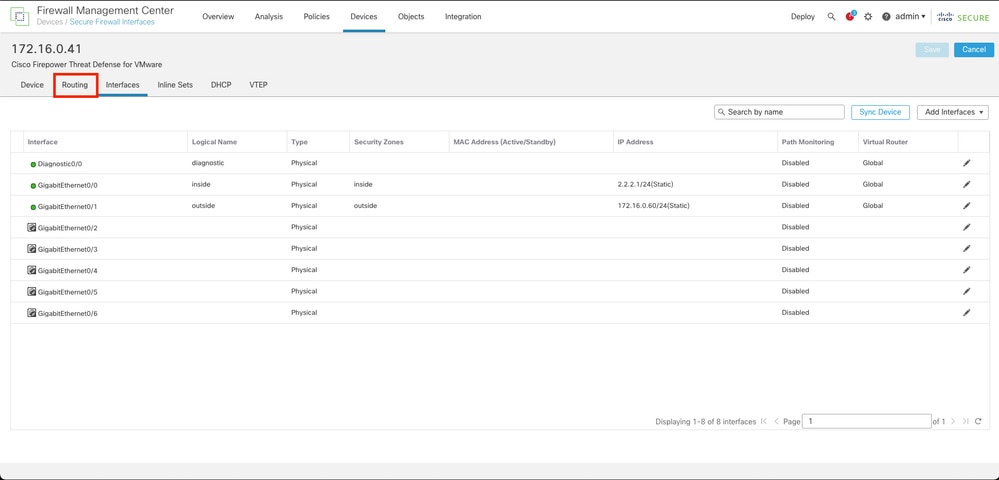

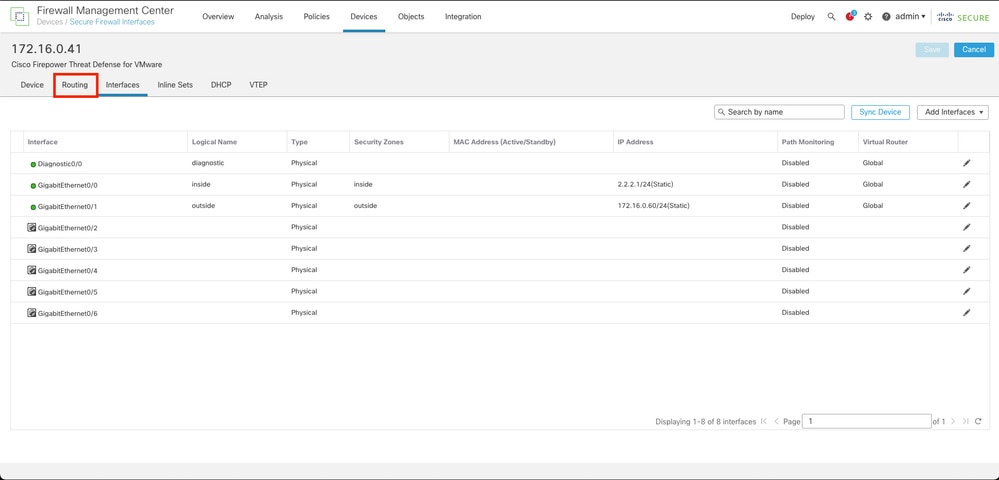

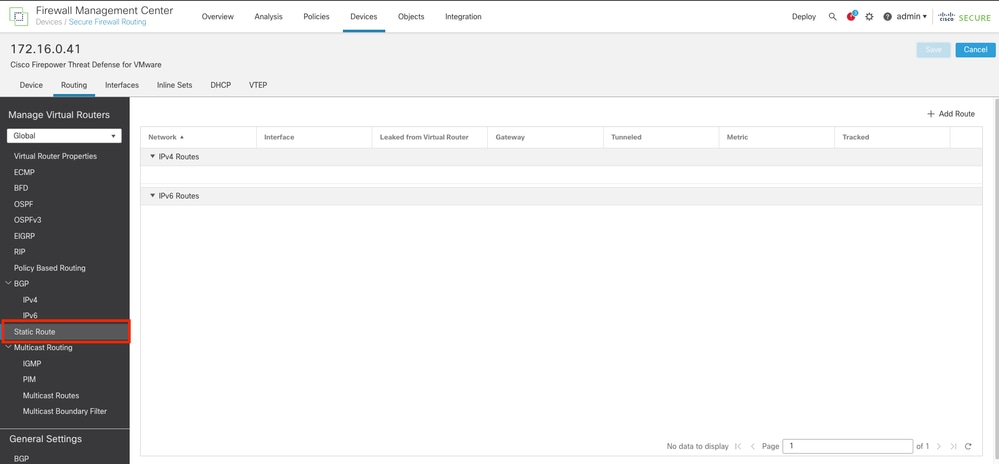

Étape 2. Cliquez sur l'onglet Routage.

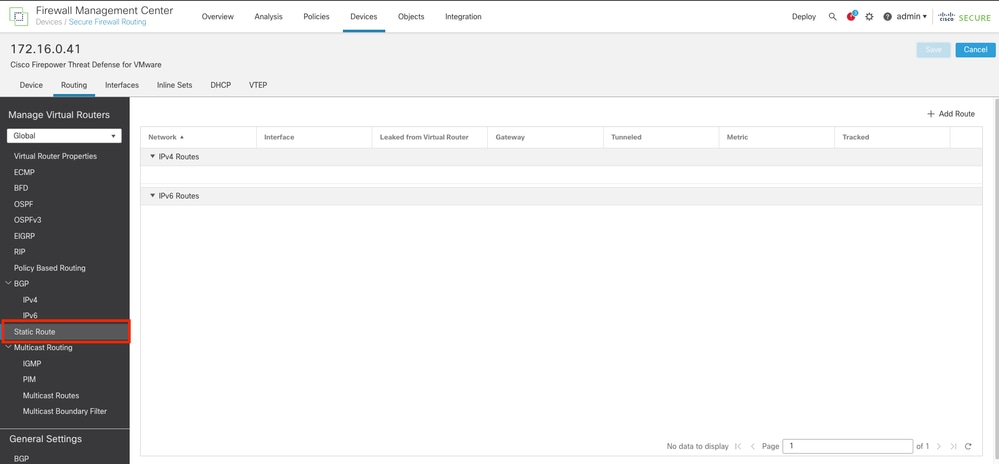

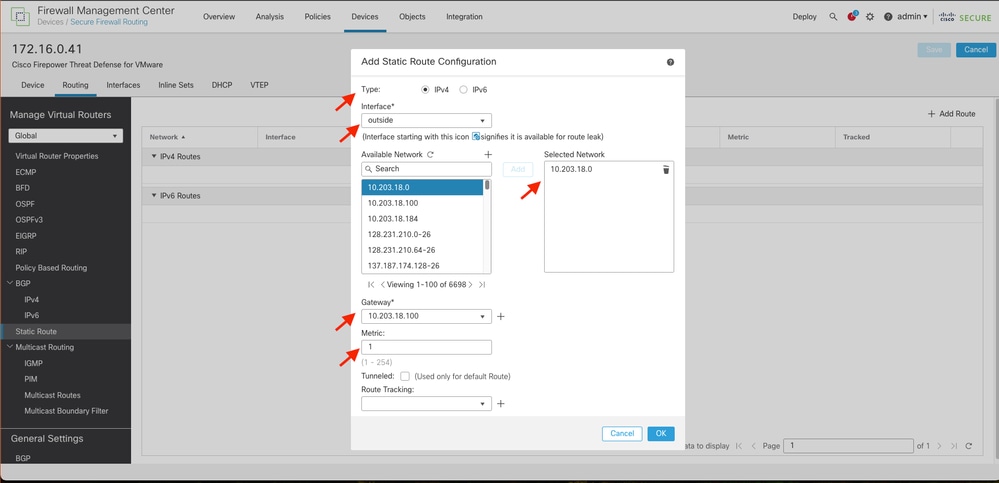

Étape 3. Dans le menu de gauche, sélectionnez Static Route

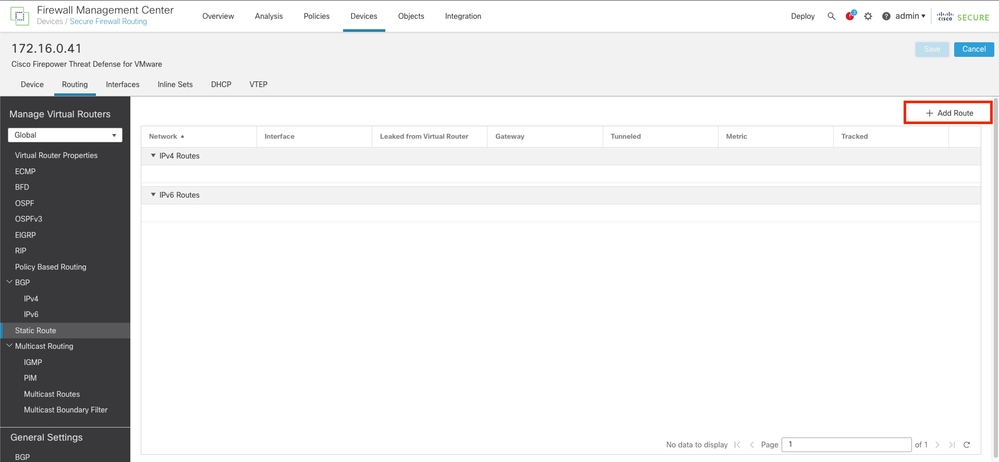

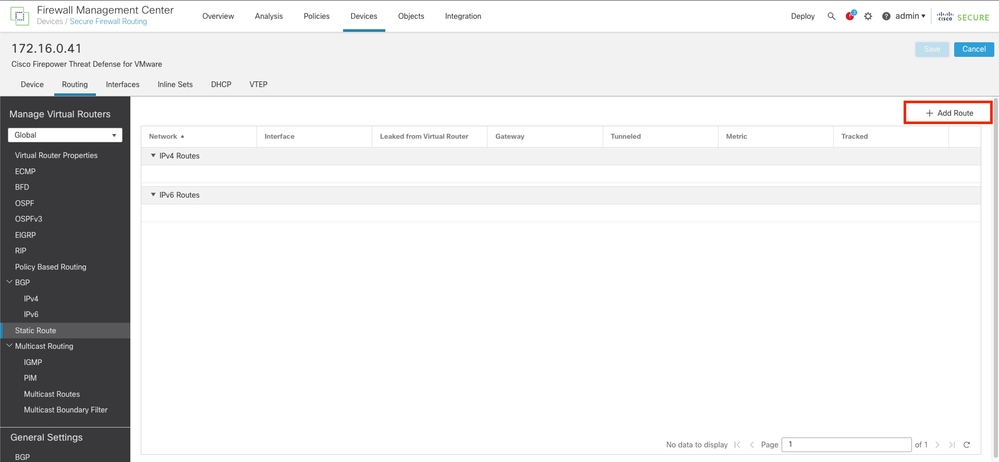

Étape 4. cliquez sur l’option (+) Add route.

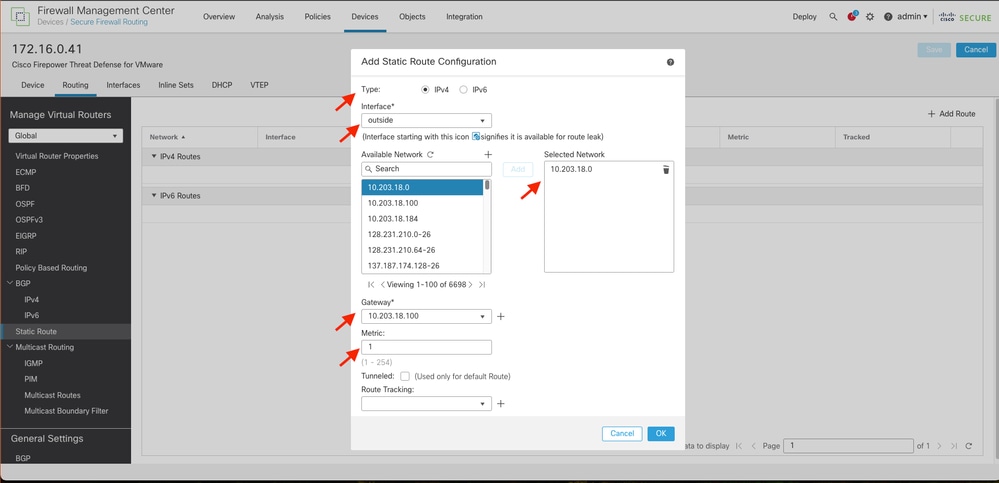

Étape 5. Dans la section Static Route Configuration, saisissez les informations requises dans les champs Type, Interface, Available Network, Gateway, and Metric (ainsi que Tunneled et le suivi de route si nécessaire).

Type : cliquez sur IPv4ou IPv6 selon le type de route statique que vous ajoutez.

Interface : sélectionnez l'interface à laquelle cette route statique s'applique.

Available Network : dans la liste Available Network, sélectionnez le réseau de destination. Pour définir une route par défaut, créez un objet avec l'adresse 0.0.0.0/0 et sélectionnez-le ici.

Passerelle : dans le champ Passerelle ou Passerelle IPv6, entrez ou sélectionnez le routeur de passerelle qui est le tronçon suivant pour cette route. Vous pouvez fournir une adresse IP ou un objet Réseaux/Hôtes.

Metric : dans le champ Metric, saisissez le nombre de sauts vers le réseau de destination. Les valeurs valides sont comprises entre 1 et 255 ; la valeur par défaut est 1.

Tunneled : (facultatif) pour une route par défaut, cochez la case Tunneled pour définir une route par défaut distincte pour le trafic VPN

Suivi de route : (route statique IPv4 uniquement) Pour surveiller la disponibilité de la route, saisissez ou sélectionnez le nom d'un objet de surveillance SLA (accord de niveau de service) qui définit la stratégie de surveillance, dans le champ Suivi de route.

Conseil : les champs Réseau disponible , Passerelle et Trafic de route nécessitent l'utilisation d'objets réseau. Si les objets ne sont pas encore créés, cliquez sur le signe (+) à droite de chaque champ afin de créer un nouvel objet réseau.

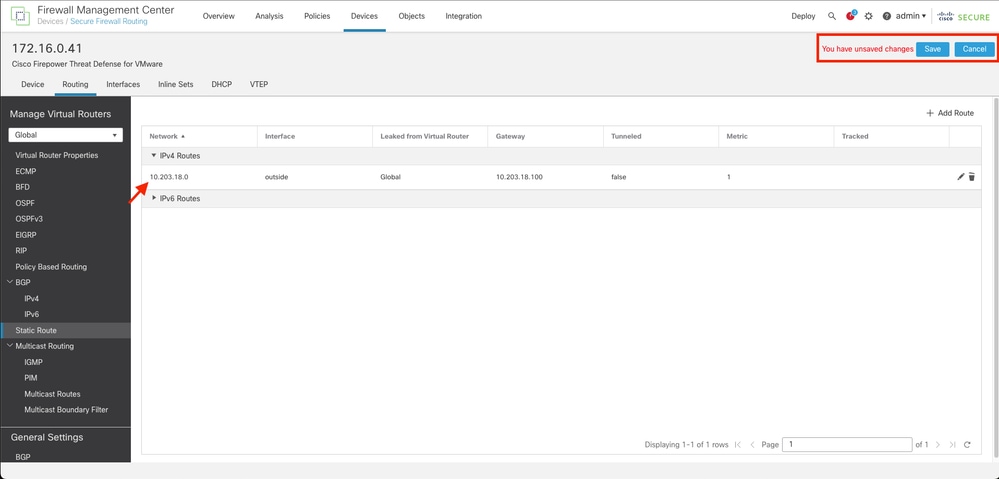

Étape 6. Cliquez sur OK

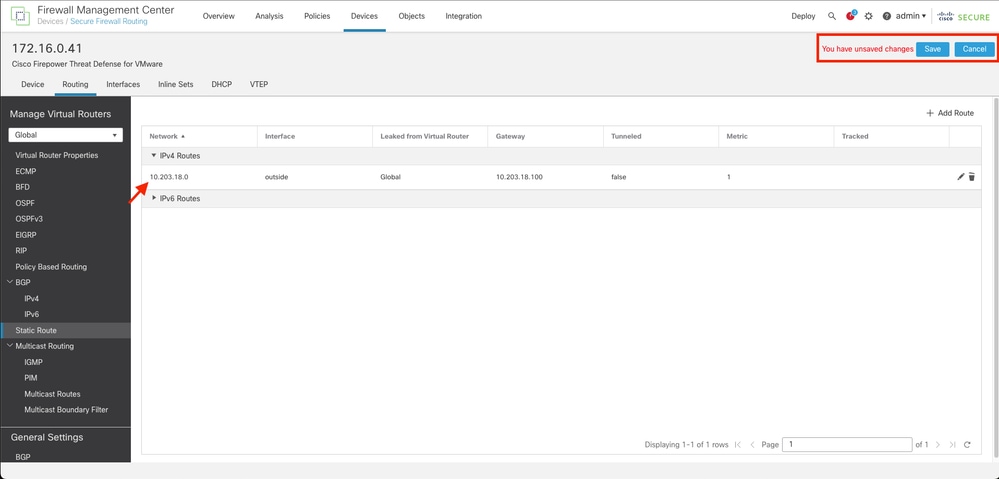

Étape 7. Enregistrez la configuration et validez la nouvelle route statique affichée comme prévu.

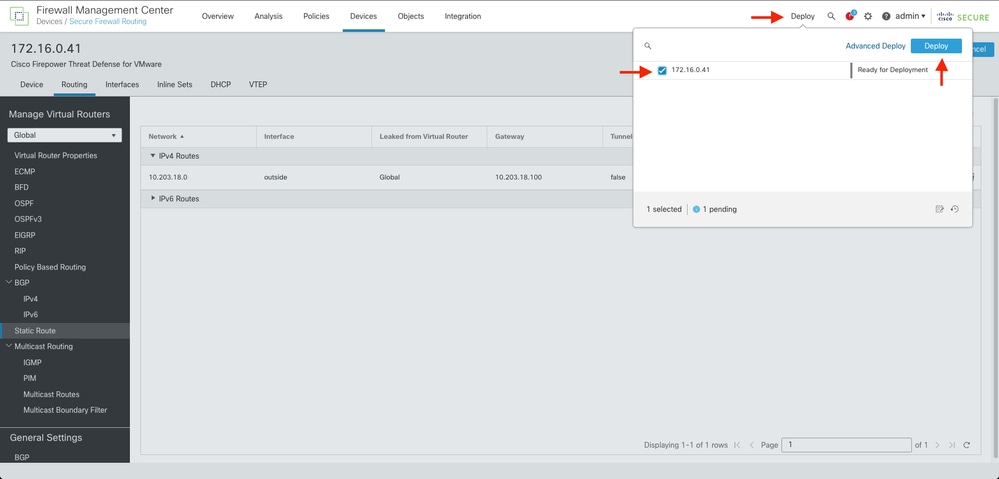

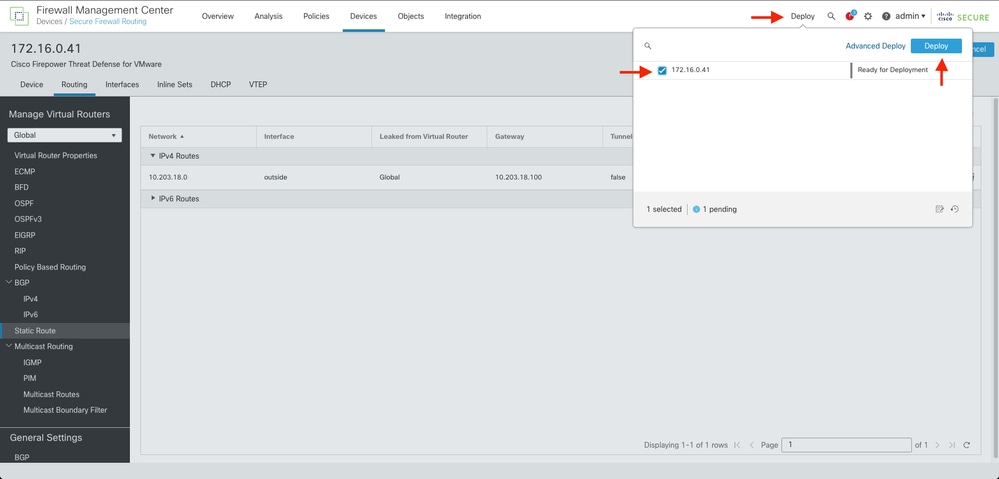

Étape 7. Accédez à Déployer et cochez la case du FTD sélectionné à l'étape 2, puis cliquez sur l'icône bleue de déploiement pour déployer la nouvelle configuration.

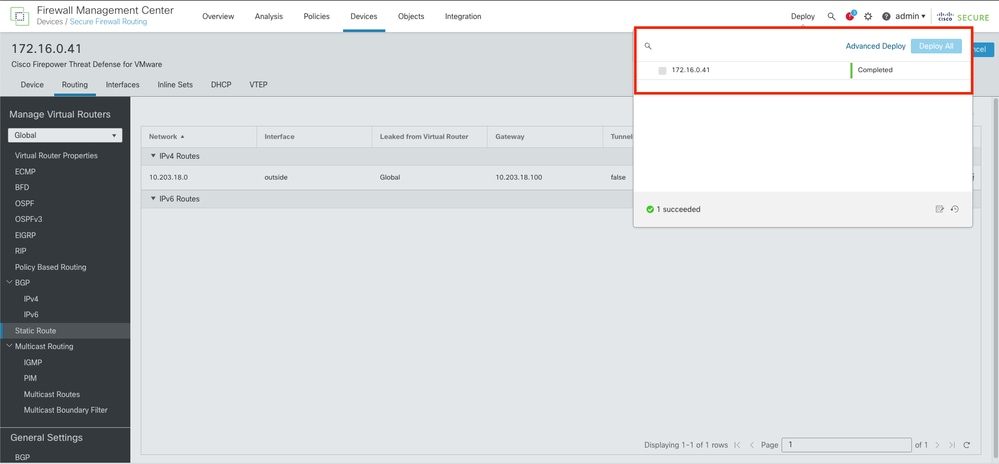

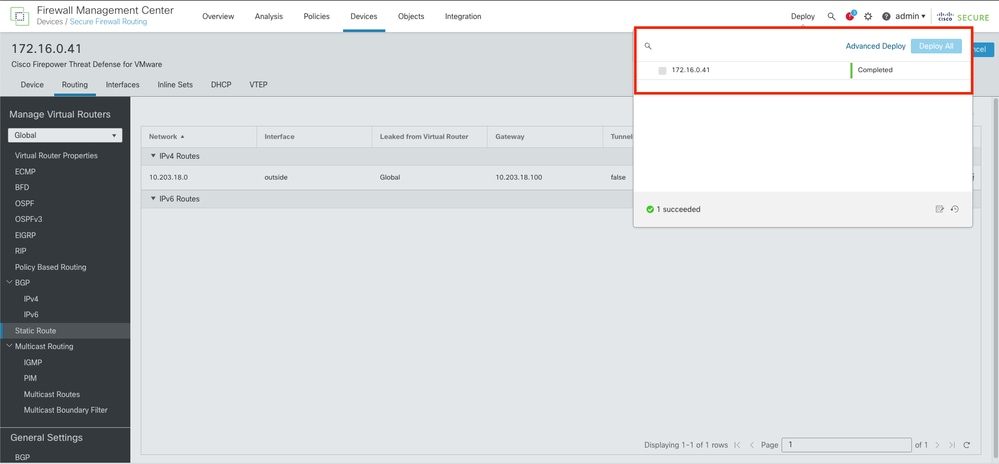

Étape 8. Validez le déploiement comme étant terminé.

Vérifier

1. Connectez-vous à l’aide de SSH, Telnet ou console au FTD précédemment déployé.

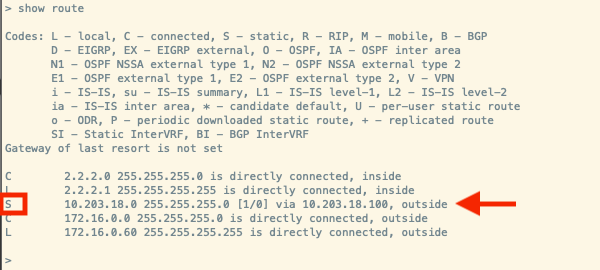

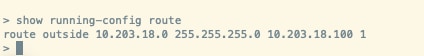

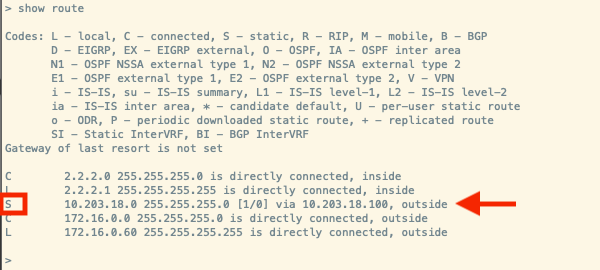

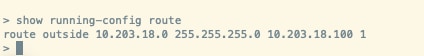

2. Exécutez les commandes show route et show running-config route

3. Vérifiez que la table de routage FTD comporte désormais la route statique déployée avec l’indicateur S et qu’elle apparaît également dans la configuration en cours.

Commentaires

Commentaires