Introduction

Ce document décrit le déploiement de Cisco Secure Firewall Threat Defense Virtual (FDM) sur une machine virtuelle à l'aide d'Azure Marketplace et de modèles.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

- Compte/accès Azure

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

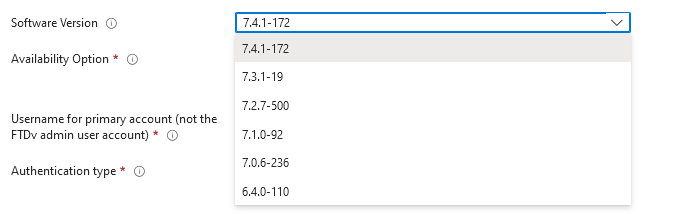

- Versions virtuelles de Cisco Secure Firewall Threat Defense : 7.4.1, 7.3.1, 7.2.7, 7.1.0, 7.0.6 et 6.4.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

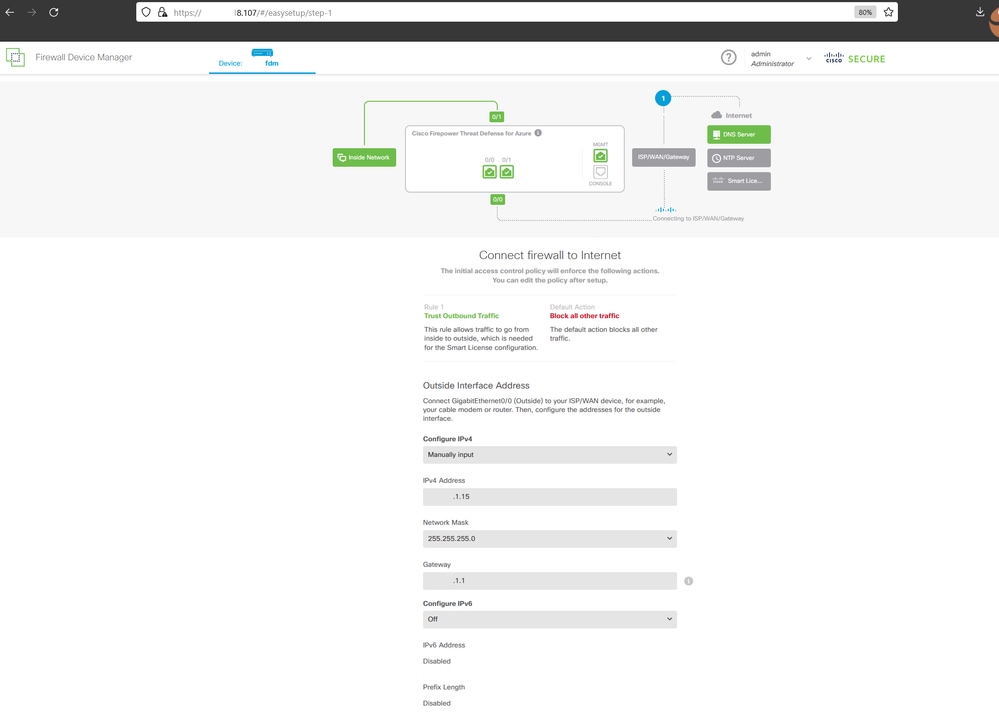

Les clients ont rencontré des problèmes lors de la tentative de déploiement d'un Firepower Device Manager (FDM) sur une machine virtuelle à partir d'Azure, en particulier lors de l'utilisation d'Azure Marketplace et des modèles.

Déployer FDM à partir d'un modèle sur Azure Portal

Pour déployer le FDM à partir du portail Azure, procédez comme suit :

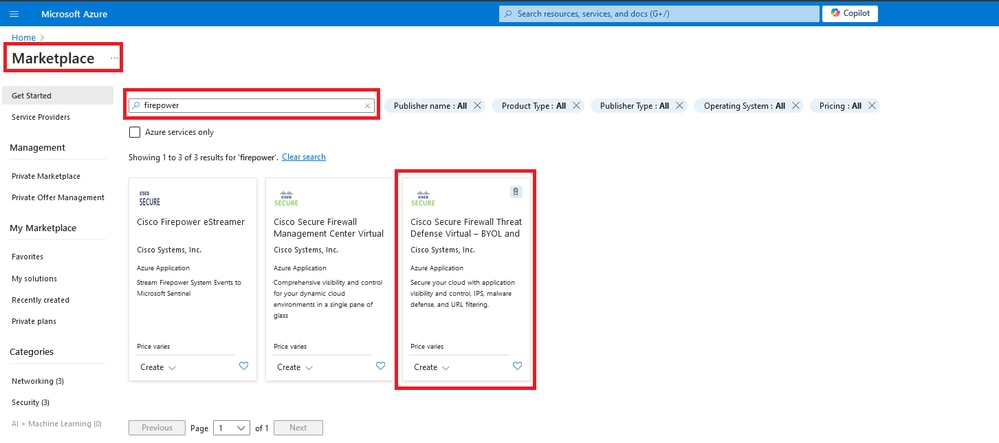

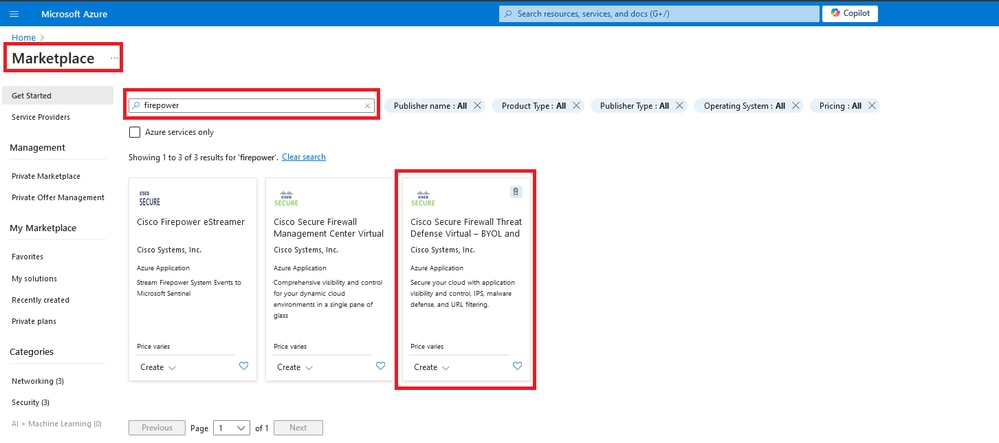

1. Accédez au portail Azure et localisez le Marketplace dans Azure Services. Recherchez et sélectionnez Cisco Secure Firewall Threat Defense Virtual - BYOL et PAYG.

Recherchez Firepower et sélectionnez Cisco Secure Firewall Threat Defense Virtual - BOYL

Recherchez Firepower et sélectionnez Cisco Secure Firewall Threat Defense Virtual - BOYL

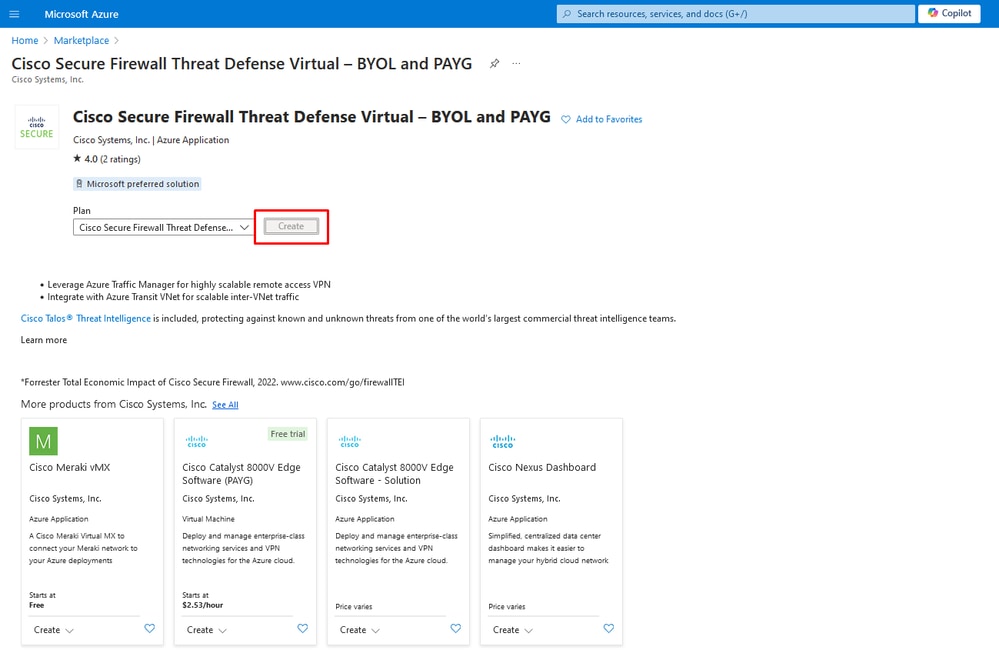

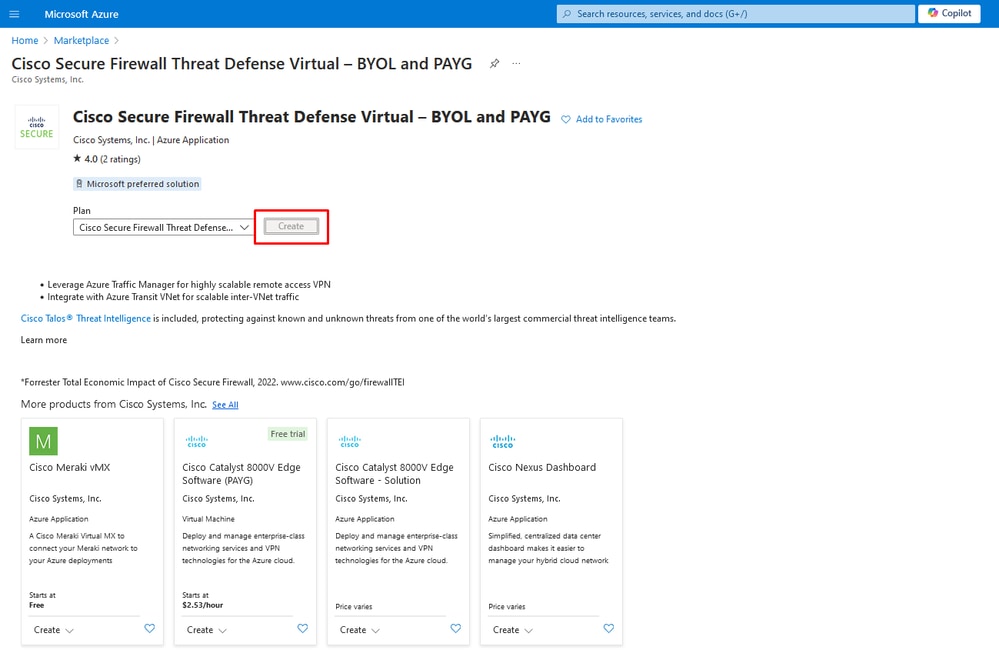

2. Cliquez sur Créer pour démarrer le processus de configuration du FTD.

Créer une machine virtuelle à partir du portail Azure

Créer une machine virtuelle à partir du portail Azure

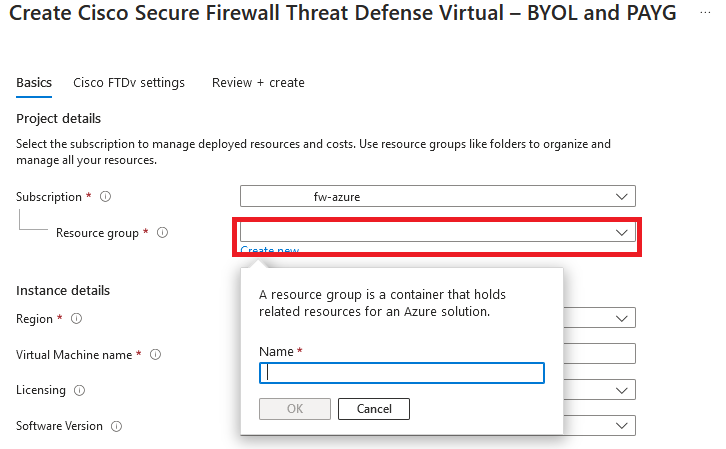

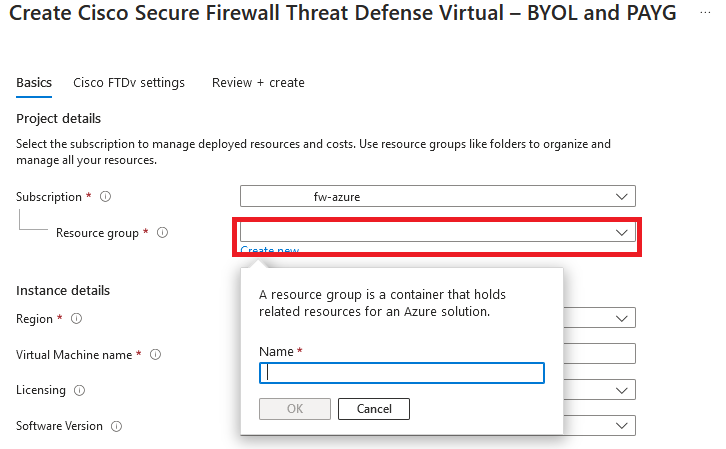

3. Dans la page de configuration de base, créez un groupe de ressources pour le périphérique, choisissez la région et sélectionnez un nom pour la machine virtuelle.

Créer un nouveau groupe de ressources

Créer un nouveau groupe de ressources

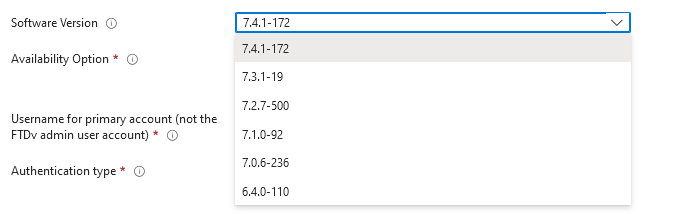

4. Choisissez la version souhaitée pour le déploiement de la VM dans les options disponibles.

Versions disponibles pour un déploiement sur Azure Market

Versions disponibles pour un déploiement sur Azure Market

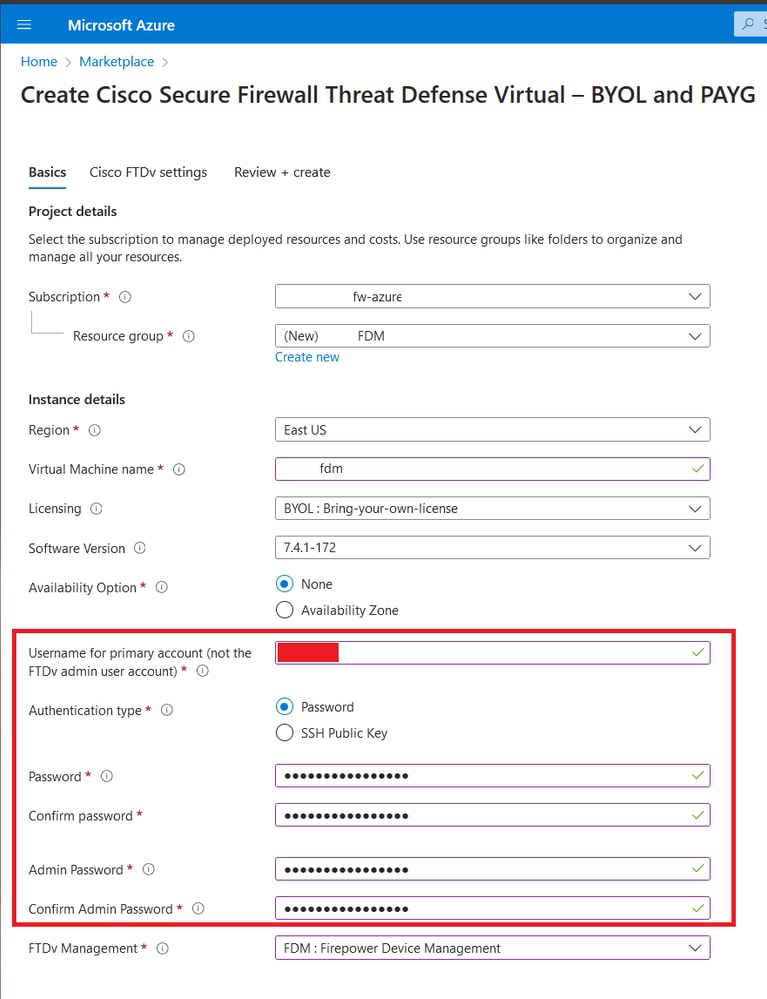

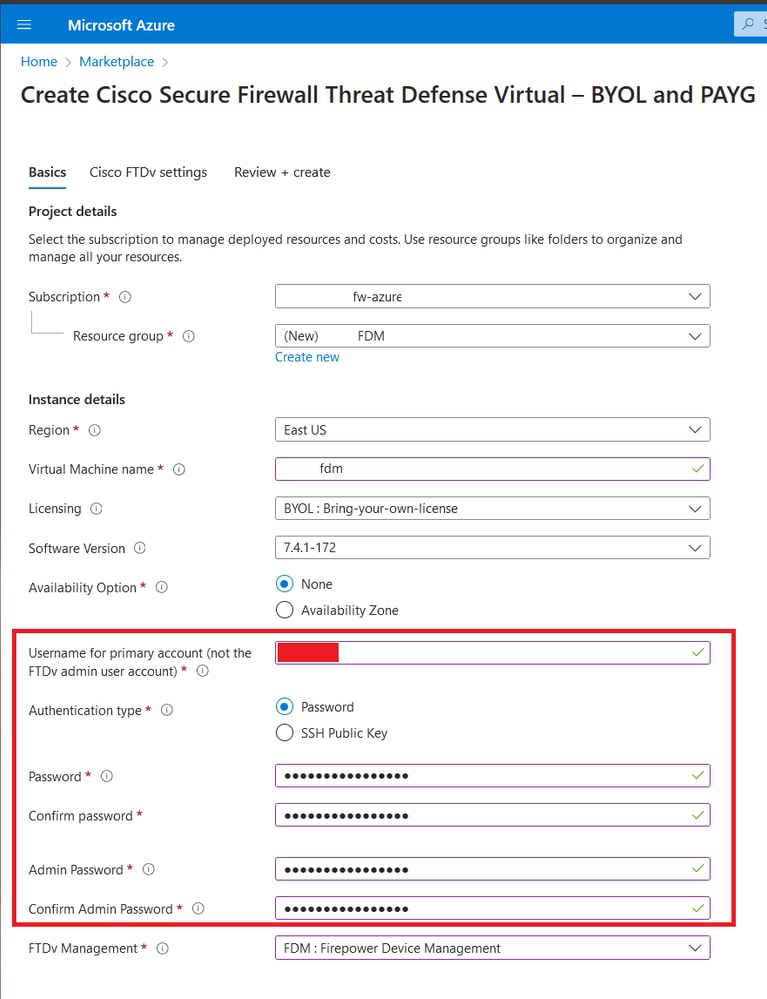

5. Configurez un nom d'utilisateur pour le compte principal, choisissez Mot de passe comme type d'authentification, et définissez le Mot de passe pour l'accès à la VM et le Mot de passe Admin.

Nom d'utilisateur et mots de passe Admin.

Nom d'utilisateur et mots de passe Admin.

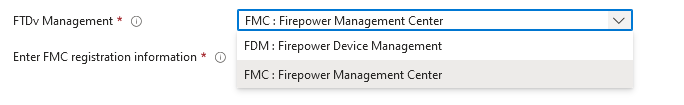

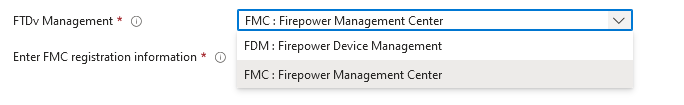

6. Pour le type de gestion, sélectionnez FDM pour l'objectif de ce document.

Périphérique de gestion

Périphérique de gestion

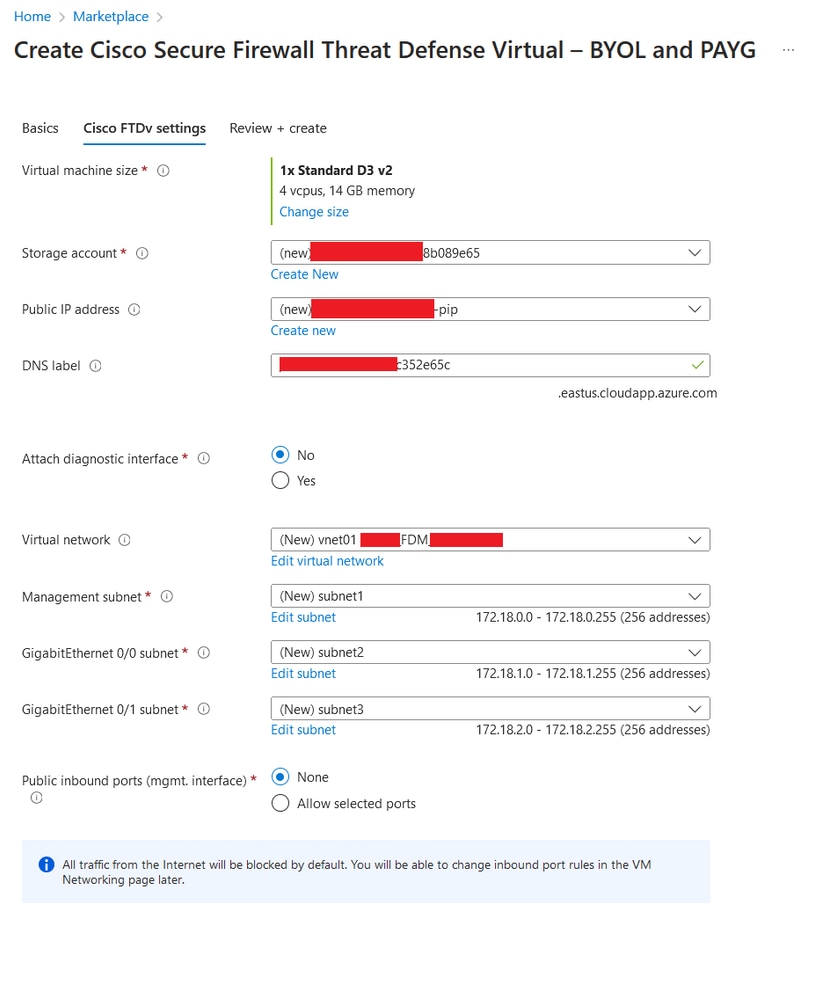

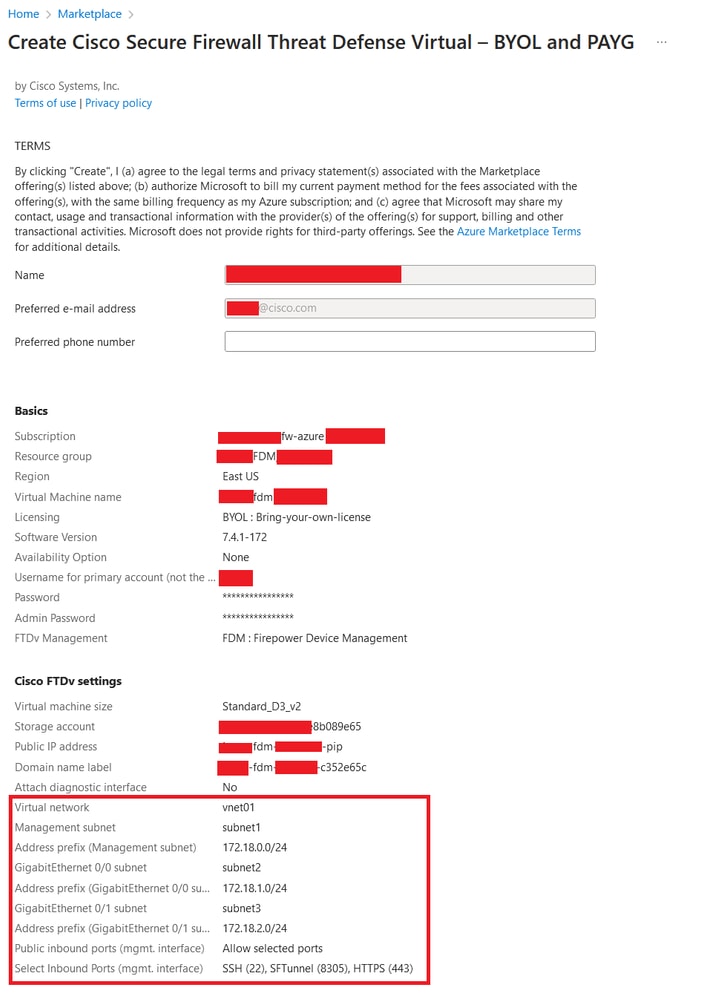

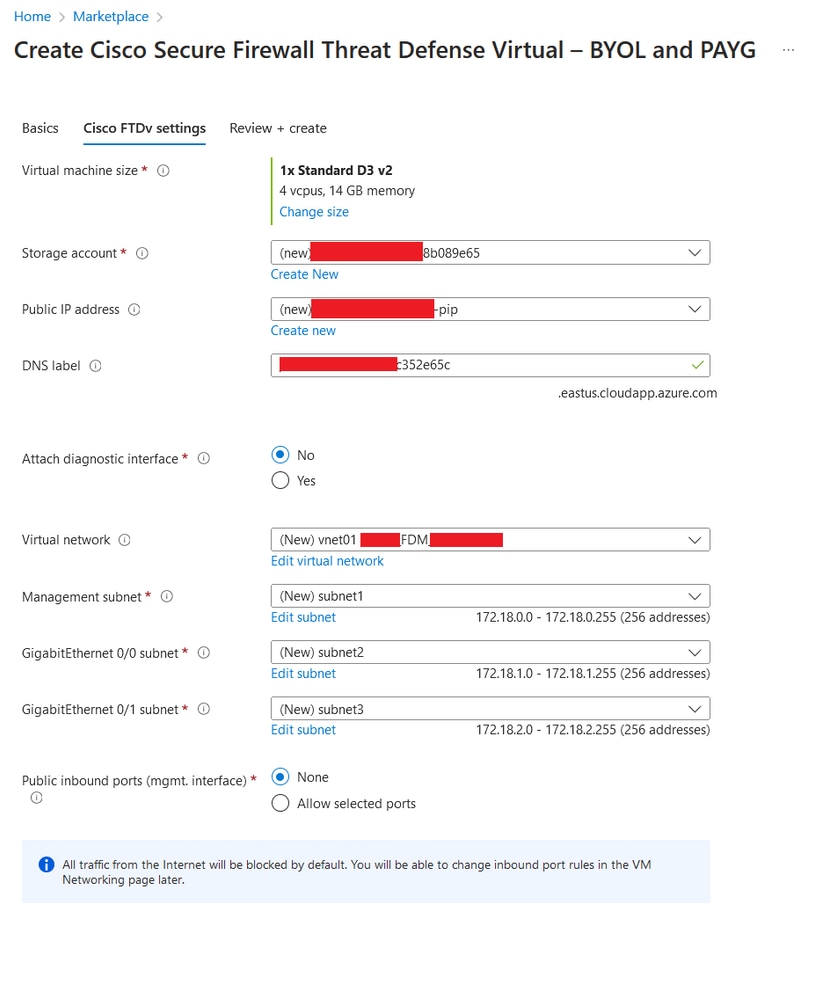

7. Dans l'onglet Paramètres FTDv de Cisco, vérifiez la taille de la VM, le compte de stockage, l'adresse IP publique et l'étiquette DNS, qui sont créés par défaut après avoir terminé la configuration de base.

Vérifiez que les paramètres Virtual Network, Management subnet et autres paramètres Ethernet sont corrects.

Paramètres FTDv de Cisco.

Paramètres FTDv de Cisco.

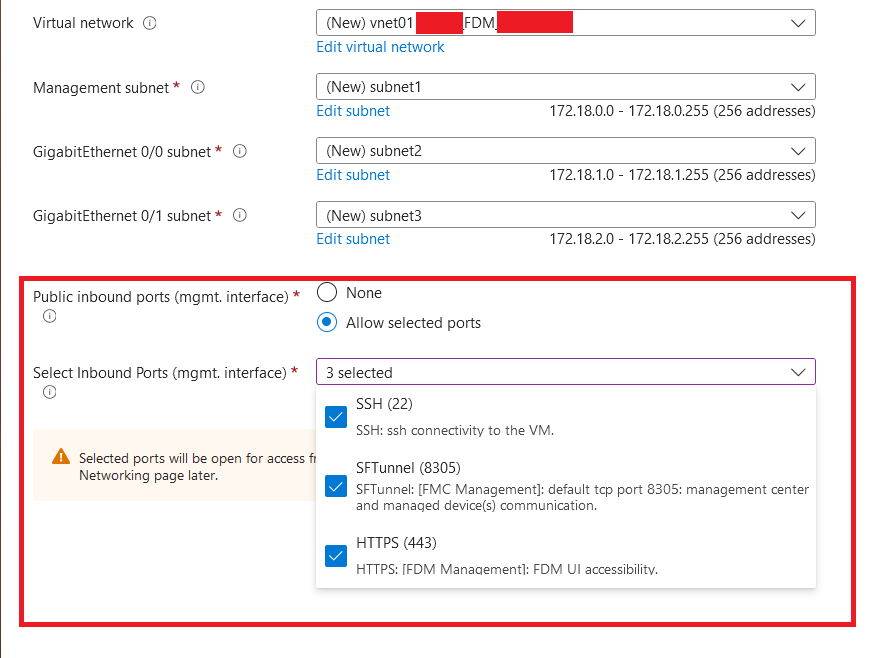

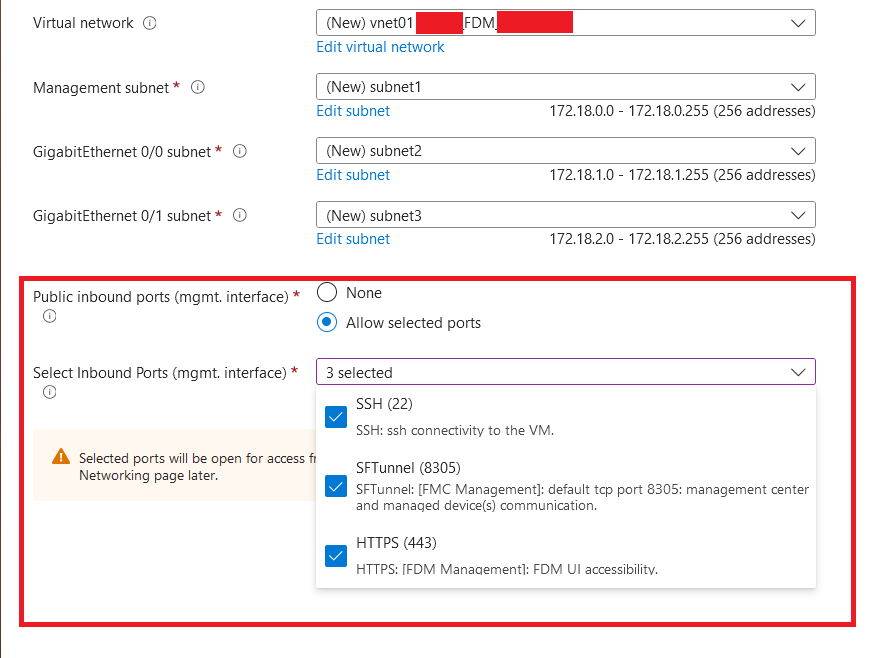

8. Sélectionnez Allow selected Port pour activer les ports SSH (22), SFTunnel (8305) et HTTPS (443) pour l'accès HTTPS à la machine virtuelle et le port SFTunnel pour la migration du périphérique vers FMC.

Ports à autoriser sur Cisco FTDv

Ports à autoriser sur Cisco FTDv

Vérifier la configuration de la VM

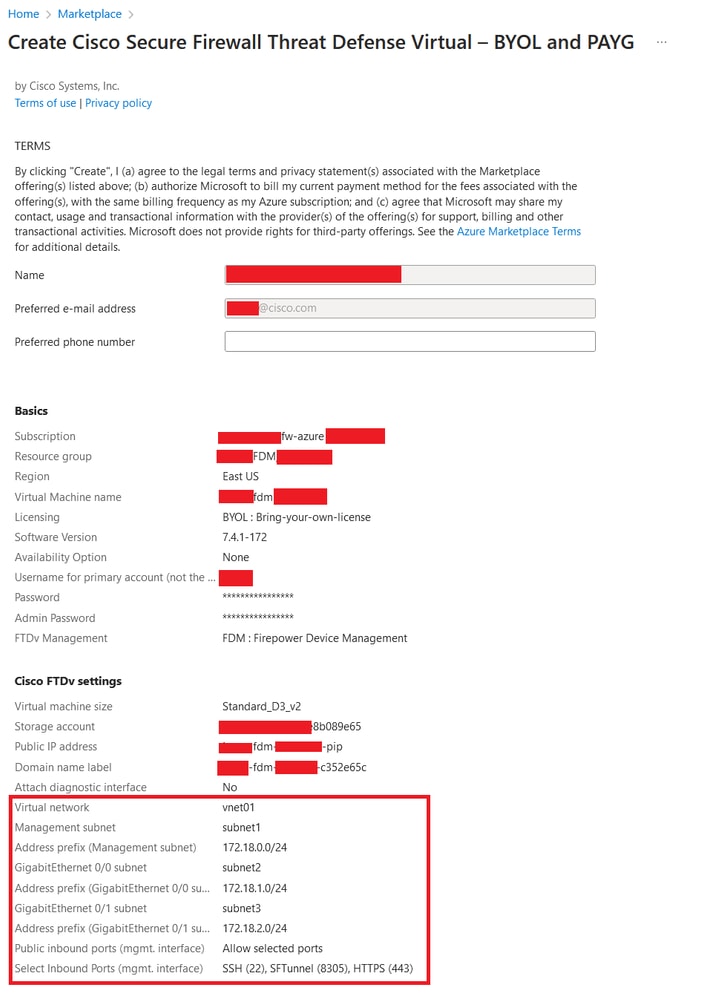

9. Vérifiez la configuration dans l'onglet Vérifier + Créer et créez la VM.

Vérifier et créer.

Vérifier et créer.

À ce stade, nous pouvons envoyer la création de VM.

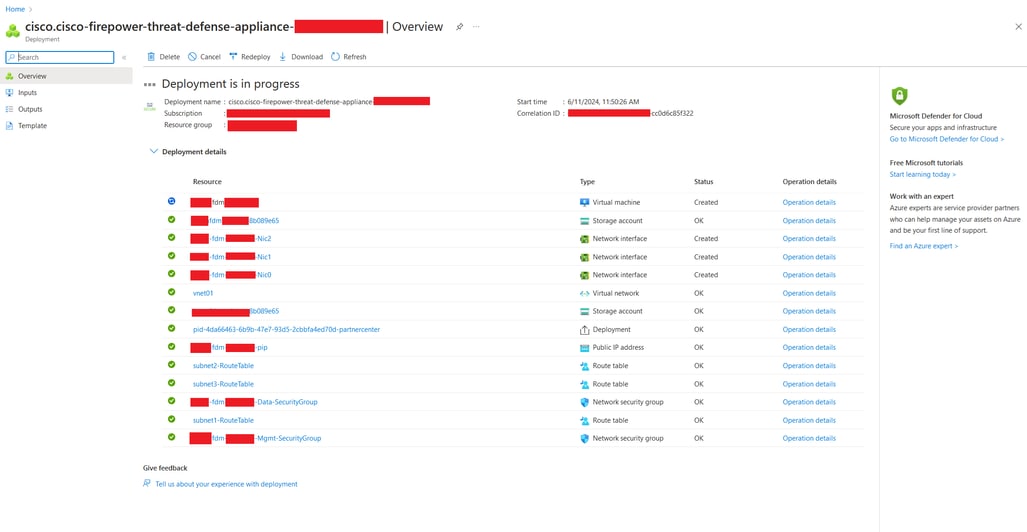

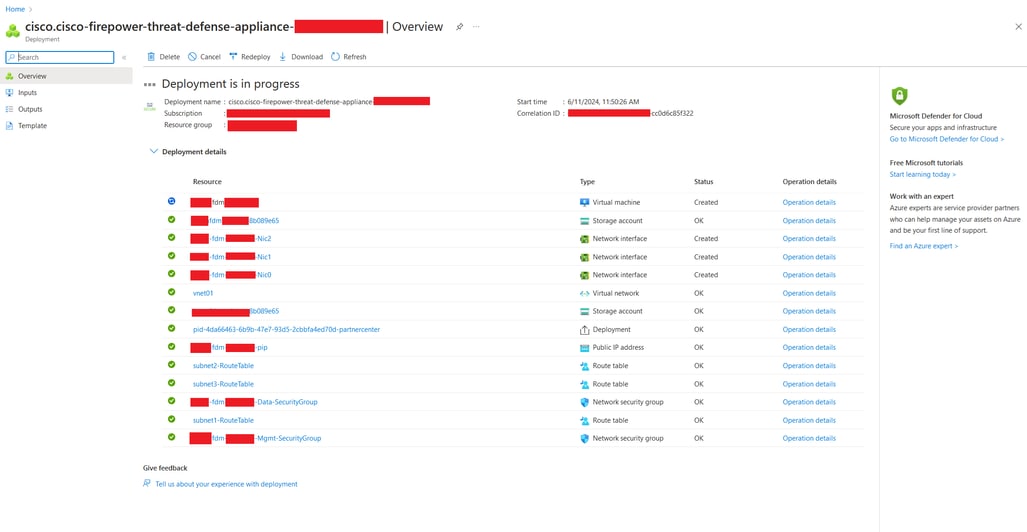

10. Surveillez la progression du déploiement dans l'onglet Présentation, où un message indique que le déploiement est en cours.

Déploiement en cours.

Déploiement en cours.

Vérifier la VM déployée sur Azure

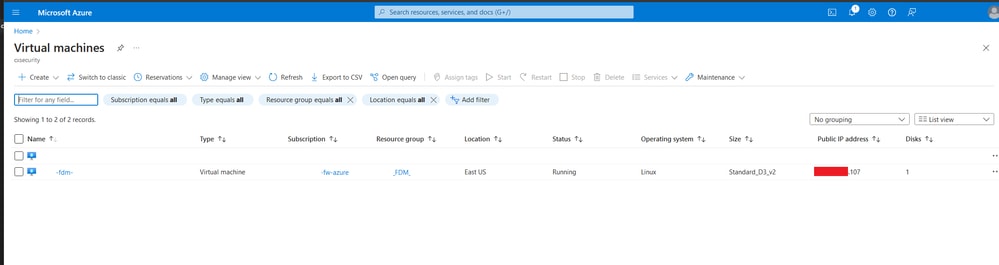

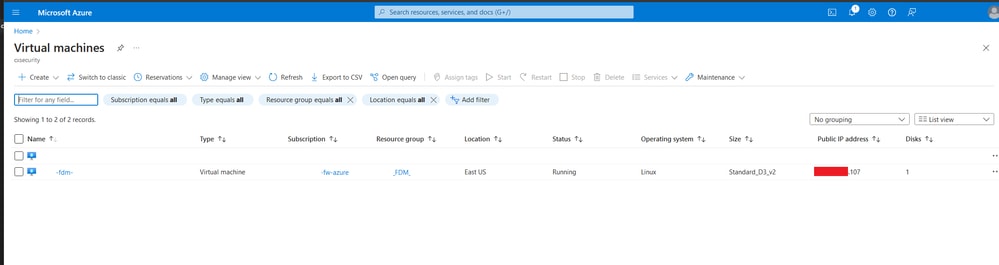

11. Lorsque la machine virtuelle est créée, localisez-la dans la section Machines virtuelles pour trouver ses caractéristiques et l'adresse IP publique attribuée.

Emplacement des machines virtuelles

Emplacement des machines virtuelles

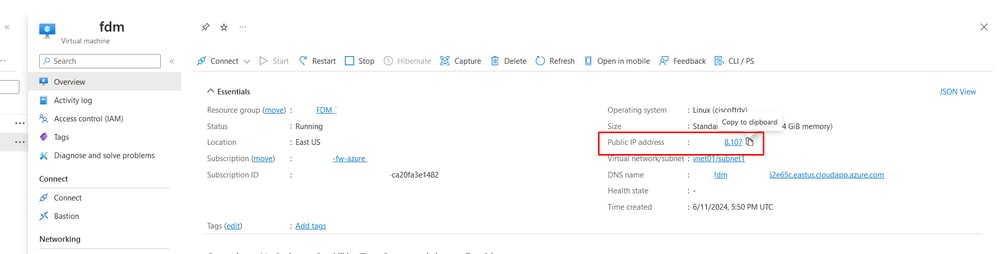

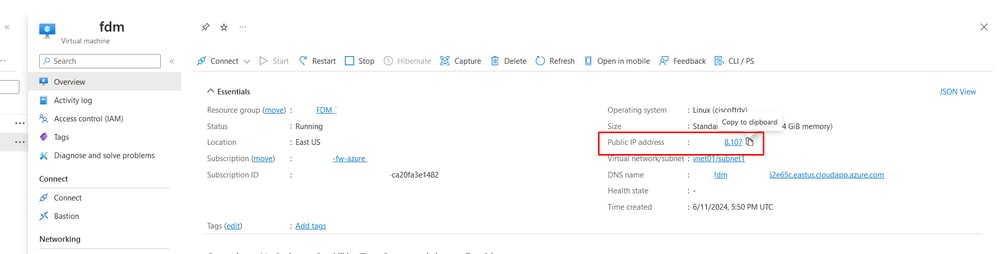

12. Utilisez un navigateur pour accéder à l’adresse IP attribuée au périphérique et commencer la configuration initiale de FDM.

IP publique pour FDM

IP publique pour FDM

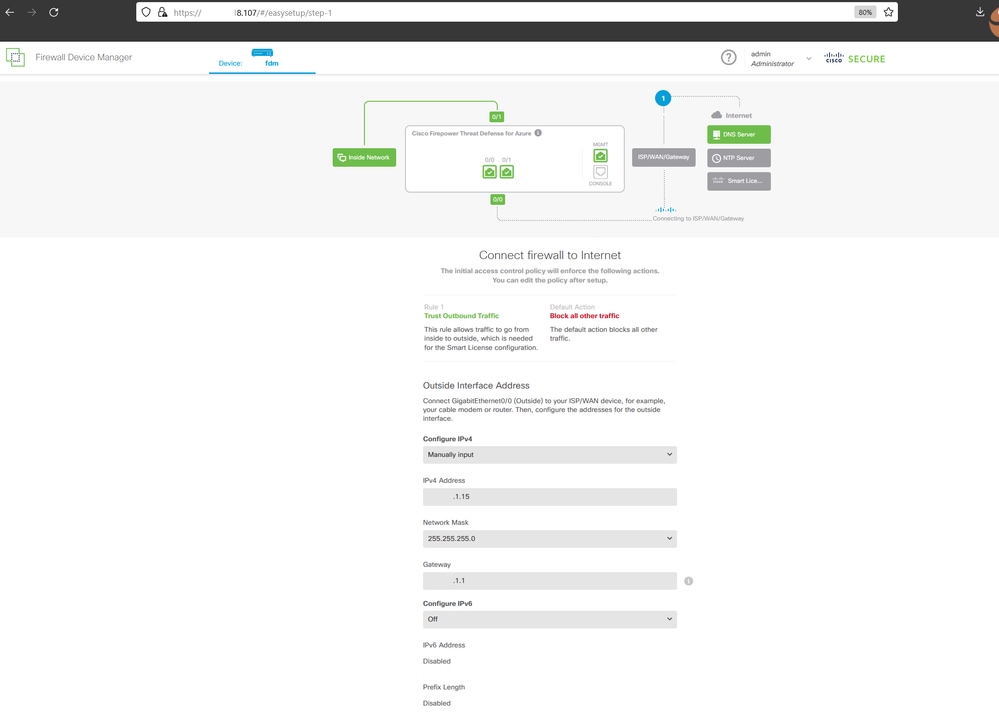

Configuration de base pour FDM

13. Configurez les paramètres de base en sélectionnant une adresse IP dans la plage attribuée, en configurant le protocole NTP et en enregistrant le périphérique avec la licence.

Vous trouverez ici la documentation de la configuration initiale FDM .

Configuration de base sur FDM

Configuration de base sur FDM

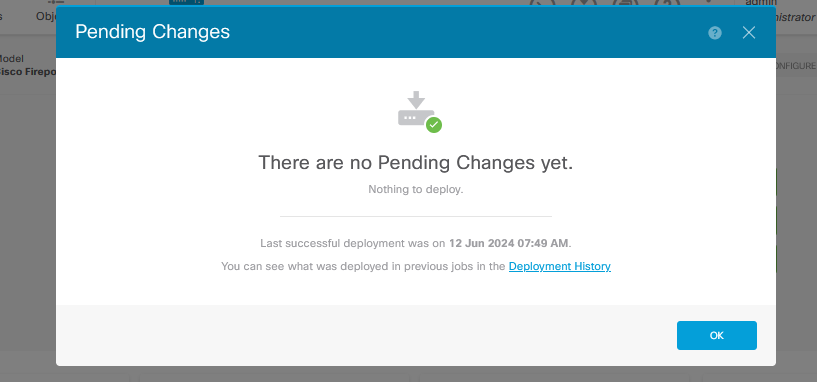

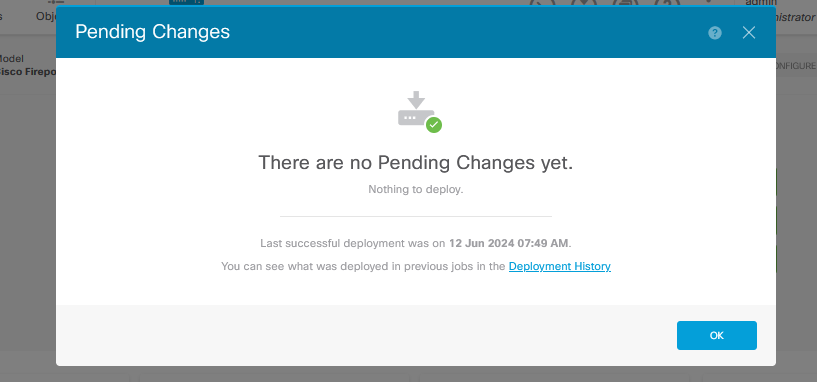

14. Une fois le périphérique enregistré, assurez-vous qu'aucun déploiement en attente ne reste.

Commentaires

Commentaires