Introduction

Ce document décrit comment migrer un Firepower Device Manager (FDM) vers le Cloud-Delivered FMC (cdFMC) à l'aide de l'outil de migration Firepower (FMT) dans CDO.

Conditions préalables

Exigences

- Firepower Device Manager (FDM) 7.2+

- Centre de gestion des pare-feu (cdFMC) fourni dans le cloud

- Outil de migration Firepower (FMT) inclus dans CDO

Composants utilisés

Ce document a été créé sur la base des exigences mentionnées ci-dessus.

- Firepower Device Manager (FDM) version 7.4.1

- Centre de gestion des pare-feu (cdFMC) fourni dans le cloud

- Cloud Defense Orchestrator (CDO)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les utilisateurs CDO admin peuvent effectuer des migrations de leurs périphériques vers cdFMC lorsque les périphériques sont sur la version 7.2 ou ultérieure. Dans la migration décrite dans ce document, cdFMC est déjà activé sur le locataire CDO.

Configurer

1.- Activer les services cloud Cisco sur FDM

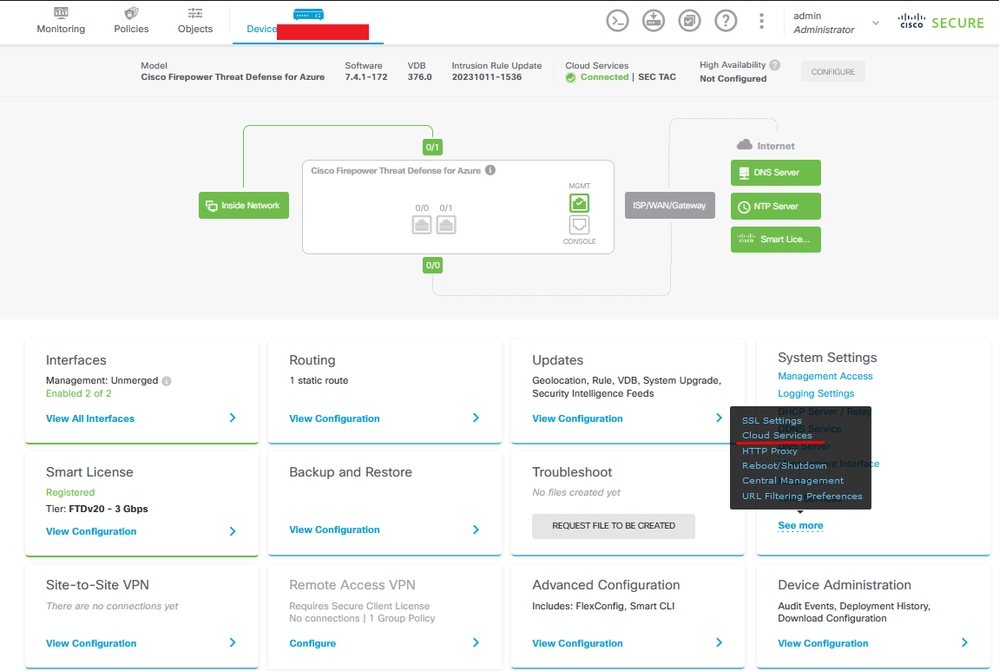

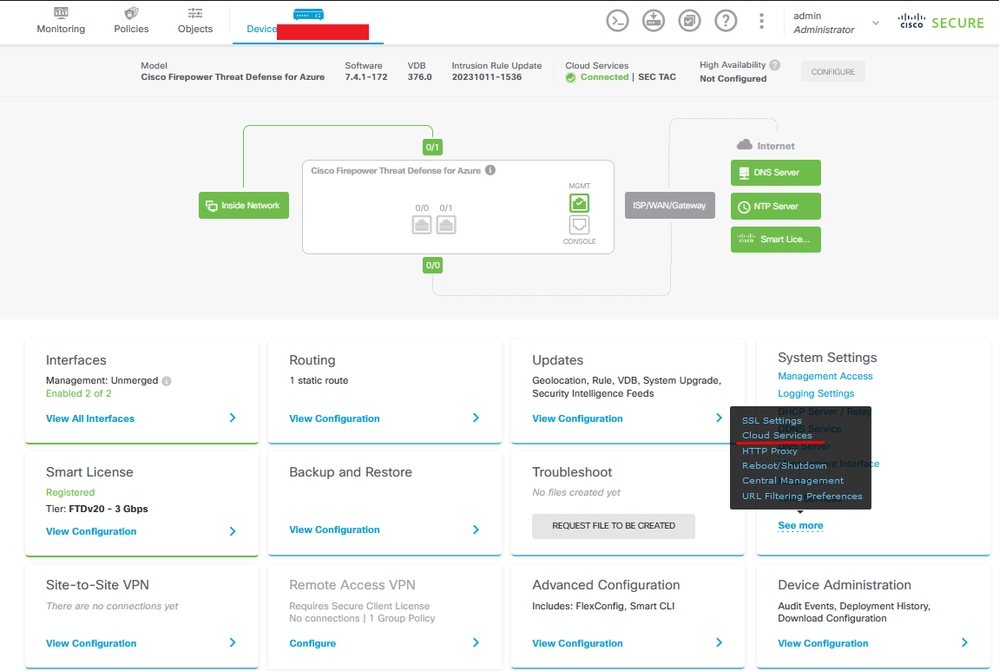

Pour commencer la migration, il est nécessaire d'avoir le périphérique FDM sans déploiements en attente et de s'inscrire aux services cloud. Pour vous inscrire aux services cloud, accédez à Paramètres système > En savoir plus > Services cloud.

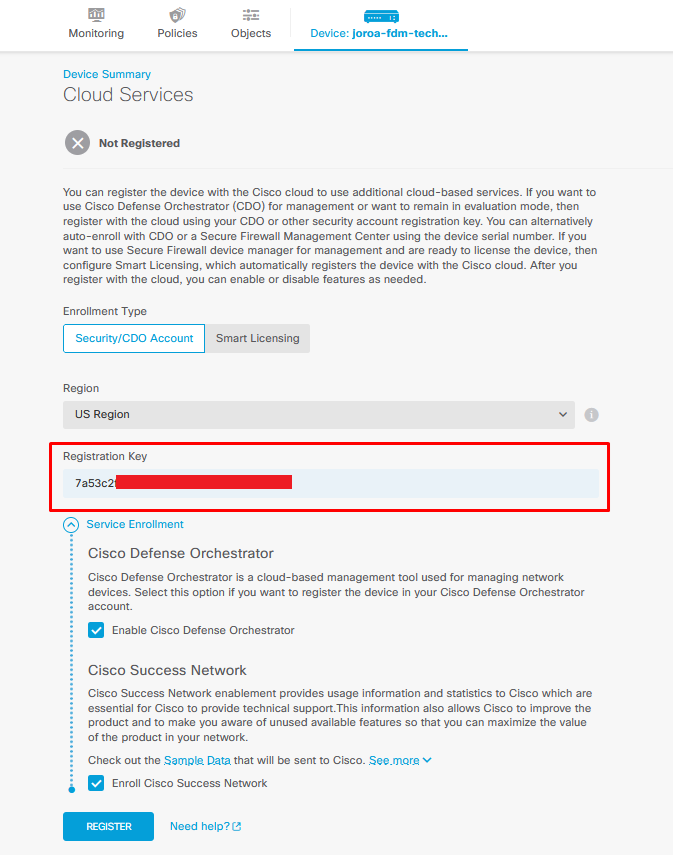

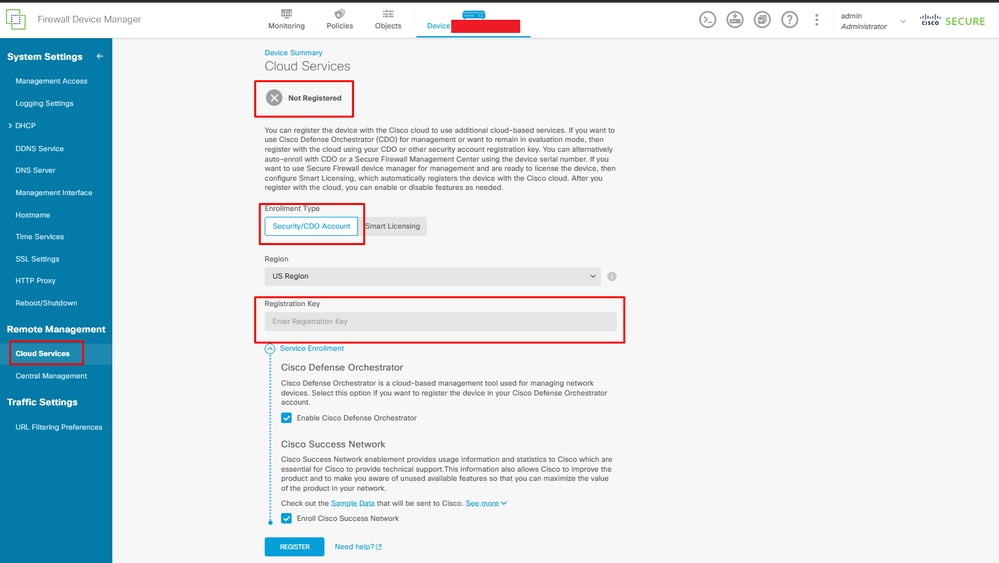

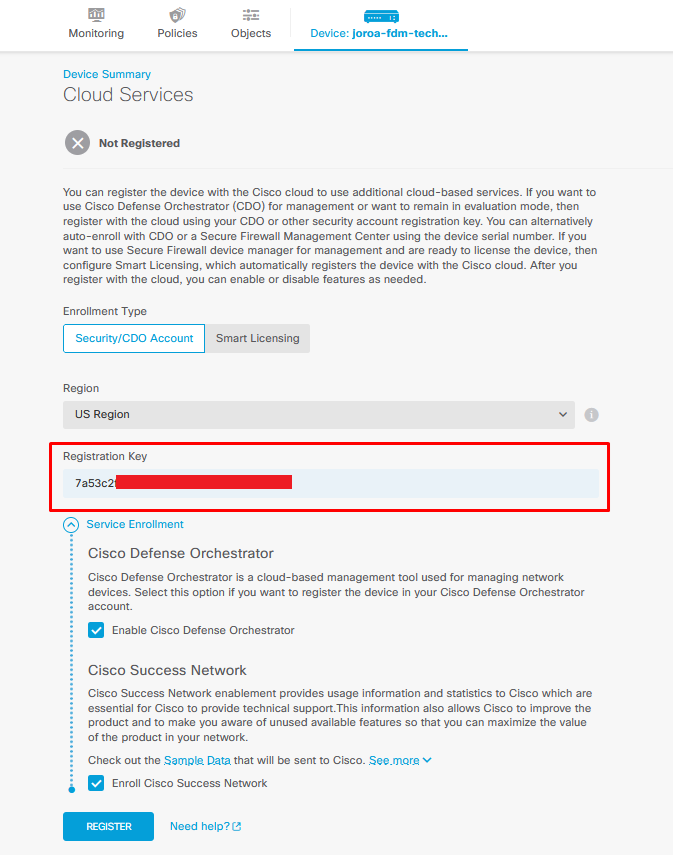

Dans la section Cloud Services, vous trouvez que le périphérique n'est pas enregistré, par conséquent, il est nécessaire d'effectuer l'inscription avec le type Security/CDO Account. Vous devez configurer une clé d'enregistrement, puis vous inscrire.

Services cloud d'inscription

Services cloud d'inscription

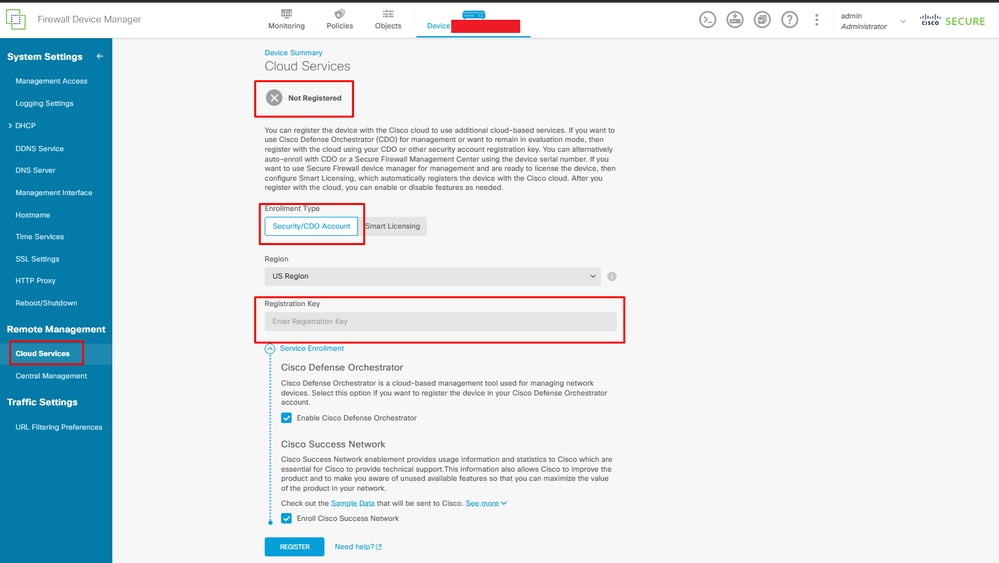

Sur les services cloud, il est indiqué que n'est pas enregistré. Sélectionnez le type d'inscription Compte CDO et fournissez la clé d'inscription de CDO.

Inscription aux services cloud

Inscription aux services cloud

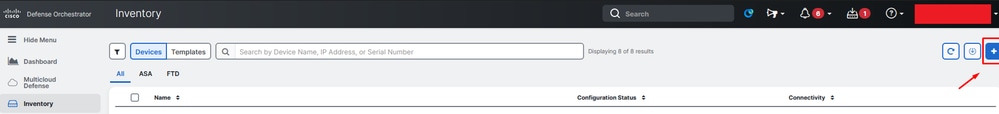

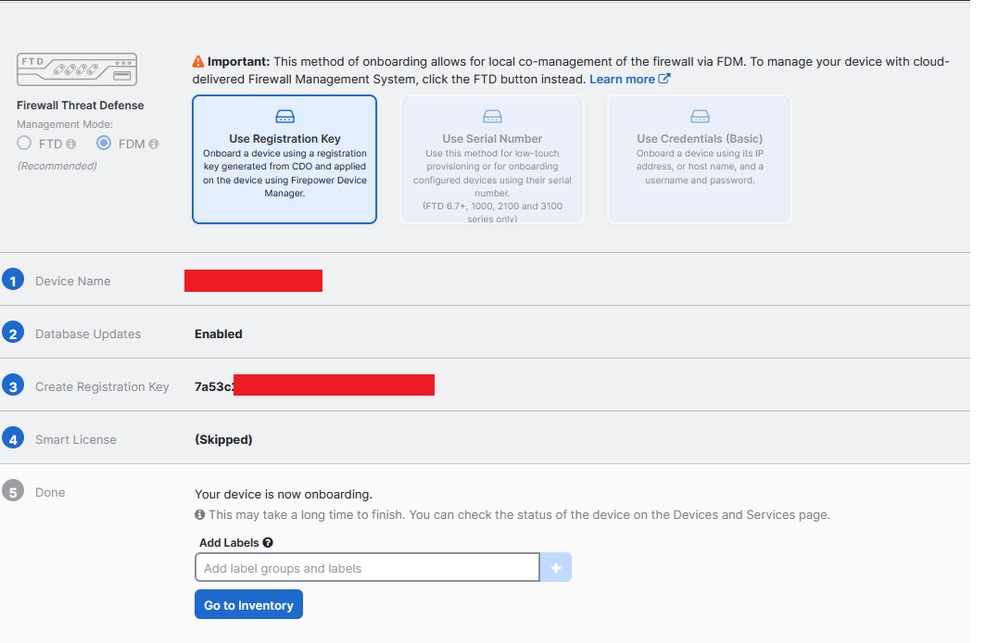

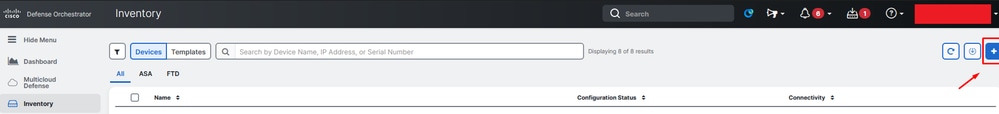

La clé d'enregistrement se trouve à l'intérieur de CDO. Accédez à CDO, accédez à Inventory > Add symbol.

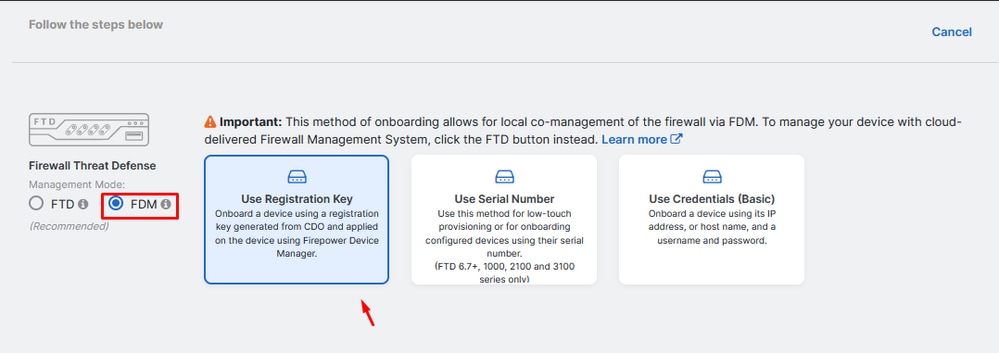

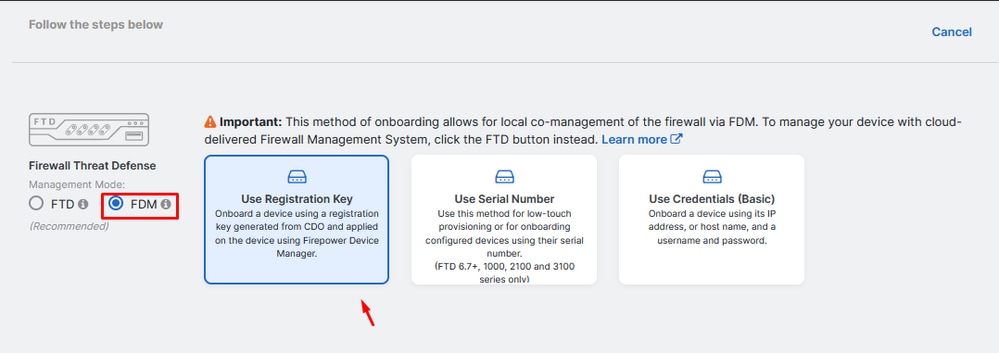

Un menu apparaît pour sélectionner le type de périphérique dont vous disposez. Sélectionnez l'option FTD. L'option FDM doit être activée ; sinon, la migration correspondante ne peut pas être effectuée. Le type d'enregistrement utilise Utiliser la clé d'enregistrement. Dans cette option, la clé d'enregistrement apparaît à l'étape 3, que nous devons copier et coller dans le FDM.

FDM intégré, ajouter une option

FDM intégré, ajouter une option

Un menu s'affiche pour sélectionner un périphérique ou un type de service.

Sélectionner un périphérique ou un type de service

Sélectionner un périphérique ou un type de service

Pour ce document, l'option Sélectionner la clé d'enregistrement a été sélectionnée.

Type d'enregistrement

Type d'enregistrement

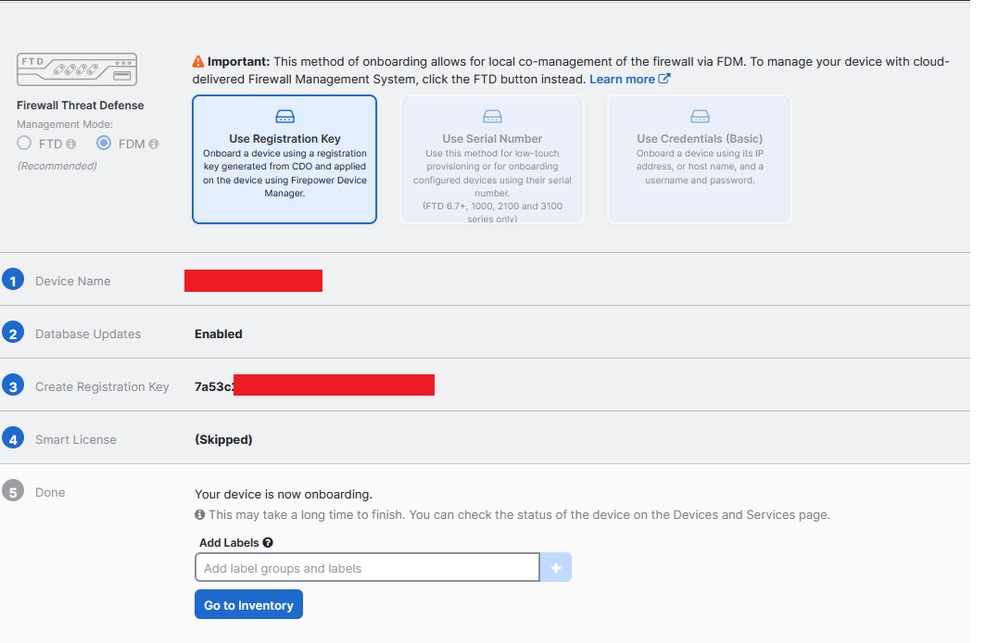

Ici, il affiche la clé d'enregistrement nécessaire à l'étape précédente.

Processus d'enregistrement

Processus d'enregistrement

Une fois la clé d'enregistrement obtenue, copiez-la et collez-la dans le FDM, puis cliquez sur Register. Après l'enregistrement du FDM dans les services cloud, il s'affiche comme Enabled comme indiqué dans l'image.

La licence Smart a été ignorée car le périphérique va être enregistré une fois qu'il sera opérationnel.

Enregistrement FDM

Enregistrement FDM

Lors de l'enregistrement de FDM, il affiche la location, les services cloud connectés et les services enregistrés.

Enregistrement FDM terminé

Enregistrement FDM terminé

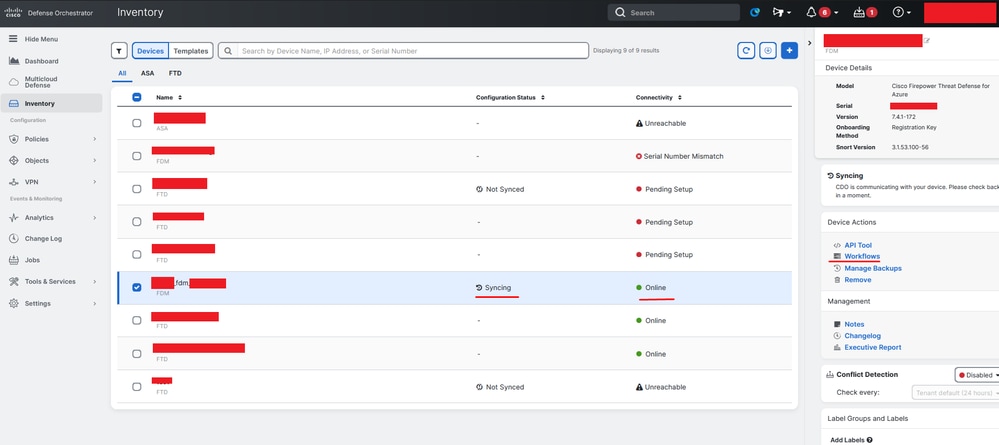

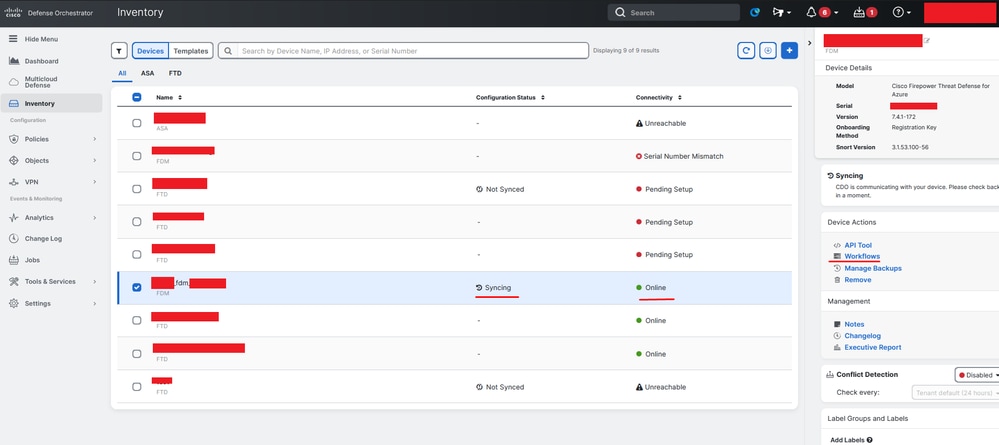

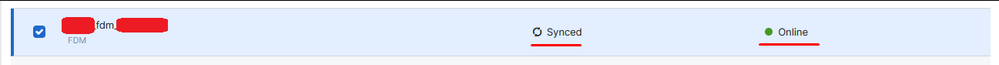

Dans CDO, dans le menu Inventaire, le FDM est en cours d'intégration et de synchronisation. La progression et le flux de cette synchronisation peuvent être examinés dans la section Workflows.

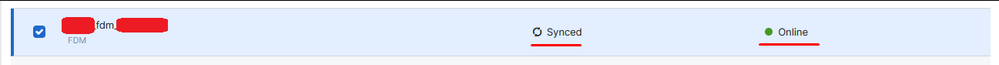

Une fois ce processus terminé, il s'affiche sous la forme Synchronisé et En ligne.

Inventaire CDO FDM intégré

Inventaire CDO FDM intégré

Lorsque les périphériques ont été synchronisés, ils s'affichent comme Online (En ligne) et Synchronized (Synchronisé).

FDM intégré

FDM intégré

Lorsque le FDM a été correctement intégré à CDO, nous devons nous déconnecter du FDM. Après vous être déconnecté de FDM, naviguez dans CDO vers Tools & Services > Migration > Firewall Migration Tool.

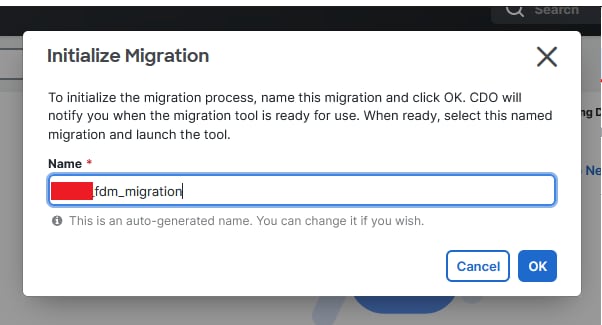

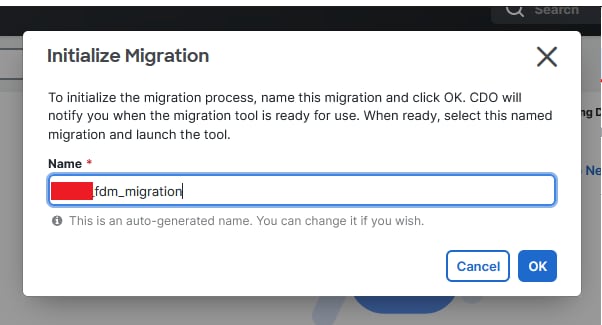

Cliquez sur le symbole Add, et un nom aléatoire apparaît, indiquant que le nom doit être renommé pour lancer le processus de migration.

Après avoir renommé, cliquez sur Launch pour commencer la migration.

Initialiser la migration

Initialiser la migration

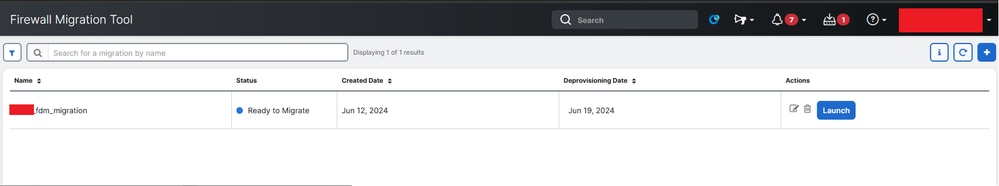

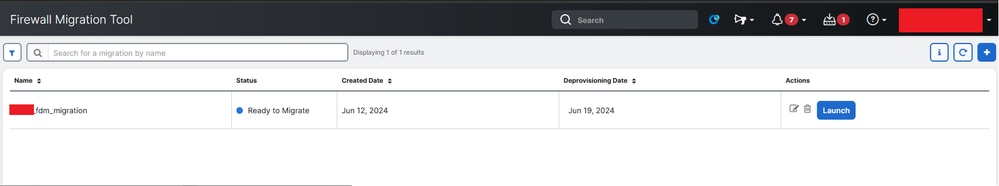

Cliquez sur Launch pour démarrer la configuration de la migration.

Processus de lancement de la migration

Processus de lancement de la migration

Après avoir cliqué sur Launch, une fenêtre s'ouvre pour le processus de migration où l'option Cisco Secure Firewall Device Manager (7.2+) est sélectionnée. Comme mentionné précédemment, cette option est activée à partir de la version 7.2.

Configuration source de sélection FMT

Configuration source de sélection FMT

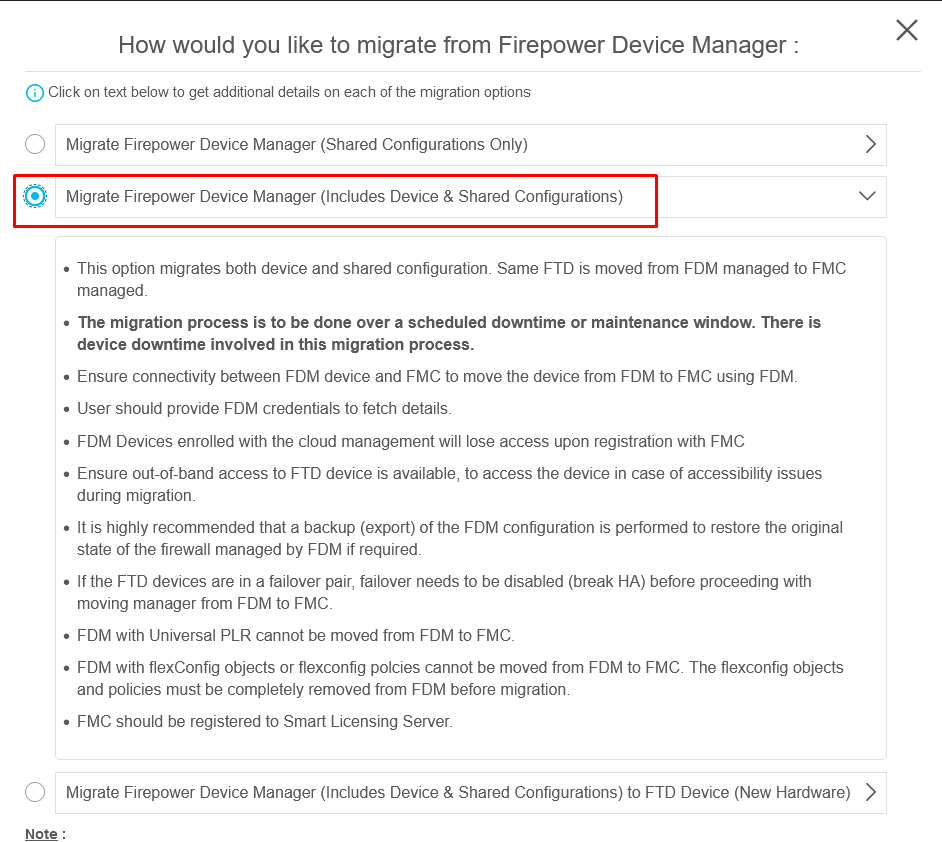

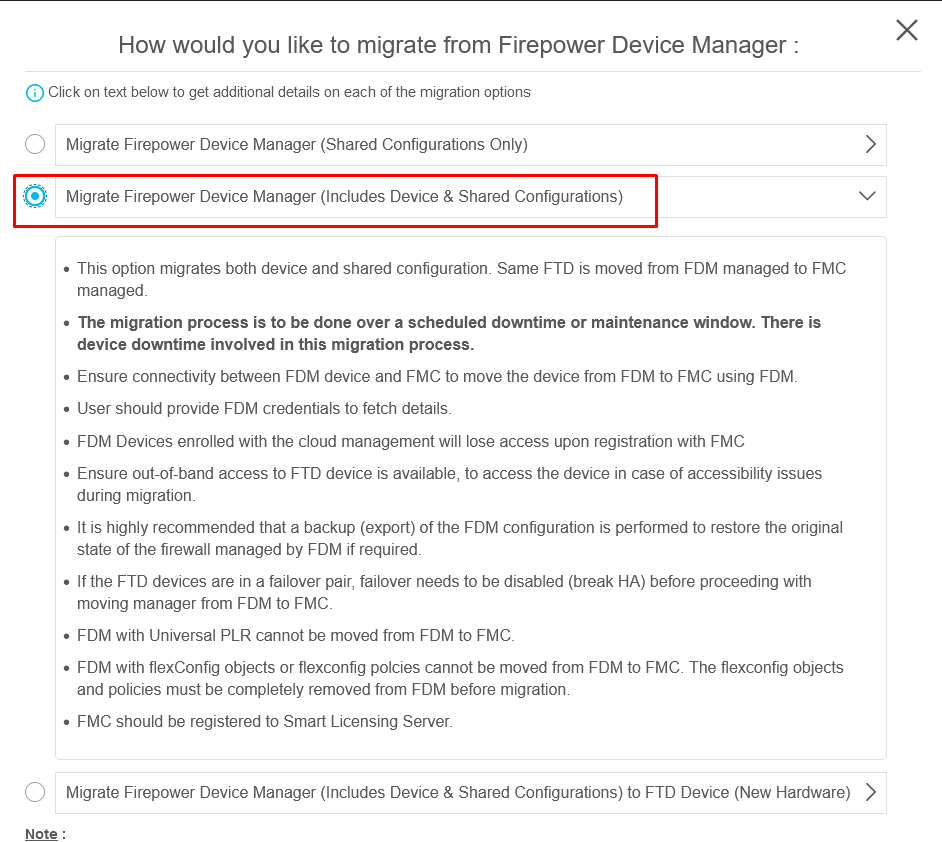

Une fois sélectionnées, trois options de migration différentes sont présentées : Configuration partagée uniquement, Inclut les configurations de périphériques et partagées, et Inclut les configurations de périphériques et partagées vers le nouveau matériel FTD.

Dans ce cas, la deuxième option, Migrate Firepower Device Manager (Inclut le périphérique et la configuration partagée), est exécutée.

Options de migration

Options de migration

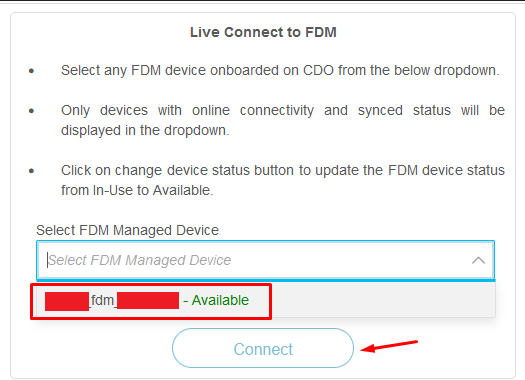

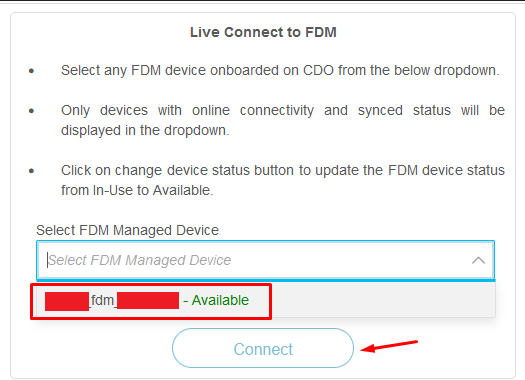

Une fois la méthode de migration sélectionnée, sélectionnez le périphérique dans la liste fournie.

Sélection du périphérique FDM

Sélection du périphérique FDM

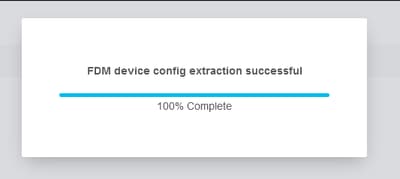

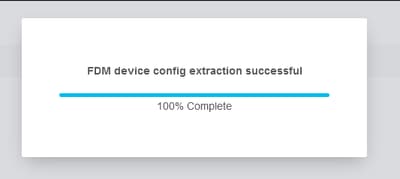

Extraction de la configuration terminée

Extraction de la configuration terminée

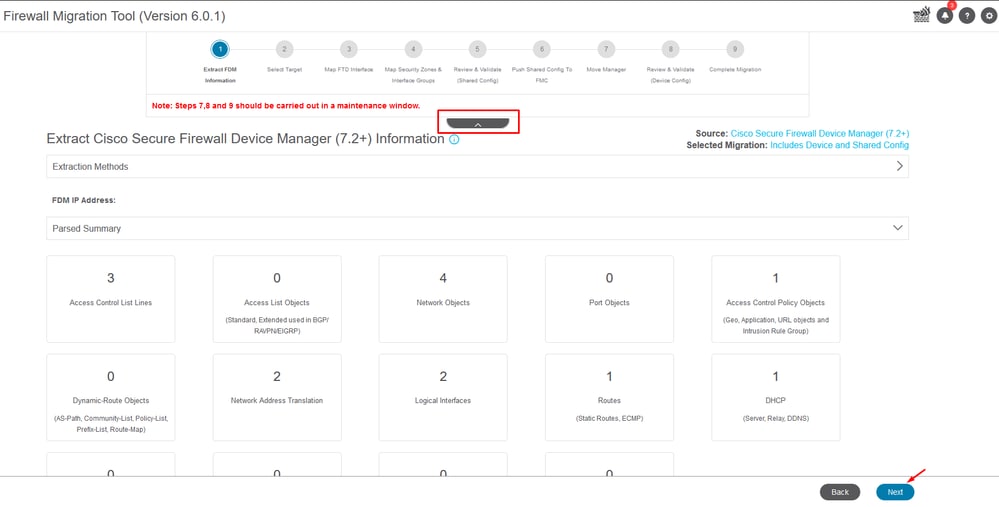

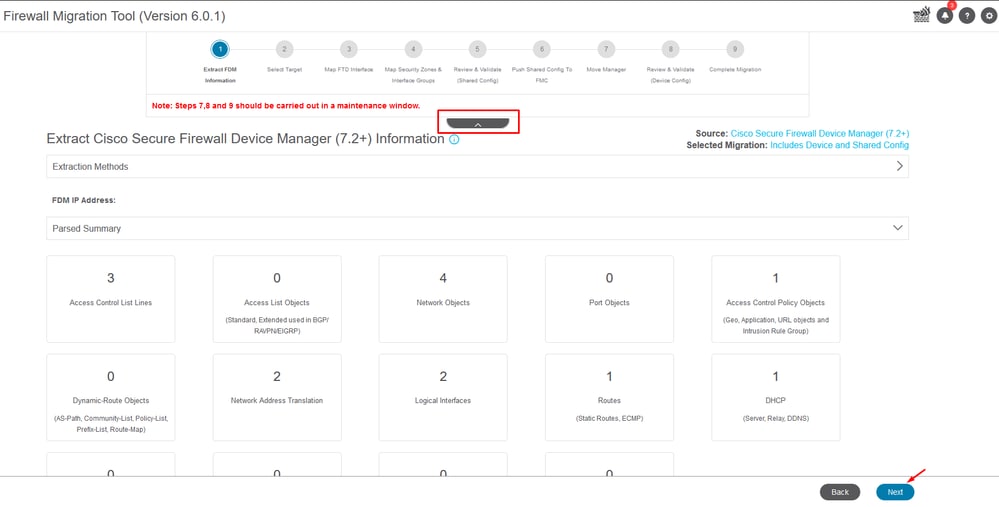

Il est recommandé d'ouvrir l'onglet situé en haut de la page pour vérifier et comprendre à quelle étape nous sommes lorsque le périphérique a été sélectionné.

Étapes du processus de migration

Étapes du processus de migration

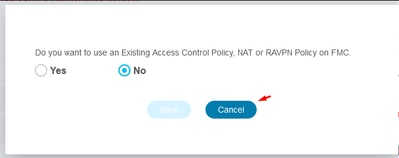

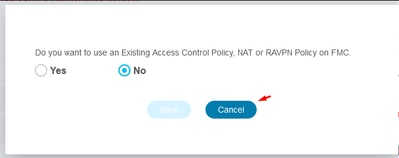

En tant que nouvelle migration, sélectionnez Annuler lorsque vous y êtes invité avec l'option « Voulez-vous utiliser une politique de contrôle d'accès, une politique NAT ou RAVPN existante sur FMC ? »

Annuler l'option de configuration existante

Annuler l'option de configuration existante

Par la suite, il y aura des options pour sélectionner les fonctionnalités à migrer comme indiqué dans l'image. Cliquez sur Continuer.

Fonctionnalités à sélectionner

Fonctionnalités à sélectionner

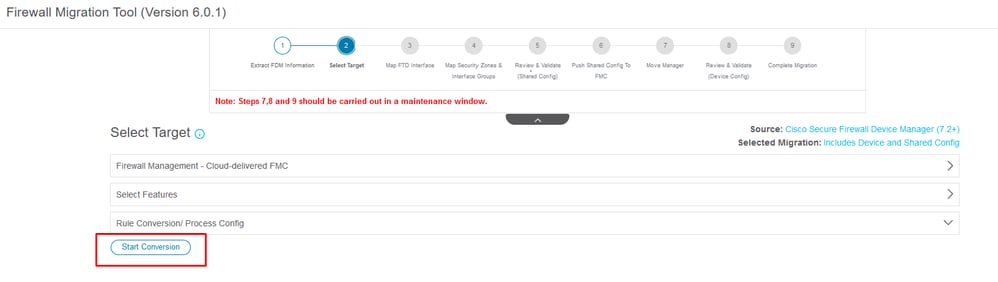

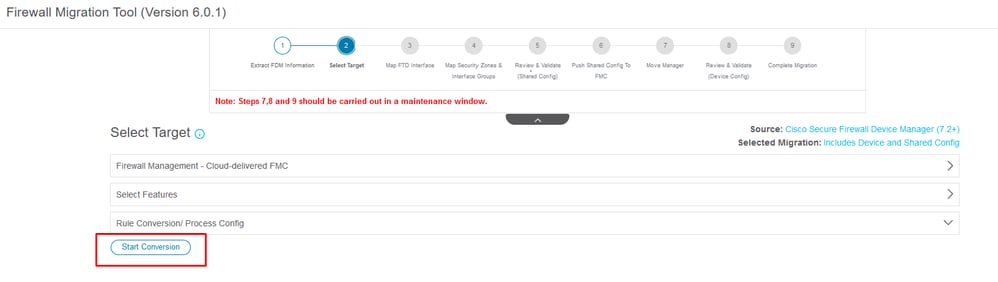

Puis Lancez La Conversion.

Commencez la conversion.

Commencez la conversion.

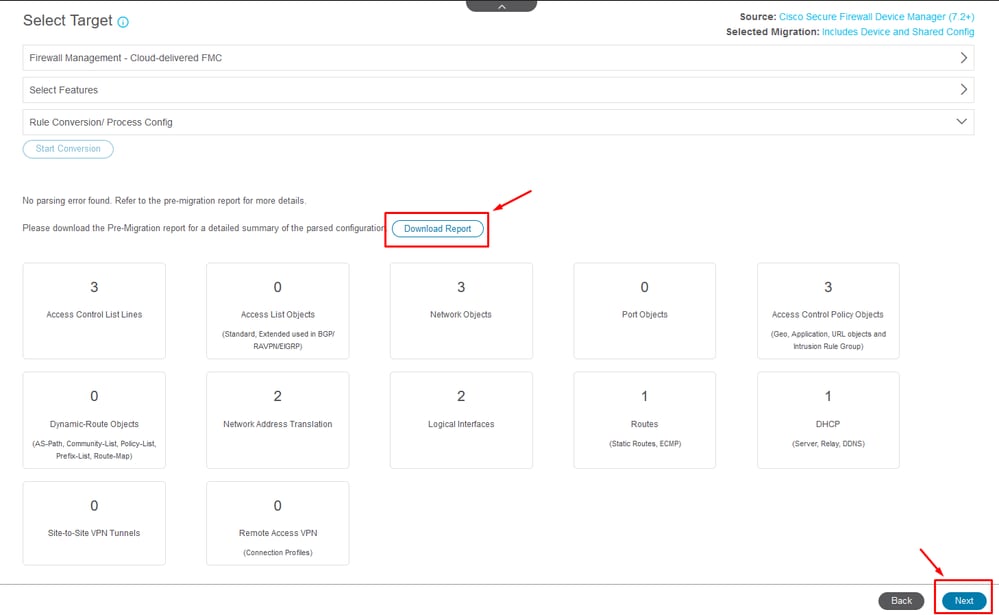

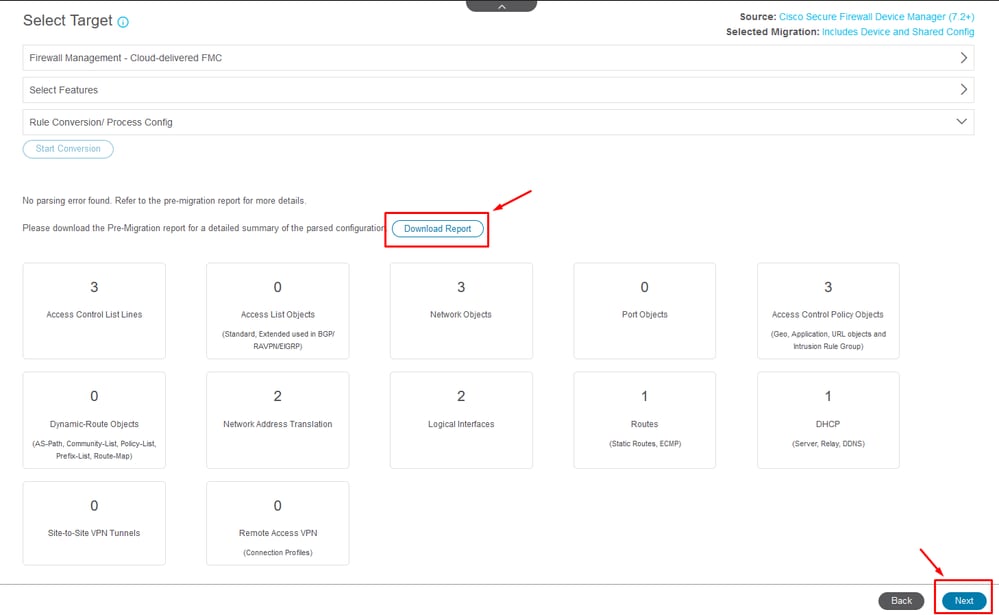

Une fois le processus d'analyse terminé, deux options peuvent être utilisées : Téléchargez le document et poursuivez la migration en cliquant sur Suivant.

Télécharger le rapport.

Télécharger le rapport.

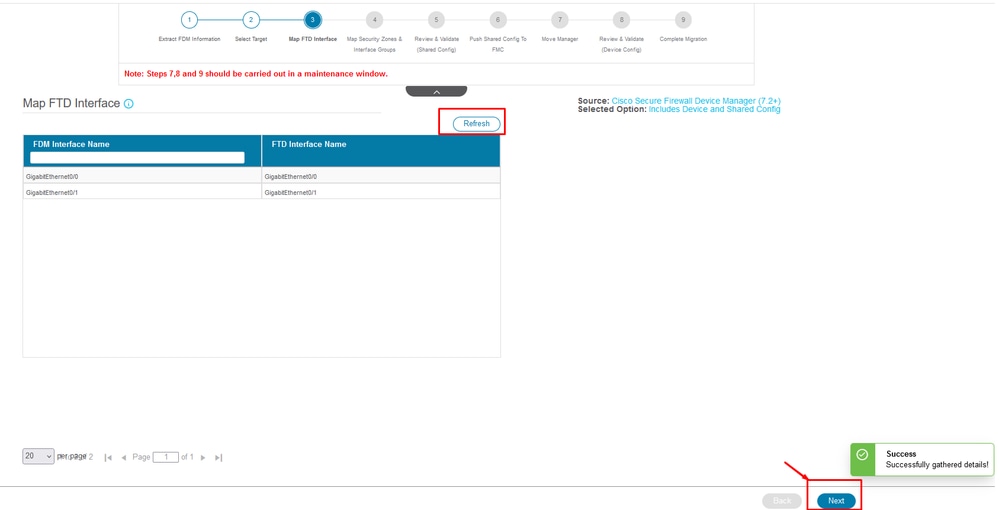

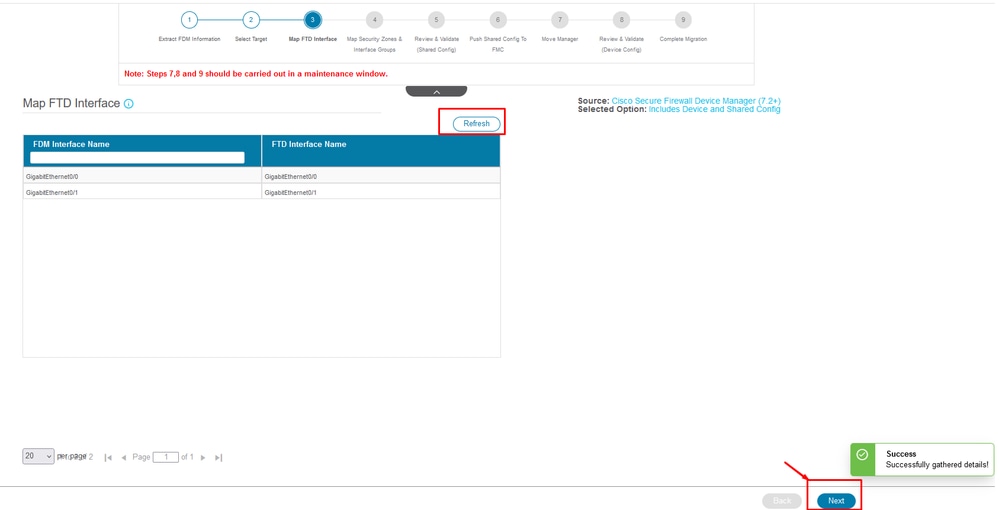

Les interfaces des périphériques sont définies pour être affichées. Il est conseillé de cliquer sur Refresh pour mettre à jour les interfaces. Une fois la validation effectuée, vous pouvez continuer en cliquant sur Next (Suivant).

Interfaces affichées

Interfaces affichées

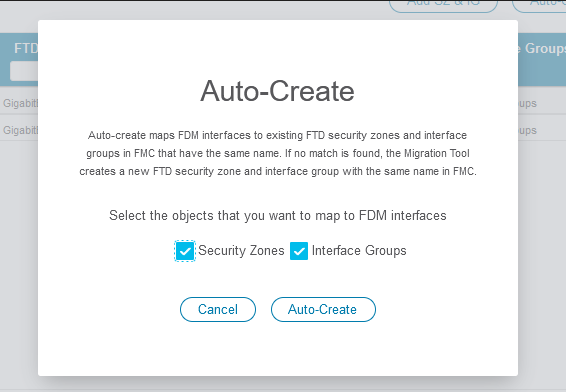

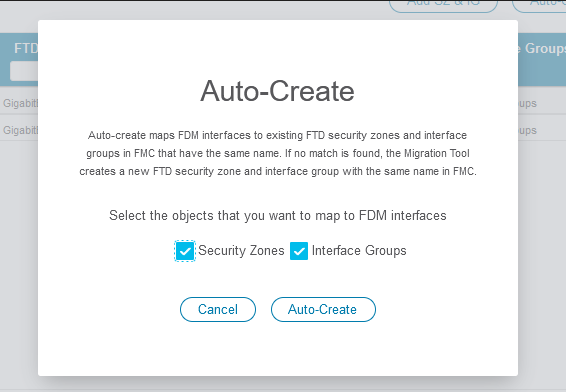

Accédez à la section Zones de sécurité et groupes d'interfaces, où vous devez ajouter manuellement avec Add SZ & IG. Pour cet exemple, Auto-Create a été choisi. Cela permet de générer automatiquement les interfaces au sein du FMC vers lequel vous effectuez la migration. Une fois terminé, cliquez sur le bouton Next (Suivant).

Zones de sécurité et groupes d'interfaces

Zones de sécurité et groupes d'interfaces

L'option Auto-Create mappe les interfaces FDM aux zones de sécurité FTD existantes et aux groupes d'interfaces dans FMC qui ont le même nom.

Option de création automatique.

Option de création automatique.

Sélectionnez ensuite Suivant.

Option Après la création automatique.

Option Après la création automatique.

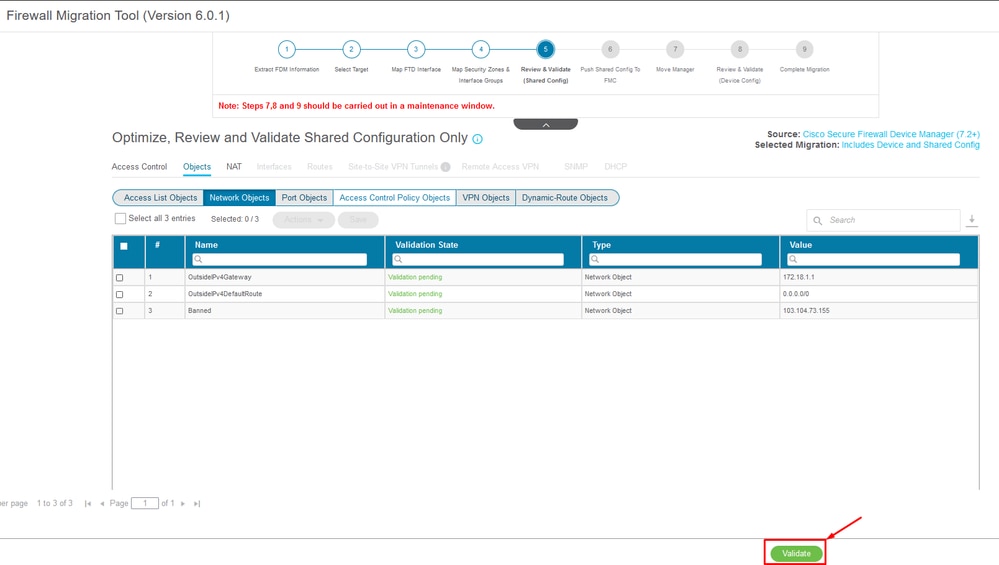

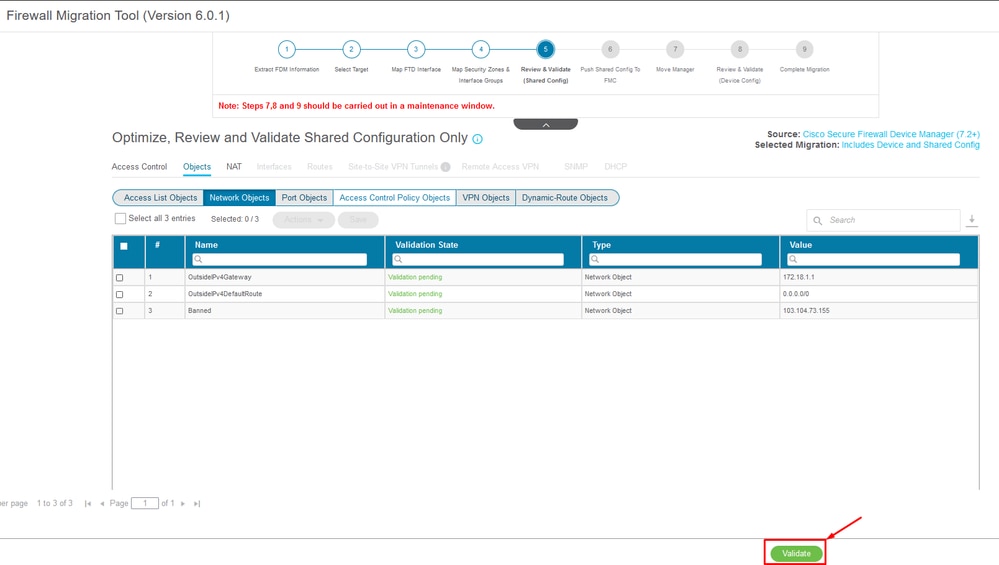

À l'étape 5, comme indiqué dans la barre supérieure, prenez le temps d'examiner les règles ACP (Access Control Policies), les objets et la NAT. Continuez en examinant attentivement chaque élément, puis cliquez sur Valider pour confirmer qu'il n'y a aucun problème avec les noms ou les configurations.

Contrôle d'accès, objets et configurations NAT

Contrôle d'accès, objets et configurations NAT

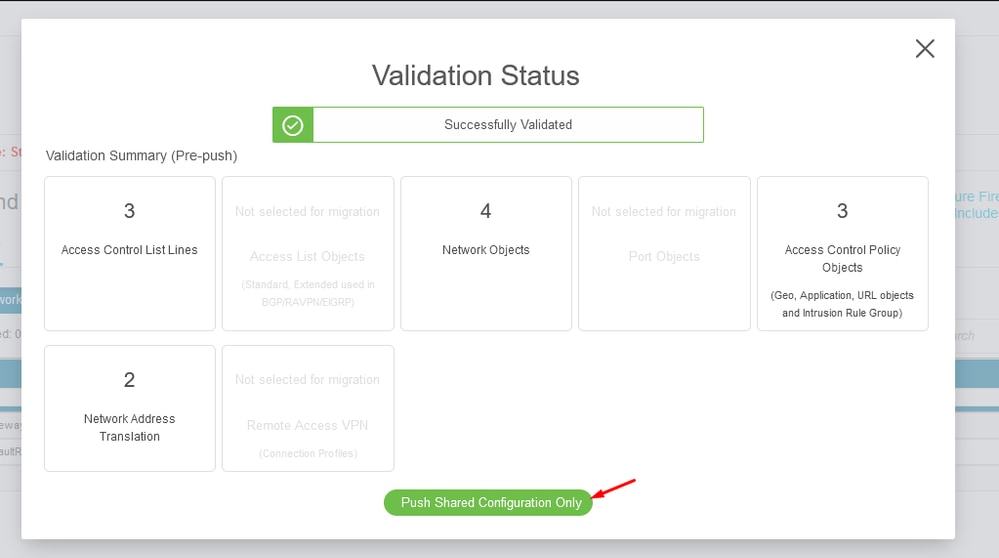

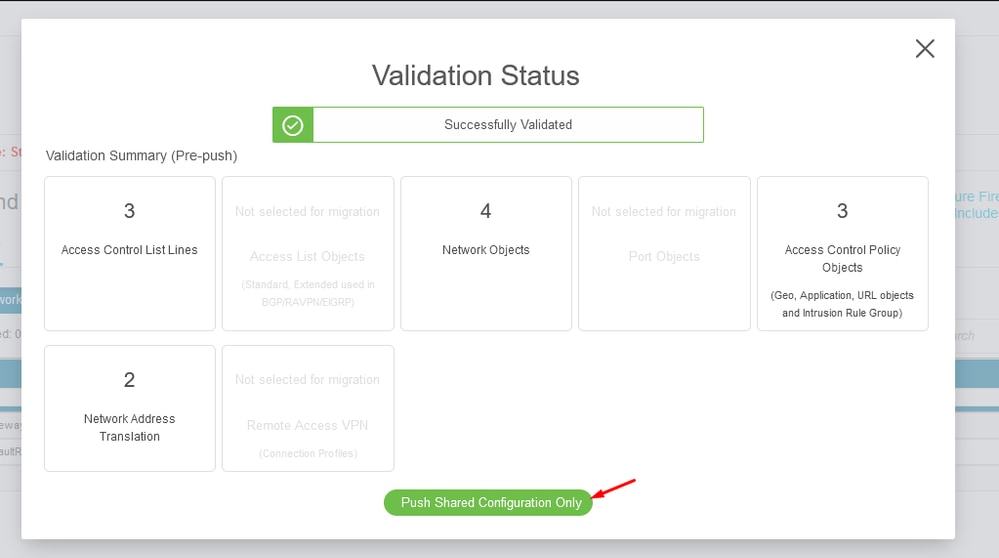

Puis Push Shared Configuration Only

Diffuser la configuration partagée uniquement

Diffuser la configuration partagée uniquement

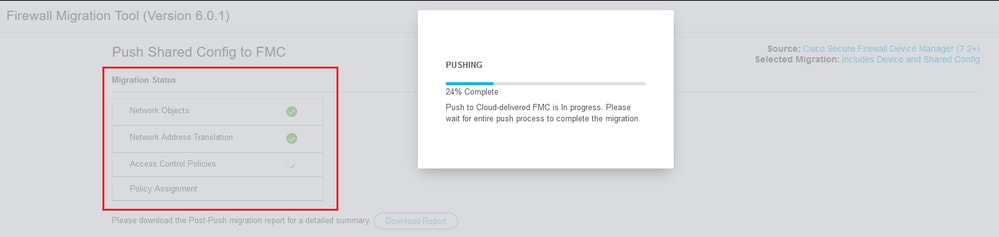

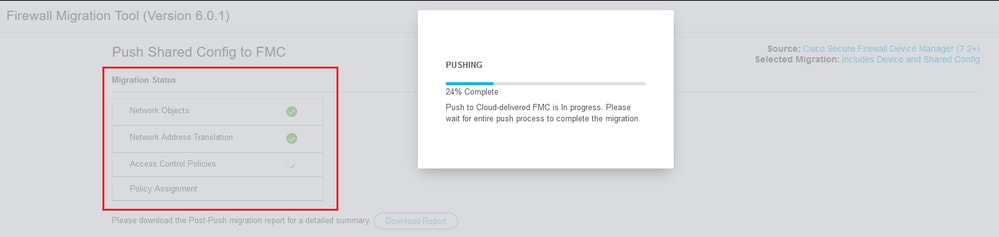

Le pourcentage d'achèvement et la tâche spécifique en cours d'exécution peuvent être observés.

Pourcentage de poussée

Pourcentage de poussée

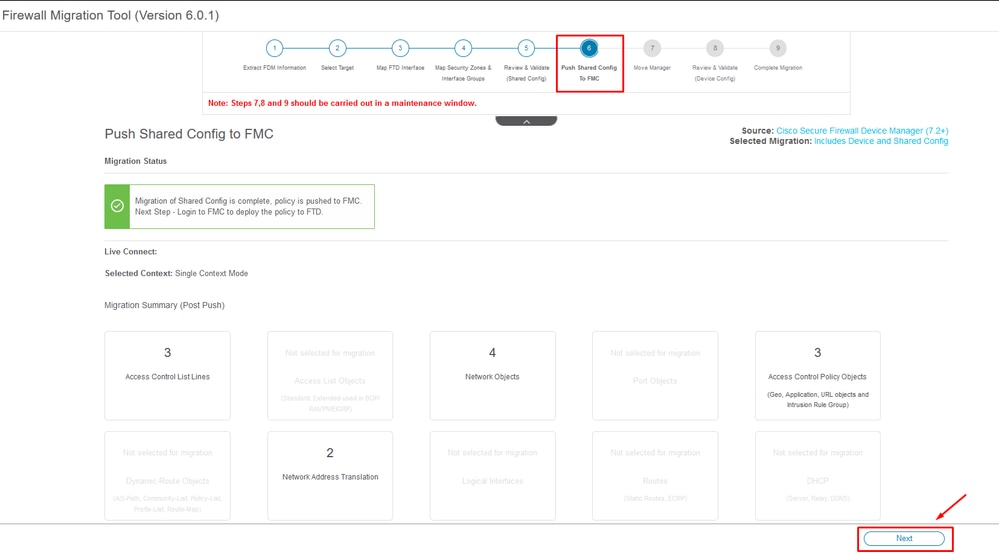

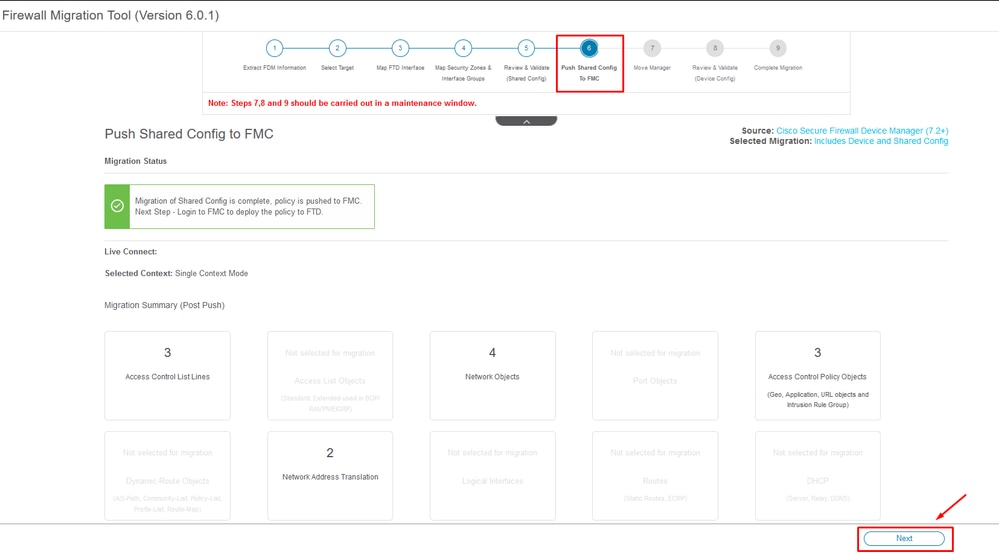

Une fois l'étape 5 terminée, passez à l'étape 6, comme indiqué dans la barre supérieure, où la configuration partagée Push to FMC a lieu. À ce stade, sélectionnez le bouton Next pour avancer.

Diffusion de la configuration partagée vers FMC terminée

Diffusion de la configuration partagée vers FMC terminée

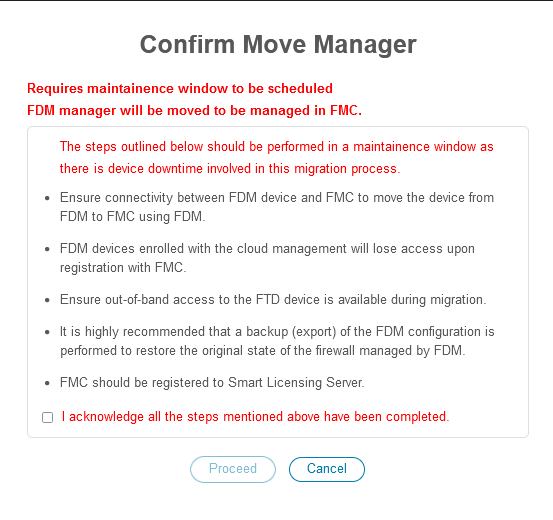

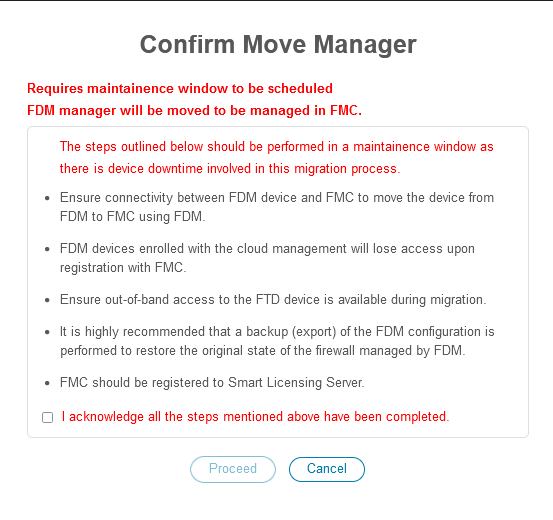

Cette option déclenche un message de confirmation, invitant à poursuivre la migration du manager.

Confirmer le gestionnaire de déplacement

Confirmer le gestionnaire de déplacement

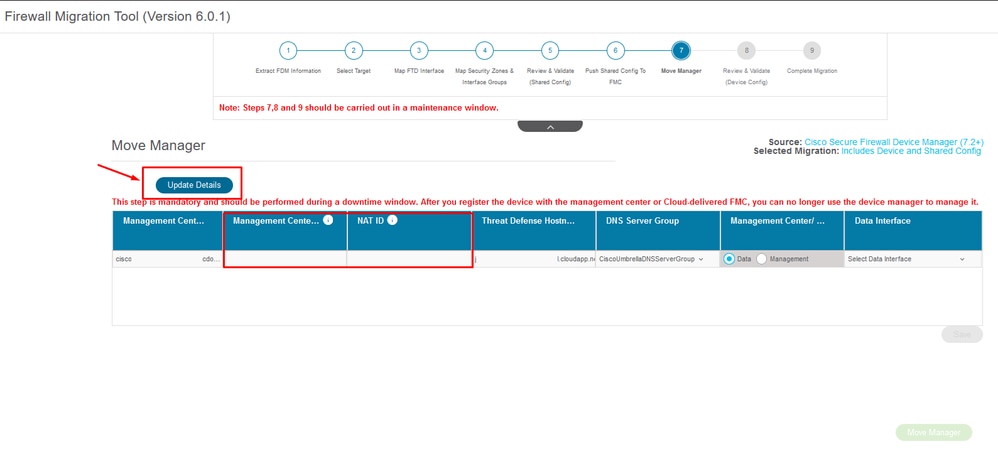

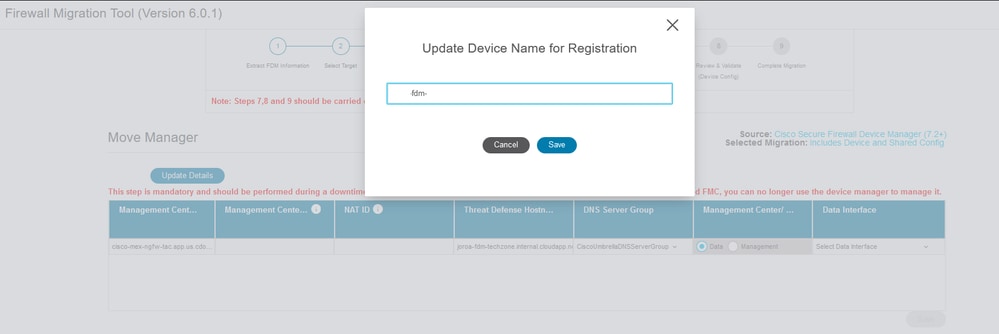

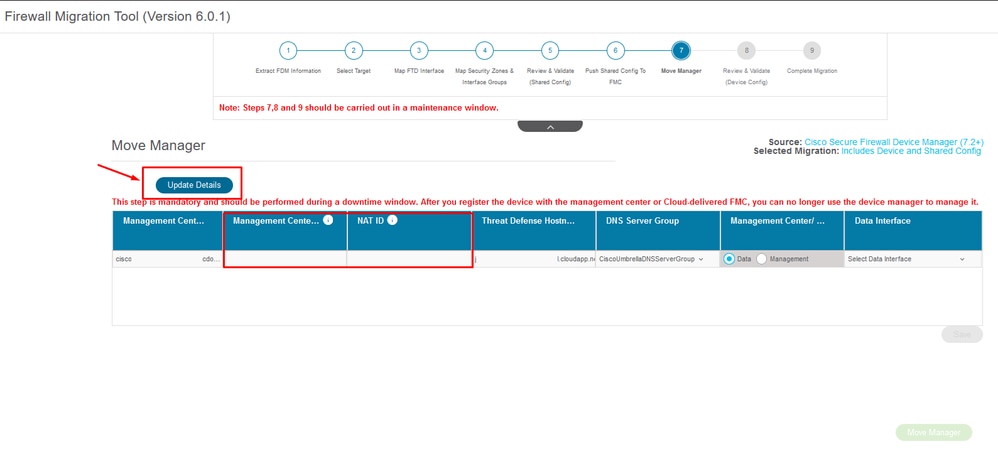

La migration du gestionnaire nécessite la présence de l'ID Management Center et de l'ID NAT, ce qui est essentiel. Ces ID peuvent être récupérés en sélectionnant Mettre à jour les détails. Cette action lance une fenêtre contextuelle dans laquelle le nom souhaité pour la représentation FDM dans cdFMC est entré, puis enregistre les modifications.

ID du centre de gestion et ID NAT

ID du centre de gestion et ID NAT

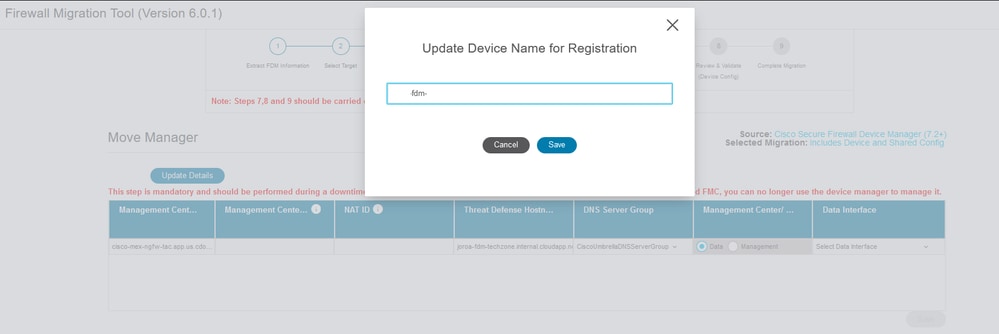

Mettre à jour le nom du périphérique pour enregistrement.

Mettre à jour le nom du périphérique pour enregistrement.

Après cette action, les ID des champs susmentionnés sont affichés.

Avertissement : n'apportez aucune modification à l'interface Management Center. Par défaut, l'option Management (Gestion) est sélectionnée. Conservez cette option comme paramètre par défaut.

ID du centre de gestion et ID NAT.

ID du centre de gestion et ID NAT.

Après avoir choisi l'option Update Details, le périphérique qu'il va commencer à synchroniser.

Synchronisation du périphérique FDM

Synchronisation du périphérique FDM

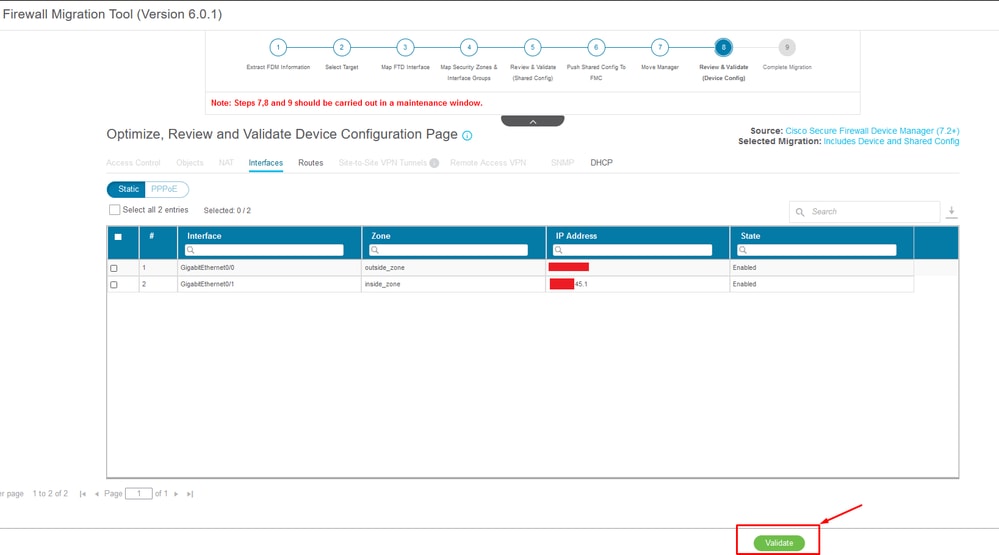

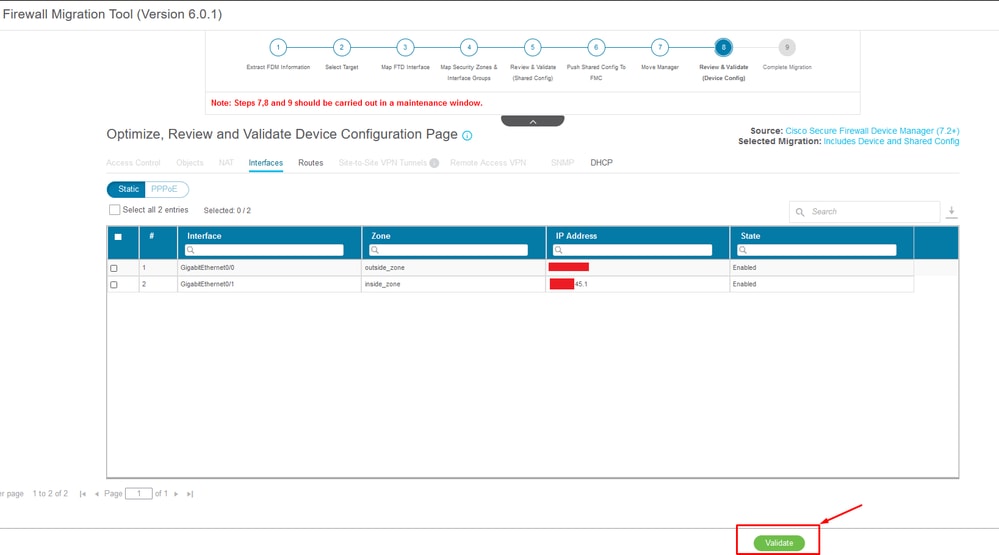

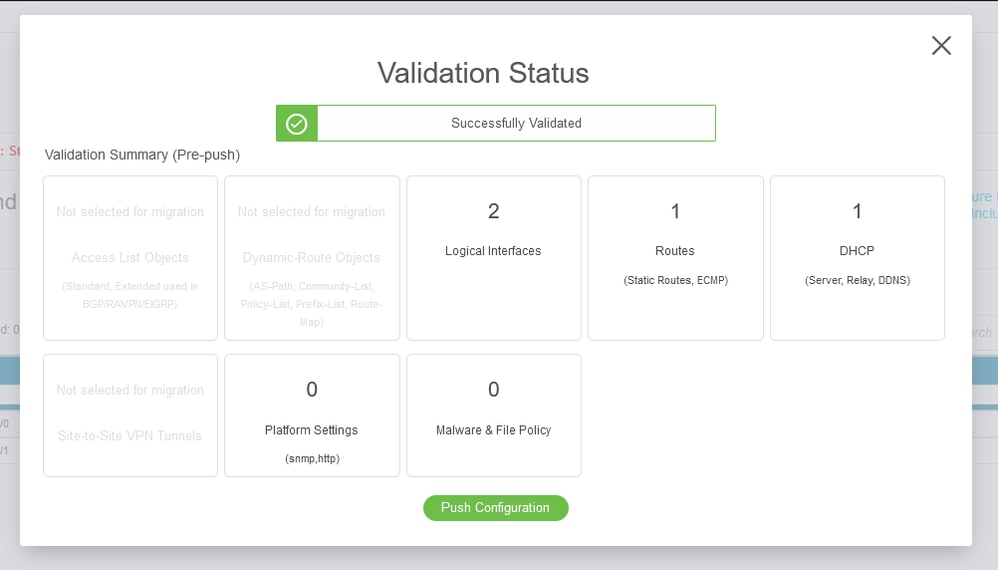

Une fois la migration finalisée, l'étape suivante consiste à examiner les interfaces, les routes et les paramètres DHCP configurés dans le FDM en sélectionnant Valider.

Valider les paramètres de configuration FDM

Valider les paramètres de configuration FDM

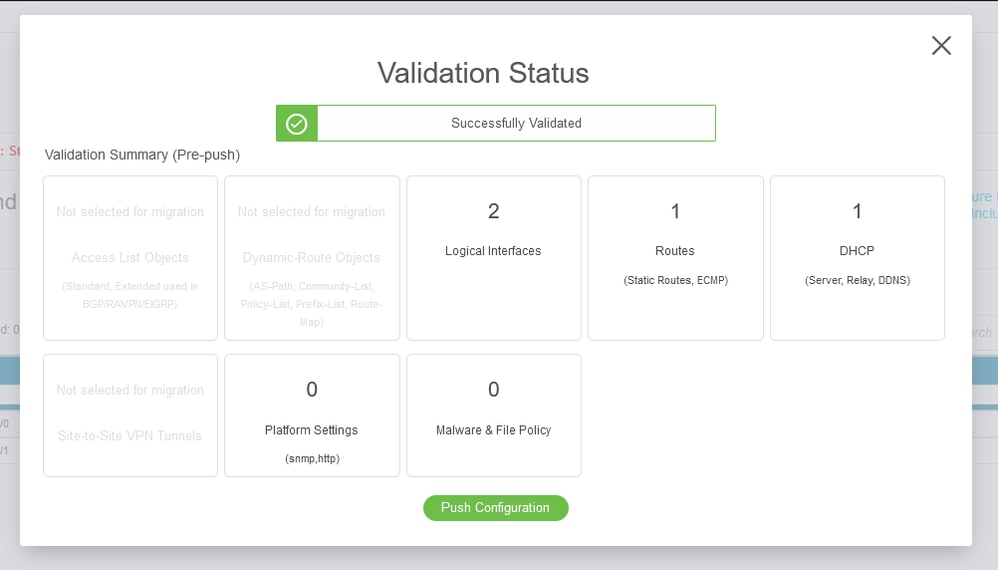

Après la validation, choisissez Push Configuration pour lancer le processus de transmission de la configuration, qui va se poursuivre jusqu'à la fin de la migration. En outre, il est possible de surveiller les tâches en cours d'exécution.

Statut de validation - Configuration push.

Statut de validation - Configuration push.

Fenêtre contextuelle contenant la configuration de diffusion en pourcentage.

Pourcentage de transmission terminé

Pourcentage de transmission terminé

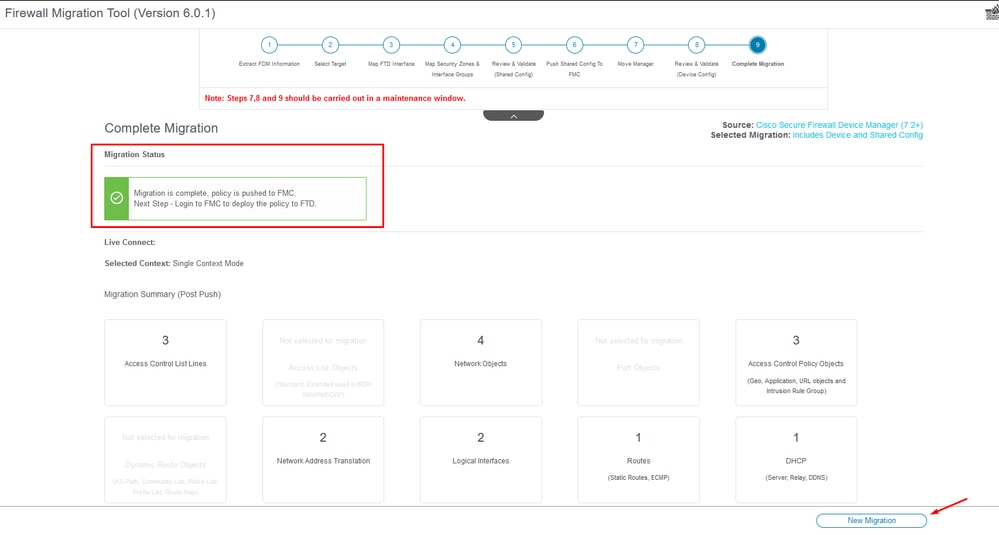

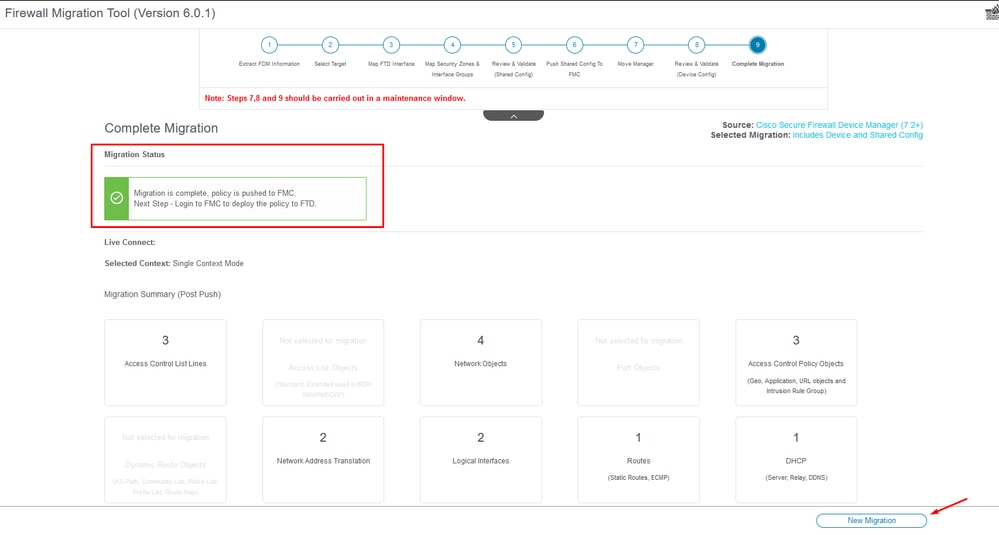

Une fois terminé, une option permettant d'initier une nouvelle migration est présentée, marquant la fin du processus de migration de FDM à cdFMC.

Migration complète

Migration complète

Vérifier

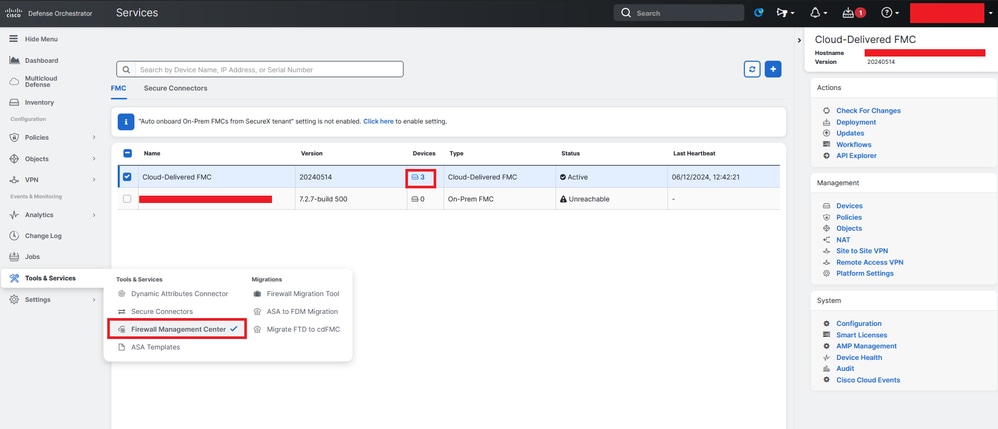

Pour vérifier que le FDM a été correctement migré vers le cdFMC.

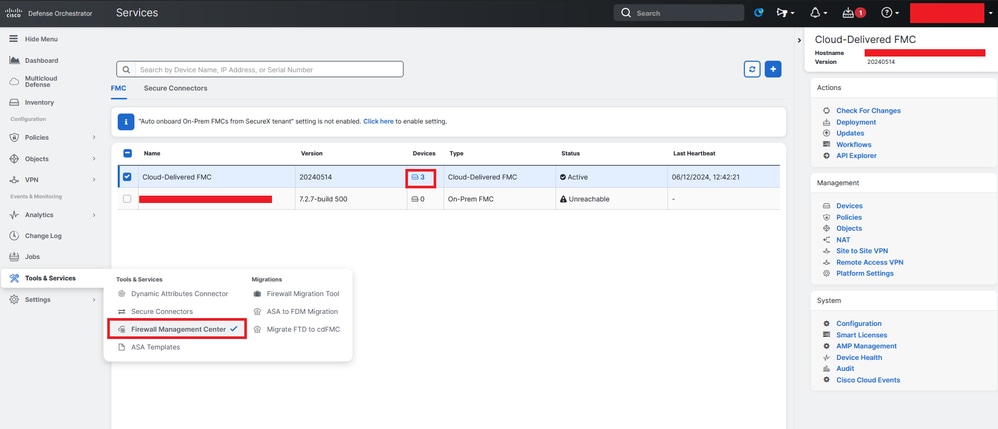

Accédez à CDO > Tools & Services > Firepower Management Center. Là, vous constatez que le nombre de périphériques enregistrés a augmenté.

périphériques enregistrés cdFMC

périphériques enregistrés cdFMC

Vérifiez le périphérique dans Périphériques > Gestion des périphériques. En outre, dans les tâches du FMC, vous pouvez trouver quand le périphérique a été correctement enregistré et quand le premier déploiement s'est terminé avec succès.

Tâche d'enregistrement cdFMC terminée.

Tâche d'enregistrement cdFMC terminée.

Le périphérique se trouve sur cdFMC > Device > Device Management.

Périphérique enregistré sur cdFMC

Périphérique enregistré sur cdFMC

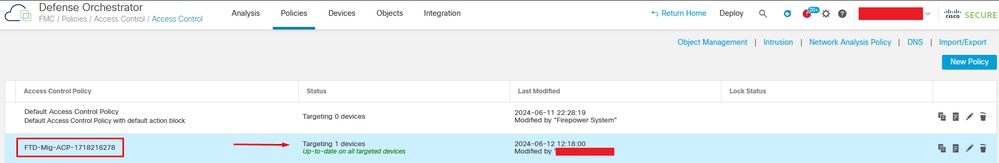

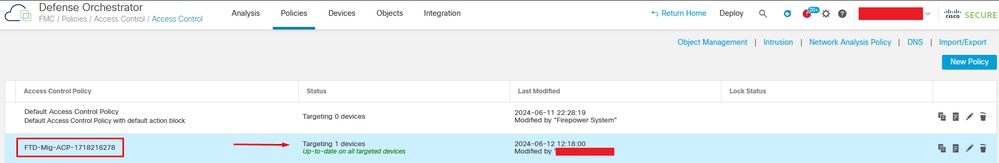

Politique de contrôle d'accès migrée sous Politiques > Contrôle d'accès.

Politique migratoire

Politique migratoire

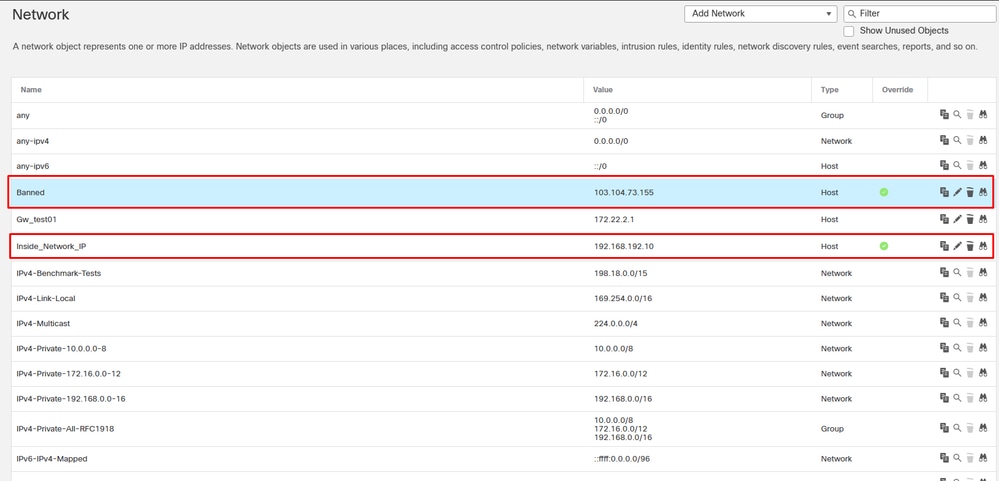

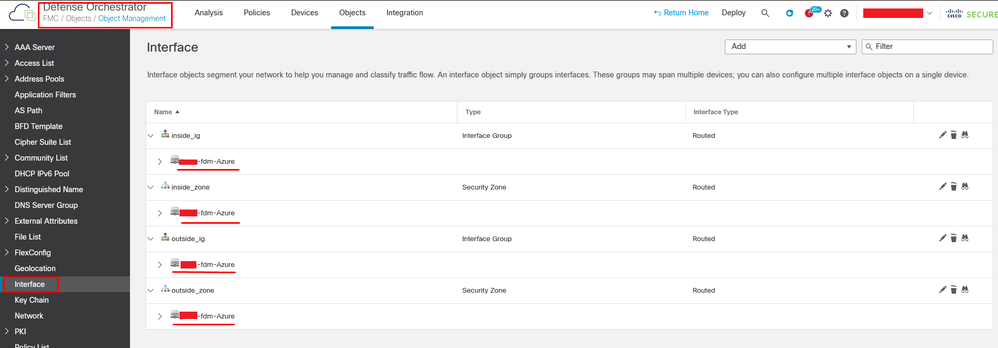

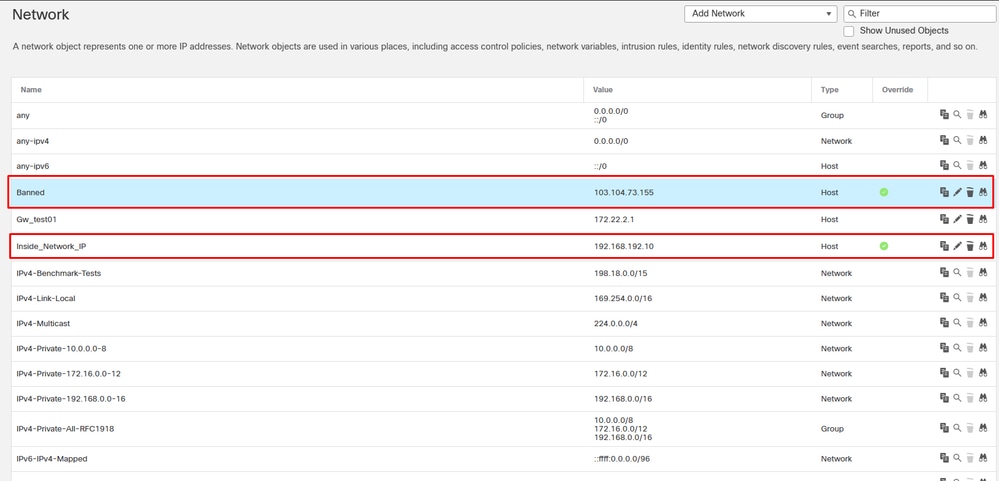

De même, vous pouvez revoir les objets créés dans FDM qui ont été correctement migrés vers cdFMC.

Objets migrés de FDM vers cdFMC

Objets migrés de FDM vers cdFMC

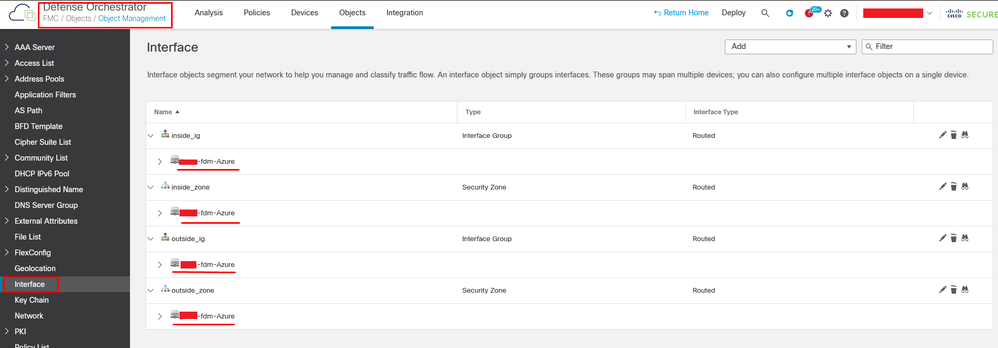

Interfaces de gestion des objets migrées.

Interfaces de gestion des objets migrées.

Interfaces de gestion des objets migrées.

ID du centre de gestion et ID NAT.

ID du centre de gestion et ID NAT.

Commentaires

Commentaires