Configurer le mappage d'attributs LDAP pour RAVPN sur FTD géré par FDM

Options de téléchargement

-

ePub (4.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.5 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Introduction

Ce document décrit la procédure d'utilisation d'un serveur LDAP (Lightweight Directory Access Protocol) pour authentifier et autoriser les utilisateurs VPN d'accès à distance (RA VPN), et leur accorder un accès réseau différent en fonction de leur appartenance à un groupe sur le serveur LDAP.

Conditions préalables

Exigences

- Connaissances de base de la configuration VPN RA sur Firewall Device Manager (FDM)

- Connaissance de base de la configuration du serveur LDAP sur FDM

- Connaissances de base de l'API REST (REpresentational State Transfer) et de l'explorateur d'API FDM Rest

- Cisco FTD version 6.5.0 ou ultérieure gérée par FDM

Composants utilisés

Les versions matérielles et logicielles suivantes des applications/périphériques ont été utilisées :

- Cisco FTD version 6.5.0, build 115

- Cisco AnyConnect version 4.10

- Serveur Microsoft Active Directory (AD)

- Postman ou tout autre outil de développement d'API

Remarque : la prise en charge de la configuration du serveur Microsoft AD et de l'outil Courrier postal n'est pas fournie par Cisco.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Flux d'authentification

Flux de mappage d'attribut LDAP expliqué

- L'utilisateur initie une connexion VPN d'accès à distance au FTD et fournit un nom d'utilisateur et un mot de passe pour son compte Active Directory (AD).

- Le FTD envoie une requête LDAP au serveur AD via le port 389 ou 636 (LDAP via SSL)

- La DA répond au FTD avec tous les attributs associés à l'utilisateur.

- Le FTD fait correspondre les valeurs d'attribut reçues avec le mappage d'attribut LDAP créé sur le FTD. Il s'agit du processus d'autorisation.

- L'utilisateur se connecte ensuite et hérite des paramètres de la stratégie de groupe correspondant à l'attribut memberOf dans le mappage d'attributs LDAP.

Dans le cadre de ce document, l'autorisation des utilisateurs AnyConnect est effectuée à l'aide de l'attribut memberOf LDAP.

- L'attribut memberOf du serveur LDAP pour chaque utilisateur est mappé à une entité ldapValue sur le FTD. Si l'utilisateur appartient au groupe AD correspondant, la stratégie de groupe associée à cette valeur ldap est héritée par l'utilisateur.

- Si la valeur de l'attribut memberOf pour un utilisateur ne correspond à aucune entité ldapValue sur le FTD, la stratégie de groupe par défaut pour le profil de connexion sélectionné est héritée. Dans cet exemple, NOACCESS Group-Policy est hérité de .

Configurer

Le mappage d'attributs LDAP pour FTD géré par FDM est configuré avec l'API REST.

Étapes de configuration sur FDM

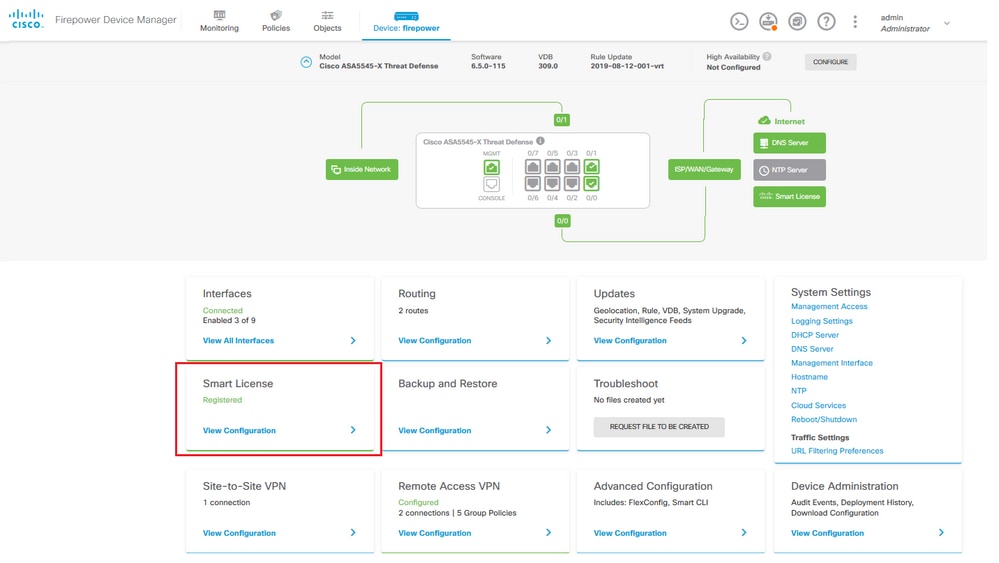

Étape 1. Vérifiez que le périphérique est enregistré dans Smart Licensing.

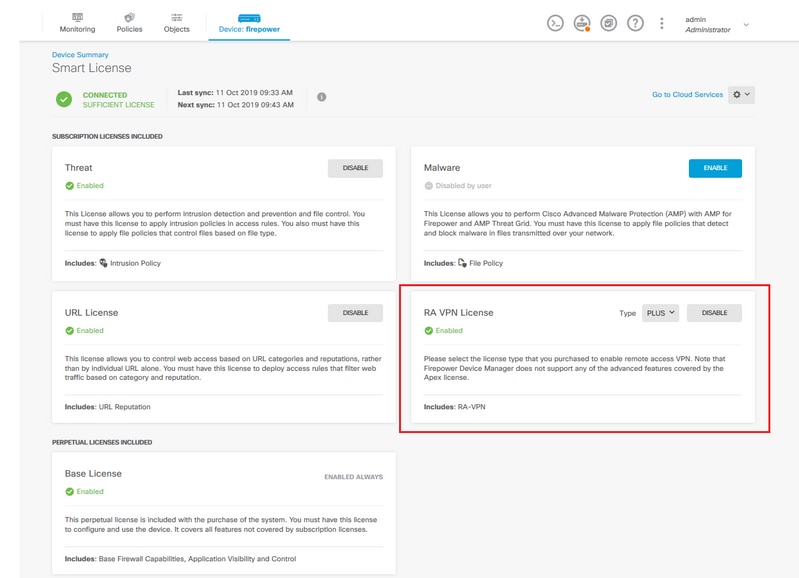

Étape 2. Vérifiez que les licences AnyConnect sont activées sur FDM.

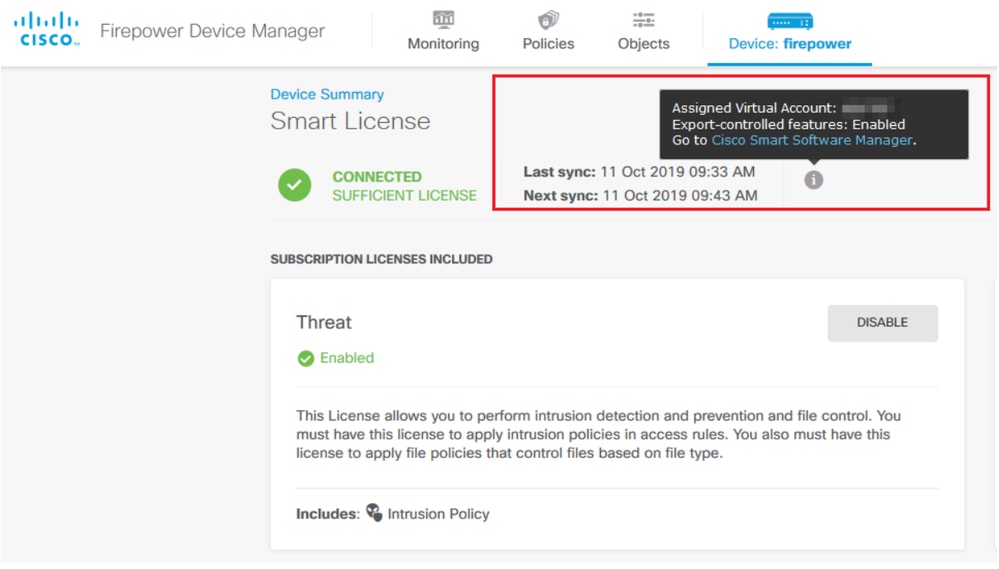

Étape 3. Vérifiez que les fonctions d'exportation contrôlée sont activées dans le jeton.

Remarque : ce document suppose que RA VPN est déjà configuré. Reportez-vous au document suivant pour plus d'informations sur la façon de configurer RAVPN sur FTD géré par FDM.

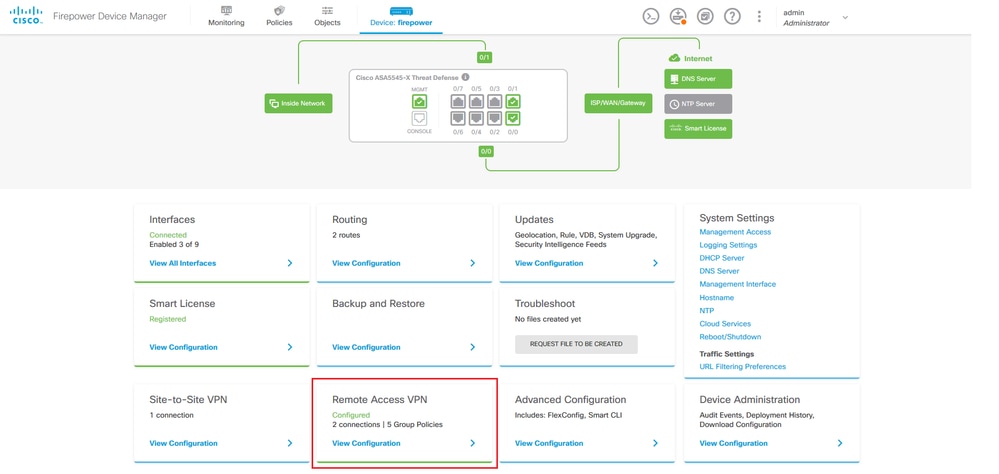

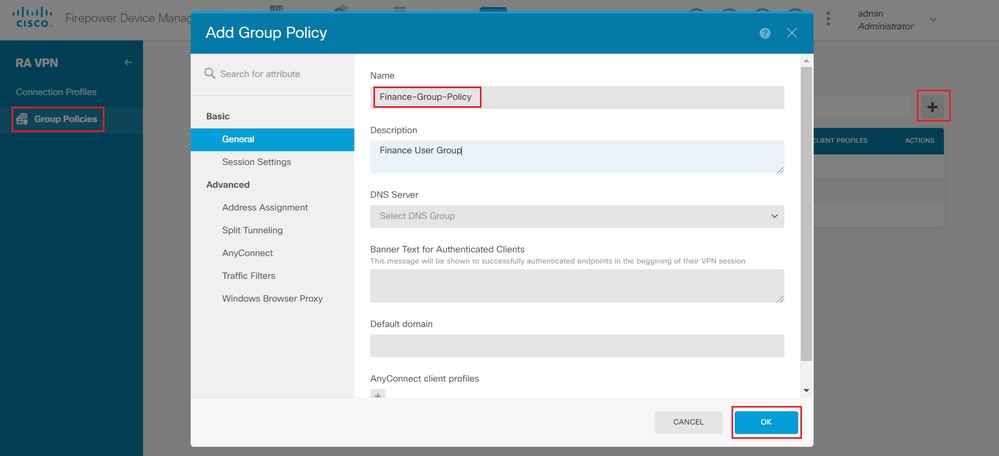

Étape 4. Accédez à Remote Access VPN > Group Policies.

Étape 5. Accédez à Stratégies de groupe. Cliquez sur « + » pour configurer les différentes stratégies de groupe pour chaque groupe Active Directory. Dans cet exemple, les stratégies de groupe Finance-Group-Policy, HR-Group-Policy et IT-Group-Policy sont configurées pour avoir accès à différents sous-réseaux.

La stratégie de groupe Finance comporte les paramètres suivants :

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

De même, HR-Group-Policy a les paramètres suivants :

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

Enfin, IT-Group-Policy dispose des paramètres suivants :

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

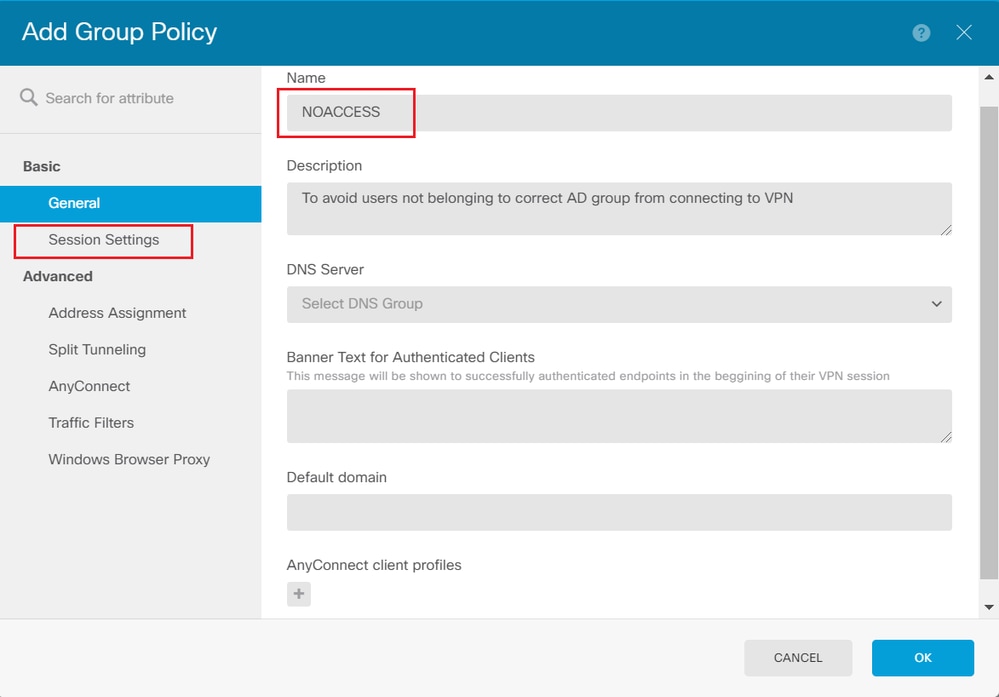

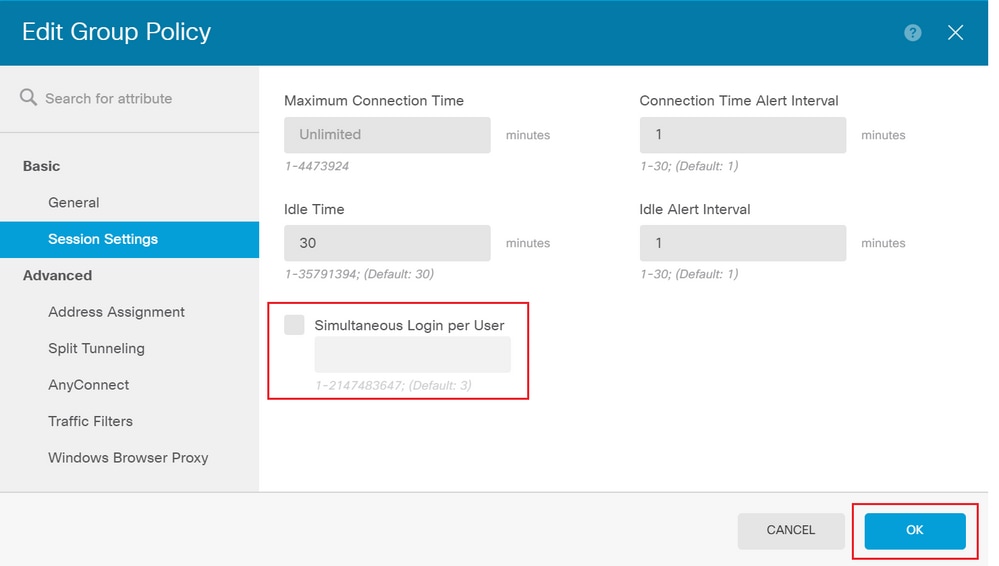

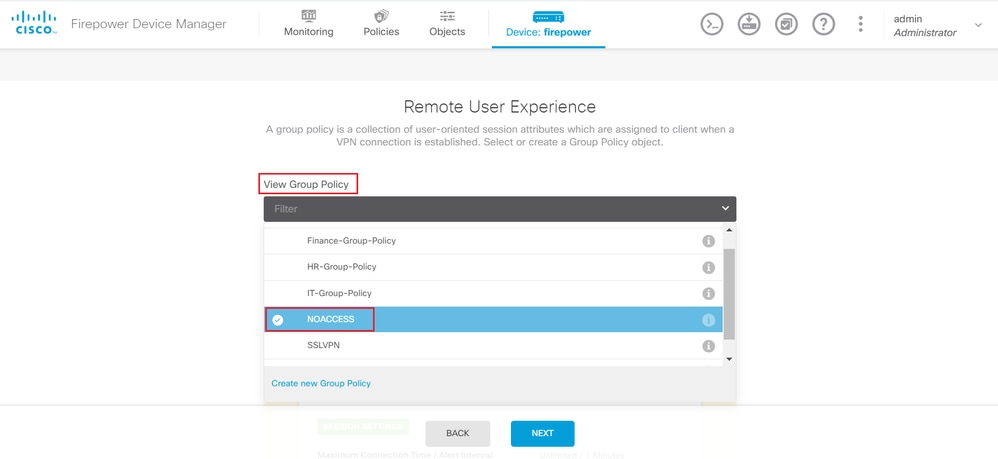

Étape 6. Créez une stratégie de groupe NOACCESS, accédez à Paramètres de session et décochez l'option Connexion simultanée par utilisateur. Cela définit la valeur vpn-simultanément-logins à 0.

La valeur vpn-simultanée-logins dans la stratégie de groupe lorsqu'elle est définie sur 0 met fin immédiatement à la connexion VPN de l'utilisateur. Ce mécanisme est utilisé pour empêcher les utilisateurs qui appartiennent à un groupe d'utilisateurs AD autre que ceux configurés (dans cet exemple, Finance, RH ou IT) d'établir des connexions réussies au FTD et d'accéder aux ressources sécurisées disponibles uniquement pour les comptes de groupe d'utilisateurs autorisés.

Les utilisateurs qui appartiennent aux groupes d'utilisateurs AD corrects correspondent au mappage d'attribut LDAP sur le FTD et héritent des stratégies de groupe mappées, tandis que les utilisateurs qui n'appartiennent à aucun des groupes autorisés héritent de la stratégie de groupe par défaut du profil de connexion, qui dans ce cas est NOACCESS.

La stratégie de groupe NOACCESS a les paramètres suivants :

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

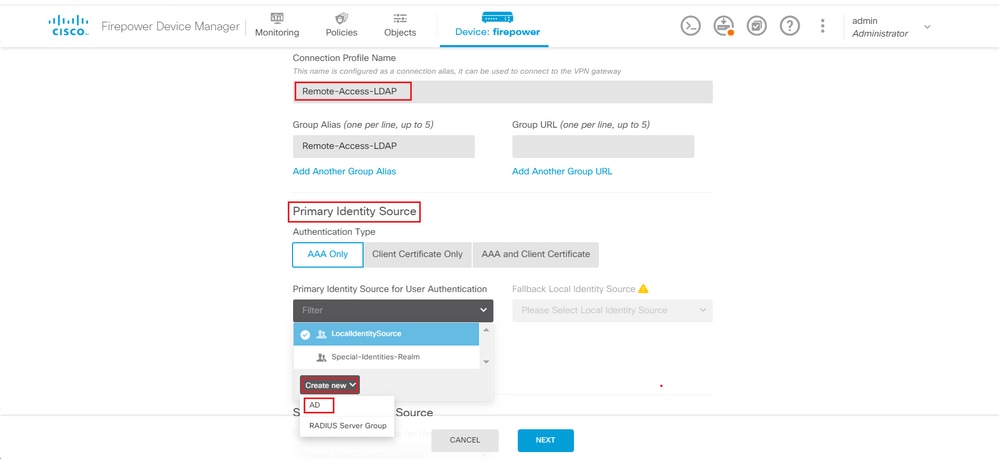

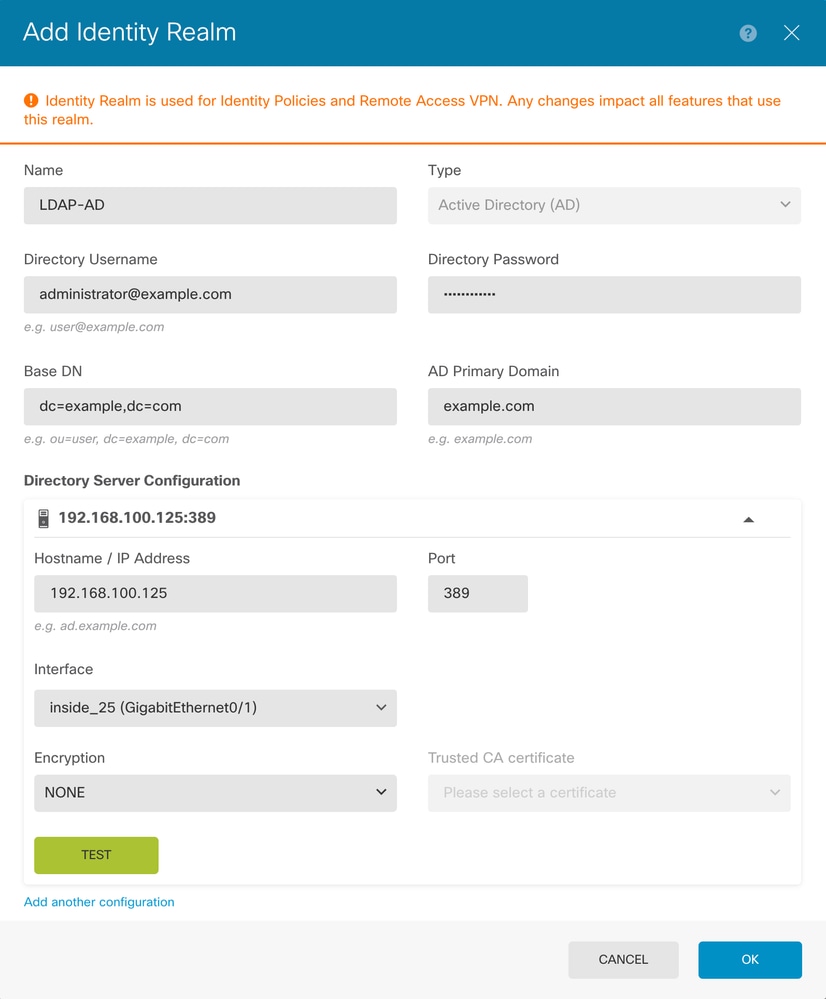

Étape 7. Accédez à Profils de connexion et créez un profil de connexion. Dans cet exemple, le nom du profil est Remote-Access-LDAP. Choisissez Primary Identity Source AAA Only et créez un nouveau type de serveur d'authentification AD.

Entrez les informations du serveur AD :

- Nom d'utilisateur

- Mot de passe du répertoire

- DN de base

- Domaine principal AD

- Nom d'hôte / Adresse IP

- Port

- Type de chiffrement

Cliquez sur Next et choisissez NOACCESS comme stratégie de groupe par défaut pour ce profil de connexion.

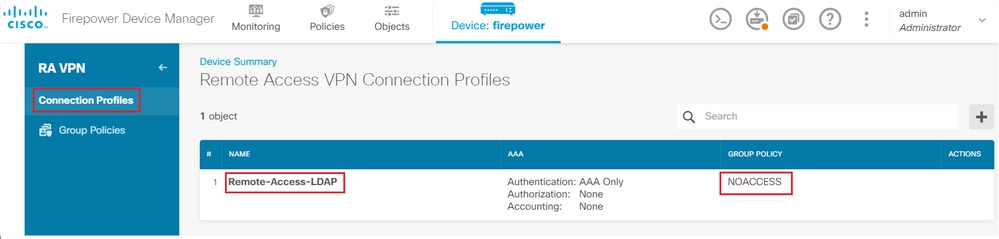

Enregistrer toutes les modifications. Le profil de connexion Remote-Access-LDAP est maintenant visible sous la configuration VPN RA.

Étapes de configuration du mappage d'attributs LDAP

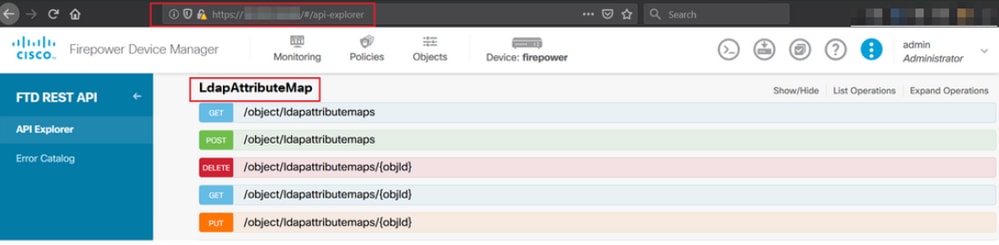

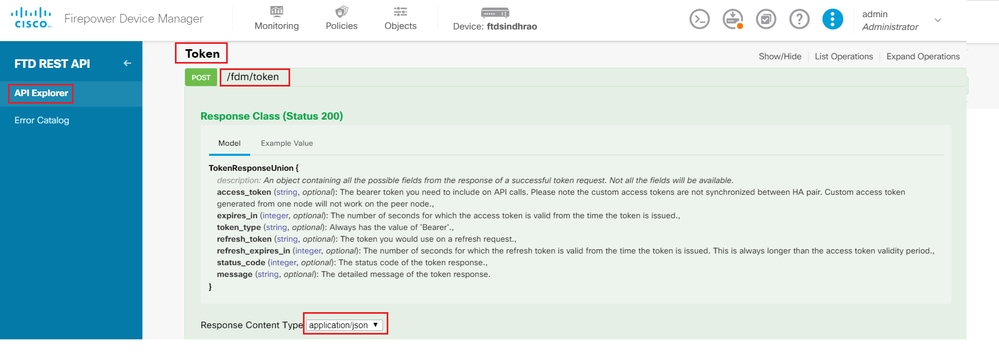

Étape 1. Lancez l'explorateur d'API du FTD.

L'explorateur d'API contient la liste complète des API disponibles sur le FTD. Accédez à https://<FTD Management IP>/api-explorer

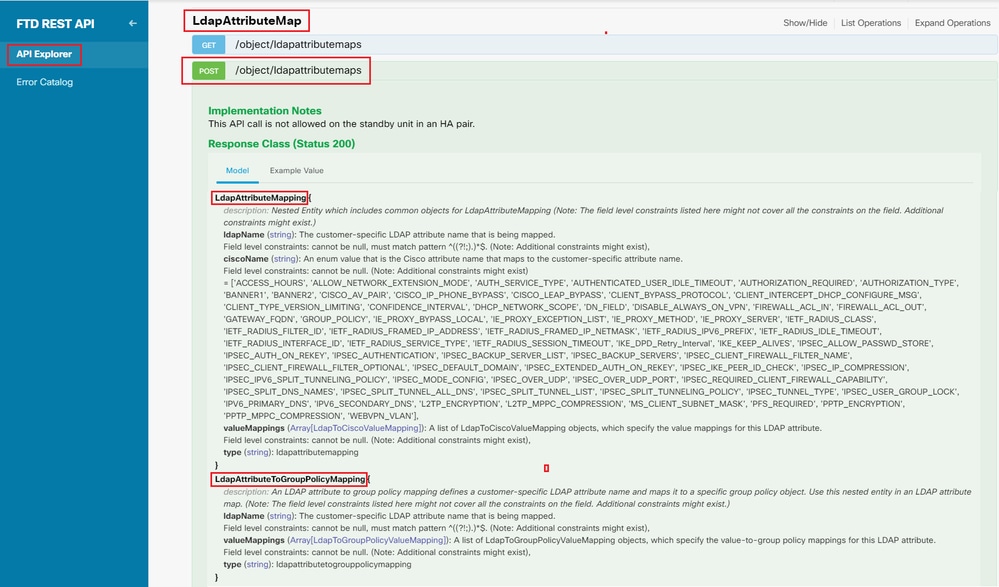

Faites défiler jusqu'à la section LdapAttributeMap et cliquez dessus pour voir toutes les options prises en charge.

Remarque : dans cet exemple, nous utilisons Postman comme outil API pour configurer le mappage d'attributs LDAP.

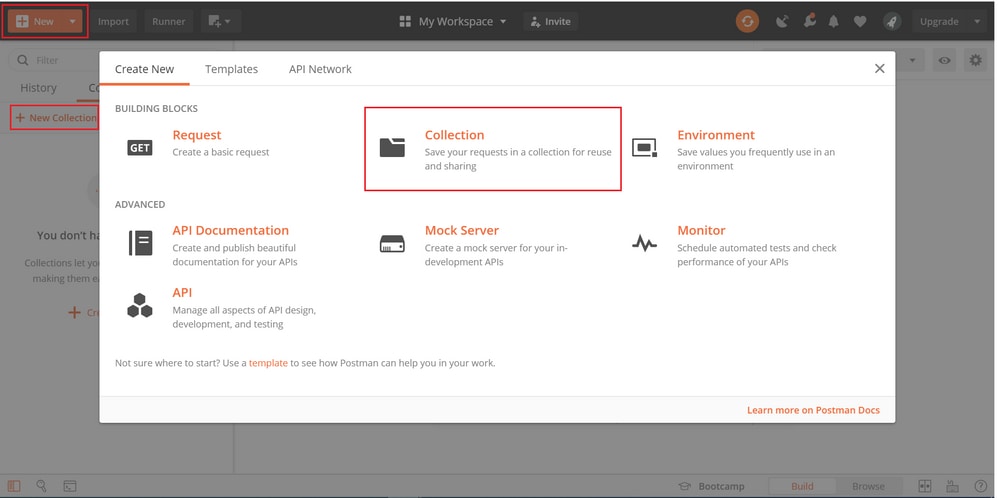

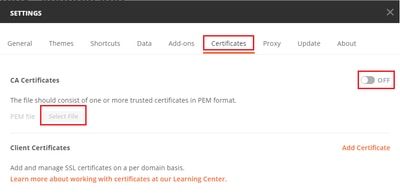

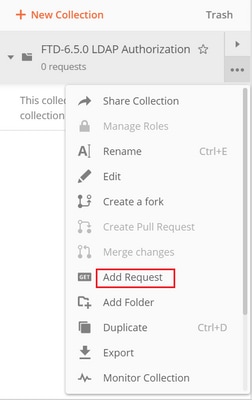

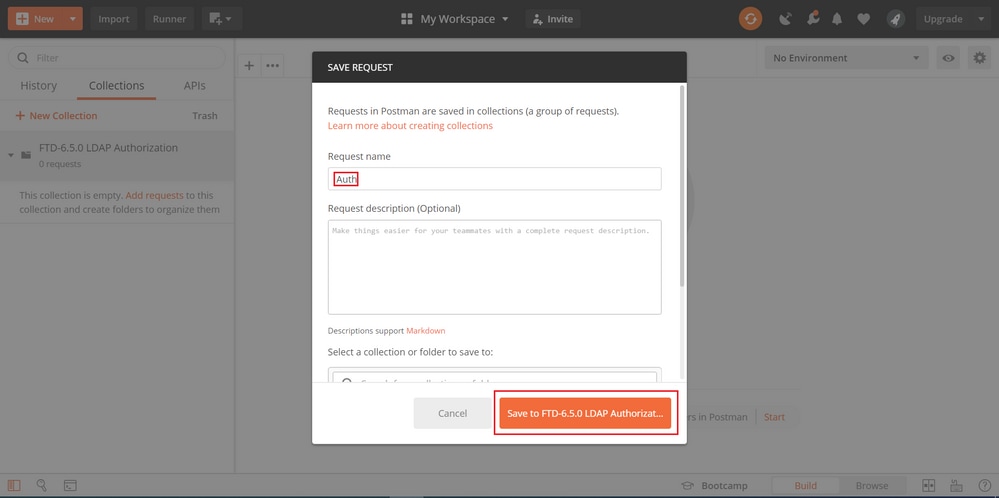

Étape 2.Ajoutez une collection Postman pour l'autorisation LDAP.

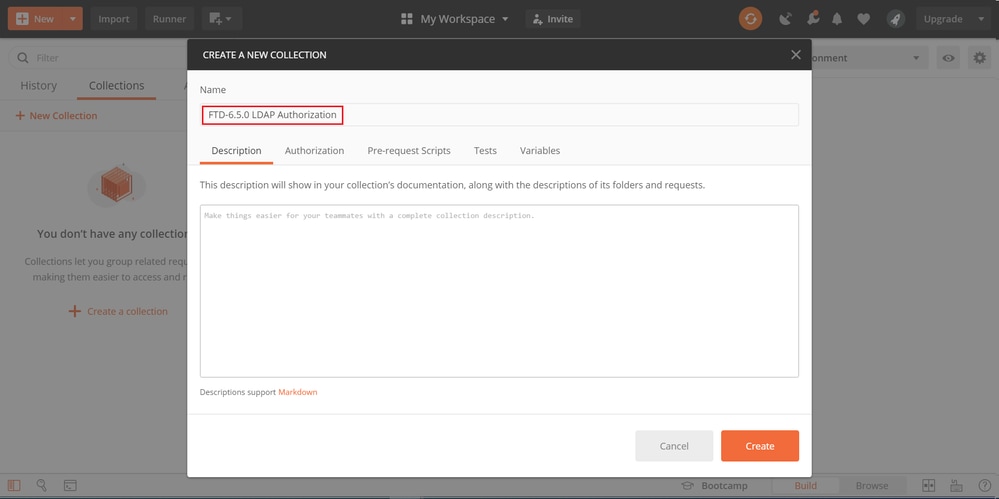

Entrez un nom pour cette collection.

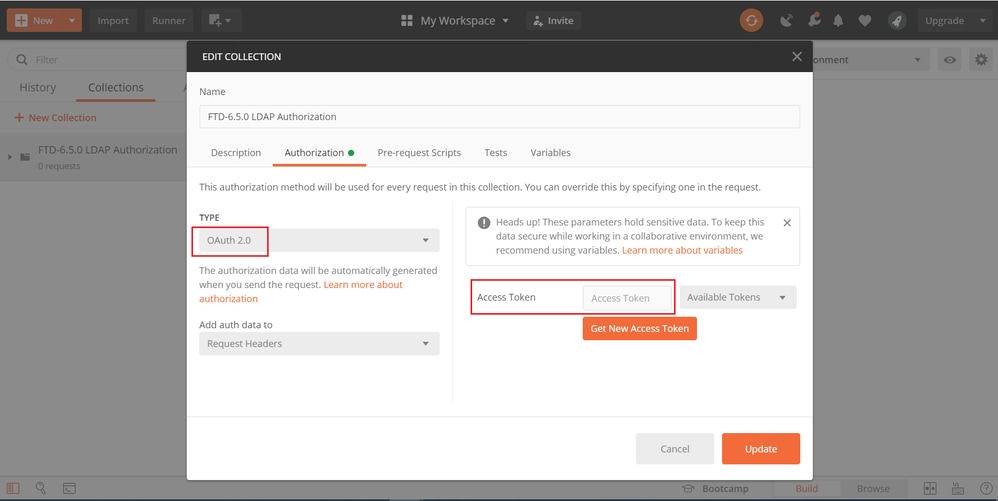

Modifiez le Autorisation et sélectionnez Le type OAuth 2.0

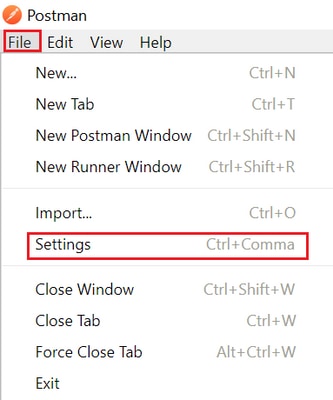

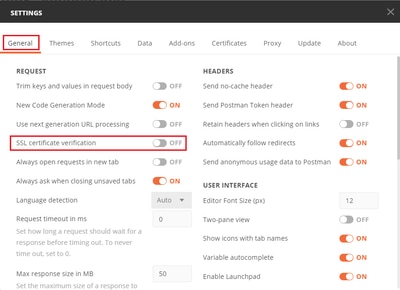

Étape 3. Accédez à Fichier > Paramètres, désactivez la vérification du certificat SSL pour éviter un échec de connexion SSL lors de l'envoi de requêtes API au FTD. Cette opération est effectuée si le FTD utilise un certificat auto-signé.

Vous pouvez également ajouter le certificat utilisé par le FTD en tant que certificat CA dans la section Certificate des paramètres.

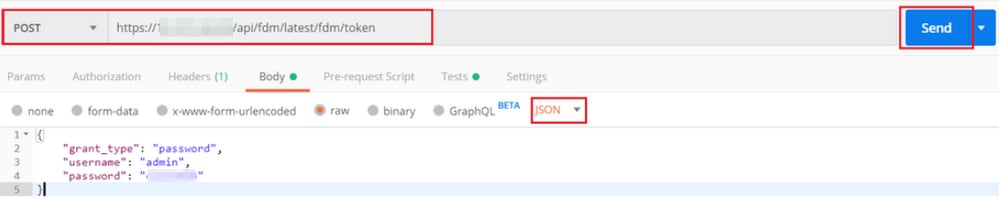

Étape 4. Ajoutez une nouvelle demande POST Auth pour créer une demande POST de connexion au FTD, afin d'obtenir le jeton pour autoriser toute demande POST/GET.

Toutes les requêtes Postman pour cette collection doivent contenir les éléments suivants :

URL de base : https://<IP de gestion FTD>/api/fdm/last/

Dans l'URL de requête, ajoutez l'URL de base avec les objets respectifs qui doivent être ajoutés ou modifiés.

Ici, une demande d'authentification pour un jeton est créée, référencée à partir de https://<FTD Management IP>/api-explorer. Vous devez vérifier si d'autres objets sont présents et apporter les modifications nécessaires.

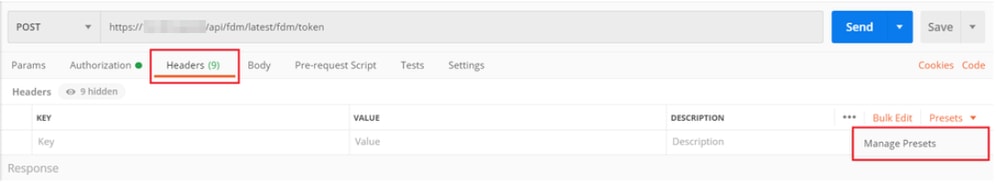

Accédez à Headers et cliquez sur Manage Presets.

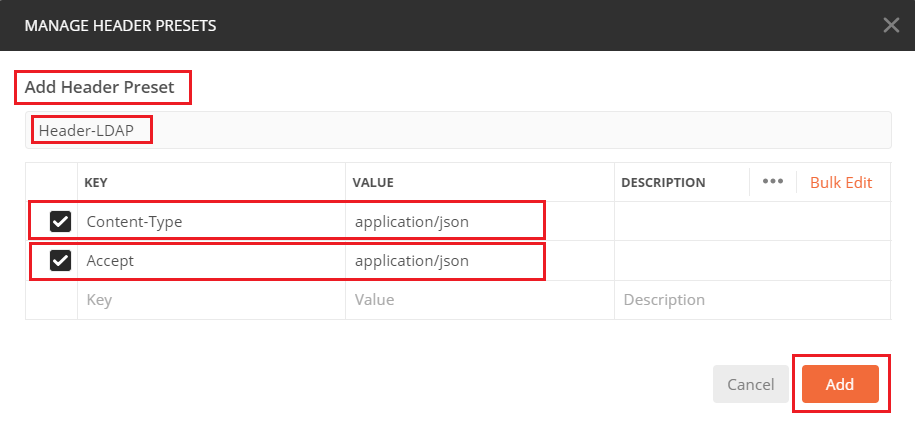

Créez un nouvel en-tête prédéfini-LDAP et ajoutez la paire clé-valeur ci-dessous :

| Content-Type (Type de contenu) | application/json |

| Accept (accepter) | application/json |

Pour toutes les autres demandes, accédez aux onglets d'en-tête respectifs et sélectionnez cette valeur d'en-tête prédéfinie : Header-LDAP pour les demandes d'API REST à utiliser json comme type de données principal.

Le corps de la requête POST pour obtenir le jeton doit contenir les éléments suivants :

| Type | brut - JSON (application/json) |

| grant_type | mot de passe |

| nom d’utilisateur | Nom d'utilisateur Admin afin de se connecter au FTD |

| mot de passe | Mot de passe associé au compte utilisateur admin |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

Une fois que vous cliquez sur send, le corps de la réponse contient le jeton d'accès qui est utilisé afin d'envoyer toute demande PUT/GET/POST au FTD.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

Ce jeton est ensuite utilisé pour autoriser toutes les requêtes suivantes.

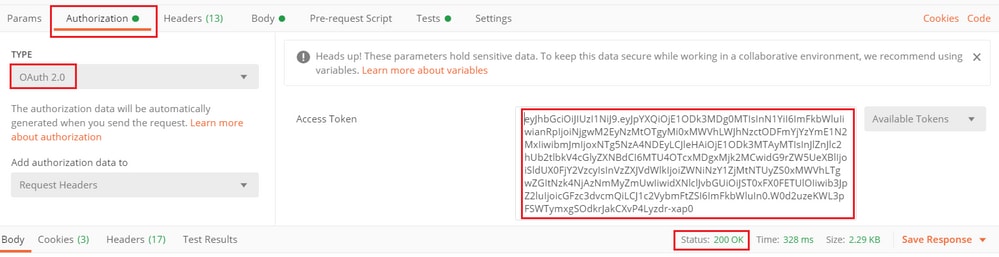

Accédez à l'onglet Autorisation de chaque nouvelle demande et sélectionnez le suivant :

| Type | OAuth 2.0 |

| Jeton | Jeton d'accès reçu lors de l'exécution de la requête POST de connexion |

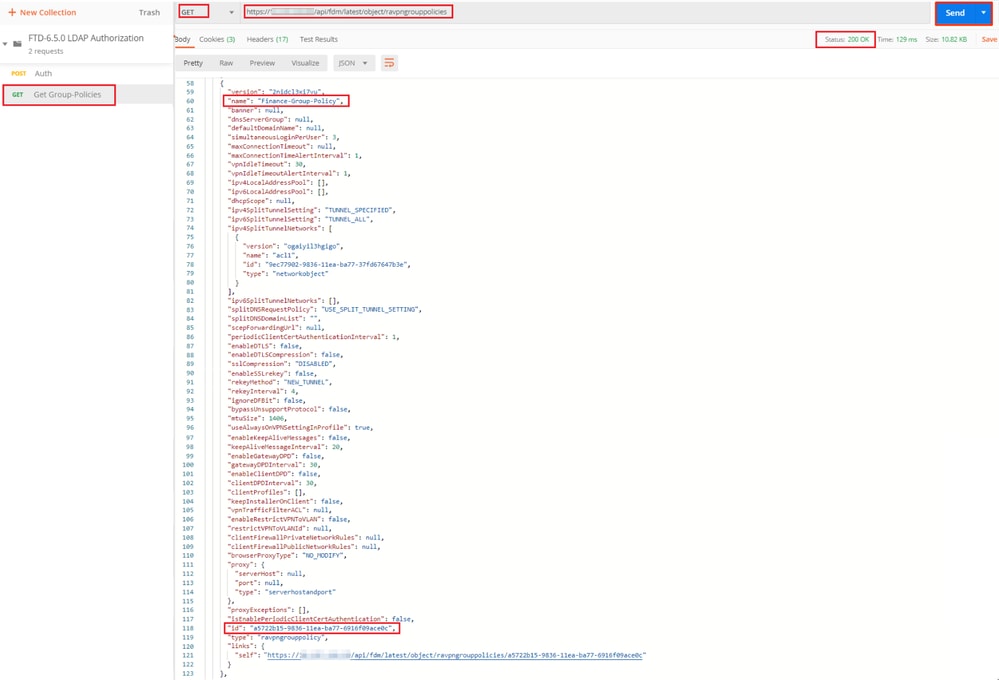

Étape 5. Ajoutez une nouvelle demande GET Get Group-Policies pour obtenir l'état et les paramètres de la stratégie de groupe. Collectez le nom et l'id pour chaque stratégie de groupe configurée (dans cet exemple : Finance-Group-Policy, HR-Group-Policy et IT-Group-Policy) à utiliser à l'étape suivante.

L'URL pour obtenir les stratégies de groupe configurées est : https://<FTD Management IP>/api/fdm/last/object/ravpngrouppolicies

Dans l'exemple suivant, Group-Policy Finance-Group-Policy est sélectionné.

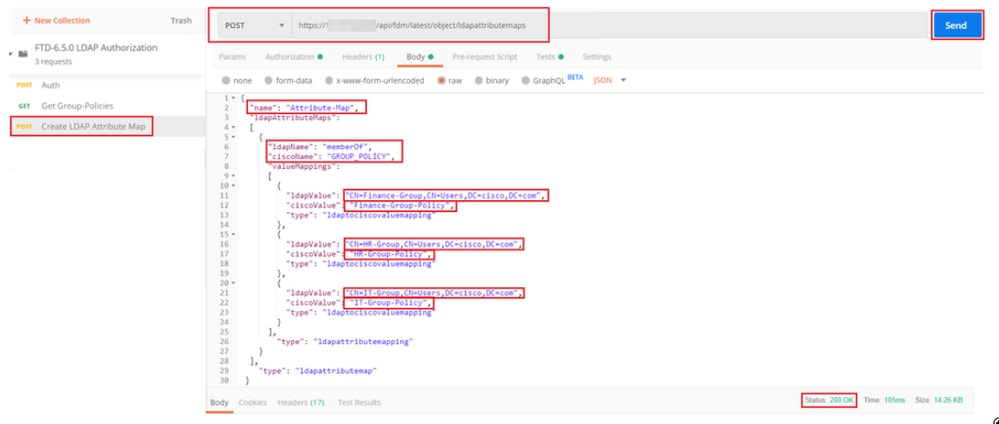

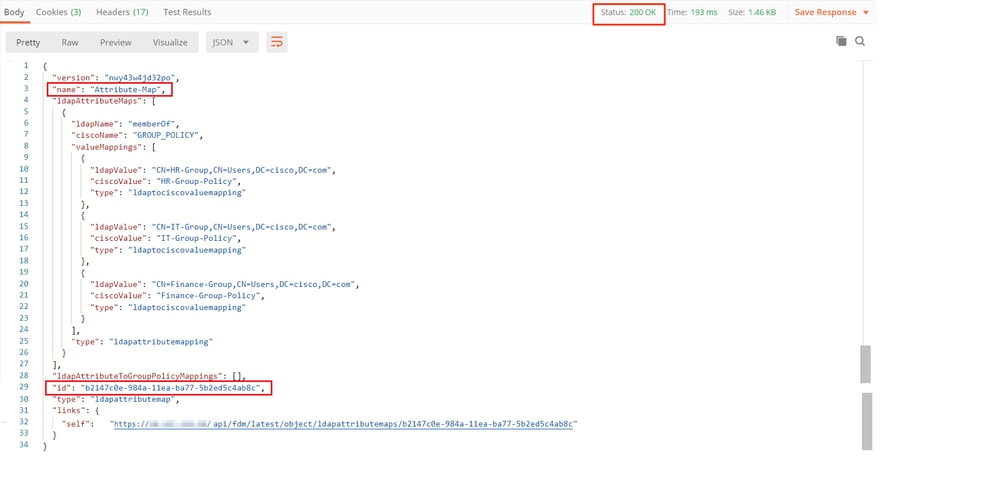

Étape 6. Ajoutez une nouvelle demande POST Create LDAP Attribute Map pour créer la carte d'attributs LDAP. Dans ce document, le modèle LdapAttributeMapping est utilisé. D'autres modèles ont également des opérations et des méthodes similaires pour créer une carte d'attribut. Des exemples pour ces modèles sont disponibles dans l'explorateur d'API comme mentionné précédemment dans ce document.

L'URL pour POST le mappage d'attribut LDAP est : https://<FTD Management IP>/api/fdm/last/object/ldapattributemaps

Le corps de la requête POST doit contenir les éléments suivants :

| nom | Nom du mappage d'attributs LDAP |

| type | mappage des attributs ldap |

| NomLDAP | membreDe |

| NomCisco | STRATÉGIE_DE_GROUPE |

| ValeurLDAP | valeur memberOf pour l'utilisateur d'AD |

| CiscoValue | Nom de stratégie de groupe pour chaque groupe d'utilisateurs dans FDM |

Le corps de la requête POST contient les informations de mappage d'attribut LDAP qui mappent une stratégie de groupe spécifique à un groupe AD basé sur la valeur memberOf :

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

Remarque : le champ memberOf peut être récupéré à partir du serveur AD à l'aide de la commande dsquery ou peut être récupéré à partir des débogages LDAP sur le FTD. Dans les journaux de débogage, recherchez le champ memberOf value:.

La réponse de cette requête POST ressemble à la sortie suivante :

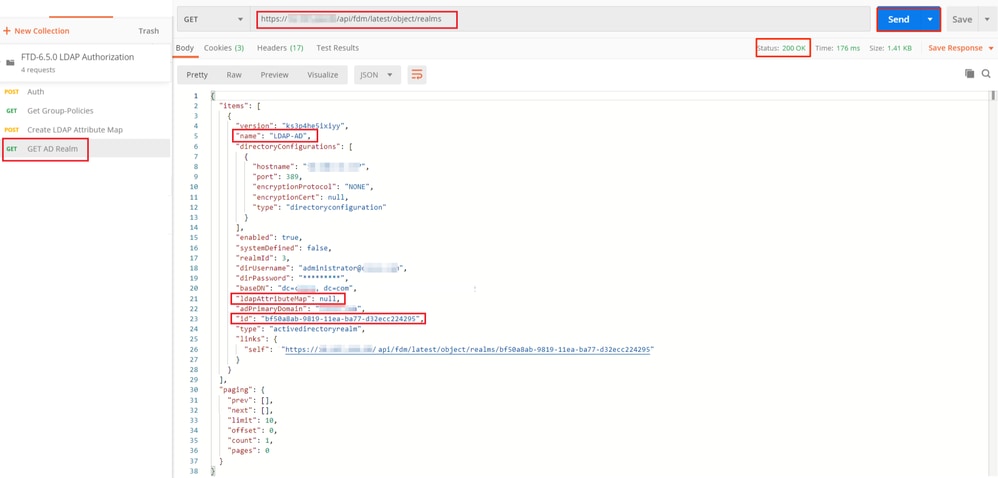

Étape 7. Ajoutez une nouvelle requête GET pour obtenir la configuration actuelle du domaine AD sur FDM.

L'URL pour obtenir la configuration actuelle du domaine AD est : https://<FTD Management IP>/api/fdm/last/object/realms

Notez que la valeur de la clé ldapAttributeMap est Null.

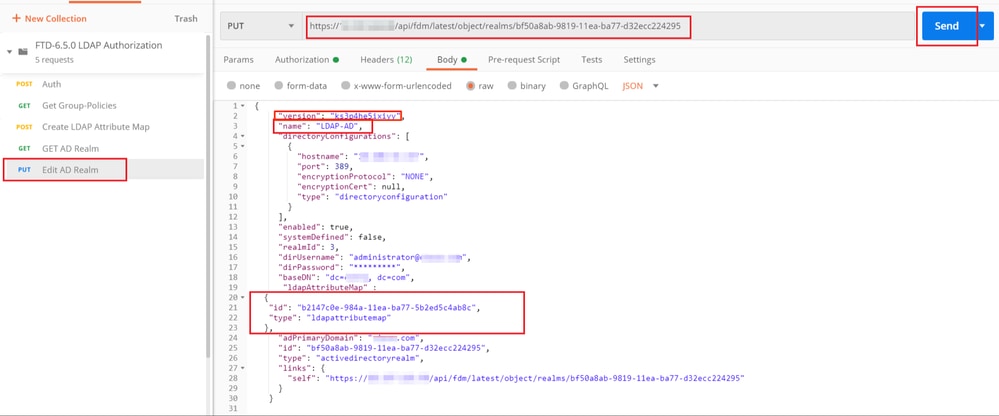

Étape 8. Créez une nouvelle demande PUT pour modifier le domaine AD. Copiez la sortie de la réponse GET de l'étape précédente et ajoutez-la au corps de cette nouvelle demande PUT. Cette étape peut être utilisée pour apporter des modifications à la configuration actuelle du domaine Active Directory, par exemple : changer le mot de passe, l'adresse IP ou ajouter une nouvelle valeur pour une clé comme ldapAttributeMap dans ce cas.

Remarque : il est important de copier le contenu de la liste d'éléments plutôt que l'ensemble du résultat de la réponse GET. L'URL de requête de la requête PUT doit être ajoutée avec l'ID d'élément de l'objet pour lequel des modifications sont apportées. Dans cet exemple, la valeur est : bf50a8ab-9819-11ea-ba77-d32ecc224295

L'URL pour modifier la configuration actuelle du domaine AD est : https://<FTD Management IP>/api/fdm/last/object/realms/<ID du domaine>

Le corps de la demande PUT doit contenir les éléments suivants :

| version | version obtenue à partir de la réponse de la requête GET précédente |

| id | ID obtenu à partir de la réponse de la requête GET précédente. |

| MappageAttributLDAP | ldap-id de la réponse à la demande Create LDAP Attribute Map |

Le corps de la configuration dans cet exemple est :

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

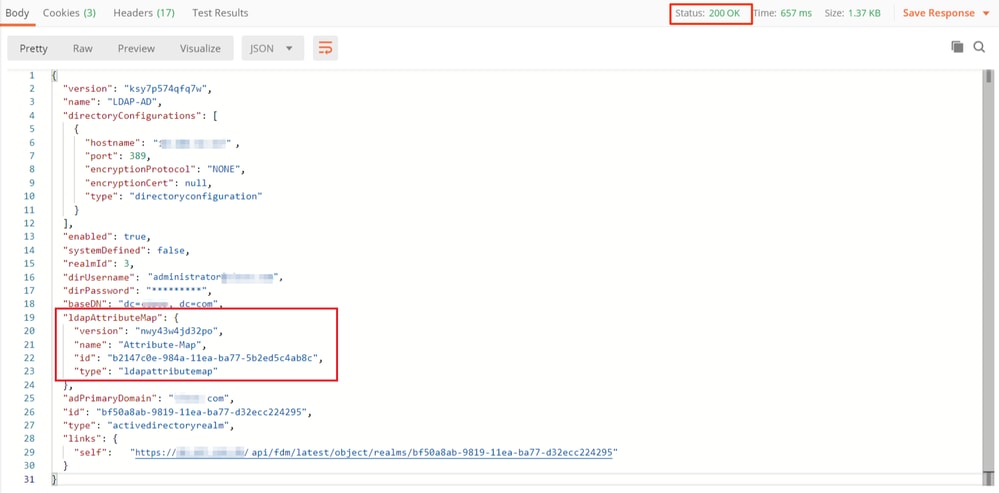

Vérifiez que l'ID ldapAttributeMap correspond dans le corps de réponse pour cette demande.

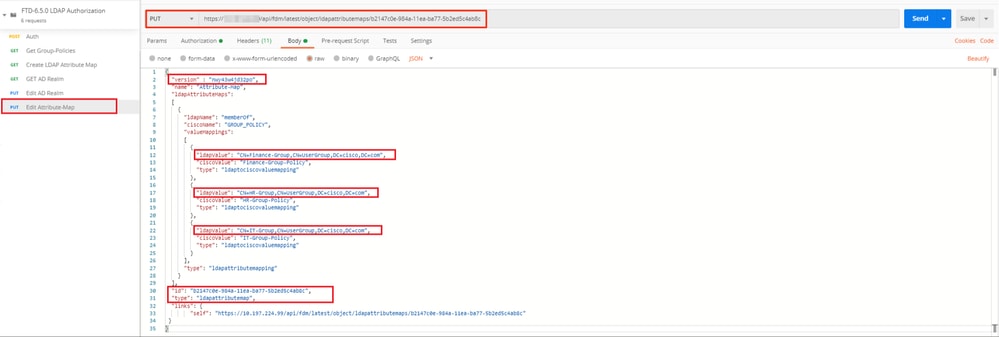

(facultatif). La carte d'attributs LDAP peut être modifiée avec des demandes PUT. Créez une nouvelle demande PUT Edit Attribute-Map et apportez toutes les modifications comme le nom de la valeur Attribute-Map ou memberOf. T

Dans l'exemple suivant, la valeur de ldapvalue a été modifiée de CN=Users à CN=UserGroup pour les trois groupes.

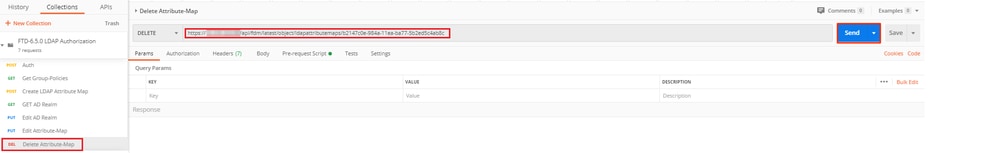

(facultatif). Pour supprimer un mappage d'attributs LDAP existant, créez un mappage d'attributs DELETE Request Delete. Incluez l'id de mappage de la réponse HTTP précédente et ajoutez l'URL de base de la demande de suppression.

Remarque : si l'attribut memberOf contient des espaces, il doit être codé en URL pour que le serveur Web puisse l'analyser. Sinon, une réponse HTTP de 400 requêtes incorrectes est reçue. Pour les chaînes contenant des espaces, "%20" ou "+" peuvent être utilisés pour éviter cette erreur.

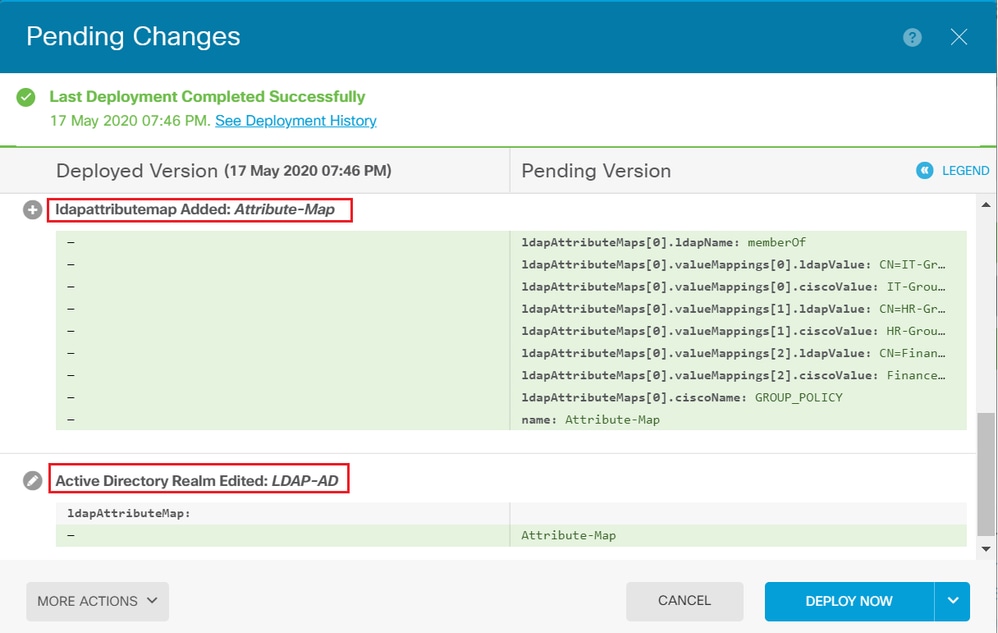

Étape 9. Revenez à FDM, sélectionnez l'icône Déploiement et cliquez sur Déployer maintenant.

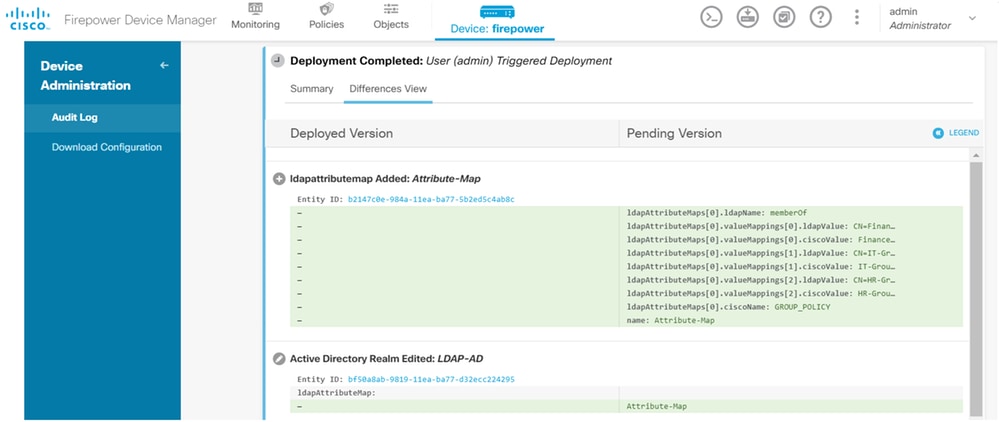

Vérifier

Les modifications de déploiement peuvent être vérifiées dans la section Historique de déploiement de FDM.

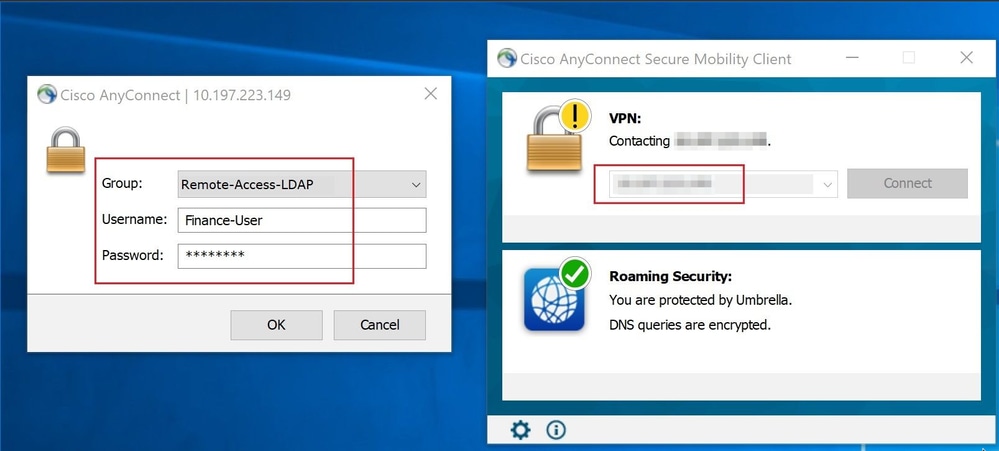

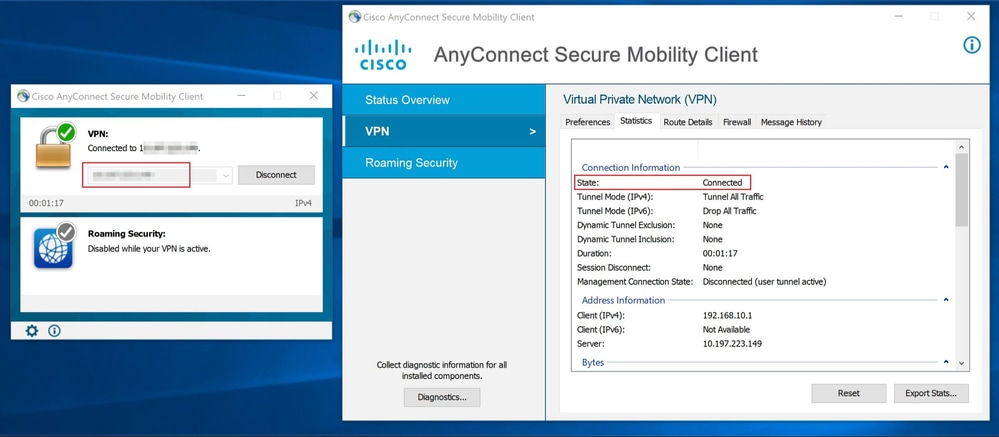

Afin de tester cette configuration, fournissez les informations d'identification AD dans les champs Username et Password.

Lorsqu'un utilisateur qui appartient au groupe AD Finance-Group tente de se connecter, la tentative réussit comme prévu.

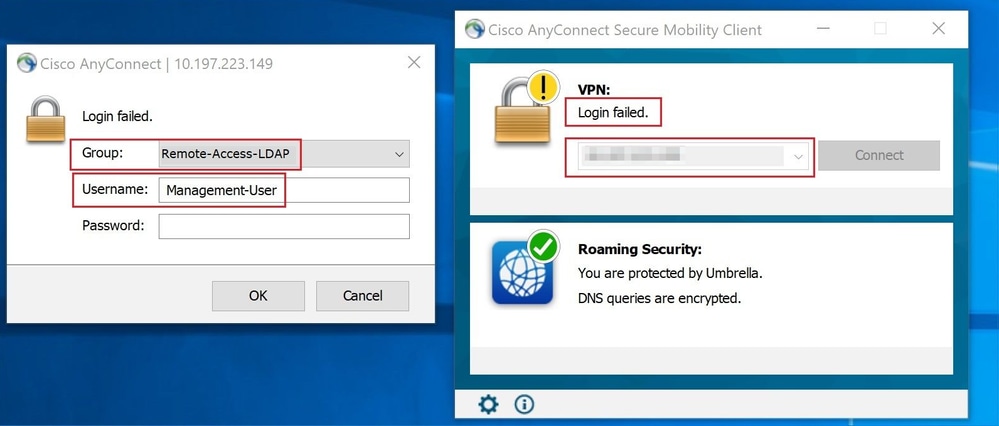

Lorsqu'un utilisateur qui appartient au groupe de gestion dans Active Directory tente de se connecter à Connection-Profile Remote-Access-LDAP, puisqu'aucun mappage d'attribut LDAP n'a renvoyé de correspondance, la stratégie de groupe héritée par cet utilisateur sur le FTD est NOACCESS, pour lequel vpn-simultané-logins est défini sur la valeur 0. Par conséquent, la tentative de connexion pour cet utilisateur échoue.

La configuration peut être vérifiée à l'aide des commandes show suivantes de l'interface de ligne de commande FTD :

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

Dépannage

L'un des problèmes les plus courants lors de la configuration de l'API REST est le renouvellement périodique du jeton support. Le délai d'expiration du jeton est indiqué dans la réponse à la demande d'authentification. Si ce délai expire, un jeton d'actualisation supplémentaire peut être utilisé pendant une période plus longue. Une fois que le jeton d'actualisation a également expiré, une nouvelle demande d'authentification doit être envoyée pour recevoir un nouveau jeton d'accès.

Remarque : Consulter les renseignements importants sur les commandes de débogage avant d’utiliser les commandes de débogage.

Vous pouvez définir différents niveaux de débogage. Par défaut, le niveau 1 est utilisé. Si vous modifiez le niveau de débogage, le niveau de détail des débogages peut augmenter. Faites-le avec prudence, en particulier dans les environnements de production.

Les débogages suivants sur l'interface de ligne de commande de FTD seraient utiles pour résoudre les problèmes liés à la carte d'attributs LDAP

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

Dans cet exemple, les débogages suivants ont été collectés pour démontrer les informations reçues du serveur AD lorsque les utilisateurs de test mentionnés précédemment se sont connectés.

Débogages LDAP pour Finance-User :

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

Débogages LDAP pour Management-User :

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

Informations connexes

Pour obtenir de l'aide supplémentaire, contactez le centre d'assistance technique de Cisco. Un contrat d'assistance valide est requis : Coordonnées du service d’assistance Cisco à l’échelle mondiale.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

07-Jul-2023 |

Première publication |

Contribution d’experts de Cisco

- Tazy KhanIngénieur TAC

- Sindhuja RaoIngénieur TAC

- Angel OrtizResponsable technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires