Introduction

Ce document décrit comment configurer le basculement de FAI DUAL avec PBR et les SLA IP sur un FTD qui est géré par FMC.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Routage basé sur des politiques (PBR)

- Contrat de niveau de service du protocole Internet (IP SLA)

- Firepower Management Center (FMC)

- Firepower Threat Defense (FTD)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Présentation de la fonction de suivi de route statique

La fonctionnalité de suivi de route statique permet au FTD d'utiliser une connexion à un FAI secondaire dans le cas où la ligne louée principale deviendrait indisponible. Afin d'atteindre cette redondance, le FTD associe une route statique à une cible de surveillance que vous définissez. L’opération SSLA surveille la cible avec des requêtes d’écho ICMP périodiques.

Si aucune réponse d’écho n’est reçue, l’objet est considéré comme inactif et la route associée est supprimée de la table de routage. Une route de secours précédemment configurée est utilisée au lieu de la route qui est retirée. Pendant l’utilisation de la route de secours, l’opération de surveillance SLA poursuit ses tentatives d’atteindre la cible de surveillance.

Une fois que la cible est de nouveau disponible, la première route est substituée dans la table de routage, et la route de secours est retirée.

Vous pouvez désormais configurer simultanément plusieurs sauts suivants et des actions de transfert de routage basées sur des stratégies. Lorsque le trafic correspond aux critères de la route, le système tente de transférer le trafic vers les adresses IP dans l'ordre que vous spécifiez, jusqu'à ce qu'il réussisse.

Cette fonctionnalité est disponible sur les périphériques FTD exécutant les versions 7.1 et ultérieures gérées par un FMC version 7.3 et ultérieures.

Configurer

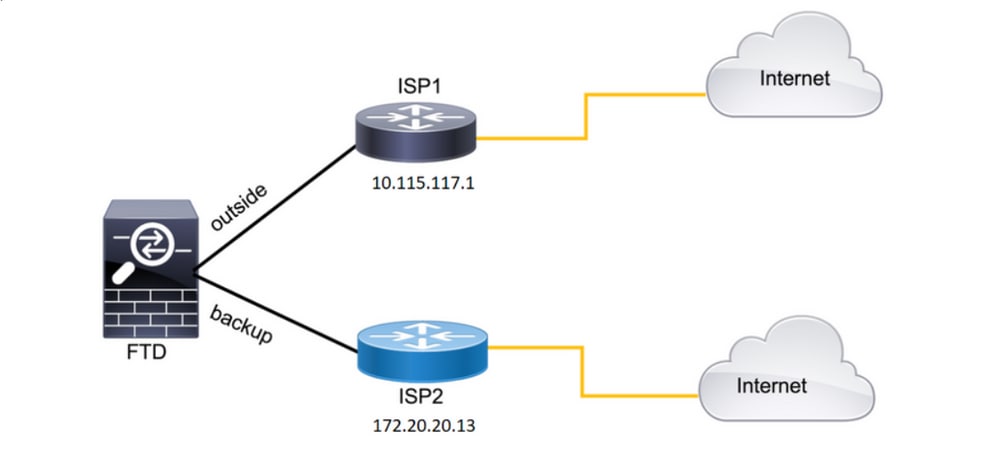

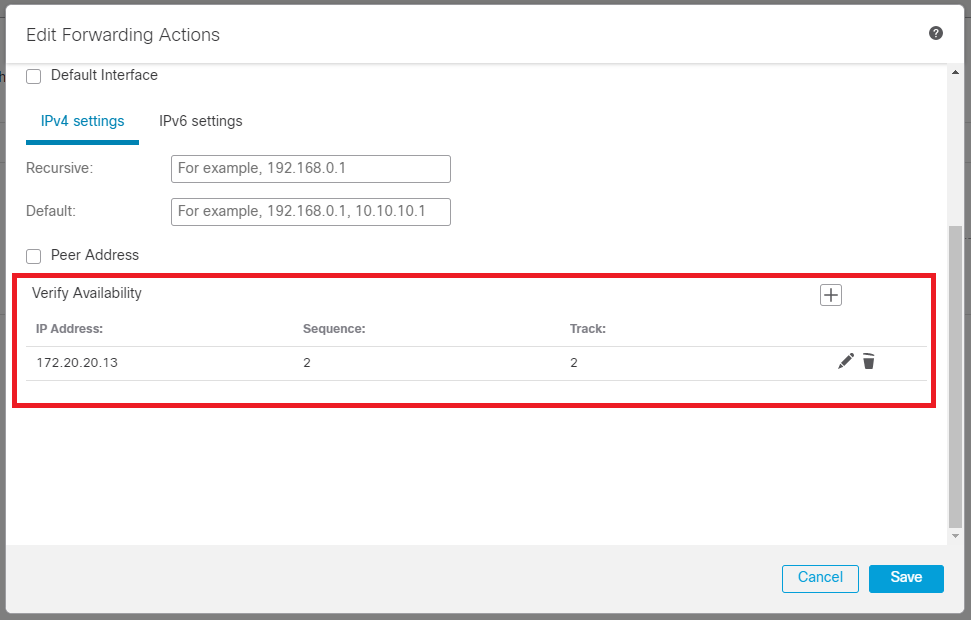

Diagramme du réseau

Cette illustration donne un exemple de diagramme de réseau.

Image 1. Exemple de schéma.

Image 1. Exemple de schéma.

FAI1 = 10.115.117.1

FAI2 = 172.20.20.13

Configurations

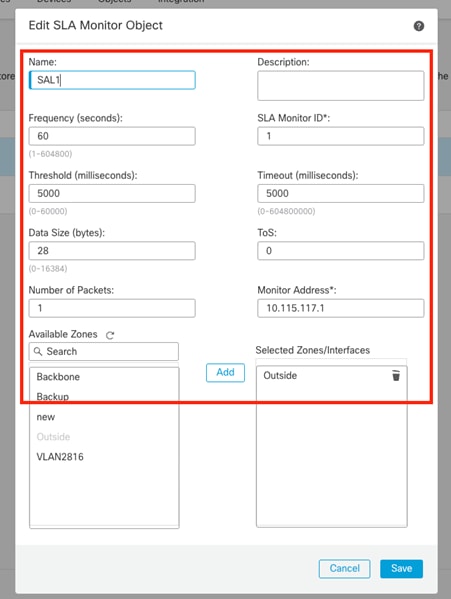

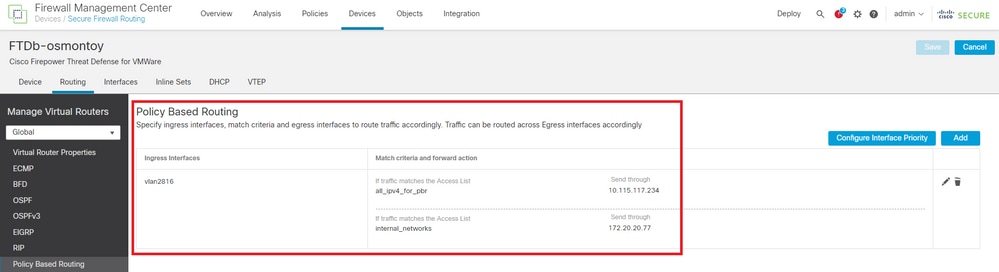

Étape 1. Configurez les objets SLA Monitor.

Sur le FMC, accédez à Object > Object Management > SLA Monitor > Add SLA Monitor et ajoutez un objet SLA Monitor pour les adresses IP ISP.

Moniteur SLA pour la passerelle principale par défaut (ISP1).

Image 2. Fenêtre de configuration du moniteur SLA1.

Image 2. Fenêtre de configuration du moniteur SLA1.

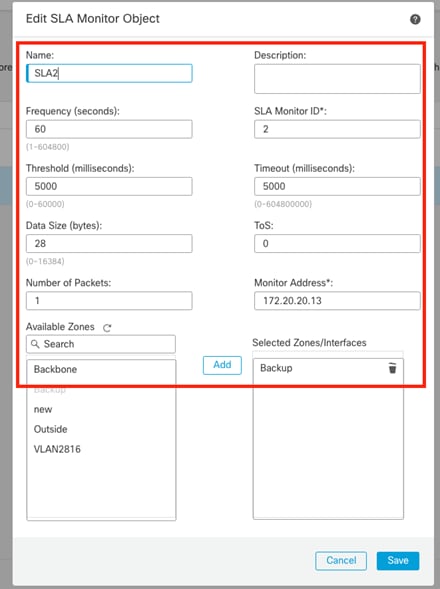

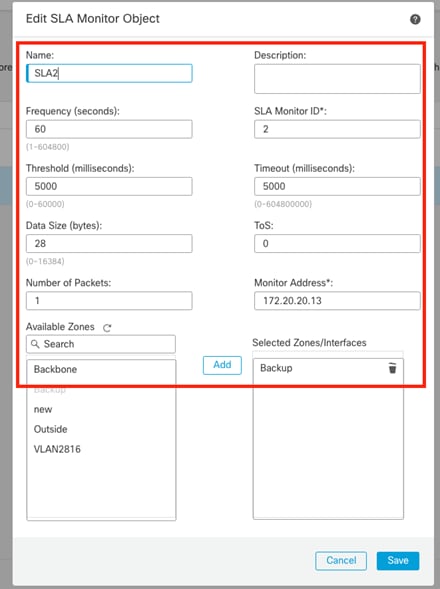

Moniteur SLA pour la passerelle par défaut secondaire (ISP2).

Image 3. Fenêtre de configuration du moniteur SLA2.

Image 3. Fenêtre de configuration du moniteur SLA2.

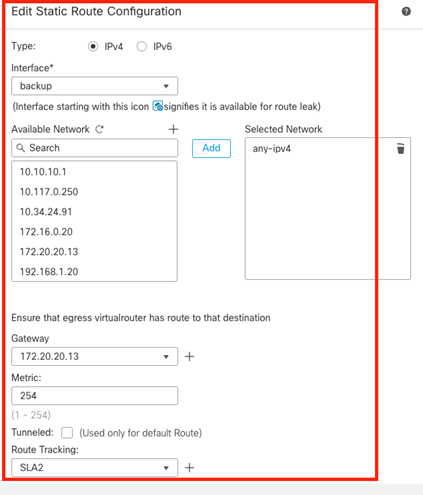

Étape 2. Configurez les routes statiques avec Route Track.

Sur le FMC, accédez à Device > Device Management > Edit the desired FTD > Routing > Static Routeset ajoutez les routes statiques avec le moniteur SLA approprié.

Le moniteur SLA doit être celui qui surveille la passerelle par défaut.

Route statique pour la passerelle par défaut principale :

Image 4. Fenêtre de configuration de route statique pour l’interface externe.

Image 4. Fenêtre de configuration de route statique pour l’interface externe.

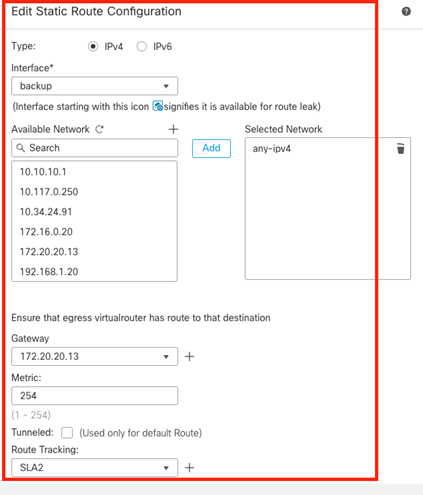

Route statique pour la passerelle par défaut secondaire.

Image 5. Fenêtre de configuration de route statique pour l’interface de sauvegarde.

Image 5. Fenêtre de configuration de route statique pour l’interface de sauvegarde.

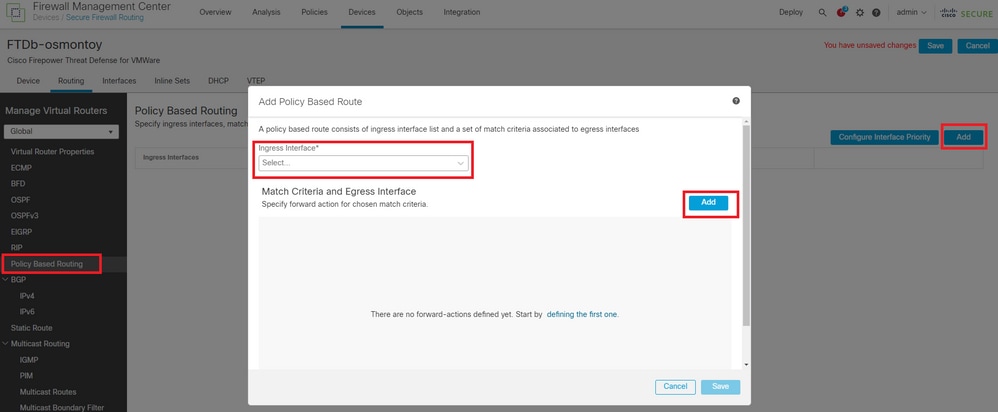

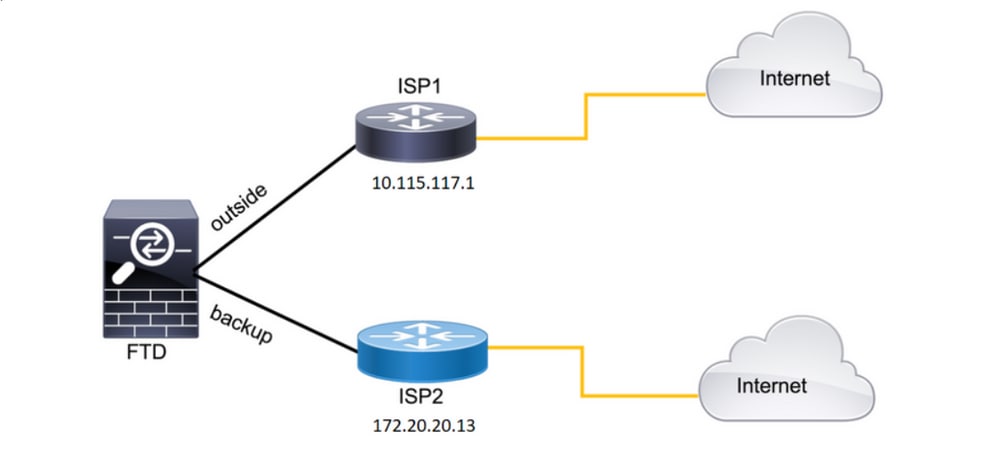

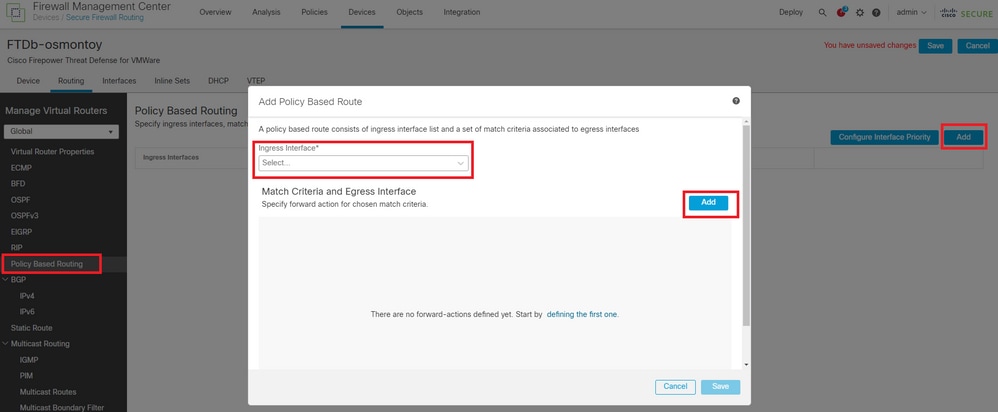

Étape 3. Configurez les routes de base de la politique.

Naviguez jusqu'à Device > Device Management > Edit the desired FTD > Routing > Policy Based Routing, ajoutez le PBR et choisissez l'interface d'entrée.

Image 6. Fenêtre de configuration PBR.

Image 6. Fenêtre de configuration PBR.

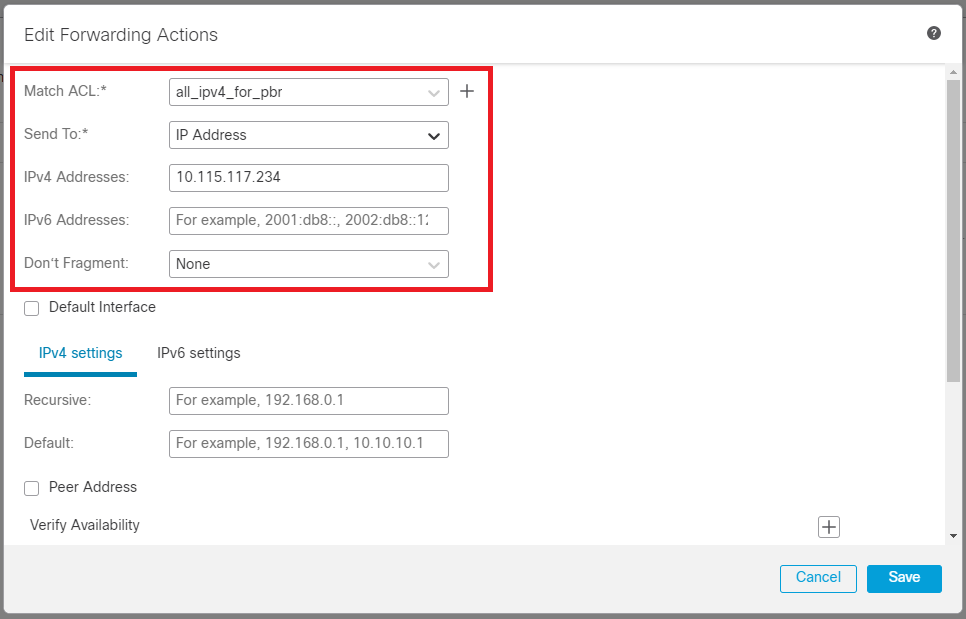

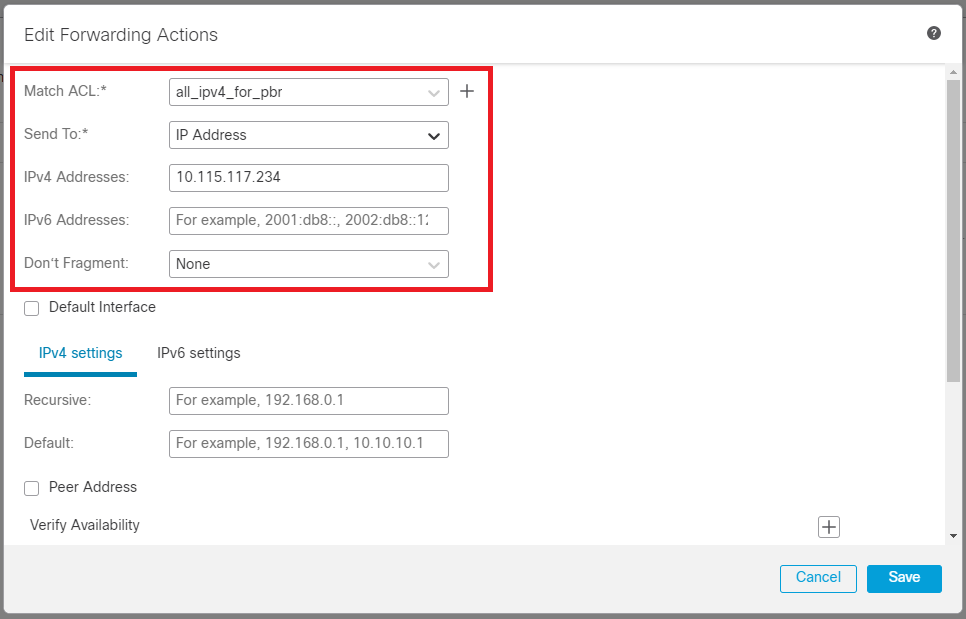

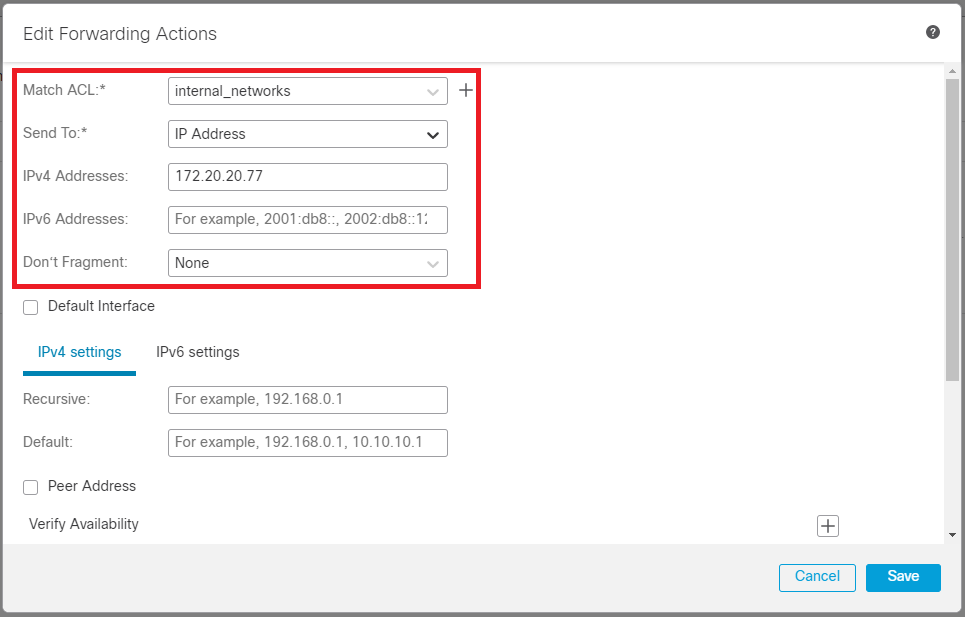

Configurez les actions de transfert.

- Choisissez ou ajoutez une nouvelle liste de contrôle d'accès à laquelle vous voulez faire correspondre.

- Choisir

IP Address a partir des versions Send to de l'assistant.

- Dans cet exemple, 10.115.117.234 est l'adresse IP interne FTD.

Image 7. Fenêtre de configuration Actions de transfert.

Image 7. Fenêtre de configuration Actions de transfert.

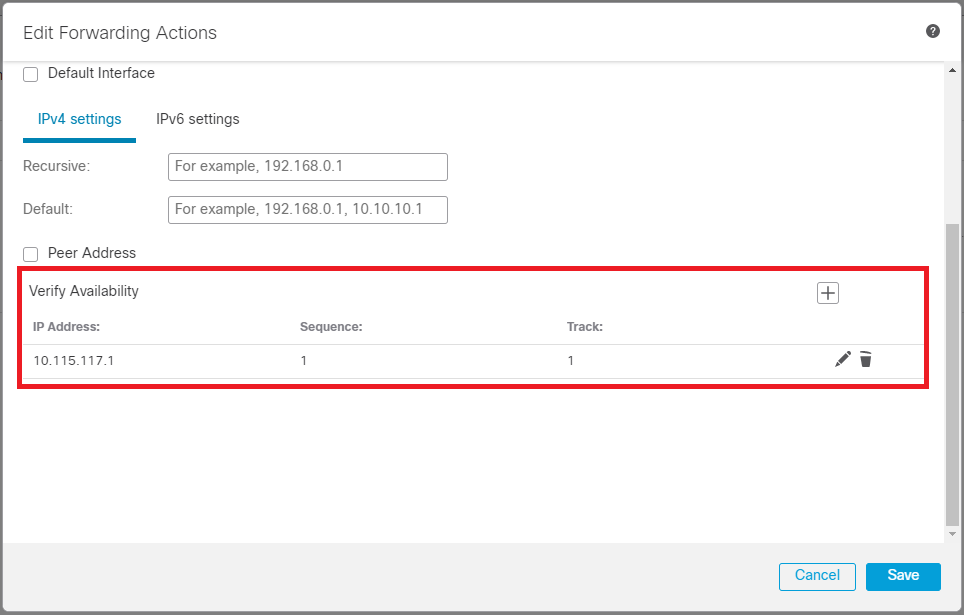

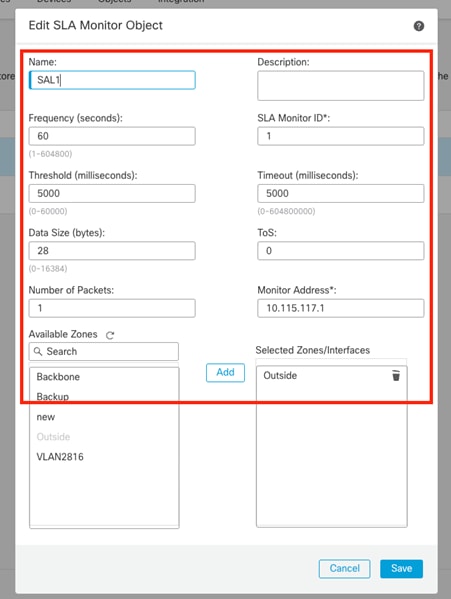

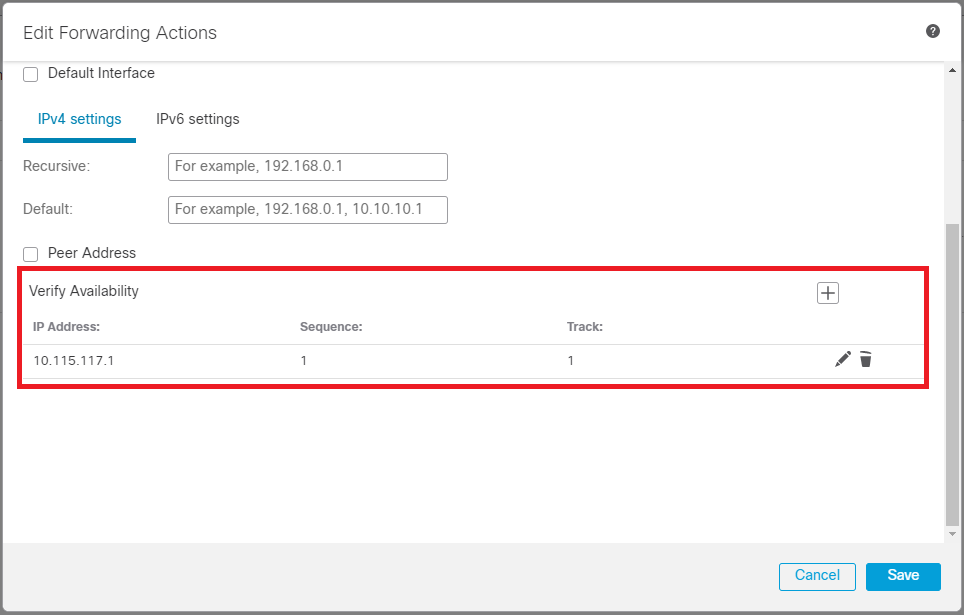

Faites défiler vers le bas et ajoutez Verify Availability pour ISP1.

Image 8. Fenêtre de configuration Actions de transfert.

Image 8. Fenêtre de configuration Actions de transfert.

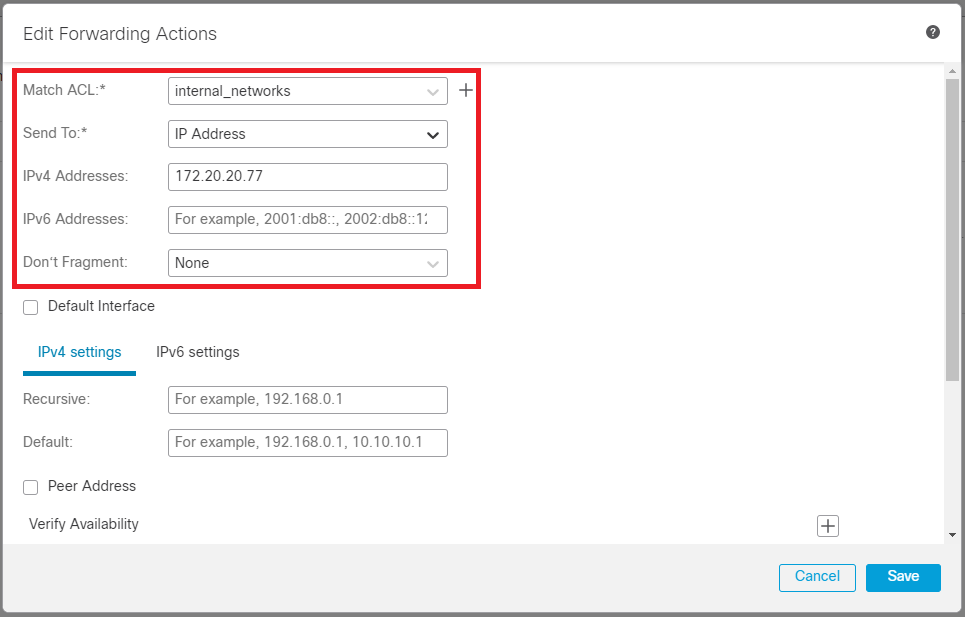

Répétez le même processus pour l'interface de sauvegarde. Cependant, assurez-vous d'utiliser un autre objet de liste de contrôle d'accès.

Image 9. Fenêtre de configuration Forwarding Actions

Image 9. Fenêtre de configuration Forwarding Actions

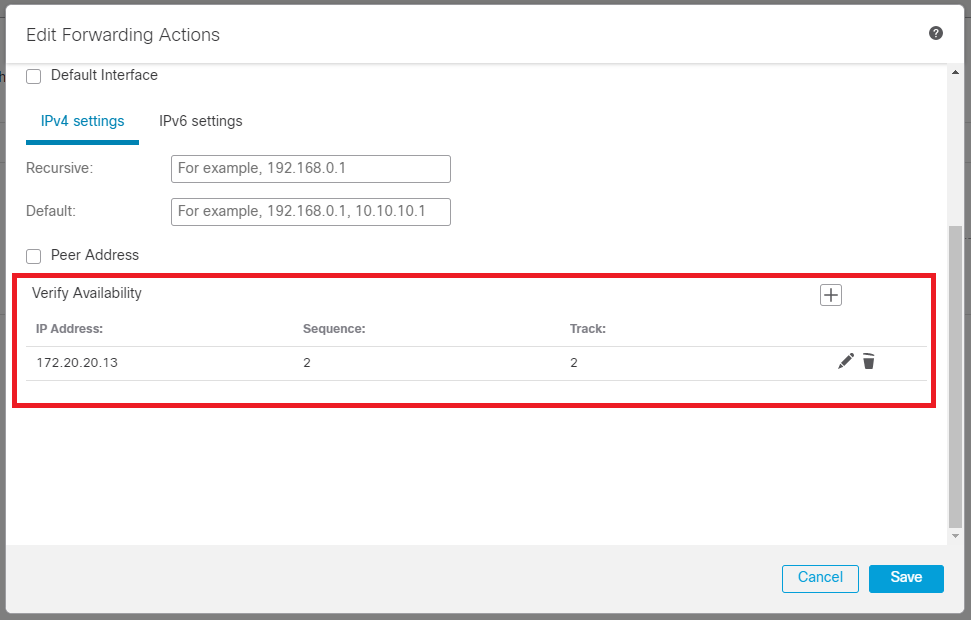

Répétez le même processus pour leVerify Availabilitymais maintenant pour ISP2.

Image 10.Vérifier la configuration de la disponibilité.

Image 10.Vérifier la configuration de la disponibilité.

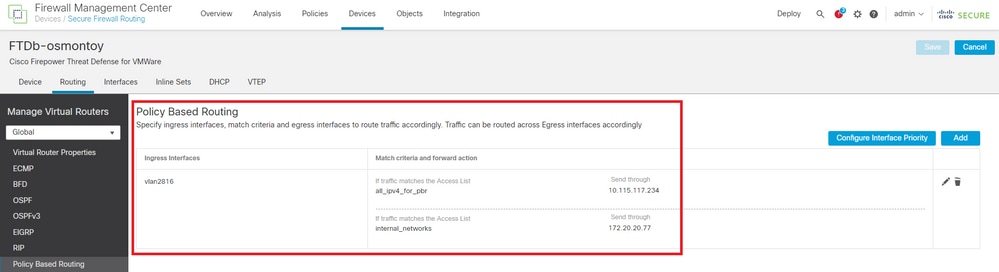

Validez votre configuration.

Image 11. Configuration PBR.

Image 11. Configuration PBR.

Vérifier

Accédez au FTD via Secure Shell (SSH) et utilisez la commande system support disagnotsic-cli et exécutez ces commandes :

firepower# show route-map

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 5

Match clauses:

ip address (access-lists): internal_networks

Set clauses:

ip next-hop verify-availability 10.115.117.1 1 track 1 [up]

ip next-hop 10.115.117.234

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 10

Match clauses:

ip address (access-lists): all_ipv4_for_pbr

Set clauses:

ip next-hop verify-availability 172.20.20.13 2 track 2 [up]

ip next-hop 172.20.20.77

firepower#

show running-config sla monitor: cette commande affiche la configuration SLA.

firepower# show running-config sla monitor

sla monitor 1

type echo protocol ipIcmpEcho 10.115.117.1 interface outside

sla monitor schedule 1 life forever start-time now

sla monitor 2

type echo protocol ipIcmpEcho 172.20.20.13 interface backup

sla monitor schedule 2 life forever start-time now

firepower#

show sla monitor configuration: cette commande affiche les valeurs de configuration SLA.

firepower# show sla monitor configuration

SA Agent, Infrastructure Engine-II

Entry number: 1

Owner:

Tag:

Type of operation to perform: echo

Target address: 10.115.117.1

Interface: outside

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

Entry number: 2

Owner:

Tag:

Type of operation to perform: echo

Target address: 172.20.20.13

Interface: backup

Number of packets: 1

Request size (ARR data portion): 28

Operation timeout (milliseconds): 5000

Type Of Service parameters: 0x0

Verify data: No

Operation frequency (seconds): 60

Next Scheduled Start Time: Start Time already passed

Group Scheduled : FALSE

Life (seconds): Forever

Entry Ageout (seconds): never

Recurring (Starting Everyday): FALSE

Status of entry (SNMP RowStatus): Active

Enhanced History:

show sla monitor operational-state: cette commande affiche l'état opérationnel de l'opération SLA.

firepower# show sla monitor operational-state

Entry number: 1

Modification time: 15:48:04.332 UTC Fri Mar 17 2023

Number of Octets Used by this Entry: 2056

Number of operations attempted: 74

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 17:01:04.334 UTC Fri Mar 17 2023

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1

Entry number: 2

Modification time: 15:48:04.335 UTC Fri Mar 17 2023

Number of Octets Used by this Entry: 2056

Number of operations attempted: 74

Number of operations skipped: 0

Current seconds left in Life: Forever

Operational state of entry: Active

Last time this entry was reset: Never

Connection loss occurred: FALSE

Timeout occurred: FALSE

Over thresholds occurred: FALSE

Latest RTT (milliseconds): 1

Latest operation start time: 17:01:04.337 UTC Fri Mar 17 2023

Latest operation return code: OK

RTT Values:

RTTAvg: 1 RTTMin: 1 RTTMax: 1

NumOfRTT: 1 RTTSum: 1 RTTSum2: 1

show track: cette commande affiche les informations relatives aux objets suivis par le processus de suivi SLA.

firepower# show track

Track 1

Response Time Reporter 1 reachability

Reachability is Up

4 changes, last change 00:53:42

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

ROUTE-MAP 0

STATIC-IP-ROUTING 0

Track 2

Response Time Reporter 2 reachability

Reachability is Up

2 changes, last change 01:13:41

Latest operation return code: OK

Latest RTT (millisecs) 1

Tracked by:

ROUTE-MAP 0

STATIC-IP-ROUTING 0

show running-config route: cette commande affiche la configuration de route actuelle.

firepower# show running-config route

route outside 0.0.0.0 0.0.0.0 10.115.117.1 1 track 1

route backup 0.0.0.0 0.0.0.0 172.20.20.13 254 track 2

route vlan2816 10.42.0.37 255.255.255.255 10.43.0.1 254

firepower#

show route: cette commande affiche la table de routage pour les interfaces de données.

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.115.117.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 10.115.117.1, outside

S 10.0.0.0 255.0.0.0 [1/0] via 10.88.243.1, backbone

C 10.88.243.0 255.255.255.0 is directly connected, backbone

L 10.88.243.67 255.255.255.255 is directly connected, backbone

C 10.115.117.0 255.255.255.0 is directly connected, outside

L 10.115.117.234 255.255.255.255 is directly connected, outside

C 10.42.0.0 255.255.255.0 is directly connected, vlan2816

L 10.42.0.1 255.255.255.255 is directly connected, vlan2816

S 10.42.0.37 255.255.255.255 [254/0] via 10.43.0.1, vlan2816

C 172.20.20.0 255.255.255.0 is directly connected, backup

L 172.20.20.77 255.255.255.255 is directly connected, backup

En cas de défaillance de la liaison principale :

show route-map: cette commande affiche la configuration route-map lorsqu'une liaison échoue.

firepower# show route-map FMC_GENERATED_PBR_1679065711925

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 5

Match clauses:

ip address (access-lists): internal_networks

Set clauses:

ip next-hop verify-availability 10.115.117.1 1 track 1 [down]

ip next-hop 10.115.117.234

route-map FMC_GENERATED_PBR_1679065711925, permit, sequence 10

Match clauses:

ip address (access-lists): all_ipv4_for_pbr

Set clauses:

ip next-hop verify-availability 172.20.20.13 2 track 2 [up]

ip next-hop 172.20.20.77

firepower#

show route: cette commande affiche la nouvelle table de routage par interface.

firepower# show route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, V - VPN

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

SI - Static InterVRF, BI - BGP InterVRF

Gateway of last resort is 10.115.117.1 to network 0.0.0.0

S* 0.0.0.0 0.0.0.0 [1/0] via 172.20.20.13, backup

S 10.0.0.0 255.0.0.0 [1/0] via 10.88.243.1, backbone

C 10.88.243.0 255.255.255.0 is directly connected, backbone

L 10.88.243.67 255.255.255.255 is directly connected, backbone

C 10.115.117.0 255.255.255.0 is directly connected, outside

L 10.115.117.234 255.255.255.255 is directly connected, outside

C 10.42.0.0 255.255.255.0 is directly connected, vlan2816

L 10.42.0.1 255.255.255.255 is directly connected, vlan2816

S 10.42.0.37 255.255.255.255 [254/0] via 10.43.0.1, vlan2816

C 172.20.20.0 255.255.255.0 is directly connected, backup

L 172.20.20.77 255.255.255.255 is directly connected, backup

Informations connexes

Commentaires

Commentaires