Introduction

Ce document décrit la configuration pas à pas d'un tunnel VPN de passerelle Internet sécurisée de site à site (SIG) sur la défense contre les menaces de pare-feu sécurisé.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Portail admin Umbrella

- Centre de gestion du pare-feu sécurisé (FMC)

Composants utilisés

Les informations dans ce document sont basées sur les versions de logiciel et matériel suivantes :

- Portail admin Umbrella

- Pare-feu sécurisé version 7.2

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Diagramme du réseau

Configuration du tunnel réseau de parapluie

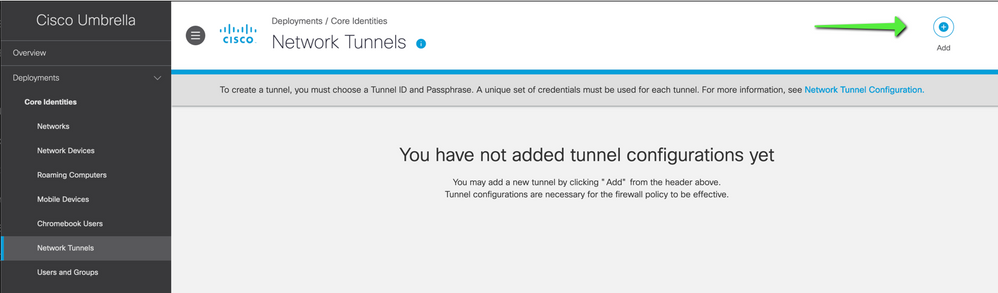

Tunnel réseau

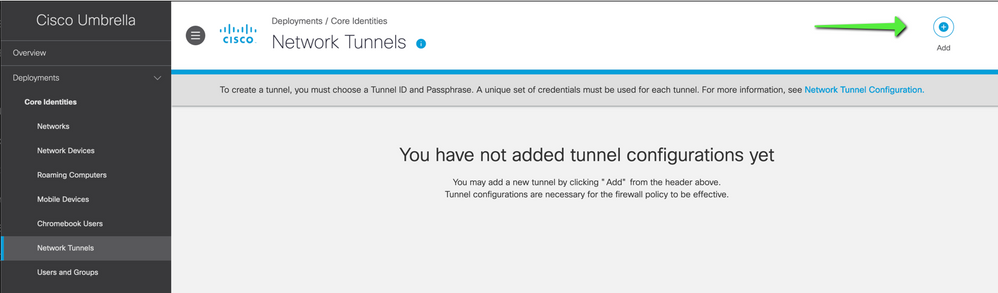

Connexion au tableau de bord Umbrella :

Naviguez jusqu'à Deployments > Network Tunnels > Add.

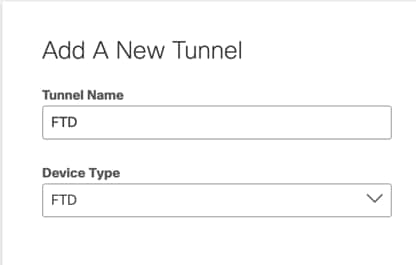

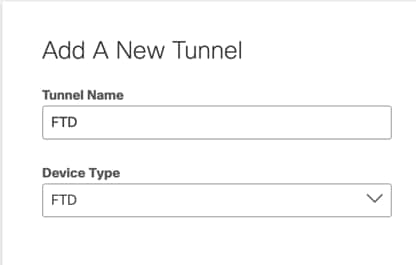

Ajoutez un nouveau tunnel, choisissez le type de périphérique FTD et nommez-le de manière appropriée.

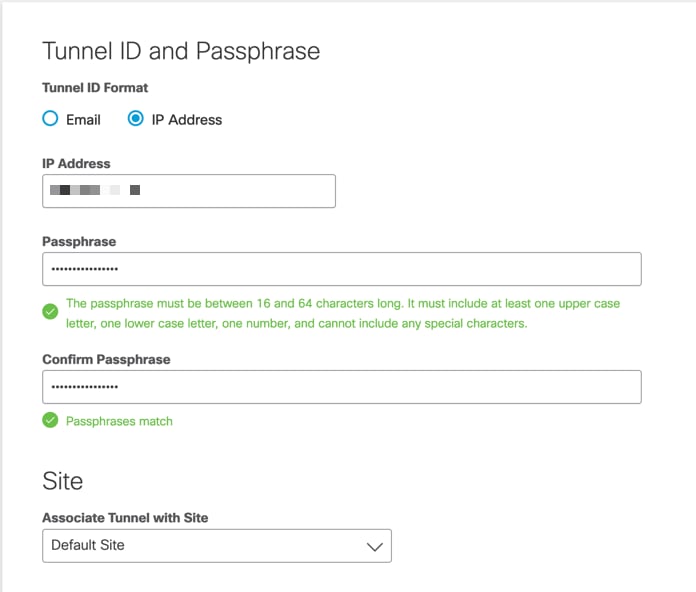

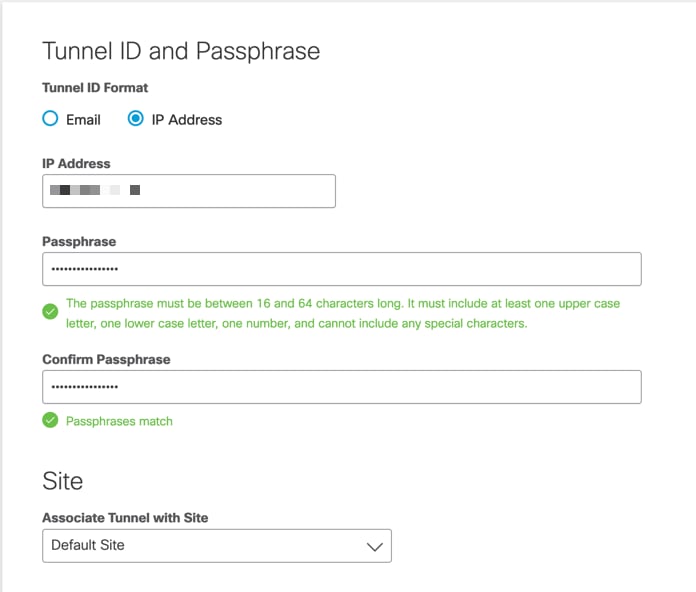

Saisissez l'adresse IP publique du FTD ainsi qu'une clé prépartagée sécurisée.

Connectez le tunnel au site approprié pour les politiques de pare-feu et d'inspection du trafic.

La configuration à partir d'Umbrella Portal est maintenant terminée.

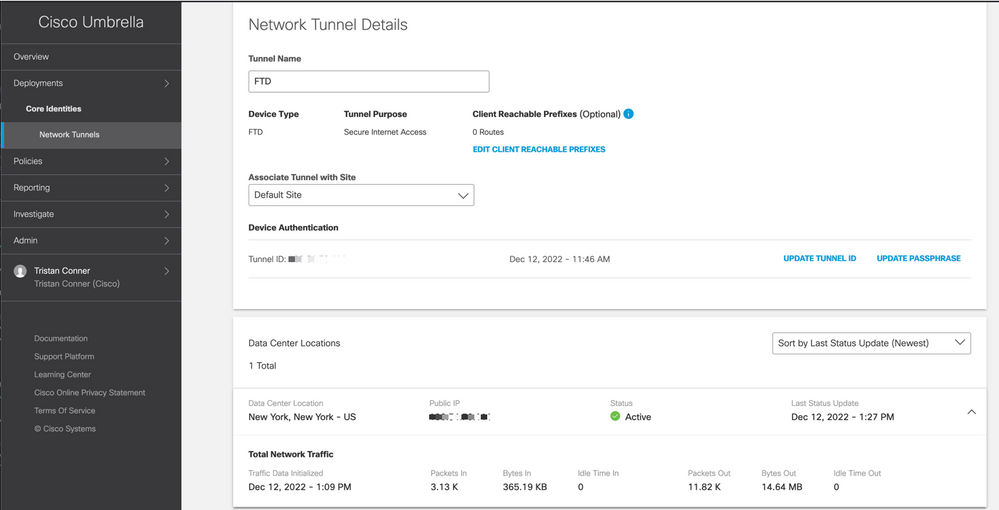

Accédez à Umbrella Portal lorsque le tunnel est connecté afin de confirmer l'état VPN.

Configuration de Secure Firewall Management Center

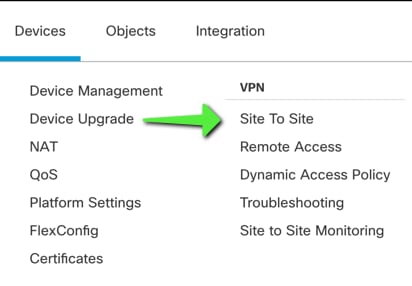

Configuration de site à site

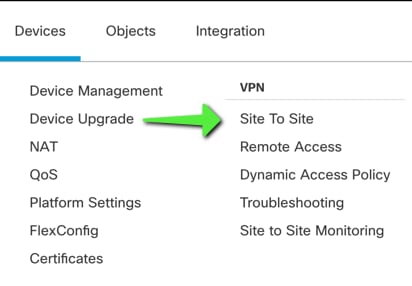

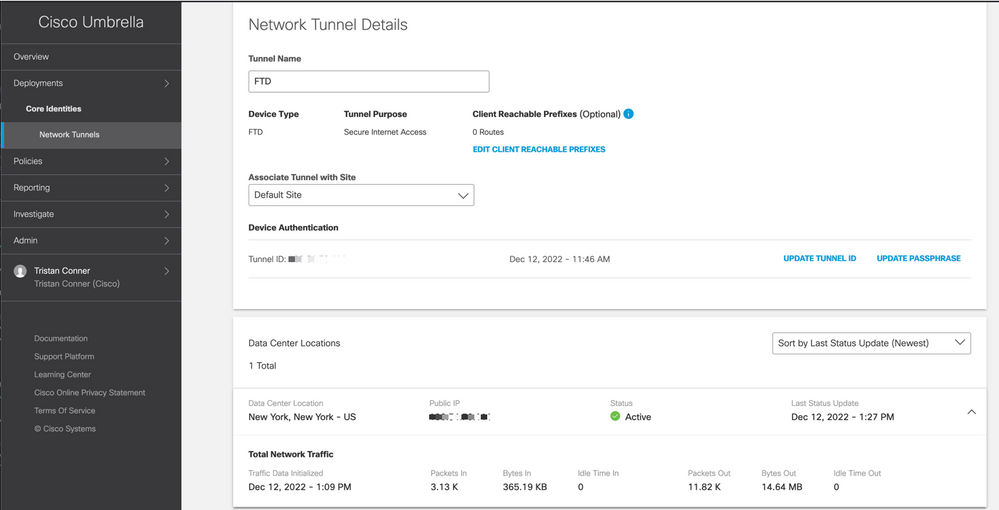

Naviguez jusqu'à Devices > Site-to-Site :

Ajouter un nouveau tunnel de site à site

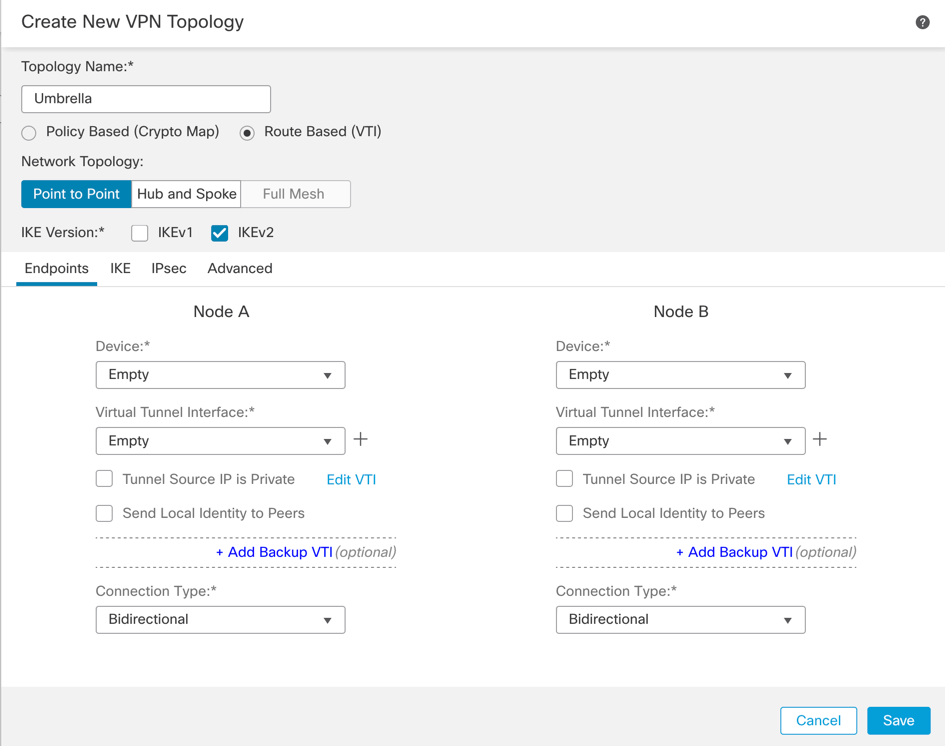

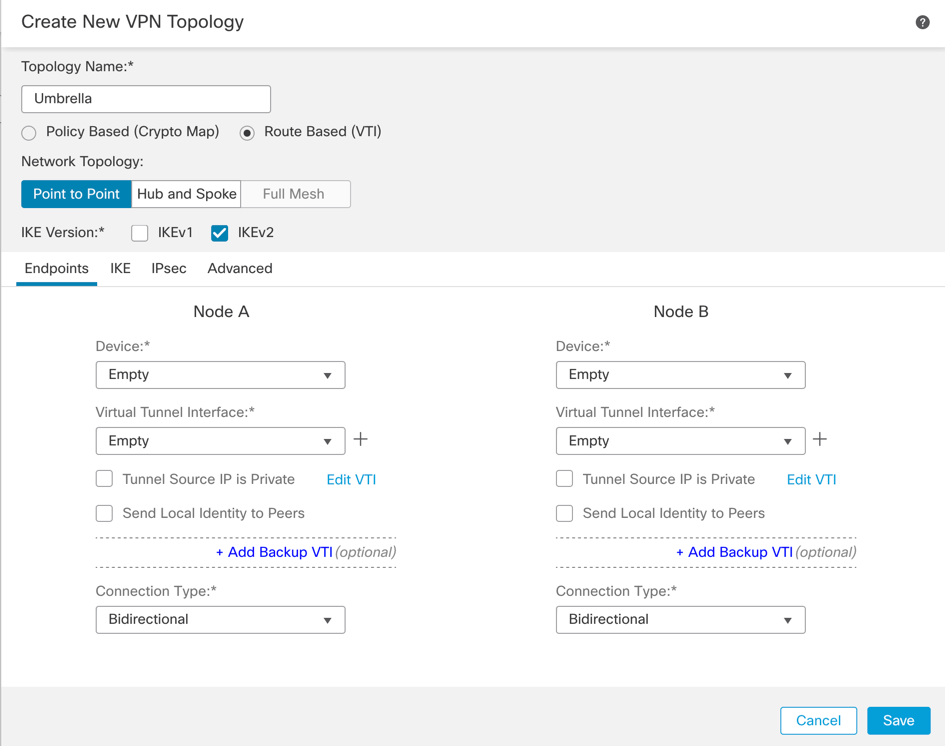

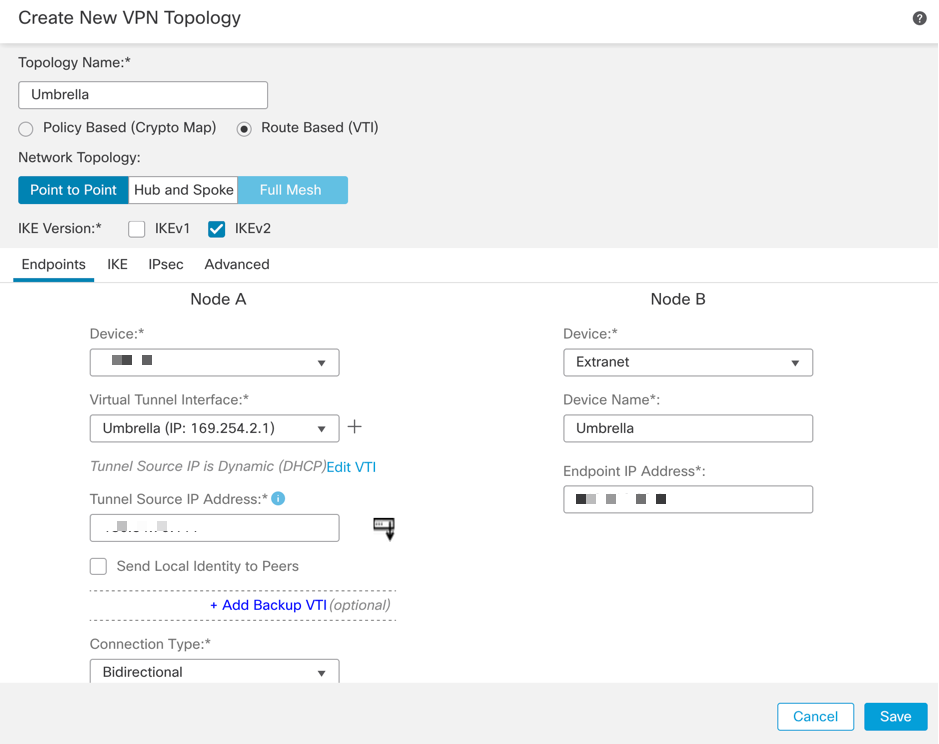

Attribuez un nom à la topologie et choisissez Route-based VTI:

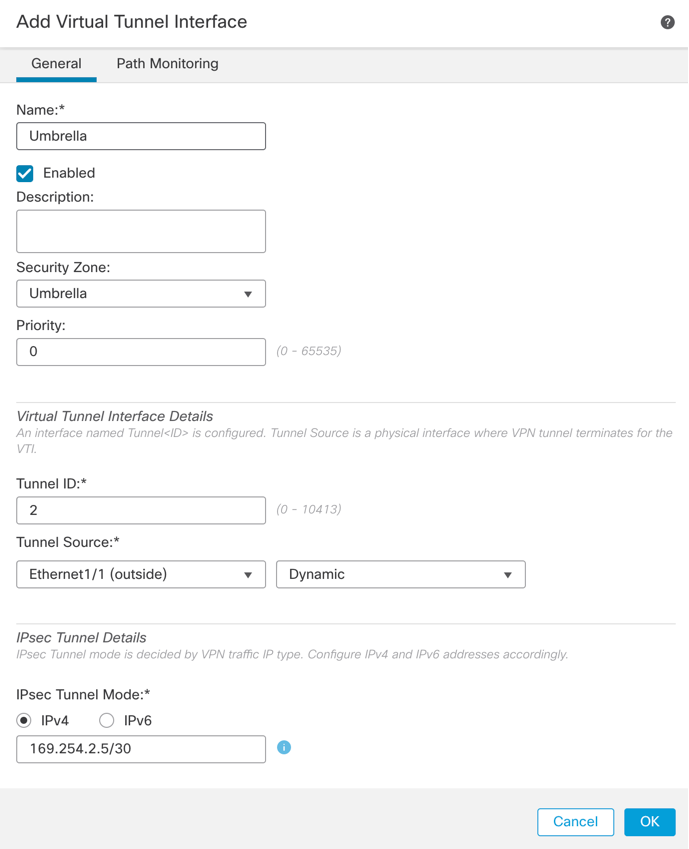

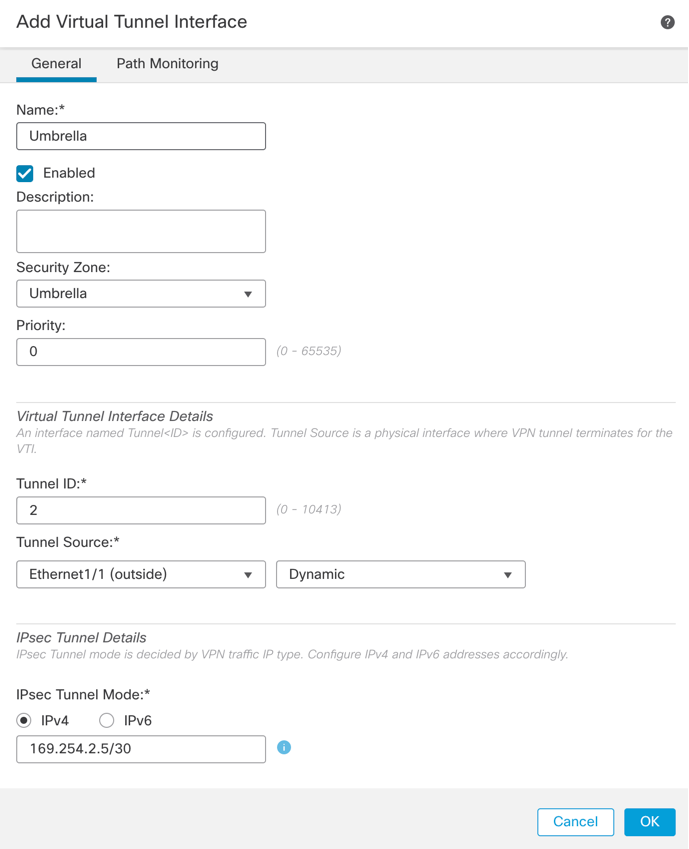

Ajouter une nouvelle interface de tunnel virtuel

- Nommer l'interface de tunnel

- Application d'une nouvelle zone de sécurité à l'interface

- Attribuer un numéro d'ID de tunnel compris entre 0 et 10413

- Choisissez Tunnel source (Interface avec IP publique définie dans Umbrella Portal)

- Créez un sous-réseau 30/non routable à utiliser avec le VPN. Par exemple, 169.254.72.0/30

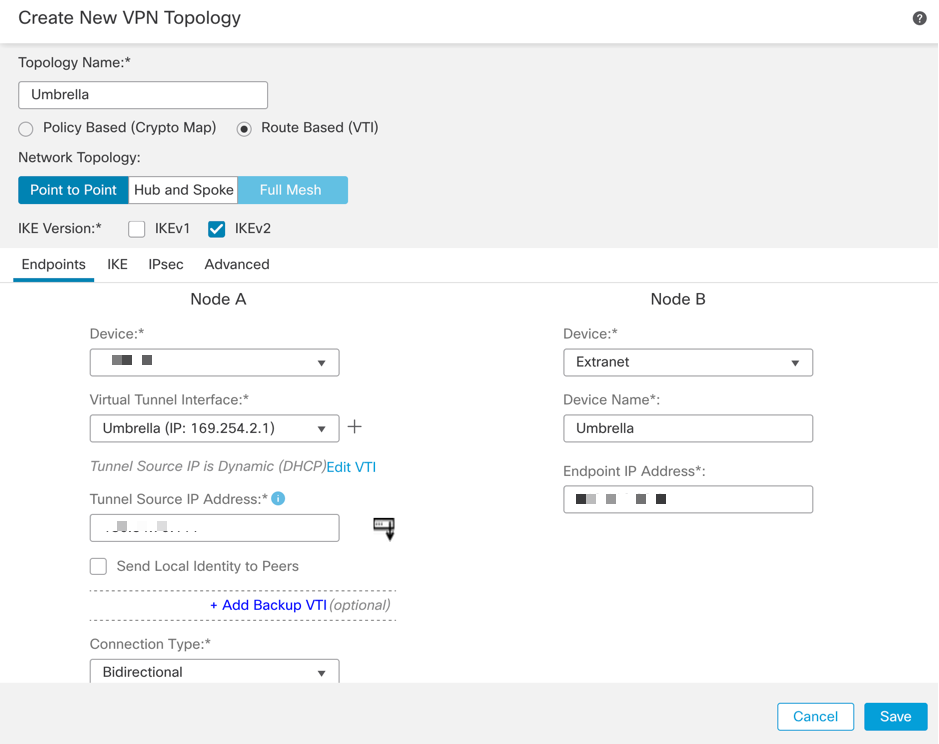

Configuration des noeuds de topologie

Affectez FTD au noeud A et Umbrella au noeud B de l'extranet :

Les adresses IP des terminaux à utiliser avec les data centers Umbrella sont disponibles ici.

Choisissez le centre de données le plus proche de l'emplacement physique du périphérique.

Définition des paramètres IKEv2 Phase 1 :

Les paramètres acceptables pour la négociation de tunnel sont disponibles ici.

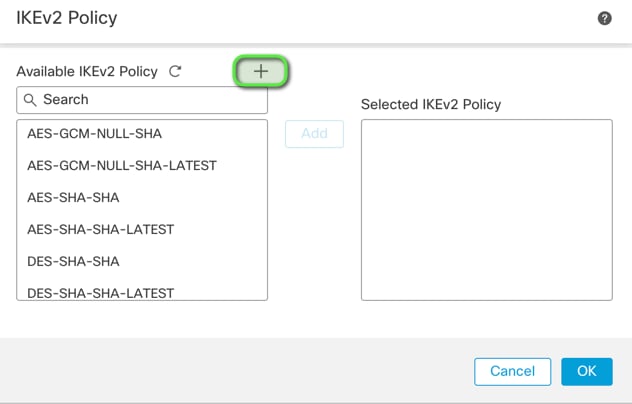

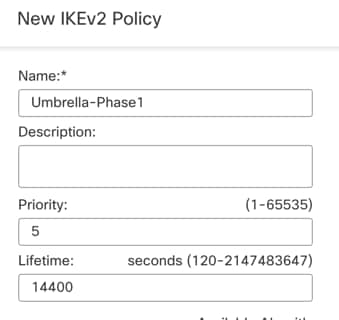

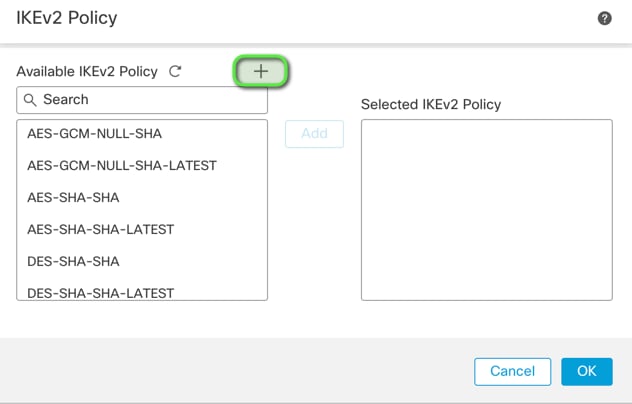

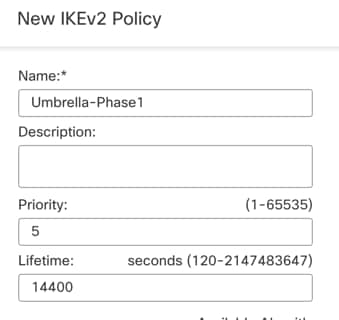

Accédez à l'onglet IKE et créez une nouvelle stratégie IKEv2 :

- Attribuez la priorité appropriée pour éviter tout conflit avec les stratégies existantes.

- La durée de vie de la phase 1 est de 14400 secondes.

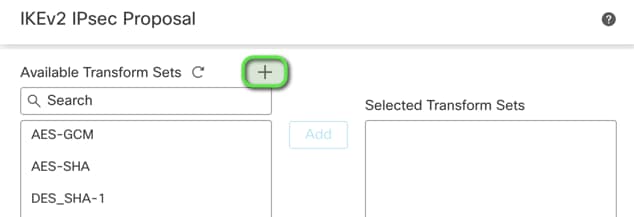

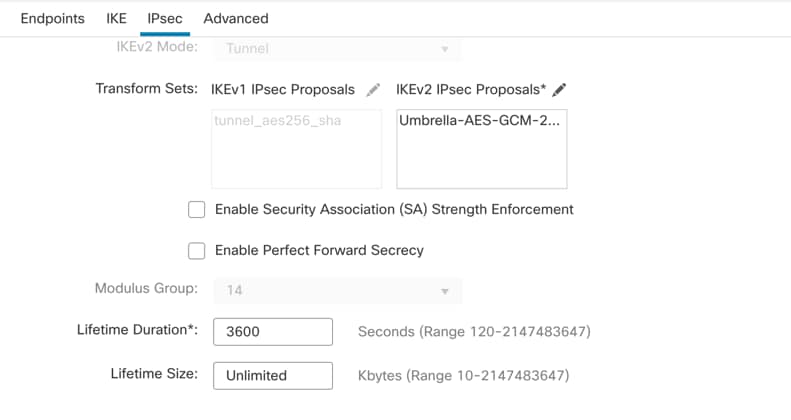

Définition des paramètres IPsec Phase 2 :

- Les paramètres acceptables pour la négociation de tunnel sont disponibles ici.

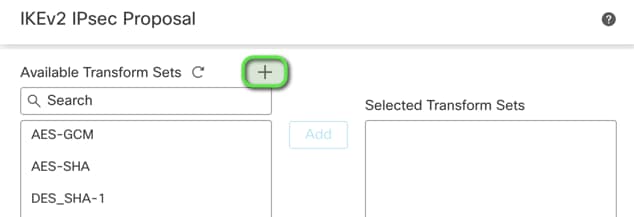

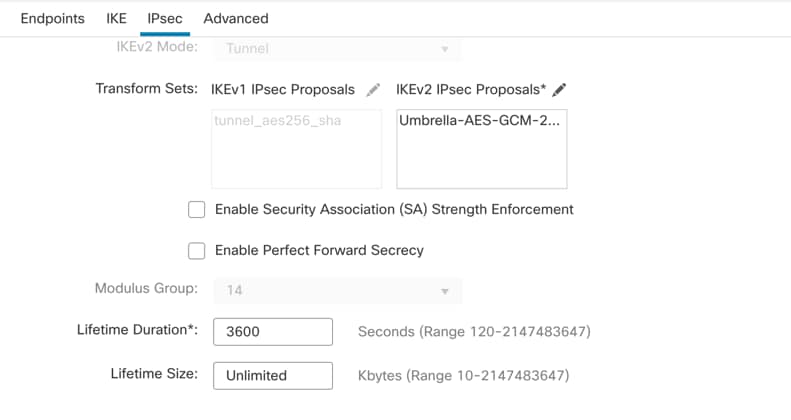

- Accédez à la page

IPsec et créer une nouvelle proposition IPsec.

Assurez-vous que les paramètres de Phase 2 correspondent à ceci :

Enregistrer la topologie et la déployer sur le pare-feu

Configurer le routage basé sur des politiques (PBR)

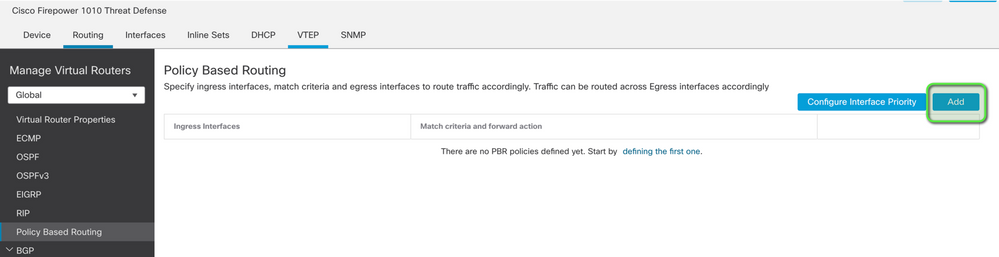

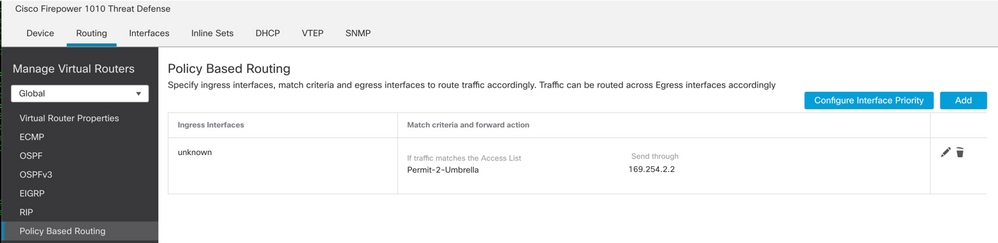

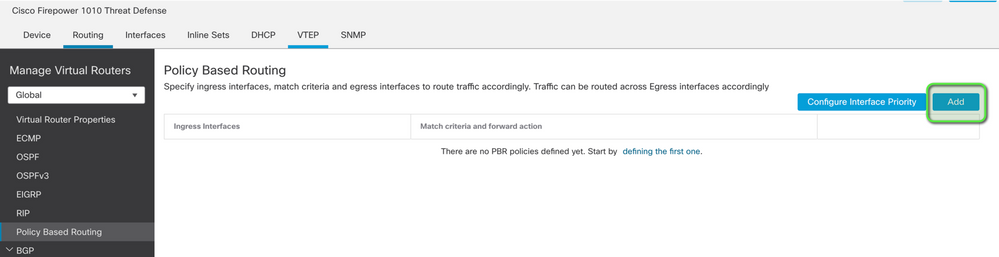

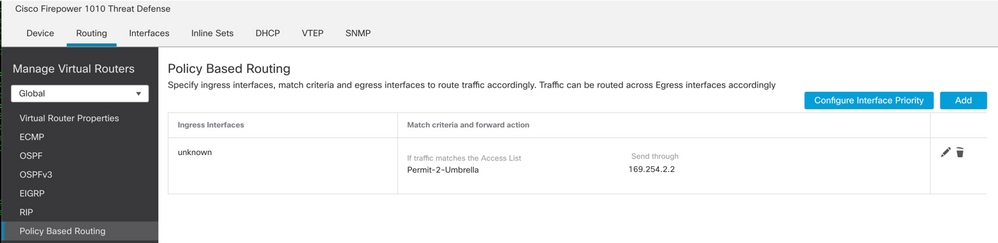

Naviguez jusqu'à Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

Ajouter une nouvelle stratégie.

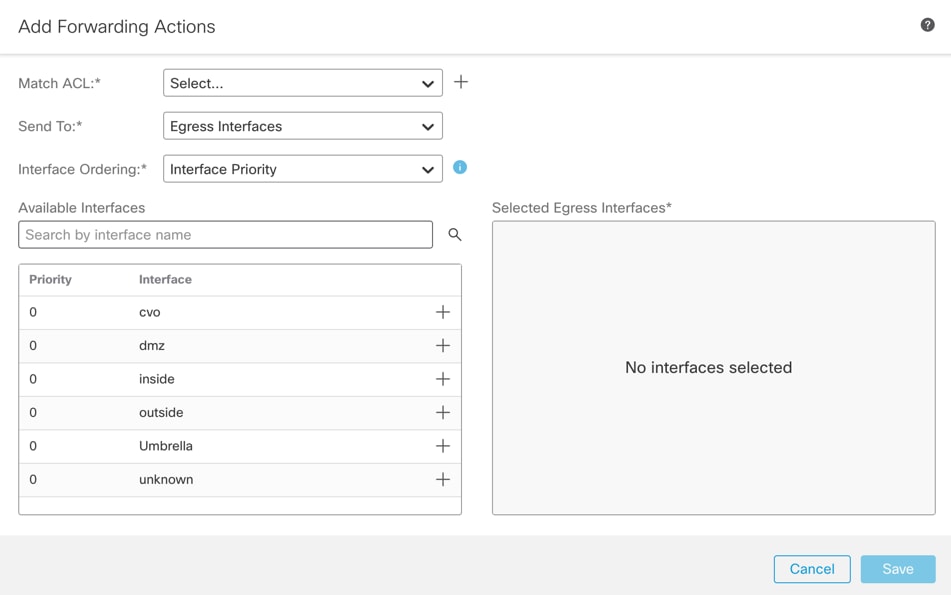

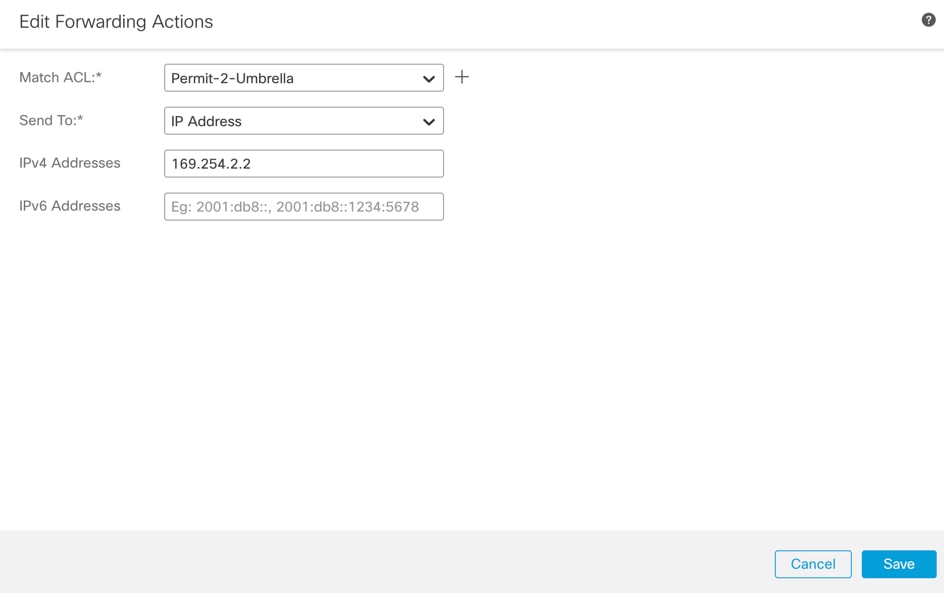

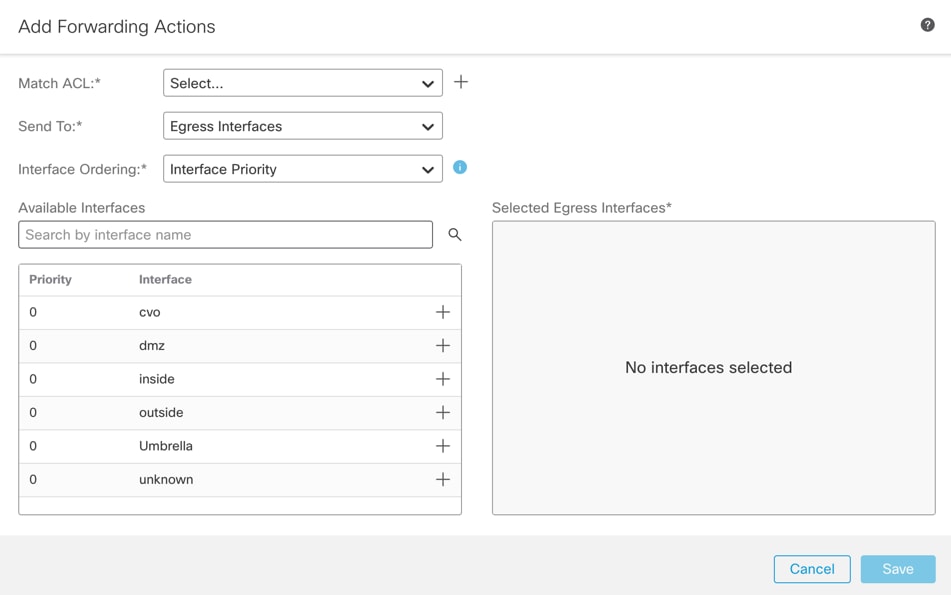

Configurez les actions de transfert :

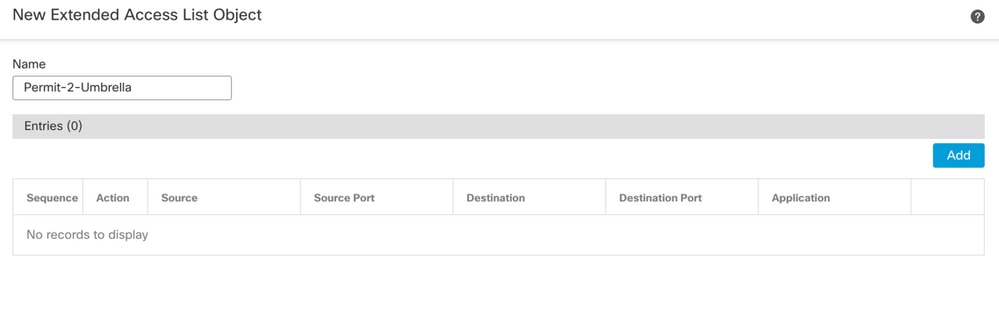

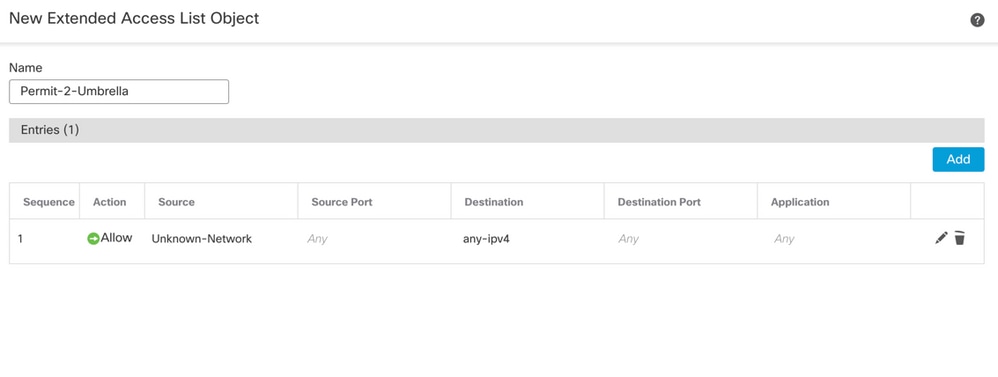

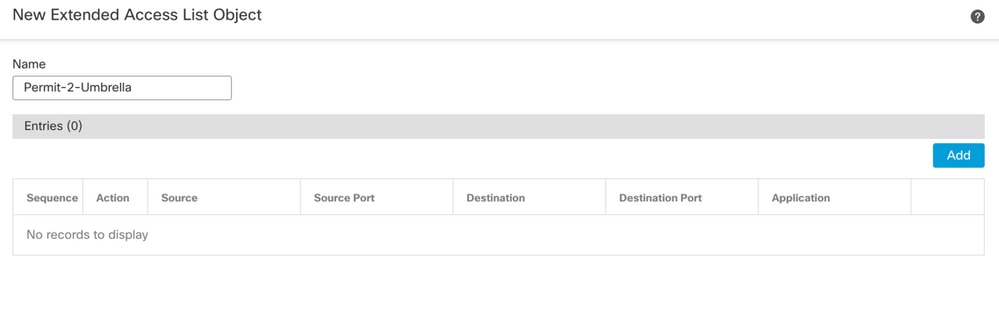

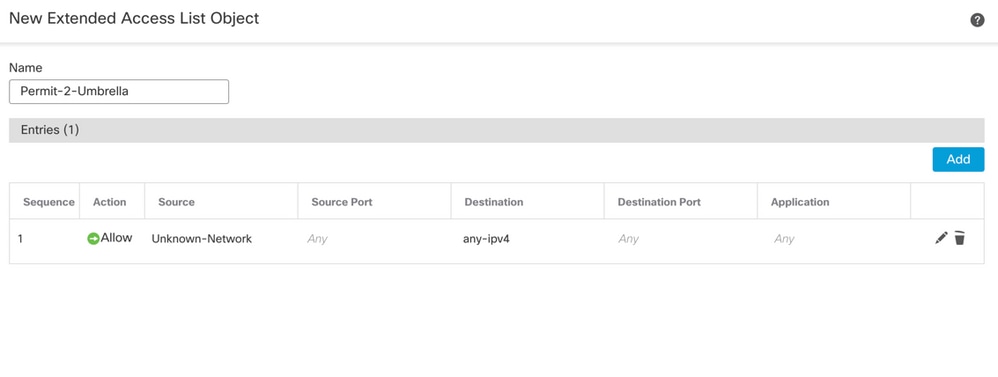

Créez la liste de contrôle d'accès Match pour le trafic qui doit naviguer dans le tunnel SIG :

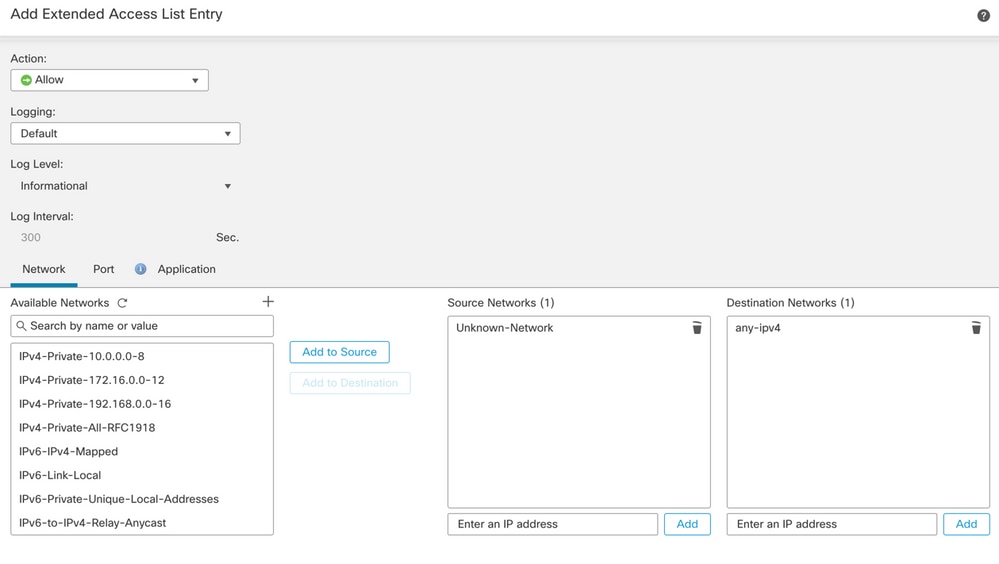

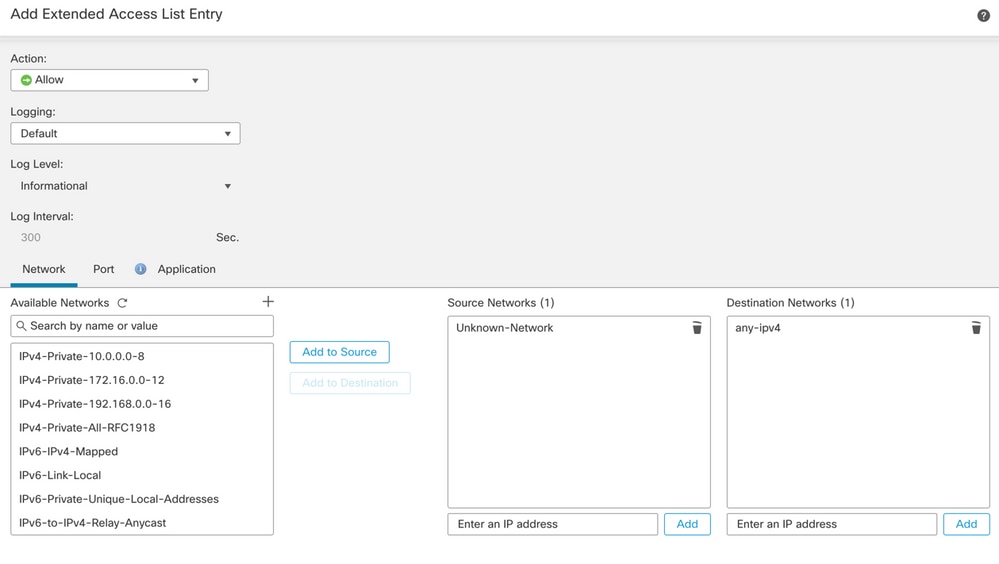

Ajouter des entrées de contrôle d’accès définissant le trafic Umbrella SIG :

-

- Les réseaux source définissent le trafic interne.

- Les réseaux de destination sont les réseaux distants qui doivent être inspectés par Umbrella.

ACL étendue terminée :

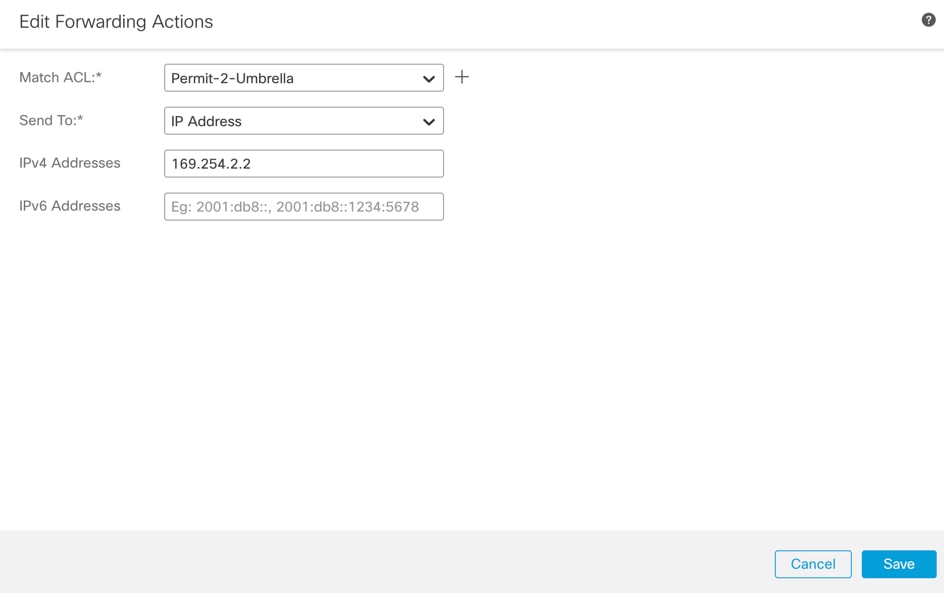

Configurer Send To:

Définissez le Send To L'adresse IPv4 est la deuxième adresse IP disponible dans le sous-réseau /30.

Remarque : cette adresse IP n'est pas définie dans Umbrella. Il est uniquement nécessaire pour le transfert du trafic.

PBR terminé :

Notez l'interface d'entrée, qui sera nécessaire ultérieurement pour la configuration de la politique de contrôle d'accès (ACP) et de la traduction d'adresses de réseau (NAT).

Enregistrer la configuration et la déployer sur le pare-feu.

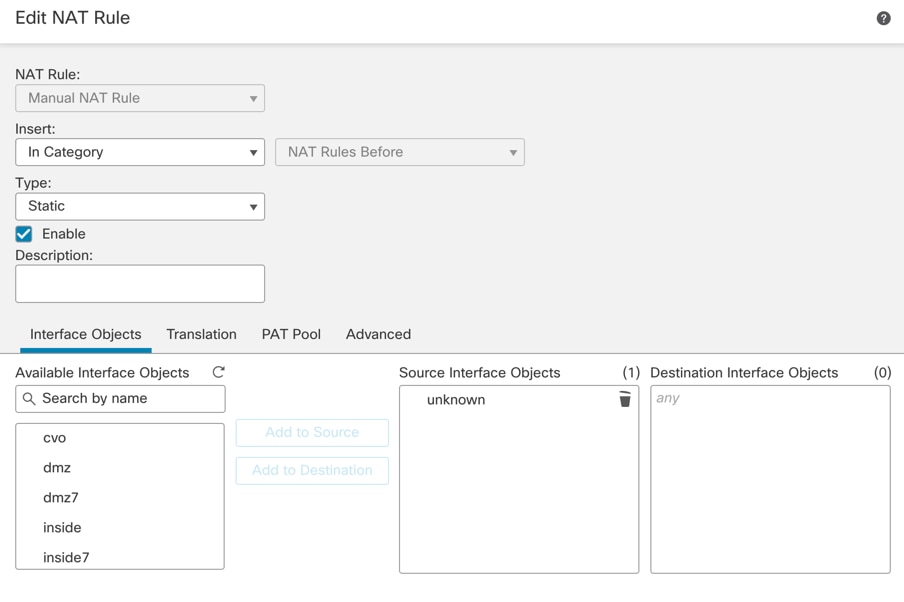

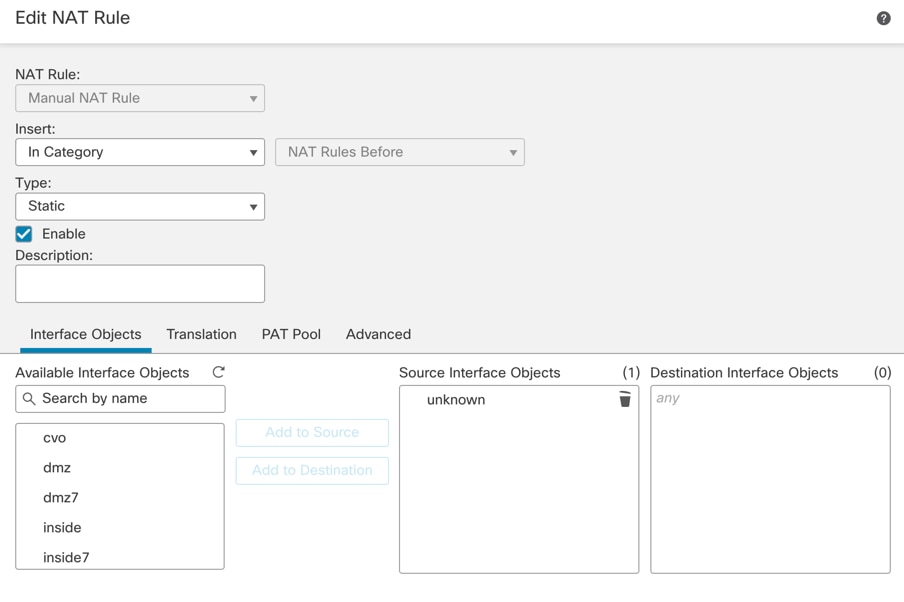

Configurer NAT et ACP

Naviguez jusqu'à Devices > NAT.

Créez une nouvelle règle NAT manuelle comme ceci :

-

- Interface source : source protégée interne.

- Destination Interface - Any (Interface de destination - Toutes) : permet de renvoyer le trafic vers le VTI.

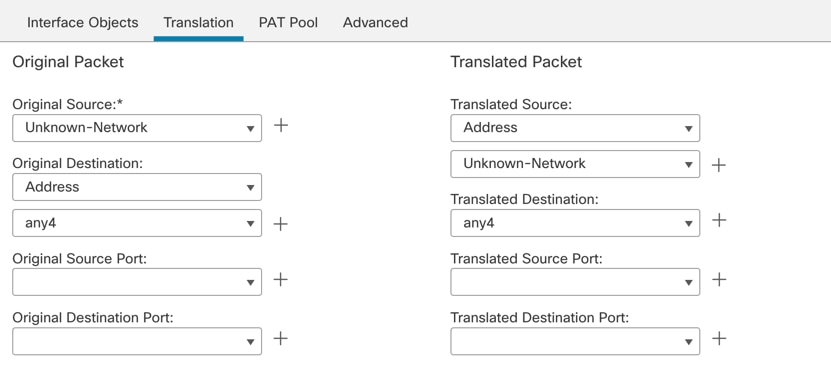

Traduction :

-

- Source d'origine et source traduite : objet réseau protégé interne

- Destination d'origine et traduite - any4 - 0.0.0.0/0

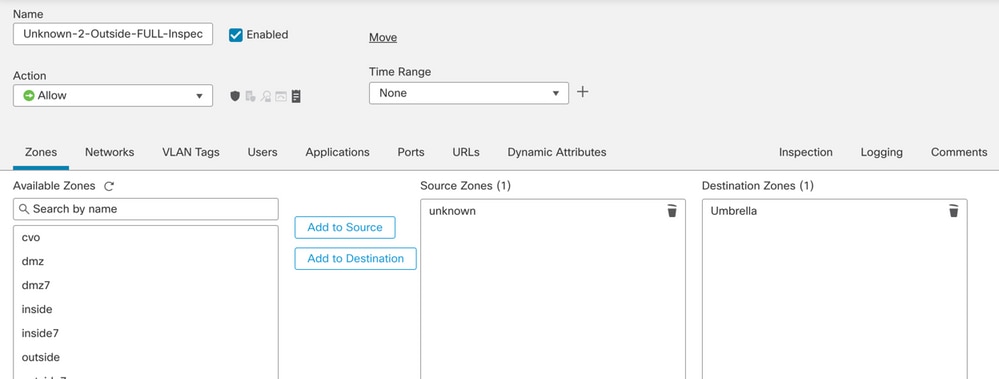

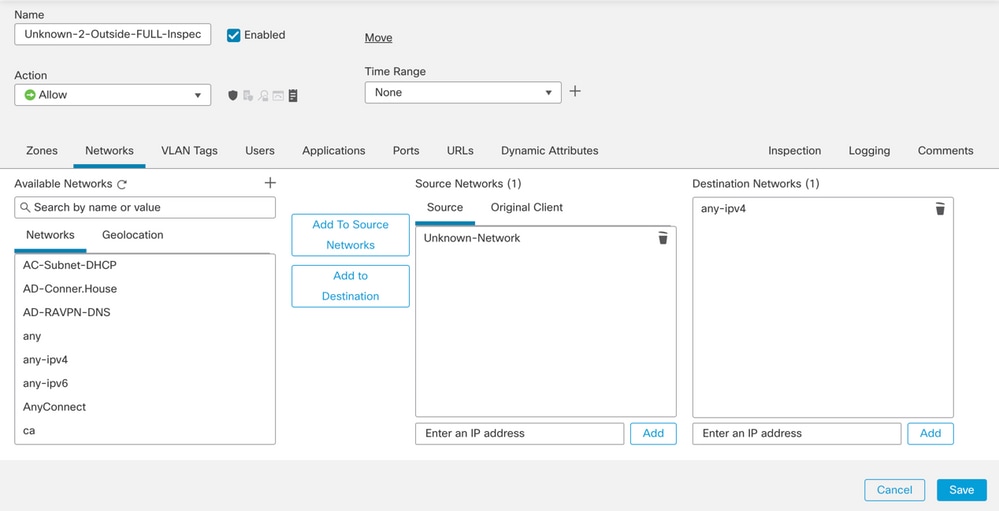

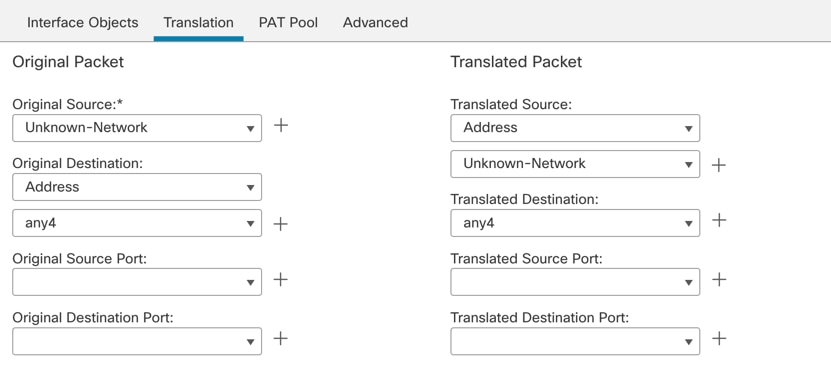

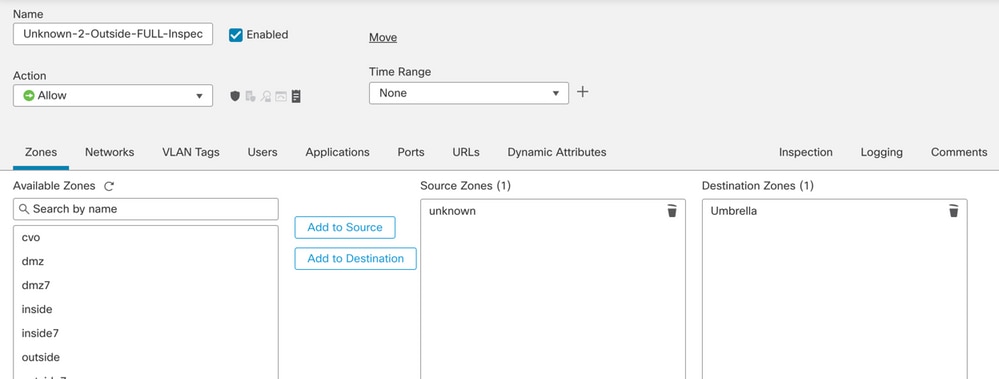

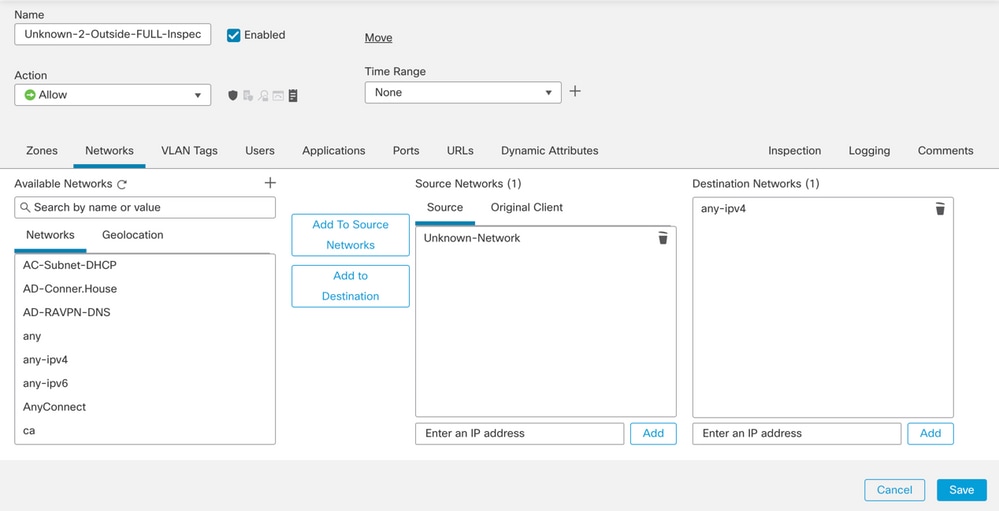

Naviguez jusqu'à Policy > Access Control.

Créez une nouvelle règle ACP comme ceci :

-

- Zone source : source protégée interne.

- Zone de destination - Zone VTI : permet de dévier le trafic vers la VTI.

Réseaux :

-

- Réseaux sources - Objet(s) réseau protégé(s) interne(s)

- Réseaux de destination - any4 - 0.0.0.0/0

Enregistrez la configuration et déployez-la sur le pare-feu.

Vérifier

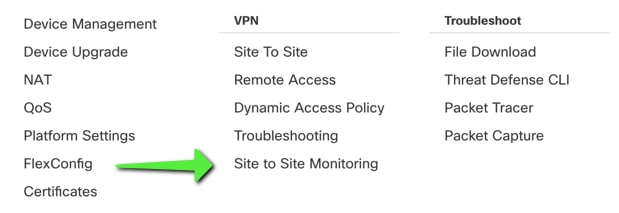

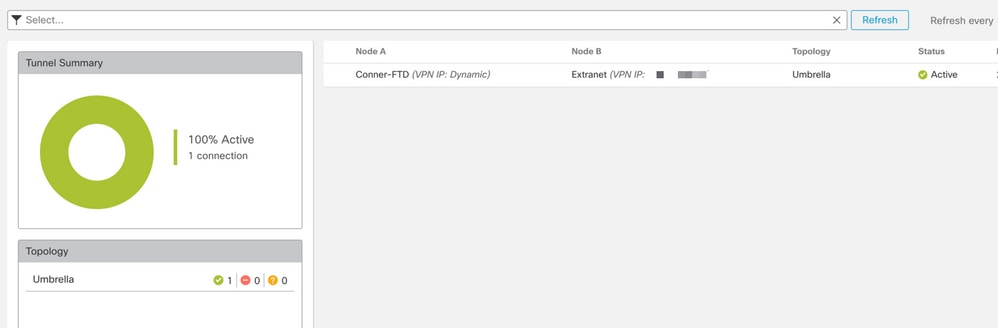

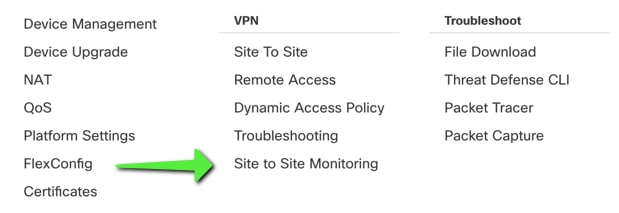

Surveillance de site à site

Vérifiez l'état du tunnel à l'aide de l'outil de surveillance site à site Secure Firewall Management Center (FMC).

Naviguez jusqu'à Devices > Site to Site Monitoring.

Vérifiez que l'état du tunnel est maintenant connecté :

Si vous placez le curseur sur la topologie, des options plus détaillées s'affichent. Cela peut être utilisé pour inspecter les paquets entrant et sortant du tunnel avec le temps de fonctionnement du tunnel et divers autres états du tunnel.

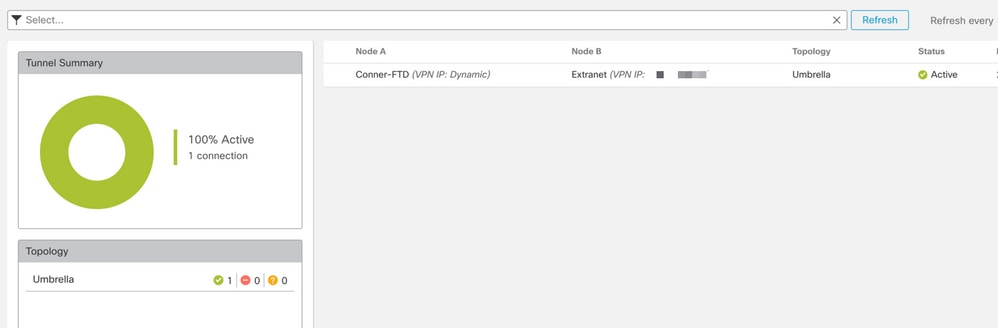

Tableau de bord Umbrella

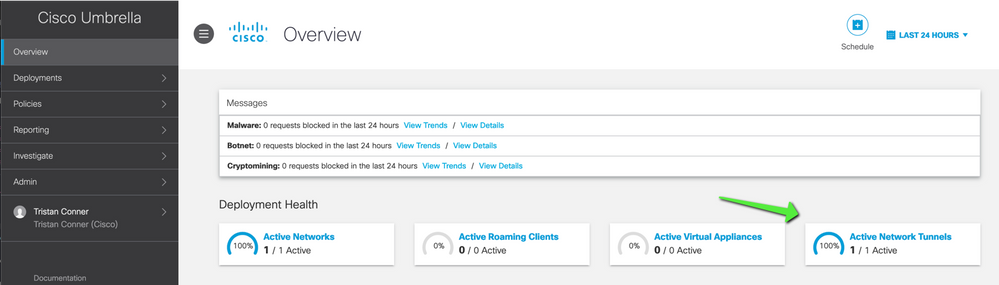

Dans le tableau de bord, accédez à Active Network Tunnels. Un anneau bleu doit indiquer que le tunnel est connecté.

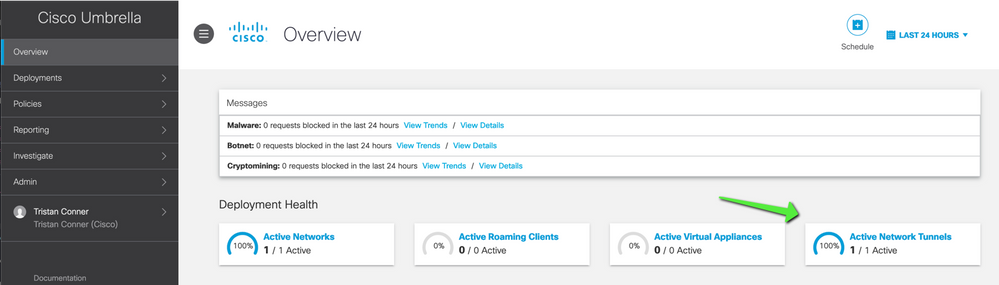

Développez le tunnel approprié afin d'afficher plus de détails sur le trafic traversant le tunnel :

Tunnel s'affichant comme actif avec les données traversant le tunnel.

Hôte interne

À partir d'un hôte interne dont le trafic traverse le tunnel, effectuez une recherche IP publique à partir d'un navigateur Web. Si l'adresse IP publique indiquée se situe dans ces deux plages, le périphérique est maintenant protégé par SIG.

ILC Firewall Threat Defense

Commandes show :

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

Dépannage

ILC Firewall Threat Defense

Débogages IKEv2 :

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

Captures ISAKMP :

La capture ISAKMP peut être utilisée afin de déterminer ce qui cause des problèmes de connectivité de tunnel sans avoir besoin de débogages. La syntaxe de capture suggérée est la suivante : capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.

Commentaires

Commentaires