Configurer un déploiement d'accès à distance sans confiance sur Secure Firewall

Options de téléchargement

-

ePub (4.4 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.6 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit le processus de configuration du déploiement de l'accès à distance sans confiance sans client sur un pare-feu sécurisé.

Conditions préalables

Exigences

Cisco recommande de posséder des connaissances sur ces sujets :

- Centre de gestion du pare-feu sécurisé (FMC)

- Connaissances ZTNA de base

- Connaissance du langage SAML (Basic Security Assertion Markup Language)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Secure Firewall version 7.4.1

- Firepower Management Center (FMC) version 7.4.1

- Duo en tant que fournisseur d'identité (IdP)

- Microsoft Entra ID (anciennement Azure AD) en tant que fournisseur d'identité

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

La fonctionnalité Zero Trust Access est basée sur les principes ZTNA (Zero Trust Network Access). ZTNA est un modèle de sécurité de confiance zéro qui élimine la confiance implicite. Le modèle accorde le privilège d'accès le plus faible après vérification de l'utilisateur, du contexte de la demande et après analyse du risque si l'accès est accordé.

Les exigences et limites actuelles de ZTNA sont les suivantes :

- Pris en charge sur Secure Firewall version 7.4.0+ géré par FMC version 7.4.0+ (Firepower 4200 Series)

- Pris en charge sur Secure Firewall version 7.4.1+ géré par FMC version 7.4.1+ (toutes les autres plates-formes)

-

Seules les applications Web (HTTPS) sont prises en charge. Les scénarios nécessitant une exemption de déchiffrement ne sont pas pris en charge

-

Prend en charge uniquement les IDp SAML

-

Des mises à jour DNS publiques sont nécessaires pour l'accès distant

-

IPv6 n'est pas pris en charge. Les scénarios NAT66, NAT64 et NAT46 ne sont pas pris en charge

-

La fonction est disponible pour la défense contre les menaces uniquement si Snort 3 est activé

-

Tous les liens hypertexte des applications Web protégées doivent avoir un chemin d'accès relatif

-

Les applications Web protégées exécutées sur un hôte virtuel ou derrière des équilibreurs de charge internes doivent utiliser la même URL externe et interne

-

Non pris en charge sur les clusters en mode individuel

-

Non pris en charge sur les applications avec validation d'en-tête HTTP stricte activée

-

Si le serveur d'applications héberge plusieurs applications et fournit du contenu basé sur l'en-tête SNI (Server Name Indication) dans Hello du client TLS, l'URL externe de la configuration d'application de confiance zéro doit correspondre au SNI de cette application spécifique

- Pris en charge uniquement en mode routé

- Licence Smart requise (ne fonctionne pas en mode évaluation)

Pour plus d'informations et de détails sur Zero Trust Access dans Secure Firewall, reportez-vous au Guide de configuration des périphériques Cisco Secure Firewall Management Center, 7.4.

Configurer

Ce document se concentre sur un déploiement d'accès à distance de ZTNA.

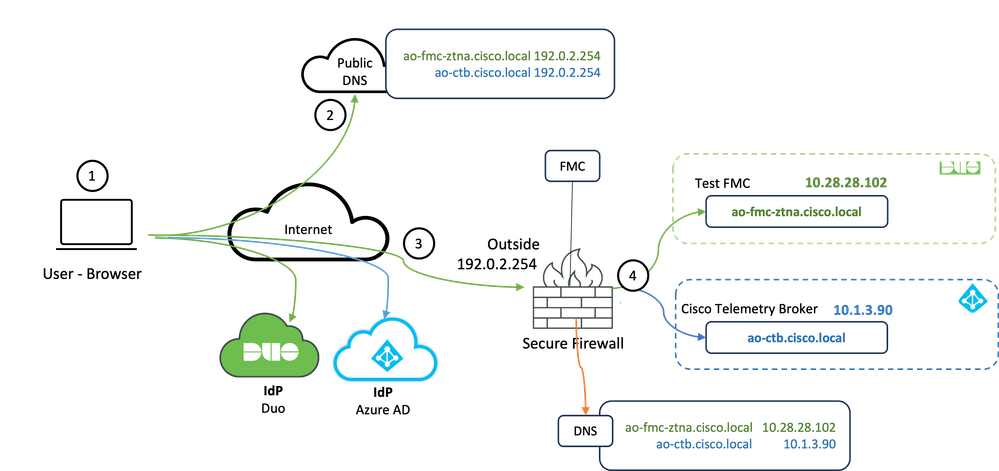

Dans cet exemple de scénario, les utilisateurs distants ont besoin d'accéder aux interfaces utilisateur Web d'un FMC de test et d'un Cisco Telemetry Broker (CTB) qui sont hébergés derrière un pare-feu sécurisé. L'accès à ces applications est accordé par deux IDp différents : Duo et Microsoft Entra ID respectivement, comme indiqué dans le schéma suivant.

Diagramme du réseau

Schéma de topologie

Schéma de topologie

- Les utilisateurs distants doivent accéder aux applications hébergées derrière le pare-feu sécurisé.

- Chaque application doit avoir une entrée DNS dans les serveurs DNS publics.

- Ces noms d'application doivent correspondre à l'adresse IP de l'interface externe du pare-feu sécurisé.

- Le pare-feu sécurisé convertit les adresses IP réelles des applications et authentifie chaque utilisateur pour chaque application à l'aide de l'authentification SAML.

Configuration requise

Fournisseur d'identités (IdP) et serveur de noms de domaine (DNS)

- Les applications ou les groupes d'applications doivent être configurés dans un fournisseur d'identité SAML (IdP) tel que Duo, Okta ou Azure AD. Dans cet exemple, les ID Duo et Microsoft Entra sont utilisés comme IDp.

- Le certificat et les métadonnées générés par les IdP sont utilisés lors de la configuration de l'application sur le pare-feu sécurisé

Serveurs DNS internes et externes

- Les serveurs DNS externes (utilisés par les utilisateurs distants) doivent disposer de l'entrée FQDN des applications et être résolus en adresse IP de l'interface externe Secure Firewall

- Les serveurs DNS internes (utilisés par le pare-feu sécurisé) doivent avoir l'entrée FQDN des applications et être résolus en adresse IP réelle de l'application

Certificats

Les certificats suivants sont requis pour la configuration de la politique ZTNA :

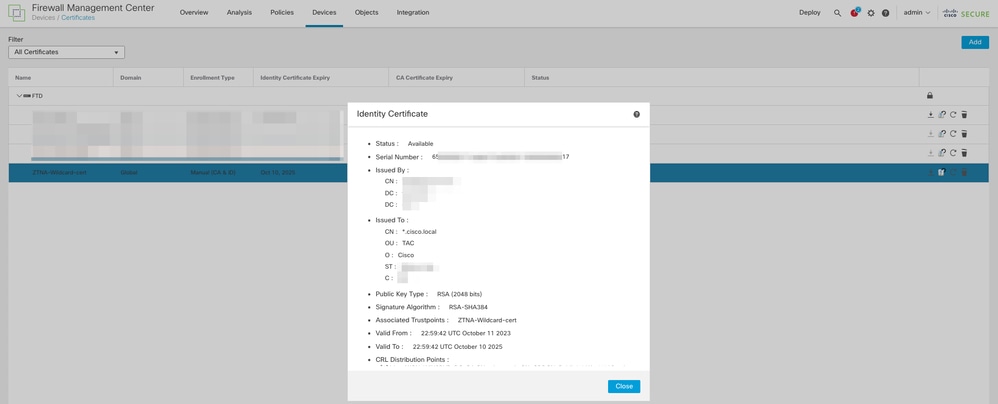

- Certificat d'identité/proxy : utilisé par le pare-feu sécurisé pour usurper les applications. Le pare-feu sécurisé agit ici en tant que fournisseur de services SAML. Ce certificat doit être un certificat générique ou un certificat SAN correspondant au nom de domaine complet des applications privées (un certificat commun qui représente toutes les applications privées au stade de la pré-authentification)

- Certificat IdP : le fournisseur d'ID utilisé pour l'authentification fournit un certificat pour chaque application ou groupe d'applications défini. Ce certificat doit être configuré de sorte que le pare-feu sécurisé

Peut vérifier la signature du fournisseur d'identité sur les assertions SAML entrantes (si cette signature est définie pour un groupe d'applications, le même certificat est utilisé pour l'ensemble du groupe d'applications) - Certificat d'application : le trafic chiffré de l'utilisateur distant vers l'application doit être déchiffré par le pare-feu sécurisé. Par conséquent, la chaîne de certificats et la clé privée de chaque application doivent être ajoutées au pare-feu sécurisé.

Configurations générales

Pour configurer une nouvelle application Zero Trust, procédez comme suit :

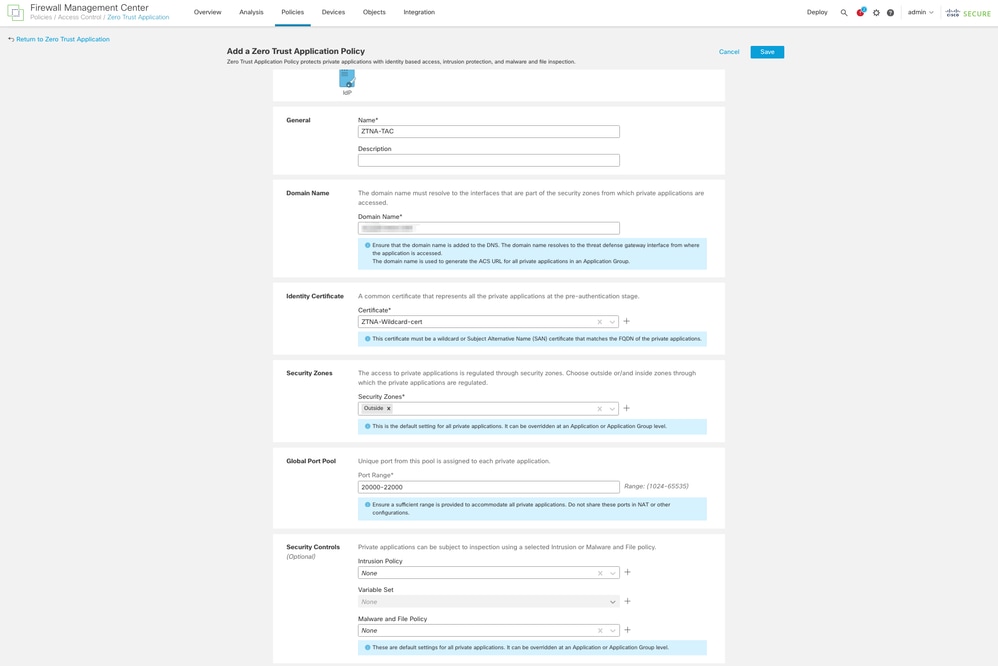

- Accédez à Policies > Access Control > Zero Trust Application et cliquez sur Add Policy.

- Renseignez les champs obligatoires :

a) Général : saisissez le nom et la description de la stratégie.

b) Domain Name : il s'agit du nom ajouté au DNS et qui doit être résolu en interface de passerelle de défense contre les menaces à partir de laquelle les applications sont accessibles.

Remarque : le nom de domaine est utilisé pour générer l'URL ACS pour toutes les applications privées d'un groupe d'applications.

c) Certificat d'identité : il s'agit d'un certificat commun qui représente toutes les applications privées au stade de la pré-authentification.

Remarque : ce certificat doit être un certificat générique ou un certificat SAN correspondant au nom de domaine complet des applications privées.

d) Zones de sécurité : sélectionnez les zones externes et/ou internes par lesquelles les applications privées sont réglementées.

e) Pool de ports global : un port unique de ce pool est attribué à chaque application privée.

f) Contrôles de sécurité (facultatif) : sélectionnez cette option si les applications privées sont soumises à une inspection.

Dans cet exemple de configuration, les informations suivantes ont été saisies :

Le certificat d'identité/proxy utilisé dans ce cas est un certificat générique correspondant au nom de domaine complet des applications privées :

3. Enregistrez la règle.

4. Créez les nouveaux groupes d'applications et/ou les nouvelles applications :

- Une application définit une application Web privée avec authentification SAML, accès à l'interface, stratégies contre les intrusions, les programmes malveillants et les fichiers.

- Un groupe d'applications vous permet de regrouper plusieurs applications et de partager des paramètres communs tels que l'authentification SAML, l'accès à l'interface et les paramètres de contrôle de sécurité.

Dans cet exemple, deux groupes d'applications différents et deux applications différentes sont configurés : un pour l'application à authentifier par Duo (tester l'interface utilisateur Web de FMC) et un pour l'application à authentifier par Microsoft Entra ID (interface utilisateur Web de CTB).

Configurer le groupe d'applications

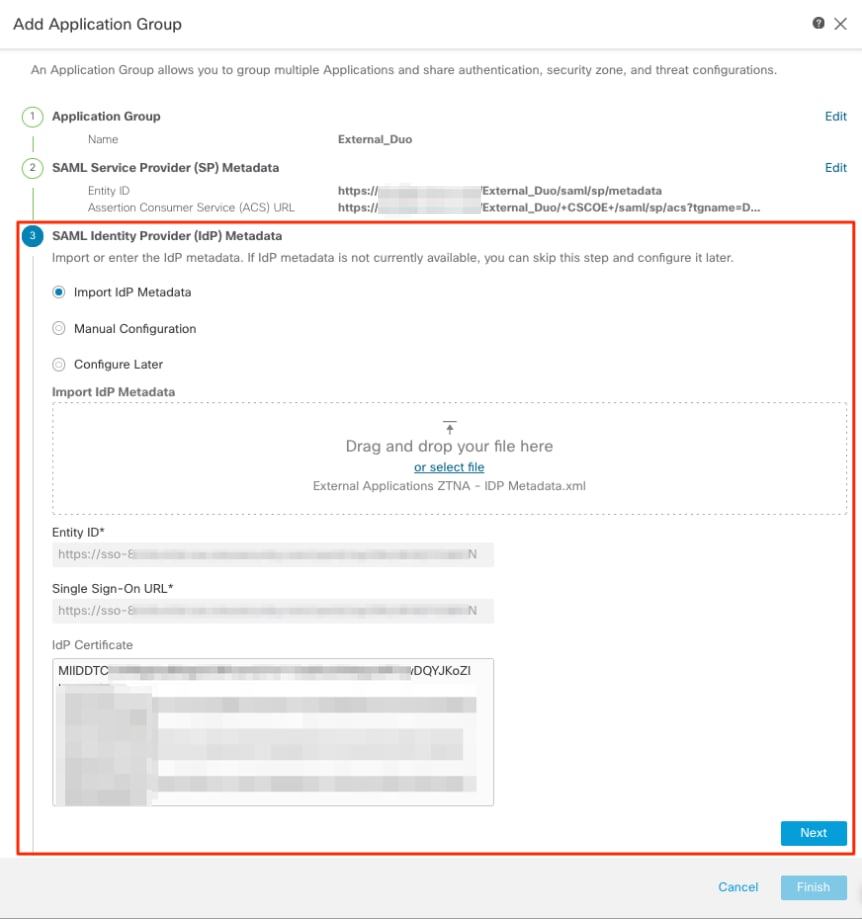

Groupe d'applications 1 : utilisation de Duo comme fournisseur d'identités

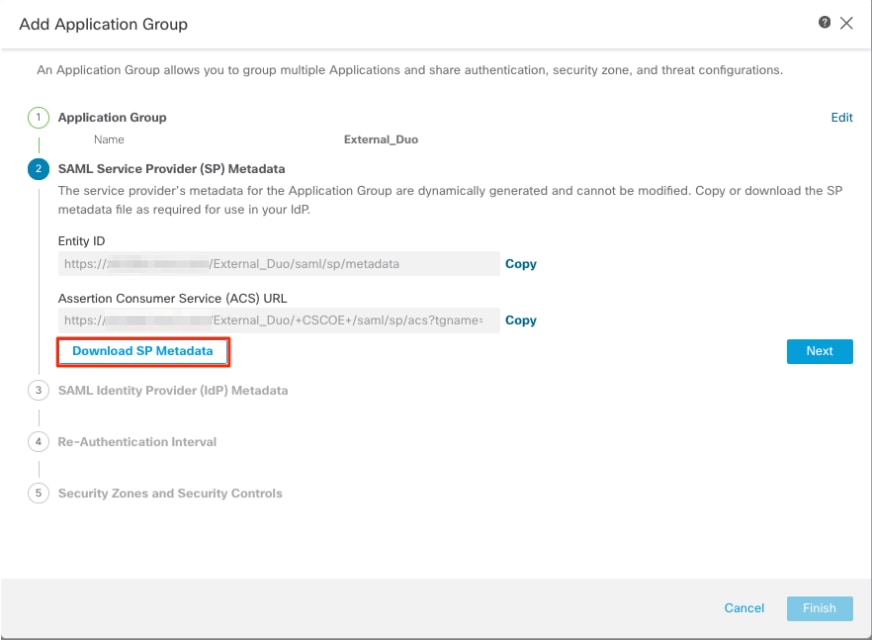

a. Entrez le nom du groupe d'applications et cliquez sur Next pour afficher les métadonnées du fournisseur de services SAML.

b. Une fois que les métadonnées SAML SP sont affichées, accédez à l'IdP et configurez une nouvelle application SAML SSO.

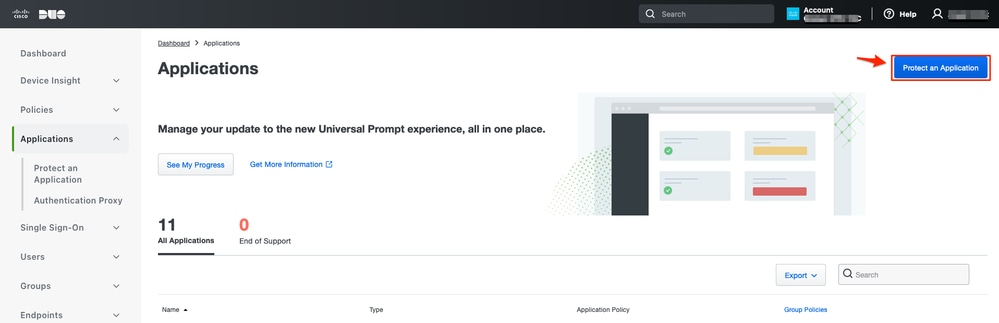

c. Connectez-vous à Duo et accédez à Applications > Protect an Application.

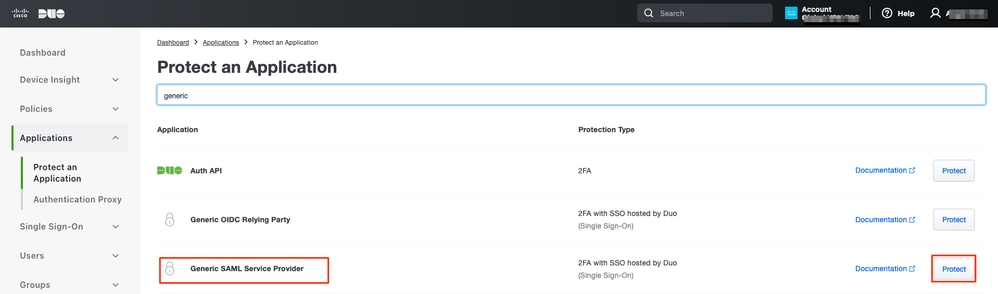

d. Recherchez Generic SAML Service Provider et cliquez sur Protect.

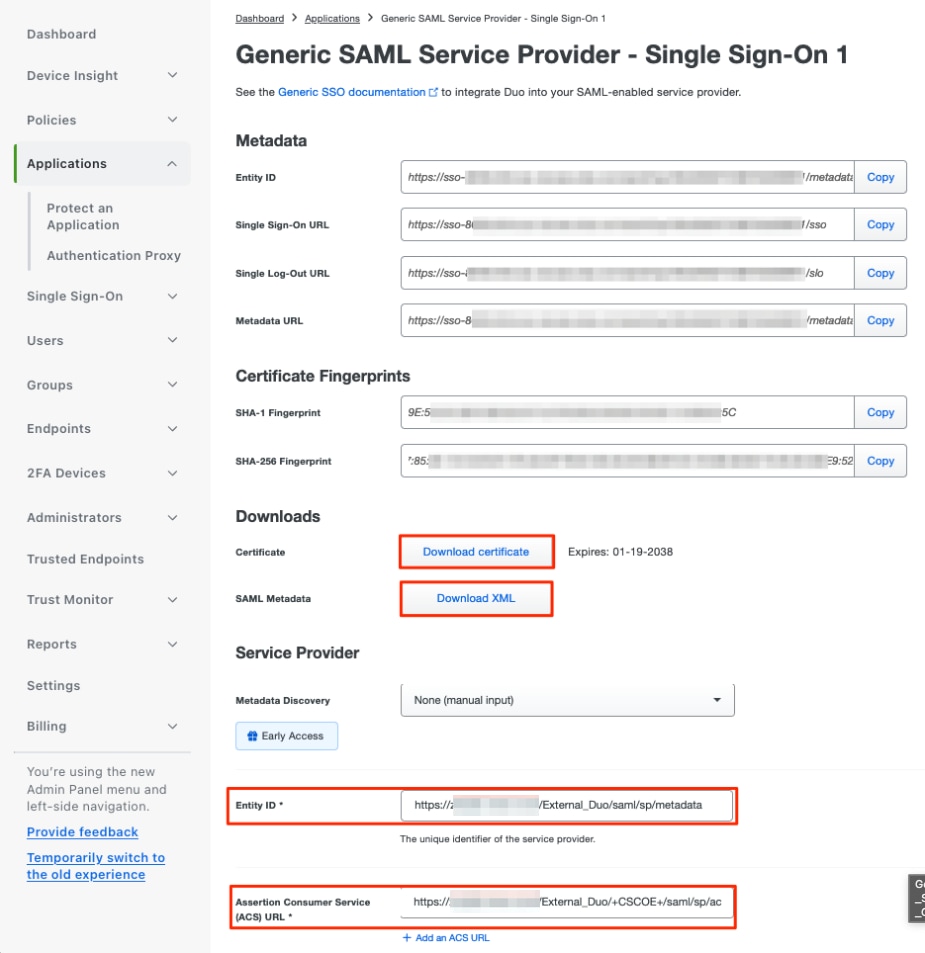

e. Téléchargez le certificat et les métadonnées SAML à partir du fournisseur d'identité, car ils sont nécessaires pour poursuivre la configuration sur Secure Firewall.

f. Saisissez l'ID d'entité et l'URL ACS (Assertion Consumer Service) à partir du groupe d'applications ZTNA (généré à l'étape a).

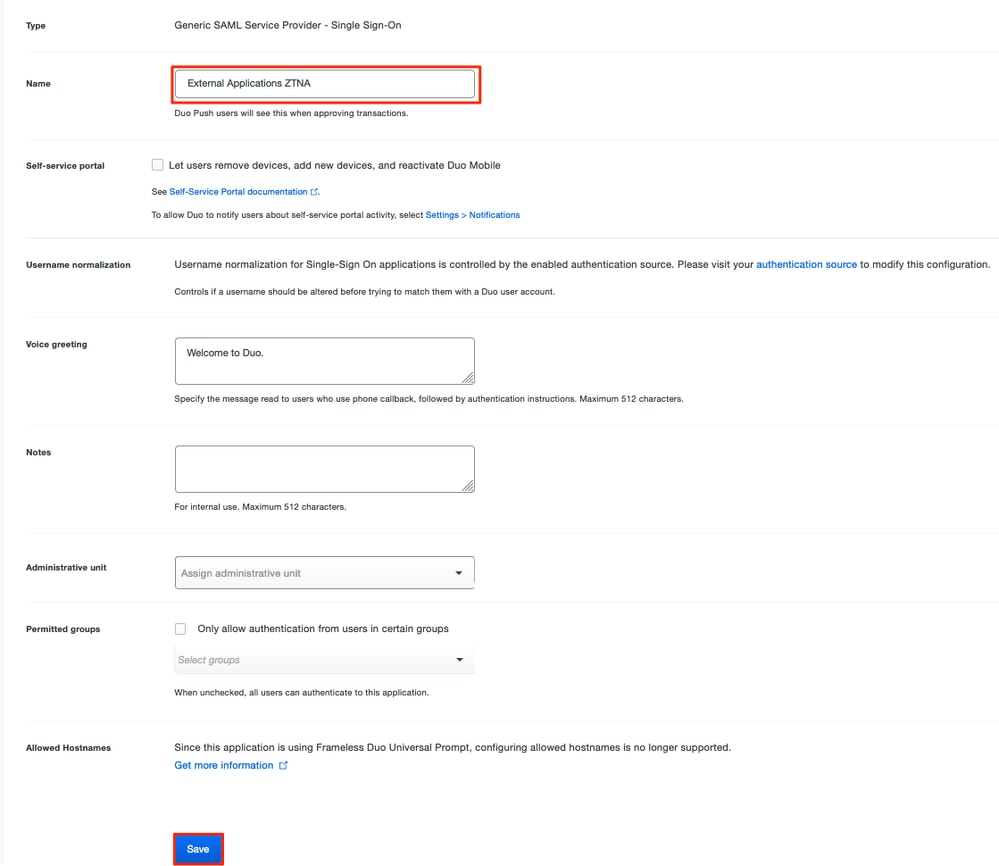

g. Modifiez l'application en fonction de vos besoins spécifiques et autorisez l'accès à l'application uniquement aux utilisateurs prévus, puis cliquez sur Enregistrer.

h. Revenez au FMC et ajoutez les métadonnées SAML IdP au groupe d'applications, à l'aide des fichiers téléchargés à partir de l'IdP.

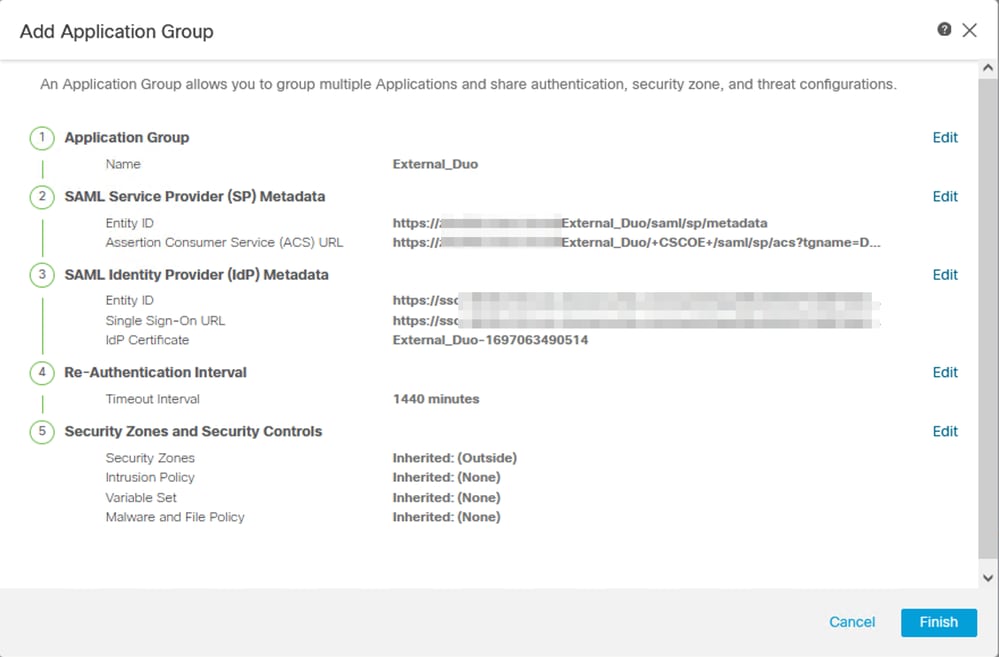

i. Cliquez sur Next et configurez l'intervalle de réauthentification et les contrôles de sécurité selon vos besoins. Vérifiez la configuration récapitulative et cliquez sur Finish.

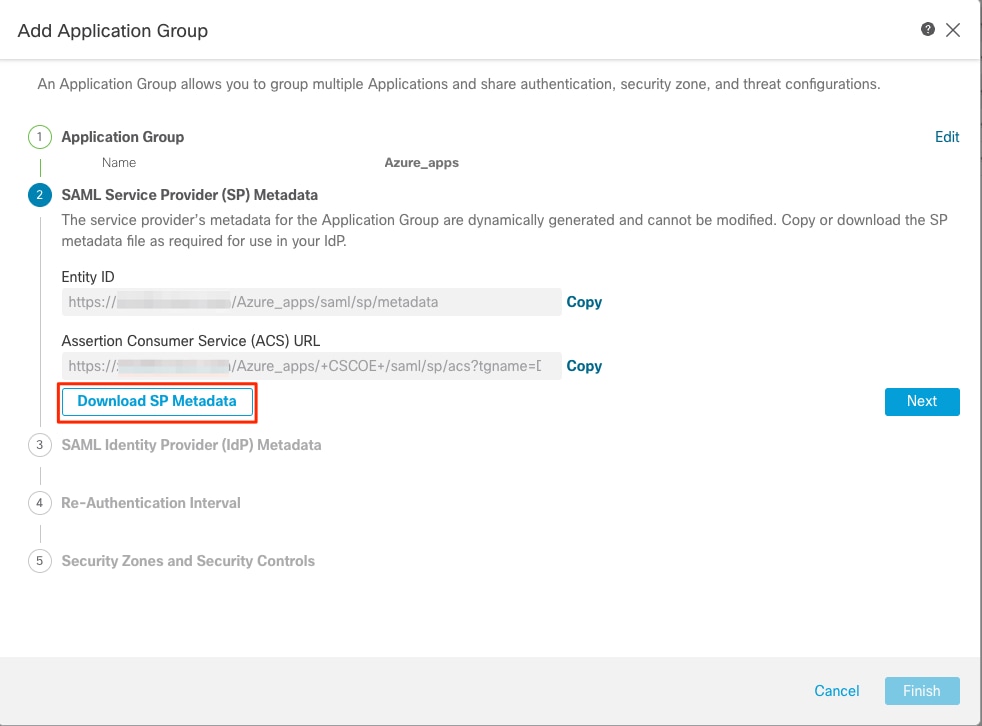

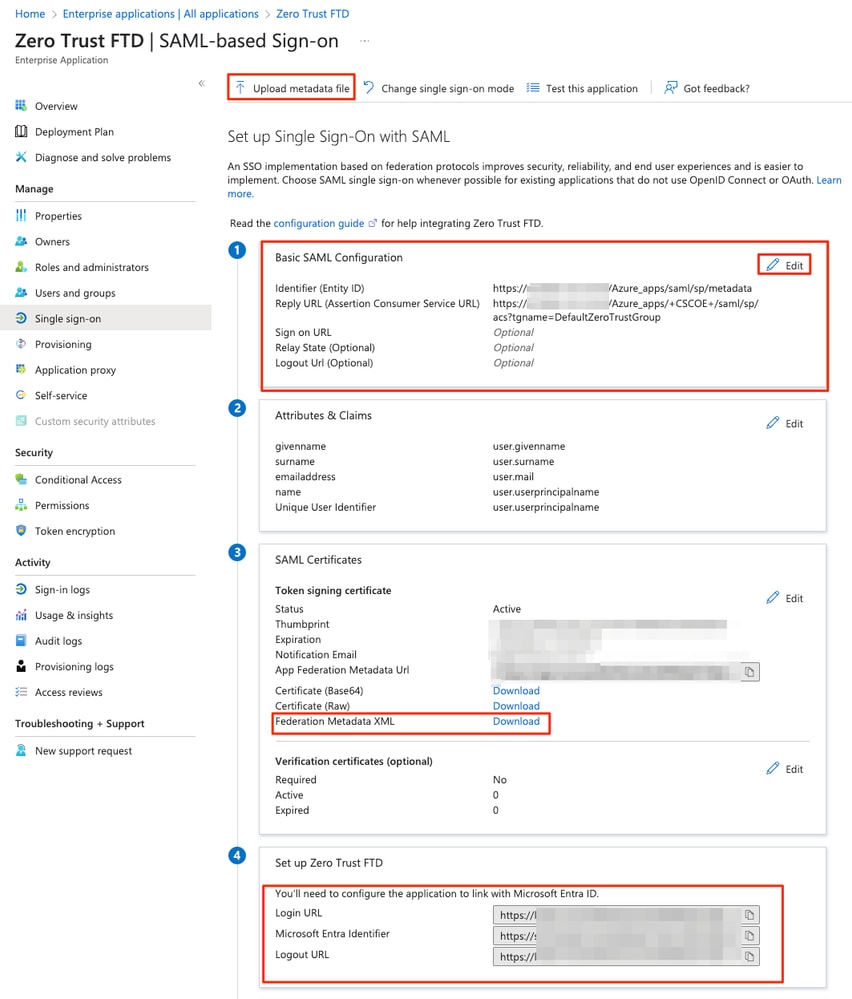

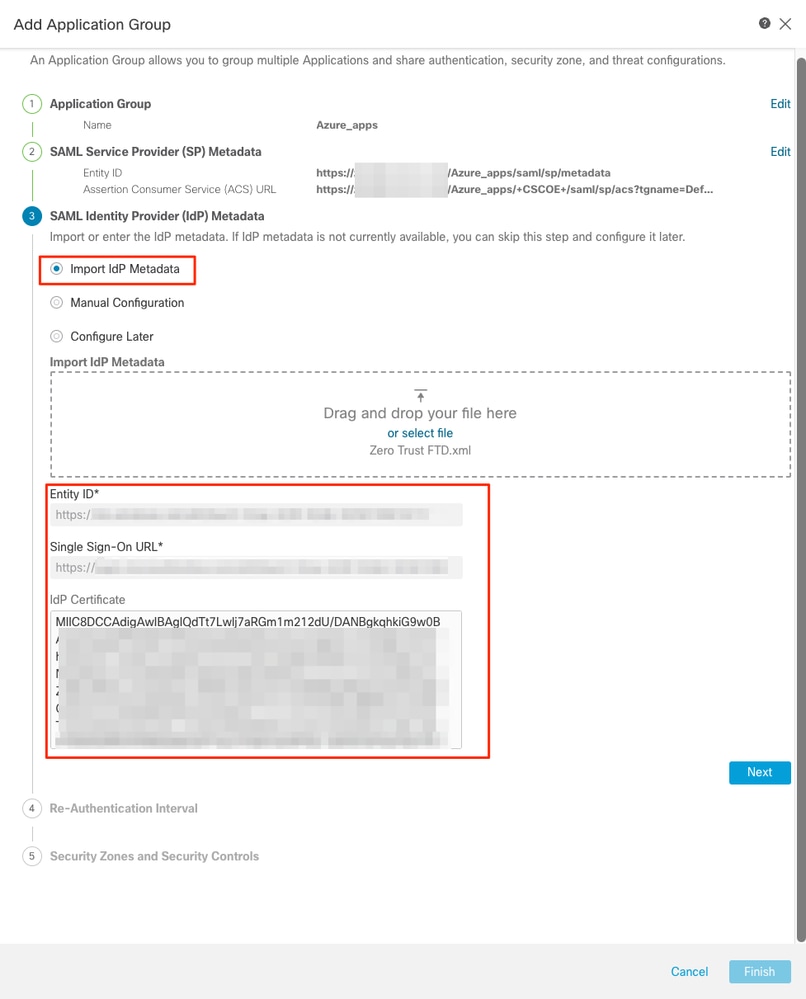

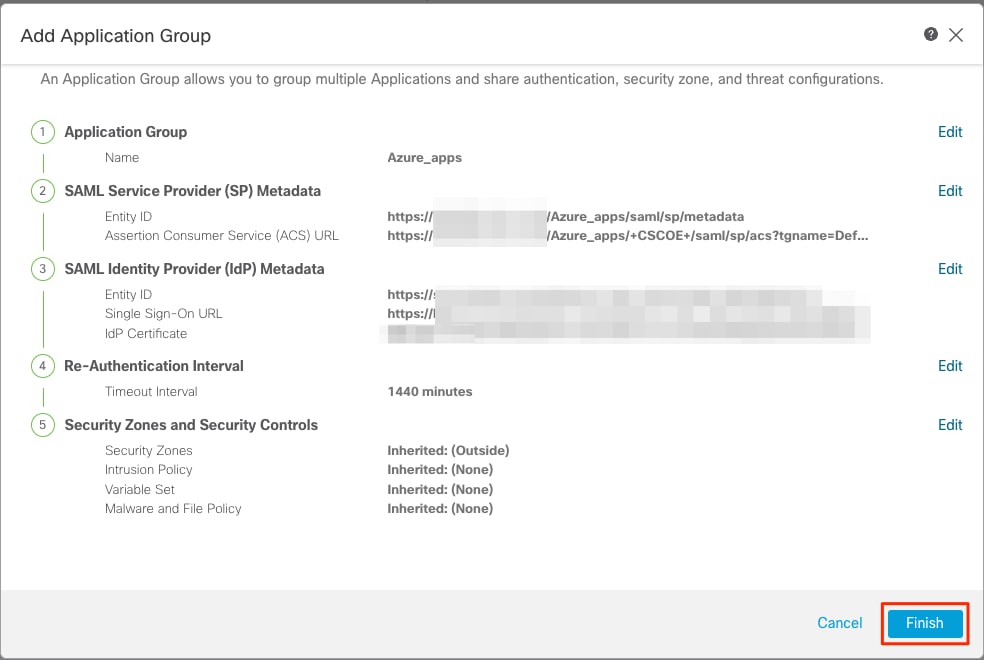

Groupe d'applications 2 : utilisation de Microsoft Entra ID (Azure AD) comme fournisseur d'identité

a. Entrez le nom du groupe d'applications et cliquez sur Next pour afficher les métadonnées du fournisseur de services SAML.

b. Une fois que les métadonnées SAML SP sont affichées, accédez à l'IdP et configurez une nouvelle application SAML SSO.

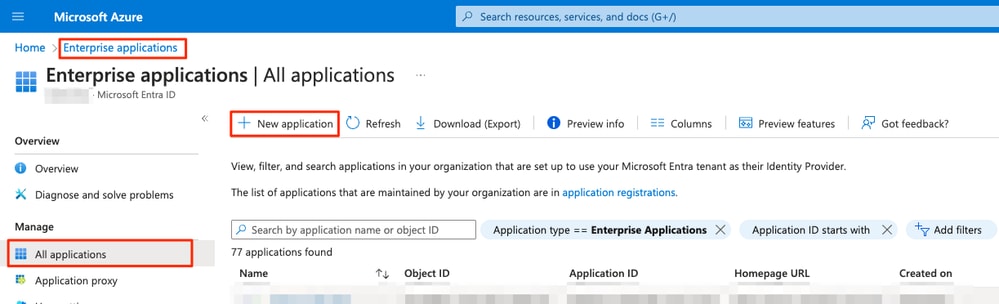

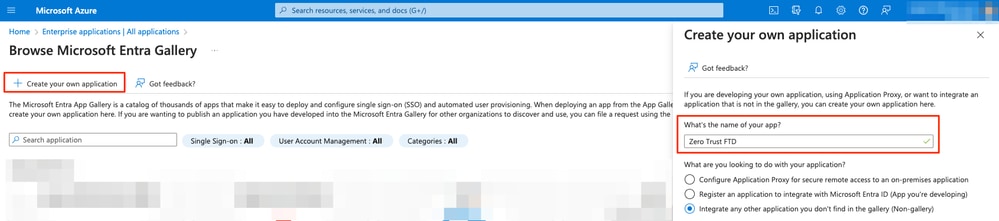

c. Connectez-vous à Microsoft Azure et accédez à Applications d'entreprise > Nouvelle application.

d. Cliquez sur Create your own application > Saisissez le nom de l'application > Create

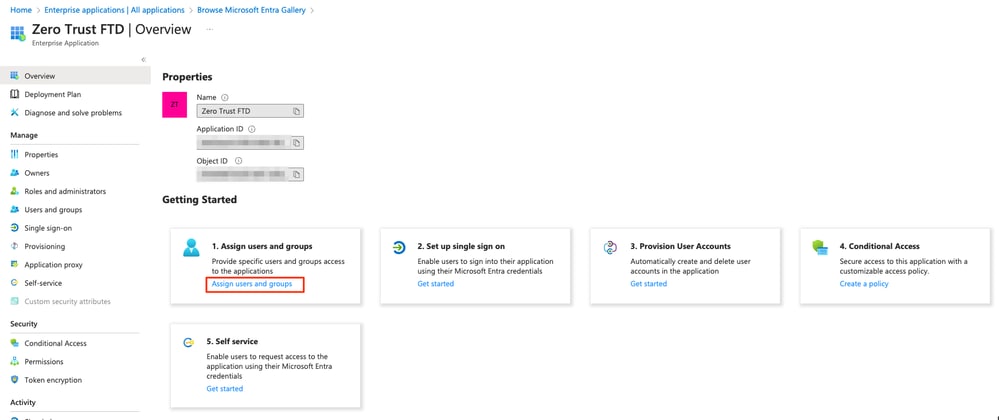

e. Ouvrez l'application et cliquez sur Affecter des utilisateurs et des groupes pour définir les utilisateurs et/ou les groupes autorisés à accéder à l'application.

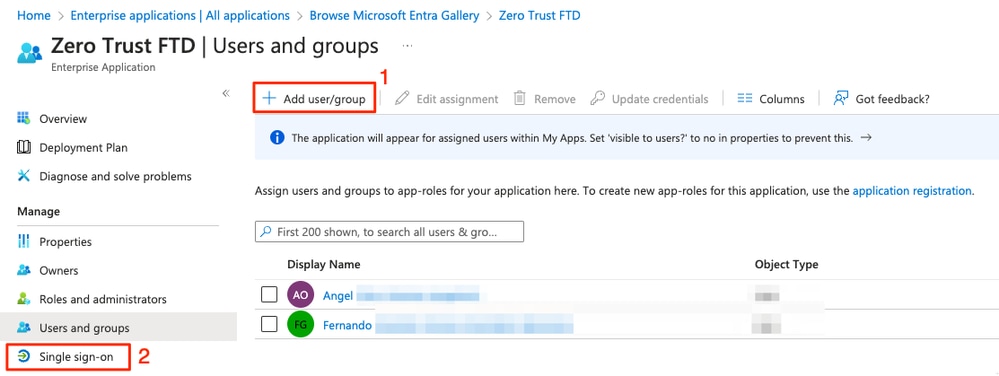

f. Cliquez sur Add user/group > Sélectionnez les utilisateurs/groupes nécessaires > Assign. Une fois que les utilisateurs/groupes corrects ont été attribués, cliquez sur Authentification unique.

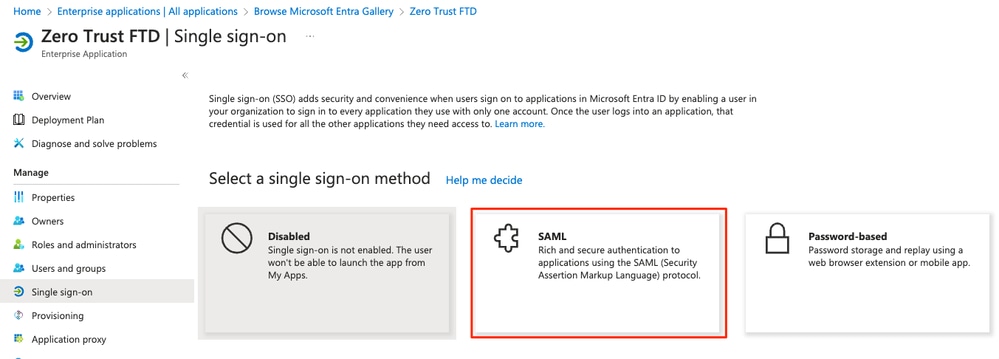

g. Une fois dans la section Single sign-on, cliquez sur SAML.

h. Cliquez sur Upload metadata file et sélectionnez le fichier XML téléchargé à partir du fournisseur de services (Secure Firewall) ou saisissez manuellement l'ID d'entité et l'URL ACS (Assertion Consumer Service) du groupe d'applications ZTNA (généré à l'étape a).

Remarque : assurez-vous de télécharger également le fichier XML de métadonnées de fédération ou de télécharger individuellement le certificat (base 64) et de copier les métadonnées SAML à partir de l'IdP (URL de connexion et de déconnexion et identificateurs supplémentaires Microsoft), car ceux-ci sont nécessaires pour poursuivre la configuration sur le pare-feu sécurisé.

i. Revenez au FMC et importez les métadonnées SAML IdP dans le groupe d'applications 2, à l'aide du fichier de métadonnées téléchargé à partir de l'IdP ou saisissez manuellement les données requises.

j. Cliquez sur Next et configurez l'intervalle de réauthentification et les contrôles de sécurité selon vos besoins. Vérifiez la configuration récapitulative et cliquez sur Finish.

Configuration des applications

Maintenant que les groupes d'applications ont été créés, cliquez sur Add Application pour définir les applications à protéger et auxquelles vous souhaitez accéder à distance.

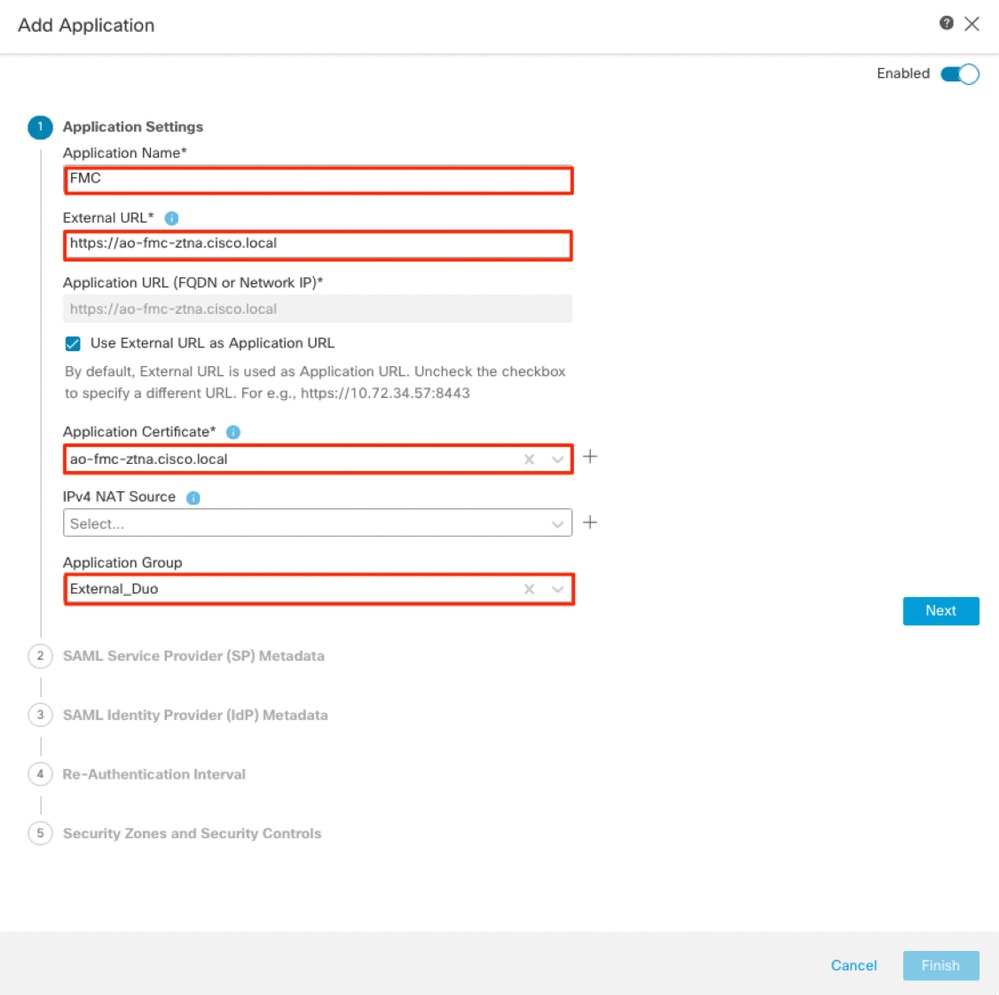

- Saisissez les paramètres de l'application :

a) Nom de l'application : Identificateur de l'application configurée.

b) URL externe : URL publiée de l'application dans les enregistrements DNS publics/externes. Il s'agit de l'URL utilisée par les utilisateurs pour accéder à l'application à distance.

c) URL de l'application : FQDN réel ou IP réseau de l'application. Il s'agit de l'URL utilisée par Secure Firewall pour accéder à l'application.

Remarque : par défaut, l'URL externe est utilisée comme URL d'application. Décochez la case pour spécifier une autre URL d'application.

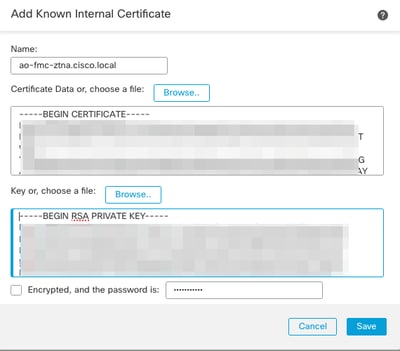

d) Certificat d'application : la chaîne de certificats et la clé privée de l'application à laquelle accéder (ajouté depuis la page d'accueil FMC > Objets > Gestion des objets > ICP > Certificats internes)

e) IPv4 NAT Source (facultatif) : l'adresse IP source de l'utilisateur distant est traduite en adresses sélectionnées avant de transférer les paquets à l'application (seuls les objets/groupes d'objets réseau de type Hôte et Plage ayant des adresses IPv4 sont pris en charge). Cette option peut être configurée pour garantir que les applications disposent d'une route vers les utilisateurs distants via le pare-feu sécurisé

f) Groupe d'applications (facultatif) : sélectionnez cette option si l'application est ajoutée à un groupe d'applications existant pour utiliser les paramètres configurés.

Dans cet exemple, les applications accessibles à l'aide de ZTNA sont une interface utilisateur Web FMC de test et l'interface utilisateur Web d'un CTB situé derrière le pare-feu sécurisé.

Les certificats des applications doivent être ajoutés dans Objets > Gestion des objets > ICP > Certificats internes :

Remarque : assurez-vous d'ajouter tous les certificats pour chaque application à laquelle ZTNA doit accéder.

Une fois que les certificats ont été ajoutés en tant que certificats internes, continuez à configurer les paramètres restants.

Les paramètres d'application configurés pour cet exemple sont les suivants :

Application 1 : tester l'interface utilisateur Web de FMC (membre du groupe d'applications 1)

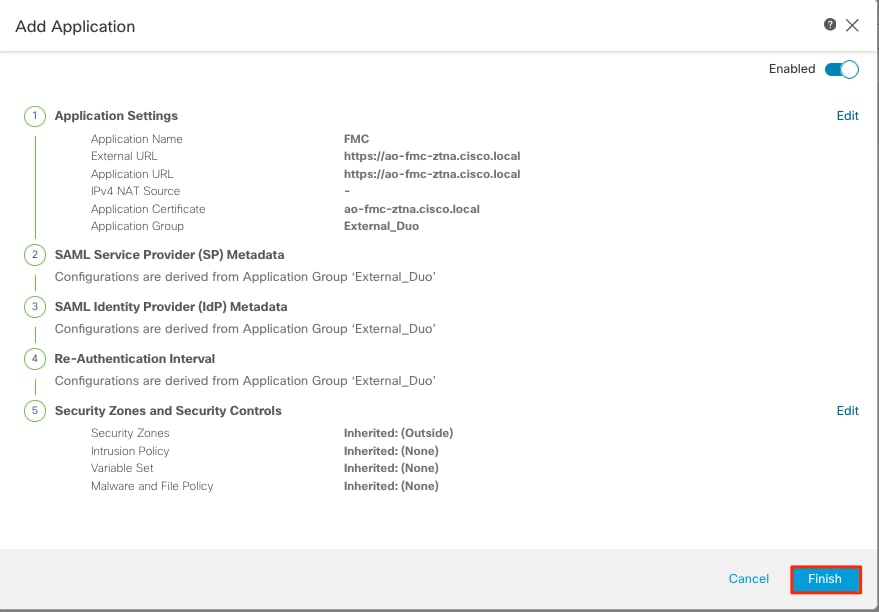

Comme l'application a été ajoutée au groupe d'applications 1, les paramètres restants sont hérités pour cette application. Vous pouvez toujours remplacer les zones de sécurité et les contrôles de sécurité avec des paramètres différents.

Vérifiez l'application configurée et cliquez sur Finish.

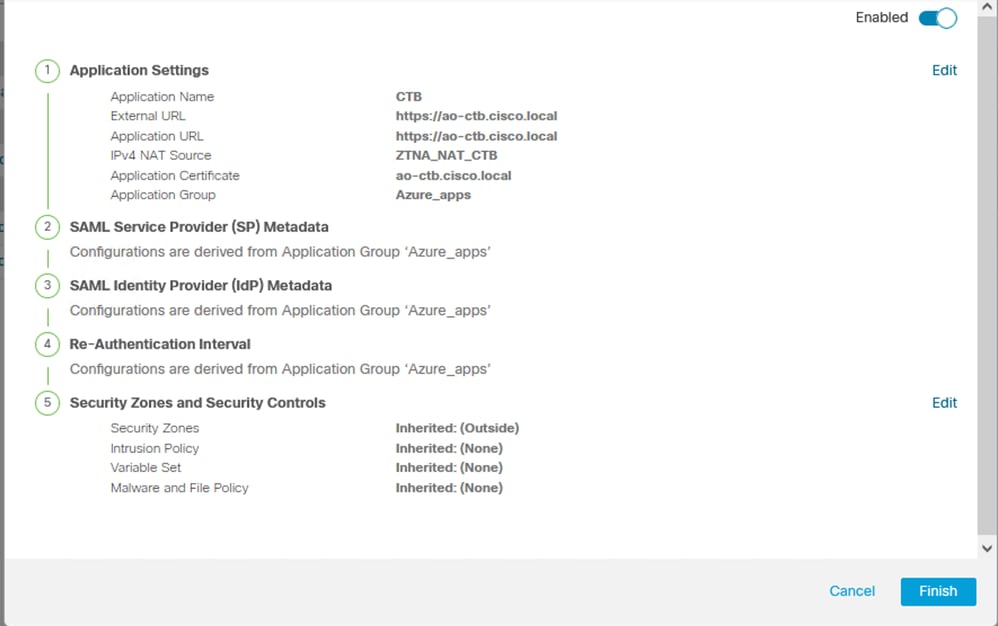

Application 2 : interface utilisateur Web de CTB (membre du groupe d'applications 2)

Le résumé de la configuration de cette application est le suivant :

Remarque : notez que pour cette application, un objet réseau « ZTNA_NAT_CTB » a été configuré comme source NAT IPv4. Avec cette configuration, l'adresse IP source des utilisateurs distants est traduite en une adresse IP dans l'objet configuré avant de transférer les paquets à l'application.

Cette configuration a été effectuée car la route par défaut de l'application (CTB) pointe vers une passerelle autre que le pare-feu sécurisé. Par conséquent, le trafic de retour n'a pas été envoyé aux utilisateurs distants. Avec cette configuration NAT, une route statique a été configurée sur l'application pour que le sous-réseau ZTNA_NAT_CTB soit accessible via le pare-feu sécurisé.

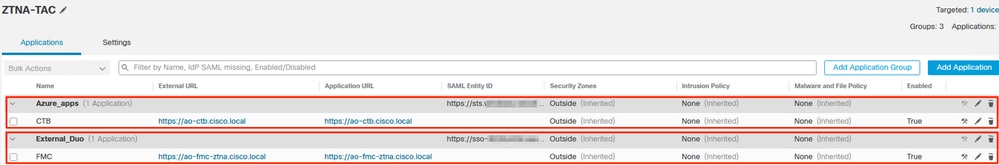

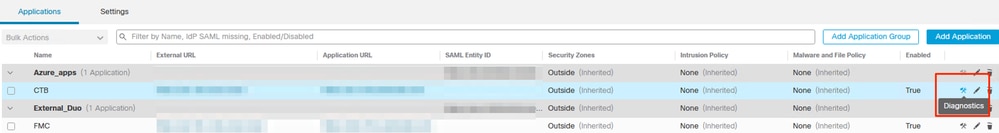

Une fois les applications configurées, elles s'affichent sous le groupe d'applications correspondant.

Enfin, enregistrez les modifications et déployez la configuration.

Vérifier

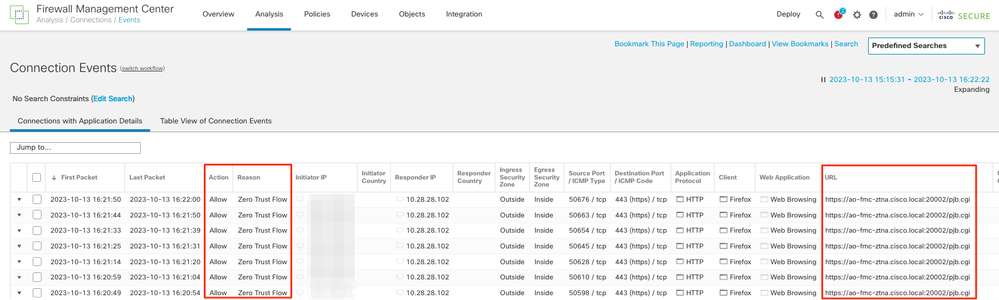

Une fois la configuration en place, les utilisateurs distants peuvent accéder aux applications via l'URL externe et, s'ils sont autorisés par le fournisseur d'identité correspondant, y accéder.

Application 1

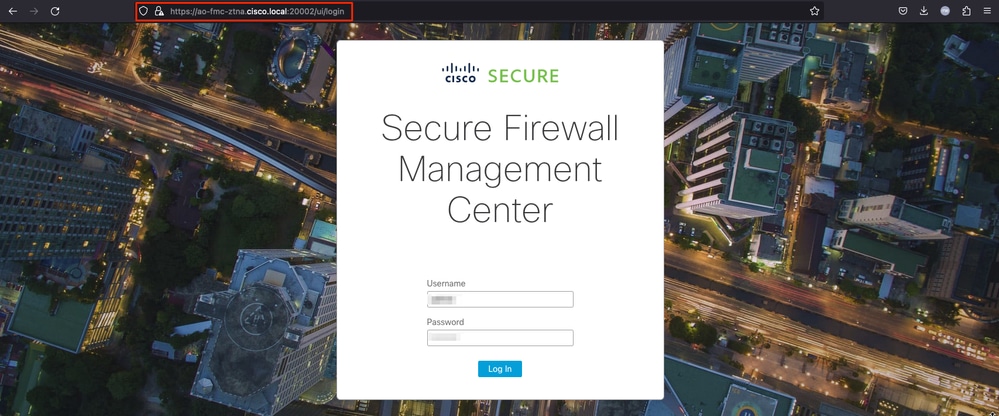

1. L'utilisateur ouvre un navigateur Web et accède à l'URL externe de l'application 1. Dans ce cas, l'URL externe est "https://ao-fmc-ztna.cisco.local/"

Remarque : le nom de l'URL externe doit correspondre à l'adresse IP de l'interface Secure Firewall configurée. Dans cet exemple, il correspond à l'adresse IP de l'interface externe (192.0.2.254)

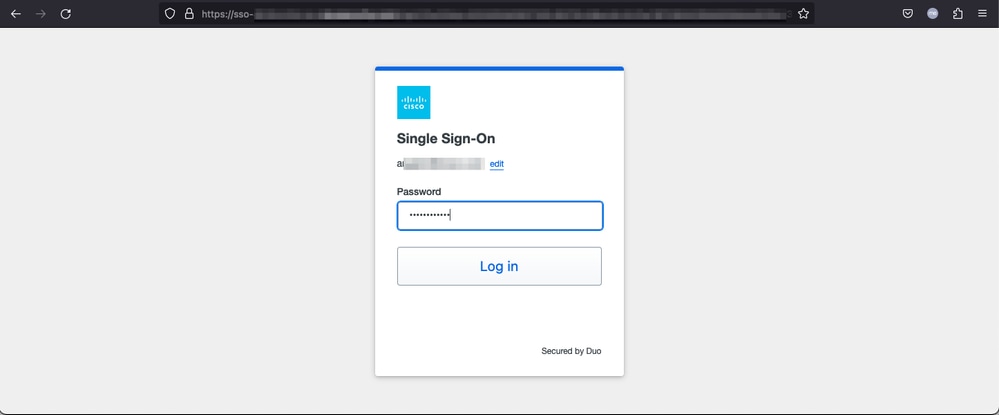

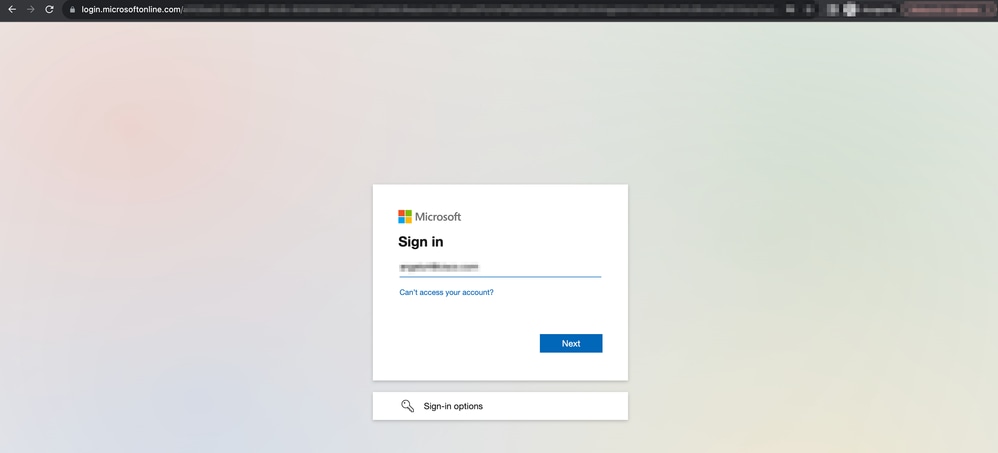

2. Comme il s'agit d'un nouvel accès, l'utilisateur est redirigé vers le portail de connexion IdP configuré pour l'application.

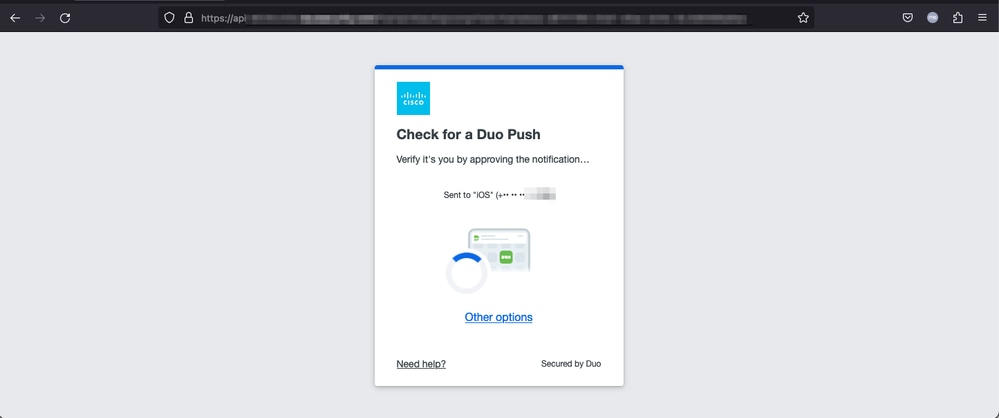

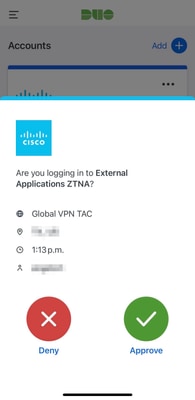

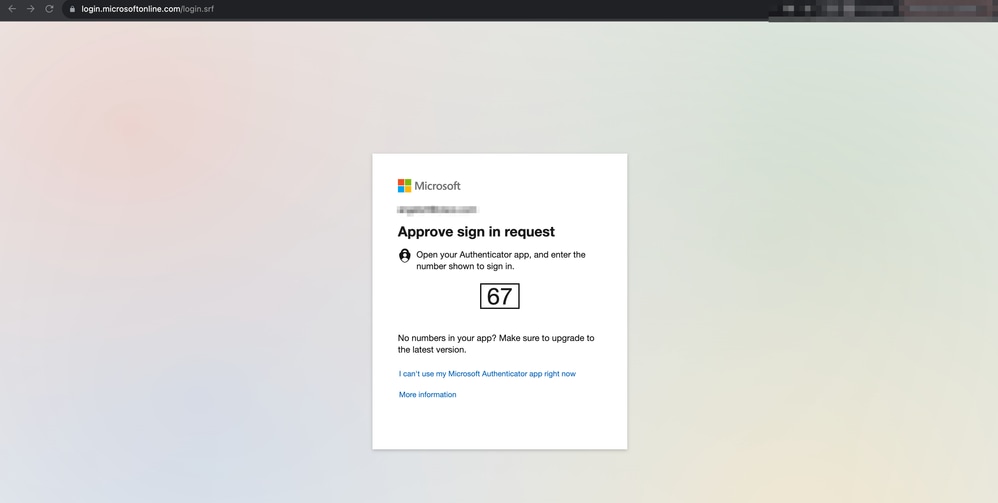

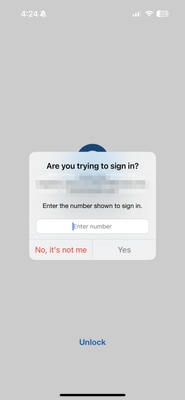

3. L'utilisateur reçoit une transmission Push pour MFA (cela dépend de la méthode MFA configurée sur l'IdP).

4. Une fois que l’utilisateur a été authentifié et autorisé par le fournisseur d’identité, il bénéficie d’un accès à distance à l’application définie dans la stratégie ZTNA (test de l’interface utilisateur Web FMC).

Application 2

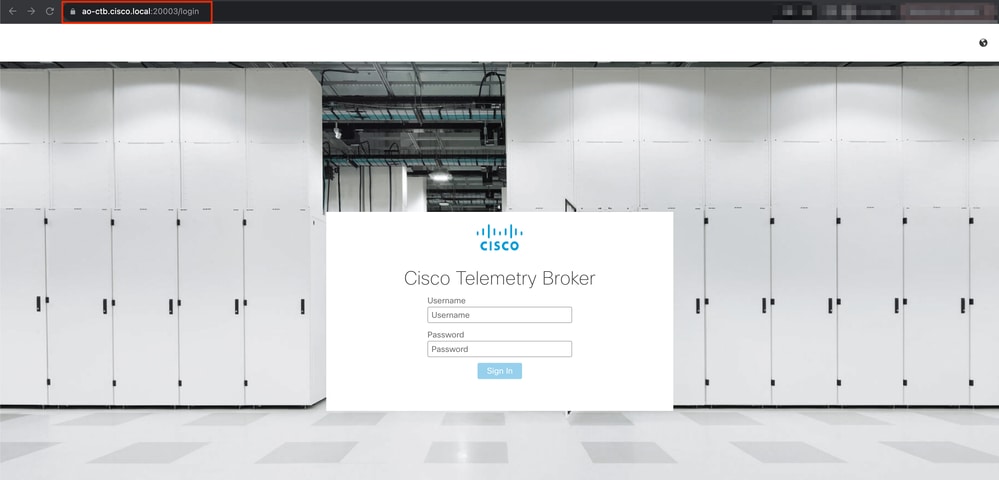

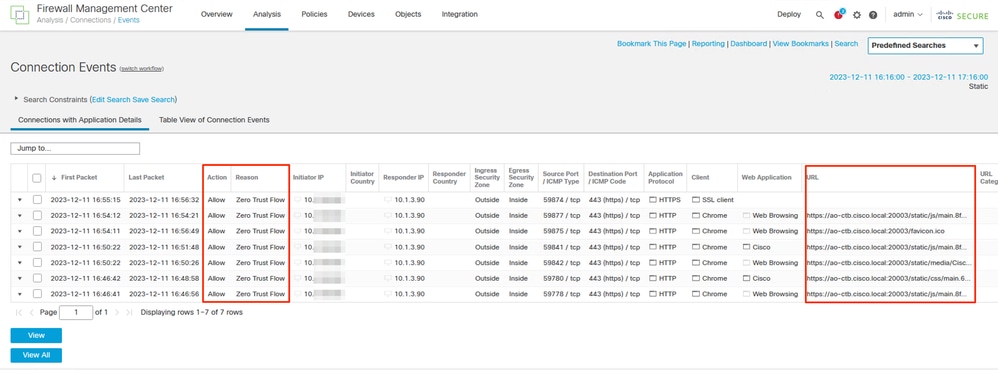

1. Les mêmes étapes sont effectuées pour accéder à la deuxième application (interface utilisateur Web CTB), mais l'authentification est effectuée par Microsoft Entra ID.

L'utilisateur ouvre un navigateur Web et accède à l'URL externe de l'application 2. Dans ce cas, l'URL externe est "https://ao-ctb.cisco.local/ "

Remarque : le nom de l'URL externe doit correspondre à l'adresse IP de l'interface Secure Firewall configurée. Dans cet exemple, il correspond à l'adresse IP de l'interface externe (192.0.2.254)

2. Comme il s'agit d'un nouvel accès, l'utilisateur est redirigé vers le portail de connexion IdP configuré pour l'application.

3. L'utilisateur reçoit une transmission Push pour MFA (cela dépend de la méthode MFA configurée sur l'IdP).

4. Une fois que l'utilisateur a été authentifié et autorisé par le fournisseur d'identité, il bénéficie d'un accès à distance à l'application définie dans la stratégie ZTNA (interface utilisateur Web CTB).

Monitor

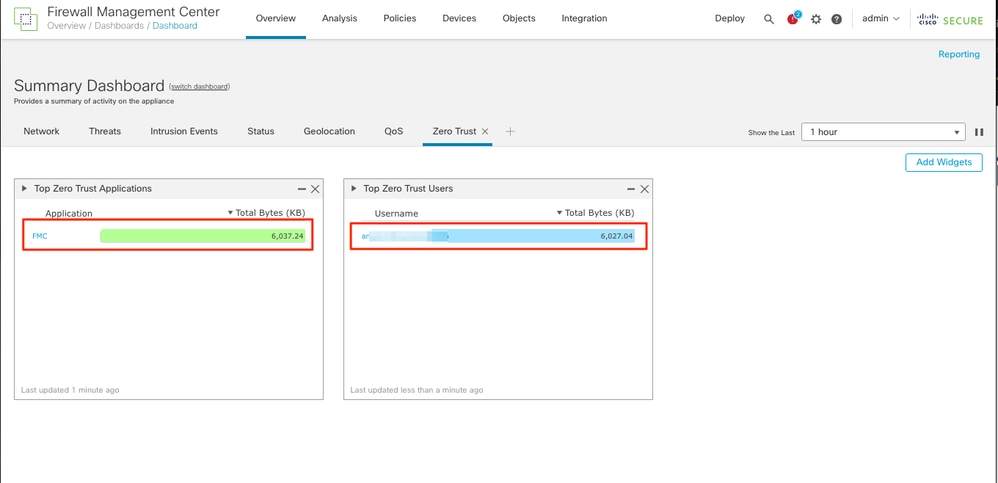

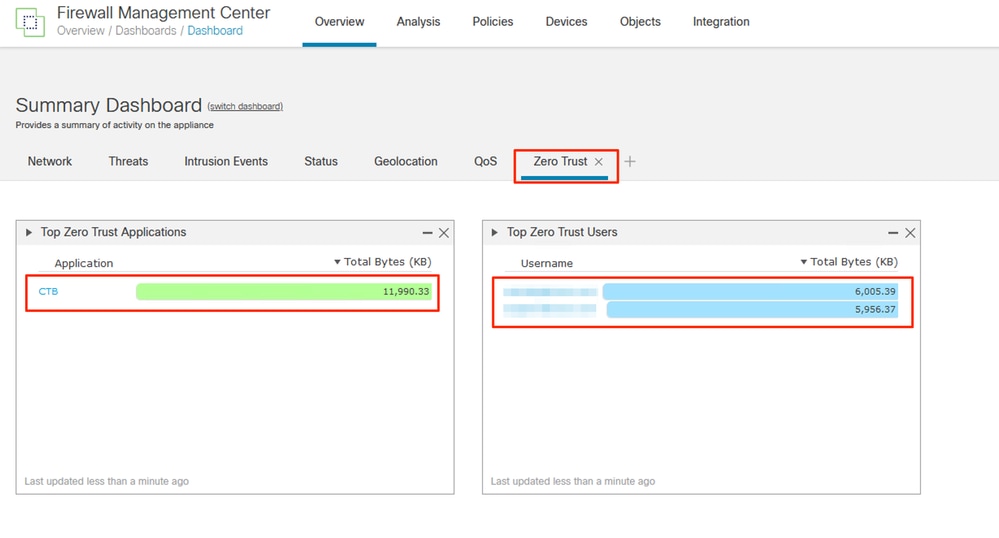

Vous pouvez surveiller les applications et les utilisateurs à partir de Vue d'ensemble de FMC > Tableau de bord > Zero Trust.

Pour examiner les événements de connexion, accédez à Analysis > Connections > Events.

En outre, les commandes show et clear sont disponibles dans l'interface de ligne de commande FTD pour afficher la configuration de confiance zéro, ainsi que les statistiques et les informations de session.

firepower# show running-config zero-trust

application Show application configuration information

application-group Show application group configuration

| Output modifiers

<cr>

firepower# show zero-trust

sessions Show zero-trust sessions

statistics Show zero-trust statistics

firepower# show zero-trust sessions

application show zero-trust sessions for application

application-group show zero-trust sessions for application group

count show zero-trust sessions count

user show zero-trust sessions for user

detail show detailed info for the session

| Output modifiers

<cr>

firepower# clear zero-trust

sessions Clear all zero-trust sessions

statistics Clear all zero-trust statistics

firepower# clear zero-trust sessions

application Clear zero-trust sessions for application

user Clear zero-trust sessions for user

<cr>

Dépannage

Un outil de diagnostic a été ajouté au FMC pour résoudre les problèmes liés à ZTNA.

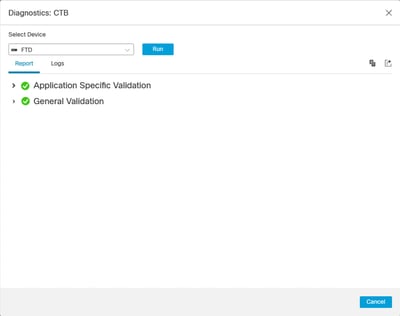

- La fonctionnalité Diagnostics est conçue pour faciliter le processus de dépannage pour les utilisateurs en indiquant à quel moment de la configuration Zero Trust Access il existe des problèmes

- Les diagnostics fournissent une analyse globale (OK ou non) et collectent des journaux détaillés qui peuvent être analysés pour résoudre les problèmes

Les diagnostics spécifiques à l'application permettent de détecter :

- Problèmes liés au DNS

- Mauvaise configuration, par exemple, socket non ouvert, règles de classification, règles NAT

- Problèmes dans la stratégie d'accès Zero Trust

- Problèmes liés à l'interface, par exemple, interface non configurée ou interface désactivée

Diagnostics génériques à détecter :

- Si une licence de chiffrement fort n'est pas activée

- Si le certificat d'application n'est pas valide

- Si la méthode d'authentification n'est pas initialisée à SAML dans le groupe de tunnels par défaut

- Problèmes de synchronisation en masse haute disponibilité et cluster

- Obtenez des informations des compteurs Snort pour diagnostiquer les problèmes, tels que ceux liés aux jetons ou au déchiffrement

- Problème d'épuisement du pool PAT dans la traduction source.

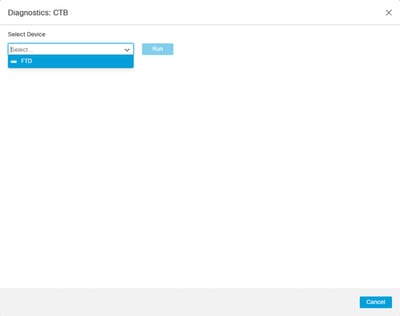

Pour exécuter les tests de diagnostic :

1. Accédez à l'icône diagnostics présente pour chaque application ZTNA.

2. Sélectionnez un périphérique et cliquez sur Exécuter.

3. Affichez les résultats dans l'état.

Si vous devez travailler avec le centre d'assistance technique Cisco (TAC) à des fins de dépannage, collectez les résultats des commandes debug et show suivantes :

- show counters protocol zero-trust

- debug zero-trust 255

- debug webvpn request 255

- debug webvpn response 255

- debug webvpn saml 255

Informations connexes

- Pour obtenir de l'aide supplémentaire, contactez le TAC. Un contrat d'assistance valide est requis : Cisco Worldwide Support Contacts.

- Vous pouvez également visiter la communauté VPN Cisco ici.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

14-Dec-2023 |

Première publication |

Contribution d’experts de Cisco

- Angel Ortizresponsable technique de la sécurité

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires