Introduction

Ce document décrit le processus de modification de l'accès du manager sur Firepower Threat Defense (FTD) d'une interface de gestion à une interface de données.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Firepower Threat Defense

- Centre de gestion Firepower

Composants utilisés

- Firepower Management Center Virtual 7.4.1

- Défense contre les menaces Firepower Virtual 7.2.5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Chaque périphérique inclut une interface de gestion dédiée unique pour communiquer avec le FMC. Vous pouvez éventuellement configurer le périphérique pour qu'il utilise une interface de données pour la gestion au lieu de l'interface de gestion dédiée. L'accès FMC sur une interface de données est utile si vous souhaitez gérer Firepower Threat Defense à distance depuis l'interface externe, ou si vous ne disposez pas d'un réseau de gestion distinct. Cette modification doit être effectuée sur le Centre de gestion Firepower (FMC) pour le FTD géré par FMC.

L’accès FMC à partir d’une interface de données présente quelques limitations :

- Vous ne pouvez activer l'accès au gestionnaire que sur une seule interface de données physique. Vous ne pouvez pas utiliser une sous-interface ou EtherChannel.

- Mode pare-feu routé uniquement, à l’aide d’une interface routée.

- PPPoE n'est pas pris en charge. Si votre FAI nécessite le protocole PPPoE, vous devez placer un routeur avec prise en charge PPPoE entre le pare-feu Firepower Threat Defense et le modem WAN.

- Vous ne pouvez pas utiliser des interfaces de gestion et d'événements distinctes.

Configurer

Poursuivre la migration des interfaces

Remarque : il est vivement recommandé d'avoir la dernière sauvegarde de FTD et FMC avant de procéder à toute modification.

-

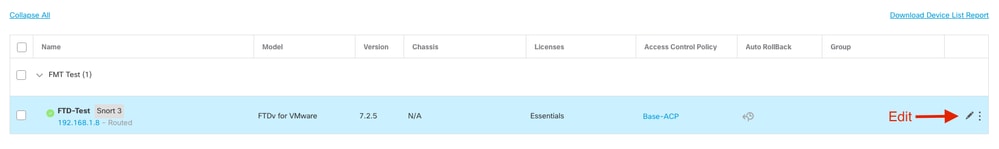

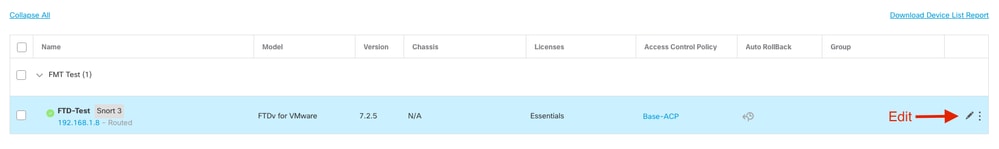

Accédez à la page Périphériques > Gestion des périphériques, cliquez sur Modifier pour le périphérique que vous apportez des modifications.

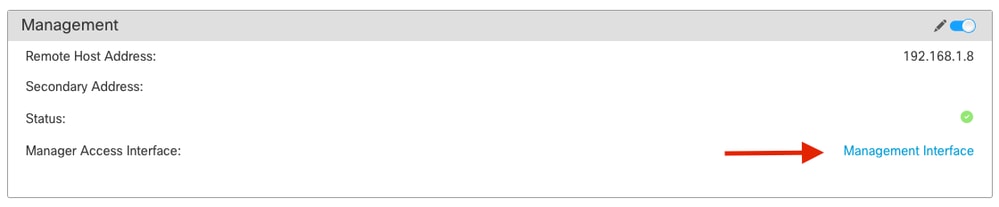

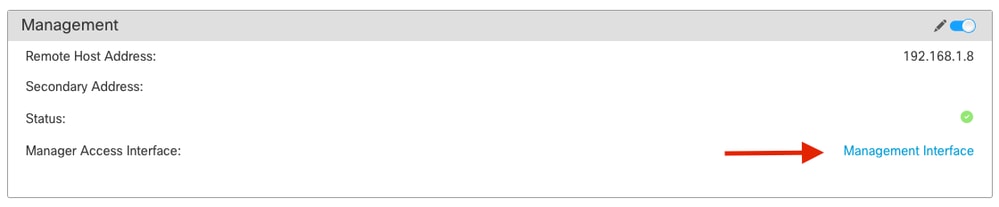

2. Accédez à la section et cliquez sur le lien pour l'interface d'accès au gestionnaire.

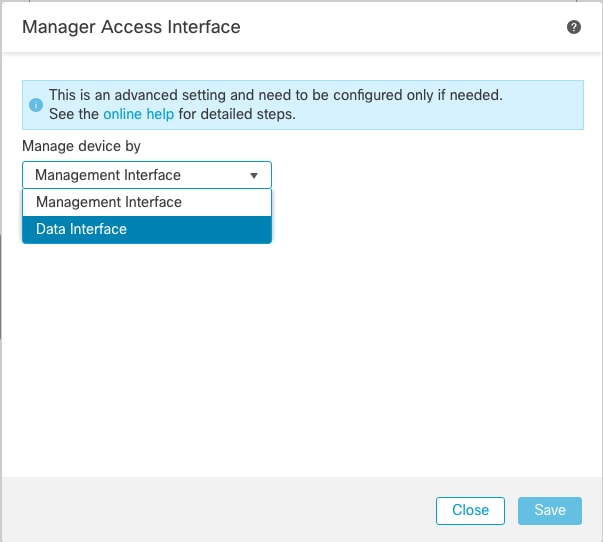

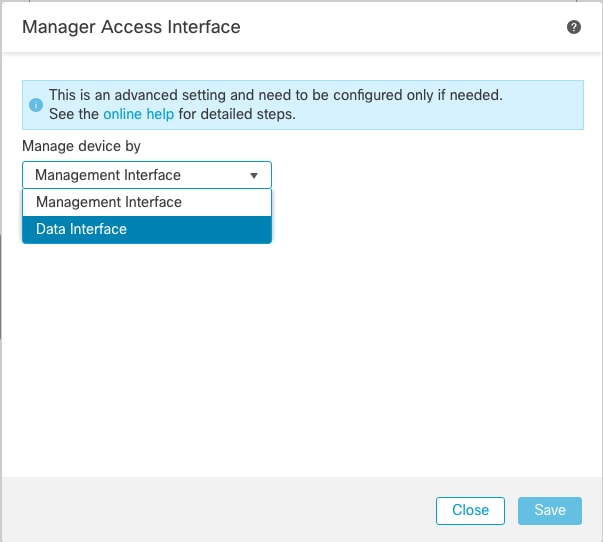

Le champ Interface d'accès du manager affiche l'interface de gestion existante. Cliquez sur le lien pour sélectionner le nouveau type d'interface, qui est l'option Interface de données dans la liste déroulante Gérer le périphérique par et cliquez sur Enregistrer.

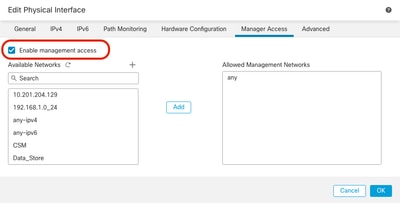

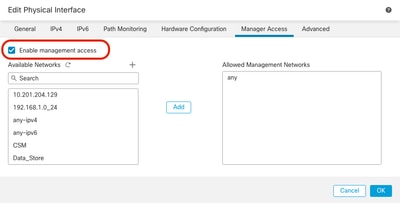

3. Vous devez maintenant passer à Activer l'accès à la gestion sur une interface de données, accédez à Périphériques > Gestion des périphériques > Interfaces > Modifier l'interface physique > Accès au gestionnaire.

Remarque : (Facultatif) Si vous utilisez une interface secondaire pour la redondance, activez l'accès à la gestion sur l'interface utilisée à des fins de redondance.

(Facultatif) Si vous utilisez DHCP pour l'interface, activez la méthode DDNS de type Web dans la boîte de dialogue Périphériques > Gestion des périphériques > DHCP > DDNS.

(Facultatif) Configurez DNS dans une stratégie de paramètres de plate-forme et appliquez-la à ce périphérique dans Périphériques > Paramètres de plate-forme > DNS.

4. Assurez-vous que la défense contre les menaces peut router vers le centre de gestion via l'interface de données ; ajoutez une route statique si nécessaire sur Périphériques.

- Cliquez sur IPv4ou IPv6 selon le type de route statique que vous ajoutez.

- Choisissez l'interface à laquelle cette route statique s'applique.

- Dans la liste Available Network (Réseau disponible), sélectionnez le réseau de destination.

- Dans le champ Gateway ou IPv6 Gateway, entrez ou sélectionnez le routeur de passerelle qui est le tronçon suivant pour cette route.

(Facultatif) Pour surveiller la disponibilité de la route, saisissez ou sélectionnez le nom d'un objet de surveillance SLA (Service Level Agreement) qui définit la stratégie de surveillance, dans le champ Suivi de route.

5. Déployez les modifications de configuration. Les modifications de configuration sont désormais déployées sur l'interface de gestion actuelle.

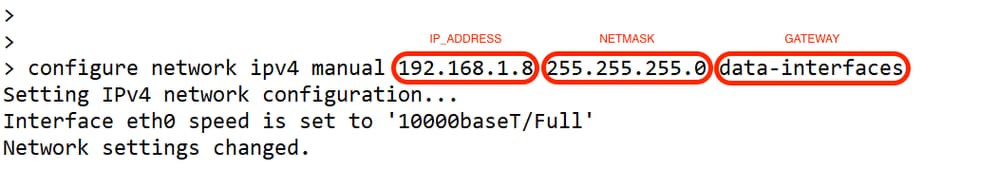

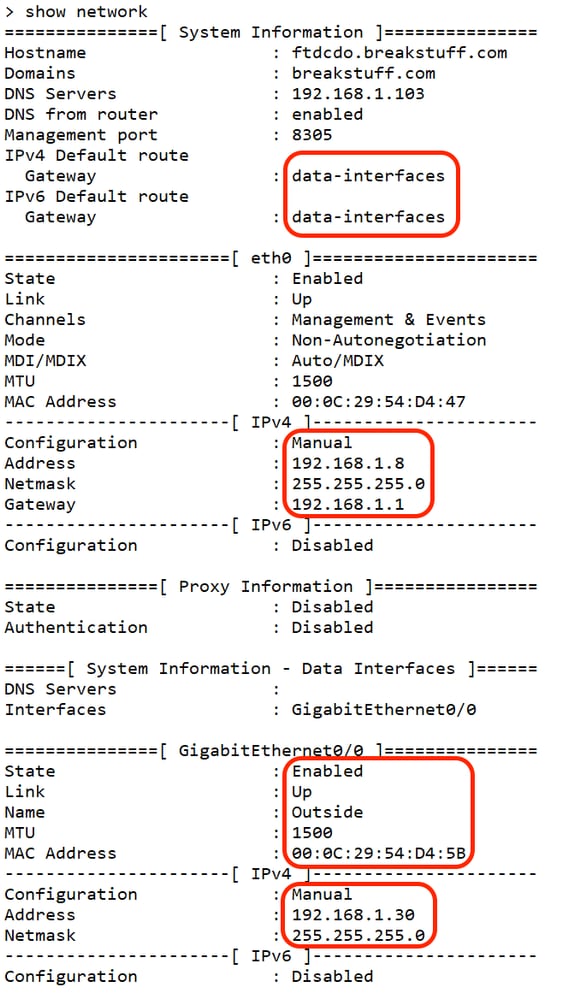

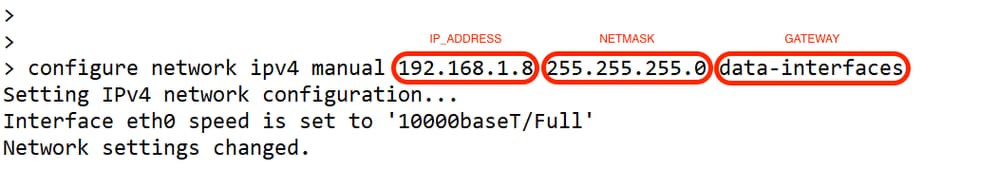

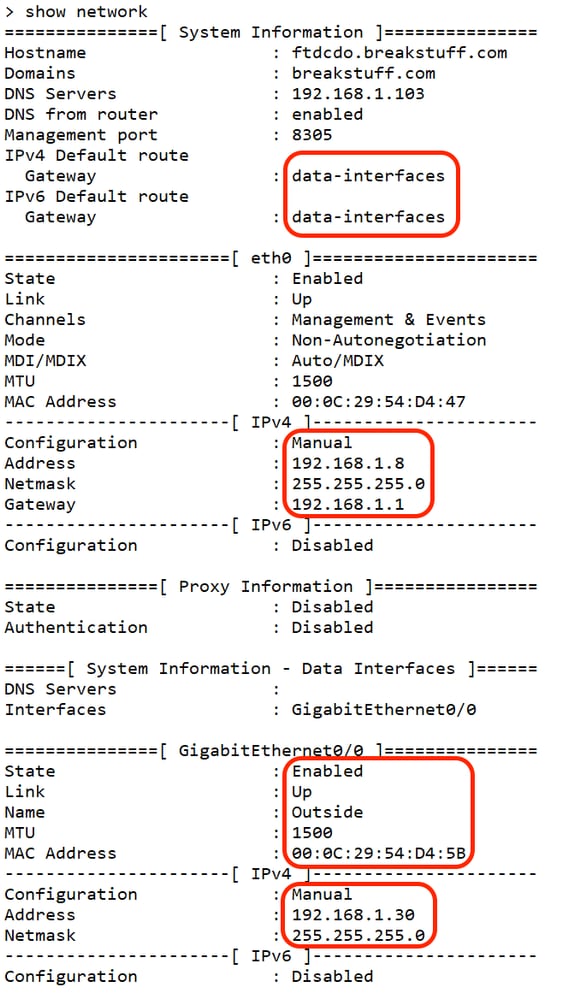

6. À l’interface de ligne de commande FTD, définissez l’interface de gestion de sorte qu’elle utilise une adresse IP statique et la passerelle comme interfaces de données.

configure network {ipv4 | ipv6} manual ip_address netmask data-interfaces

Remarque : bien que vous ne prévoyiez pas d'utiliser l'interface de gestion, vous devez définir une adresse IP statique. Par exemple, une adresse privée pour que vous puissiez définir la passerelle sur interfaces de données. Cette gestion est utilisée pour transférer le trafic de gestion vers l'interface de données à l'aide de l'interface tap_nlp.

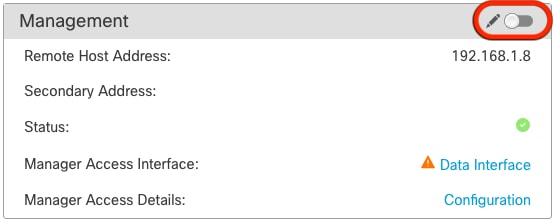

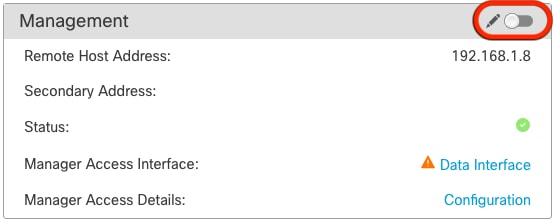

7. Désactivez la gestion dans Management Center, cliquez sur Edit et mettez à jour l'adresse IP de l'hôte distant et l'adresse (facultatif)Secondary Address pour la défense contre les menaces dans la Devices

Activer SSH sur les paramètres de plateforme

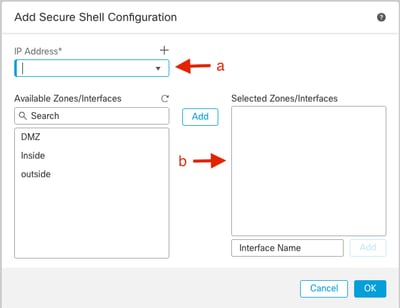

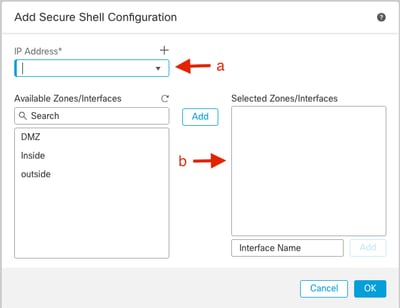

Activez SSH pour l'interface de données dans la stratégie Paramètres de la plate-forme, et appliquez-le à ce périphérique dans Périphériques

- Les hôtes ou les réseaux que vous autorisez à établir des connexions SSH.

- Ajoutez les zones qui contiennent les interfaces auxquelles autoriser les connexions SSH. Pour les interfaces qui ne se trouvent pas dans une zone, vous pouvez taper le nom de l'interface dans le champ Zones/Interfaces sélectionnées liste et cliquez sur Add.

- Click OK. Déployer les modifications

Remarque : SSH n'est pas activé par défaut sur les interfaces de données. Par conséquent, si vous souhaitez gérer la défense contre les menaces à l'aide de SSH, vous devez l'autoriser explicitement.

Vérifier

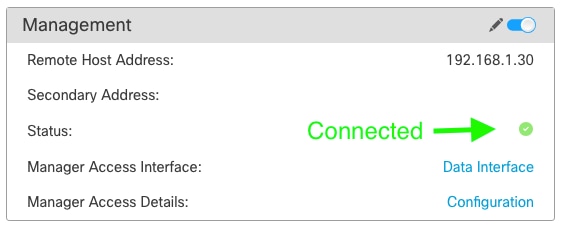

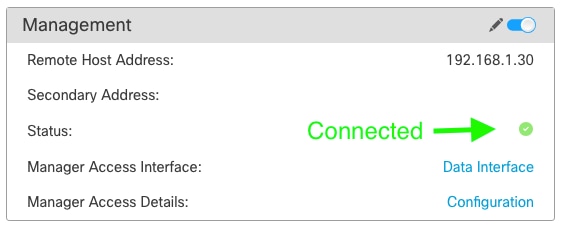

Assurez-vous que la connexion de gestion est établie sur l'interface de données.

Vérification à partir de l'interface utilisateur graphique (GUI) FMC

Dans le centre de gestion, vérifiez l'état de la connexion de gestion sur la Périphériques.

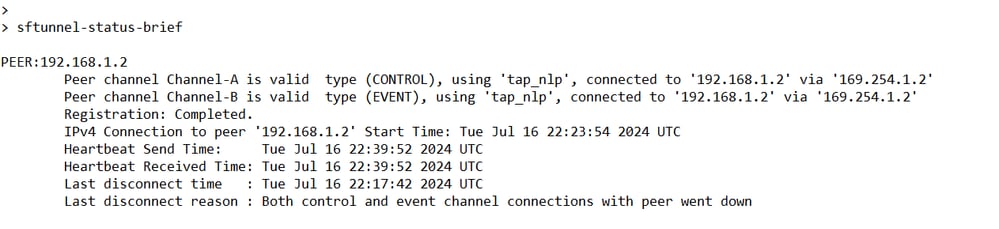

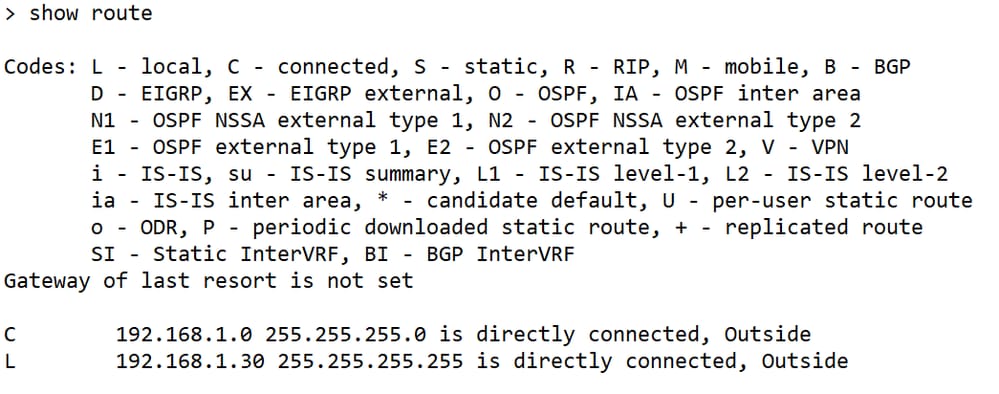

Vérification à partir de l'interface de ligne de commande FTD

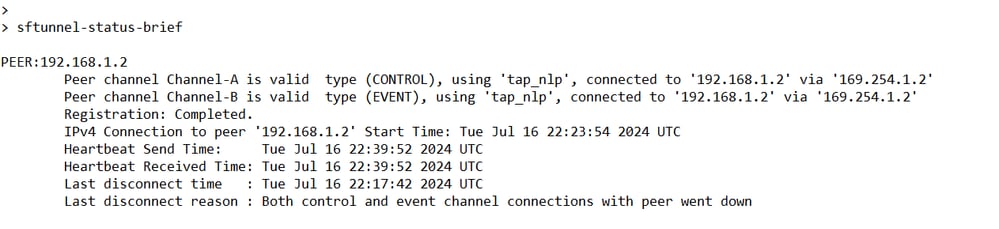

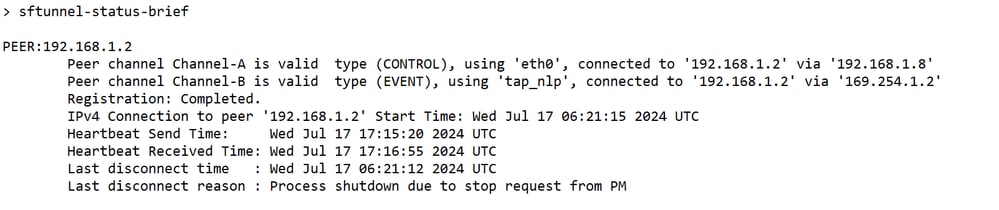

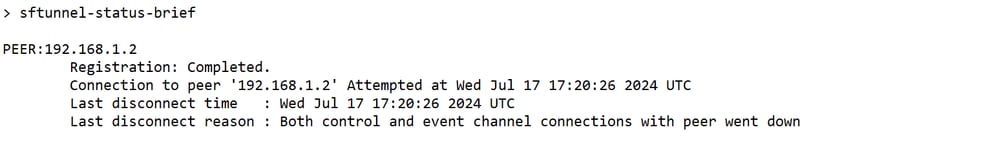

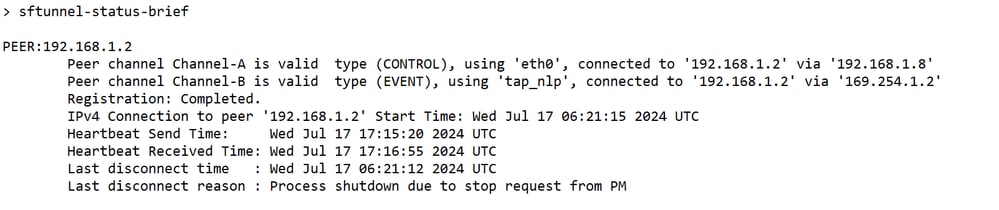

Dans l'interface de ligne de commande de défense contre les menaces, entrez la commande ftunnel-status-brief pour afficher l'état de la connexion de gestion.

L'état indique une connexion réussie pour une interface de données, indiquant l'interface interne tap_nlp.

Dépannage

Dans le centre de gestion, vérifiez l'état de la connexion de gestion sur la Périphériques.

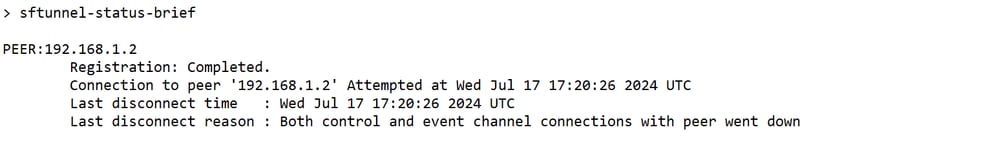

Dans l'interface de ligne de commande de défense contre les menaces, entrez la commande ftunnel-status-brief pour afficher l'état de la connexion de gestion. Vous pouvez également utiliser ftunnel-status pour afficher des informations plus complètes.

État de la connexion de gestion

Scénario de travail

Scénario de non-fonctionnement

Validation des informations réseau

Dans l'interface de ligne de commande de défense, affichez les paramètres réseau de l'interface de données de gestion et d'accès du manager :

> show network

Valider l'état du manager

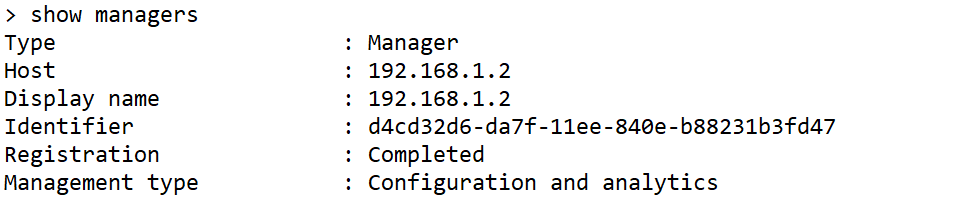

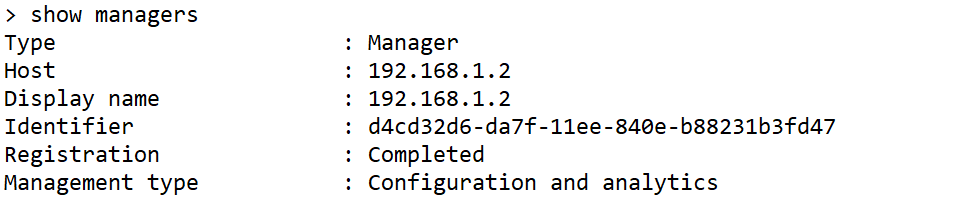

À l'interface CLI de défense contre les menaces, vérifiez que l'enregistrement du centre de gestion est terminé.

> show managers

Remarque : cette commande n'affiche pas l'état actuel de la connexion de gestion.

Valider la connectivité réseau

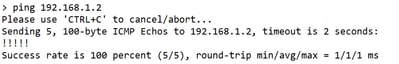

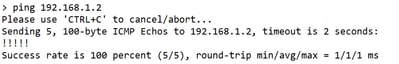

Envoyez une requête ping au Management Center

Dans la CLI threat defense, utilisez la commande pour envoyer une requête ping au centre de gestion à partir des interfaces de données :

> ping fmc_ip

Dans l'interface de ligne de commande de défense contre les menaces, utilisez la commande pour envoyer une requête ping au centre de gestion à partir de l'interface de gestion, qui effectue le routage sur le fond de panier vers les interfaces de données :

> ping system fmc_ip

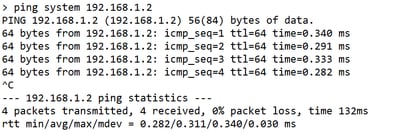

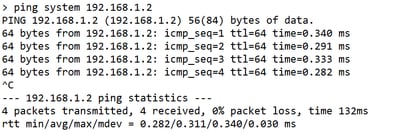

Vérification de l’état, des statistiques et du nombre de paquets

Dans la CLI de défense contre les menaces, consultez les informations sur l'interface de fond de panier interne, nlp_int_tap :

> show interface detail

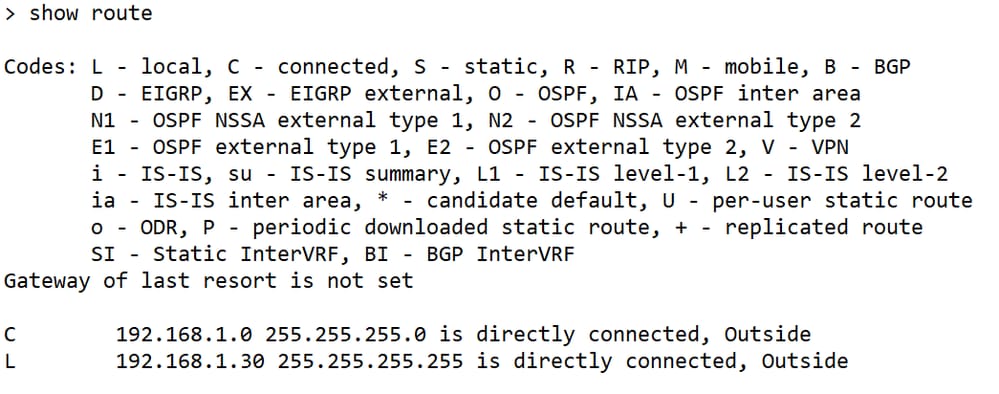

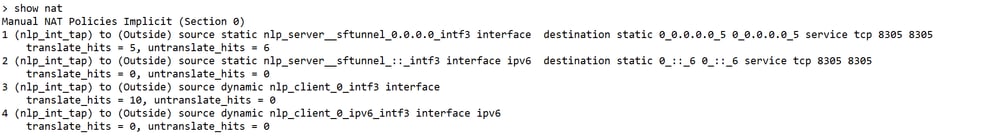

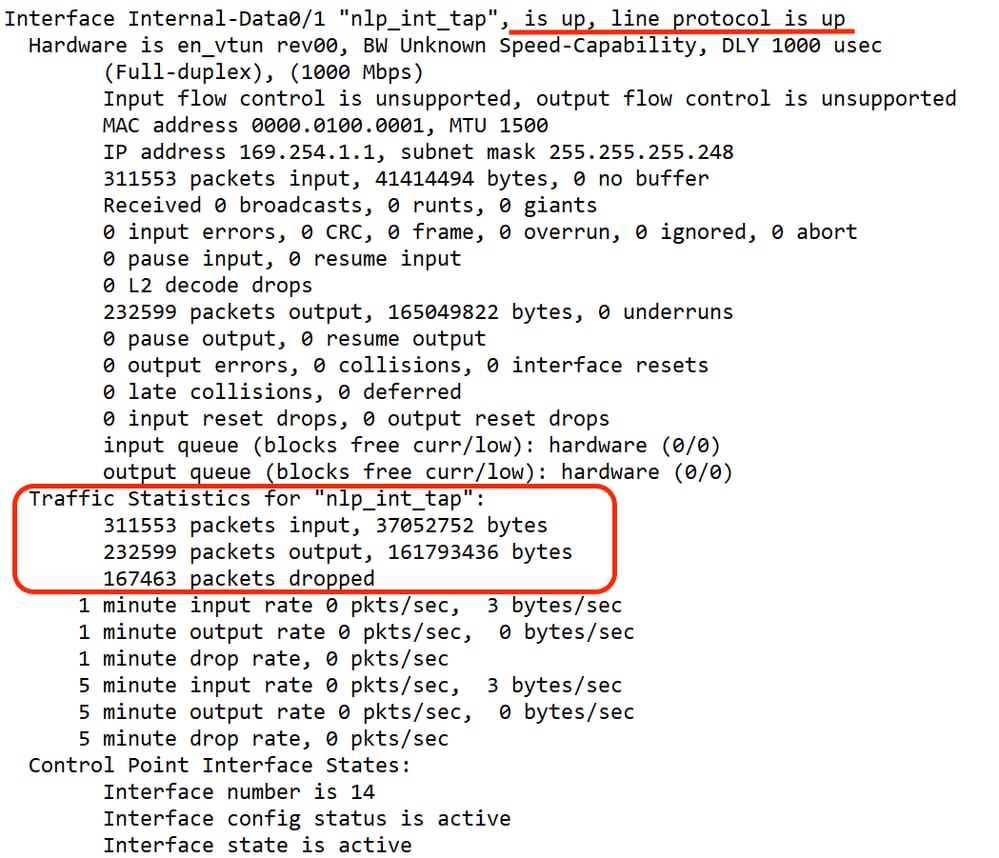

Valider la route sur FTD pour atteindre FMC

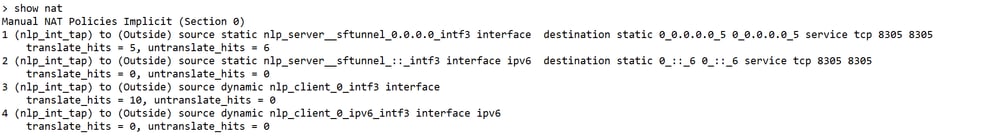

Dans l'interface de ligne de commande de défense contre les menaces, vérifiez que la route par défaut (S*) a été ajoutée et que des règles NAT internes existent pour l'interface de gestion (nlp_int_tap).

> show route

> show nat

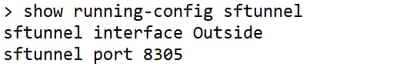

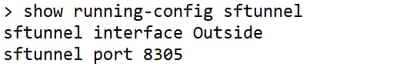

Vérifier les statistiques Sftunnel et Connection

> show running-config sftunnel

Avertissement : tout au long du processus de modification de l'accès au gestionnaire, évitez de supprimer le gestionnaire du FTD ou de le désinscrire/forcer la suppression du FTD du FMC.

Informations connexes

Commentaires

Commentaires