Introduction

Ce document décrit comment supprimer ou modifier la configuration NetFlow sur Firepower Threat Defense (FTD) via Firepower Centre de gestion (FMC).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissance du FMC

- Connaissance du DFT

- Connaissance de la politique FlexConfig

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Version FTD antérieure à 7.4

- Version FMC antérieure à 7.4

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Remarque : Remarque importante pour Firepower versions 7.2.x : lors de la configuration de NetFlow, un bogue Cisco connu portant l'ID CSCwh29167 est réorganisé dans l'objet Flex, ce qui entraîne l'échec du déploiement en raison de l'absence de configuration de la carte de classe. Pour résoudre ce problème, mettez en oeuvre la solution de contournement documentée sous l'ID de bogue Cisco CSCwf9848 (doublon de l'ID de bogue Cisco CSCwh29167 ).

Configuration initiale

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

!

flow-export destination Inside 192.168.1.5 2055

Pour configurer ces configurations initiales, les objets flex config utilisés sont les suivants :

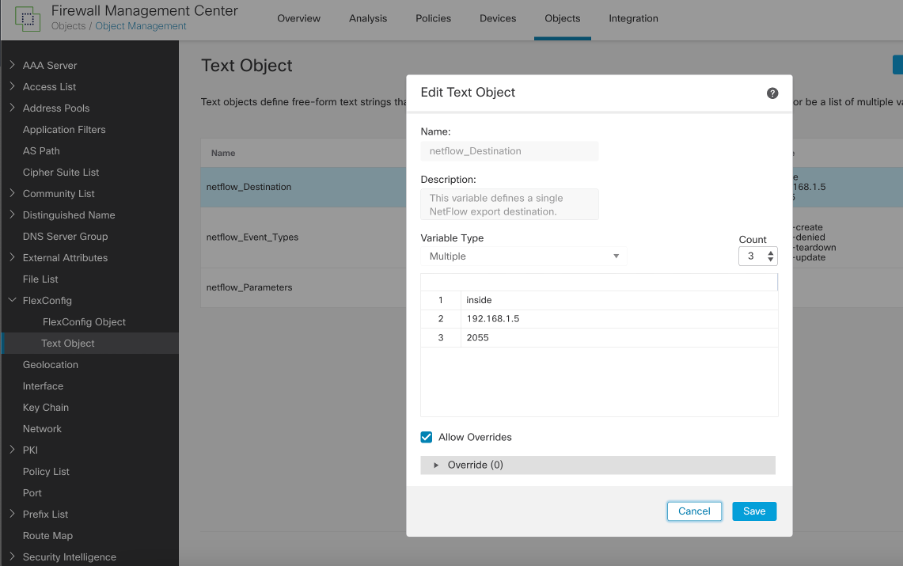

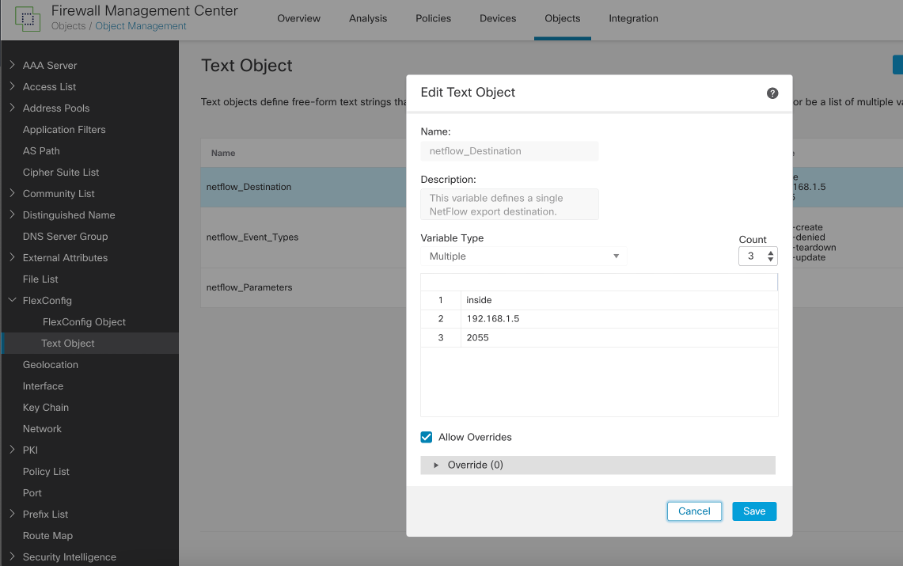

1. Objet texte de destination Netflow

Objet texte de destination Netflow

Objet texte de destination Netflow

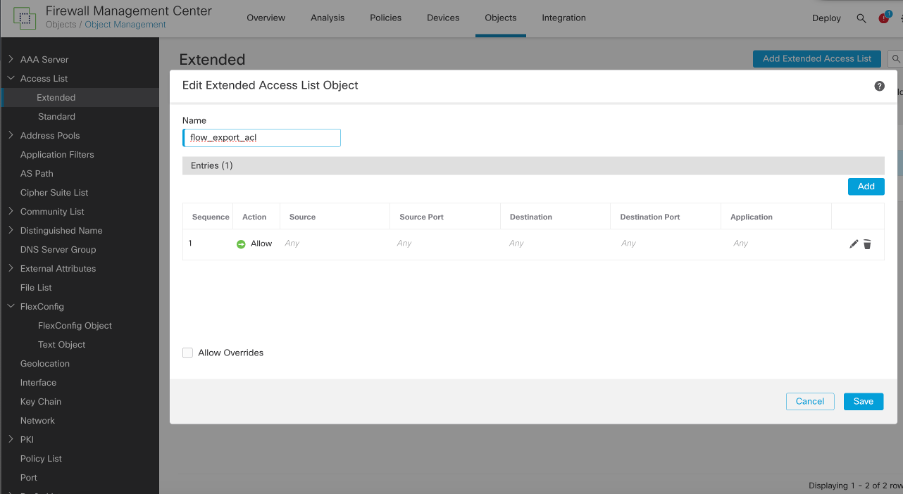

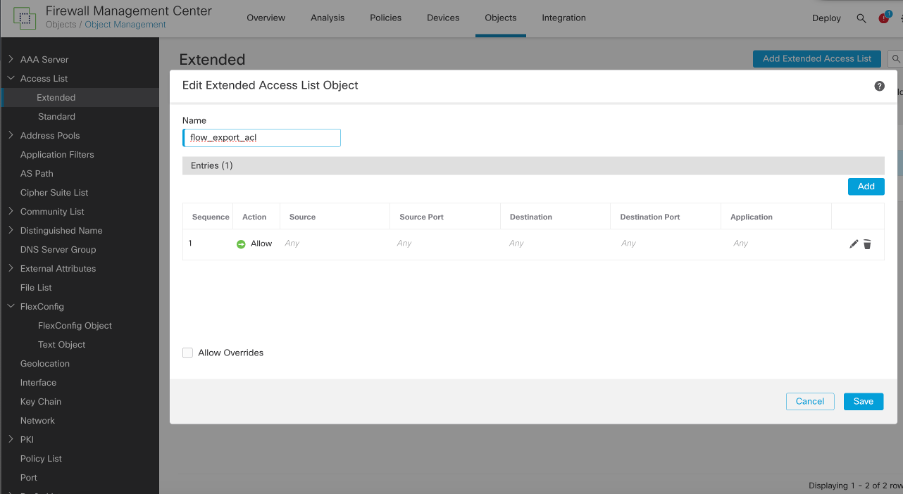

2. Liste de contrôle d’accès étendue nommée : flow_export_acl

ACL d'exportation de flux

ACL d'exportation de flux

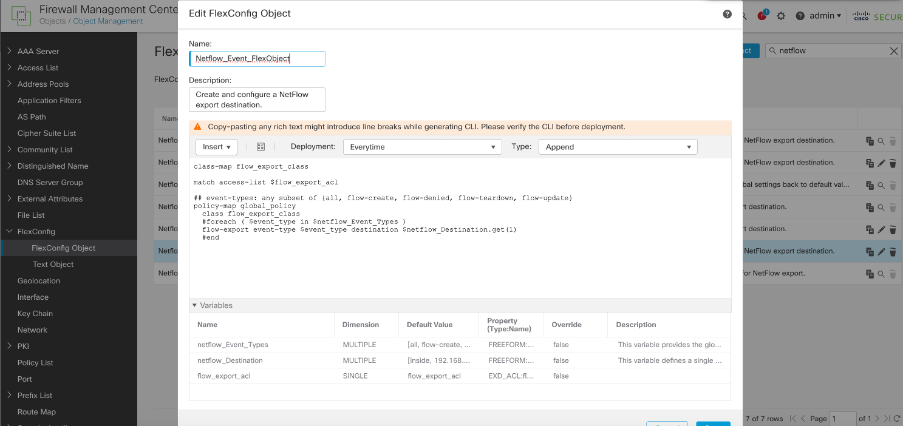

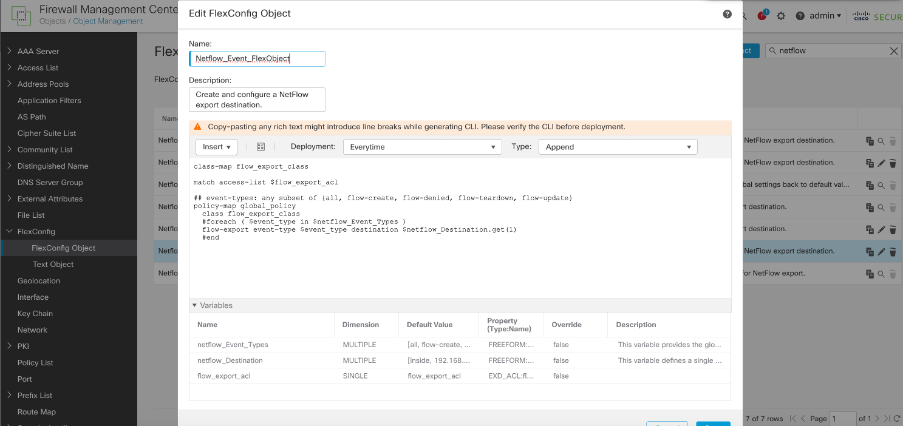

- Carte de classe et stratégie de service utilisées pour appliquer cette carte de classe avec la destination d'exportation de flux

Carte de classe et politique de service

Carte de classe et politique de service

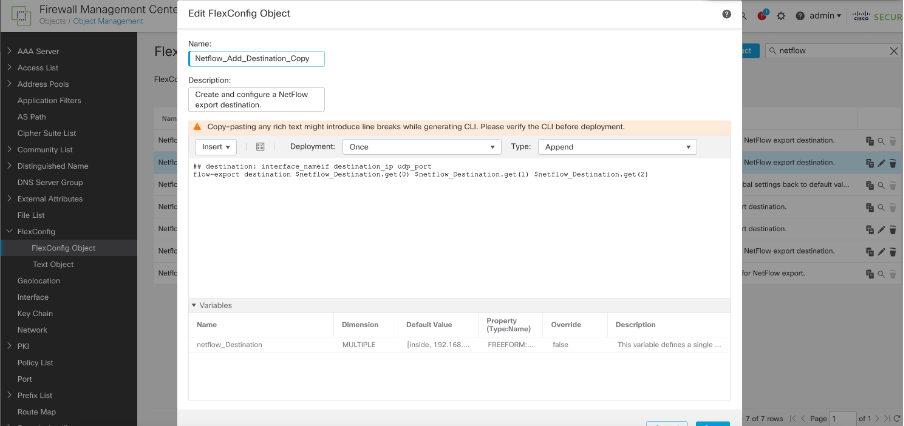

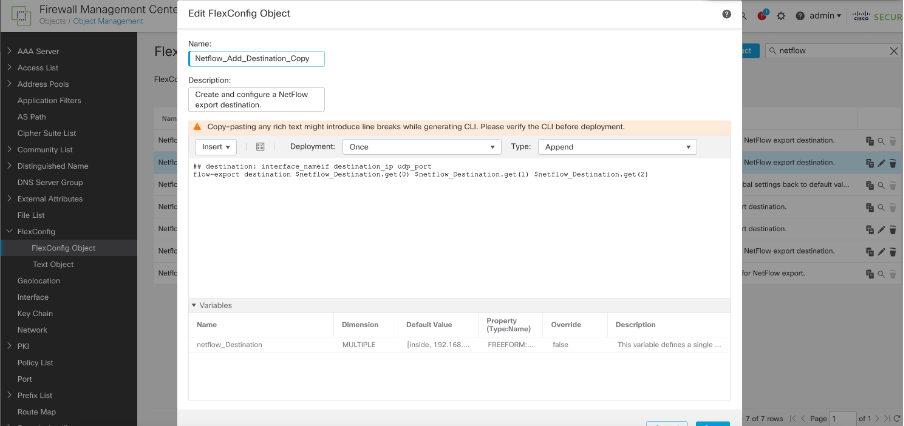

4. Destination d'exportation de flux

Destination d'exportation de flux

Destination d'exportation de flux

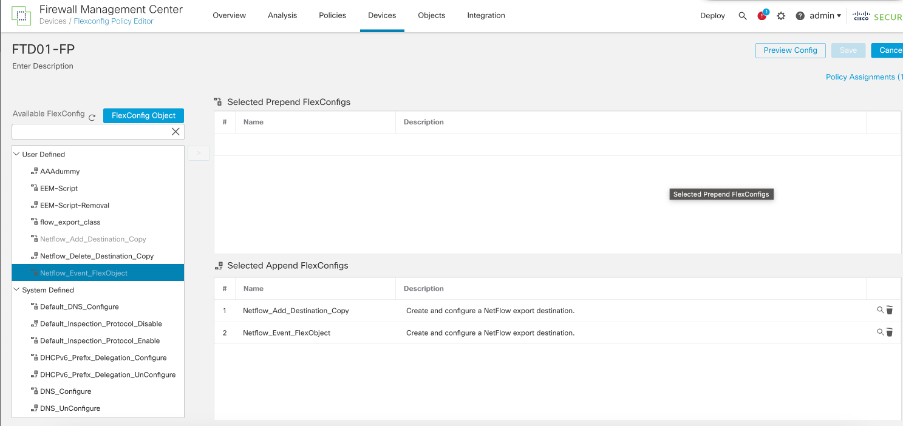

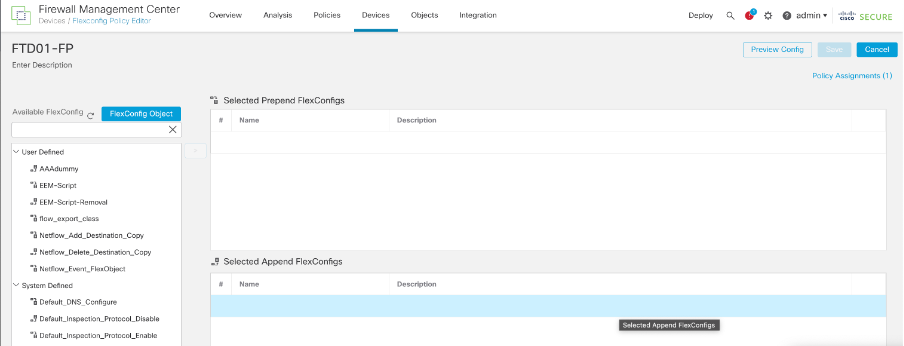

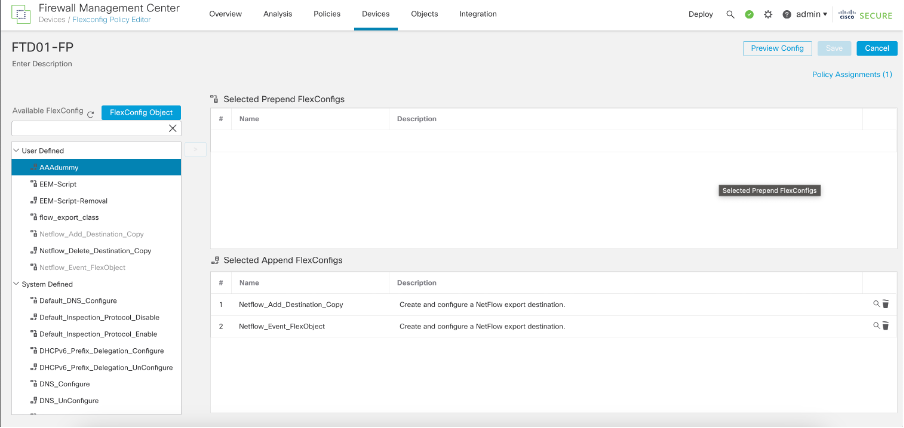

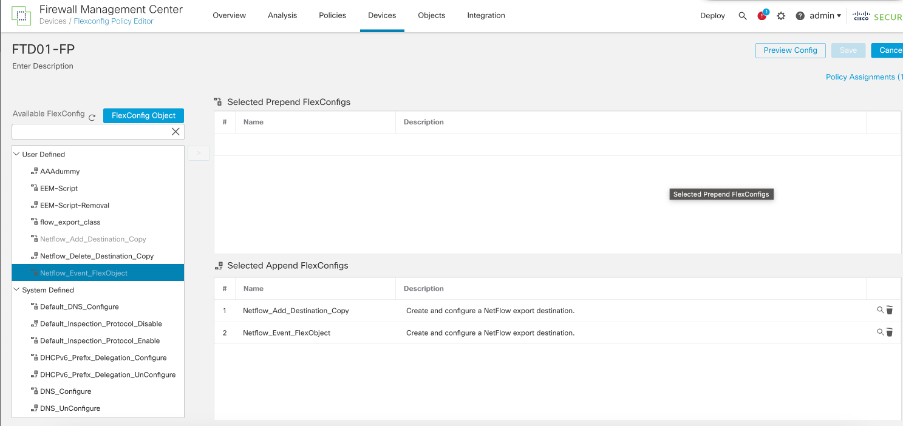

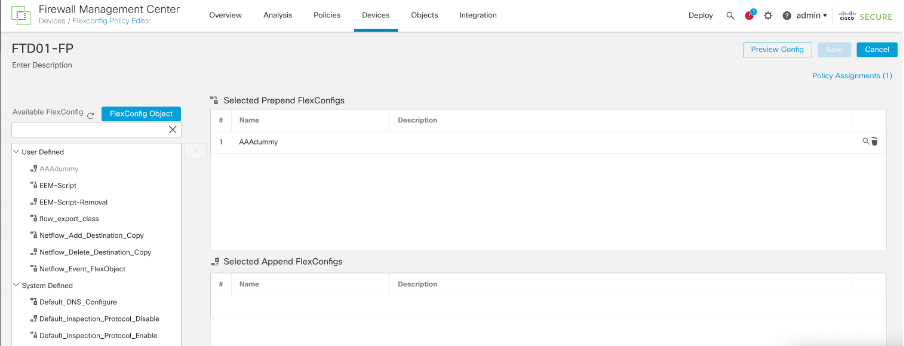

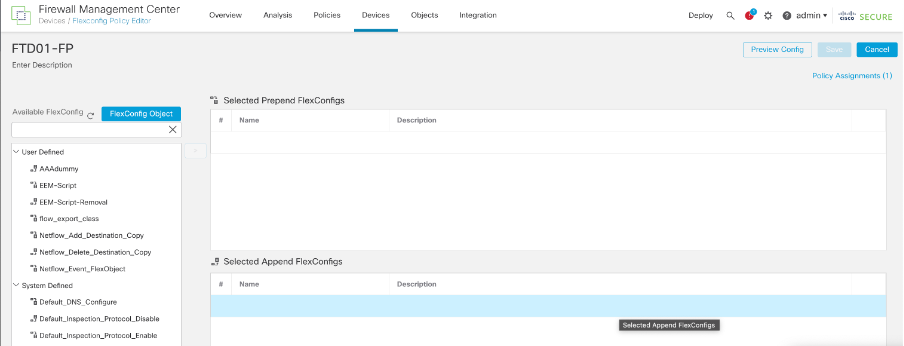

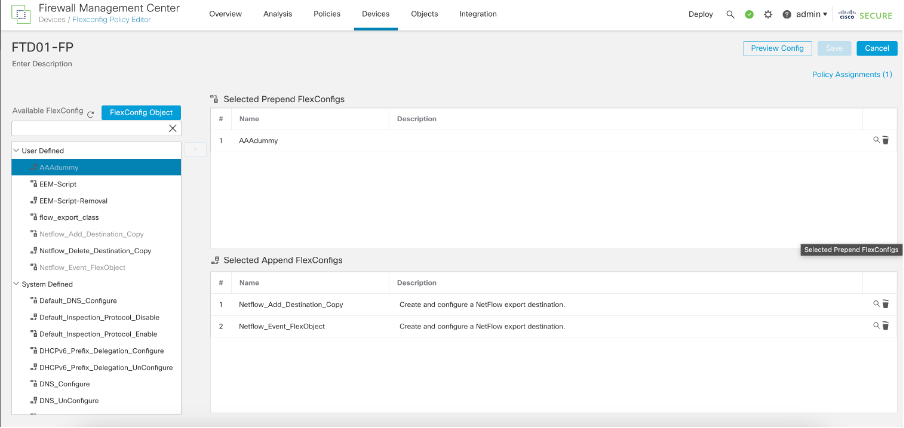

5. Ensuite, ces deux objets ont été ajoutés à la stratégie de configuration flexible et déployés :

Politique FlexConfig

Politique FlexConfig

Supprimer les configurations NetFlow

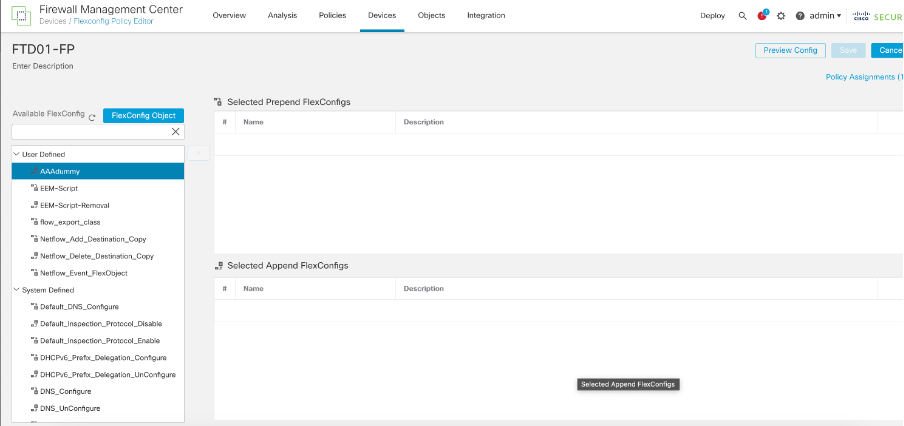

Étape 1 : Supprimez les objets Flex de la stratégie Flex.

Supprimer la configuration flexible existante

Supprimer la configuration flexible existante

Étape 2 : Déployez la stratégie. À partir de la ligne de commande, nous constatons que les configurations supprimées sont les suivantes :

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.5

flow-export event-type flow-denied destination 192.168.1.5

flow-export event-type flow-teardown destination 192.168.1.5

flow-export event-type flow-update destination 192.168.1.5

considérant que la configuration qui n'est pas supprimée est :

flow-export destination Inside 192.168.1.5 2055

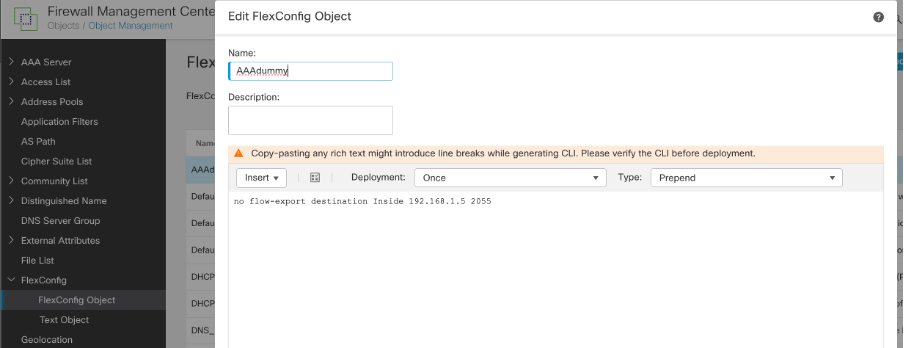

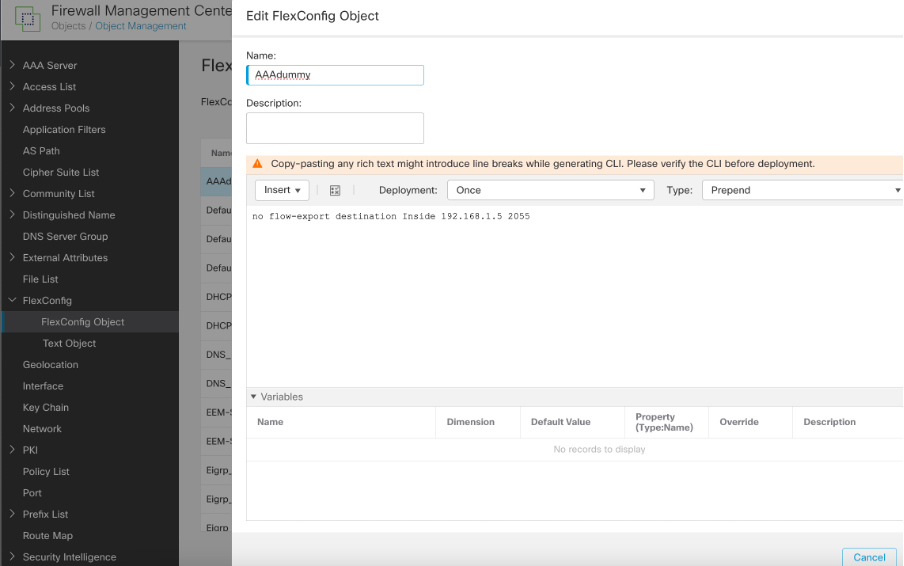

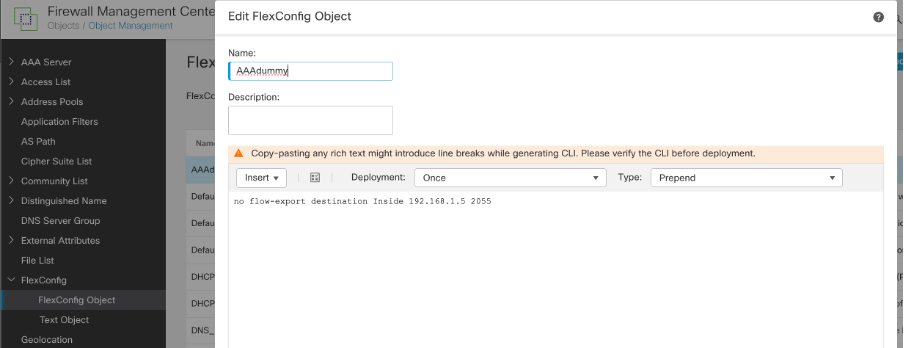

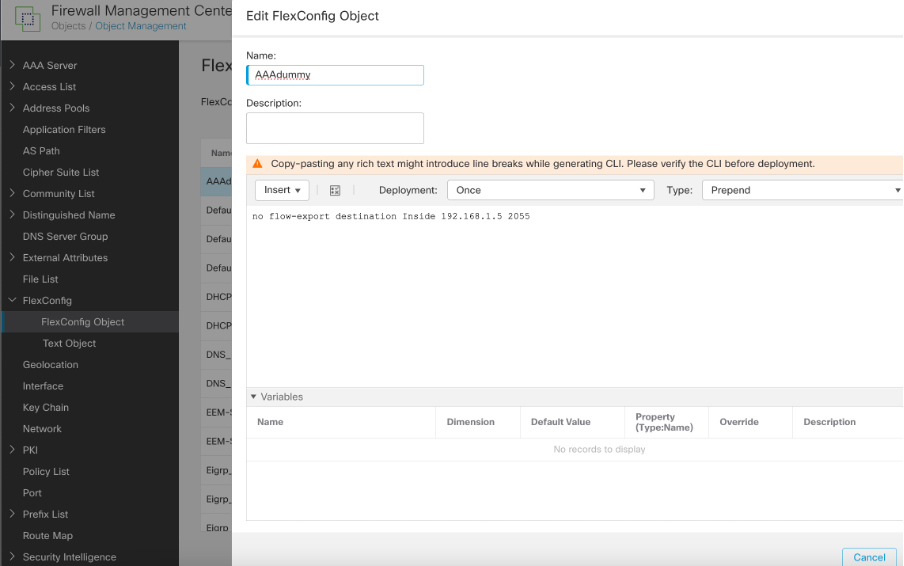

Étape 3 : Pour supprimer ce, nous devons créer un objet flexible avec le type 'prepend' et l'ajout de la configuration :

no flow-export destination Inside 192.168.1.5 2055

Supprimer la destination de configuration flexible

Supprimer la destination de configuration flexible

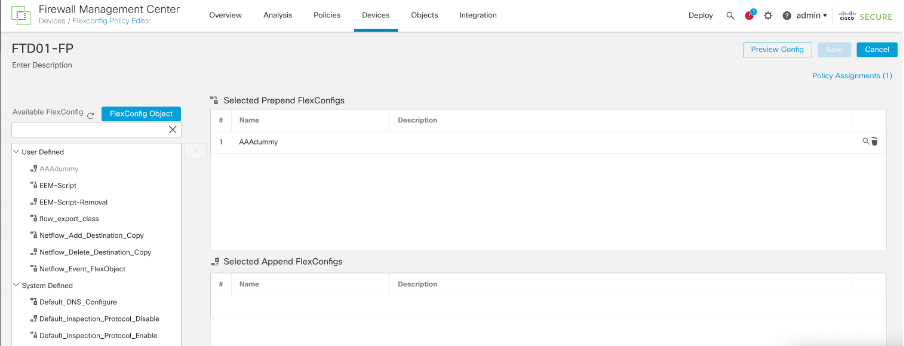

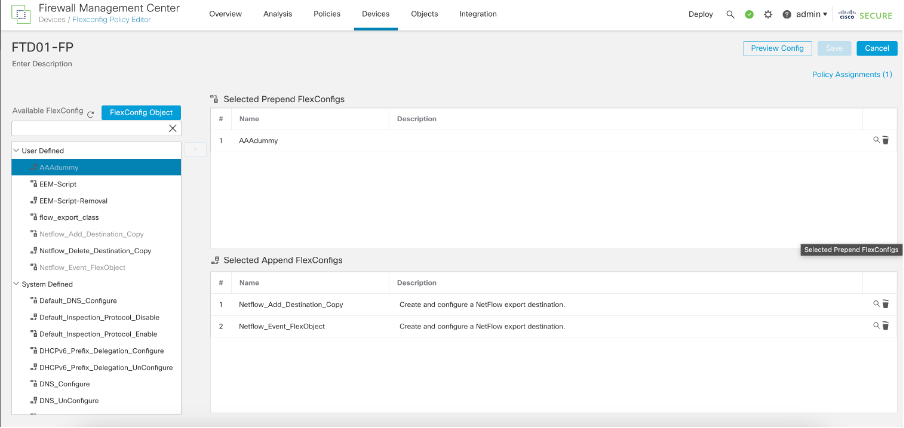

Étape 4 : sous Flex Policy, appelez l'objet prepend nouvellement créé à l'étape 3 et déployez la stratégie.

Ajoutez ceci sous la politique de configuration flexible

Ajoutez ceci sous la politique de configuration flexible

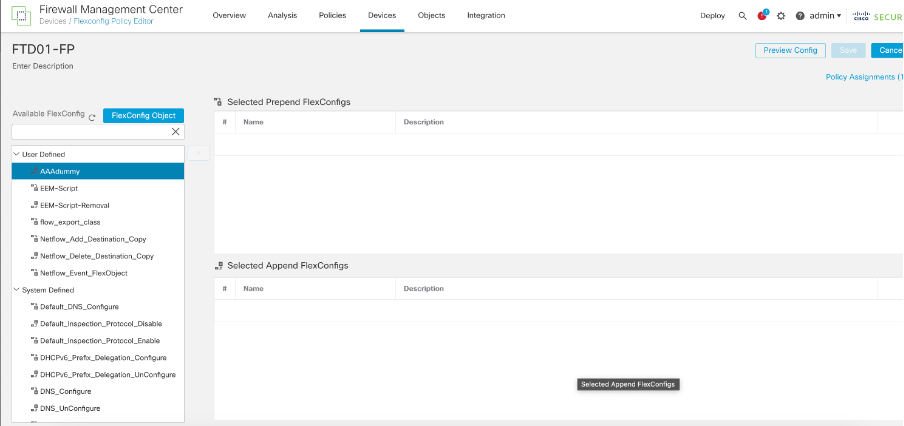

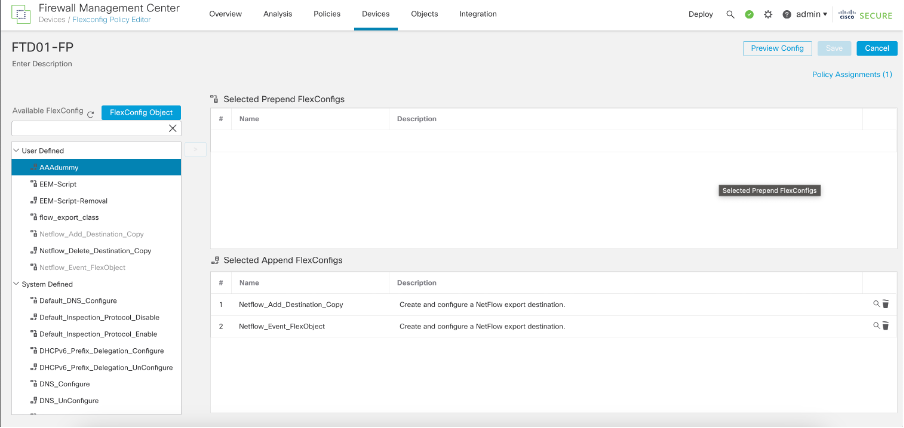

Étape 5 : supprimez cet objet de préfixe de la stratégie Flex et redéployez-le.

Supprimer l'objet de préfixe

Supprimer l'objet de préfixe

Toute la configuration liée à l'exportation de flux est supprimée maintenant.

Modifier les configurations NetFlow existantes

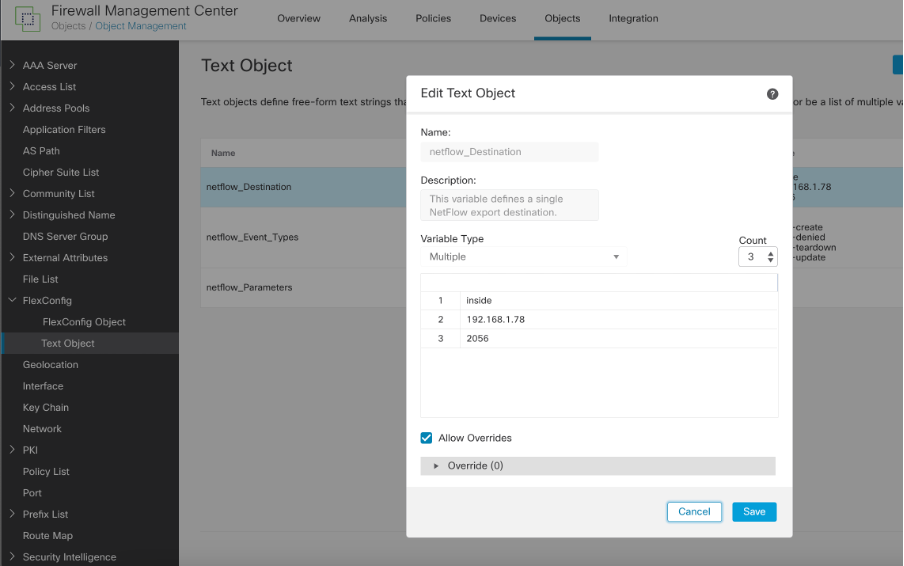

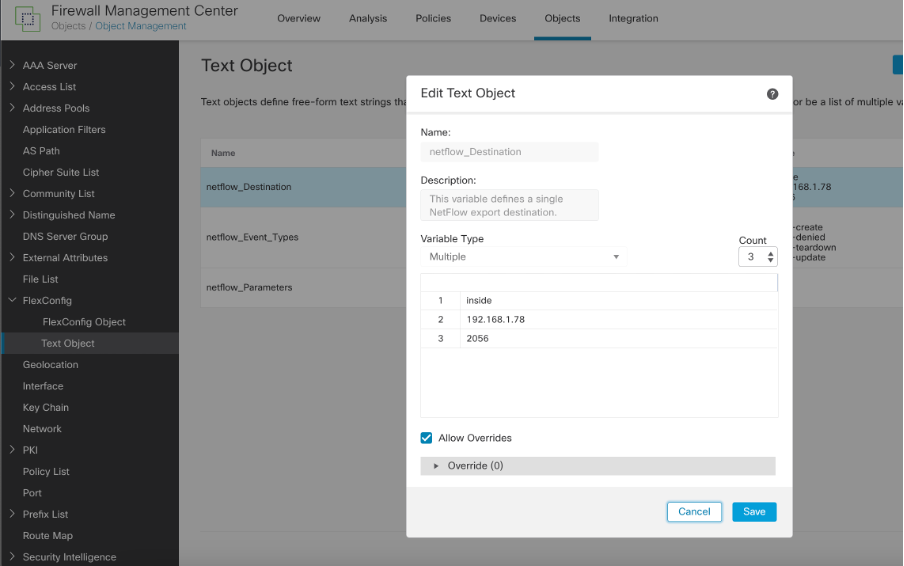

Étape 1 : Modifiez l'objet Text créé pour la destination Netflow. Modifiez les paramètres requis IP, Interface name ou Port.

Exemple : nous avons modifié l'adresse IP et le port de (192.168.1.5, 2055) à (192.168.1.78, 2056)

Objet texte de destination Netflow

Objet texte de destination Netflow

Étape 2 : Déployez la stratégie. Vous verriez que les modifications sont reflétées comme prévu, mais avec l'ancienne configuration de destination Netflow :

access-list flow_export_acl extended permit ip any any

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

!

flow-export destination Inside 192.168.1.78 2056

flow-export destination Inside 192.168.1.5 2055

Étape 3 : Pour supprimer ce, vous devez créer un objet flexible avec le type 'prepend' et l'ajout de la configuration :

no flow-export destination Inside 192.168.1.5 2055

Supprimer la destination Netflow

Supprimer la destination Netflow

Étape 4 : sous Flex Policy, appelez l'objet prepend nouvellement créé à l'étape 3 et déployez la stratégie.

Ajouter au début Flex Config

Ajouter au début Flex Config

Étape 5 : supprimez cet objet de préfixe de la stratégie Flex et redéployez-le.

Suppression de Prepend FlexConfig

Suppression de Prepend FlexConfig

La configuration liée à NetFlow a été modifiée.

access-list flow_export_acl extended permit ip any any

!

flow-export destination Inside 192.168.1.78 2056

!

class-map flow_export_class

match access-list flow_export_acl

!

policy-map global_policy

class flow_export_class

flow-export event-type flow-create destination 192.168.1.78

flow-export event-type flow-denied destination 192.168.1.78

flow-export event-type flow-teardown destination 192.168.1.78

flow-export event-type flow-update destination 192.168.1.78

Documents associés

https://www.cisco.com/c/en/us/support/docs/quality-of-service-qos/netflow/216126-configure-netflow-secure-event-logging-o.html

Commentaires

Commentaires