Introduction

Ce document décrit comment vérifier et dépanner la configuration EIGRP sur des périphériques FTD en utilisant un FMC comme gestionnaire.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Concepts et fonctionnalités du protocole EIGRP (Enhanced Interior Gateway Routing Protocol)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Secure Firewall Threat Defense (FTD)

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- FTDv pour VMWare dans la version 7.2.8.

- FMC pour VMWare dans la version 7.2.8.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Contexte EIGRP

Le protocole EIGRP peut être configuré sur un FMC pour utiliser le routage dynamique entre les périphériques FTD et les autres périphériques compatibles EIGRP.

Le FMC permet uniquement de configurer un système autonome (AS) EIGRP en mode unique.

Les paramètres suivants doivent correspondre aux voisins EIGRP pour former la contiguïté EIGRP.

- Une interface qui appartient au même sous-réseau IP.

- EIGRP AS

- Intervalles Hello et d'attente

-MTU

- Authentification d'interface.

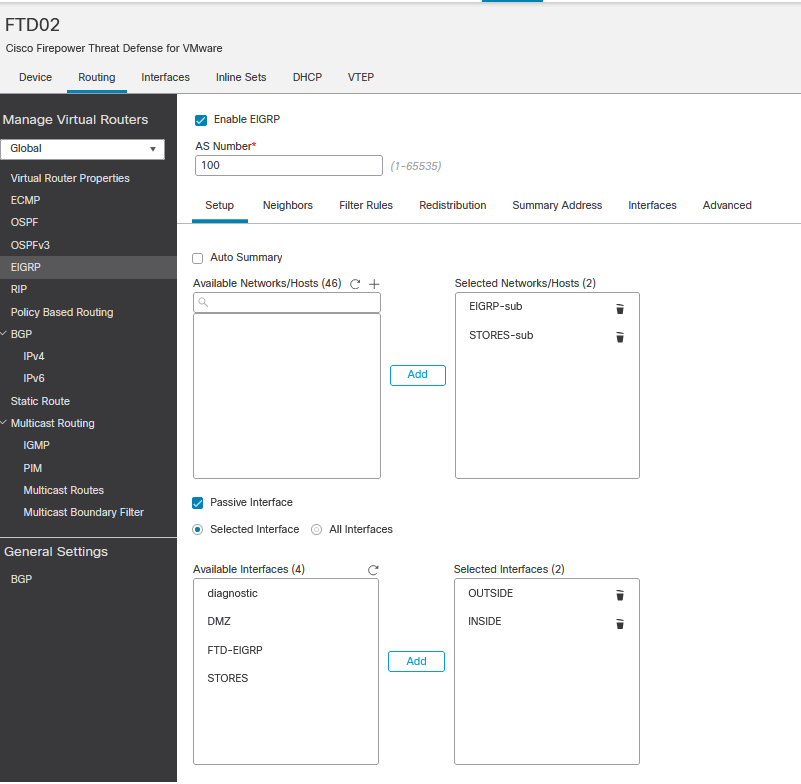

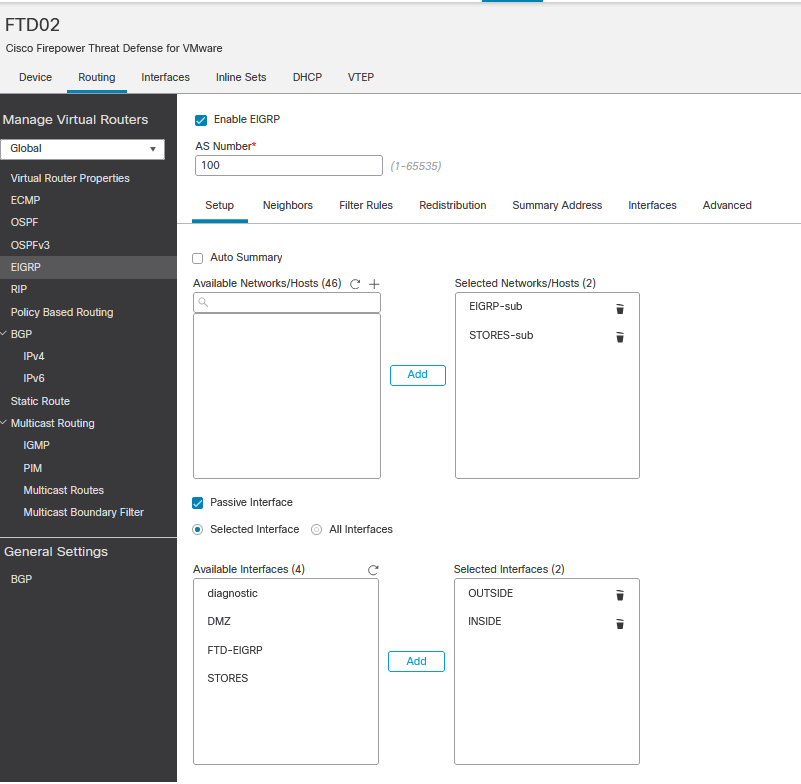

Configuration de base

Cette section décrit les paramètres nécessaires à la configuration du protocole EIGRP.

- Accédez à Devices > Device Management > Edit device

- Cliquez sur l'onglet Routing.

- Cliquez sur EIGRP dans la barre de menus de gauche.

- Cochez la case Enable EIGRP, pour activer le protocole, et attribuez une valeur comprise entre 1 et 65535 au numéro de système autonome.

- Notez que l'option Synthèse automatique est désactivée par défaut

- Sélectionnez un réseau/hôte, vous pouvez utiliser un objet précédemment créé ou en ajouter un nouveau en cliquant sur le bouton Ajouter (+)

- (Facultatif) Cochez la case Passive interface, pour sélectionner les interfaces qui ne redistribuent pas le trafic.

- Cliquez sur Save (Enregistrer) pour enregistrer les modifications.

Règles de filtre

Le FTD permet à l'utilisateur de configurer une liste de distribution pour contrôler les routes entrantes et sortantes.

- Accédez à Devices > Device Management > Edit device

- Cliquez sur l'onglet Routing.

- Cliquez sur EIGRP.

- Cliquez sur Filtering Rules > Add.

- Sélectionnez les informations correspondantes pour les champs de filtrage.

- Direction du filtre

- Sélectionner une interface

- Sélectionner la liste d'accès

6. Passez aux étapes, si une liste d'accès standard est configurée.

Si l'utilisateur doit configurer une liste d'accès standard, cliquez sur le bouton plus ou créez-la à partir de Objets > Gestion des objets > Liste d'accès > Standard > Ajouter une liste d'accès standard.

7. Attribuez un nom à la liste

8. Cliquez sur le bouton plus ( + )

- Sélectionner une action

- Ajoutez le réseau ou l'hôte du réseau disponible au réseau sélectionné.

9. Cliquez sur Add en bas pour enregistrer l'entrée de la liste d'accès.

10. Cliquez sur Save, pour enregistrer la liste d'accès standard.

11. Cliquez sur Ok.

12. Cliquez sur Enregistrer pour valider les modifications.

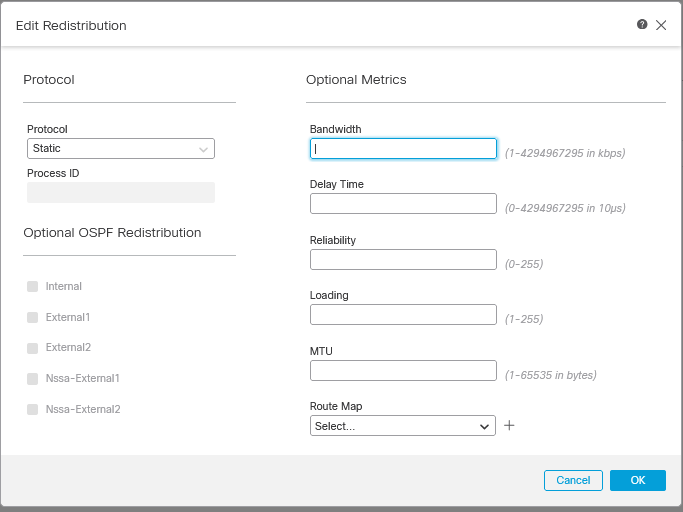

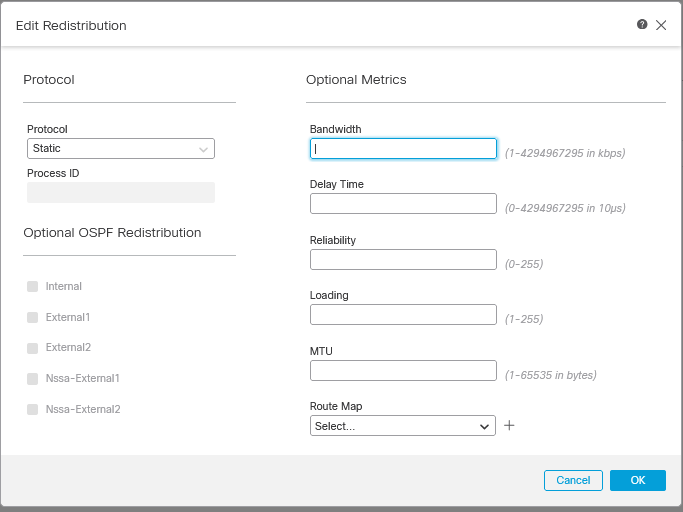

Redistribution

Le FTD a la capacité de redistribuer les routes générées à partir des protocoles BGP, RIP et OSPF, ou des routes statiques et connectées dans le protocole EIGRP.

- Accédez à Devices > Device Management > Edit device

- Cliquez sur l'onglet Routing.

- Cliquez sur EIGRP.

- Cliquez sur Redistribution.

- Saisissez les informations dans les champs de redistribution.

- Protocol

- RIP

- OSPF

- BGP

- connected

- static

Pour OSPF, il est nécessaire de spécifier l'ID de processus et pour BGP, le numéro de système autonome sur l'ID de processus*.

Si la configuration nécessite la redistribution des informations générées par le protocole OSPF, l'utilisateur peut sélectionner le type OSPF de redistribution.

Les métriques facultatives font référence aux métriques EIGRP et à la carte de routage.

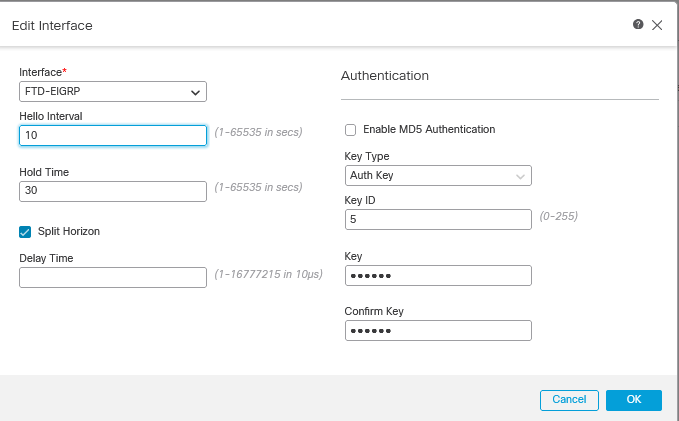

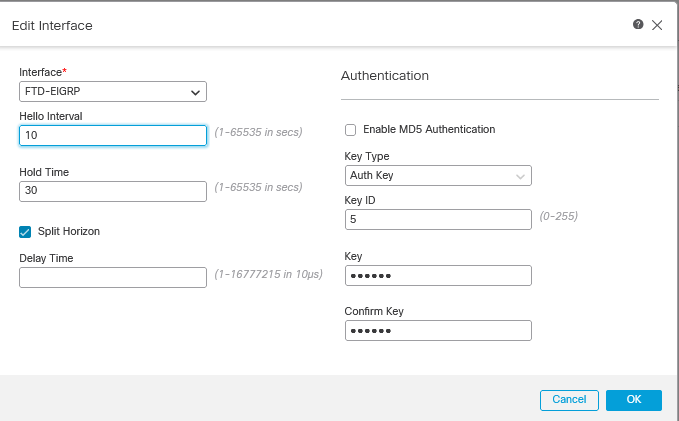

Interface

Minuteurs Hello et Hold

Les paquets Hello sont utilisés pour la découverte de voisins et pour détecter le voisin disponible. Ces paquets sont envoyés par intervalles, la valeur par défaut de ce compteur est de 5 secondes.

Minuteur d’attente, détermine la durée pendant laquelle le protocole EIGRP considère qu’une route est accessible et fonctionnelle. Par défaut, la valeur du temps d'attente est égale à 3 fois l'intervalle Hello.

Authentification

Le FTD prend en charge l'algorithme de hachage MD5 pour authentifier les paquets EIGRP. Par défaut, l'authentification est désactivée.

Cochez la case MD5 Authentication (Authentification MD5) pour activer l'algorithme de hachage MD5.

Key (Clé)

Non chiffré : texte brut.

Chiffré

Commandes de dépannage et de validation

- show run router eigrp. Affiche la configuration EIGRP

- show run interface [ interface]. Affiche les informations d'authentification et de minuteurs de l'interface EIGRP.

- show eigrp events [{ start end} | type]. Affiche le journal des événements EIGRP.

- show eigrp interfaces [ if-name] [ detail]. Affiche les interfaces participant au routage EIGRP.

- show eigrp neighbors [ detail | static] [ nom_if]. Affiche la table de voisinage EIGRP.

- show eigrp topology [ adresse-ip [ masque] | actif | tous liens | en attente | résumé | zéro successeur]. Affiche la table topologique EIGRP.

- show eigrp traffic. Affiche les statistiques de trafic EIGRP.

Vérification

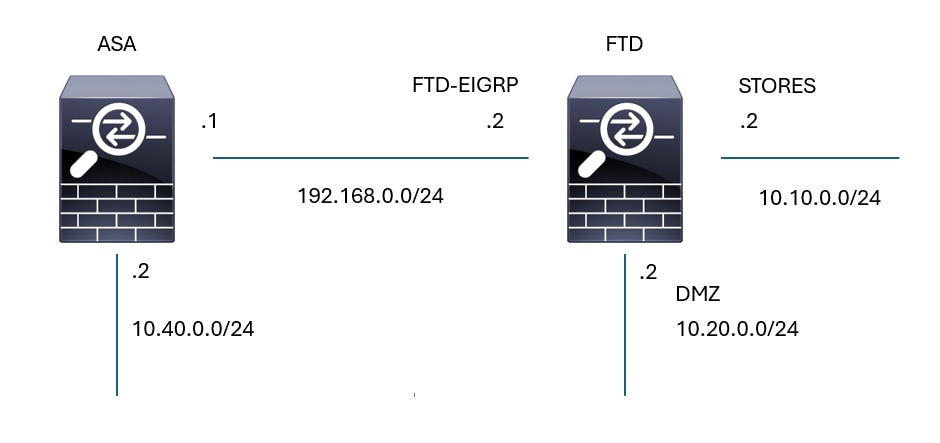

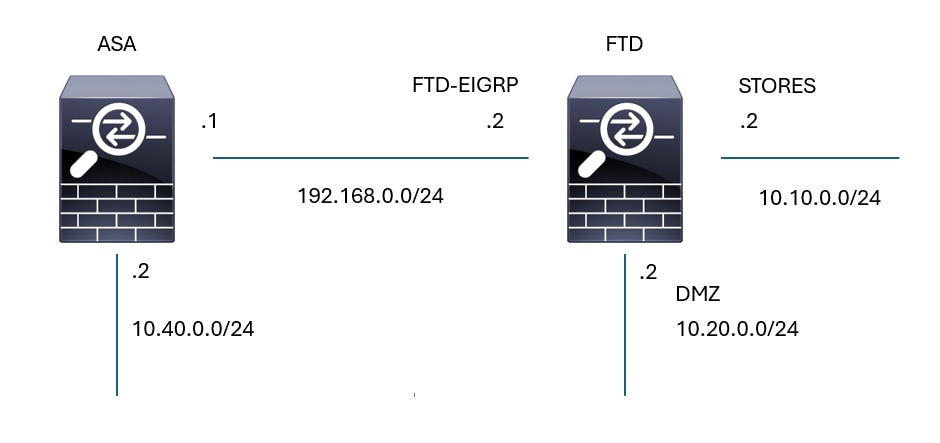

Considérez la topologie suivante. Cette section utilise les commandes décrites précédemment pour valider la configuration EIGRP appliquée au FTD.

Topologie EIGRP

Topologie EIGRP

Configuration de base

Configuration de base du protocole EIGRP

Configuration de base du protocole EIGRP

Redistribution

Configuration de la redistribution EIGRP

Configuration de la redistribution EIGRP

Configuration de l’interface

Configuration d'interface EIGRP

Configuration d'interface EIGRP

Validation à l'aide de commandes

firepower# show run router eigrp

router eigrp 100

no default-information in

no default-information out

no eigrp log-neighbor-warnings

no eigrp log-neighbor-changes

network 10.10.0.0 255.255.255.0

network 192.168.0.0 255.255.255.0

passive-interface OUTSIDE

passive-interface INSIDE

redistribute static

!

firepower# show run int g 0/2

!

interface GigabitEthernet0/2

nameif FTD-EIGRP

cts manual

propagate sgt preserve-untag

policy static sgt disabled trusted

security-level 0

ip address 192.168.0.2 255.255.255.0

hello-interval eigrp 100 10

hold-time eigrp 100 30

firepower# show eigrp events

106 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

107 04:24:27.980 Lost route 1=forceactv: 192.168.0.0 255.255.255.0 0

108 04:24:27.980 Change queue emptied, entries: 1

109 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 512

110 04:24:27.980 Update reason, delay: new if 4294967295

111 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

112 04:24:27.980 Update reason, delay: metric chg 4294967295

113 04:24:27.980 Update sent, RD: 192.168.0.0 255.255.255.0 4294967295

114 04:24:27.980 Route installed: 192.168.0.0 255.255.255.0 0.0.0.0

115 04:24:27.980 Find FS: 192.168.0.0 255.255.255.0 4294967295

116 04:24:27.980 Rcv update met/succmet: 512 0

117 04:24:27.980 Rcv update dest/orig: 192.168.0.0 255.255.255.0 Connected

118 04:24:27.980 Metric set: 192.168.0.0 255.255.255.0 4294967295

119 04:24:27.980 Conn rt change: 192.168.0.0 255.255.255.0 FTD-EIGRP

firepower# show eigrp interfaces

EIGRP-IPv4 Interfaces for AS(100)

Xmit Queue Mean Pacing Time Multicast Pending

Interface Peers Un/Reliable SRTT Un/Reliable Flow Timer Routes

FTD-EIGRP 1 0 / 0 48 0 / 1 193 0

firepower# show eigrp neighbors

EIGRP-IPv4 Neighbors for AS(100)

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 192.168.0.1 FTD-EIGRP 27 09:15:22 48 1458 0 4

firepower# show eigrp topology

EIGRP-IPv4 Topology Table for AS(100)/ID(192.168.0.2)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.10.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, STORES

P 10.40.0.0 255.255.255.0, 1 successors, FD is 768 ---------- Route learn from EIGRP neighbor

via 192.168.0.1 (768/512), FTD-EIGRP

P 192.168.0.0 255.255.255.0, 1 successors, FD is 512

via Connected, FTD-EIGRP

P 0.0.0.0 0.0.0.0, 1 successors, FD is 512

via Rstatic (512/0)

firepower# show eigrp traffic

EIGRP-IPv4 Traffic Statistics for AS(100)

Hellos sent/received: 16606/6989

Updates sent/received: 8/4

Queries sent/received: 2/0

Replies sent/received: 0/1

Acks sent/received: 3/5

SIA-Queries sent/received: 0/0

SIA-Replies sent/received: 0/0

Hello Process ID: 4007513056

PDM Process ID: 4007513984

Socket Queue:

Input Queue: 0/2000/2/0 (current/max/highest/drops)

Commentaires

Commentaires