Configurer l'authentification de certificat RAVPN et l'autorisation ISE sur FMC

Options de téléchargement

-

ePub (3.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.4 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit la configuration des stratégies d'autorisation de serveur ISE pour l'authentification de certificat dans les connexions RAVPN gérées par CSF sur FMC.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Secure Firewall (CSF)

- Cisco Secure Firewall Management Center (FMC)

- Cisco Identity Services Engine (ISE)

- Notions de base sur l'inscription des certificats et SSL.

- Autorité de certification (CA)

Composants utilisés

Le contenu de ce document est basé sur ces versions logicielles et matérielles.

- Client sécurisé Cisco version 5.1.6

- Cisco Secure Firewall Version 7.2.8

- Cisco Secure Firewall Management Center Version 7.2.8

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

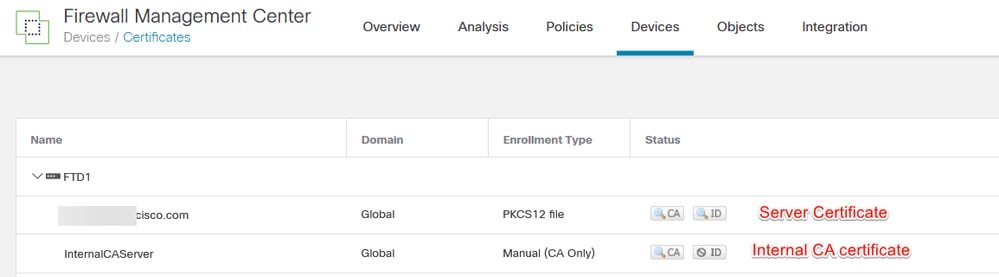

Étape 1 : Installez un certificat CA approuvé

Remarque : cette étape doit être suivie si le certificat de l'autorité de certification est différent de celui utilisé pour l'authentification du serveur. Si le même serveur d'autorité de certification émet les certificats des utilisateurs, il n'est pas nécessaire d'importer à nouveau le même certificat d'autorité de certification.

a. Accédez àDevices > CertificatesAdd.

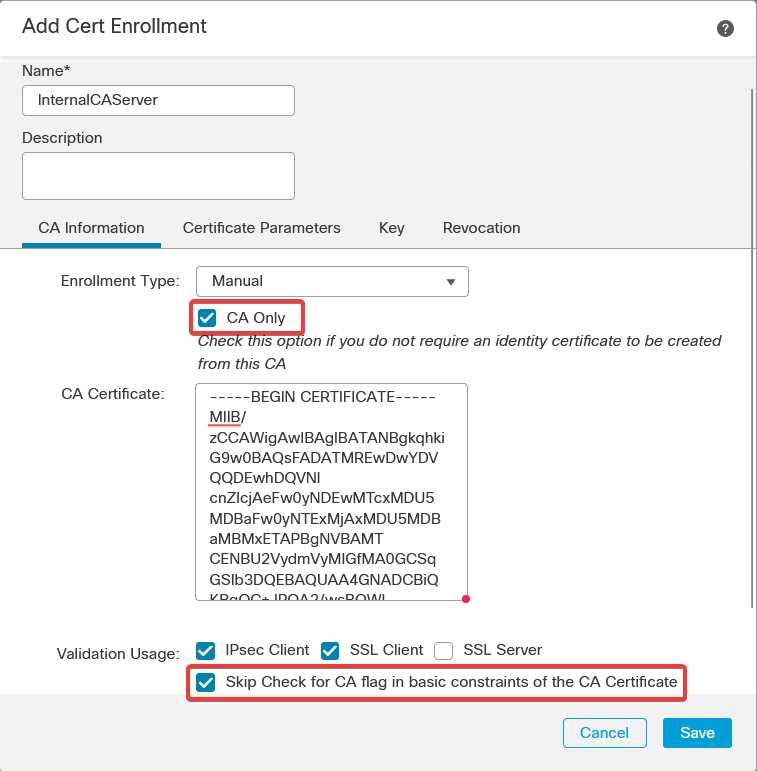

b. Saisissez un trustpoint name et sélectionnez Manual comme type d'inscription sous CA information (Informations CA).

c. VérifiezCA Onlyet collez le certificat CA approuvé/interne au format pem.

d. Cochez Skip Check for CA flag in basic constraints of the CA Certificate et cliquez sur Save.

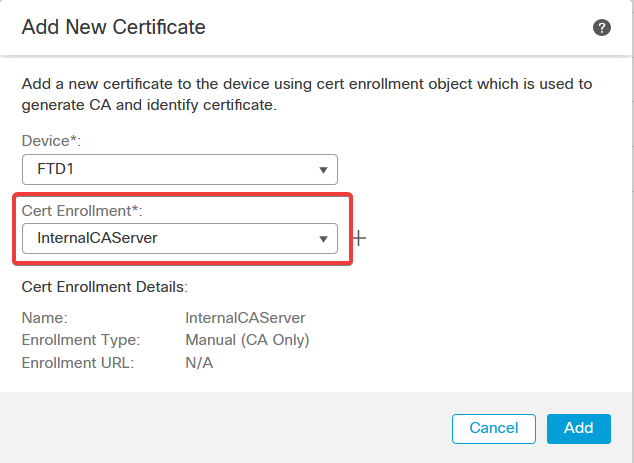

e. Sous Cert Enrollment, sélectionnez le trustpoint dans la liste déroulante qui vient d'être créée et cliquez sur Add.

Étape 2 : configurez le groupe de serveurs ISE/Radius et le profil de connexion

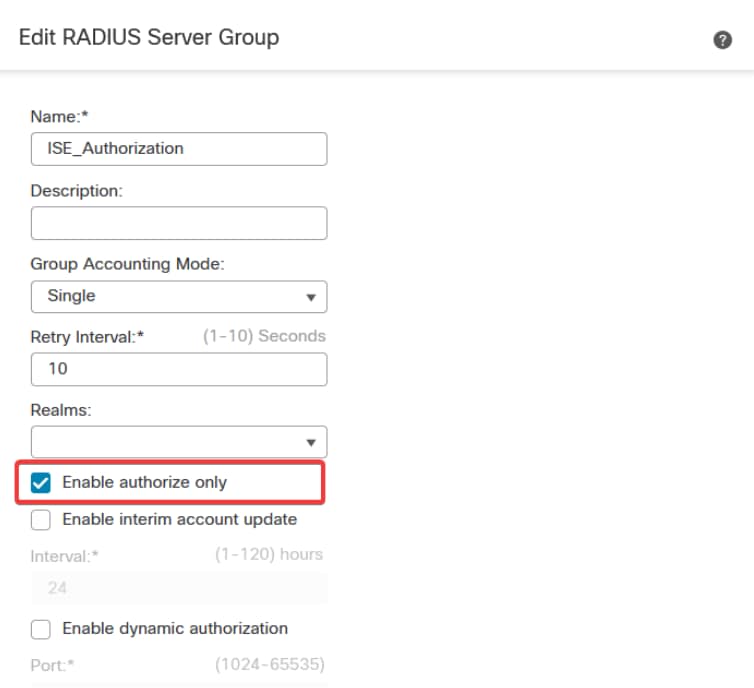

a. Accédez à Objects > AAA Server > RADIUS Server Group et cliquez sur Add RADIUS Server Group. Cochez cette Enable authorize only option.

Avertissement : si l'option Activer autoriser uniquement n'est pas cochée, le pare-feu envoie une demande d'authentification. Cependant, l'ISE s'attend à recevoir un nom d'utilisateur et un mot de passe avec cette demande, et un mot de passe n'est pas utilisé dans les certificats. Par conséquent, l'ISE marque la demande comme ayant échoué.

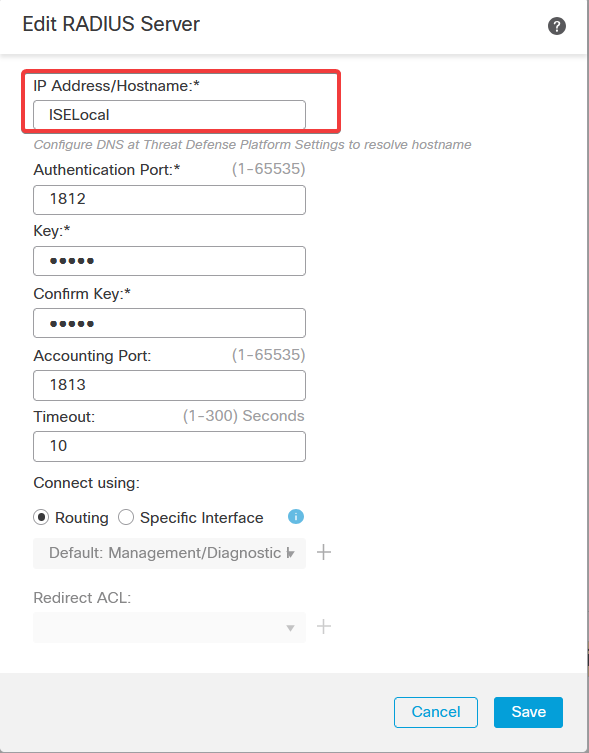

b. Cliquez sur l'Add (+)icône, puis ajoutez leRadius server/ISE serveren utilisant l'adresse IP ou un nom d'hôte.

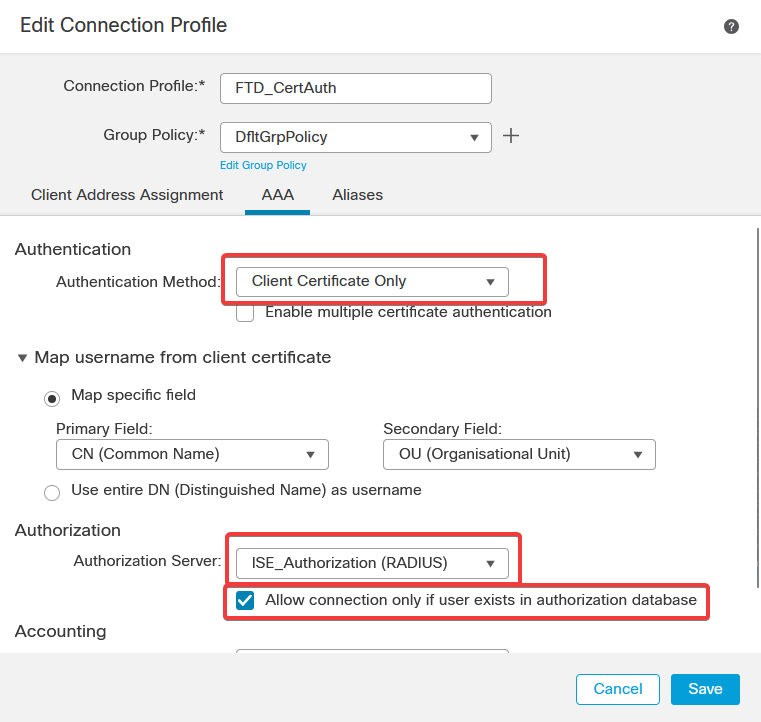

c. Accédez à Devices > Remote Access configuration . Créez unnew connection profileet définissez la méthode d'authentification surClient Certificate Only. Pour le serveur d'autorisation, sélectionnez celui qui a été créé dans les étapes précédentes.

Vérifiez l'Allow connection only if user exists in authorization databaseoption. Ce paramètre garantit que la connexion au RAVPN est terminée uniquement si l'autorisation est autorisée.

Mapper le nom d'utilisateur du certificat client fait référence aux informations obtenues à partir du certificat pour identifier l'utilisateur. Dans cet exemple, vous conservez la configuration par défaut, mais elle peut être modifiée en fonction des informations utilisées pour identifier les utilisateurs.

Cliquez sur Save.

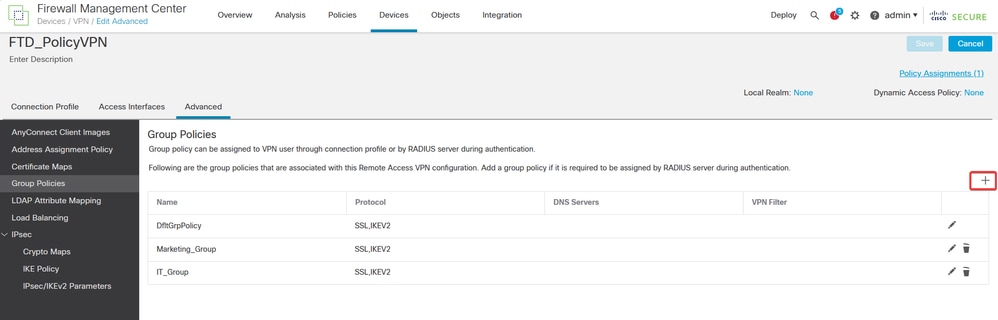

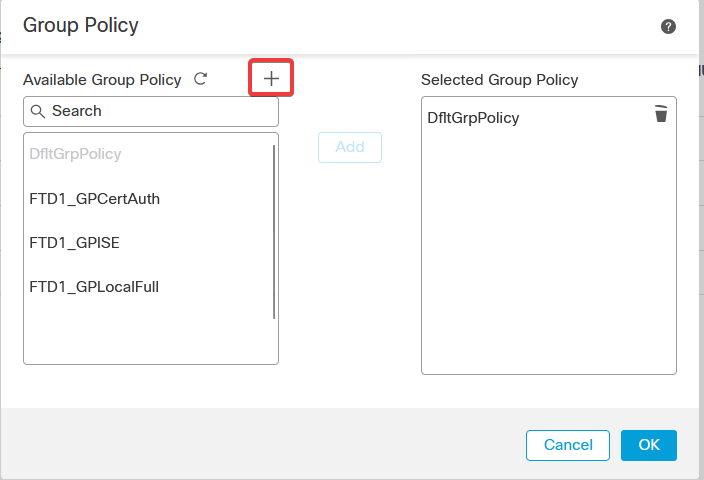

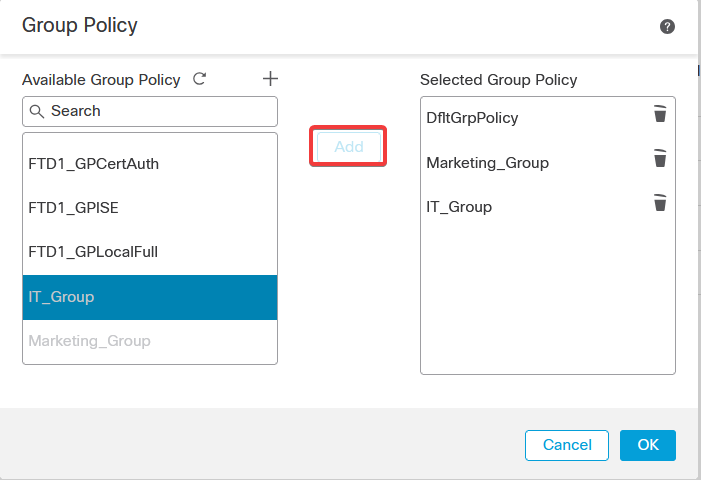

d. Accédez à Advanced > Group Policies. Cliquez Add (+) sur l'icône à droite.

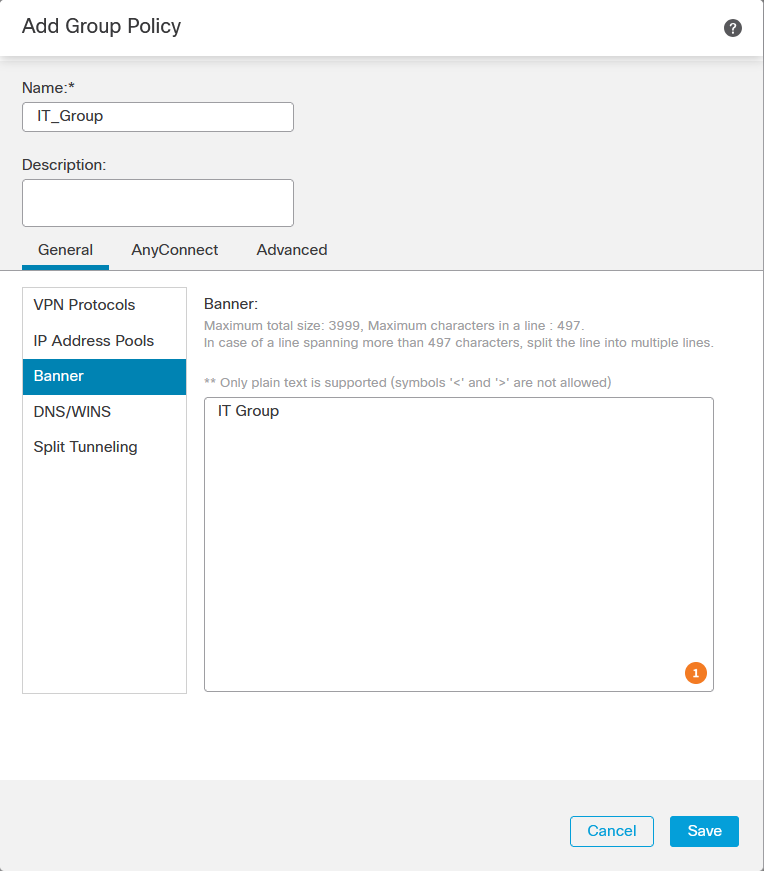

e. Créez le group policies. Chaque stratégie de groupe est configurée en fonction des groupes de l'organisation et des réseaux auxquels chaque groupe peut accéder.

f. Dans la stratégie de groupe, effectuez les configurations spécifiques à chaque groupe. Un message de bannière peut être ajouté pour s'afficher après une connexion réussie.

g. Sélectionnez le group policies côté gauche et cliquez surAddpour les déplacer vers le côté droit. Indique les stratégies de groupe utilisées dans la configuration.

e. Déployez les modifications.

Étape 3 : configurez ISE

Étape 3.1 : Créer des utilisateurs, des groupes et un profil d'authentification de certificat

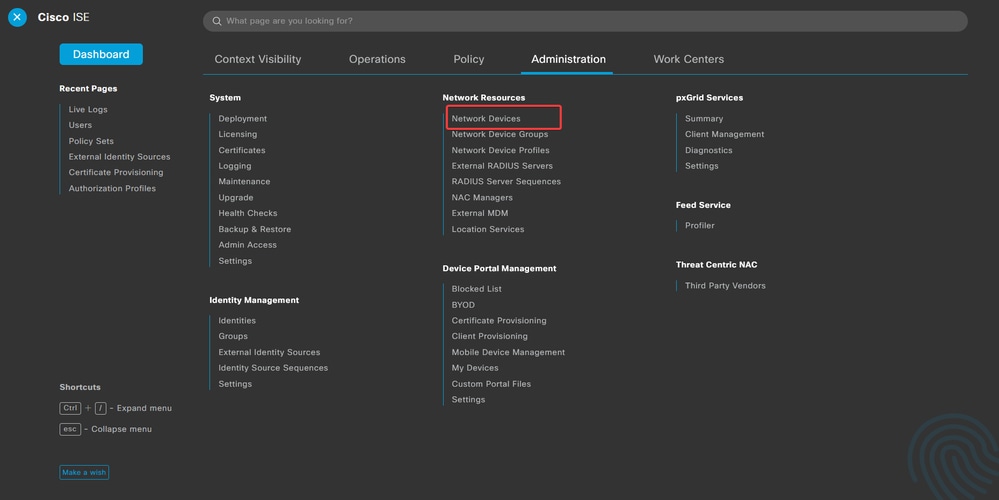

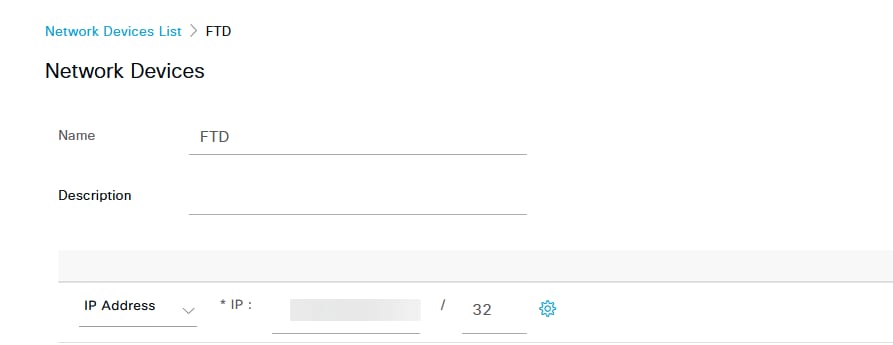

a. Connectez-vous au serveur ISE et accédez à Administration > Network Resources > Network Devices.

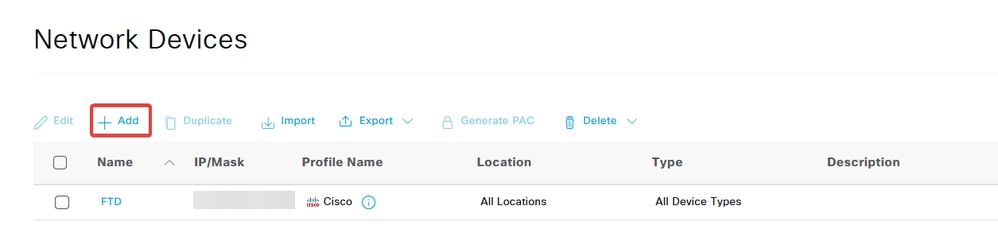

b. Cliquez Add pour configurer le pare-feu en tant que client AAA.

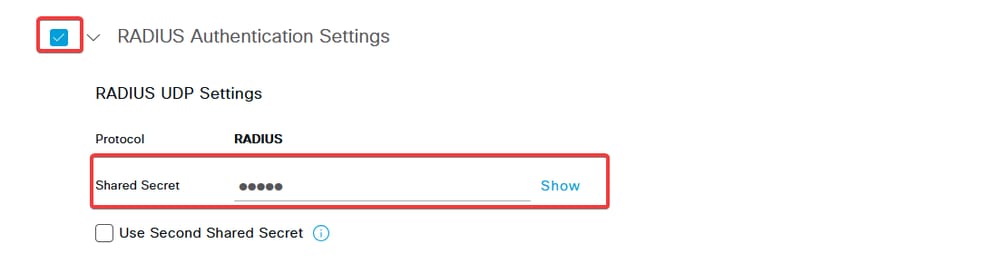

c. Entrez les champs Nom du périphérique réseau et Adresse IP, puis cochez la RADIUS Authentication Settings case et ajoutez la valeur Shared Secret. Cette valeur doit être la même que celle qui a été utilisée lors de la création de l'objet Serveur RADIUS sur FMC. Cliquez surSave.

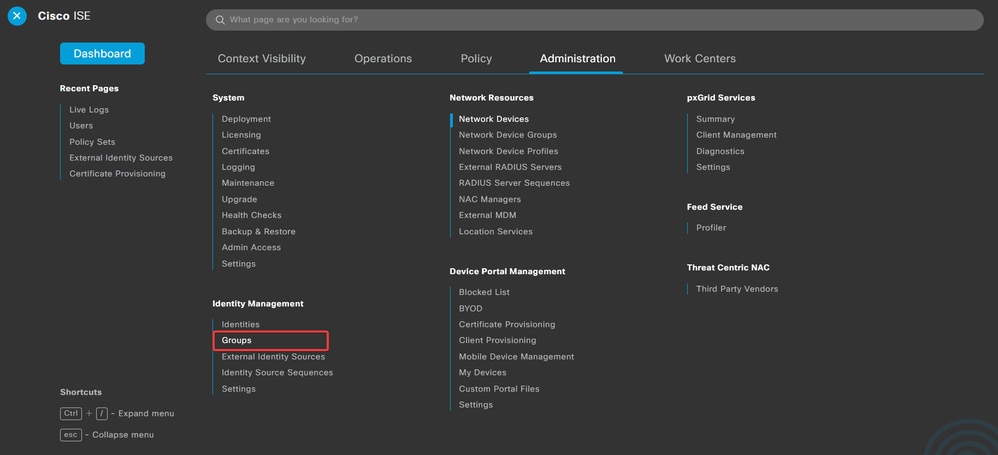

d. Accédez àAdministration > Identity Management > Groups.

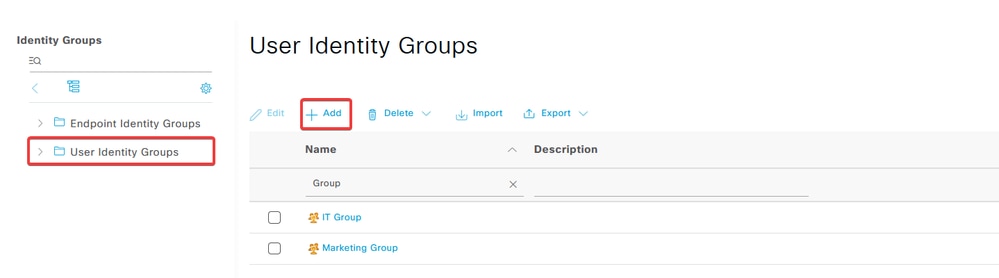

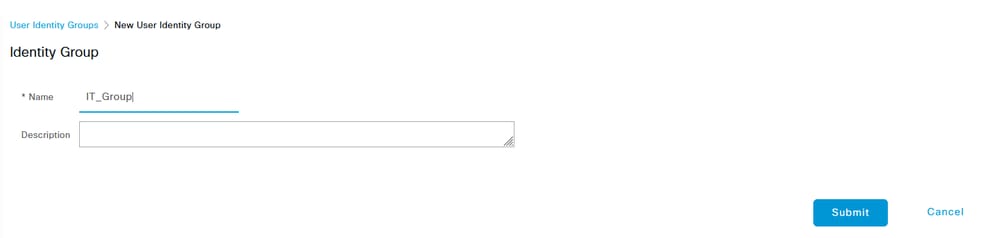

e. Cliquez surUser Identity Groups, puis sur Add.

Entrez le nomdu groupe et cliquez surSubmit.

Remarque : répétez cette procédure pour créer autant de groupes que nécessaire.

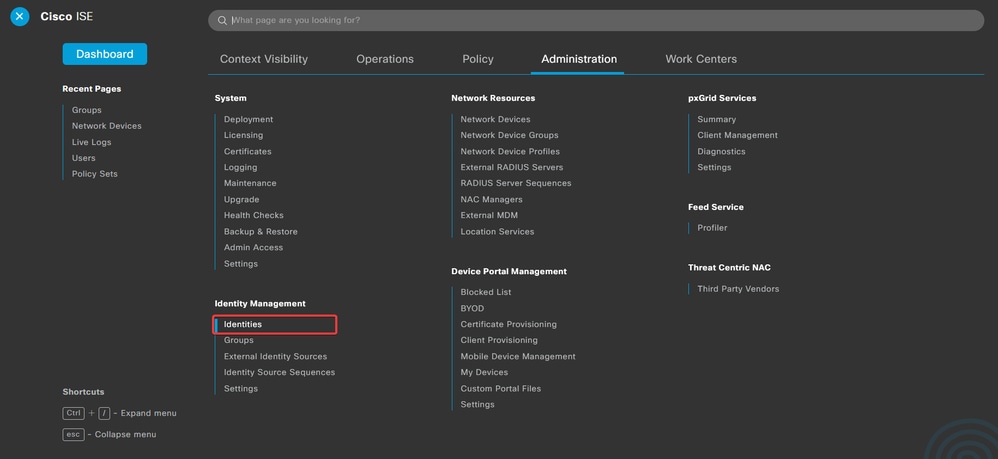

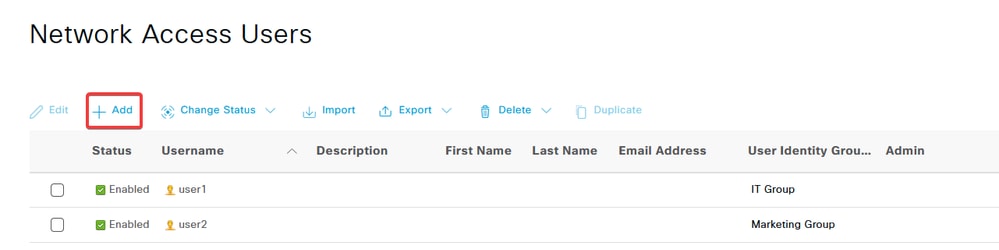

d. Accédez à Administration > Identity Management > Identities.

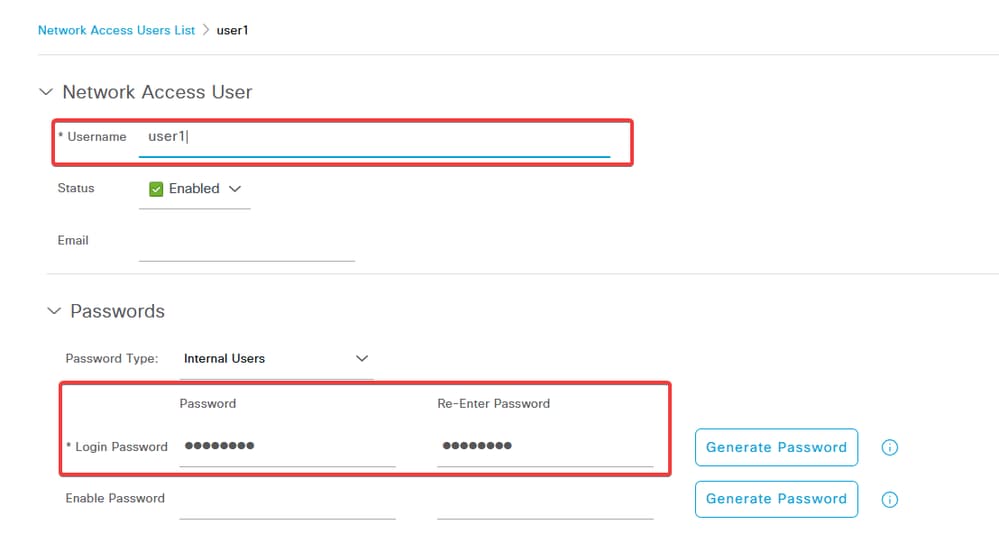

e. Cliquez surAddafin de créer un nouvel utilisateur dans la base de données locale du serveur.

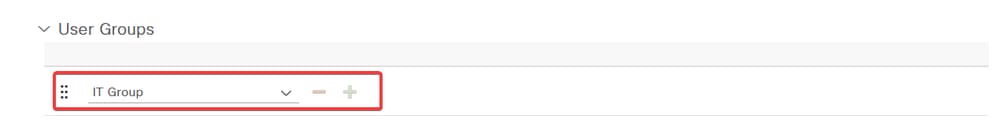

Saisissez lesUsernameet Login Password. Accédez ensuite à la fin de cette page et sélectionnez l'User Group.

Cliquez sur Save.

Remarque : il est nécessaire de configurer un nom d'utilisateur et un mot de passe pour créer des utilisateurs internes. Bien que cela ne soit pas nécessaire pour l'authentification RAVPN, qui est effectuée à l'aide de certificats, ces utilisateurs peuvent être utilisés pour d'autres services internes qui ne nécessitent pas de mot de passe. Par conséquent, veillez à utiliser un mot de passe fort.

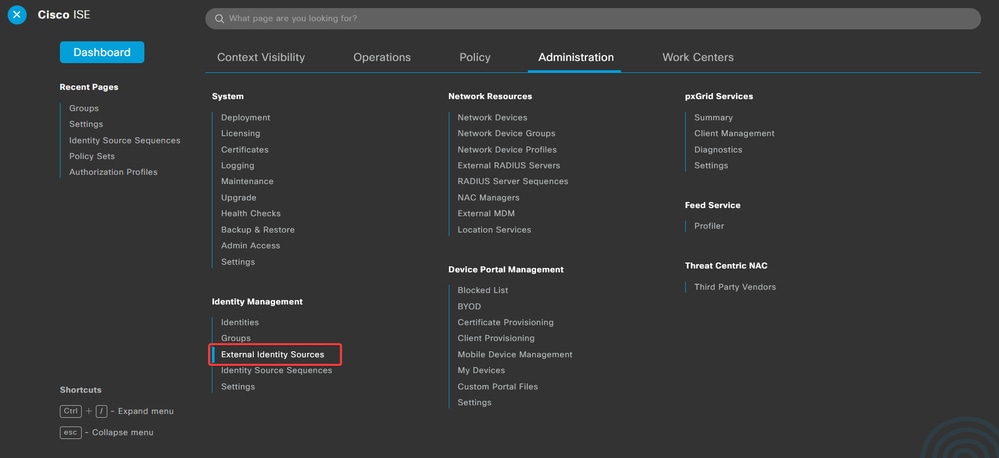

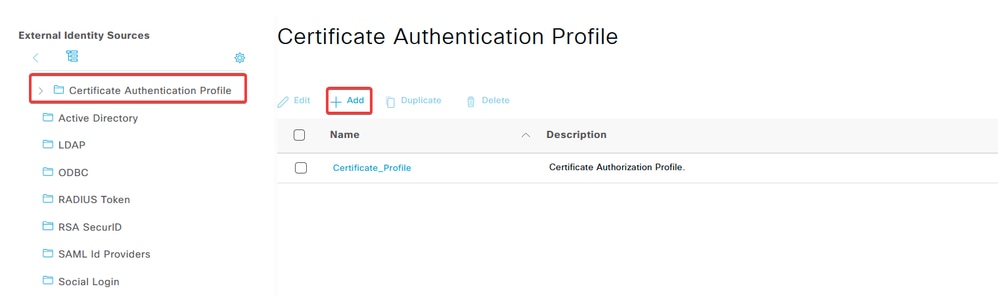

f. Accédez à Administration > Identity Management > External Identify Sources.

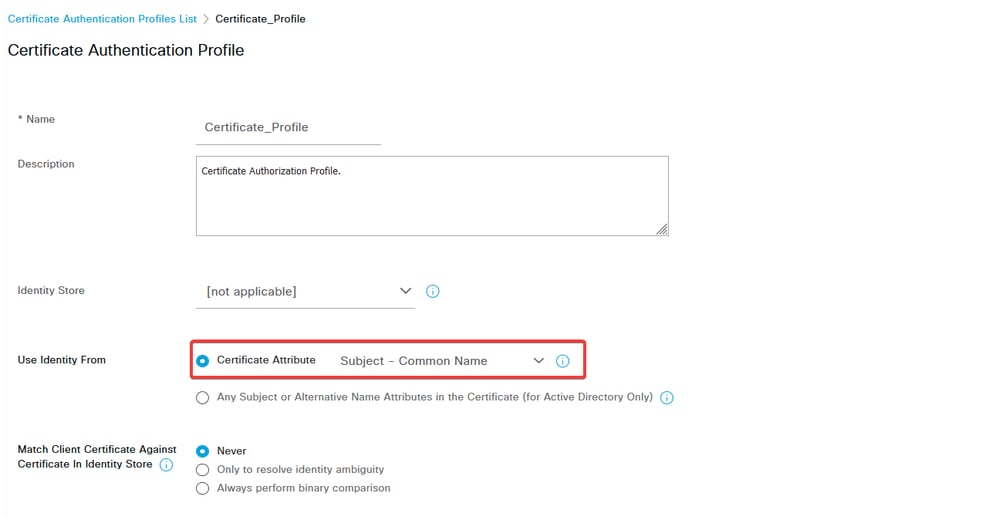

g. Cliquez surAddpour créer un Certificate Authentication Profile.

Le profil d'authentification de certificat spécifie comment les certificats clients sont validés, y compris les champs du certificat qui peuvent être vérifiés (Autre nom de l'objet, Nom commun, etc.).

Étape 3.2 : Configuration de la stratégie d'authentification

La stratégie d'authentification est utilisée pour authentifier que la demande provient du pare-feu et du profil de connexion spécifique.

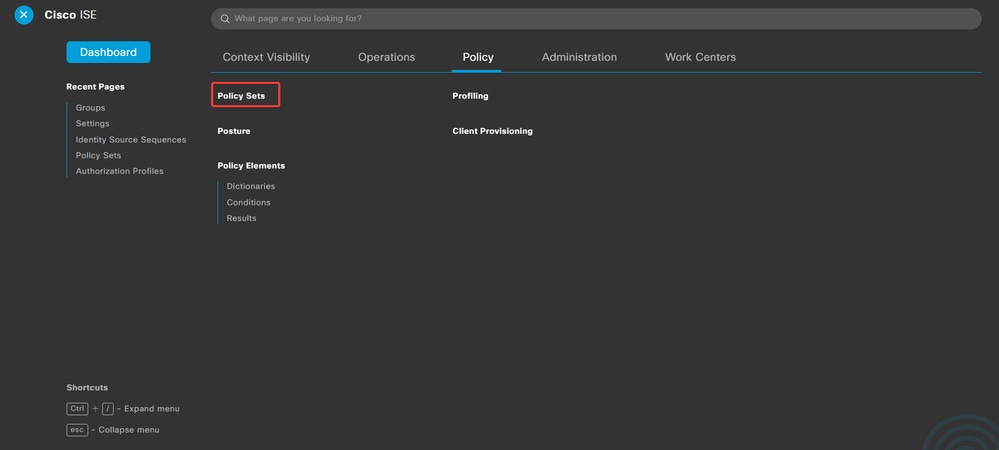

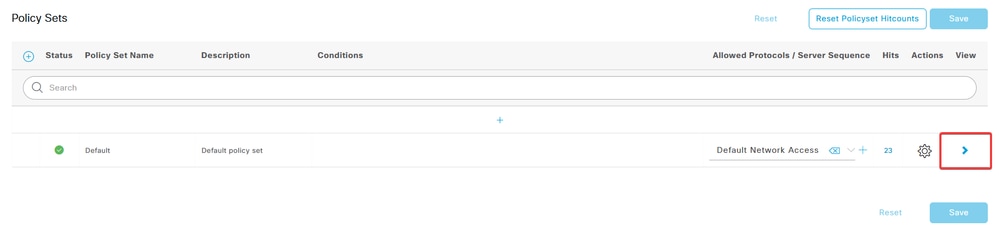

a. Accédez à Policy > Policy Sets.

Sélectionnez la stratégie d'autorisation par défaut en cliquant sur la flèche à droite de l'écran :

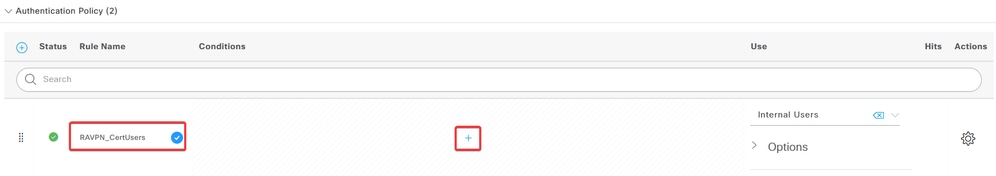

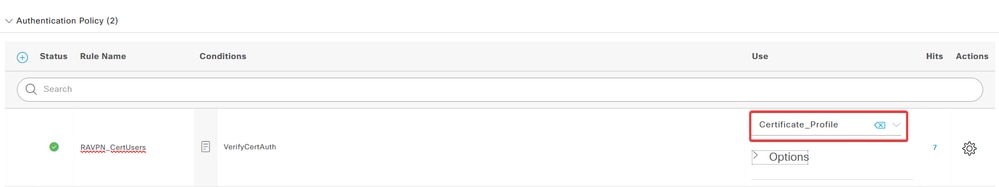

b. Cliquez sur la flèche du menu déroulant en regard de pourAuthentication Policyla développer. Cliquez ensuite sur l'add (+)icône afin d'ajouter une nouvelle règle.

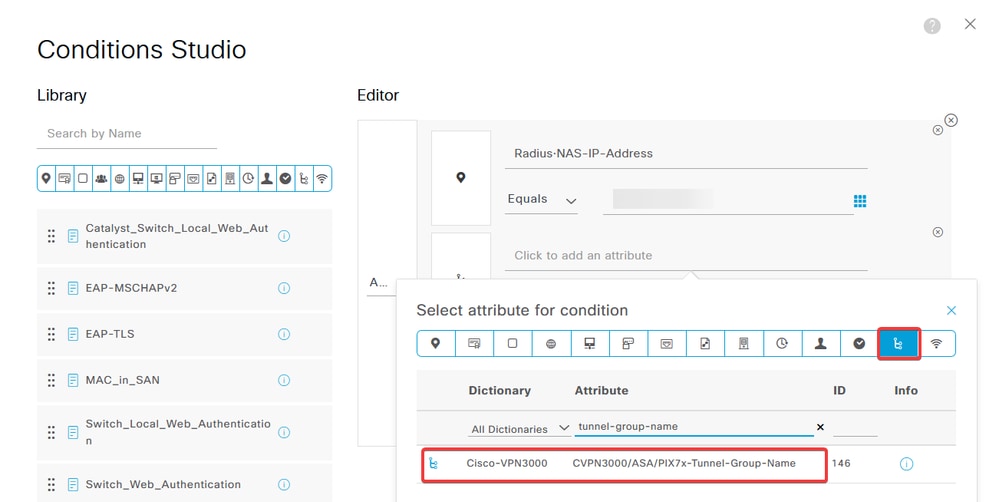

Entrez le nom de la règle et sélectionnez l'icôneadd (+)dans la colonne Conditions.

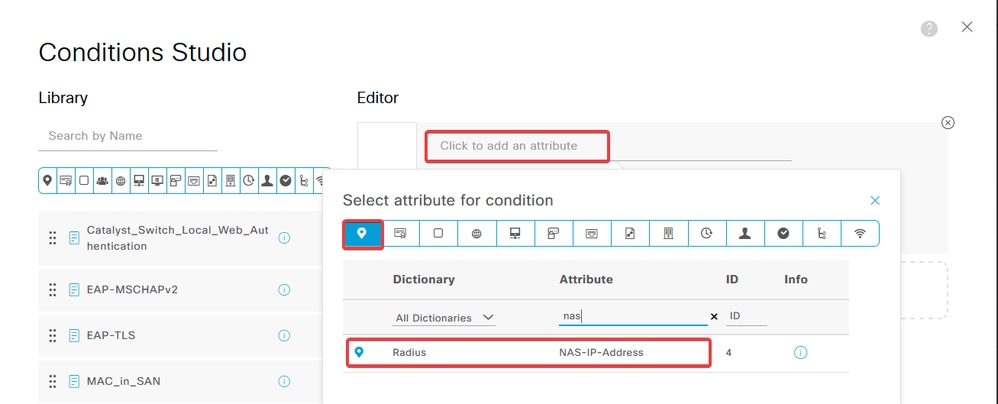

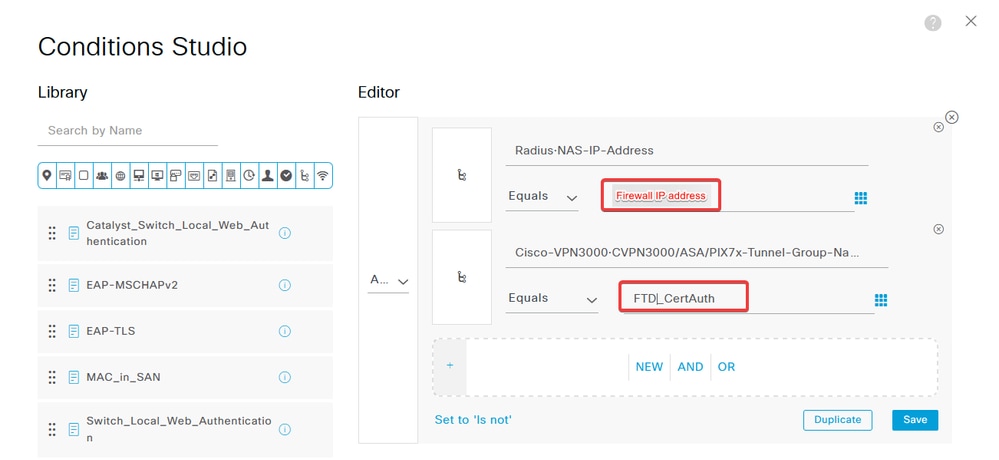

c. Cliquez sur la zone de texte Éditeur d'attributs et cliquez sur l'NAS-IP-Addressicône. Saisissez l'adresse IP du pare-feu.

d. Cliquez sur New , puis ajoutez l'autre attributTunnel-Group-name. Entrez le nomConnection Profileconfiguré sur le FMC.

e. Dans la colonne Utiliser, sélectionnez le Certificate Authentication Profile qui a été créé. Ce faisant, il spécifie les informations définies dans le profil qui est utilisé pour identifier les utilisateurs.

Cliquez surSave.

Étape 3.3 : Configuration de la stratégie d'autorisation

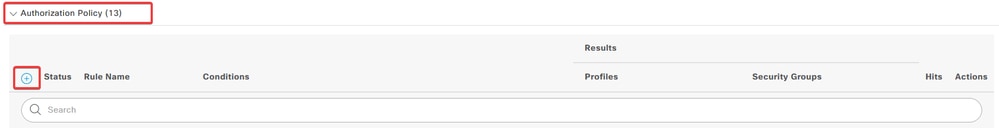

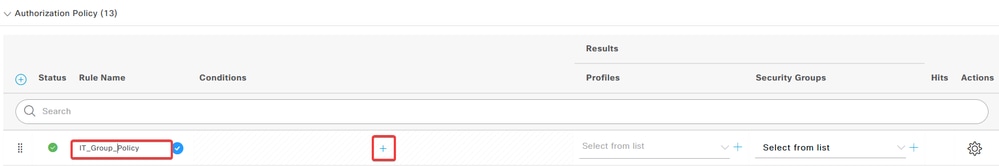

a. Cliquez sur la flèche du menu déroulant en regard de pourAuthorization Policyla développer. Cliquez ensuite sur l'add (+)icône afin d'ajouter une nouvelle règle.

Entrez le nom de la règle et sélectionnez l'add (+)icône dans la colonne Conditions.

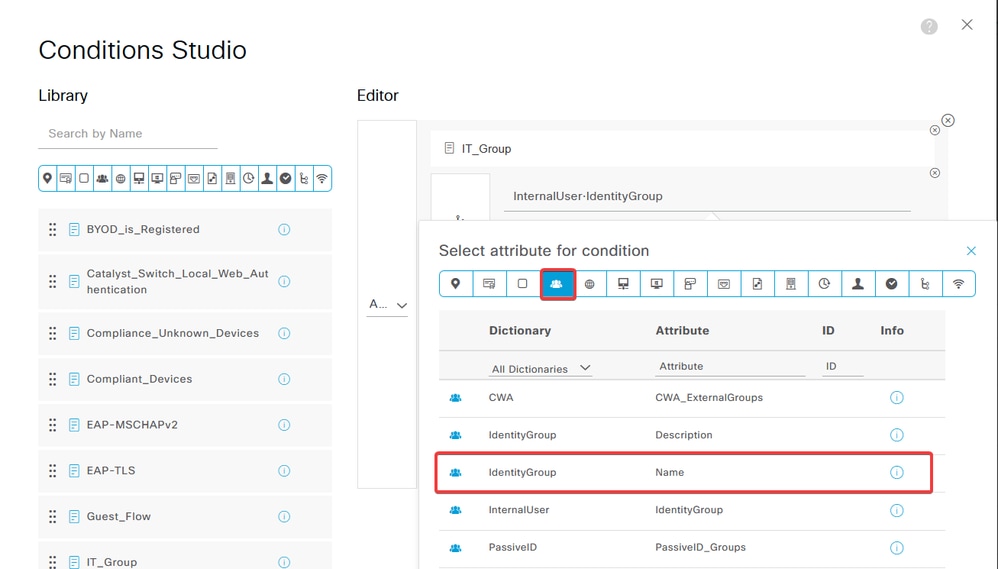

b. Cliquez sur la zone de texte Éditeur d'attributs et cliquez sur l'Identity groupicône. Sélectionnez l'Identity group - Nameattribut.

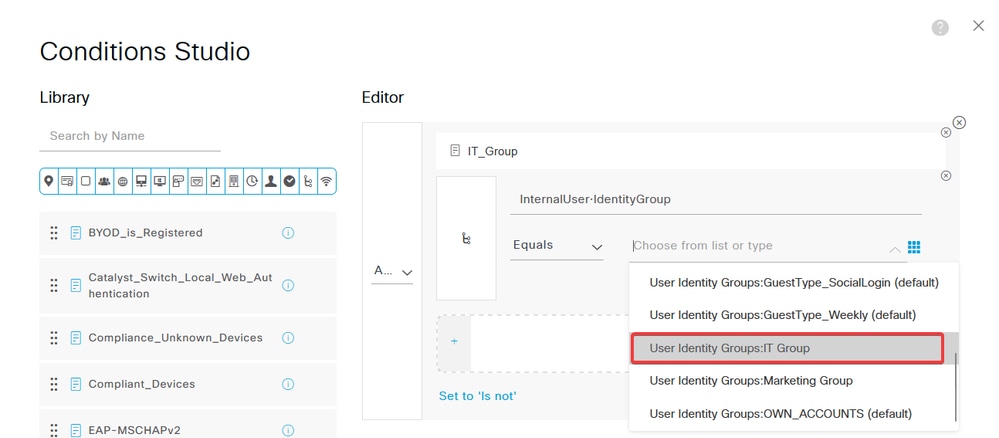

SélectionnezEqualsl'opérateur, puis cliquez sur la flèche de menu déroulant pour afficher les options disponibles et sélectionnez User Identity Groups:

.

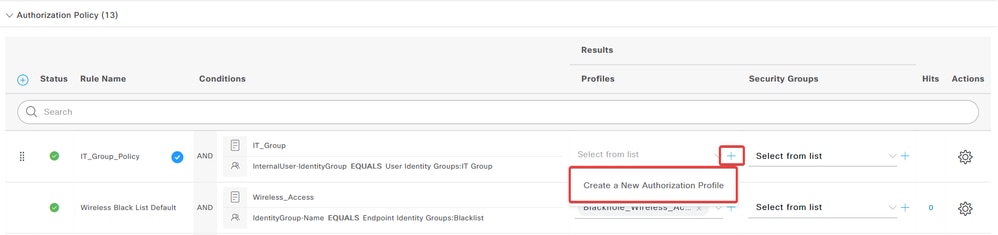

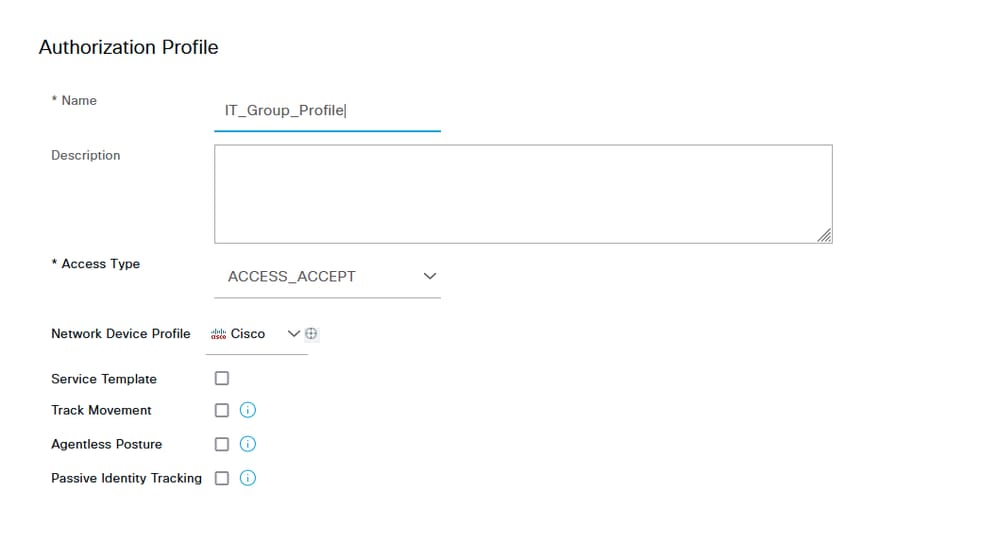

c. Dans la colonne Profils, cliquez sur l'add (+)icône et choisissez Create a New Authorization Profile.

Saisissez le profil Name.

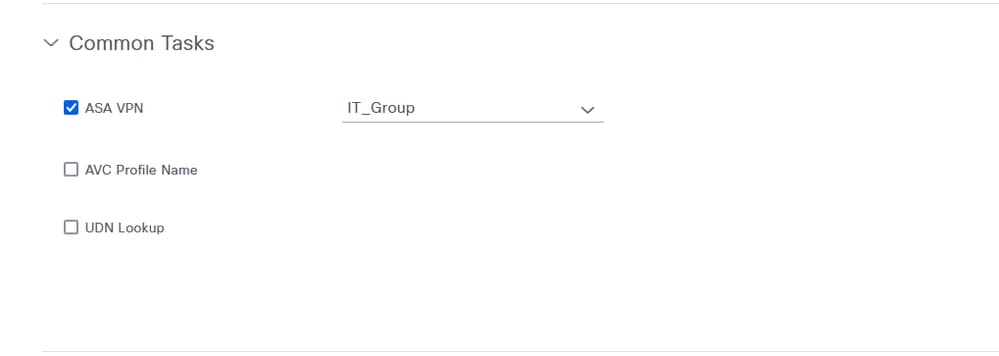

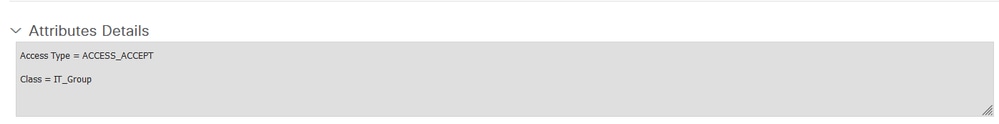

Accédez à Common Tasks et cochez ASA VPN. Tapez ensuite le group policy name, qui doit être identique à celui créé sur le FMC.

Les attributs suivants ont été attribués à chaque groupe :

Cliquez sur Save.

Remarque : répétez l'étape 3.3 : configurez la stratégie d'autorisation pour chaque groupe créé.

Vérifier

1. Exécutez la commandeshow vpn-sessiondb anyconnectet vérifiez que l'utilisateur utilise la stratégie de groupe correcte.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

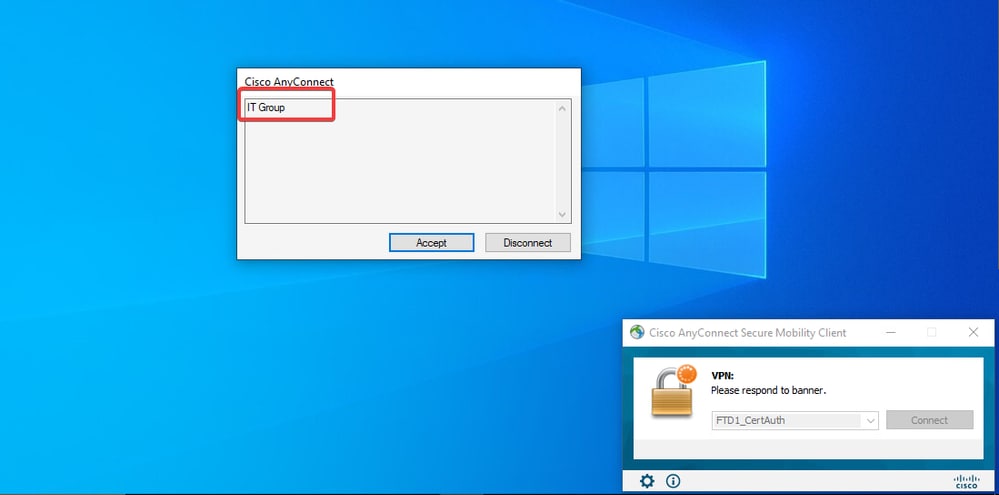

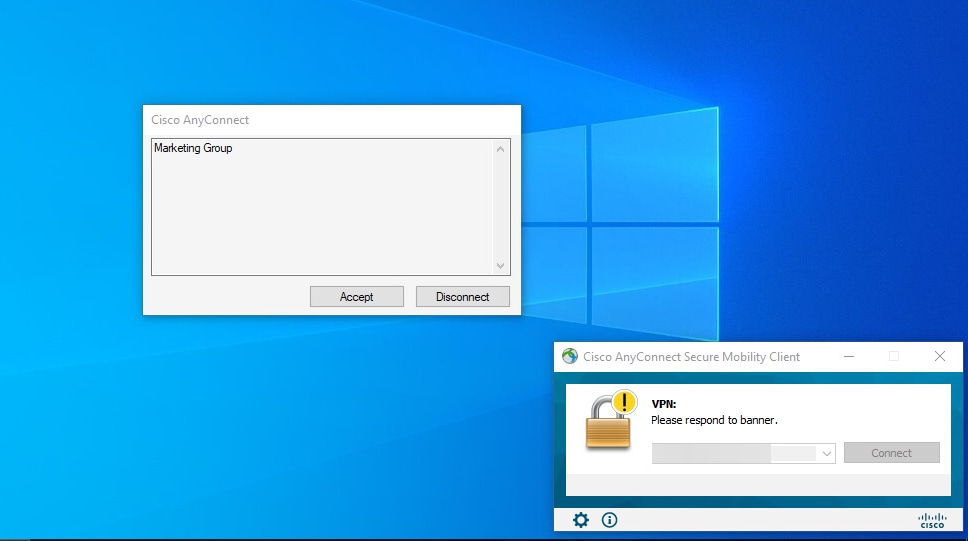

- Dans la stratégie de groupe, vous pouvez configurer un message de bannière qui s'affiche lorsque l'utilisateur se connecte correctement. Chaque bannière peut être utilisée pour identifier le groupe autorisé.

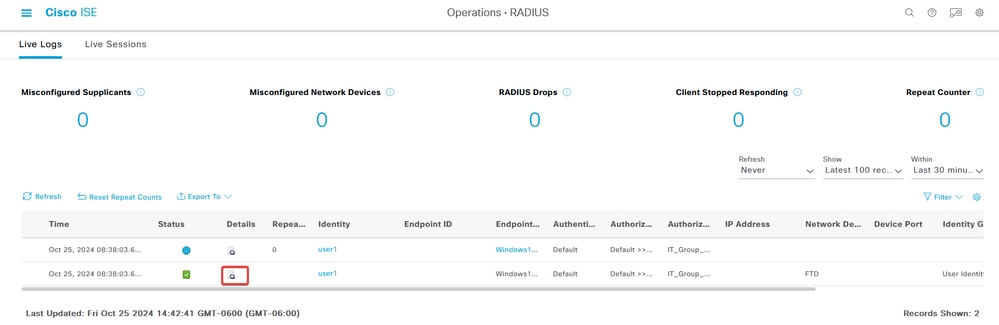

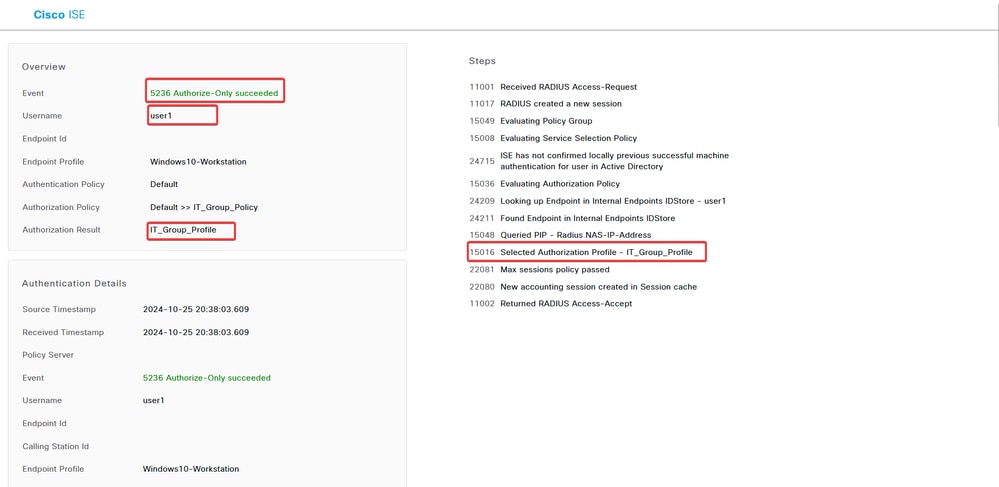

- Dans les journaux en direct, vérifiez si la connexion utilise la stratégie d’autorisation appropriée. Cliquez sur

Detailset affichez le rapport d'authentification.

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

1. Les débogages peuvent être exécutés à partir de l'interface de ligne de commande de diagnostic du CSF pour l'authentification de certificat.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. Utilisez les débogages AAA pour vérifier l'affectation des attributs locaux et/ou distants.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

Sur ISE :

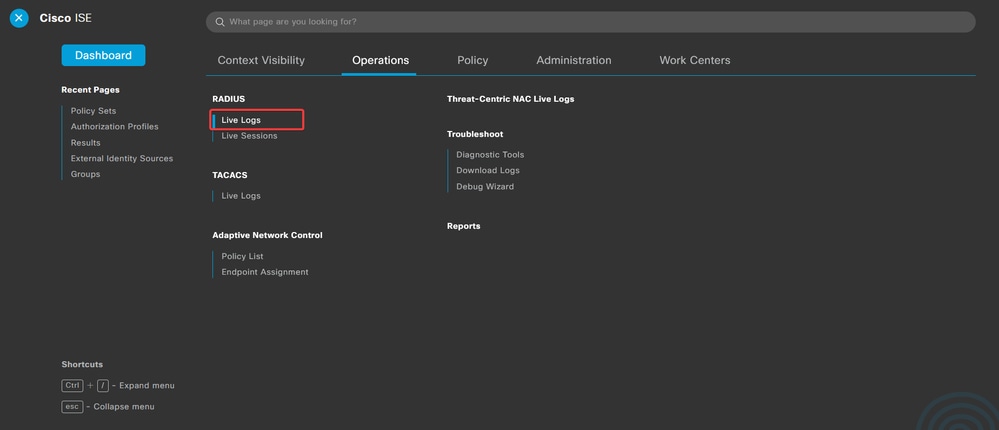

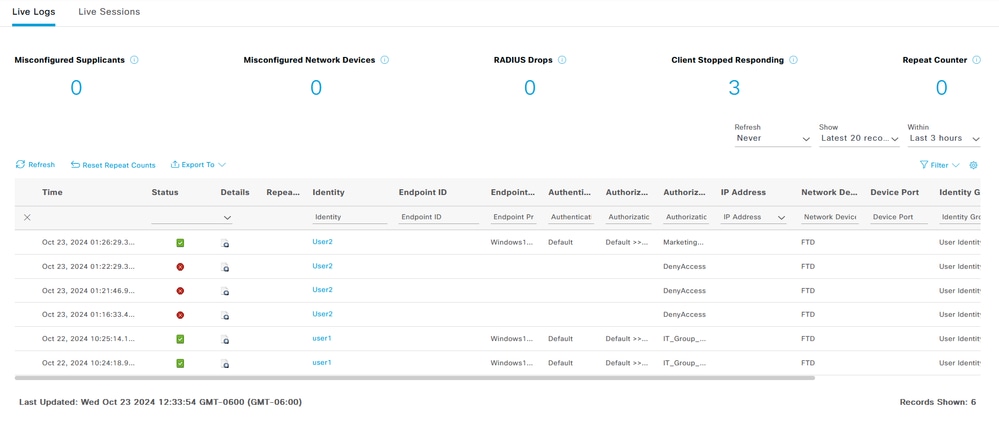

1. Accédez àOperations > RADIUS > Live Logs.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

29-Oct-2024 |

Première publication |

Contribution d’experts de Cisco

- Jesus Manuel Burgos MorenoIngénieur-conseil technique

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires