Introduction

Ce document décrit comment configurer AnyConnect avec l'authentification LDAP sur CSM.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- CSM 4.23

- Configuration AnyConnect

- protocole SSL

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

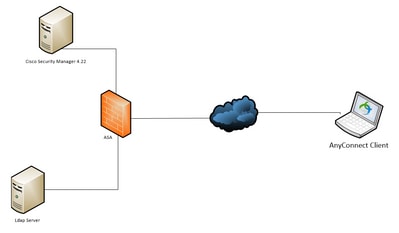

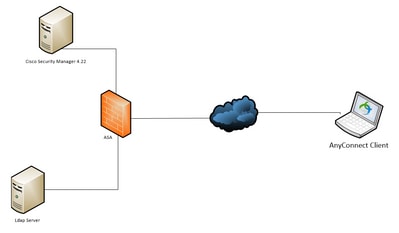

Diagramme du réseau

Configurations

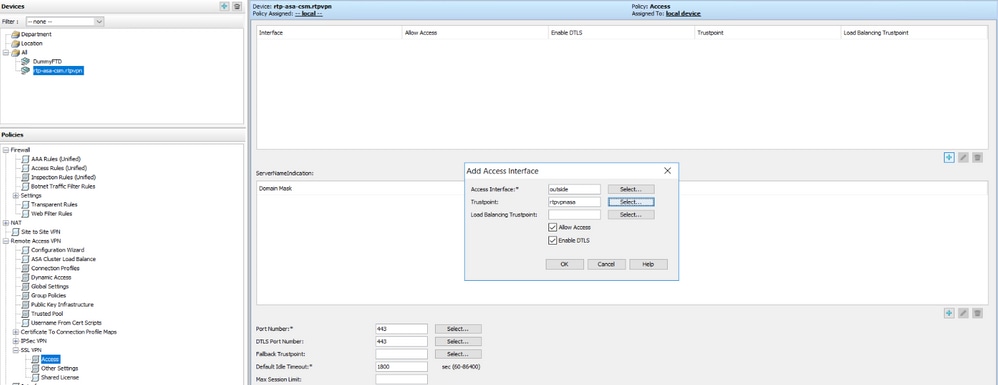

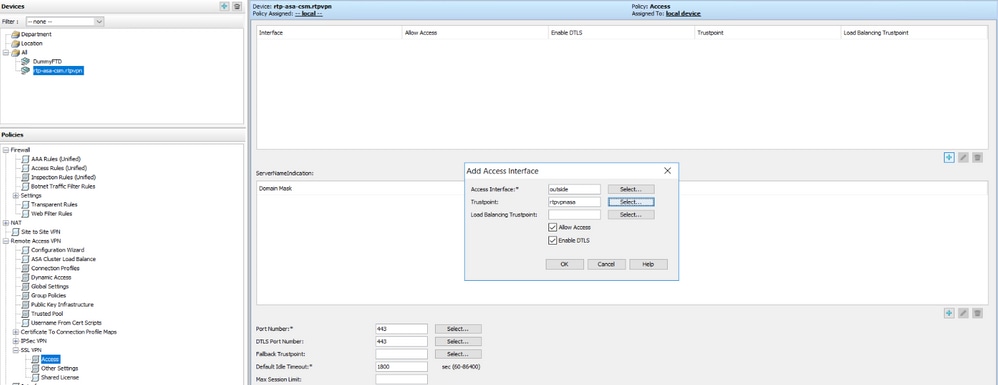

Étape 1. Configuration de l'accès SSLVPN

Accédez à Policies > SSL VPN > Access :

Après avoir configuré l'interface d'accès, assurez-vous que vous cliquez sur Save :

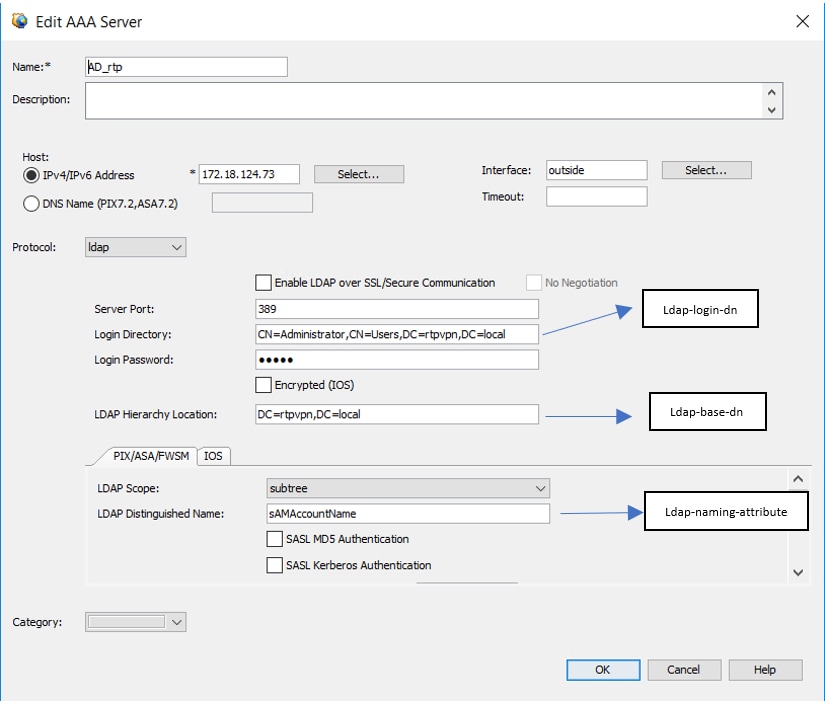

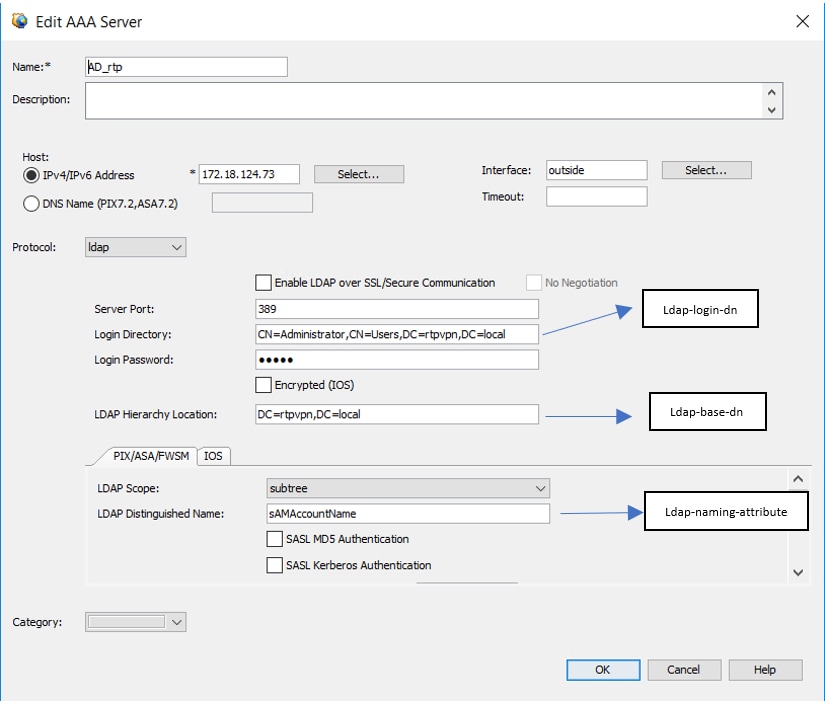

Étape 2. Configuration du serveur d'authentification

Accédez à Policy Object Manager > All Object Types > AAA Servers > Add.

Configurez l'adresse IP du serveur, l'interface source, l'annuaire de connexion, le mot de passe de connexion, l'emplacement de la hiérarchie LDAP, l'étendue LDAP et le nom distinctif LDAP :

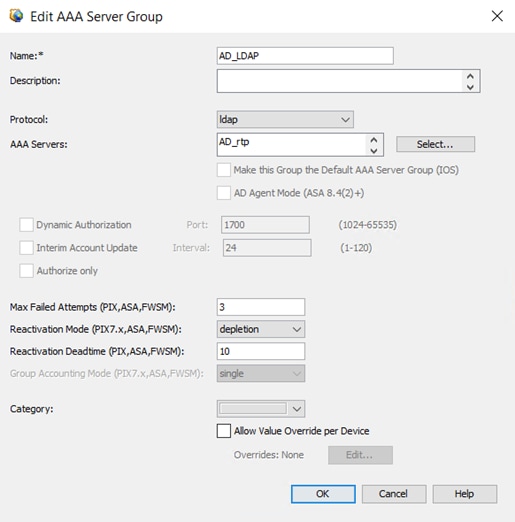

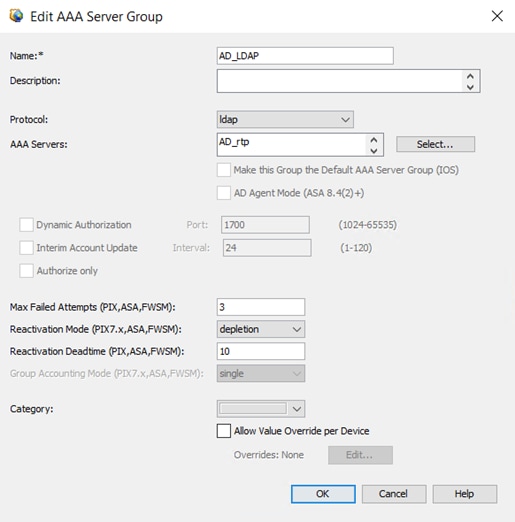

Ajoutez maintenant le serveur AAA à AAA Server Groups > Add.

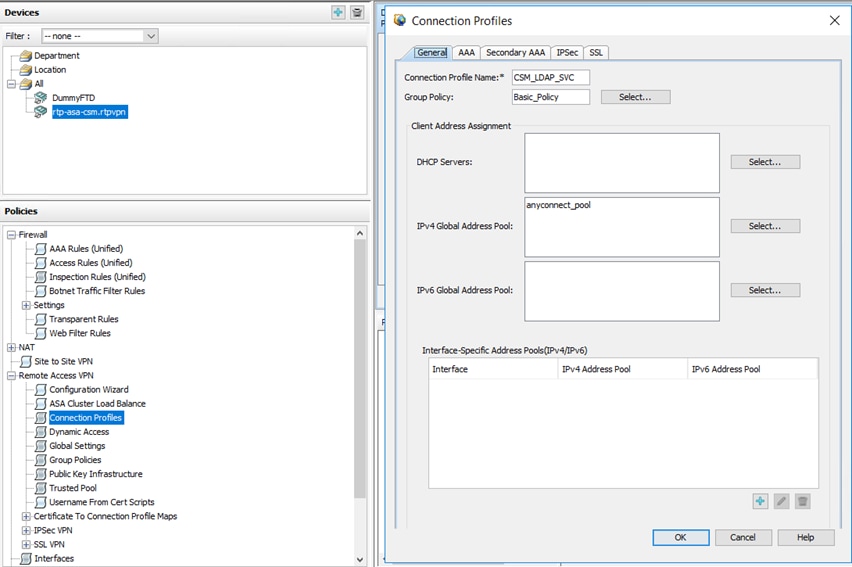

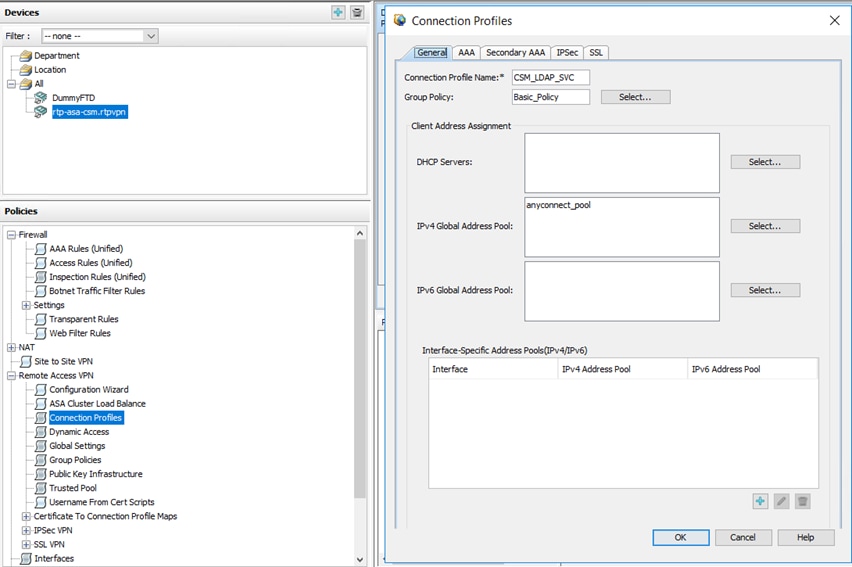

Étape 3. Configuration du profil de connexion

Accédez à Politiques > Profils de connexion > Ajouter.

Ici, vous devez configurer le pool d'adresses globales IPv4 (pool AnyConnect), la stratégie de groupe, AAA et l'alias/URL de groupe :

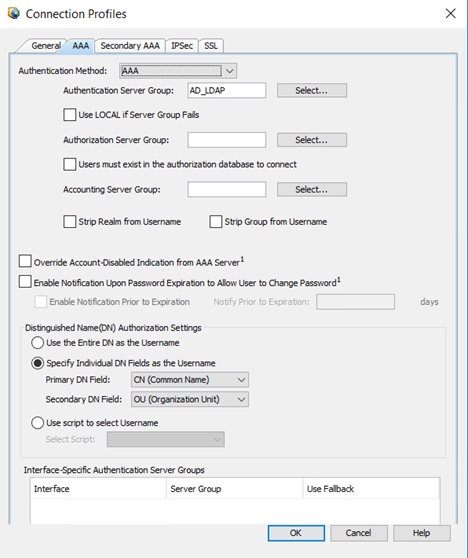

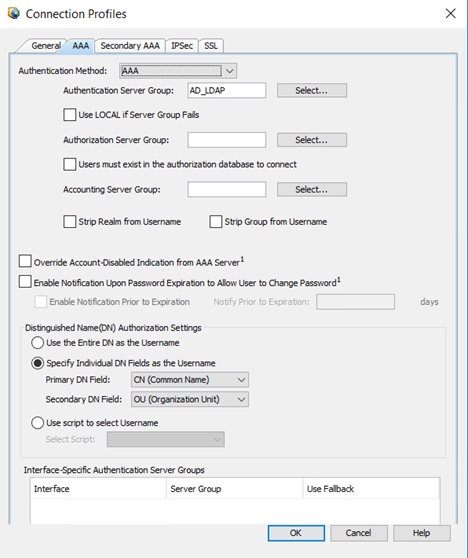

Afin de sélectionner le serveur AAA, cliquez sur l'onglet AAA et sélectionnez le serveur créé à l'étape 2 :

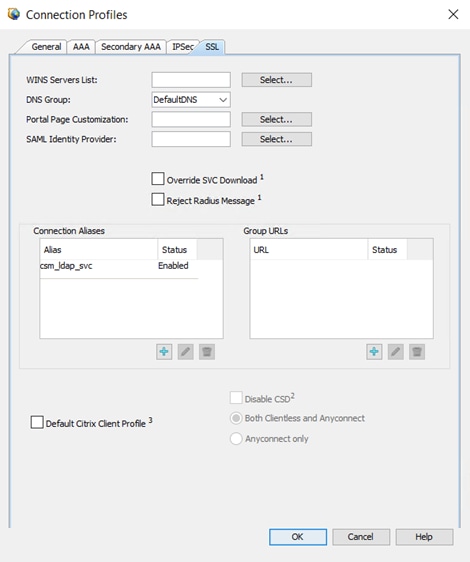

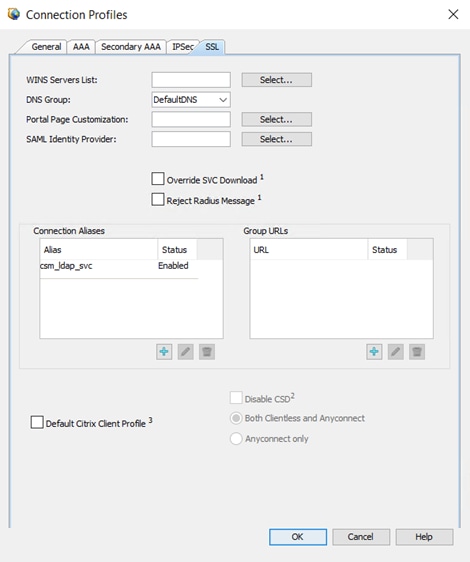

Pour configurer un serveur alias/url de groupe, dns ou wins dans le profil de connexion, accédez à l'onglet SSL :

Étape 4. Déploiement

Cliquez sur l'icône de déploiement .

Vérifier

Cette section fournit des informations que vous pouvez utiliser pour vérifier votre configuration.

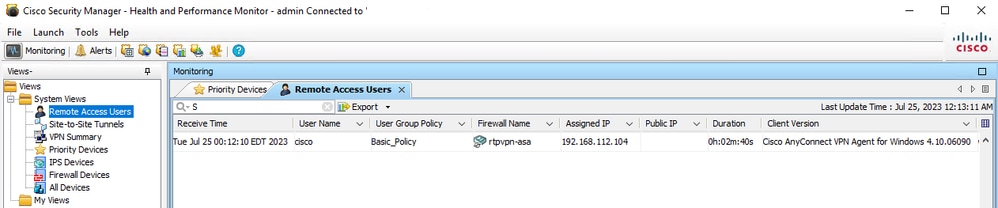

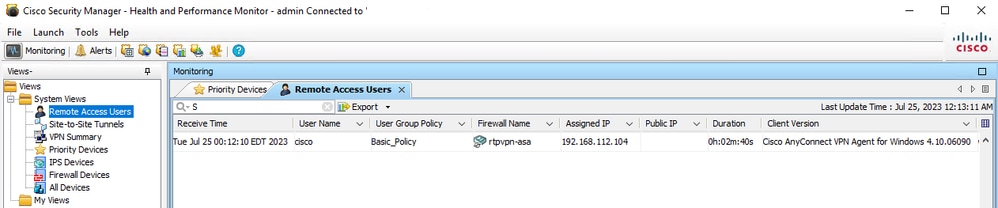

Accès via CSM :

Ouvrez le Moniteur d'intégrité et de performances > Outils > Sélecteur de périphérique > Sélectionnez l'ASA > Suivant > Sélectionnez Utilisateurs d'accès à distance

Remarque : l'utilisateur VPN s'affiche en fonction du minuteur d'actualisation HPM.

Via CLI :

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.20.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_LDAP_SVC

Login Time : 10:29:42 UTC Tue Jul 25 2023

Duration : 0h:010m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Dépannage

Afin de vérifier les échecs possibles lors de l'authentification LDAP ou de l'établissement anyconnect, vous pouvez exécuter les commandes suivantes sur l'interface de ligne de commande :

debug ldap 255

debug webvpn anyconnect 255

Commentaires

Commentaires