Introduction

Ce document décrit comment configurer AnyConnect avec l'authentification Radius sur Cisco Security Manager (CSM).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- CSM 4.23

- Configuration AnyConnect

- protocole SSL

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- CSM 4.23

- ASA 5515

- AnyConnect 4.10.6090

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration

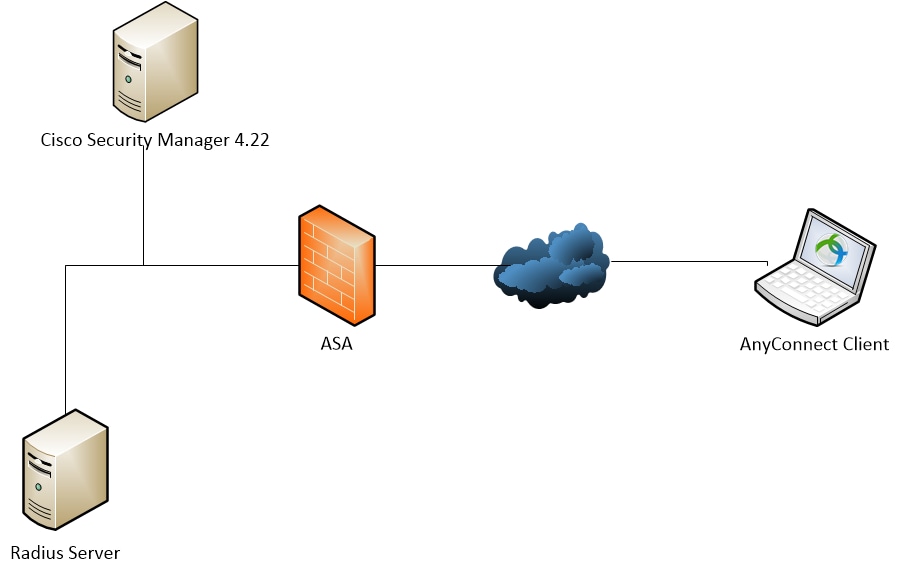

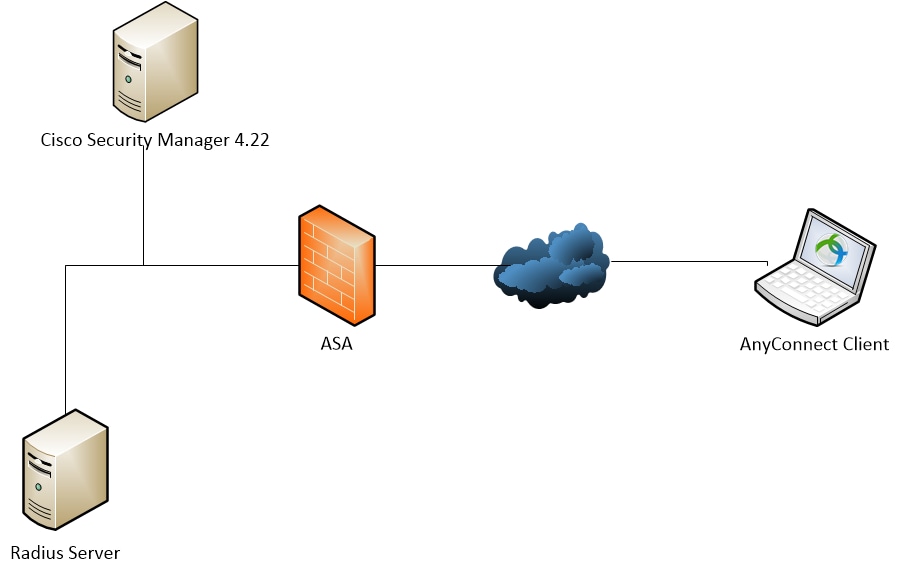

Diagramme du réseau

Diagramme du réseau

Diagramme du réseau

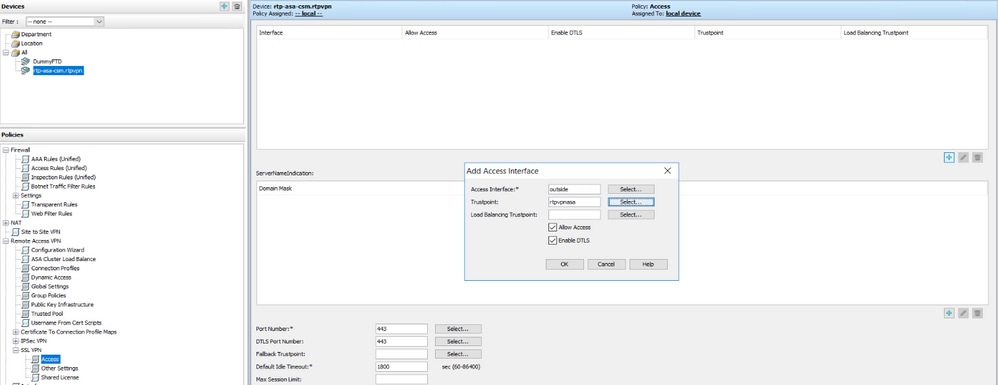

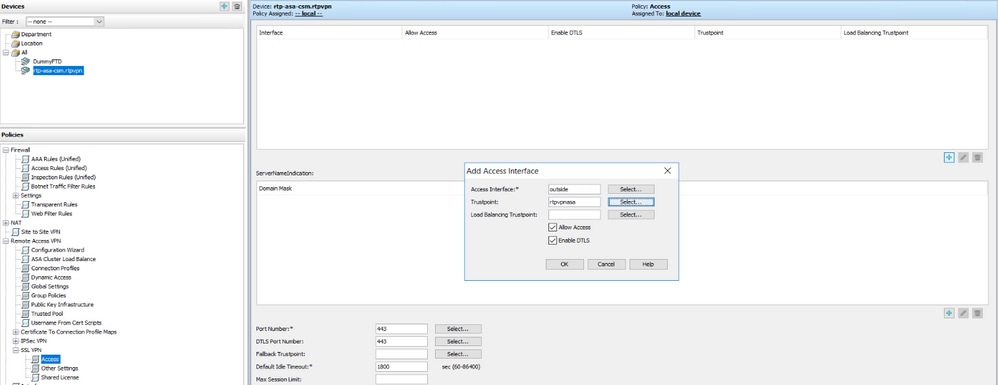

Étape 1. Configuration de l'accès SSLVPN

Naviguez jusqu'à Policies > SSL VPN > Access:

Configuration SSL CSM

Configuration SSL CSM

Après avoir configuré l'interface d'accès, assurez-vous que vous cliquez sur Enregistrer :

Bouton Enregistrer

Bouton Enregistrer

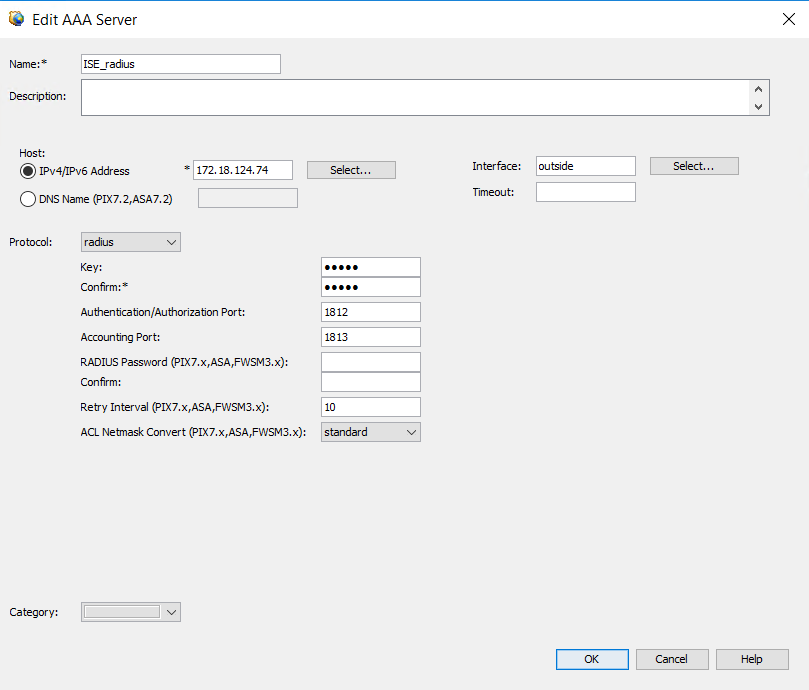

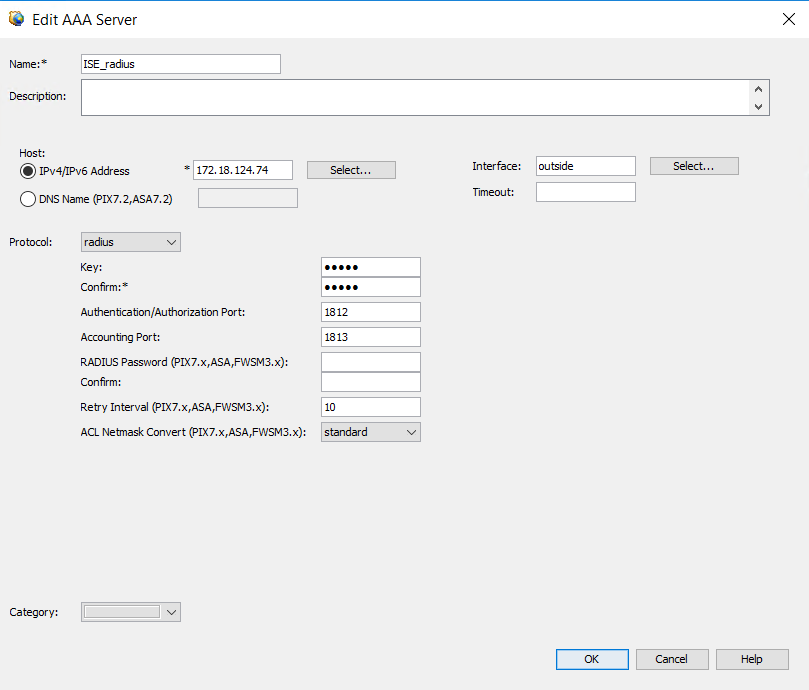

Étape 2. Configuration du serveur d'authentification

Naviguez jusqu'à Policy Object Manager > All Object Types > AAA Servers > Add Ajouter un bouton.

Ajouter un bouton.

Configurez l'adresse IP du serveur, l'interface source, le protocole et la clé :

Configuration du serveur AAA

Configuration du serveur AAA

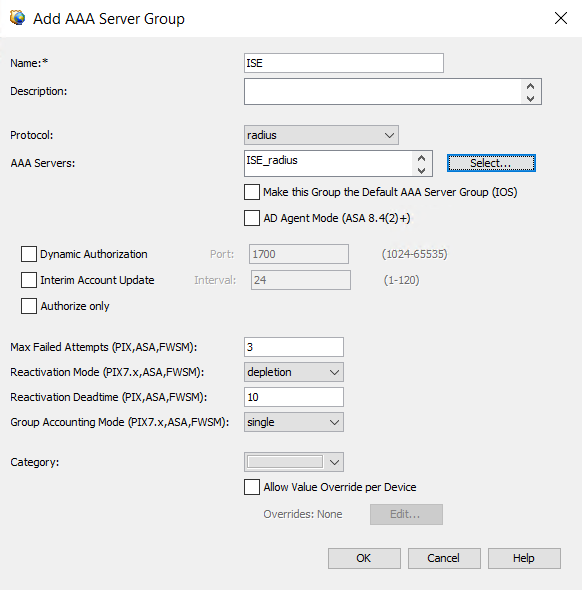

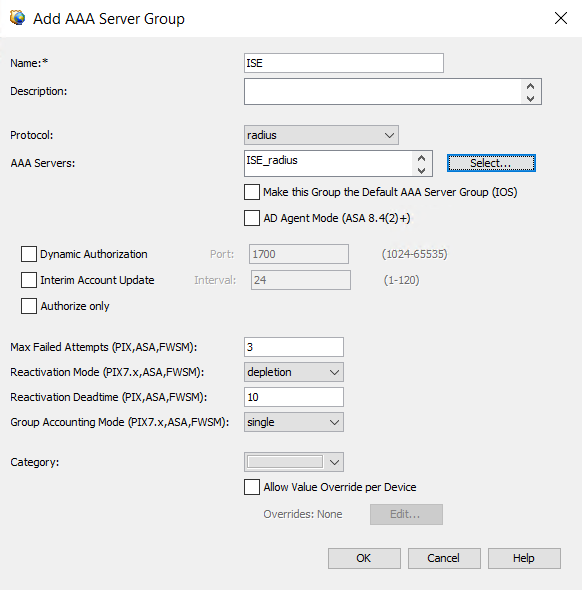

Ajoutez maintenant le serveur AAA, AAA Server Groups > Add  Ajouter un bouton.

Ajouter un bouton.

Configuration du groupe de serveurs AAA

Configuration du groupe de serveurs AAA

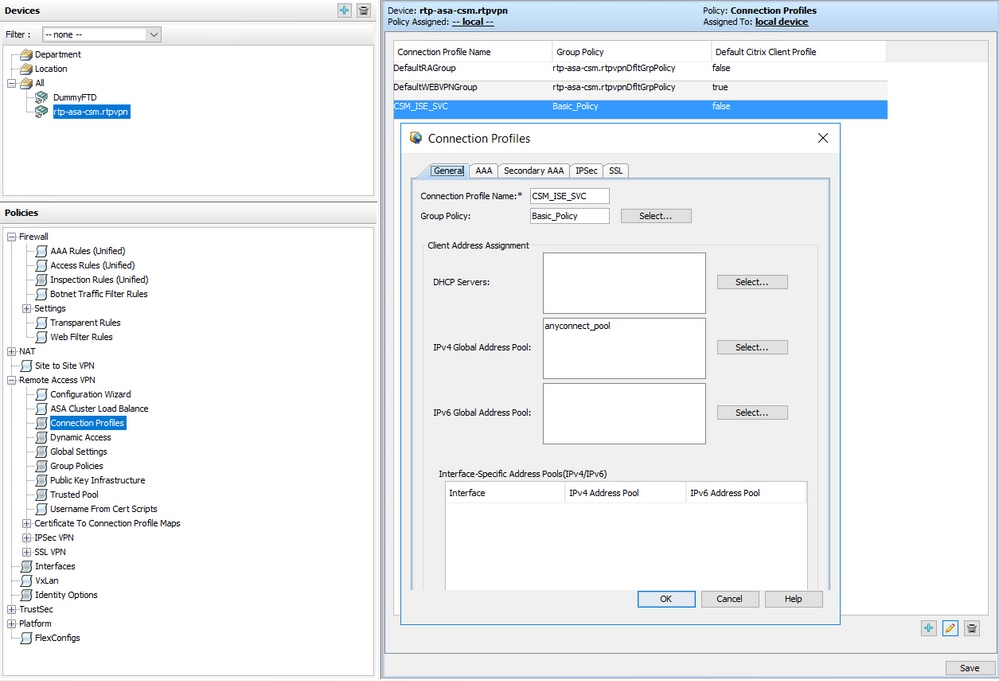

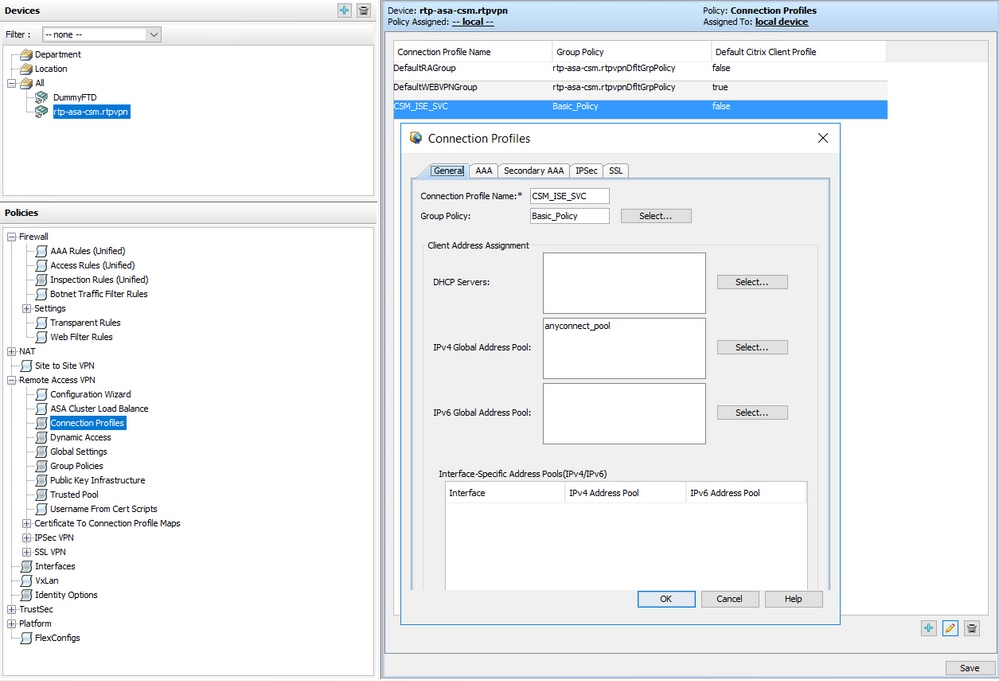

Étape 3. Configuration du profil de connexion

Naviguez jusqu'à Policies > Connection Profiles > Add Ajouter un bouton.

Ajouter un bouton.

Ici, vous devez configurer le IPv4 Global Address Pool (AnyConnect pool),Group PolicyAAA,et Group Alias/URL:

Configuration du profil de connexion

Configuration du profil de connexion

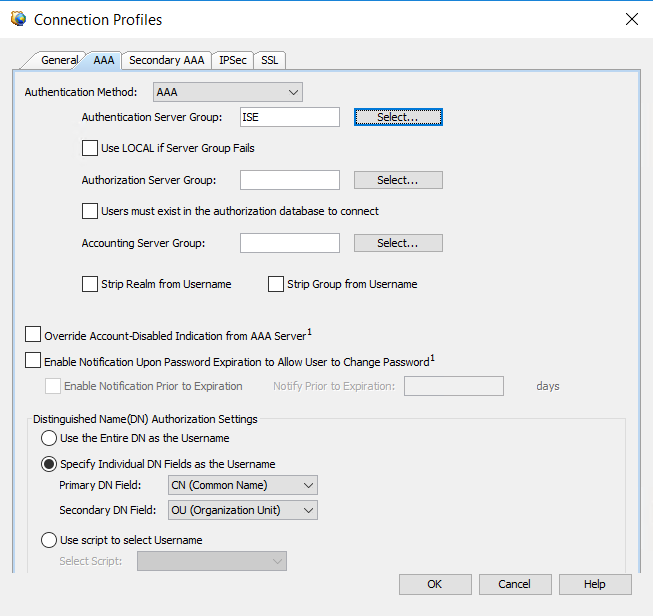

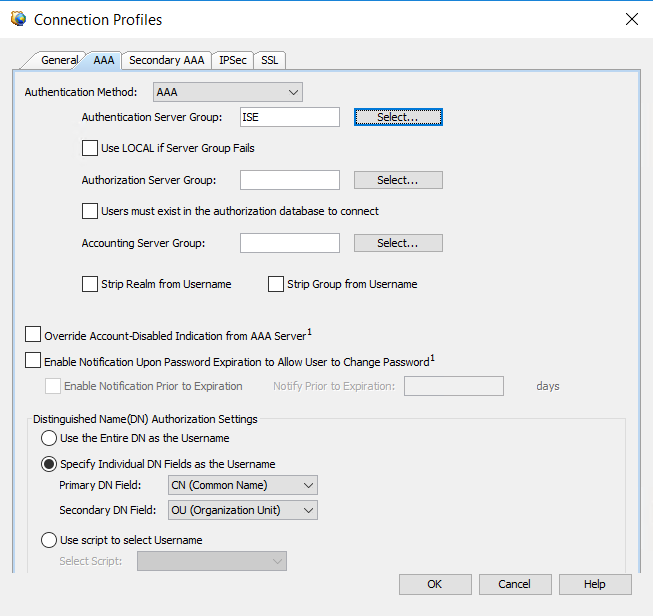

Afin de choisir le serveur AAA, cliquez sur l'onglet AAA et choisissez le serveur créé à l'étape 2. :

Configuration AAA du profil de connexion

Configuration AAA du profil de connexion

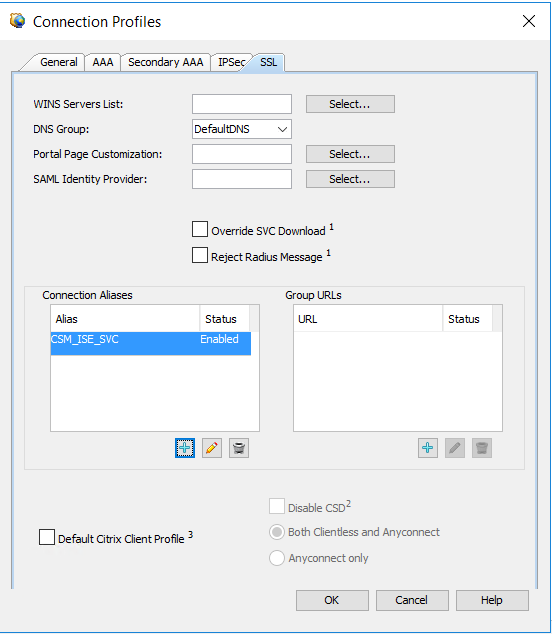

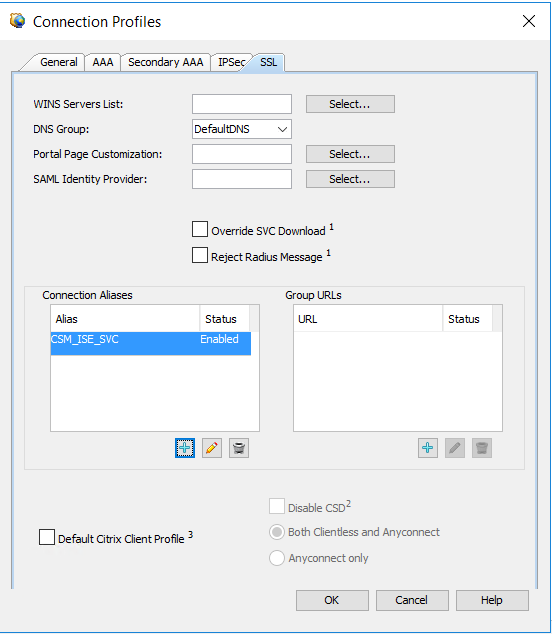

Afin de configurer un alias de groupe/URL de groupe, DNS ou serveur WINS dans le profil de connexion, cliquez sur l'onglet SSL :

Configuration SSL du profil de connexion

Configuration SSL du profil de connexion

Étape 4. Déploiement

Cliquez sur l'icône de déploiement Déployer le bouton.

Déployer le bouton.

Vérifier

Cette section fournit des informations que vous pouvez utiliser pour vérifier votre configuration.

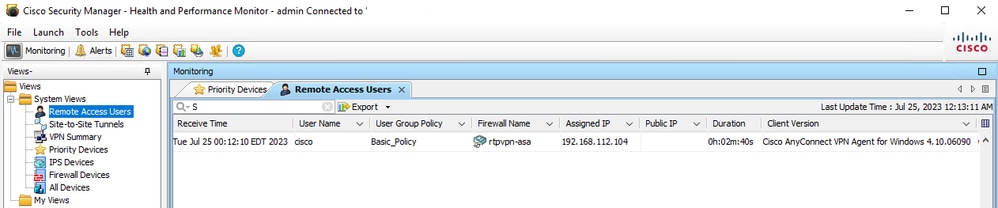

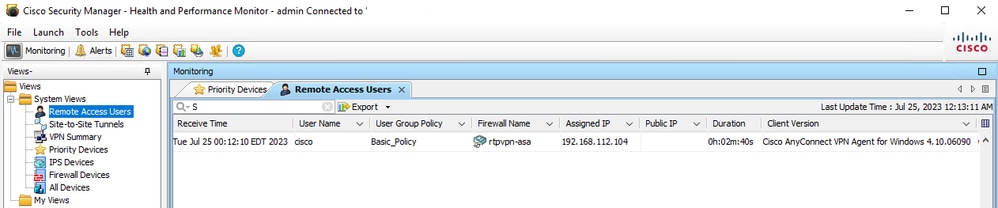

Via CSM :

Naviguez jusqu'àHealth and Performance Monitor > Tools > Device Selector > Select the ASA > Next > Select Remote Access Users.

Moniteur HPM

Moniteur HPM

Remarque : l'utilisateur VPN s'affiche en fonction du minuteur d'actualisation HPM.

Via CLI :

ASA#show vpn-sessiondb anyconnect

Session Type: AnyConnect

Username : cisco Index : 23719

Assigned IP : 192.168.10.1 Public IP : 209.165.201.25

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15856 Bytes Rx : 3545

Group Policy : Basic_Policy Tunnel Group : CSM_ISE_SVC

Login Time : 02:29:42 UTC Tue Jul 25 2023

Duration : 0h:01m:16s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0e26864905ca700064bf3396

Security Grp : none

Dépannage

Afin de vérifier les échecs possibles pendant l'authentification LDAP ou l'établissement anyconnect, vous pouvez exécuter ces commandes sur l'interface de ligne de commande :

debug radius all

debug webvpn anyconnect 255

Commentaires

Commentaires