Configurer le serveur SMTP pour utiliser AWS SES

Options de téléchargement

-

ePub (247.1 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (274.4 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment configurer votre Secure Network Analytics Manager (SNA) à utiliser Amazon Web Services Simple Email Service (AWS SES).

Conditions préalables

Conditions requises

Cisco recommande de connaître ces sujets :

- AWS SES

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Stealthwatch Management Console v7.3.2 -

Services AWS SES tels qu'ils existent le 25MAI2022 avec

Easy DKIM

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration

Examiner la configuration AWS SES

Trois bits d’informations sont requis d’AWS :

- Emplacement AWS SES

- Nom d'utilisateur SMTP

- Mot de passe SMTP

Note: AWS SES situé dans le sandbox est acceptable, mais soyez conscient des limites des environnements de sandbox : https://docs.aws.amazon.com/ses/latest/dg/request-production-access.html

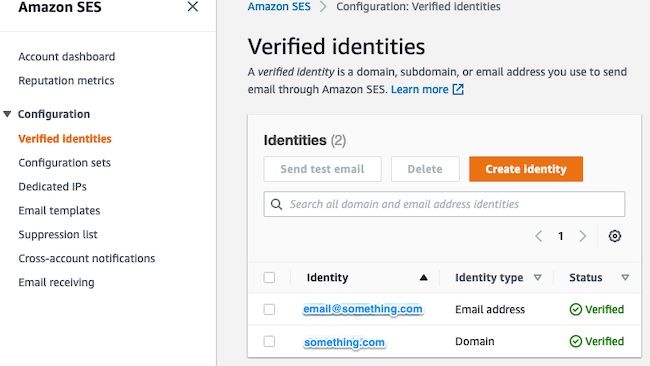

Dans la console AWS, accédez à Amazon SES, puis sélectionnez Configuration et cliquez sur Verified Identities.

Vous devez avoir un domaine vérifié. Une adresse e-mail vérifiée n'est pas requise. Reportez-vous à la documentation AWS https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

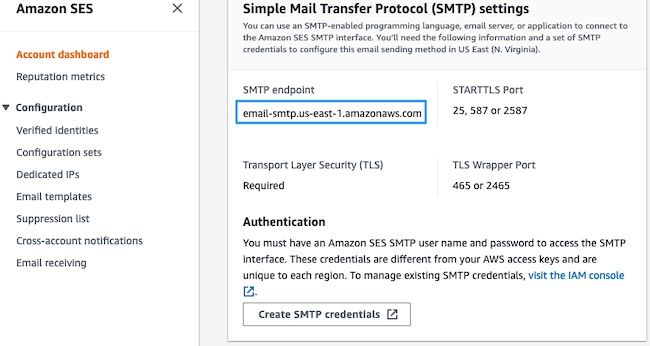

Notez l'emplacement de votre point de terminaison SMTP. Cette valeur est nécessaire ultérieurement.

Créer des informations d'identification AWS SES SMTP

Dans la console AWS, accédez à Amazon SES, puis cliquez sur Account Dashboard.

Faites défiler jusqu'à Simple Mail Transfer Protocol (SMTP) settings" et cliquez sur Create SMTP Credentials lorsque vous êtes prêt à terminer cette configuration.

Les informations d'identification plus anciennes et inutilisées (environ 45 jours) ne semblent pas être des informations d'identification incorrectes.

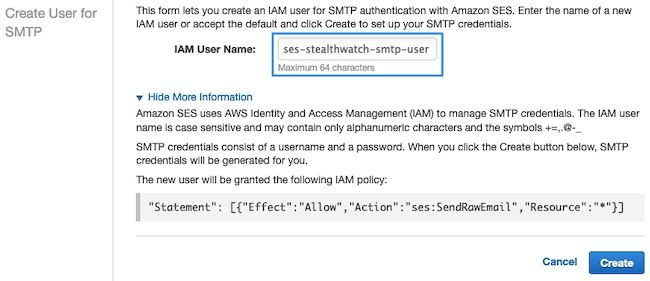

Dans cette nouvelle fenêtre, mettez à jour le nom d'utilisateur avec n'importe quelle valeur et cliquez sur Create.

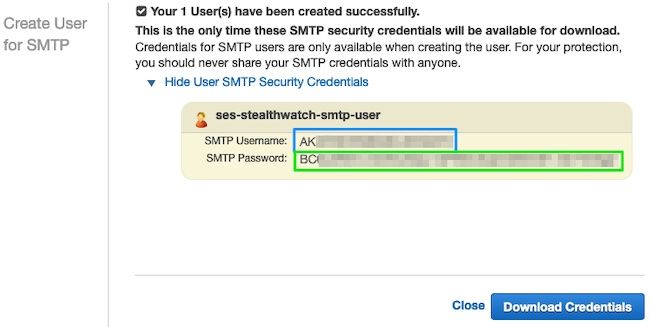

Lorsque la page présente les informations d'identification, enregistrez-les. Laissez cet onglet du navigateur ouvert.

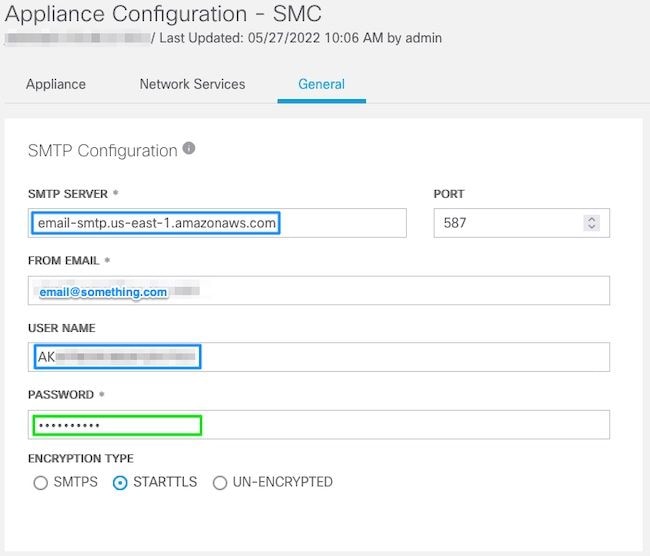

Configurer la configuration SMTP de SNA Manager

Connectez-vous au SNA Manageret ouvrez SMTP Notifications compartiment

- Open (ouvert)

Central Management > Appliance Manager. - Cliquez sur le bouton

Actionspour l'appliance. - Sélectionner

Edit Appliance Configuration. - Sélectionnez le

Generals'affiche. - Faites défiler jusqu'à

SMTP Configuration - Saisissez les valeurs collectées à partir d'AWS

SMTP Server: Il s'agit de l'emplacement du point de terminaison SMTP collecté dansSMTP Settingsa partir des versionsAWS SES Account DashboardappelerPort: Saisissez 25, 587 ou 2587From Email: Cette adresse peut être définie sur n'importe quelle adresse e-mail contenantAWS Verified Domain-

User Name: Il s'agit du nom d'utilisateur SMTP présenté à la dernière étape duReview AWS SES Configurationcompartiment -

Password: Il s'agit du mot de passe SMTP présenté à la dernière étape de laReview AWS SES Configurationcompartiment Encryption Type: Sélectionnez STARTTLS (Si vous sélectionnez SMTPS, modifiez le port sur 465 ou 2465)

- Appliquez les paramètres et attendez que le

SNA Managerretourner à unUPétat dansCentral Management

Collecter les certificats AWS

Établissez une session SSH vers le SNA Manageret connectez-vous en tant qu'utilisateur racine.

Passez en revue ces trois éléments

- Modifier l'emplacement du point de terminaison SMTP (par exemple email-smtp.us-east-1.amazonaws.com)

- Modifiez le port utilisé (par exemple la valeur par défaut 587 pour STARTTLS)

- Les commandes n'ont pas de fonction STDOUT, l'invite est renvoyée une fois l'opération terminée

Pour STARTTLS (port par défaut 587) :

openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Pour SMTPS (port par défaut 465) :

openssl s_client -showcerts -connect email-smtp.us-east-1.amazonaws.com:465 <<< "Q" 2>/dev/null > mycertfile.crt awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

Les fichiers de certificat avec l'extension pem sont créés dans le répertoire de travail actuel, ne prenez pas de ce répertoire (sortie de la commande pwd / dernière ligne)

sna_manager:~# openssl s_client -starttls smtp -showcerts -connect email-smtp.us-east-1.amazonaws.com:587 <<< "Q" 2>/dev/null > mycertfile.crt

sna_manager:~# awk 'split_after == 1 {n++;split_after=0} /-----END CERTIFICATE-----/ {split_after=1} {print > "cacert" n ".pem"}' < mycertfile.crt

sna_manager:~# for i in `ls -t1 *.pem`; do cp $i $(awk -F "CN=" '/s:/ {gsub(/ /,x ); print $NF}' $i).pem ; done ; rm -f cacert* mycertfile.crt

sna_manager:~# ll

total 16

-rw-r--r-- 1 root root 1648 May 27 14:54 Amazon.pem

-rw-r--r-- 1 root root 1829 May 27 14:54 AmazonRootCA1.pem

-rw-r--r-- 1 root root 2387 May 27 14:54 email-smtp.us-east-1.amazonaws.com.pem

-rw-r--r-- 1 root root 1837 May 27 14:54 StarfieldServicesRootCertificateAuthority-G2.pem

sna_manager:~# pwd

/root

Téléchargez les fichiers créés sur le SNA Manager sur votre machine locale avec le programme de transfert de fichiers de votre choix (Filezilla, winscp, etc), et ajoutez ces certificats à la SNA Manager trust store en Central Management.

- Open (ouvert)

Central Management > Appliance Manager. - Cliquez sur le bouton

Actionspour l'appliance. - Sélectionner

Edit Appliance Configuration. - Sélectionnez le

Generals'affiche. - Faites défiler jusqu'à

Trust Store - Sélectionner

Add New - Téléchargez chacun des certificats, nous vous recommandons d'utiliser le nom de fichier comme

Friendly Name

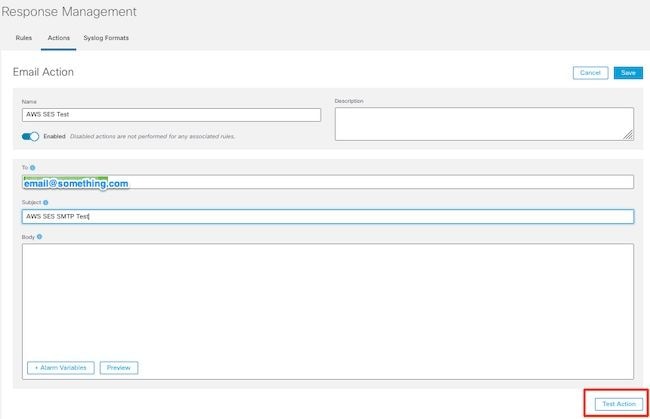

Configurer l'action de messagerie Response Management

Connectez-vous au SNA Manager, puis ouvrez la Response Management compartiment

- Sélectionnez le

Configuredans le ruban principal en haut de l'écran -

Sélectionner

Response Management -

A partir des versions

Response Management, sélectionnezActionstabulation -

Sélectionner

Add New Action -

Sélectionner

Email-

Entrez un nom pour cette action par e-mail

-

Saisissez l'adresse e-mail du destinataire dans le champ « À » (notez que cette adresse doit appartenir au domaine vérifié dans AWS SES)

- Le sujet peut être n'importe quoi.

-

- Cliquer

Save

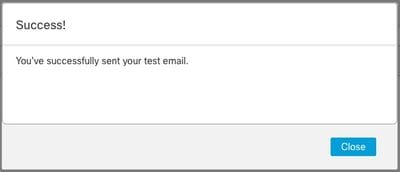

Vérification

Connectez-vous au SNA Manager, puis ouvrez la Response Management section :

- Sélectionnez le

Configuredans le ruban principal en haut de l'écran - Sélectionner

Response Management - A partir des versions

Response Management, sélectionnezActionstabulation -

Sélectionnez les points de suspension dans la

Actionspour la ligne de l'action de messagerie que vous avez configurée dans laConfigure Response Management Email Action, puis sélectionnezEdit. - Sélectionner

Test Actionet si la configuration est valide, un message de réussite s'affiche et un e-mail est envoyé.

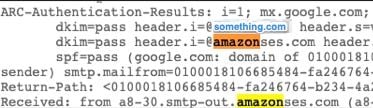

Dans l'en-tête de l'e-mail, amazonses est affiché dans leReceived", et des amazones, ainsi que le domaine vérifié dans leARC-Authentication-Results (AAR) Chain

- Si le test a échoué, une bannière s'affiche en haut de l'écran. Passez à la section de dépannage

Dépannage

Les /lancope/var/logs/containers/sw-reponse-mgmt.log contient les messages d'erreur des actions de test. L'erreur la plus courante, et le correctif est répertorié dans le tableau.

Notez que les messages d'erreur répertoriés dans le tableau ne constituent qu'une partie de la ligne du journal des erreurs

| Erreur |

Régler |

| SMTPSendFailedException : 554 Message rejeté : L'adresse e-mail n'est pas vérifiée. Les identités n'ont pas pu être vérifiées dans la région US-EAST-1 : {adresse_messagerie} |

Mettez à jour le message « From Email » dans la configuration SMTP de SNA Manager vers un message appartenant au domaine AWS SES vérifié |

| AuthenticationFailedException : 535 Informations d'authentification non valides |

Répétez les sections Créer des informations d'identification AWS SES SMTP et Configurer la configuration SMTP de SNA Manager |

| Exception SunCertPathBuilder : impossible de trouver un chemin de certification valide vers la cible demandée |

Confirmer que tous les certificats présentés par AWS se trouvent dans le magasin de confiance SNA Manager - capturer les paquets lorsque l'action de test est exécutée et comparer les certificats présentés côté serveur au contenu du magasin de confiance |

| Routages SSL : tls_process_ske_dhe : clé dh trop petite |

Voir addendum |

| Toute autre erreur |

Ouvrir le dossier TAC pour examen |

Addenda: Clé DH trop petite.

Il s'agit d'un problème côté AWS, car ils utilisent des clés de 1024 bits lorsque des chiffrements DHE et EDH sont utilisés (risque de bouchon de journal) et que le SNA Manager refuse de poursuivre la session SSL. La sortie de la commande montre les clés de température du serveur de la connexion openssl lorsque des chiffrements DHE/EDH sont utilisés.

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "EDH" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 -cipher "DHE" <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: DH, 1024 bits

sna_manager:~# openssl s_client -starttls smtp -connect email-smtp.us-east-2.amazonaws.com:587 <<< "Q" 2>/dev/null | grep "Server Temp"

Server Temp Key: ECDH, P-256, 256 bits

La seule solution de contournement disponible est de supprimer tous les chiffrements DHE et EDH avec la commande en tant qu'utilisateur racine sur le SMC, AWS sélectionne une suite de chiffrements ECDHE et la connexion réussit.

cp /lancope/services/swos-compliance/security/tls-ciphers /lancope/services/swos-compliance/security/tls-ciphers.bak ; > /lancope/services/swos-compliance/security/tls-ciphers ; echo "TLS_AES_128_GCM_SHA256:TLS_CHACHA20_POLY1305_SHA256:TLS_AES_256_GCM_SHA384:TLS_AES_128_CCM_SHA256:ECDHE-ECDSA-AES128-GCM-SHA256:ECDHE-RSA-AES128-GCM-SHA256:AES128-GCM-SHA256:ECDHE-ECDSA-AES256-GCM-SHA384:ECDHE-RSA-AES256-GCM-SHA384:ECDHE-ECDSA-CHACHA20-POLY1305:ECDHE-RSA-CHACHA20-POLY1305:AES256-GCM-SHA384" > /lancope/services/swos-compliance/security/tls-ciphers ; docker restart sw-response-mgmt

Informations connexes

- https://docs.aws.amazon.com/ses/latest/dg/setting-up.html

- https://docs.aws.amazon.com/ses/latest/dg/creating-identities.html#verify-domain-procedure

- https://docs.aws.amazon.com/ses/latest/dg/smtp-credentials.html

- https://docs.aws.amazon.com/ses/latest/dg/smtp-connect.html

- Support et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

08-Sep-2022 |

Première publication |

Contribution d’experts de Cisco

- Joshua Martin

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires