Dépannage de l'intégration de Threat Grid Appliance avec FMC

Options de téléchargement

-

ePub (5.8 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (2.9 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit en détail l'intégration de Thread Grid Appliance (TGA) avec Firepower Management Center (FMC).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Gestion Firepower FMC

- Configuration de base de Threat Grid Appliance

- Créer des certificats d'autorité (CA)

- Linux/Unix

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- FMC version 6.6.1

- Threat Grid 2.12.2

- CentOS 8

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Problème

Dans ce scénario d'utilisation, vous pouvez voir 2 problèmes et deux codes d'erreur.

Scénario 1

L'intégration échoue avec des erreurs :

Sandbox registration failed: Peer certificate cannot be authenticated with given CA certificates (code = 60) Quand il s'agit de ce problème, le problème est lié au certificat qui n'est pas téléchargé dans FMC en tant que chaîne complète. Étant donné que le certificat signé par l'autorité de certification a été utilisé, l'ensemble de la chaîne de certificats combinée en un seul fichier PEM doit être utilisé. En d'autres termes, vous commencez par Autorité de certification racine > Certificat intermédiaire (le cas échéant) > Clean Int. Reportez-vous à cet article du guide officiel qui décrit les exigences et la procédure.

S’il existe une chaîne de signature à plusieurs niveaux d’autorités de certification, tous les certificats intermédiaires requis et le certificat racine doivent être contenus dans un fichier unique qui est téléchargé vers le FMC.

Tous les certificats doivent être codés en PEM.

Les nouvelles lignes du fichier doivent être UNIX et non DOS.

Si l'appliance Threat Grid présente un certificat auto-signé, téléchargez le certificat que vous avez téléchargé à partir de cette appliance.

Si l'appliance Threat Grid présente un certificat signé par une autorité de certification, téléchargez le fichier qui contient la chaîne de signature de certificats.

Scénario 2

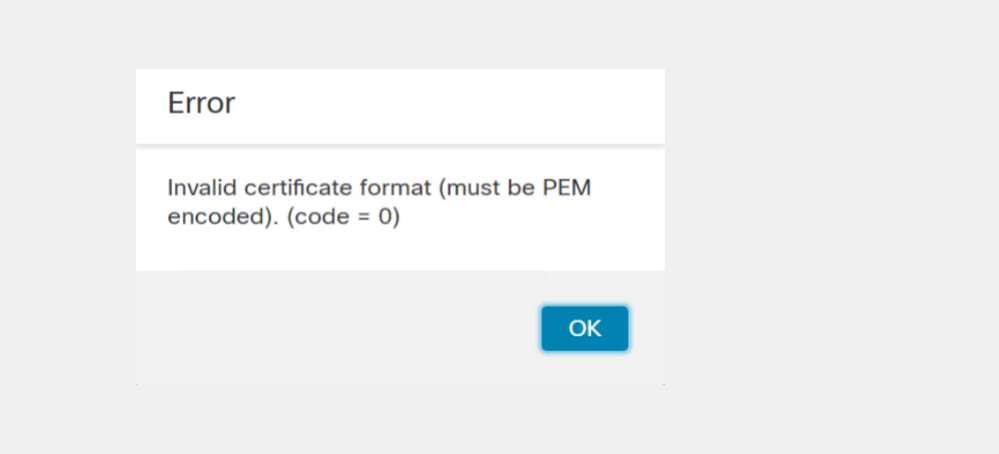

Erreur de format de certificat non valide

Invalid Certificate format (must be PEM encoded) (code=0) Erreur de format de certificat, comme indiqué dans l'image.

Cette erreur est due au mauvais formatage du certificat PEM combiné créé sur l'ordinateur Windows qui utilise OpenSSL. Il est fortement recommandé d'utiliser une machine Linux pour créer ce certificat.

Intégration

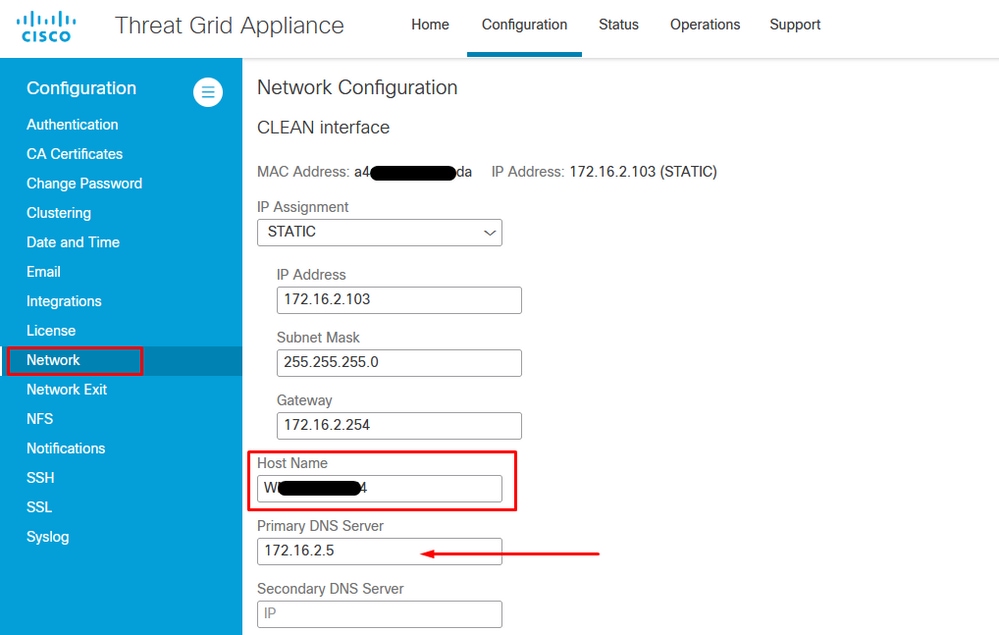

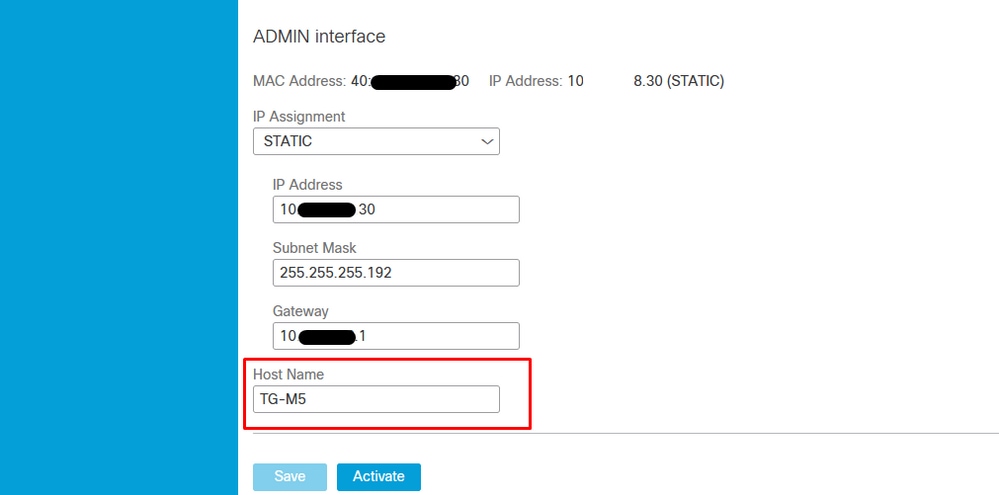

Étape 1. Configurez la TGA, comme indiqué dans les images.

Certificats internes signés par l'autorité de certification pour l'interface Clean Admin

Étape 1. Générez la clé privée qui est utilisée pour l'interface admin et clean.

openssl ecparam -name secp521r1 -genkey -out private-ec-key.pem Étape 2. Générer CSR.

Nettoyer l'interface

Étape 1. Accédez à la création CSR et utilisez la clé privée générée.

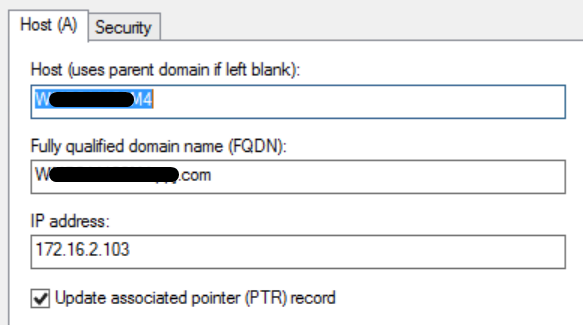

openssl req -new -key private-ec-key.pem -out MYCSR.csr Remarque : le nom CN doit être entré pour CSR et doit correspondre au nom d'hôte de l'interface Clean définie sous « Network ». Une entrée DNS doit être présente sur le serveur DNS qui résout le nom d'hôte de l'interface Clean.

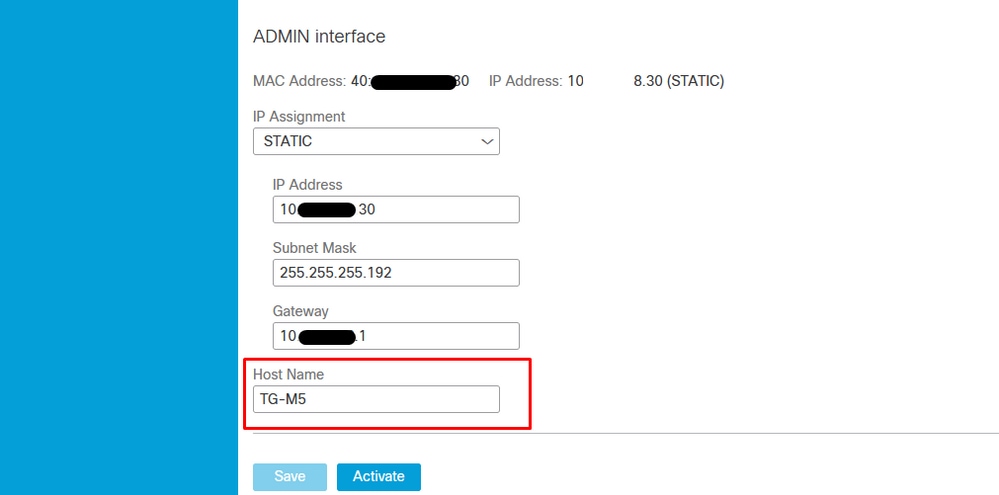

Interface Admin

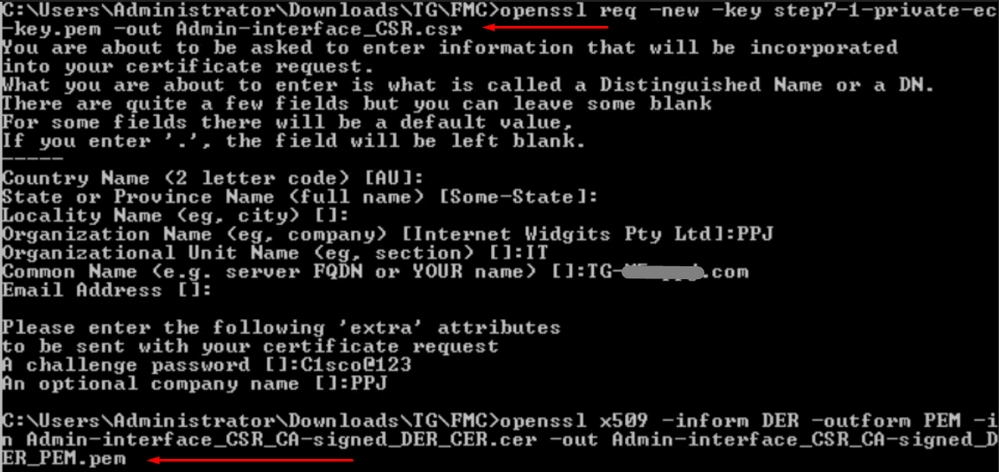

Étape 1. Accédez à la création CSR et utilisez la clé privée générée.

openssl req -new -key private-ec-key.pem -out MYCSR.csr Remarque : le nom CN doit être saisi pour CSR et doit correspondre au « nom d'hôte » de l'« interface d'administration » défini sous « Réseau ». Une entrée DNS doit être présente sur le serveur DNS qui résout le nom d'hôte de l'interface propre.

Étape 2. Le CSR doit être signé par l'AC. Téléchargez le certificat au format DER avec l'extension CER.

Étape 3. Convertissez CER en PEM.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem Nettoyer l'interface CSR et CER vers PEM

Interface d'administration CSR et CER vers PEM

Format approprié du certificat pour FMC

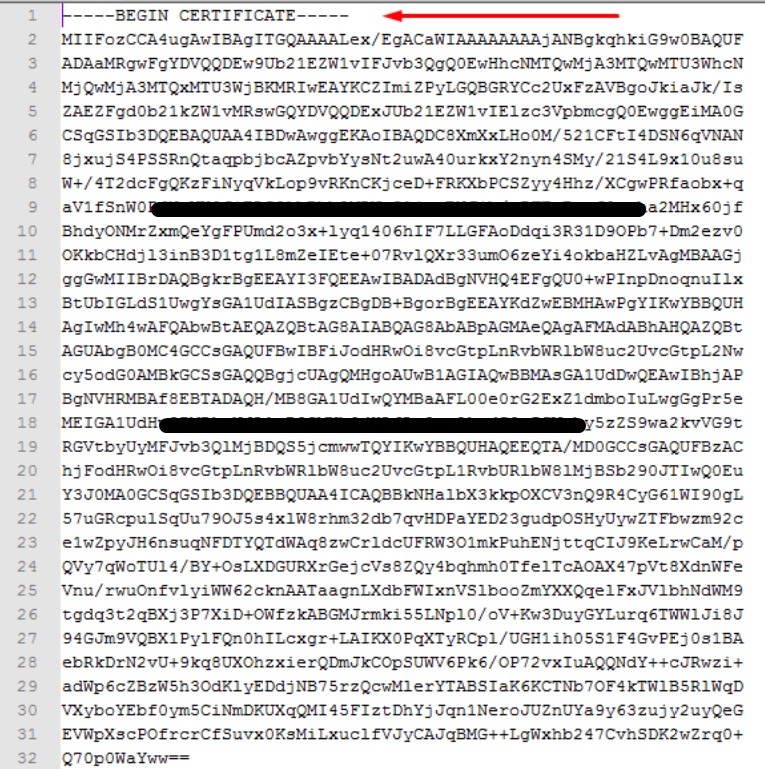

Si vous avez déjà reçu des certificats et qu'ils sont au format CER/CRT et lisibles lorsqu'un éditeur de texte est utilisé, vous pouvez simplement changer l'extension en PEM.

Si le certificat n'est pas lisible, vous devez convertir le format DER en format PEM lisible.

openssl x509 -inform DER -outform PEM -in xxxx.cer -out yyyy.pem PEM

Exemple de format lisible par PEM, comme illustré dans l'image.

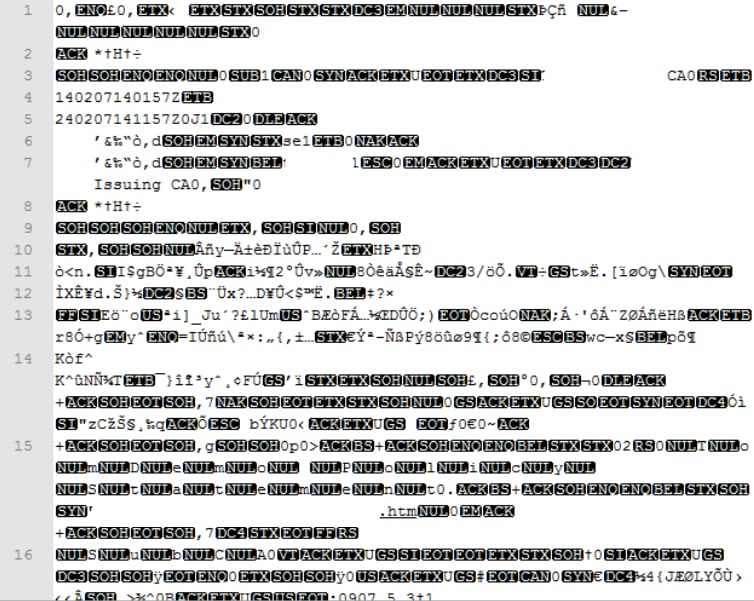

DER

Exemple de format lisible par DER, comme illustré dans l'image

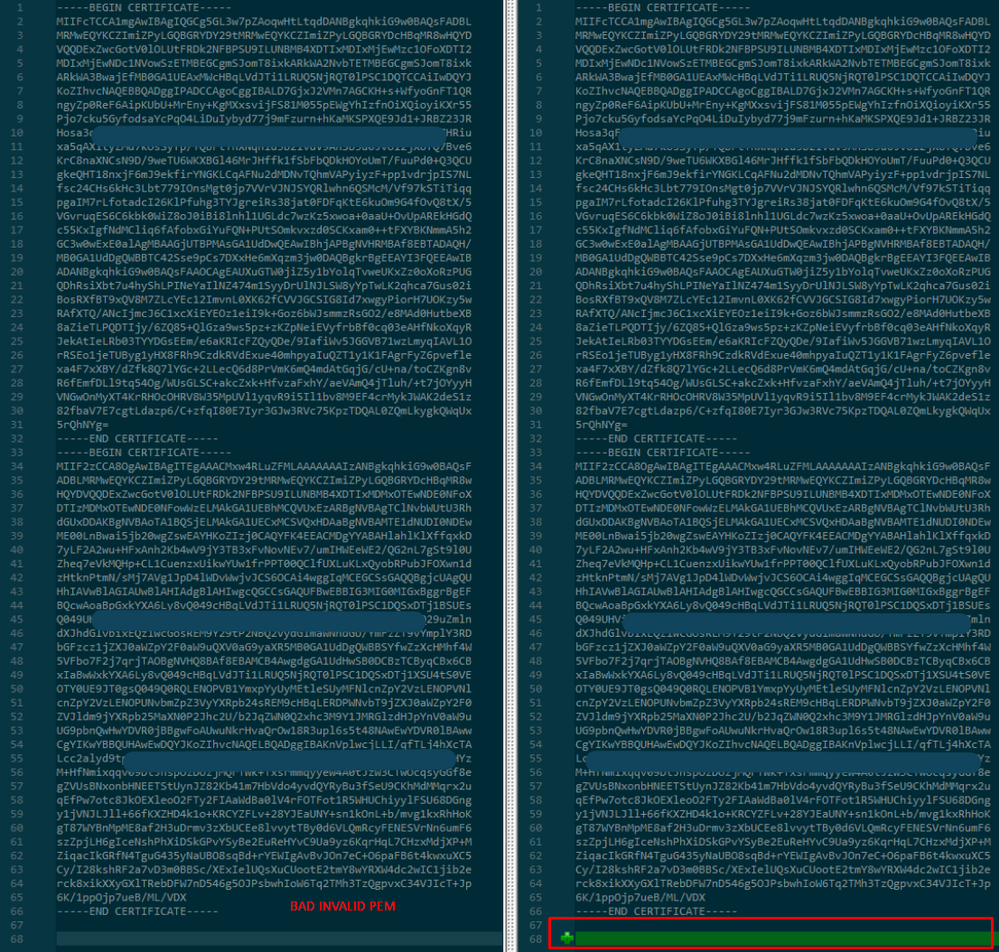

Différence entre les certificats créés sous Windows et sous Linux

Une simple comparaison côte à côte des deux certificats l'un à côté de l'autre, vous pouvez utiliser le plug-in Compare dans Notepad ++ a masqué la différence codée dans la ligne #68. Sur la gauche, vous pouvez voir le certificat créé sous Windows, sur la droite, vous pouvez trouver le certificat généré sur la machine Linux. Celui de gauche a un retour chariot qui rend ce certificat PEM non valide pour FMC. Cependant, vous ne pouvez pas faire la différence dans l'éditeur de texte, à l'exception de cette ligne dans le Bloc-notes ++.

Copiez le certificat PEM nouvellement créé/converti pour l'interface RootCA et CLEAN sur votre machine Linux et supprimez le retour chariot du fichier PEM.

sed -i 's/\r//' <file.crt> Exemple, sed -i 's/\r//' OPADMIN.pem.

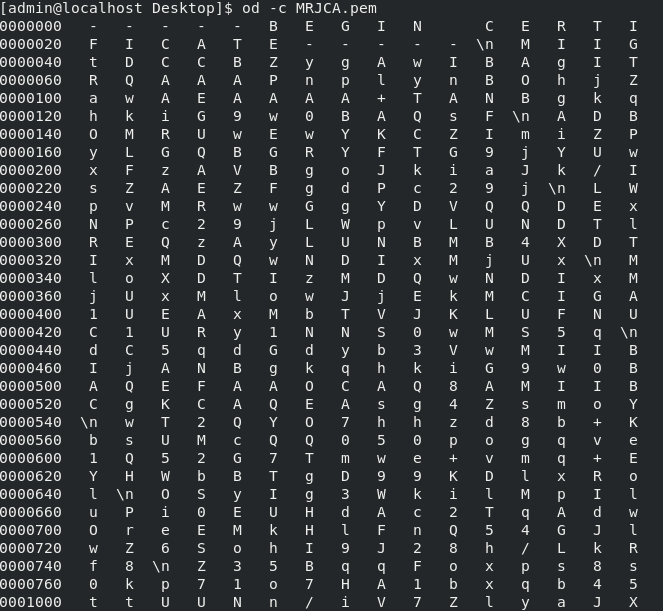

Vérifiez si le retour chariot est présent.

od -c <file.crt> Les certificats qui ont encore un retour chariot sont présentés, comme le montre l'image.

Certificat après avoir exécuté cela sur une machine Linux.

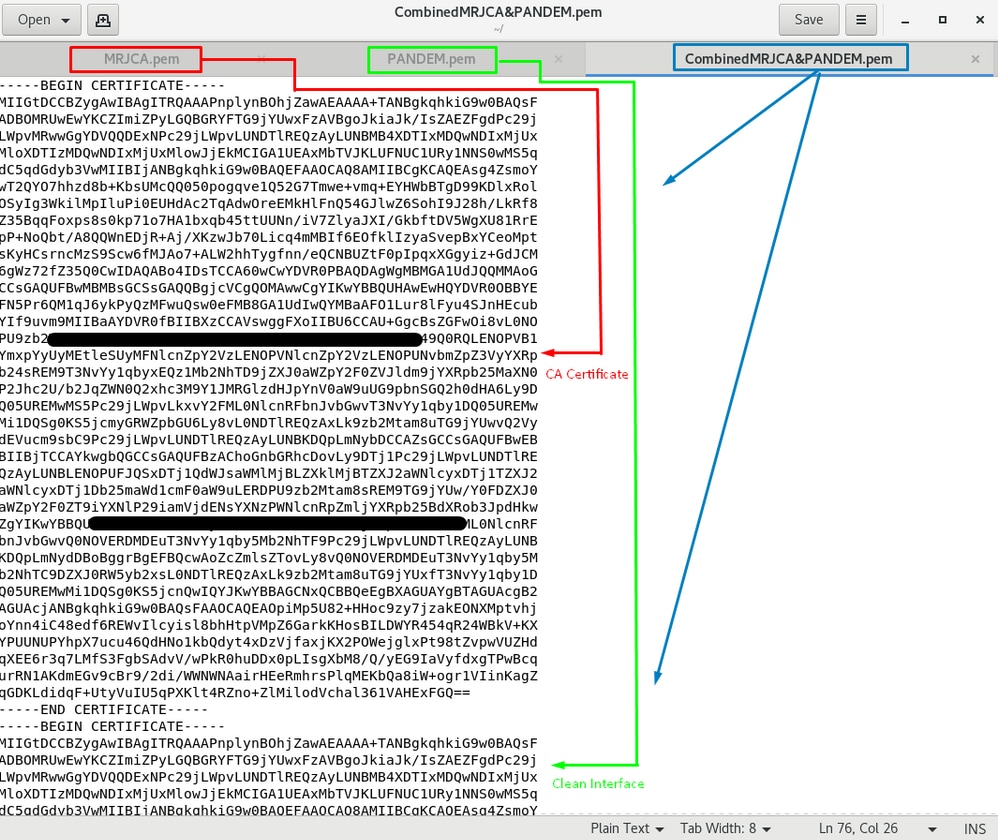

Pour FMC, combinez Root_CA et le certificat no-carry sur une machine Linux à l'aide de la commande suivante.

cat <root_ca_file.pem> <clean-int-no-carriage.pem> > <combined_root-ca_clean.pem> Par exemple, cat Clean-interface_CSR_CA-signed_DER_CER_PEM_no-carry.pem Root-CA.pem > combine.pem.

Ou vous pouvez également ouvrir un nouvel éditeur de texte dans votre machine Linux et combiner les deux certificats Clean avec retour chariot supprimé dans un fichier et l'enregistrer avec l'extension .PEM. Vous devez avoir votre certificat CA en haut et le certificat Clean Interface en bas.

Il doit s'agir de votre certificat que vous téléchargez ultérieurement sur votre FMC pour l'intégrer à l'appliance TG.

Téléchargement de certificat vers l'appliance TG et FMC

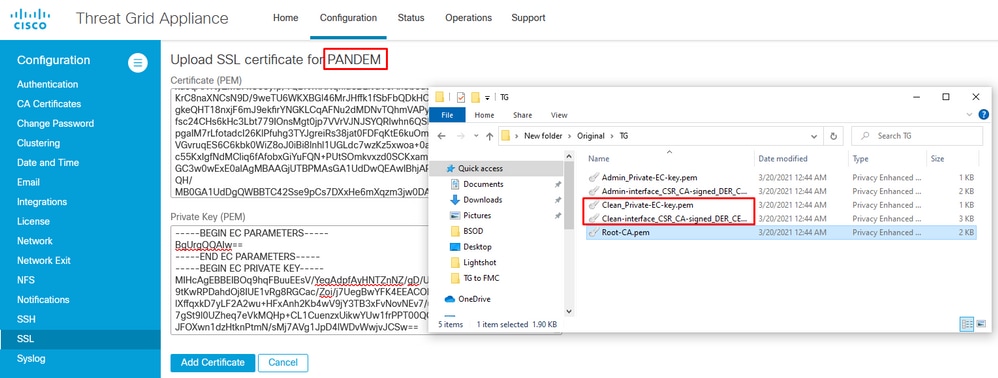

Télécharger le certificat pour une interface propre

Accédez à Configuration > SSL > PANDEM - Actions Upload New Certificate > Add Certificate, comme indiqué dans l'image.

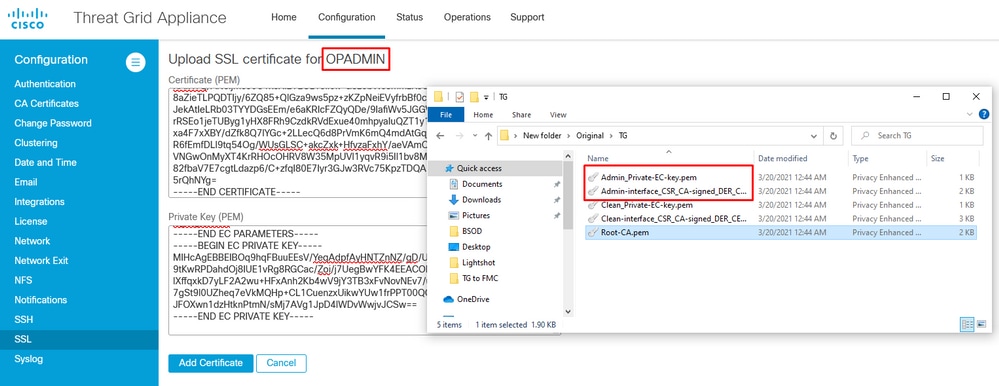

Télécharger le certificat pour une interface d'administration

Accédez à Configuration > SSL > OPADMIN - Actions Upload New Certificate > Add Certificate, comme indiqué dans l'image.

Télécharger le certificat vers FMC

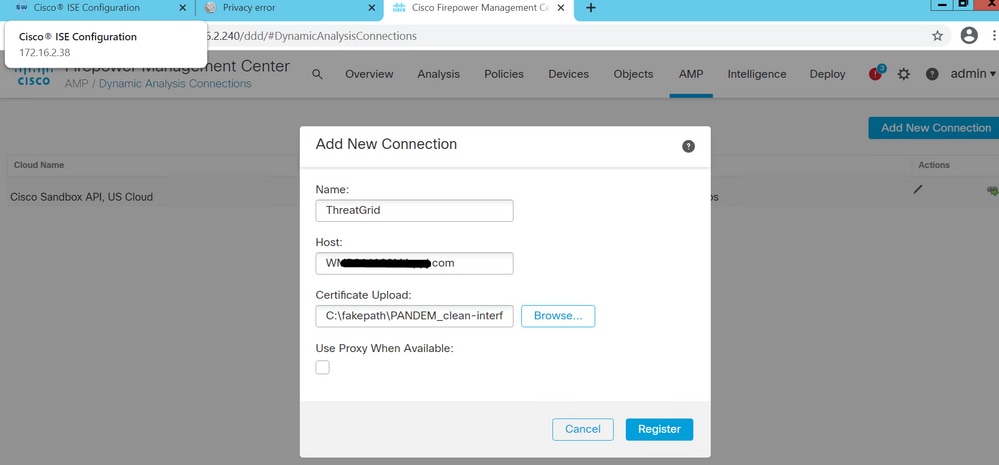

Afin de télécharger le certificat sur le FMC, accédez à AMP > Dynamic Analysis Connections > Add New Connection, puis remplissez les informations requises.

Nom : tout nom à identifier.

Hôte : nom de domaine complet Clean-interface tel que défini lors de la génération du CSR pour clean-interface

Certificate : le certificat combiné de ROOT_CA et clean interface_no-transport.

Une fois la nouvelle connexion enregistrée, une fenêtre contextuelle s'affiche, cliquez sur le bouton Yes (Oui).

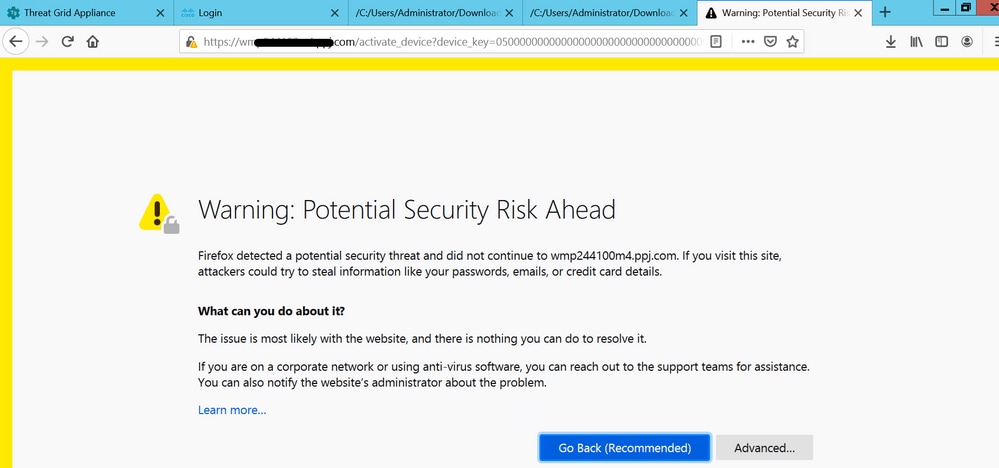

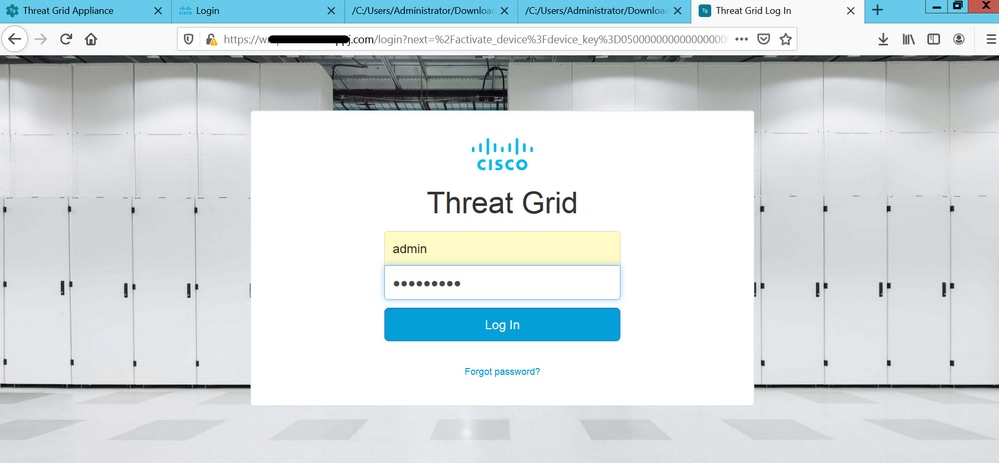

La page redirige vers l'interface TG Clean et l'invite de connexion, comme indiqué dans les images.

Acceptez le CLUF.

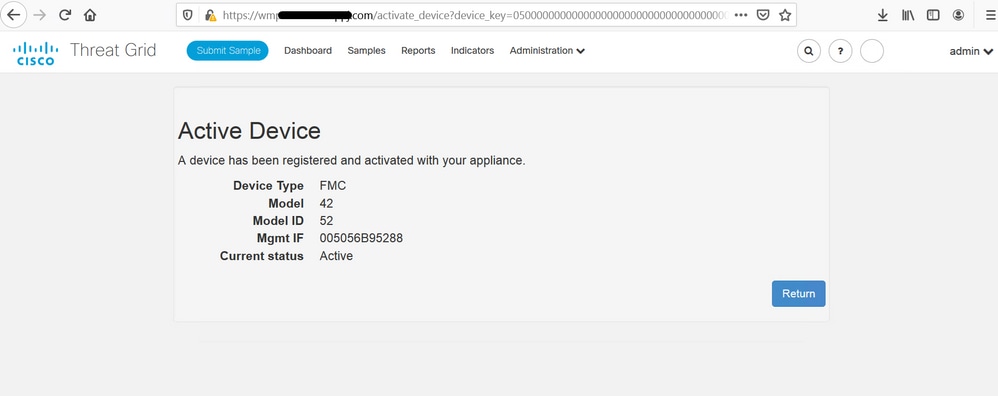

Une intégration réussie affiche un périphérique actif, comme illustré dans l'image.

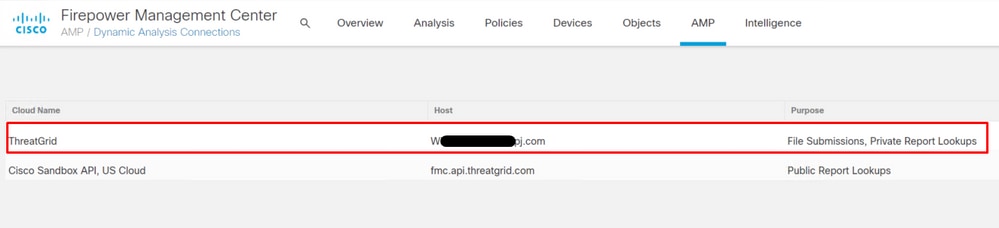

Cliquez sur Retour, revenez à FMC avec l'intégration TG réussie, comme illustré dans l'image.

Informations connexes

Contribution d’experts de Cisco

- Roman ValentaIngénieur TAC Cisco

- Nitin ShettigarIngénieur Cisco

- Edité par Yeraldin SanchezIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires