Foire aux questions sur le Web Reputation Score (WBRS) et le moteur de catégorisation Web (FAQ)

Options de téléchargement

-

ePub (546.3 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (439.9 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Foire aux questions (FAQ) du Web Reputation Score (WBRS) et du Web Categorization Engine.

Cet article décrit les questions les plus fréquemment posées sur la fonctionnalité de classement et de score de réputation Web (WBRS) avec l'appareil de sécurité Web Cisco (WSA).

Que signifie le score de réputation Web ?

Les filtres de réputation Web attribuent un score de réputation Web (WBRS) à une URL pour déterminer la probabilité qu'elle contienne un programme malveillant basé sur une URL. L'appliance de sécurité Web utilise les scores de réputation Web pour identifier et stopper les attaques de programmes malveillants avant qu'elles ne se produisent. Vous pouvez utiliser les filtres de réputation Web avec les politiques d'accès, de décodage et de sécurité des données Cisco.

Que signifie la catégorisation Web ?

Les sites Internet sont des catégories basées sur le comportement et l'objectif de ces sites Web, afin de faciliter la tâche aux administrateurs des proxys, nous avons ajouté chaque URL de site Web à une catégorie prédéfinie, où elle peut être identifiée à des fins de sécurité et de rapport. les sites Web qui n'appartiennent pas à l'une des catégories prédéfinies, sont appelés sites Web non classés, qui peuvent être dus à la création de nouveaux sites Web et le manque de données / trafic, pour déterminer sa catégorie. et cela change par le temps.

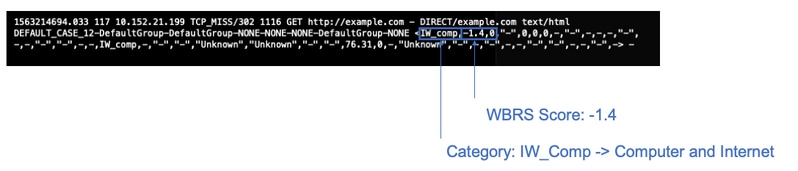

Comment trouver le score de réputation dans les journaux d'accès ?

Chaque demande que vous effectuez via l'appareil de sécurité Web Cisco (WSA) doit être associée à un score WBRS (Web-Based Reputation Score) et à une catégorie d'URL. L'une des manières de l'afficher est par le biais des journaux d'accès, par exemple : le score WBRS (Web-Based Reputation Score) est (-1,4) et la catégorie d'URL est : Ordinateurs et Internet.

Texte de référence pour la capture d'écran ci-dessus.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- Les journaux d'accès peuvent être consultés à partir de l'interface de ligne de commande (CLI) ou téléchargés en se connectant à l'aide de la méthode FTP (File Transfer Protocol) sur l'interface de gestion IP. (Assurez-vous que FTP est activé sur l'interface).

- Liste complète des catégories Abréviation : https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

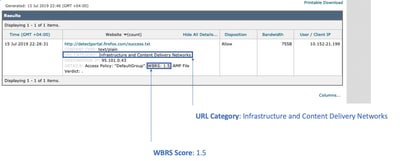

Comment trouver le score de réputation dans mes rapports ?

- Accédez à GUI -> Reporting -> Web Security Appliance (WSA) -> Web Tracking de Cisco.

- Recherchez le domaine que vous recherchez.

- Dans la page Résultats, cliquez sur le lien nécessaire, et plus de détails apparaîtront comme ci-dessous.

Où vérifiez-vous les journaux de mise à jour du score de réputation Web (WBRS) ?

Les journaux de mise à jour du score de réputation Web (WBRS) sont disponibles sous updater_logs. Vous pouvez télécharger ces journaux via une connexion FTP à l'interface de gestion ou via l'interface de ligne de commande.

Pour afficher les journaux à l'aide du terminal :

- Ouvrez Terminal.

- Tapez la commande tail.

- Choisissez le numéro des journaux (il varie en fonction de la version et du nombre de journaux configurés).

- Les journaux s'affichent.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

Comment vérifier si vous êtes connecté aux serveurs de mise à jour WBRS (Web-Based Reputation Score) ?

Afin de vous assurer que votre appareil de sécurité Web Cisco (WSA) est en mesure d'obtenir les nouvelles mises à jour. Veuillez vérifier que vous disposez de la connectivité aux serveurs de mise à jour Cisco sur les ports TCP (Transmission Control Protocol) 80 et 443 suivants :

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

Remarque : si vous avez un proxy en amont, effectuez les tests ci-dessus via votre proxy en amont.

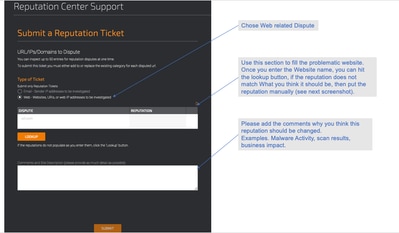

Comment déposer un litige pour la catégorisation Web ?

Après avoir vérifié que Cisco Web Security Appliance (WSA) et Cisco TALOS ont le même score de réputation, mais que vous pensez toujours que ce résultat n'est pas valide, vous devez résoudre le problème en envoyant un litige à l'équipe Cisco TALOS.

Pour ce faire, cliquez sur le lien suivant : https://talosintelligence.com/reputation_center/support

Afin de soumettre le Litige, veuillez suivre les instructions ci-dessous.

Résultats après avoir cliqué sur Recherche et l'option permettant de modifier manuellement le score.

Remarque : les soumissions Cisco TALOS peuvent prendre un certain temps pour être reflétées dans la base de données. Si le problème est urgent, vous pouvez toujours créer une WHITELIST ou une BLOCKLIST, comme solution de contournement jusqu'à ce que le problème soit résolu à partir du serveur principal Cisco. pour ce faire, vous pouvez consulter cette section (Comment faire une liste blanche ou une URL de liste noire).

Comment introduire un litige pour le score de réputation Web ?

Après avoir vérifié que Cisco Web Security Appliance (WSA) et Cisco TALOS ont la même catégorisation, mais que vous pensez toujours que ce résultat n'est pas valide, vous devez résoudre ce problème en envoyant un litige à l'équipe Cisco TALOS.

Accédez à la page de soumission de la catégorisation sur le site Web de TALOS : https://talosintelligence.com/reputation_center/support#categorization

Afin de soumettre le Litige, veuillez suivre les instructions ci-dessous.

Pour mettre à jour la catégorie, choisissez dans le menu déroulant ce qui vous semble le mieux convenir au site Web, et assurez-vous de suivre les instructions relatives aux commentaires.

Un litige a été signalé, mais le score ou la catégorie n'est pas mis à jour sur Cisco Web Security Appliance (WSA) ou Cisco TALOS.

Si vous avez déposé un dossier auprès de Cisco TALOS et que la réputation/le score n'a pas été mis à jour dans les 3 à 4 jours. vous pouvez vérifier vos paramètres de mise à jour et vous assurer que vous avez accès au serveur de mise à jour Cisco. Si toutes ces étapes sont correctes, vous pouvez ouvrir un ticket auprès du TAC Cisco et l'ingénieur Cisco vous aidera à assurer le suivi auprès de l'équipe Cisco TALOS.

Remarque : vous pouvez appliquer la solution de contournement WHITELIST/BLOCKLIST pour appliquer l'action requise jusqu'à ce que la catégorie/réputation soit mise à jour par l'équipe Cisco TALOS.

Cisco Web Security Appliance (WSA) affichant des résultats différents de Cisco TALOS, comment résoudre ce problème ?

La base de données peut être obsolète sur l'appareil de sécurité Web Cisco (WSA) pour plusieurs raisons, principalement la communication avec nos serveurs de mise à jour. Veuillez suivre ces étapes pour vérifier que vous disposez des serveurs de mise à jour et de la connectivité corrects.

1. Vérifiez que vous disposez de la connectivité pour les serveurs de mise à jour Cisco sur les ports 80 et 443 :

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. Si vous disposez d'un proxy en amont, assurez-vous que le proxy en amont effectue les tests ci-dessus via votre proxy en amont.

3. Si la connectivité est correcte et que vous voyez toujours la différence, forcez les mises à jour manuellement : updatenow à partir de l'interface de ligne de commande, ou à partir de l'interface GUI->Services de sécurité -> Protection contre les programmes malveillants -> updatenow.

Attendez quelques minutes, et si cela ne fonctionne pas, veuillez vérifier l'étape suivante.

4. À ce stade, vous devrez vérifier le fichier journal updater_logs : open terminal: CLI->tail-> (choisissez le nombre de fichiers journaux updater_logs). Cela permettra aux journaux de mise à jour d'afficher uniquement les nouvelles lignes.

Les lignes de journal doivent commencer par la ligne « Commande distante reçue pour signaler une mise à jour manuelle » :

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. Recherchez les messages "Critique/Avertissement", les journaux de mise à jour sont des erreurs très lisibles par l'homme, et vous guideront très probablement là où se trouve le problème.

6. En l'absence de réponse, vous pouvez ouvrir un ticket auprès de l'assistance Cisco et obtenir les résultats des étapes ci-dessus. L'assistance se fera un plaisir de vous aider.

Comment les scores de réputation Web sont-ils calculés ?

Certains des paramètres pris en compte lors de l'attribution d'un score à un site Web spécifique :

- Données de catégorisation URL

- Présence de code téléchargeable

- Présence de contrats de licence d'utilisateur final (CLUF) longs et obscurs

- Volume global et changements de volume

- Informations relatives au propriétaire du réseau

- Historique d'une URL

- Âge d'une URL

- Présence sur les listes de blocage

- Présence sur les listes d'autorisation

- Types d'URL des domaines populaires

- Informations du registraire de domaine

- Informations d'adresse IP

Quelle est la plage de scores pour chacune des catégories de réputation (bonne, neutre, mauvaise) ?

Plages de réputation Web et actions associées :

Politiques d'accès :

| Score |

Action |

Description |

Exemple |

| -10 à -6.0 (Faible) |

Block |

Mauvais site. La demande est bloquée, et aucune analyse supplémentaire des programmes malveillants se produit. |

|

| -5.9 à 5.9 (Neutre) |

Analyser |

Site indéterminé. La demande est transmis au moteur DVS pour analyse approfondie des programmes malveillants. Les Le moteur DVS analyse la requête et le contenu des réponses du serveur. |

|

| 6.0 à 10.0 (Bon) |

Allow |

Bon site. La demande est autorisée. Aucune analyse des programmes malveillants requise. |

|

Politiques de décodage :

| Score |

Action |

Description |

| -10 à -9.0 (Faible) |

Goutte |

Mauvais site. La demande est abandonnée sans notification envoyée à l'utilisateur final. Utilisation ce paramètre avec prudence. |

| -8.9 à 5.9 (Neutre) |

Déchiffrer |

Site indéterminé. La requête est autorisée, mais la connexion est déchiffrée et les politiques d'accès sont appliquées au trafic déchiffré. |

| 6.0 à 10.0 (Bon) |

Passthrough |

Bon site. La demande est transmise sans inspection ni déchiffrement. |

Politiques de sécurité des données Cisco :

| Score |

Action |

Description |

| -10 à -6.0 (Faible) |

Block |

Mauvais site. La transaction est bloquée et aucune analyse supplémentaire n'est effectuée. |

| -5.9 à 0.0 (Neutre) |

Monitor |

La transaction ne sera pas bloquée en fonction de la réputation Web et passera à la vérification du contenu (type et taille de fichier). Remarque Les sites sans score sont surveillés. |

Que signifie un site Web non classé ?

Les URL non classées sont celles sur lesquelles la base de données Cisco ne dispose pas d'informations suffisantes pour confirmer leur catégorie. Il s'agit généralement de sites Web nouvellement créés.

Comment bloquer les URL non classées ?

1. Accédez à la stratégie d'accès souhaitée : Gestionnaire de sécurité Web -> Stratégies d'accès.

2. Faites défiler la page jusqu'à la section Uncategory URLs.

3. Choisissez l'une des actions souhaitées : Surveillance, Bloquer ou Avertir.

4. Soumettre et valider les modifications.

Fréquence de mise à jour de la base de données

La fréquence de vérification des mises à jour peut être mise à jour à l'aide de la commande suivante de CLI : updateconfig

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

Remarque : la valeur ci-dessus indique la fréquence à laquelle nous vérifions les mises à jour, mais pas la fréquence à laquelle nous publions de nouvelles mises à jour pour les services de réputation et autres. les mises à jour peuvent être disponibles à tout moment.

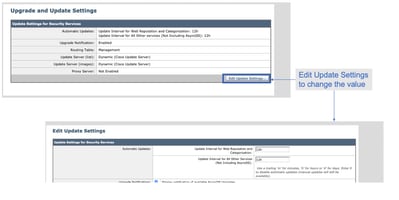

OU à partir de l'interface GUI : Administration système -> Paramètres de mise à niveau et de mise à jour.

Comment mettre une URL sur liste blanche/noire ?

Parfois, les mises à jour des URL de Cisco TALOS prennent du temps, soit par manque d'informations, soit parce qu'il n'y a aucun moyen de modifier la réputation, car le site Web n'a toujours pas prouvé la modification du comportement malveillant. À ce stade, vous pouvez ajouter cette URL à une catégorie d'URL personnalisée qui autorise/bloque vos stratégies d'accès ou qui transmet/supprime votre stratégie de déchiffrement, et qui garantira que l'URL est transmise sans analyse ou vérification du filtrage des URL par l'appareil de sécurité Web (WSA) ou le blocage de Cisco.

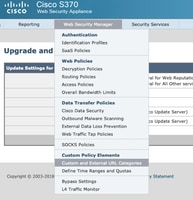

pour mettre une URL sur liste blanche/noire, procédez comme suit :

1. Ajouter une URL dans la catégorie d'URL personnalisée.

Dans l'interface utilisateur graphique, accédez à Web Security Manager -> Custom and External URL Category.

2. Cliquez sur Ajouter une catégorie :

3. Ajoutez les sites Web similaires aux captures d'écran ci-dessous :

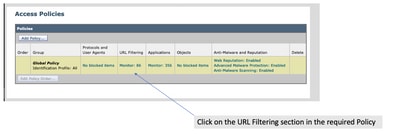

4. Accédez au filtrage URL dans la stratégie d'accès requise (Gestionnaire de sécurité Web -> Stratégies d'accès -> Filtrage URL).

5. Sélectionnez la WHITELIST ou la BLACKLIST que nous venons de créer et incluez-la dans la politique.

6. Incluez la catégorie de stratégie dans les paramètres de filtrage URL de stratégie comme ci-dessous.

7. Définissez l'action, Bloquer à la liste de blocage, Autoriser à la liste blanche. et si vous souhaitez que l'URL passe par les moteurs d'analyse, conservez l'action en tant que Surveillance.

8. Soumettre et valider les modifications.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

05-Aug-2019 |

Première publication |

Contribution d’experts de Cisco

- Fuad AsouliIngénieur-conseil technique Cisco

- Handy PutraIngénieur-conseil technique Cisco

- Nik KaleResponsable technique Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires