Introduction

Ce document décrit les meilleures pratiques pour configurer un certificat tiers dans le logiciel Cisco Unified Computing System Central (UCS Central).

Conditions préalables

Exigences

Cisco recommande de connaître les sujets suivants :

- Cisco UCS Central

- Autorité de certification (CA)

- OpenSSL

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- UCS Central 2.0(1q)

- Services de certificats Microsoft Active Directory

- Windows 11 Professionnel N

- OpenSSL 3.1.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

Téléchargez la chaîne de certificats à partir de l'autorité de certification.

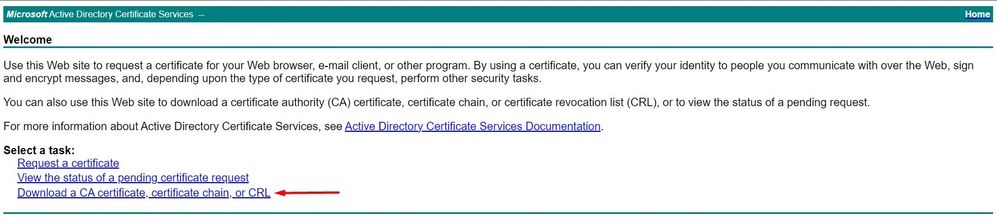

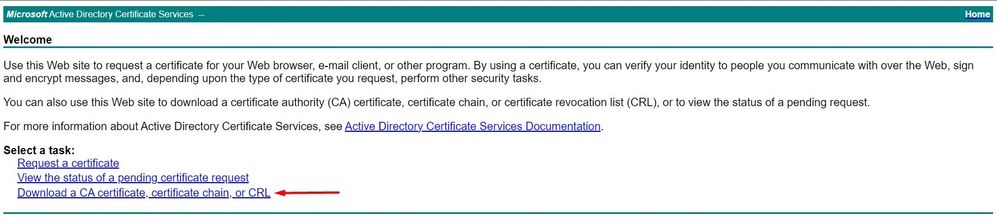

1. Téléchargez la chaîne de certificats à partir de l'autorité de certification (AC).

Télécharger une chaîne de certificats à partir de CA

Télécharger une chaîne de certificats à partir de CA

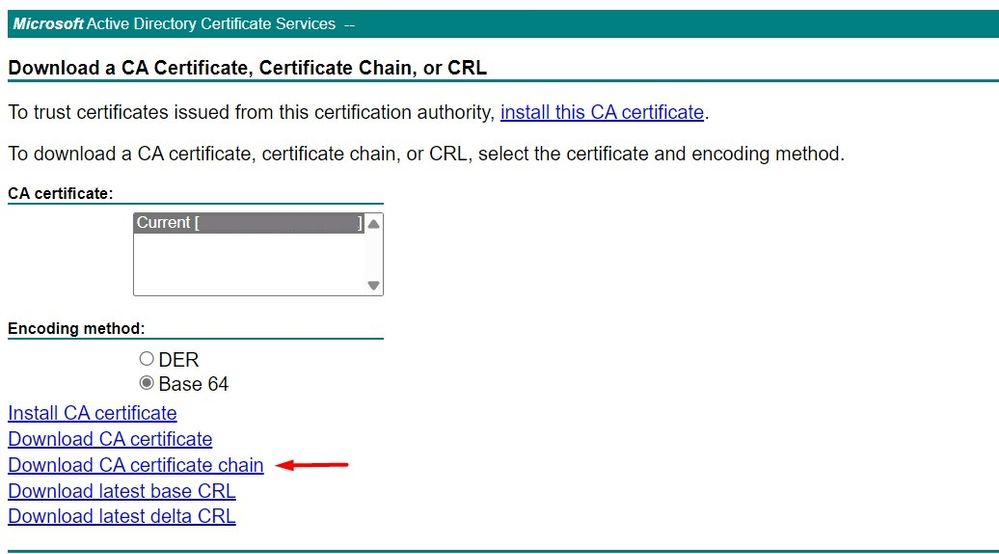

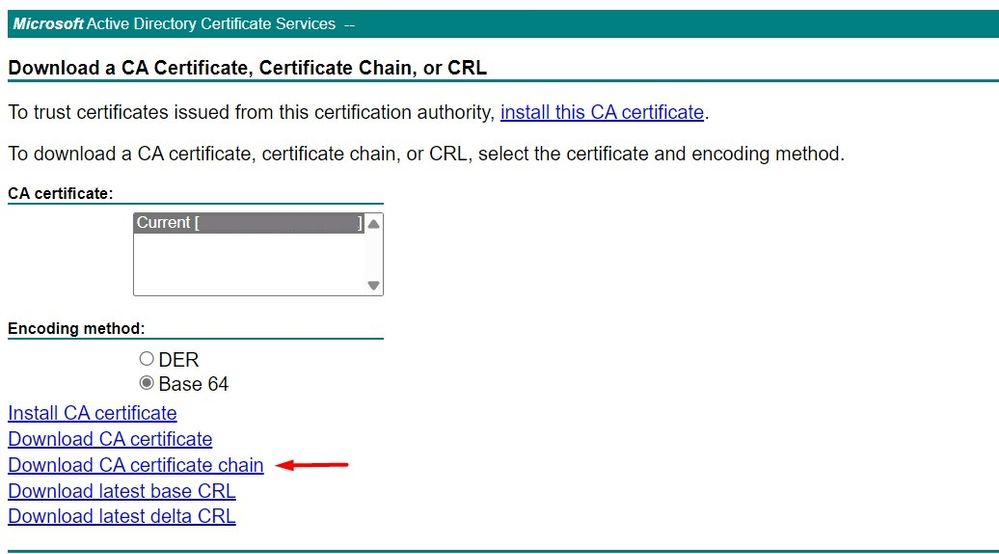

2. Définissez le codage sur Base 64 et téléchargez la chaîne de certificats CA.

Définissez le codage sur Base 64 et téléchargez la chaîne de certificats CA

Définissez le codage sur Base 64 et téléchargez la chaîne de certificats CA

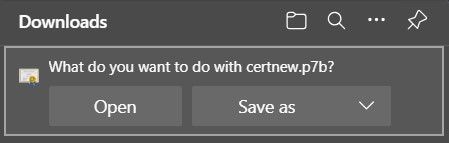

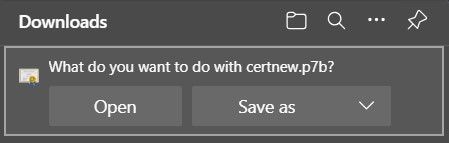

3. Notez que la chaîne de certificats de l’autorité de certification est au format PB7.

Le certificat est au format PB7

Le certificat est au format PB7

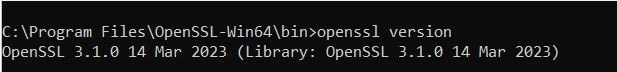

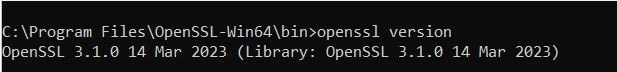

4. Le certificat doit être converti au format PEM avec l'outil OpenSSL. Pour vérifier si Open SSL est installé sous Windows, utilisez la commande openssl version.

Vérifier si OpenSSL est installé

Vérifier si OpenSSL est installé

Remarque : l'installation d'OpenSSL sort du cadre de cet article.

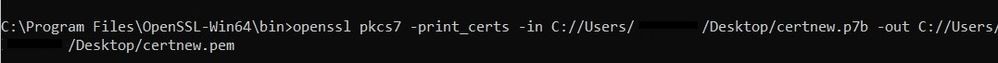

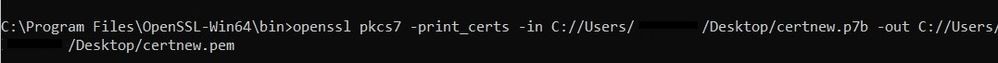

5. Si OpenSSL est installé, exécutez la commande openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem pour effectuer la conversion. Assurez-vous d'utiliser le chemin d'accès où le certificat est enregistré.

Convertir le certificat P7B au format PEM

Convertir le certificat P7B au format PEM

Créer le point de confiance

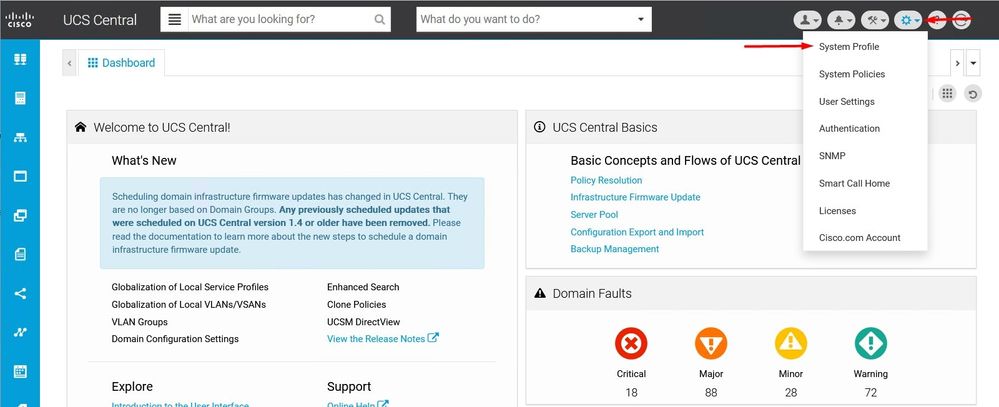

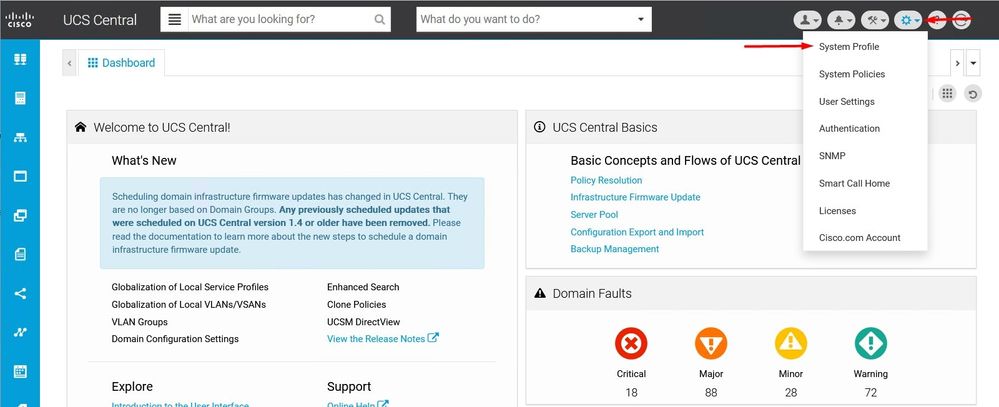

1. Cliquez sur l'icône System Configuration > System Profile > Trusted Points.

Profil du système UCS Central

Profil du système UCS Central Points de confiance UCS Central

Points de confiance UCS Central

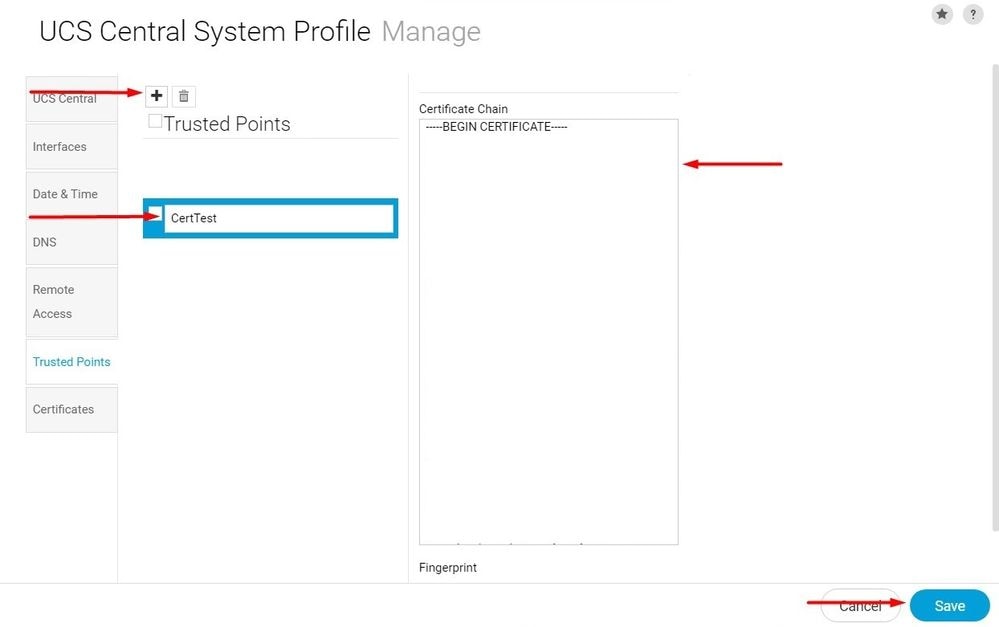

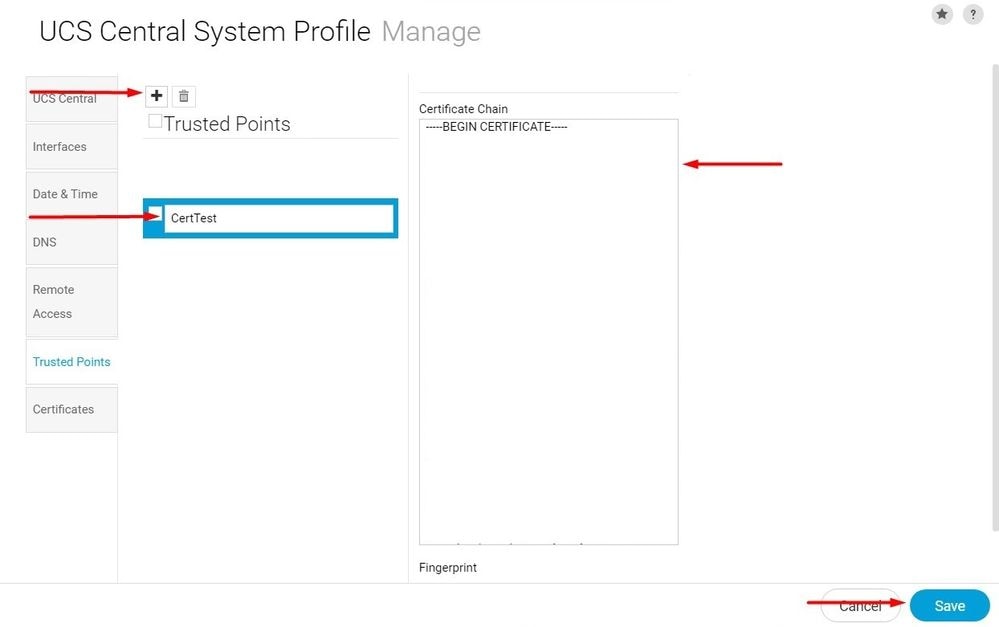

2. Cliquez sur l'icône + (plus) pour ajouter un nouveau point de confiance. Indiquez un nom et collez-le dans le contenu du certificat PEM. Cliquez sur Save pour appliquer les modifications.

Copier la chaîne de certificats

Copier la chaîne de certificats

Création de Key Ring et CSR

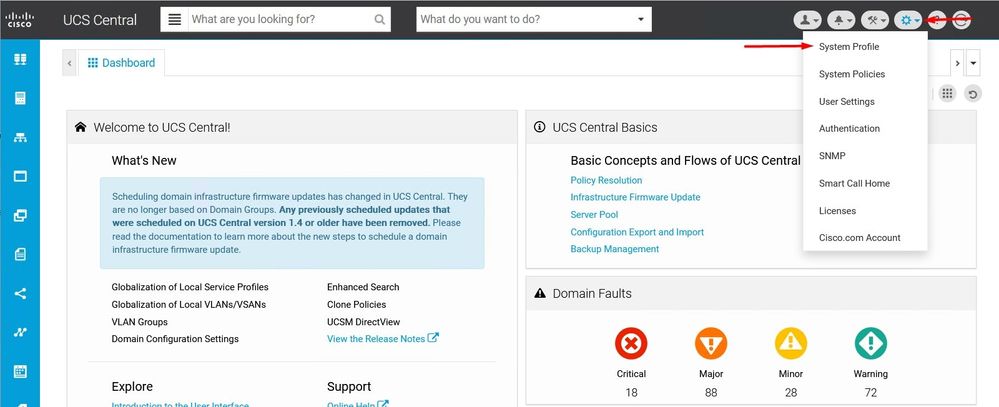

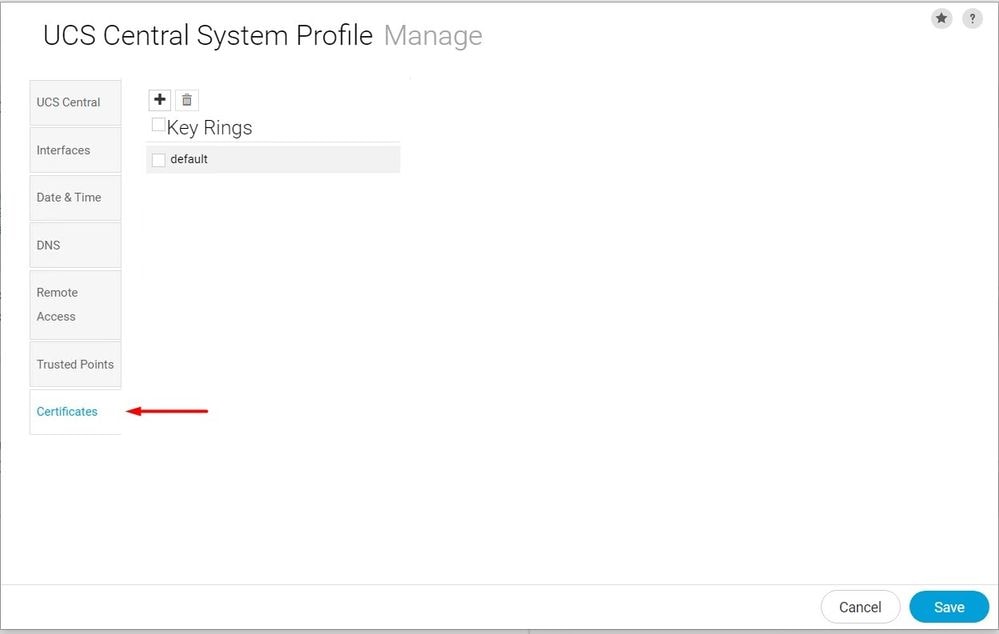

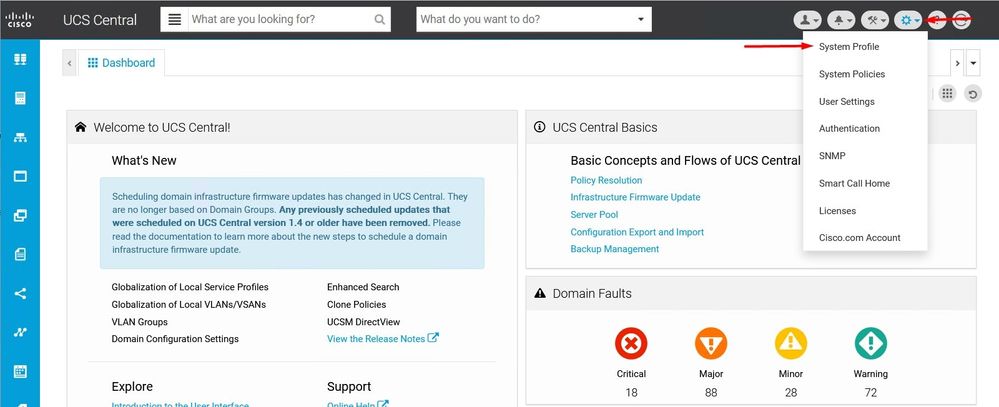

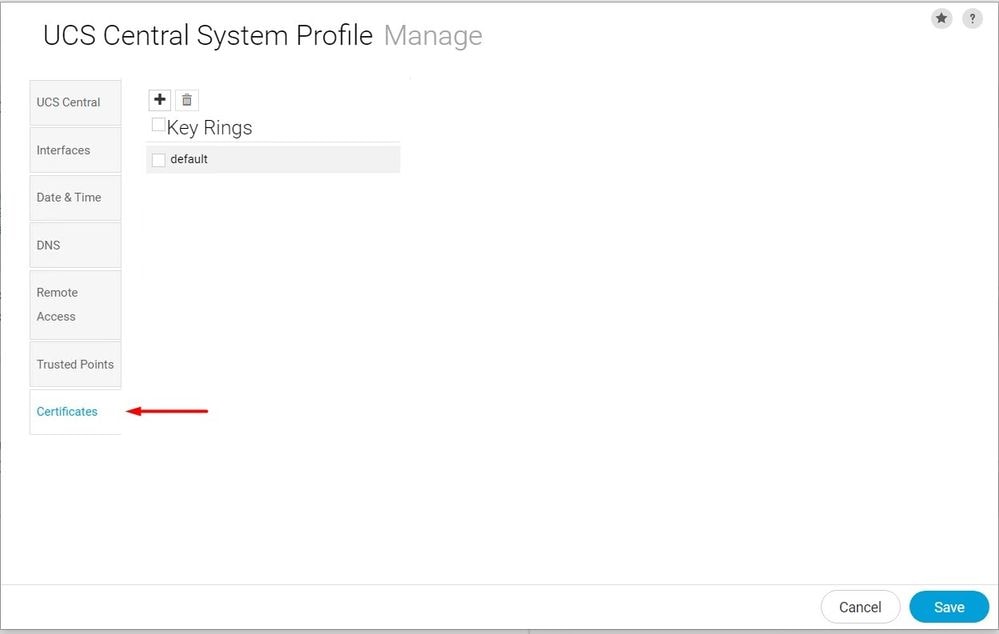

1. Cliquez sur l'icône Configuration du système > Profil du système > Certificats.

UCS Central System

UCS Central System  ProfileCertificats UCS Central

ProfileCertificats UCS Central

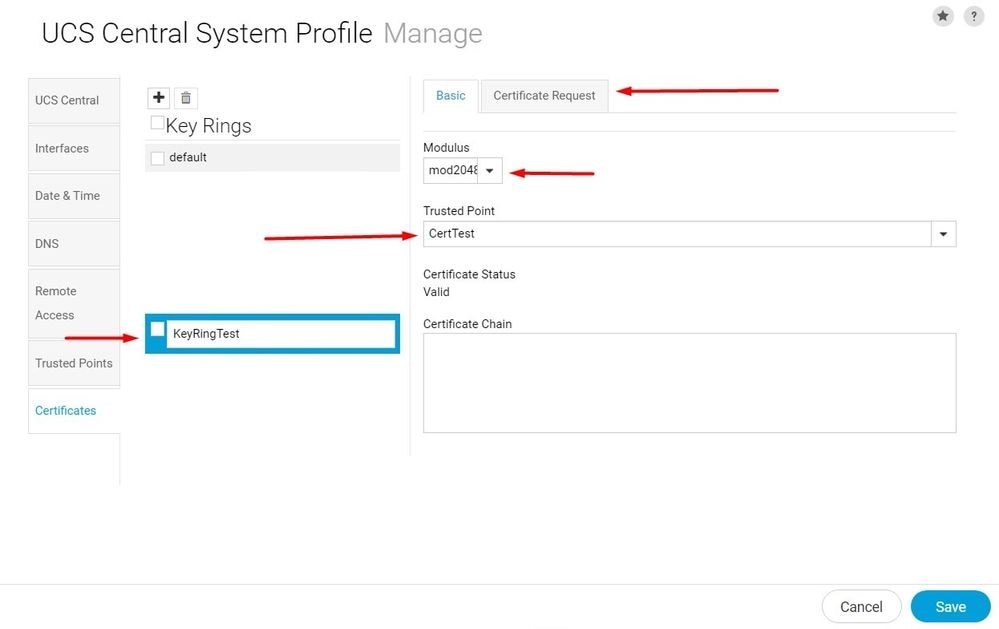

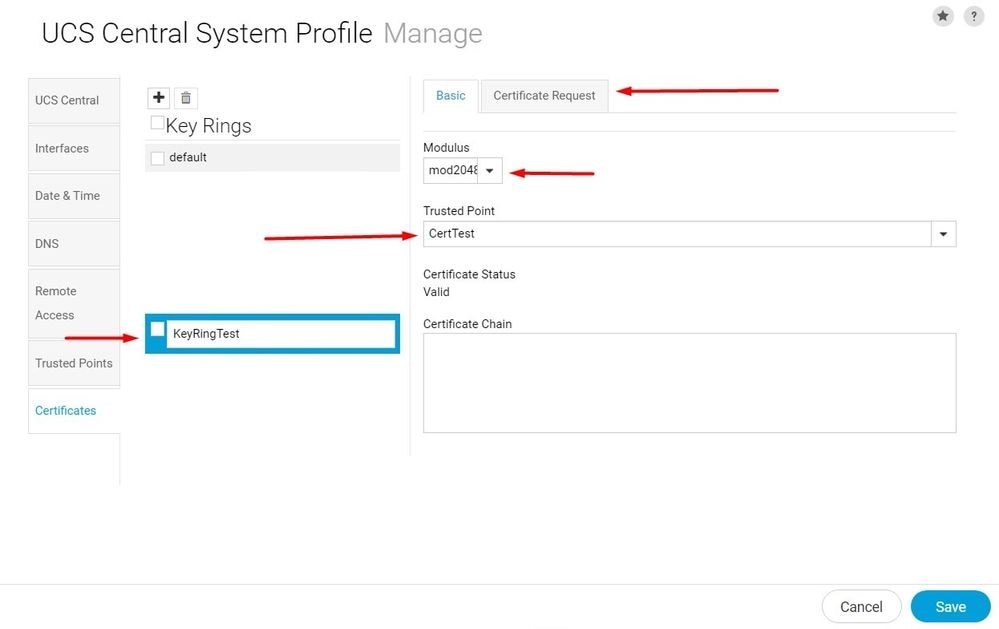

2. Cliquez sur l'icône plus pour ajouter un nouveau Key Ring. Écrivez un nom, conservez le module avec la valeur par défaut (ou modifiez-le si nécessaire) et sélectionnez le point de confiance créé avant. Après avoir défini ces paramètres, passez à Demande de certificat.

Créer un anneau de clés

Créer un anneau de clés

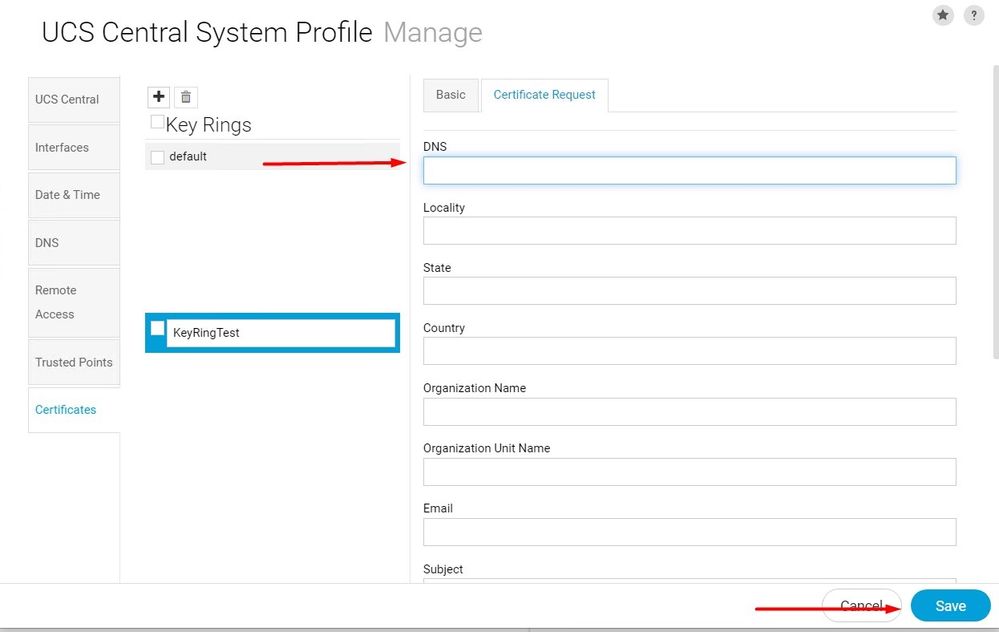

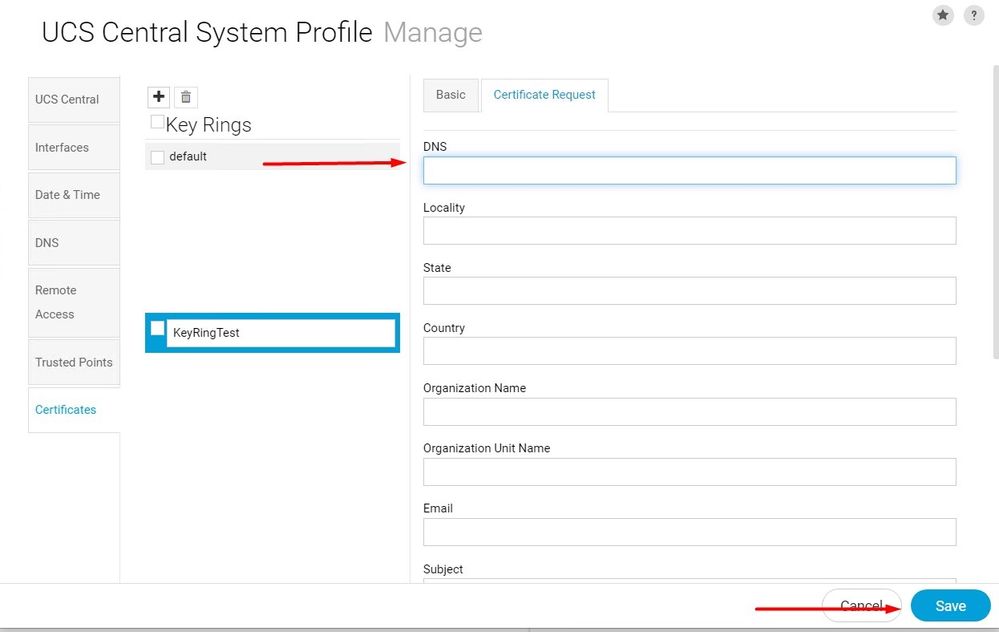

3. Entrez les valeurs nécessaires pour demander un certificat et cliquez sur Enregistrer.

Entrez les détails pour générer un certificat

Entrez les détails pour générer un certificat

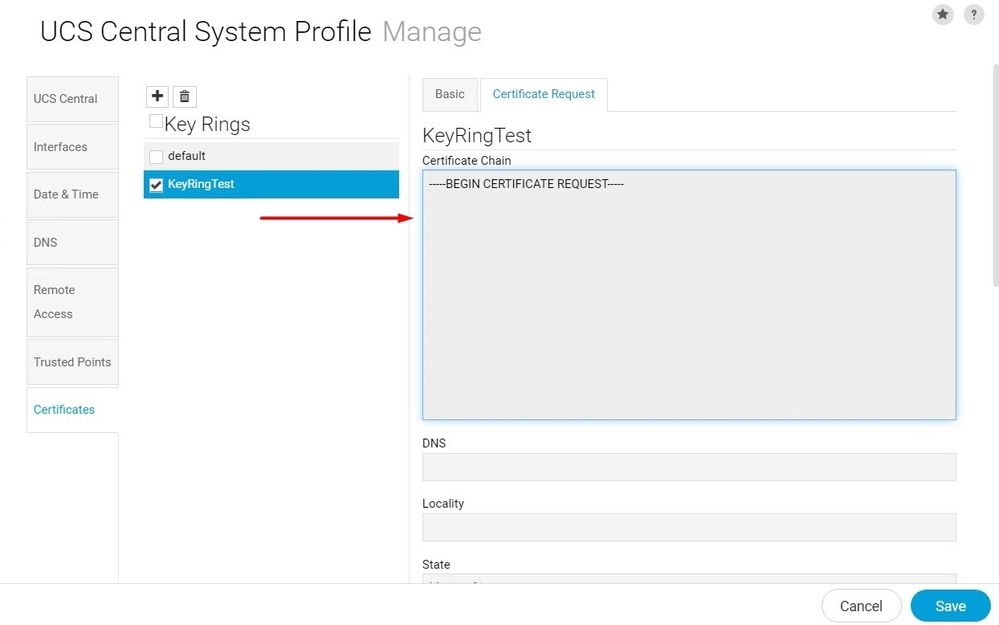

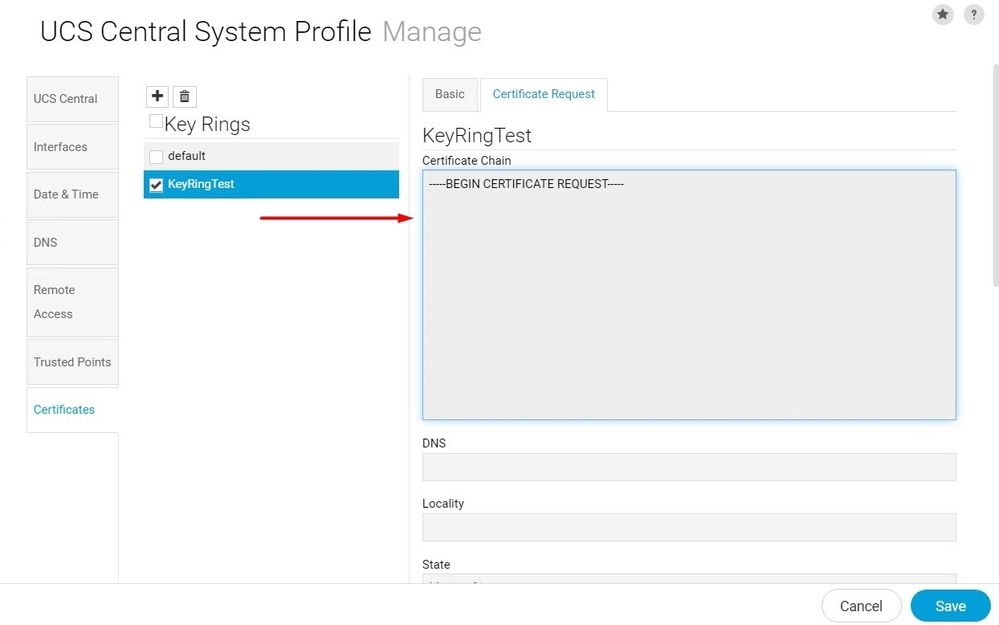

4. Retournez à la sonnerie de clé créée et copiez le certificat généré.

Copier le certificat généré

Copier le certificat généré

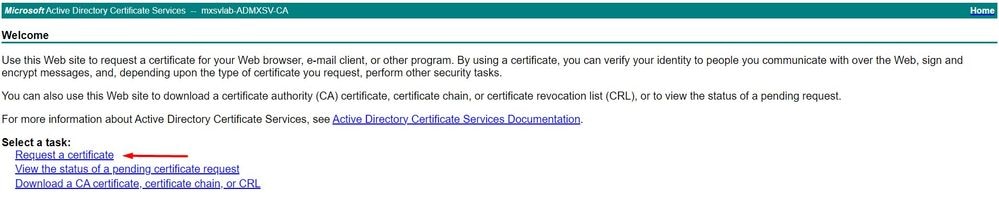

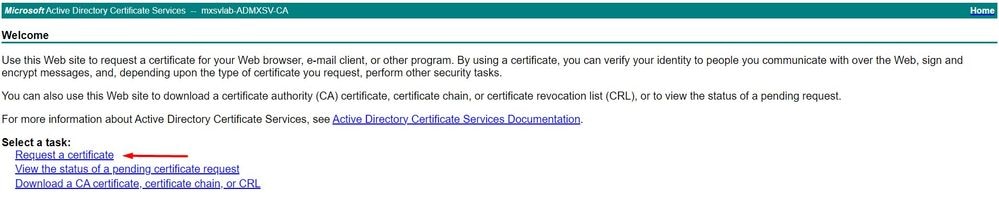

5. Accédez à l’autorité de certification et demandez un certificat.

Demander un certificat à l'AC

Demander un certificat à l'AC

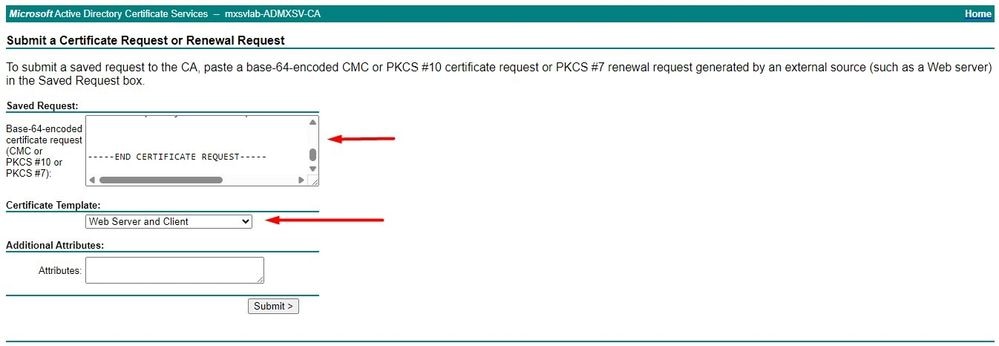

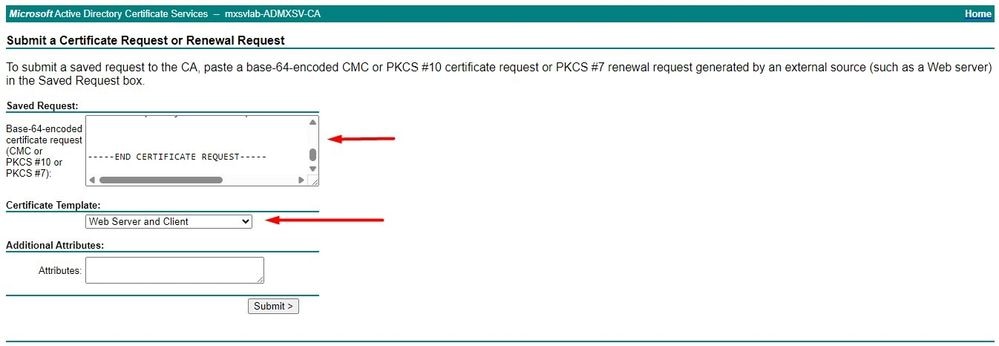

6. Collez le certificat généré dans UCS Central et, dans l'autorité de certification, sélectionnez le modèle Serveur Web et Client. Cliquez sur Submit pour générer le certificat.

Remarque : lors de la génération d'une demande de certificat dans Cisco UCS Central, assurez-vous que le certificat obtenu inclut les utilisations de clé d'authentification client et serveur SSL. Si vous utilisez une autorité de certification Microsoft Windows Enterprise, utilisez le modèle Ordinateur ou un autre modèle approprié qui inclut les deux utilisations des clés, si le modèle Ordinateur n'est pas disponible.

Générer un certificat à utiliser dans l'anneau de clés créé

Générer un certificat à utiliser dans l'anneau de clés créé

7. Convertissez le nouveau certificat en PEM à l'aide de la commande openssl pkcs7 -print_certs -in <cert_name>.p7b -out <cert_name>.pem.

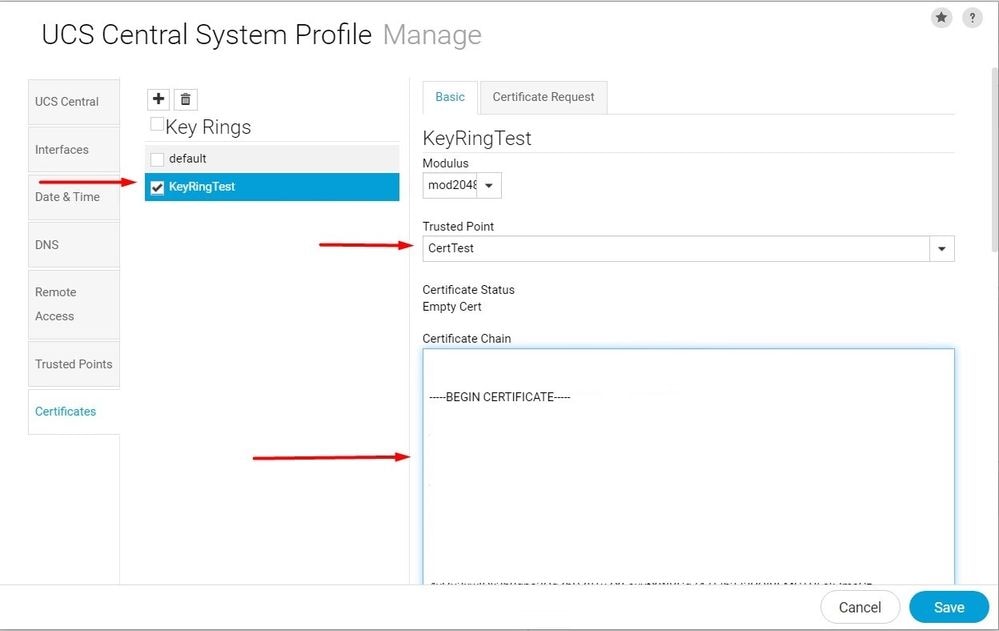

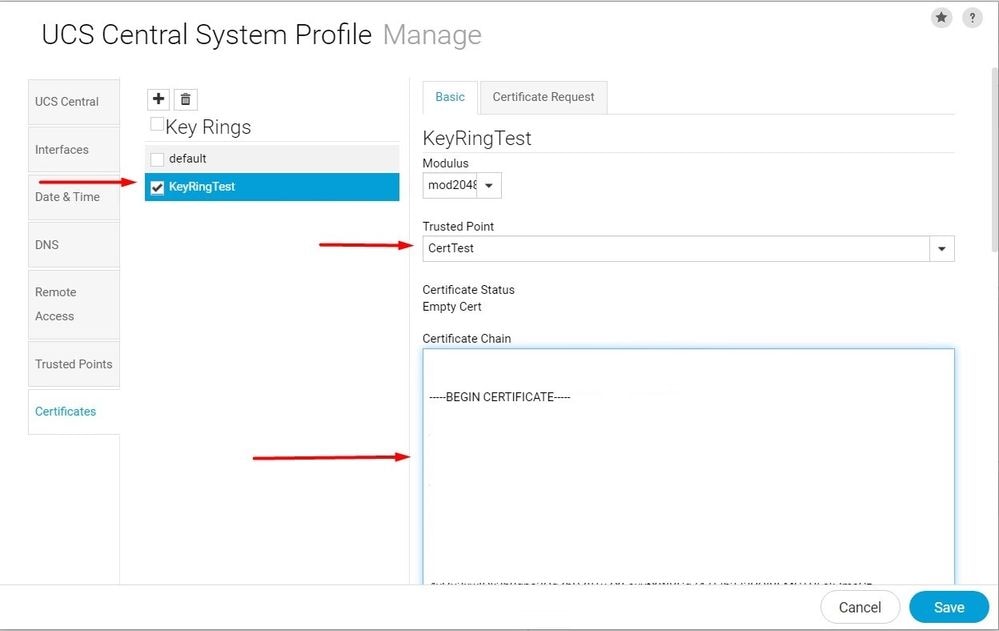

8. Copiez le contenu du certificat PEM et accédez à la sonnerie de clé créée pour coller le contenu. Sélectionnez le point de confiance créé et enregistrez la configuration.

Collez le certificat demandé dans le porte-clés

Collez le certificat demandé dans le porte-clés

Appliquer la sonnerie principale

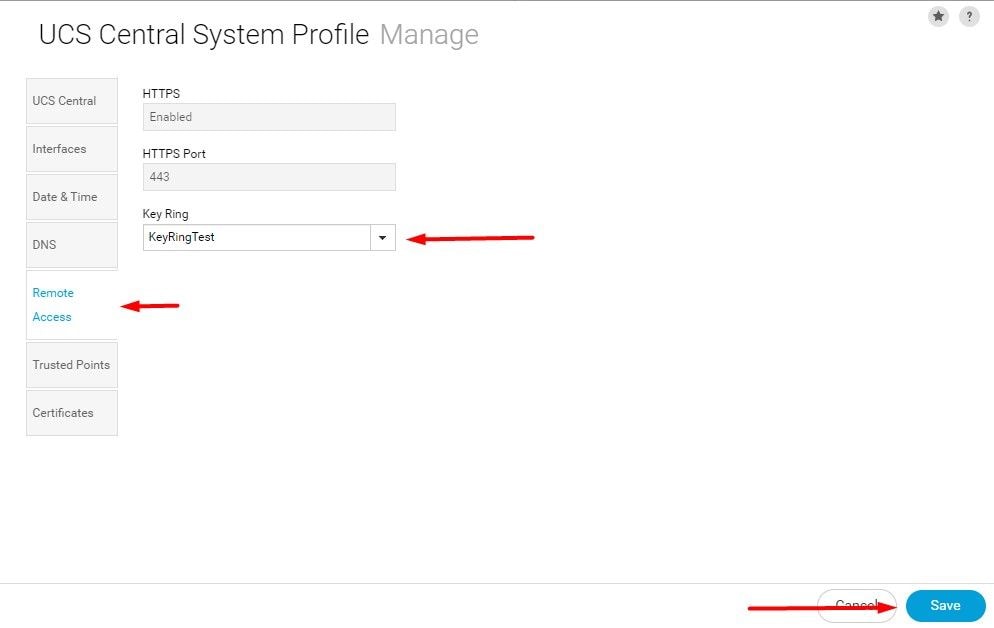

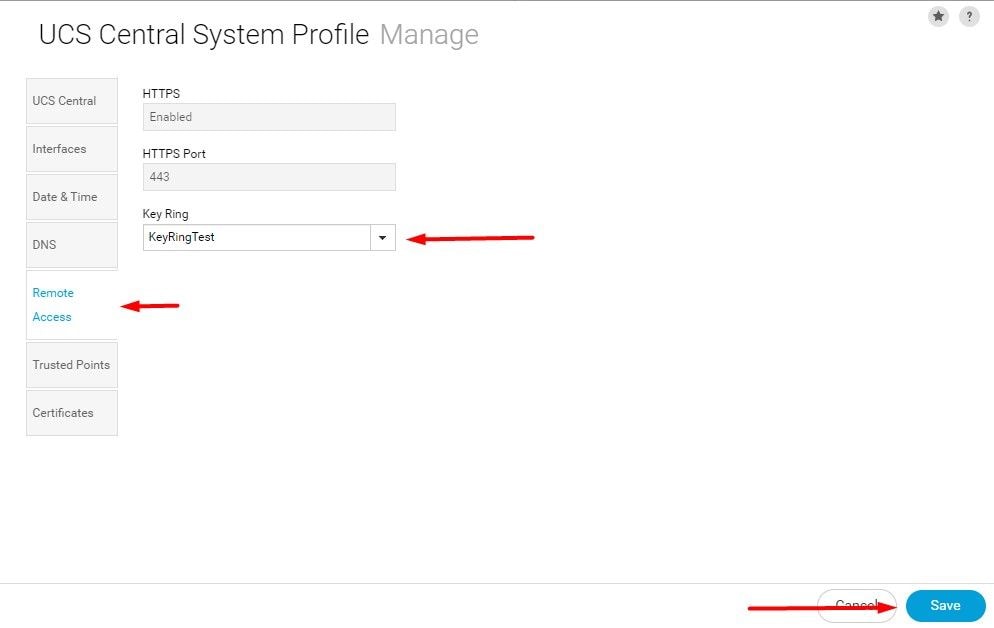

1. Accédez à System Profile > Remote Access > Keyring, sélectionnez l'anneau Key créé, puis cliquez sur Save. UCS Central ferme la session en cours.

Sélectionnez l'anneau clé créé

Sélectionnez l'anneau clé créé

Validation

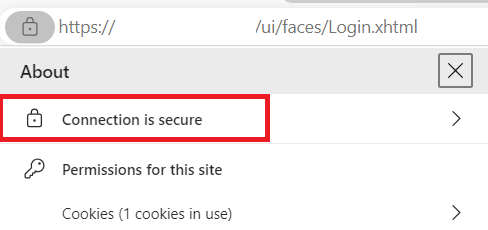

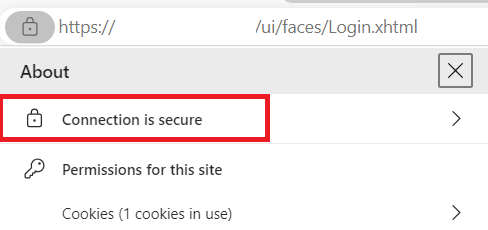

1. Attendez qu'UCS Central soit accessible et cliquez sur le verrou en regard de https://. Le site est sécurisé.

UCS Central est sécurisé

UCS Central est sécurisé

Dépannage

Vérifiez si le certificat généré inclut les utilisations de clé d'authentification du serveur et du client SSL.

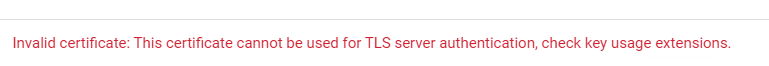

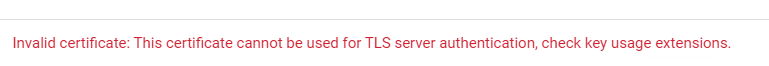

Lorsque le certificat demandé à l'autorité de certification n'inclut pas la clé d'authentification du client et du serveur SSL, une erreur indiquant « Certificat non valide. Ce certificat ne peut pas être utilisé pour l'authentification du serveur TLS. Vérifiez les extensions d'utilisation de la clé.

Erreur sur les clés d'autorisation du serveur TLS

Erreur sur les clés d'autorisation du serveur TLS

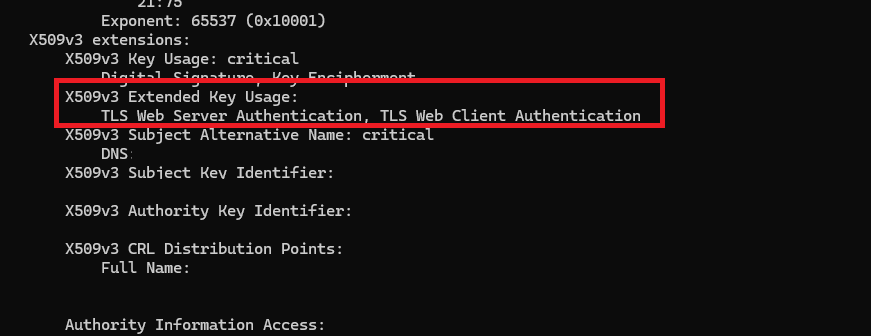

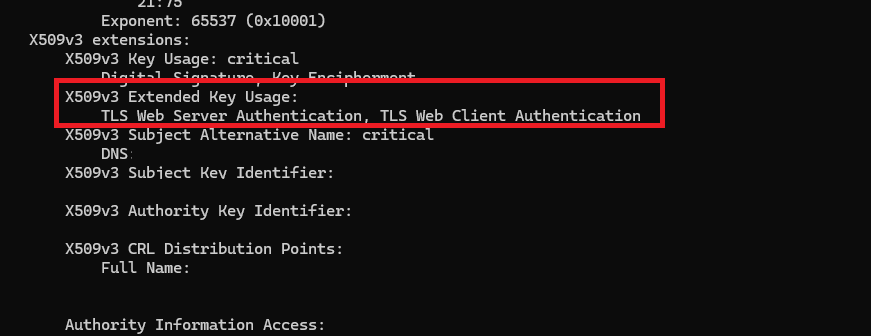

Pour vérifier si le certificat au format PEM créé à partir du modèle sélectionné dans l'autorité de certification a les utilisations de clé d'authentification du serveur correctes, vous pouvez utiliser la commande openssl x509 -in <my_cert>.pem -text -noout. Vous devez voir Authentification du serveur Web et Authentification du client Web sous la section Utilisation de clé étendue .

Clé d'autorisation du serveur Web et du client Web dans le certificat demandé

Clé d'autorisation du serveur Web et du client Web dans le certificat demandé

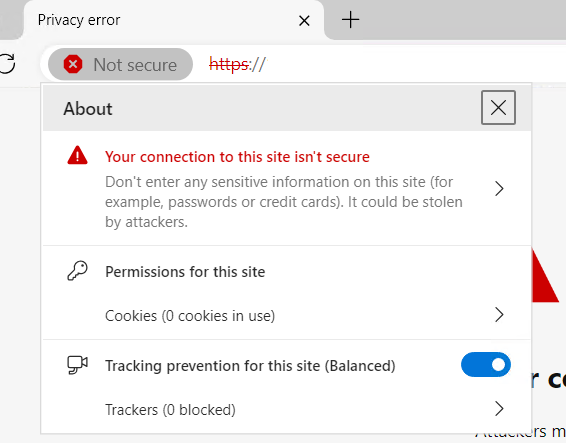

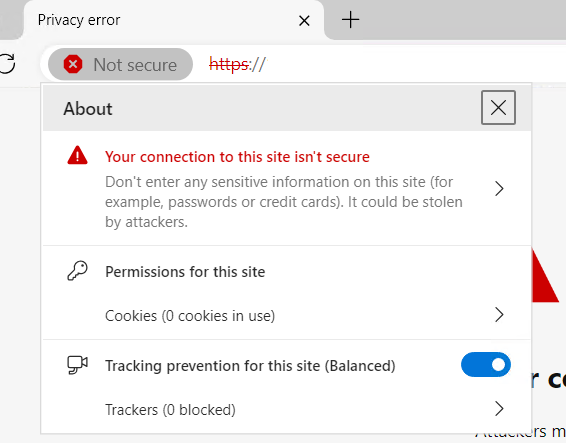

UCS Central est toujours marqué comme site non sécurisé.

Parfois, après la configuration du certificat tiers, la connexion est toujours marquée par le navigateur.

UCS Central est toujours un site non sécurisé

UCS Central est toujours un site non sécurisé

Pour vérifier si le certificat est appliqué correctement, assurez-vous que le périphérique fait confiance à l'autorité de certification.

Informations connexes

Points de confiance UCS Central

Points de confiance UCS Central

ProfileCertificats UCS Central

ProfileCertificats UCS Central

Commentaires

Commentaires