Configuration du tunnel VPN sur les routeurs VPN RV016, RV042, RV042G et RV082

Objectif

Un réseau privé virtuel (VPN) est une connexion sécurisée entre deux terminaux. Un réseau privé, qui envoie des données en toute sécurité entre ces deux emplacements ou réseaux, est établi par un tunnel VPN. Un tunnel VPN connecte deux PC ou réseaux et permet la transmission de données sur Internet comme si les points d'extrémité se trouvaient dans un réseau. Le VPN est une bonne solution pour les entreprises dont les employés doivent souvent se déplacer ou se trouver en dehors du LAN. Grâce au VPN, ces employés peuvent accéder au LAN et utiliser les ressources disponibles pour effectuer leur travail. En outre, le VPN peut connecter deux sites ou plus, de sorte que les entreprises ayant des filiales différentes peuvent communiquer entre elles.

Remarque : la gamme de routeurs filaires RV offre deux types de VPN, Gateway to Gateway et Client to Gateway. Pour que la connexion VPN fonctionne correctement, les valeurs IPSec des deux côtés de la connexion doivent être identiques. En outre, les deux côtés de la connexion doivent appartenir à des LAN différents. Les étapes suivantes expliquent comment configurer le VPN sur les routeurs filaires RV.

Pour les besoins de cet article, la configuration VPN sera Gateway to Gateway.

Cet article explique comment configurer un tunnel VPN sur les routeurs VPN RV016 RV042, RV042G et RV082.

Périphériques pertinents

•RV016

•RV042

•RV042G

•RV082

Version du logiciel

•v 4.2.1.02

Configuration VPN

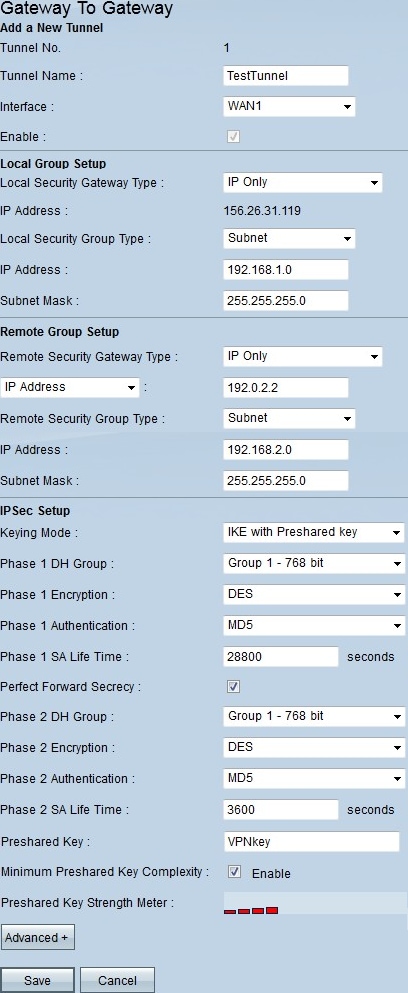

Étape 1. Connectez-vous à la page Web Configuration Utility et choisissez VPN > Gateway to Gateway. La page Gateway to Gateway s'ouvre :

Remarque : pour configurer un tunnel VPN de client à passerelle, sélectionnez VPN > Client to Gateway.

Étape 2. Dans le champ Tunnel Name, saisissez le nom du tunnel VPN.

Étape 3. Dans la liste déroulante Interface, sélectionnez l'une des interfaces WAN disponibles. Il s'agit de l'interface qui établira le tunnel VPN avec l'autre côté.

Étape 4. Sous Local Group Setup, dans la liste déroulante Local Security Gateway Type, choisissez l'une des options répertoriées :

· IP Only : sélectionnez cette option si votre routeur est configuré avec une adresse IP statique pour la connectivité Internet.

· Authentification IP + Domain Name (FQDN) : sélectionnez cette option si votre routeur est configuré avec une adresse IP statique et un nom de domaine enregistré pour la connectivité Internet.

· IP + Email Address (User FQDN) Authentication : choisissez cette option si votre routeur est configuré avec une adresse IP statique pour la connectivité Internet et une adresse e-mail sera utilisée pour l'authentification.

· Dynamic IP + Domain Name (FQDN) Authentication : choisissez cette option si votre routeur est configuré avec une adresse IP dynamique et qu'un nom de domaine dynamique sera utilisé pour l'authentification.

· Dynamic IP + Email Address (User FQDN) Authentication : choisissez cette option si votre routeur dispose d'une adresse IP dynamique pour la connectivité Internet, mais qu'il ne dispose pas d'un nom de domaine dynamique pour l'authentification et qu'une adresse e-mail sera utilisée pour l'authentification.

Étape 5. Sous Local Group Setup, dans la liste déroulante Local Security Group Type, choisissez l'une des options suivantes :

· IP Address : cette option vous permet de spécifier un périphérique qui peut utiliser ce tunnel VPN. Il vous suffit d'entrer l'adresse IP du périphérique.

· Subnet : sélectionnez cette option pour autoriser tous les périphériques appartenant au même sous-réseau à utiliser le tunnel VPN. Vous devez entrer l'adresse IP du réseau et son masque de sous-réseau respectif.

· IP Range : choisissez cette option pour spécifier une plage de périphériques pouvant utiliser le tunnel VPN. Vous devez entrer la première adresse IP et la dernière adresse IP de la plage de périphériques.

Étape 6. Sous Remote Group Setup, dans la liste déroulante Remote Local Security Gateway Type, sélectionnez l'une des options suivantes :

· IP Only : sélectionnez cette option si votre routeur est configuré avec une adresse IP statique pour la connectivité Internet.

· Authentification IP + Domain Name (FQDN) : sélectionnez cette option si votre routeur est configuré avec une adresse IP statique et un nom de domaine enregistré pour la connectivité Internet.

· IP + Email Address (User FQDN) Authentication : choisissez cette option si votre routeur est configuré avec une adresse IP statique pour la connectivité Internet et une adresse e-mail sera utilisée pour l'authentification.

· Dynamic IP + Domain Name (FQDN) Authentication : choisissez cette option si votre routeur est configuré avec une adresse IP dynamique et qu'un nom de domaine dynamique sera utilisé pour l'authentification.

· Dynamic IP + Email Address (User FQDN) Authentication : choisissez cette option si votre routeur dispose d'une adresse IP dynamique pour la connectivité Internet, mais qu'il ne dispose pas d'un nom de domaine dynamique pour l'authentification et qu'une adresse e-mail sera utilisée pour l'authentification.

Étape 7. Si vous choisissez IP Only comme type de passerelle de sécurité locale distante, choisissez l'une de ces options dans la liste déroulante ci-dessous :

· IP : choisissez cette option pour saisir l'adresse IP dans le champ adjacent.

· IP by DNS Resolved : sélectionnez cette option si vous ne connaissez pas l'adresse IP de la passerelle distante, puis saisissez le nom de l'autre routeur dans le champ adjacent.

Étape 8. Sous Remote Group Setup, dans la liste déroulante Remote Security Group Type, sélectionnez l'une des options suivantes :

· IP Address : cette option vous permet de spécifier un périphérique qui peut utiliser ce tunnel VPN. Il vous suffit d'entrer l'adresse IP du périphérique.

· Subnet : sélectionnez cette option pour autoriser tous les périphériques appartenant au même sous-réseau à utiliser le tunnel VPN. Vous devez entrer l'adresse IP du réseau et son masque de sous-réseau respectif.

· IP Range : choisissez cette option pour spécifier une plage de périphériques pouvant utiliser le tunnel VPN. Vous devez entrer la première adresse IP et la dernière adresse IP de la plage de périphériques.

Étape 9. Sous IPSec Setup, dans la liste déroulante Keying Mode, choisissez l'une des options suivantes :

· Manual : cette option vous permet de configurer manuellement la clé au lieu de la négocier avec l'autre routeur de la connexion VPN.

· IKE with Preshared Key : choisissez cette option pour activer le protocole IKE (Internet Key Exchange Protocol) qui configure une association de sécurité dans le tunnel VPN. IKE utilise une clé pré-partagée pour authentifier un homologue distant.

Étape 10. DH (Diffie - Hellman) est un protocole d'échange de clés qui permet aux deux extrémités du tunnel VPN de partager une clé chiffrée. Dans les listes déroulantes Groupe DH Phase 1 et Groupe DH Phase 2, sélectionnez l'une des options suivantes :

· Groupe 1 - 768 bits — Offre un débit d'échange plus rapide, mais une sécurité moindre. Si vous avez besoin d'une session VPN rapide et que la sécurité n'est pas un problème, choisissez cette option.

· Groupe 2 - 1024 bits : fournit plus de sécurité que le groupe 1, mais il a plus de temps de traitement. Il s'agit d'une option plus équilibrée en termes de sécurité et de vitesse.

· Groupe 3 - 1 536 bits — Offre moins de vitesse mais plus de sécurité. Si vous avez besoin que la session VPN soit sécurisée et que la vitesse n'est pas un problème, choisissez cette option.

Étape 11. Dans les listes déroulantes Phase 1 Encryption et Phase 2 Encryption, sélectionnez l'une des options suivantes pour le cryptage et le décryptage de la clé :

· DES — Data Encryption Standard, algorithme de base pour le chiffrement des données qui chiffre la clé dans un paquet de 56 bits.

· 3DES — Triple Data Encryption Standard, cet algorithme chiffre la clé en trois paquets de 64 bits. Il est plus sécurisé que DES.

· AES-128 — Advanced Encryption Standard, cet algorithme utilise la même clé pour le chiffrement et le déchiffrement. Il offre plus de sécurité que DES. Sa taille de clé est de 128 bits

· AES-192 : similaire à AES-128, mais sa taille de clé est de 192 bits.

· AES-256 : similaire à AES-128, mais sa taille de clé est de 256 bits. Il s'agit de l'algorithme de chiffrement le plus sécurisé disponible.

Étape 12. Dans les listes déroulantes Phase 1 Authentication et Phase 2 Authentication, sélectionnez l'une des options suivantes :

· SHA1 - Cet algorithme produit une valeur de hachage de 160 bits. Avec cette valeur, l'algorithme vérifie l'intégrité des données échangées et s'assure que les données n'ont pas été modifiées.

· MD5 — Il s'agit d'un algorithme conçu à des fins d'authentification. Cet algorithme vérifie l'intégrité des informations partagées entre les deux extrémités du tunnel VPN. Il produit une valeur de hachage qui est partagée pour authentifier la clé aux deux extrémités du tunnel VPN.

Étape 13. Dans les champs Phase 1 SA Lifetime et Phase 2 SA Lifetime, saisissez la durée (en secondes) pendant laquelle le tunnel VPN est actif dans une phase. La valeur par défaut de la phase 1 est 28800 secondes. La valeur par défaut de la phase 2 est de 3 600 secondes.

Remarque : la configuration des phases 1 et 2 doit être identique sur les deux routeurs.

Étape 14. (Facultatif) Cochez la case Perfect Forward Secrecy pour activer le PFS (Perfect Forward Secrecy). Avec PFS, la négociation IKE Phase 2 générera de nouvelles données pour le chiffrement et l'authentification, ce qui renforce la sécurité.

Étape 15. Dans la zone Pre-Shared Key, saisissez la clé que les deux routeurs partageront pour l'authentification.

Étape 16. (Facultatif) Cochez la case Minimum Preshared Key Complexity pour activer le Preshared Key Strength Meter qui vous indique la puissance de la clé que vous créez.

Étape 17. (Facultatif) Pour configurer des options de cryptage plus avancées, cliquez sur Avancé+.

Étape 18. Cliquez sur Save pour enregistrer vos configurations.

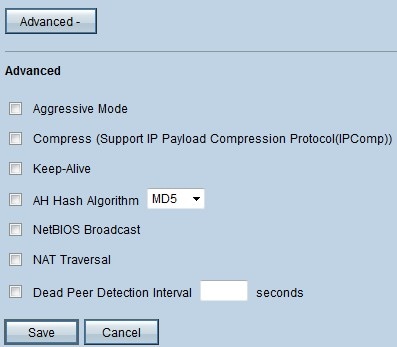

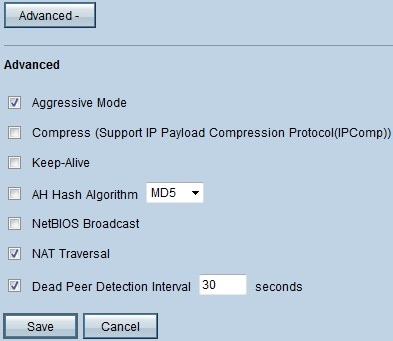

Options VPN avancées

Si vous souhaitez ajouter d'autres fonctionnalités à votre configuration VPN, la gamme de routeurs filaires RV propose des options avancées. Ces options améliorent les fonctions de sécurité de votre tunnel VPN. Ces options sont facultatives, mais si vous définissez des options avancées sur un routeur, veillez à définir les mêmes options sur l'autre routeur. La section suivante explique ces options.

Étape 1. Dans le champ IPSec, cliquez sur le bouton Avancé+. La page Avancé s'ouvre :

Remarque : pour configurer les options avancées d'un tunnel VPN de client à passerelle, choisissez VPN > Client to Gateway. Cliquez ensuite sur Avancé+.

L'illustration ci-dessus montre un exemple de configuration des options avancées.

Étape 2. Sous Advanced, cochez les options que vous souhaitez ajouter à votre configuration VPN :

· Aggressive Mode : avec cette option, la négociation de la clé est plus rapide, ce qui diminue la sécurité. Cochez la case Aggressive Mode si vous voulez améliorer la vitesse du tunnel VPN.

· Compress (Support IP Payload Compression Protocol (IP Comp)) : avec cette option, le protocole IP Comp réduit la taille des datagrammes IP. Cochez la case Compress (Support IP Payload Compression Protocol (IP Comp)) pour activer cette option

· Keep Alive : cette option tente de rétablir la session VPN si elle est abandonnée. Cochez la case Keep Alive pour activer cette option.

· AH Hash Algorithm : cette option étend la protection à l'en-tête IP pour vérifier l'intégrité du paquet entier. MD5 ou SHA1 peuvent être utilisés à cette fin. Cochez la case AH Hash Algorithm et dans la liste déroulante, choisissez MD5 ou SHA1, pour activer l'authentification de l'ensemble du paquet.

· NetBIOS Broadcast : protocole Windows qui fournit des informations sur les différents périphériques connectés à un réseau local, tels que les imprimantes, les ordinateurs et les serveurs de fichiers. Normalement, le VPN ne transmet pas ces informations. Cochez la case NetBIOS Broadcast pour envoyer ces informations à travers le tunnel VPN.

· NAT Traversal : la traduction d'adresses réseau permet aux utilisateurs d'un réseau local privé d'accéder aux ressources Internet en utilisant une adresse IP publique comme adresse source. Si votre routeur se trouve derrière une passerelle NAT, cochez la case NAT Traversal.

· Dead Peer Detection Interval : cochez la case Dead Peer Detection Interval et saisissez (en secondes) l'intervalle avant que le routeur n'envoie d'autres paquets pour vérifier la connectivité du tunnel VPN.

Étape 3. Cliquez sur Save pour enregistrer vos configurations.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

10-Dec-2018 |

Première publication |

Commentaires

Commentaires