Paramètres de stratégie IKE (Internet Key Exchange) sur les routeurs VPN RV130 et RV130W

Objectif

Le protocole IKE (Internet Key Exchange) établit une communication sécurisée entre deux réseaux. Avec IKE, les paquets sont chiffrés, verrouillés et déverrouillés avec des clés utilisées par deux parties.

Vous devez créer une stratégie d'échange de clés Internet avant de configurer une stratégie VPN. Référez-vous à Configuration de la stratégie VPN sur RV130 et RV130W pour plus d'informations.

L'objectif de ce document est de vous montrer comment ajouter un profil IKE aux routeurs VPN RV130 et RV130W.

Périphériques pertinents

•RV130

· RV130W

Étapes de la procédure

Étape 1. Utilisez l'utilitaire de configuration du routeur pour sélectionner VPN > Site-to-Site IPSec VPN > Advanced VPN Setup dans le menu de gauche. La page Advanced VPN Setup s'affiche :

Étape 2. Sous la table de stratégie IKE, cliquez sur Add Row. Une nouvelle fenêtre apparaît :

Étape 3. Entrez un nom pour la stratégie IKE dans le champ IKE Name.

Étape 4. Dans le menu déroulant Exchange Mode, choisissez le mode dans lequel un échange de clés est utilisé pour établir une communication sécurisée.

Les options disponibles sont définies comme suit :

· Principal — Protège l'identité des pairs pour une sécurité accrue.

· Agressif : aucune protection de l'identité des homologues, mais une connexion plus rapide.

Étape 5. Dans le menu déroulant Local Identifier Type, choisissez le type d'identité du profil.

Les options disponibles sont définies comme suit :

· Local WAN (Internet) IP : se connecte via Internet.

· IP Address : chaîne unique de chiffres séparés par des points qui identifie chaque machine utilisant le protocole Internet pour communiquer sur un réseau.

Étape 6. (Facultatif) Si IP Address est sélectionné dans la liste déroulante de l’étape 5, saisissez l’adresse IP locale dans le champ Local Identifier.

Étape 7. Dans le menu déroulant Remote Identifier Type, sélectionnez le type d'identité du profil.

Les options disponibles sont définies comme suit :

· Local WAN (Internet) IP : se connecte via Internet.

· IP Address : chaîne unique de chiffres séparés par des points qui identifie chaque machine utilisant le protocole Internet pour communiquer sur un réseau.

Étape 8. (Facultatif) Si IP Address est sélectionné dans la liste déroulante de l’étape 7, saisissez l’adresse IP distante dans le champ Remote Identifier.

Étape 9. Dans le menu déroulant Encryption Algorithm, choisissez un algorithme pour chiffrer vos communications. AES-128 est sélectionné par défaut.

Les options disponibles sont répertoriées comme suit, de la sécurité minimale à la sécurité maximale :

· DES : norme de cryptage des données.

· 3DES — Triple Data Encryption Standard.

· AES-128 - Advanced Encryption Standard utilise une clé de 128 bits.

· AES-192 — Advanced Encryption Standard utilise une clé de 192 bits.

· AES-256 - Advanced Encryption Standard utilise une clé de 256 bits.

Remarque : AES est la méthode standard de cryptage sur DES et 3DES pour ses performances et sa sécurité accrues. L'allongement de la clé AES augmentera la sécurité avec une baisse des performances. AES-128 est recommandé car il offre le meilleur compromis entre vitesse et sécurité.

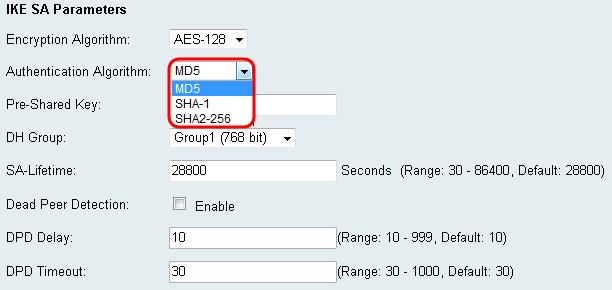

Étape 10. Dans le menu déroulant Authentication Algorithm, choisissez un algorithme pour authentifier vos communications. SHA-1 est sélectionné par défaut.

Les options disponibles sont définies comme suit :

· MD5 — L'algorithme Message Digest a une valeur de hachage de 128 bits.

· SHA-1 : l'algorithme de hachage sécurisé a une valeur de hachage de 160 bits.

· SHA2-256 — Algorithme de hachage sécurisé avec une valeur de hachage de 256 bits.

Remarque : MD5 et SHA sont des fonctions de hachage cryptographiques. Ils prennent une donnée, la compactent et créent une sortie hexadécimale unique qui n'est généralement pas reproductible. MD5 n'offre pratiquement aucune sécurité contre les collisions de hachage et ne doit être utilisé que dans un environnement de petite entreprise où la résistance aux collisions n'est pas nécessaire. SHA1 est un meilleur choix que le MD5, car il offre une meilleure sécurité à des vitesses légèrement plus lentes. Pour des résultats optimaux, SHA2-256 n'a pas d'attaques connues d'intérêt pratique et offrira la meilleure sécurité. Comme mentionné précédemment, une sécurité accrue implique des vitesses plus lentes.

Étape 11. Dans le champ Pre-Shared Key, entrez un mot de passe qui comporte entre 8 et 49 caractères.

Étape 12. Dans le menu déroulant Groupe DH, sélectionnez un groupe DH. Le nombre de bits indique le niveau de sécurité. Les deux extrémités de la connexion doivent se trouver dans le même groupe.

Étape 13. Dans le champ SA-Lifetime, saisissez la durée de validité de l'association de sécurité en secondes. 28800 secondes sont établies par défaut.

Étape 14. (Facultatif) Cochez la case Enable dans le champ Dead Peer Detection si vous souhaitez désactiver une connexion avec un homologue inactif. Passez à l'étape 17 si vous n'avez pas activé Dead peer Detection.

Étape 15. (Facultatif) Si vous avez activé la détection des homologues morts, saisissez une valeur dans le champ Délai DPD. Cette valeur indique la durée pendant laquelle le routeur attend de vérifier la connectivité du client.

Étape 16. (Facultatif) Si vous avez activé la détection des homologues morts, saisissez une valeur dans le champ Délai d'expiration DPD. Cette valeur indique la durée pendant laquelle le client reste connecté jusqu'à expiration du délai d'attente.

Étape 17. Cliquez sur Save pour enregistrer les modifications.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

12-Dec-2018 |

Première publication |

Commentaires

Commentaires