Configurer le VPN SSL (Virtual Private Network) de la couche sockets sécurisée sur le routeur RV340 ou RV345

Avis spécial : Structure des licences - Firmware versions 1.0.3.15 et ultérieures. À l'avenir, AnyConnect entraînera des frais pour les licences client uniquement.

Pour plus d'informations sur les licences AnyConnect sur les routeurs de la gamme RV340, consultez l'article Licence AnyConnect pour les routeurs de la gamme RV340.

Objectif

La passerelle VPN SSL (Secure Sockets Layer Virtual Private Network) permet aux utilisateurs distants d'établir un tunnel VPN sécurisé à l'aide d'un navigateur Web. Cette fonctionnalité permet d'accéder facilement à un large éventail de ressources Web et d'applications Web en utilisant le protocole HTTP (Hypertext Transfer Protocol) natif sur la prise en charge du navigateur HTTPS (Hypertext Transfer Protocol Secure) SSL.

Le VPN SSL permet aux utilisateurs d'accéder à distance à des réseaux restreints à l'aide d'un chemin sécurisé et authentifié en chiffrant le trafic réseau.

Les routeurs RV340 et RV345 prennent en charge le client VPN Cisco AnyConnect, également appelé client Anyconnect Secure Mobility. Ces routeurs prennent en charge deux tunnels VPN SSL par défaut, et l'utilisateur peut enregistrer une licence pour prendre en charge jusqu'à 50 tunnels. Une fois installé et activé, le VPN SSL établit un tunnel VPN d'accès à distance sécurisé.

Cet article vise à vous montrer comment configurer le VPN SSL sur le routeur RV340 ou RV345.

Périphériques pertinents

- RV340

- RV345

- Client Cisco Secure Mobility

Version du logiciel

- 1.0.03.15 - RV340, RV345

- 4.4.01054 — Client AnyConnect Secure Mobility

Configurer VPN SSL

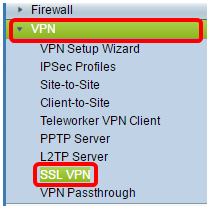

Étape 1. Accédez à l'utilitaire Web du routeur et choisissez VPN > SSL VPN.

Étape 2. Activez la case d'option On pour activer Cisco SSL VPN Server.

Paramètres de passerelle obligatoires

Les paramètres de configuration suivants sont obligatoires :

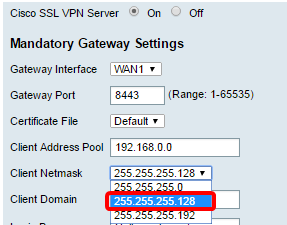

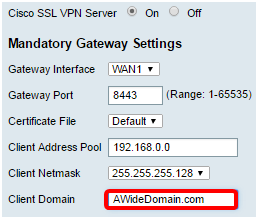

Étape 3. Sélectionnez Gateway Interface dans la liste déroulante. Il s'agit du port qui sera utilisé pour transmettre le trafic via les tunnels VPN SSL. Les options sont les suivantes :

- WAN1

- WAN2

- USB1

- USB2

Note: Dans cet exemple, WAN1 est choisi.

Étape 4. Entrez le numéro de port utilisé pour la passerelle VPN SSL dans le champ Port de passerelle compris entre 1 et 65535.

Note: Dans cet exemple, 8443 est utilisé comme numéro de port.

Étape 5. Sélectionnez le fichier de certificat dans la liste déroulante. Ce certificat authentifie les utilisateurs qui tentent d'accéder à la ressource réseau via les tunnels VPN SSL. La liste déroulante contient un certificat par défaut et les certificats importés.

Note: Dans cet exemple, Default est sélectionné.

Étape 6. Entrez l'adresse IP du pool d'adresses client dans le champ Client Address Pool. Ce pool sera la plage d'adresses IP qui sera allouée aux clients VPN distants.

Note: Assurez-vous que la plage d’adresses IP ne chevauche aucune des adresses IP du réseau local.

Note: Dans cet exemple, 192.168.0.0 est utilisé.

Étape 7. Sélectionnez le masque de réseau du client dans la liste déroulante.

Note: Dans cet exemple, 255.255.255.128 est choisi.

Étape 8. Entrez le nom de domaine du client dans le champ Domaine du client. Il s'agit du nom de domaine qui doit être envoyé aux clients VPN SSL.

Note: Dans cet exemple, AWideDomain est utilisé comme nom de domaine client.

Étape 9. Entrez le texte qui apparaîtra comme bannière de connexion dans le champ Bannière de connexion. Il s'agit de la bannière qui s'affiche chaque fois qu'un client se connecte.

Note: Dans cet exemple, bienvenue dans mon domaine ! est utilisé comme bannière de connexion.

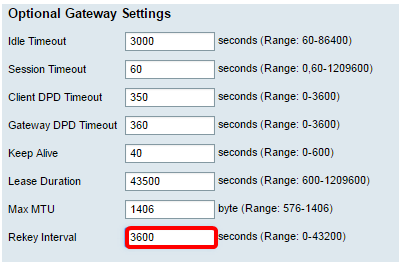

Paramètres de passerelle facultatifs

Les paramètres de configuration suivants sont facultatifs :

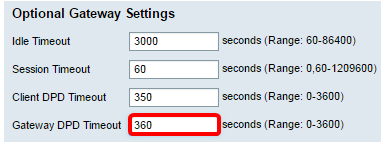

Étape 1. Saisissez une valeur en secondes pour le délai d'inactivité compris entre 60 et 86400. Il s'agit de la durée pendant laquelle la session VPN SSL peut rester inactive.

Note: Dans cet exemple, 3000 est utilisé.

Étape 2. Entrez une valeur en secondes dans le champ Temporisation de session. Il s'agit du temps nécessaire pour que la session TCP (Transmission Control Protocol) ou UDP (User Datagram Protocol) expire après le temps d'inactivité spécifié. Elle est située entre 60 et 1209600.

Note: Dans cet exemple, 60 est utilisé.

Étape 3. Entrez une valeur en secondes dans le champ ClientDPD Timeout compris entre 0 et 3600. Cette valeur spécifie l'envoi périodique de messages HELLO/ACK pour vérifier l'état du tunnel VPN.

Note: Cette fonctionnalité doit être activée aux deux extrémités du tunnel VPN.

Note: Dans cet exemple, 350 est utilisé.

Étape 4. Entrez une valeur en secondes dans le champ GatewayDPD Timeout compris entre 0 et 3600. Cette valeur spécifie l'envoi périodique de messages HELLO/ACK pour vérifier l'état du tunnel VPN.

Note: Cette fonctionnalité doit être activée aux deux extrémités du tunnel VPN.

Note: Dans cet exemple, 360 est utilisé.

Étape 5. Entrez une valeur en secondes dans le champ Keep Alive comprise entre 0 et 600. Cette fonctionnalité garantit que votre routeur est toujours connecté à Internet. Il tentera de rétablir la connexion VPN si elle est abandonnée.

Note: Dans cet exemple, 40 est utilisé.

Étape 6. Entrez une valeur en secondes pour la durée du tunnel à connecter dans le champ Durée du bail. Elle est située entre 600 et 1209600.

Note: Dans cet exemple, 43500 est utilisé.

Étape 7. Entrez la taille du paquet en octets qui peut être envoyé sur le réseau. La plage est comprise entre 576 et 1406.

Note: Dans cet exemple, 1406 est utilisé.

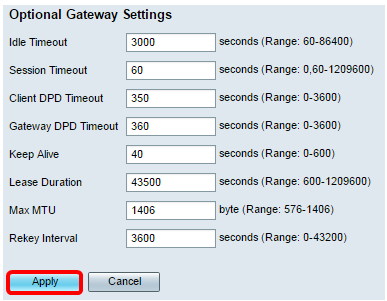

Étape 8. Saisissez le délai d'intervalle de relais dans le champ Rekey Interval. La fonction Rekey permet aux clés SSL de renégocier une fois la session établie. Elle est située entre 0 et 43200.

Note: Dans cet exemple, 3600 est utilisé.

Étape 9. Cliquez sur Apply.

Étape 10. (Facultatif) Pour enregistrer définitivement la configuration, cliquez sur l'  icône clignotante.

icône clignotante.

Vous devez maintenant avoir correctement configuré le VPN SSL sur votre routeur RV34x.

Commentaires

Commentaires