Déploiement de FTDv à échelle automatique dans Azure dans un environnement à niveau de confiance élevé

Options de téléchargement

-

ePub (1.4 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.0 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Introduction

Ce document décrit comment déployer la solution Cisco Firepower Threat Defense Virtual (FTDv) mise à l'échelle automatiquement dans Azure dans un environnement de confiance élevée.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Le pare-feu de nouvelle génération et Firepower Management Center doivent communiquer sur IP privé

- L'équilibreur de charge externe ne doit pas avoir d'IP publique

- L'application de la fonction doit pouvoir communiquer avec une adresse IP privée

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Azure

- Centre de gestion Firepower

- Jeu d'évolutivité de machine virtuelle

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

FTDv apporte la fonctionnalité de pare-feu de nouvelle génération de Cisco Firepower aux environnements virtualisés, permettant ainsi des politiques de sécurité cohérentes pour suivre les charges de travail dans vos environnements physiques, virtuels et cloud, et entre les clouds.

Ces déploiements étant disponibles dans un environnement virtualisé, la prise en charge de la haute disponibilité n'est pas disponible pour le pare-feu de nouvelle génération. Par conséquent, pour fournir une solution hautement disponible, le pare-feu de nouvelle génération Cisco (NGFW) utilise les fonctionnalités natives d'Azure, telles que les ensembles de disponibilité et les ensembles d'évolutivité de machine virtuelle (VMSS), pour rendre le pare-feu de nouvelle génération hautement disponible et répondre à l'augmentation du trafic à la demande.

Ce document se concentre sur la configuration du pare-feu de nouvelle génération Cisco pour AutoScale en fonction de différents paramètres dans lesquels le pare-feu de nouvelle génération évolue à la DEMANDE. Cela couvre le cas d'utilisation où le client a besoin d'utiliser le centre de gestion Firepower (FMC) qui est disponible dans le data center de colocation et nécessaire pour gérer de manière centralisée tous les pare-feu de nouvelle génération, et où les clients ne veulent pas que FMC et FTD communiquent sur IP publique pour le trafic de gestion.

Avant d'approfondir les considérations relatives à la configuration et à la conception, voici les quelques concepts qui doivent être bien compris par Azure :

Zone de disponibilité : Une zone de disponibilité est une offre de haute disponibilité qui protège vos applications et vos données des pannes de data center. Les zones de disponibilité sont des emplacements physiques uniques au sein d'une région Azure. Chaque zone est composée d'un ou de plusieurs data centers équipés d'une alimentation, d'un refroidissement et d'une mise en réseau indépendants.

VNET : Azure Virtual Network (VNet) est la pierre angulaire de votre réseau privé dans Azure. VNet permet à de nombreux types de ressources Azure, telles que les machines virtuelles (VM) Azure, de communiquer de manière sécurisée entre elles, sur Internet et sur des réseaux locaux. VNet est similaire à un réseau traditionnel dans la mesure où vous opéreriez dans votre propre centre de données, mais apporte avec lui des avantages supplémentaires de l'infrastructure d'Azure tels que l'évolutivité, la disponibilité et l'isolation. Chaque sous-réseau d’un réseau virtuel est accessible par défaut, mais il n’en va pas de même pour les sous-réseaux de différents réseaux virtuels.

Jeu de disponibilité : Les ensembles de disponibilité sont une autre configuration de centre de données pour assurer la redondance et la disponibilité des VM. Cette configuration au sein d'un data center garantit que, lors d'un événement de maintenance planifié ou non, au moins une machine virtuelle est disponible et respecte le contrat de niveau de service Azure à 99,95 %.

VMS : Les ensembles d'échelle de machine virtuelle Azure vous permettent de créer et de gérer un groupe de machines virtuelles à charge équilibrée. Le nombre d'instances de VM peut augmenter ou diminuer automatiquement en réponse à la demande ou à un planning défini. Les ensembles évolutifs offrent une haute disponibilité à vos applications et vous permettent de centraliser la gestion, la configuration et la mise à jour d'un grand nombre de VM. Grâce aux ensembles de machines virtuelles, vous pouvez créer des services à grande échelle pour des domaines tels que l'informatique, le Big Data et les charges de travail de conteneur.

Application Fonctions : Azure Functions est un service cloud disponible à la demande qui fournit toutes les ressources et l'infrastructure continuellement mises à jour nécessaires à l'exécution de vos applications. Vous vous concentrez sur les éléments de code qui vous importent le plus, et Azure Functions gère le reste. Vous pouvez utiliser les fonctions Azure pour créer des API Web, répondre aux modifications de la base de données, traiter les flux IoT, gérer les files d'attente de messages, etc. Dans cette solution à mise à l'échelle automatique, les fonctions Azure sont diverses demandes d'API adressées à FMC pour la création d'objets, l'enregistrement/la désinscription de FTDv, la vérification des paramètres, etc.

Application logique : Azure Logic Apps est un service cloud qui vous aide à planifier, automatiser et orchestrer des tâches, des processus métier et des workflows lorsque vous devez intégrer des applications, des données, des systèmes et des services dans des entreprises ou des organisations. Logic Apps simplifie la conception et la création de solutions évolutives pour l'intégration d'applications, l'intégration de données, l'intégration de systèmes, l'intégration d'applications d'entreprise (EAI) et la communication B2B, que ce soit dans le cloud, sur site ou les deux. Cette solution fournit un séquencement logique des fonctions à exécuter pour le fonctionnement de la solution mise à l'échelle automatiquement.

Actuellement, la solution AutoScale disponible pour le pare-feu de nouvelle génération ne fournit pas de plan de gestion pour communiquer avec l'adresse IP privée locale au réseau virtuel et nécessite l'adresse IP publique pour échanger des communications entre le centre de gestion Firepower et le pare-feu de nouvelle génération.

Cet article vise à résoudre ce problème jusqu'à ce que la solution vérifiée soit disponible pour Firepower Management Center et la communication NGFW sur IP privé.

Configurer

Afin de créer une solution de pare-feu de nouvelle génération à mise à l'échelle automatique, ce guide de configuration est utilisé avec plusieurs modifications afin que les cas d'utilisation suivants puissent être traités :

- L'application de la fonction doit pouvoir communiquer avec le segment IP interne du client

- L'équilibreur de charge ne doit pas avoir d'IP publique

- Le trafic de gestion entre NGFW et FMC doit être échangé sur le segment IP privé

Afin de créer une solution de pare-feu de nouvelle génération AutoScaled, vous devez modifier les exemples d'utilisation mentionnés précédemment dans les étapes mentionnées dans le Guide officiel de Cisco :

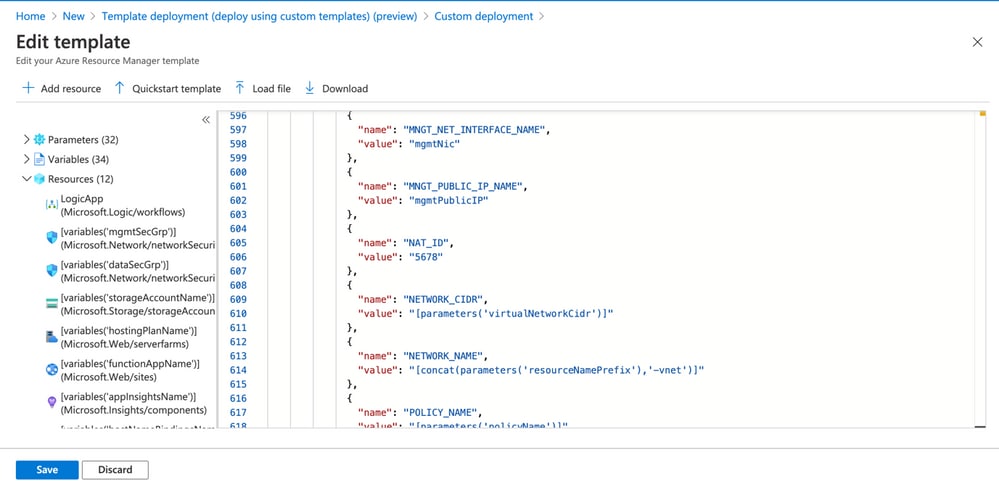

1. Modèle Azure ARM

Le modèle ARM est utilisé pour activer l'automatisation dans Azure. Cisco a fourni un modèle ARM vérifié qui peut être utilisé pour créer une solution de mise à l'échelle automatique. Mais ce modèle ARM disponible sur Public Github crée une application de fonctions qui ne peut pas être faite pour communiquer avec le réseau interne du client bien qu'ils soient accessibles via des routes express. Par conséquent, vous devez modifier cela un peu afin que Fonction App peut maintenant utiliser, mode Premium au lieu de Mode de consommation. Le modèle ARM requis est donc disponible à l'adresse https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git.

2. Fonction APP

L'application Function est un ensemble de fonctions Azure. La fonctionnalité de base inclut :

- Communiquer/sonder régulièrement les mesures Azure.

- Surveiller la charge FTDv et déclencher les opérations d'entrée/de sortie d'échelle.

- Enregistrez un nouveau FTDv auprès du FMC.

- Configurez un nouveau FTDv via FMC.

- Désinscrire (supprimer) un FTDv mis à l'échelle du FMC.

Comme indiqué dans le besoin, les diverses fonctions créées pour la création ou la suppression d'un pare-feu de nouvelle génération à la demande sont basées sur l'adresse IP publique du pare-feu de nouvelle génération. Par conséquent, nous devons modifier le code C# pour obtenir une adresse IP privée au lieu d'une adresse IP publique. Après avoir modifié le code, le fichier zip pour créer l'application de fonction est disponible à l'adresse https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git

sous le nom ASM_Function.zip. Cela permet à l'application Functions de communiquer avec les ressources internes sans disposer de l'adresse IP publique.

3. Application logique

L'application logique Auto Scale est un workflow, c'est-à-dire un ensemble d'étapes dans une séquence. Les fonctions Azure sont des entités indépendantes et ne peuvent pas communiquer entre elles. Cet orchestrateur séquence l'exécution de ces fonctions et échange des informations entre elles.

- L'application Logic est utilisée pour orchestrer et transmettre des informations entre les fonctions Auto Scale Azure.

- Chaque étape représente une fonction Azure Auto Scale ou une logique standard intégrée.

- L'application Logic est fournie sous la forme d'un fichier JSON.

- L'application Logic peut être personnalisée via l'interface utilisateur graphique ou le fichier JSON.

Remarque : les détails de l'application Logic disponibles à l'adresse https://github.com/Madhuri150791/FunctionApp_with_Premiium_Plan.git doivent être soigneusement modifiés et ces éléments doivent être remplacés par des détails de déploiement, FUNSTIONAPP Name, RESOURCE GROUP Name, SUBSCRIPTION ID.

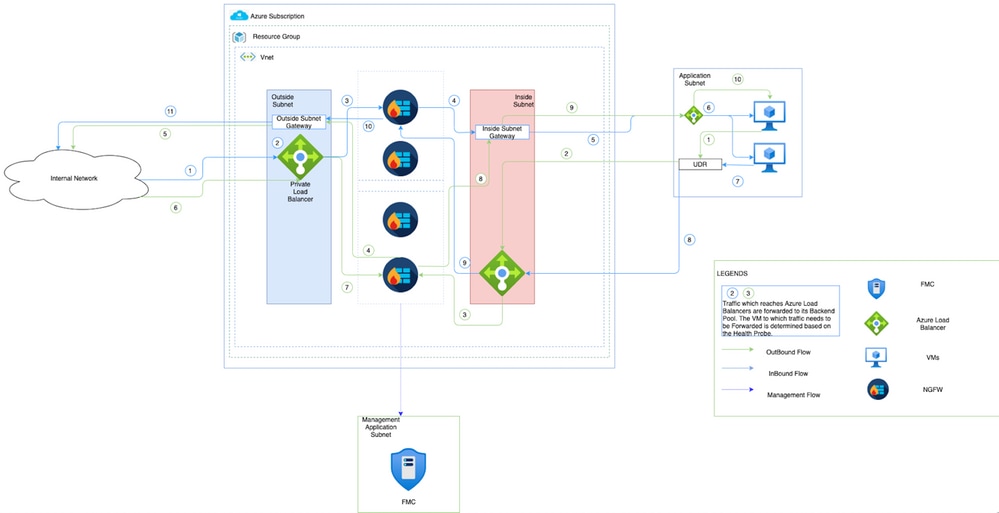

Diagramme du réseau

Cette image montre comment le trafic entrant et sortant circule dans un environnement Azure via le pare-feu de nouvelle génération.

Configurations

Créez à présent les différents composants requis pour une solution à l'échelle automatique.

- Créez des composants de la logique de mise à l'échelle automatique.

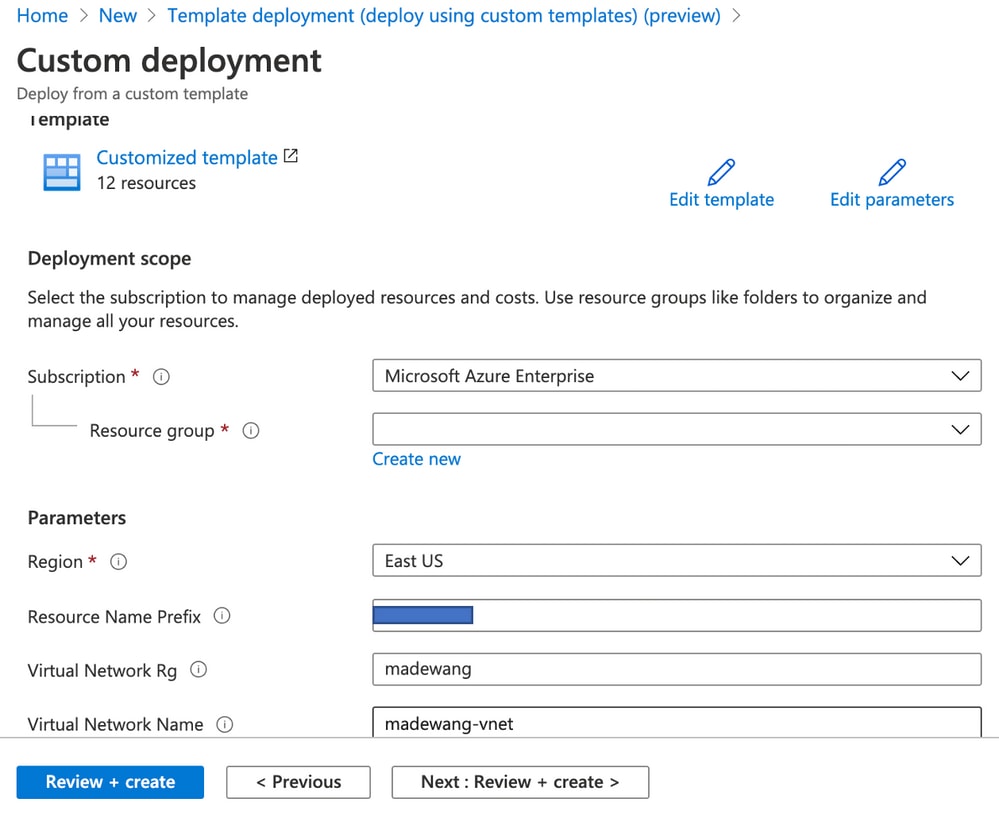

Utilisez le modèle ARM et créez VMSS, Logic APP, Function APP, App Insight et Network Security Group.

Naviguez jusqu'à Home > Create a Resource > Search for Templatepuis sélectionnez Template Deployment . Cliquez maintenant sur Create et créez votre propre modèle dans l'éditeur.

- Cliquez sur

Save.

Apportez les modifications nécessaires à ce modèle et cliquez sur Review + create .

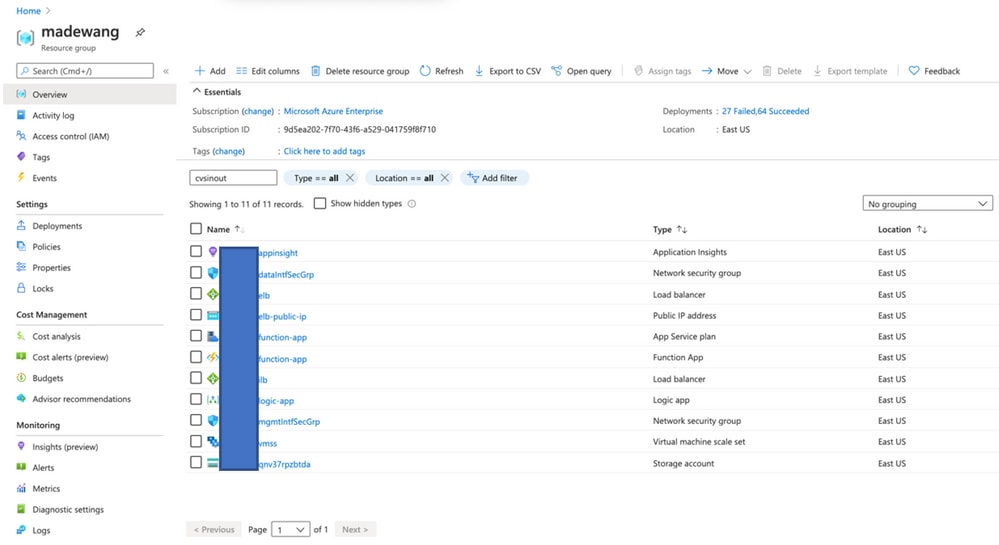

- Ceci crée tous les composants sous le groupe de ressources mentionné.

- Connectez-vous à l'URL.

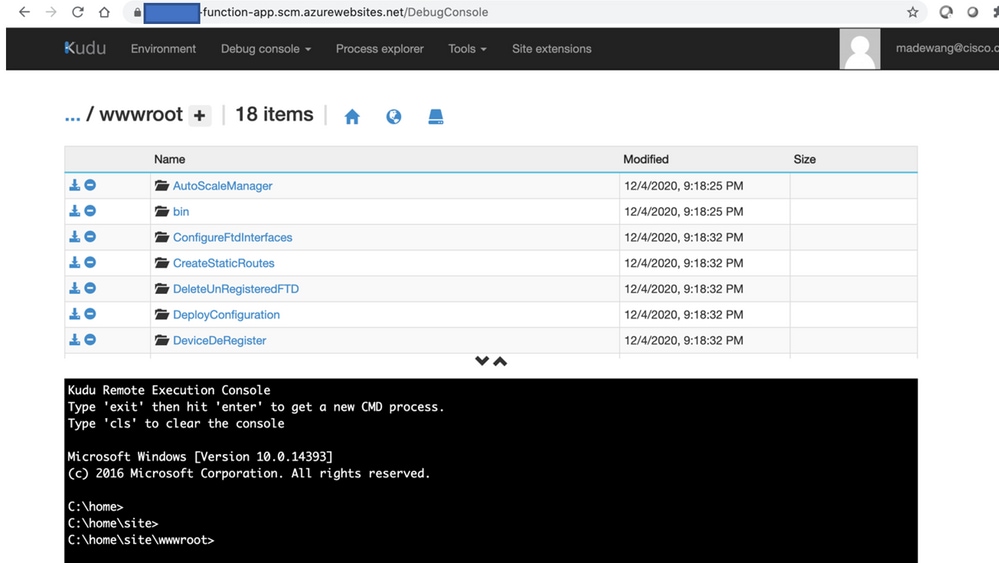

Télécharger le fichier ASM_Function.zip et ftdssh.exe par site/wwwroot/ dossier (il est obligatoire de le télécharger à l'emplacement spécifié Fonction App ne identifie pas diverses fonctions).

Il devrait être comme cette image :

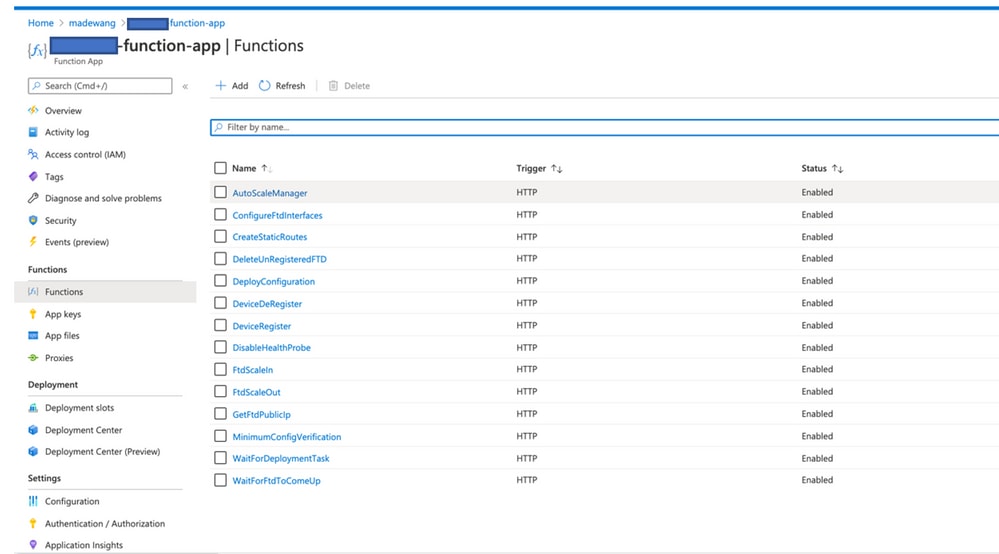

- Archivez le

Function app > Function. Vous devriez voir toutes les fonctions.

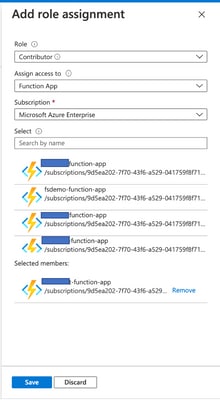

- Modifiez l'autorisation d'accès afin que VMSS puisse exécuter les fonctions à l'intérieur de l'application de fonction. Naviguez jusqu'à

-vmss> Access Control (IAM) > Add role assignement -function-app .

Cliquer Save.

- Naviguez jusqu'à

Logic App > Logic Codeaffichez et modifiez le code Logic à l'aide du code disponible à l'adresse https://github.com/CiscoDevNet/cisco-ftdv/tree/master/autoscale/azure/NGFWv6.6.0/Logic%20App. Ici, l'abonnement Azure, le nom du groupe de ressources et le nom de l'application de fonction doivent être remplacés avant d'être utilisés, car ils ne permettent pas d'enregistrer correctement.

- Cliquer

Save. Accédez à Présentation de l'application logique et ActiverLogic App.

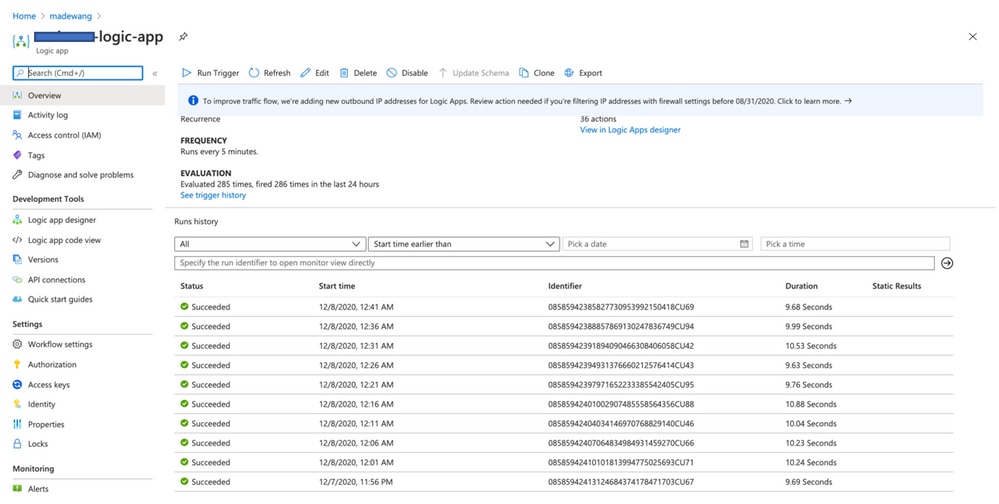

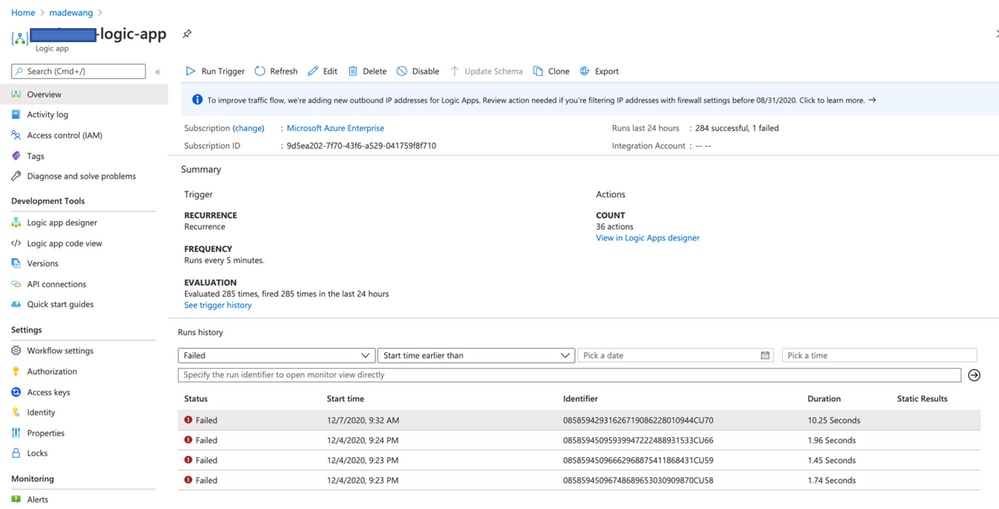

Vérifier

Une fois que l'application logique est activée, elle commence à s'exécuter dans l'intervalle de 5 minutes. Si tout est correctement configuré, vous voyez que les actions de déclenchement réussissent.

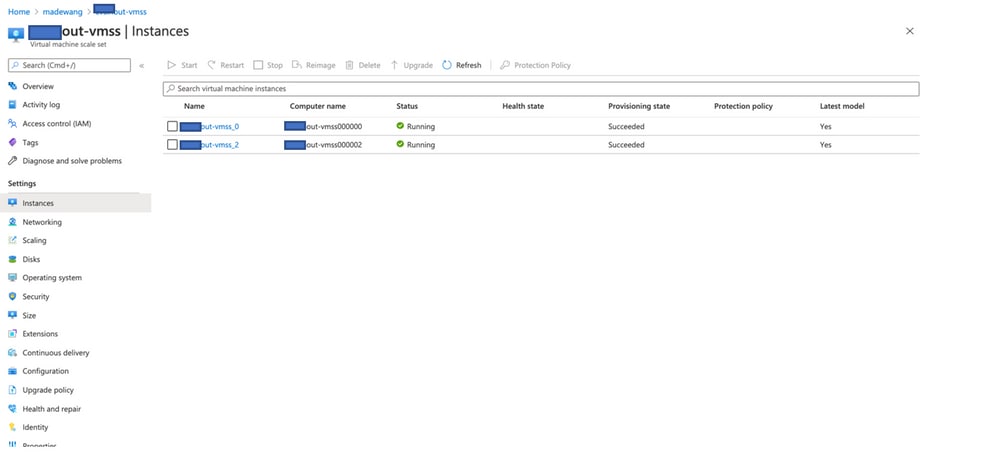

En outre, la VM est créée sous VMSS.

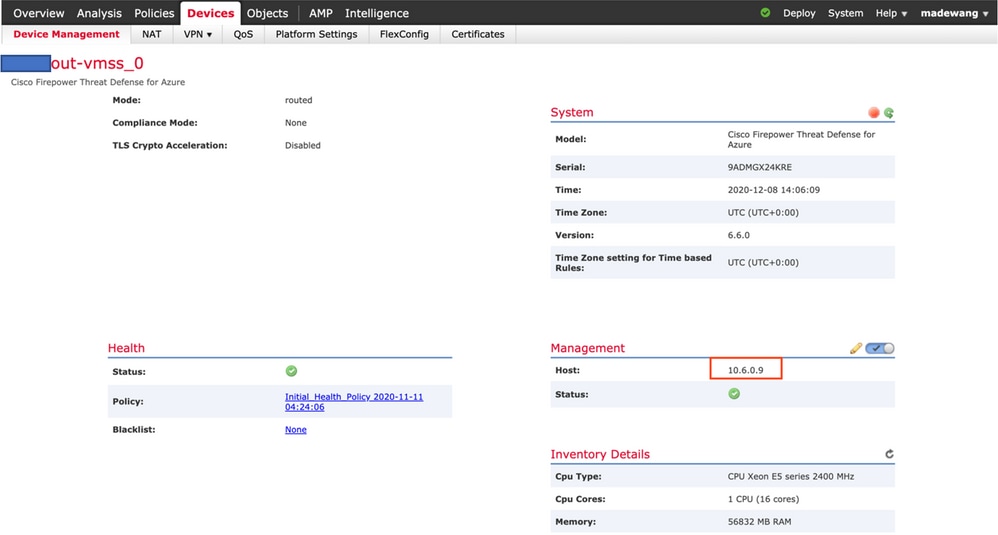

Connectez-vous à FMC et vérifiez que FMC et NGFW sont connectés via FTDv Private IP :

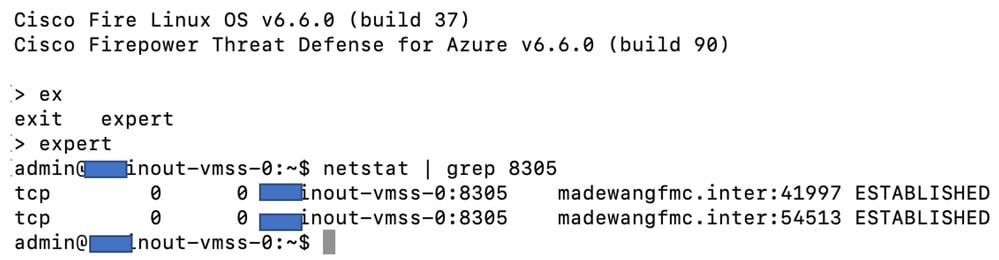

Lorsque vous vous connectez à l'interface de ligne de commande du pare-feu de nouvelle génération, les éléments suivants apparaissent :

Par conséquent, FMC communique avec le pare-feu de nouvelle génération sur le sous-réseau VPN privé Azure.

Dépannage

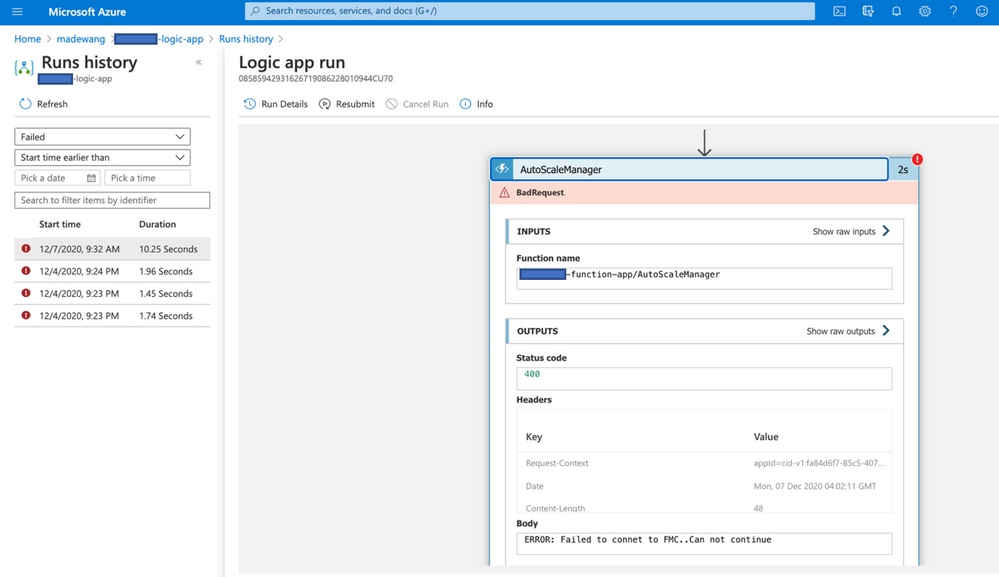

Parfois, Logic App échoue lorsque vous construisez un nouveau pare-feu de nouvelle génération, pour dépanner de telles conditions, ces étapes peuvent être prises :

- Vérifiez que l'application logique s'exécute correctement.

- Identifiez la cause de l'échec. Cliquez sur le déclencheur défaillant.

Essayez d'identifier le point d'échec à partir du flux de code. À partir de cette image, il est clair que la logique ASM a échoué car elle n'a pas pu se connecter à FMC. Ensuite, vous devez identifier pourquoi FMC n'était pas accessible selon le flux dans Azure.

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

15-Mar-2021 |

Première publication |

Contribution de

- Madhuri DewanganServices professionnels Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires