Activer un portail captif sur votre réseau sans fil Cisco

Activation du portail captif sur votre réseau sans fil Cisco

Dans un environnement professionnel collaboratif de plus en plus mobile, de plus en plus d'entreprises ouvrent leurs environnements réseau pour un partage contrôlé des ressources avec leurs partenaires commerciaux, leurs clients et d'autres invités. Les entreprises cherchent de meilleurs moyens de :

· Fournir un accès Internet sans fil sécurisé aux clients en visite

· permettre un accès limité aux ressources réseau de l'entreprise pour les partenaires commerciaux

· Fournir une authentification et une connectivité rapides aux employés qui utilisent des appareils mobiles personnels sur ces appareils

Un point d'accès sans fil (AP) Cisco Small Business, tel que le WAP321 ou le WAP561, peut être facilement intégré au réseau câblé existant pour fournir une connectivité sans fil avec une vitesse et une sécurité équivalentes à une connexion câblée classique.

La fonction Cisco Captive Portal offre un moyen pratique, sécurisé et économique d'offrir un accès sans fil aux clients et aux autres visiteurs tout en préservant la sécurité de votre réseau interne. Un réseau invité peut servir de nombreux objectifs commerciaux importants, notamment la rationalisation de l'activité avec les partenaires, l'amélioration de la satisfaction client et l'amélioration de la productivité des employés.

Captive Portal peut fournir les fonctionnalités de base suivantes :

· page de connexion personnalisée avec les logos de la société

· Possibilité de créer plusieurs instances du portail captif

· Plusieurs options d'authentification

· Possibilité d'attribuer différents droits et rôles

· Possibilité d'attribuer la bande passante (en amont et en aval)

Comment configurer Captive Portal ?

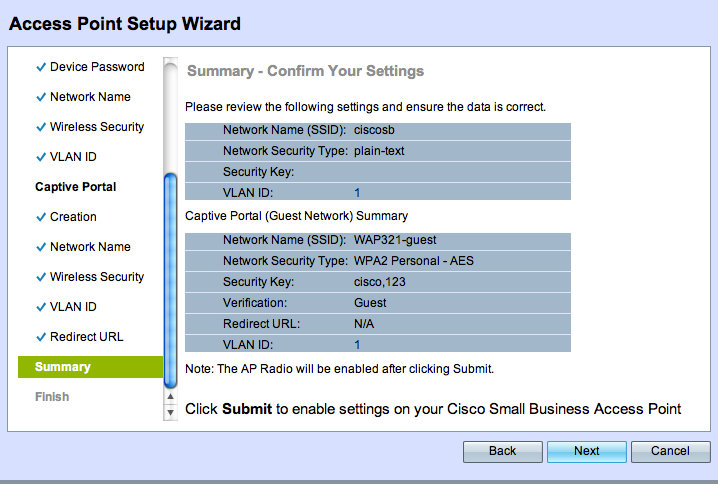

Captive Portal peut être configuré via l'interface utilisateur graphique du périphérique. Pour une configuration rapide et de base, le client peut utiliser l'assistant de configuration pour activer la fonctionnalité. Reportez-vous aux étapes ci-dessous :

Utilisation de l'Assistant de configuration

Exécutez l'assistant de configuration à partir du tableau de bord principal de l'interface utilisateur graphique du périphérique.

Suivez les écrans de l'assistant.

Activer l'accès invité (portail captif).

Donnez un nom à votre réseau invité, par exemple “ Mon entreprise - ” invité.

Sélectionnez un type de sécurité.

Si vous avez une page Web spécifique que vous voulez afficher après que les utilisateurs acceptent les conditions d'utilisation de la page d'accueil, tapez l'URL, puis suivant, cette URL peut être votre site Web de société.

Sélectionnez Suivant pour passer à la page suivante.

Maintenant que la configuration de Captive Portal est terminée, votre client peut se connecter à votre réseau invité et obtenir la page d'accueil.

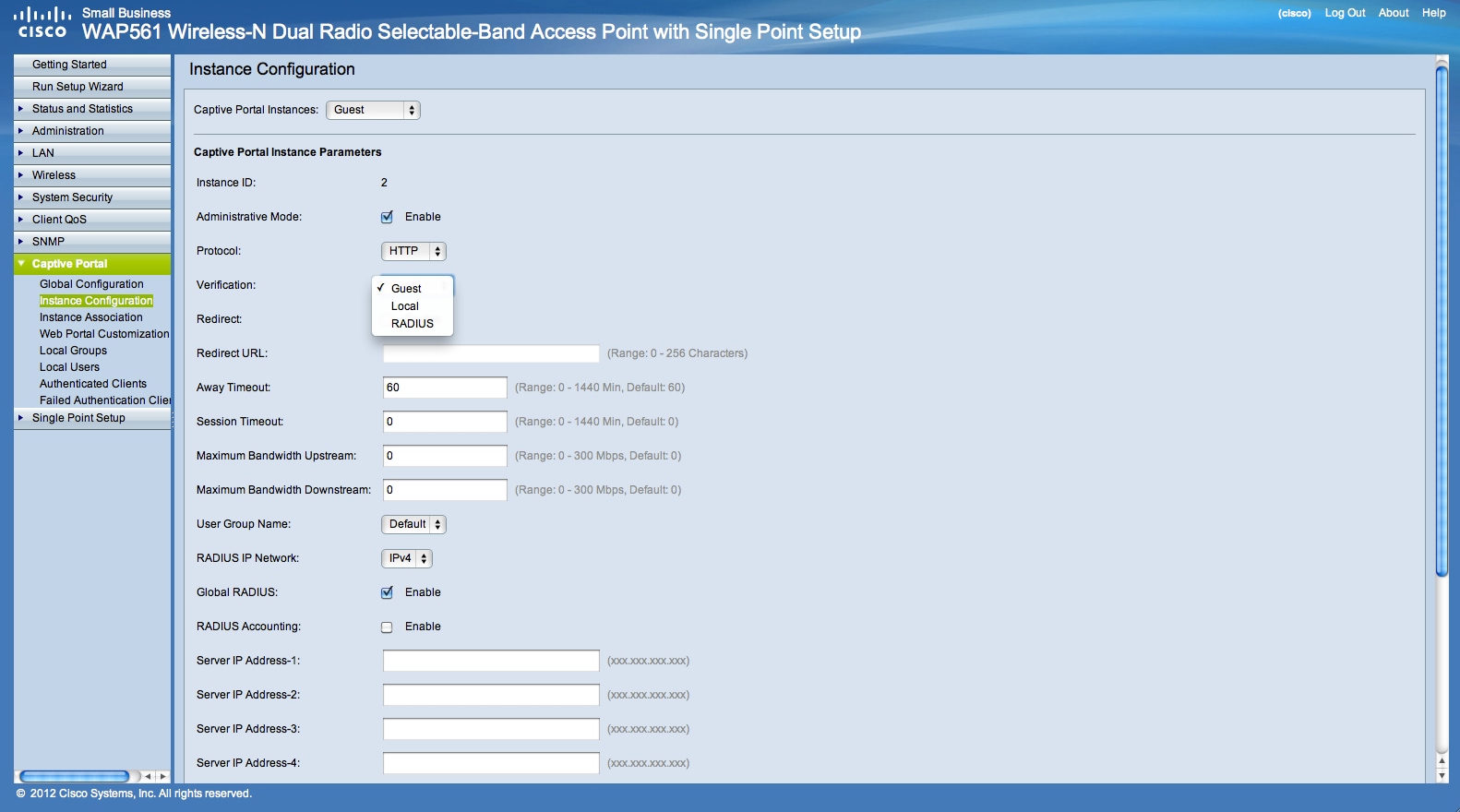

Pour une configuration et une personnalisation avancées du portail, connectez-vous à l'interface utilisateur graphique du périphérique à partir du menu Captive Portal.

Sélectionnez Configuration de l'instance, vous remarquerez que l'Assistant a créé un nom d'instance appelé “ wiz-cp-inst1 ” vous pouvez choisir ce nom ou créer un nouveau nom pour votre configuration d'instance, puis enregistrer. Si vous choisissez le “ wiz-cp-inst1 ” l'écran vous amènera à la page Configuration de l'instance.

Vous remarquerez que l'Assistant de configuration a automatiquement associé le nom d'instance captive du portail “ wiz-cp-inst1 ” au SSID invité que vous avez créé au cours de l'Assistant de configuration.

Si vous avez créé l'instance à l'aide de l'interface utilisateur graphique, vous devez maintenant vous associer au réseau invité que vous avez créé.

Dans le menu déroulant, sélectionnez le nom de l'instance “ ” invité ou l'instance créée par l'Assistant “ wiz-cp-inst1 ”.

Dans le menu, sélectionnez Web Portal Configuration pour configurer votre page d'accueil invité, sélectionnez le nom de l'instance dans le menu déroulant.

Sélectionnez la méthode d'authentification du portail captif à utiliser pour vérifier les clients :

· invité : l'utilisateur n'a pas besoin d'être authentifié par une base de données.

· local : le périphérique WAP utilise une base de données locale pour authentifier les utilisateurs.

· RADIUS : le périphérique WAP utilise une base de données sur un serveur RADIUS distant pour authentifier les utilisateurs.

Si vous choisissez la méthode de vérification “ Locale ” alors vous devez créer des utilisateurs locaux.

Dans le menu, sélectionnez Local.

Entrez le paramètre d'utilisation (nom de l'utilisateur), choisissez les paramètres du profil utilisateur.

Personnalisation de la page du portail Web, vous avez maintenant le choix de télécharger le logo et les graphiques de votre société. Vous pouvez télécharger jusqu'à 3 fichiers graphiques, l'un pour l'arrière-plan de la page (cisco-bkg par défaut), l'autre pour le logo de la société (par défaut, cisco-log) et le troisième pour l'écran de connexion (par défaut, clé de connexion).

** Veuillez noter que la taille du fichier de cette illustration doit être de 5 Ko.

Vous pouvez désormais personnaliser votre page de portail Web, par exemple ajouter une politique d'utilisation d'acceptation, le titre et le nom de la fenêtre, etc.

Page personnalisée avec la méthode de vérification comme Invité, ce qui signifie qu'il n'est pas nécessaire de s'authentifier, l'utilisateur n'aura besoin que d'accepter les conditions d'utilisation et de sélectionner le bouton Connect (Connexion). La saisie du nom d'utilisateur est facultative.

Page personnalisée avec la méthode de vérification locale, ce qui signifie que l'utilisateur doit entrer son nom d'utilisateur et son mot de passe pour s'authentifier, puis il doit accepter les conditions d'utilisation et sélectionner le bouton Connect (Connexion).

Portail captif dans un environnement multiVLAN

Dans certains cas, un réseau a besoin de plusieurs VLAN à des fins différentes, assurant la maintenance de différents groupes d’utilisateurs. Un exemple courant est un réseau distinct pour les utilisateurs invités afin d'empêcher les utilisateurs non autorisés d'accéder aux ressources du réseau de l'entreprise. Il existe parfois plusieurs réseaux sans fil qui doivent être accessibles à différents utilisateurs pour la même raison. Les points d'accès WAP321 et WAP561 peuvent répondre à ces besoins à l'aide du portail captif, mais nécessitent une configuration supplémentaire sur le réseau. Cette section décrit cette configuration.

Introduction - Configuration existante

Ce document suppose qu'une configuration réseau est déjà en place. Dans cet exemple, il existe deux réseaux, le réseau principal et le réseau invité. La configuration permettant de créer et de desservir des adresses DHCP sur chaque réseau a déjà été configurée. Le WAP321 a déjà été configuré pour diffuser un SSID différent pour chaque réseau. La configuration actuelle ressemble à ceci :

Une fois la configuration terminée, le routage InterVLAN est activé sur le réseau afin que tous les clients sans fil puissent accéder au portail captif, ce qui permet la connectivité réseau.

Configuration

Premièrement, activez le routage interVLAN sur le routeur principal, dans ce cas un routeur RV320. Pour configurer ce paramètre, accédez à Port Management > VLAN Membership pour activer le routage interVLAN. Cochez les VLAN 1 et 25 à gauche de la page et cliquez sur Modifier. Dans la colonne Routage interVLAN, cliquez sur la liste déroulante de chaque et sélectionnez Activé. Enregistrez les paramètres.

Tous les utilisateurs doivent maintenant pouvoir accéder au portail captif, mais ils peuvent également accéder à toutes les ressources du VLAN principal ou du VLAN invité. Pour restreindre l'accès, configurez une règle de contrôle d'accès sur le routeur RV320. Accédez à Firewall > Access Rules afin de configurer cette restriction.

En bas de la page, cliquez sur Ajouter. Nous voulons ajouter un total de 2 règles d'accès pour notre scénario. Configurez d'abord la règle refusant l'accès du sous-réseau invité 192.168.25.x/24 au sous-réseau interne 192.168.1.x/24, comme indiqué à droite.

Cliquez sur Enregistrer en bas de la page, puis sur Précédent. Maintenant, ajoutez une autre règle, cette fois, définissez l'action comme “ Autoriser ” et l'IP de destination comme “ unique. ” Configurez la règle pour autoriser l'accès du sous-réseau 192.168.25.x/24 à 192.168.1.5, qui est actuellement configuré comme IP statique WAP321. Cette règle sera placée en amont de la règle de refus que nous venons de créer, autorisant le trafic vers 192.168.1.5 à partir du réseau invité et nulle part ailleurs sur le réseau principal.

Lorsque vous avez terminé, la page des règles d'accès doit ressembler à ceci.

Pour configurer le portail captif dans cette configuration, suivez simplement les étapes de la première section pour chaque réseau dont vous avez besoin pour configurer le portail captif.

Commentaires

Commentaires