Gérer la liste de détection des points d'accès indésirables sur le point d'accès WAP125 ou WAP581

Objectif

Un point d’accès non autorisé est un point d’accès installé sur un réseau sécurisé sans le consentement de l’administrateur réseau. Les points d'accès indésirables peuvent constituer une menace pour la sécurité, car toute personne qui installe un routeur sans fil dans la portée de votre réseau peut potentiellement accéder à votre réseau. La page Détection des points d'accès indésirables de l'utilitaire Web du point d'accès fournit des informations sur les réseaux sans fil qui sont à portée.

Cet article vise à vous montrer comment créer, importer, sauvegarder ou télécharger une liste de points d'accès sur un point d'accès.

Périphériques pertinents

- WAP125

- WAP581

Version du logiciel

- 1.0.0.5 - WAP125

- 1.0.0.4 - WAP581

Créer une liste de points d'accès approuvés

Activer la détection des points d'accès indésirables

Étape 1. Connectez-vous à l'utilitaire Web du point d'accès en saisissant votre nom d'utilisateur et votre mot de passe dans les champs fournis, puis cliquez sur Connexion.

Note: Le nom d'utilisateur/mot de passe par défaut est cisco/cisco.

Étape 2. Choisissez System Configuration > Security.

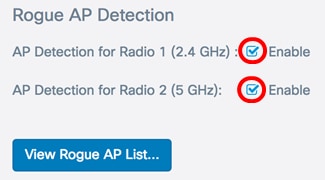

Étape 3. Sous la section Détection des points d'accès indésirables, cochez les cases des interfaces radio que vous voulez activer la détection des points d'accès indésirables. Ceci est désactivé par défaut. Dans cet exemple, les deux interfaces radio sont activées.

Note: Si vous utilisez le WAP581, Radio 1 affiche 5 GHz et Radio 2 2,4 GHz.

Étape 4. Cliquez sur  .

.

Créer une liste de points d'accès approuvés

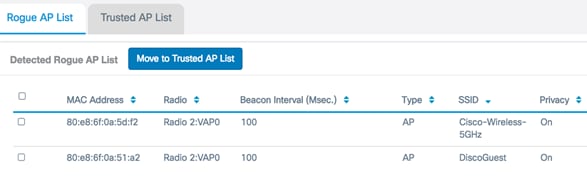

Étape 5. Cliquez sur le bouton View Rogue AP List....

Étape 6. Dans la fenêtre Détection des points d'accès indésirables, cliquez sur l'onglet Liste des points d'accès indésirables.

Les informations suivantes sur les points d'accès détectés s'affichent. En raison de l'excès de largeur, l'image ci-dessous a été scindée en deux.

- MAC Address : adresse MAC du point d'accès non autorisé.

- Radio : radio physique sur le point d'accès non autorisé auquel vous pouvez vous joindre.

- Intervalle de balise (ms.) : intervalle de balise utilisé par le point d'accès non autorisé. Chaque point d’accès envoie des trames de balise à intervalles réguliers pour annoncer l’existence de son réseau sans fil.

- Type : le type du périphérique détecté peut être AP ou Ad hoc.

- SSID : SSID (Service Set Identifier) du point d'accès non autorisé, également appelé nom de réseau.

- Privacy : indique si la sécurité est activée ou non sur le point d'accès non autorisé. Off indique que le point d'accès non autorisé n'a pas de sécurité activée tandis que On indique que les mesures de sécurité du point d'accès non autorisé sont activées.

- WPA : indique si la sécurité WPA est activée (activée) ou désactivée (désactivée) pour le point d'accès non autorisé.

- Band : mode IEEE 802.11 utilisé sur le point d'accès non autorisé. Il peut être 2.4 ou 5.

- Channel : affiche le canal sur lequel le point d'accès détecté diffuse actuellement.

- Rate : affiche le débit auquel le point d'accès détecté diffuse actuellement en Mbits/s.

- Signal : indique la puissance du signal radio du point d'accès.

- Beacons : affiche le nombre total de balises reçues du point d'accès depuis sa première détection. Les trames de balise sont transmises par un point d'accès à un intervalle régulier pour annoncer l'existence du réseau sans fil.

- Last Beacon : affiche la date et l'heure de la dernière balise reçue du point d'accès.

- Rates : répertorie les débits pris en charge et de base du point d'accès détecté en mégabits par seconde.

Étape 7. Si vous faites confiance ou reconnaissez un AP détecté, cochez la case de l'entrée. Vous pouvez sélectionner plusieurs points d'accès détectés à la fois.

Étape 8. Cliquez sur le bouton Déplacer vers la liste des points d'accès approuvés au-dessus de la liste des points d'accès indésirables détectés. Ceci ajoute le point d'accès correspondant à la liste des points d'accès approuvés et le supprime de la liste des points d'accès indésirables détectés. La confiance d'un AP l'ajoute seulement à la liste, et n'a aucun impact sur le fonctionnement de l'AP. Les listes sont des outils organisationnels qui peuvent être utilisés pour prendre des mesures supplémentaires.

Afficher la liste des points d'accès approuvés

Étape 9. La table Trusted AP List est renseignée une fois qu'un AP a été approuvé. Pour afficher les entrées, cliquez sur le bouton Trusted AP List.

Étape 10. (Facultatif) Cochez la case de l'entrée applicable pour passer à la liste des points d'accès indésirables. Vous pouvez sélectionner plusieurs entrées à la fois.

Étape 11. (Facultatif) Cliquez sur le bouton Déplacer vers la liste des points d'accès indésirables. L'entrée est renvoyée à la liste des points d'accès indésirables.

Télécharger/sauvegarder la liste des points d'accès approuvés

Étape 12. Dans la zone Download/Backup Trusted AP List, sélectionnez une case d'option pour télécharger un fichier de configuration Trusted AP List existant sur le point d'accès à partir de l'ordinateur ou pour sauvegarder la liste à partir du point d'accès vers l'ordinateur.

Note: Dans cet exemple, le téléchargement (PC vers AP) est sélectionné. Si vous avez choisi Sauvegarde (AP vers PC), passez à l'étape 15.

Étape 13. Dans la zone Nom du fichier source, cliquez sur Parcourir... pour sélectionner un fichier sur votre ordinateur à télécharger sur le point d'accès.

Note: Pour cet exemple, Rogue2.cfg a été choisi.

Étape 14. Dans la zone File Management Destination, sélectionnez une case d'option pour remplacer ou fusionner le fichier avec la liste existante. Les options sont les suivantes

- Replace : remplace la liste existante des points d'accès indésirables.

- Fusionner — Fusionne la liste existante avec la nouvelle liste.

Note: Dans cet exemple, Remplacer a été choisi.

Étape 15. Cliquez sur  .

.

Vous avez maintenant créé, sauvegardé ou téléchargé et importé une liste de points d'accès approuvés sur un point d'accès.

Commentaires

Commentaires