Introduction

Ce document décrit comment configurer et dépanner Cisco Threat Intelligence Director (TID).

Conditions préalables

Exigences

Cisco vous recommande de connaître les sujets suivants :

- Administration de Firepower Management Center (FMC).

Vous devez vérifier ces conditions avant de configurer la fonctionnalité Cisco Threat Intelligence Director :

- Le centre de gestion Firepower (FMC) :

- Doit être exécuté sur la version 6.2.2 (ou ultérieure) (peut être hébergé sur un FMC physique ou virtuel).

- Doit être configuré avec un minimum de 15 Go de mémoire RAM.

- Doit être configuré avec l'accès à l'API REST activé.

- Le capteur doit exécuter la version 6.2.2 (ou ultérieure).

- Dans l'onglet Advanced Settings de l'option de stratégie de contrôle d'accès, Enable Threat Intelligence Director doit être activé.

- Ajoutez des règles à la stratégie de contrôle d'accès si elles ne sont pas déjà présentes.

- Si vous souhaitez que les observables SHA-256 génèrent des observations et des événements Firepower Management Center, créez une ou plusieurs règles Malware Cloud Lookup ou Block Malware file rules et associez la stratégie de fichier à une ou plusieurs règles dans la stratégie de contrôle d'accès.

- Si vous souhaitez que les observations IPv4, IPv6, URL ou nom de domaine génèrent des événements de veille de connexion et de sécurité, activez la journalisation de la veille de connexion et de sécurité dans la stratégie de contrôle d'accès.

Composants utilisés

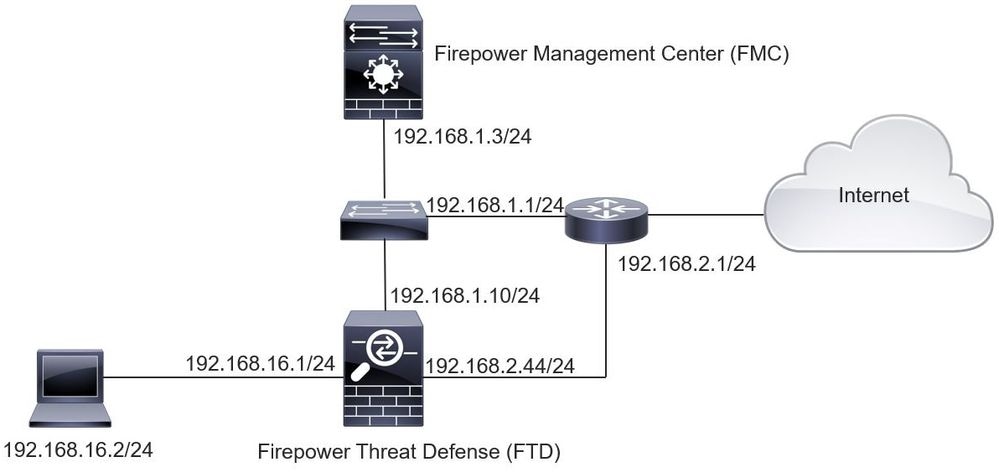

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Cisco Firepower Threat Defense (FTD) Virtual, qui exécute la version 6.2.2.81

- Firepower Management Center Virtual (vFMC) qui exécute 6.2.2.81

Remarque : les informations de ce document ont été créées à partir des périphériques d'un environnement de travaux pratiques spécifique. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

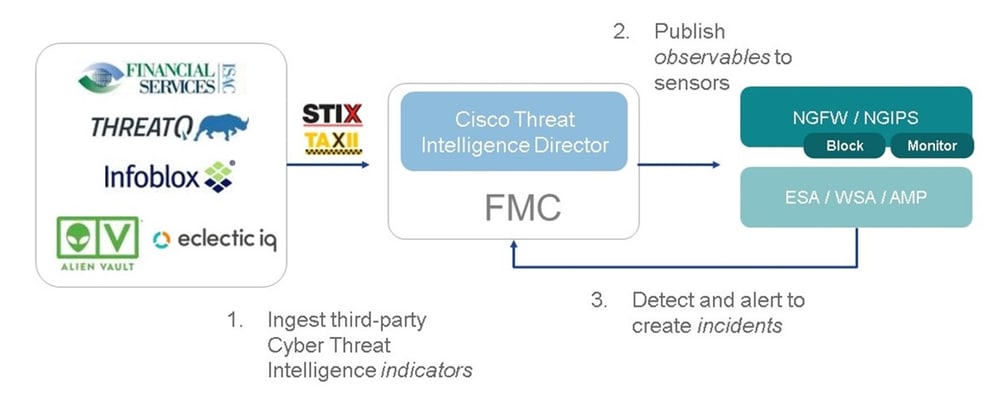

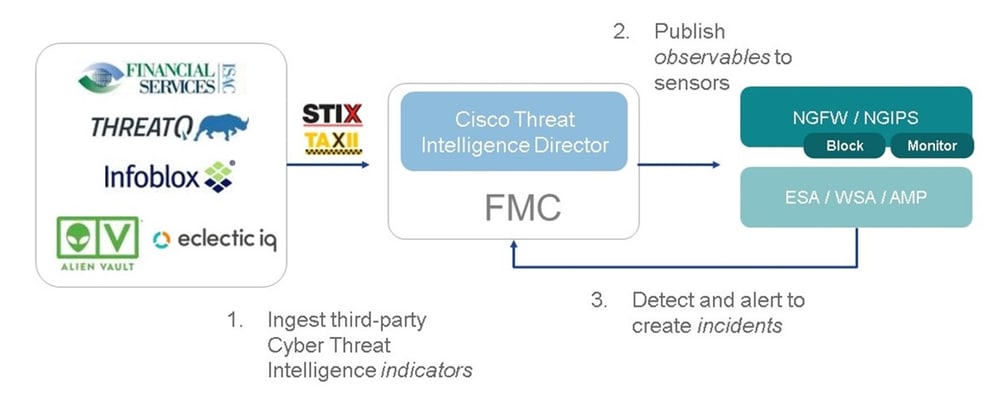

Cisco Threat Intelligence Director (TID) est un système qui met en oeuvre des informations sur les menaces. Le système utilise et normalise des informations tierces hétérogènes sur les cybermenaces, publie ces informations sur les technologies de détection et met en corrélation les observations issues de ces technologies.

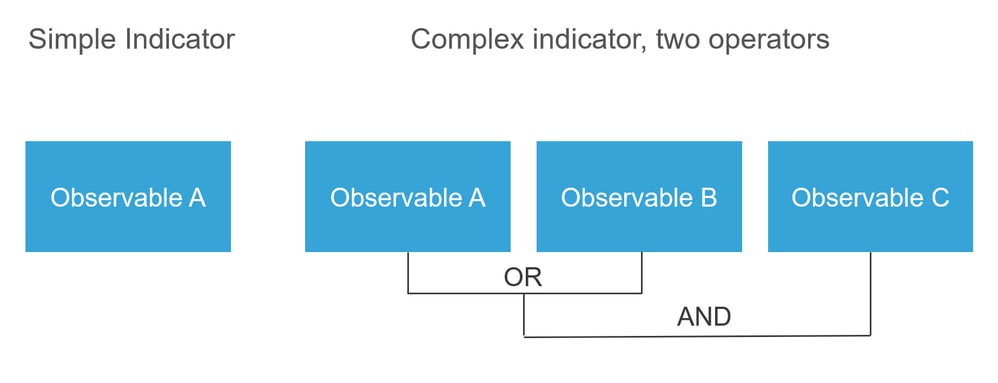

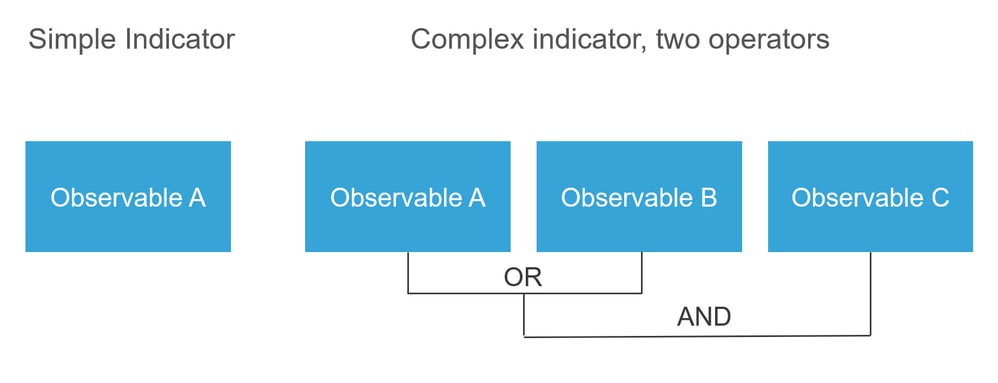

Il existe trois nouveaux termes : observables, indicateurs et incidents. Observable est simplement une variable, qui peut être par exemple URL, domaine, adresse IP ou SHA256. Les indicateurs sont faits à partir des observables. Il existe deux types d'indicateurs. Un indicateur simple ne contient qu'un seul élément observable. Dans le cas d'indicateurs complexes, il y a deux ou plusieurs observables qui sont connectés les uns aux autres à l'aide de fonctions logiques comme ET et OU. Une fois que le système détecte le trafic qui doit être bloqué ou surveillé sur le FMC, l'incident apparaît.

Comment cela fonctionne-t-il?

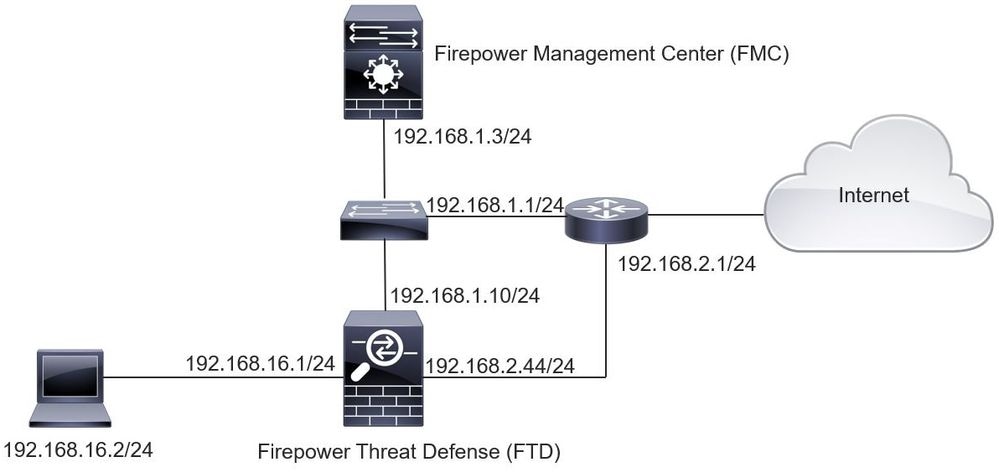

Comme l'illustre l'image, sur le FMC, vous devez configurer les sources à partir desquelles vous souhaitez télécharger des informations sur les menaces. Le FMC transmet ensuite ces informations (observables) aux capteurs. Lorsque le trafic correspond aux observables, les incidents apparaissent dans l’interface utilisateur FMC.

Il existe deux nouveaux termes :

- STIX (Structured Threat Intelligence eXpression) est une norme pour le partage et l'utilisation des informations sur les menaces. Il existe trois éléments fonctionnels clés : les indicateurs, les éléments observables et les incidents.

- TAXII (Trusted Automated eXchange of Indicator Information) est un mécanisme de transport d'informations sur les menaces.

Configurer

Pour terminer la configuration, tenez compte des sections suivantes :

Diagramme du réseau

Configuration

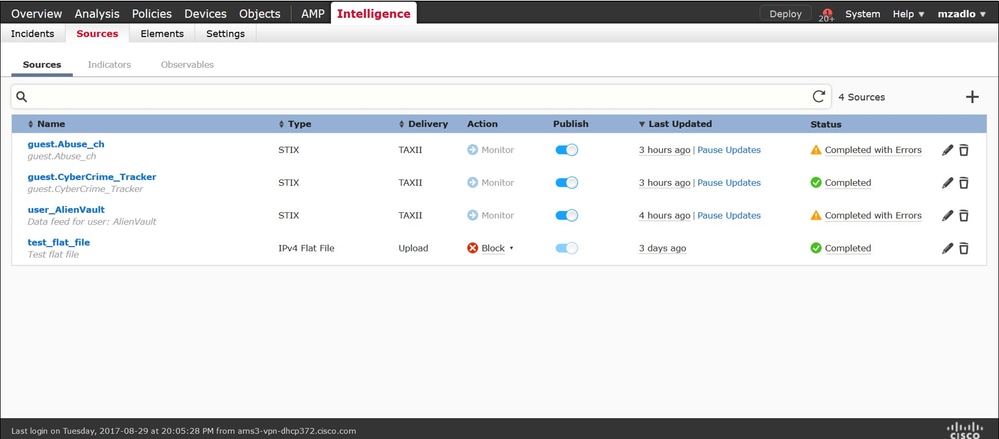

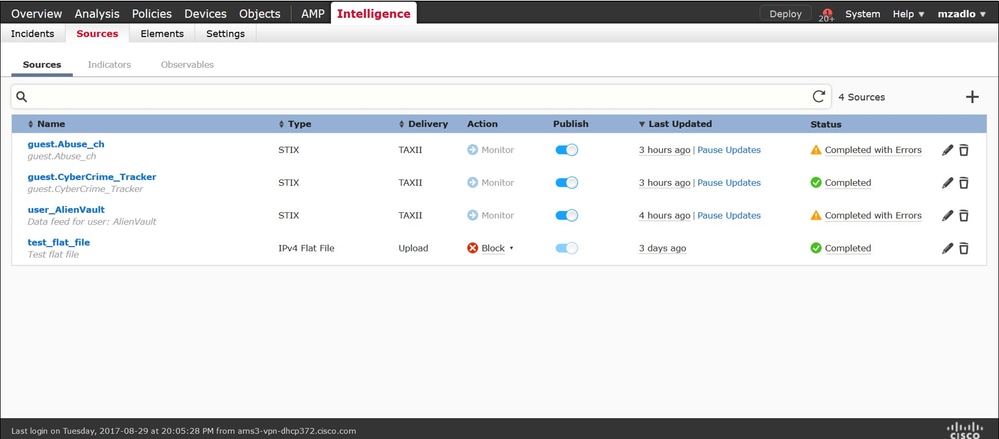

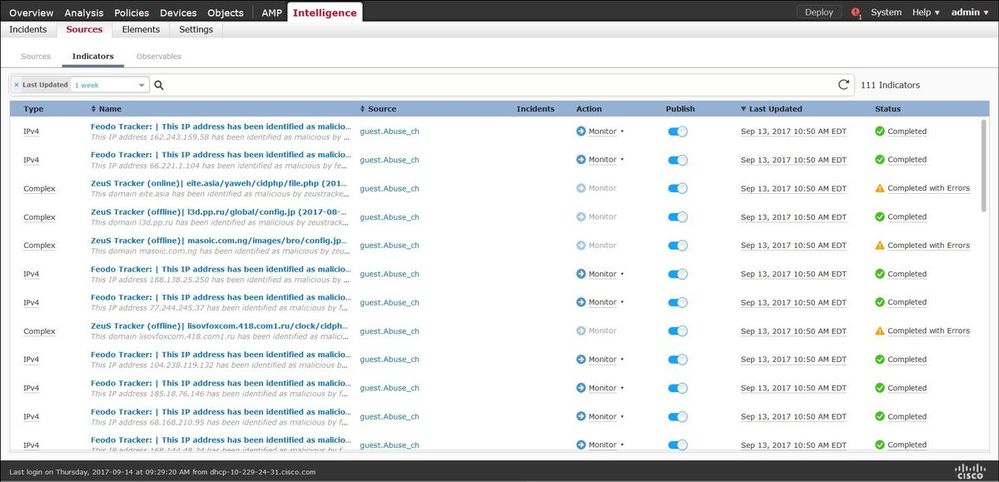

Étape 1. Pour configurer TID, vous devez naviguer jusqu'à l'onglet Intelligence, comme indiqué dans l'image.

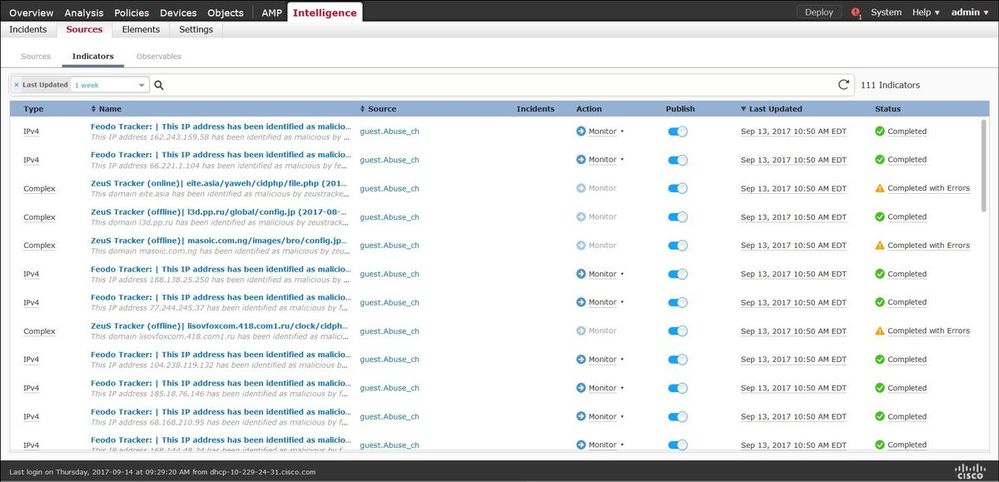

Remarque : l'état « Terminé avec des erreurs » est attendu si un flux contient des éléments observables non pris en charge.

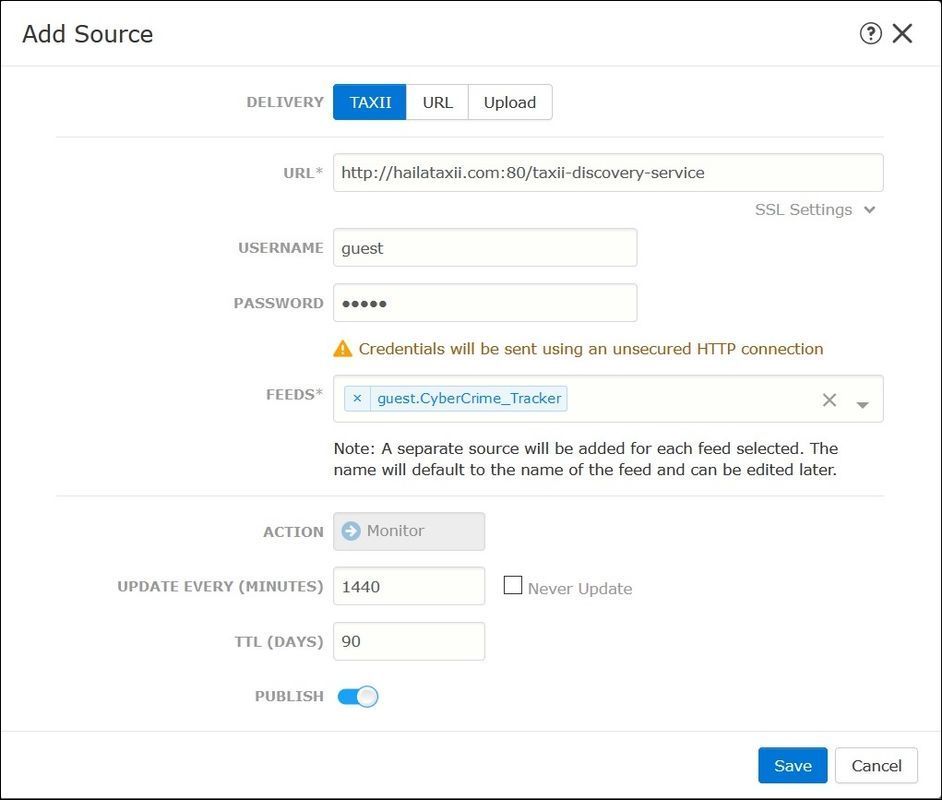

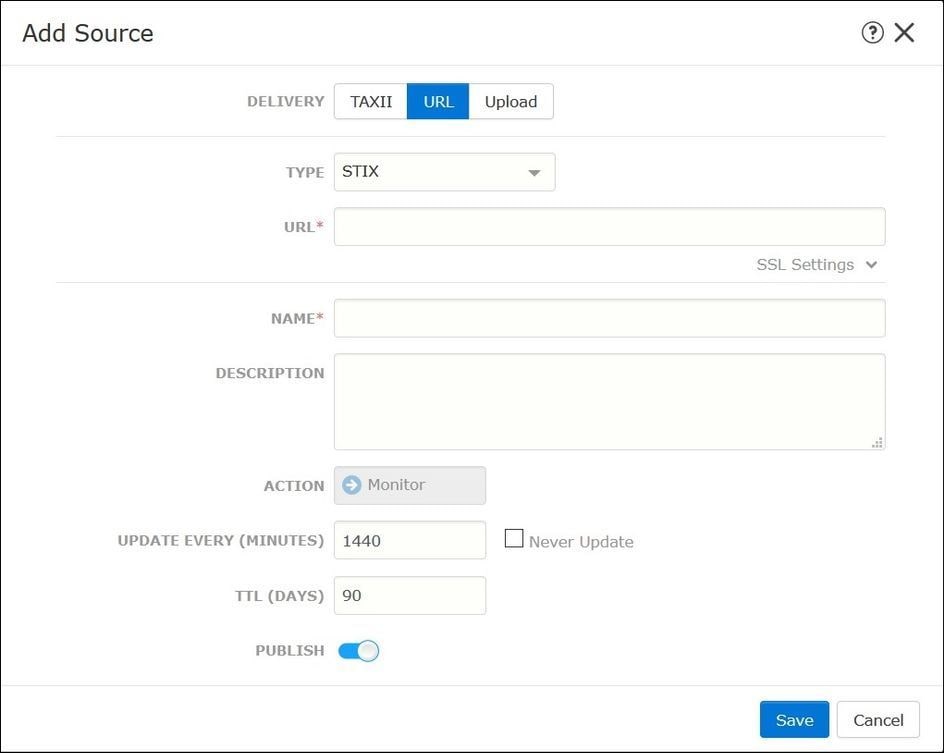

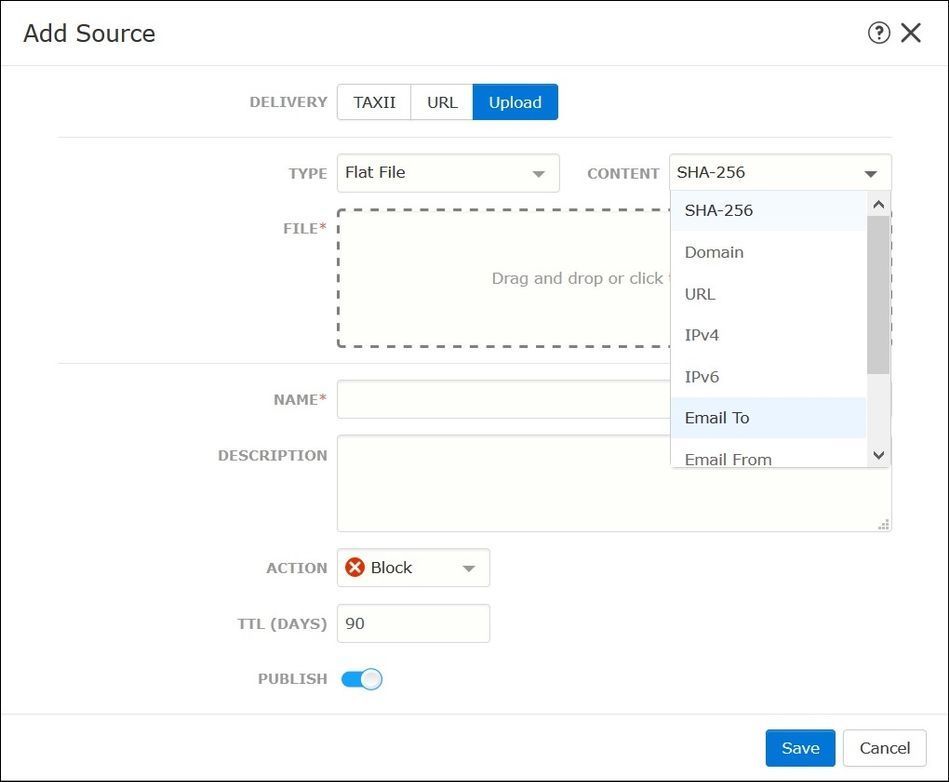

Étape 2. Vous devez ajouter des sources de menaces. Il existe trois façons d'ajouter des sources :

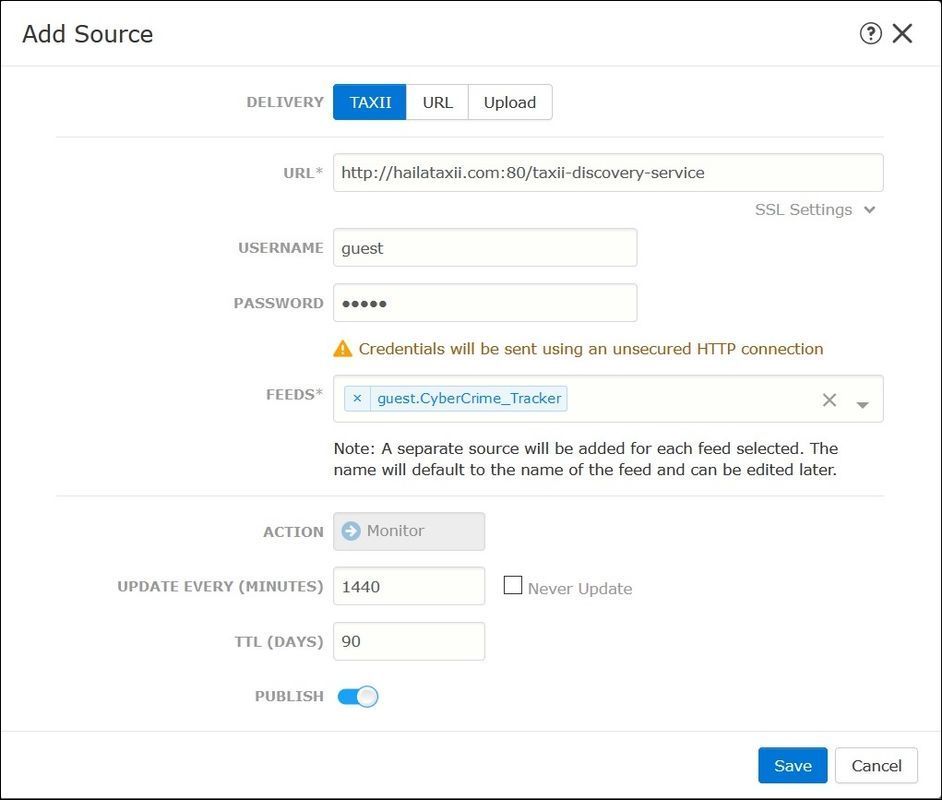

- TAXII : lorsque vous utilisez cette option, vous pouvez configurer un serveur sur lequel les informations sur les menaces sont stockées au format STIX.

Remarque : la seule action disponible est Surveillance. Vous ne pouvez pas configurer l'action Bloquer pour les menaces au format STIX.

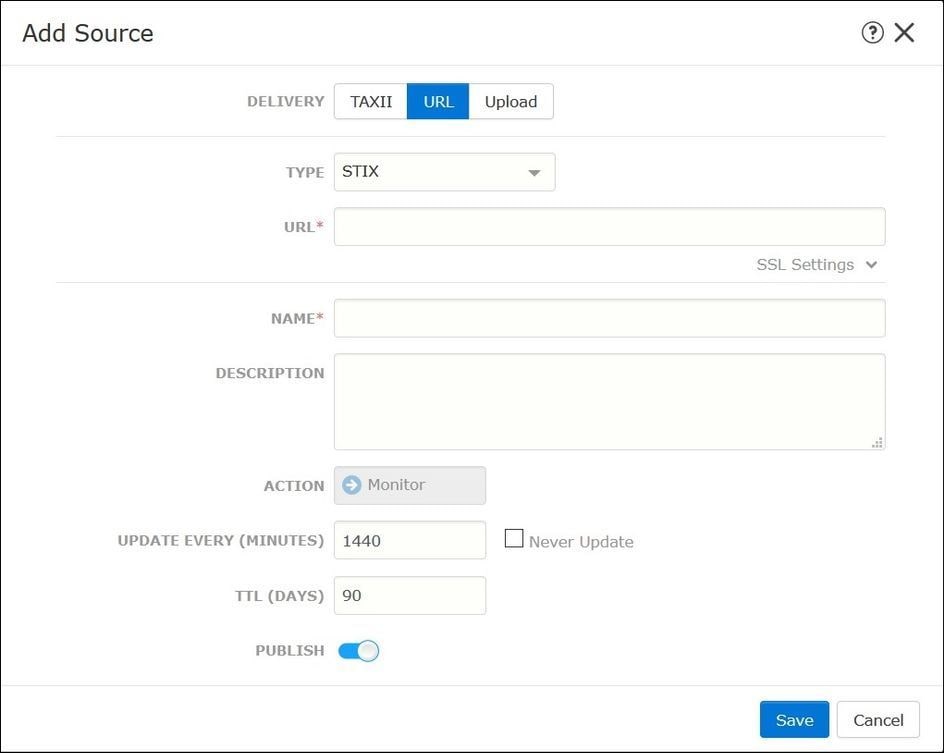

- URL : vous pouvez configurer un lien vers un serveur local HTTP/HTTPS sur lequel se trouve la menace STIX ou le fichier plat.

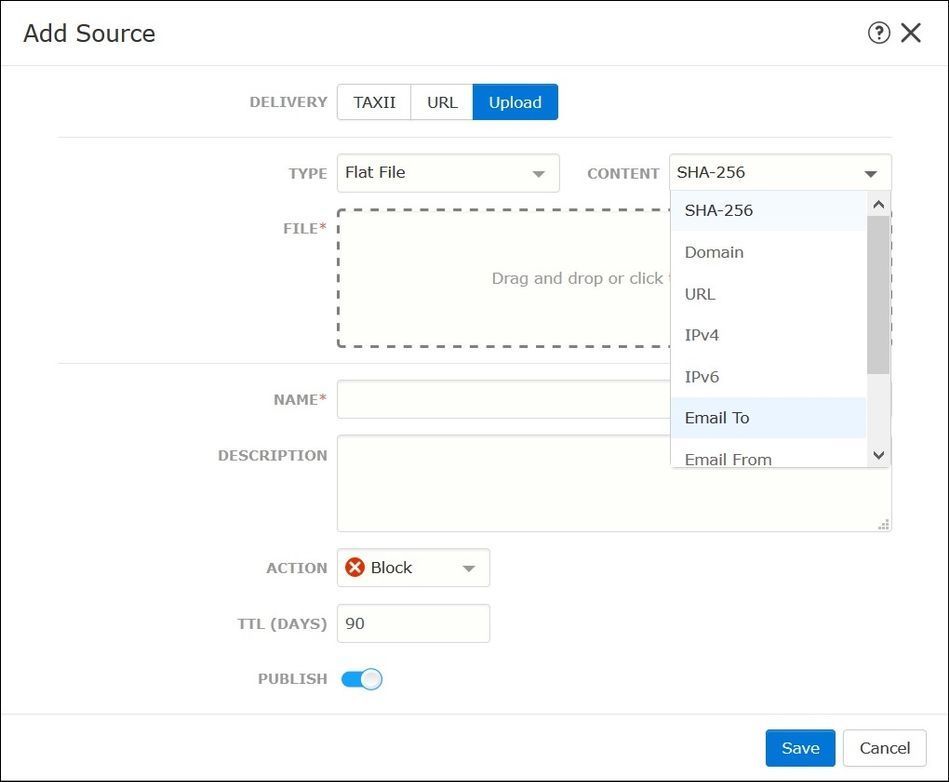

- Fichier plat : vous pouvez télécharger un fichier au format *.txt et vous devez spécifier le contenu du fichier. Le fichier doit contenir une entrée de contenu par ligne.

Remarque : par défaut, toutes les sources sont publiées, ce qui signifie qu'elles sont envoyées aux capteurs. Ce processus peut prendre jusqu'à 20 minutes ou plus.

Étape 3. Sous l'onglet Indicateur, vous pouvez confirmer si les indicateurs ont été téléchargés à partir des sources configurées :

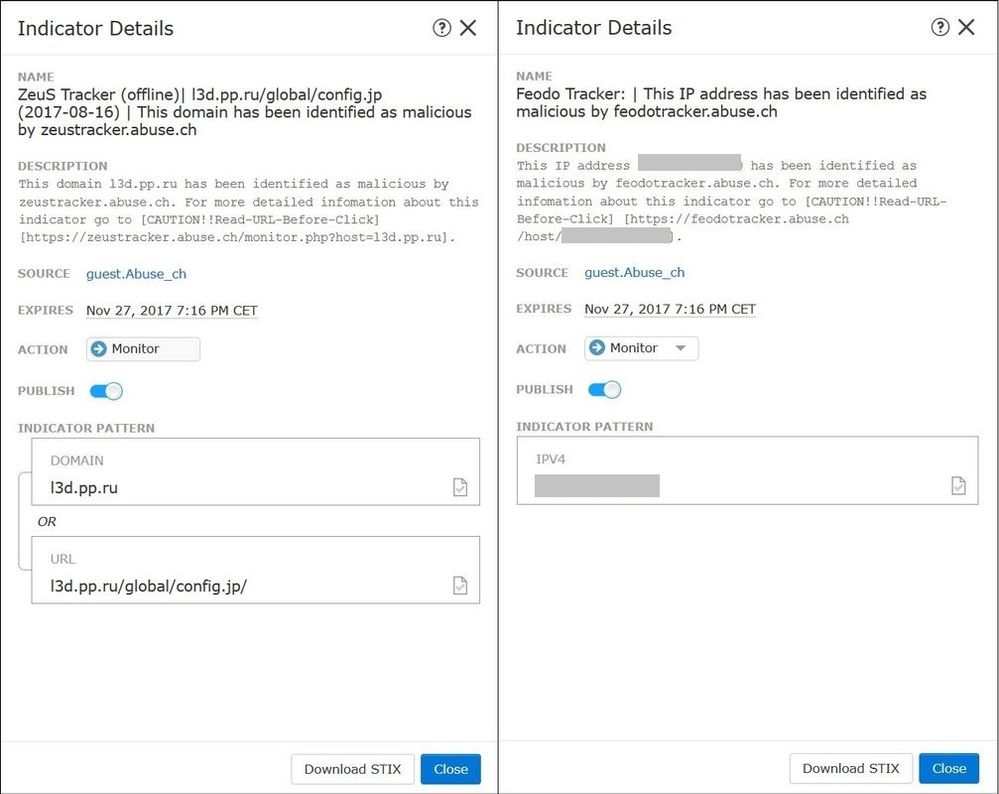

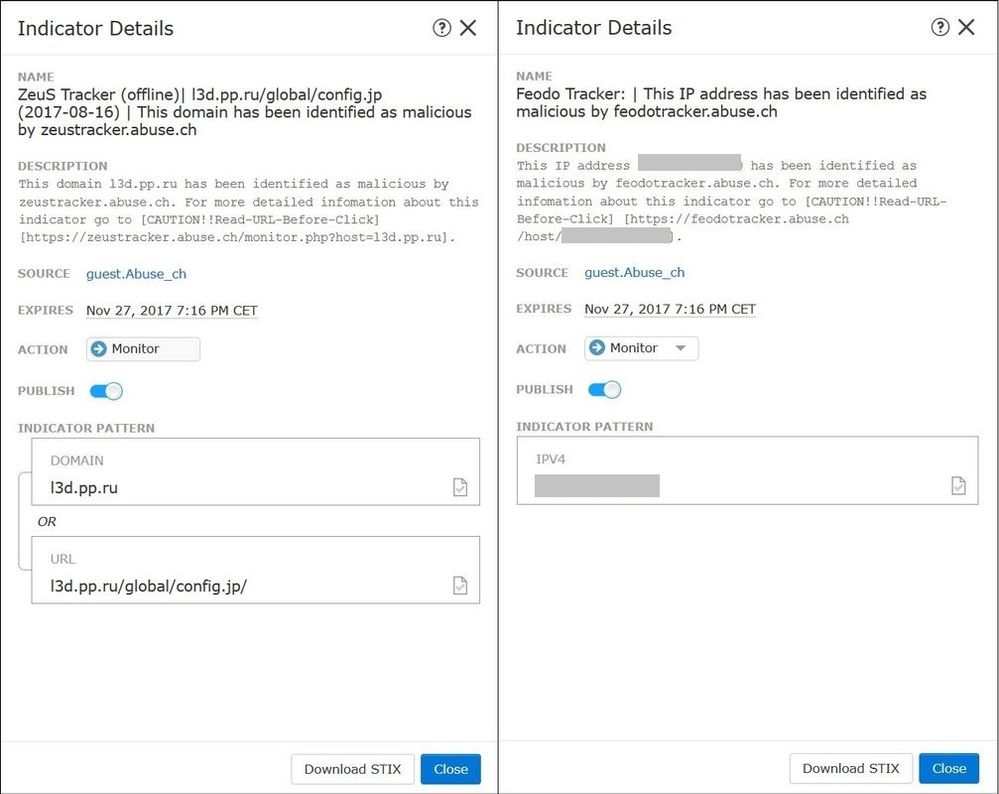

Étape 4. Une fois que vous avez sélectionné le nom d'un indicateur, vous pouvez voir plus de détails à son sujet. En outre, vous pouvez décider si vous souhaitez le publier sur le capteur ou si vous souhaitez modifier l'action (dans le cas d'un simple indicateur).

Comme l'illustre l'image, un indicateur complexe est répertorié avec deux observables connectés par l'opérateur OU :

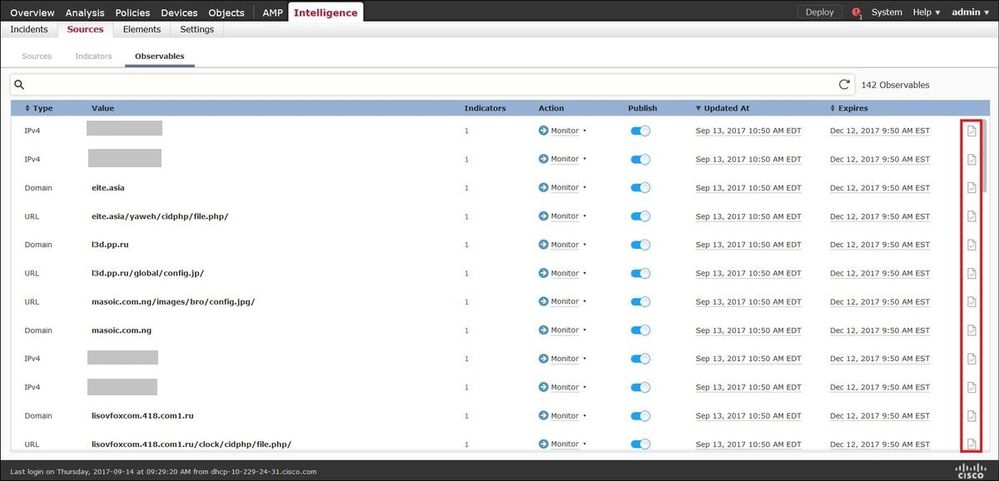

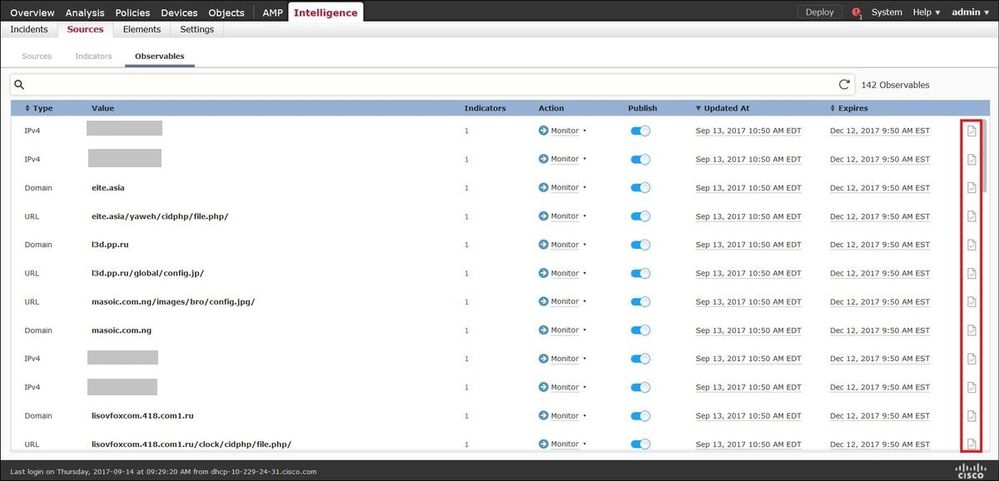

Étape 5. Accédez à l'onglet Observables où vous trouverez les URL, les adresses IP, les domaines et SHA256 inclus dans les indicateurs. Vous pouvez choisir les objets observables que vous souhaitez transmettre aux capteurs et éventuellement modifier l'action correspondante. La dernière colonne contient un bouton de liste blanche équivalent à une option de publication/non-publication.

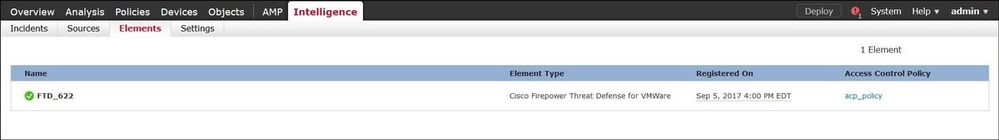

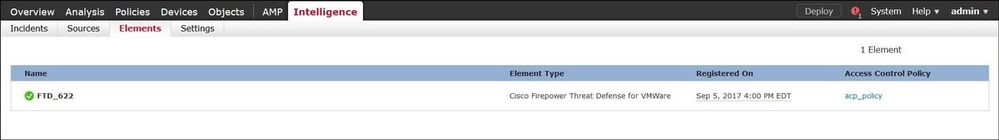

Étape 6. Accédez à l'onglet Éléments pour vérifier la liste des périphériques sur lesquels TID est activé :

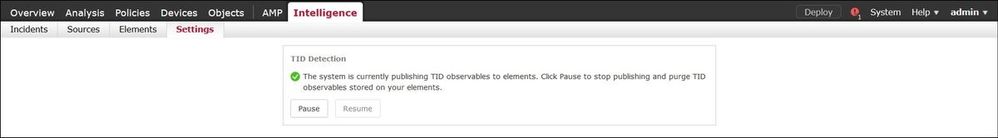

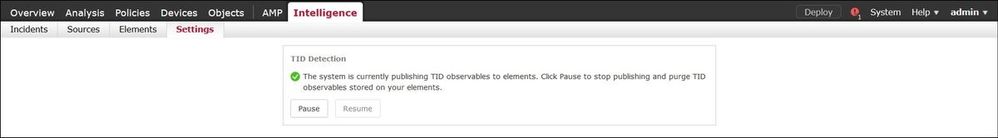

Étape 7 (facultatif). Accédez à l'onglet Paramètres et cliquez sur le bouton Pause pour arrêter d'envoyer des indicateurs aux capteurs. Cette opération peut prendre jusqu'à 20 minutes.

Vérifier

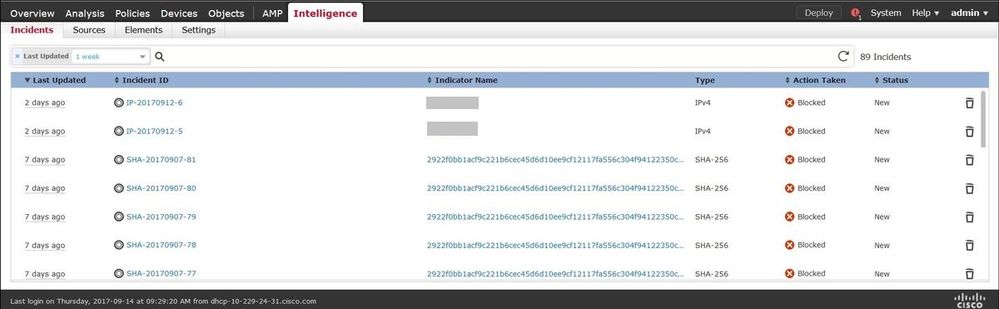

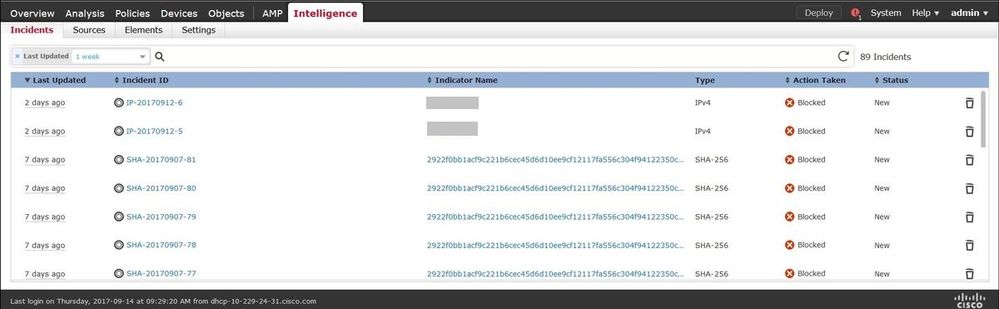

Méthode 1. Pour vérifier si TID a agi sur le trafic, vous devez accéder à l'onglet Incidents.

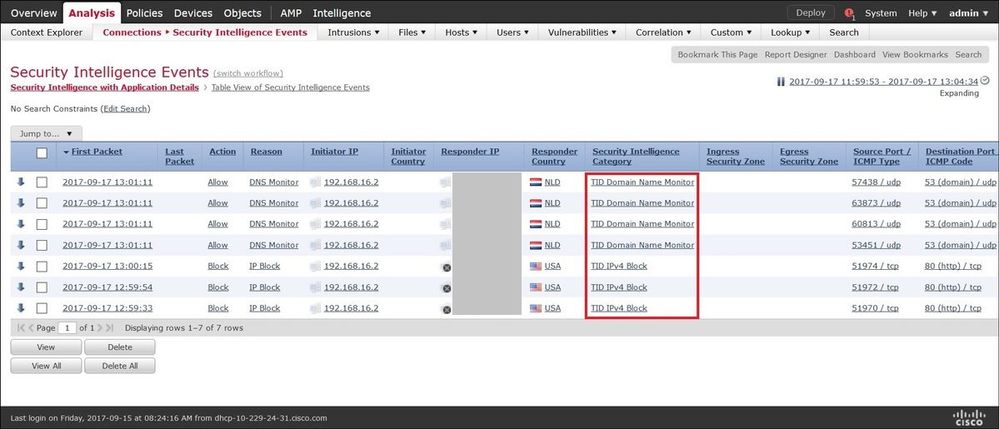

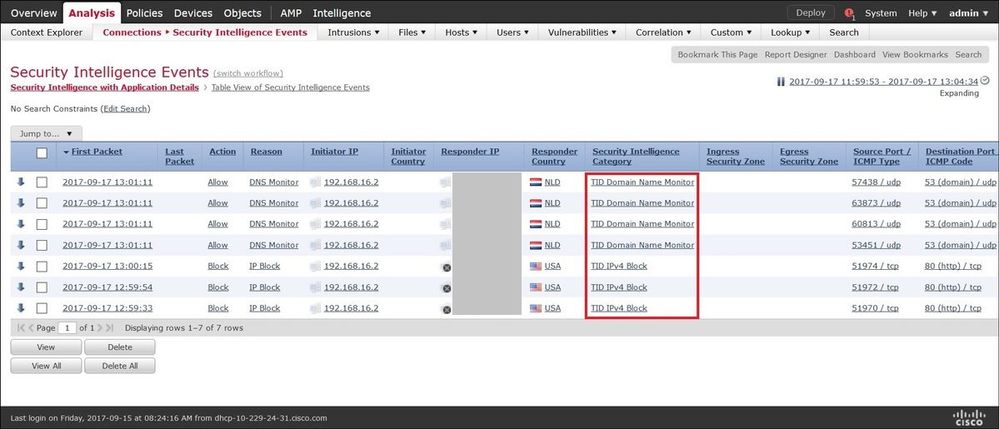

Méthode 2. Les incidents se trouvent sous l'onglet Security Intelligence Events sous une balise TID.

Remarque : TID a une capacité de stockage de 1 million d'incidents.

Méthode 3. Vous pouvez vérifier si des sources configurées (flux) sont présentes sur le FMC et un capteur. Pour ce faire, vous pouvez accéder aux emplacements suivants sur l'interface de ligne de commande :

/var/sf/siurl_download/

/var/sf/sidns_download/

/var/sf/iprep_download/

Un nouveau répertoire a été créé pour les flux SHA256 : /var/sf/sifile_download/

root@ftd622:/var/sf/sifile_download# ls -l

total 32

-rw-r--r-- 1 root root 166 Sep 14 07:13 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 38 Sep 14 07:13 8ba40804-9275-11e7-8368-f6cc0e401935.lf

-rw-r--r-- 1 root root 16 Sep 14 07:13 IPRVersion.dat

-rw-rw-r-- 1 root root 1970 Sep 14 07:13 dm_file1.acl

-rw-rw-r-- 1 www www 167 Sep 14 07:13 file.rules

drwxr-xr-x 2 www www 4096 Sep 4 16:13 health

drwxr-xr-x 2 www www 4096 Sep 7 22:06 peers

drwxr-xr-x 2 www www 4096 Sep 14 07:13 tmp

root@ftd622:/var/sf/sifile_download# cat 8ba2b2c4-9275-11e7-8368-f6cc0e401935.lf

#Cisco TID feed:TID SHA-256 Block:1

7a00ef4b801b2b2acd09b5fc72d7c79d20094ded6360fb936bf2c65a1ff16907

2922f0bb1acf9c221b6cec45d6d10ee9cf12117fa556c304f94122350c2bcbdc

Remarque : TID est activé uniquement sur le domaine global sur le FMC.

Remarque : si vous hébergez TID sur le Firepower Management Center actif dans une configuration à haute disponibilité (appliances FMC physiques), le système ne synchronise pas les configurations TID et les données TID avec le Firepower Management Center en veille.

Dépannage

Il existe un processus de niveau supérieur appelé tid. Ce processus dépend de trois processus : mongo, RabbitMQ, et redis. Pour vérifier les processus, exécutez pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - " .

root@fmc622:/Volume/home/admin# pmtool status | grep 'RabbitMQ\|mongo\|redis\|tid' | grep " - "

RabbitMQ (normal) - Running 4221

mongo (system) - Running 4364

redis (system) - Running 4365

tid (normal) - Running 5128

root@fmc622:/Volume/home/admin#

Afin de vérifier en temps réel quelle action est prise, vous pouvez exécuter la commande system support firewall-engine-debug ou la commande system support trace.

> system support firewall-engine-debug

Please specify an IP protocol:

Please specify a client IP address: 192.168.16.2

Please specify a client port:

Please specify a server IP address:

Please specify a server port:

Monitoring firewall engine debug messages

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: ShmDBLookupURL("http://www.example.com/") returned 1

...

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 URL SI: Matched rule order 19, Id 19, si list id 1074790455, action 4

192.168.16.2-59122 > 129.21.1.40-80 6 AS 1 I 1 deny action

Il y a deux possibilités en termes d'action :

- URL SI : Ordre des règles correspondant 19, ID 19, ID de liste si 1074790455, action 4 - le trafic a été bloqué.

- URL SI : Ordre des règles 20, ID 20, ID de liste 1074790456, action 6 - le trafic a été surveillé.

Commentaires

Commentaires