Pratiques recommandées pour la configuration et la gestion des commutateurs Catalyst 4500/4000, 5500/5000 et 6500/6000 s'exécutant sous CatOS

Contenu

Introduction

Ce document traite de la mise en place de commutateurs Cisco de la gamme Catalyst sur votre réseau, spécifiquement les plates-formes Catalyst 4500/4000, 5500/5000 et 6500/6000. Les configurations et les commandes sont discutées dans la supposition que vous exécutez le logiciel de déploiement général pour Catalyst OS (CatOS) 6.4(3) ou ultérieur. Bien que quelques considérations de conception soient présentées, ce document ne couvre pas le modèle campus global.

Conditions préalables

Conditions requises

Ce document suppose la connaissance des références de commandes 7.6 de la gamme Catalyst 6500.

Bien que des références additionnelles à la documentation publique en ligne soient fournies dans tout le document, ce sont d'autres références fondamentales et informatives :

-

Cisco ISP Essentials - Fonctionnalités d'IOS essentielles que chaque ISP devrait considérer.

-

Directives Cisco de surveillance de réseau et de corrélation d'événements

-

Conception de réseau Gigabit Campus - Principes et architecture

-

Cisco SAFE : Un modèle de sécurité pour des réseaux d'entreprise

Components Used

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Informations générales

Ces solutions représentent des années d'expérience sur le terrain des ingénieurs Cisco travaillant avec plusieurs de nos plus grands clients et réseaux complexes. Par conséquent, ce document souligne les configurations réelles qui assurent la réussite des réseaux. Ce document offre les solutions suivantes :

-

Des solutions qui ont statistiquement l'exposition la plus large sur le terrain et sont ainsi à plus faible risque.

-

Des solutions simples qui sacrifient de la flexibilité pour des résultats déterministes.

-

Des solutions faciles à gérer et configurées par des équipes d'exploitation du réseau.

-

Des solutions qui favorisent la forte disponibilité et la forte stabilité.

Ce document est divisé en ces quatre sections :

Configuration de base

Les fonctionnalités déployées sur la majorité des réseaux Catalyst sont traitées dans cette section.

Protocoles de plan de contrôle Catalyst

Cette section présente les protocoles qui sont exécutés entre les commutateurs dans un mode de fonctionnement normal. Une compréhension de base de ces protocoles est utile pour aborder chacune de ces sections.

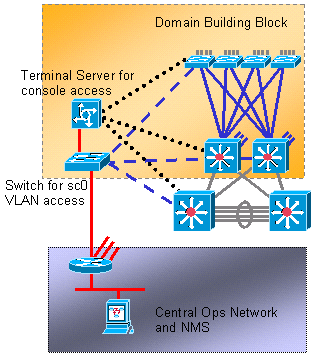

Trafic de supervision

La plupart des fonctionnalités activées sur un réseau Catalyst nécessitant la coopération de deux commutateurs ou plusieurs, il doit y avoir un échange contrôlé des messages keepalive, des paramètres de configuration et des modifications de gestion. Que ces protocoles soient propriétaires Cisco, comme le CDP, ou basés sur des normes, comme l'IEEE 802.1d (STP), tous ont certains éléments en commun une fois mis en application sur la gamme Catalyst.

Dans la transmission de trames de base, les trames de données utilisateur proviennent des systèmes d'extrémité et leur adresse source et adresse de destination ne sont pas changées dans les différents domaines commutés de la couche 2 (L2). Les tables de conversion à mémoire associative (CAM) situées sur chaque commutateur Supervisor Engine sont peuplées par un processus d'apprentissage de l'adresse source et indiquent quel port de sortie doit expédier chaque trame reçue. Si le processus d'apprentissage d'adresse est inachevé (la destination est inconnue ou la trame est destinée à une diffusion ou à une adresse multicast), il est transmis (inondé) par tous les ports dans ce VLAN.

Le commutateur doit également identifier les trames à commuter dans le système et celles qui doivent être dirigées au CPU du commutateur lui-même (également connu sous le nom de processeur de gestion de réseau [NMP]).

Le panneau de contrôle Catalyst est créé en utilisant des entrées spéciales dans la table CAM appelées les entrées système afin de recevoir et diriger le trafic au NMP sur un port de commutation interne. Ainsi, à l'aide des protocoles dotés d'adresses MAC de destination bien connues, le trafic du panneau de contrôle peut être séparé du trafic de données. Émettez une commande show cam system sur un commutateur pour confirmer ceci, comme indiqué :

>show cam system * = Static Entry. + = Permanent Entry. # = System Entry. R = Router Entry. X = Port Security Entry VLAN Dest MAC/Route Des [CoS] Destination Ports or VCs / [Protocol Type] ---- ------------------ ----- ------------------------------------------- 1 00-d0-ff-88-cb-ff # 1/3 !--- NMP internal port. 1 01-00-0c-cc-cc-cc # 1/3 !--- CDP and so on. 1 01-00-0c-cc-cc-cd # 1/3 !--- Cisco STP. 1 01-80-c2-00-00-00 # 1/3 !--- IEEE STP. 1 01-80-c2-00-00-01 # 1/3 !--- IEEE flow control. 1 00-03-6b-51-e1-82 R# 15/1 !--- Multilayer Switch Feature Card (MSFC) router. ...

Cisco a une gamme limitée d'adresses Ethernet MAC et de protocoles, comme indiqué. Chacune est couverte plus tard dans ce document. Cependant, un récapitulatif est présenté dans ce tableau pour un aperçu rapide.

| Fonctionnalité | Type de protocole SNAP HDLC | Adresse MAC multipoint de destination |

|---|---|---|

| Protocole d'agrégation de ports (PAgP) | 0x0104 | 01-00-0c-cc-cc-cc |

| Spanning-tree PVSTP+ | 0x010b | 01-00-0c-cc-cc-cd |

| Pont VLAN | 0x010c | 01-00-0c-cd-cd-ce |

| Unidirectional Link Detection (UDLD) | 0x0111 | 01-00-0c-cc-cc-cc |

| Cisco Discovery Protocol | 0 x 2 000 | 01-00-0c-cc-cc-cc |

| Dynamic Trunking (DTP) | 0x2004 | 01-00-0c-cc-cc-cc |

| STP Uplink Fast | 0 x 200 a | 01-00-0c-cd-cd-cd |

| IEEE Spanning Tree 802.1d | S/O - DSAP 42 SSAP 42 | 01-80-c2-00-00-00 |

| Liaison d'intercommutation (ISL) | S/O | 01-00-0c-00-00-00 |

| VLAN Trunking (VTP) | 0x2003 | 01-00-0c-cc-cc-cc |

| IEEE Pause, 802.3x | S/O - DSAP 81 SSAP 80 | 01-80-C2-00-00-00>0F |

La majorité des protocoles de contrôle Cisco utilisent une encapsulation SNAP IEEE 802,3, y compris LLC 0xAAAA03, OUI 0x00000C, qui peut être vu sur un traçage d'analyseur LAN. Ces protocoles ont d'autres propriétés communes, dont :

-

Ces protocoles assument la connectivité point par point. Notez que l'utilisation délibérée d'adresses de destination multicast permet à deux Catalyst de communiquer d'une manière transparente via des commutateurs non Cisco, car les périphériques qui ne comprennent pas et interceptent les trames les inondent simplement. Cependant, les connexions point-à-multipoint dans des environnements pluri-constructeurs peuvent avoir comme conséquence un comportement contradictoire et doivent généralement être évitées.

-

Ces protocoles se terminent sur des routeurs de couche 3 (L3) ; ils fonctionnent seulement dans un environnement de commutateurs.

-

Ces protocoles sont considérés comme prioritaires par rapport aux données utilisateur dans le cadre du traitement et de la programmation par circuit intégré d'entrée à application spécifique (ASIC).

Après l'introduction des adresses de destination du protocole de contrôle, l'adresse source doit également être renseignée. Les protocoles de commutateurs utilisent une adresse MAC tirée d'une banque d'adresses disponibles fournie par une EPROM sur le châssis. Émettez la commande show module afin d'afficher la plage d'adresses disponibles pour chaque module quand il recherche du trafic comme des unités de données des protocoles BDPU ou des trames ISL.

>show module

...

Mod MAC-Address(es) Hw Fw Sw

--- -------------------------------------- ------ ---------- -----------------

1 00-01-c9-da-0c-1e to 00-01-c9-da-0c-1f 2.2 6.1(3) 6.1(1d)

00-01-c9-da-0c-1c to 00-01-c9-da-0c-1

00-d0-ff-88-c8-00 to 00-d0-ff-88-cb-ff

!--- MACs for sourcing traffic.

...

VLAN 1

VLAN 1

VLAN 1 a une importance spéciale dans les réseaux Catalyst.

Catalyst Supervisor Engine emploie toujours le VLAN par défaut, VLAN 1, pour marquer un certain nombre de protocoles de contrôle et de gestion lors d'une agrégation, comme le CDP, le VTP et le PAgP. Tous les ports, y compris l'interface sc0 interne, sont configurés par défaut pour être des membres du VLAN 1. Toutes les liaisons portent VLAN 1 par défaut, et dans les versions du logiciel CatOS antérieures à 5.4, il n'était pas possible de bloquer les données utilisateur dans le VLAN 1.

Ces définitions sont nécessaires afin de clarifier la signification de certains termes fréquemment utilisés sur les réseaux Catalyst :

-

sc0 réside dans le VLAN de gestion ; ce VLAN peut être changé.

-

Le VLAN natif est défini comme VLAN auquel un port retourne quand aucune agrégation n'est en cours et est le VLAN non balisé sur une liaison 802.1Q. Par défaut, VLAN 1 est le VLAN natif.

-

Afin de changer le VLAN natif, émettez la commande set vlan vlan-id mod/port .

Remarque : créez le VLAN avant de le définir comme VLAN natif de l'agrégation.

Voici plusieurs bonnes raisons de configurer un réseau et de modifier le comportement des ports dans le VLAN 1 :

-

Quand le diamètre du VLAN 1, comme n'importe quel autre VLAN, devient assez grand pour être un risque à la stabilité (en particulier d'un point de vue STP), il doit être rétréci. Ceci est abordé plus en détails dans la section Gestion intrabande de ce document.

-

Les données de panneau de contrôle sur le VLAN 1 doivent être gardées séparément des données utilisateur afin de simplifier le dépannage et de maximiser les cycles CPU disponibles.

-

Les boucles L2 dans le VLAN 1 doivent être évitées quand des réseaux multicouche-campus sont conçus sans STP et l'agrégation est nécessaire à la couche d'accès s'il y a plusieurs sous-réseaux VLAN et IP. Pour cela, retirez manuellement VLAN1 des ports de jonction.

En résumé, notez ces informations sur les liaisons :

-

Les mises à jour CDP, VTP et PAgP sont toujours transmises sur les liaisons dotées d'une balise VLAN 1. C'est le cas même si VLAN 1 est effacé des liaisons réseau et n'est pas le VLAN natif. Si VLAN 1 est effacé pour des données utilisateur, cela n'a aucune incidence sur le trafic de panneau de contrôle qui continue à être transmis à l'aide de VLAN 1.

-

Sur une liaison ISL, les paquets DTP sont envoyés sur VLAN1. C'est le cas même si VLAN 1 est effacé de la liaison et n'est plus le VLAN natif. Sur une liaison 802.1Q, les paquets DTP sont envoyés sur le VLAN natif. C'est le cas même si le VLAN natif est effacé de la liaison.

-

Dans PVST+, les 802.1Q IEEE BPDUs sont expédiés sans balise sur le Spanning Tree VLAN1 commun pour une interopérabilité avec d'autres constructeurs, à moins que VLAN 1 ne soit effacé de la liaison. C'est le cas indépendamment de la configuration du VLAN natif. Les PVST+ BPDU Cisco sont transmis et balisés pour tous les autres VLAN. Référez-vous à la section Protocole Spanning Tree de ce document pour plus de détails.

-

Les BPDU 802.1s Multiple Spanning Tree (MST) sont toujours envoyés sur le VLAN 1 via des liaisons ISL et 802.1Q. Ceci s'applique même lorsque VLAN 1 est effacé des liaisons.

-

N'effacez pas et ne désactivez pas VLAN 1 sur les liaisons entre des ponts MST et des ponts PVST+. Si VLAN 1 est désactivé, le pont MST doit devenir racine pour éviter que celui-ci ne mette ses ports de borne dans l'état racine contradictoire. Référez-vous à la section Comprendre le protocole Multiple Spanning Tree (802.1s) pour plus de détails.

Recommandations

Afin de maintenir un VLAN dans un état up/up sans client ou serveur connecté dans ce VLAN, vous devez avoir au moins un périphérique physique connecté dans ce VLAN. Autrement, le VLAN a un état actif/inactif . Actuellement, il n'existe aucune commande pour mettre une interface VLAN en état actif/actif quand il n'y a aucun port actif dans le commutateur pour ce VLAN.

Si vous ne voulez pas connecter un périphérique, connectez un connecteur de bouclage dans n'importe quel port de ce VLAN. Comme alternative, essayez un câble croisé qui connecte deux ports dans ce VLAN sur le même commutateur. Cette méthode force le port à être actif. Référez-vous à la section Connecteur de bouclage des Tests de bouclage local pour des lignes T1/56K pour plus d'informations.

Quand un réseau est multiconnecté aux fournisseurs de service, le réseau agit comme un réseau de transit entre deux fournisseurs de service. Si le numéro de VLAN reçu dans un paquet doit être traduit ou modifié lorsqu'il est passé d'un fournisseur de service à un autre fournisseur de service, il est recommandé d'employer la fonctionnalité QinQ afin de traduire le numéro de VLAN.

VLAN Trunking Protocol

Avant de créer des VLAN, déterminez le mode VTP à utiliser sur le réseau. VTP permet d'effectuer des modifications de configuration VLAN centralement sur un ou plusieurs commutateurs. Ces changements se propagent automatiquement à tous les autres commutateurs du domaine.

Aperçu opérationnel

Le VTP est un protocole de messagerie L2 qui maintient la cohérence de la configuration VLAN. VTP gère l'ajout, la suppression et le changement de nom des VLAN à l'échelle du réseau entier. VTP réduit au minimum les erreurs et les incohérences de configuration qui peuvent poser un certain nombre de problèmes, tels que des noms de VLAN en double, des spécifications incorrectes de type de VLAN et des violations de la sécurité. La base de données VLAN est un fichier binaire et est enregistré dans NVRAM sur des serveurs VTP séparément à partir du fichier de configuration.

Le protocole VTP permet aux commutateurs de communiquer en utilisant une adresse MAC Ethernet de destination multicast (01-00-0c-cc-cc-cc) et le protocole SNAP HDLC Ox2003. Cela ne fonctionne pas avec des ports de non-liaison (VTP est une charge utile d'ISL ou de 802.1Q), donc les messages ne peuvent pas être envoyés tant que DTP n'a pas mis la liaison en ligne.

Les types de message incluent des annonces résumées toutes les cinq minutes, des annonces de sous-ensembles et des annonces de requêtes quand il y a des modifications, ainsi que des messages d'enregistrement lorsque l'élagage VTP est activé. Le numéro de révision de configuration VTP est incrémenté d'une unité à chaque modification sur le serveur, ce qui propage alors la nouvelle table à travers le domaine.

Si un VLAN est supprimé, les ports qui étaient auparavant membres de ce VLAN sont placés dans un état inactif. De même, si un commutateur en mode client ne peut pas recevoir la table VLAN VTP au démarrage (à partir d'un serveur VTP ou d'un autre client VTP), tous les ports dans les VLAN autres que le VLAN 1 par défaut sont mis hors fonction.

Cette table fournit un résumé comparatif des fonctionnalités pour divers modes VTP :

| Fonctionnalité | Serveur | Client | Transparence | Éteint 1 |

|---|---|---|---|---|

| Messages VTP sources | Oui | Oui | Non | Non |

| Écouter les messages VTP | Oui | Oui | Non | Non |

| Transférer les messages VTP | Oui | Oui | Oui | Non |

| Créer des VLAN | Oui | Non | Oui (significatif uniquement localement) | Oui (significatif uniquement localement) |

| Rappeler les VLAN | Oui | Non | Oui (significatif uniquement localement) | Oui (significatif uniquement localement) |

En mode VTP transparent , les mises à jour VTP sont ignorées (l'adresse MAC VTP multicast est supprimée du CAM système normalement utilisé pour capter les trames de contrôle et les diriger vers le supervisor engine). Comme le protocole emploie une adresse multicast, un commutateur en mode transparent (ou un commutateur d'un constructeur différent) inonde simplement la trame vers les autres commutateurs Cisco du domaine.

1 La version 7.1 du logiciel CatOS introduit l'option de désactiver VTP avec l'utilisation du mode off. En mode VTP off , le commutateur se comporte de manière semblable au mode VTP transparent , sauf que le mode off supprime également le transfert des mises à jour VTP.

Cette table fournit un récapitulatif de la configuration initiale :

| Fonctionnalité | Valeur par défaut |

|---|---|

| Nom de domaine VTP | Null |

| Mode VTP | Serveur |

| Version VTP | La version 1 est activée |

| Mot de passe VTP | Aucune |

| Élagage VTP | Désactivé |

Le VTP version 2 (VTPv2) inclut cette flexibilité fonctionnelle. Cependant, il n'est pas interopérable avec le VTP version 1 (VTPv1) :

-

Prise en charge de Token Ring

-

Prise en charge des information VTP non reconnues ; les commutateurs peuvent maintenant propager des valeurs qu'ils ne peuvent pas analyser.

-

Mode transparent dépendant de la version ; le mode transparent ne vérifie plus le nom de domaine. Ceci active la prise en charge de plusieurs domaines à travers un domaine transparent transparent.

-

Propagation du numéro de version ; si VTPv2 est possible sur tous les commutateurs, tous peuvent être activés par configuration d'un commutateur unique.

Pour plus d'informations, reportez-vous à Présentation et configuration du protocole VTP (VLAN Trunk Protocol).

VTP Version 3

Le logiciel CatOS version 8.1 introduit la prise en charge du VTP version 3 (VTPv3). VTPv3 fournit des améliorations par rapport aux versions actuelles. Ces améliorations permettent :

-

La prise en charge des VLAN étendus

-

La prise en charge de la création et de la publicité des VLAN privés

-

La prise en charge des instances de VLAN et des instances de propagation du mappage MST (qui sont pris en charge dans CatOS version 8.3)

-

L'authentification de serveur améliorée

-

La protection contre la mise en place accidentelle d'une « mauvaise » base de données dans un domaine VTP.

-

L'interaction avec VTPv1 et VTPv2

-

La capacité d'être configuré sur une base par port

Une des principales différences entre la mise en oeuvre VTPv3 et la version antérieure est l'introduction d'un serveur principal de VTP. Dans le meilleur des cas, il doit y avoir seulement un serveur principal dans un domaine VTPv3 si le domaine n'est pas partitionné. Toutes les modifications que vous apportez au domaine VTP doivent être exécutées sur le serveur VTP principal afin d'être propagées au domaine VTP. Il peut y avoir plusieurs serveurs dans un domaine VTPv3, qui sont également connus en tant que serveurs secondaires. Quand un commutateur est configuré pour être un serveur, il devient un serveur secondaire par défaut. Le serveur secondaire peut enregistrer la configuration du domaine mais ne peut pas la modifier. Un serveur secondaire peut devenir un serveur principal grâce à une prise de contrôle réussie à partir du commutateur.

Les commutateurs qui exécutent VTPv3 acceptent seulement une base de données VTP avec un numéro de révision plus élevé que celui du serveur principal actuel. Ce processus diffère de manière significative de VTPv1 et de VTPv2, dans lesquels un commutateur accepte toujours une configuration supérieure d'un voisin situé dans le même domaine. Cette modification avec VTPv3 assure une protection. Un nouveau commutateur qui est introduit dans le réseau avec un numéro de révision VTP plus élevé ne peut pas remplacer la configuration VLAN du domaine tout entier.

Le VTPv3 introduit également une amélioration de la façon dont le VTP gère les mots de passe. Si vous utilisez l'option de configuration du mot de passe masqué afin de configurer un mot de passe comme « masqué », ces événements se produisent :

-

Le mot de passe n'apparaît pas en texte seul dans la configuration. Le format hexadécimal secret du mot de passe est enregistré dans la configuration.

-

Si vous essayez de configurer le commutateur en tant que serveur principal, le mot de passe vous est demandé. Si votre mot de passe correspond au mot de passe secret, le commutateur devient un serveur principal, ce qui vous permet de configurer le domaine.

Remarque : Il est important de noter que le serveur principal n'est nécessaire que lorsque vous devez modifier la configuration VTP pour n'importe quelle instance. Un domaine VTP peut fonctionner sans aucun serveur principal actif parce que les serveurs secondaires assurent la persistance de la configuration à chaque rechargement. L'état de serveur principal est quitté pour ces raisons :

-

Un rechargement du commutateur

-

Une commutation haute disponibilité entre les supervisor engines actifs et redondants

-

Une reprise d'un autre serveur

-

Un changement de la configuration du mode

-

Toute modification de la configuration du domaine VTP, telle qu'une modification de :

-

Version

-

le nom de domaine

-

le mot de passe du domaine

-

VTPv3 permet également aux commutateurs de participer à plusieurs instances de VTP. Dans ce cas, le même commutateur peut être le serveur VTP pour une instance et client pour une autre instance parce que les modes VTP sont spécifiques à différentes instances de VTP. Par exemple, un commutateur peut fonctionner en mode transparent pour une instance MST alors qu'il est configuré en server mode pour une instance VLAN.

En termes d'interaction avec VTPv1 et VTPv2, le comportement par défaut dans toutes les versions de VTP a été que les versions antérieures de VTP suppriment simplement les nouvelles mises à jour de version. À moins que les commutateurs VTPv1 et VTPv2 soient en mode transparent , toutes les mises à jour VTPv3 sont abandonnées. En revanche, une fois que les commutateurs VTPv3 ont hérité d'une trame VTPv1 ou VTPv2 sur une liaison, les commutateurs transmettent une version réduite de leur mise à jour de base de données aux commutateurs VTPv1 et VTPv2. Cependant, cet échange d'informations est unidirectionnel dans le sens qu'aucune mise à jour des commutateurs VTPv1 et VTPv2 n'est acceptée par les commutateurs VTPv3. Sur des connexions de liaison, les commutateurs VTPv3 continuent à envoyer les mises à jour réduites aussi bien que les véritables mises à jour VTPv3 afin de répondre à l'existence d'un voisinage VTPv2 et VTPv3 à travers les ports de liaison.

Afin de fournir une prise en charge VTPv3 pour VLAN étendus, le format de la base de données VLAN dans lequel le VTP assigne 70 octets par VLAN est modifié. La modification permet uniquement le codage des valeurs autres que par défaut et non le transport des champs non modifiés pour les protocoles traditionnels. En raison de cette modification, la prise en charge du VLAN 4K est la taille de la base de données VLAN en résultant.

Recommandation

Il n'existe aucune recommandation spécifique dans le choix du mode client/serveur VTP ou VTP transparent. Quelques clients préfèrent la facilité de gestion du VTP client/server mode en dépit de quelques considérations mentionnées plus loin. La recommandation est d'avoir deux commutateurs en server mode dans chaque domaine pour la redondance, généralement les deux commutateurs de la couche distribution. Le reste des commutateurs du domaine doit être défini sur client mode. Quand vous mettez en oeuvre client/server mode avec l'utilisation de VTPv2, soyez conscient qu'un numéro de révision plus élevé est toujours accepté dans le même domaine VTP. Si un commutateur qui est configuré en mode VTP client ou server mode est introduit dans le domaine VTP et a un numéro de révision plus élevé que les serveurs existants de VTP, celui-ci remplace la base de données VLAN dans le domaine VTP. Si le changement de configuration est accidentel et que des VLAN sont supprimés, ce remplacement peut entraîner une panne importante du réseau. Afin de s'assurer que les commutateurs client ou serveur ont toujours un numéro de révision de configuration inférieur à celui du serveur, donnez au domaine VTP client un nom différent du nom standard. Retournez alors de nouveau au standard. Cette action définit la révision de la configuration du client à 0.

Il y a le pour et le contre dans la capacité de VTP d'apporter des modifications facilement sur un réseau Beaucoup d'entreprises préfèrent l'approche prudente du mode VTP transparent pour les raisons suivantes :

-

Elle encourage la bonne pratique en matière de contrôle de modification, car la modification d'un VLAN sur commutateur ou port de liaison doit être effectuée commutateur par commutateur.

-

Elle limite le risque d'une erreur d'administrateur qui affecte le domaine tout entier, comme la suppression d'un VLAN accidentellement.

-

Il n'y a aucun risque qu'un nouveau commutateur introduit dans le réseau avec un numéro de révision VTP plus élevé remplace la configuration VLAN du domaine tout entier.

-

Elle encourage les VLAN à être séparés des liaisons joignant des commutateurs qui n'ont pas de ports dans ce VLAN. Cela optimise l'utilisation de la bande passante lors de l'inondation de trames. L'élagage manuel est également salutaire parce qu'il réduit le diamètre du spanning tree (voir la section DTP de ce document). Avant d'élaguer des VLAN inutilisés sur les liaisons de canal de port, assurez-vous que tous les ports connectés aux téléphones IP sont configurés comme ports d'accès avec VLAN voix.

-

La plage VLAN étendue dans CatOS 6.x et CatOS 7.x, les numéros 1025 à 4094, peut seulement être configurée de cette façon. Pour plus d'information, voyez la section Réduction des adresses VLAN et MAC étendues de ce document.

-

Le mode VTP transparent est pris en charge dans Campus Manager 3.1, qui fait partie de Cisco Works 2000. La vieille restriction qui nécessitait au moins un serveur dans un domaine VTP a été retirée.

| Exemples de commandes VTP | Commentaires |

|---|---|

| set vtp domain name password x | CDP contrôle les noms afin de détecter un mauvais câblage entre les domaines. Un mot de passe simple est une précaution utile contre les modifications involontaires. Prenez garde des noms sensibles à la casse ou des espaces si vous faites un copier-coller. |

| set vtp mode transparent | |

| set vlan vlan number name name | Par commutateur qui a des ports dans le VLAN. |

| set trunk mod/port vlan range | Permet aux liaisons de transporter des VLAN si nécessaire - la valeur par défaut est tous les VLAN. |

| clear trunk mod/port vlan range | Limite le diamètre STP par élagage manuel, comme sur les liaisons entre la couche de distribution er la couche d'accès, où le VLAN n'existe pas. |

Remarque : La spécification de VLAN avec la commande set ajoute uniquement des VLAN et ne les supprime pas. Par exemple, la commande set trunk x/y 1-10 ne définit pas la liste autorisée uniquement sur les VLAN 1-10. Émettez la commande clear trunk x/y 11-1005 pour atteindre le résultat désiré.

Bien que la commutation Token Ring ne soit pas couverte dans ce document, notez que le mode VTP transparent n'est pas recommandé pour les réseaux TR-ISL. La base de la commutation Token Ring est que l'ensemble du domaine forme un pont multiport distribué simple, donc chaque commutateur doit avoir les mêmes informations de VLAN.

Autres options

VTPv2 est une condition dans les environnements Token Ring, où le client/server mode est fortement recommandé.

VTPv3 fournit la capacité de mettre en oeuvre une authentification et un contrôle de révision de configuration plus stricts. VTPv3 fournit essentiellement le même niveau de fonctionnalité, mais avec la sécurité optimisée qu'offre le mode VTPv1/VTPv2 transparent . En outre, VTPv3 est partiellement compatible avec les versions VTP traditionnelles.

Les avantages de l'élagage de VLAN pour réduire l'inondation inutile des trames sont présentés dans ce document. La commande set vtp pruning enable exécute automatiquement les VLAN, ce qui arrête l'inondation inefficace des trames là où elles ne sont pas nécessaires. À la différence de l'élagage manuel de VLAN, l'élagage automatique ne limite pas le diamètre du spanning tree.

À partir de CatOS 5.1, les commutateurs Catalyst peuvent associer des numéros de VLAN 802.1Q plus grands que 1000 aux numéros de VLAN ISL. Dans CatOS 6.x, les commutateurs Catalyst 6500/6000 prennent en charge les VLAN 4096 selon la norme IEEE 802.1Q. Ces VLAN sont organisés en trois plages, dont certaines seulement sont propagées à d'autres commutateurs du réseau avec VTP :

-

VLAN à plage normale : 1–1001

-

VLAN à plage étendue : 1025-4094 (ne peut être propagé que par VTPv3)

-

VLAN à plage réservée : 0, 1002 — 1024, 4095

IEEE a produit une architecture fondée sur des standards afin d'obtenir des résultats semblables à ceux de VTP. En tant que membre du Generic Attribute Registration Protocol (GARP) 802.1Q, le Generic VLAN Registration Protocol (GVRP) permet l'interopérabilité de gestion VLAN entre les constructeurs mais n'est pas couvert par ce document.

Remarque : CatOS 7.x introduit l'option permettant de définir VTP en mode off, un mode très similaire à transparent. Cependant, le commutateur ne transfère pas les trames VTP. Ceci peut être utile dans quelques conceptions quand vous établissez une liaison à des commutateurs en dehors de votre contrôle administratif.

Réduction des adresses VLAN et MAC étendues

Le programme de réduction des adresses MAC active l'identification des VLAN à plage étendue. L'activation de la réduction des adresses MAC désactive le pool d'adresses MAC utilisées par le Spanning Tree du VLAN et laisse une adresse MAC unique. Cette adresse MAC identifie le commutateur. Le logiciel CatOS version 6.1(1) introduit la prise en charge de la réduction des adresses MAC pour que les commutateurs Catalyst 6500/6000 et Catalyst 4500/4000 prennent en charge les VLAN 4096 conformément à la norme IEEE 802.1Q.

Aperçu du fonctionnement

Les protocoles de commutateurs utilisent une adresse MAC tirée d'une banque d'adresses disponibles qu'une EPROM sur le châssis fournit en tant qu'identifiants de ponts pour les VLAN qui exécutent PVST+. Les commutateurs Catalyst 6500/6000 et Catalyst 4500/4000 prennent en charge les adresses MAC 1024 ou 64, selon le type de châssis.

Les commutateurs Catalyst avec des adresses MAC 1024 n'activent pas la réduction des adresses MAC par défaut. Les adresses MAC sont allouées séquentiellement. La première adresse MAC de la plage est allouée à VLAN 1. La seconde adresse MAC de la plage est allouée à VLAN 2, etc. Ceci permet aux commutateurs de prendre en charge les VLAN 1024, chaque VLAN utilisant un seul identifiant de pont.

| Type de châssis | Adresse de châssis |

|---|---|

| WS-C4003-S1, WS-C4006-S2 | 1024 |

| WS-C4503, WS-C4506 | 641 |

| WS-C6509-E,WS-C6509, WS-C6509-NEB, WS-C6506-E, WS-C6506, WS-C6009, WS-C6006, OSR-7609-AC, OSR-7609-DC | 1024 |

| WS-C6513, WS-C6509-NEB-A, WS-C6504-E, WS-C6503-E, WS-C6503, CISCO7603, CISCO7606, CISCO7609, CISCO7613 | 641 |

1 La réduction des adresses MAC est activée par défaut pour les commutateurs qui ont 64 adresses MAC et la fonctionnalité ne peut pas être désactivée.

Pour les commutateurs de la gamme Catalyst avec des adresses MAC 64, une activation de la réduction des adresses MAC permet aux VLAN 4096 qui exécutent PVST+ ou 16 instances STP multiples (MISTP) d'avoir des identifiants uniques sans augmentation dans le nombre d'adresses MAC nécessaires sur le commutateur. La réduction des adresses MAC réduit le nombre d'adresses MAC requises par le STP d'une par instance de VLAN ou MISTP à une par commutateur.

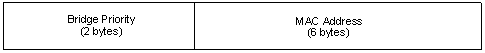

Cette image montre que la réduction des adresses MAC sur l'identifiant de pont n'est pas activée. L'identifiant de pont se compose d'une priorité de pont à 2 octets et d'une adresse MAC à 6 octets :

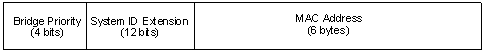

La réduction des adresses MAC modifie la partie identifiante du pont STP du BPDU. Le champ de priorité à 2 octets initial est coupé en deux zones. Ce fractionnement a comme conséquence un champ de priorité de pont 4 bits et une extension d'ID système 12 bits qui permet de numéroter les VLAN de 0 à 4095.

Quand la réduction des adresses MAC est activée sur les commutateurs Catalyst afin d'exploiter des VLAN à plage étendue, activez la réduction des adresses MAC sur tous les commutateurs dans le même domaine. Cette étape est nécessaire afin de maintenir la cohérence des calculs de racine STP sur tous les commutateurs. Une fois que vous avez activé la réduction des adresses MAC, la priorité du pont racine devient un multiple de 4096 plus l'ID VLAN. Les commutateurs sans réduction des adresses MAC peuvent réclamer la racine par accident parce que ces commutateurs ont une granularité plus fine dans la sélection de l'identifiant de pont.

Directives de configuration

Vous devez suivre certaines directives quand vous configurez une plage étendue de VLAN. Le commutateur peut allouer un bloc de VLAN de la plage étendue pour des buts internes. Par exemple, le commutateur peut allouer les VLAN pour les ports routés ou les modules Flex WAN. L'allocation du bloc de VLAN commence toujours à partir du VLAN 1006 et va en augmentant. Si vous avez des VLAN dans la plage que le module Flex WAN exige, tous les VLAN requis ne sont pas alloués parce que les VLAN ne sont jamais alloués à partir de la zone VLAN utilisateur. Émettez la commande show vlan ou show vlan summary sur un commutateur pour afficher les VLAN assignés à l'utilisateur et internes.

>show vlan summary Current Internal Vlan Allocation Policy - Ascending Vlan status Count Vlans ------------- ----- ------------------------------------------ VTP Active 7 1,17,174,1002-1005 Internal 7 1006-1011,1016 !--- These are internal VLANs. >show vlan ---- -------------------------------- --------- ------- -------- 1 default active 7 4/1-48 !--- Output suppressed. 1006 Online Diagnostic Vlan1 active 0 internal 1007 Online Diagnostic Vlan2 active 0 internal 1008 Online Diagnostic Vlan3 active 0 internal 1009 Voice Internal Vlan active 0 internal 1010 Dtp Vlan active 0 internal 1011 Private Vlan Internal Vlan suspend 0 internal 1016 Online SP-RP Ping Vlan active 0 internal !--- These are internal VLANs.

En outre, avant d'utiliser les VLAN à plage étendue, vous devez supprimer tous les tracés 802.1Q-to-ISL existants. De plus, dans les versions antérieures à VTPv3, vous devez statiquement configurer le VLAN étendu sur chaque commutateur avec l'utilisation du mode VTP transparent. Référez-vous à la section Directives de configuration des VLAN à plage étendue de Configuration des VLAN pour plus d'informations.

Remarque : dans un logiciel antérieur à la version 8.1(1) du logiciel, vous ne pouvez pas configurer le nom de VLAN pour les VLAN à plage étendue. Cette capacité est indépendante de la version ou du mode VTP.

Recommandation

Essayez de maintenir une configuration cohérente pour la réduction des adresses MAC au sein du même domaine. Cependant, l'application de la réduction des adresses MAC sur tous les périphériques réseau peut être impraticable quand de nouveaux châssis avec des adresses MAC 64 sont introduits dans le domaine STP. La réduction des adresses MAC est activée par défaut pour les commutateurs qui ont des adresses MAC 64, et la fonctionnalité ne peut pas être désactivée. Comprenez que, quand deux systèmes sont configurés avec la même priorité de Spanning Tree, le système qui n'a pas de réduction des adresses MAC a une meilleure priorité de Spanning Tree. Émettez cette commande afin d'activer ou désactiver la réduction des adresses MAC :

set spantree macreduction enable | disable

L'allocation des VLAN internes se fait en ordre croissant et commence à VLAN 1006. Assignez les VLAN utilisateur aussi près de VLAN 4094 que possible afin d'éviter des conflits entre les VLAN utilisateur et les VLAN internes. Avec les commutateurs Catalyst 6500 qui exécutent le logiciel système Cisco IOS®, vous pouvez configurer l'allocation interne de VLAN dans l'ordre décroissant. L'équivalent d'interface de ligne de commande (CLI) pour CatOS n'est pas officiellement pris en charge.

Négociation automatique

Ethernet/Fast Ethernet

L'autonégociation est une fonction optionnelle de la norme Fast Ethernet IEEE (802.3u) qui permet à des périphériques d'échanger automatiquement des informations sur une liaison au sujet des capacités de débit et de duplex . L'autonégociation se déroule à la couche 1 (L1) et cible les ports de la couche d'accès où les utilisateurs transitoires comme les PC se connectent au réseau.

Aperçu opérationnel

L'un des problèmes les plus communs de performance sur les liaisons Ethernet 10/100 Mbps/s se produit quand un port sur la liaison fonctionne en mode bidirectionnel à l'alternat tandis que l'autre fonctionne en mode bidirectionnel simultané. Ceci se produit de temps en temps quand un ou les deux ports sur une liaison sont réinitialisés et le processus d'autonégociation ne donne pas la même configuration aux deux partenaires de liaison. Cela se produit également quand des administrateurs reconfigurent un côté de la liaison et oublient de reconfigurer l'autre côté. Les symptômes typiques de cela sont l'augmentation de la séquence de contrôle de trame (FCS), du contrôle de redondance cyclique (CRC), du cadrage ou des compteurs de trames incomplètes sur le commutateur.

L'autonégociation est abordée en détail dans ces documents. Ces documents comportent des explications sur la façon dont l'autonégociation fonctionne et sur la configuration des options.

-

Configuration et dépannage de l'autonégociation Ethernet 10/100Mb à alternat et simultanée

-

Dépannage de problèmes de compatibilité des commutateurs Cisco Catalyst avec NIC

Une idée fausse commune au sujet de l'autonégociation est qu'il est possible de configurer manuellement un partenaire de liaison en mode bidirectionnel simultané 100 Mbps/s et d'autonégocier le même mode avec l'autre partenaire de liaison. En fait, une tentative de faire ceci a comme conséquence une erreur de correspondance de mode bidirectionnel. C'est la conséquence d'un partenaire de liaison qui autonégocie, ne voit aucun paramètre d'autonégociation chez l'autre partenaire de liaison et passe en mode bidirectionnel à alternat.

La plupart des modules Ethernet Catalyst prennent en charge 10/100 Mbps/s et les modes bidirectionnels à alternat et simultanés, mais la commande de capacité de show port mod/port confirme cela.

FEFI

L'indication de panne d'extrémité lointaine (FEFI) protège 100BASE-FX (fibre) et les interfaces Gigabit, alors que l'autonégociation protège 100BASE-TX (cuivre) et empêche la couche physique de signaler les pannes associées.

Un défaut d'extrémité lointaine est une erreur de liaison qu'une station peut détecter alors que l'autre ne peut pas, comme un câble TX déconnecté. Dans cet exemple, la station émettrice peut encore recevoir des données valides et détecter que la liaison est bonne via le contrôleur d'intégrité de liaison. Elle ne détecte pas que sa transmission n'est pas reçue par l'autre station. Une station 100BASE-FX qui détecte une telle panne distante peut modifier son flux IDLE transmis et lui faire envoyer un schéma de bits spécial (désigné sous le nom de structure FEFI IDLE) pour informer le voisin de la panne distante ; Le schéma FEFI-IDLE déclenche ensuite un arrêt du port distant (errDisable). Référez-vous à la section UDLD de ce document pour plus d'informations sur la protection contre les pannes.

FEFI est pris en charge par ce matériel et ces modules :

-

Catalyst 5500/5000 : WS-X5201R, WS-X5305, WS-X5236, WS-X5237, WS-U5538 et WS-U5539

-

Catalyst 6500/6000 et 4500/4000 : Tous les modules 100BASE-FX et modules GE

Recommandation

Le choix entre la configuration de l'autonégociation sur des liaisons 10/100 et l'encodage de la vitesse et du mode bidirectionnel dépend du type de partenaire de liaison ou du périphérique d'extrémité que vous avez connecté à un port de commutation Catalyst. L'autonégociation entre les périphériques d'extrémité et les commutateurs Catalyst fonctionne bien généralement, et les commutateurs Catalyst sont conformes au cahier des charges IEEE 802.3u. Cependant, des problèmes peuvent se produire quand le NIC ou les commutateurs du constructeur ne se conforment pas exactement. L'incompatibilité matérielle et d'autres questions peuvent également se poser en raison de fonctions avancées spécifiques au constructeur, telles que l'auto-polarité ou l'intégrité de câblage, qui ne sont pas décrites dans le cahier des charges IEEE 802.3u pour l'autonégociation 10/100 Mbps/s. Référez-vous aux notes de terrain : Problème de performances avec des NIC d'Intel Pro/1000T se connectant à CAT4K/6K pour un exemple de ceci.

Prévoyez qu'il y aura quelques situations qui exigent une configuration de l'hôte, de la vitesse de port et du mode bidirectionnel. Suivez généralement ces étapes de dépannage de base :

-

Assurez-vous que l'autonégociation est configurée des deux côtés de la liaison ou que l'encodage est configuré des deux côtés.

-

Lisez les avertissements communs mentionnés dans les notes de publication de CatOS.

-

Vérifiez la version du pilote NIC ou du système d'exploitation que vous exécutez, car le dernier pilote ou le dernier correctif sont souvent requis.

En règle générale, essayez d'utiliser l'autonégociation d'abord pour n'importe quel type de partenaire de liaison. Il y a des avantages évidents à configurer l'autonégociation pour les périphériques transitoires comme les ordinateurs portables. Dans le meilleur des cas, l'autonégociation fonctionne bien également avec les périphériques non-transitoires tels que les serveurs et les postes de travail fixes ou de commutateur à commutateur et de commutateur à routeur. Pour certaines des raisons mentionnées, des problèmes de négociation peuvent se poser. Dans ces cas, suivez les étapes de dépannage de base mentionnées dans les liens TAC fournis.

Si la vitesse du port est définie sur auto sur un port Ethernet 10/100 Mbps/s, la vitesse et le mode bidirectionnel sont autonégociés. Émettez cette commande pour définir le port sur auto :

set port speed port range auto

!--- This is the default.

Si vous encodez le port, émettez ces commandes de configuration :

set port speed port range 10 | 100 set port duplex port range full | half

Dans CatOS 8.3 et ultérieurs, Cisco a introduit le mot clé optionnel auto-10-100 . Utilisez le mot clé auto-10-100 sur les ports qui supportent des vitesses de 10/100/1000 Mbps/s mais où l'autonégociation à 1000 Mbps/s est indésirable. L'utilisation du mot clé auto-10-100 oblige le port à se comporter de la même manière qu'un port 10/100-Mbps/s port dont la vitesse est définie sur auto. La vitesse et le mode bidirectionnel sont négociés pour les ports 10/100-Mbps/s seulement, et la vitesse 1000-Mbps/s ne participe pas à la négociation.

set port speed port_range auto-10-100

Autres options

Quand aucune autonégociation n'est utilisée entre les commutateurs, l'indication de panne L1 peut également être perdue pour certains problèmes. Il est utile d'employer les protocoles L2 pour augmenter la détection de panne, telle que la détection UDLD agressive.

Gigabit Ethernet

L'Ethernet Gigabit (GE) a une procédure d'autonégociation (IEEE 802.3z) qui est plus détaillée que celle de l'Ethernet 10/100 Mbps/s et est utilisé pour échanger des paramètres de régulation de débit, des informations sur une panne distante et des informations sur le mode bidirectionnel (quoique les ports GE de la gamme Catalyst supportent seulement le mode bidirectionnel simultané).

Remarque : la norme 802.3z a été remplacée par les spécifications IEEE 802.3:2000. Référez-vous aux normes IEEE sur l'abonnement aux normes LAN/MAN de ligne : Archives pour plus d'informations. ![]()

Aperçu opérationnel

La négociation de port GE est activée par défaut et les ports des deux extrémités d'une liaison GE doivent avoir la même configuration. À la différence du FE, la liaison GE ne peut pas s'établir si la configuration de l'autonégociation diffère sur les ports à chaque extrémité de la liaison. Cependant, la seule condition requise pour qu'un port à autonégociation désactivée établisse une liaison est un signal gigabit valide de l'extrémité lointaine. Ce comportement est indépendant de la configuration de l'autonégociation de l'extrémité lointaine. Par exemple, supposez qu'il y a deux périphériques, A et B. Chaque périphérique peut avoir l'autonégociation activée ou désactivée. Cette table présente une liste des configurations possibles et des états de liaison respectifs :

| Négociation | B activé | B désactivé |

|---|---|---|

| A désactivé | up des deux côtés | A down, B up |

| A désactivé | A up, B down | up des deux côtés |

Dans une liaison GE, la synchronisation et l'autonégociation (si elles sont activées) sont exécutées au démarrage de la liaison par l'utilisation d'une séquence spéciale de noms de code pour liaison réservée.

Note : Il existe un dictionnaire de mots valides et tous les mots possibles ne sont pas valides dans GE.

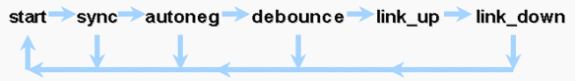

La vie d'une connexion GE peut être caractérisée de cette façon :

Une perte de synchronization signifie que MAC détecte une liaison hors service. La perte de synchronisation s'applique, que l'autonégociation soit activée ou désactivée. La synchronisation est perdue dans certaines conditions d'échec telles que la réception de trois mots incorrects en succession. Si ce phénomène persiste pendant 10 ms, une condition « sync fail » est affirmée et la liaison passe en état link_down . Une fois la synchronisation perdue, trois délais d'inactivité valides consécutifs sont nécessaires afin de resynchroniser. D'autres événements catastrophiques, tels qu'une perte de signal de réception (Rx), entraînent la désactivation d'une liaison.

L'autonégociation est une partie du processus de liaison. Quand la liaison est active, l'autonégociation est terminée. Cependant, le commutateur continue à surveiller l'état de la liaison. Si l'autonégociation est désactivée sur un port, la phase d'« autoneg » n'est plus une option.

La spécification GE cuivre (1000BASE-T) prend en charge l'autonégociation par Next Page Exchange. Next Page Exchange permet l'autonégociation des vitesses 10/100/1000 Mbps/s sur des ports cuivre.

Remarque : La spécification de la fibre GE ne prévoit que la négociation du mode bidirectionnel, du contrôle de flux et de la détection des pannes à distance. Les ports fibre GE ne négocient pas la vitesse du port. Référez-vous aux sections 28 et 37 de la spécification IEEE 802.3-2002 pour plus d'informations sur l'autonégociation. ![]()

Le délai de redémarrage de la synchronisation est une fonctionnalité logicielle qui contrôle la durée totale de l'autonégociation. Si l'autonégociation ne réussit pas dans ce délai, le firmware relance l'autonégociation au cas où il y aurait un blocage. La commande set port sync-restart-delay a seulement un effet quand l'autonégociation est définie sur enable.

Recommandation

Activer l'autonégociation est beaucoup plus important dans un environnement GE que dans un environnement 10/100. En fait, l'autonégociation doit seulement être désactivée sur les ports de commutation qui s'attachent aux périphériques non capables de prendre en charge une négociation ou lorsque des problèmes de connectivité résultent de problèmes d'interopérabilité. Cisco vous recommande d'activer la négociation Gigabit (par défaut) sur toutes les liaisons commutateur-à-commutateur et généralement sur tous les périphériques GE. Émettez cette commande afin d'activer l'autonégociation :

set port negotiation port range enable

!--- This is the default.

Une exception connue se produit quand il y a une connexion à un routeur de commutation Gigabit (GSR) qui exécute une version du logiciel Cisco IOS antérieure à 12.0(10)S, la version où sont venus s'ajouter le contrôle de flux et l'autonégociation. Dans ce cas, arrêtez ces deux fonctions, ou les états de port de commutation not connected, et les rapports d'erreurs GSR. Voici un exemple de séquence de commande :

set port flowcontrol receive port range off set port flowcontrol send port range off set port negotiation port range disable

Les connexions de commutateur-à-commutateur doivent être étudiées au cas par cas. Les clients Cisco ont rencontré des problèmes avec la négociation Gigabit sur des serveurs Sun, HP et IBM.

Autres options

Le contrôle de flux est une partie facultative de la spécification 802.3x et doit être négocié si utilisé. Les périphériques peuvent ou ne peuvent pas être capables d'envoyer et/ou de répondre à une trame PAUSE (MAC 01-80-C2-00-00-00 0F bien connu). En outre, ils ne peuvent pas être d'accord sur la demande de contrôle de flux du voisin distant. Un port avec un tampon d'entrée qui se remplit envoie une trame PAUSE à son partenaire de liaison, qui arrête la transmission et retient toutes les trames supplémentaires dans les tampons de sortie du partenaire de liaison. Ceci ne résout aucun problème équilibré de sursouscription, mais rend effectivement le tampon d'entrée plus grand par une certaine fraction de la mémoire tampon de sortie du partenaire durant les rafales de transmission.

Cette fonctionnalité est très utile sur les liaisons entre les ports d'accès et les hôtes d'extrémité, où la mémoire tampon de sortie de l'hôte est potentiellement aussi grande que leur mémoire virtuelle. L'utilisation du commutateur à commutateur a des avantages limités.

Émettez ces commandes afin de contrôler cela sur les ports de commutation :

set port flowcontrol mod/port receive | send off |on | desired

>show port flowcontrol

Port Send FlowControl Receive FlowControl RxPause TxPause

admin oper admin oper

----- -------- -------- -------- -------- ------- -------

6/1 off off on on 0 0

6/2 off off on on 0 0

6/3 off off on on 0 0

Remarque : Tous les modules Catalyst répondent à une trame PAUSE si elle est négociée. Quelques modules (par exemple, WS-X5410, WS-X4306) n'envoient jamais de trames PAUSE même s'ils négocient pour cela, car ils sont non-bloquants.

Dynamic Trunking Protocol

Type d'encapsulation

Les jonctions étendent des VLAN entre les périphériques en identifiant et en marquant temporairement (liaison locale) les trames Ethernet originales, ce qui leur permet d'être multiplexées sur une même liaison. Cela garantit également que la diffusion VLAN séparée et les domaines de sécurité sont maintenus entre les commutateurs. Les tables CAM maintiennent la correspondance trame-à-VLAN à l'intérieur des commutateurs.

La jonction est prise en charge sur plusieurs types de médias L2, y compris ATM LANE, FDDI 802,10, et Ethernet, bien que seulement ce dernier soit présenté ici.

Aperçu opérationnel de l'ISL

L'identification ou le schéma de balisage propriétaire Cisco, ISL, est en service depuis de nombreuses années. Le standard IEEE 802.1Q est également disponible.

En encapsulant totalement la trame originale dans un schéma de balisage à deux niveaux, l'ISL est effectivement un protocole de transmission tunnel et a l'avantage supplémentaire des trames de transport non-Ethernet. Il ajoute un en-tête de 26 octets et une FCS de 4 octets à la trame Ethernet standard - les trames Ethernet plus grandes sont prévues et traitées par des ports configurés pour être des jonctions. ISL prend en charge les VLAN 1024.

Format de trame ISL

| 40 bits | 4 bits | 4 bits | 48 Bits | 16 bits | 24 bits. | 24 bits. | 15 bits. | Bit | 16 bits | 16 bits | Longueur variable | 32 Bits |

|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Dest. Adresse | Type | UTILISATEUR | SA | LEN | LLC INSTANTANÉ | HSA | VLAN | BPDU | INDEX | Réserve | Trame encapsulée | FCS |

| 01-00-0c-00-00 | AAAA03 | 00000C |

Référez-vous à Liaison InterSwitch et format de trame IEEE 802.1Q pour plus d'informations.

Aperçu opérationnel du 802.1Q

La norme IEEE 802.1Q spécifie beaucoup plus que des types d'encapsulation, y compris des améliorations de spanning tree et des marquages GARP (voir la section VTP de ce document) et Qualité de service 802.1p (QoS).

Le format de trame 802.1Q préserve l'adresse source et l'adresse de destination Ethernet originales, mais les commutateurs doivent maintenant s'attendre à recevoir des trames baby-giant, même sur des ports d'accès où les hôtes peuvent utiliser un marquage afin d'exprimer la priorité utilisateur 802.1p pour la signalisation QoS. Le marqueur est de 4 octets, ainsi les trames Ethernet v2 802.1Q sont de 1522 octets, une réalisation du groupe de travail IEEE 802.3ac. 802.1Q prend en charge également l'espace de numérotation pour 4096 VLAN.

Toutes les trames de données transmises et reçues portent le marqueur 802.1Q exceptées celles sur le VLAN natif (il y a un marqueur implicite basé sur la configuration du port de commutation d'entrée). Les trames sur le VLAN natif sont toujours transmises sans marqueur et normalement reçues sans marqueur. Cependant, elles peuvent également être reçues marquées.

Référez-vous à Standardisation VLAN via IEEE 802.10 et Obtenir IEEE 802 pour plus de détails. ![]()

format de trame 802.1Q/801.1p

| En-tête de marqueur | ||||||||

|---|---|---|---|---|---|---|---|---|

| TPID | TCI | |||||||

| 48 bits | 48 bits | 16 bits | 3 bits | 1 bit | 12 bits | 16 bits | Longueur variable | 32 bits |

| DA | SA | TPID | Priorité | CFI | ID de VLAN | Longueur / type | Données avec PAD | FCS |

| 0x8100 | 0 - 7 | 0-1 | 0-4095 | |||||

Recommandation

Comme tous les nouveaux matériels prennent en charge 802.1Q (et certains supportent seulement 802.1Q, tels que la gamme Catalyst 4500/4000 et CSS 11000), Cisco recommande à toutes les nouvelles installations de suivre le standard IEEE 802.1Q et aux réseaux plus anciens de migrer graduellement à partir de l'ISL.

Le standard IEEE permet l'interopérabilité constructeur. C'est avantageux dans tous les environnements Cisco lorsque de nouveaux NIC et périphériques hôtes compatibles avec 802.1p deviennent disponibles. Bien que les installations ISL et 802.1Q soient toutes deux matures, le standard IEEE aura finalement une plus grande exposition et un plus grand support de tiers, tel que la prise en charge d'analyseurs réseau. Le temps d'encapsulation inférieur du 802.1Q comparé à l'ISL est un point mineur également en faveur du 802.1Q.

Comme le type d'encapsulation est négocié entre les commutateurs utilisant le DTP, avec l'ISL choisi en tant que gagnant par défaut si les deux extrémités le prennent en charge, il est nécessaire d'émettre cette commande afin de spécifier dot1q :

set trunk mod/port mode dot1q

Si VLAN 1 est effacé d'une jonction, comme évoqué dans la section Gestion intrabande de ce document, bien qu'aucune donnée utilisateur ne soit transmise ou reçue, le NMP continue à passer des protocoles de contrôle tels que le CDP et le VTP sur VLAN 1.

En outre, comme évoqué dans la section VLAN 1 de ce document, les paquets CDP, VTP et PAgP sont toujours envoyés sur le VLAN 1 quand il existe une jonction. En utilisant l'encapsulation dot1q, ces trames de contrôle sont marquées avec le VLAN 1 si le VLAN natif du commutateur est changé. Si la jonction dot1q à un routeur est activée et le VLAN natif est changé sur le commutateur, une sous-interface dans le VLAN 1 est nécessaire pour recevoir les trames CDP marquées et pour fournir une visibilité du voisin CDP sur le routeur.

Remarque : Il y a un risque potentiel de sécurité avec dot1q causé par l'étiquetage implicite du VLAN natif, car il peut être possible d'envoyer des trames d'un VLAN à un autre sans routeur. Référez-vous à Y-a-t'il des vulnérabilités dans les implémentations de VLAN ? ![]() pour plus de détails. Une solution de contournement consiste à utiliser une ID de VLAN pour le VLAN natif de la jonction qui n'est pas utilisée pour l'accès d'utilisateur. La majorité de clients Cisco laissent VLAN 1 comme VLAN natif sur une jonction et assignent des ports d'accès aux VLAN autres que le VLAN 1 afin de réaliser ceci simplement.

pour plus de détails. Une solution de contournement consiste à utiliser une ID de VLAN pour le VLAN natif de la jonction qui n'est pas utilisée pour l'accès d'utilisateur. La majorité de clients Cisco laissent VLAN 1 comme VLAN natif sur une jonction et assignent des ports d'accès aux VLAN autres que le VLAN 1 afin de réaliser ceci simplement.

Mode de jonction

DTP est la seconde génération de Dynamic ISL (DISL) et existe afin de s'assurer que les différents paramètres impliqués dans l'envoi de trames ISL ou 802.1Q, telles que le type d'encapsulation configuré, le VLAN natif et la capacité matérielle, sont convenus par les commutateurs aux deux extrémités de la jonction. Ceci aide également à protéger contre l'inondation de trames marquées par des ports de non-jonction, potentiellement un risque sérieux pour la sécurité, en s'assurant que les ports et leurs voisins sont dans des états cohérents.

Aperçu opérationnel

DTP est un protocole L2 qui négocie des paramètres de configuration entre un port de commutation et son voisin. Il utilise une autre adresse MAC multicast (01-00-0c-cc-cc-cc) et un protocole de type SNAP 0x2004. Cette table présente un résumé des modes de configuration :

| Mode | Fonction | Trames DTP transmises | État final (port local) |

|---|---|---|---|

| Auto (default) | Entraîne la tentative de conversion de la liaison en jonction. Le port devient un port de jonction si le port voisin est défini sur le mode on ou desirable. | Oui, périodique. | Jonction |

| On (activé) | Met le port en mode de jonction des liens permanent et négocie pour convertir la liaison en jonction. Le port devient un port de jonction même si le port voisin n'est pas d'accord sur la modification. | Oui, périodique. | Jonction, sans réserve. |

| Nonegotiate | Met le port en mode de jonction des liens permanent mais empêche le port de produire des trames DTP. Vous devez configurer le port voisin manuellement comme port de jonction pour établir une liaison de jonction. C'est utile pour les périphériques qui ne prennent pas en charge le DTP. | Non | Jonction, sans réserve. |

| « Desirable » | Force le port à essayer activement de convertir la liaison en liaison de jonction. Le port devient un port de liaison si le port voisin est défini sur le mode on, desirable ou auto . | Oui, périodique. | Il finit dans l'état de jonction de liens seulement si le mode distant est on, auto ou desirable. |

| Off (désactivé) | Met le port en mode non-jonction permanent et négocie pour convertir la liaison en liaison non-jonction. Le port devient un port de non-jonction même si le port voisin n'est pas d'accord sur la modification. | Non en état équilibré, mais transmet des informations pour accélérer la détection de l'extrémité distante après la modification d'on. | Non-jonction |

Voici les points principaux du protocole :

-

Le DTP assume une connexion point-à-point et les périphériques Cisco prennent en charge seulement les ports de jonction 802.1Q qui sont point par point.

-

Pendant une négociation DTP, les ports ne participent pas au STP. C'est seulement une fois que le port est devenu un des trois types DTP (access, ISL ou 802.1Q) que le port est ajouté au STP. Autrement PAgP, si configuré, est le processus suivant qui s'exécute avant que le port participe au STP.

-

Si le port établit une liaison en mode ISL, les paquets DTP sont envoyés sur le VLAN 1, autrement (pour les ports de jonction ou de non-jonction 802.1Q) ils sont envoyés sur le VLAN natif.

-

En mode desirable , les paquets DTP transfèrent le nom de domaine VTP (qui doit correspondre pour qu'une jonction négociée s'établisse), plus la configuration de la jonction et l'état admin.

-

Des messages sont envoyés toutes les secondes pendant la négociation, et toutes les 30 secondes après cela.

-

Soyez sûr de comprendre que les modes on, nonegotiate et off spécifient explicitement dans quel état le port finit. Une mauvaise configuration peut mener à un état dangereux/contradictoire où un côté effectue une jonction et l'autre pas.

-

Un port en mode on, auto ou desirable envoie des trames DTP périodiquement. Si un port en mode auto ou desirable ne voit pas un paquet DTP pendant cinq minutes, il passe en non-jonction.

Référez-vous à Configuration de la jonction ISL sur des commutateurs de la gamme Catalyst 5500/5000 et 6500/6000 pour plus de détails sur l'ISL. Référez-vous à Liaison entre commutateurs de la gamme Catalyst 4500/4000, 5500/5000 et 6500/6000 utilisant l'encapsulation 802.1Q avec le logiciel système Cisco CatOS pour plus de détails sur le 802.1Q.

Recommandation

Cisco recommande une configuration de jonction explicite en mode desirable aux deux extrémités. Dans ce mode, les opérateurs réseau peuvent faire confiance au Syslog et aux messages d'état de ligne de commande indiquant qu'un port est actif et a établi une jonction, à la différence du mode on qui peut faire apparaître un port actif bien que le voisin soit mal configuré. En outre, une jonction en mode desirable fournit la stabilité dans les situations où un côté de la liaison ne peut pas devenir une jonction ou relâche l'état de jonction. Émettez cette commande pour définir le mode desirable :

set trunk mod/port desirable ISL | dot1q

Remarque : Définissez la liaison sur off sur tous les ports non agrégés. Cela aide à éliminer le temps de négociation gaspillé en activant des ports hôte. Cette commande est également exécutée quand la commande set port host est utilisée ; référez-vous à la section STP pour plus d'informations. Émettez cette commande afin de désactiver une jonction sur une plage de ports :

set trunk port range off

!--- Ports are not trunking; part of the set port host command.

Autres options

Une autre configuration client commune utilise le mode desirable seulement au niveau de la couche de distribution et la configuration par défaut la plus simple (mode auto) au niveau de la couche d'accès.

Quelques commutateurs, tels que Catalyst 2900XL, les routeurs Cisco IOS ou les périphériques d'autres constructeurs, ne supportent pas actuellement la négociation de jonction via DTP. Vous pouvez utiliser le nonegotiate mode sur les commutateurs Catalyst 4500/4000, 5500/5000 et 6500/6000 afin de définir un port en tant que jonction sans réserve avec ces périphériques, ce qui peut permettre d'établir un standard commun à travers tout le campus. En outre, vous pouvez mettre en application le mode nonegotiate afin de réduire le temps d'initialisation « général » de la liaison.

Remarque : Des facteurs tels que le mode canal et la configuration STP peuvent également affecter le temps d'initialisation.

Émettez cette commande pour définir le mode nonegotiate:

set trunk mod/port nonegotiate ISL | dot1q

Cisco recommande le mode nonegotiate quand il y a une connexion à un routeur Cisco IOS, car lorsqu'un pontage est établi, certaines trames DTP reçues du mode on peuvent revenir dans le port de jonction. À la réception de la trame DTP, le port de commutation essaye de renégocier (ou d'activer/désactiver la jonction) inutilement. Si nonegotiate est activé, le commutateur n'envoie pas de trames DTP.

protocole STP

Considérations de base

Le protocole Spanning Tree (STP) maintient un environnement L2 sans boucles dans des réseaux redondants commutés et pontés. Sans STP, les trames font une boucle et/ou se multiplient indéfiniment, ce qui entraîne un ralentissement des données sur le réseau car tous les périphériques dans le domaine de diffusion sont interrompus continuellement par le trafic élevé.

Bien qu'à certains égards STP soit un protocole éprouvé développé initialement pour les ponts lents basés sur un logiciel (IEEE 802.1d), il peut être complexe à mettre en application correctement dans de grands réseaux commutés avec beaucoup de VLAN, beaucoup de commutateurs dans un domaine, un support pluri-constructeurs et des améliorations IEEE plus récentes.

Pour future référence, CatOS 6.x continue à supporter les nouveaux développements STP, tels que MISTP, la protection contre les boucles, la protection de la racine et la détection de décalage de livraison du BPDU. En outre, davantage de protocoles normalisés sont disponibles dans CatOS 7.x, tels le spanning tree partagé IEEE 802.1s et le spanning tree IEEE 802.1w à convergence rapide.

Aperçu opérationnel

La sélection du pont racine par VLAN est remportée par le commutateur avec le plus bas identifiant de pont racine (BID). Le BID est la priorité de pont combinée avec l'adresse MAC du commutateur.

Au commencement, les BPDU sont envoyés à partir de tous les commutateurs, contenant le BID de chaque commutateur et le coût de chemin pour atteindre ce commutateur. Ceci active le pont racine et le chemin le moins coûteux à la racine à déterminer. Les paramètres de configuration supplémentaires transportés dans les BPDU de la racine ont priorité sur ceux qui sont localement configurés de sorte que le réseau utilise des timers cohérents.

La topologie converge alors par ces étapes :

-

Un pont racine unique est élu pour le domaine du spanning tree tout entier.

-

Un port racine (faisant face au pont racine) est sélectionné sur chaque pont non-racine.

-

Un port donné est sélectionné pour expédier les BPDU sur chaque segment.

-

Les ports non désignés deviennent bloquants.

Référez-vous à Configuration du spanning tree pour plus d'informations.

| Paramètres par défaut du timer de base (secondes) | Name (nom) | Fonction |

|---|---|---|

| 2 | hello | Contrôle l'envoi de BPDU. |

| 15 | Délai de transmission (Fwddelay) | Contrôle combien de temps un port passe dans l'état d'écoute et d'apprentissage et influence le processus de modification de la topologie (voir la section suivante). |

| 20 | Maxage | Contrôle combien de temps le commutateur maintient la topologie actuelle avant de rechercher un chemin alternatif. Après les secondes de Maxage, un BPDU est considéré comme obsolète et le commutateur recherche un nouveau port racine parmi le pool de ports bloquants. Si aucun port bloqué n'est disponible, il prétend être la racine elle-même sur les ports indiqués. |

| États du port | Signification | Temporisation par défaut jusqu'au prochain état |

|---|---|---|

| Désactivé | Administrativement inactif. | S/O |

| Bloquer | Reçoit les BPDU et arrête les données utilisateur. | Surveillez la réception des BPDU. Attendez 20 secondes l'expiration du Maxage ou la modification immédiate si une défaillance de liaison directe/locale est détectée. |

| Écouter | Envoi ou réception des BPDU pour contrôler si un retour au blocage est requis. | Timer de Fwddelay (attendre 15 secondes) |

| Apprendre | Construit une topologie/table CAM. | Timer de Fwddelay (attendre 15 secondes) |

| Transmettre | Envoi/réception des données. | |

| Modification de la topologie de base totale : | 20 + 2 (15) = 50 secondes si vous attendez l'expiration du Maxage, ou 30 secondes pour la défaillance de liaison directe |

Les deux types de BPDU dans STP sont des BPDU de configuration et des BPDU d'avis de modification de la topologie (TCN).

Écoulement de la configuration BPDU

Les BPDU de configuration sont collectés à chaque hello-interval de chaque port sur le pont racine et coulent ultérieurement dans tous les commutateurs de terminal afin de maintenir l'état du spanning tree. En état équilibré, l'écoulement BPDU est unidirectionnel : les ports racine et les ports de blocage reçoivent seulement des BPDU de configuration, alors que les ports désignés envoient seulement des BPDU de configuration.

Pour chaque BPDU reçu par un commutateur de la racine, un nouveau est traité par le NMP Catalyst central et envoyé en contenant l'information de racine. En d'autres termes, si le pont racine est perdu ou si tous les chemins au pont racine sont perdus, les BPDU ne sont plus reçus (jusqu'à ce que le timer de Maxage commence la réélection).

Écoulement TCN BPDU

Les BPDU TCN sont collectés auprès des commutateurs de terminal et coulent vers le pont racine quand une modification de topologie est détectée dans le spanning tree. Les ports racine envoient seulement des TCN et les ports désignés reçoivent seulement des TCN.

Le BPDU TCN voyage vers la dorsale racine et est reconnu at chaque étape, ainsi c'est un mécanisme fiable. Une fois qu'il arrive au pont racine, celui-ci alerte le domaine tout entier qu'une modification s'est produite en collectant des BPDU de configuration avec l'indicateur TCN défini sur la durée maxage + fwddelay (35 secondes par défaut). Ceci fait changer à tous les commutateurs leur délai d'expiration de la mémoire CAM normal de cinq minutes (par défaut) à l'intervalle spécifié par fwddelay (15 secondes par défaut). Référez-vous à Comprendre les modifications de topologie du protocole Spanning Tree pour plus de détails.

Modes du Spanning Tree

Il y a trois manières différentes de corréler des VLAN avec Spanning Tree :

-

Un spanning tree unique pour tous les VLAN, ou un protocole spanning tree mono, tel qu'IEEE 802.1Q

-

Un spanning tree par VLAN, ou un spanning tree partagé, comme Cisco PVST

-

Un spanning tree par ensemble de VLAN, ou un spanning tree multiple, comme Cisco MISTP et IEEE 802.1s

Un spanning tree mono pour tous les VLAN permet seulement une topologie active et donc aucun équilibrage de charge. Un port STP bloqué bloque pour tous les VLAN et ne transporte aucune donnée.

Un spanning tree par VLAN permet l'équilibrage de charge mais exige plus de traitement par le CPU du BPDU à mesure que le nombre de VLAN augmente. Les notes de publication de CatOS fournissent des conseils sur le nombre de ports logiques recommandé dans le spanning-tree par commutateur. Par exemple, la formule Catalyst 6500/6000 Supervisor Engine 1 est la suivante :

nombre de ports + (nombre de jonctions * nombre de VLAN sur les jonctions) < 4000

Cisco MISTP et la nouvelle norme 802.1s permettent la définition de seulement deux instances/topologies STP actives et le mappage de tous les VLAN sur l'un ou l'autre de ces deux arborescences. Cette technique permet à STP de mesurer des milliers de VLAN tandis que l'équilibrage de charge est activé.

Formats de BPDU

Afin de prendre en charge la norme IEEE 802.1Q, la mise en place existante de Cisco STP a été étendue pour devenir PVST+ en ajoutant la prise en charge de la tunnellisation à travers une région de spanning tree mono IEEE 802.1Q. PVST+ est donc compatible avec IEEE 802.1Q MST et les protocoles PVST de Cisco et n'exige pas de commandes ou de configuration supplémentaires. En outre, PVST+ ajoute des mécanismes de vérification afin de s'assurer qu'il n'y a aucune incohérence dans la configuration de la liaison de port et des ID de VLAN à travers les commutateurs.

Voici quelques points opérationnels importants du protocole PVST+ :

-

PVST+ interopère avec le spanning tree mono 802.1Q par le soi-disant Common Spanning Tree (CST) via une jonction 802.1Q. Le CST est toujours sur le VLAN 1, ainsi ce VLAN doit être activé sur la jonction pour interopérer avec d'autres constructeurs. Les BPDU CST sont transmis, toujours non-marqués, au groupe de pontage de la norme IEEE (adresse MAC 01-80-c2-00-00-00, DSAP 42, SSAP 42). Pour l'exhaustivité de la description, un ensemble parallèle de BPDU est également transmis à l'adresse MAC du spanning tree Cisco partagé pour le VLAN 1.

-

PVST+ tunnellise les BPDU PVST à travers les régions VLAN 802.1Q sous forme de données multicast. Les BPDU de spanning tree cisco partagé sont transmis à l'adresse MAC 01-00-0c-cc-cc-cd (protocole SNAP HDLC 0x010b) pour chaque VLAN sur une jonction. Les BPDU ne sont pas marqués sur le VLAN natif et sont marqués pour tous les autres VLAN.

-

PVST+ contrôle les incohérences de port et de VLAN. PVST+ bloque les ports qui reçoivent des BPDU contradictoires afin d'empêcher des boucles de réacheminement. Il informe également les utilisateurs via les messages syslog au sujet de n'importe quelle disparité de configuration.

-

PVST+ est rétrocompatible avec les commutateurs Cisco existants exécutant PVST sur des jonctions ISL. Les BPDU à encapsulation ISL sont encore transmis ou reçus à l'aide de l'adresse MAC IEEE. En d'autres termes, chaque type de BPDU est local à sa liaison ; il n'y a aucun problème de traduction.

Recommandation

Tous les commutateurs Catalyst ont STP activé par défaut. Ceci est recommandé même si une conception est choisie qui n'inclut pas les boucles L2 de sorte que STP ne soit pas activé dans le sens qu'il maintient activement un port bloqué.

set spantree enable all !--- This is the default.

Cisco recommande de laisser STP activé pour ces raisons :

-

S'il y a une boucle (induite par un mauvais câblage, un câble défectueux, etc.), STP empêche des effets néfastes au réseau provoqués par des données multicast et de diffusion.

-

Protection contre une décomposition d'EtherChannel.

-

La plupart des réseaux sont configurés avec STP, ce qui lui donne une exposition maximale. Plus d'exposition égale généralement un code stable.

-

Protection contre les défaillances des NIC à double connexion (ou pontage activé sur les serveurs).

-

Le logiciel pour beaucoup de protocoles (tels que PAgP, IGMP Snooping et jonction) est étroitement lié à STP. L'exécution sans STP peut mener à des résultats indésirables.

Ne changez pas les timers, car ceci peut compromettre la stabilité. La majorité des réseaux déployés ne sont pas accordés. Les timers STP simples accessibles par ligne de commande, comme l'hello-interval et le Maxage, sont eux-mêmes composés d'un ensemble complexe d'autres timers assumés et intrinsèques, ainsi il est difficile d'accorder les timers et de considérer toutes les ramifications. D'ailleurs, il y a le danger de miner la protection UDLD .

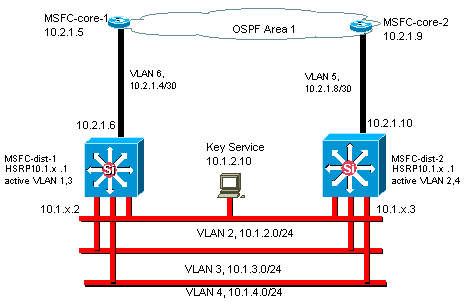

Dans le meilleur des cas, gardez le trafic utilisateur du VLAN de gestion. Particulièrement avec les processeurs de commutation Catalyst plus anciens, il vaut mieux éviter des problèmes avec STP en gardant le VLAN de gestion séparé des données utilisateur. Une station d'extrémité qui se conduit mal pourrait potentiellement maintenir le processeur du supervisor engine si occupé avec des paquets de diffusion qu'il pourrait manquer un ou plusieurs BPDU. Cependant, des commutateurs plus récents avec des CPU plus puissants et des systèmes de contrôle d'étranglement soulagent cette considération. Voyez la section Gestion intrabande de ce document pour plus de détails.

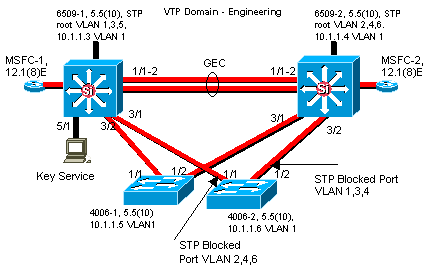

Ne forcez pas trop sur la redondance. Ceci peut mener à un cauchemar de dépannage - trop de ports de blocage compromettent la stabilité à long terme. Maintenez le diamètre SPT total inférieur à sept sauts. Essayez de vous inspirer du modèle Cisco multicouche, avec ses plus petits domaines commutés, ses triangles STP et ses ports bloqués déterministes (comme expliqué dans Conception d'un réseau Gigabit Campus - Principes et architecture) dans la mesure du possible.

Influencez et sachez où la fonctionnalité racine et les ports bloqués résident, et ajoutez cet élément au diagramme de topologie. Les ports bloqués sont la clé du dépannage STP - ce qui les a fait passer du blocage à la transmission est souvent la partie principale d'analyse de la cause d'origine. Choisissez la distribution et les couches de base comme emplacement de racine/racine secondaire, puisque celles-ci sont considérées comme les parties les plus stables du réseau. Vérifiez que le recouvrement L3 et HSRP est optimal, avec des chemins de transmission des données L2. Cette commande est une macro qui configure la priorité de pont ; la racine la définit bien en dessous que la valeur par défaut (32768), alors que la racine secondaire la définit raisonnablement en dessous de la valeur par défaut :

set spantree root secondary vlan range

Remarque : Cette macro définit la priorité racine sur 8192 (par défaut), la priorité racine actuelle moins 1 (si un autre pont racine est connu) ou la priorité racine actuelle (si son adresse MAC est inférieure à la racine actuelle).

Élaguez les VLAN inutiles des ports de liaison (un exercice bidirectionnel). Ceci limite le diamètre du temps de traitement STP et NMP sur les portions du réseau où certains VLAN ne sont pas requis. L'élagage VTP automatique ne supprime pas STP d'une jonction. Référez-vous à la section VTP de ce document pour plus d'informations. Le VLAN 1 par défaut peut également être retiré des jonctions utilisant CatOS 5.4 et ultérieurs.

Référez-vous aux Problèmes et considérations de conception du protocole spanning tree pour plus d'informations.

Autres options

Cisco a un autre STP connu sous le nom de pont VLAN. Ce protocole fonctionne avec une adresse MAC de destination de 01-00-0c-cd-cd-ce et un protocole de type 0x010c.

Ceci est particulièrement utile s'il est nécessaire de relier des protocoles non routables ou hérités entre des VLAN sans interférer avec les instances Spanning Tree IEEE exécutées sur ces VLAN. Si les interfaces VLAN pour le trafic non-ponté deviennent bloquées pour le trafic L2 (et ceci pourrait facilement se produire s'ils participaient au même STP que les VLAN IP), le trafic de recouvrement L3 est accidentellement élagué lui aussi - un effet secondaire non désiré. Le pont VLAN est donc une instance de STP séparée pour des protocoles pontés, ce qui fournit une topologie distincte qui peut être manipulée sans affecter le trafic IP.

Cisco recommande d'exécuter un pont VLAN si un pontage est requis entre les VLAN sur des routeurs Cisco tels que le MSFC.

PortFast

Portfast est utilisé pour contourner le fonctionnement normal du Spanning Tree sur les ports d'accès et pour accélérer la connectivité entre les stations d'extrémité et les services auxquels ils doivent se connecter après l'initialisation de la liaison. Sur quelques protocoles, tels qu'IPX/SPX, il est important de voir le port d'accès en mode transmission dès que la liaison est établie afin d'éviter des problèmes GNS.

Pour plus d'informations, reportez-vous à Utilisation de PortFast et d'autres commandes pour corriger les retards de connectivité au démarrage du poste de travail.

Aperçu opérationnel