Dépannage du commutateur de route (RSM) Catalyst 5000 et du routage entre réseaux locaux virtuels (InterVLAN)

Contenu

Introduction

Ce document fournit des informations sur le dépannage du routage interVLAN avec un module de commutation de route (RSM) sur un commutateur de la gamme Catalyst 5000. En matière de dépannage du RSM, la première chose à faire est de le considérer comme un simple routeur externe. Il est très rare qu'un problème spécifique au RSM cause un problème en ce qui concerne le routage interVLAN. Par conséquent, ce document ne couvre que les deux principaux domaines dans lesquels cela pourrait se produire :

-

Problèmes liés au matériel RSM : Ce document présente l'architecture RSM et fournit des détails sur les compteurs supplémentaires liés au RSM à suivre.

-

Problèmes spécifiques à la configuration interVLAN (principalement liés à l'interaction entre les routeurs et les commutateurs) : Cela s'applique également aux autres routeurs internes (tels que la carte MSFC [Multilayer Switch Feature Card], la carte RSFC [Route Switch Feature Card], 8510CSR, etc.) et souvent aux routeurs externes.

Remarque : ce document ne couvre pas la configuration du routage interVLAN sur les commutateurs Catalyst 4000, 5000 et 6000. Pour plus de détails, reportez-vous aux documents suivants :

-

Configuration et présentation du module de routeur pour la gamme Catalyst 4500/4000 (WS-X4232-L3)

-

Configuration de la section Module for InterVLAN Routing de la note d'installation et de configuration du module de services de couche 3 Catalyst 4000

Ce document ne couvre pas le dépannage de protocole de routage de base, ni les problèmes liés à la commutation multicouche (MLS).

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

Conventions

For more information on document conventions, refer to the Cisco Technical Tips Conventions.

Qu’est-ce que le routage inter-VLAN ?

Avant de discuter du routage entre réseaux locaux virtuels, ce document se concentre sur le concept de réseau local virtuel. Il ne s’agit pas d’une discussion théorique sur le besoin de VLAN, mais simplement sur la façon dont les VLAN fonctionnent sur un commutateur. Lorsque vous créez des VLAN sur votre commutateur, c'est comme si vous divisiez votre commutateur en plusieurs ponts virtuels, chacun d'eux étant uniquement des ports de pontage appartenant au même VLAN.

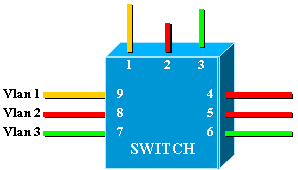

Ce schéma représente un commutateur avec neuf ports affectés à trois VLAN différents :

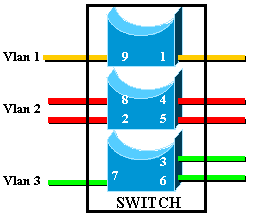

Cela équivaut exactement au réseau suivant, qui se compose de trois ponts indépendants :

Dans le commutateur, il y a trois ponts différents, en raison de chaque VLAN créant un pont distinct. Puisque chaque VLAN crée une instance STP (Spanning Tree Protocol) distincte, STP gère trois tables de transfert différentes.

À l’aide du deuxième schéma, il devient évident que bien qu’ils soient connectés au même périphérique physique, les ports appartenant à différents VLAN ne peuvent pas communiquer directement au niveau de la couche 2 (L2). Même si c'est possible, cela ne serait pas approprié. Par exemple, si vous connectez le port 1 au port 4, vous fusionnerez simplement VLAN1 à VLAN2. Dans ce cas, il n’y a aucune raison d’avoir deux VLAN distincts.

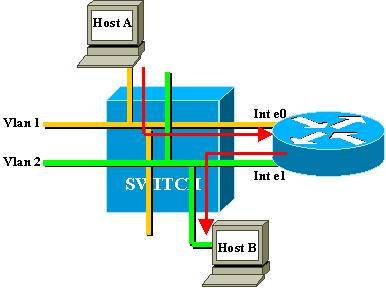

La seule connectivité que vous souhaitez entre les VLAN est obtenue au niveau de la couche 3 (L3) par un routeur. Il s’agit du routage interVLAN. Pour simplifier davantage les diagrammes, les VLAN sont représentés comme différents segments Ethernet physiques, car vous n’êtes pas vraiment intéressé par les fonctions de pontage spécifiques fournies par le commutateur.

Dans ce schéma, les deux VLAN sont considérés comme deux segments Ethernet différents. Le trafic inter-VLAN doit passer par le routeur externe. Si l’hôte A veut communiquer avec l’hôte B, il utilise généralement le routeur comme passerelle par défaut.

Architecture RSM

Architecture logique

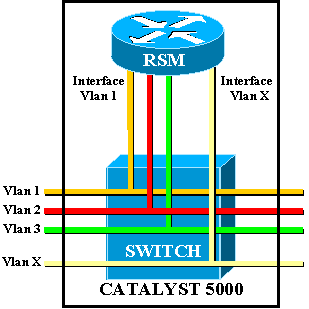

Vous pouvez voir un RSM comme un routeur externe qui a plusieurs interfaces directement connectées aux différents VLAN d'un commutateur Catalyst 5000.

Au lieu d’être appelées interface Ethernet, ces interfaces sont nommées en fonction du VLAN auquel elles se connectent. (L’interface VLAN1 est directement connectée à VLAN1, etc.)

Architecture mise en oeuvre

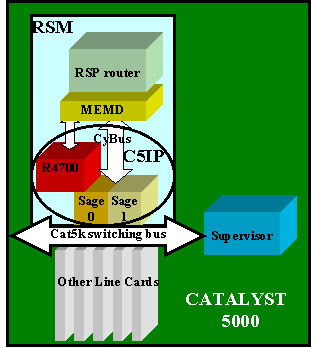

Le RSM est un routeur RSP (Route Switch Processor) Cisco 7500 à l'intérieur d'une carte de ligne Catalyst 5000. Vous n'avez pas besoin d'en savoir beaucoup sur l'architecture de la carte pour la configurer et la dépanner. Cependant, avoir une idée de la façon dont le RSM est construit aide à comprendre en quoi il est différent d'un routeur externe normal. Cette connaissance est particulièrement importante lors de l'introduction de la commande show controller c5ip.

Ce schéma localise les composants principaux de la carte de ligne RSM :

Processeur d'interface Catalyst 5000

Le processeur d'interface Catalyst 5000 (C5IP) est la partie du RSM qui imite une adresse IP système Catalyst 7500, avec le bus de commutation Catalyst 5000 comme interface réseau. Le C5IP comprend un processeur R4700 ainsi que deux circuits ASIC (Application-Specific Integrated Circuits) SAGE, chargés de l'accès au bus de commutation Catalyst 5000.

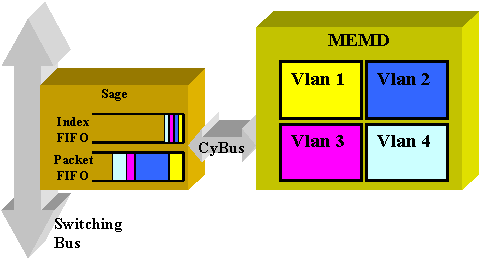

SAUVEGARDER

Ces deux circuits ASIC récupèrent les paquets du bus de commutation et les mettent en mémoire tampon. Avec les données du paquet, ils obtiennent également un index identifiant la destination du paquet dans le commutateur.

L’interface VLAN de destination n’est pas déterminée à partir du contenu du paquet lui-même, mais est dérivée de l’index. Le paquet et l'index sont d'abord stockés dans deux FIFO différents à l'intérieur du SAGE. L'index est lu et la mémoire partagée nécessaire est réservée dans la zone du VLAN de destination. Le paquet est ensuite copié dans le périphérique de mémoire (MEMD), à l'aide d'un DMA (Direct Memory Access) vers le SAGE.

Deux SAGE fonctionnant en parallèle pour communiquer entre le routeur et le bus de commutation peuvent conduire à une livraison de paquets hors séquence. (Par exemple, un grand paquet reçu sur SAGE0 peut être transmis après un petit paquet reçu ultérieurement par SAGE1.) Afin d’éviter cela, chaque VLAN est affecté de manière statique à un SAGE donné. Cela se fait automatiquement au démarrage. (Selon le routeur, un VLAN est associé à l'un des deux canaux DMA, chacun d'eux menant à un SAGE.) Les paquets d’un VLAN donné sont toujours livrés dans l’ordre.

MEMD

MEMD est la mémoire partagée utilisée par le routeur pour envoyer et recevoir des paquets. Chaque interface VLAN configurée sur le RSM reçoit une partie de la mémoire partagée disponible. Plus les interfaces VLAN sont configurées, moins la mémoire partagée par interface est importante. Les interfaces VLAN conservent leur partie de la mémoire partagée même lorsqu’elles sont désactivées ou éteintes. Seul l'ajout ou la suppression d'une interface VLAN par l'administrateur déclenche une nouvelle partition du MEMD entre les interfaces VLAN.

Dépannage spécifique à RSM

Les principaux problèmes spécifiques au RSM qui ne sont pas abordés dans la documentation habituelle du routeur Cisco IOS® sont les problèmes d'accès au RSM, ainsi que les problèmes de performances.

Accès au RSM

Le RSM est accessible de trois manières différentes :

Établissez une connexion Telnet avec le RSM

Pour établir une connexion Telnet avec le RSM, vous devez connaître l’adresse IP attribuée à l’une de ses interfaces VLAN. La session Telnet fonctionne exactement de la même manière que si vous tentiez de vous connecter à un routeur Cisco IOS normal. Vous devrez peut-être attribuer un mot de passe au vty afin d’obtenir Telnet et d’obtenir l’accès enable.

Cet exemple montre une session Telnet d'un Supervisor Engine vers un RSM, dans laquelle l'adresse IP VLAN1 est 10.0.0.1 :

sup> (enable) telnet 10.0.0.1 Trying 10.0.0.1... Connected to 10.0.0.1. Escape character is '^]'. User Access Verification Password: rsm> enable Password: rsm# show run !--- Output suppressed. ! hostname rsm ! enable password ww !--- An enable password is configured. ! !--- Output suppressed. line vty 0 4 password ww login !--- Login is enabled. A password must be configured on the vty. ! end

Ceci est similaire à d’autres configurations Cisco IOS de routeur externe.

Session entrante vers le RSM à partir du superviseur de commutateur

L'utilisation de la commande session x du Supervisor Engine vous connecte au RSM dans le logement x.

La méthode est identique à la précédente : le RSM possède une interface VLAN0 cachée qui a une adresse IP 127.0.0.(x+1), où x est le logement où le RSM est installé. La commande session émet une session Telnet masquée à cette adresse.

Remarque : Cette fois, les mots de passe vty et enable ne doivent pas être dans la configuration pour obtenir un accès complet au RSM.

sup> (enable) show module Mod Slot Ports Module-Type Model Status --- ---- ----- ------------------------- ------------------- 1 1 0 Supervisor III WS-X5530 ok 2 2 Route Switch Ext Port 3 3 1 Route Switch WS-X5302 ok 4 4 24 10/100BaseTX Ethernet WS-X5225R ok 5 5 12 10/100BaseTX Ethernet WS-X5203 ok !--- Output suppressed. sup> (enable) session 3 Trying Router-3... Connected to Router-3. Escape character is '^]'. rsm> enable rsm#

Utilisez la commande show module du Supervisor Engine pour identifier le logement dans lequel votre RSM est installé dans le commutateur. Vous pouvez y accéder directement à l'aide de la commande session.

Connexion directe à la console

Le port de console système du RSM est un port DCE de réceptacle DB-25 pour la connexion d'un terminal de données, qui vous permet de configurer et de communiquer avec votre système. Utilisez le câble de console fourni pour connecter le terminal au port de console du RSM. Le port de console est situé sur le RSM à côté du port auxiliaire et porte le nom de console.

Avant de connecter le port de console, consultez la documentation de votre terminal pour déterminer le débit en bauds du terminal que vous utiliserez. Le débit en bauds du terminal doit correspondre au débit en bauds par défaut (9 600 bauds). Configurez le terminal comme suit : 9 600 bauds, huit bits de données, aucune parité et deux bits d’arrêt (9 600,8N2).

Impossible d'accéder au RSM

Le RSM peut être isolé pour plusieurs raisons. Même sans pouvoir s'y connecter, il y a des signes de vie que l'on peut observer de l'extérieur :

-

Vérifiez l'état des DEL sur le RSM :

-

Le voyant d'arrêt du processeur est éteint : le système a détecté une défaillance matérielle du processeur.

-

Orange STATUS LED : module désactivé, test en cours ou démarrage du système en cours.

-

-

Vérifiez le Supervisor Engine pour voir si le commutateur peut voir le RSM. Pour ce faire, exécutez la commande show module :

sup> (enable) show module Mod Slot Ports Module-Type Model Status --- ---- ----- ------------------------- ------------------- 1 1 0 Supervisor III WS-X5530 ok 2 2 Route Switch Ext Port 3 3 1 Route Switch WS-X5302 ok 4 4 24 10/100BaseTX Ethernet WS-X5225R ok 5 5 12 10/100BaseTX Ethernet WS-X5203 ok !--- Output suppressed.

Ne déclarez jamais votre RSM mort avant d'avoir tenté la connexion console. Comme vous l'avez vu, l'accès à la session et l'accès Telnet reposent sur une connexion IP au RSM. Si le RSM démarre ou est bloqué en mode ROMMON, par exemple, vous ne pouvez pas établir de connexion Telnet ou de session avec celui-ci. Mais c'est tout à fait normal.

Même si le RSM semble défectueux, essayez de vous connecter à sa console. Ce faisant, vous pourrez peut-être voir des messages d'erreur qui s'afficheront à cet endroit.

Problèmes de performances

La plupart des problèmes de performances liés au RSM peuvent être résolus de la même manière qu’avec un routeur Cisco IOS normal. Cette section porte sur la partie spécifique de la mise en oeuvre RSM qui est le C5IP. La commande show controller c5ip peut fournir des informations sur le fonctionnement du C5IP. Ce résultat décrit certains de ses champs les plus importants :

RSM# show controllers c5ip DMA Channel 0 (status ok) 51 packets, 3066 bytes One minute rate, 353 bits/s, 1 packets/s Ten minute rate, 36 bits/s, 1 packets/s Dropped 0 packets Error counts, 0 crc, 0 index, 0 dmac-length, 0 dmac-synch, 0 dmac-timeout Transmitted 42 packets, 4692 bytes One minute rate, 308 bits/s, 1 packets/s Ten minute rate, 32 bits/s, 1 packets/s DMA Channel 1 (status ok) Received 4553 packets, 320877 bytes One minute rate, 986 bits/s, 2 packets/s Ten minute rate, 1301 bits/s, 3 packets/s Dropped 121 packets 0 ignore, 0 line-down, 0 runt, 0 giant, 121 unicast-flood Last drop (0xBD4001), vlan 1, length 94, rsm-discrim 0, result-bus 0x5 Error counts, 0 crc, 0 index, 0 dmac-length, 0 dmac-synch, 0 dmac-timeout Transmitted 182 packets, 32998 bytes One minute rate, 117 bits/s, 1 packets/s Ten minute rate, 125 bits/s, 1 packets/s Vlan Type DMA Channel Method 1 ethernet 1 auto 2 ethernet 0 auto Inband IPC (status running) Pending messages, 0 queued, 0 awaiting acknowledgment Vlan0 is up, line protocol is up Hardware is Cat5k Virtual Ethernet, address is 00e0.1e91.c6e8 (bia 00e0.1e91.c6e8) Internet address is 127.0.0.4/8 MTU 1500 bytes, BW 100000 Kbit, DLY 100 usec, reliability 255/255, txload 1/255, rxload 1/255 Encapsulation ARPA, loopback not set ARP type: ARPA, ARP Timeout 04:00:00 Last input 00:00:00, output 00:00:00, output hang never Last clearing of "show interface" counters never Queueing strategy: fifo Output queue 0/40, 0 drops; input queue 0/75, 0 drops 5 minute input rate 0 bits/sec, 1 packets/sec 5 minute output rate 0 bits/sec, 0 packets/sec 53 packets input, 3186 bytes, 0 no buffer Received 0 broadcasts, 0 runts, 0 giants, 0 throttles 0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored RSM#

Canal DMA 0/1

Le routeur RSP à l'intérieur du RSM communique avec le commutateur via deux canaux DMA distincts (en direction des deux ASIC SAGE). Chaque interface VLAN est automatiquement associée à l'un de ces canaux DMA. La commande show controllers c5ip affiche des informations sur chacune d'elles dans deux sections distinctes.

Reçu/Transmis

Ces statistiques permettent d'identifier la charge sur les différents canaux DMA. Recherchez un canal DMA qui est régulièrement surchargé par rapport aux autres. Cela peut se produire si tous les VLAN gourmands en trafic sont affectés au même canal DMA. Si nécessaire, vous pouvez attribuer manuellement des interfaces VLAN à un canal DMA spécifique à l'aide de la commande d'interface dma-channel.

Abandonné

Indique le nombre de paquets reçus mais abandonnés par le RSM. Cela se produit lorsque l'index reçu avec le paquet ne donne pas le RSM comme destination spécifique du paquet.

Nombre d'erreurs

-

CRC : des erreurs de cycle de redondance cyclique (CRC) se produisent lorsqu'un CRC incorrect est détecté par le RSM. Il ne doit pas y avoir de paquets avec des CRC défectueux sur le fond de panier, et le RSM qui les détecte indique que certaines cartes de ligne ou autres périphériques reliés au fond de panier ne fonctionnent pas correctement.

Remarque : les erreurs CRC peuvent également provenir d'un périphérique distant connecté via une liaison ISL. La plupart des cartes de ligne Catalyst ne vérifient pas le CRC d'un paquet qu'elles reçoivent du fond de panier et qu'elles transmettent sur une liaison.

-

index : des erreurs d'index se produisent lorsque l'index n'est pas exact. Le C5IP ne sait pas pourquoi il a reçu ce paquet. Cela incrémente également le compteur Drop.

-

dmac-length : ces erreurs se produisent lorsque l'interface C5IP empêche l'ASIC SAGE de dépasser une taille d'unité de transmission maximale (MTU) qui, si elle n'est pas détectée, aurait endommagé la mémoire partagée du routeur.

-

dmac-synch : si un ASIC SAGE supprime un paquet, le FIFO de paquet et le FIFO d'index deviennent hors synchronisation. Si cette erreur se produit, elle est automatiquement détectée et le compteur dmac-synch est incrémenté. Il est peu probable que cela se produise, mais si c'est le cas, l'impact sur les performances est extrêmement faible.

-

dmac-timeout - Ce compteur a été ajouté à la commande show controllers c5ip dans les versions 11.2(16)P et 12.0(2) du logiciel Cisco IOS. Il s'incrémente lorsqu'un transfert DMA ne se termine pas dans le délai maximal requis pour le transfert le plus long possible. Il indique une défaillance matérielle et un RSM indiquant une valeur non nulle pour ce compteur est un bon candidat pour le remplacement.

-

ignore : ignore les paquets d'entrée lorsque le routeur est à court de tampons MEMD. Cela se produit lorsque le processeur ne traite pas les paquets aussi rapidement qu'ils arrivent. Cela est probablement dû à tout ce qui maintient le processeur occupé.

-

line-down - Line-down indique que les paquets destinés à un protocole de ligne sur un VLAN ont été abandonnés. Le C5IP a reçu un paquet pour une interface VLAN qu'il estime être en panne. Cela ne doit pas se produire, car le commutateur doit arrêter de transmettre des paquets à une interface RSM qui est en panne. Cependant, vous pouvez en voir quelques-uns lorsqu’une interface tombe en panne, en raison de la synchronisation entre le RSM qui déclare l’interface désactivée et le commutateur qui est averti.

-

runt/giant : ce compteur suit les paquets de taille non valide.

-

unicast-flood : les paquets unicast-flood sont des paquets envoyés à une adresse MAC spécifique. La table CAM (Content Addressable Memory) du Catalyst 5000 ne connaît pas le port sur lequel se trouve l'adresse MAC, de sorte qu'elle inonde le paquet à tous les ports du VLAN. Le RSM reçoit également ces paquets, mais à moins qu'il ne soit configuré pour le pontage sur ce VLAN, il n'est pas intéressé par les paquets qui ne correspondent pas à sa propre adresse MAC. Le RSM rejette ces paquets. C'est l'équivalent de ce qui se passe sur une véritable interface Ethernet dans la puce d'interface Ethernet, qui est programmée pour ignorer les paquets pour d'autres adresses MAC. Dans le RSM, cela se fait dans le logiciel C5IP. La plupart des paquets abandonnés sont des paquets inondés en monodiffusion.

-

Last drop : ce compteur affiche des informations spécifiques sur le dernier paquet abandonné. Il s'agit d'informations de bas niveau qui ne relèvent pas de ce document.

Distribution VLAN entre canaux DMA

Voici une partie du résultat de la commande show controllers c5ip sur un RSM dont dix interfaces VLAN sont configurées :

Vlan Type DMA Channel Method 1 ethernet 1 auto 2 ethernet 0 auto 3 ethernet 1 auto 4 ethernet 0 auto 5 ethernet 1 auto 6 ethernet 0 auto 7 ethernet 1 auto 8 ethernet 0 auto 9 ethernet 1 auto 10 ethernet 0 auto

Ce résultat montre à quel canal DMA une interface VLAN donnée est affectée. Vous pouvez voir que des VLAN impairs vont au canal 0, alors que même les VLAN sont liés au canal 1. Si nécessaire, vous pouvez coder cette correspondance en dur à l'aide de la commande de configuration d'interface dma-channel. Cet exemple montre comment attribuer l'interface VLAN1 d'un RSM au canal DMA 0 :

RSM# show controllers c5ip !--- Output suppressed. Vlan Type DMA Channel Method 1 ethernet 1 auto 2 ethernet 0 auto !--- Output suppressed. RSM# configure terminal Enter configuration commands, one per line. End with CNTL/Z. RSM(config)# interface vlan 1 RSM(config-if)# dma-channel 0 RSM(config-if)# ^Z RSM# RSM# show controllers c5ip !--- Output suppressed. Vlan Type DMA Channel Method 1 ethernet 0 configured 2 ethernet 0 auto !--- Output suppressed.

Informations VLAN0

L’objectif principal de VLAN0 est d’assurer une communication efficace avec le Supervisor Engine du commutateur. Comme il s'agit d'une interface masquée, vous ne pouvez pas utiliser une simple commande show interface vlan0 pour afficher des statistiques à son sujet.

Problèmes courants de routage inter-VLAN

Utilisation de la fonction d'état automatique RSM

Un problème fréquent avec le pontage est qu’une liaison rompue peut facilement diviser un réseau de couche 2 en deux parties. Cette situation doit être évitée à tout prix, car un réseau discontinu rompt le routage. (Ceci est généralement réalisé en déployant des liaisons redondantes.)

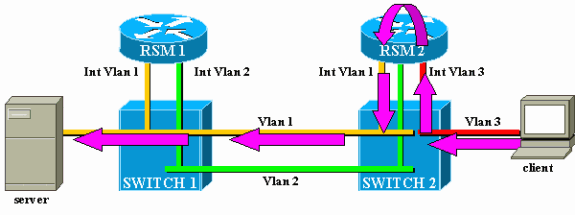

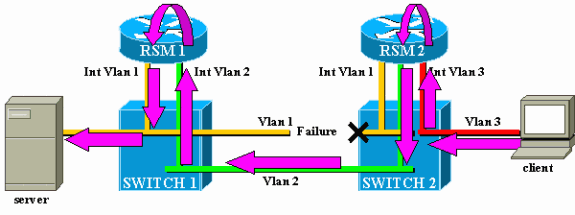

Considérez cet exemple, où un client connecté sur le commutateur 2 communique avec un serveur connecté sur le commutateur 1 :

Considérez le trafic du client au serveur uniquement. Le trafic entrant du client dans VLAN3 est routé par RSM2, qui a une connexion directe au sous-réseau du serveur via son interface VLAN2. Les flèches violettes représentent le chemin suivi :

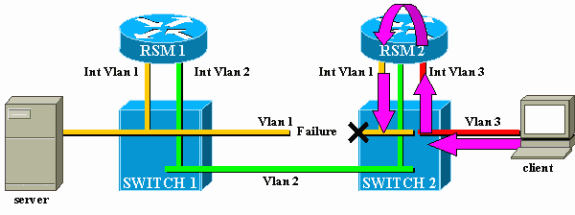

Supposez que la liaison entre le commutateur 1 et le commutateur 2 se brise pour VLAN1. Le problème principal ici est que, du point de vue de RSM2, rien n'a changé dans le réseau. RSM2 dispose toujours d’une interface directement connectée au VLAN1, et il continue de transférer le trafic du client au serveur via ce chemin. Le trafic est perdu dans le commutateur 2 et la connectivité entre le client et le serveur est interrompue.

La fonctionnalité d'état automatique RSM a été conçue pour répondre à cette question. Si aucun port n'est actif pour un VLAN spécifique sur un commutateur, l'interface VLAN correspondante du RSM est désactivée.

Dans le cas de l’exemple, lorsque la liaison du VLAN entre le commutateur 1 et le commutateur 2 échoue, le seul port du VLAN 1 sur le commutateur 2 est désactivé (liaison désactivée). La fonctionnalité d'état automatique RSM désactive l'interface VLAN1 sur RSM2. Maintenant que l’interface VLAN1 est désactivée, RSM2 peut utiliser un protocole de routage pour trouver un autre chemin pour les paquets destinés au serveur et éventuellement transférer le trafic via une autre interface, comme illustré dans ce schéma :

L'état automatique RSM fonctionne uniquement s'il n'y a aucun autre port actif dans le VLAN. Par exemple, si un autre client du VLAN1 est connecté au commutateur 2 ou si le RSM du châssis est défini avec une interface VLAN1, l’interface VLAN1 ne sera pas désactivée si la liaison entre le commutateur 1 et le commutateur 2 échoue. Le trafic serait alors à nouveau perturbé.

La fonction d'état automatique RSM est activée par défaut. Si nécessaire, il peut être désactivé manuellement à l'aide de la commande set rsmautostate sur le Supervisor Engine :

sup> (enable) show rsmautostate RSM Auto port state: enabled sup> (enable) set rsmautostate disable sup> (enable) show rsmautostate RSM Auto port state: disabled

Pontage de secours

Le pontage de secours consiste en des protocoles de pontage entre les VLAN, tandis que le routage de certains autres. Si possible, évitez ce type de configuration et utilisez-la uniquement pendant une période de migration transitoire. Généralement, cela est nécessaire lorsque vous avez segmenté votre réseau avec différents sous-réseaux IP, chacun sur un VLAN différent, mais vous voulez continuer à ponter certains anciens protocoles non routables (transport local [LAT], par exemple). Dans ce cas, vous voulez utiliser votre RSM comme routeur pour IP, mais comme pont pour d'autres protocoles. Pour ce faire, il suffit de configurer le pontage sur les interfaces RSM, tout en conservant les adresses IP. L'exemple suivant illustre un réseau très simple utilisant le pontage de secours, ainsi que le problème le plus courant qui peut se produire avec ce type de configuration.

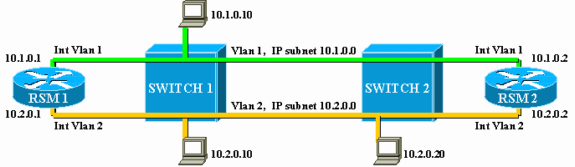

Ce réseau très simple est composé de deux VLAN, correspondant à deux sous-réseaux IP différents. Les hôtes d’un VLAN donné peuvent utiliser l’un des deux RSM comme passerelle par défaut (ou même les deux, à l’aide du protocole HSRP (Hot Standby Router Protocol)) et peuvent ainsi communiquer avec les hôtes de l’autre VLAN. Le réseau ressemble à ceci :

Les deux RSM sont également configurés pour relier d’autres protocoles entre leurs interfaces, VLAN1 et VLAN2. Supposons qu'un hôte propose des services LAT et qu'un client les utilise. Votre réseau ressemblera à ceci :

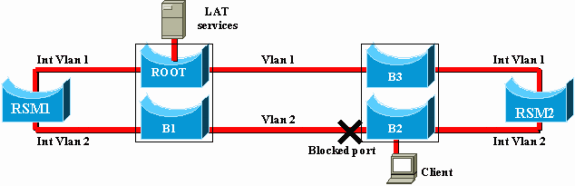

Pour ce schéma, chaque Catalyst est divisé en deux ponts différents (un pour chaque VLAN). Vous pouvez voir que le pontage entre les deux VLAN a entraîné une fusion des deux VLAN. En ce qui concerne les protocoles pontés, vous n'avez qu'un seul VLAN et le serveur et le client LAT peuvent communiquer directement. Bien sûr, cela implique également que vous avez une boucle dans le réseau et que STP doit bloquer un port.

Comme vous pouvez le voir, un problème va surgir à partir de ce port de blocage. Un commutateur est un périphérique de couche 2 pur et ne peut pas différencier le trafic IP du trafic LAT. Par conséquent, si le commutateur 2 bloque un port, comme dans le schéma ci-dessus, il bloque tous les types de trafic (IP, LAT ou autre). Pour cette raison, votre réseau ressemble à ceci :

VLAN2 est divisé en deux parties et vous avez un sous-réseau discontinu 10.2.0.0. Avec cette configuration, l’hôte 10.2.0.10 ne peut pas communiquer avec l’hôte 10.2.0.20, bien qu’ils se trouvent sur le même sous-réseau et le même VLAN.

La solution consiste à déplacer le port bloqué sur le seul périphérique capable de distinguer le trafic de couche 2 et de couche 3. Ce périphérique est le RSM. Il existe deux principales manières d'y parvenir :

-

En réglant les paramètres STP : Vous devez augmenter le coût sur un ou plusieurs périphériques afin que, éventuellement, le port de blocage se trouve sur RSM1 ou RSM2. Cette méthode n'est pas très flexible et implique une configuration STP très stricte. L'ajout d'un commutateur ou la modification de la bande passante d'une liaison (Fast EtherChannel ou Gigabit Ethernet) peut entraîner un retravail complet du réglage.

-

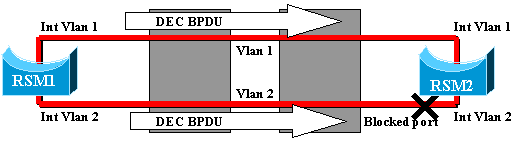

En utilisant un algorithme Spanning Tree différent (STA) sur le RSM : Les commutateurs exécutent uniquement le STA IEEE et sont totalement transparents pour le STP DEC. Si vous configurez DEC STP sur les deux RSM, ils fonctionnent comme s'ils étaient directement connectés ensemble, et l'un d'eux bloquera. Ce schéma illustre ceci :

Trou noir temporaire (convergence ST)

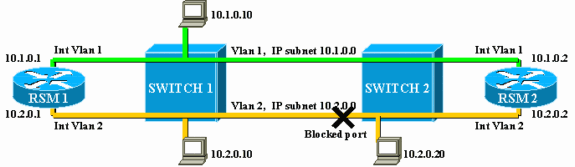

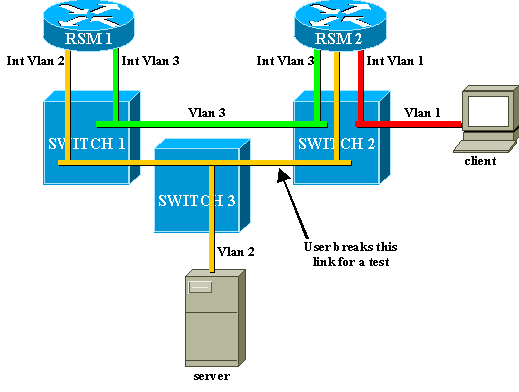

Les clients qui testent la vitesse de reconfiguration de leur réseau en cas de défaillance traitent souvent des problèmes de configuration liés au protocole STP. Considérez le réseau suivant, où un client accède à un serveur via deux chemins différents. Par défaut, le trafic du client au serveur est acheminé via l’interface VLAN2 par RSM2 :

Pour effectuer un test, un utilisateur rompt la liaison entre les commutateurs 2 et 3. Immédiatement, le port correspondant tombe en panne et la fonction d'état automatique RSM descend l'interface VLAN2 sur RSM2. La route connectée directement pour le serveur disparaît de la table de routage de RSM2, qui apprend rapidement une nouvelle route via RSM1. Avec des protocoles de routage efficaces tels que OSPF (Open Shortest Path First) ou EIGRP (Enhanced Interior Gateway Routing Protocol), la convergence est si rapide que vous perdez à peine une requête ping pendant cette opération.

En cas de défaillance, la commutation entre les deux chemins (VLAN2 jaune et VLAN3 vert) a été immédiate. Toutefois, si l’utilisateur rétablit la liaison entre le commutateur 2 et le commutateur 3, le client subit une perte de connectivité au serveur pendant environ 30 secondes.

La raison en est également liée à la STA. Lors de l'exécution du STA, un port nouvellement connecté passe d'abord par les étapes d'écoute et d'apprentissage avant de se retrouver en mode de transmission. Au cours des deux premières étapes de 15 secondes, le port est actif, mais ne transmet pas le trafic. Cela signifie que dès que la liaison est connectée, la fonctionnalité d'état automatique RSM réactive immédiatement l'interface VLAN2 sur RSM2, mais le trafic ne peut pas passer tant que les ports de la liaison entre le commutateur 2 et le commutateur 3 n'atteignent pas l'étape de transfert. Ceci explique la perte de connectivité temporaire entre le client et le serveur. Si la liaison entre le commutateur 1 et le commutateur 2 n’est pas une agrégation, vous pouvez activer la fonction PortFast pour ignorer les étapes d’écoute et d’apprentissage et pour converger immédiatement.

Remarque : PortFast ne fonctionne pas sur les ports agrégés. Pour plus d'informations, reportez-vous à Utilisation de PortFast et d'autres commandes pour corriger les retards de connectivité au démarrage du poste de travail.

Conclusion

Ce document se concentre sur certains problèmes spécifiques au RSM, ainsi que sur certains problèmes de routage interVLAN très courants. Ces informations ne sont utiles que lorsque toutes les procédures de dépannage normales du routeur Cisco IOS ont été tentées. Si la moitié des paquets routés par un RSM sont perdus en raison d'une table de routage incorrecte, cela n'aide pas à essayer d'interpréter les statistiques du canal DMA. Même les problèmes généraux de routage interVLAN sont des sujets avancés et ne se produisent pas très souvent. Dans la plupart des cas, considérer votre RSM (ou tout autre périphérique de routage intégré à l'intérieur d'un commutateur) comme un simple routeur Cisco IOS externe suffit pour résoudre les problèmes de routage dans un environnement commuté.

Informations connexes

- Page d'assistance pour les protocoles de routage IP

- Dépannage de la commutation multicouche IP

- Configuration du routage interVLAN

- Utilisation de PortFast et d'autres commandes pour remédier aux délais de connectivité lors du démarrage de la station de travail

- Pages de support pour les produits LAN

- Page de support sur la commutation LAN

- Support et documentation techniques - Cisco Systems

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

1.0 |

02-Sep-2005 |

Première publication |

Commentaires

Commentaires