Introduction

Ce document décrit comment générer une demande de signature de certificat (CSR) et télécharger des certificats signés sur des serveurs VCS (Video Communication Server)/Expressway.

Conditions préalables

Conditions requises

Cisco vous recommande de connaître les serveurs VCS/Expressway.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Accès administrateur aux serveurs VCS/Expressway

- Putty (ou application similaire)

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Générer CSR

Il existe deux façons de générer CSR : la première consiste à générer CSR directement sur le serveur VCS/Expressway à partir de l’interface utilisateur graphique avec l’utilisation d’un accès administrateur ou vous pouvez le faire avec l’utilisation de n’importe quelle autorité de certification 3rd (CA) externe.

Dans les deux cas, la CSR doit être générée dans ces formats pour que les services VCS/Expressway fonctionnent correctement.

Dans le cas où les serveurs VCS ne sont pas mis en cluster (c’est-à-dire noeud VCS/Expressway unique, un pour le coeur et un pour la périphérie) et utilisés uniquement pour les appels B2B, alors :

Sur le contrôle/coeur :

Common name (CN): <FQDN of VCS>

En périphérie :

Common name (CN): <FQDN of VCS>

Si les serveurs VCS sont mis en cluster avec plusieurs noeuds et utilisés uniquement pour les appels B2B, alors :

Sur le contrôle/coeur :

Common name (CN): <cluster FQDN>

Subject alternative names (SAN): <FQDN of peer server>

En périphérie :

Common name (CN): <cluster FQDN>

Subject alternative names (SAN): <FQDN of peer server>

Dans le cas où les serveurs VCS ne sont pas en cluster (par exemple, noeud VCS/Expressway unique, un pour le coeur et un pour la périphérie) et utilisés pour l'accès distant mobile (MRA) :

Sur le contrôle/coeur :

Common name (CN): <FQDN of VCS>

En périphérie :

Common name (CN): <FQDN of VCS>

Subject alternative names (SAN): <MRA domain> or collab-edge.<MRA domain>

Dans le cas où les serveurs VCS sont mis en cluster avec plusieurs noeuds et utilisés pour MRA :

Sur le contrôle/coeur :

Common name (CN): <cluster FQDN>

Subject alternative names (SAN): <FQDN of peer server>

En périphérie :

Common name (CN): <cluster FQDN>

Subject alternative names (SAN): <FQDN of peer server>, <MRA domain> or collab-edge.<MRA domain>

Procédure de génération de CSR sur les serveurs VCS/Expressway :

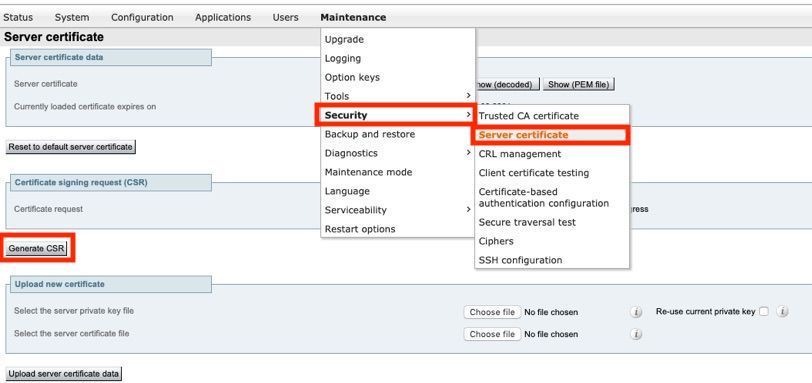

Étape 1. Accédez à Maintenance > Security > Server certificate > Generate CSR comme indiqué dans l'image.

Étape 2. Sous Nom commun, sélectionnez FQDN de VCS (pour les configurations non en cluster) ou FQDN de cluster VCS (pour les configurations en cluster) comme indiqué dans l'image.

Étape 3. Sous Autre nom, sélectionnez Aucun (pour les configurations non en cluster) ou nom de domaine complet du cluster VCS plus noms de domaine complet de tous les homologues du cluster (pour les configurations en cluster), comme illustré dans l'image.

Sur les serveurs de périphérie VCS-E/Expressway pour les configurations MRA, ajoutez <domaine MRA> ou collab-edge.<domaine MRA> dans CN en plus de ce qui a été mentionné précédemment pour les noms alternatifs supplémentaires (séparés par des virgules).

Étape 4. Sous Informations supplémentaires, sélectionnez Longueur de clé (en bits) et algorithme Digest selon les besoins, puis remplissez le reste des détails, puis sélectionnez Générer CSR comme indiqué dans l'image.

Étape 5. Une fois le CSR généré, sélectionnez Télécharger sous CSR afin de télécharger le CSR, faites-le signer par votre CA comme indiqué dans l'image.

Appliquer les certificats signés aux serveurs

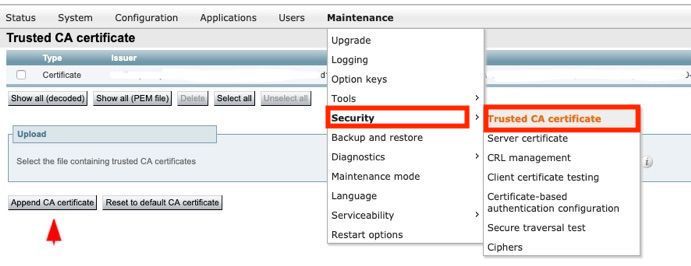

Étape 1. Accédez à Maintenance > Security > Trusted CA certificate afin de télécharger la chaîne de certificats RootCA comme indiqué dans l'image.

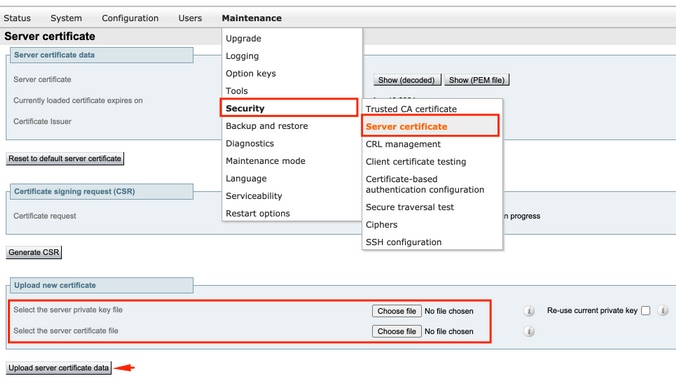

Étape 2. Accédez à Maintenance > Security > Server certificate afin de télécharger le certificat de serveur et le fichier de clé récemment signés, comme indiqué dans l'image (c'est-à-dire que le fichier de clé n'est requis que lorsque le CSR est généré en externe) comme indiqué dans l'image.

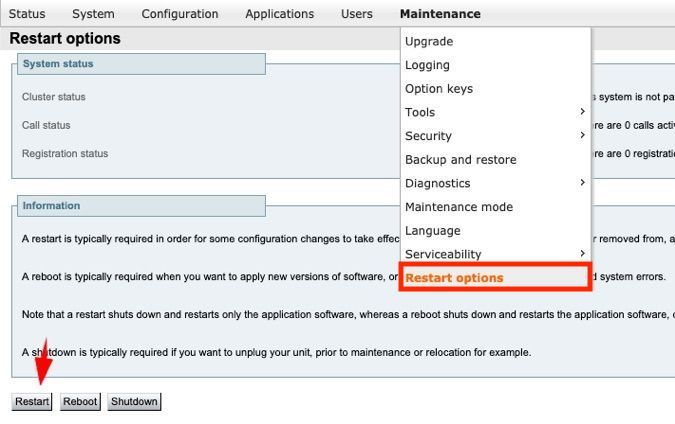

Étape 3. Ensuite, accédez à Maintenance > Restart options et sélectionnez Restart options pour ces nouveaux certificats afin de prendre effet comme indiqué dans l'image.

Étape 4. Accédez à Alarms afin de rechercher les alarmes soulevées par les certificats et d'agir en conséquence.