Introduction

Ce document décrit les étapes nécessaires pour activer le protocole LDAP (Lightweight Directory Access Protocol) sur le serveur Expressway et comment permettre aux groupes d’administrateurs d’accéder à Expressway via Web, API (Application Programming Interface) et CLI (Command Line Interface) avec vos utilisateurs de domaine.

Contribution de Jefferson Madriz et Elias Sevilla, ingénieurs du centre d'assistance technique Cisco.

Conditions préalables

Conditions requises

- Connaissances de base sur Expressway.

- Configuration de base d’Expressway déjà effectuée.

- Active Directory (AD) déjà configuré.

- Les règles de pare-feu sont prêtes, pour permettre la communication entre Expressway et le serveur AD.

Components Used

- Active Directory installé sur Windows Server 2016.

- Serveur Expressway-C sur la version X14.0.3.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configuration

Configuration LDAP

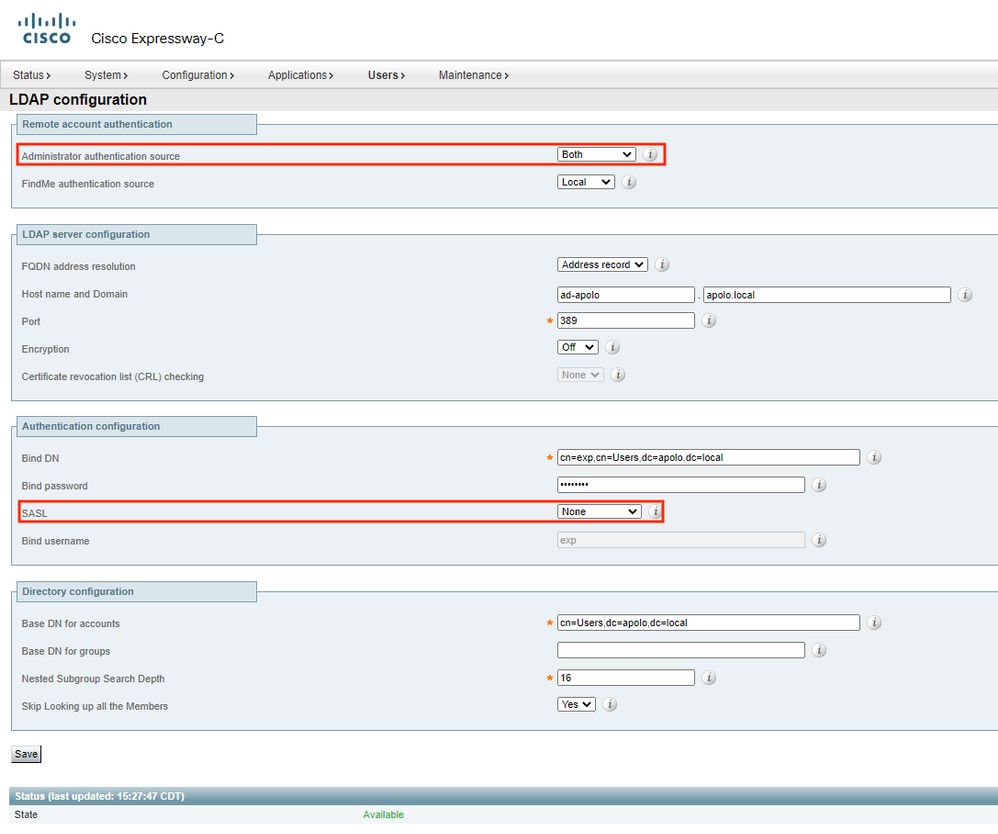

La page de configuration LDAP Users > LDAP configuration permet de configurer une connexion LDAP à un service d'annuaire distant pour l'authentification des comptes d'administrateur.

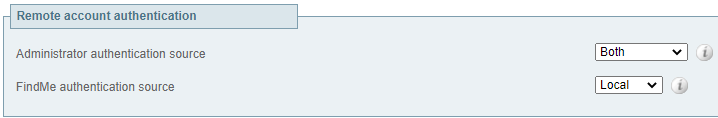

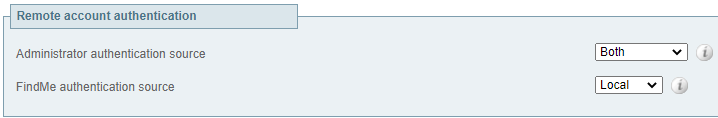

- Authentification du compte distant : Cette section vous permet d'activer ou de désactiver l'utilisation de LDAP pour l'authentification des comptes distants.

- Local uniquement : Les informations d'identification sont vérifiées par rapport à une base de données locale stockée sur le système.

- Télécommande uniquement : Les informations d'identification sont vérifiées par rapport à un répertoire d'informations d'identification externe.

- Les deux : Les informations d'identification sont d'abord vérifiées par rapport à une base de données locale stockée sur le système, puis s'il n'y a pas de correspondance avec le compte, le répertoire des informations d'identification externes est utilisé à la place.

- Configuration du serveur LDAP : cette section spécifie les détails de la connexion au serveur LDAP.

Résolution d’adresse FQDN :

- Enregistrement SRV : recherche d'enregistrement de service DNS (Domain Name Service) (SRV).

- Enregistrement d'adresse : Recherche d'enregistrement DNS A ou AAAA.

- Adresse IP : entré directement en tant qu'adresse IP.

Note: Si vous utilisez des enregistrements SRV, assurez-vous que _ldap._tcp. les enregistrements utilisent le port LDAP standard 389. L’Expressway ne prend pas en charge d’autres numéros de port pour LDAP.

Nom d'hôte et domaine :

- Enregistrement SRV: seule la partie Domaine de l'adresse du serveur est requise.

- Enregistrement d'adresse : saisissez le nom d'hôte et le domaine. Ils sont ensuite combinés pour fournir l'adresse de serveur complète pour la recherche d'enregistrement d'adresse DNS.

- Adresse IP : l'adresse du serveur est entrée directement en tant qu'adresse IP.

Port :

- Port IP à utiliser sur le serveur LDAP.

Chiffrement :

- TLS : utilise le chiffrement TLS (Transport Layer Security) pour la connexion au serveur LDAP.

- Désactivé: aucun chiffrement n'est utilisé.

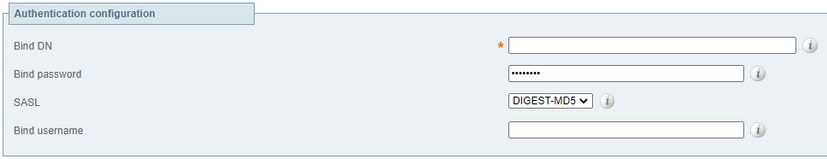

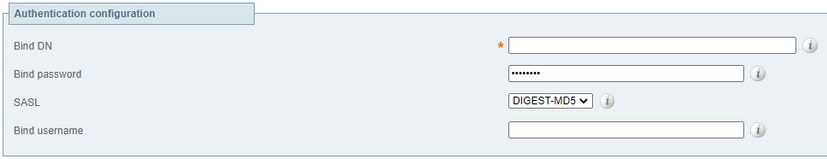

- Configuration de l'authentification : cette section spécifie les informations d’identification d’authentification d’Expressway à utiliser pour la liaison au serveur LDAP.

DN de liaison : Nom unique (DN), non sensible à la casse, utilisé par l’Expressway pour établir une liaison avec le serveur LDAP. Il est important de spécifier le DN dans l’ordre cn=, ou=, puis dc=

Note: Le compte de liaison est généralement un compte en lecture seule sans privilèges spéciaux.

Mot de passe de liaison : Mot de passe (sensible à la casse) utilisé par l’Expressway pour établir une liaison avec le serveur LDAP.

SASL : Le mécanisme SASL (Simple Authentication and Security Layer) à utiliser pour la liaison au serveur LDAP

- Aucune: aucun mécanisme n'est utilisé.

- DIGEST-MD5 : le mécanisme DIGEST-MD5 est utilisé.

Nom d'utilisateur de liaison : Nom d’utilisateur du compte que l’Expressway utilise pour se connecter au serveur LDAP (sensible à la casse).

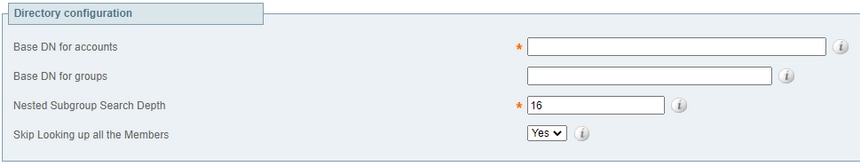

- Configuration du répertoire : Cette section spécifie les noms distinctifs de base à utiliser pour rechercher des noms de compte et de groupe.

DN de base pour les comptes : Définition de l'unité d'organisation (OU) et du contrôleur de domaine (DC) du nom distinctif dans lequel une recherche de comptes d'utilisateurs commence dans la structure de base de données (non sensible à la casse).

Le DN de base pour les comptes et les groupes doit être au niveau du DC ou en dessous (inclure toutes les valeurs dc= et ou= si nécessaire). L'authentification LDAP n'examine pas les comptes de sous-data center, mais uniquement les niveaux d'unité d'organisation et de réseau commun (CN) inférieurs.

DN de base pour les groupes : Définition de l'unité d'organisation et du contrôleur de domaine du nom distinctif dans lequel une recherche de groupes doit commencer dans la structure de base de données (non sensible à la casse).

Si aucun DN de base pour les groupes n'est spécifié, le DN de base pour les comptes est utilisé pour les groupes et les comptes.

Profondeur de recherche de sous-groupe imbriquée : utilisée pour limiter la profondeur des groupes pour la recherche LDAP.

Ignorer la recherche de tous les membres : utilisé pour désactiver ou activer la recherche de membres d'un groupe d'administrateurs pendant le processus de recherche d'authentification. La valeur par défaut est Oui - ignorez la recherche de membre.

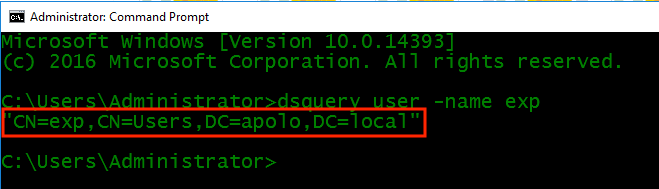

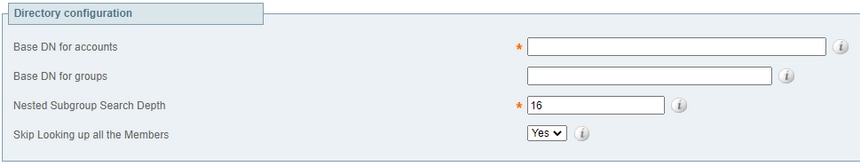

Comment trouver le DN de base

Sur le serveur AD, ouvrez Command Prompt (CMD) en tant qu'administrateur et exécutez la commande : dsquery user -name

.

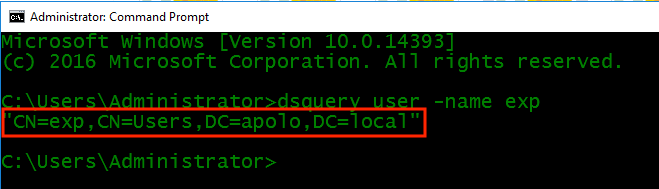

Exemple de configuration LDAP

La source d'authentification de l'administrateur est définie sur Les deux et SASL est définie sur Aucun dans cet exemple.

Vérifier l'état LDAP

Valider l'état de la connexion au serveur LDAP :

- Disponible : Aucun message d'erreur n'est affiché

- Échec : Les messages d'erreur s'affichent. Messages d'erreur LDAP

Configuration des groupes d'administrateurs

La page Groupes d’administrateurs Utilisateurs > Groupes d’administrateurs répertorie tous les groupes d’administrateurs configurés sur l’Expressway et vous permet d’ajouter, de modifier et de supprimer des groupes.

Note: Les groupes d'administrateurs ne s'appliquent que si l'authentification de compte distant utilisant LDAP est activée.

Lorsque vous vous connectez à l’interface Web d’Expressway, vos informations d’identification sont authentifiées par rapport au service d’annuaire distant et les droits d’accès associés au groupe auquel vous appartenez sont affectés.

Options de configuration des groupes d’administrateurs sur Expressway

Name : Nom du groupe d'administrateurs. Les noms de groupe définis dans l’Expressway doivent correspondre aux noms de groupe configurés dans le service d’annuaire distant pour gérer l’accès administrateur à cet Expressway.

Niveau d'accès :

- Lecture-écriture : Permet d'afficher et de modifier toutes les informations de configuration. Cela fournit les mêmes droits que le compte d'administration par défaut.

- Lecture seule : Permet d'afficher uniquement les informations d'état et de configuration et de ne pas les modifier. Certaines pages, telles que la page Mise à niveau, sont bloquées pour les comptes en lecture seule.

- Auditeur : Permet d'accéder uniquement aux pages Journal des événements, Journal de configuration, Journal réseau, Alarmes et Vue d'ensemble.

- Aucune: Aucun accès autorisé

Accès Web : Détermine si les membres de ce groupe sont autorisés à se connecter au système à l'aide de l'interface Web.

Accès API : Détermine si les membres de ce groupe sont autorisés à accéder à l'état et à la configuration du système à l'aide de l'API.

Accès CLI : Détermine si les membres de ce groupe sont autorisés à accéder au système via l'interface de ligne de commande.

Province: Indique si le groupe est activé ou désactivé.

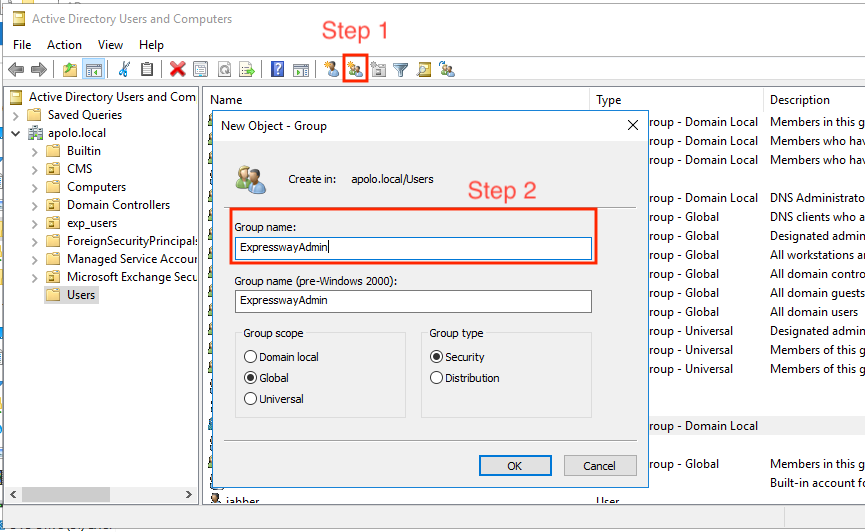

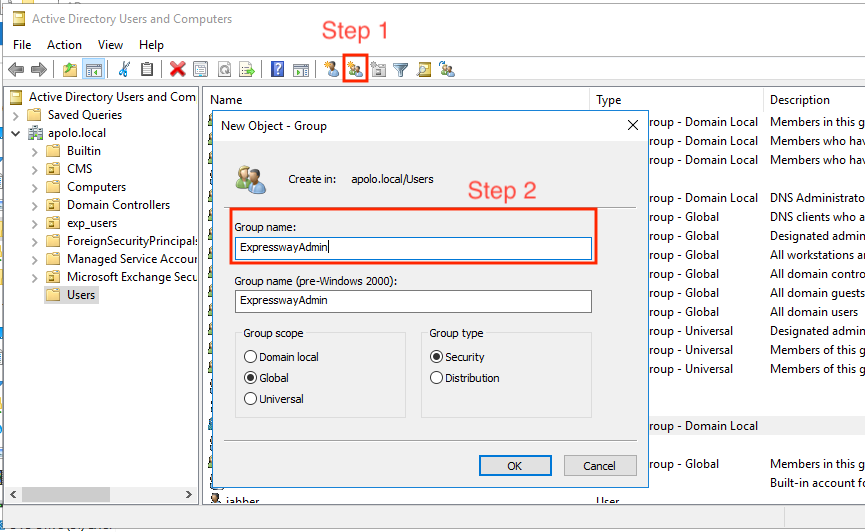

Configuration du groupe d'administrateurs sur AD

1. Créez un nouveau groupe d'objets, sur le dossier que vous souhaitez stocker les utilisateurs.

2. Attribuez un nom au nom du groupe.

Attribuez le groupe configuré à l’utilisateur ou aux utilisateurs qui doivent accéder à Expressways via Web, API ou CLI. Dans ce cas, l'utilisateur est testuser.

1. Ouvrez les propriétés de l'utilisateur, accédez à l'onglet Membre de, Sélectionner Ajouter

2. Recherchez le nom de groupe créé précédemment.

3. Sélectionnez ensuite OK.

À ce stade, l’utilisateur est membre des Utilisateurs de domaine et ExpresswayAdmin.

Configuration du groupe d’administrateurs sur Expressway

Une fois la configuration terminée, sur Expressway, accédez à Utilisateurs > Groupes d’administrateurs, sélectionnez Nouveau

Nom : doit correspondre au nom de groupe configuré et associé à l’utilisateur LDAP qui doit accéder à Expressway. Dans cet exemple, le nom du groupe est ExpresswayAdmin, de sorte que le nouveau nom du groupe administrateur est ExpresswayAdmin.

Ce groupe dispose de toutes les autorisations et de tous les accès disponibles.

Sélectionnez Enregistrer.

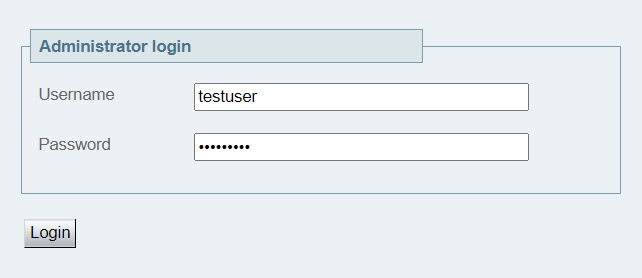

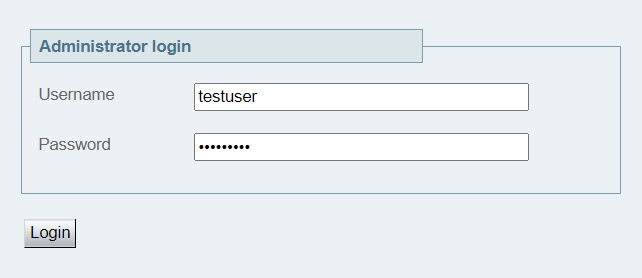

Vérification

Déconnectez-vous et essayez d'accéder via le Web avec l'utilisateur LDAP auquel le groupe d'administrateurs est associé. Dans cet exemple, l'utilisateur créé est testuser.

Ceci peut être confirmé via Status > Event log :

Commentaires

Commentaires