Introduction

Ce document décrit comment dépanner les problèmes de Cisco Jabber avec le rendu du contenu de chatbot après la modification du code Jabber.

Informations générales

Les clients Jabber ont la possibilité d'inclure le robot Cisco Jabber, développé avec un kit de développement logiciel (SDK) qui fournit un cadre et une boîte à outils pour mettre en oeuvre des robots de conversation interactifs sur la plate-forme de messagerie instantanée et de présence (IM&P) de Cisco ou sur le serveur Cisco Webex Messenger. Certaines balises HTML (HyperText Markup Language) peuvent être configurées pour obtenir un robot Jabber de base.

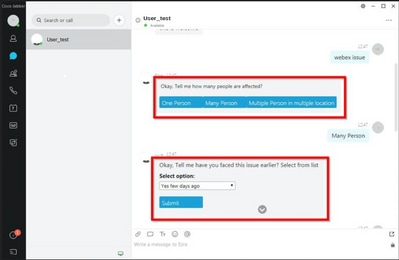

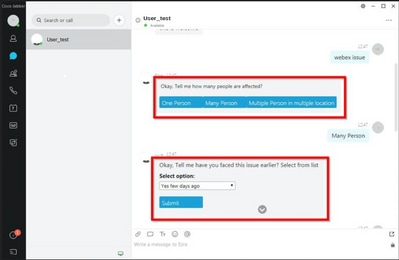

Si la version de Jabber est 12.9.4 ou antérieure, le chatbot se présente comme indiqué dans l'image, et Jabber a la capacité d'afficher tous les boutons et options décrits dans le code de police.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes .

- Cisco Jabber

- SDK Cisco Jabber Bot

Composants utilisés

Les informations dans ce document sont basées sur les versions de logiciel et matériel suivantes :

- Jabber version 12.9.X.

- Jabber version 14.X.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Problème

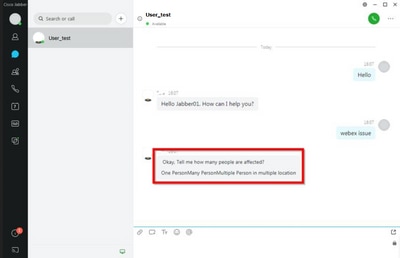

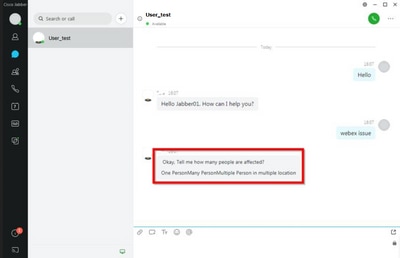

Si la version du client Jabber est 12.9.5, 14.0 ou ultérieure, en raison des vulnérabilités publiées en mars 2022 (CVE-2020-3155), Jabber n'est plus en mesure de rendre le contenu des chatbots lorsqu'ils affichent le contenu HTML dans l'interface client.

Cette fonction rend Jabber vulnérable aux attaques des techniques MITM (man in the middle) pour intercepter le trafic entre le client affecté et un terminal, puis utiliser un faux certificat pour usurper l'identité du terminal. Une attaque peut permettre au pirate d'afficher le contenu de présentation partagé, de modifier tout contenu présenté par la victime ou d'accéder aux contrôles d'appel. Cela dépend de la configuration du point d'extrémité.

En raison de cette vulnérabilité, les développeurs ont introduit une règle de sécurité pour permettre à plusieurs éléments pour Jabber dans les balises de code HTML pour former le chatbot.

Avant la vulnérabilité, il n'y avait pas de vérification de sécurité pour le message de démarrage, mais après la dernière modification de sécurité de vulnérabilité, le message de démarrage est maintenant vérifié par les nouveaux mécanismes de sécurité.

La règle de sécurité se compose des balises autorisées suivantes et des attributs de style suivants.

Balises autorisées.

{"span", "font", "a", "br", "strong", "em", "u","div", "table", "tbody", "tr", "td", "h1", "h2", "h3",

"h4", "h5", "h6", "b", "p","i", "blockquote", "ol", "li", "ul", "pre", "code"}

Attributs de style autorisés.

{"font", "text-decoration", "color", "font-weight", "font-size", "font-family", "font-style"}

Balises non autorisées.

{“label”, “button”, “select”, “form”}

Solution

Si la déclaration du robot Cisco Jabber comporte une partie ou la totalité des balises non autorisées mentionnées ci-dessus, la solution consiste à effacer ces balises du code HTML. Cependant, si elles sont nécessaires au fonctionnement du bot, une clé de configuration est requise.

Pour éviter toute vulnérabilité en même temps, il est possible d'utiliser le chatbot classique créé avec les attributs de style et les balises autorisées mentionnés.

À partir du correctif de sécurité Jabber, tous les autres styles de police ou attributs en dehors de la liste autorisée ne peuvent pas être acceptés. Par conséquent, vous devez modifier les attributs dans le chatbot seulement pour les inclure.

Si vous avez toujours besoin d'utiliser le chatbot normalement, cela signifie qu'avec les balises non autorisées, il y a une clé de configuration d'option de rendu HTML qui peut être ajoutée au fichier jabber-config.xml (fichier de configuration Jabber).

- hardening_xmpp_bot : définissez-le sur "FALSE" comme dans la ligne d'exemple.

Exemple : <hardening_xmpp_bot>FALSE</hardening_xmpp_bot>

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Aucune information de dépannage spécifique n'est actuellement disponible pour cette configuration.

Informations connexes

Commentaires

Commentaires