Introduction

Ce document décrit comment configurer Active Directory Federation Service (AD FS) Version 2.0 afin d'activer le langage SAML (Security Assertion Markup Language) SSO (Single Sign-on) pour les produits de collaboration Cisco tels que Cisco Unified Communications Manager (CUCM), Cisco Unity Connection (UCXN), CUCM IM and Presence et Cisco Prime Collaboration.

Conditions préalables

Exigences

La version 2.0 d'AD FS doit être installée et testée.

Attention : ce guide d'installation est basé sur une configuration de travaux pratiques et AD FS version 2.0 est supposé être utilisé uniquement pour SAML SSO avec les produits Cisco Collaboration. Dans le cas où il est utilisé par d'autres applications critiques de l'entreprise, alors la personnalisation nécessaire doit être effectuée conformément à la documentation officielle de Microsoft.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- AD FS version 2.0

- Microsoft Internet Explorer 10

- CUCM version 10.5

- Cisco IM and Presence Server version 10.5

- UCXN version 10.5

- Provisionnement Cisco Prime Collaboration 10.5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configurer

Télécharger les métadonnées du fournisseur d'identité (IdP) AD FS version 2.0

Afin de télécharger les métadonnées IdP, exécutez ce lien sur votre navigateur : https://<FQDN of ADFS>/FederationMetadata/2007-06/FederationMetadata.xml.

Télécharger les métadonnées du serveur de collaboration (SP)

Service de messagerie instantanée et de présence CUCM

Ouvrez un navigateur Web, connectez-vous à CUCM en tant qu'administrateur et accédez à Système > Connexion unique SAML.

Unity Connection

Ouvrez un navigateur Web, connectez-vous à UCXN en tant qu'administrateur et accédez à Paramètres système > Connexion unique SAML.

Provisionnement Cisco Prime Collaboration

Ouvrez un navigateur Web, connectez-vous à Prime Collaboration Assurance en tant qu'administrateur global et accédez à Administration > System Setup > Single Sign On.

Ajouter CUCM comme approbation de partie de confiance

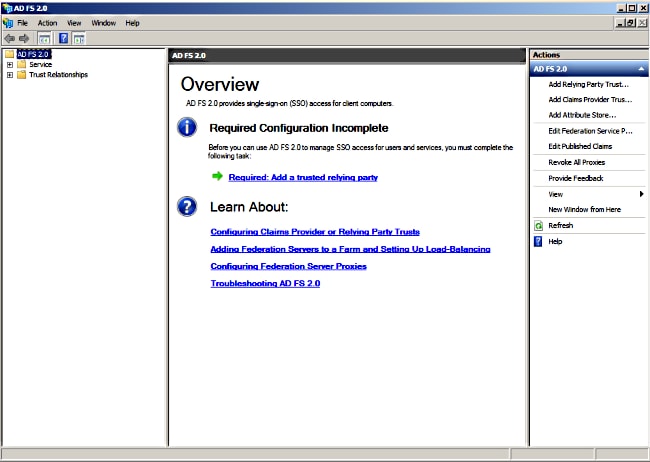

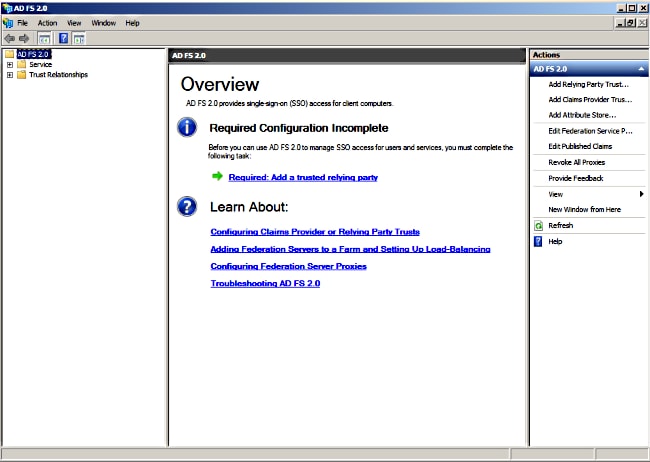

- Connectez-vous au serveur AD FS et lancez AD FS Version 2.0 à partir du menu Programmes Microsoft Windows.

- Sélectionnez Ajouter une approbation de partie de confiance.

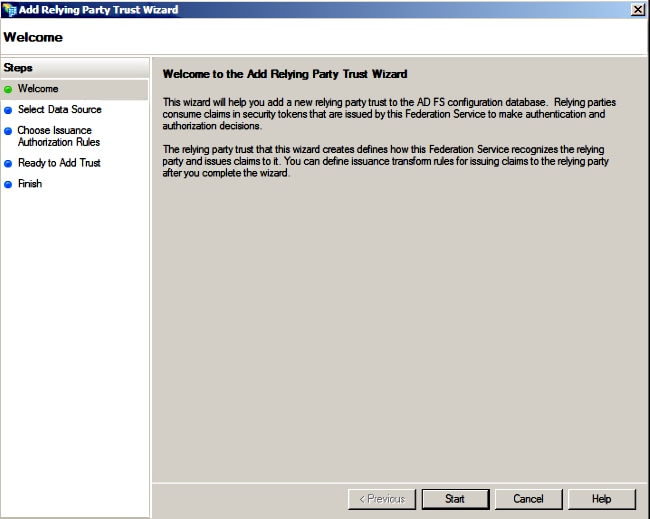

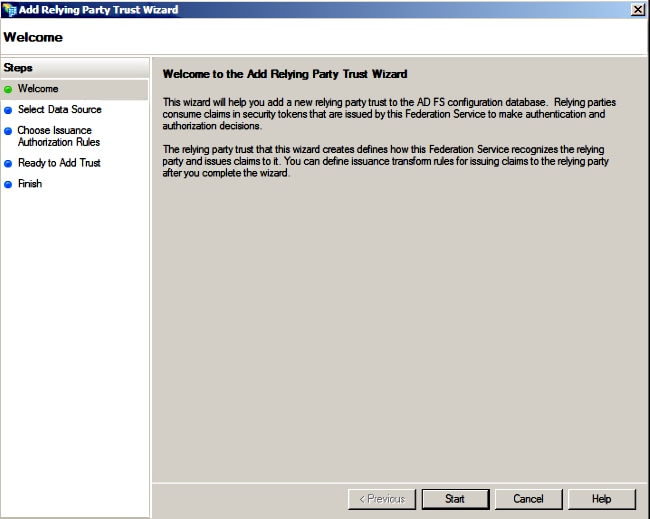

- Cliquez sur Démarrer.

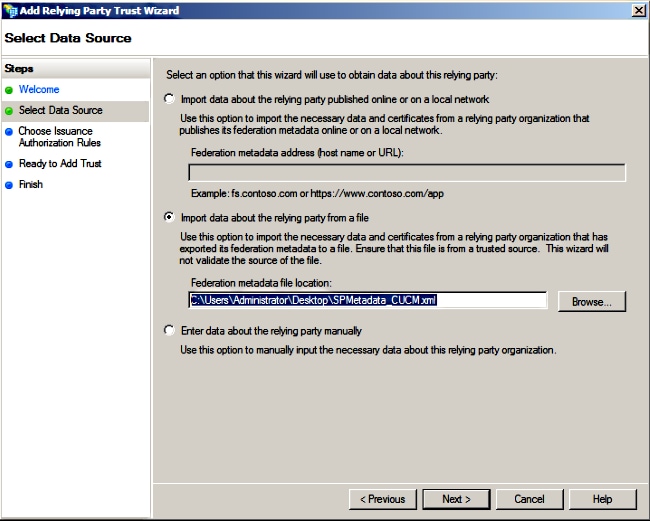

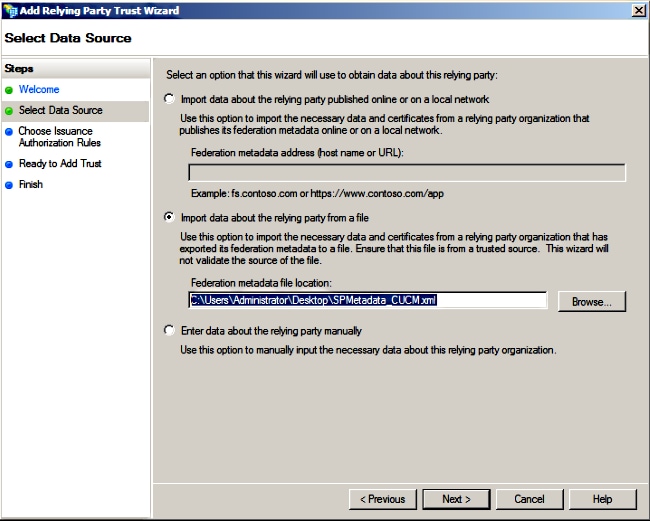

- Sélectionnez l'option Importer des données sur la partie de confiance à partir d'un fichier, choisissez le fichier de métadonnées SPMetadata_CUCM.xml que vous avez téléchargé à partir de CUCM précédemment, puis cliquez sur Suivant.

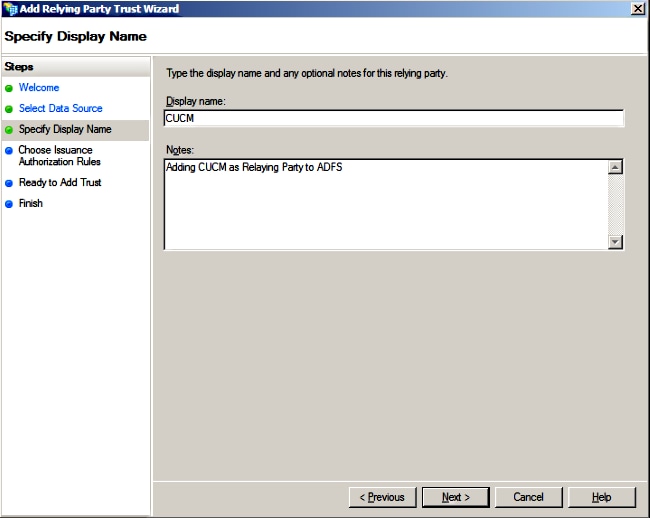

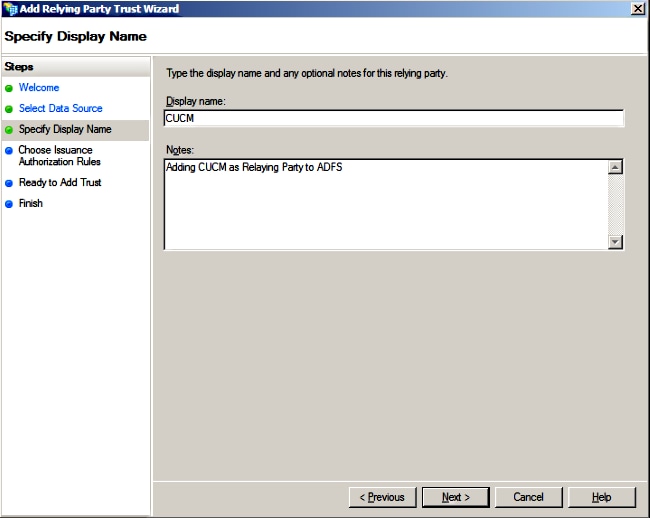

- Entrez le nom d'affichage et cliquez sur Suivant.

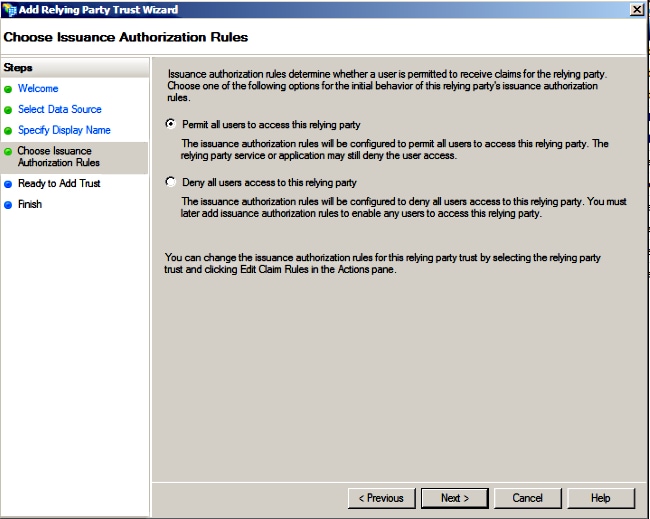

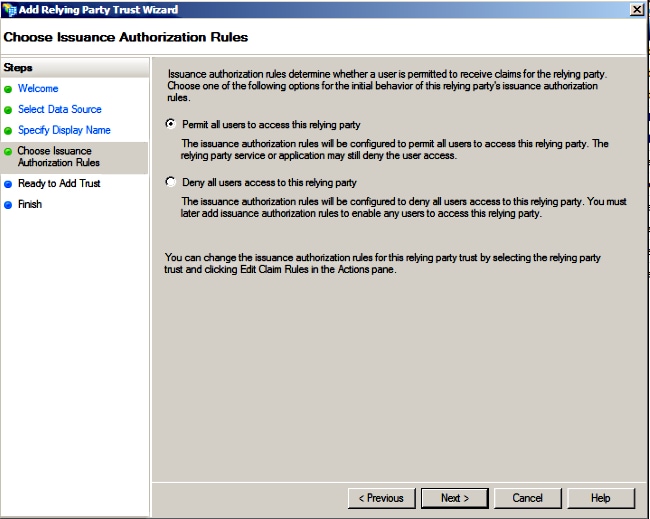

- Choisissez Autoriser tous les utilisateurs à accéder à cette partie de confiance et cliquez sur Suivant.

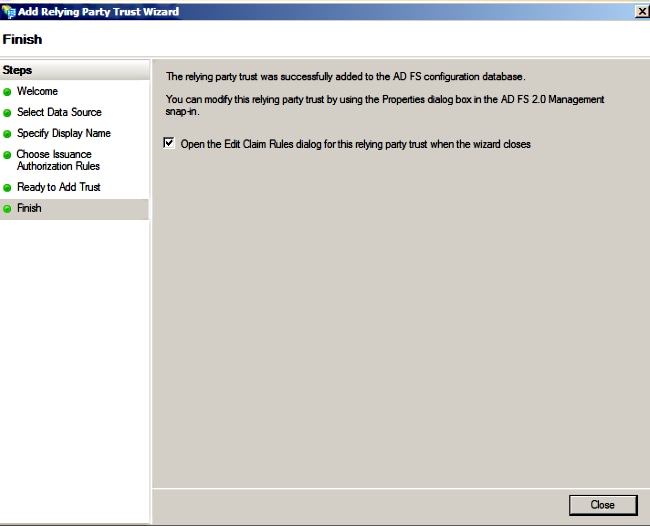

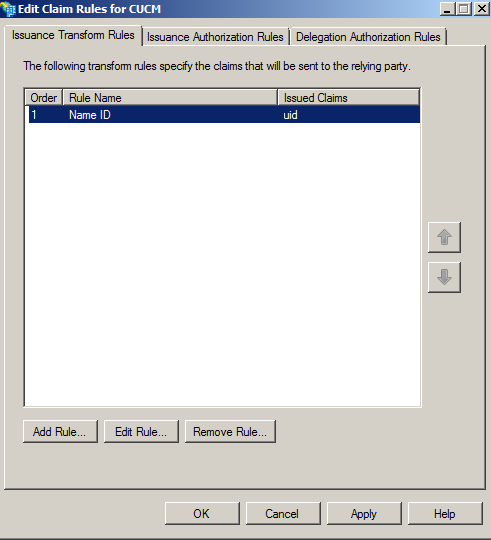

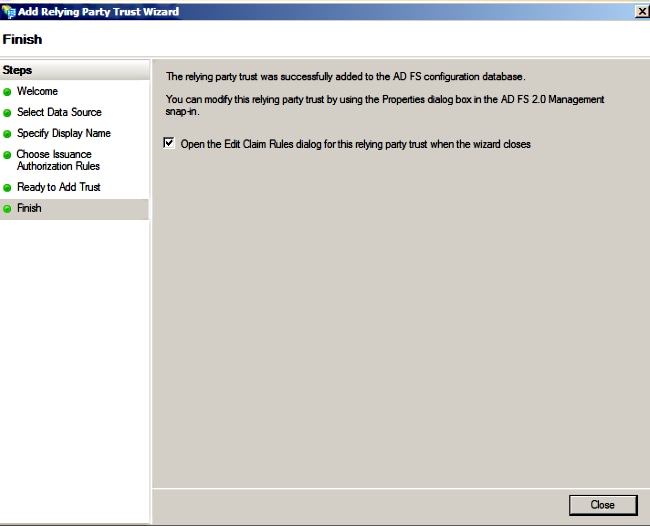

- Sélectionnez Ouvrir la boîte de dialogue Modifier les règles de revendication pour l'approbation de partie de confiance lorsque l'Assistant se ferme et cliquez sur Fermer.

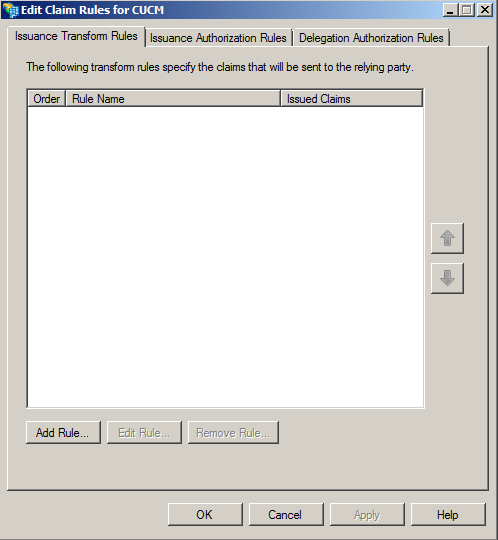

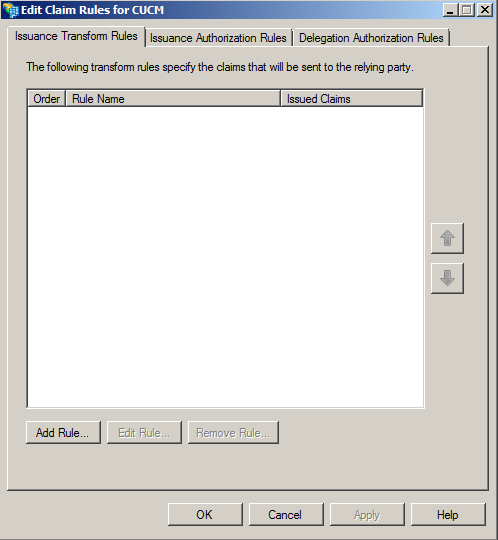

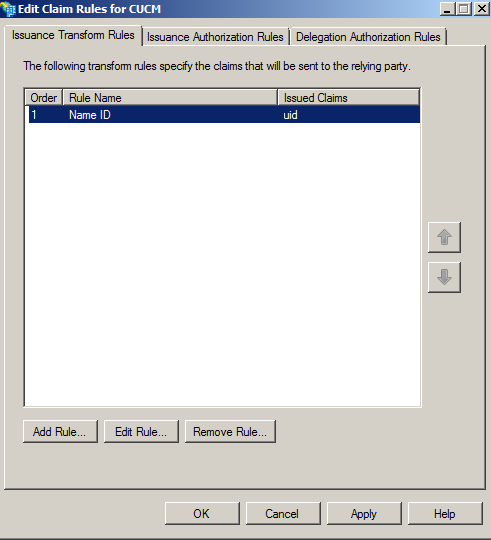

- Cliquez sur Ajouter une règle.

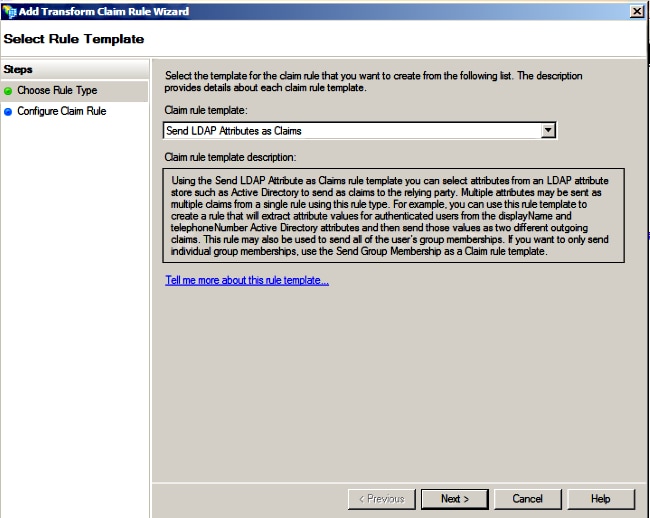

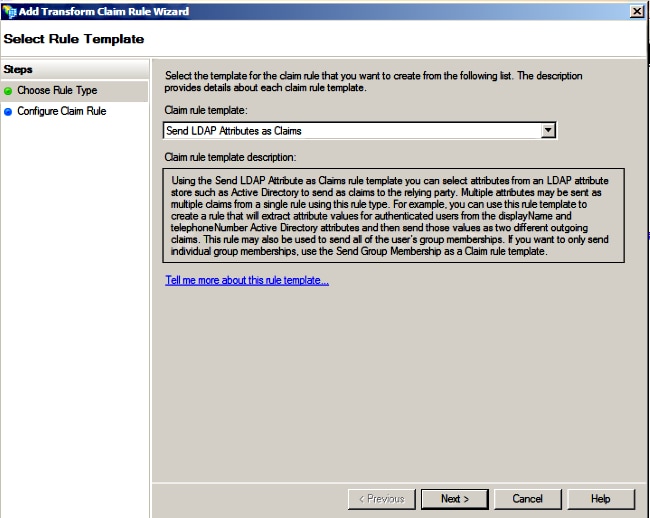

- Cliquez sur Next avec le modèle de règle de revendication par défaut défini pour Send LDAP Attributes as Claims.

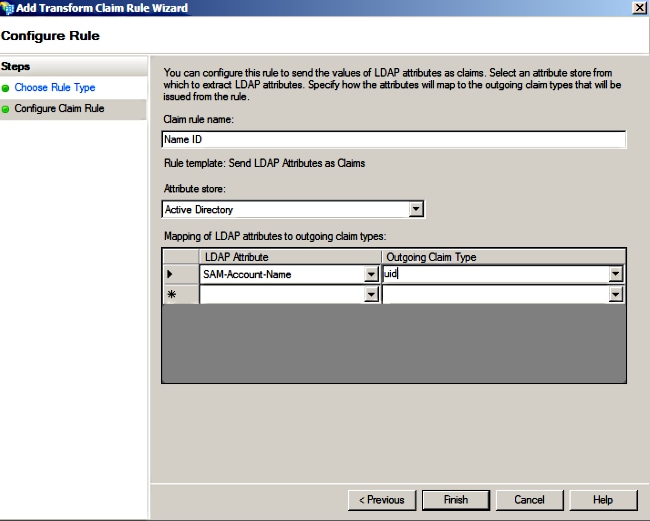

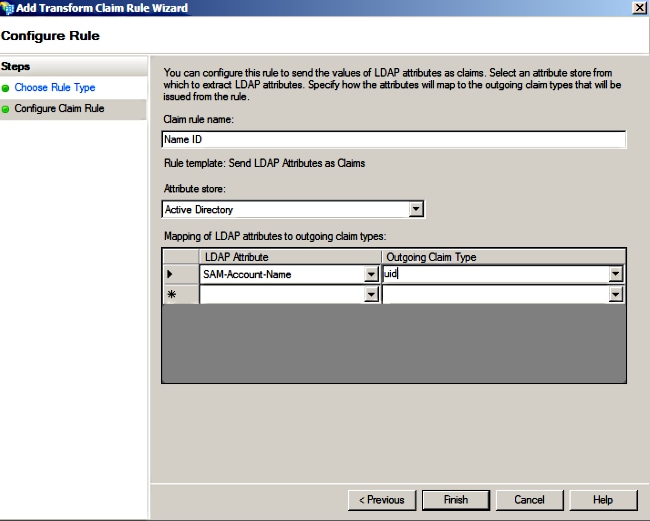

- Dans Configurer la règle, entrez le nom de la règle de revendication, sélectionnez Active Directory comme magasin d'attributs, configurez l'attribut LDAP et le type de revendication sortante comme illustré dans cette image, et cliquez sur Terminer.

Remarque :

- L'attribut LDAP (Lightweight Directory Access Protocol) doit correspondre à l'attribut de synchronisation d'annuaires sur CUCM.

- « uid » doit être en minuscules.

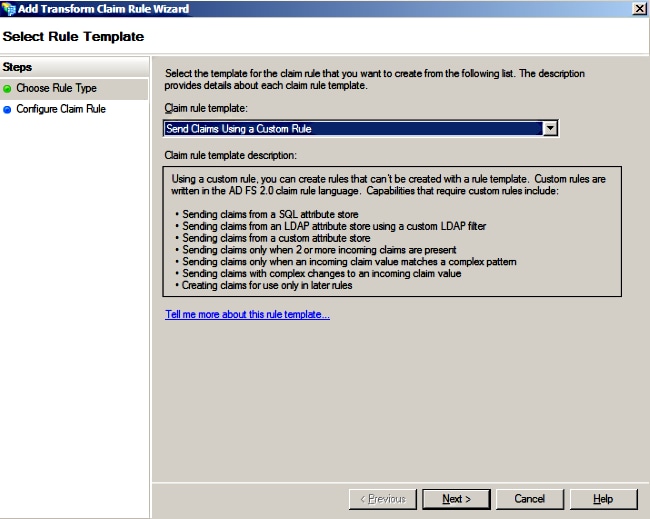

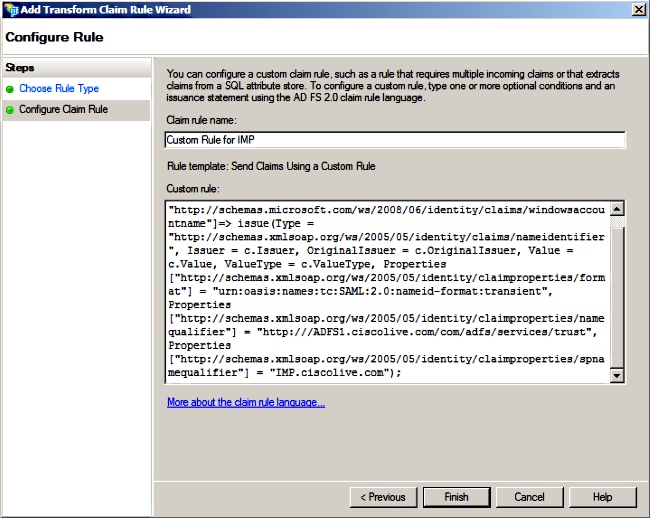

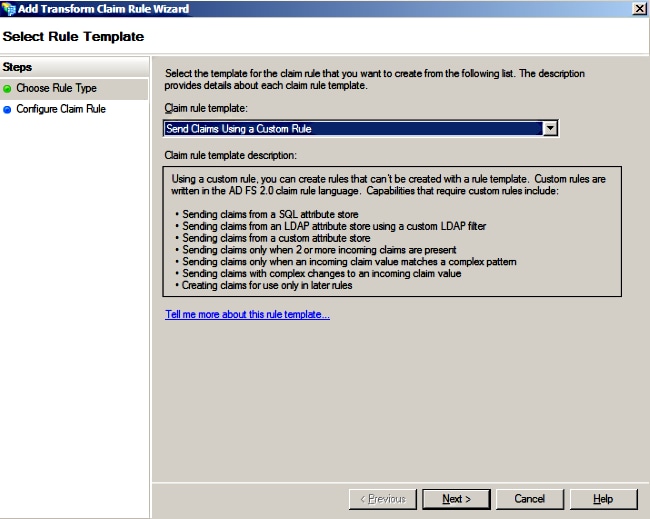

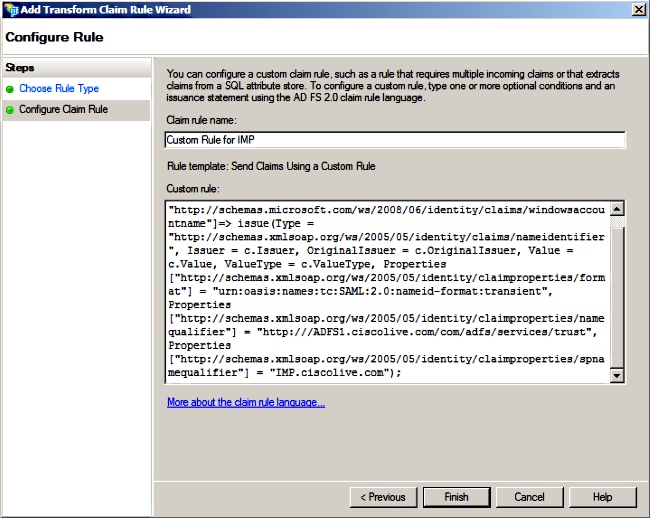

- Cliquez sur Ajouter une règle, sélectionnez Envoyer les revendications à l'aide d'une règle personnalisée comme modèle de règle de revendication, puis cliquez sur Suivant.

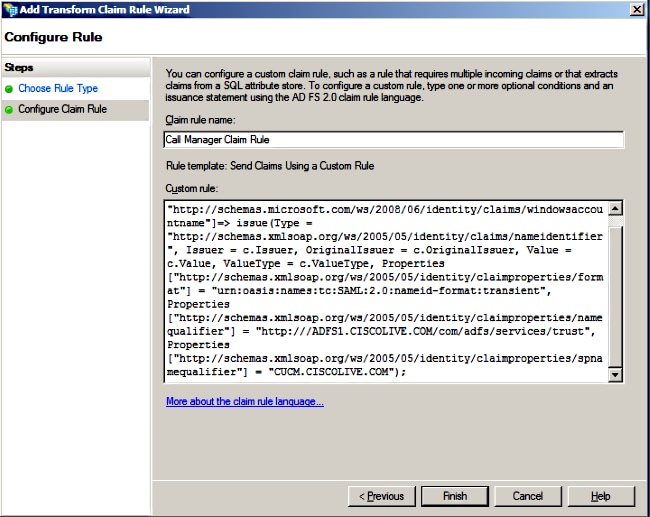

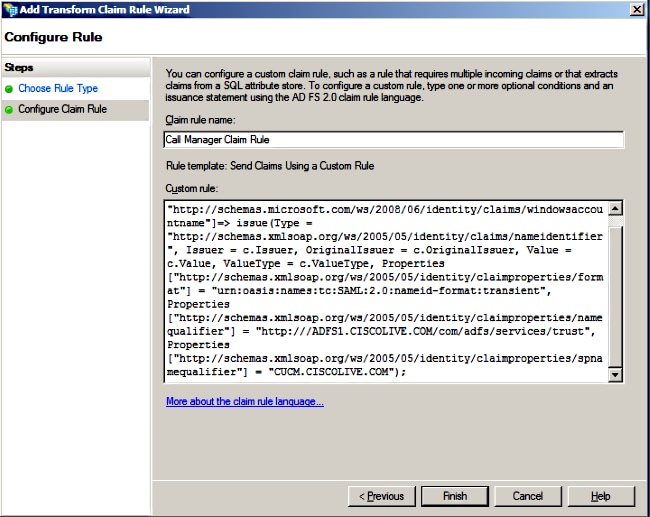

- Entrez un nom pour la règle de revendication et copiez cette syntaxe dans l'espace indiqué sous Règle personnalisée :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of CUCM>");

(REMARQUE : si vous copiez et collez le texte de ces exemples, sachez que certains logiciels de traitement de texte remplaceront les guillemets ASCII (") par les versions UNICODE (""). Les versions UNICODE entraîneront l'échec de la règle de revendication.)

Remarque :

- CUCM et ADFS Fully Qualified Domain Name (FQDN) est prérempli avec les CUCM et AD FS des travaux pratiques dans cet exemple et doit être modifié pour correspondre à votre environnement.

- Les noms de domaine complets de CUCM/ADFS sont sensibles à la casse et doivent correspondre aux fichiers de métadonnées.

- Cliquez sur Finish (Terminer).

- Cliquez sur Apply, puis sur OK.

- Redémarrez le service AD FS Version 2.0 à partir de Services.msc.

Ajouter la messagerie instantanée et la présence CUCM en tant que partie de confiance

- Répétez les étapes 1 à 11 comme décrit pour Add CUCM as Relying Party Trust et passez à l'étape 2.

- Entrez un nom pour la règle de revendication et copiez cette syntaxe dans l'espace indiqué sous Règle personnalisée :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of IMP>");

Notez que le nom de domaine complet IM and Presence and AD FS est prérempli avec les paramètres IM and Presence and AD FS des travaux pratiques dans cet exemple et doit être modifié pour correspondre à votre environnement.

- Cliquez sur Finish (Terminer).

- Cliquez sur Apply, puis sur OK.

- Redémarrez le service AD FS Version 2.0 à partir de Services.msc.

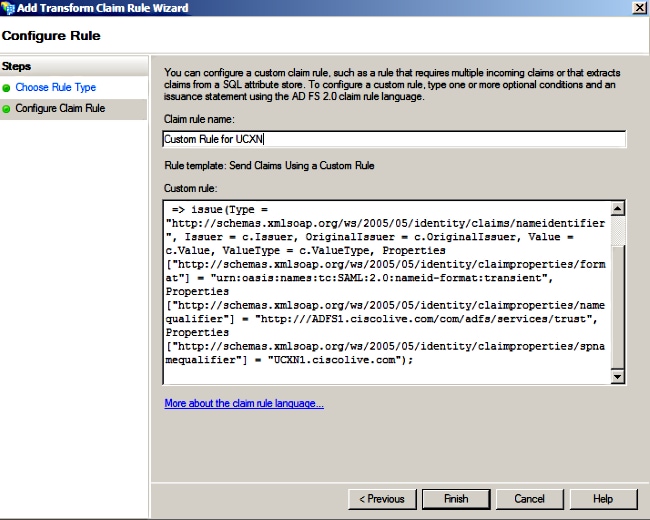

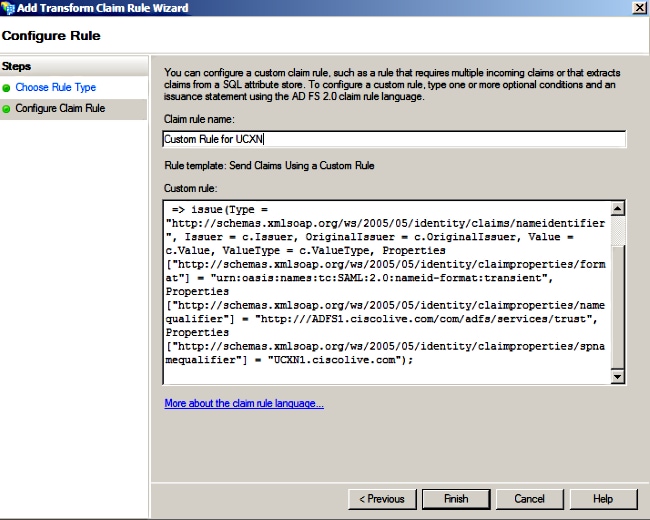

Ajouter UCXN comme approbation de partie de confiance

- Répétez les étapes 1 à 12 comme décrit pour Add CUCM as Relying Party Trust et passez à l'étape 2.

- Entrez un nom pour la règle de revendication et copiez cette syntaxe dans l'espace indiqué sous Règle personnalisée :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of UCXN>");

Notez que le nom de domaine complet UCXN et AD FS est prérempli avec les champs UCXN et ADFS des travaux pratiques de cet exemple et doit être modifié pour correspondre à votre environnement.

- Cliquez sur Finish (Terminer).

- Cliquez sur Apply, puis sur OK.

- Redémarrez le service AD FS Version 2.0 à partir de Services.msc.

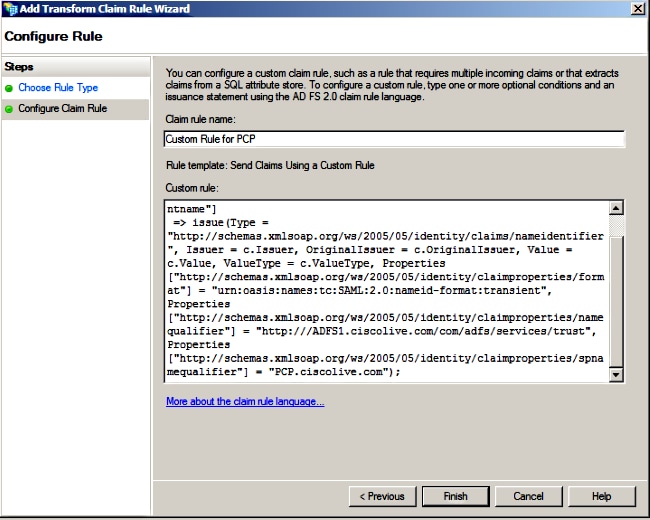

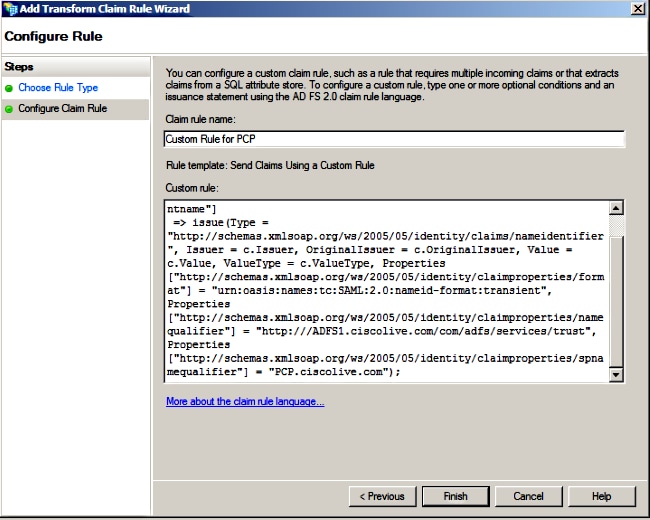

Ajouter le provisionnement Cisco Prime Collaboration comme confiance de la partie utilisatrice

- Répétez les étapes 1 à 12 comme décrit pour Add CUCM as Relying Party Trust et passez à l'étape 2.

- Entrez un nom pour la règle de revendication et copiez cette syntaxe dans l'espace indiqué sous Règle personnalisée :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"]=> issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<FQDN of PCP>");

Notez que le nom de domaine complet Prime Provisioning et AD FS est prérempli avec les paramètres de TP Prime Collaboration Provisioning (PCP) et AD FS de cet exemple et doit être modifié pour correspondre à votre environnement.

- Cliquez sur Finish (Terminer).

- Cliquez sur Apply, puis sur OK.

- Redémarrez le service AD FS Version 2.0 à partir de Services.msc.

Une fois que vous avez configuré AD FS Version 2.0, continuez à activer SAML SSO sur les produits Cisco Collaboration.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

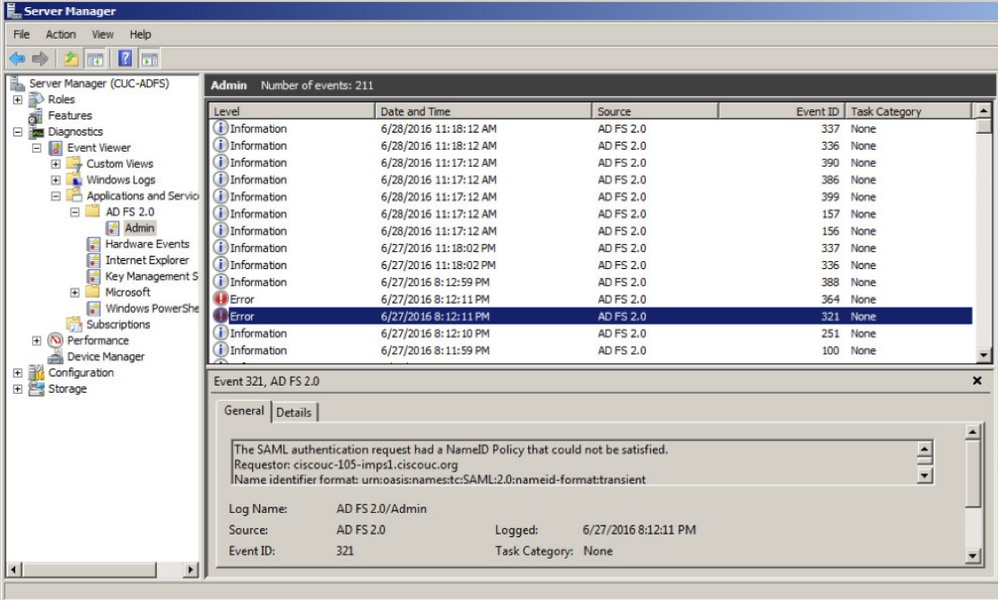

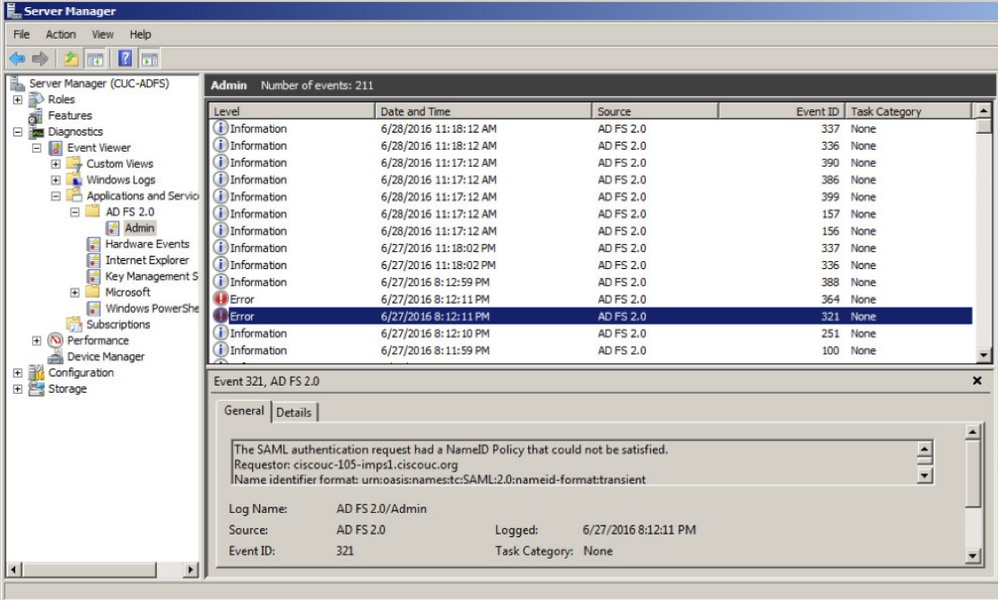

AD FS consigne les données de diagnostic dans le journal des événements du système. À partir du Gestionnaire de serveur sur le serveur AD FS, ouvrez Diagnostics -> Observateur d'événements -> Applications et services -> AD FS 2.0 -> Admin

Rechercher les erreurs consignées pour l'activité AD FS

Commentaires

Commentaires