Configuration d'une connexion/d'un contrat SAML par cluster avec AD FS version 2.0

Options de téléchargement

-

ePub (1.0 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (1.2 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit comment configurer la connexion/l'accord de fournisseur d'identité (IdP) SAML (Single Security Assertion Markup Language) par cluster avec Active Directory Federation Service (AD FS).

Conditions préalables

Conditions requises

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Cisco Unified Communications Manager (CUCM) 11.5 ou version ultérieure

- Cisco Unified Communications Manager IM and Presence version 11.5 ou ultérieure

- Service de fédération Active Directory version 2.0

Components Used

Les informations contenues dans ce document sont basées sur les versions de logiciel suivantes :

- Service de fédération Active Directory version 2.0 en tant qu'IDP

- Cisco Unified Communications Manager version 11.5

- Cisco IM and Presence Server version 11.5

Informations générales

Pour SAML SSO, doit être un cercle de confiance entre le fournisseur de services (SP) et l'IDP. Cette approbation est créée dans le cadre de SSO Enablement, lorsque la confiance (métadonnées) est échangée. Téléchargez les métadonnées à partir de CUCM et téléchargez-les sur IdP, téléchargez les métadonnées à partir de IdP et téléchargez-les sur CUCM.

Avant CUCM 11.5, le noeud d'origine génère le fichier de métadonnées et collecte également les fichiers de métadonnées d'autres noeuds du cluster. Il ajoute tous les fichiers de métadonnées à un seul fichier zip puis les présente à l'administrateur. L'administrateur doit décompresser ce fichier et approvisionner chaque fichier sur l'IDP. Par exemple, 8 fichiers de métadonnées pour un cluster à 8 noeuds.

Une seule connexion/accord SAML IdP par fonction de cluster est introduite à partir de la version 11.5. Dans le cadre de cette fonctionnalité, CUCM génère un fichier de métadonnées unique pour le fournisseur de services pour tous les noeuds CUCM et IMP du cluster. Le nouveau format de nom du fichier de métadonnées est <hostname>-single-agreement.xml

En gros, un noeud crée les métadonnées et les transmet aux autres noeuds SP du cluster. Cela facilite le provisionnement, la maintenance et la gestion. Par exemple, 1 fichier de métadonnées pour un cluster à 8 noeuds.

Le fichier de métadonnées à l'échelle du cluster utilise un certificat multiserveur tomcat qui garantit que la paire de clés est utilisée de la même manière pour tous les noeuds du cluster. Le fichier de métadonnées contient également une liste d'URL ACS (Assertion Consumer Service) pour chaque noeud du cluster.

CUCM et Cisco IM and Presence version 11.5 prennent en charge les modes SSO, à l'échelle du cluster (un fichier de métadonnées par cluster) et par noeud (modèle existant).

Ce document décrit comment configurer le mode à l'échelle du cluster de SAML SSO avec AD FS 2.0.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

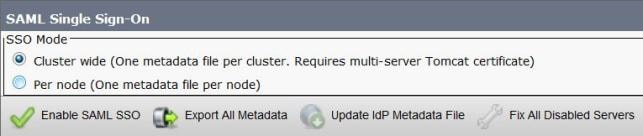

Étape 1. Exporter les métadonnées SP de CUCM

Ouvrez un navigateur Web, connectez-vous à CUCM en tant qu'administrateur et naviguez vers System >Single Sign On SAML.

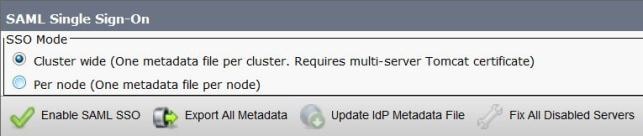

Par défaut, le bouton radio Cluster Wide est sélectionné. Cliquez sur Exporter toutes les métadonnées. Fichier de données de métadonnées présenté à l'administrateur sous le nom <hostname>-single-agreement.xml

Étape 2. Télécharger les métadonnées PCI à partir d'AD FS

Pour télécharger les métadonnées IdP, consultez le lien https:// <FQDN of ADFS>/federationmetadata/2007-06/federationmetadata.xml

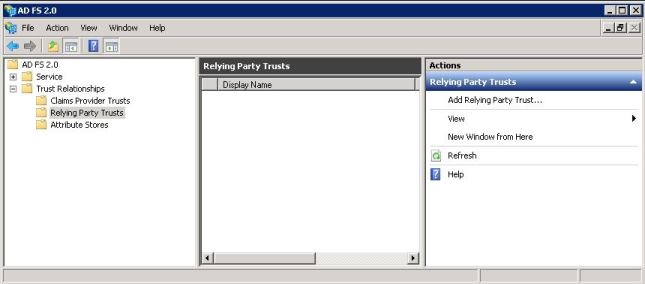

Étape 3. IdP de provisionnement

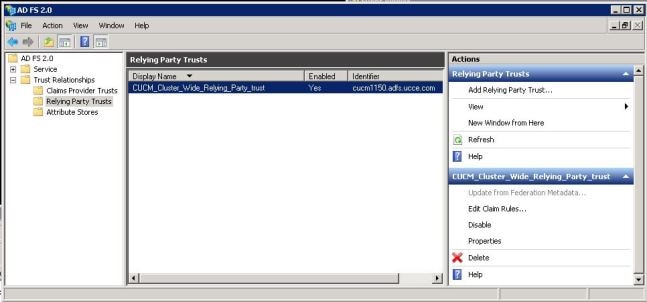

Comme l'illustre l'image, accédez à Gestion/Approbation des expéditions/Approbation de la partie de confiance AD FS 2.0. Cliquez sur Ajouter une approbation de partie de confiance.

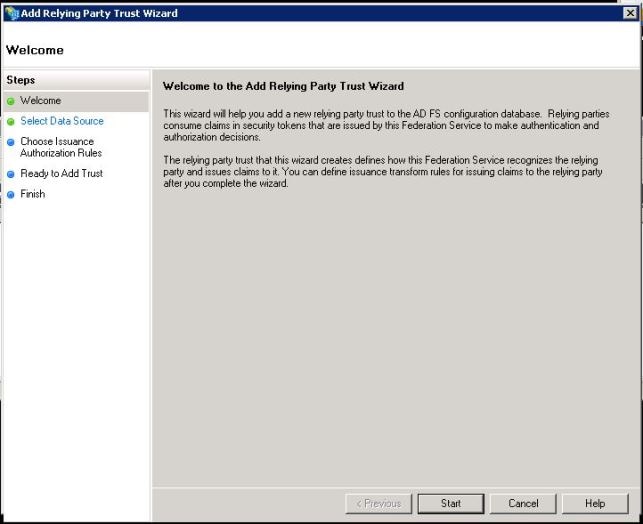

L'Assistant Ajout d'approbation de partie de confiance s'ouvre comme indiqué dans l'image, cliquez maintenant sur Démarrer.

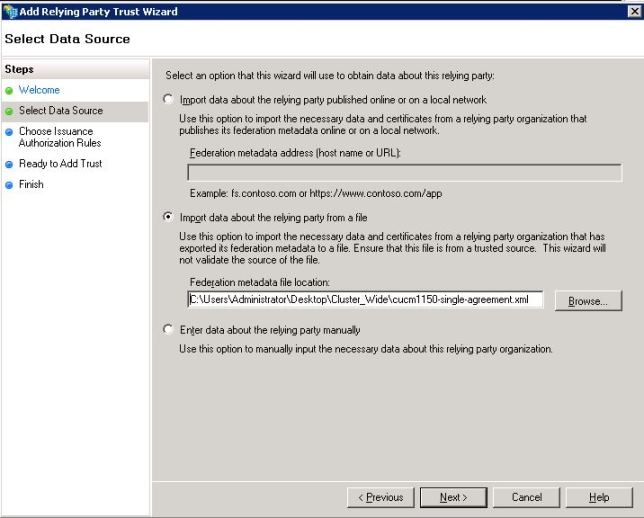

Cliquez sur les données d'importation relatives à la partie de confiance à partir d'un fichier. Parcourez les métadonnées SP téléchargées à partir de la page de configuration de CUCM SAML SSO. Cliquez ensuite sur Suivant, comme illustré dans l'image :

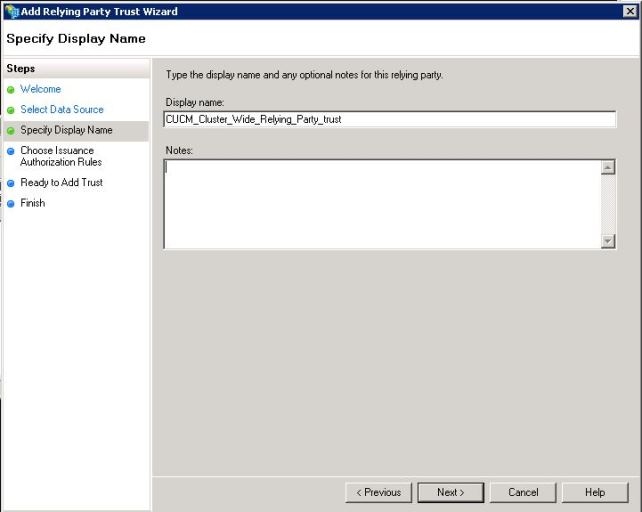

Tapez le nom d'affichage et toutes les notes facultatives pour la partie de confiance. Cliquez sur Suivant., comme illustré dans l'image :

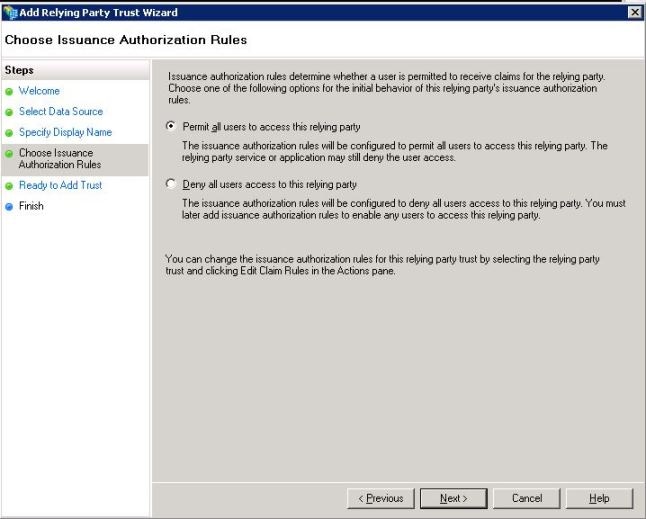

Sélectionnez Autoriser tous les utilisateurs à accéder à cette partie de confiance pour autoriser tous les utilisateurs à accéder à cette partie de confiance, puis cliquez sur Suivant, comme illustré dans l'image :

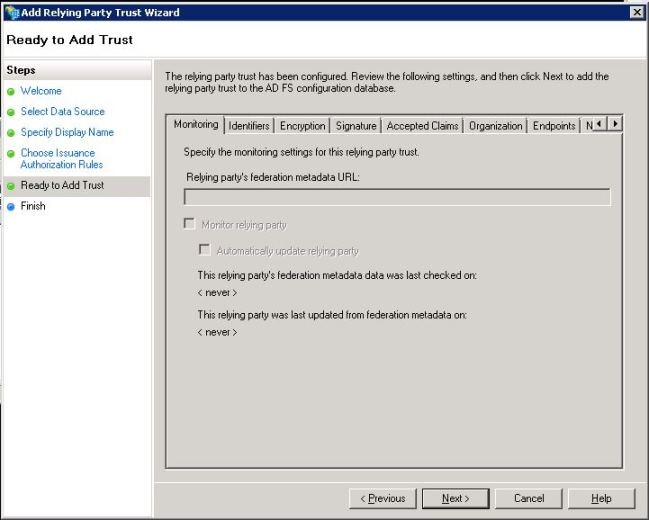

Sous la page Prêt à ajouter une approbation, vous pouvez consulter les paramètres de l'approbation de partie de confiance, qui a été configurée. Cliquez maintenant sur Suivant, comme illustré dans l'image :

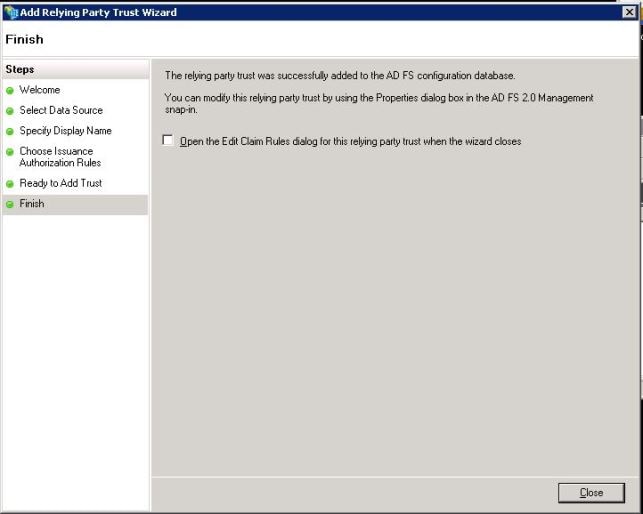

La page Finish confirme que l'approbation de partie de confiance a été ajoutée avec succès à la base de données de configuration AD FS. Décochez la case et cliquez sur Fermer, comme illustré dans l'image :

Cliquez avec le bouton droit de la souris sur les approbations de la partie de confiance et cliquez sur Modifier les règles de demande, comme illustré dans l'image :

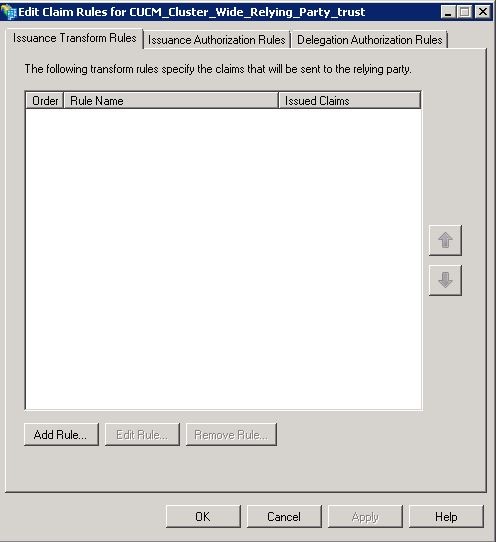

Cliquez maintenant sur Ajouter une règle, comme l'illustre l'image :

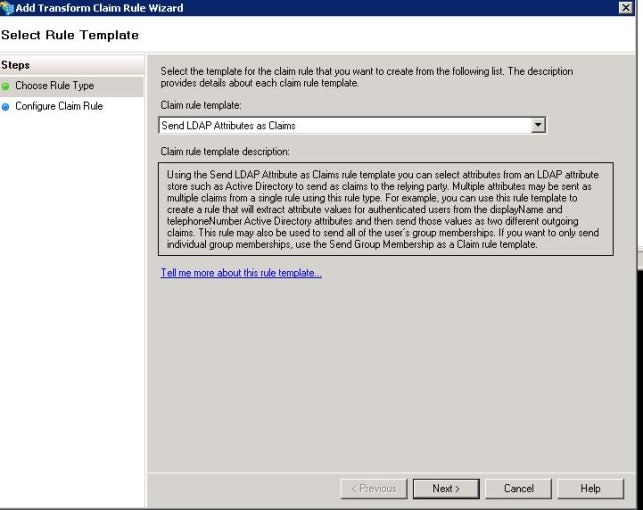

Lorsque la règle Ajouter une revendication de transformation s'ouvre, cliquez sur Suivant avec le modèle de règle de revendication par défaut Envoyer les attributs LDAP en tant que revendications, comme illustré dans l'image :

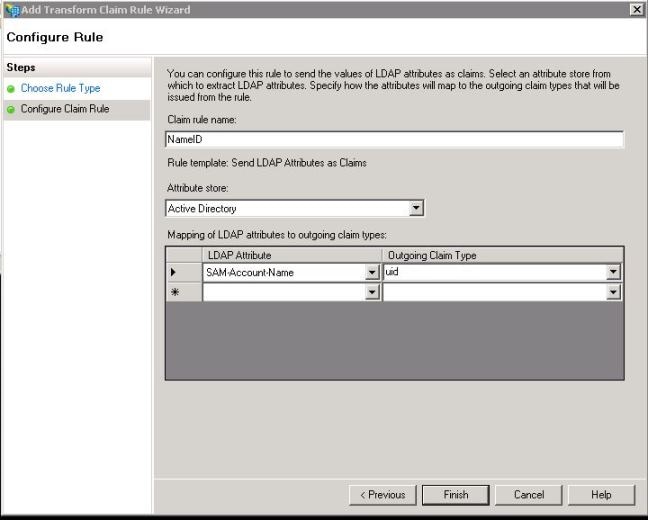

Cliquez sur Configurer la règle de revendication comme indiqué dans cette image. L'attribut LDAP doit correspondre à l'attribut LDAP dans la configuration de l'annuaire LDAP dans CUCM. Gérer le type de revendication sortante comme uid. Cliquez sur Terminer, comme l'illustre l'image :

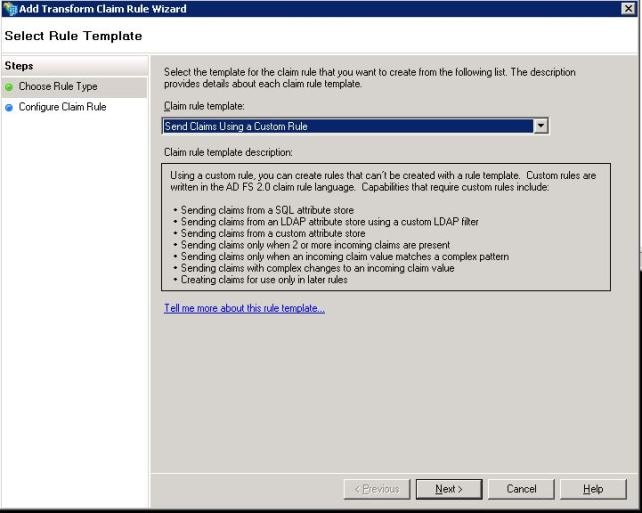

Ajoutez la règle personnalisée pour la partie de confiance. Cliquez sur Ajouter une règle. Sélectionnez Envoyer des revendications à l'aide d'une règle personnalisée puis cliquez sur Suivant, comme illustré dans l'image :

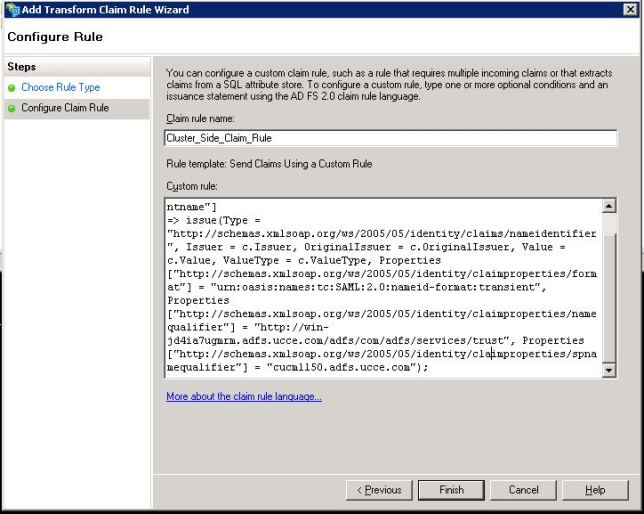

Dans Configurer la règle de revendication, tapez un nom de règle de revendication, puis Copiez la règle de revendication donnée et passée dans le champ Règle personnalisée de l'Assistant modifiant l'équaliseur de noms et le qualificateur de nom dans la règle de revendication. Cliquez sur Terminer., comme l'illustre l'image :

Règle de revendication :

c:[Type == "http://schemas.microsoft.com/ws/2008/06/identity/claims/windowsaccountname"] => issue(Type = "http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameidentifier", Issuer = c.Issuer, OriginalIssuer = c.OriginalIssuer, Value = c.Value, ValueType = c.ValueType, Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/format"] = "urn:oasis:names:tc:SAML:2.0:nameid-format:transient", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/namequalifier"] = "http://<FQDN of ADFS>/adfs/com/adfs/services/trust", Properties["http://schemas.xmlsoap.org/ws/2005/05/identity/claimproperties/spnamequalifier"] = "<Entity ID in the SP Metadata>"); Entity ID = Open the SP metadata and check the Entity ID. Basically, its the CUCM Publisher’s FQDN.

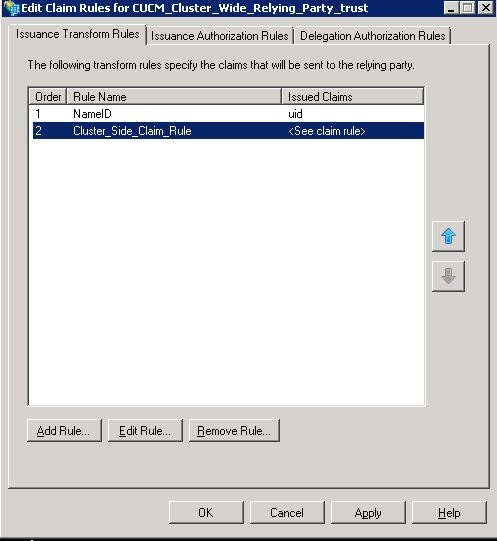

Comme le montre l'image, cliquez sur Apply, puis sur OK.

Étape 4. Activer SAML SSO

Ouvrez un navigateur Web, connectez-vous à CUCM en tant qu'administrateur et naviguez vers System >Single Sign On SAML.

Par défaut, le bouton radio Cluster Wide est sélectionné. Cliquez sur Enable Saml SSO, comme illustré dans l'image :

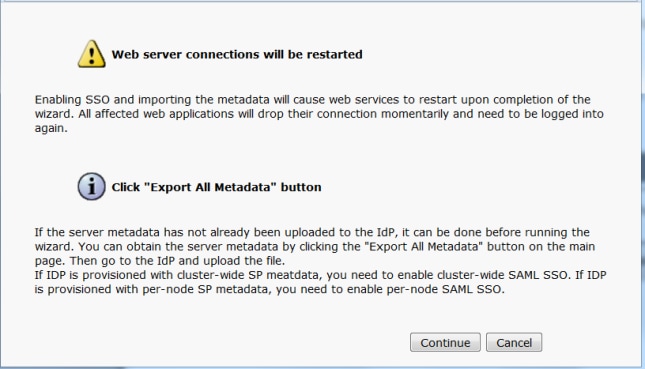

Comme l'illustre l'image, la fenêtre contextuelle avertit l'avertissement de redémarrage du serveur Web et les informations permettant de choisir l'SSO SAML ou SSO SAML par noeud à l'échelle du cluster, conformément à idp. Cliquez sur Continue.

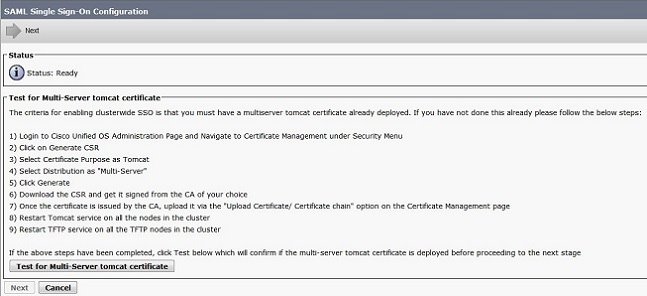

Le critère d'activation de l'authentification unique à l'échelle du cluster est que vous devez disposer d'un certificat tomcat multiserveur déjà déployé. Cliquez sur Test for Multi-Server Tomcat Certificate, comme illustré dans l'image :

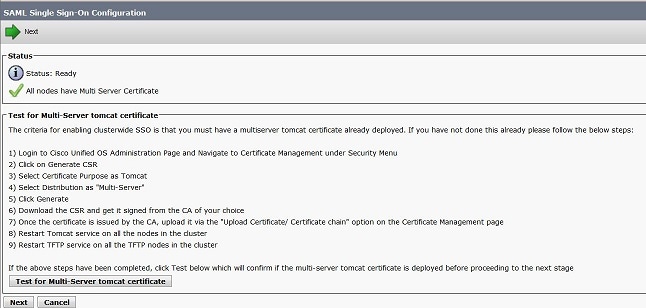

Une fois la confirmation obtenue, tous les noeuds ont un certificat multi-serveur affiche un certificat multi-serveur pour tous les noeuds, puis cliquez sur Suivant, comme illustré dans l'image :

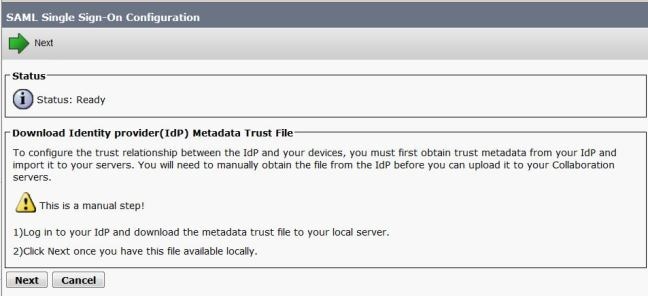

Comme le montre l'image, cliquez sur Suivant.

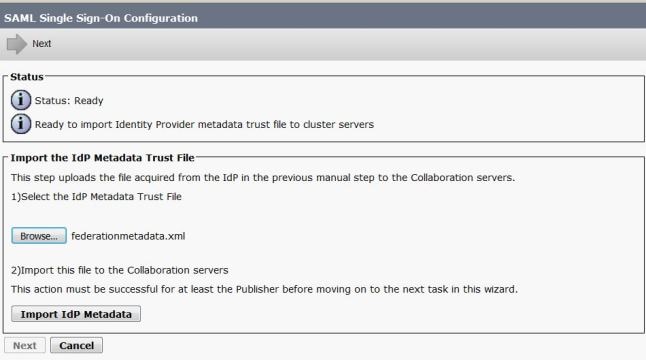

Parcourez et sélectionnez les métadonnées IdP téléchargées. Cliquez sur Importer les métadonnées IdP, comme indiqué dans l'image :

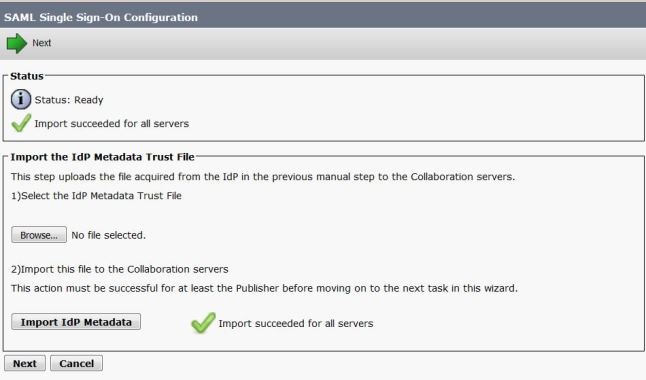

La page confirme que l'importation a réussi pour tous les serveurs, puis cliquez sur Suivant, comme illustré dans l'image :

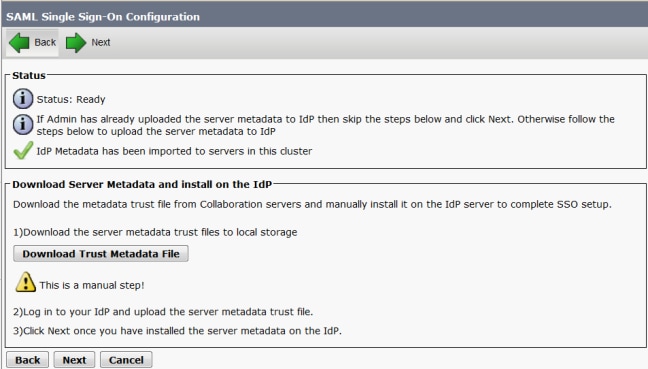

Comme l'illustre l'image, cliquez sur Suivant, car les métadonnées SP ont déjà été exportées à partir de la page de configuration initiale SAML SSO.

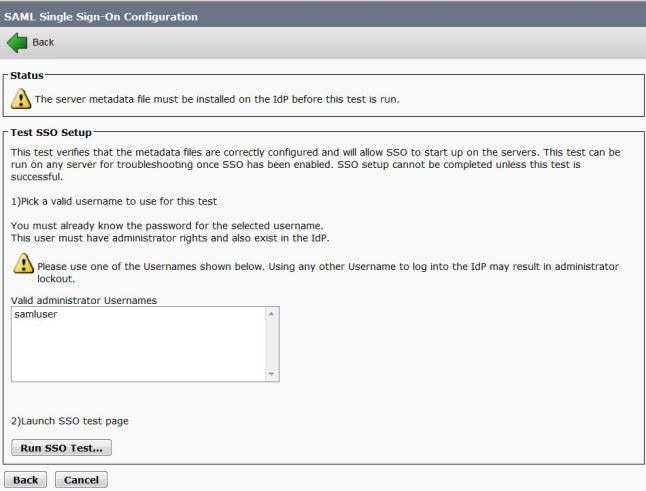

CUCM doit être synchronisé avec l'annuaire LDAP. L'Assistant affiche les utilisateurs administrateur valides configurés dans l'annuaire LDAP. Sélectionnez l'utilisateur et cliquez sur Exécuter le test SSO, comme illustré dans l'image :

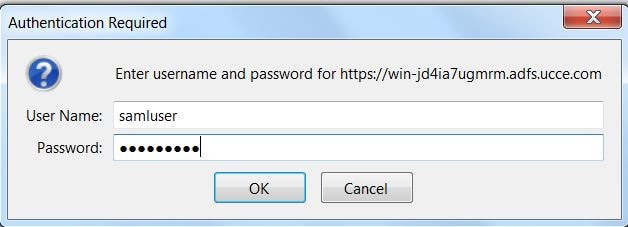

Comme l'illustre l'image, entrez l'ID utilisateur et le mot de passe respectifs une fois qu'il l'invite.

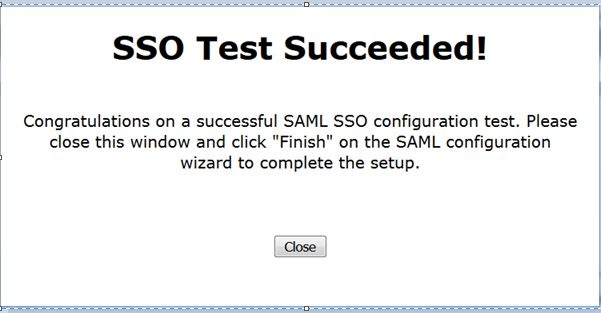

La fenêtre contextuelle, comme le montre l'image, confirme que le test est réussi.

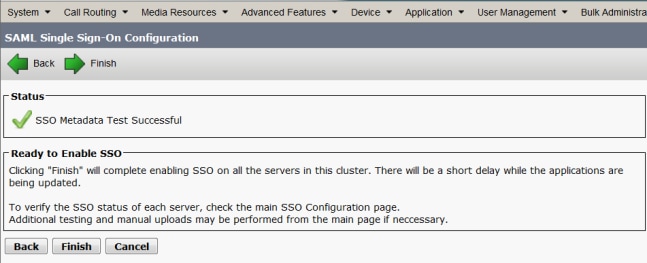

Comme l'illustre l'image, cliquez sur Terminer afin de terminer la configuration pour activer SSO.

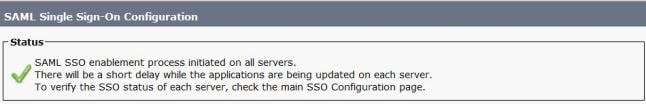

La page illustrée dans l'image confirme que le processus d'activation SAML SSO est lancé sur tous les serveurs.

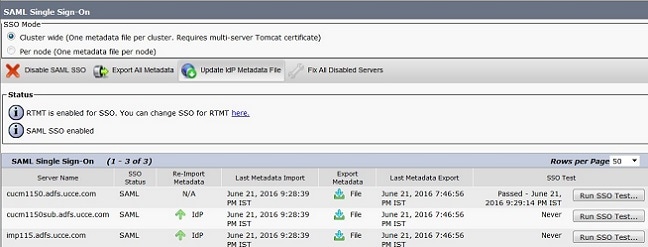

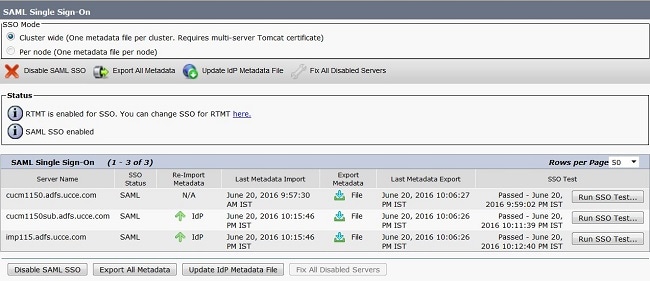

Déconnectez-vous et reconnectez-vous à CUCM à l'aide des informations d'identification SAML SSO. Accédez à System >SAML Single Sign On. Cliquez sur Exécuter le test SSO pour les autres noeuds du cluster, comme illustré dans l'image :

Vérification

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Confirmez que le test SSO a réussi pour les noeuds qui sont activés SSO SAML. Accédez à System >SAML Single Sign On. Les tests SSO réussis indiquent l'état Passé.

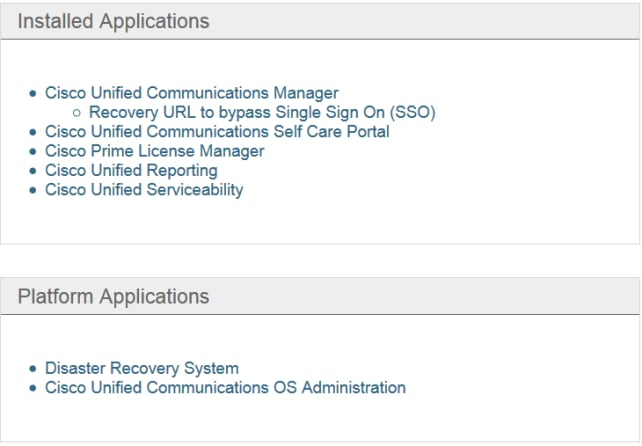

Une fois l'OSS SAML activé, les applications installées et les applications de plate-forme sont répertoriées pour la page de connexion CUCM, comme illustré dans cette image.

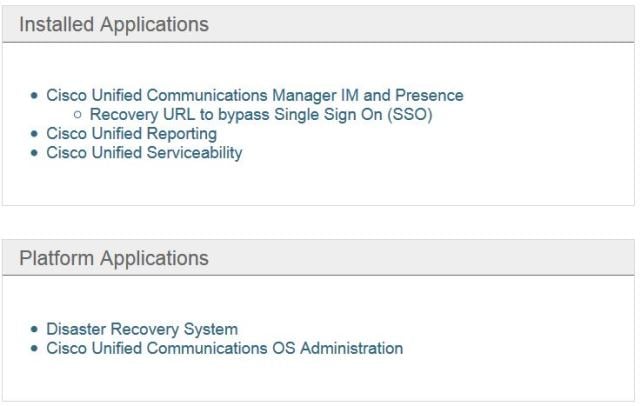

Une fois le SSO SAML activé, les applications installées et les applications de plate-forme sont répertoriées pour la page de connexion IM and Presence, comme illustré sur cette image :

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Afin de définir les journaux SSO sur debug, utilisez la commande set samltrace level DEBUG

Collectez les journaux SSO à l'aide de RTMT ou à partir de l'emplacement activelog /tomcat/logs/ssosp/log4j/*.log à l'aide de l'interface de ligne de commande.

Exemple pour les journaux SSO montre les métadonnées générées et envoyées à d'autres noeuds

2016-05-28 14:59:34,026 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call GET API to generate Clusterwide SP Metadata in the Local node. 2016-05-28 14:59:47,184 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Call to post the generated SP Metadata to other nodes 2016-05-28 14:59:47,185 INFO [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Begin:postClusterWideSPMetaData 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Nodes [cucm1150, cucm1150sub.adfs.ucce.com] 2016-05-28 14:59:47,186 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150 2016-05-28 14:59:47,187 DEBUG [http-bio-443-exec-297] cluster.SAMLSSOClusterManager - Post ClusterWideSPMetadata to the cucm1150sub.adfs.ucce.com

Contribution d’experts de Cisco

- Jebin Joseph KalaritharaIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires