Configuration et dépannage de la jointure de clusters pour ILS

Options de téléchargement

-

ePub (154.2 KB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (164.6 KB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Contenu

Introduction

Ce document décrit les méthodes de configuration possibles pour rejoindre les clusters pour le service de recherche inter-cluster (ILS), ainsi que l'analyse des journaux pour dépanner chacune des méthodes.

Conditions préalables

Conditions requises

Aucune spécification déterminée n'est requise pour ce document.

Components Used

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco Unified Communications Manager (CUCM) version 11.5

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. If your network is live, make sure that you understand the potential impact of any command.

Configuration

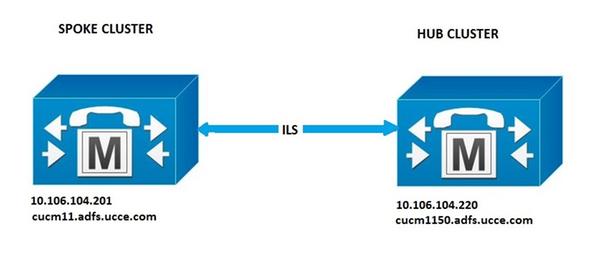

Diagramme du réseau

Configurations

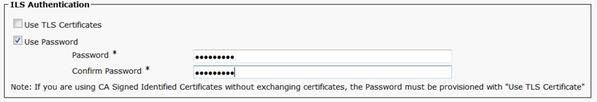

Méthode 1. Utilisation de l'authentification par mot de passe entre les clusters

Connectez-vous à la page d'administration de CUCM, accédez à Advanced Features > ILS Configuration.

Dans la fenêtre Configuration ILS, cochez la case Utiliser le mot de passe.

Gérez les mots de passe, puis cliquez sur Enregistrer. Le mot de passe doit être identique pour tous les clusters du réseau ILS.

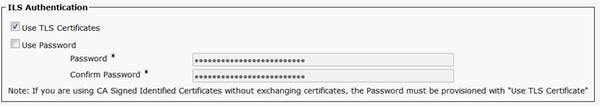

Méthode 2. Utilisation de l'authentification TLS entre les clusters

Pour utiliser cette méthode, assurez-vous que tous les clusters qui doivent faire partie du réseau ILS ont importé les clusters distants Tomcat Certificates dans sa confiance tomcat.

Dans Administration CUCM, accédez à Advanced Features > ILS Configuration. Dans la fenêtre Configuration ILS, cochez la case Utiliser les certificats TLS sous Authentification ILS.

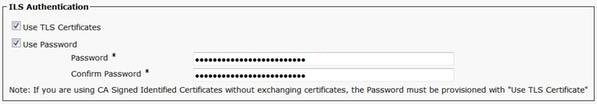

Méthode 3. Utiliser TLS avec authentification de mot de passe entre les clusters.

L'avantage de cette méthode est qu'il n'est pas nécessaire d'importer les certificats Tomcat entre les clusters pour établir la connexion TLS si elle est signée par une autorité de certification externe. Cette méthode est disponible à partir de CUCM 11.5 et versions ultérieures.

Pour utiliser cette méthode, assurez-vous que tous les clusters qui doivent faire partie du réseau ILS ont les certificats tomcat signés par une autorité de certification externe et que le certificat racine de cette autorité de certification est présent dans tomcat-trust. En outre, le mot de passe doit être identique pour tous les clusters du réseau ILS.

Dans Administration CUCM, accédez à Advanced Features > ILS Configuration Sous ILS Authentication, cochez la case Use TLS Certificates and Use Password.

Méthode 4. Basculement vers l'authentification TLS après la jonction du cluster avec l'authentification par mot de passe.

C'est une autre façon d'utiliser TLS sans importer les certificats Tomcat entre les clusters s'il est signé par une autorité de certification externe. Ceci est utile pour les versions CUCM antérieures à 11.5 où la méthode 3 n'est pas prise en charge.

Pour utiliser cette méthode, assurez-vous que tous les clusters qui doivent faire partie du réseau ILS ont les certificats tomcat signés par une autorité de certification externe et que le certificat racine de cette autorité de certification est présent dans tomcat-trust.

Rejoignez d'abord le cluster à l'aide de l'authentification par mot de passe. Dans Cisco Unified CM Administration, accédez à Advanced Features > ILS Configuration. Sous Authentification ILS, cochez la case Utiliser le mot de passe. Gérer les mots de passe. Click Save.

Le mot de passe doit être identique côté client et côté serveur au moment de rejoindre le cluster.

Une fois la connexion établie, remplacez la méthode d'authentification par TLS. Dans Administration CUCM, accédez à Advanced Features > ILS Configuration. Dans la fenêtre Configuration ILS, cochez la case Utiliser les certificats TLS sous Authentification ILS.

Vérification

L'enregistrement réussi peut être vu sous Clusters ILS et Global DialPlan Imported Catalogs dans

Fonctionnalités avancées > Configuration ILS

Les détails du cluster distant sont répertoriés à l'aide de la commande run sql select * from remotecluster

Dépannage

Définissez le niveau de suivi de débogage du service de recherche intercluster Cisco sur détaillé.

Emplacement du suivi : activelog /cm/trace/ils/sdl/

L'analyse du journal des scénarios de réussite et d'échec pour chaque méthode d'enregistrement ILS avec l'exemple est expliquée.

Analyse du journal pour l'enregistrement ILS pour la méthode 1

Enregistrements satellite réussis sur le concentrateur à l'aide de l'authentification par mot de passe entre les clusters

Extrait du journal du concentrateur :

00154617.001 |16:58:42.888 |AppInfo |IlsD IlsHandler: Ils::wait_SdlConnectionInd(): New connection accepted. DeviceName=, TCPPid = [1.600.13.5], IPAddr=10.106.104.201, Port=37816, Controller=[1,20,1] 00154617.002 |16:58:42.888 |AppInfo |IlsD Ils::ConnectInd TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.201:37816), LocalIP/Port(10.106.104.220:7502) (10.106.104.201:37816) 00154618.012 |16:58:42.889 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.201:37816), LocalIP/Port(10.106.104.220:7502) TLSReq(f) established

Extrait de journal de Spoke :

00145095.017 |16:58:42.878 |AppInfo |IlsD Ils::ConnectReq(): Requesting Connection to IpAddr(10.106.104.220), IpPort(7502), TLSReq(f) 00145095.018 |16:58:42.878 |AppInfo |IlsD Ils::ConnectReq() Pub IP/Port(10.106.104.220:7502) Pri IP/Port(:7502) TLSReq(false) 00145095.024 |16:58:42.879 |AppInfo |IlsD Ils::processConnectReq Initiating non-TLS Connection 00145096.001 |16:58:42.881 |AppInfo |IlsD Ils::ConnectRes() appCorr(1029) TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.220:7502), LocalIP/Port(10.106.104.201:37816) TLSReq(f) found 00145096.002 |16:58:42.881 |AppInfo |IlsD DEBUG(0000FA0E): Client Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7502) TLSReq(f) succeeded 00145097.010 |16:58:42.896 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 13, 5]), PeerIP/Port(10.106.104.220:7502), LocalIP/Port(10.106.104.201:37816) TLSReq(f) established

Spoke to Essaie de s'enregistrer sur le concentrateur mais il échoue en raison d'une non-correspondance de mot de passe

Échec de DecryptData et l'alarme ILSPwdAuthenticationFailed dans les journaux du concentrateur indique une non-correspondance du mot de passe.

Extrait de journal du concentrateur :

00155891.005 |17:25:26.197 |AppInfo |IlsD IlsHandler: wait_SdlDataInd EncrUtil::decryptData failed. DeviceName=, TCPPid = [1.600.13.7], IPAddr=10.106.104.201, Port=40592, Controller=[1,20,1] 00155891.006 |17:25:26.197 |AppInfo |IlsD wait_SdlDataInd sending ILSPwdAuthenticationFailed alarm with IPAddress= 10.106.104.201; mAlarmedConnections count= 1

Note: L'erreur est la même dans le reste des méthodes aussi lorsque la connexion échoue en raison d'une non-correspondance de mot de passe.

Analyse du journal pour l'enregistrement ILS pour la méthode 2

Enregistrements satellite réussis vers le concentrateur à l'aide de l'authentification TLS

Extrait de journal du concentrateur :

00000901.001 |15:46:27.238 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are in certificate store 00000902.008 |15:46:27.240 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 17, 4]), PeerIP/Port(10.106.104.201:60938), LocalIP/Port(10.106.104.220:7501) TLSReq(t) established

Extrait du journal de Spoke :

00000646.001 |15:46:27.189 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are in certificate store 00000647.006 |15:46:27.199 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 17, 3]), PeerIP/Port(10.106.104.220:7501), LocalIP/Port(10.106.104.201:36115) TLSReq(t) established

Échec de la connexion car le certificat Tomcat du concentrateur n'est pas importé dans Spoke

Le journal de Spoke indique que la vérification du certificat pour le concentrateur a échoué.

Extrait de journal de Spoke :

00001821.000 |16:34:01.765 |AppInfo |[1, 600, 17, 5]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00001822.000 |16:34:01.765 |AppInfo |[1, 600, 17, 5]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501 00001827.002 |16:34:01.766 |AppInfo |IlsD Ils::wait_SdlConnectErrRsp sending ILSTLSAuthenticationFailed alarm with Cluster1 = 10.106.104.220; mAlarmedConnections count= 1 00001827.004 |16:34:01.770 |AppInfo |IlsD ERROR(000005C9): Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7501) TLSReq(t) failed, ConnReason(1)

Échec de la connexion, car le certificat Tomcat de la étoile n'est pas importé dans le concentrateur

Les journaux du concentrateur indiquent que la connexion n'est fermée en tant que certificat du satellite dans le magasin local ni FQDN dans le vecteur d'informations homologue.

Extrait du journal du concentrateur :

00003366.001 |17:06:30.877 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00003366.002 |17:06:30.877 |AppInfo |IlsD Ils::VerifyCertificateInfo(): certificate is not in the local store and the FQDN (cucm11.adfs.ucce.com) is not in the peer info vector, closing the connection 00003366.003 |17:06:30.877 |AppInfo |IlsD Ils::VerifyCertificateInfo(): sending ILSTLSAuthenticationFailed alarm for Cluster1= cucm11.adfs.ucce.com; mAlarmedConnections count= 1 00003366.004 |17:06:30.882 |AppInfo |IlsD IlsHandler: Close Req. DeviceName=, TCPPid = [1.600.17.16], IPAddr=10.106.104.201, Port=39267, Controller=[1,20,1

Analyse du journal pour l'enregistrement ILS pour la méthode 3

Enregistrements satellite réussis sur le concentrateur à l'aide de TLS avec authentification par mot de passe

Extrait de journal du concentrateur :

00000211.001 |08:06:58.798 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000211.002 |08:06:58.798 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are not in certificate store but Root CA signed certs are uploaded locally 00000212.001 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 163 succedded 00000212.002 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 165 succedded 00000212.003 |08:06:58.803 |AppInfo |EncrUtil Function: decryptData at line 168 succedded 00000212.004 |08:06:58.803 |AppInfo |EncrUtil decryptData: inlen 1956, outlen 1949 succeed 00000212.012 |08:06:58.804 |AppInfo |IlsD ::ConnectIndInner Server Connection to PeerId(f7f885dcaca845f18f3b7e583ff6c457), TCPPid([1, 600, 17, 1]), PeerIP/Port(10.106.104.201:56181), LocalIP/Port(10.106.104.220:7501) TLSReq(t) established

Extrait de journal de Spoke :

00000064.000 |08:06:58.802 |SdlSig |SdlConnectRsp |wait |Ils(1,600,20,1) |SdlSSLTCPConnection(1,600,17,1) |1,600,16,1.1^*^* |*TraceFlagOverrode 00000064.001 |08:06:58.802 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000064.002 |08:06:58.802 |AppInfo |IlsD Ils::VerifyCertificateInfo(): peer certificates are not in certificate store but Root CA signed certs are uploaded locally. 00000064.004 |08:06:58.802 |AppInfo |IlsD DEBUG(00000407): Client Connection to peerId(00000000000000000000000000000000) ipAddr(10.106.104.220) ipPort(7501) TLSReq(t) succeeded 00000065.010 |08:06:58.812 |AppInfo |IlsD ::ConnectIndInner starting to PeerId(77c59d0960cc4fdc959168a3d686a6de), TCPPid([1, 600, 17, 1]), PeerIP/Port(10.106.104.220:7501), LocalIP/Port(10.106.104.201:56181) TLSReq(t) established

Échec de la connexion car le certificat Tomcat de la étoile est auto-signé

Les journaux du concentrateur indiquent l'échec de la vérification du certificat pour le certificat auto-signé du satellite.

Extrait du journal du concentrateur :

00000103.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.201:52124 00000104.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.201:52124 00000106.000 |09:44:16.896 |AppInfo |[1, 600, 17, 1]: HandleSSLError - TLS protocol error(ssl reason code=internal error [68]),lib=SSL routines [20],fun=SSL_clear [164], errno=0 for 10.106.104.201:52124

Échec de la connexion car le certificat Tomcat du concentrateur est auto-signé

Les journaux de Spoke indiquent une erreur de vérification de certificat pour le certificat auto-signé du concentrateur.

Extrait du journal de Spoke :

00000064.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00000065.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501 00000067.000 |12:44:19.641 |AppInfo |[1, 600, 17, 1]: HandleSSLError - TLS protocol error(ssl reason code=bad message type [114]),lib=SSL routines [20],fun=ssl3_get_server_hello [146], errno=0 for 10.106.104.220:7501

Note: L'erreur observée dans ce cas est également identique lorsque le concentrateur et le rayon se sont auto-signés.

Analyse du journal pour l'enregistrement ILS pour la méthode 4

Enregistrements en étoile avec succès sur le concentrateur lors de la commutation vers l'authentification TLS à partir de la connexion établie à l'aide de l'authentification par mot de passe.

Nom de domaine complet du cluster distant présenté dans PeerInfoVector car la connexion est déjà établie avec la méthode d'authentification par mot de passe. Lorsque vous basculez vers TLS à partir de la méthode d'authentification par mot de passe, “ X509_STORE_get_by_subject a échoué ” erreur est imprimée dans les journaux car le certificat tomcat n'est pas importé. Mais la connexion reste acceptée avec TLS puisque “ FQDN est dans PeerInfoVector ”.

Extrait de journal du concentrateur :

00000169.001 |19:41:50.255 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000169.002 |19:41:50.255 |AppInfo |IlsD Ils::VerifyCertificateInfo(): FQDN is in PeerInfoVector 00000169.003 |19:41:50.255 |AppInfo |IlsD IlsHandler: Ils::wait_SdlConnectionInd(): New connection accepted. DeviceName=, TCPPid = [1.600.17.1], IPAddr=10.106.104.201, Port=51887, Controller=[1,20,1]

Extrait de journal de Spoke :

00000072.001 |19:41:50.257 |AppInfo |CertUtil Ils::isCertInLocalStore X509_STORE_get_by_subject failed. 00000072.002 |19:41:50.257 |AppInfo |IlsD Ils::VerifyCertificateInfo(): FQDN is in PeerInfoVector

Échec de la connexion car le concentrateur a un certificat auto-signé lors de la commutation vers l'authentification TLS à partir de la connexion établie à l'aide de l'authentification par mot de passe.

Les journaux de Spoke indiquent un échec de vérification de certificat pour le certificat auto-signé du concentrateur.

Extrait de journal de Spoke :

00000151.000 |12:29:18.600 |AppInfo |[1, 600, 17, 2]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.220:7501 00000152.000 |12:29:18.600 |AppInfo |[1, 600, 17, 2]: HandleSSLError - Certificate verification failed for 10.106.104.220:7501

Échec de la connexion car Spoke possède un certificat auto-signé lors de la commutation vers l'authentification TLS à partir de la connexion établie à l'aide de l'authentification par mot de passe.

Les journaux du concentrateur indiquent l'échec de la vérification du certificat pour le certificat auto-signé du satellite

Extrait de journal du concentrateur :

00000089.000 |09:32:27.365 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed:(Verification error:18)- self signed certificate for 10.106.104.201:41295 00000090.000 |09:32:27.365 |AppInfo |[1, 600, 17, 1]: HandleSSLError - Certificate verification failed for 10.106.104.201:41295

Contribution d’experts de Cisco

- Jebin Joseph KalaritharaIngénieur TAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires