Introduction

Ce document décrit comment réutiliser le certificat Multi-SAN Tomcat pour CallManager sur un serveur Cisco Unified Communications Manager (CUCM).

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Certificats CUCM

- Outil de surveillance en temps réel (RTMT)

- Liste de confiance d'identité (ITL)

Composants utilisés

Les informations contenues dans ce document sont basées sur CUCM 14.0.1.13900-155.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Les deux principaux services pour CUCM sont Tomcat et CallManager. Dans les versions précédentes, des certificats différents pour chaque service étaient requis pour le cluster complet. Dans la version 14 de CUCM, une nouvelle fonctionnalité a été ajoutée pour réutiliser également le certificat Multi-SAN Tomcat pour le service CallManager. Les avantages de cette fonction sont les suivants :

- Réduit le coût d'obtention de deux certificats signés par une autorité de certification publique pour un cluster de certificats signés par une autorité de certification.

- Cette fonctionnalité réduit la taille du fichier ITL, réduisant ainsi la surcharge.

Configurer

Attention : avant de télécharger un certificat Tomcat, vérifiez que l'authentification unique (SSO) est désactivée. Si elle est activée, l'authentification unique doit être désactivée et réactivée une fois le processus de régénération de certificat Tomcat terminé.

1. Définir le certificat Tomcat comme Multi-SAN

Dans CUCM 14, le certificat multi-SAN Tomcat peut être auto-signé ou signé par une autorité de certification. Si votre certificat Tomcat est déjà Multi-SAN, ignorez cette section.

Auto-signé

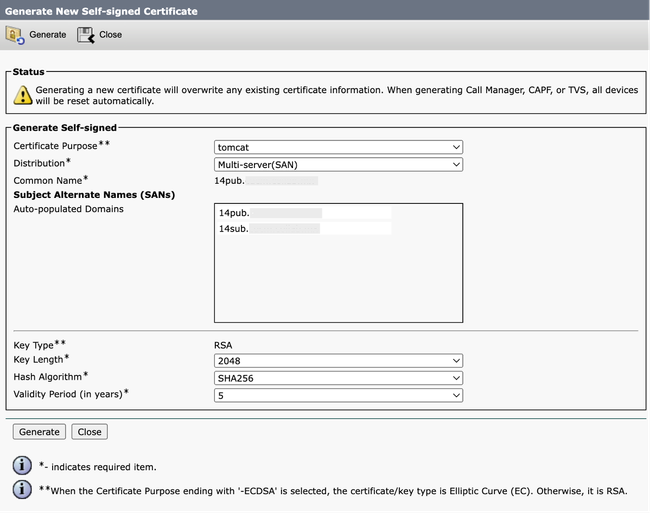

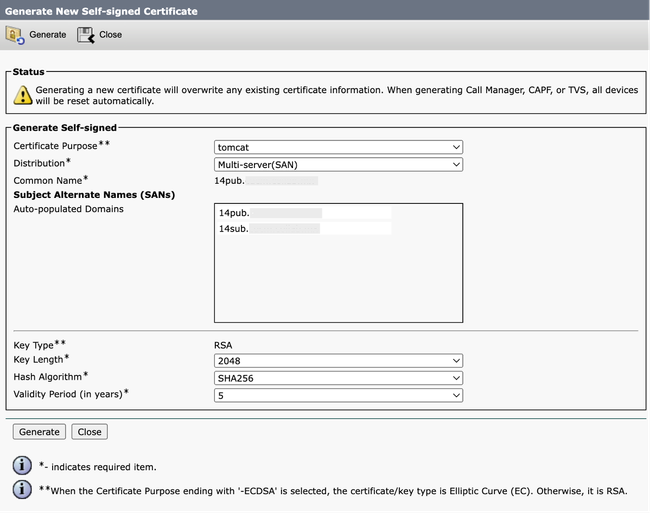

Étape 1. Se connecter à Publisher > Operating System (OS) Administration et accédez à Security > Certificate Management > Generate Self-Signed.

Étape 2. Choisir Certificate Purpose: tomcat > Distribution: Multi-Server SAN. Il remplit automatiquement les domaines SAN et le domaine parent.

Ecran Generate Self-Signed Multi-SAN Tomcat Certificate

Ecran Generate Self-Signed Multi-SAN Tomcat Certificate

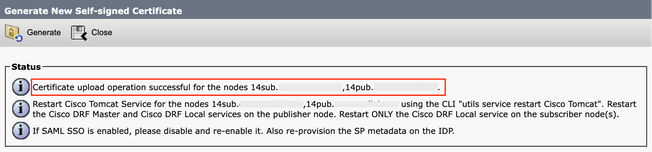

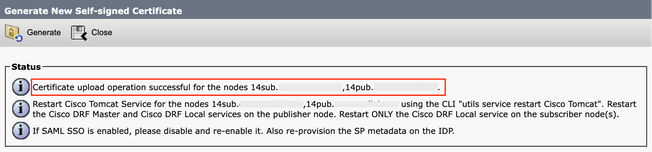

Étape 3. Cliquer Generate, et vérifiez que tous vos noeuds sont répertoriés dans la section Certificate upload operation successful message. Cliquer Close.

Générer un message de réussite de Tomcat multi-SAN autosigné

Générer un message de réussite de Tomcat multi-SAN autosigné

Étape 4. Redémarrez le service Tomcat, ouvrez une session CLI sur tous les noeuds du cluster et exécutez utils service restart Cisco Tomcat erasecat4000_flash:.

Étape 5. Accédez à la page Publisher > Cisco Unified Serviceability > Tools > Control Center - Network Services et redémarrez le Cisco DRF Master Service et Cisco DRF Local Service.

Étape 6. Naviguez jusqu'à Subscriber > Cisco Unified Serviceability > Tools > Control Center - Network Services et redémarrez Cisco DRF Local Service.

Signé par l'AC

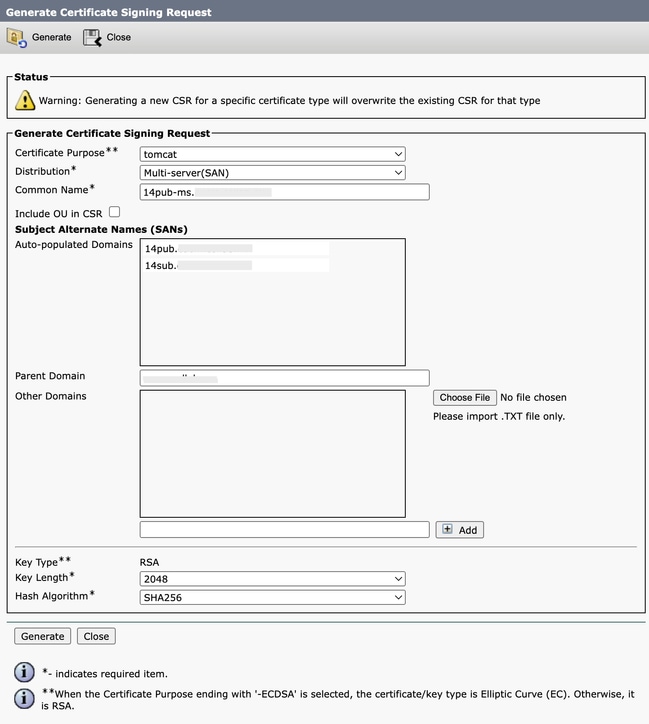

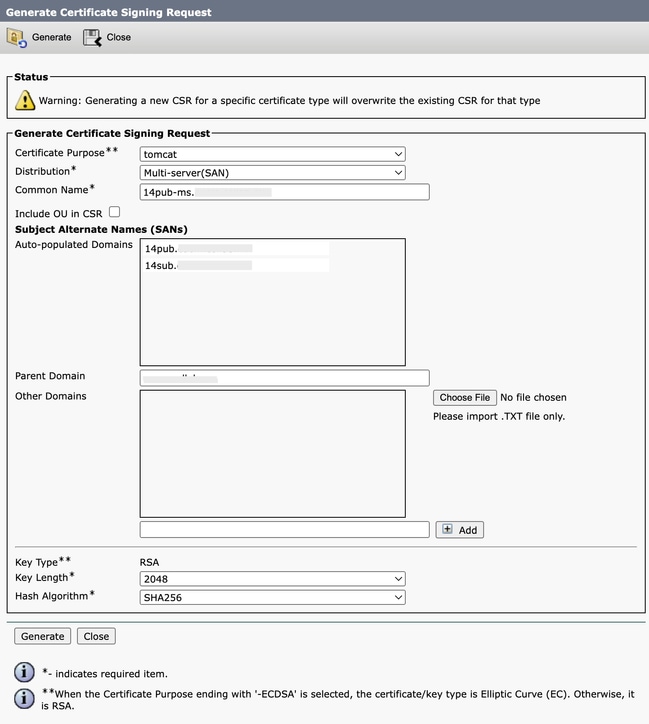

Étape 1. Se connecter à Publisher > Operating System (OS) Administration et accédez à Security > Certificate Management > Generate CSR.

Étape 2. Choisir Certificate Purpose: tomcat > Distribution: Multi-Server SAN. Il remplit automatiquement les domaines SAN et le domaine parent.

Écran Générer un CSR multi-SAN pour le certificat Tomcat

Écran Générer un CSR multi-SAN pour le certificat Tomcat

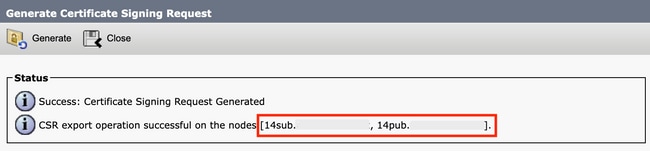

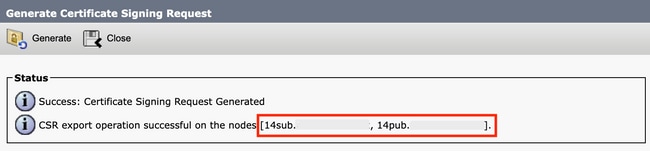

Étape 3. Cliquer Generateet validez que tous vos noeuds sont répertoriés dans la section CSR export operation successful message. Cliquer Close.

Générer un message de réussite pour Tomcat CSR multi-SAN

Générer un message de réussite pour Tomcat CSR multi-SAN

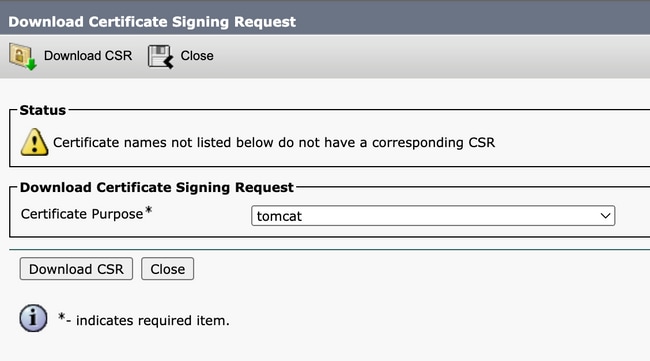

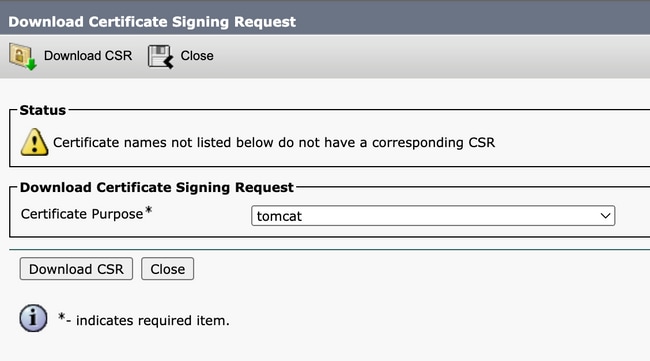

Étape 4. Cliquer Download CSR > Certificate Purpose: tomcat > Download.

Télécharger l'écran Tomcat CSR

Télécharger l'écran Tomcat CSR

Étape 5. Envoyez le CSR à votre autorité de certification pour signature.

Étape 6. Afin de télécharger la chaîne d'approbation CA, naviguez Certificate Management > Upload certificate > Certificate Purpose: tomcat-trust. Définissez la description du certificat et parcourez les fichiers de la chaîne de confiance.

Étape 7. Téléchargez le certificat signé par l'autorité de certification, accédez à Certificate Management > Upload certificate > Certificate Purpose: tomcat. Définissez la description du certificat et parcourez le fichier de certificat signé par l'autorité de certification.

Étape 8. Redémarrez le service Tomcat, ouvrez une session CLI sur tous les noeuds du cluster et exécutez le utils service restart Cisco Tomcat erasecat4000_flash:.

Étape 9. Accédez à la page Publisher > Cisco Unified Serviceability > Tools > Control Center - Network Services et redémarrez le Cisco DRF Master Service et Cisco DRF Local Service.

Étape 10. Naviguez jusqu'à Subscriber > Cisco Unified Serviceability > Tools > Control Center - Network Services et redémarrez Cisco DRF Local Service.

2. Réutiliser le certificat Tomcat pour CallManager

Attention : pour CUCM 14, un nouveau paramètre d'entreprise Phone Interaction on Certificate Update s'affiche. Utilisez ce champ pour réinitialiser les téléphones manuellement ou automatiquement, selon le cas, lorsque l'un des certificats TVS, CAPF ou TFTP (CallManager/ITLRecovery) est mis à jour. Ce paramètre est défini par défaut sur reset the phones automatically

Étape 1. Accédez à votre éditeur CUCM, puis à Cisco Unified OS Administration > Security > Certificate Management.

Étape 2. Cliquer Reuse Certificate.

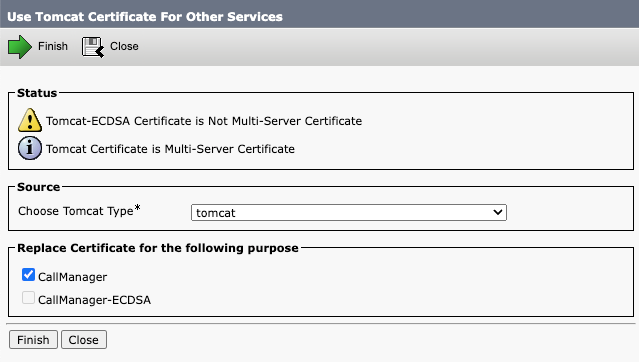

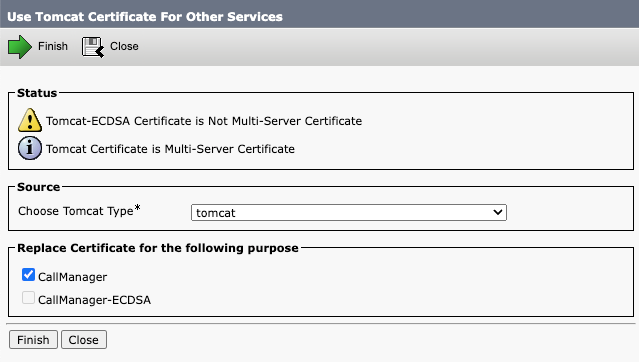

Étape 3. A partir des versions choose Tomcat type liste déroulante, sélectionnez tomcat.

Étape 4. A partir des versions Replace Certificate for the following purpose , cochez la case CallManager de l'Aide.

Écran Réutiliser le certificat Tomcat pour d'autres services

Écran Réutiliser le certificat Tomcat pour d'autres services

Remarque : si vous choisissez Tomcat comme type de certificat, CallManager est activé comme remplacement. Si vous choisissez tomcat-ECDSA comme type de certificat, CallManager-ECDSA est activé comme remplacement.

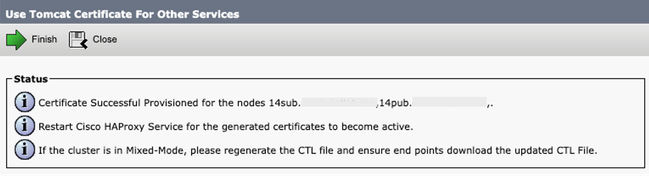

Étape 5. Cliquer Finish afin de remplacer le certificat CallManager par le certificat Tomcat Multi-SAN.

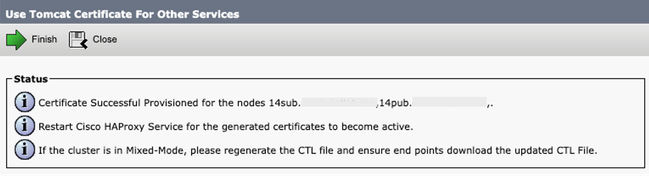

Réutiliser le message de certificat Tomcat réussi

Réutiliser le message de certificat Tomcat réussi

Étape 6. Redémarrez le service Cisco HAProxy, ouvrez une session CLI sur tous les noeuds du cluster et exécutez le utils service restart Cisco HAProxy erasecat4000_flash:.

Remarque : pour déterminer si le cluster est en mode mixte, accédez à Cisco Unified CM Administration > System > Enterprise Parameters > Cluster Security Mode (0 == Non sécurisé ; 1 == mode mixte).

Étape 7. Si votre cluster est en mode mixte, ouvrez une session CLI sur le noeud Publisher et exécutez utils ctl update CTLFile et réinitialisez tous les téléphones du cluster pour que les mises à jour du fichier CTL prennent effet.

Vérifier

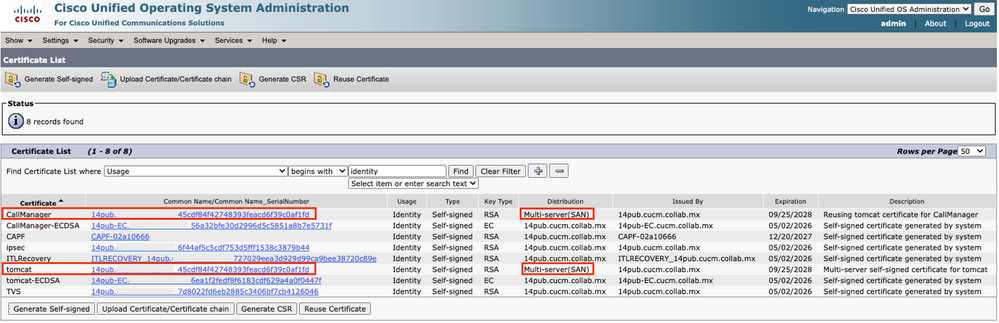

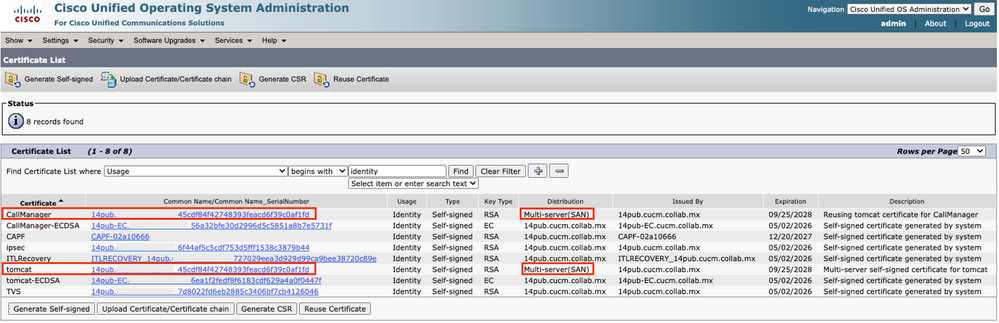

Étape 1. Accédez à votre éditeur CUCM, puis à Cisco Unified OS Administration > Security > Certificate Management.

Étape 2. Filtrer par Find Certificate List where: Usage > begins with: identity et cliquez sur Find.

Étape 3. Les certificats CallManager et Tomcat doivent se terminer par le même Common Name_Serial Number valeur.

Vérifier la réutilisation du certificat Tomcat pour CallManager

Vérifier la réutilisation du certificat Tomcat pour CallManager

Informations connexes

Commentaires

Commentaires