Introduction

Ce document décrit comment vérifier et éviter la vulnérabilité d’attaque de réinitialisation rapide HTTP/2 CVE-2023-44487 sur Cisco Expressways.

Conditions préalables

Exigences

Aucune exigence spécifique n'est associée à ce document.

Composants utilisés

Les informations contenues dans ce document sont basées sur Cisco Expressway x14.X.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Le 10 octobre 2023, la faiblesse au niveau du protocole HTTP/2, qui permet une nouvelle technique d'attaque par déni de service distribué (DDoS), a été divulguée sous le nom de CVE-2023-44487 : HTTP/2 Rapid Reset.

https://sec.cloudapps.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-http2-reset-d8Kf32vZ

D’après l’enquête effectuée, il est observé que Cisco Expressway est affecté par cette situation.

Voici le champ de défaut pour évaluer l’effet dans Cisco Expressway. CVE-ID en discussion est actuellement en cours d'évaluation. Les informations fournies dans ce document sont extraites brièvement de ce défaut Cisco. Veuillez consulter le lien ci-dessous pour rester à jour.

https://bst.cloudapps.cisco.com/bugsearch/bug/CSCwh88665

Ce document explique les étapes pour effectuer une solution de contournement pour ce défaut dans l'autoroute afin d'atténuer l'effet de cette vulnérabilité.

Les produits exécutant x14.0 ou une version ultérieure avec un déploiement d'accès à distance mobile (MRA) sont affectés.

Solution pour le défaut CSCwh88665

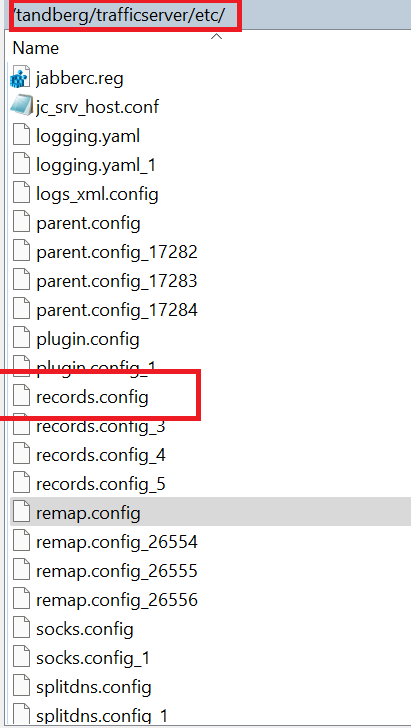

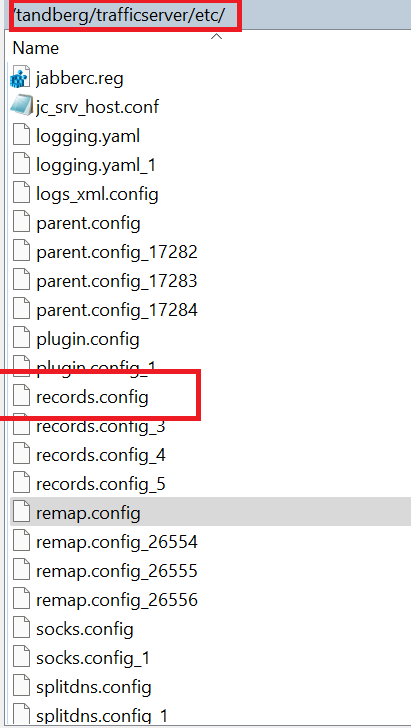

1. Accédez au système de fichiers expressway à l’aide du client SCP (utilisez les informations d’identification racine). Emplacement /tandberg/trafficserver/etc/ comme illustré dans l'image.

2. Créez une sauvegarde du fichier et enregistrez-la sur le PC. Ouvrez ensuite le fichier d'origine.

3. Ouvrez ce fichier dans le Bloc-notes++ et recherchez la chaîne, CONFIG proxy.config.http.server_ports STRING 8443

Les lignes en surbrillance suivantes s'affichent :

##############################################################################

CONFIG proxy.config.http.server_ports STRING 8443:ssl

CONFIG proxy.config.http.connect_ports STRING NULL

##############################################################################

4. Modifiez la ligne :

CONFIG proxy.config.http.server_ports STRING 8443:proto=http:ssl 8443:proto=http:ssl:ipv6

5. Enregistrez le fichier et téléchargez-le vers le même emplacement dans l'autoroute en utilisant WinSCP. Emplacement /tandberg/trafficserver/etc/

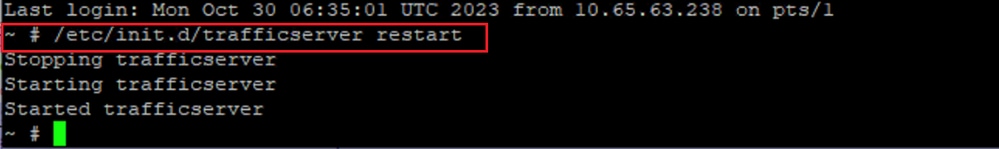

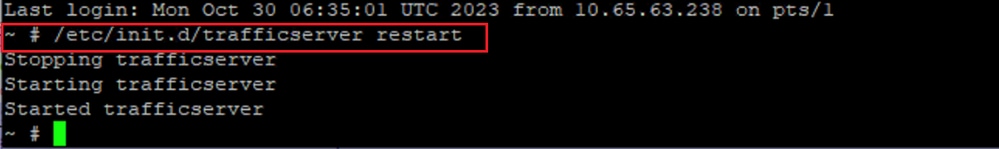

6. Maintenant, connectez-vous à l'interface de ligne de commande expressway en utilisant les informations d'identification racine et redémarrez « Traffic Server » avec cette commande /etc/init.d/trafficserver restart

Remarque : le redémarrage du système rétablit la configuration par défaut et les modifications sont perdues.

Remarque : ce document sera mis à jour à mesure que de plus amples informations seront disponibles.

Commentaires

Commentaires