Exemple de configuration de connexion LAN sans fil de base

Table des matières

Introduction

Ce document fournit un exemple de configuration qui montre comment configurer une connexion de LAN Sans fil de base (WLAN) avec l'utilisation d'un point d'accès (AP) Cisco Aironet et d´ordinateurs avec des adaptateurs client compatibles Cisco. L'exemple utilise le GUI.

Conditions préalables

Exigences

Assurez-vous que vous répondez à ces exigences avant d'essayer cette configuration :

-

Connaissance de la technologie de base de Radiofréquence (RF) sans fil

-

Compréhension de base de la façon d´accéder à un Cisco AP

Ce document suppose que les pilotes des cartes de client sans fil pour les PC ou les ordinateurs portables sont déjà installés.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

-

Un AP de la gamme Aironet 1200 qui exécute le logiciel Cisco IOS® Version 12.3(7)JA

-

Trois adaptateurs client Aironet 802.11a/b/g qui exécutent le microprogramme 2.5

-

Utilitaire de bureau Aironet (ADU) version 2.5

Remarque : ce document utilise un point d'accès doté d'une antenne intégrée. Si vous utilisez un AP qui exige une antenne externe, assurez-vous que les antennes sont connectées à l´AP. Autrement, l´AP ne peut pas se connecter au réseau sans fil. Certains modèles d´AP comportent des antennes intégrées, tandis que d'autres ont besoin d'une antenne externe pour le fonctionnement général. Pour informations sur les modèles d´AP qui comportent des antennes internes ou externes, référez-vous au guide de commande/guide de produit du périphérique approprié.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre est network est actif, assurez-vous que vous comprenez l'effet potentiel de toute commande ou configuration sur le GUI.

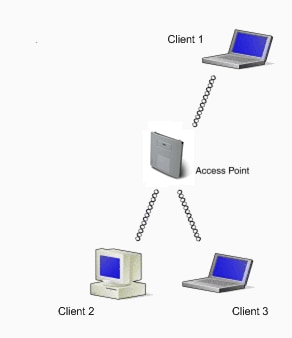

Diagramme du réseau

Ce document utilise la configuration réseau suivante :

Le schéma de réseau comprend trois adaptateurs client Aironet 802.11a/b/g qui sont connectés à des AP 1200. Ce document dépeint la configuration des adaptateurs client pour communiquer entre eux par l'intermédiaire d´une interface sans fil à travers l´AP.

L´AP utilise ces paramètres :

-

SSID (1Service Set Identifier2) : CISCO123

-

Authentification de base : authentification ouverte avec cryptage WEP (Wired Equivalent Privacy)

Ce document explique la configuration de l´AP et des adaptateurs client.

Remarque : vous pouvez également utiliser d'autres méthodes d'authentification et de chiffrement. Pour informations sur les différents mécanismes d'authentification qui sont supportés, référez-vous à Types de configuration d'authentification. Pour informations sur les différents mécanismes de cryptage qui sont supportés, se rapporter à Configuration des suites de chiffre et de WEP.

Conventions

Pour plus d'informations sur les conventions utilisées dans ce document, reportez-vous à Conventions relatives aux conseils techniques Cisco.

Configuration

Configurez le point d'accès

Vous pouvez configurer AP avec l'utilisation de l'un des suivant :

-

IUG

-

Interface de ligne de commande (CLI), après que vous établissiez une session Telnet

-

Le port de console

Remarque : pour connecter le point d'accès via le port de console, connectez un câble série DB-9 direct à neuf broches au port série RS-232 du point d'accès et au port COM d'un ordinateur. Configurez un émulateur de terminal afin de communiquer avec l´AP. Utilisez ces paramètres pour la connexion de l'émulateur de terminal :

-

9 600 bauds

-

8 bits de données

-

Aucune parité

-

1 bit d'arrêt

-

Aucun contrôle de flux

Remarque : ces paramètres sont les paramètres par défaut. Si vous ne pouvez pas accéder au périphérique après avoir configuré le programme du terminal selon ces paramètres, le problème peut être que le périphérique n'est pas configuré pour les valeurs par défaut. Essayez différentes configurations, et commencez avec le débit. Pour plus d'informations sur les caractéristiques du câble de console, référez-vous à la section Connexion locale aux points d'accès de la gamme 1200 et 1230AG de Configuration d´un point d'accès pour la première fois.

-

Ce document explique comment configurer AP avec l'utilisation du GUI.

Il y a deux manières d'accéder à AP avec l'utilisation du GUI :

-

Assignez une adresse IP au périphérique avant que vous vous connectiez par le GUI.

-

Obtenez une adresse IP avec l'utilisation de DHCP.

Les différents modèles des AP Aironet montrent différents comportements des adresses IP par défaut. Quand vous connectez un AP de la gamme Aironet 350, 1130AG, 1200 ou 1240AG avec une configuration par défaut à votre réseau LAN, l´AP demande une adresse IP de votre serveur DHCP. Si l´AP ne reçoit pas d´adresse, il continue à envoyer des demandes indéfiniment.

Quand vous connectez un AP de la gamme Aironet 1100 avec une configuration par défaut à votre LAN, l´AP fait plusieurs tentatives pour obtenir une adresse IP du serveur DHCP. Si l´AP ne reçoit pas d´adresse, il s'assigne l'adresse IP 10.0.0.1 pendant 5 minutes. Au cours de cette période de cinq minutes, vous pouvez rechercher l'adresse IP par défaut et configurer une adresse statique. Si après les 5 minutes l´AP n'est pas reconfiguré, l´AP rejette l´adresse 10.0.0.1 et demande une adresse au serveur DHCP. Si AP ne reçoit pas d´adresse, il envoie des demandes indéfiniment. Si vous manquez la fenêtre de cinq minutes pour rechercher l´AP à 10.0.0.1, vous pouvez désactiver puis réactiver l´AP afin de répéter le processus.

Le réseau dans le ce document utilise un AP de la gamme 1200. Une connexion par la console configure AP avec une adresse IP statique de 10.0.0.1. Pour l'information sur la façon d´assigner des adresses IP à AP, référez-vous à la section Obtenir et assigner une adresse IP de Configuration d´un point d'accès pour la première fois.

Instructions pas à pas

Après configuration de l'adresse IP, vous pouvez accéder à AP par le navigateur afin de configurer l´AP pour accepter les demandes d'association de client de l'adaptateur client.

Procédez comme suit :

-

Afin d'accéder à l´AP avec le GUI et ouvrir la fenêtre Summary Status, complétez ces étapes :

-

Ouvrez un navigateur web et entrez 10.0.0.1 dans la ligne d'adresse.

-

Appuyez sur Tab afin de contourner le champ Username et avancer au champ Password.

La fenêtre Enter Network Password s´affiche.

-

Entrez le mot de passe sensible à la casse Cisco, et appuyez sur Enter.

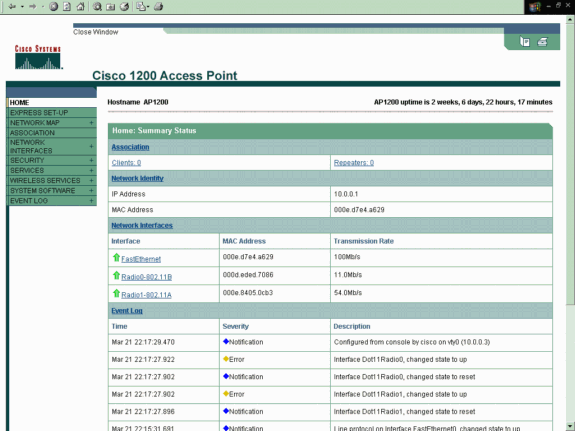

La fenêtre Summary Status s´affiche, comme le montre cet exemple :

-

-

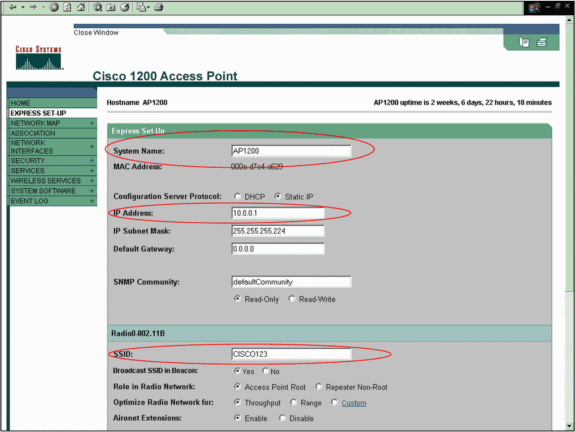

Cliquez sur Express Setup dans menu du côté gauche.

La fenêtre Express Setup s´affiche. Vous pouvez employer cette fenêtre pour configurer certains des paramètres de base qui sont nécessaires pour établir une connexion sans fil. Employez la fenêtre Express Setup sur AP 1200 afin de configurer l'acceptation des associations de client sans fil. Voici un exemple de la fenêtre :

-

Entrez les paramètres de configuration dans les champs appropriés de la fenêtre Express Setup.

Les paramètres de configuration incluent ces paramètres :

-

Le nom d´hôte de l'AP

-

Configuration de l'adresse IP de l'AP, si l'adresse est statique IP

-

Passerelle par défaut

-

Chaîne de caractères de la communauté Simple Network Management Protocol (SNMP)

-

Rôle dans le réseau radio

-

SSID

Cet exemple configure ces paramètres :

-

Adresse IP : 10.0.0.1

-

Nom d'hôte : AP1200

-

SSID : CISCO123

Remarque : les SSID sont des identificateurs uniques qui identifient un réseau WLAN. Les dispositifs sans fil utilisent les SSID pour établir et maintenir la connectivité sans fil. Les SSID distinguent les majuscules et minuscules et peuvent contenir jusqu'à 32 caractères alphanumériques. N'utilisez aucun espace ou caractère spécial dans un SSID.

Remarque : les autres paramètres conservent les valeurs par défaut.

-

-

Cliquez sur Apply afin de sauvegarder vos paramètres.

-

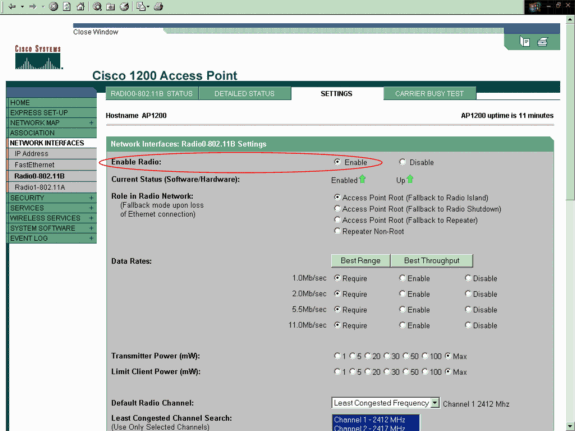

Complétez ces étapes afin de configurer les paramètres radio :

-

Cliquez sur Network Interfaces dans le menu du côté gauche afin de rechercher la page Network Interfaces Summary.

-

Sélectionnez l'interface radio que vous voulez utiliser.

Cet exemple utilise l'interface Radio 0-802.11B. Cette action vous permet d'accéder à la page Interfaces réseau : État radio.

-

Cliquez sur l´onglet Settings afin de rechercher la page Settings pour l'interface radio.

-

Cliquez sur Enable afin d'activer la radio.

-

Laissez tous les autres paramètres sur la page aux valeurs par défaut.

-

Faites défiler vers le bas et cliquez sur Apply en bas de la page afin de sauvegarder les paramètres.

-

-

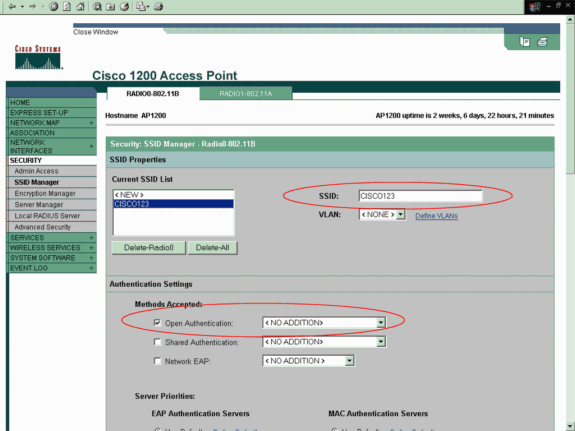

Afin de configurer le SSID et d´ouvrir l'authentification avec le cryptage WEP, complétez ces étapes :

-

Choisissez Security > SSID Manager dans menu du côté gauche.

La page SSID Manager s´affiche.

-

Sélectionnez le SSID que vous avez créé dans l'étape 3 dans le menu Current SSID List.

Cet exemple utilise CISCO123 comme SSID.

-

Sous Authentication Settings, choisissez Open Authentication.

-

Laissez tous les autres paramètres aux valeurs par défaut.

-

Cliquez sur Apply en bas de la page.

-

-

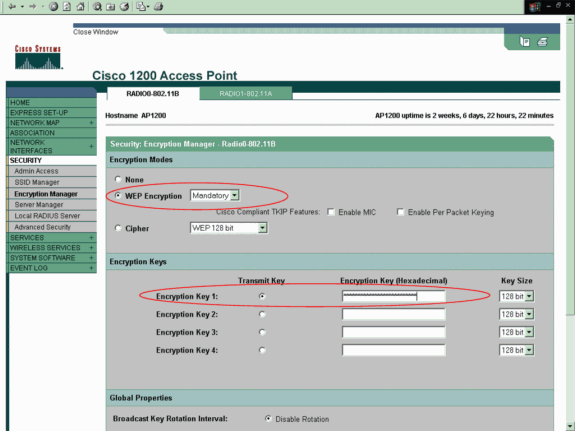

Complétez ces étapes afin de configurer les clés WEP :

-

Choisissez Security > Encryption Manager.

-

Cliquez sur WEP Encryption sous Encryption Modes, et choisissez Mandatory dans le menu déroulant.

-

Entrez la clé de cryptage pour WEP dans la section Encryption Keys.

Les clé de cryptage WEP peuvent être 40 bits ou 128 bits de longueur. Cet exemple utilise la clé de cryptage WEP de 128 bits 1234567890abcdef1234567890.

-

Cliquez sur Apply afin de sauvegarder les paramètres.

-

Configurez l'adaptateur client sans fil

Avant de configurer l'adaptateur client, vous devez installer les composants adaptateur client et logiciels de l'adaptateur client sur le PC ou l´ordinateur portable. Pour des instructions sur la façon d´installer les pilotes et les utilitaires pour l'adaptateur client, référez-vous à Installation de l'adaptateur client.

Instructions pas à pas

Après installation de l'adaptateur client sur la machine, vous pouvez la configurer. Cette section explique comment configurer l'adaptateur client.

Procédez comme suit :

-

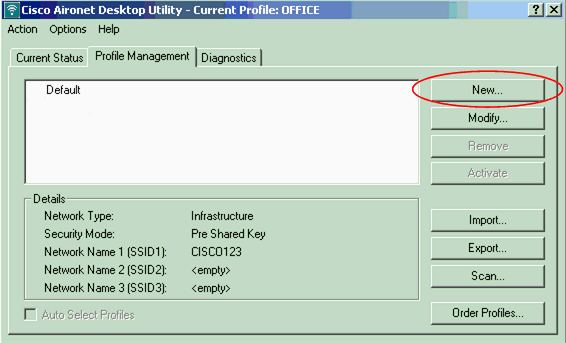

Créez un profil sur l'ADU pour l'adaptateur client.

Le profil définit les paramètres de configuration que l'adaptateur client utilise afin de se connecter au réseau sans fil. Vous pouvez configurer un maximum de 16 profils différents sur l'ADU. Vous pouvez commuter entre les différents profils configurés en fonction de vos besoins. Les profils vous permettent d´utiliser votre adaptateur client dans différents emplacements, qui exigent chacun des différents paramètres de configuration. Par exemple, vous pouvez vouloir définir des profils pour utiliser votre adaptateur client au bureau, à domicile et dans des espaces publiques tels que les aéroports ou les points d'accès publiques.

Afin de créer un nouveau profil, complétez ces étapes :

-

Cliquez sur l´onglet Profile Management sur l'ADU.

-

Cliquez sur New.

Voici un exemple :

-

-

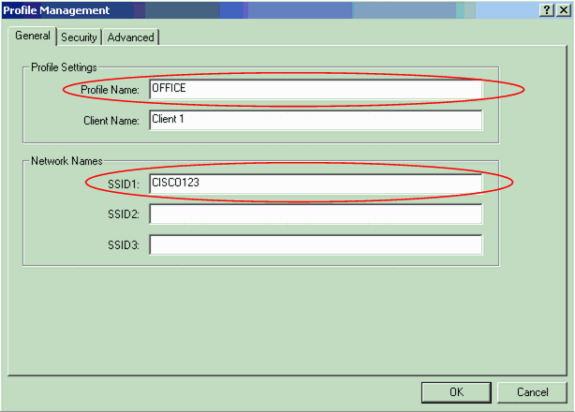

Quand la fenêtre Profile Management (General) s´affiche, effectuez ces étapes afin de définir le nom du profil, le nom du client et le SSID :

-

Saisissez le nom du profil dans le champ Profile Name.

Cet exemple utilise OFFICE comme nom de profil.

-

Saisissez le nom du client dans le champ Client Name.

Le nom du client est utilisé pour identifier le client sans fil dans le réseau WLAN. Cette configuration utilise le nom Client 1 pour le premier client.

-

Sous Network Names, entrez le SSID qui doit être utilisé pour ce profil.

Le SSID est identique au SSID que vous avez configuré dans l´AP. Le SSID dans cet exemple est CISCO123.

-

-

Complétez ces étapes afin de définir les options de sécurité :

-

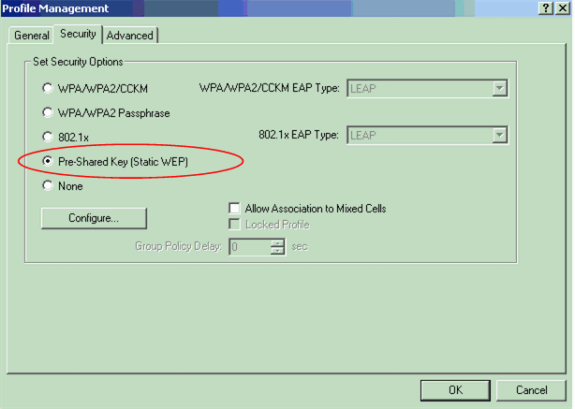

Cliquez sur l´onglet Security en haut de la fenêtre.

-

Cliquez sur Pre-Shared Key (Static WEP) sous Set Security Options.

Voici un exemple :

-

Cliquez sur Configure.

La fenêtre Define Pre-Shared Keys apparaît.

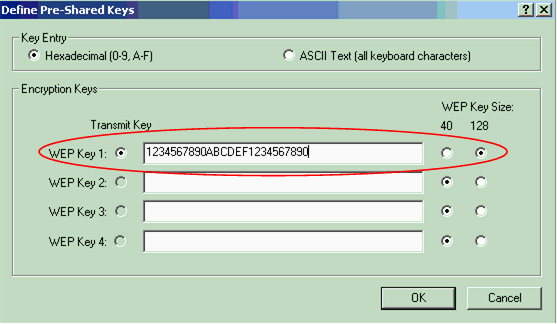

-

Cliquez sur l´un des boutons dans la section Key Entry afin de choisir un type d´entrée de clé.

Cet exemple utilise Hexadecimal (0-9, A-F).

-

Sous Encryption Keys, entrez la clé WEP qui doit être utilisé pour le cryptage des paquets de données.

Cet exemple utilise la clé WEP 1234567890abcdef1234567890. Voyez l´exemple dans l'étape d.

Remarque : utilisez la même clé WEP que celle que vous avez configurée dans l'AP.

-

-

Cliquez sur OK afin de sauvegarder la clé WEP.

-

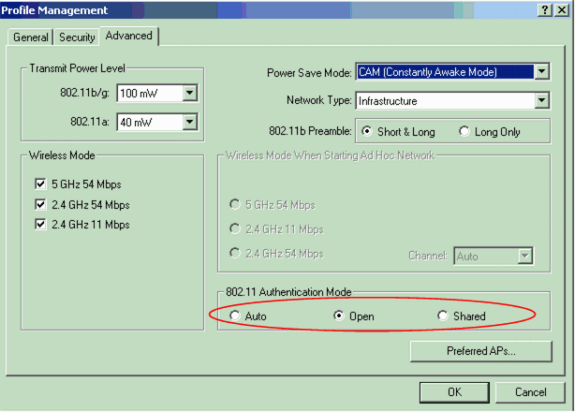

Complétez ces étapes afin de définir la méthode d´authentification à Open :

-

Cliquez sur l´onglet Advanced en haut de la fenêtre Profile Management.

-

Assurez-vous que Open est sélectionné sous 802.11 Authentication Mode.

Remarque : l'authentification ouverte est généralement activée par défaut.

-

Laissez tous les autres paramètres aux valeurs par défaut.

-

Click OK.

-

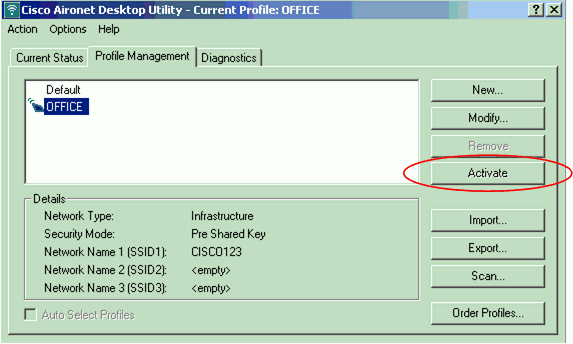

-

Cliquez sur Activate afin d'activer ce profil.

Remarque : vous pouvez utiliser ces mêmes instructions étape par étape afin de créer un profil complètement nouveau. Dans la méthode alternative de création d´un profil, l'adaptateur client balaye l'environnement RF afin de détecter les réseaux disponibles et puis crée un profil sur la base des résultats du balayage. Pour plus d'informations sur cette méthode, référez-vous à la section Créer un nouveau profil de l´Utilisation du gestionnaire de profil.

Vous pouvez employer la même procédure afin de configurer les deux autres adaptateurs client. Vous pouvez utiliser le même SSID sur les autres adaptateurs. La seule différence est le nom du client et l'adresse IP qui est statiquement donnée à l'adaptateur.

Remarque : cet exemple suppose que l'adresse IP de l'adaptateur client est configurée manuellement et se trouve dans le même sous-réseau que le point d'accès.

Vérifier

Cette section explique comment confirmer que votre configuration fonctionne correctement.

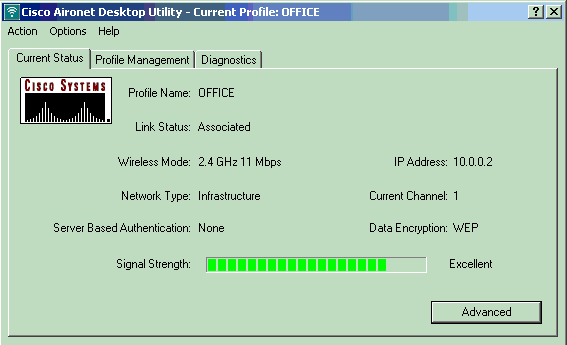

Quand vous avez complété les configurations et activé le profil, l'adaptateur client se connecte à l´AP. Afin de vérifier le statut de la connexion du client, cliquez sur l'onglet Current Status en haut de la fenêtre ADU.

Cet exemple illustre une connexion réussie à l´AP. Vous pouvez voir que client utilise Channel 1 pour la communication et qu´il utilise WEP pour le cryptage. En outre, puisque seule l'authentification ouverte est utilisée, le champ Server Based Authentication indique Aucune :

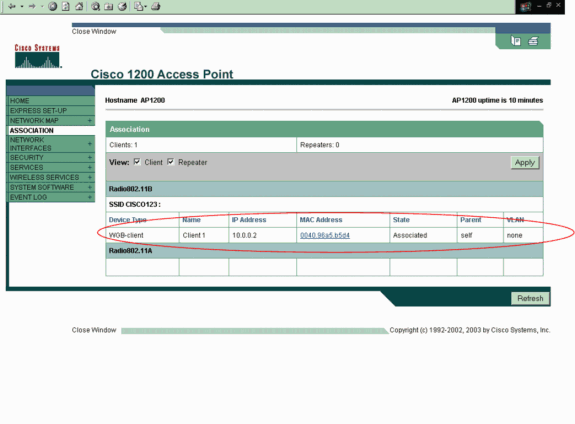

En tant qu'autre méthode pour vérifier la connexion du client sur l´AP, cliquez sur Association dans le menu du côté gauche de la page d´accueil de l´AP. Voici un exemple :

Dépannage

Si l'authentification 802.1x est utilisée, et un commutateur de la gamme Cisco Catalyst 2950 ou 3750 est présent dans le réseau, l´authentification d´un client 802.1x pourrait échouer. Ce message d'erreur est affiché :

Jul 21 14:14:52.782 EDT: %RADIUS-3-ALLDEADSERVER: Group rad_eap: No active radius servers found. Id 254

On observe ce symptôme sur les commutateurs 2950 et 3750 quand les valeurs du champ RADIUS State(24) changent entre le défi d'accès et la demande d'accès. C'est en raison du bogue Cisco id CSCef50742. Ceci est résolu dans le logiciel Cisco IOS Version 12.3(4) JA. Avec la version 12.3(4)JA, les clients n'échouent plus l'authentification 802.1x par les commutateurs de la gamme Cisco Catalyst 2950 et 3750 en raison du changement des valeurs du champ State (24).

Informations connexes

- Guide de configuration du logiciel Cisco IOS pour les points d'accès Cisco Aironet 12.3(7)JA

- Guide d'installation et de configuration des adaptateurs client LAN sans fil Cisco Aironet 802.11a/b/g (CB21AG et PI21AG), OL-4211-04

- Configuration d´un point d'accès pour la première fois

- Page de prise en charge du mode sans fil

- Assistance et documentation techniques - Cisco Systems

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires