Configuration du NPS, des contrôleurs LAN sans fil et des réseaux sans fil

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

Ce document décrit comment configurer le PEAP avec l'authentification MS-CHAP avec Microsoft NPS comme serveur RADIUS.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Connaissances de base de l'installation de Windows 2008

- Connaissance de l'installation du contrôleur Cisco

Assurez-vous que ces conditions sont remplies avant de tenter cette configuration :

- Installez Microsoft Windows Server 2008 sur chacun des serveurs du TP de test.

- Mettez à jour tous les Service Packs.

- Installez les contrôleurs et les points d'accès légers (LAP).

- Configurez les dernières mises à jour logicielles.

Pour obtenir des informations sur l'installation initiale et la configuration des contrôleurs sans fil de la gamme Cisco 5508, reportez-vous au Guide d'installation des contrôleurs sans fil de la gamme Cisco 5500.

Remarque : ce document est destiné à donner aux lecteurs un exemple sur la configuration requise sur un serveur Microsoft pour l'authentification PEAP-MS-CHAP. La configuration du serveur Microsoft Windows présentée dans ce document a été testée au cours des travaux pratiques et s’est révélée fonctionner comme prévu. Si vous rencontrez des problèmes avec la configuration, contactez Microsoft pour obtenir de l'aide. Le centre d'assistance technique Cisco (TAC) ne prend pas en charge la configuration du serveur Microsoft Windows.

Les guides d'installation et de configuration de Microsoft Windows 2008 sont disponibles sur Microsoft TechNet.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Contrôleur sans fil Cisco 5508 exécutant la version 7.4 du microprogramme

- Point d'accès Cisco Aironet 3602 avec protocole LWAPP (Lightweight Access Point Protocol)

- Windows 2008 Enterprise Server avec NPS, autorité de certification (CA), protocole DHCP (Dynamic Host Control Protocol) et services DNS (Domain Name System) installés

- PC client Microsoft Windows 7

- Commutateur Cisco Catalyst 3560

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Conventions

Pour plus d’informations sur les conventions utilisées dans ce document, reportez-vous aux Conventions relatives aux conseils techniques Cisco.

Informations générales

Ce document fournit un exemple de configuration pour l'authentification PEAP (Protected Extensible Authentication Protocol) avec MS-CHAP (Microsoft Challenge Handshake Authentication Protocol) version 2 dans un réseau sans fil unifié Cisco avec le serveur NPS (Microsoft Network Policy Server) comme serveur RADIUS.

Présentation de PEAP

Le protocole PEAP utilise le protocole TLS (Transport Level Security) pour créer un canal chiffré entre un client PEAP authentifié, tel qu'un ordinateur portable sans fil, et un authentificateur PEAP, tel que Microsoft NPS ou tout serveur RADIUS. PEAP ne spécifie pas de méthode d'authentification, mais fournit une sécurité supplémentaire pour les autres protocoles d'authentification extensible (EAP), tels que EAP-MS-CHAP v2, qui peuvent fonctionner via le canal chiffré TLS fourni par PEAP. Le processus d'authentification PEAP consiste en deux phases principales .

PEAP phase 1 : canal chiffré TLS

Le client sans fil s'associe avec l'AP. Une association basée sur la norme IEEE 802.11 fournit une authentification de système ouvert ou de clé partagée avant qu'une association sécurisée ne soit créée entre le client et le point d'accès. Après que l'association basée sur IEEE 802.11 est établie avec succès entre le client de routage et le point d'accès, la session de TLS est négociée avec l'AP. Une fois l'authentification terminée entre le client sans fil et NPS, la session TLS est négociée entre le client et NPS. La clé qui dérive de cette négociation est utilisée pour crypter toute la communication ultérieure.

Phase 2 du PEAP : communication authentifiée par EAP

La communication d'EAP, qui inclut la négociation d'EAP, se produit à l'intérieur du canal de TLS créé par PEAP dans la première phase du processus d'authentification de PEAP. Le NPS authentifie le client sans fil avec EAP-MS-CHAP v2. Le LAP et le contrôleur réachemine seulement les messages entre le client sans fil et le serveur RADIUS. Le contrôleur LAN sans fil (WLC) et le LAP ne peuvent pas déchiffrer ces messages, car il ne s'agit pas du point d'extrémité TLS.

La séquence de messages RADIUS pour une tentative d'authentification réussie (où l'utilisateur a fourni des informations d'identification valides basées sur un mot de passe avec PEAP-MS-CHAP v2) est :

- Le NPS envoie un message de demande d'identité au client : EAP-Request/Identity.

- Le client répond avec un message de réponse d'identité : EAP-Response/Identity.

- Le NPS envoie un message de demande de confirmation MS-CHAP v2 : EAP-Request/EAP-Type=EAP MS-CHAP-V2 (demande).

- Le client répond par un challenge et une réponse MS-CHAP v2 : EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Response).

- Le NPS renvoie un paquet de réussite MS-CHAP v2 lorsque le serveur a authentifié le client avec succès : EAP-Request/EAP-Type=EAP-MS-CHAP-V2 (Success).

- Le client répond avec un paquet de réussite MS-CHAP v2 lorsque le client a authentifié avec succès le serveur : EAP-Response/EAP-Type=EAP-MS-CHAP-V2 (Success).

- Le NPS envoie une valeur TLV (EAP-type-length-value) qui indique une authentification réussie.

- Le client répond avec un message de réussite d'état EAP-TLV.

- Le serveur termine l'authentification et envoie un message EAP-Success en texte clair. Si des VLAN sont déployés pour l'isolation du client, les attributs VLAN sont inclus dans ce message.

Configurer

Dans cette section, vous trouverez les informations nécessaires à la configuration de PEAP-MS-CHAP v2.

Remarque : utilisez l'outil Command Lookup Tool pour obtenir plus d'informations sur les commandes utilisées dans cette section. Seuls les utilisateurs Cisco enregistrés peuvent accéder aux informations et aux outils Cisco internes.

Diagramme du réseau

Cette configuration utilise la configuration de réseau suivante :

Diagramme du réseau

Diagramme du réseau

Dans cette configuration, un serveur de Microsoft Windows 2008 effectue ces rôles :

- Contrôleur de domaine pour le domaine

- Serveur DHCP/DNS

- serveur AC

- NPS : pour authentifier les utilisateurs sans fil

- Active Directory - pour mettre à jour la base de données utilisateur

Le serveur se connecte au réseau câblé via un commutateur de couche 2, comme illustré. Le WLC et le LAP enregistré se connectent également au réseau via le commutateur de couche 2.

Les clients sans fil utilisent l'authentification WPA2 (Wi-Fi Protected Access 2) - PEAP-MS-CHAP v2 pour se connecter au réseau sans fil.

Configurations

L'objectif de cet exemple est de configurer le serveur Microsoft 2008, le contrôleur de réseau local sans fil et le point d'accès léger pour authentifier les clients sans fil avec l'authentification PEAP-MS-CHAP v2. Ce processus comporte trois étapes principales :

- Configurez Microsoft Windows 2008 Server.

- Configurez le WLC et les points d'accès légers.

- Configurer les clients sans fil

Configurez le serveur de Microsoft Windows 2008

Dans cet exemple, la configuration complète du serveur Microsoft Windows 2008 comprend les étapes suivantes :

- Configurez le serveur en tant que contrôleur de domaine.

- Installer et configurer les services DHCP.

- installer et configurer le serveur en tant que serveur AC.

- Connectez les clients au domaine.

- Installez le NPS.

- Installer un certificat.

- Configurez le NPS pour l'authentification PEAP.

- Ajoutez des utilisateurs à Active Directory.

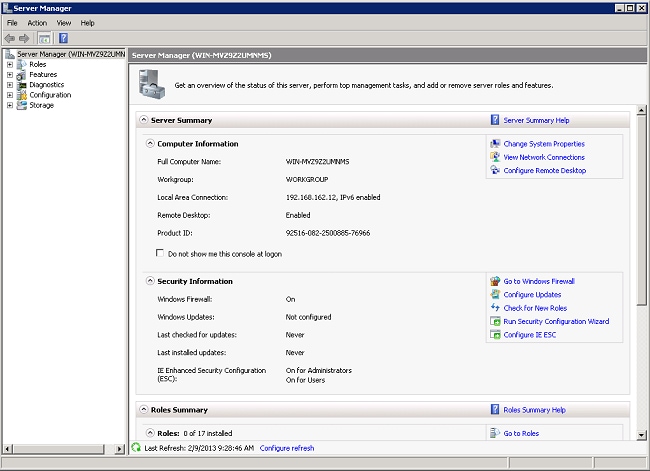

Configurez le serveur de Microsoft Windows 2008 comme contrôleur de domaine

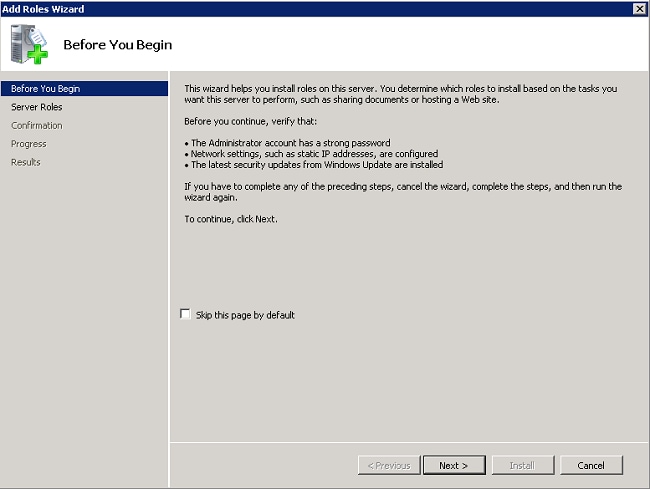

Complétez ces étapes afin de configurer le serveur Microsoft Windows 2008 en tant que contrôleur de domaine :

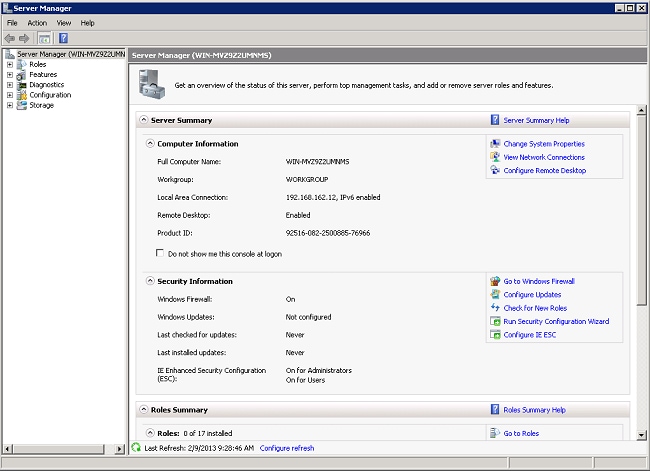

- Cliquez sur Démarrer > Gestionnaire de serveur.

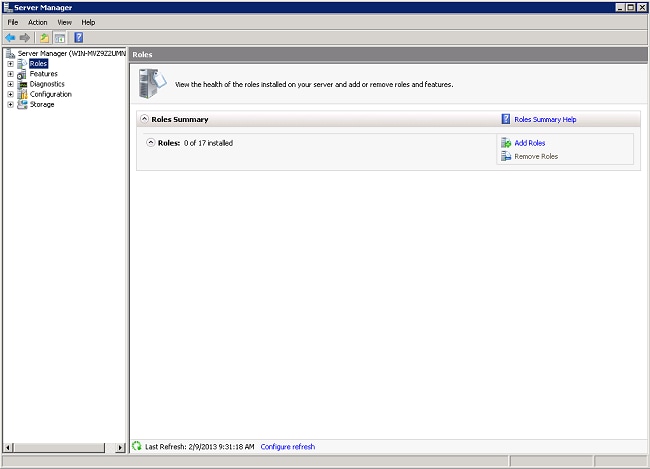

- Cliquez sur Rôles > Ajouter des rôles.

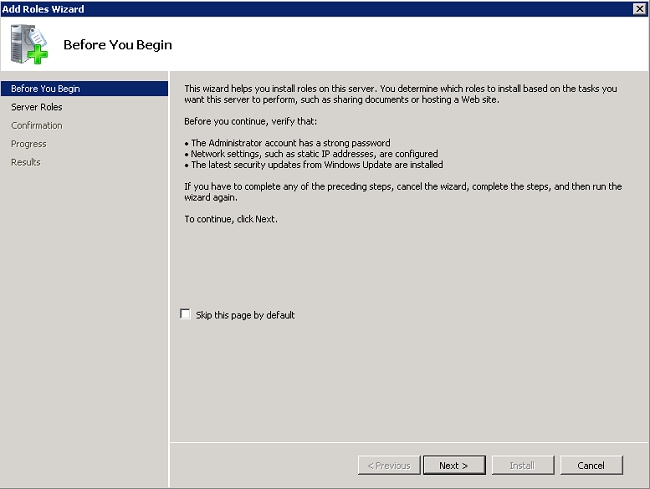

- Cliquez sur Next (Suivant).

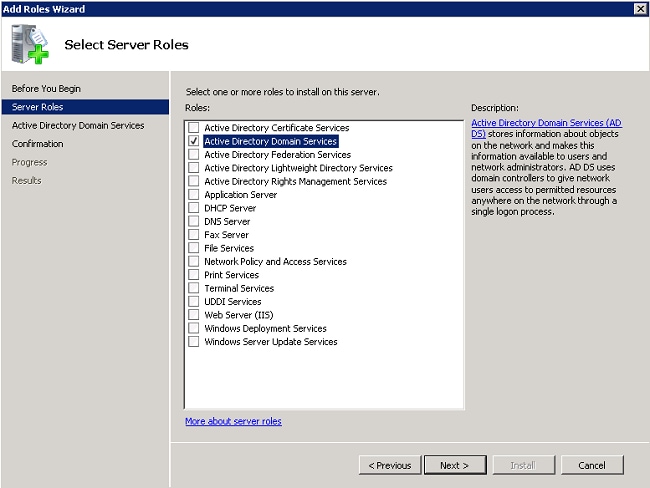

- Sélectionnez le service Services de domaine Active Directory, puis cliquez sur Suivant.

- Consultez la section Introduction aux services de domaine Active Directory, puis cliquez sur Suivant.

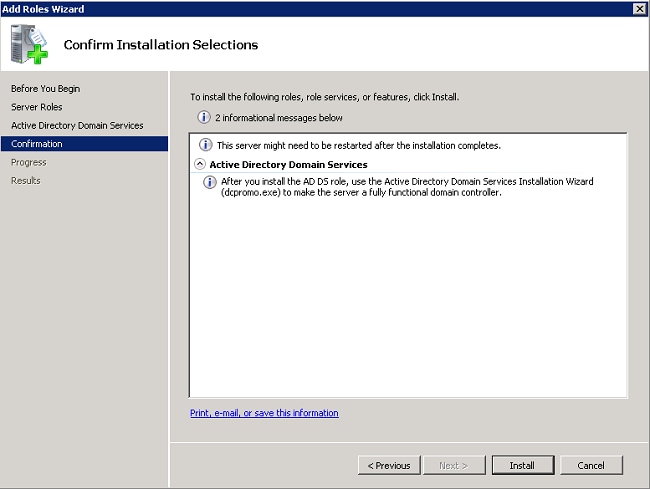

- Cliquez sur Install pour lancer le processus d'installation.

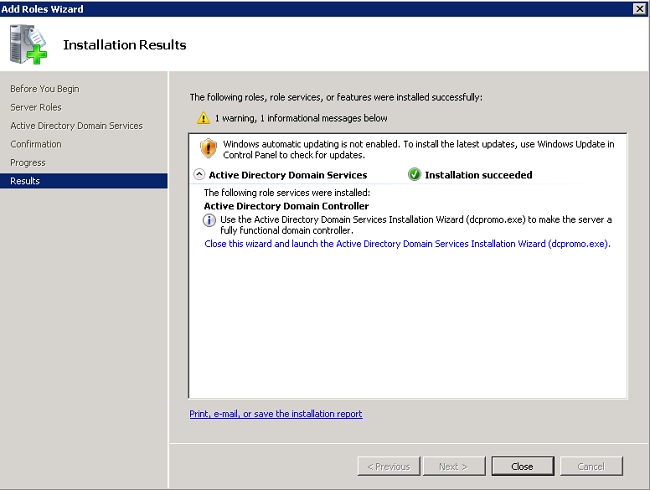

L'installation se poursuit et se termine. - Cliquez sur Fermer cet Assistant et lancez l'Assistant Installation des services de domaine Active Directory (dcpromo.exe) pour poursuivre l'installation et la configuration d'Active Directory.

- Cliquez sur Next pour exécuter l'Assistant Installation des services de domaine Active Directory.

- Vérifiez les informations sur la compatibilité du système d'exploitation, et cliquez sur Next.

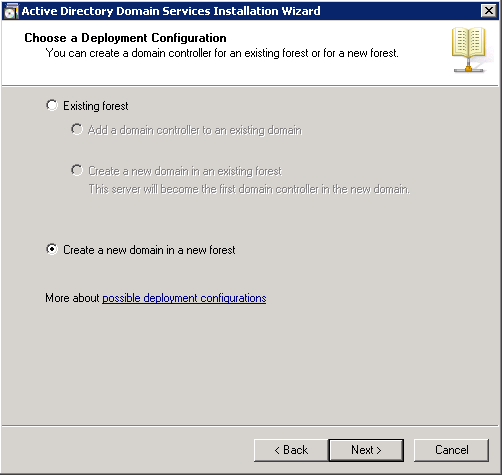

- Cliquez sur Create a new domain in a new forest > Next afin de créer un nouveau domaine.

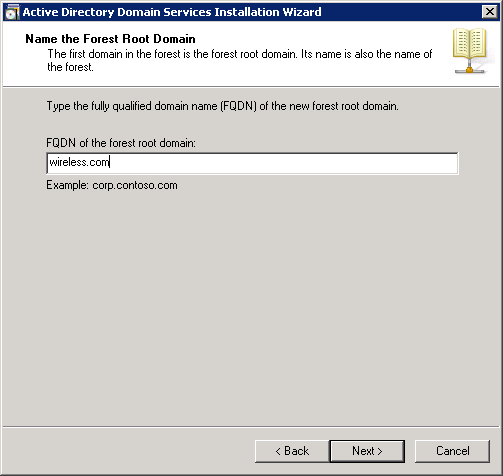

- Entrez le nom DNS complet du nouveau domaine, puis cliquez sur Next.

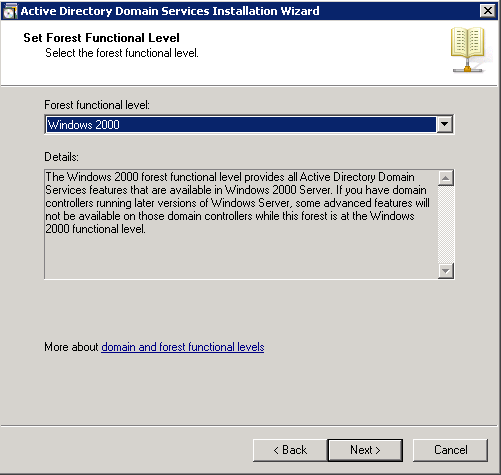

- Sélectionnez le niveau fonctionnel de la forêt pour votre domaine, puis cliquez sur Suivant.

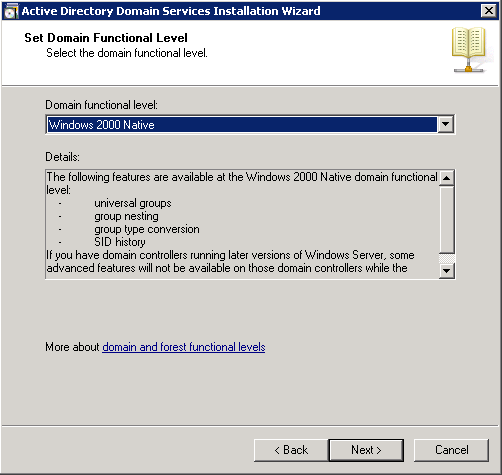

- Sélectionnez le niveau fonctionnel de domaine pour votre domaine, puis cliquez sur Suivant.

- Assurez-vous que le serveur DNS est sélectionné, puis cliquez sur Next.

- Cliquez sur Yes pour que l'assistant d'installation crée une nouvelle zone dans DNS pour le domaine.

- Sélectionnez les dossiers qu'Active Directory doit utiliser pour ses fichiers, puis cliquez sur Suivant.

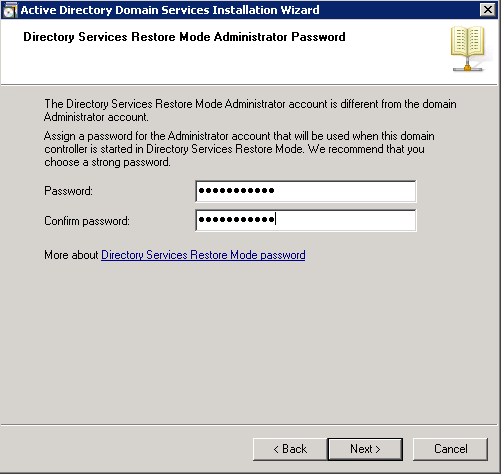

- Saisissez le mot de passe de l'administrateur, puis cliquez sur Next.

- Vérifiez vos sélections, puis cliquez sur Next.

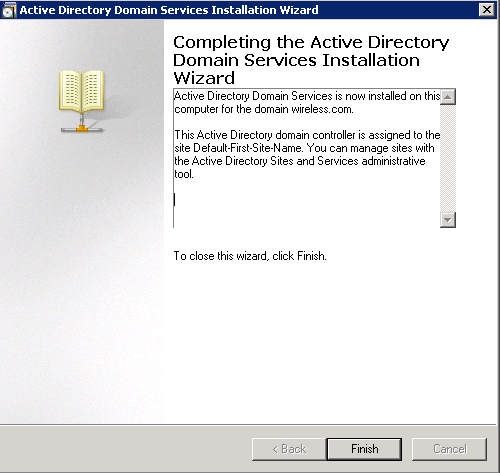

L'installation se poursuit. - Cliquez sur Terminer pour fermer l'Assistant.

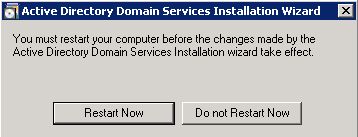

- Redémarrez le serveur pour que les modifications prennent effet.

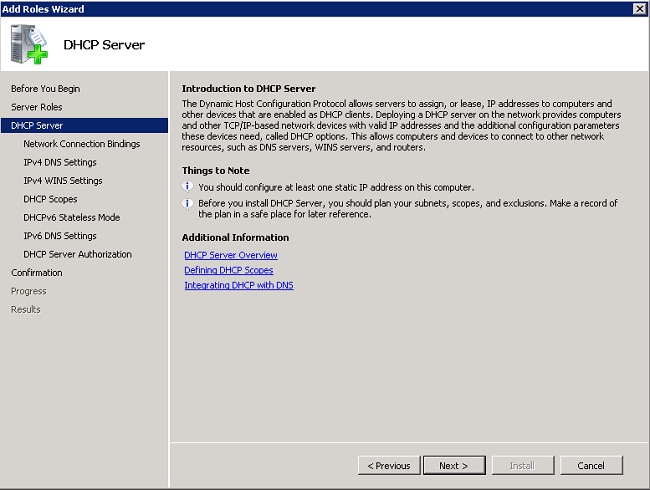

Installez et configurez les services DHCP sur le serveur de Microsoft Windows 2008

Le service DHCP sur le serveur de Microsoft 2008 est utilisé pour fournir des adresses IP aux clients sans fil. Complétez ces étapes afin d'installer et de configurer les services DHCP :

- Cliquez sur Démarrer > Gestionnaire de serveur.

- Cliquez sur Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

- Sélectionnez le service DHCP Server, puis cliquez sur Next.

- Reportez-vous à la section Introduction to DHCP Server, puis cliquez sur Next.

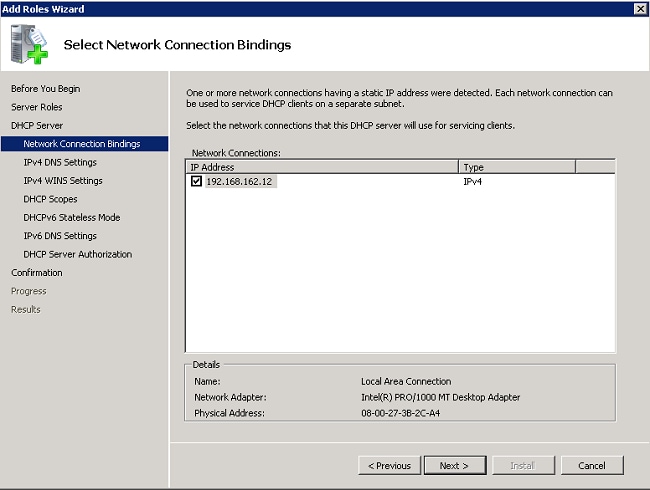

- Sélectionnez l'interface que le serveur DHCP doit surveiller pour les demandes, et cliquez sur Next.

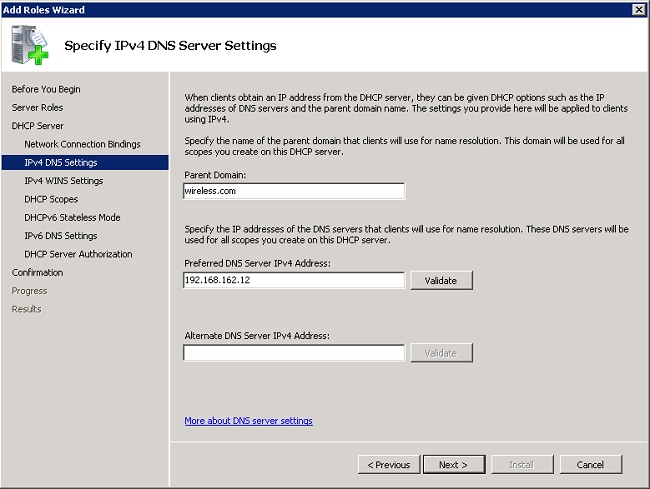

- Configurez les paramètres DNS par défaut que le serveur DHCP doit fournir aux clients, puis cliquez sur Next.

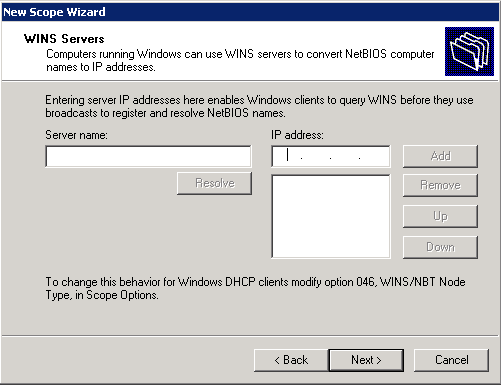

- Configurez WINS si le réseau prend en charge WINS.

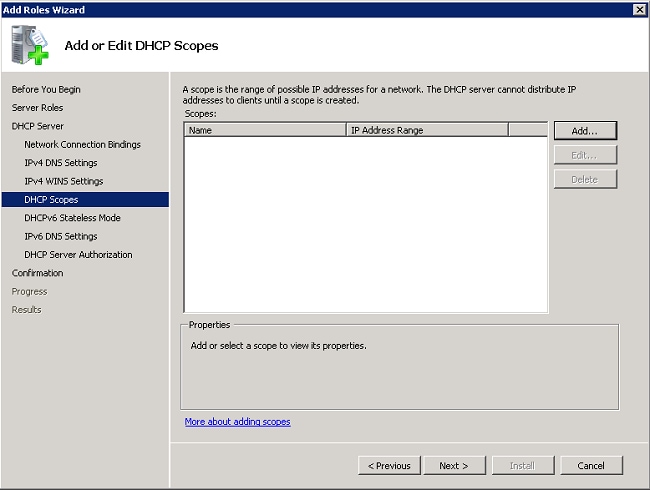

- Cliquez sur Add pour utiliser l'assistant pour créer une étendue DHCP ou cliquez sur Next pour créer une étendue DHCP ultérieurement. Cliquez sur Next pour continuer.

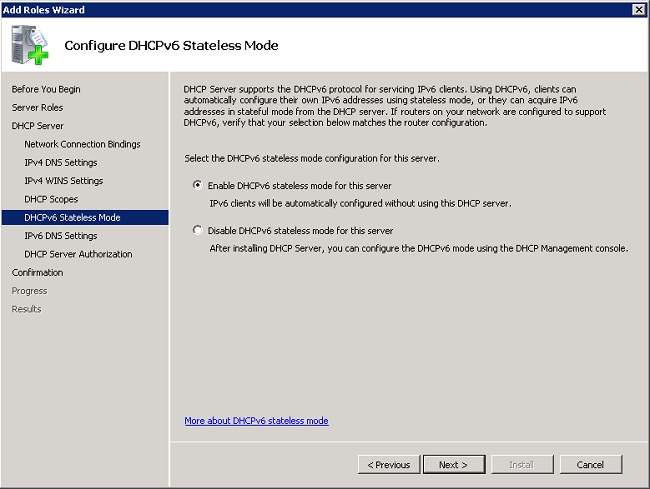

- Activez ou désactivez la prise en charge DHCPv6 sur le serveur, puis cliquez sur Next.

- Configurez les paramètres DNS IPv6 si DHCPv6 a été activé à l'étape précédente. Cliquez sur Next pour continuer.

- Fournissez des informations d'identification d'administrateur de domaine pour autoriser le serveur DHCP dans Active Directory, puis cliquez sur Next.

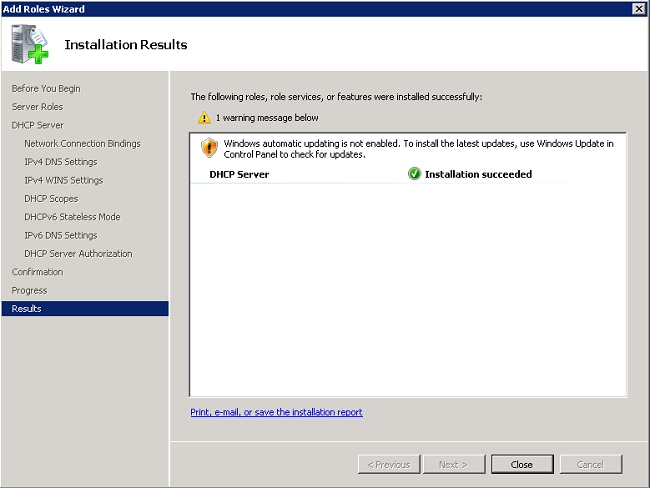

- Vérifiez la configuration sur la page de confirmation, et cliquez sur Install pour terminer l'installation.

L'installation se poursuit. - Cliquez sur Fermer pour fermer l'Assistant.

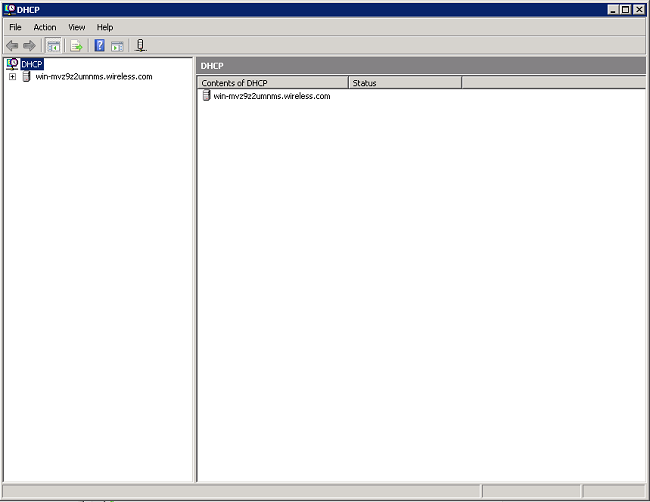

Le serveur DHCP est maintenant installé. - Cliquez sur Start > Administrative Tools > DHCP pour configurer le service DHCP.

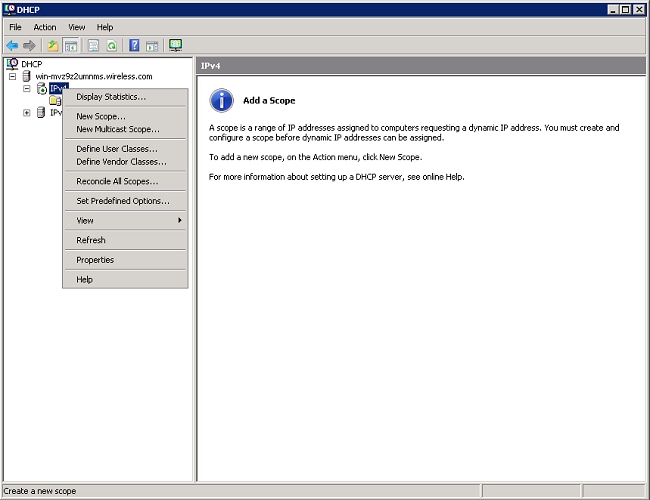

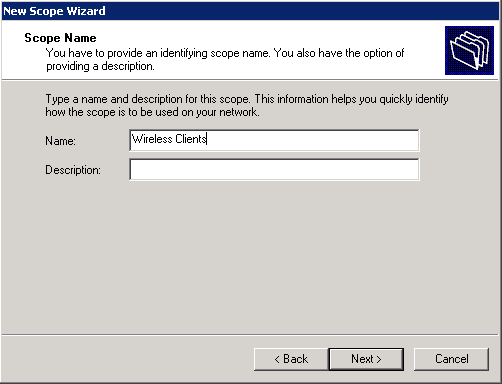

- Développez le serveur DHCP (illustré dans l'image précédente pour cet exemple), cliquez avec le bouton droit sur IPv4 et choisissez New Scope pour créer une étendue DHCP.

- Cliquez sur Next pour configurer la nouvelle étendue via l'Assistant Nouvelle étendue.

- Entrez un nom pour la nouvelle étendue (Clients sans fil dans cet exemple), puis cliquez sur Next.

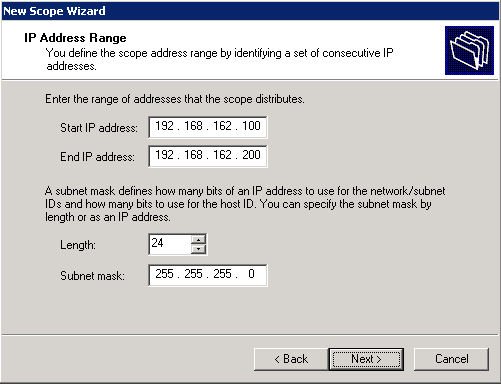

- Saisissez la plage d'adresses IP disponibles pouvant être utilisée pour les baux DHCP. Cliquez sur Next pour continuer.

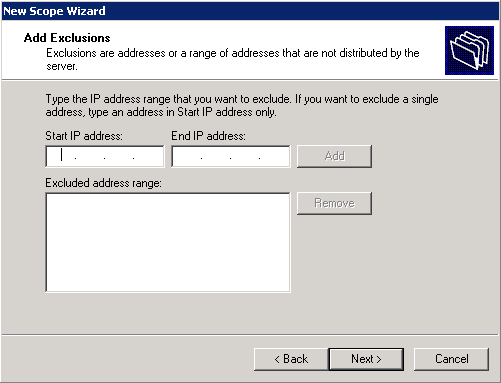

- Créez une liste facultative d'adresses exclues. Cliquez sur Next pour continuer.

- Configurez la durée du bail, puis cliquez sur Next.

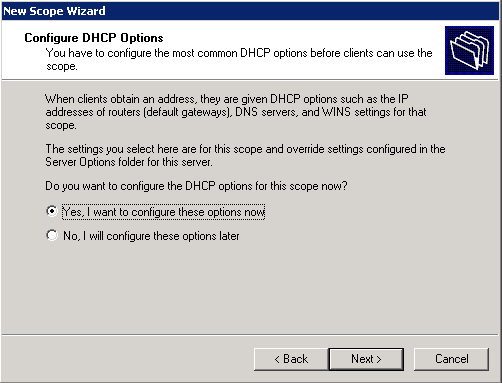

- Cliquez sur Yes, I want to configure these options now, puis sur Next.

- Entrez l'adresse IP de la passerelle par défaut pour cette étendue, cliquez sur Add > Next.

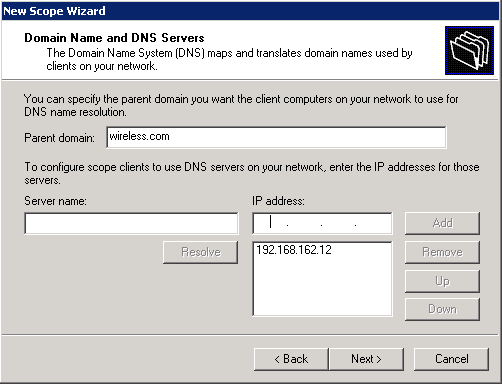

- Configurez le nom de domaine DNS et le serveur DNS à utiliser par les clients. Cliquez sur Next pour continuer.

- Entrez les informations WINS pour cette étendue si le réseau prend en charge WINS. Cliquez sur Next pour continuer.

- Pour activer cette étendue, cliquez sur Oui, je veux activer cette étendue maintenant > Suivant.

- Cliquez sur Terminer pour terminer et fermer l'Assistant.

Installation et configuration de Microsoft Windows 2008 Server en tant que serveur AC

PEAP avec EAP-MS-CHAP v2 valide le serveur RADIUS en fonction du certificat présent sur le serveur. En outre, le certificat du serveur doit être émis par une autorité de certification publique approuvée par l'ordinateur client (c'est-à-dire que le certificat de l'autorité de certification publique existe déjà dans le dossier Trusted Root Certification Authority du magasin de certificats de l'ordinateur client).

Complétez ces étapes afin de configurer le serveur Microsoft Windows 2008 en tant que serveur AC qui émet le certificat vers le NPS :

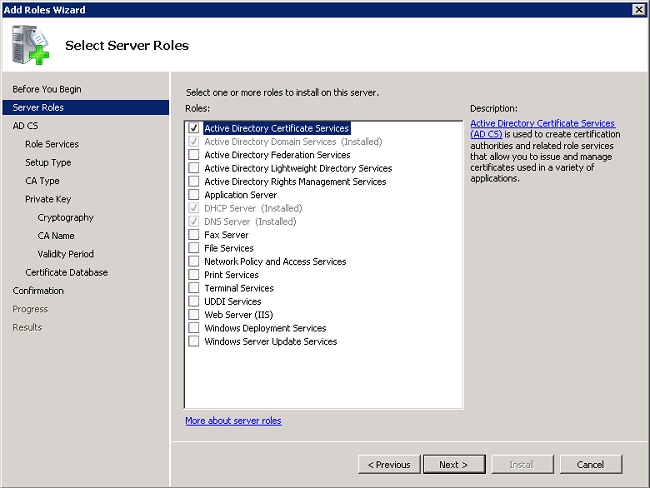

- Cliquez sur Démarrer > Gestionnaire de serveur.

- Cliquez sur Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

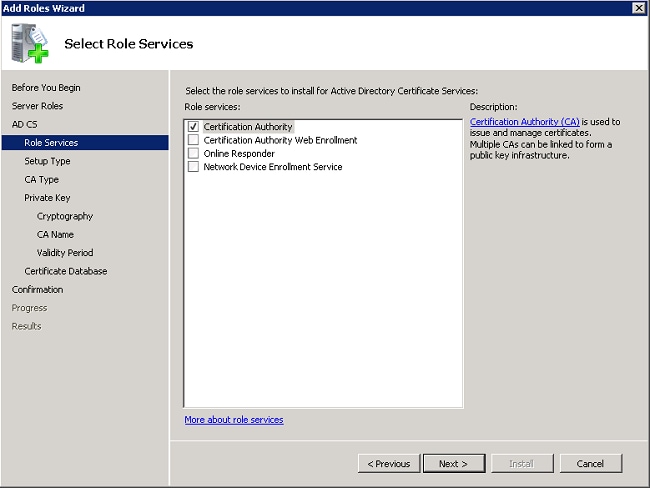

- Sélectionnez le service Services de certificats Active Directory, puis cliquez sur Suivant.

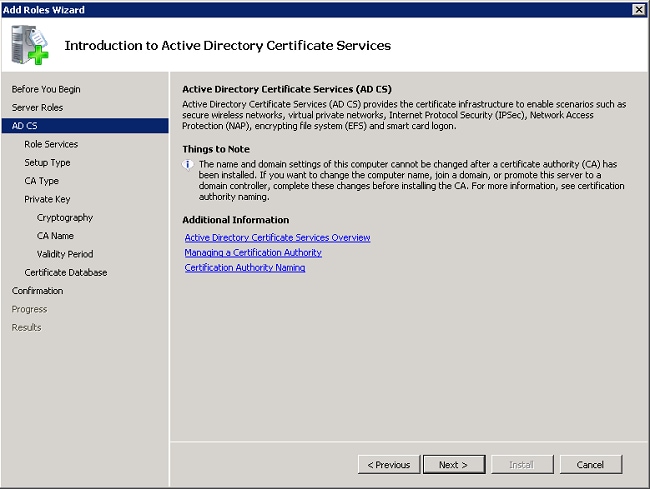

- Consultez la section Introduction aux services de certificats Active Directory, puis cliquez sur Suivant.

- Sélectionnez l'autorité de certification, puis cliquez sur Next.

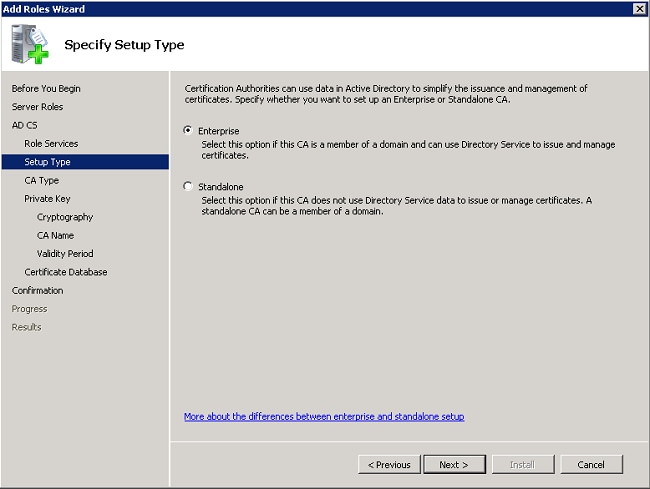

- Sélectionnez Enterprise, puis cliquez sur Next.

- Sélectionnez Root CA, puis cliquez sur Next.

- Sélectionnez Create a new private key, puis cliquez sur Next.

- Cliquez sur Next sur Configure Cryptography for CA.

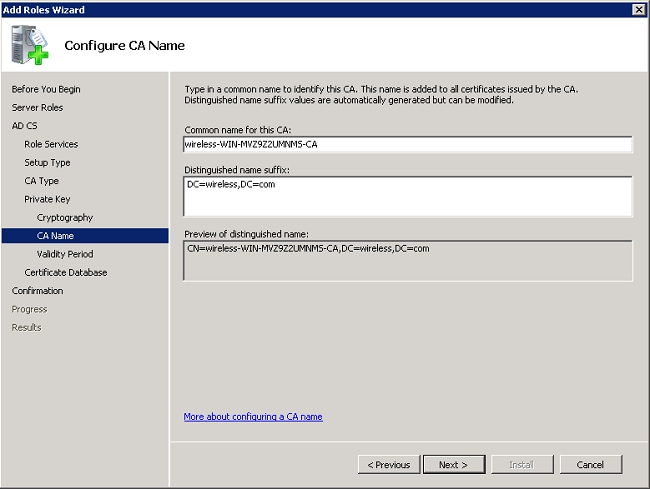

- Cliquez sur Next pour accepter le nom commun par défaut pour cette autorité de certification.

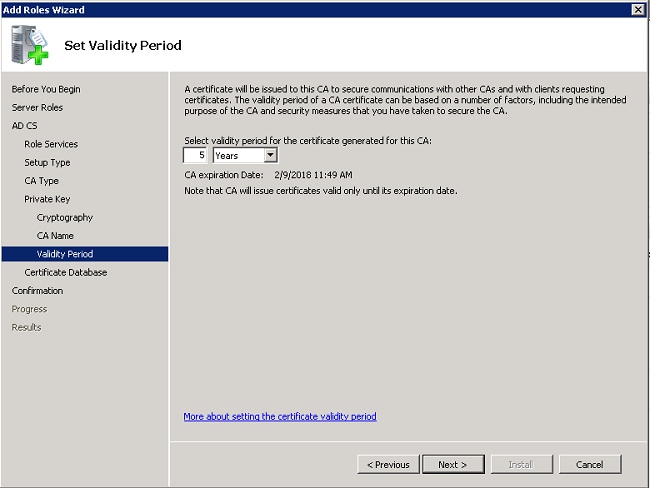

- Sélectionnez la durée de validité de ce certificat d'autorité de certification, puis cliquez sur Suivant.

- Cliquez sur Next pour accepter l'emplacement de la base de données de certificats par défaut.

- Vérifiez la configuration et cliquez sur Installer pour démarrer les services de certificats Active Directory.

- Une fois l'installation terminée, cliquez sur Close.

Connectez les clients de routage au domaine de routage

Complétez ces étapes afin de connecter les clients au réseau câblé et de télécharger les informations spécifiques au domaine à partir du nouveau domaine :

- Connectez les clients au réseau câblé avec une droite par un câble Ethernet.

- Démarrez le client et connectez-vous avec le nom d'utilisateur et le mot de passe du client.

- Cliquez sur Démarrer > Exécuter, entrez cmd, puis cliquez sur OK.

- À l'invite de commande, entrez ipconfig, puis cliquez sur Enter pour vérifier que DHCP fonctionne correctement et que le client a reçu une adresse IP du serveur DHCP.

- Afin de joindre le client au domaine, cliquez sur Démarrer, cliquez avec le bouton droit sur Ordinateur, choisissez Propriétés, et choisissez Modifier les paramètres en bas à droite.

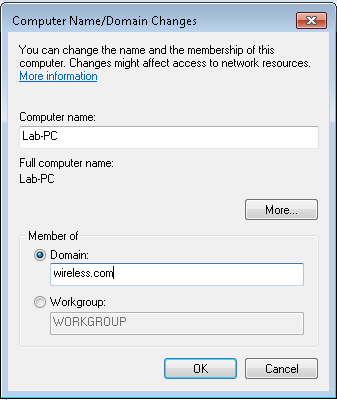

- Cliquez sur Change.

- Cliquez sur Domain, entrez le nom de domaine, wireless, pour cet exemple, et cliquez sur OK.

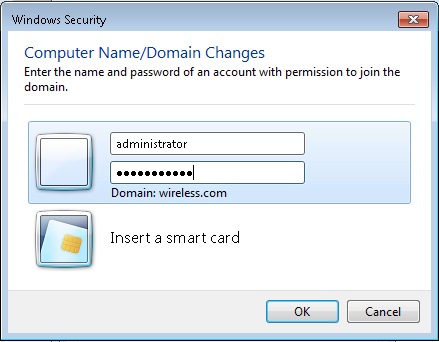

- Entrez le nom d'utilisateur administrator et le mot de passe spécifique au domaine auquel le client se connecte. Il s'agit du compte administrateur dans Active Directory sur le serveur.

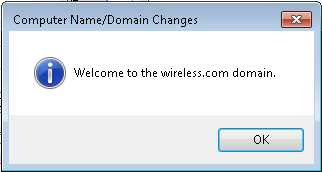

- Cliquez sur OK, puis cliquez à nouveau sur OK.

- Cliquez sur Close > Restart Now pour redémarrer l'ordinateur.

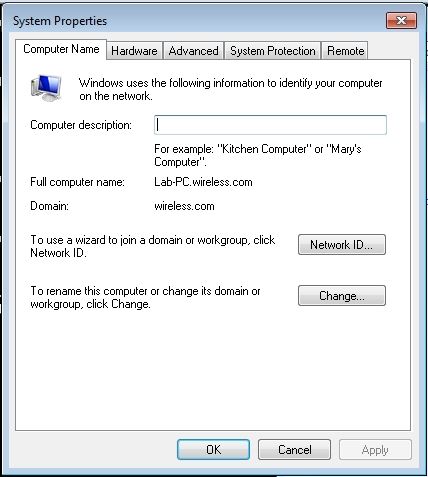

- Une fois l'ordinateur redémarré, connectez-vous avec : Username = Administrator ; Password = <domain password> ; Domain = wireless.

- Cliquez sur Démarrer, cliquez avec le bouton droit sur Ordinateur, choisissez Propriétés et choisissez Modifier les paramètres en bas à droite pour vérifier que vous êtes sur le domaine sans fil.

- L'étape suivante consiste à vérifier que le client a reçu le certificat d'authentification (de confiance) du serveur.

- Cliquez sur Démarrer, entrez mmc, puis appuyez sur Entrée.

- Cliquez sur File, puis cliquez sur le jeu d'outils Add/Remove.

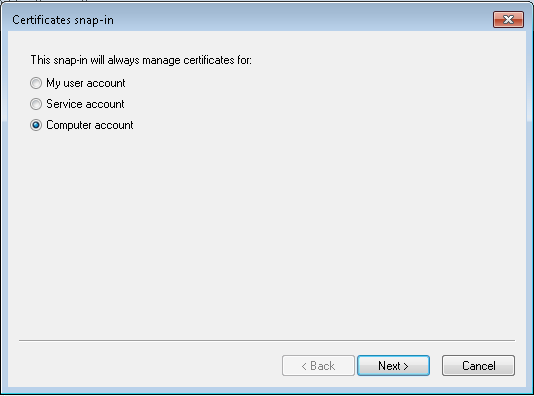

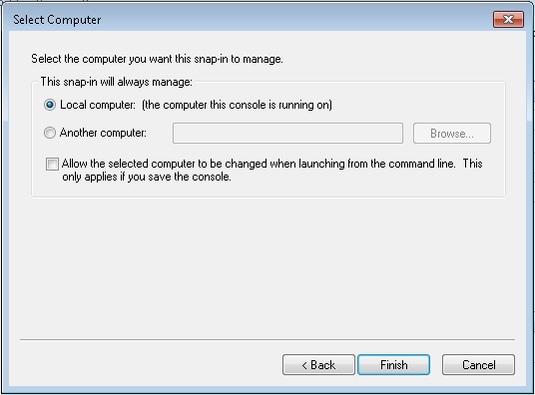

- Choisissez Certificates, puis cliquez sur Add.

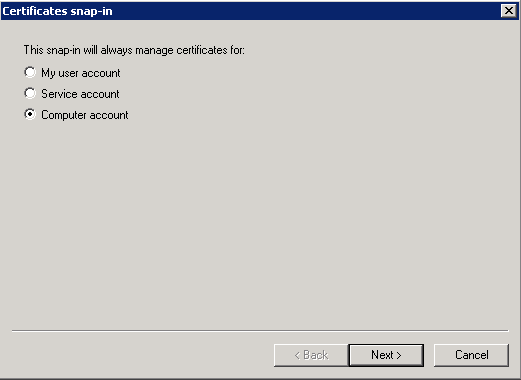

- Cliquez sur Compte d'ordinateur, puis sur Suivant.

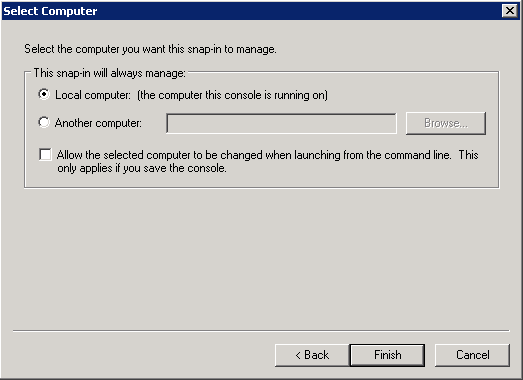

- Cliquez sur Ordinateur local, puis sur Suivant.

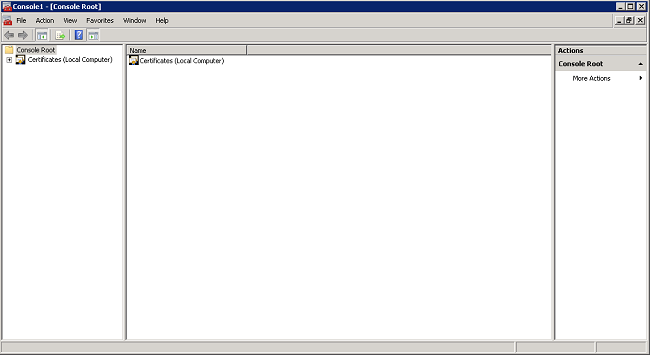

- Click OK.

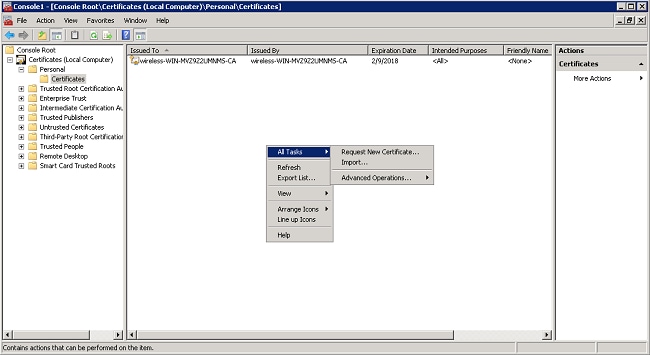

- Développez les dossiers Certificates (Local Computer) et Trusted Root Certification Authorities, puis cliquez sur Certificates. Recherchez le certificat CA de domaine sans fil dans la liste. Dans cet exemple, le certificat CA est appelé wireless-WIN-MVZ9Z2UMNMS-CA.

- Répétez cette procédure pour ajouter plus de clients au domaine.

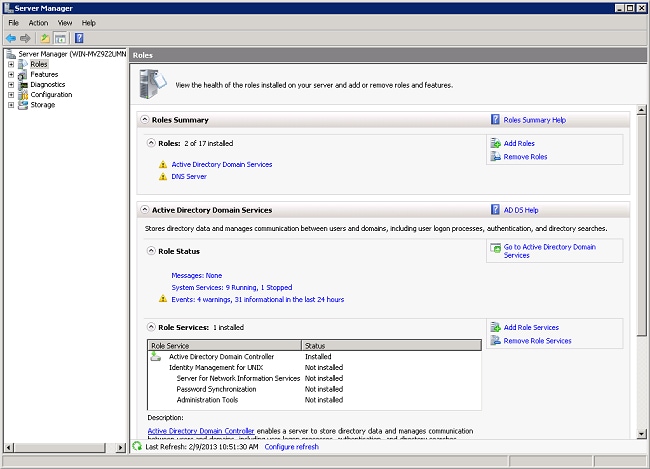

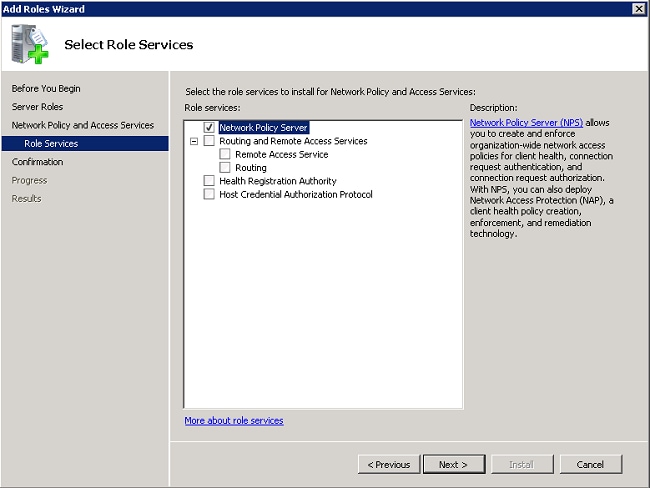

Installer le serveur NPS sur Microsoft Windows 2008 Server

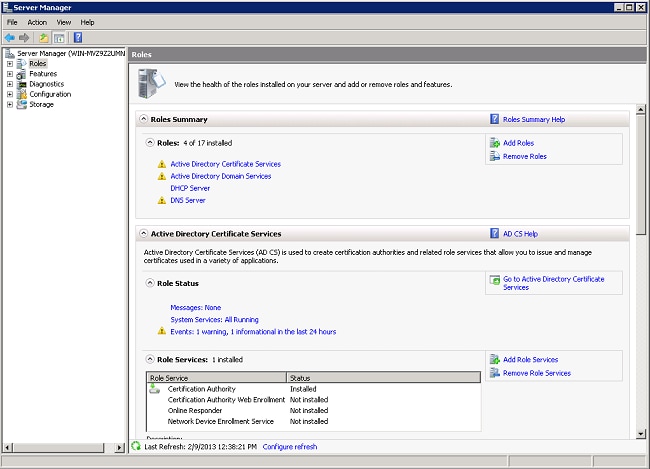

Dans cette configuration, le NPS est utilisé comme serveur RADIUS pour authentifier les clients sans fil avec l'authentification PEAP. Complétez ces étapes afin d'installer et de configurer NPS sur le serveur Microsoft Windows 2008 :

- Cliquez sur Démarrer > Gestionnaire de serveur.

- Cliquez sur Rôles > Ajouter des rôles.

- Cliquez sur Next (Suivant).

- Sélectionnez le service Network Policy and Access Services, puis cliquez sur Next.

- Reportez-vous à Introduction to Network Policy and Access Services, puis cliquez sur Next.

- Sélectionnez Network Policy Server, puis cliquez sur Next.

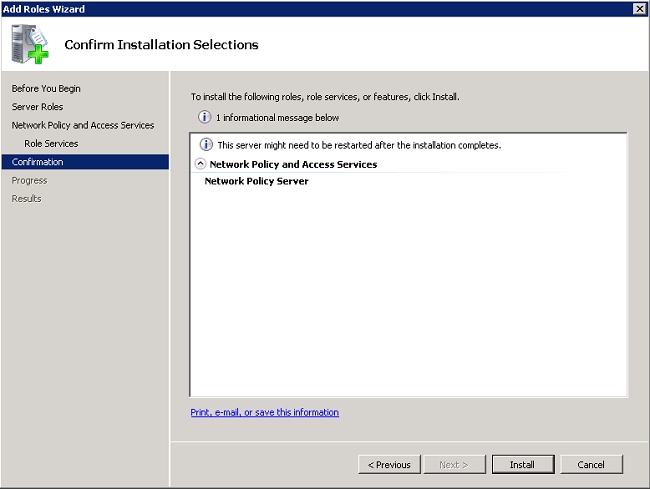

- Vérifiez la confirmation, puis cliquez sur Install.

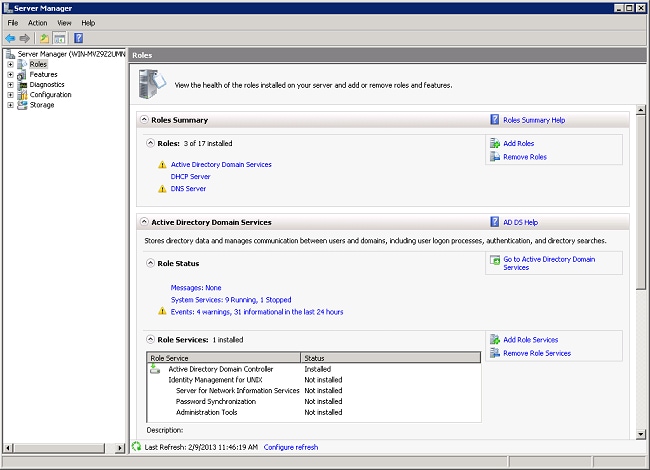

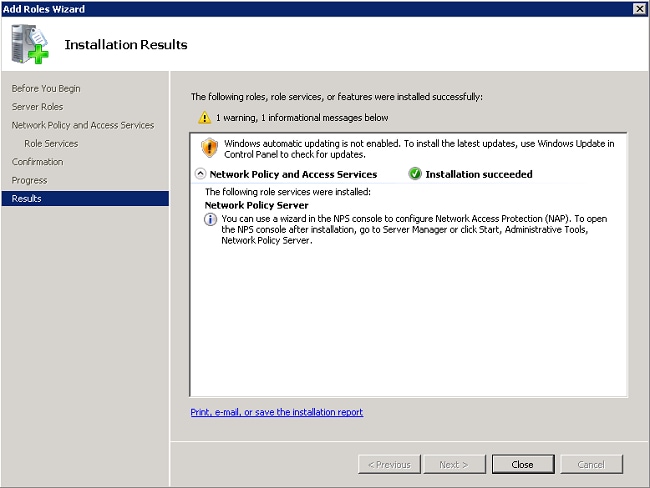

Une fois l'installation terminée, un écran similaire à celui-ci s'affiche.

- Cliquez sur Fermer.

Installer un certificat

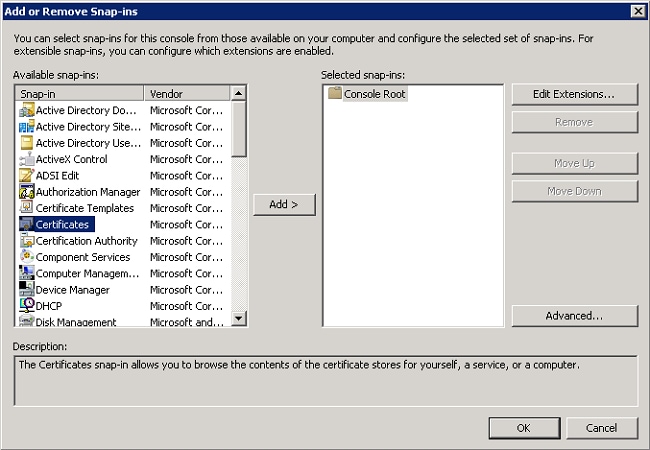

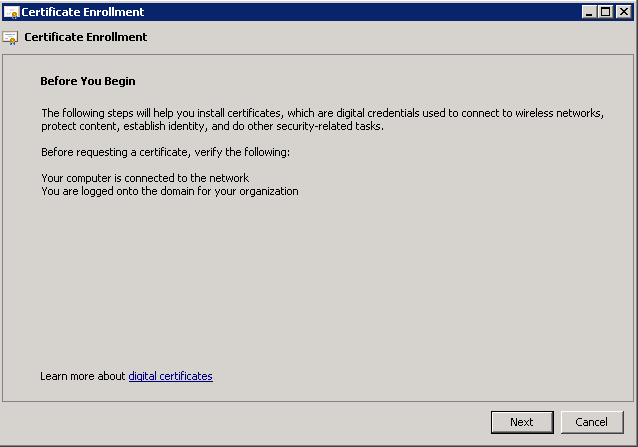

Complétez ces étapes afin d'installer le certificat d'ordinateur pour le NPS :

- Cliquez sur Démarrer, entrez mmc, puis appuyez sur Entrée.

- Cliquez sur Fichier > Ajouter/Supprimer un composant logiciel enfichable.

- Choisissez Certificates, puis cliquez sur Add.

- Choisissez Computer Account, puis cliquez sur Next.

- Sélectionnez Ordinateur local, puis cliquez sur Terminer.

- Cliquez sur OK pour revenir à la console MMC (Microsoft Management Console).

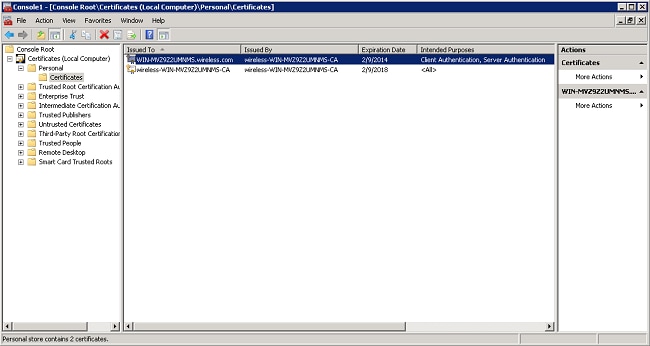

- Développez les dossiers Certificates (Local Computer) et Personal, puis cliquez sur Certificates.

- Cliquez avec le bouton droit dans l'espace blanc sous le certificat CA, et choisissez All Tasks > Request New Certificate.

- Cliquez sur Next (Suivant).

- Sélectionnez Domain Controller, puis cliquez sur Enroll.

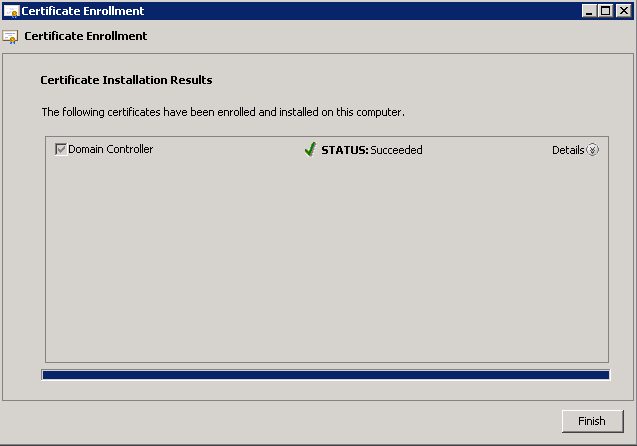

- Cliquez sur Terminer une fois le certificat installé.

Le certificat NPS est maintenant installé. - Assurez-vous que le champ Fonction prévue du certificat indique Authentification du client, Authentification du serveur.

Configurer le service Serveur de stratégie réseau pour l'authentification PEAP-MS-CHAP v2

Complétez ces étapes afin de configurer le NPS pour l'authentification :

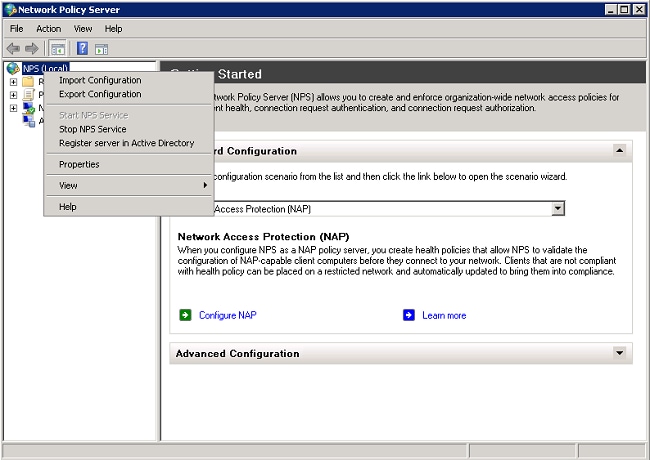

- Cliquez sur Démarrer > Outils d'administration > Serveur de stratégie réseau.

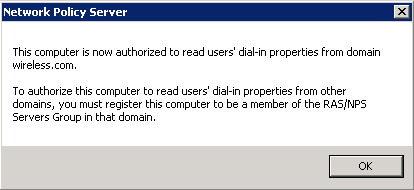

- Cliquez avec le bouton droit sur NPS (Local), puis choisissez Register server in Active Directory.

- Click OK.

- Click OK.

- Ajoutez le contrôleur LAN sans fil en tant que client AAA (Authentication, Authorization, and Accounting) sur le NPS.

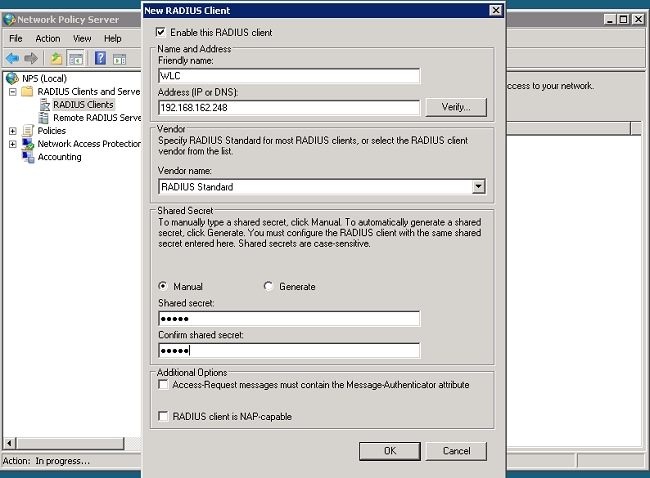

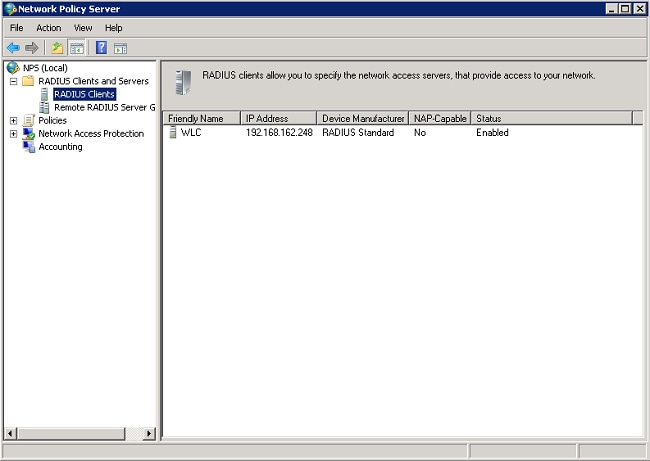

- Développez Clients et serveurs RADIUS. Cliquez à droite sur RADIUS Clients, puis choisissez New RADIUS Client.

- Entrez un nom convivial (WLC dans cet exemple), l'adresse IP de gestion du WLC (192.168.162.248 dans cet exemple) et un secret partagé. Le même secret partagé est utilisé pour configurer le WLC.

- Cliquez sur OK pour revenir à l'écran précédent.

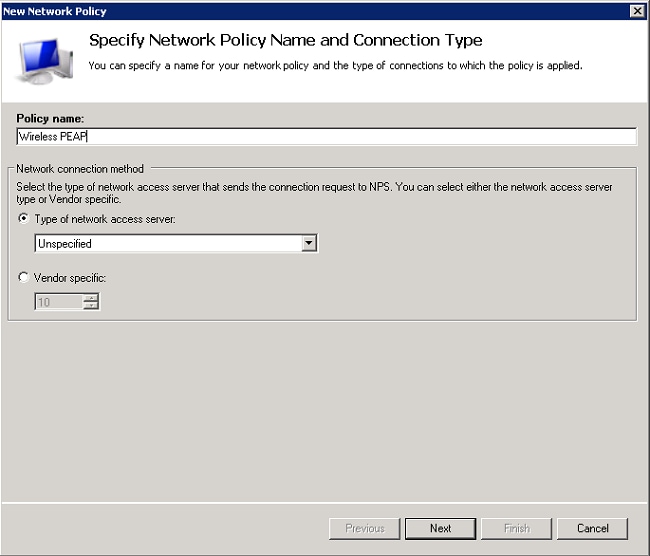

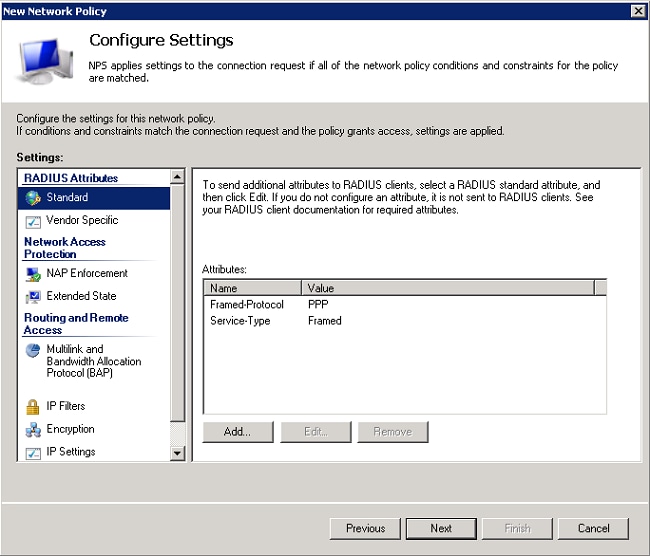

- Créez une nouvelle stratégie réseau pour les utilisateurs sans fil. Développez Policies, cliquez avec le bouton droit sur Network Policies, puis choisissez New.

- Entrez un nom de stratégie pour cette règle (PEAP sans fil, dans cet exemple), et cliquez sur Next.

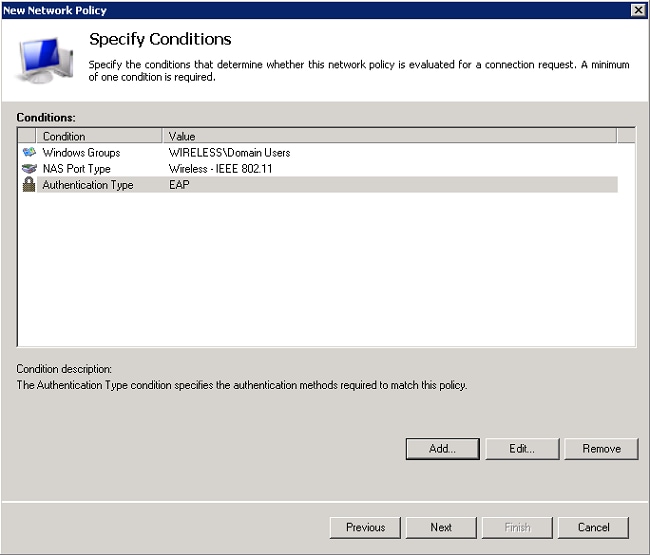

- Pour que cette stratégie autorise uniquement les utilisateurs de domaine sans fil, ajoutez ces trois conditions, et cliquez sur Next :

- Groupes Windows - Utilisateurs du domaine

- Type de port NAS - Sans fil - IEEE 802.11

- Type d'authentification - EAP

- Cliquez sur Accès accordé pour accorder des tentatives de connexion qui correspondent à cette stratégie, puis cliquez sur Suivant.

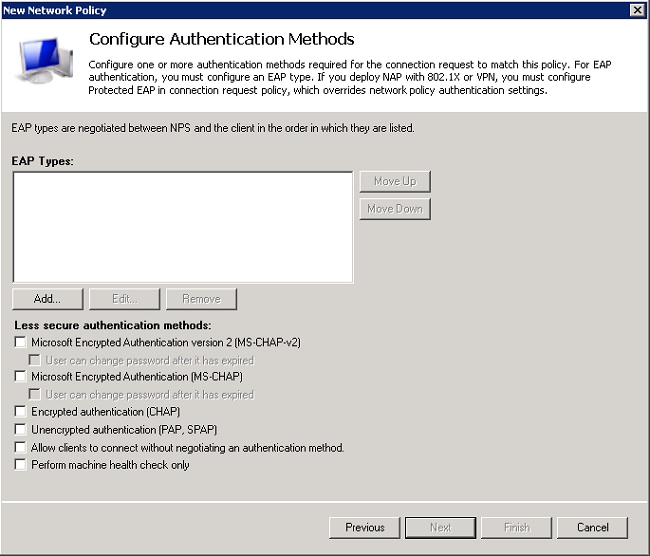

- Désactivez toutes les méthodes d'authentification sous Méthodes d'authentification moins sécurisées.

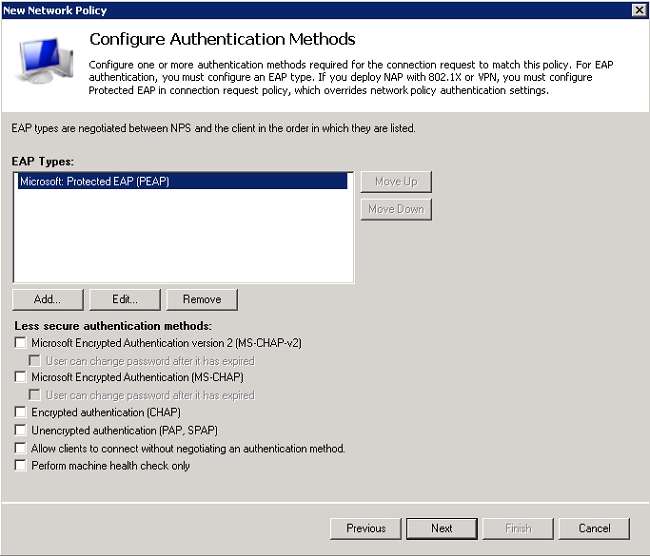

- Cliquez sur Add, sélectionnez PEAP, puis cliquez sur OK pour activer PEAP.

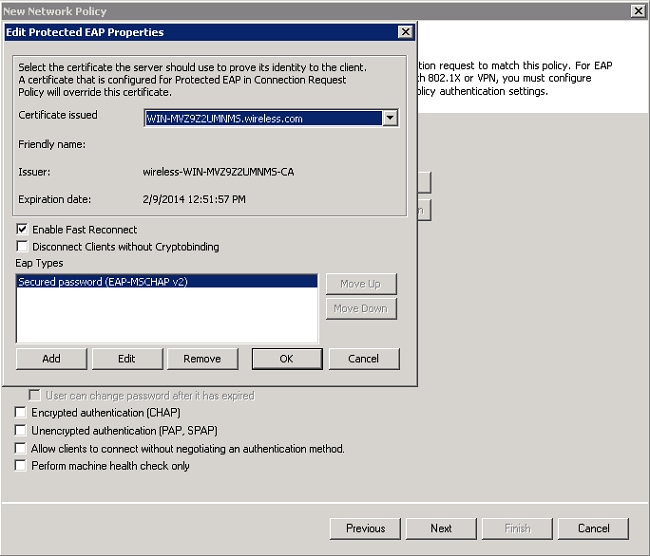

- Sélectionnez Microsoft : Protected EAP (PEAP), puis cliquez sur Edit. Assurez-vous que le certificat de contrôleur de domaine précédemment créé est sélectionné dans la liste déroulante Certificate Issué, et cliquez sur OK.

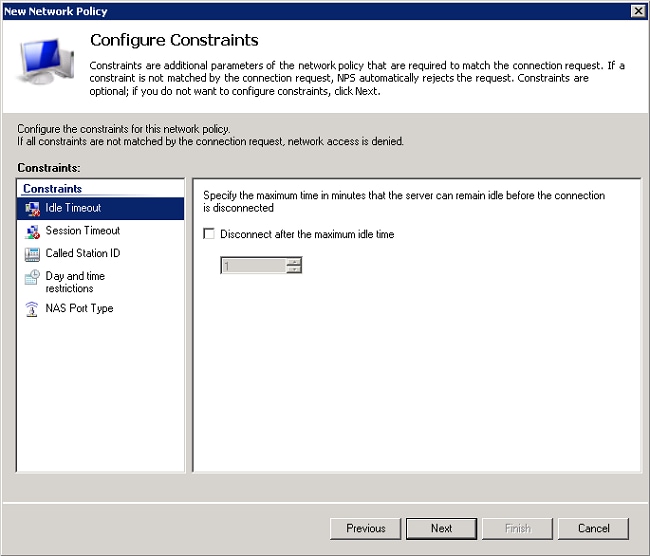

- Cliquez sur Next (Suivant).

- Cliquez sur Next (Suivant).

- Cliquez sur Next (Suivant).

- Cliquez sur Finish (Terminer).

Ajoutez les utilisateurs à l'Active Directory

Dans cet exemple, la base de données utilisateur est conservée dans Active Directory. Complétez ces étapes afin d'ajouter des utilisateurs à la base de données Active Directory :

- Ouvrez Utilisateurs et ordinateurs Active Directory. Cliquez sur Démarrer > Outils d'administration > Utilisateurs et ordinateurs Active Directory.

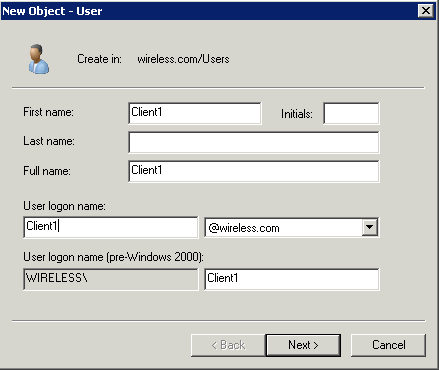

- Dans l'arborescence de la console Utilisateurs et ordinateurs Active Directory, développez le domaine, cliquez avec le bouton droit sur Utilisateurs > Nouveau, et choisissez Utilisateur.

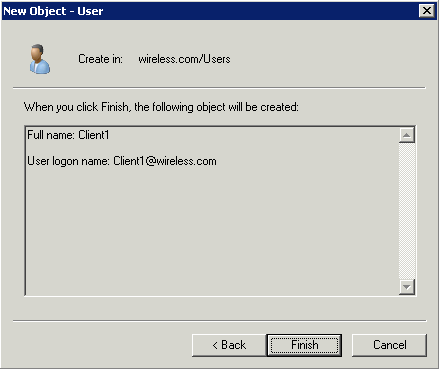

- Dans la boîte de dialogue Nouvel objet - Utilisateur, entrez le nom de l'utilisateur sans fil. Cet exemple utilise le nom Client1 dans le champ Prénom et Client1 dans le champ Nom d'ouverture de session utilisateur. Cliquez sur Next (Suivant).

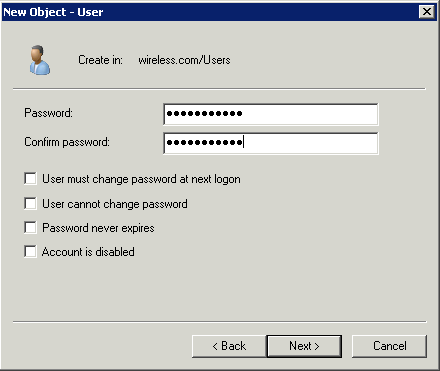

- Dans la boîte de dialogue Nouvel objet - Utilisateur, entrez un mot de passe de votre choix dans les champs Mot de passe et Confirmer le mot de passe. Assurez-vous que la case User must change password at next logon n'est pas cochée, puis cliquez sur Next.

- Dans le nouvel objet - boîte de dialogue d'utilisateur, cliquez sur Finish.

- Répétez les étapes 2 à 4 afin de créer des comptes d'utilisateur supplémentaires.

Configuration du contrôleur LAN sans fil et des LAP

Configurez les périphériques sans fil (les contrôleurs LAN sans fil et les LAP) pour cette configuration.

Configurer le WLC pour l'authentification RADIUS

Configurez le WLC pour utiliser le NPS comme serveur d'authentification. Le WLC doit être configuré afin de transférer les informations d'identification de l'utilisateur à un serveur RADIUS externe. Le serveur RADIUS externe valide alors les identifiants de l'utilisateur et permet d'accéder aux clients sans fil.

Complétez ces étapes afin d'ajouter le NPS en tant que serveur RADIUS dans la page Security > RADIUS Authentication :

- Choisissez Security > RADIUS > Authentication dans l'interface du contrôleur pour afficher la page RADIUS Authentication Servers. Cliquez sur New afin de définir un serveur RADIUS.

- Définissez les paramètres du serveur RADIUS. Ces paramètres incluent l'adresse IP du serveur RADIUS, secret partagé, numéro de port et état du serveur. Les cases à cocher Network User et Management déterminent si l'authentification RADIUS s'applique à la gestion et aux utilisateurs réseau (sans fil). Cet exemple utilise le serveur NPS comme serveur RADIUS avec l'adresse IP 192.168.162.12. Cliquez sur Apply.

Configurez un WLAN pour les clients de routage

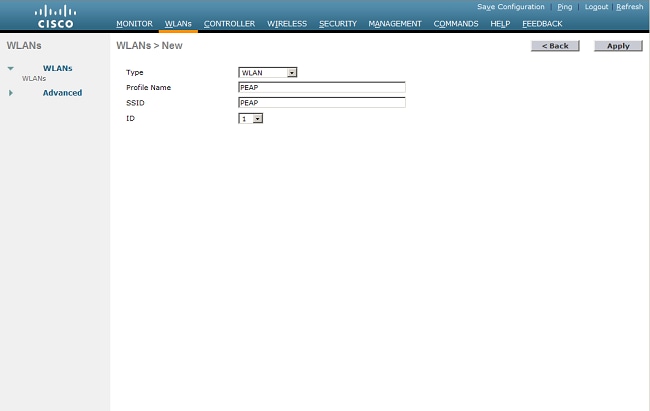

Configurez le SSID (Service Set Identifier) (WLAN) auquel les clients sans fil se connectent. Dans cet exemple, créez le SSID, puis nommez-le PEAP.

Définissez l'authentification de couche 2 en tant que WPA2 de sorte que les clients exécutent l'authentification basée sur EAP (PEAP-MS-CHAP v2 dans cet exemple) et utilisent la norme de chiffrement avancée (AES) comme mécanisme de chiffrement. Laissez toutes autres valeurs à leurs paramètres par défaut.

Remarque : ce document lie le WLAN aux interfaces de gestion. Quand vous avez plusieurs VLAN dans votre réseau, vous pouvez créer un VLAN séparé et le relier au SSID. Pour les informations sur la façon de configurer des VLAN sur les WLC, reportez-vous aux VLAN sur l'exemple de configuration de contrôleurs LAN sans fil.

Complétez ces étapes afin de configurer un WLAN sur le WLC :

- Cliquez sur WLANs à partir de l'interface du contrôleur afin d'afficher la page WLANs. Cette page énumère les WLAN qui existent sur le contrôleur.

- Sélectionnez New afin de créer un nouveau WLAN. Saisissez l'ID WLAN et le SSID WLAN pour le WLAN, puis cliquez sur Apply.

- Pour configurer le SSID pour 802.1x, procédez comme suit :

- Cliquez sur l'onglet General et activez le WLAN.

- Cliquez sur les onglets Security > Layer 2, définissez la sécurité de la couche 2 sur WPA + WPA2, cochez les cases WPA+WPA2 Parameters (par exemple, WPA2 AES) si nécessaire, et cliquez sur 802.1x comme Authentication Key Management.

- Cliquez sur les onglets Security > AAA Servers, choisissez l'adresse IP du NPS dans la liste déroulante Server 1, puis cliquez sur Apply.

- Cliquez sur l'onglet General et activez le WLAN.

Configuration des clients sans fil pour l'authentification PEAP-MS-CHAP v2

Complétez ces étapes pour configurer le client sans fil avec l'outil Windows Zero Config Tool pour la connexion au WLAN PEAP.

- Cliquez sur l'icône Réseau dans la barre des tâches. Cliquez sur le PEAP SSID, puis sur Connect.

- Le client doit maintenant être connecté au réseau.

- Si la connexion échoue, essayez de vous reconnecter au WLAN. Si le problème persiste, reportez-vous à la section Dépannage.

Vérifier

Aucune procédure de vérification n'est disponible pour cette configuration.

Dépannage

Si votre client ne s'est pas connecté au WLAN, cette section fournit des informations que vous pouvez utiliser pour dépanner la configuration.

Deux outils peuvent être utilisés pour diagnostiquer les échecs d'authentification 802.1x : la commande debug client et l'Observateur d'événements dans Windows.

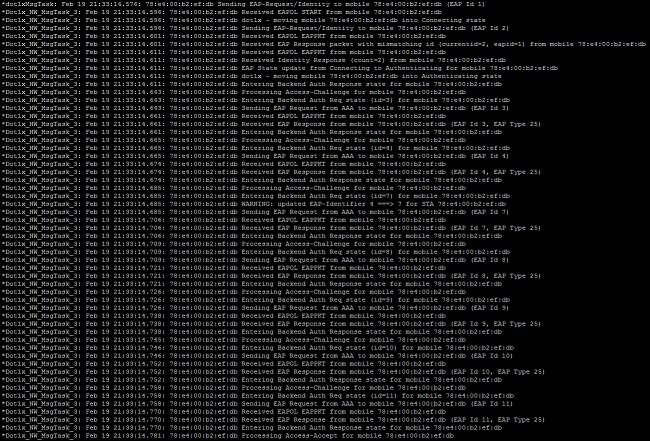

Si vous effectuez un débogage client à partir du WLC, il n'est pas gourmand en ressources et n'a pas d'impact sur le service. Pour démarrer une session de débogage, ouvrez l'interface de ligne de commande (CLI) du WLC, et entrez debug client mac address, où l'adresse mac est l'adresse mac sans fil du client sans fil qui ne peut pas se connecter. Pendant l'exécution de ce débogage, essayez de connecter le client ; il doit y avoir une sortie sur l'interface de ligne de commande du WLC qui ressemble à cet exemple :

Il s'agit d'un exemple de problème qui peut se produire lors d'une mauvaise configuration. Ici, le débogage du WLC montre que le WLC est passé à l'état d'authentification, ce qui signifie que le WLC attend une réponse du NPS. Ceci est généralement dû à un secret partagé incorrect sur le WLC ou le NPS. Vous pouvez le confirmer via l'Observateur d'événements de Windows Server. Si vous ne trouvez pas de journal, la demande n'est jamais parvenue au SNP.

Un autre exemple trouvé dans le débogage du WLC est un refus d'accès. Un refus d'accès indique que le serveur NPS a reçu et rejeté les informations d'identification du client. Voici un exemple d'un client qui reçoit un refus d'accès :

Lorsque vous voyez un refus d'accès, vérifiez les journaux des événements Windows Server pour déterminer pourquoi le serveur NPS a répondu au client avec un refus d'accès.

Une authentification réussie a un access-accept dans le débogage du client, comme le montre cet exemple :

Si vous voulez dépanner les refus d'accès et les délais de réponse, il faut accéder au serveur RADIUS. Le WLC agit comme un authentificateur qui transmet des messages EAP entre le client et le serveur RADIUS. Un serveur RADIUS qui répond par un refus d'accès ou un délai de réponse doit être examiné et diagnostiqué par le fabricant du service RADIUS.

Remarque : le centre d'assistance technique ne fournit pas de support technique pour les serveurs RADIUS tiers. Cependant, les journaux sur le serveur RADIUS expliquent généralement pourquoi une demande client a été rejetée ou ignorée.

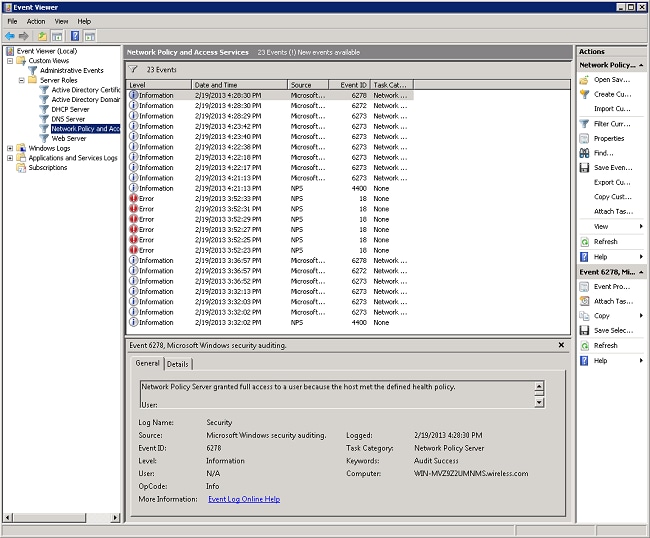

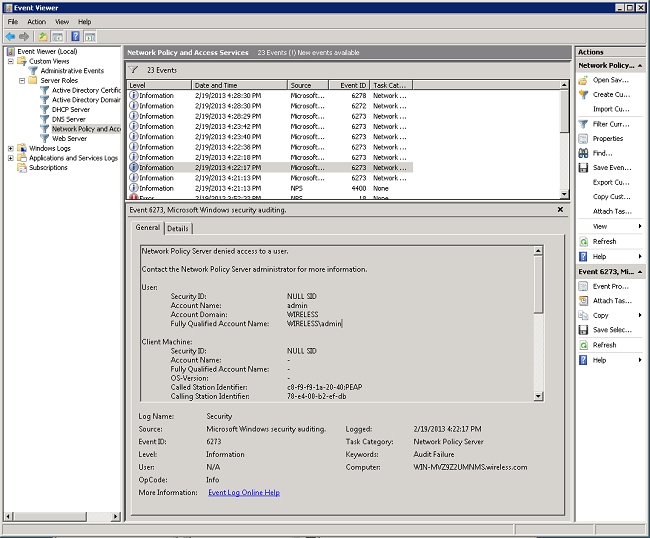

Afin de dépanner les refus d'accès et les délais de réponse du serveur NPS, examinez les journaux NPS dans l'Observateur d'événements Windows sur le serveur.

- Cliquez sur Démarrer > Outils d'administration > Observateur d'événements pour démarrer l'Observateur d'événements et consulter les journaux NPS.

- Développez Vues personnalisées > Rôles serveur > Politique et accès réseau.

Dans cette section de l'affichage des événements, il existe des journaux des authentifications passées et échouées. Examinez ces journaux pour déterminer pourquoi un client ne réussit pas l'authentification. Les authentifications réussies et échouées s'affichent en tant qu'informations. Faites défiler les journaux pour trouver le nom d'utilisateur dont l'authentification a échoué et qui a reçu un refus d'accès basé sur les débogages du WLC.

Voici un exemple de NPS lorsqu'il refuse l'accès à un utilisateur :

Lorsque vous consultez une instruction de refus dans l'Observateur d'événements, examinez la section Détails d'authentification. Dans cet exemple, vous pouvez voir que le serveur NPS a refusé l'accès utilisateur en raison d'un nom d'utilisateur incorrect :

L'affichage des événements sur le NPS vous aide également lorsque vous avez besoin de dépanner si le WLC ne reçoit pas de réponse du NPS. Ceci est généralement causé par un secret partagé incorrect entre le NPS et le WLC.

Dans cet exemple, le NPS rejette la requête du WLC en raison d'un secret partagé incorrect :

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

14-Mar-2023 |

Mise à jour . Corrigé. Recertification. |

1.0 |

24-Feb-2013 |

Première publication |

Contribution d’experts de Cisco

- Nick TateArchitecte de prestation client Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires