Introduction

Ce document décrit comment configurer un LAN sans fil CWA sur un WLC et ISE Catalyst 9800.

Conditions préalables

Exigences

Cisco recommande que vous connaissiez la configuration des contrôleurs LAN sans fil (WLC) 9800.

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- 9800 WLC Cisco IOS® XE Gibraltar v17.6.x

- Identity Service Engine (ISE) v3.0

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

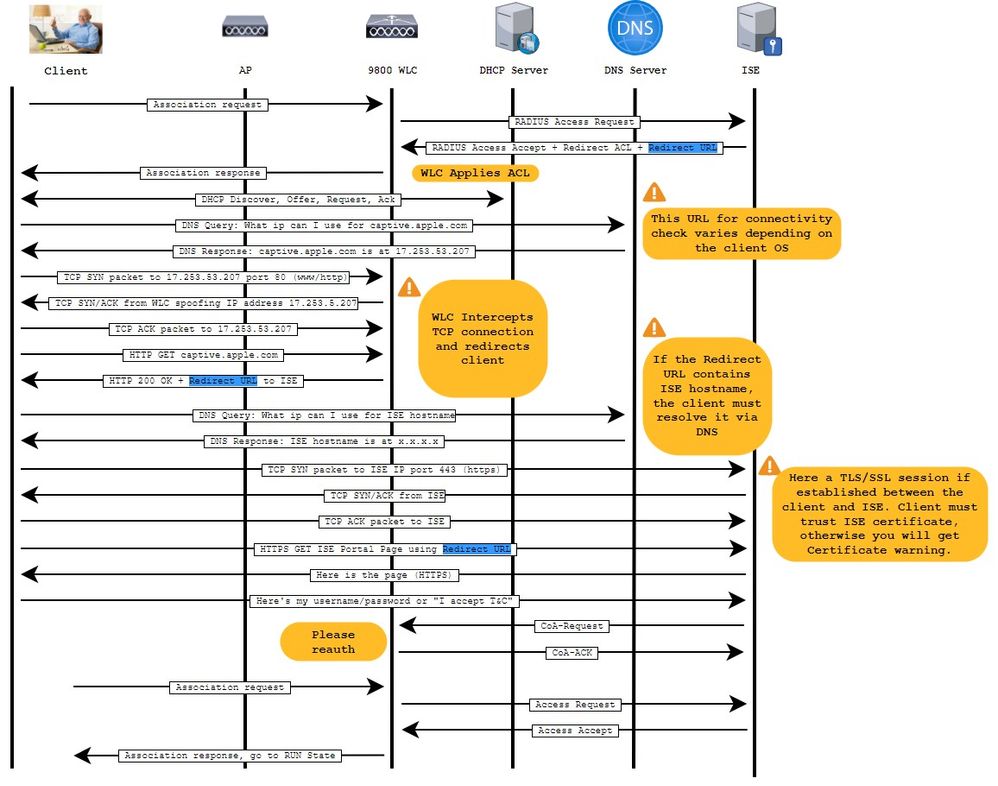

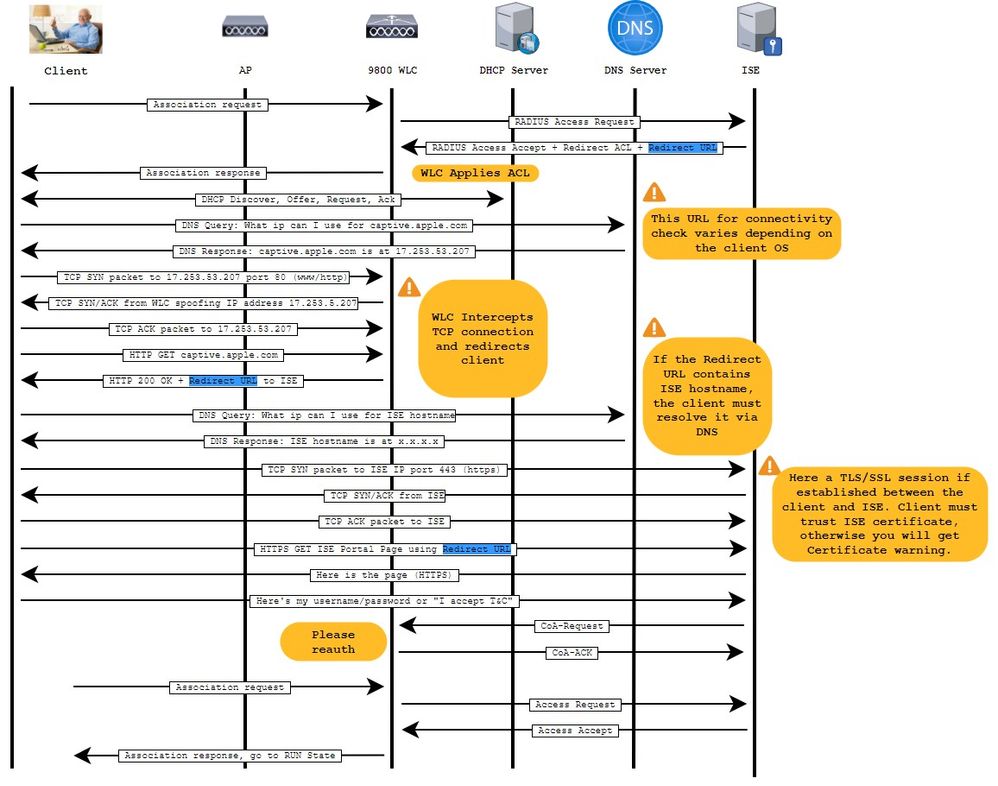

Le processus CWA est présenté ici où vous pouvez voir le processus CWA d'un appareil Apple comme un exemple :

Configurer

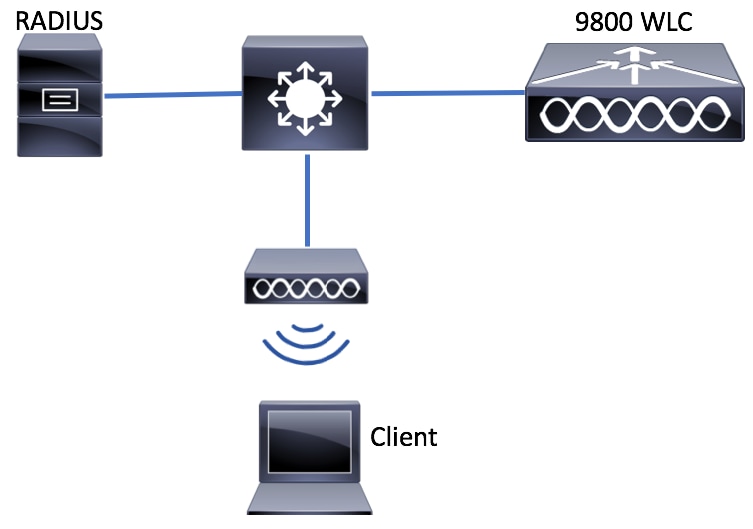

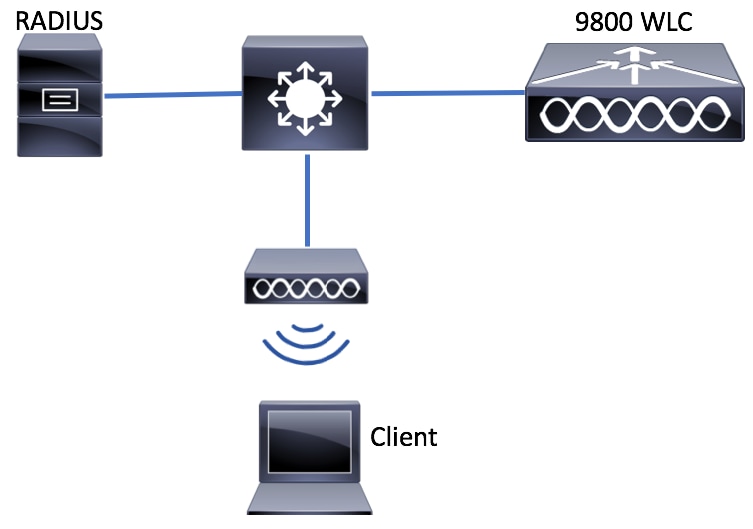

Diagramme du réseau

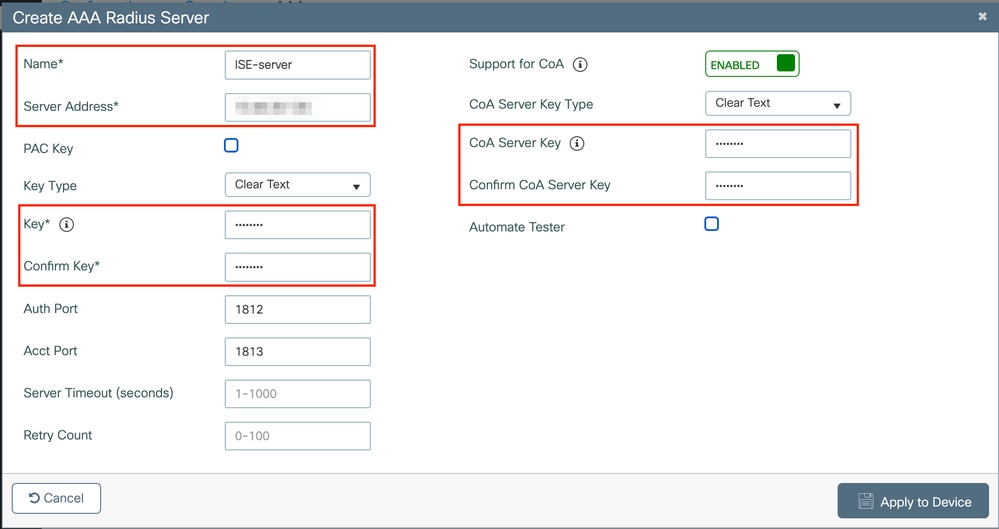

Configuration AAA sur un contrôleur WLC 9800

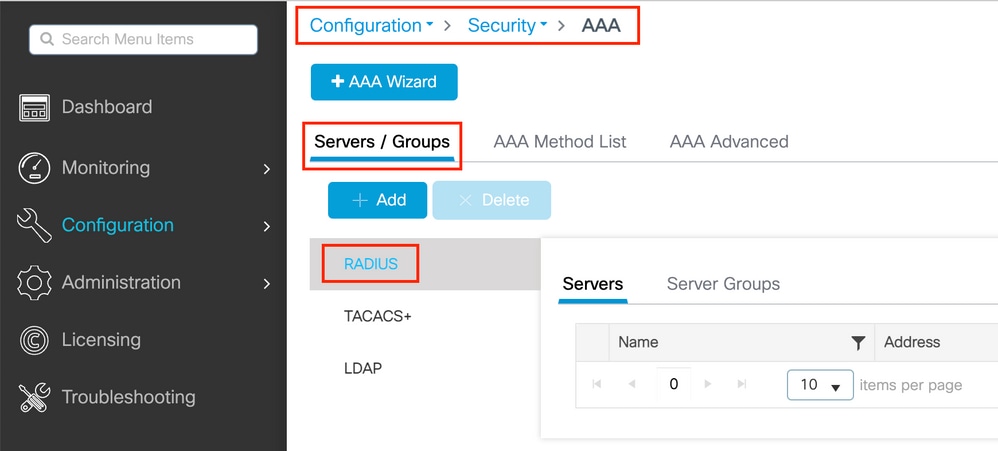

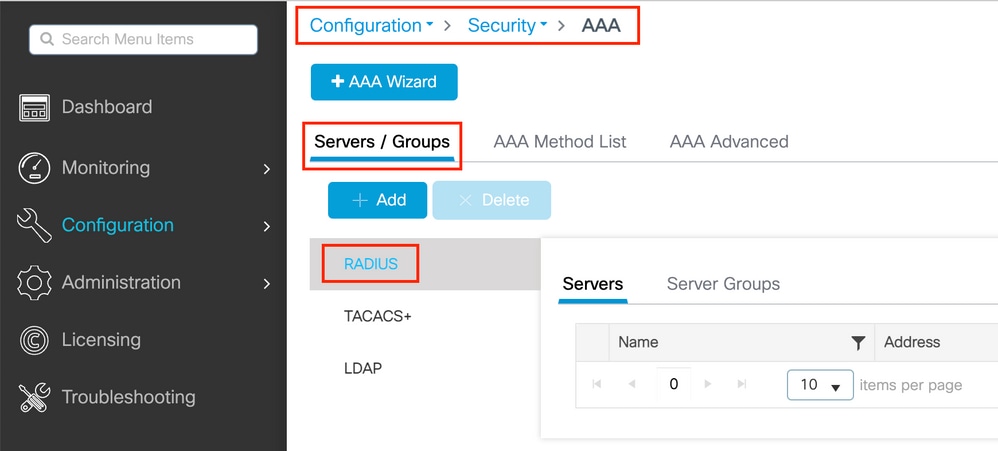

Étape 1 : ajout du serveur ISE à la configuration du WLC 9800

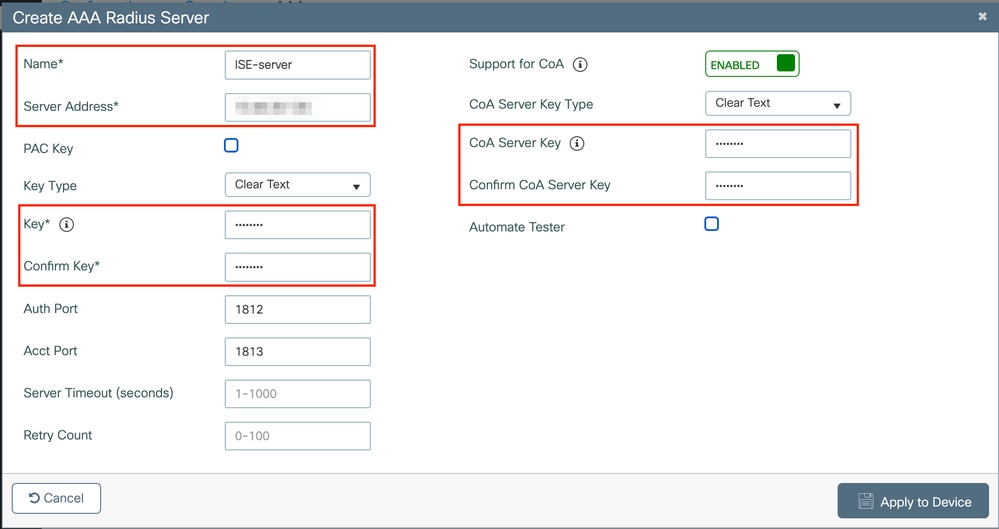

Accédez aux informations sur le serveur RADIUSConfiguration > Security > AAA > Servers/Groups > RADIUS > Servers > + Addet saisissez-les, comme indiqué dans les images.

Assurez-vous que la fonction Support for CoA est activée si vous prévoyez utiliser l’authentification Web centralisée (ou tout type de sécurité nécessitant CoA) à l’avenir.

Remarque : Sur les versions 17.4.X et ultérieures, assurez-vous de configurer également la clé du serveur CoA lorsque vous configurez le serveur RADIUS. Utilisez la même clé que le secret partagé (ils sont identiques par défaut sur ISE). L'objectif est de configurer éventuellement une clé différente pour CoA que le secret partagé si c'est ce que votre serveur RADIUS a configuré. Dans Cisco IOS XE 17.3, l'interface utilisateur Web utilisait simplement le même secret partagé que la clé CoA.

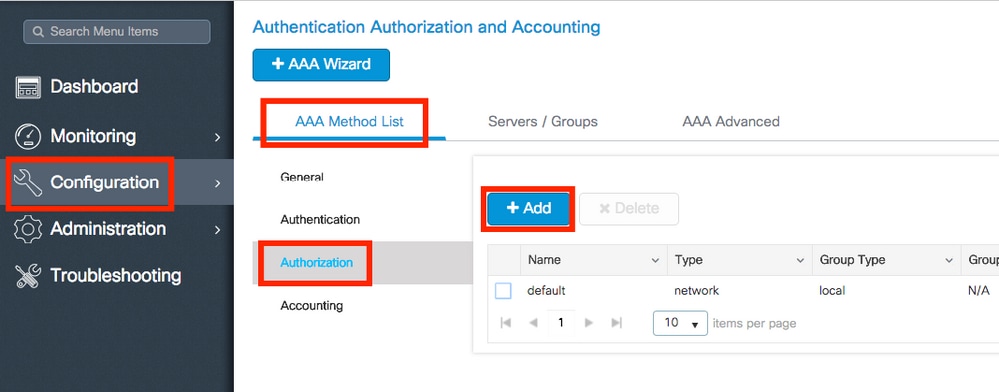

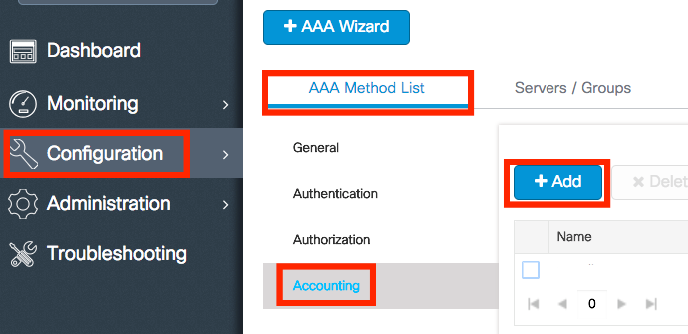

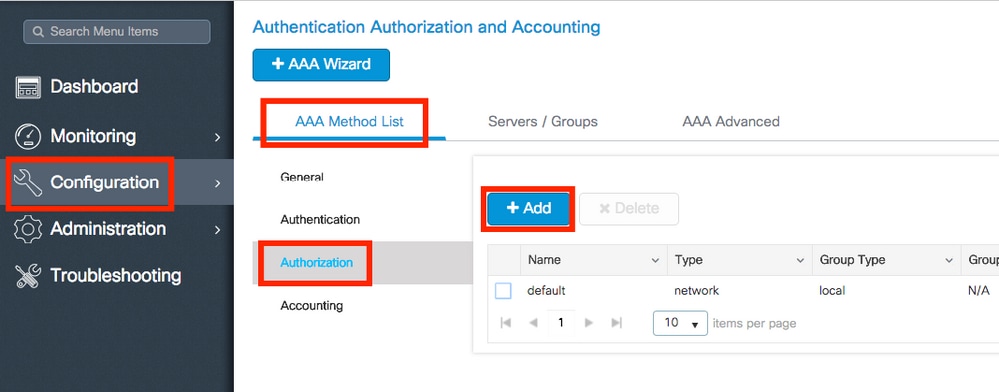

Étape 2 : création d’une liste de méthodes d’autorisation

Naviguez jusqu'àConfiguration > Security > AAA > AAA Method List > Authorization > + Addcomme indiqué dans l'image.

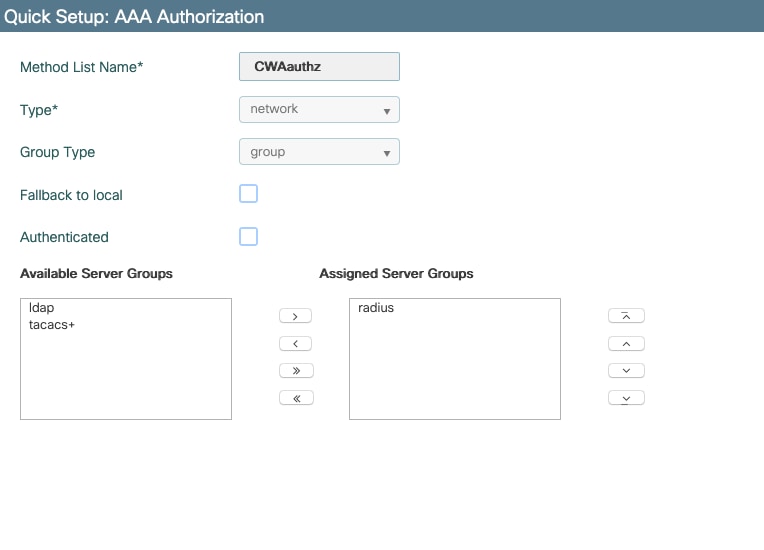

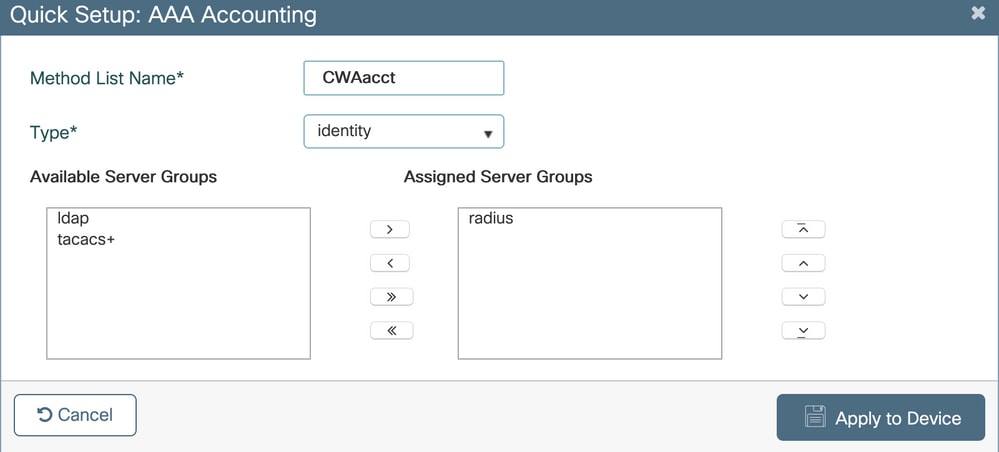

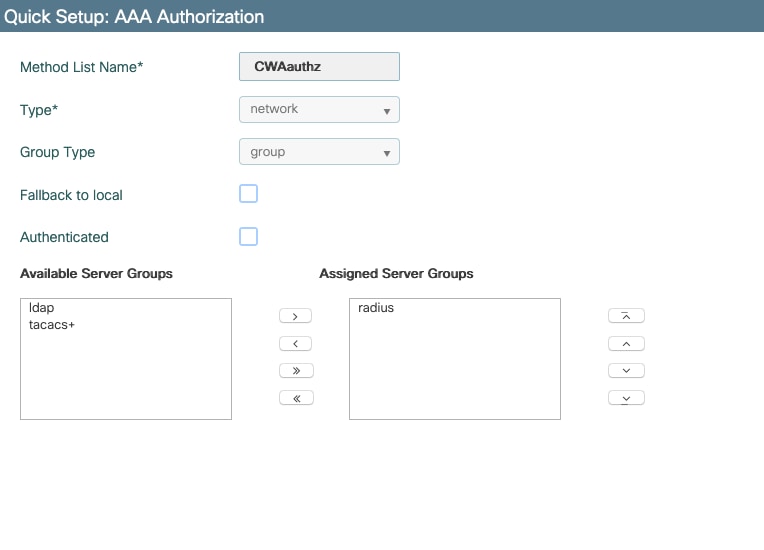

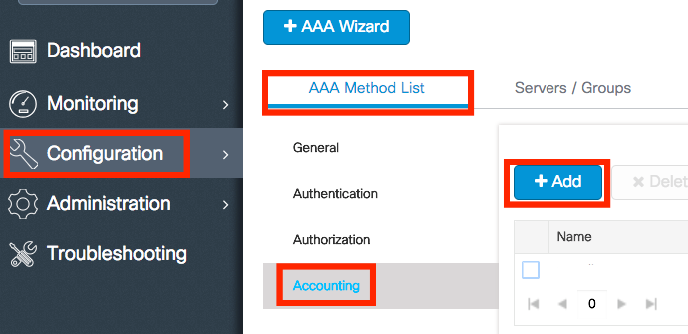

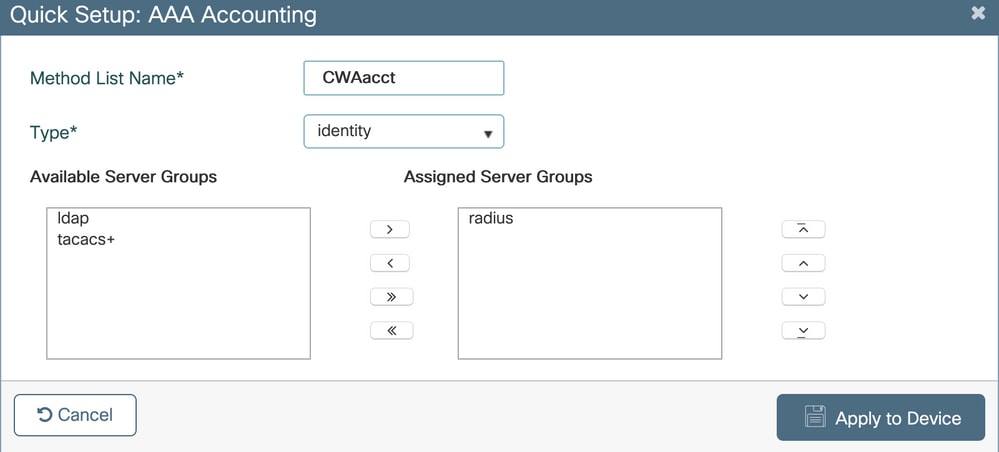

Étape 3. (Facultatif) Créez une liste de méthodes de comptabilisation, comme illustré dans l’image.

Remarque : CWA ne fonctionne pas si vous décidez d'équilibrer la charge (à partir de la configuration CLI de Cisco IOS XE) de vos serveurs RADIUS en raison du bogue Cisco ayant l'ID CSCvh03827. L'utilisation d'équilibreurs de charge externes est correcte. Cependant, assurez-vous que votre équilibreur de charge fonctionne sur une base par client en utilisant l'attribut RADIUS call-station-id. L'utilisation du port source UDP n'est pas un mécanisme pris en charge pour équilibrer les requêtes RADIUS du 9800.

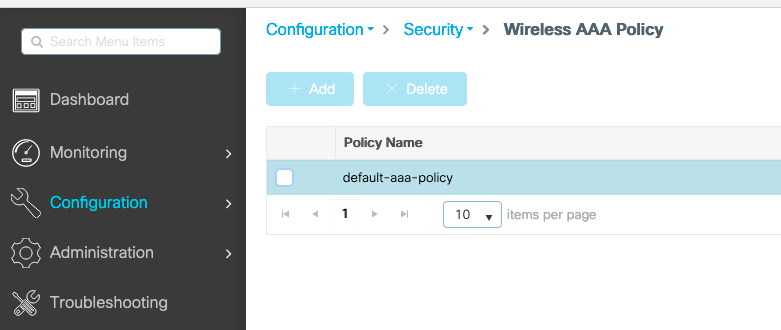

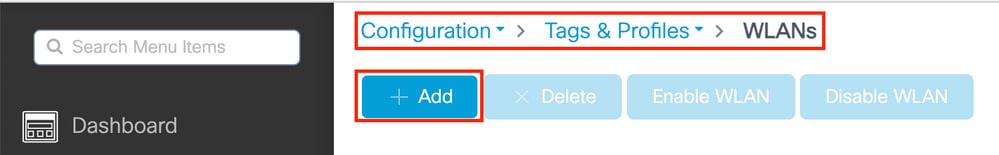

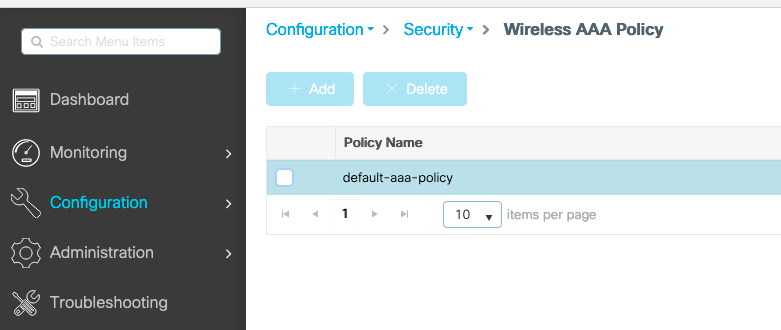

Étape 4. (Facultatif) Vous pouvez définir la stratégie AAA pour envoyer le nom SSID sous la forme d’un attribut Called-station-id, ce qui peut s’avérer utile si vous souhaitez tirer parti de cette condition sur ISE plus tard dans le processus.

Accédez à la stratégie AAA par défaut et modifiez-la ou créez-en une nouvelleConfiguration > Security > Wireless AAA Policy.

Vous pouvez choisirSSIDl’option 1. Gardez à l’esprit que même lorsque vous choisissez le SSID uniquement, l’ID de la station appelée ajoute toujours l’adresse MAC du point d’accès au nom SSID.

Configuration d’un réseau local sans fil (WLAN)

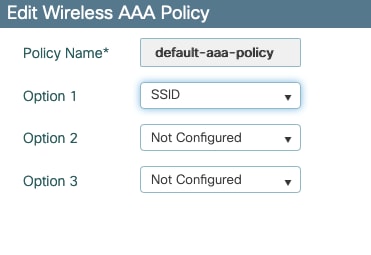

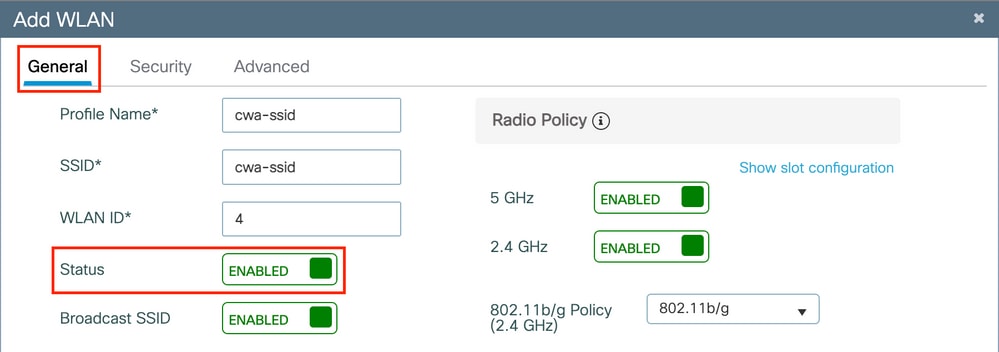

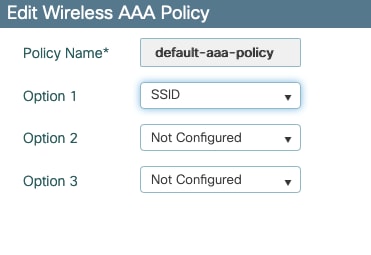

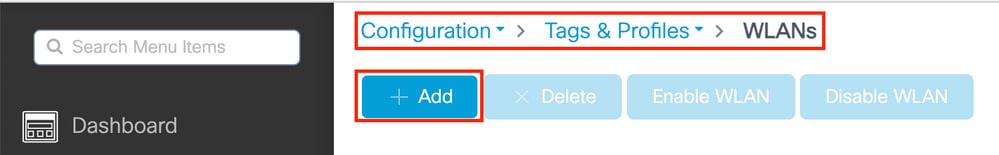

Étape 1 : création du WLAN

Accédez au réseauConfiguration > Tags & Profiles > WLANs > + Addet configurez-le si nécessaire.

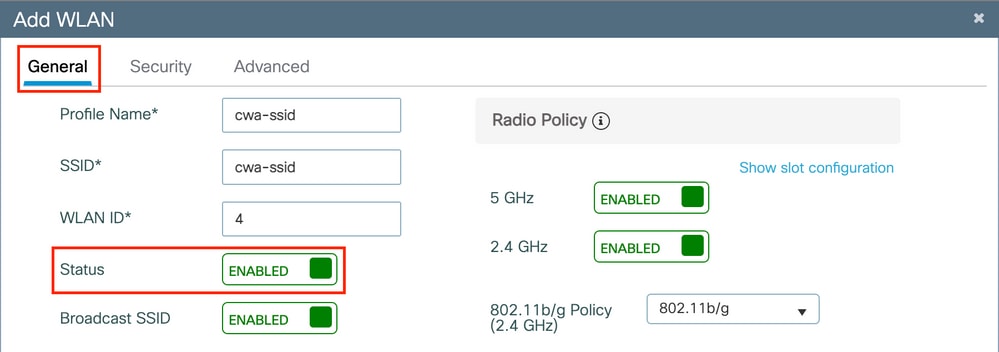

Étape 2. Entrez les informations générales du WLAN.

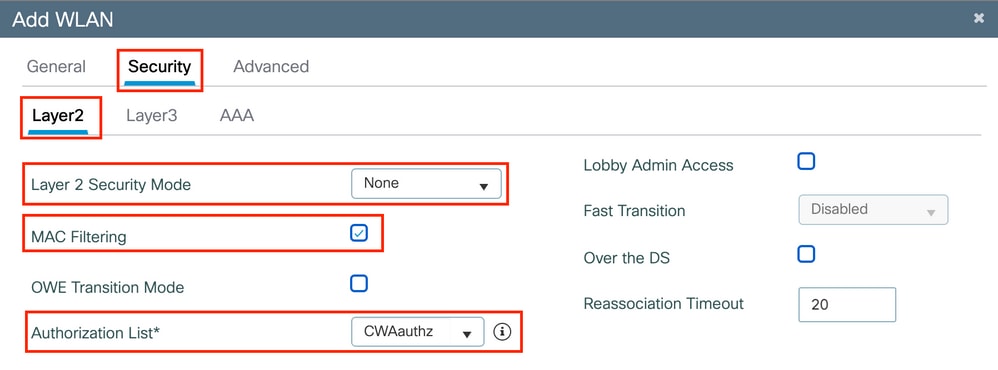

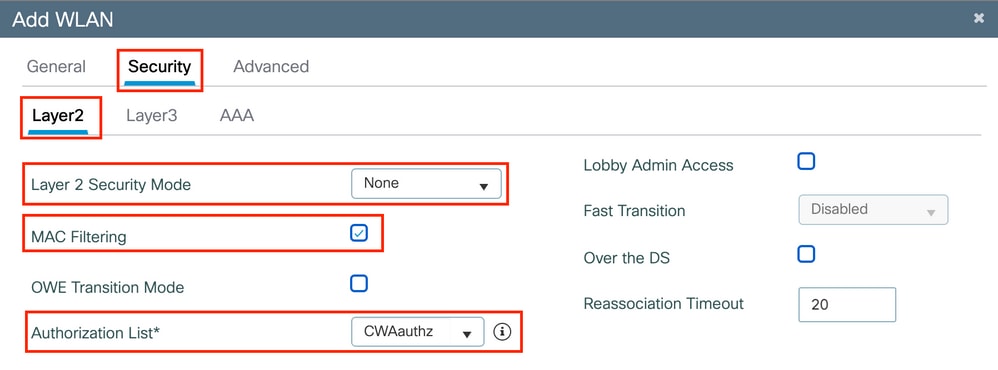

Étape 3. Accédez à l'Securityonglet et sélectionnez la méthode de sécurité requise. Dans ce cas, seuls 'MAC Filtering' et la liste d'autorisation AAA (que vous avez créée à l'étape 2. de laAAA Configurationsection) sont nécessaires.

CLI :

#config t

(config)#wlan cwa-ssid 4 cwa-ssid

(config-wlan)#mac-filtering CWAauthz

(config-wlan)#no security ft adaptive

(config-wlan)#no security wpa

(config-wlan)#no security wpa wpa2

(config-wlan)#no security wpa wpa2 ciphers aes

(config-wlan)#no security wpa akm dot1x

(config-wlan)#no shutdown

Configuration du profil des politiques

Dans un profil de stratégie, vous pouvez décider d'attribuer les clients à quel VLAN, entre autres paramètres (comme la liste de contrôle d'accès (ACL), la qualité de service (QoS), l'ancrage de mobilité, les minuteurs, etc.).

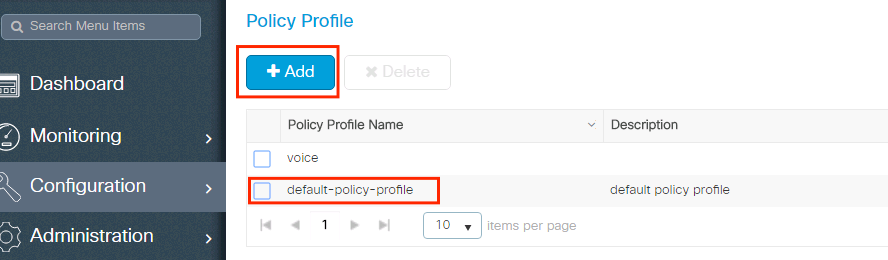

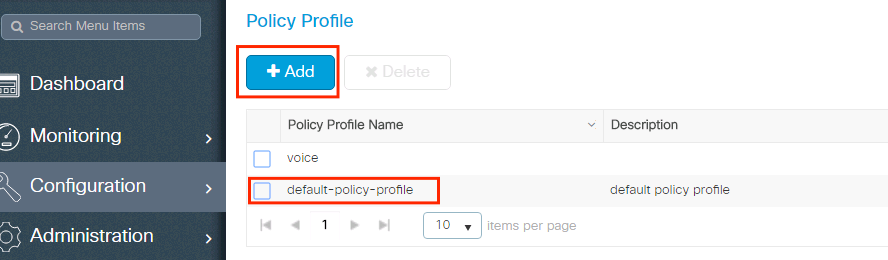

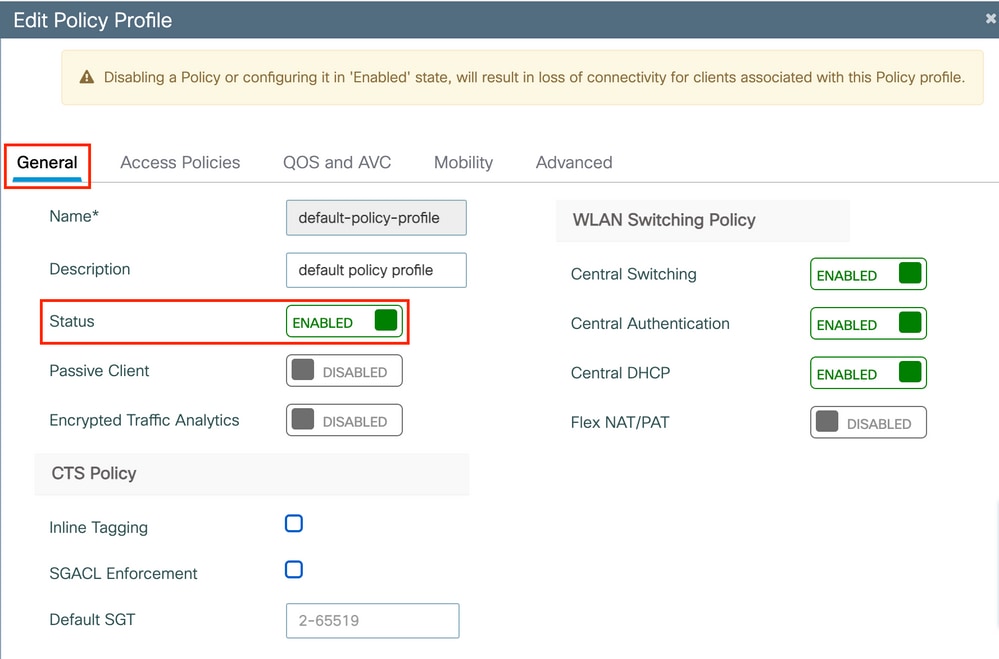

Vous pouvez soit utiliser votre profil de politique par défaut, soit en créer un nouveau.

IUG:

Étape 1 : création d’un nouveauPolicy Profile.

Accédez àConfiguration > Tags & Profiles > Policyet configurez votredefault-policy-profileou créez-en un.

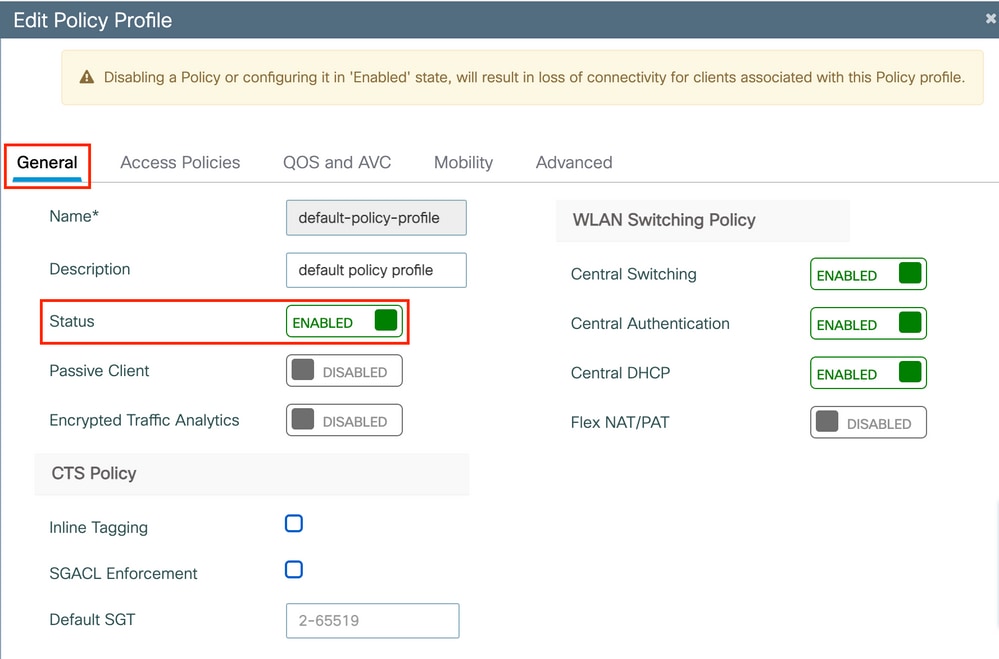

Assurez-vous que le profil est activé.

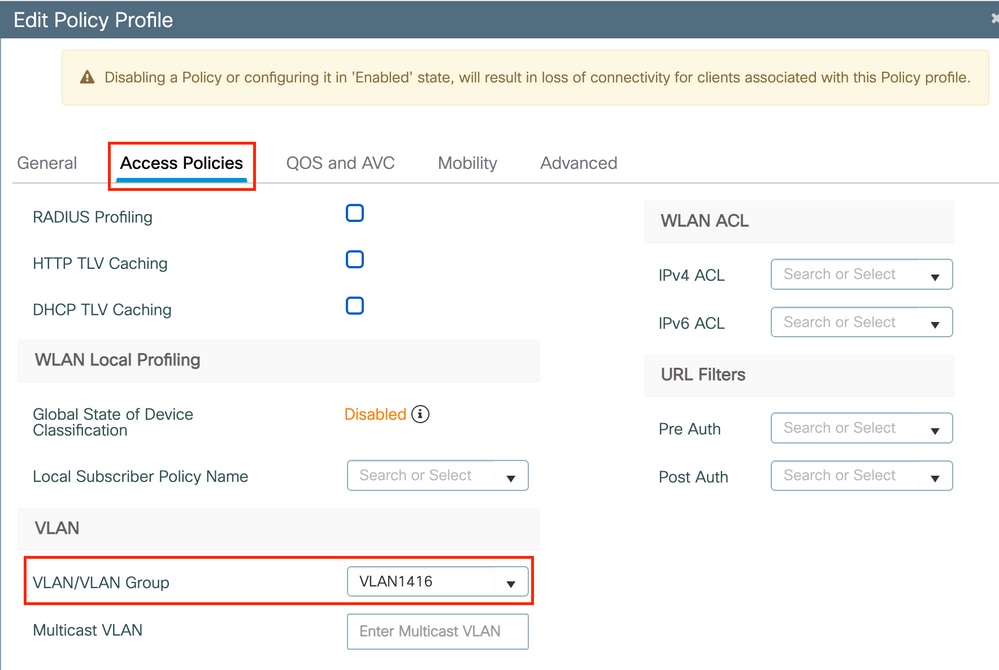

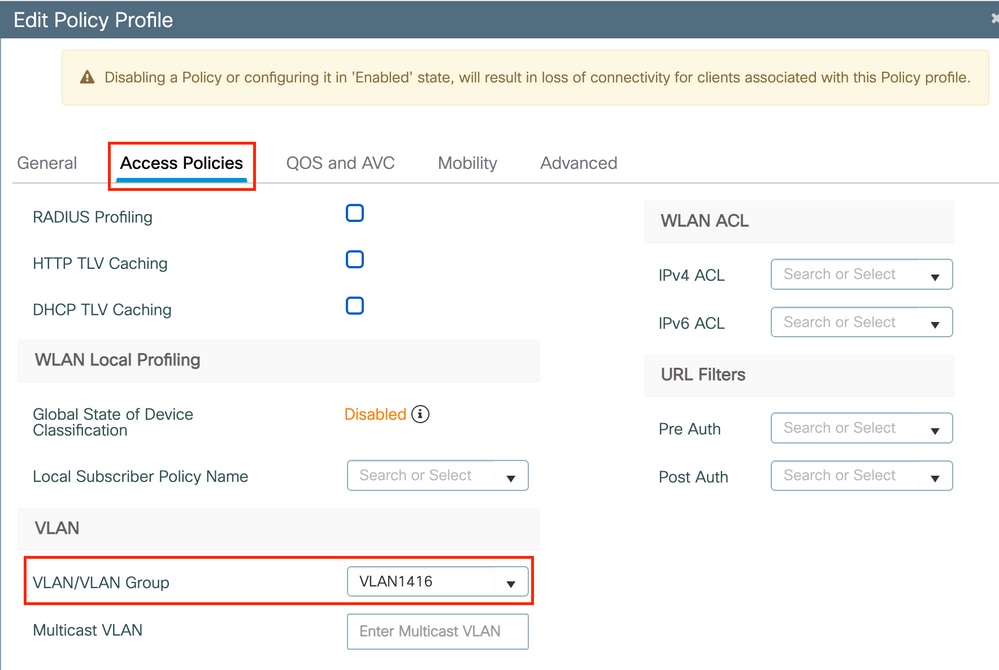

Étape 2 : sélection du VLAN

Accédez à l'Access Policiesonglet et choisissez le nom du VLAN dans la liste déroulante ou tapez manuellement l'ID de VLAN. Ne configurez pas de liste de contrôle d’accès dans le profil de politique.

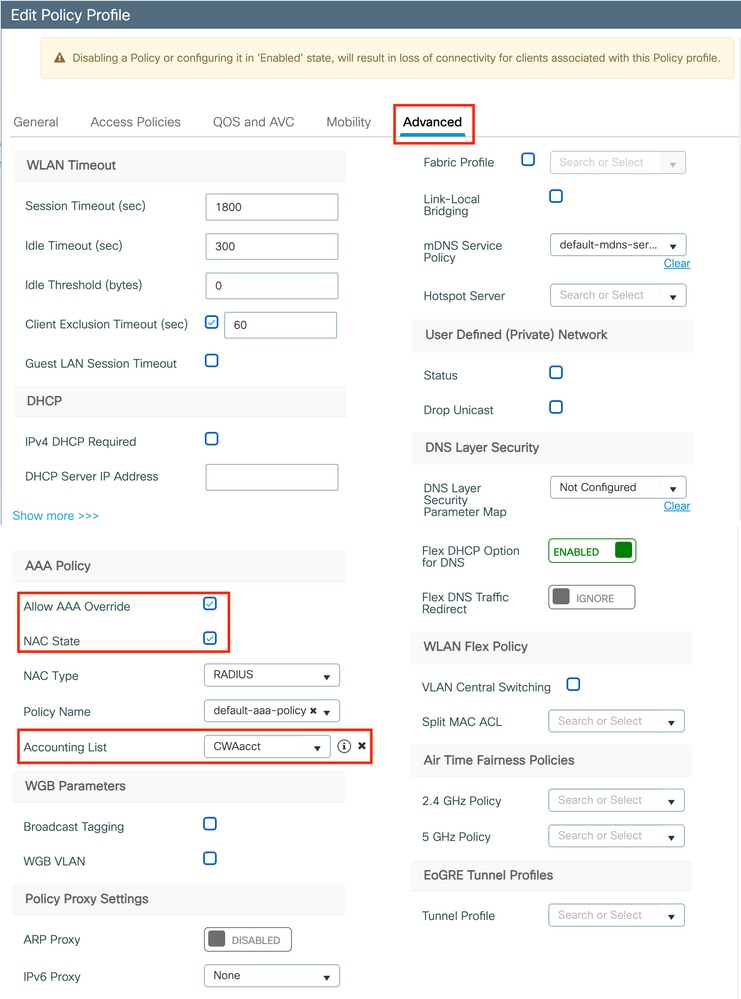

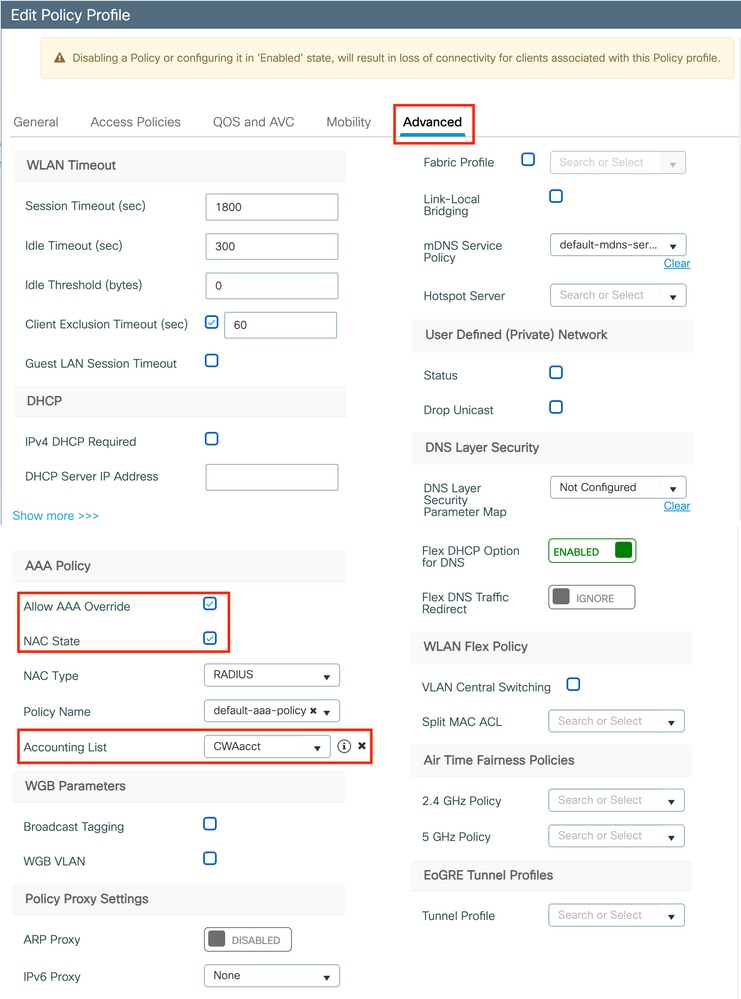

Étape 3 : configuration du profil de stratégie pour accepter les remplacements ISE (autoriser le remplacement AAA) et la modification de l'autorisation (état NAC) Vous pouvez également définir une méthode de gestion des comptes.

CLI :

# config

# wireless profile policy <policy-profile-name>

# aaa-override

# nac

# vlan <vlan-id_or_vlan-name>

# accounting-list <acct-list>

# no shutdown

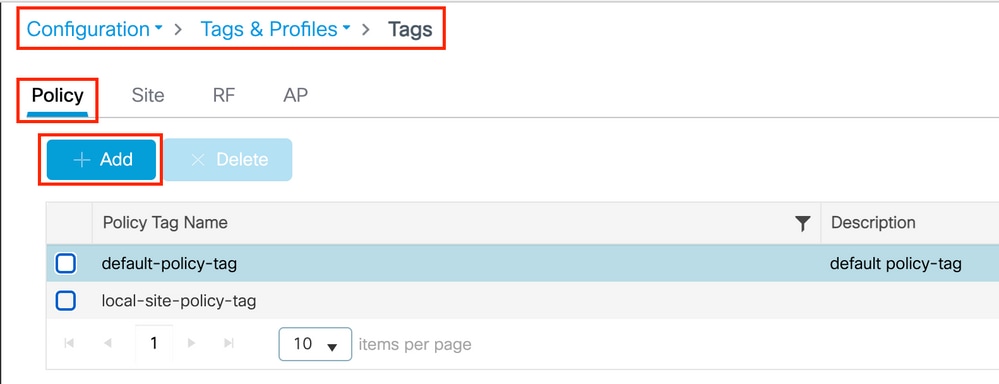

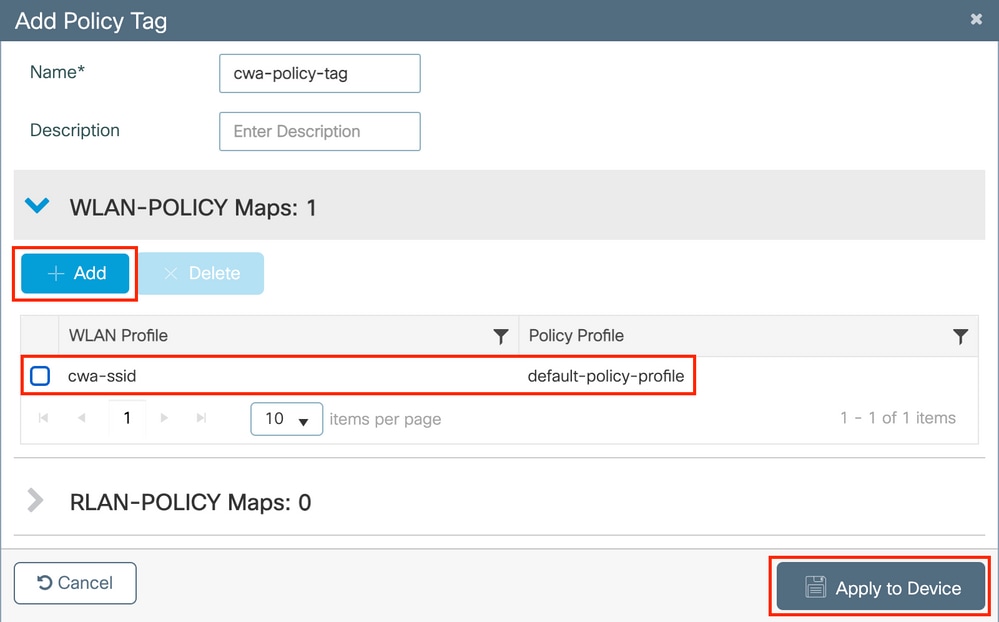

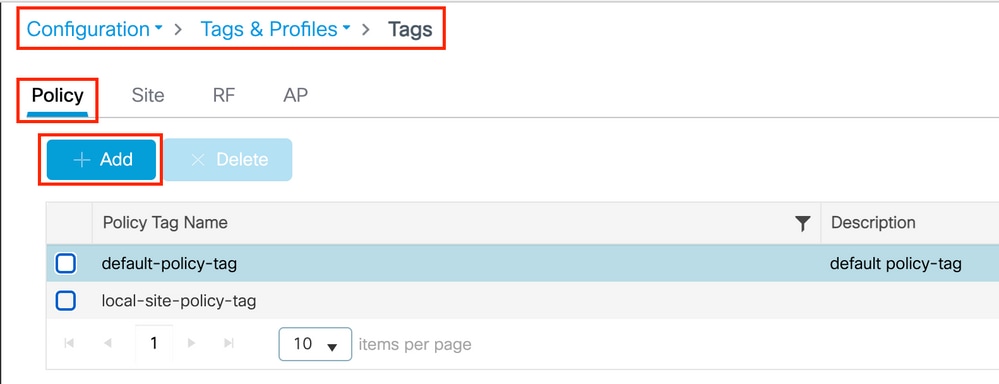

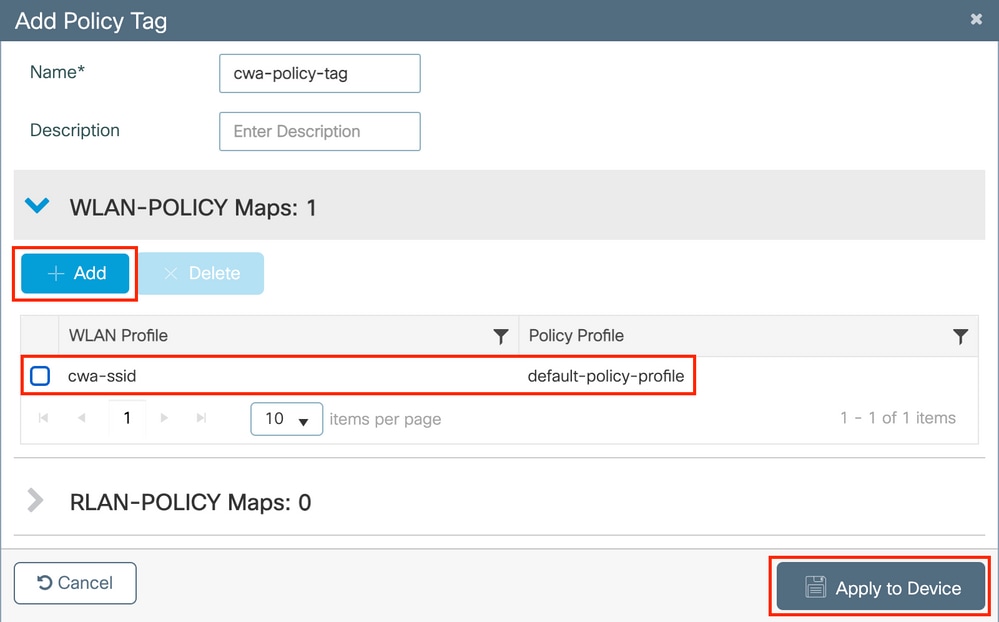

Configuration des balises des politiques

Vous pouvez associer votre SSID à votre profil de politiques dans la balise de politiques. Vous pouvez soit créer une nouvelle balise de politiques, soit utiliser la balise de politique par défaut.

Remarque : La balise default-policy mappe automatiquement tout SSID dont l'ID WLAN est compris entre 1 et 16 au profil default-policy. Il ne peut pas être modifié ou supprimé. Si vous avez un WLAN avec l'ID 17 ou ultérieur, la balise default-policy ne peut pas être utilisée.

IUG:

Naviguez jusqu'àConfiguration > Tags & Profiles > Tags > Policyet ajoutez-en un nouveau si nécessaire, comme indiqué dans l'image.

Liez votre profil de réseau WLAN au profil de politiques souhaité.

CLI :

# config t

# wireless tag policy <policy-tag-name>

# wlan <profile-name> policy <policy-profile-name>

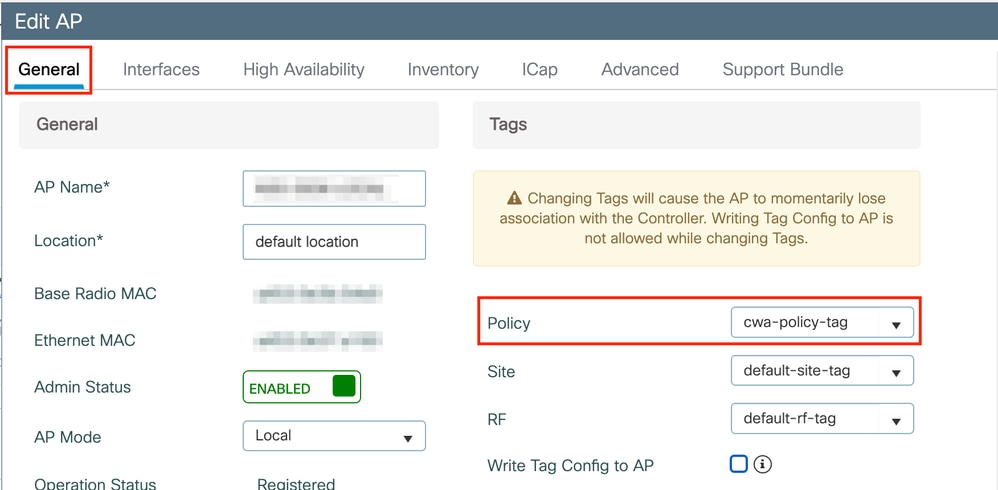

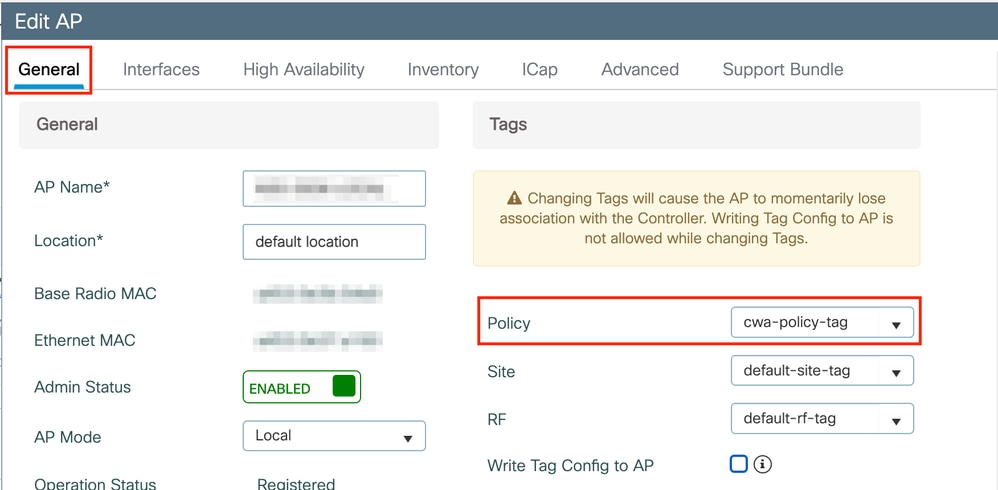

Affectation des balises des politiques

Affectez la balise de politiques aux points d’accès nécessaires.

IUG:

Afin d'attribuer la balise à un AP, naviguez jusqu'àConfiguration > Wireless > Access Points > AP Name > General Tags, faites l'attribution nécessaire, puis cliquez surUpdate & Apply to Device.

Remarque : N'oubliez pas qu'après avoir modifié la balise de stratégie sur un AP, il perd son association avec le WLC 9800 et se reconnecte dans environ 1 minute.

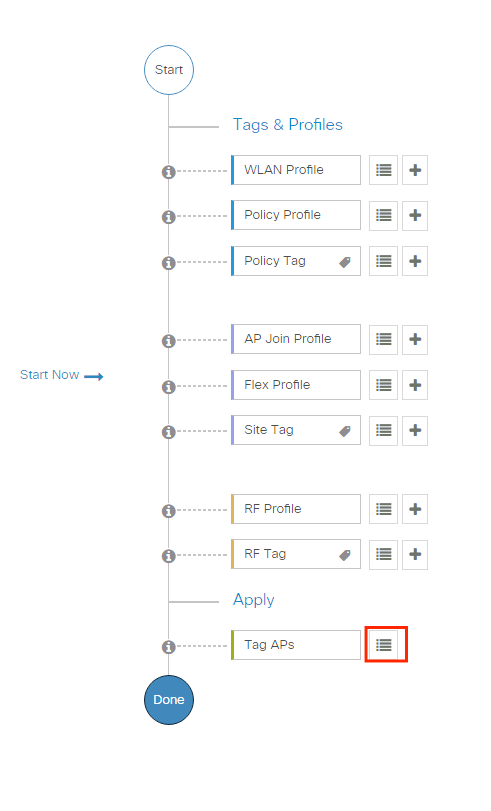

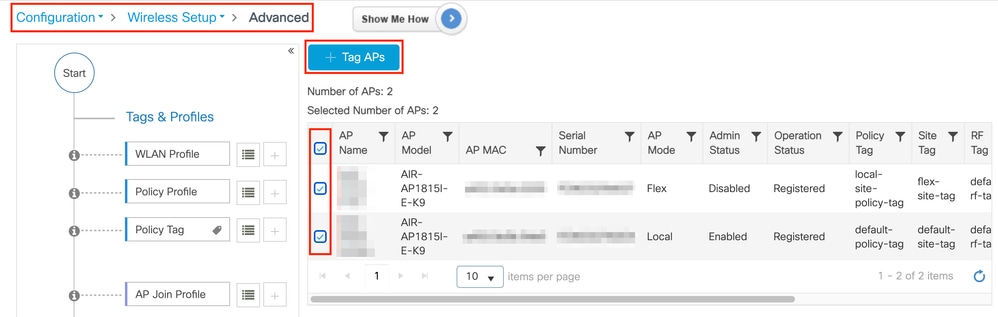

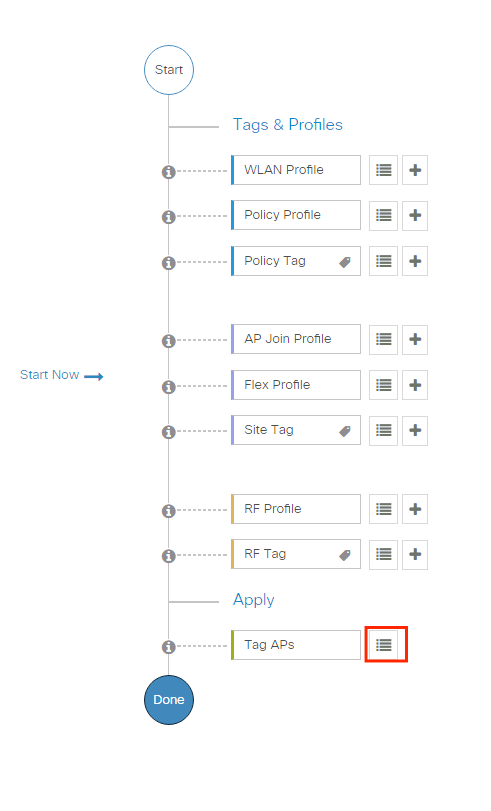

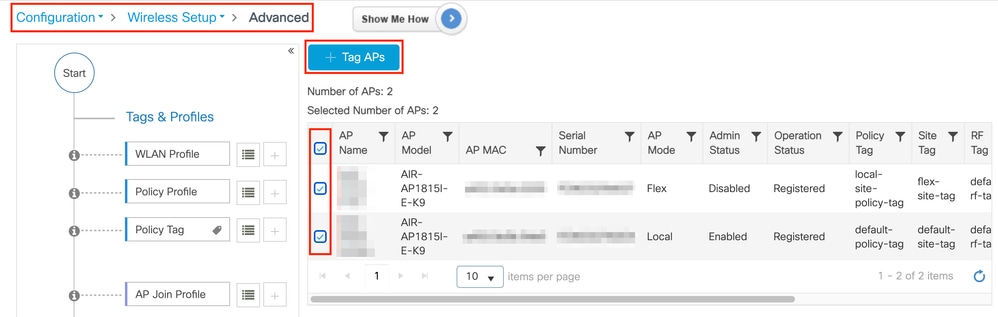

Afin d'attribuer la même balise de stratégie à plusieurs AP, accédez àConfiguration > Wireless > Wireless Setup > Advanced > Start Now.

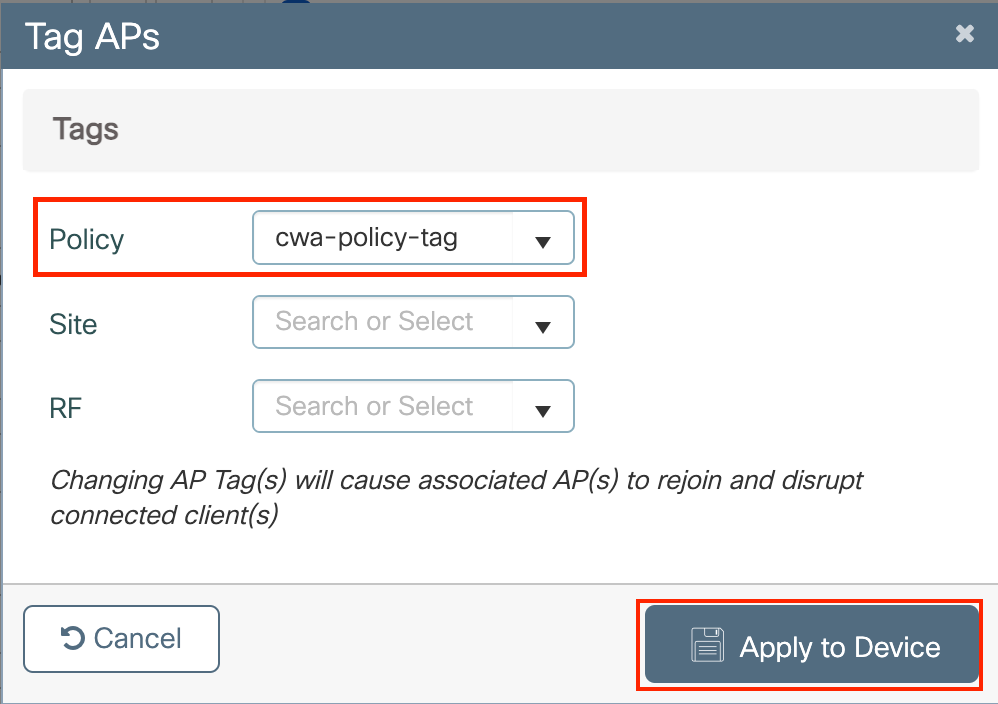

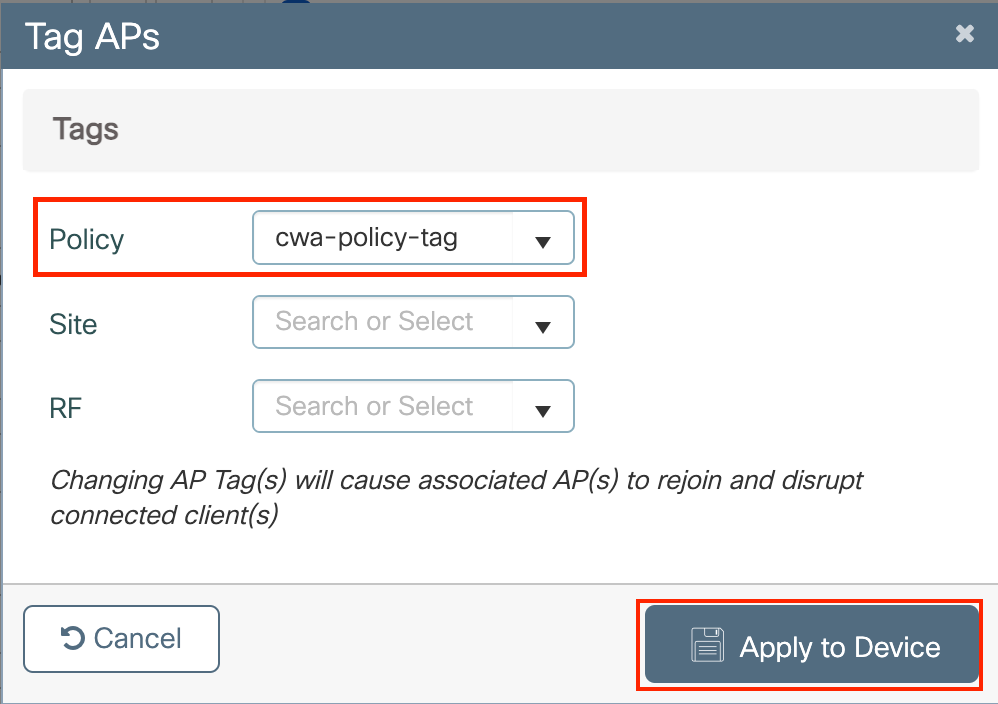

Choisissez les points d'accès auxquels vous voulez attribuer la balise et cliquez sur+ Tag APscomme indiqué dans l'image.

Choisissez la balise souhaitée et cliquez surSave & Apply to Devicecomme indiqué dans l'image.

CLI :

# config t

# ap <ethernet-mac-addr>

# policy-tag <policy-tag-name>

# end

Configuration d’une liste de contrôle d’accès de redirection

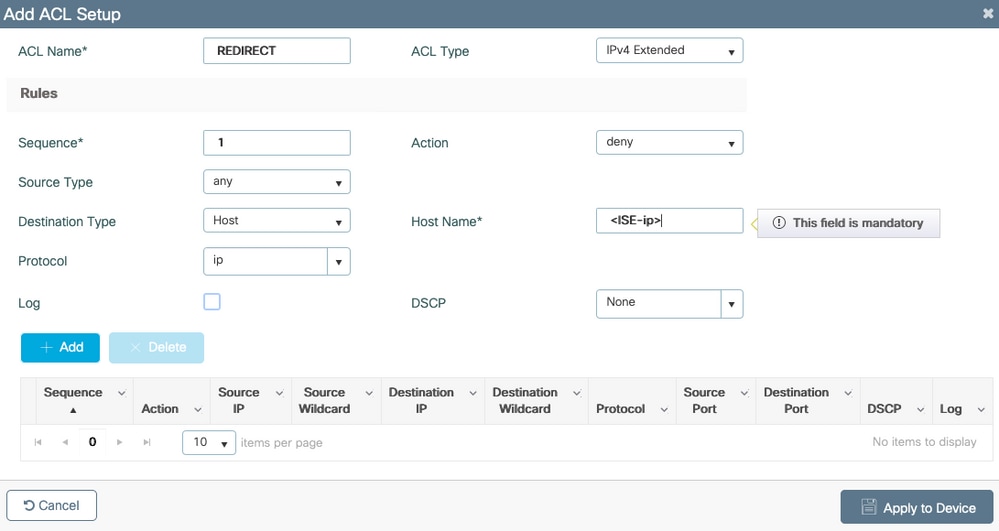

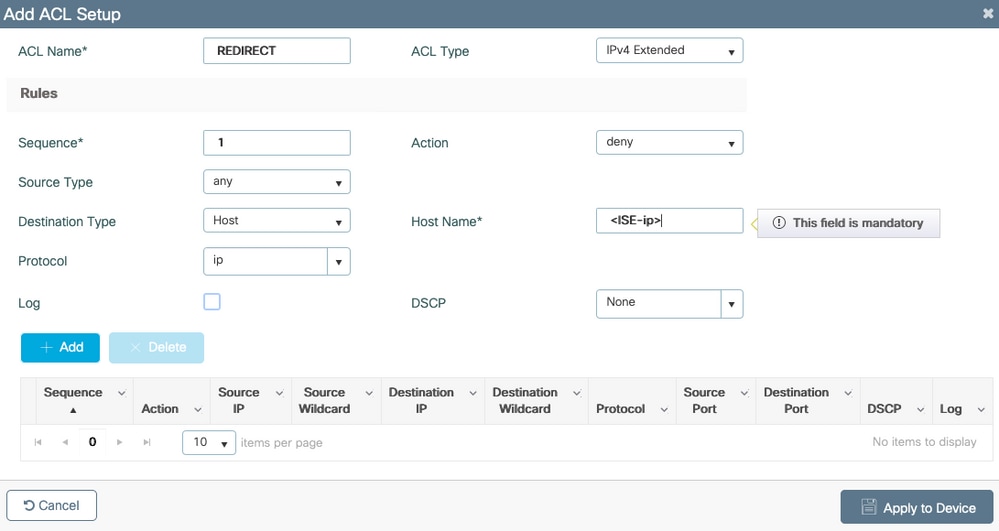

Étape 1. Accédez àConfiguration > Security > ACL > + Addafin de créer une nouvelle liste de contrôle d’accès.

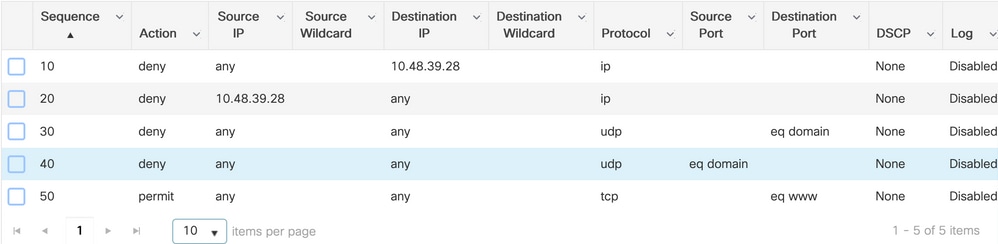

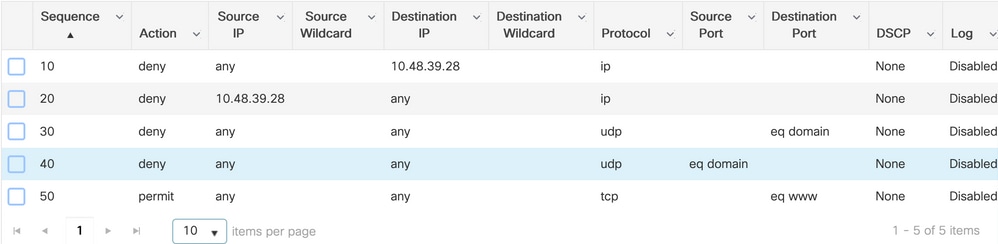

Choisissez un nom pour la liste de contrôle d’accès, puis faites-laIPv4 Extendedtaper et ajoutez chaque règle sous forme de séquence, comme illustré dans l’image.

Vous devez refuser le trafic vers vos nœuds PSN ISE, refuser le DNS et autoriser tout le reste. Cette liste de contrôle d'accès de redirection n'est pas une liste de contrôle d'accès de sécurité, mais une liste de contrôle d'accès ponctuelle qui définit le trafic acheminé vers le processeur (en cas d'autorisation) pour un traitement ultérieur (comme la redirection) et le trafic restant sur le plan de données (en cas de refus) et qui évite la redirection (mais n'est pas nécessairement abandonnée).

La liste de contrôle d'accès doit ressembler à ceci (remplacez 10.48.39.28 par votre adresse IP ISE dans cet exemple) :

Dans cet exemple, nous décidons d'autoriser tout le trafic vers le noeud ISE. Cette pratique n'est pas très pratique, car elle permet d'accéder à l'interface d'administration d'ISE pour les clients invités. Il est plus idéal de se limiter au port 8443 qui est généralement le port utilisé par le portail invité (bien que dans certains cas spécifiques, d'autres ports peuvent être impliqués).

Vous devez également refuser le trafic DNS (potentiellement uniquement vers les adresses IP de votre serveur DNS) et DHCP et NTP dans certains cas.

Remarque : Pour la liste de contrôle d’accès de redirection, considérez l’denyaction comme une redirection de refus (et non comme un trafic de refus) et l’permitaction comme une redirection d’autorisation. Le WLC examine uniquement le trafic qu'il peut rediriger (ports 80 et 443 par défaut).

CLI :

ip access-list extended REDIRECT

deny ip any host <ISE-IP>

deny ip host<ISE-IP> any

deny udp any any eq domain

deny udp any eq domain any

permit tcp any any eq 80

Remarque : Si vous terminez la liste de contrôle d'accès avec unepermit ip any anyautorisation au lieu d'une autorisation axée sur le port 80, le WLC redirige également HTTPS, ce qui est souvent indésirable car il doit fournir son propre certificat et crée toujours une violation de certificat. Il s'agit de l'exception à l'instruction précédente qui dit que vous n'avez pas besoin d'un certificat sur le WLC dans le cas de CWA : vous en avez besoin si l'interception HTTPS est activée, mais elle n'est jamais considérée comme valide.

Vous pouvez améliorer la liste de contrôle d'accès en refusant uniquement le port invité 8443 au serveur ISE.

Activer la redirection pour HTTP ou HTTPS

La configuration du portail d'administration Web est liée à la configuration du portail d'authentification Web et doit écouter sur le port 80 afin de rediriger. Par conséquent, HTTP doit être activé pour que la redirection fonctionne correctement. Vous pouvez choisir de l'activer globalement (avec l'utilisation de la commandeip http server) ou vous pouvez activer HTTP pour le module d'authentification Web uniquement (avec l'utilisation de la commandewebauth-http-enablesous la carte de paramètre).

Remarque : La redirection du trafic HTTP se produit à l'intérieur de CAPWAP, même en cas de commutation locale FlexConnect. Puisque c'est le WLC qui fait le travail d'interception, le point d'accès envoie les paquets HTTP(S) à l'intérieur du tunnel CAPWAP et reçoit la redirection du WLC dans CAPWAP

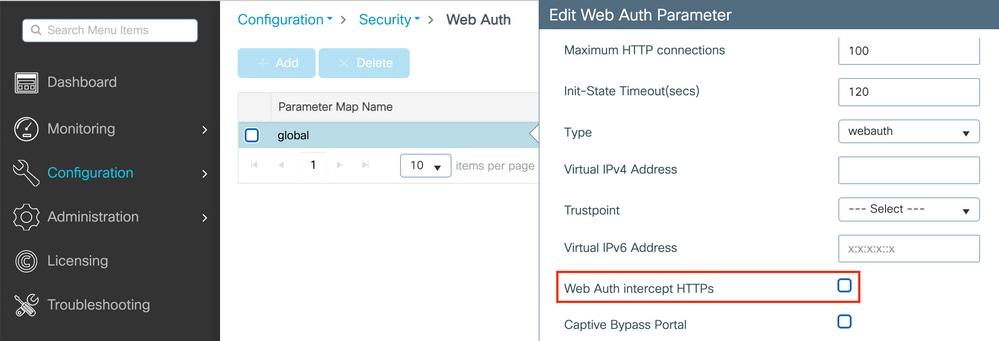

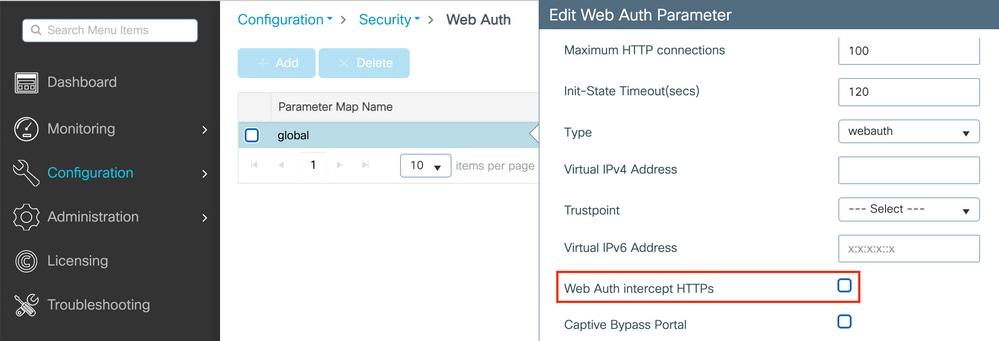

Si vous voulez être redirigé lorsque vous essayez d'accéder à une URL HTTPS, ajoutez alors la commandeintercept-https-enablesous le mappage de paramètre mais notez qu'il ne s'agit pas d'une configuration optimale, qu'elle a un impact sur le CPU du WLC et génère quand même des erreurs de certificat :

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

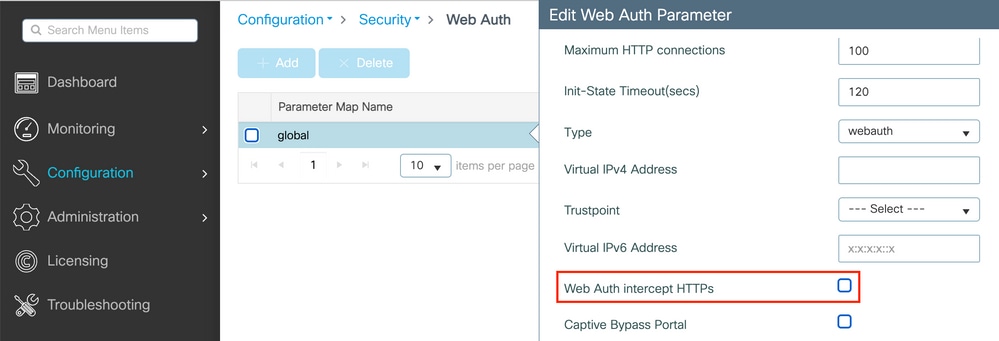

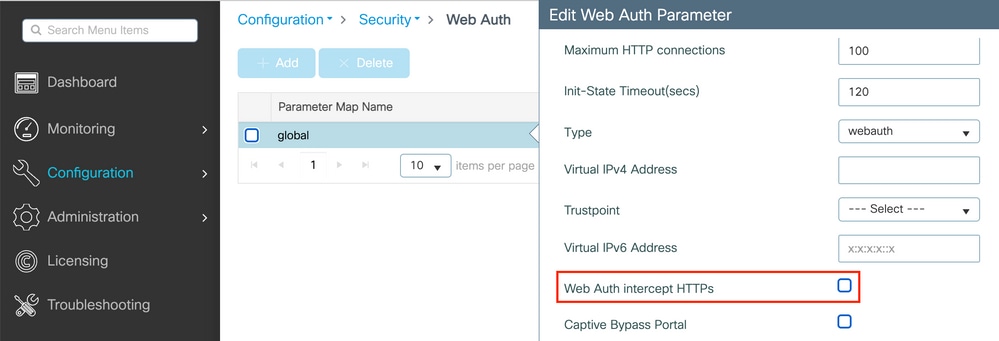

Vous pouvez également le faire via l'interface graphique avec l'option 'Web Auth intercept HTTPS' cochée dans la carte de paramètres (Configuration > Security > Web Auth).

Remarque : Par défaut, les navigateurs utilisent un site Web HTTP pour lancer le processus de redirection, si la redirection HTTPS est nécessaire, l'interception d'authentification Web HTTPS doit être vérifiée ; cependant, cette configuration n'est pas recommandée car elle augmente l'utilisation du processeur.

Configuration ISE

Ajouter un contrôleur WLC 9800 à ISE

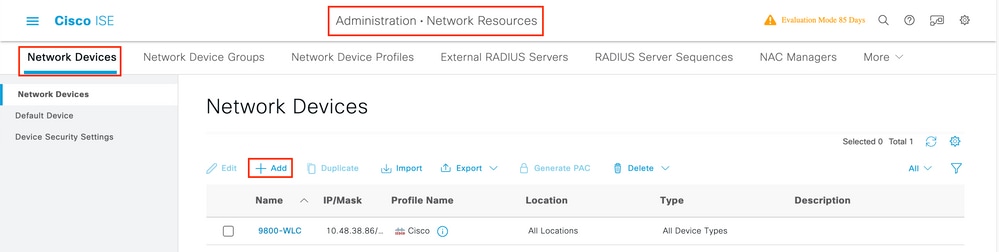

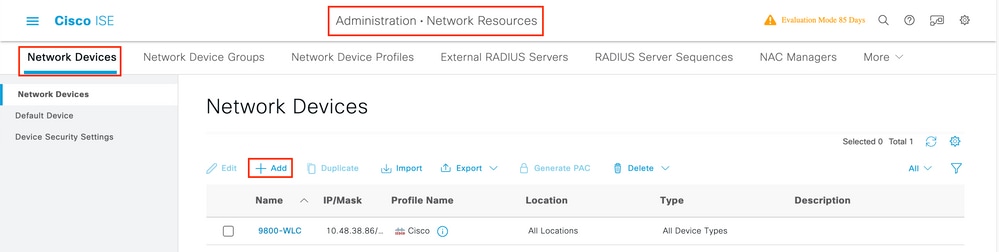

Étape 1. Ouvrez la console ISE et accédez àAdministration > Network Resources > Network Devices > Add

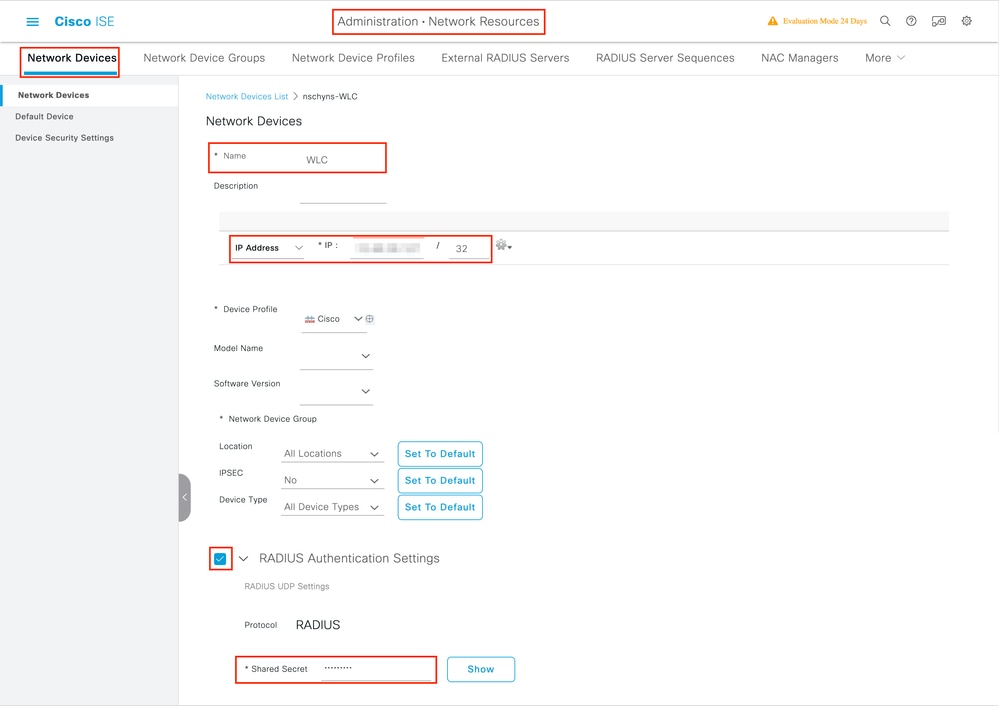

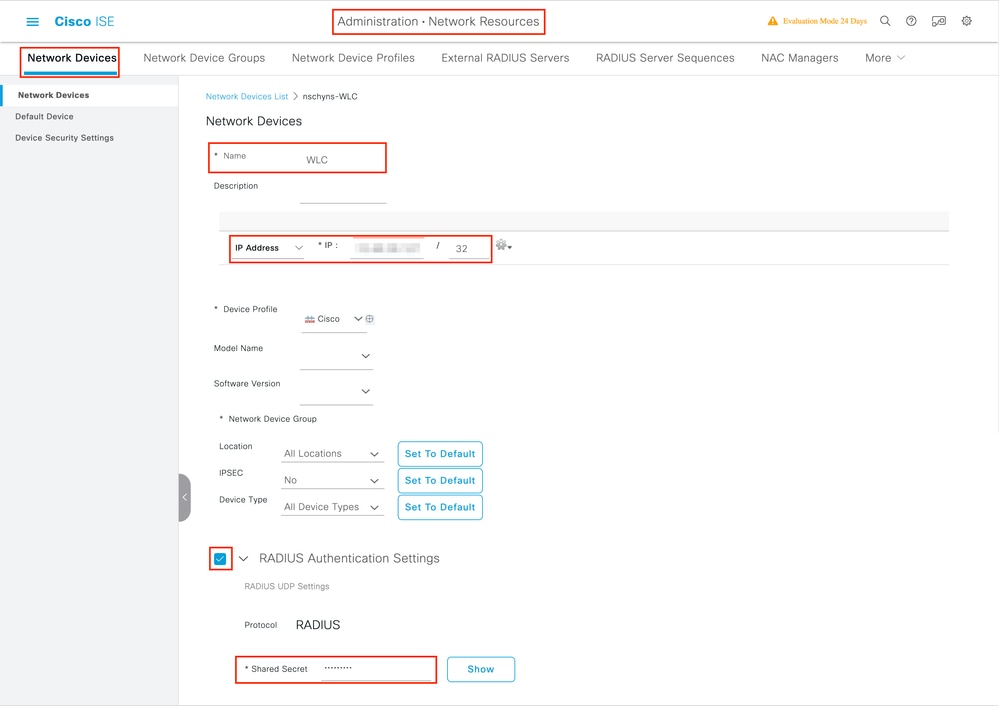

Étape 2 : configuration du périphérique réseau

Il peut éventuellement s'agir d'un nom de modèle, d'une version de logiciel et d'une description spécifiés, et attribuer des groupes de périphériques réseau en fonction des types de périphériques, de l'emplacement ou des WLC.

L'adresse IP correspond ici à l'interface WLC qui envoie les requêtes d'authentification. Par défaut, il s'agit de l'interface de gestion, comme illustré dans l'image :

Pour plus d'informations sur les groupes de périphériques réseau, consultez le chapitre du guide d'administration ISE : Gestion des périphériques réseau : ISE - Groupes de périphériques réseau.

Créer un nouvel utilisateur sur ISE

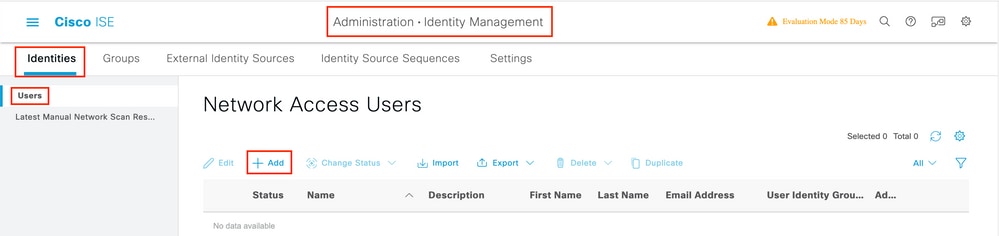

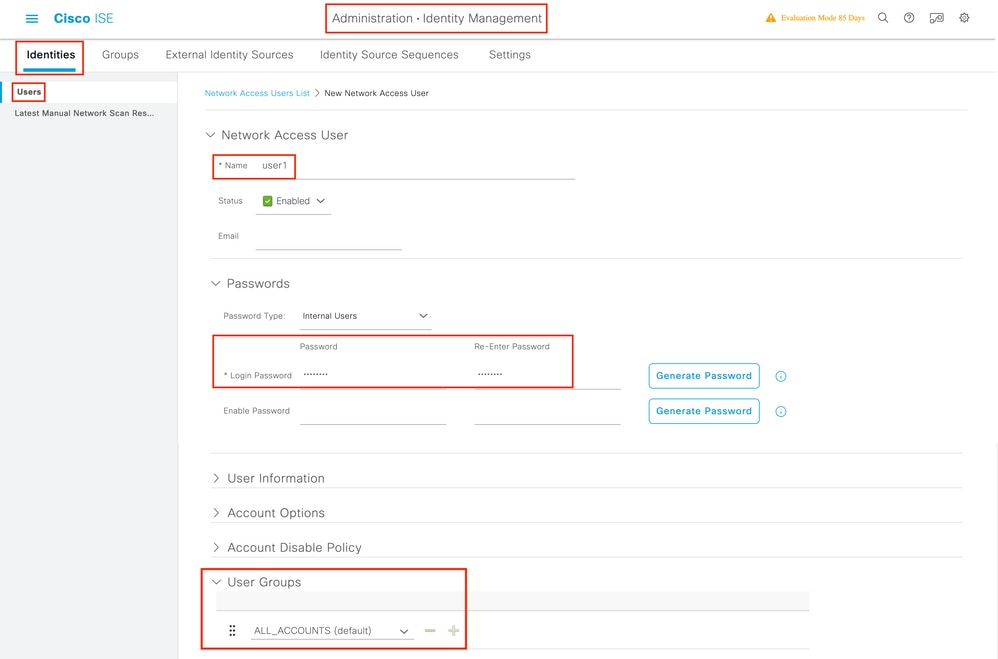

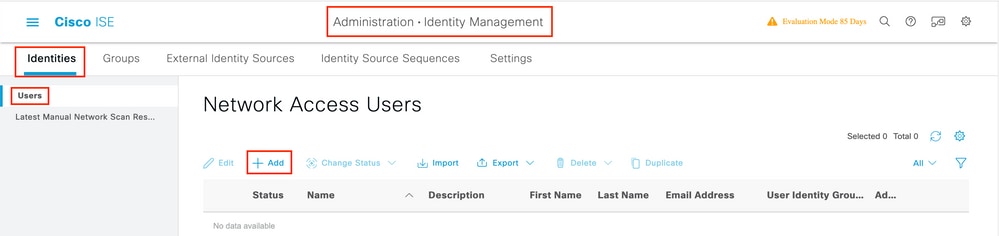

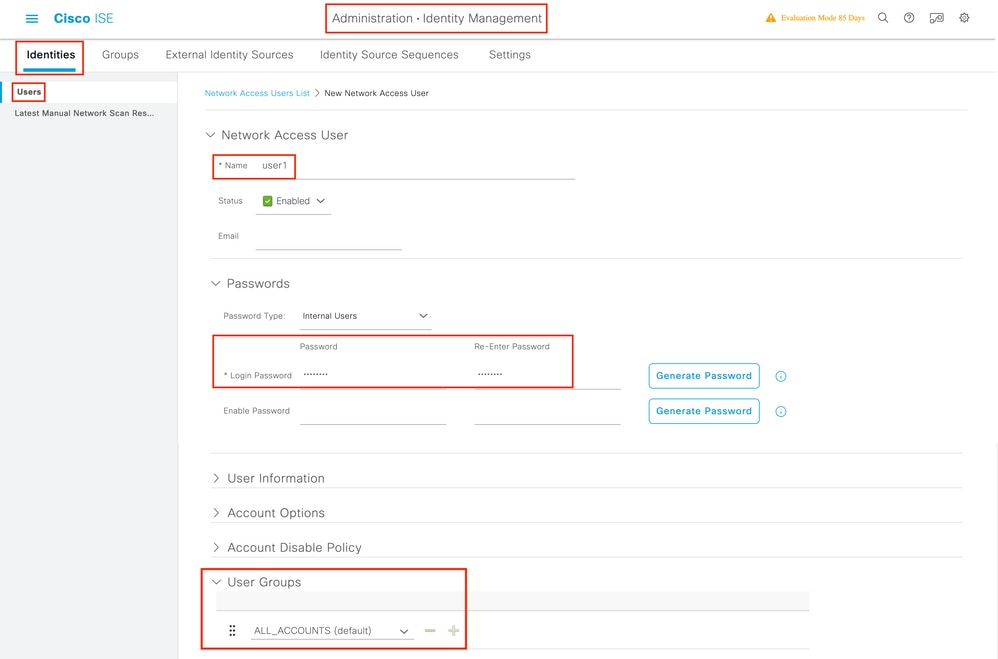

Étape 1. Accédez àAdministration > Identity Management > Identities > Users > Addcomme indiqué dans l’image.

Étape 2. Entrez les informations.

Dans cet exemple, cet utilisateur appartient à un groupe appeléALL_ACCOUNTSmais il peut être ajusté selon les besoins, comme le montre l'image.

Créer un profil d’autorisation

Le profil de stratégie est le résultat attribué à un client en fonction de ses paramètres (tels que l'adresse MAC, les informations d'identification, le WLAN utilisé, etc.). Il peut attribuer des paramètres spécifiques tels que le réseau local virtuel (VLAN), les listes de contrôle d'accès (ACL), les redirections d'URL, etc.

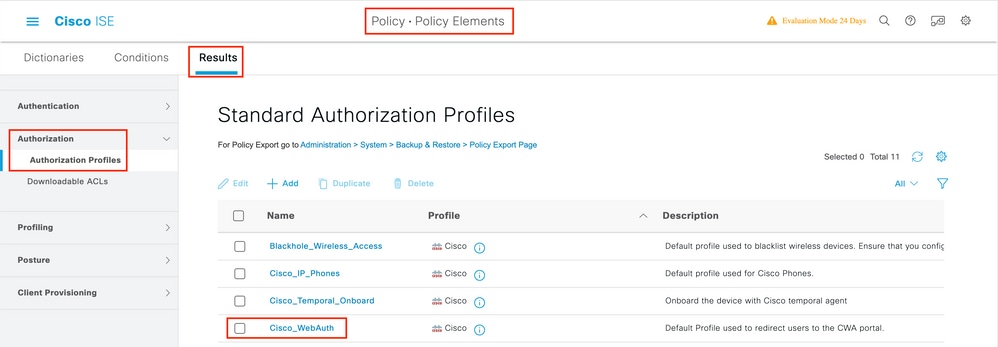

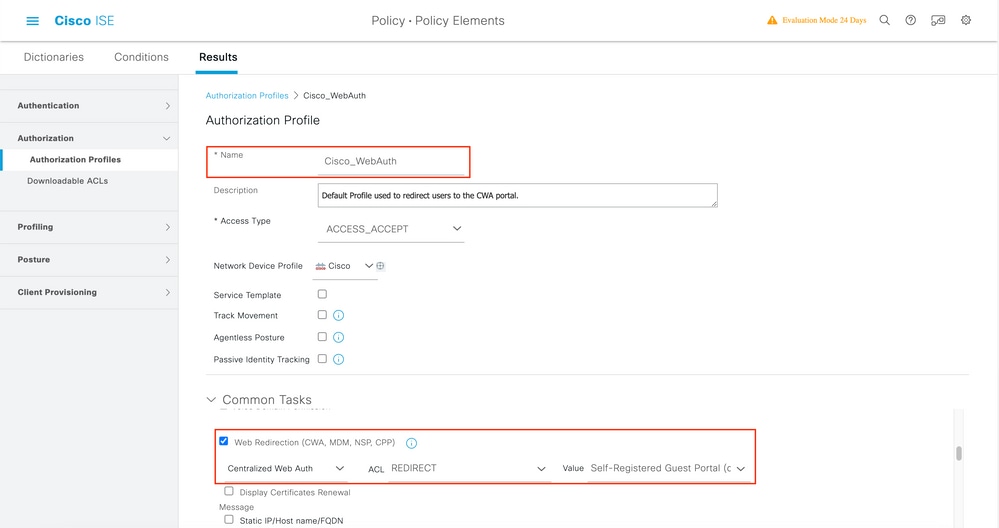

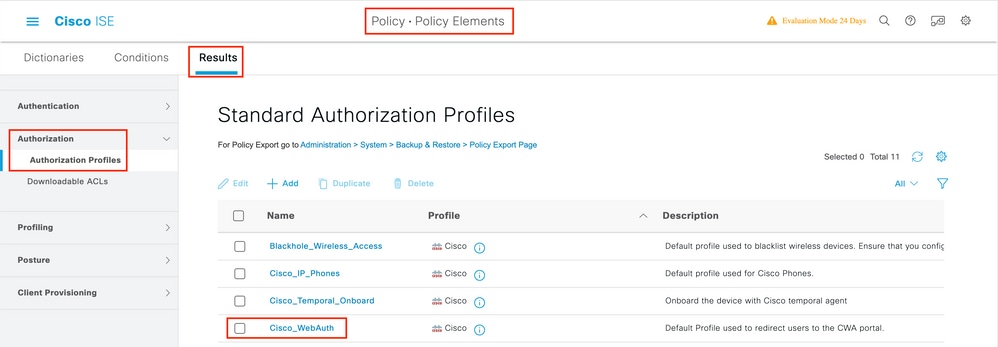

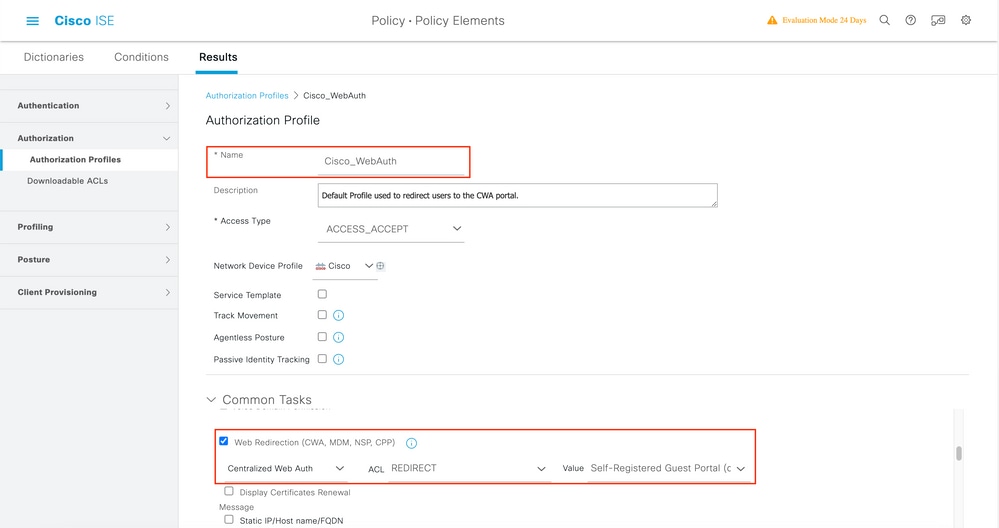

Notez que dans les versions récentes d’ISE, un résultat d’autorisation Cisco_Webauth existe déjà. Ici, vous pouvez le modifier pour modifier le nom de la liste de contrôle d’accès de redirection afin qu’il corresponde à ce que vous avez configuré sur le contrôleur WLC.

Étape 1. Accédez àPolicy > Policy Elements > Results > Authorization > Authorization Profiles. Cliquez suraddafin de créer votre propre ou modifier le résultat parCisco_Webauthdéfaut.

Étape 2. Entrez les informations de redirection. Assurez-vous que le nom de la liste de contrôle d'accès est le même que celui configuré sur le WLC 9800.

Configurer une règle d’authentification

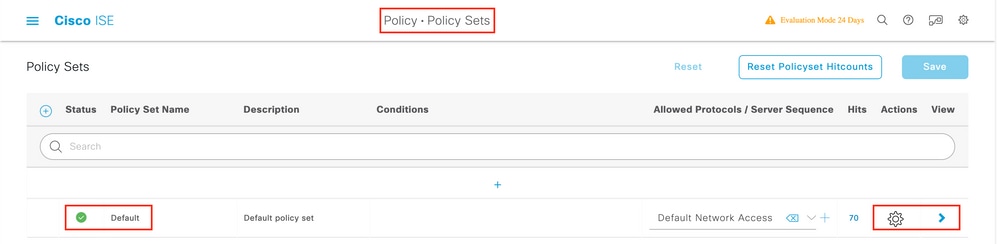

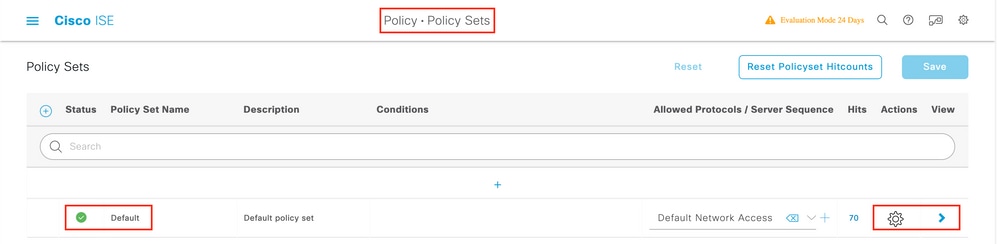

Étape 1. Un ensemble de stratégies définit un ensemble de règles d’authentification et d’autorisation. Pour en créer un, accédezPolicy > Policy SetsInsert new row or click the blue arrow on the right to choose the defaut Policy Set.

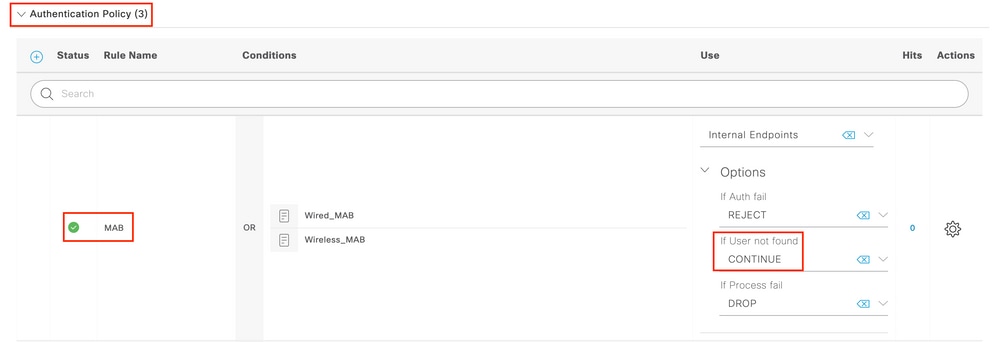

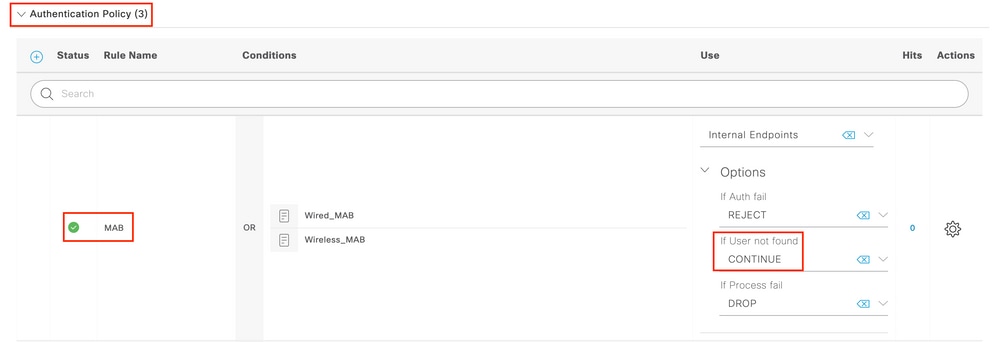

Étape 2 : développement de laAuthenticationstratégie Pour la règleMAB(correspondance sur MAB filaire ou sans fil), développezOptions, et choisissez l'CONTINUEoption au cas où vous verriez « Si l'utilisateur est introuvable ».

Étape 3. Cliquez surSaveafin d'enregistrer les modifications.

Configurer les règles d’autorisation

La règle d’autorisation est celle qui détermine quelles autorisations (quel profil d’autorisation) s’appliquent au client.

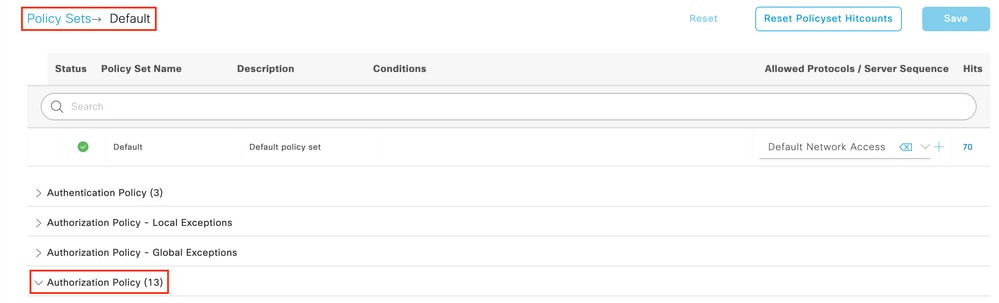

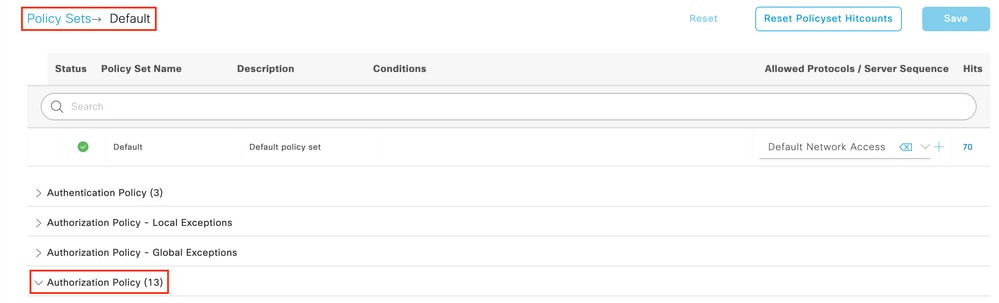

Étape 1. Sur la même page Jeu de stratégies, fermez leAuthentication Policyet développezAuthorziation Policycomme indiqué dans l'image.

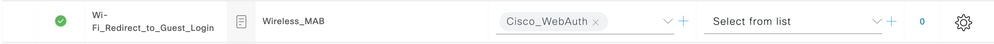

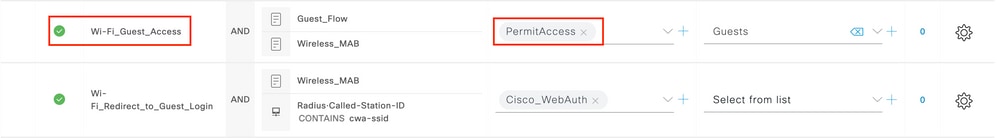

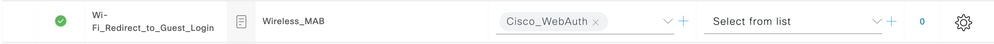

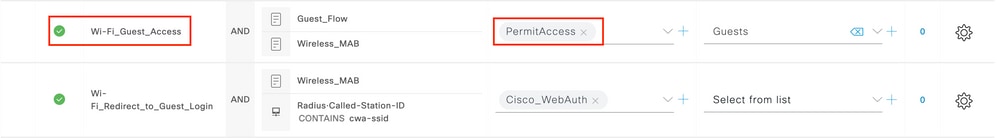

Étape 2. Les versions récentes d’ISE commencent par une règle précréée appeléeWifi_Redirect_to_Guest_Loginqui correspond principalement à nos besoins. Tournez le signe gris sur la gauche versenable.

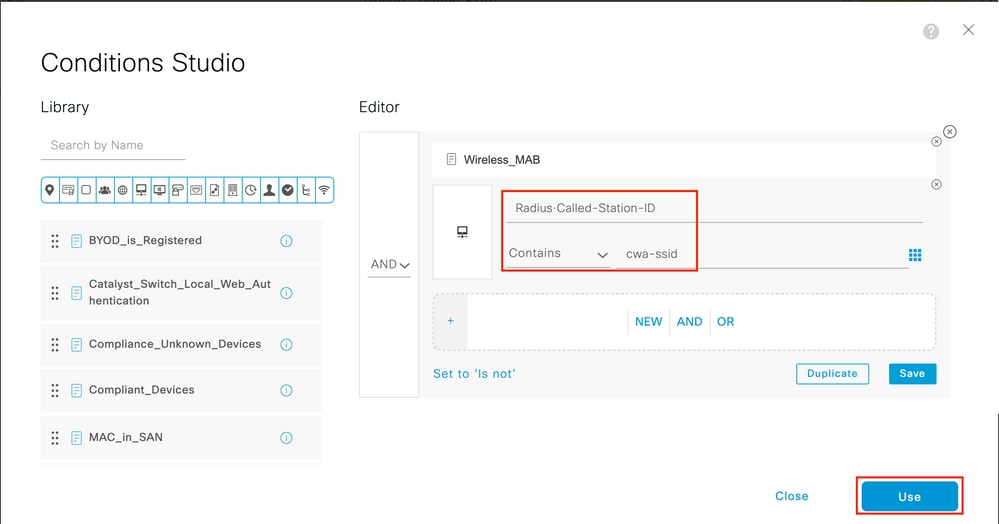

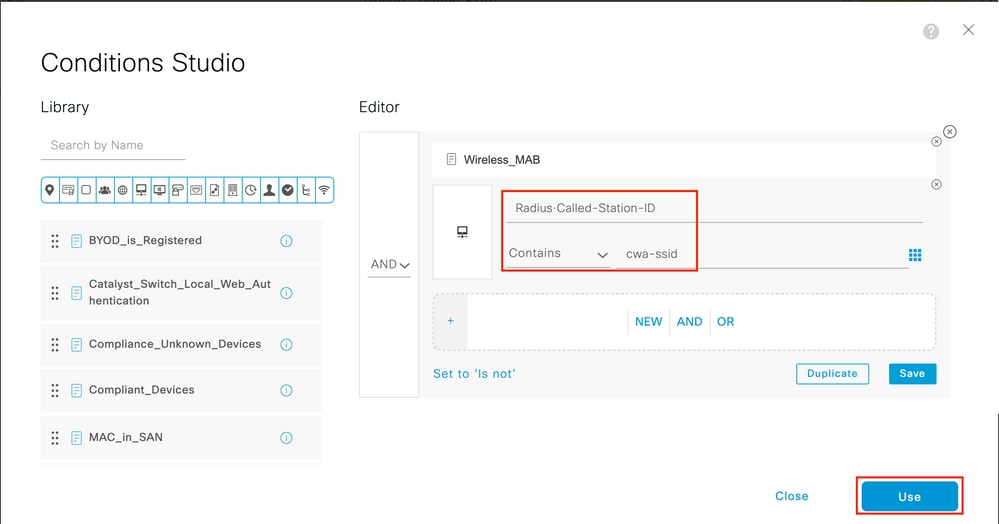

Étape 3. Cette règle correspond uniquement à Wireless_MAB et renvoie les attributs de redirection CWA. Maintenant, vous pouvez éventuellement ajouter une petite torsion et faire correspondre seulement le SSID spécifique. Choisissez la condition (Wireless_MAB à partir de maintenant) pour faire apparaître Conditions Studio. Ajoutez une condition à droite et choisissez le dictionnaireRadiusavec l'Called-Station-IDattribut. Faites en sorte qu’il corresponde à votre nom SSID. Validez avec leUseen bas de l'écran, comme illustré dans l'image.

Étape 4. Vous avez maintenant besoin d’une deuxième règle, définie avec une priorité plus élevée, qui corresponde à la condition afin de renvoyer les détails d’accès au réseau une fois que l’utilisateur s’est authentifié sur le portail. CetteGuest Flowrègle doit être définie avec une priorité plus élevée. Vous pouvez utiliser la règleWifi Guest Accessqui est également précréée par défaut sur les versions récentes d'ISE. Il vous suffit ensuite d’activer la règle avec une marque verte à gauche. Vous pouvez renvoyer le paramètre PermitAccess par défaut ou configurer des restrictions de liste d'accès plus précises.

Étape 5 : enregistrement des règles

CliquezSaveau bas des règles.

Points d’accès de commutation locale Flexconnect UNIQUEMENT

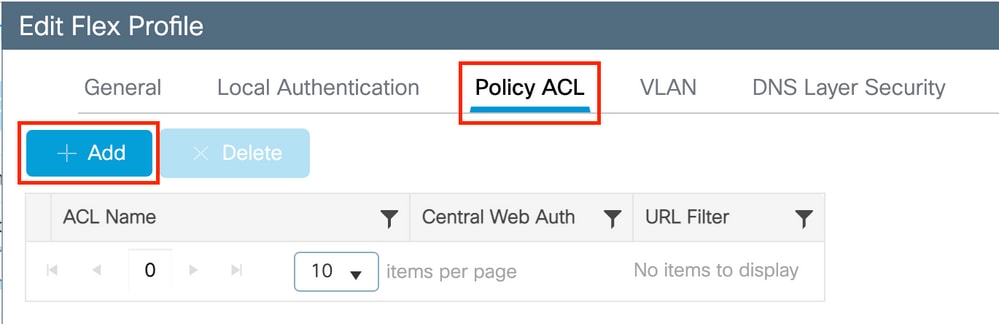

Que faire si vous avez des points d’accès de commutation locaux Flexconnect et des WLAN? Les sections précédentes sont toujours valides. Cependant, vous avez besoin d'une étape supplémentaire afin de pousser l'ACL de redirection aux AP à l'avance.

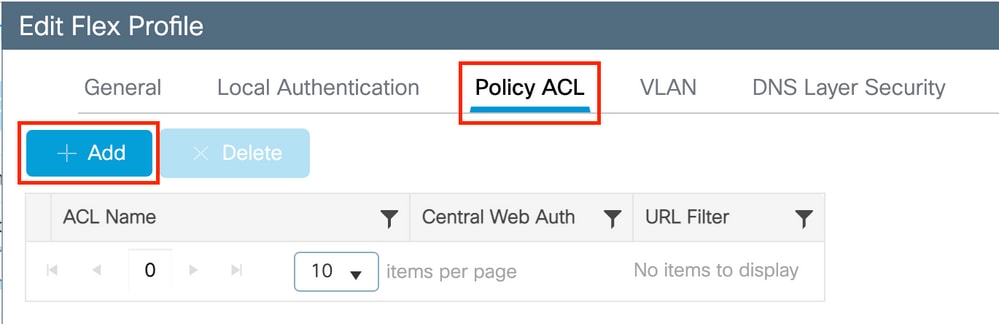

Accédez à votre profil FlexConfiguration > Tags & Profiles > Flexet sélectionnez-le. Accédez ensuite à l'Policy ACLonglet.

CliquezAddcomme indiqué dans l'image.

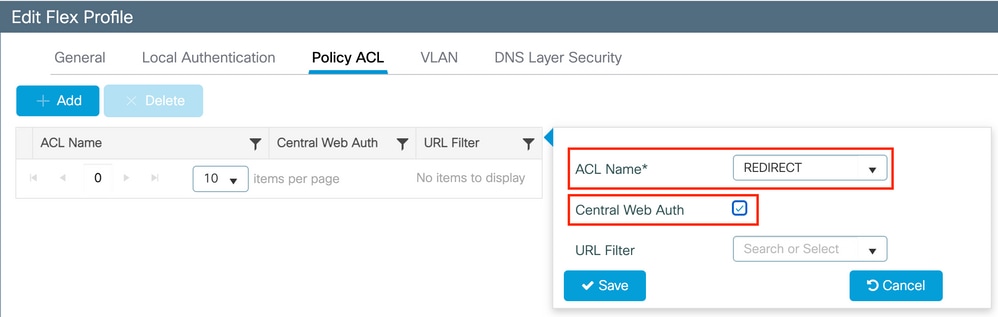

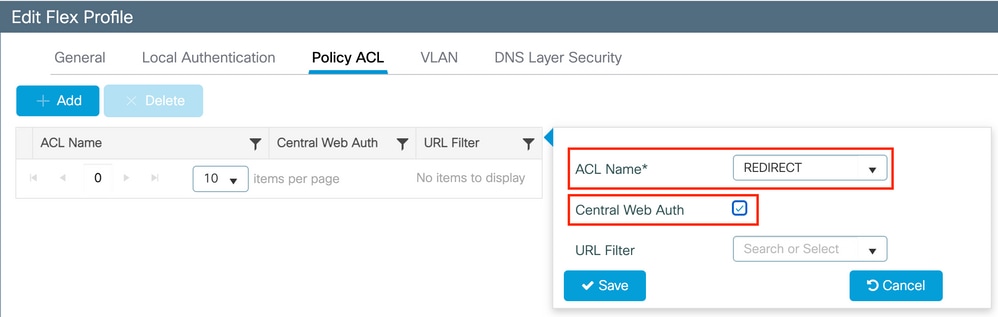

Choisissez le nom de votre ACL de redirection et activez l'authentification Web centralisée. Cette case à cocher inverse automatiquement la liste de contrôle d'accès sur l'AP lui-même (car une instruction « deny » signifie « ne pas rediriger vers cette IP » sur le WLC dans Cisco IOS XE. Cependant, sur l'AP, l'instruction 'deny' signifie le contraire. Ainsi, cette case à cocher permute automatiquement toutes les autorisations et les refuse lorsqu'elle effectue la poussée vers le point d'accès. Vous pouvez le vérifier à l'aide d'uneshow ip access listcommande de l'AP (CLI).

Remarque : Dans un scénario de commutation locale Flexconnect, la liste de contrôle d'accès doit mentionner spécifiquement les instructions de retour (ce qui n'est pas nécessairement requis en mode local). Assurez-vous donc que toutes vos règles de liste de contrôle d'accès couvrent les deux modes de trafic (vers et depuis l'ISE par exemple).

N'oubliez pas de frapperSaveet puisUpdate and apply to the device.

Certificats

Pour que le client fasse confiance au certificat d'authentification Web, il n'est pas nécessaire d'installer un certificat sur le WLC car le seul certificat présenté est le certificat ISE (qui doit être approuvé par le client).

Vérifier

Vous pouvez utiliser ces commandes pour vérifier la configuration actuelle.

# show run wlan

# show run aaa

# show aaa servers

# show ap config general

# show ap name <ap-name> config general

# show ap tag summary

# show ap name <AP-name> tag detail

# show wlan { summary | id | nme | all }

# show wireless tag policy detailed <policy-tag-name>

# show wireless profile policy detailed <policy-profile-name>

Voici la partie pertinente de la configuration du WLC qui correspond à cet exemple :

aaa new-model

!

aaa authorization network CWAauthz group radius

aaa accounting identity CWAacct start-stop group radius

!

aaa server radius dynamic-author

client <ISE-IP> server-key cisco123

!

aaa session-id common

!

!

radius server ISE-server

address ipv4 <ISE-IP> auth-port 1812 acct-port 1813

key cisco123

!

!

wireless aaa policy default-aaa-policy

wireless cts-sxp profile default-sxp-profile

wireless profile policy default-policy-profile

aaa-override

nac

vlan 1416

no shutdown

wireless tag policy cwa-policy-tag

wlan cwa-ssid policy default-policy-profile

wlan cwa-ssid 4 cwa-ssid

mac-filtering CWAauthz

no security ft adaptive

no security wpa

no security wpa wpa2

no security wpa wpa2 ciphers aes

no security wpa akm dot1x

no shutdown

ip http server (or "webauth-http-enable" under the parameter map)

ip http secure-server

Dépannage

Points d'attention

Il n'est pas conseillé d'effectuer l'attribution de VLAN dans l'acceptation d'accès RADIUS finale lorsque l'authentification réussit. Le WLC et l'infrastructure réseau n'ont aucun bon moyen de s'assurer que le client renouvelle son adresse IP et vous êtes donc soumis à des comportements inappropriés aléatoires en fonction des périphériques clients dans votre réseau. Il est plus sûr de concevoir une liste de contrôle d’accès restrictive lorsque le client n’a pas encore réussi l’authentification et de la remplacer par une liste de contrôle d’accès par utilisateur appropriée une fois l’authentification réussie.

Liste de vérification

- Assurez-vous que le client se connecte et obtient une adresse IP valide.

- Si la redirection n'est pas automatique, ouvrez un navigateur et essayez une adresse IP aléatoire. Par exemple, 10.0.0.1. Si la redirection fonctionne, il est possible que vous ayez un problème de résolution DNS. Vérifiez que vous disposez d'un serveur DNS valide fourni via DHCP et qu'il peut résoudre les noms d'hôte.

- Assurez-vous que vous avez configuré la commande

ip http serverpour que la redirection sur HTTP fonctionne. La configuration du portail d'administration Web est liée à la configuration du portail d'authentification Web et doit être répertoriée sur le port 80 pour pouvoir être redirigée. Vous pouvez choisir de l'activer globalement (à l'aide de la commandeip http server) ou d'activer HTTP pour le module d'authentification Web uniquement (à l'aide de la commandewebauth-http-enablesous la carte de paramètres).

- Si vous n'êtes pas redirigé lorsque vous essayez d'accéder à une URL HTTPS et que cela est requis, vérifiez que vous avez la commande

intercept-https-enablesous le mappage de paramètre :

parameter-map type webauth global

type webauth

intercept-https-enable

trustpoint xxxxx

Vous pouvez également vérifier via l'interface graphique que l'option 'Web Auth intercept HTTPS' est cochée dans la carte des paramètres :

Prise en charge des ports de service pour RADIUS

Le contrôleur sans fil de la gamme Cisco Catalyst 9800 dispose d'un port de service appeléGigabitEthernet 0port. À partir de la version 17.6.1, RADIUS (qui inclut CoA) est pris en charge par ce port.

Si vous souhaitez utiliser le port de service pour RADIUS, vous devez disposer de la configuration suivante :

aaa server radius dynamic-author

client 10.48.39.28 vrf Mgmt-intf server-key cisco123

interface GigabitEthernet0

vrf forwarding Mgmt-intf

ip address x.x.x.x x.x.x.x

!if using aaa group server:

aaa group server radius group-name

server name nicoISE

ip vrf forwarding Mgmt-intf

ip radius source-interface GigabitEthernet0

Collecter les débogages

Le contrôleur WLC 9800 offre des fonctionnalités de traçage TOUJOURS ACTIVES. Cela garantit que toutes les erreurs, avertissements et messages de niveau de notification liés à la connectivité du client sont constamment consignés et que vous pouvez afficher les journaux d'un incident ou d'une défaillance après qu'il se soit produit.

Remarque : Vous pouvez revenir en arrière de quelques heures à plusieurs jours dans les journaux, mais cela dépend du volume de journaux générés.

Afin d'afficher les traces que le WLC 9800 a collectées par défaut, vous pouvez vous connecter via SSH/Telnet au WLC 9800 et effectuer ces étapes (assurez-vous que vous consignez la session dans un fichier texte).

Étape 1 : vérification de l’heure actuelle du WLC pour que vous puissiez suivre les journaux dans l’heure jusqu’à laquelle le problème est survenu

# show clock

Étape 2 : collecte des syslogs à partir de la mémoire tampon du WLC ou du syslog externe, conformément à la configuration du système. Cela permet d'avoir un aperçu rapide de l'état du système et des erreurs éventuelles.

# show logging

Étape 3 : vérification de l’activation des conditions de débogage

# show debugging

Cisco IOS XE Conditional Debug Configs:

Conditional Debug Global State: Stop

Cisco IOS XE Packet Tracing Configs:

Packet Infra debugs:

Ip Address Port

------------------------------------------------------|----------

Remarque : Si une condition est répertoriée, cela signifie que les traces sont enregistrées au niveau de débogage pour tous les processus qui rencontrent les conditions activées (adresse MAC, adresse IP, etc.). Cela augmente le volume des journaux. Par conséquent, il est recommandé d'effacer toutes les conditions lorsque vous ne déboguez pas activement.

Étape 4. En supposant que l’adresse MAC testée n’était pas répertoriée comme condition à l’étape 3., collectez les suivis de niveau de notification toujours actif pour l’adresse MAC spécifique.

# show logging profile wireless filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file always-on-<FILENAME.txt>

Vous pouvez soit afficher le contenu de la session, soit copier le fichier sur un serveur TFTP externe.

# more bootflash:always-on-<FILENAME.txt>

or

# copy bootflash:always-on-<FILENAME.txt> tftp://a.b.c.d/path/always-on-<FILENAME.txt>

Débogage conditionnel et traçage Radio Active

Si les traces toujours actives ne vous donnent pas suffisamment d'informations pour déterminer le déclencheur du problème en cours d'investigation, vous pouvez activer le débogage conditionnel et capturer la trace Radio Active (RA), qui fournit des traces au niveau du débogage pour tous les processus qui interagissent avec la condition spécifiée (l'adresse MAC du client dans ce cas). Afin d'activer le débogage conditionnel, passez à ces étapes.

Étape 5. Vérifiez qu’aucune condition de débogage n’est activée.

# clear platform condition all

Étape 6. Activez la condition de débogage pour l’adresse MAC du client sans fil que vous souhaitez surveiller.

Ces commandes commencent à surveiller l’adresse MAC fournie pendant 30 minutes (1 800 secondes). Vous pouvez aussi augmenter ce délai pour qu’il atteigne jusqu’à 2085978494 secondes.

# debug wireless mac <aaaa.bbbb.cccc> {monitor-time <seconds>}

Remarque : pour surveiller plusieurs clients à la fois, exécutez la commande debug wireless mac

par adresse mac.

Remarque : Vous ne voyez pas le résultat de l'activité du client sur la session du terminal, car tout est mis en mémoire tampon en interne pour être visualisé ultérieurement.

Étape 7». Reproduisez le problème ou le comportement que vous souhaitez surveiller.

Étape 8. Arrêtez les débogages si le problème est reproduit avant que le temps de surveillance par défaut ou configuré ne soit écoulé.

# no debug wireless mac <aaaa.bbbb.cccc>

Une fois le temps de surveillance écoulé ou le débogage sans fil arrêté, le WLC 9800 génère un fichier local avec le nom :

ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Étape 9. Recueillir le fichier de l’activité de l’adresse MAC. Vous pouvez copier le fichierra trace .logsur un serveur externe ou afficher le résultat directement à l'écran.

Vérifiez le nom du fichier de suivi RA.

# dir bootflash: | inc ra_trace

Copiez le fichier sur un serveur externe :

# copy bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log tftp://a.b.c.d/ra-FILENAME.txt

Affichez-en le contenu :

# more bootflash: ra_trace_MAC_aaaabbbbcccc_HHMMSS.XXX_timezone_DayWeek_Month_Day_year.log

Étape 10. Si la cause première n’est toujours pas évidente, collectez les journaux internes qui sont une vue plus détaillée des journaux de niveau débogage. Vous n'avez pas besoin de déboguer à nouveau le client, car nous examinons seulement plus en détail les journaux de débogage qui ont déjà été collectés et stockés en interne.

# show logging profile wireless internal filter { mac | ip } { <aaaa.bbbb.cccc> | <a.b.c.d> } to-file ra-internal-<FILENAME>.txt

Remarque : Cette sortie de commande retourne des traces pour tous les niveaux de log pour tous les processus et est assez volumineuse. Contactez le TAC Cisco pour vous aider à analyser ces traces.

Vous pouvez copier le fichierra-internal-FILENAME.txtsur un serveur externe ou afficher le résultat directement à l'écran.

Copiez le fichier sur un serveur externe :

# copy bootflash:ra-internal-<FILENAME>.txt tftp://a.b.c.d/ra-internal-<FILENAME>.txt

Affichez-en le contenu :

# more bootflash:ra-internal-<FILENAME>.txt

Étape 11. Supprimer les conditions de débogage

# clear platform condition all

Remarque : Veillez à toujours supprimer les conditions de débogage après une session de dépannage.

Exemples

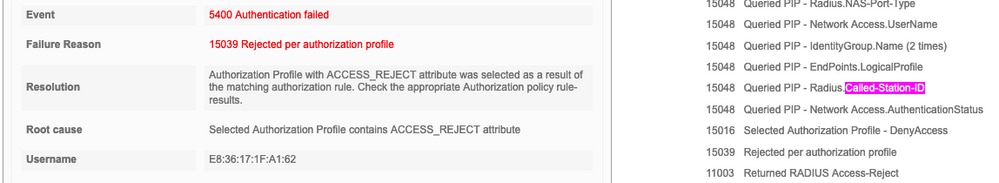

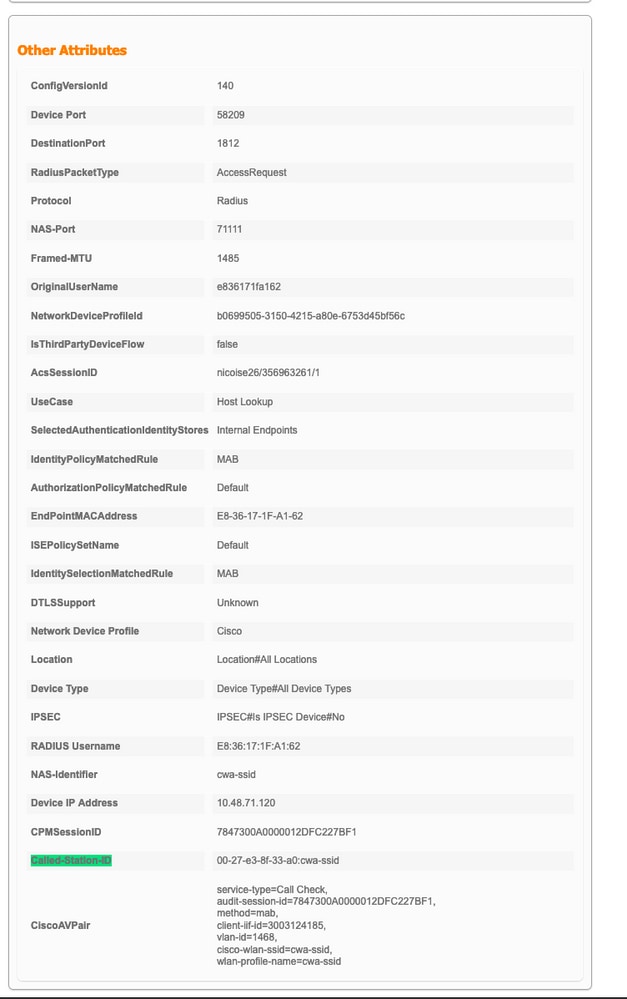

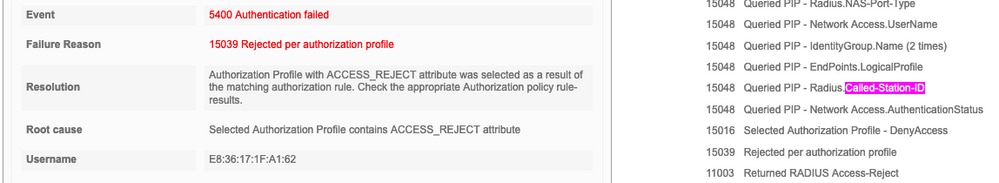

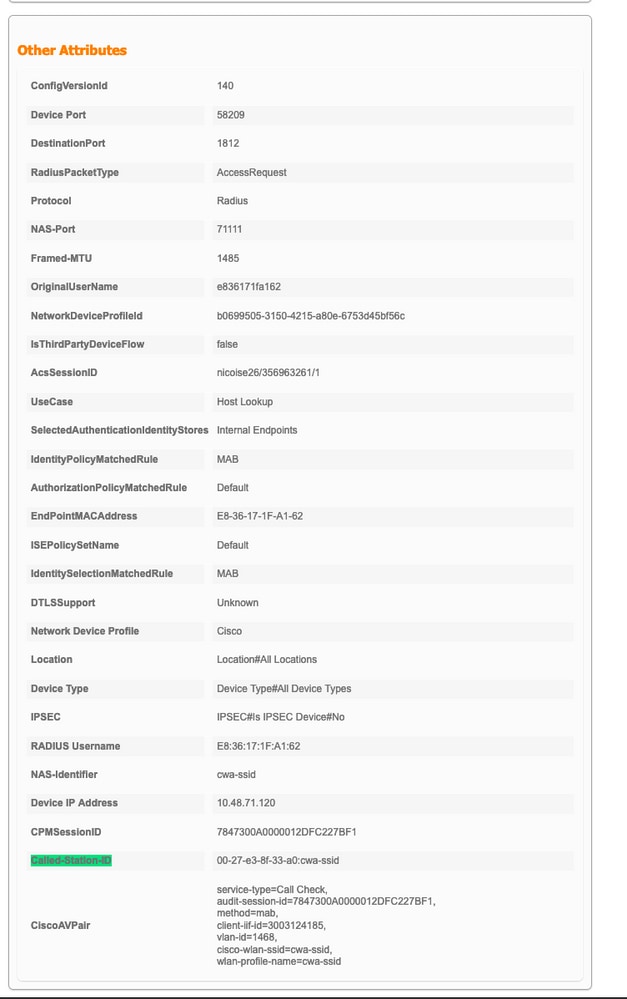

Si le résultat de l'authentification n'est pas ce que vous attendiez, il est important de naviguer jusqu'à la page ISEOperations > Live logset d'obtenir les détails du résultat de l'authentification.

La raison de la panne (en cas de panne) et tous les attributs Radius reçus par ISE s'affichent.

Dans l’exemple suivant, ISE a rejeté l’authentification, car aucune règle d’autorisation n’y correspondait. En effet, vous voyez l'attribut Called-station-ID envoyé en tant que nom SSID ajouté à l'adresse MAC AP, alors que l'autorisation correspond exactement au nom SSID. Elle est corrigée avec la modification de cette règle en 'contient' au lieu de 'égal'.

Une fois que vous avez résolu ce problème, le client Wi-Fi ne peut toujours pas s'associer au SSID alors qu'ISE affirme que l'autorisation est un succès et a renvoyé les attributs CWA appropriés.

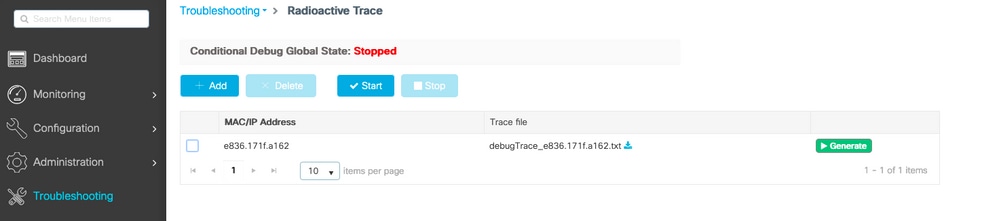

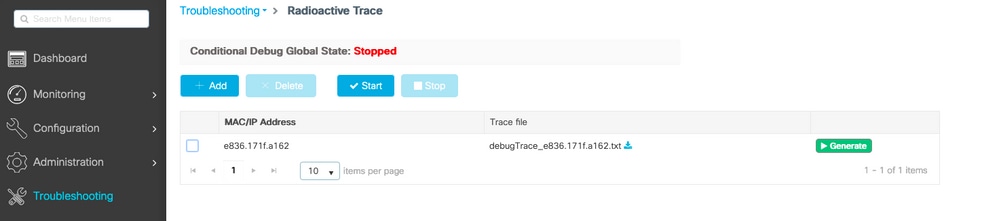

Vous pouvez naviguer jusqu'à la pageTroubleshooting > Radioactive tracede l'interface utilisateur Web du WLC.

dans la plupart des cas, vous pouvez vous fier aux journaux toujours actifs et même obtenir des journaux des tentatives de connexion passées sans reproduire le problème une fois de plus.

Ajoutez l'adresse MAC du client et cliquez surGeneratecomme indiqué dans l'image.

Dans ce cas, le problème réside dans le fait que vous avez fait une faute de frappe lorsque vous avez créé le nom de la liste de contrôle d'accès et il ne correspond pas au nom de la liste de contrôle d'accès retourné par les ISE ou le WLC se plaint qu'il n'y a pas de liste de contrôle d'accès comme celle demandée par ISE :

2019/09/04 12:00:06.507 {wncd_x_R0-0}{1}: [client-auth] [24264]: (ERR): MAC: e836.171f.a162 client authz result: FAILURE

2019/09/04 12:00:06.516 {wncd_x_R0-0}{1}: [ewlc-infra-evq] [24264]: (ERR): SANET_AUTHZ_FAILURE - Redirect ACL Failure username E8-36-17-1F-A1-62, audit session id 7847300A0000012EFC24CD42,

2019/09/04 12:00:06.518 {wncd_x_R0-0}{1}: [errmsg] [24264]: (note): %SESSION_MGR-5-FAIL: Authorization failed or unapplied for client (e836.171f.a162) on Interface capwap_90000005 AuditSessionID 7847300A0000012EFC24CD42. Failure Reason: Redirect ACL Failure. Failed attribute name REDIRECT.

Commentaires

Commentaires