Configuration de l'authentification Web centrale avec Anchor sur Catalyst 9800

Options de téléchargement

-

ePub (4.2 MB)

Consulter à l’aide de différentes applications sur iPhone, iPad, Android ou Windows Phone -

Mobi (Kindle) (3.1 MB)

Consulter sur un appareil Kindle ou à l’aide d’une application Kindle sur plusieurs appareils

Langage exempt de préjugés

Dans le cadre de la documentation associée à ce produit, nous nous efforçons d’utiliser un langage exempt de préjugés. Dans cet ensemble de documents, le langage exempt de discrimination renvoie à une langue qui exclut la discrimination en fonction de l’âge, des handicaps, du genre, de l’appartenance raciale de l’identité ethnique, de l’orientation sexuelle, de la situation socio-économique et de l’intersectionnalité. Des exceptions peuvent s’appliquer dans les documents si le langage est codé en dur dans les interfaces utilisateurs du produit logiciel, si le langage utilisé est basé sur la documentation RFP ou si le langage utilisé provient d’un produit tiers référencé. Découvrez comment Cisco utilise le langage inclusif.

À propos de cette traduction

Cisco a traduit ce document en traduction automatisée vérifiée par une personne dans le cadre d’un service mondial permettant à nos utilisateurs d’obtenir le contenu d’assistance dans leur propre langue. Il convient cependant de noter que même la meilleure traduction automatisée ne sera pas aussi précise que celle fournie par un traducteur professionnel.

Table des matières

Introduction

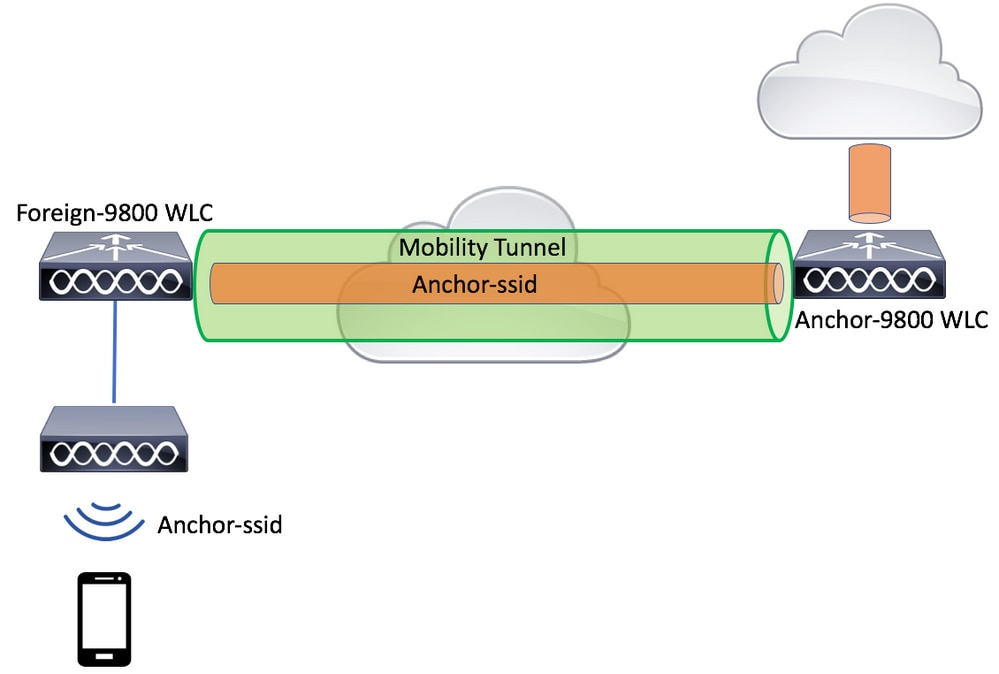

Ce document décrit comment configurer et dépanner un CWA sur le Catalyst 9800 pointant vers un autre WLC comme ancre de mobilité.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Authentification Web centralisée (CWA)

- Contrôleur LAN sans fil (WLC)

- 9800 WLC

- WLC AireOS

- Cisco ISE

Il est supposé qu'avant de démarrer la configuration de l'ancre CWA, vous avez déjà activé le tunnel de mobilité entre les deux WLC. Cela sort du cadre de cet exemple de configuration. Si vous avez besoin d'aide, consultez le document intitulé Configuration des topologies de mobilité sur le 9800

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- 9800 17.2.1

- 5520 8.5.164 Image IRCM

- ISE 2.4

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer un commutateur Catalyst 9800 ancré à un autre commutateur Catalyst 9800

Diagramme du réseau

Configurer AAA sur les deux modèles 9800

Sur l'ancre et sur l'étranger, vous devez d'abord ajouter le serveur RADIUS et vous assurer que CoA est activé. Pour ce faire, accédez au menu Configuration > Security > AAA > Servers/Groups > Servers. Cliquez ensuite sur le bouton Add.

Vous devez maintenant créer un groupe de serveurs et placer le serveur que vous venez de configurer dans ce groupe. Pour ce faire, accédez à Configuration > Security > AAA > Servers/Groups > Server Groups > +Add.

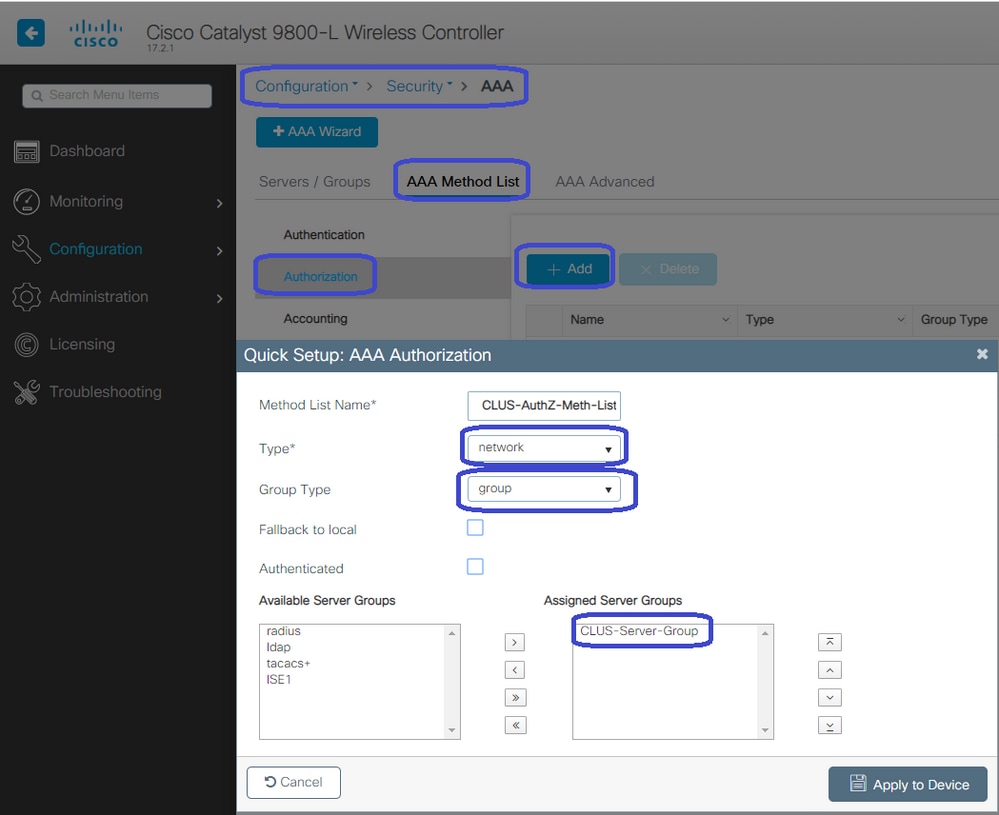

À présent, créez une liste de méthodes d'autorisation (une liste de méthodes d'authentification n'est pas requise pour CWA) où le type est réseau et le type de groupe est groupe. Ajoutez le groupe de serveurs de l'action précédente à cette liste de méthodes.

Pour ce faire, accédez à Configuration > Security > AAA > Servers/AAA Method List > Authorization > +Add.

(Facultatif) Créez une liste de méthodes de comptabilisation en utilisant le même groupe de serveurs que la liste de méthodes d'autorisation. Pour créer la liste de comptabilisation, accédez à Configuration > Security > AAA > Servers/AAA Method List > Accounting > +Add.

Configurer les WLAN sur les WLC

Créez et configurez les WLAN sur les deux WLC. Les WLAN doivent correspondre sur les deux. Le type de sécurité doit être le filtrage MAC et la liste de méthodes d'autorisation de l'étape précédente doit être appliquée. Pour configurer ceci, accédez à Configuration > Tags & Profiles > WLANs > +Add.

Créer le profil de stratégie et la balise de stratégie sur le WLC étranger

Accédez à l'interface utilisateur Web du WLC étranger. Pour créer le profil de stratégie, accédez à Configuration > Tags & Profiles > Policy > +Add. Lors de l'ancrage, vous devez utiliser la commutation centrale.

Dans l'onglet Advanced, le remplacement AAA et le NAC RADIUS sont obligatoires pour CWA. Ici, vous pouvez également appliquer la liste de méthodes comptables si vous avez choisi d'en faire un.

Dans l'onglet Mobility, NE cochez PAS la case Export Anchor, mais ajoutez plutôt le WLC d'ancrage à la liste d'ancrage. Veillez à saisir Apply to Device. Pour rappel, ceci suppose que vous avez déjà une configuration de tunnel de mobilité entre les deux contrôleurs

Pour que les AP utilisent ce profil de stratégie, vous devez créer une balise de stratégie et l'appliquer aux AP que vous souhaitez utiliser.

Pour créer la balise de stratégie, accédez à Configuration > Tags & Profiles > Tags?Policy > +Add.

Pour l'ajouter simultanément à plusieurs points d'accès, accédez à Configuration > Wireless Setup > Advanced > Start Now. Cliquez sur les barres à puces à côté de Tag APs et ajoutez la balise aux AP que vous choisissez.

Créer le profil de stratégie sur le WLC d'ancrage

Accédez à l'interface utilisateur Web du WLC d'ancrage. Ajoutez le profil de stratégie sur l'ancre 9800 sous Configuration > Tags & Profiles > Tags > Policy > +Add. Assurez-vous que cette option correspond au profil de stratégie défini sur le serveur étranger, à l'exception de l'onglet Mobilité et de la liste de comptabilisation.

Ici, vous n'ajoutez pas d'ancre, mais vous cochez la case Exporter l'ancre. N'ajoutez pas la liste de comptabilité ici. Cela suppose que vous avez déjà configuré un tunnel de mobilité entre les deux contrôleurs.

Remarque : il n'y a aucune raison d'associer ce profil à un WLAN dans une balise de stratégie. Cela crée des problèmes si vous le faites. Si vous voulez utiliser le même WLAN pour les AP sur ce WLC, créez un autre profil de stratégie pour lui.

Redirection de la configuration ACL sur les deux routeurs 9800

Ensuite, vous devez créer la configuration de la liste de contrôle d’accès de redirection sur les deux routeurs 9800. Les entrées sur l'étranger n'ont pas d'importance parce que c'est le WLC d'ancrage qui applique la liste de contrôle d'accès au trafic. La seule exigence est qu'il soit là et ait une certaine entrée. Les entrées sur l'ancre doivent refuser l'accès à ISE sur le port 8443 et autoriser tout le reste. Cette liste de contrôle d’accès est uniquement appliquée au trafic entrant en provenance du client, de sorte que les règles pour le trafic de retour ne sont pas nécessaires. DHCP et DNS transitent sans entrées dans la liste de contrôle d’accès.

Configuration d'ISE

La dernière étape consiste à configurer ISE pour CWA. Il y a une tonne d'options pour cela, mais cet exemple s'en tient aux bases et utilise le portail d'invité auto-enregistré par défaut.

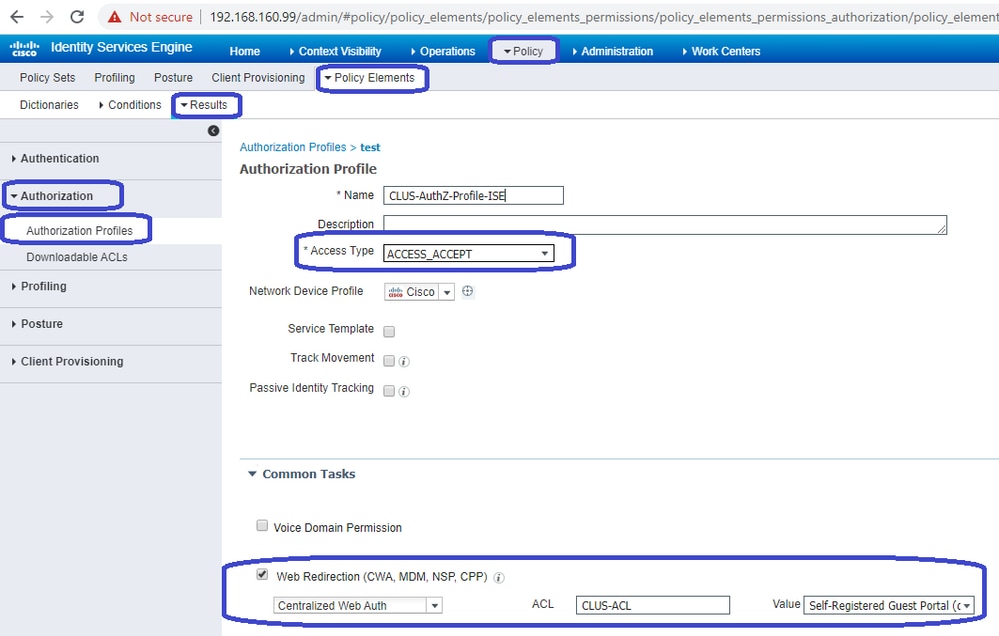

Sur ISE, vous devez créer un profil d'autorisation, un ensemble de stratégies avec une stratégie d'authentification et une stratégie d'autorisation qui utilise le profil d'autorisation, ajouter le 9800(étranger) à ISE en tant que périphérique réseau et créer un nom d'utilisateur et un mot de passe pour vous connecter au réseau.

Pour créer le profil d'autorisation, accédez à Policy > Policy Elements > Authorization > Results > Authorization Profiles, puis cliquez sur Add. Assurez-vous que le type d'accès retourné est ACCESS_ACCEPT, puis définissez les paires attribut-valeur (AVP) que vous voulez renvoyer. Pour CWA, la liste de contrôle d'accès de redirection et l'URL de redirection sont obligatoires, mais vous pouvez également renvoyer des éléments tels que l'ID VLAN et le délai d'expiration de session. Il est important que le nom de la liste de contrôle d'accès corresponde au nom de la liste de contrôle d'accès de redirection sur le périphérique étranger et l'ancre 9800.

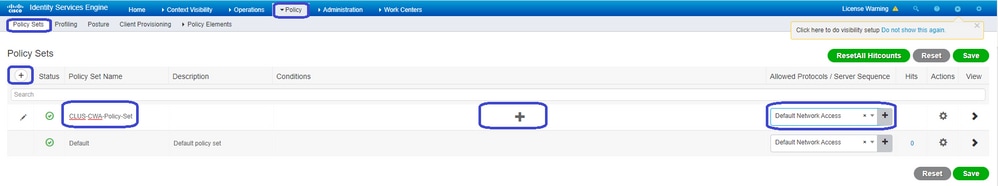

Vous devez ensuite configurer un moyen d'appliquer le profil d'autorisation que vous venez de créer aux clients qui passent par CWA. Pour ce faire, une méthode consiste à créer un ensemble de stratégies qui contourne l'authentification lors de l'utilisation de MAB et à appliquer le profil d'autorisation lors de l'utilisation du SSID envoyé dans l'ID de station appelé. Encore une fois, il y a beaucoup de façons d'accomplir ceci donc si vous avez besoin de quelque chose de plus spécifique ou plus sûr, que très bien, c'est juste la façon la plus simple de le faire.

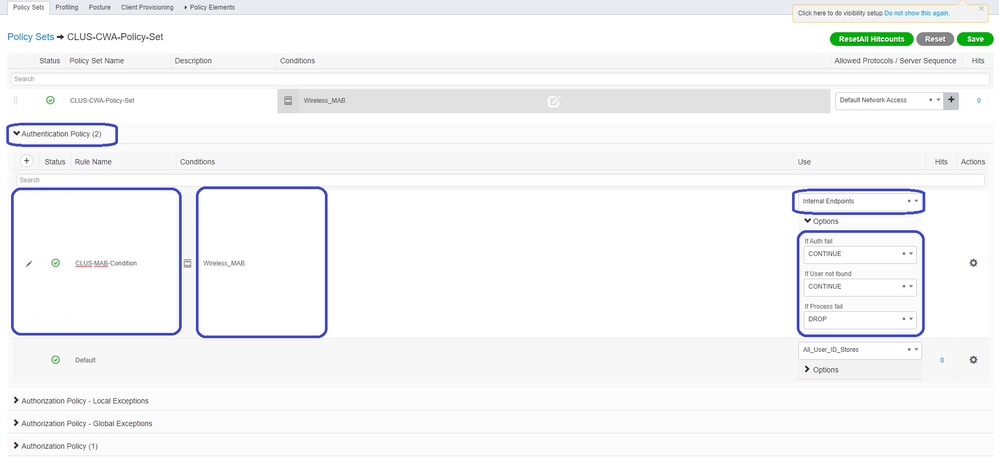

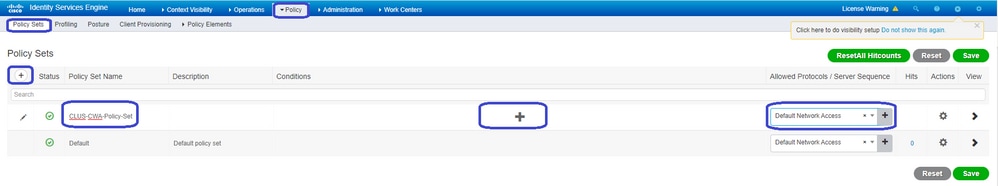

Pour créer le jeu de stratégies, accédez à Stratégie > Jeux de stratégies et cliquez sur le bouton + sur le côté gauche de l'écran. Nommez le nouvel ensemble de stratégies et assurez-vous qu'il est défini sur Accès réseau par défaut ou toute liste de protocoles autorisés qui autorise Process Host Lookup pour MAB (pour vérifier la liste de protocoles autorisés, accédez à Stratégie > Éléments de stratégie > Résultats > Authentification > Protocoles autorisés). À présent, cliquez sur le signe + au milieu du nouveau jeu de stratégie que vous avez créé.

Pour cet ensemble de stratégies, chaque fois que MAB est utilisé dans ISE, il passe par cet ensemble de stratégies. Vous pourrez ensuite définir des politiques d'autorisation qui correspondent à l'ID de la station appelée, afin que différents résultats puissent être appliqués en fonction du WLAN utilisé. Ce processus est très personnalisable avec beaucoup de choses sur lesquelles vous pouvez correspondre.

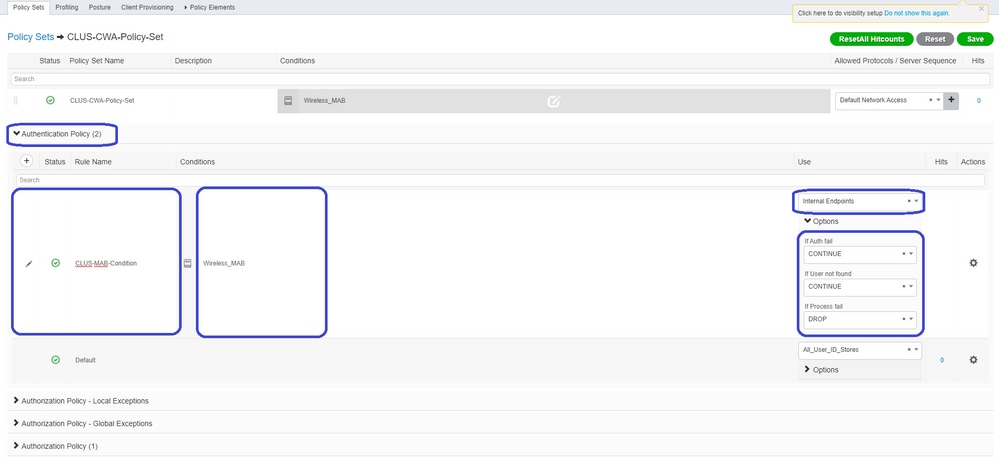

Dans l'ensemble de stratégies, créez les stratégies. La stratégie d'authentification peut à nouveau correspondre sur MAB, mais vous devez modifier le magasin d'ID pour utiliser des points de terminaison internes et vous devez modifier les options pour continuer pour Auth Fail et User Not Found.

Une fois la stratégie d’authentification définie, vous devez créer deux règles dans la stratégie d’autorisation. Cette stratégie se lit comme une liste de contrôle d'accès. La règle Post-Auth doit donc figurer en haut de la commande et la règle Pre-Auth en bas de la commande. La règle Post-Auth correspond aux utilisateurs qui ont déjà traversé le flux invité. C'est-à-dire que s'ils se sont déjà connectés, ils peuvent atteindre la règle et doivent s'arrêter là. S'ils ne se sont pas connectés, ils continuent à descendre dans la liste et atteignent la règle Pre-Auth, puis sont redirigés. Il est conseillé de faire correspondre les règles de stratégie d’autorisation avec l’ID de station appelé se terminant par le SSID afin qu’il atteigne uniquement les WLAN configurés à cette fin.

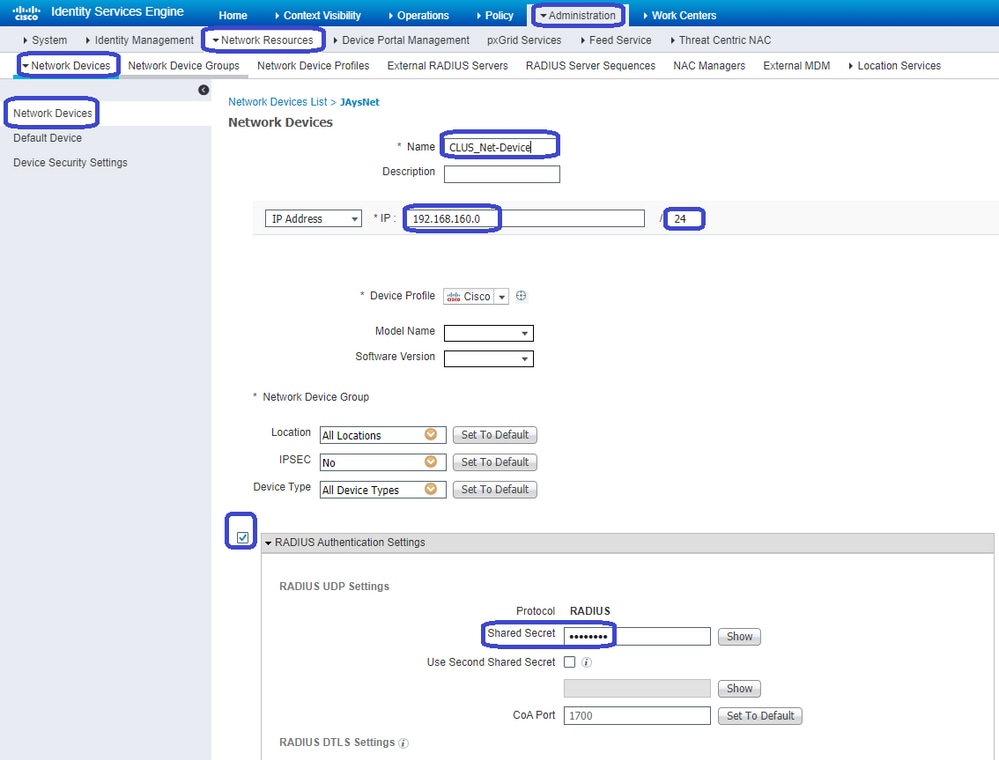

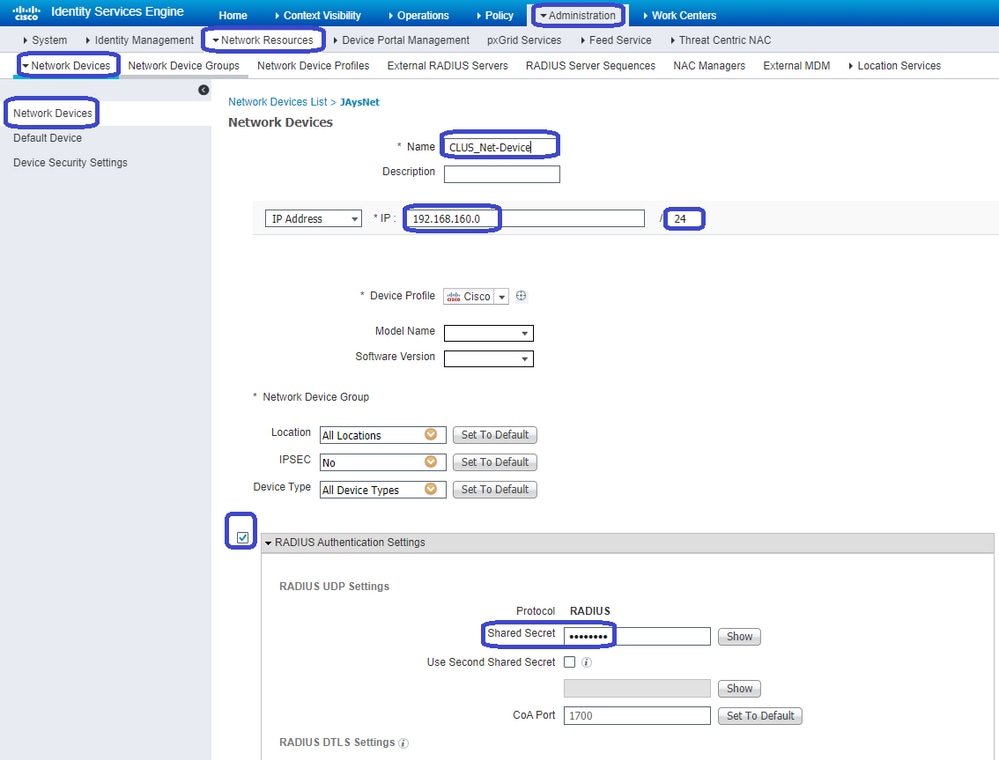

Maintenant que l'ensemble de stratégies est configuré, vous devez informer ISE du 9800 (étranger) afin qu'ISE l'approuve en tant qu'authentificateur. Pour ce faire, accédez à Admin > Network Resources > Network Device > +. Vous devez lui donner un nom, définir l'adresse IP (ou dans ce cas le sous-réseau d'administration entier), activer RADIUS et définir le secret partagé. Le secret partagé sur ISE doit correspondre au secret partagé sur le 9800 ou ce processus échoue. Une fois la configuration ajoutée, cliquez sur le bouton Submit pour l'enregistrer.

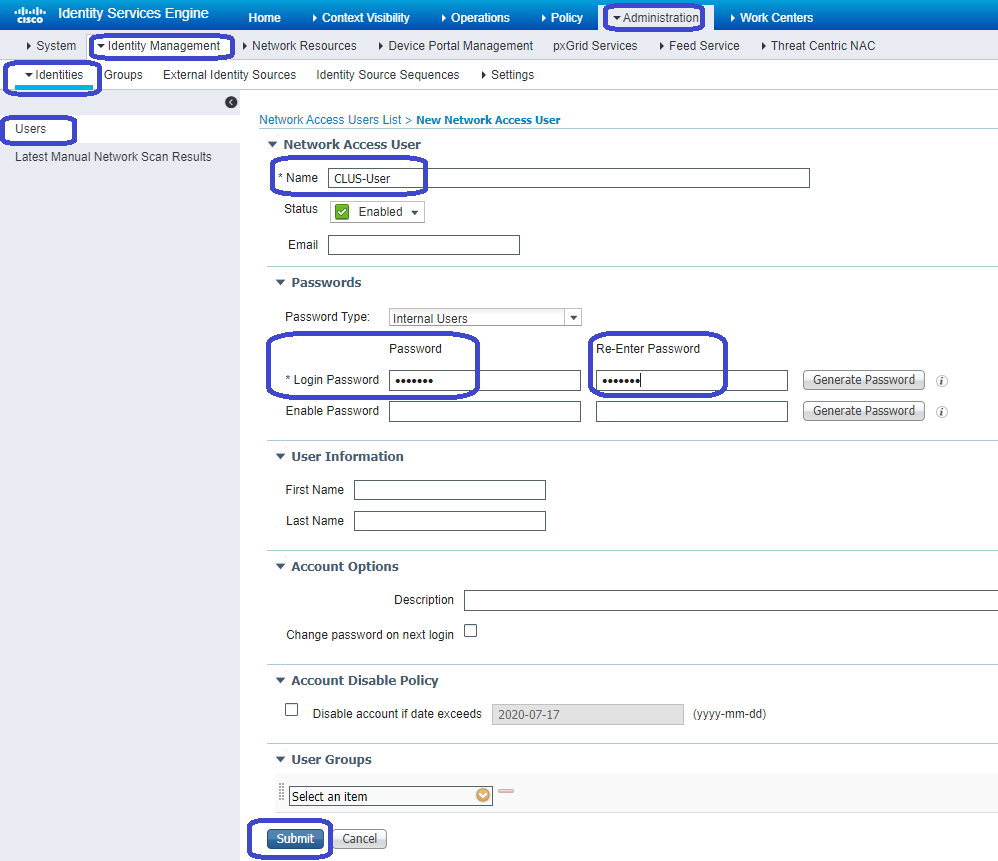

Enfin, vous devez ajouter le nom d'utilisateur et le mot de passe que le client va entrer dans la page de connexion afin de valider qu'il doit avoir accès au réseau. Pour ce faire, accédez à Admin > Identity Management > Identity > Users > +Add et cliquez sur Submit après l'avoir ajouté. Comme tout le reste avec ISE, il est personnalisable et n'a pas besoin d'être un utilisateur stocké localement, mais encore une fois, c'est la configuration la plus facile.

Configuration d'un Catalyst 9800 ancré à un WLC AireOS

Configuration étrangère du Catalyst 9800

Suivez les étapes précédentes, en ignorant la section Créer le profil de stratégie sur le WLC d'ancrage.

Configurations AAA sur le WLC Anchor AireOS

Ajoutez le serveur au WLC en accédant à Security > AAA > RADIUS > Authentication > New. Ajoutez l'adresse IP du serveur, le secret partagé et la prise en charge de CoA.

Configuration WLAN sur le WLC AireOS

Pour créer le WLAN, accédez à WLANs > Create New > Go.

Configurez le nom de profil, l'ID WLAN et le SSID, puis cliquez sur Apply.

Vous devez alors accéder à la configuration WLAN. Dans l'onglet General, vous pouvez ajouter l'interface que vous voulez que les clients utilisent si vous n'allez pas configurer ISE pour l'envoyer dans les AVP. Accédez ensuite à l'onglet Security > Layer2 et faites correspondre la configuration de Layer 2 Security que vous avez utilisée sur le 9800 et activez le filtrage MAC.

Passez maintenant à l'onglet Security > AAA Servers et définissez le serveur ISE comme Authentication Servers. Ne définissez rien pour les serveurs de comptabilité. Décochez la case Activer pour la comptabilité.

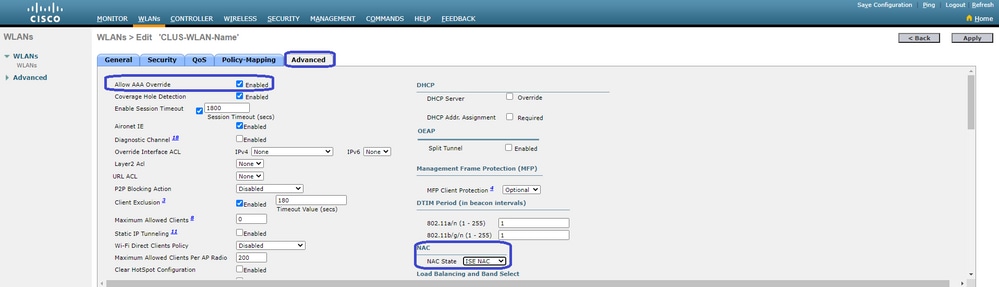

Tout en restant dans les configurations WLAN, passez à l'onglet Advanced et activez Allow AAA Override et changez l'état NAC en ISE NAC.

La dernière chose est de l'ancrer à lui-même. Pour cela, revenez à la page WLANs et passez le curseur sur la case bleue à droite de WLAN > Mobility Anchors. Définissez Switch IP Address (Anchor) sur local et cliquez sur le bouton Mobility Anchor Create. Il doit ensuite apparaître avec la priorité 0 ancrée localement.

Redirection ACL sur le WLC AireOS

Il s’agit de la configuration finale requise sur le WLC AireOS. Pour créer la liste de contrôle d'accès de redirection, accédez à Sécurité > Listes de contrôle d'accès > Listes de contrôle d'accès > Nouveau. Entrez le nom de la liste de contrôle d'accès (il doit correspondre à celui envoyé dans les messages AVP) et cliquez sur Apply.

Cliquez maintenant sur le nom de la liste de contrôle d’accès que vous venez de créer. Cliquez ensuite sur le bouton Add New Rule. Contrairement au contrôleur 9800, sur le WLC AireOS, vous configurez une instruction d'autorisation pour le trafic qui est autorisé à atteindre ISE sans être redirigé. DHCP et DNS sont autorisés par défaut.

Configuration d'ISE

La dernière étape consiste à configurer ISE pour CWA. Il existe plusieurs options pour cela, mais cet exemple utilise les bases et le portail d'invité auto-inscrit par défaut.

Sur ISE, vous devez créer un profil d'autorisation, un ensemble de stratégies avec une stratégie d'authentification et une stratégie d'autorisation qui utilise le profil d'autorisation. Ajoutez le 9800(foreign) à ISE en tant que périphérique réseau et créez un nom d'utilisateur et un mot de passe pour vous connecter au réseau.

Pour créer le profil d'autorisation, accédez àStratégie > Éléments de stratégie > Autorisation > Résultats > Profils d'autorisation > +Ajouter. Assurez-vous que le type d'accès retourné est ACCESS_ACCEPT, puis définissez les AVP que vous voulez renvoyer. Pour CWA, la liste de contrôle d'accès de redirection et l'URL de redirection sont obligatoires, mais vous pouvez également renvoyer comme ID de VLAN, par exemple, et délai d'expiration de session. Il est important que le nom de la liste de contrôle d'accès corresponde au nom de la liste de contrôle d'accès de redirection sur le WLC étranger et le WLC d'ancrage.

Vous devez ensuite configurer un moyen d'appliquer le profil d'autorisation que vous venez de créer aux clients qui passent par CWA. Pour ce faire, une méthode consiste à créer un ensemble de stratégies qui contourne l'authentification lors de l'utilisation de MAB et à appliquer le profil d'autorisation lors de l'utilisation du SSID envoyé dans l'ID de station appelé. Encore une fois, il y a beaucoup de façons d'accomplir ceci donc si vous avez besoin de quelque chose de plus spécifique ou plus sûr, que très bien, c'est juste la façon la plus simple de le faire.

Pour créer l'ensemble de stratégies, accédez àStratégie > Ensembles de stratégies et cliquez sur le bouton + sur le côté gauche de l'écran. Nommez le nouvel ensemble de stratégies et assurez-vous qu'il est défini sur Accès réseau par défaut ou toute liste de protocoles autorisés qui autorise Process Host Lookup pour MAB (pour vérifier la liste de protocoles autorisés, accédez à Stratégie > Éléments de stratégie > Résultats > Authentification > Protocoles autorisés). Cliquez maintenant sur le signe + au milieu du nouveau jeu de stratégie que vous avez créé.

Pour cet ensemble de stratégies, chaque fois que MAB est utilisé dans ISE, il peut passer par cet ensemble de stratégies. Vous pourrez ensuite définir des politiques d'autorisation qui correspondent à l'ID de la station appelée, afin que différents résultats puissent être appliqués en fonction du WLAN utilisé. Ce processus est très personnalisable avec beaucoup de choses que vous pouvez assortir sur

Dans l'ensemble de stratégies, créez les stratégies. La stratégie d'authentification peut à nouveau correspondre sur MAB, mais vous devez modifier le magasin d'ID pour utiliser des terminaux internes et vous devez modifier les options pour continuer pour Auth Fail et User Not Found.

Une fois la stratégie d’authentification définie, vous devez créer deux règles dans la stratégie d’autorisation. Cette stratégie se lit comme une liste de contrôle d'accès. L'ordre doit donc avoir la règle Post-Auth en haut et la règle Pre-Auth en bas. La règle Post-Auth correspond aux utilisateurs qui ont déjà traversé le flux invité. C'est-à-dire que s'ils ont déjà signé, ils atteignent cette règle et s'arrêtent là. S'ils ne se sont pas connectés, ils continuent vers le bas de la liste et cliquent sur la règle Pre-Auth pour obtenir la redirection. Il est conseillé de faire correspondre les règles de stratégie d’autorisation avec l’ID de station appelé se terminant par le SSID afin qu’il n’atteigne que les WLAN configurés à cet effet.

Maintenant que l'ensemble de stratégies est configuré, vous devez informer ISE du 9800 (étranger) afin qu'ISE l'approuve en tant qu'authentificateur. Pour ce faire, accédez à Admin > Network Resources > Network Device > +. Vous devez lui donner un nom, définir l'adresse IP (ou dans ce cas le sous-réseau d'administration entier), activer RADIUS et définir le secret partagé. Le secret partagé sur ISE doit correspondre au secret partagé sur le 9800 ou ce processus échoue. Une fois la configuration ajoutée, cliquez sur le bouton d'envoi pour l'enregistrer.

Enfin, vous devez ajouter le nom d'utilisateur et le mot de passe que le client va entrer dans la page de connexion afin de valider qu'il doit avoir accès au réseau. Cela se fait sous Admin > Identity Management > Identity > Users > +Addand et assurez-vous de cliquer sur Submit après l'avoir ajouté. Comme tout le reste avec ISE, il est personnalisable et n'a pas besoin d'être stocké localement par l'utilisateur, mais encore une fois, il s'agit de la configuration la plus facile.

Différences de configuration lorsque le WLC AireOS est l'étranger et que le Catalyst 9800 est l'ancre

Si vous voulez que le WLC AireOs soit le contrôleur étranger, la configuration est la même que celle décrite précédemment avec quelques différences.

- La comptabilité AAA n'est jamais effectuée sur l'ancre, de sorte que le 9800 n'aurait pas de liste de méthodes de comptabilité et que le WLC AireOS aurait la comptabilité activée et pointant vers ISE.

- L'AireOS devrait s'ancrer au 9800 plutôt qu'à lui-même. Dans le profil de stratégie, aucune ancre n'est sélectionnée pour le modèle 9800, mais la case Exporter l'ancre est cochée.

- Il est important de noter que lorsque les WLC AireOS exportent le client vers le 9800, il n'y a pas de concept de profils de stratégie. Il envoie uniquement le nom du profil WLAN. Par conséquent, le 9800 applique le nom du profil WLAN envoyé par AireOS au nom du profil WLAN et au nom du profil de stratégie. Lors de l'ancrage d'un WLC AireOS à un WLC 9800, le nom du profil WLAN sur les deux WLC et le nom du profil de stratégie sur le WLC 9800 doivent correspondre.

Vérifier

Pour vérifier les configurations sur le WLC 9800, exécutez ces commandes :

- AAA:

Show Run | section aaa|radius

- WLAN :

Show wlan id <wlan id>

- Profil de stratégie :

Show wireless profile policy detailed <profile name>

- Balise de stratégie :

Show wireless tag policy detailed <policy tag name>

- ACL :

Show IP access-list <ACL name>

- Vérifiez que la mobilité est assurée avec l'ancre :

Show wireless mobility summary

Pour vérifier les configurations sur le WLC AireOS, exécutez les commandes.

- AAA:

Show radius summary

Remarque : RFC3576 est la configuration CoA.

- WLAN :

Show WLAN <wlan id>

- ACL :

Show acl detailed <acl name>

- Vérifiez que la mobilité est en place avec l'étranger :

Show mobility summary

Dépannage

Le dépannage est différent selon le point du processus que le client arrête. Par exemple, si le WLC n'obtient jamais de réponse d'ISE sur MAB, le client serait bloqué dans l'état du gestionnaire de politiques : Associating et ne serait pas exporté vers l'ancre. Dans cette situation, vous ne dépanneriez que sur l'étranger et vous auriez besoin de collecter une trace RA et une capture de paquet pour le trafic entre le WLC et ISE. Un autre exemple serait que MAB a réussi mais que le client ne reçoit pas la redirection. Dans ce cas, vous devez vous assurer que l'étranger a reçu la redirection dans les AVP et l'a appliquée au client. Vous devez également vérifier l'ancre pour vous assurer que le client est présent avec la liste de contrôle d'accès correcte. Cette étendue du dépannage est en dehors de la conception de cet article (consultez les Informations associées pour obtenir des directives de dépannage client génériques).

Pour obtenir de l'aide sur le dépannage de CWA sur le WLC 9800, consultez la présentation Cisco Live! DGTL-TSCENT-404.

Remarque : Seuls les utilisateurs Cisco inscrits ont accès aux renseignements et aux outils internes.

Informations de dépannage du Catalyst 9800

Détails du client

show wireless client mac-address <client mac> detail

Ici, vous devez regarder l'État du Gestionnaire de stratégies, Gestionnaire de sessions > Méthode d'authentification, Rôle de mobilité.

Vous pouvez également trouver ces informations dans la GUI sous Surveillance > Clients.

Capture de paquets intégrée

À partir de l’interface de ligne de commande, la commande démarre #monitor capture <nom de la capture> puis les options s’affichent.

Dans l'interface graphique utilisateur, accédez à Troubleshoot > Packet Capture > +Add.

Traces radioactives

À partir de la CLI :

debug wireless mac|ip <client mac|ip>

Utilisez la forme no de la commande pour l'arrêter. Il est consigné dans un fichier dans bootflash nommé ra_trace, puis l'adresse MAC ou IP du client et la date et l'heure.

Dans l'interface graphique, naviguez jusqu'à Troubleshoot > Radioactive Trace > +Add. Ajoutez l'adresse mac ou ip du client, cliquez sur Apply, puis appuyez sur start. Après avoir parcouru le processus plusieurs fois, arrêtez la trace, générez le journal et téléchargez-le sur votre périphérique.

Informations de dépannage AireOS

Détails du client

À partir de l’interface de ligne de commande, show client details <client mac>.

Dans l'interface utilisateur graphique, Monitor > Clients.

Débogages à partir de la CLI

Debug client <client mac>

Debug mobility handoff

Debug mobility config

Informations connexes

Historique de révision

| Révision | Date de publication | Commentaires |

|---|---|---|

3.0 |

28-Mar-2024 |

Recertification |

2.0 |

20-Sep-2021 |

modifications mineures de formatage |

1.0 |

17-Sep-2021 |

Première publication |

Contribution d’experts de Cisco

- Jay VivasTAC Cisco

Contacter Cisco

- Ouvrir un dossier d’assistance

- (Un contrat de service de Cisco est requis)

Commentaires

Commentaires