Introduction

Ce document décrit comment configurer et dépanner Smart Licensing Using Policy (SLUP) sur le contrôleur LAN sans fil (WLC) Catalyst 9800 .

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- Politique d'utilisation des licences Smart (SLUP)

- Contrôleur LAN sans fil (WLC) Catalyst 9800

Composants utilisés

Ce document n'est pas limité à des versions de matériel et de logiciel spécifiques.

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Informations générales

Attention : les notes de cet article contiennent des suggestions utiles ou des références à des éléments non couverts dans le document. Il est recommandé de lire chaque note.

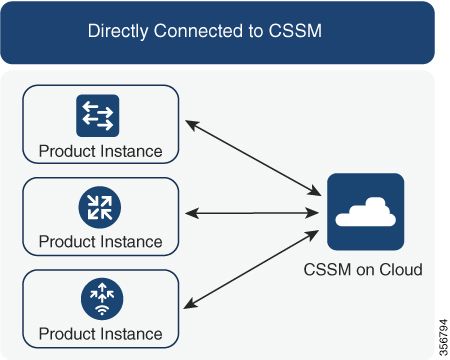

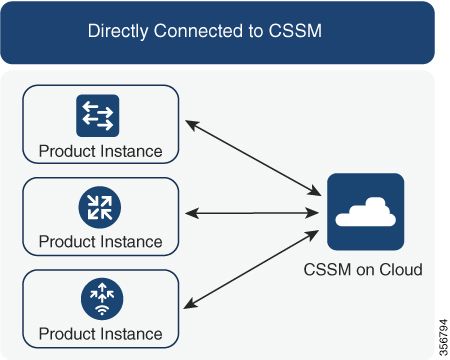

- Connexion directe au cloud Cisco Smart Software Manager (cloud CSSM)

- Connecté à CSSM via CSLU (Cisco Smart License Utility Manager)

- Connecté à CSSM via Smart Software Manager sur site (SSM sur site)

Cet article ne couvre pas tous les scénarios de licences Smart sur Catalyst 9800, référez-vous au Guide de configuration de licences Smart à l'aide de politiques pour plus d'informations. Cependant, cet article fournit une série de commandes utiles pour dépanner les problèmes de connexion directe, de CSLU et de gestion intelligente des licences SSM sur site à l'aide de la politique sur le Catalyst 9800.

Option 1. Connexion directe aux serveurs cloud Cisco Smart Licensing (CSSM)

Option 2. Connexion via CSLU

Option 3. Connexion via Smart Software Manager (SSM sur site)

Remarque : toutes les commandes mentionnées dans cet article s'appliquent uniquement aux WLC qui exécutent la version 17.3.2 ou ultérieure.

Licences traditionnelles et SLUP

La fonction Smart Licensing Using Policy a été introduite dans le Catalyst 9800 avec la version de code 17.3.2. La version initiale 17.3.2 ne contient pas le menu de configuration SLUP dans l'interface utilisateur Web du WLC, qui a été introduite avec la version 17.3.3. Le SLUP diffère des licences Smart traditionnelles de plusieurs manières :

- WLC communique désormais avec CSSM via le domaine smartreceiver.cisco.com, au lieu du domaine tools.cisco.com.

- Au lieu de s'enregistrer, le WLC établit maintenant la confiance avec le CSSM ou le SSM sur site.

- Les commandes CLI ont été légèrement modifiées.

- Il n'y a plus de réservation de licences Smart (SLR). Au lieu de cela, vous pouvez régulièrement signaler votre utilisation manuellement.

- Il n'y a plus de mode d'évaluation. Le WLC continue à fonctionner à pleine capacité même sans licence. Le système est basé sur l'honneur et vous êtes supposé rapporter périodiquement l'utilisation de votre licence (automatiquement ou manuellement en cas de réseaux airgapped).

Configuration

CSSM Direct Connect

Une fois que le jeton a été créé sur le CSSM, afin d'établir la confiance, ces commandes doivent être exécutées :

Remarque : Token Max. Le nombre d'utilisations doit être d'au moins 2 dans un cas de WLC dans HA SSO.

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport smart

license smart url default

exit

write memory

terminal monitor

license smart trust idtoken <token> all force

- La commande ip http client source-interface spécifie l'interface de couche 3 à partir de laquelle les paquets associés à la licence vont provenir

- La commande ip http client secure-trustpoint spécifie quel trustpoint/certificate est utilisé pour la communication CSSM. Le nom du point de confiance peut être trouvé en utilisant la commande show crypto pki trustpoints. Il est recommandé d'utiliser un certificat auto-signé TP-self-signed-xxxxxxxx ou un certificat installé par le fabricant (également appelé MIC, disponible uniquement sur les modèles 9800-40, 9800-80 et 9800-L), généralement appelé CISCO_IDEVID_SUDI.

- La commande Terminal monitor permet au WLC d'imprimer les journaux sur la console et de confirmer que la confiance a été établie avec succès. Il peut être désactivé à l'aide de terminal no monitor.

- Le mot clé all dans la dernière commande indique à tous les WLC dans le cluster HA SSO d'établir la confiance avec le CSSM.

- Le mot clé force indique au WLC de remplacer n'importe laquelle des approbations précédemment établies et d'en tenter une nouvelle.

Remarque : si l'approbation n'est pas établie, le 9800 réessaie 1 minute plus tard après l'exécution de la commande, puis ne réessaie pas pendant un certain temps. Entrez à nouveau la commande token pour forcer un nouvel établissement de confiance.

Connecté à CSLU

Cisco Smart License Utility Manager (CSLU) est une application Windows (également disponible sur Linux) qui permet aux clients d'administrer les licences et les instances de produit associées depuis leurs locaux, au lieu de devoir connecter directement leurs instances de produit compatibles avec la licence Smart à Cisco Smart Software Manager (CSSM).

Cette section couvre uniquement la configuration sans fil 9800. Il existe d'autres étapes à effectuer pour configurer la licence avec CSLU (telles que l'installation de CSLU, la configuration du logiciel CSLU, etc.), qui est traitée dans les Guides de configuration .Si vous souhaitez mettre en oeuvre une méthode de communication initiée par une instance de produit ou par CSLU, ou terminer la séquence de tâches correspondante.

Initié par une instance de produit

- Garantir l'accessibilité du réseau du contrôleur à CSLU

- Assurez-vous que le type de transport est défini sur cslu :

(config)#license smart transport cslu

(config)#exit

#copy running-config startup-config

- Si vous voulez que CSLU soit découvert par le contrôleur, vous devez effectuer l'action. Si vous voulez que CSLU soit découvert à l'aide du DNS, aucune action n'est requise. Si vous souhaitez le découvrir à l'aide d'une URL, saisissez la commande suivante :

(config)#license smart url cslu http://<cslu_ip>:8182/cslu/v1/pi

(config)#exit

#copy running-config startup-config

initié par CSLU

Lorsque vous configurez une communication initiée par CSLU, la seule action nécessaire est de vérifier et de garantir l'accessibilité du réseau vers CSLU à partir du contrôleur.

Connecté à SSM On-prem

La configuration avec le module SSM sur site est assez similaire à la connexion directe. On-prem doit exécuter la version 8-202102 ou ultérieure. Pour les versions SLUP (17.3.2 et ultérieures), il est conseillé d'utiliser l'URL CSLU et le type de transport. L'URL peut être obtenue à partir de l'interface WebUI sur site sous Smart Licensing > Inventory > <Virtual Account> > section General.

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport cslu

license smart url cslu http://<SSMOn-PremIP>/cslu/v1/pi/<tenantID> (see previous paragraph on how to get exact URL)

crypto pki trustpoint SLA-TrustPoint

revocation-check none

exit

write memory

terminal monitor

Le module SSM sur site ne nécessite pas l'utilisation d'un jeton de confiance.

Remarque : si vous recevez le message, %PKI-3-CRL_FETCH_FAIL : la récupération de la liste de révocation de certificats pour le point de confiance SLA-TrustPoint a échoué, c'est parce que vous n'avez pas configuré la révocation-check none sous le point de confiance SLA-TrustPoint. Il s'agit du point de confiance utilisé pour les licences Smart. Dans le cas d'un certificat On-prem, le certificat sur le serveur de licences est le plus souvent un certificat auto-signé pour lequel la vérification de la liste de révocation de certificats n'est pas possible, d'où la nécessité de configurer aucune vérification de révocation.

Configuration de Smart Transport via un proxy HTTPS

Remarque : les proxies authentifiés ne sont pas encore pris en charge à partir de la version de code 17.9.2. Si vous utilisez des proxys authentifiés dans votre infrastructure, pensez à utiliser Cisco Smart License Utility Manager (CSLU), il prend en charge ce type de serveurs.

Pour utiliser un serveur proxy pour communiquer avec CSSM lorsque vous utilisez le mode de transport intelligent, procédez comme suit :

configure terminal

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

license smart transport smart

license smart url default

license smart proxy address <proxy ip/fqdn>

license smart proxy port <proxy port>

exit

write memory

terminal monitor

license smart trust idtoken <token> all force

Fréquence De Communication

L'intervalle de rapport que vous pouvez configurer dans l'interface CLI ou GUI est sans effet.

Le WLC 9800 communique avec CSSM ou Smart Software Manager sur site toutes les 8 heures, quel que soit l'intervalle de rapport configuré via l'interface Web ou l'interface de ligne de commande. Cela signifie que les points d'accès nouvellement joints peuvent apparaître sur le CSSM jusqu'à 8 heures après leur adhésion initiale.

Vous pouvez déterminer la prochaine fois que les licences sont calculées et rapportées avec la commande show license air entities summary. Cette commande ne fait pas partie de la sortie typique show tech ou show license all :

WLC#show license air entities summary

Last license report time........................: 07:38:15.237 UTC Fri Aug 27 2021

Upcoming license report time....................: 15:38:15.972 UTC Fri Aug 27 2021

No. of APs active at last report................: 3

No. of APs newly added with last report.........: 0

No. of APs deleted with last report..............: 0

Licence Factory Reset

Le WLC du Catalyst 9800 peut avoir toute sa configuration de licence et faire confiance à la réinitialisation d'usine tout en conservant toutes les autres configurations. Cela nécessite un rechargement WLC :

WLC-1#license smart factory reset

%Warning: reload required after "license smart factory reset" command

En cas de RMA ou de remplacement de matériel

Si le WLC 9800 doit être remplacé, le nouveau périphérique doit s'enregistrer auprès de CSSM/On-prem Smart Software Manager et il est perçu comme un nouveau périphérique. La libération du nombre d'homologations de l'instrument précédent nécessite une suppression manuelle sous Instances de produit :

Mise à niveau à partir d'un enregistrement de licence spécifique (SLR)

Les versions plus anciennes de WLC, antérieures à 17.3.2, utilisaient une méthode de licence hors ligne spéciale appelée SLR (Specific License Registration). Cette méthode de licence a été déconseillée dans les versions utilisant SLUP (17.3.2 et ultérieures).

Si vous mettez à niveau un contrôleur 9800 qui utilisait SLR vers une version 17.3.2 ou 17.4.1, il est recommandé de passer à la création de rapports SLUP hors ligne plutôt que de vous fier aux commandes SLR. Enregistrez le fichier RUM d'utilisation des licences et enregistrez-le sur le portail Smart Licensing. Comme le SLR n'existe plus dans les versions récentes, cela indique le nombre correct de licences et libère toute licence inutilisée. Les licences ne sont plus bloquées, mais le nombre exact d'utilisations est indiqué.

Dépannage

Accès Internet, vérifications de port et requêtes ping

Au lieu de l'tools.cisco.com que les licences Smart traditionnelles utilisaient, le nouveau SLUP utilise le domaine smartreceiver.cisco.com pour établir la confiance. Au moment de la rédaction de cet article, ce domaine est résolu en plusieurs adresses IP différentes. Toutes ces adresses ne peuvent pas faire l’objet d’une requête ping. Les requêtes ping ne doivent pas être utilisées comme test d'accessibilité Internet à partir du WLC. Le fait de ne pas pouvoir envoyer de requête ping à ces serveurs ne signifie pas qu'ils ne fonctionnent pas correctement.

Au lieu des requêtes ping, Telnet sur le port 443 doit être utilisé comme test d’accessibilité. Telnet peut être comparé au domaine smartreceiver.cisco.com ou directement aux adresses IP du serveur. Si le trafic n'est pas bloqué, le port doit apparaître comme ouvert dans le résultat :

WLC-1#telnet smartreceiver.cisco.com 443

Trying smartreceiver.cisco.com (192.330.220.90, 443)... Open <-------

[Connection to 192.330.220.90 closed by foreign host]

Syslog

Si la commande terminal monitor est activée pendant que le jeton est en cours de configuration, le WLC imprime les journaux appropriés dans la CLI. Ces messages peuvent également être obtenus si vous exécutez la commande show logging. Les journaux d'une approbation établie avec succès ressemblent à ceci :

WLC-1#license smart trust idtoken <token> all force

Aug 22 12:13:08.425: %CRYPTO_ENGINE-5-KEY_DELETED: A key named SLA-KeyPair has been removed from key storage

Aug 22 12:13:08.952: %CRYPTO_ENGINE-5-KEY_ADDITION: A key named SLA-KeyPair has been generated or imported by crypto-engine

Aug 22 12:13:08.975: %PKI-6-CONFIGAUTOSAVE: Running configuration saved to NVRAM

Aug 22 12:13:11.879: %SMART_LIC-6-TRUST_INSTALL_SUCCESS: A new licensing trust code was successfully installed on P:C9800-CL-K9,S:9PJK8D9OCNB.

Journaux d'un WLC sans serveur DNS défini ou avec un serveur DNS qui ne fonctionne pas :

Aug 23 09:19:43.486: %SMART_LIC-3-COMM_FAILED: Communications failure with the Cisco Smart Software Manager (CSSM) : Unable to resolve server hostname/domain name

Journaux d'un WLC avec un serveur DNS fonctionnel, mais sans accès à Internet :

Aug 23 09:23:30.701: %SMART_LIC-3-COMM_FAILED: Communications failure with the Cisco Smart Software Manager (CSSM) : No detailed information given

Captures de paquets

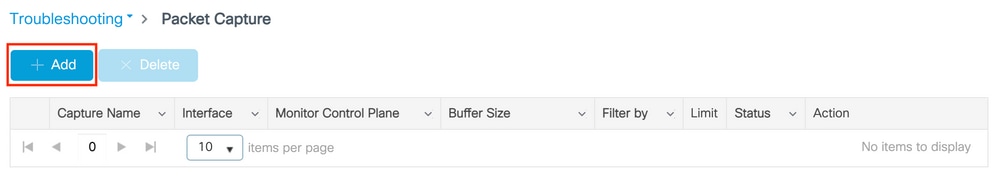

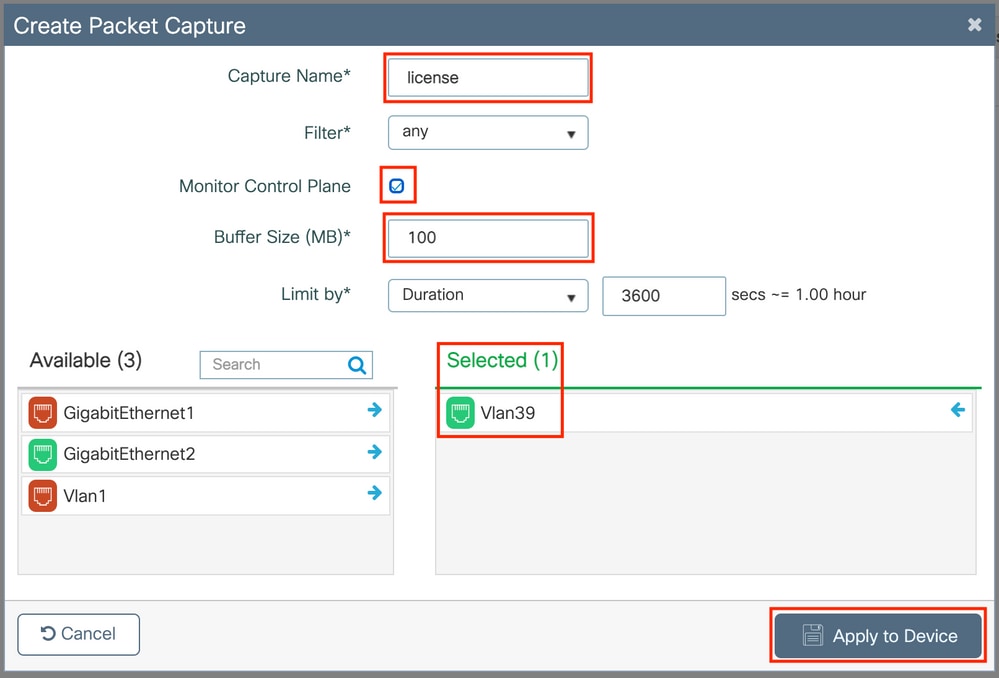

Même si la communication entre WLC et CSSM/SSM sur site est chiffrée et passe par HTTPS, l'exécution de captures de paquets peut révéler ce qui fait que la confiance n'est pas établie. La façon la plus simple de collecter des captures de paquets est par l'interface Web du WLC.

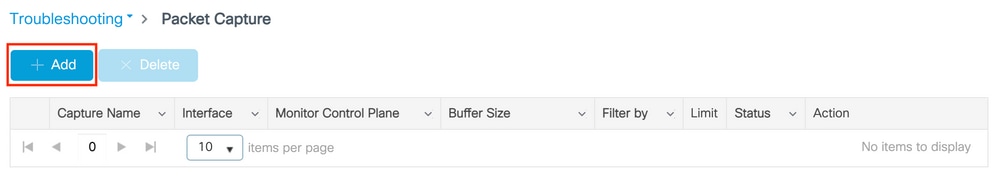

Accédez à Troubleshooting > Packet Capture. Créez un nouveau point de capture :

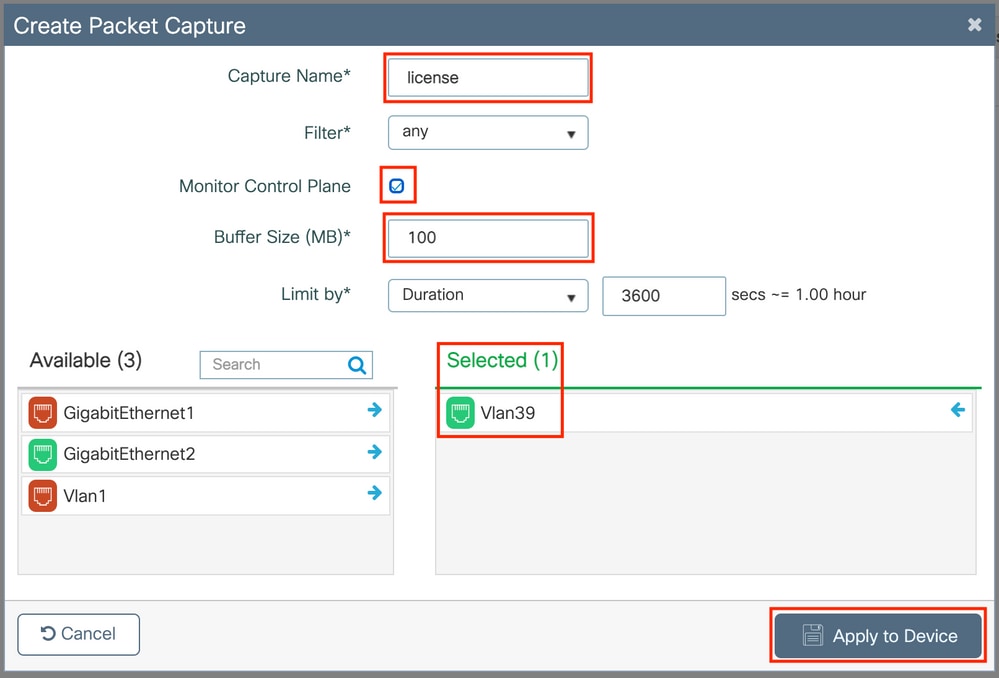

Assurez-vous que la case Monitor Control Plane est cochée. Augmentez la taille de la mémoire tampon à 100 Mo maximum. Ajoutez l'interface qui doit être capturée. Le trafic de licences Smart provient par défaut de l'interface de gestion sans fil ou de l'interface définie avec la commande ip http client source-interface :

Démarrez les captures et exécutez la commande license smart trust idtoken <token> all force :

Les captures de paquets d’un établissement de confiance doivent contenir les étapes suivantes :

- Établissement de session TCP à l’aide de la séquence SYN, SYN-ACK et ACK

- Établissement de session TLS avec échange de certificats serveur et client. L'établissement se termine par le paquet New Session Ticket

- Échange de paquets chiffrés (trames de données d'application) où WLC signale l'utilisation de licence

- Fin de session TCP via la séquence FIN-PSH-ACK, FIN-ACK et ACK

Remarque : les captures de paquets contiennent beaucoup plus de trames, y compris des multiples de trames de mise à jour de fenêtre TCP et de données d'application

Étant donné que le cloud CSSM utilise 3 adresses IP publiques différentes, afin de filtrer toutes les captures de paquets entre WLC et CSSM, utilisez ces filtres Wireshark :

ip.addr==172.163.15.144 or ip.addr==192.168.220.90 or ip.addr==172.163.15.144

Si vous utilisez un module SSM sur site, filtrez l'adresse IP du module SSM :

ip.addr==<on-prem-ssm-ip>

Exemple : captures de paquets d'un établissement de confiance réussi avec CSSM connecté directement avec toutes les captures de paquets importantes filtrées :

Commandes show

Ces commandes show contiennent des informations utiles sur l'établissement de la confiance :

show license status

show license summary

show tech-support license

show license tech-support

show license air entities summary

show license history message (useful to see the history and content of messages sent to SL)

show tech wireless (actually gets show log and show run on top of the rest which can be useful)

La commande show license history message est l'une des commandes les plus utiles puisqu'elle peut afficher les messages réels envoyés par le WLC et reçus en retour de CSSM.

Un établissement d'approbation réussi a des messages « REQUEST: Aug 23 10:18:08 2021 Central » et « RESPONSE: Aug 23 10:18:10 2021 Central » imprimés. S'il n'y a rien après la ligne RESPONSE, cela signifie que le WLC n'a pas reçu de réponse du CSSM.

Voici un exemple de la sortie du message show license history pour un établissement d'approbation réussi :

REQUEST: Aug 23 10:18:08 2021 Central

{"request":"{\"header\":{\"request_type\":\"POLL_REQ\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"9PJK8D7OC

NB\"},\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"signing_cert_serial_number\":\"3\",\"id_cert_serial_number\":\"59152896

\",\"product_instance_identifier\":\"\",\"connect_info\":{\"name\":\"C_agent\",\"version\":\"5.0.9_rel/68\",\"production\":tru

e,\"additional_info\":\"\",\"capabilities\":[\"UTILITY\",\"DLC\",\"AppHA\",\"MULTITIER\",\"EXPORT_2\",\"OK_TRY_AGAIN\",\"POLIC

Y_USAGE\"]}},\"request_data\":\"{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9PJK8D7OCNB\\

\"},\\\"timestamp\\\":1629713888600,\\\"nonce\\\":\\\"11702702165338740293\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\

\"original_request_type\\\":\\\"LICENSE_USAGE\\\",\\\"original_piid\\\":\\\"2e84a42f-c903-44c5-83b2-e62e258c780f\\\",\\\"id\\\

":7898262236}\"}","signature":{"type":"SHA256","key":"59152896","value":"eiJ7IuQaTCFxgUkwls76WZxa5DRI5AvRl2Fi1trn6H1x4HrKS/0fc

OgMqQd5POU6VNsH2j9dHco4T1NJ/aCMbR1MRmkfxyVSWsx4lmjJL1lmpOSi3ZS4FBMvlF/EBOUfowREe2oz2lrQp1cAFpPn5SlaFezW80tMdJm08nv29pO8O7Bffyy

/Nu6SQZfIW+IdF+2qnJeNFAIZbNpg0B5d5HIJvDmDImvDu3bMRHhQAWr2KKzGFr6jPz0hs7bGY/+FlfTLQk5LFEUaKTNH/tuxJPFHlF0BtjIRQtAqy5qDpXdjVJokD

h9//uhsd+NaQyfdRFludkbfUBTFkvPxHW9/5w=="}}

RESPONSE: Aug 23 10:18:10 2021 Central

{"signature":{"type":"SHA256","value":"TXZE034fqAul2jy9V4+HoB2hDShl9au/5sgodiCVatmu671/6MyN7kZfEzREufY8\nOOsh4l+BZ1ZAXyQ/hVf+Q

SLrjTfO4grGeQTcH7yEj0D+gztWXCOu8RBT7/Bo9aBs\n4x1i0E6flPB3BP6yu7KIEUQZ8yHzlwDT+mVtJGi6TRrtYnV3KQMpCUmF5F5Jby78\nVNHOakQHVE0Ozrg

wOksf3SfXreNZJuzWXzjHvtmlusCQXw7ZTBzffYsNKO0lkJlr\nvgB2PkV7JUlsA481kpIvlPul6IiJXqk+2PC2IzCrCLG57lVN3XgX6lcU581P7HK7\nrSt3mfdyK

1pEl2SHyQ/DAw==","piid":null,"cert_sn":null},"response":"{\"header\":{\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"timesta

mp\":1629713890172,\"nonce\":null,\"request_type\":\"POLL_REQ\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"

9PJK8D7OCNB\"},\"agent_actions\":null,\"connect_info\":{\"name\":\"SSM\",\"version\":\"1.3\",\"production\":true,\"capabilitie

s\":[\"DLC\",\"AppHA\",\"EXPORT_2\",\"POLICY_USAGE\",\"UTILITY\"],\"additional_info\":\"\"},\"signing_cert_serial_number\":\"3

\",\"id_cert_serial_number\":\"59152896\",\"product_instance_identifier\":\"\"},\"status_code\":\"FAILED\",\"status_message\":

\"Invalid ProductInstanceIdentifier: 2e84a42f-c903-44c5-83b2-e62e258c780f provided in the polling request for polling id: 7898

262236\",\"retry_time_seconds\":0,\"response_data\":\"\"}","sch_response":null}

Débogages/btrace

Exécutez cette commande quelques minutes après une tentative d'établissement de confiance à l'aide d'une commande license smart trust idtoken all force. Les journaux IOSRP sont extrêmement verbeux. Ajouter | incluez « smart-agent » à la commande pour obtenir uniquement les journaux de licences smart.

show logging process iosrp start last 5 minutes

show logging process iosrp start last 5 minutes | include smart-agent

Vous pouvez également exécuter ces débogages, puis reconfigurer les commandes de licence pour forcer une nouvelle connexion :

debug license events

debug license errors

debug license agent all

Problèmes courants

WLC n'a pas d'accès Internet ou pare-feu bloque/modifie le trafic

Les captures de paquets intégrées sur le WLC sont un moyen facile de voir si le WLC reçoit quelque chose en retour du CSSM ou du SSM sur site. En l'absence de réponse, il est probable que le pare-feu bloque quelque chose.

La commande show license history message imprime une réponse vide 1 seconde après l'envoi de la demande si aucune réponse n'a été reçue du cloud CSSM ou du SSM sur site.

Par exemple, cela peut vous faire croire qu'une réponse vide a été reçue, mais en réalité il n'y a pas eu de réponse du tout :

REQUEST: Jun 29 11:12:39 2021 CET

{"request":"{\"header\":{\"request_type\":\"ID_TOKEN_TRUST\",\"sudi\":{\"udi_pid\":\"C9800-CL-K9\",\"udi_serial_number\":\"9V4ZPZPN8DW\"},\"version\":\"1.3\",\"locale\":\"en_US.UTF-8\",\"product_instance_identifier\":\"\",\"connect_info\":{\"name\":\"C_agent\",\"version\":\"5.0.9_rel/68\",\"production\":true,\"additional_info\":\"\",\"capabilities\":[\"UTILITY\",\"DLC\",\"AppHA\",\"MULTITIER\",\"EXPORT_2\",\"OK_TRY_AGAIN\",\"POLICY_USAGE\"]}},\"request_data\":\"{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9V4ZPZPN8DW\\\"},\\\"timestamp\\\":1624957959810,\\\"nonce\\\":\\\"12527456165463158693\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\\"hostname\\\":\\\"myc9800-CL\\\",\\\"token\\\":\\\"ZmI3YmNmYzYtNTdhZC00N2QwLTkyMjUtOTVmMjM5YmYzNzNlLTE2Mjc1NDkx%0AODEyMjN8Tkw4YU9zaTJDa045K2U3aG5xdlp2SE9VOGJxMkJmc0dNMWpKT0FJ%0AeUZqUT0%3D%0A\\\",\\\"mode\\\":\\\"PERMANENT\\\",\\\"force\\\":false,\\\"software_tag_identifier\\\":\\\"regid.2018-05.com.cisco.WLC_9500C,1.0_85665885-b865-4e32-8184-5510412fcb54\\\",\\\"device_list\\\":[{\\\"sudi\\\":{\\\"udi_pid\\\":\\\"C9800-CL-K9\\\",\\\"udi_serial_number\\\":\\\"9V4ZPZPN8DW\\\"},\\\"software_tag_identifier\\\":\\\"regid.2018-05.com.cisco.WLC_9500C,1.0_85665885-b865-4e32-8184-5510412fcb54\\\",\\\"product_instance_identifier\\\":\\\"\\\",\\\"csr\\\":\\\"MIICnjCCAYYCAQAwODE2MDQGA1UEAxMtMjlCQUM2OEQ3MDQ0NzQ1NzE2QjVDOEYxODdGM0Q0Q0QxNTIwOEVGRjo6MSwyMIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAmGCVOO1Q/LiZs3je+Zvo+OsJilTb1vpL7sA80TjprHyLkqQ9mMCub1GunwtF18jzIRa1COUPk9vDsY7bD9btvIG80x2MQFAPPmiNFR4ccvuLYzGl+XjjTjgjbsZpov6S6n3rRGJVyd5aS0S8+JCCljzwtv2rHV628RlWFwlEyzcp4Kt5dm8QBnc+dcYWWIn/X9aExPbf9P96HVL6T6+SomKT/h5hQP8wyz8ycol3XjcXN6gD/XZFyOydZ3oayi/RWjRlA0NThHPQy03bdtFiEakA8ZEWmduNRvTnmSsqKQBVVa43gjgoBzANTAOyXv6e33TRN3bQdV6UuSLcqrw1PwIDAQABoCEwHwYJKoZIhvcNAQkOMRIwEDAOBgNVHQ8BAf8EBAMCBaAwDQYJKoZIhvcNAQEFBQADggEBAHwhn+YcbEuJyYrkcFlaEfzRbJcz9KXXAZASykW7ql3fSlv+PaHePdrh9vsxmkXiVo+UnBbk4Kr5a/mdXEG/4NOeToGUwEqf38ktZMJyL81Whl/FEj83Lhmy7Z5paJrSCWwPc14nHFEFJ4BuelbfmPwiK+Y6X0RHEL92ySH6UNNlVgsWsQbHnHLbacDBsjOcyf9N3xAZc/IDxakSUSYMgFGnBXwkP4aN6XZLfKKGvXtYuIs7D+omRpMijYxQfHzvVnauGi7jiDXEAJjUueNHyztgpPi191j84oEVFHvAEhhMRNakrEEp4jyD2bYOr+CVbbxbYiBd2GKDs1/I1N1XSgM=\\\",\\\"id_cert_sn\\\":\\\"\\\"}]}\"}"}

RESPONSE: Jun 29 11:12:40 2021 CET

Remarque : il existe actuellement une demande d'amélioration pour l'ID de bogue Cisco CSCvy84684 qui fait afficher le message d'historique de licence et imprimer une réponse vide en l'absence de réponse. Ceci permet d'améliorer le résultat de la commande show license history message

Alerte CA inconnue dans les captures de paquets

La communication avec le module CSSM ou le module SSM local nécessite un certificat correct côté 9800. Il peut être auto-signé, mais il ne peut pas être non valide ou expiré. Dans ce cas, une capture de paquet affiche une alerte TLS pour une CA inconnue envoyée par CSSM lorsque le certificat client HTTP 9800 a expiré.

La gestion de licences Smart utilise la configuration ip http client, qui est différente du serveur ip http que l'interface Web WLC utilise. Cela signifie que ces commandes doivent être configurées correctement :

ip http client source-interface <interface>

ip http client secure-trustpoint <TP>

Le nom du point de confiance peut être trouvé avec la commande show crypto pki trustpoints. Il est recommandé d'utiliser un certificat auto-signé TP-self-signed-xxxxxxxx ou un certificat installé par le fabricant (MIC), généralement appelé CISCO_IDEVID_SUDI et disponible uniquement sur les modèles 9800-80, 9800-40 et 9800-L.

Il est important de noter que les périphériques qui effectuent une interception TLS, tels qu'un pare-feu avec la fonctionnalité de déchiffrement SSL, peuvent empêcher le C9800 d'établir une connexion réussie avec le serveur de licences Cisco, car le certificat HTTPS présenté est le certificat de pare-feu au lieu du certificat du serveur de licences Cisco.

Remarque : veillez à configurer les commandes source-interface et secure-trustpoint. Une commande source-interface est nécessaire même si WLC n'a qu'une seule interface L3.

Informations connexes

Commentaires

Commentaires