Introduction

Ce document décrit comment configurer un pont de groupe de travail (WGB) pour se connecter à un SSID (Service Set Identifier) 802.1X qui utilise le protocole PEAP (Protected Extensible Authentication Protocol) avec un contrôleur LAN sans fil (WLC) 9800.

Conditions préalables

Exigences

Cisco vous recommande de prendre connaissance des rubriques suivantes :

- WLC C9800

- WGB

- Protocole 802.1X

Composants utilisés

Les informations contenues dans ce document sont basées sur les versions de matériel et de logiciel suivantes :

- Cisco IOS® version 15.3(3)JPN1 pour WGB

- Cisco IOS XE version 17.9.2 pour WLC

The information in this document was created from the devices in a specific lab environment. All of the devices used in this document started with a cleared (default) configuration. Si votre réseau est en ligne, assurez-vous de bien comprendre l’incidence possible des commandes.

Configurer

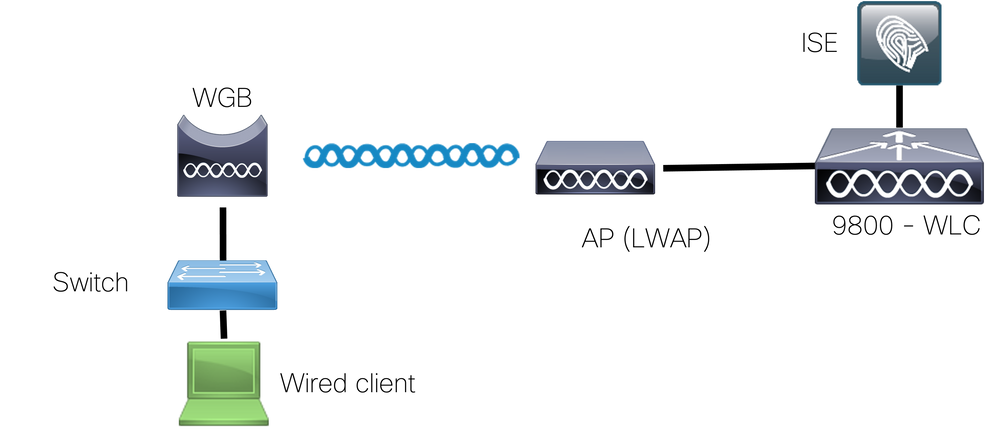

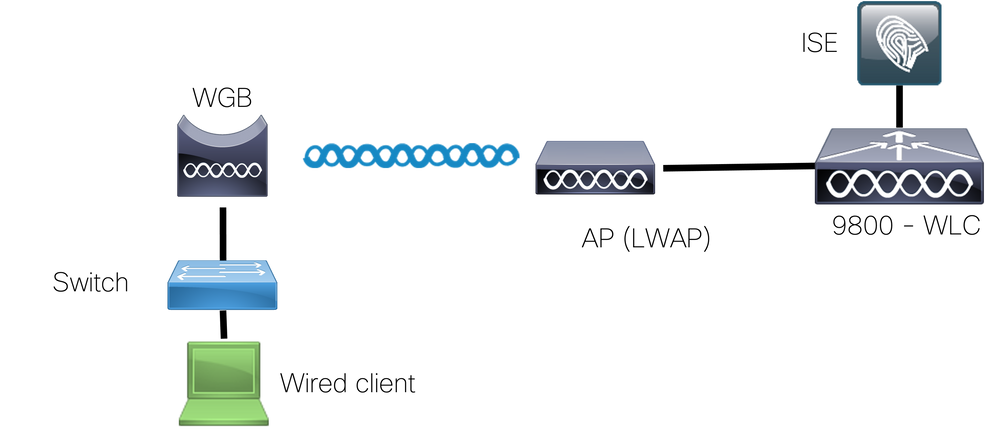

Diagramme du réseau

Dans cet exemple, le point d'accès autonome (AP) IW3702 est configuré en tant que WGB et se connecte au réseau du point d'accès léger. Utilisez ce SSID, dot1XSSID-R, pour la connexion au WLAN et utilisez le PEAP pour l'authentification du WGB au réseau.

Configurer WGB

Afin de configurer le WGB, complétez ces étapes :

- Définissez le nom d'hôte.

configure terminal

hostname WGB-Client

- Configurez l'heure. L'heure doit être correcte pour que le certificat puisse être installé sur le WGB.

clock set hh:mm:ss dd Month yyyy

example: clock set 15:33:00 15 February 2023

- Configurez le point de confiance pour l'autorité de certification (AC) :

- Téléchargez le certificat d'authentificateur.

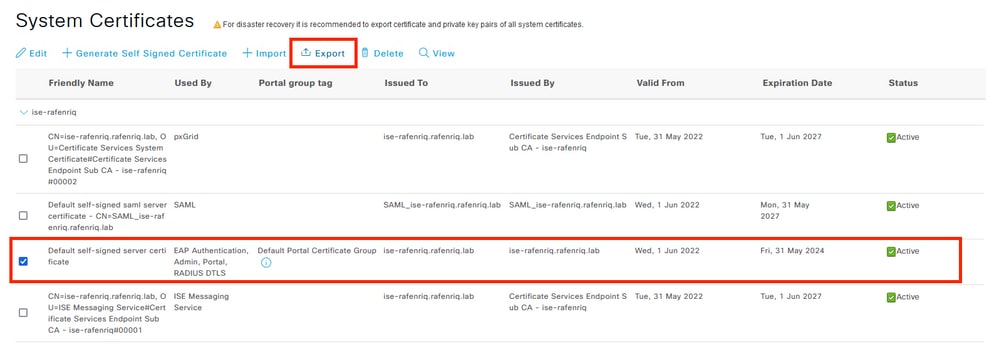

- Obtenir une copie du certificat CA. Dans cet exemple, nous avons utilisé ISE comme serveur d'authentification. Accédez à Administration > System > Certificates.

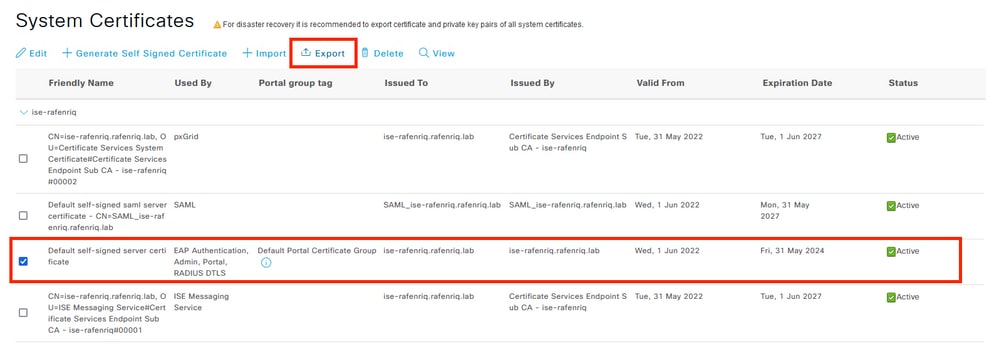

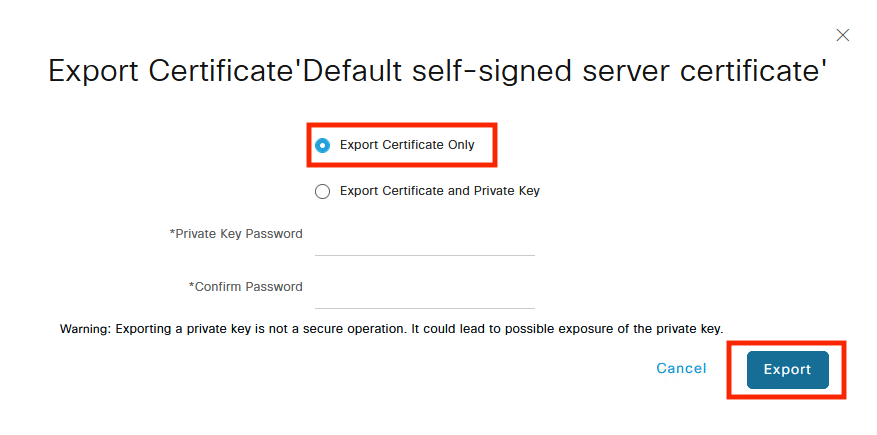

- Identifiez le certificat qu'ISE utilise pour l'authentification EAP (la colonne Use By contient l'authentification EAP) et téléchargez-le, comme indiqué dans les captures d'écran.

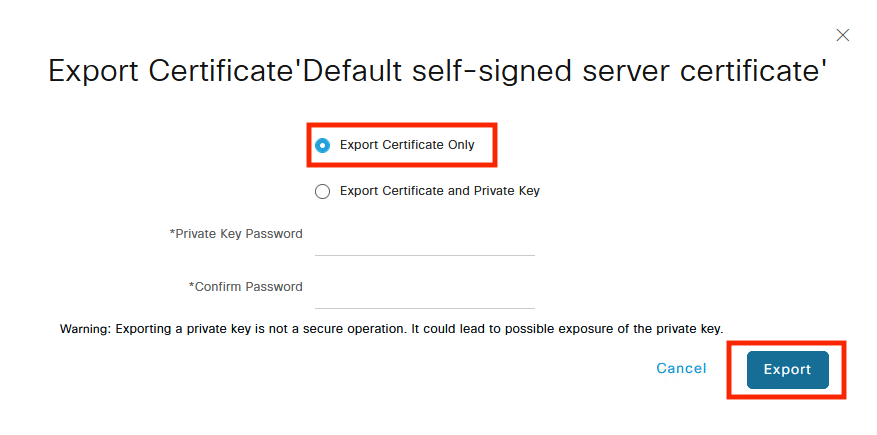

- Les étapes précédentes entraînent une

.pem fichier. Il s'agit du certificat à installer dans le WGB afin que le tunnel puisse être établi et que les informations d'identification y soient échangées.

- Installez le certificat CA :

- Saisissez la commande

crypto pki authenticate isecert erasecat4000_flash:.

- Ouvrez le

.pem dans un éditeur de texte et copiez la chaîne. Le format est le suivant : -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE-----

- Copiez/collez le certificat CA > ligne vide, puis appuyez sur

Enter > Entrée quit sur la dernière ligne par elle-même.

- Collez le texte à partir du

.cer fichier téléchargé à l'étape précédente. -----BEGIN CERTIFICATE-----

[ ... ]

-----END CERTIFICATE----

(hit enter)

quit

(hit enter)

Certificate has the following attributes:

Fingerprint: 45EC6866 A66B4D8F 2E05960F BC5C1B76

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

- Définissez la méthode d'authentification sur WGB, dans ce cas

peap. conf terminal

eap profile peap

method peap

end

- Configurez les informations d'identification pour WGB, dans ce cas

cred. Dans ce cas, veillez à ajouter le point de confiance que nous avons créé isecert. dot1x credentials CRED

username userWGB

password 7 13061E010803

pki-trustpoint isecert

- Configurez le SSID sur WGB, et assurez-vous d'utiliser la chaîne correcte pour le profil EAP et les informations d'identification, dans ce cas

peap et cred, respectivement.

Remarque : pour le authentication open eap <string> , vous pouvez saisir n'importe quoi. Cette configuration n'est pas liée à d'autres commandes sur WGB.

configure terminal

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

À ce stade, la configuration AP ressemble à cet exemple. Saisissez la commande show run erasecat4000_flash:.

Building configuration...

version 15.3

!

hostname WGB-Client

!

.....

!

dot11 ssid dot1XSSID-R

authentication open eap PEAP

authentication key-management wpa

dot1x credentials cred

dot1x eap profile peap

infrastructure-ssid

!

eap profile PEAP

method peap

!

crypto pki token default removal timeout 0

!

crypto pki trustpoint isecert

enrollment terminal

revocation-check none

!

crypto pki certificate chain isecert

certificate ca 5CC74BD9508B78AF4AB5C5F84C32AC2A

...

C3B7249C F75C4525 D02A40AB 50E19196 9D1C2853 8BAEFDFC 1CE1945E 1CABC51B AFF5

quit

!

dot1x credentials PEAP

username userWGB

password 7 13061E010803

pki-trustpoint isecert

!

....

!

interface Dot11Radio1

no ip address

no ip route-cache

!

encryption mode ciphers aes-ccm

!

ssid dot1XSSID-R

!

antenna gain 0

station-role workgroup-bridge

bridge-group 1

bridge-group 1 spanning-disabled

!

.....

Vérifier

Référez-vous à cette section pour vous assurer du bon fonctionnement de votre configuration.

Afin de vérifier l'association sur WGB, affichez les associations dot11.

L'association WGB du WLC ressemble à cet exemple :

9800#show wireless client summary

Number of Clients: 3

MAC Address AP Name Type ID State Protocol Method Role

-------------------------------------------------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 WLAN 3 RUN 11ac Dot1x Local

9800-rafenriq#show wireless wgb summary

Number of WGBs: 1

MAC Address AP Name WLAN State Clients

---------------------------------------------------------------------------------

843d.c6e8.76e0 AP687D.B45C.46E8 3 RUN 2

9800-rafenriq#show wireless wgb mac-address 843d.c6e8.76e0 detail

Work Group Bridge

MAC Address : 843d.c6e8.76e0

AP Name : AP687D.B45C.46E8

WLAN ID : 3

State : RUN

Number of Clients: 2

Dépannage

Cette section fournit des informations que vous pouvez utiliser pour dépanner votre configuration.

Débogage du pont de groupe de travail

Afin de déboguer le WGB, entrez ces commandes :

debug aaa authentication

debug dot11 supp-sm-dot1

Débogage de WGB dans le WLC

Comme WGB se comporte comme un autre client sans fil, consultez Troubleshoot Catalyst 9800 Client Connectivity Issues Flow afin de collecter des traces et des captures sur le WLC 9800.

Commentaires

Commentaires