Intégration de Cisco Secure Workload avec Cisco Secure Firewall Management Center

Historique de la fonctionnalité

|

Nom de la caractéristique |

Version |

Description de la fonctionnalité |

Où trouver |

|---|---|---|---|

|

Simplification du flux de travail de segmentation |

3.9.1.1 |

Flux de travail simplifié pour le mappage de la portée aux politiques de contrôle d’accès pour l’application de Cisco Secure Firewall Management Center (FMC) et de Cisco Firepower Threat Defense (FTD). L’intégration améliorée de l’API marque le découplage des flux de travail de segmentation et d’application de correctifs virtuels. |

|

|

Simplification du flux de travail d’application de correctifs virtuels |

3.8.1.36 |

Flux de travail simplifié pour la charge de travail ou le filtrage des vulnérabilités et des expositions courantes (CVE, Common Vulnerability and Exposure). |

À propos de cette intégration

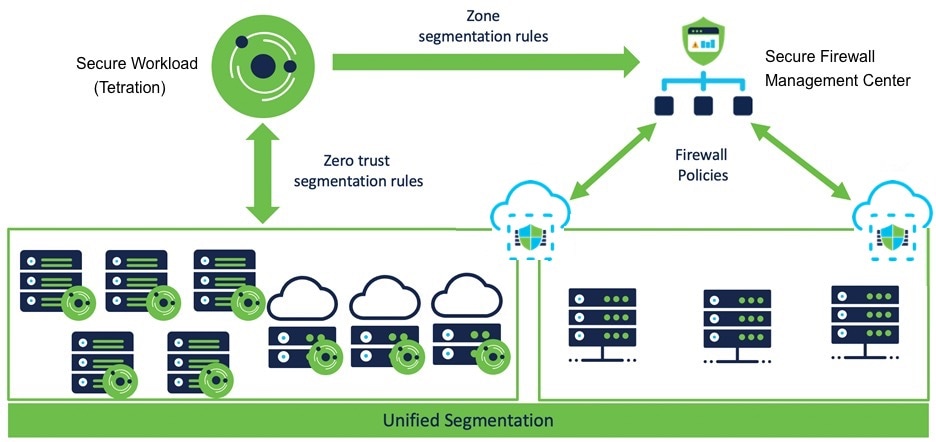

Intégrer les possibilités de Cisco Cisco Secure Workload (anciennement Cisco Tetration) aux fonctionnalités robustes de Cisco Secure Firewall (anciennement Cisco Firepower) pour créer une solution de sécurité sans agent spécialement conçue pour :

-

La segmentation des charges de travail pour lesquelles des agents logiciels ne peuvent pas être installés.

Par exemple, utilisez cette intégration si vous n’avez pas le contrôle sur les systèmes d’exploitation des charges de travail (logiciels basés sur l’appareil) ou si les charges de travail sont exécutées sur des systèmes d’exploitation existants qui ne sont pas pris en charge par les agents.

-

Segmentation du trafic pour différentes zones au niveau de votre centre de données et de votre nuage.

Par exemple, vous pouvez appliquer facilement et à grande échelle différents ensembles de politiques au trafic entrant dans votre réseau, au trafic sortant de votre réseau et au trafic entre les charges de travail de ce dernier.

Grâce à cette intégration, Cisco Secure Workload applique et gère automatiquement les politiques de segmentation sur les pare-feu de Cisco Secure Firewall Threat Defense (anciennement Firepower Threat Defense) gérés par l’instance de Cisco Secure Firewall Management Center. Les politiques sont mises à jour de manière dynamique et l'ensemble des charges de travail auxquelles elles s'appliquent est actualisé en permanence au fur et à mesure que l'environnement applicatif évolue.

Dans les versions 3.7 et 3.6 de Cisco Secure Workload, les politiques de segmentation appliquées Cisco Secure Workload sont converties en politiques de contrôle d’accès en fonction des ensembles d’adresses IP des portées, des filtres d’inventaire et des grappes convertis en objets dynamiques dans Cisco Secure Firewall Management Center. Pour de plus amples renseignements, consultez la section Renseignements importants pour Cisco Secure Workload, versions 3.7 et 3.6.

Dans la version 3.5 de Tetration : Les politiques de segmentation Tetration sont converties en politiques de préfiltre dans Cisco Firepower Management Center.

Toutes versions

L’orchestrateur externe de Cisco Secure Firewall Management Center ne génère aucune annotation d’utilisateur.

Utilisez ce guide pour déployer la solution applicable à vos versions de produit.

Renseignements importants pour Cisco Secure Workload version 3.8

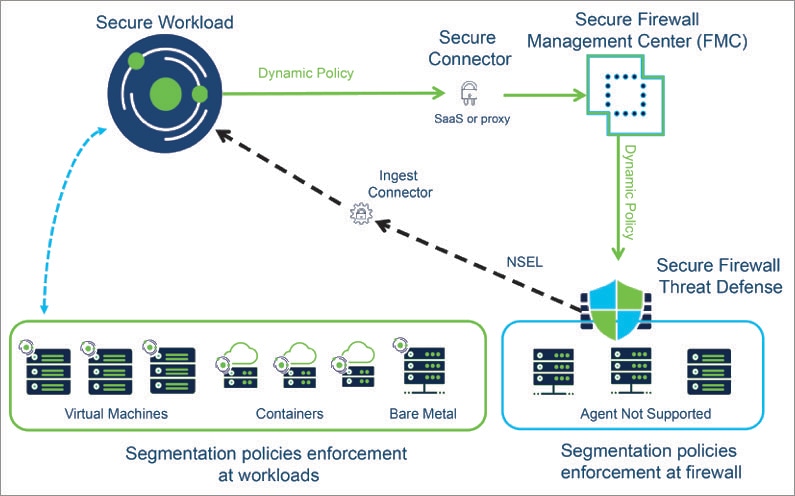

Cette intégration offre les caractéristiques et avantages suivants :

-

Visibilité et application complètes pour les charges de travail sans agent.

-

Cisco Secure Workload est capable de recevoir les enregistrements NSEL de Cisco Secure Firewall Management Center et de créer automatiquement des politiques de segmentation pour les charges de travail sans agent.

-

Cisco Secure Workload envoie automatiquement les politiques appliquées à Cisco Firewall Management Center.

-

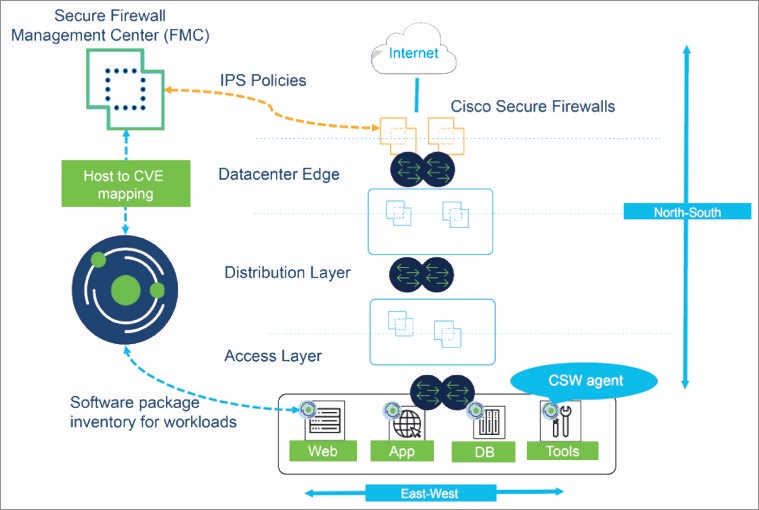

Cisco Secure Workload envoie les informations CVE des charges de travail basées sur des agents à Cisco Secure Firewall Management Center pour augmenter la visibilité des charges de travail vulnérables. Cela permet à FMC d'exécuter des recommandations de pare-feu afin d'ajuster les politiques de prévention des intrusions avec les signatures snort appropriées pour se protéger contre les exploits.

L’inventaire du réseau est mis à jour dynamiquement par les portées, les filtres d’inventaire et les grappes Cisco Secure Workload, sur lesquels se fondent vos politiques de segmentation; lorsque des charges de travail sont ajoutées, modifiées ou supprimées de votre réseau, Cisco Secure Workload met automatiquement à jour les objets dynamiques dans Cisco Secure Firewall Management Center sur lesquels les règles de contrôle d’accès correspondantes sont basées.

Aperçu du processus :

-

Déployez Cisco Secure Workload, Cisco Secure Firewall Management Center et les produits Cisco Secure Firewall Threat Defense.

-

Créez le connecteur FMC Cisco Secure Workload et établissez la communication avec Secure Firewall Management Center.

-

Créez des portées, des filtres d’inventaire et des grappes dans Cisco Secure Workload qui définissent les consommateurs et les fournisseurs que vous utiliserez dans vos politiques de segmentation.

(Les « Consommateur » et « fournisseur » de Cisco Secure Workload correspondent à peu près à la « source » et à la « destination » du trafic dans Cisco Secure Firewall Management Center).

-

Détectez automatiquement les politiques à l’aide du mappage des dépendances des applications ou créez manuellement des politiques de segmentation dans l’espace de travail de l’application de Cisco Secure Workload.

-

Lorsque vous appliquez des politiques dans un espace de travail d’application, Cisco Secure Workload pousse les politiques de segmentation vers Cisco Secure Firewall Management Center en tant que règles de contrôle d’accès. Les consommateurs et les fournisseurs de ces règles sont convertis des portées, filtres d’inventaire et grappes en objets dynamiques dans Cisco Secure Firewall Management Center.

-

Les modifications sont automatiquement déployées sur les périphériques Cisco Secure Firewall Threat Defense gérés par Cisco Secure Firewall Management Center.

-

Cisco Secure Workload vérifie en permanence les modifications et envoie automatiquement les mises à jour toutes les cinq secondes.

Les objets dynamiques, comme les portées, les filtres d’inventaire et les grappes qui constituent leur source, sont automatiquement mis à jour pour refléter les ajouts, les suppressions et les modifications apportées à l’inventaire de la charge de travail sur votre réseau. Ces modifications, et les modifications de politiques que vous appliquez dans les espaces de travail d’application, y compris l’ordre des politiques, sont automatiquement mises à jour sur les périphériques gérés par Cisco Secure Firewall Threat Defense.

Règles de politique de contrôle d’accès converties

Les types de règles de contrôle d’accès suivants sont ajoutés :

-

Règles avec préfixe : Workload_golden_

Ces règles, appelées règles d’or, veillent à ce que Cisco Secure Workload puisse communiquer avec tous les agents Cisco Secure Workload installés sur les charges de travail derrière les pare-feu Cisco Secure Firewall.

-

Règles avec préfixe : Workload_

Il s'agit des règles converties à partir des politiques de segmentation dans les espaces de travail des applications pour lesquelles l'application est activée.

-

Règles avec préfixe : Workload_ca_

Il s'agit des règles collectrices converties pour chaque espace de travail de l'application mise en œuvre. À partir de la version 3.7 de Cisco Secure Workload, vous pouvez utiliser les règles collectrices de Cisco Secure Workload uniquement si vous avez sélectionné l’option Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration du connecteur FMC.

-

Les objets dynamiques sont créés avec le préfixe : WorkloadObj_

L’ordre des règles correspond à l’ordre standard d’application des politiques pour les politiques et les espaces de travail Cisco Secure Workload.

Si vous supprimez ou modifiez ces règles dans FMC, vos modifications seront remplacées la prochaine fois que Cisco Secure Workload transmettra des mises à jour au FMC.

Si vous créez des règles de contrôle d'accès supplémentaires dans FMC indépendamment de cette intégration et que vous configurez l'intégration pour qu'elle fusionne les règles existantes au lieu de les remplacer, cette intégration ne modifie pas vos règles indépendantes, tant qu'elles ne sont pas nommées à l'aide de l'un des préfixes décrits ci-dessus.

Renseignements importants pour Cisco Secure Workload, versions 3.7 et 3.6

Grâce à cette intégration, vous créez des politiques de segmentation dans des espaces de travail Cisco Secure Workload et Cisco Secure Workload convertit les politiques appliquées en règles de contrôle d’accès dans Cisco Secure Firewall Management Center.

L’inventaire du réseau est géré dynamiquement par les portées, les filtres d’inventaire et les grappes Cisco Secure Workload, sur lesquels se fondent vos politiques de segmentation; lorsque des charges de travail sont ajoutées, modifiées ou supprimées de votre réseau, Cisco Secure Workload met automatiquement à jour les objets dynamiques dans Cisco Secure Firewall Management Center sur lesquels les règles de contrôle d’accès correspondantes sont basées.

Aperçu du processus :

-

Vous déployez vos produits Cisco Secure Workload, Cisco Secure Firewall Management Center et Secure Firewall Threat Defense.

-

Vous créez l’orchestrateur externe FMC dans Cisco Secure Workload et établissez la communication avec Cisco Secure Firewall Management Center.

-

Vous créez des portées, des filtres d’inventaire et des grappes dans Cisco Secure Workload qui définissent les consommateurs et les fournisseurs que vous utiliserez dans vos politiques de segmentation.

(« Consommateur » et « Fournisseur » dans Cisco Secure Workload correspondent à peu près à la « source » et à la « destination » dans Cisco Secure Firewall Management Center).

-

Vous créez manuellement les politiques de segmentation dans les espaces de travail applicatifs dans Cisco Secure Workload.

-

Lorsque vous appliquez des politiques dans un espace de travail d’application, Cisco Secure Workload pousse les politiques de segmentation vers Cisco Secure Firewall Management Center en tant que règles de contrôle d’accès. Les consommateurs et les fournisseurs de ces règles sont convertis des portées, filtres d’inventaire et grappes en objets dynamiques dans Cisco Secure Firewall Management Center.

-

Les modifications sont automatiquement déployées sur les périphériques Cisco Secure Firewall Threat Defense gérés par Cisco Secure Firewall Management Center.

-

Cisco Secure Workload vérifie en permanence les modifications et envoie automatiquement les mises à jour toutes les cinq secondes.

Les objets dynamiques, comme les portées, les filtres d’inventaire et les grappes qui constituent leur source, sont automatiquement mis à jour pour refléter les ajouts, les suppressions et les modifications apportées à l’inventaire de la charge de travail sur votre réseau. Ces modifications, et les modifications de politiques que vous appliquez dans les espaces de travail d’application, y compris l’ordre des politiques, sont automatiquement mises à jour sur les périphériques gérés par Cisco Secure Firewall Threat Defense.

Règles de politiques de contrôle d’accès converties : détails

-

Dans Cisco Secure Workload version 3.7, les politiques de segmentation converties de Cisco Secure Workload sont ajoutées au Cisco Secure Firewall Management Center en tant que règles dans les sections respectives de la politique de contrôle d’accès. Les politiques absolues sont ajoutées dans la section des règles obligatoires et les politiques par défaut dans la section par défaut.

-

Dans Cisco Secure Workload version 3.6, les politiques de segmentation converties de Cisco Secure Workload sont ajoutées en tant que règles dans la section par défaut de la politique de contrôle d’accès.

Les types de règles de contrôle d’accès suivants sont ajoutés :

-

Règles avec préfixe : Workload_golden_

Ces règles, appelées règles d’or, veillent à ce que Cisco Secure Workload puisse communiquer avec tous les agents Cisco Secure Workload installés sur les charges de travail derrière les pare-feu Cisco Secure Firewall.

-

Règles avec préfixe : Workload_

Il s'agit des règles converties à partir des politiques de segmentation dans les espaces de travail des applications pour lesquelles l'application est activée.

-

Règles avec préfixe : Workload_ca_

Il s'agit des règles collectrices converties pour chaque espace de travail de l'application mise en œuvre. À partir de la version 3.7 de Cisco Secure Workload, vous ne pouvez utiliser les règles collectrices de Cisco Secure Workload que si vous avez sélectionné l’option Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration de l’orchestrateur externe de FMC.

L’ordre des règles correspond à l’ordre standard d’application des politiques pour les politiques et les espaces de travail Cisco Secure Workload.

Si vous supprimez ou modifiez ces règles dans FMC, vos modifications seront remplacées la prochaine fois que Cisco Secure Workload transmettra des mises à jour au FMC.

Si vous créez des règles de contrôle d'accès supplémentaires dans FMC indépendamment de cette intégration et que vous configurez l'intégration pour qu'elle fusionne les règles existantes au lieu de les remplacer, cette intégration ne modifie pas vos règles indépendantes, tant qu'elles ne sont pas nommées à l'aide de l'un des préfixes décrits ci-dessus.

Objets dynamiques convertis : détails

Pour afficher les objets dynamiques, accédez à l’interface Web de FMC et sélectionnez Objects (Objets) > Object Management (Gestion des objets) > External Attributes (Attributs externes) > Dynamic Objects (Objets dynamiques) .

Les objets dynamiques convertis à partir de portées, de filtres d’inventaire et grappes Cisco Secure Workload, ainsi que les objets dynamiques supplémentaires requis par cette intégration, sont affichés dans la liste des objets dynamiques de FMC dans les formats suivants, selon la version de Cisco Secure Workload :

-

Dans Cisco Secure Workload 3.7 :

-

Dans la colonne Name (Nom), les objets dynamiques sont répertoriés au format WorkloadObj_<Secure Workload inventory filter name>.

-

Les UUID sont affichés dans la colonne Description (Description). Si les UUID d’un objet sont manquants, le nom du filtre d’inventaire Cisco Secure Workload s’affiche.

-

-

Dans Cisco Secure Workload 3.6 : les objets dynamiques sont répertoriés avec le préfixe WorkloadObj_ .

Si vous devez modifier ces objets : modifiez les portées, les filtres d’inventaire et les grappes dans Cisco Secure Workload. Toutes les modifications que vous apportez dans FMC seront remplacées lors de la prochaine mise à jour de l’intégration par Cisco Secure Workload.

Utilisez les objets dynamiques générés par cette intégration à d’autres fins avec prudence, car leur adhésion est susceptible de changer.

Cette intégration n'a aucune incidence sur les objets dynamiques créés et gérés à l'aide d'autres mécanismes.

Facteurs à prendre en considération lors du déploiement des versions 3.7 et 3.6 de Cisco Secure Workload

Pour toutes les versions 3.7 :

Un seul orchestrateur FMC est pris en charge par Cisco Secure Firewall Management Center (anciennement Firepower Management Center).

Remarque |

L’orchestrateur externe Cisco Secure Workload FMC peut détecter les basculements si le FMC ne répond plus. En cas de basculement, le système efface les données en mémoire et commence la resynchronisation avec une instance FMC active. Il se peut qu’il faille trop de temps à FMC pour reproduire la configuration actuelle dans Cisco Secure Workload, ce qui entraîne l’expiration du délai de l’orchestrateur externe et une nouvelle tentative de synchronisation. Le délai d’expiration pour cette synchronisation de configuration est de 10 minutes. FMC se protège également contre un trop grand nombre de requêtes utilisées par un seul point terminal à partir de la version 7.2 de FMC et des versions antérieures. Si FMC détecte plus de 120 requêtes en une minute, il répond par un message « Too Many Requests » (Trop de requêtes) HTTP 429 pendant une minute après avoir atteint 120 requêtes. Cette limitation est évitée dans la plupart des terminaux FMC grâce à des insertions et des lectures en bloc. Cependant, la collecte du contenu de tous les objets dynamiques entraîne une requête pour chacun d’eux. Les limites d’une intégration se comportant correctement sont basées sur le temps nécessaire à l’orchestrateur de Cisco Secure Workload pour récupérer tous les composants de la politique (limité à 10 minutes). Chaque demande d’objet est affectée par la latence du réseau, le modèle et la charge du FMC. Par exemple, la première minute est consacrée à recueillir des renseignements généraux sur FMC (nombre de FTD, de politiques de contrôle d’accès et de domaines), puis le reste est partagé entre 4,5 minutes à recueillir l’objet dynamique ou le filtre d’inventaire (540) et les 4,5 minutes suivantes à synchroniser les règles de politique ( 11 250). Par conséquent, une charge raisonnable pour les versions actuelles des intégrations de produits serait de 10 minutes = 1 minute (pour l’installation) + (0,024 seconde * nombre de règles dans la politique du logiciel) + (0,5 seconde * nombre de filtres d’inventaire utilisés). Le dépassement de cette limite entraîne un chargement partiel qui est constaté lorsque la politique de contrôle d’accès reste dans l’état « désynchronisé » du FMC. |

Pour toutes les versions 3.6 :

Un seul orchestrateur FMC est pris en charge par centre de gestion Cisco Firepower Management Center.

Si vous utilisez la version 3.6.1.36 ou ultérieure et que votre déploiement utilise des domaines :

Toutes les politiques appliquées dans tous les espaces de travail Cisco Secure Workload sont transmises à toutes les politiques de contrôle d’accès des domaines que vous spécifiez dans la configuration de l’orchestrateur FMC. (À l’exception des politiques de contrôle d’accès qui ne sont pas affectées à au moins un périphérique FTD).

Si votre déploiement n’utilise pas de domaines OU si vous utilisez une version 3.6 antérieure à 3.6.1.36 :

Toutes les politiques appliquées dans tous les espaces de travail Cisco Secure Workload sont poussées vers toutes les politiques de contrôle d’accès qui sont affectées à un périphérique FTD.

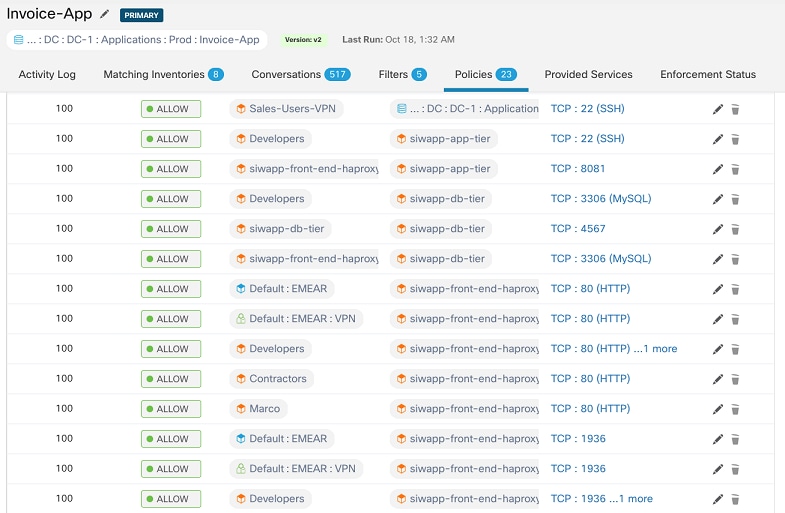

Exemple de configuration avec des objets dynamiques

Politiques de segmentation dans Cisco Secure Workload

Objets dynamiques dans FMC

Politique de contrôle d’accès dans FMC

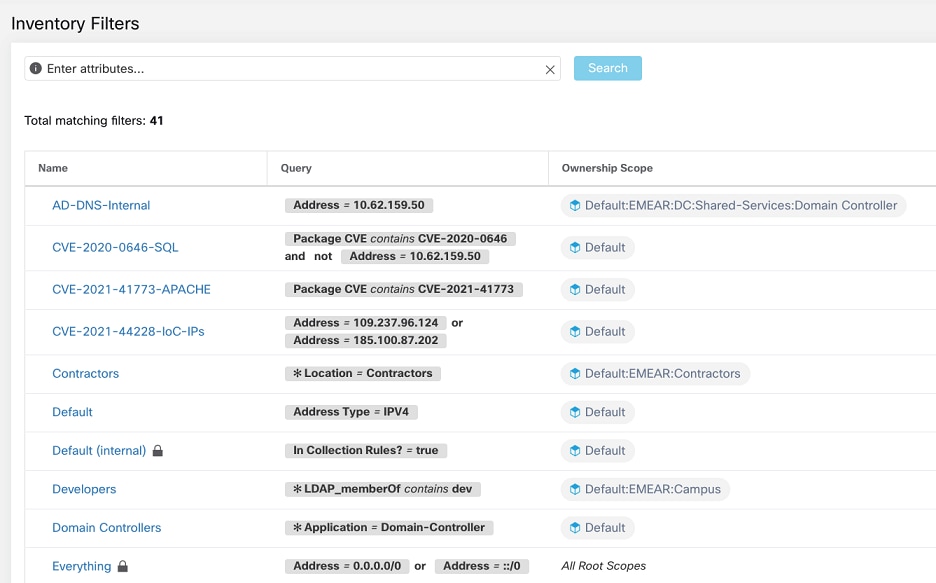

Portées et inventaire dans Cisco Secure Workload

Filtres dans Cisco Secure Workload

Déploiements pris en charge

Version du produit

|

Principales caractéristiques |

Version de Cisco Secure Workload |

Version de Cisco Secure Firewall Management Center et de Cisco Secure Firewall Threat Defense |

||

|---|---|---|---|---|

|

Flux de travail simplifié pour le mappage de la portée aux politiques de contrôle d’accès pour l’application de Cisco Secure Firewall Management Center (FMC) et de Cisco Firepower Threat Defense (FTD). |

3.9.1.1 |

7.2 pour la segmentation et l’application des correctifs virtuels 7.1.x pour l’application de correctifs virtuels 7.0.1 pour la segmentation |

||

|

3.8.1.1 3.8.1.36 |

7.2 pour la segmentation et l’application des correctifs virtuels 7.1.x pour l’application de correctifs virtuels 7.0.1 pour la segmentation |

||

|

3.7.1.5 |

7.1 7.0.1 |

||

|

Prise en charge des domaines FMC lors de l’utilisation de politiques de contrôle d’accès avec des objets dynamiques |

3.6.1.36 |

7.1 7.0.1 |

||

|

Politiques de contrôle d'accès avec des objets dynamiques

|

3.6 |

7.1 7.0.1 |

||

|

Règles du préfiltre |

3.5 |

7.0 6.7 6.6 |

Plateformes et déploiements Cisco Secure Firewall pris en charge

-

Seuls les périphériques Cisco Secure Firewall Threat Defense gérés par Cisco Secure Firewall Management Center sont pris en charge.

-

La haute disponibilité du FMC est prise en charge si elle est configurée.

Si vous incluez le nom d'hôte/l'adresse IP du FMC de secours/secondaire lors de la configuration de l'orchestrateur externe du FMC, lorsque le FMC bascule vers le nouvel appareil primaire actif, l'intégration bascule automatiquement pour utiliser le nouveau FMC actif.

-

Les modes de pare-feu routé et transparent de Cisco Secure Firewall Threat Defense (FTD) sont tous deux pris en charge.

Pour en savoir plus sur les modes de Cisco Secure Firewall Threat Defense, consultez le chapitre sur le mode de pare-feu transparent ou routé Cisco Secure Firewall Threat Defense dans le Guide de configuration de Cisco Secure Firewall Management Center pour votre version.

Exigences supplémentaires pour les versions 3.7 et 3.6 de Cisco Secure Workload

Nous vous recommandons d’utiliser un FMC dédié pour cette intégration.

Exigences supplémentaires dans la version 3.5 de Cisco Tetration

Les FTD doivent être affectés à un domaine dédié, utilisé uniquement pour l’intégration avec Tetration. Ainsi, les appareils FTD affectés sont les seuls vers lesquels les politiques Tetration sont transmises.

Pour plus d'informations sur la création de nouveaux domaines, la gestion des domaines et le déplacement de périphériques entre les domaines, consultez la section Gestion des domaines dans le chapitre Gestion des déploiements du Guide de configuration du Cisco Firepower Management Center pour votre version de Firepower. Par exemple :Guide de configuration du Cisco Firepower Management Center version 6.7

.

Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.9.1.1

Cette section s’applique à toutes les versions 3.9.

Paramètres de la version 3.9.1.1

Créez le connecteur FMC dans Cisco Secure Workload pour établir la communication avec Cisco Secure Firewall Management Center.

-

Dans le volet de navigation, choisissez .

-

Sous Firewall (Pare-feu), cliquez sur Cisco Secure Firewall.

-

Cliquez sur Configure your new connector here (Configurer votre nouveau connecteur ici).

-

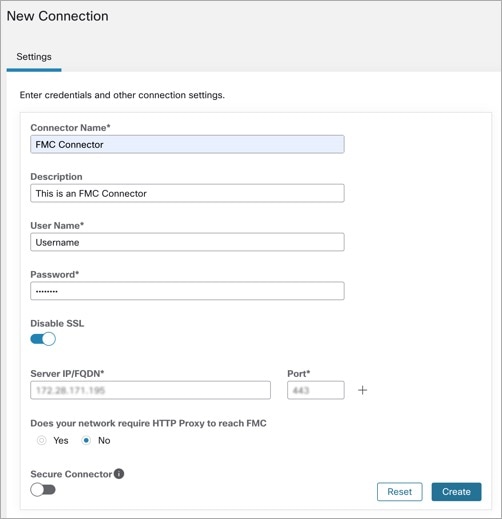

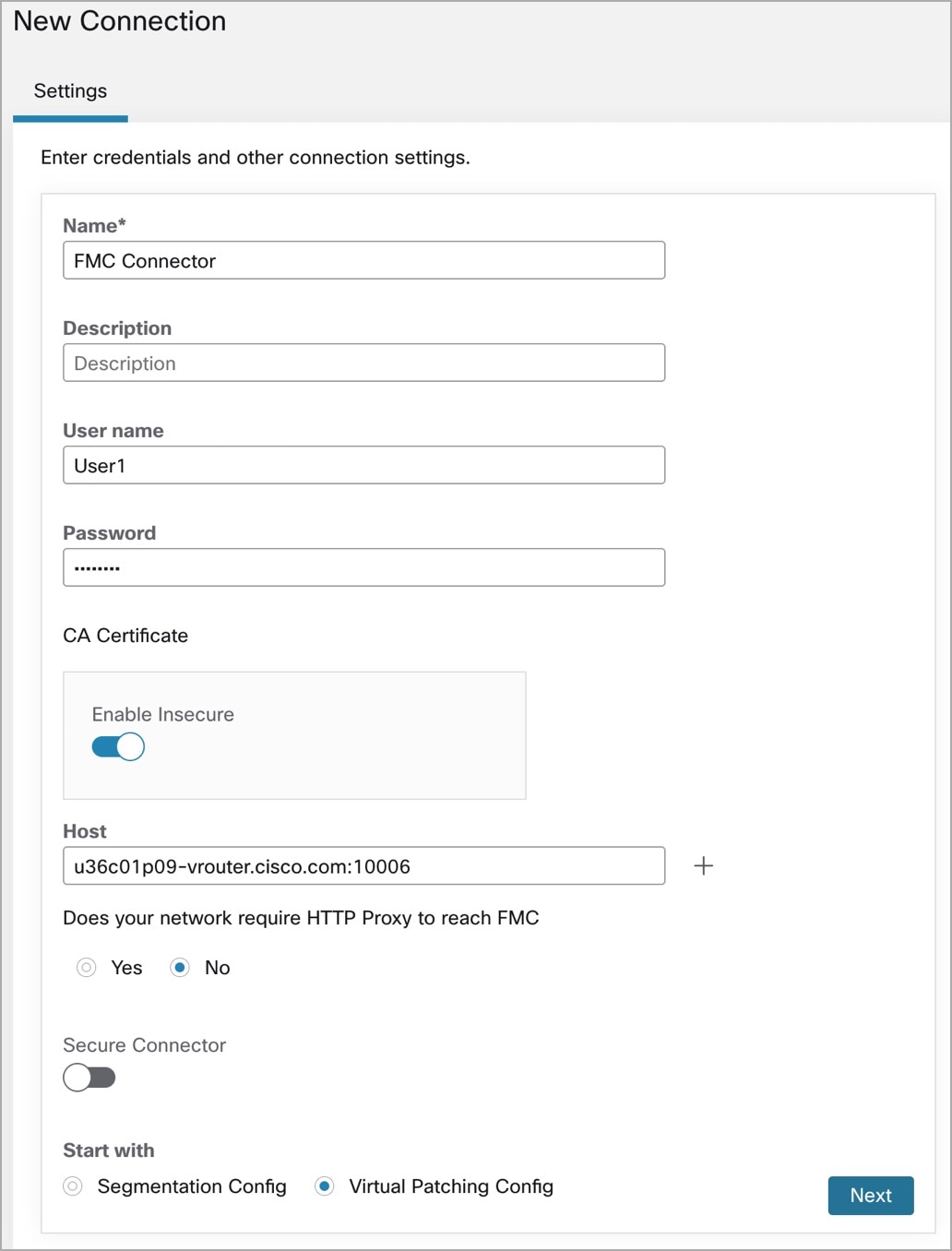

À la page New Connection (Nouvelle connexion), saisissez les renseignements d’authentification et les autres paramètres de connexion comme suit :

Champs

Description

Nom du connecteur

Attribuez un nom unique au connecteur FMC.

Description

Saisissez une description

Nom d’utilisateur et mot de passe

Saisissez les renseignements d’authentification utilisés pour communiquer avec le FMC.

Certificat de l’autorité de certification

Pour utiliser l’authentification sécurisée, saisissez le certificat de l’autorité de certification utilisé par Cisco Secure Workload pour authentifier cet appareil FMC. Vous pouvez également cocher l'option Disable SSL (Désactiver SSL) lorsque le réseau est fiable et que Cisco Secure Workload ne valide pas le certificat.

Vous pouvez obtenir le certificat d’autorité de certification auprès du FMC en utilisant le flux de travail de gestion des objets.

Server IP/FQDN* and Port (Adresse IP du serveur/Nom de domaine complet* et Port)

Saisissez l’adresse IP du serveur et le numéro de port du FMC associé. Le nom d’hôte doit être un nom de domaine complet ou une adresse IP du FMC.

Votre réseau nécessite-t-il un serveur mandataire (serveur mandataire) HTTP pour atteindre FMC?

Si oui, saisissez l’URL du serveur mandataire au format <hôte du serveur mandataire> :<port du serveur mandataire>

Connecteur sécurisé

Activez l'option si un connecteur sécurisé est utilisé pour tunneliser les connexions entre Cisco Secure Workload et FMC.

Notez qu’avant d’activer cette option, vous devez avoir déployé un connecteur sécurisé.

-

Cliquez sur Create (créer).

Segmentation dans la version 3.9.1.1

Les politiques de segmentation appliquées par Cisco Secure Workload sont converties en politiques de contrôle d’accès, à l’aide d’ensembles d’adresses IP extraits des portées, des filtres d’inventaire et des grappes. Ces ensembles sont convertis en objets dynamiques dans Cisco Secure Firewall Management Center.

Les politiques de segmentation converties de Cisco Secure Workload sont ajoutées au Cisco Secure Firewall Management Center en tant que règles dans les sections respectives de la politique de contrôle d’accès. Les politiques absolues sont ajoutées dans la section de règles obligatoires et les politiques par défaut sont ajoutées dans la section de règles par défaut.

Les types de règles de contrôle d’accès suivants sont ajoutés :

-

Règles avec préfixe : Workload_ golden_ :

Ces règles, appelées règles d’or, veillent à ce que Cisco Secure Workload puisse communiquer avec tous les agents Cisco Secure Workload installés sur les charges de travail derrière les pare-feux sécurisés.

-

Règles avec préfixe : Workload_ :

Il s’agit des règles converties à partir des politiques de segmentation dans les espaces de travail applicatifs pour lesquelles l’application de la règle est activée.

-

Règles avec préfixe : Workload_ca_ :

Il s'agit des règles collectrices converties pour chaque espace de travail de l'application mise en œuvre. À partir de la version de Cisco Secure Workload, vous ne pouvez utiliser les règles collectrices de Cisco Secure Workload que si vous avez sélectionné l’option Use Secure Workload Catch-All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration du connecteur FMC.

-

Les objets dynamiques sont créés avec le préfixe : WorkloadObj_

Remarque |

|

Ajouter un mappage de politique de contrôle d'accès

-

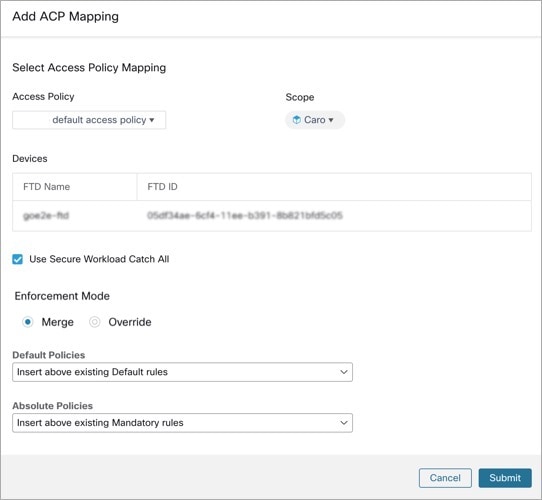

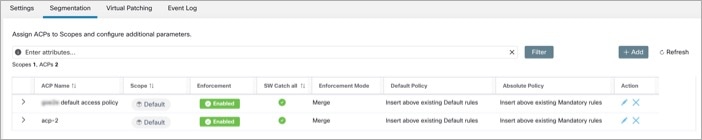

Dans l’onglet Segmentation, cliquez sur + Ajouter pour associer une politique d’accès.

-

Dans la fenêtre Add ACP Mapping (Ajouter un mappage de la politique de contrôle d’accès), choisissez une politique d’accès dans la liste déroulante et associez-la à une portée. Vous ne pouvez associer une politique d’accès qu'à une seule portée.

-

Cochez la case Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) pour activer les règles collectrices de Cisco Secure Workload. Les règles collectrices de Cisco Secure Workload sont répertoriées après toutes les autres règles (les règles Cisco Secure Workload et les règles créées directement dans FMC, le cas échéant) dans la section par défaut des politiques de contrôle d’accès. Si vous décidez de désactiver les règles collectrices de Cisco Secure Workload, décochez cette option pour utiliser l’action par défaut de la politique de contrôle d’accès de FMC.

-

Sélectionnez une option de Enforcement Mode (Mode d’application).

-

Fusionner : les règles de politique Cisco Secure Workload sont ajoutées en même temps que les règles existantes créées par les utilisateurs. Vous pouvez configurer la priorité comme expliqué à l’étape suivante.

-

Remplacer : les règles existantes créées par les utilisateurs sont remplacées par les règles de politique Cisco Secure Workload.

Remarque

La liste déroulante des priorités n’est disponible que lorsque Merge (Fusionner) est sélectionné comme mode d’application.

-

-

Dans les menus déroulants des politiques absolue et par défaut, choisissez l’option requise pour définir la priorité des politiques Cisco Secure Workload comme étant supérieure ou inférieure aux règles préexistantes dans la section respective de la politique de contrôle d’accès dans FMC.

-

Si vous choisissez l’option Insert above existing Mandatory rules (Insérer au-dessus des règles obligatoires existantes), les politiques Cisco Secure Workload ont une priorité plus élevée que les règles obligatoires.

-

Si vous choisissez l’option Insert below existing Mandatory rules (Insérer sous les règles obligatoires existantes), les politiques Cisco Secure Workload ont une priorité inférieure aux règles obligatoires.

Par exemple, dans la liste déroulante Politiques absolues, si vous choisissez Insert above existing Mandatory rules (Insérer au-dessus des règles obligatoires existantes), les règles Cisco Secure Workload sont configurées au début de la section Obligatoire, suivies des règles de contrôle d’accès préexistantes dans Cisco Secure Firewall Management Center. Lorsqu’une nouvelle règle est créée, l’ordre des règles de la politique de contrôle d’accès est mis à jour en fonction de la priorité sélectionnée pour les politiques dans Cisco Secure Workload.

-

-

Cliquez sur Submit (Envoyer).

Modifier le mappage de la politique de contrôle d’accès

-

Sous Action, cliquez sur l’icône en forme de crayon pour modifier le mappage.

-

Mettez à jour les renseignements existants et cliquez sur Submit (Envoyer).

-

Cliquez sur Save (Enregistrer) pour enregistrer toutes les modifications.

Application de correctifs virtuels dans la version 3.9.1.1

-

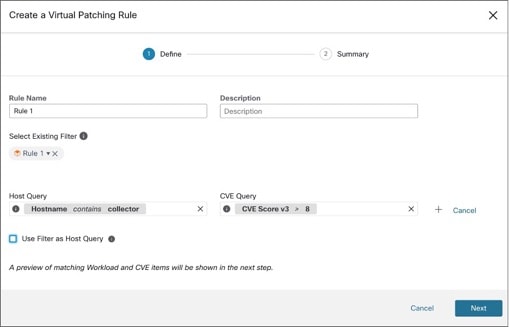

Dans la fenêtre Create a Virtual Correctif Rule (créer une règle d’application de correctifs virtuels), saisissez un Rule Name (Nom de règle) et une Description (description) pour la règle.

-

Sélectionnez un filtre existant dans la liste déroulante. Vous pouvez sélectionner une portée ou sous-portée existante pour sélectionner les hôtes à prendre en compte pour l’application de correctifs virtuels.

-

Par défaut, la case Use Filter as Host Query (utiliser le filtre comme requête d’hôte) est cochée. Vous pouvez continuer en saisissant simplement la requête CVE; sans créer de nouveau filtre d’application de correctifs virtuels. La requête de l’hôte comprend le contenu du filtre choisi.

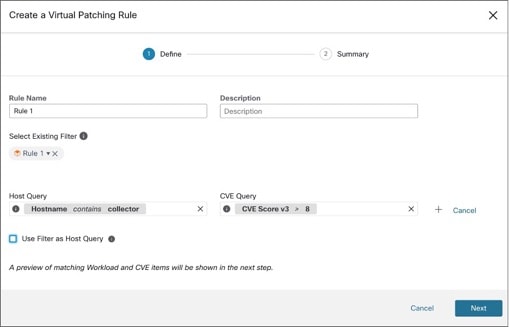

Figure 4. Sans créer de nouveau filtre d’application de correctifs virtuel

-

Décochez la case Use Filter as Host Query (Utiliser le filtre comme requête hôte) pour saisir à la fois la requête hôte et la requête CVE. Cela crée un nouveau filtre d’application de correctifs virtuels.

Figure 5. Créer un nouveau filtre d’application de correctif virtuel

-

-

Saisissez une requête d'hôte et de CVE. Cliquez sur l'icône + pour ajouter d'autres requêtes.

Note

-

Passez le curseur sur l’icône d’information pour afficher les formats de requête pris en charge.

-

Par défaut, un filtre d’application de correctifs virtuels est créé en fonction de la combinaison de requêtes saisie.

-

-

Cliquez sur Next (suivant). Dans la fenêtre Summary (résumé), les listes des charges de travail et des CVE correspondants sont affichées. Les charges de travail et les CVE sont mises en correspondance de manière dynamique en fonction de la requête.

-

Cliquez sur Create (créer).

-

Les règles d’application de correctifs virtuels ajoutées sont affichées sous Rules (Règles). Saisissez les attributs et cliquez sur Filter (filtrer) pour affiner les résultats de la recherche.

-

Les charges de travail avec des CVE publiées sont affichées sur la droite.

-

Saisissez les attributs et cliquez sur Filter (filtrer) pour affiner les résultats de la recherche.

-

Cliquez sur les en-têtes de colonne pour trier les entrées.

-

Dans la colonne Exported (exporté), cliquez sur CVEs List (Liste des CVE) pour afficher une liste de tous les CVE publiés d’une charge de travail.

-

Cliquez sur le menu contextuel pour afficher le journal d'audit d'une charge de travail. Les journaux des 48 dernières heures sont stockés et affichés.

-

Modifier une règle d’application de correctifs virtuels

-

Cliquez sur Edit (modifier) pour ajouter d’autres règles, modifier les renseignements détaillés et/ou supprimer une règle.

Figure 6. Modifier une règle d’application de correctifs virtuels

-

Cliquez sur l'icône + pour ajouter d'autres règles. Cliquez sur Save (enregistrer).

-

Cliquez sur l’icône de la corbeille pour supprimer une règle.

-

-

Cliquez sur l’icône en forme de crayon pour modifier les détails d’une règle.

-

Dans la fenêtre Edit Virtual Correctif Rule (modifier la règle d’application de correctifs virtuels), modifiez la requête d’hôte et la requête CVE au besoin, puis enregistrez les modifications.

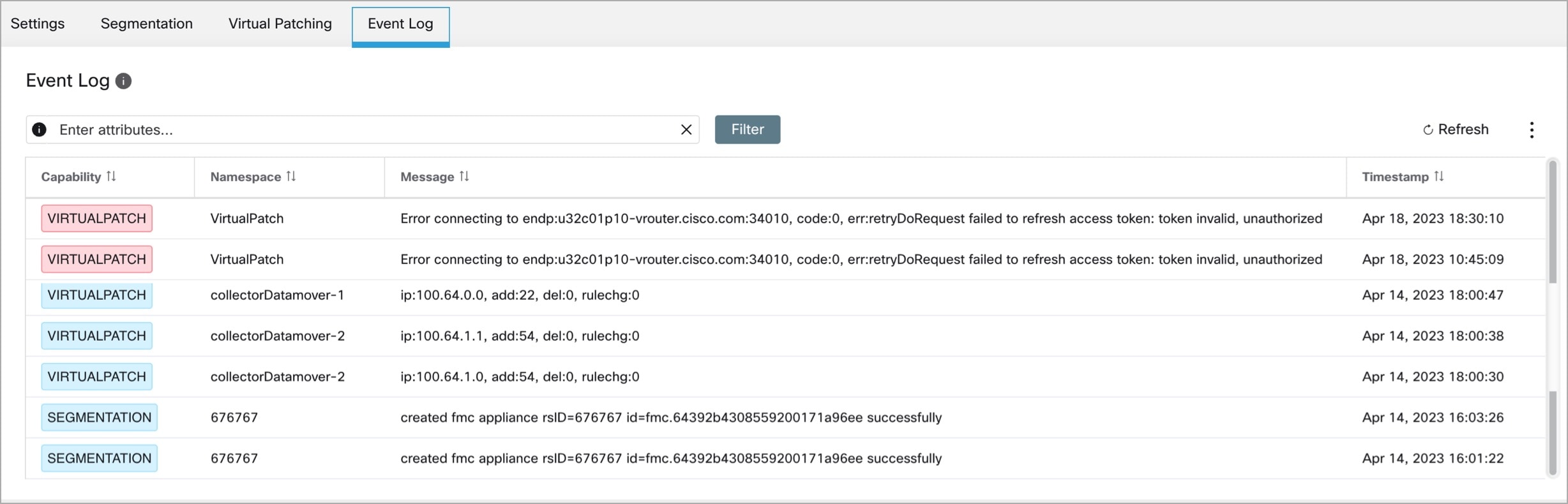

Le journal des événements dans la version 3.9.1.1

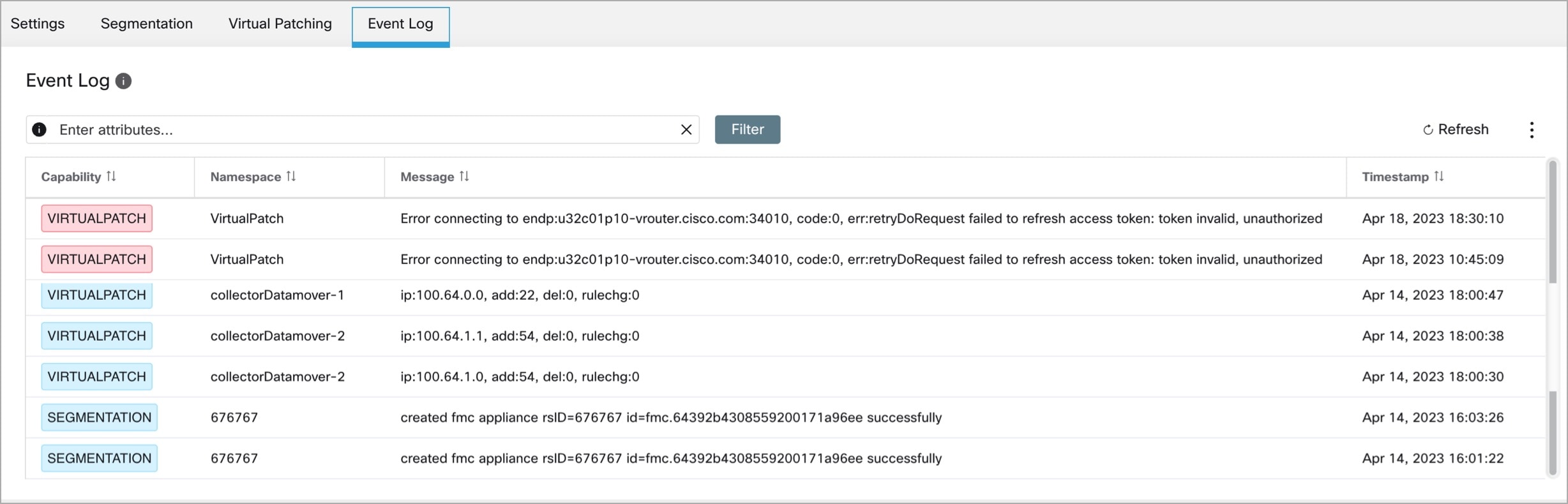

L’onglet Event Log (Journal des événements) répertorie les événements ou les transactions importants entre Cisco Secure Workload et Cisco Secure Firewall Management Center.

-

Saisissez les attributs pour filtrer les événements en fonction de la capacité, du niveau de l’événement, de l’espace de noms et du message.

Remarque

Les codes de couleur pour le niveau de l’événement sont Information (bleu), Avertissement (orange) et Erreur (rouge).

-

Cliquez sur les en-têtes de colonne pour trier les entrées.

-

Cliquez sur l'icône du menu en trois points pour télécharger les détails au format JSON et/ou CSV.

-

Cliquez sur Refresh (Actualiser) pour réinitialiser tous les filtres.

Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.8.1.1

Cette section s’applique à toutes les versions 3.8.

À propos des mises à niveau

Mises à niveau vers Cisco Secure Workload, version 3.8.1.1

-

Mises à niveau à partir de la version 3.7.1.5

L'orchestrateur externe FMC est migré vers Cisco Secure Firewall.

Vos configurations préalables à la mise à niveau ne changent pas.

Après la mise à niveau vers la version 3.8.1.1, vous pouvez effectuer les opérations suivantes :

-

Publiez des renseignements CVE provenant des charges de travail basées sur des agents dans Cisco Secure Firewall Management Center pour affiner les politiques IPS en exécutant les recommandations du pare-feu.

-

Définissez la priorité des politiques de segmentation à répertorier dans les sections Obligatoire ou Par défaut de la politique de contrôle d’accès.

-

Pour activer ou désactiver l’option d’utilisation des règles collectrices de Cisco Secure Workload, activez ou désactivez l’option Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration du connecteur FMC.

Conditions préalables à l’intégration : Cisco Secure Workload, version 3.8.1.1

-

Vous avez configuré un Cisco Secure Firewall Management Center (FMC) et au moins un périphérique Cisco Secure Firewall Threat Defense (FTD) pris en charge. Vous avez associé les périphériques FTD au FMC, affecté chaque FTD à une politique de contrôle d’accès et vérifié que les politiques peuvent être déployées du FMC sur les FTD et que le système traite le trafic réseau comme prévu.

Pour obtenir des renseignements complets, consultez la documentation de Cisco Secure Firewall Management Center pour vos produits, y compris les feuilles de route relatives à la documentation de Cisco Secure Firewall Management Center.

-

Votre appareil Cisco Secure Workload (sur site) ou votre compte (SaaS) est configuré et fonctionne comme prévu.

-

Si vous utilisez un logiciel-service (SaaS) Cisco Secure Workload, ou si un Cisco Secure Workload local ne peut pas atteindre directement l’appareil FMC, configurez un tunnel de connecteur sécurisé pour assurer la connectivité entre les composants de la solution.

Par défaut, Cisco Secure Workload communique avec l'API REST FMC à l'aide de HTTPS sur le port 443.

Pour obtenir des instructions sur la configuration du connecteur sécurisé, consultez le guide de l’utilisateur Cisco Secure Workload, disponible dans l’aide en ligne de l’interface Web Cisco Secure Workload.

Mettre en œuvre cette intégration pour Cisco Secure Workload, version 3.8.1.1

Le tableau suivant présente le flux de travail de bout en bout pour configurer Cisco Secure Firewall Management Center et configurer l’intégration avec Cisco Secure Workload version 3.8.1.1.

|

Étape |

Description |

Autres renseignements |

|---|---|---|

|

Avant de commencer |

Découvrez comment fonctionne cette intégration, le processus de haut niveau pour sa mise en œuvre et toutes les considérations relatives au déploiement. |

Consultez toutes les sections et tous les sujets sous Renseignements importants pour Cisco Secure Workload version 3.8. |

|

Avant de commencer |

Répondre aux exigences et aux conditions préalables |

Consultez toutes les sections de et Conditions préalables à l’intégration : Cisco Secure Workload, version 3.8.1.1. |

|

1 |

Dans Cisco Secure Workload : Définissez les portées, les filtres d’inventaire, les grappes, les espaces de travail et les politiques de segmentation pour votre environnement. |

Détectez automatiquement les politiques à l’aide du mappage des dépendances des applications ou créez manuellement des politiques de segmentation dans l’espace de travail de l’application de Cisco Secure Workload. Si vous avez des questions à ce sujet, consultez la section sur la segmentation du guide de l’utilisateur Cisco Secure Workload, disponible comme aide en ligne à partir de votre interface Web Cisco Secure Workload. Vous pouvez également consulter Avancé : Utiliser ADM pour générer des politiques de segmentation. |

|

2 |

Dans FMC : Définissez l’ action par défaut de la politique au bas de chaque politique de contrôle d’accès affectée à une protection contre les menaces Cisco Secure Firewall Threat Defense. |

Cette action dépend des politiques de segmentation que vous créez. Par exemple, si vous souhaitez bloquer tout le trafic qui n’est pas explicitement autorisé par les politiques de segmentation, sélectionnez Block all traffic (Bloquer tout le trafic). |

|

3 |

Dans FMC : Créez un compte d’utilisateur dédié à cette intégration. |

Exigences pour ce compte d’utilisateur :

Si vous avez des questions sur la création de comptes utilisateur dans FMC, consultez la rubrique « Ajouter un utilisateur interne » dans l’aide en ligne de Cisco Secure Firewall Management Center. |

|

4 |

Dans Cisco Secure Workload : Créez un connecteur FMC. |

Créez un seul connecteur FMC par Cisco Secure Firewall Management Center. Pour créer un connecteur FMC, consultez la section Configurer le connecteur FMC en version 3.8.1.1. |

|

5 |

Dans Cisco Secure Workload : Mettre en correspondance la politique de contrôle d’accès avec la portée |

Dans Manage (Gestion) > Workloads (Charges de travail) > Connectors (Connecteurs) > Segmentation (Segmentation), créez un mappage ACP. |

|

6 |

Dans Cisco Secure Workload : Créez une règle d’application de correctifs virtuels. |

Dans Manage (Gestion) > Workloads (Charges de travail) > Connectors (Connecteurs) > Virtual Patching (Correctifs virtuels) , créez une règle de correctifs virtuels. Les charges de travail avec des CVE publiées sont affichées. |

|

7 |

Dans Cisco Secure Workload : Appliquez les politiques sur les espaces de travail souhaités. |

Dans le ou les espaces de travail, cliquez sur l'onglet Enforcement (Application), puis sur le bouton Enforce Policies (Appliquer les politiques) et suivez les instructions de l'assistant. |

|

8 |

Attendez que les nouvelles règles apparaissent dans la ou les politiques de contrôle d’accès. |

Cette opération est plus ou moins longue, en fonction de la quantité de données à transférer, de la vitesse des machines, de la bande passante du réseau, etc. Pour afficher les règles : Dans votre FMC, choisissez Policies (Politiques) > Access Control (Contrôle d'accès) et cliquez sur la politique à afficher. |

|

9 |

Les nouvelles politiques de contrôle d’accès sont automatiquement déployées sur les périphériques gérés Cisco Secure Firewall Threat Defense associés. |

Les modifications futures sont également déployées automatiquement sur les périphériques Cisco Secure Firewall Threat Defense. Si vous associez de nouveaux FTD à une politique de contrôle d’accès existante, ces derniers recevront automatiquement les règles actuelles. |

Configurer le connecteur FMC en version 3.8.1.1

Avant de commencer

Suivez les étapes décrites jusqu’à présent dans la section Mise en œuvre de cette intégration pour Cisco Secure Workload version 3.8.1.1.

Paramètres

Créez le connecteur FMC dans Cisco Secure Workload pour établir la communication avec Cisco Secure Firewall Management Center.

-

Accédez à Manage (Gestion) > Workloads (Charges de travail) > Connectors (Connecteurs).

-

Sous Firewall (Pare-feu), cliquez sur Cisco Secure Firewall.

-

Cliquez sur Configure your new connector here (Configurer votre nouveau connecteur ici).

-

Sur la page New Connection (Nouvelle connexion), saisissez les renseignements d’authentification et les autres paramètres de connexion comme suit :

Champs

Description

Nom

Attribuez un nom unique au connecteur FMC.

Description

Saisissez une description

Nom d’utilisateur et mot de passe

Saisissez les renseignements d’authentification utilisés pour communiquer avec le FMC.

Certificat de l’autorité de certification

Saisissez le certificat de l’autorité de certification utilisé par Cisco Secure Workload pour authentifier cet appareil FMC. Vous pouvez également cocher Enable Insecure (Activer l'option non sécurisée) lorsque le réseau est sécurisé et que Cisco Secure Workload ne valide pas le certificat.

Vous pouvez obtenir le certificat d’autorité de certification auprès du FMC en utilisant le flux de travail de gestion des objets.

Hébergement

Saisissez le nom d’hôte et le numéro de port du FMC associé. Le format est <nom de domaine complet> : <Port> ou <IP> : <Port>

Le nom d’hôte doit être un nom de domaine complet ou une adresse IP de FMC.

Votre réseau nécessite-t-il un serveur mandataire (serveur mandataire) HTTP pour atteindre FMC?

Saisissez l’URL du serveur mandataire au format <hôte du serveur mandataire> :<port du serveur mandataire>

Connecteur sécurisé

Activez l'option si un connecteur sécurisé est utilisé pour tunneliser les connexions entre Cisco Secure Workload et FMC.

Avant d’activer cette option, vous devez avoir déployé un connecteur sécurisé.

Effectuez les opérations suivantes au préalable :

Choisissez la configuration de segmentation ou la configuration d’application de correctifs virtuels.

a) Configuration de la segmentation : affectez des politiques de contrôle d’accès aux portées et configurez des paramètres supplémentaires.

b) Configuration d’application de correctifs virtuels : configurez les règles sur les CVE à publier sur FMC.

-

Cliquez sur Next (suivant).

Segmentation

Les politiques de segmentation appliquées par Cisco Secure Workload sont converties en politiques de contrôle d’accès en fonction des ensembles d’adresses IP des portées, des filtres d’inventaire et des grappes convertis en objets dynamiques dans Cisco Secure Firewall Management Center.

Les politiques de segmentation converties de Cisco Secure Workload sont ajoutées au Cisco Secure Firewall Management Center en tant que règles dans les sections respectives de la politique de contrôle d’accès. Les politiques absolues sont ajoutées dans la section de règles obligatoires et les politiques par défaut sont ajoutées dans la section de règles par défaut.

Les types de règles de contrôle d’accès suivants sont ajoutés :

-

Règles avec préfixe : Workload_ golden_ :

Ces règles, appelées règles d’or, veillent à ce que Cisco Secure Workload puisse communiquer avec tous les agents Cisco Secure Workload installés sur les charges de travail derrière les pare-feux sécurisés.

-

Règles avec préfixe : Workload_ :

Il s’agit des règles converties à partir des politiques de segmentation dans les espaces de travail applicatifs pour lesquelles l’application de la règle est activée.

-

Règles avec préfixe : Workload_ca_ :

Il s'agit des règles collectrices converties pour chaque espace de travail de l'application mise en œuvre. À partir de la version de Cisco Secure Workload, vous ne pouvez utiliser les règles collectrices de Cisco Secure Workload que si vous avez sélectionné l’option Use Secure Workload Catch-All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration du connecteur FMC.

-

Les objets dynamiques sont créés avec le préfixe : WorkloadObj_

Remarque |

|

Créer un mappage de la politique de contrôle d’accès

-

Si Segmentation Config (configuration de segmentation) est sélectionnée dans les paramètres, vous êtes redirigé vers la fenêtre Create ACP Mapping (Créer un mappage de la politique de contrôle d’accès).

-

Choisissez une politique d’accès dans la liste déroulante et associez-la à une portée. Une politique d’accès ne peut être mappée qu’à une seule portée.

-

Cochez la case Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) pour activer les règles collectrices de Cisco Secure Workload. Les règles collectrices de Cisco Secure Workload sont répertoriées après toutes les autres règles (les règles Cisco Secure Workload et les règles créées directement dans FMC, le cas échéant) dans la section par défaut des politiques de contrôle d’accès. Si vous décidez de désactiver les règles collectrices de Cisco Secure Workload, décochez cette option pour utiliser l’action par défaut de la politique de contrôle d’accès de FMC.

-

Sélectionnez une option de Enforcement Mode (Mode d’application).

-

Fusionner : les règles de politique Cisco Secure Workload sont ajoutées en même temps que les règles existantes créées par les utilisateurs. Vous pouvez configurer la priorité comme expliqué à l’étape suivante.

-

Remplacer : les règles existantes créées par les utilisateurs sont remplacées par les règles de politique Cisco Secure Workload.

Remarque

Les options du menu déroulant de priorité ne sont disponibles que lorsque Merge (Fusionner) est sélectionné comme mode d’application.

-

-

Dans les menus déroulants des politiques absolue et par défaut, choisissez l’option requise pour définir la priorité des politiques Cisco Secure Workload comme étant supérieure ou inférieure aux règles préexistantes dans la section respective de la politique de contrôle d’accès dans FMC.

-

Si vous choisissez l’option Insert above existing Mandatory rules (Insérer au-dessus des règles obligatoires existantes), les politiques Cisco Secure Workload ont une priorité plus élevée que les règles obligatoires.

-

Si vous choisissez l’option Insert below existing Mandatory rules (Insérer sous les règles obligatoires existantes), les politiques Cisco Secure Workload ont une priorité inférieure aux règles obligatoires.

Par exemple, dans le menu déroulant Absolute Policies (Politiques absolues), si vous choisissez Insérer au-dessus des règles obligatoires existantes, les règles Cisco Secure Workload sont configurées au début de la section Obligatoire, suivies de toutes les règles de contrôle d’accès préexistantes dans Cisco Secure Firewall Management Center. Lorsqu’une nouvelle règle est créée, l’ordre des règles de la politique de contrôle d’accès est mis à jour en fonction de la priorité sélectionnée pour les politiques dans Cisco Secure Workload.

Illustration 8. Créer un mappage de la politique de contrôle d’accès

-

-

Cliquez sur Create (créer).

Modifier le mappage de la politique de contrôle d’accès

-

Dans l’onglet Segmentation, cliquez sur Edit (Modifier).

-

Sous Action (Action), cliquez sur l’icône de modification.

-

Apportez les modifications nécessaires et cliquez sur Save (enregistrer).

-

Cliquez sur l’icône + pour mapper une autre politique de contrôle d’accès à une portée.

-

Cliquez sur Save (Enregistrer) pour enregistrer toutes les modifications.

Application de correctifs virtuels

Les correctifs virtuels, également appelés correctifs externes et correctifs juste à temps, sont une technique de sécurité utilisée pour protéger les applications et les systèmes informatiques contre les vulnérabilités connues. L’application de correctifs virtuels, utilisée à l’origine par le système de prévention des intrusions (IPS), met en œuvre des correctifs temporaires ou des solutions de contournement pour corriger les vulnérabilités jusqu’à ce qu’un correctif permanent puisse être développé et appliqué.

Par exemple, les entreprises qui respectent le cycle de vie de développement logiciel prennent le temps de détecter, de corriger et de développer une nouvelle version de l’application. Le système peut être protégé par l’installation d’un pare-feu et l’ajout de règles IPS jusqu’à ce que la nouvelle version de l’application soit déployée. Cisco Secure Workload publie les CVE sur le pare-feu pour qu’ils soient pris en compte lors de la création des politiques IPS.

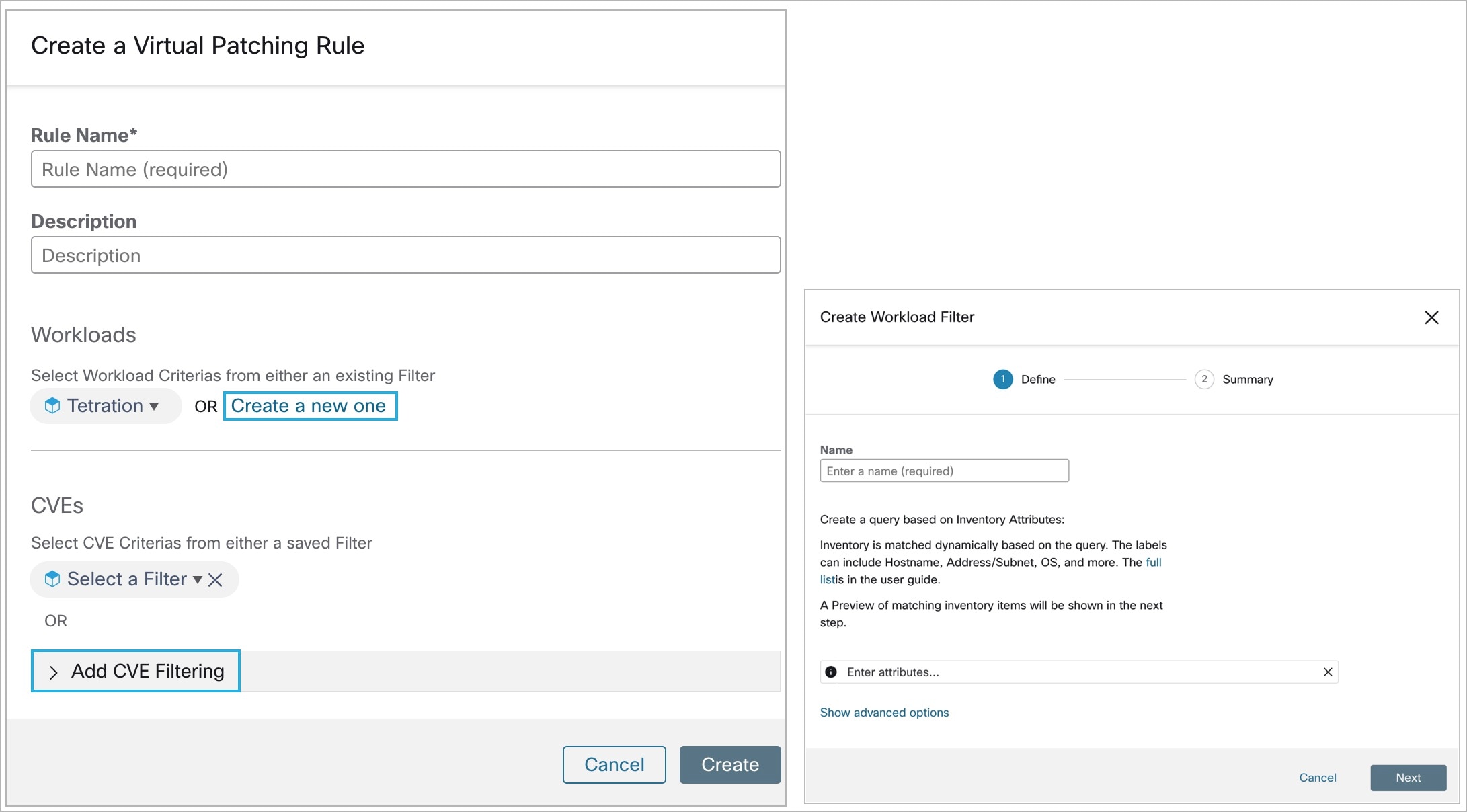

-

Si le paramètre Virtual Patching Config (Configuration d’application de correctifs virtuels) est sélectionné, vous serez redirigé vers la fenêtre Create a Virtual Patching Rule (créer une règle d’application de correctifs virtuels).

-

Saisissez un Rule Name) (Nom de règle) et une Description (Description).

-

Vous pouvez choisir un filtre de charge de travail existant ou en créer un nouveau.

-

Vous pouvez choisir un filtre CVE existant ou ajouter un filtre CVE en saisissant une requête CVE.

-

Cliquez sur Create (créer).

-

Sous l’onglet Virtual Patching (Correctif virtuel ), sous Rules (Règes), cliquez sur Add Rule (ajouter une règle) pour ajouter une ou plusieurs règles.

Figure 9. Créer une règle d’application de correctif virtuel

-

Les règles d’application de correctifs virtuels ajoutées sont affichées sous Rules (Règles).

-

Vous pouvez rechercher par Rule Name (Nom de règle) et par Description (Description).

-

Cliquez sur l'icône de filtre pour choisir les colonnes à afficher.

-

Sous Actions, cliquez sur l’icône de modification pour modifier les détails d’une règle d’application de correctifs virtuels.

-

Sous Actions, cliquez sur l’icône de la corbeille pour supprimer une règle d’application de correctifs virtuels.

-

-

Les charges de travail avec des CVE publiées sont affichées sur la droite.

-

Vous pouvez filtrer les données en saisissant des attributs tels que le Nom de la règle, le Filtre d’inventaire, la Charge de travail et le Pire score.

-

Cliquez sur l'icône de menu pour téléverser les détails au format JSON et/ou CSV.

-

Cliquez sur les en-têtes de colonne pour trier les entrées.

-

Dans la colonne Exported (exporté), cliquez sur CVEs List (Liste des CVE) pour afficher une liste de tous les CVE publiés d’une charge de travail.

-

Cliquez sur le menu contextuel pour afficher le journal d'audit. Les journaux des 48 dernières heures sont stockés et affichés.

-

Application de correctifs virtuels dans la version 3.8.1.36

-

Dans la fenêtre Create a Virtual Correctif Rule (créer une règle d’application de correctifs virtuels), saisissez un Rule Name (Nom de règle) et une Description (description) pour la règle.

-

Sélectionnez un filtre existant dans la liste déroulante. Vous pouvez sélectionner une portée ou sous-portée existante pour sélectionner les hôtes à prendre en compte pour l’application de correctifs virtuels.

-

Par défaut, la case Use Filter as Host Query (utiliser le filtre comme requête d’hôte) est cochée. Vous pouvez continuer en saisissant simplement la requête CVE; sans créer de nouveau filtre d’application de correctifs virtuels. La requête de l’hôte comprend le contenu du filtre choisi.

Figure 10. Sans créer de nouveau filtre d’application de correctifs virtuel

-

Décochez la case Use Filter as Host Query (Utiliser le filtre comme requête hôte) pour saisir à la fois la requête hôte et la requête CVE. Cela crée un nouveau filtre d’application de correctifs virtuels.

Figure 11. Créer un nouveau filtre d’application de correctif virtuel

-

-

Saisissez une requête d'hôte et de CVE. Cliquez sur l'icône + pour ajouter d'autres requêtes.

Note

-

Passez le curseur sur l’icône d’information pour afficher les formats de requête pris en charge.

-

Par défaut, un filtre d’application de correctifs virtuels est créé en fonction de la combinaison de requêtes saisie.

-

-

Cliquez sur Next (suivant). Dans la fenêtre Summary (résumé), les listes des charges de travail et des CVE correspondants sont affichées. Les charges de travail et les CVE sont mises en correspondance de manière dynamique en fonction de la requête.

-

Cliquez sur Create (créer).

-

Les règles d’application de correctifs virtuels ajoutées sont affichées sous Rules (Règles). Saisissez les attributs et cliquez sur Filter (filtrer) pour affiner les résultats de la recherche.

-

Les charges de travail avec des CVE publiées sont affichées sur la droite.

-

Saisissez les attributs et cliquez sur Filter (filtrer) pour affiner les résultats de la recherche.

-

Cliquez sur les en-têtes de colonne pour trier les entrées.

-

Dans la colonne Exported (exporté), cliquez sur CVEs List (Liste des CVE) pour afficher une liste de tous les CVE publiés d’une charge de travail.

-

Cliquez sur le menu contextuel pour afficher le journal d'audit d'une charge de travail. Les journaux des 48 dernières heures sont stockés et affichés.

-

Modifier une règle d’application de correctifs virtuels

-

Cliquez sur Edit (modifier) pour ajouter d’autres règles, modifier les renseignements détaillés et/ou supprimer une règle.

Figure 12. Modifier une règle d’application de correctifs virtuels

-

Cliquez sur l'icône + pour ajouter d'autres règles. Cliquez sur Save (enregistrer).

-

Cliquez sur l’icône de la corbeille pour supprimer une règle.

-

-

Cliquez sur l’icône en forme de crayon pour modifier les détails d’une règle.

-

Dans la fenêtre Edit Virtual Correctif Rule (modifier la règle d’application de correctifs virtuels), modifiez la requête d’hôte et la requête CVE au besoin, puis enregistrez les modifications.

Journal des événements

L’onglet Event Log (Journal des événements) répertorie les événements ou les transactions importants entre Cisco Secure Workload et Cisco Secure Firewall Management Center.

-

Saisissez les attributs pour filtrer les événements en fonction de la capacité, du niveau de l’événement, de l’espace de noms et du message.

Remarque

Les codes de couleur pour le niveau de l’événement sont Information (bleu), Avertissement (orange) et Erreur (rouge).

-

Cliquez sur les en-têtes de colonne pour trier les entrées.

-

Cliquez sur l'icône du menu en trois points pour télécharger les détails au format JSON et/ou CSV.

-

Cliquez sur Refresh (Actualiser) pour réinitialiser tous les filtres.

Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.7.1.5

Cette section s’applique à toutes les versions 3.7.

À propos des mises à niveau

Mises à niveau vers Cisco Secure Workload, version 3.7.1.5

-

Mises à niveau à partir de la version 3.6.1.36 :

Vos configurations préalables à la mise à niveau ne changent pas.

-

Mises à niveau à partir des versions 3.6.x antérieures à la 3.6.1.36 :

Si les domaines sont configurés dans votre Cisco Firepower Management Center et que l’application a été activée dans l’orchestrateur :

Par défaut, tous les domaines sont sélectionnés pour application.

Après la mise à niveau vers la version 3.7.1.5, vous pouvez effectuer les opérations suivantes :

-

Définissez la priorité des politiques de segmentation à répertorier dans les sections Obligatoire ou Par défaut de la politique de contrôle d’accès.

-

Pour activer ou désactiver l'option d'utilisation des règles collectrices de Cisco Secure Workload cochez ou décochez l’option Use Secure Workload Catch All (Utiliser les règles collectrices de Cisco Secure Workload) lors de la configuration de l’orchestrateur externe FMC.

Conditions préalables à l’intégration : Cisco Secure Workload, version 3.7.1.5

-

Vous avez configuré un Cisco Secure Firewall Management Center (FMC) et au moins un périphérique Cisco Secure Firewall Threat Defense (FTD) pris en charge. Vous avez associé les périphériques FTD au FMC, affecté chaque FTD à une politique de contrôle d’accès et vérifié que les politiques peuvent être déployées du FMC sur les FTD et que le système traite le trafic réseau comme prévu.

Pour obtenir des renseignements complets, consultez la documentation de Cisco Secure Firewall Management Center pour vos produits, y compris les feuilles de route relatives à la documentation de Cisco Secure Firewall Management Center.

-

Votre appareil Cisco Secure Workload (sur site) ou votre compte (SaaS) est configuré et fonctionne comme prévu.

-

Si vous utilisez un logiciel-service (SaaS) Cisco Secure Workload, ou si un Cisco Secure Workload local ne peut pas atteindre directement l’appareil FMC, configurez un tunnel de connecteur sécurisé pour assurer la connectivité entre les composants de la solution.

Par défaut, Cisco Secure Workload communique avec l'API REST FMC à l'aide de HTTPS sur le port 443.

Pour obtenir des instructions sur la configuration du connecteur sécurisé, consultez le guide de l’utilisateur Cisco Secure Workload, disponible dans l’aide en ligne de l’interface Web Cisco Secure Workload.

Mettre en œuvre cette intégration pour Cisco Secure Workload, version 3.7.1.5

Le tableau suivant présente le flux de travail de bout en bout pour configurer Cisco Secure Firewall Management Center et configurer l’intégration avec Cisco Secure Workload version 3.7.1.5.

|

Étape |

Description |

Autres renseignements |

|---|---|---|

|

Avant de commencer |

Découvrez comment fonctionne cette intégration, le processus de haut niveau pour sa mise en œuvre et toutes les considérations relatives au déploiement. |

Consultez toutes les sections et tous les sujets sous Renseignements importants pour Cisco Secure Workload, versions 3.7 et 3.6. |

|

Avant de commencer |

Répondre aux exigences et aux conditions préalables |

Consultez toutes les sections de et Conditions préalables à l’intégration : Cisco Secure Workload, version 3.7.1.5. |

|

1 |

Dans Cisco Secure Workload : Définissez les portées, les filtres d’inventaire, les grappes, les espaces de travail et les politiques de segmentation pour votre environnement. |

Créez manuellement les politiques de segmentation que vous souhaitez appliquer à l’ensemble de charges de travail qui seront définies par des objets dynamiques dans Cisco Secure Firewall. Si vous avez des questions à ce sujet, consultez la section sur la segmentation du guide de l’utilisateur Cisco Secure Workload, disponible comme aide en ligne à partir de votre interface Web Cisco Secure Workload. Vous pouvez également consulter Avancé : Utiliser ADM pour générer des politiques de segmentation. |

|

2 |

Dans FMC : Définissez l’ action par défaut de la politique au bas de chaque politique de contrôle d’accès affectée à une protection contre les menaces Cisco Secure Firewall Threat Defense. |

Cette action dépend des politiques de segmentation que vous créez. Par exemple, si vous souhaitez bloquer tout le trafic qui n’est pas explicitement autorisé par les politiques de segmentation, sélectionnez Block all traffic (Bloquer tout le trafic). |

|

3 |

Dans FMC : Créez un compte d’utilisateur dédié à cette intégration. |

Exigences pour ce compte d’utilisateur :

Si vous avez des questions sur la création de comptes utilisateur dans FMC, consultez la rubrique « Ajouter un utilisateur interne » dans l’aide en ligne de Cisco Secure Firewall Management Center. |

|

4 |

Dans Cisco Secure Workload : Créer un orchestrateur FMC. |

Créez un seul orchestrateur FMC par Cisco Secure Firewall Management Center. Pour créer un orchestrateur FMC à l’aide d’OpenAPI, consultez la section Configurer l’orchestrateur FMC dans la version 3.7.1.5 du guide de l’utilisateur sur votre portail Web Cisco Secure Workload. |

|

5 |

Dans Cisco Secure Workload : Appliquez les politiques sur les espaces de travail souhaités. (Cette action est distincte de l’activation de l’application dans l’orchestrateur FMC). |

Dans le ou les espaces de travail, cliquez sur l'onglet Enforcement (Application), puis sur le bouton Enforce Policies (Appliquer les politiques) et suivez les instructions de l'assistant. |

|

6 |

Activez l’application de l’orchestrateur : Si vous n'avez pas encore sélectionné de domaines dans l'orchestrateur FMC, faites-le maintenant. |

Modifiez l’orchestrateur FMC pour sélectionner des domaines. (Si aucun domaine n’est configuré sur votre FMC, vous devrez sélectionner le domaine Global). Lorsque vous cliquez sur Update (Mettre à jour) après avoir sélectionné des domaines, cela active l’application de l’orchestrateur et déploie vos politiques Cisco Secure Workload sur vos périphériques FTD gérés. Pour de plus amples renseignements, consultez la section Modification d’un orchestrateur FMC dans la version 3.7.1.5. |

|

7 |

Attendez que les nouvelles règles apparaissent dans la ou les politiques de contrôle d’accès. |

Cette opération est plus ou moins longue, en fonction de la quantité de données à transférer, de la vitesse des machines, de la bande passante du réseau, etc. Pour afficher les règles : Dans votre FMC, choisissez Policies (Politiques) > Access Control (Contrôle d'accès) et cliquez sur la politique à afficher. |

|

8 |

Les nouvelles politiques de contrôle d’accès sont automatiquement déployées sur les périphériques gérés Cisco Secure Firewall Threat Defense associés. |

Les modifications futures sont également déployées automatiquement sur les périphériques Cisco Secure Firewall Threat Defense. Si vous associez de nouveaux FTD à une politique de contrôle d’accès existante, ces derniers recevront automatiquement les règles actuelles. |

Configurer l’orchestrateur FMC dans la version 3.7.1.5

Avant de commencer

Suivez les étapes décrites jusqu’à présent dans le tableau de Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.7.1.5.

Procédure

|

Étape 1 |

Dans l’interface Web Cisco Secure Workload, sélectionnez Manage > External Orchestrators(Gestion > Orchestrateurs externes). |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 2 |

Cliquez sur Create New Configuration (Créer une nouvelle configuration) |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 3 |

Sous l’onglet Basic Config (configuration de base), configurez les champs suivants :

|

|||||||||||||||||||||||||||||||||||||||||

|

Étape 4 |

Cliquez sur le lien Host Lists (Listes d’hôtes) à gauche. |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 5 |

Saisissez le nom d’hôte et le numéro de port du FMC associé. Le Le Si votre FMC est déployé dans une configuration prise en charge en haute disponibilité, saisissez également le nom d'hôte et le port du FMC de secours/secondaire. |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 6 |

Cliquez sur Create (créer). Il se peut que vous voyiez brièvement une bannière verte pour indiquer que Cisco Secure Workload s’est connecté avec succès à Cisco Secure Firewall Management Center. Une fois la connexion établie, Cisco Secure Workload récupère tous les domaines configurés sur votre Cisco Secure Firewall Management Center. Cette opération peut prendre quelques minutes. (Si aucun domaine n’est configuré, Cisco Secure Workload récupère le domaine Global (Global).) Une fois que les domaines ont été récupérés avec succès, vous verrez l'option de sélection des domaines s'afficher. |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 7 |

Si vous ne souhaitez pas déployer de politiques sur vos périphériques gérés Cisco Secure Firewall Threat Defense maintenant : Lorsque l’option de sélection de domaines s’affiche, cliquez sur Cancel (Annuler). Lorsque vous êtes prêt à déployer des politiques, revenez à la page External Orchestrators (Orchestrateurs externes), modifiez cet orchestrateur, cliquez sur Domains (Domaines) et sélectionnez les domaines comme décrit à l’étape suivante. |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 8 |

Sélectionnez le ou les domaines sur lesquels vous souhaitez appliquer les politiques de segmentation. Si aucun domaine n’est configuré pour votre déploiement de Cisco Secure Firewall, sélectionnez le domaine Global (global). |

|||||||||||||||||||||||||||||||||||||||||

|

Étape 9 |

Cliquez sur Update (mettre à jour). Les politiques de segmentation sont appliquées aux politiques de contrôle d’accès dans les domaines que vous avez sélectionnés, et les modifications sont déployées sur les périphériques Cisco Secure Firewall Threat Defense associés. Le temps nécessaire pour transférer les règles est généralement de quelques minutes, mais dépend du nombre de règles de politique et de la configuration des ressources des périphériques Cisco Secure Firewall Management Center et Cisco Secure Firewall Threat Defense. |

|||||||||||||||||||||||||||||||||||||||||

Prochaine étape

Revenez au tableau de présentation des procédures dans Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.7.1.5 et passez aux étapes restantes.

Modification d’un orchestrateur FMC dans la version 3.7.1.5

-

Vous pouvez créer l’orchestrateur FMC sans préciser les domaines sur lesquels appliquer la politique, puis modifier la configuration de l’orchestrateur ultérieurement pour préciser les domaines d’application.

L’application se produit lorsque vous cliquez sur Update (Mettre à jour) après avoir sélectionné les domaines.

-

Si vous modifiez un orchestrateur externe FMC, vous devez saisir à nouveau le mot de passe du compte FMC.

-

Si vous modifiez un orchestrateur FMC pour lequel des domaines sont sélectionnés, Cisco Secure Workload récupère les domaines.

Les domaines que vous avez déjà sélectionnés restent sélectionnés.

-

Si vous modifiez un orchestrateur, il est possible que la page des orchestrateurs externes affiche initialement l’état de la connexion comme Failure (Échec) pendant que la connexion et la synchronisation se produisent, mais devient Succeed (Réussite) après quelques instants. Vous pouvez ensuite modifier les domaines.

Mise en œuvre de cette intégration pour Cisco Secure Workload, version 3.6

Cette section s’applique à toutes les versions 3.6.x. Les informations propres à la version sont étiquetées comme telles.

À propos des mises à niveau

Mises à niveau vers la version 3.6.1.36

Si des domaines sont configurés dans votre centre de gestion Cisco Firepower Management Center (FMC) et que leur application a été activée dans l’orchestrateur FMC avant la mise à niveau vers la version 3.6.1.36 :

Par défaut, tous les domaines sont sélectionnés pour application.

Mises à niveau dans la version 3.5 vers la version 3.6.1.5

Si vous avez configuré l’intégration FMC dans la version 3.5 et que vous souhaitez mettre à niveau vers la version 3.6.1.5, consultez les renseignements importants dans le Guide de mise à niveau de Cisco Secure Workload. Vous n’avez pas besoin d’utiliser la procédure décrite ci-dessous.

Conditions préalables à l’intégration : Cisco Secure Workload version 3.6

-

Vous avez configuré un centre de gestion Cisco Firepower Management Center (FMC) et au moins un périphérique Firepower Threat Defense (FTD) pris en charge. Vous avez associé le ou les FTD au FMC, affecté chaque FTD à une politique de contrôle d’accès, vérifié que les politiques peuvent être déployées du FMC vers le ou les FTD et que le système traite le trafic réseau comme prévu.

Pour obtenir des renseignements complets, consultez la documentation du Cisco Secure Firewall Management Center pour vos produits, y compris la feuille de route de la documentation du Cisco Secure Firewall.

-

Votre appareil Cisco Secure Workload (sur site) ou votre compte (SaaS) est configuré et fonctionne comme prévu.

-

Si vous utilisez un logiciel-service (SaaS) Cisco Secure Workload, ou si un Cisco Secure Workload local ne peut pas atteindre directement l’appareil FMC, configurez un tunnel de connecteur sécurisé pour assurer la connectivité entre les composants de la solution.

Par défaut, Cisco Secure Workload communique avec l'API REST FMC à l'aide de HTTPS sur le port 443.

Pour obtenir des instructions sur la configuration du connecteur sécurisé, consultez le guide de l’utilisateur Cisco Secure Workload, disponible dans l’aide en ligne de l’interface Web Cisco Secure Workload.

Mettre en œuvre cette intégration pour Cisco Secure Workload, version 3.6

Le tableau suivant présente le flux de travail de bout en bout pour configurer un Cisco Firepower Management Center (FMC) et configurer l’intégration avec Cisco Secure Workload version 3.6.

|

Étape |

Description |

Autres renseignements |

|---|---|---|

|

Avant de commencer |

Découvrez comment fonctionne cette intégration, le processus de haut niveau pour sa mise en œuvre et toutes les considérations relatives au déploiement. |

Consultez toutes les sections et tous les sujets sous Renseignements importants pour Cisco Secure Workload, versions 3.7 et 3.6. |

|

Avant de commencer |

Répondre aux exigences et aux conditions préalables |

Consultez toutes les sections de et Conditions préalables à l’intégration : Cisco Secure Workload version 3.6. |

|

1 |

Dans Cisco Secure Workload : Définissez les portées, les filtres d’inventaire, les grappes, les espaces de travail et les politiques de segmentation pour votre environnement. |

Créez manuellement des politiques de segmentation que vous souhaitez appliquer à l’ensemble de charges de travail qui seront définies par des objets dynamiques dans Firepower. Si vous avez des questions à ce sujet, consultez la section sur la segmentation du guide de l’utilisateur Cisco Secure Workload, disponible comme aide en ligne à partir de votre interface Web Cisco Secure Workload. Vous pouvez également consulter Avancé : Utiliser ADM pour générer des politiques de segmentation. |

|

2 |

Dans FMC : Au bas de chaque politique de contrôle d’accès attribuée à un FTD, définissez l’ action par défaut pour la politique. |

Cette action dépend des politiques de segmentation que vous créez. Par exemple, si vous souhaitez bloquer tout le trafic qui n’est pas explicitement autorisé par les politiques de segmentation, sélectionnez Block all traffic (Bloquer tout le trafic). |

|

3 |

Dans FMC : Créez un compte d’utilisateur dédié à cette intégration. |

Exigences pour ce compte d’utilisateur :

Si vous avez des questions sur la création de comptes utilisateur dans FMC, consultez la rubrique « Ajouter un utilisateur interne » de l’aide en ligne du Cisco Firepower Management Center. |

|

4 |

Dans Cisco Secure Workload : Créer un orchestrateur FMC. |

Créez un seul orchestrateur FMC par Cisco Firepower Management Center.

Pour créer un orchestrateur FMC à l’aide d’OpenAPI, consultez le guide de l’utilisateur disponible dans l’aide en ligne de votre portail Web Cisco Secure Workload. Pour la version 3.6.1.36, ne négligez pas la section sur les domaines. |

|

5 |

Dans Cisco Secure Workload : Appliquez les politiques sur les espaces de travail souhaités. (Cette action est distincte de l’activation de l’application dans l’orchestrateur FMC). |

Dans le ou les espaces de travail, cliquez sur l'onglet Enforcement (Application), puis sur le bouton Enforce Policies (Appliquer les politiques) et suivez les instructions de l'assistant. |

|

6 |

Dans Cisco Secure Workload version 3.6.1.36 : Activez l’application de l’orchestrateur : Si vous n'avez pas encore sélectionné de domaines dans l'orchestrateur FMC, faites-le maintenant. |

Modifiez l’orchestrateur FMC pour sélectionner des domaines. (Si aucun domaine n’est configuré sur votre FMC, vous devrez sélectionner le domaine Global). Lorsque vous cliquez sur Update (Mettre à jour) après avoir sélectionné des domaines, cela active l’application de l’orchestrateur et déploie vos politiques Cisco Secure Workload sur vos périphériques FTD gérés. Pour de plus amples renseignements, consultez la section Modification d’un orchestrateur FMC dans la version 3.6.1.36. |

|

Dans les versions 3.6.1.5 à 3.6.1.20 de Cisco Secure Workload : Si vous n’avez pas encore activé l’application dans l’orchestrateur externe de FMC, faites-le maintenant. |

Modifiez l’orchestrateur FMC que vous avez configuré ci-dessus et sélectionnez Enable Enforcement (Activer l'application). |

|

|

7 |

Attendez que les nouvelles règles apparaissent dans la ou les politiques de contrôle d’accès. |

Cette opération est plus ou moins longue, en fonction de la quantité de données à transférer, de la vitesse des machines, de la bande passante du réseau, etc. Pour afficher les règles dans votre Cisco Firepower Management Center : Dans votre FMC, choisissez Policies (Politiques) > Access Control (Contrôle d'accès) et cliquez sur la politique à afficher. |

|

8 |

Les nouvelles politiques de contrôle d’accès sont automatiquement déployées sur les FTD gérés associés. |

Les modifications futures sont également déployées automatiquement sur les périphériques FTD. Si vous associez de nouveaux FTD à une politique de contrôle d’accès existante, ces derniers recevront automatiquement les règles actuelles. |

Configurer l’orchestrateur FMC dans la version 3.6.1.36

Avant de commencer

Suivez les étapes décrites jusqu’à présent dans le tableau de Mettre en œuvre cette intégration pour Cisco Secure Workload, version 3.6.

Si vous utilisez une version 3.6 antérieure à la 3.6.1.36, n’utilisez pas cette procédure. Au lieu de cela, consultez Configurer FMC Orchestrator dans Cisco Secure Workload versions 3.6.1.5 à 3.6.1.20.

Procédure

|

Étape 1 |

Dans l’interface Web Cisco Secure Workload, sélectionnez Manage > External Orchestrators(Gestion > Orchestrateurs externes). |

|||||||||||||||||||||||||

|

Étape 2 |

Cliquez sur Create New Configuration (Créer une nouvelle configuration) |

|||||||||||||||||||||||||

|

Étape 3 |

Sous l’onglet « Basic Configs » (Configurations de base), configurez les champs suivants :

|

|||||||||||||||||||||||||

|

Étape 4 |

Cliquez sur le lien Host Lists (Listes d’hôtes) à gauche. |

|||||||||||||||||||||||||

|

Étape 5 |

Saisissez le nom d’hôte et le numéro de port du FMC associé. Le Le Si votre FMC est déployé dans une configuration prise en charge en haute disponibilité, saisissez également le nom d'hôte et le port du FMC de secours/secondaire. |

|||||||||||||||||||||||||

|

Étape 6 |

Cliquez sur Create (créer). Vous pourriez voir s'afficher brièvement une bannière verte pour indiquer que Cisco Secure Workload s’est connecté avec succès à votre Cisco Firepower Management Center. Une fois la connexion établie, Cisco Secure Workload récupère les domaines configurés sur votre Cisco Firepower Management Center. Cette opération peut prendre quelques minutes. (Si aucun domaine n’est configuré, Cisco Secure Workload récupère le domaine Global (Global).) Une fois que les domaines ont été récupérés avec succès, vous verrez l'option de sélection des domaines s'afficher. |

|||||||||||||||||||||||||

|

Étape 7 |

Si vous ne souhaitez pas déployer de politiques sur vos périphériques FTD gérés maintenant : Lorsque l’option de sélection de domaines s’affiche, cliquez sur Cancel (Annuler). Lorsque vous êtes prêt à déployer des politiques, revenez à la page External Orchestrators (Orchestrateurs externes), modifiez cet orchestrateur, cliquez sur Domains (Domaines) et sélectionnez les domaines comme décrit à l’étape suivante. |

|||||||||||||||||||||||||

|

Étape 8 |

Sélectionnez le ou les domaines sur lesquels vous souhaitez appliquer les politiques de segmentation. Si votre déploiement Firepower n’a pas de domaines configurés, sélectionnez le domaine Global (domaine global). |

|||||||||||||||||||||||||

|

Étape 9 |

Cliquez sur Update (mettre à jour). Les politiques de segmentation sont transmises aux politiques de contrôle d'accès des domaines que vous avez sélectionnés et les modifications sont déployées sur les périphériques FTD associés. Le temps nécessaire pour transmettre les règles est généralement de quelques minutes, mais dépend du nombre de règles de politique et de la configuration des ressources du FMC et des FTD. |

Prochaine étape

Revenez au tableau de présentation des procédures dans Mettre en œuvre cette intégration pour Cisco Secure Workload, version 3.6 et passez aux étapes restantes.

Configurer FMC Orchestrator dans Cisco Secure Workload versions 3.6.1.5 à 3.6.1.20